Produktübersicht

- Abdeckung

- Schraube für Abdeckung

- Schlitz zum Entfernen der Abdeckung

- Grundplatte

- DIN-Halterung – obere

- Manipulationsalarmschalter – Rückseite

- DIN-Halterung – untere

- Teilenummer (P/N) und Seriennummer (S/N)

- Leser-Daten-Anschluss (READER DATA 1)

- Leser-Daten-Anschluss (READER DATA 2)

- Leser-E/A-Anschluss (READER I/O 1)

- Leser-E/A-Anschluss (READER I/O 2)

- Türanschluss (DOOR IN 1)

- Türanschluss (DOOR IN 2)

- Zusatzanschluss (AUX)

- Audioanschluss (AUDIO) (nicht verwendet)

- Netzanschluss (Gleichstrom IN)

- Netzwerk-Anschluss (PoE)

- Stromanschluss für Schloss (LOCK)

- Netz- und Relaisanschluss (PWR, RELAY)

- LED-Betriebsanzeige

- LED-Statusanzeige

- LED-Netzwerk-Anzeige

- LED-Anzeige für Leser 2 (nicht verwendet)

- LED-Anzeige für Leser 1 (nicht verwendet)

- Stiftleiste für Manipulationsalarm – Vorderseite (TF)

- Stiftleiste für Manipulationsalarm – Rückseite (TB)

- LED-Anzeige für Schloss

- LED-Anzeige für Schloss

- Manipulationsalarmsensor – Vorderseite

- SD-Speicherkarteneinschub (microSDHC) (nicht verwendet)

- Steuertaste

- Bestellnummer (P/N) und Seriennummer (S/N)

LED-Anzeigen

| LED | Farbe | Bedeutung |

| Netzwerk | Grün | Dauerhaft bei Verbindung mit einem Netzwerk mit 100 MBit/s Blinkt bei Netzwerkaktivität. |

| Gelb | Leuchtet bei Verbindung mit einem 10 MBit/s-Netzwerk. Blinkt bei Netzwerkaktivität. | |

| Leuchtet nicht | Keine Netzwerk-Verbindung vorhanden. | |

| Status | Grün | Leuchtet bei Normalbetrieb grün. |

| Gelb | Leuchtet beim Start und beim Wiederherstellen der Einstellungen. | |

| Rot | Blinkt langsam bei einem Aktualisierungsfehler. | |

| Stromversorgung | Grün | Normaler Betrieb. |

| Gelb | Blinkt grün/gelb bei der Firmware-Aktualisierung. | |

| Schloss | Grün | Konstant im spannungslosen Zustand. |

| Rot | Konstant bei anliegender Spannung. | |

| Leuchtet nicht | Potentialfrei. |

- Die Status-LED kann so eingestellt werden, dass sie blinkt, wenn ein Ereignis aktiv ist.

- Die Status-LED kann so eingestellt werden, dass sie blinkt, wenn die Einheit erkannt wird. Rufen Sie Setup > Additional Controller Configuration > System Options > Maintenance (Setup > Grundeinstellungen des Controllers > Systemoptionen > Wartung) auf.

Anschlüsse und Tasten

E/A-Schnittstelle

Leser-Daten-Anschlüsse

Zwei 6-polige Anschlussblöcke mit Unterstützung für RS485- und Wiegand-Protokolle zur Kommunikation mit dem Leser. Technische Daten finden Sie auf Leser-Daten-Anschluss.

- Leser-E/A-Anschlüsse

Zwei 6-polige Anschlussblöcke für Lesereingang und -ausgang. Abgesehen vom 0 V Gleichstrom-Bezugspunkt und Strom (Gleichstromausgang) verfügt der Leser-E/A-Anschluss über eine Schnittstelle zum: Digitaleingang – z. B. zum Anschließen eines Leser-Manipulationsalarms.

Digitalausgang – z. B. zum Anschließen von Leser-Signaltongebern und Leser-LEDs.

- Technische Daten finden Sie auf Leser-E/A-Anschluss.

Türanschlüsse

Zwei 4-polige Anschlussblöcke zum Anschließen von Türüberwachungsgeräten und REX-Geräten (Request to Exit). Technische Daten finden Sie auf Türanschluss.

- Zusatzanschluss

4-poliger konfigurierbarer E/A-Anschlussblock. Zur Verwendung mit externen Geräten in Verbindung mit Manipulationsalarmen, Ereignisauslösung, Alarmbenachrichtigungen usw. Abgesehen vom 0 V Gleichstrom-Bezugspunkt und Strom (Gleichstromausgang) verfügt der Zusatzanschluss über eine Schnittstelle zum: Digitaleingang – Alarmeingang für den Anschluss von Geräten, die zwischen geöffnetem und geschlossenem Schaltkreis wechseln können, z. B. PIR-Sensoren oder Glasbruchmelder.

Digitalausgang – zum Anschluss externer Geräte wie Einbruchalarme, Sirenen oder Leuchten. Angeschlossene Geräte können über die VAPIX®-API (Application Programming Interface) oder über eine Aktionsregel aktiviert werden.

- Technische Daten finden Sie auf Zusatzanschluss.

Externe Stromanschlüsse

Das Produkt muss mit einem abgeschirmten Netzwerk-Kabel (STP) angeschlossen werden. Alle Kabel, die das Produkt mit dem Netzwerk-Switch verbinden, müssen hierfür ausgelegt sein. Stellen Sie sicher, dass die Netzwerk-Geräte gemäß den Anweisungen des Herstellers installiert wurden. Informationen zu gesetzlichen Bestimmungen finden Sie unter .

Netzanschluss

2-poliger Anschlussblock für die Gleichstromversorgung. Verwenden Sie eine mit den Anforderungen für Schutzkleinspannung (SELV) kompatible Stromquelle mit begrenzter Leistung (LPS), entweder mit einer Nennausgangsleistung von ≤100 W oder einem dauerhaft auf ≤5 A begrenzten Nennausgangsstrom. Technische Daten finden Sie auf Stromanschluss.

Netzwerk-Anschluss

RJ-45-Ethernetanschluss. Unterstützt Power over Ethernet (PoE). Technische Daten finden Sie auf Netzwerk-Anschluss.

Stromausgänge

Stromanschluss (Schloss)

Vierpoliger Anschlussblock für ein oder zwei Schlösser. Dieser Anschluss kann auch zur Stromversorgung externer Geräte verwendet werden. Technische Daten, siehe Stromanschluss (Schloss).

Netz- und Relaisanschluss

Sechspoliger Anschlussblock für den Netzanschluss und das Relais des Türcontrollers für externe Geräte wie Schlösser und Sensoren. Technische Daten, siehe Netz- und Relaisanschluss.

Tasten und andere Hardware

Stiftleiste für Manipulationsalarm

Zwei 2-polige Stiftleisten zum Trennen des vorderen und rückseitigen Manipulationsalarms. Technische Daten finden Sie auf Manipulationsalarm-Stiftleiste.

- Steuertaste

Die Steuertaste hat folgende Funktionen: Zurücksetzen des Produkts auf die Werkseinstellungen Siehe Zurücksetzen auf die Werkseinstellungen.

Verbinden mit einem AXIS Video Hosting System-Dienst Siehe AXIS Video Hosting System (AVHS). Halten Sie zum Verbinden die Taste für ca. 1 Sekunde gedrückt, bis die Status-LED-Leuchte grün blinkt.

Verbinden mit dem AXIS Internet Dynamic DNS Service. Siehe AXIS Internet Dynamic DNS Service. Halten Sie zum Verbinden die Taste für ca. 3 Sekunden gedrückt.

Installation

Zugriff auf das Produkt

Anweisungen zum Installieren des Axis Produkts finden Sie in der mitgelieferten Installationsanleitung.

Auf das Gerät zugreifen

Öffnen Sie einen Browser, und geben Sie die IP-Adresse oder den Hostnamen des Axis Geräts in die Adresszeile des Browsers ein.

Bei unbekannter IP-Adresse AXIS IP Utility oder AXIS Device Manager verwenden, um das Gerät im Netzwerk zu ermitteln.

Geben Sie den Benutzernamen und das Kennwort ein. Wenn Sie das erste Mal auf das Gerät zugreifen, müssen Sie das Root-Kennwort festlegen. Siehe .

Im Browser wird der AXIS Entry Manager geöffnet. Wenn ein Computer verwendet wird, wird die Übersichtsseite angezeigt. Wenn ein mobiles Gerät verwendet wird, wird die mobile Landing Page angezeigt.

Die mobile Landingpage

Die mobile Landingpage zeigt den Status der Türen und Schlösser, die mit dem Türcontroller verbunden sind. Sie können das Sperren und Entsperren testen. Die Seite aktualisieren, um das Ergebnis zu sehen.

Ein Link führt Sie zum AXIS Entry Manager.

- AXIS Entry Manager unterstützt keine mobilen Geräte.

- Wenn Sie mit AXIS Entry Manager fortfahren, gibt es keinen Link, der Sie auf die mobile Landingpage zurückführt.

Über das Internet auf das Produkt zugreifen

Mit einem Netzwerkrouter können Produkte in einem privaten Netzwerk (LAN) eine einzelne Internetverbindung gemeinsam nutzen. Dazu wird der Netzwerk-Verkehr vom privaten Netzwerk zum Internet weitergeleitet.

Die meisten Router sind so vorkonfiguriert, dass sie Zugriffsversuche vom öffentlichen Netzwerk (Internet) auf das private Netzwerk (LAN) verhindern.

NAT-Traversal aktivieren, wenn sich das Axis Produkt in einem Intranet (LAN) befindet und von der anderen (WAN) Seite eines NAT-Routers (Network Address Translator) darauf zugegriffen werden soll. Wenn NAT-Traversal ordnungsgemäß konfiguriert ist, wird sämtlicher HTTP-Datenverkehr zu einem externen HTTP-Port des NAT-Routers zum Produkt weitergeleitet.

Die Funktion NAT-Traversal aktivieren

Die Aktivierung erfolgt über Setup > Zusätzliche Controllerkonfiguration > Systemeinstellungen > Netzwerk > TCP/IP > Erweitert.

Aktivieren anklicken.

Den NAT-Router für den Zugriff aus dem Internet manuell konfigurieren.

Siehe auch AXIS Internet Dynamic DNS Service unter www.axiscam.net.

- In diesem Zusammenhang bezieht sich ein „Router” auf ein Netzwerk-Routinggerät wie z. B. NAT-Router, Netzwerkrouter, Internet Gateway, Breitbandrouter, Breitbandgerät oder Software wie z. B. eine Firewall.

- Damit NAT-Traversal funktioniert, muss NAT-Traversal vom Router unterstützt werden. Der Router muss außerdem UPnP® unterstützen.

Das Root-Kennwort festlegen

Um Zugriff auf das Axis-Produkt zu erhalten, müssen Sie dem Standard-Administratornutzer root ein Kennwort zuweisen. Bei der erstmaligen Verwendung des Produkts wird das Dialogfeld Configure Root Password (Root-Kennwort konfigurieren) angezeigt. Dort kann das Kennwort festgelegt werden.

Um ein Abhören der Netzwerk-Kommunikation zu verhindern, können Sie das Root-Kennwort über eine verschlüsselte HTTPS-Verbindung festlegen, die ein HTTPS-Zertifikat erfordert. Das Protokoll HTTPS (Hypertext Transfer Protocol over SSL) wird verwendet, um den Datenverkehr zwischen Webbrowsern und Servern zu verschlüsseln. Das HTTPS-Zertifikat garantiert einen verschlüsselten Informationsaustausch. Siehe HTTPS.

Der Standard-Nutzername des Administrators root ist permanent und kann nicht gelöscht werden. Falls das Kennwort für den root-Nutzer verloren geht, muss das Produkt auf die Werkseinstellungen zurückgesetzt werden. Siehe Zurücksetzen auf die Werkseinstellungen.

Zum Festlegen des Kennworts, dieses direkt in das Dialogfeld eingeben.

Die Übersichtsseite

Die Übersichtsseite des AXIS Entry Manager zeigt Informationen wie den Namen, die MAC-Adresse, die IP-Adresse und die Firmwareversion des Türcontrollers an. Mithilfe dieser Angaben lässt sich der Türcontroller im Netzwerk oder im System identifizieren.

Beim ersten Einsatz Zugriff auf das Axis Produkt werden Sie auf der Übersichtsseite aufgefordert, die Hardware zu konfigurieren, Datum und Uhrzeit festzulegen sowie den Türcontroller als Teil eines Systems oder als eigenständiges Gerät zu konfigurieren. Weitere Informationen zum Konfigurieren des Systems, siehe Konfigurieren – Schritt für Schritt.

Um die Übersichtsseite von anderen Webseiten des Produkts aus aufzurufen, in der Menüleiste Overview (Übersicht) anklicken.

Systemkonfiguration

Zum Öffnen der Setup-Seiten des Produkts in der oberen rechten Ecke der Seite Übersichtseite Setup anklicken.

Dieses Axis Produkt kann von Administratoren konfiguriert werden. Weitere Informationen zu Benutzern und Administratoren, siehe Benutzer, Benutzer erstellen und bearbeiten und Benutzer.

Konfigurieren – Schritt für Schritt

- Vor dem Verwenden des Zutrittskontrollsystems führen Sie bitte folgende Einrichtungsschritte durch:

Falls erforderlich, die Spracheinstellung von AXIS Entry Manager ändern (Standardsprache ist Englisch). Siehe Eine Sprache wählen.

Datum und Datum einstellen. Siehe Einstellen von Datum und Uhrzeit.

Die Netzwerkeinstellungen konfigurieren. Siehe Konfigurieren der Netzwerkeinstellungen.

Den Türcontroller und angeschlossene Geräte konfigurieren (zum Beispiel Lesegeräte, Schlösser und REX-Geräte). Siehe Konfigurieren der Hardware.

Die Hardwareanschlüsse überprüfen. Siehe Überprüfen der Hardwareanschlüsse.

Karten und Formate konfigurieren. Siehe Karten und Formate konfigurieren.

Das Türcontroller-System konfigurieren. Siehe Verwalten von Netzwerk-Tür-Controllern.

Weitere Informationen zum Konfigurieren und Verwalten der Türen, Zeitpläne, Benutzer und Gruppen des Systems finden Sie unter Zugangsverwaltung.

Empfehlungen zur Wartung finden Sie unter Wartungsanweisungen.

Zum Hinzufügen oder Entfernen von Tür-Controllern, Hinzufügen, Entfernen oder Bearbeiten von Benutzern oder zum Konfigurieren der Hardware müssen mehr als die Hälfte aller Tür-Controller des Systems online sein. Zum Überprüfen des Status von Tür-Controllern rufen Sie Setup > Manage Network Door Controllers in System (Setup > Netzwerk-Tür-Controller im System verwalten) auf.

Eine Sprache wählen

Die Standardsprache von AXIS Entry Manager ist Englisch. Sie kann jedoch in eine beliebigen Sprache geändert werden, die in der Firmware des Produkts enthalten ist. Für weitere Informationen zur aktuell verfügbaren Firmware, siehe www.axis.com

Die Sprachen können auf jeder Produktwebseite geändert werden.

Zum Wechsel der Sprache klicken Sie auf das Aufklappmenü für die Sprache ![]() und wählen eine Sprache aus. Alle Produktwebseiten und Hilfeseiten des Produkts werden in der gewählten Sprache angezeigt.

und wählen eine Sprache aus. Alle Produktwebseiten und Hilfeseiten des Produkts werden in der gewählten Sprache angezeigt.

- Wenn die Sprache geändert wird, wechselt auch das Datumsformat zu einem in der gewählten Sprache üblichen Format. In den Datenfeldern wird das korrekte Format angezeigt.

- Wenn das Produkt auf die Werkseinstellungen zurückgesetzt wird, wechselt AXIS Entry Manager zurück zu Englisch.

- Wenn das Produkt wiederhergestellt wird, verwendet AXIS Entry Manager weiterhin die gewählte Sprache.

- Wenn das Produkt neugestartet wird, verwendet AXIS Entry Manager weiterhin die gewählte Sprache.

- Wenn Sie die Firmware aktualisieren, verwendet AXIS Entry Manager weiter die ausgewählte Sprache.

Einstellen von Datum und Uhrzeit

Wenn der Tür-Controller Teil eines System ist, werden die Datums- und Uhrzeiteinstellungen von allen Tür-Controllern übernommen. Die Einstellungen werden den anderen Controllern des Systems zugewiesen, egal, ob Sie für die Synchronisierung einen NTP-Server verwenden, die Datums- und Uhrzeiteinstellungen manuell vornehmen oder sie vom Computer abrufen. Aktualisieren Sie die Seite im Browser, wenn die Änderungen nicht angezeigt werden. Weitere Informationen über die Verwaltung von Tür-Controller-Systemen finden Sie unter Verwalten von Netzwerk-Tür-Controllern.

Wechseln Sie zu Setup > Date & Time (Setup > Datum und Uhrzeit), um Datum und Uhrzeit für ein Axis Produkt einzustellen.

- Datum und Uhrzeit können auf folgende Arten eingestellt werden:

Abrufen von Datum und Uhrzeit von einem NTP (Network Time Protocol)-Server. Siehe Abrufen von Datum und Uhrzeit von einem NTP (Network Time Protocol)-Server.

Manuelles Einstellen von Datum und Uhrzeit. Siehe Manuelles Einstellen von Datum und Uhrzeit.

Abrufen von Datum und Uhrzeit vom Computer. Siehe Abrufen von Datum und Uhrzeit vom Computer.

Current controller time (Aktuelle Controller-Zeit) zeigt das aktuelle Datum und die aktuelle Uhrzeit des Tür-Controllers an (24-Stunden-System).

Die gleichen Optionen für Datum und Uhrzeit finden Sie auch auf den Seiten mit Systemoptionen. Gehen Sie zu Setup > Additional Controller Configuration (Zusätzliche Controller-Konfiguration) > System Options (Systemoptionen) > Date & Time (Datum und Uhrzeit).

Abrufen von Datum und Uhrzeit von einem NTP (Network Time Protocol)-Server

Setup > Date & Time (Setup > Datum und Uhrzeit) aufrufen.

Wählen Sie in der Dropdown-Liste Ihre Timezone (Zeitzone) aus.

Wenn in der jeweiligen Region zwischen Sommer- und Winterzeit umgestellt wird, Adjust for daylight saving (Automatische Zeitumstellung) wählen.

Wählen Sie Synchronize with NTP (Mit NTP synchronisieren) aus.

Wählen Sie die Standard-DHCP-Adresse aus, oder geben Sie die Adresse des NTP-Servers ein.

Klicken Sie auf Save.

- Wenn Datum und Uhrzeit mit einem NTP-Server synchronisiert werden, werden diese ständig aktualisiert, da der NTP-Server die Daten mithilfe von Push überträgt. Weitere Informationen zu NTP-Einstellungen finden Sie unter NTP-Konfiguration.

- Wenn Sie für den NTP-Server einen Host-Namen verwenden, muss ein DNS-Server konfiguriert werden. Siehe DNS-Konfiguration.

Manuelles Einstellen von Datum und Uhrzeit

Setup > Date & Time (Setup > Datum und Uhrzeit) aufrufen.

Wenn in der jeweiligen Region zwischen Sommer- und Winterzeit umgestellt wird, Adjust for daylight saving (Automatische Zeitumstellung) wählen.

Wählen Sie Set date & time manually (Datum und Uhrzeit manuell einstellen) aus.

Geben Sie das Datum und die Uhrzeit ein.

Klicken Sie auf Save.

- Beim manuellen Einstellen von Datum und Uhrzeit werden die Werte einmal eigegeben und nicht automatisch aktualisiert. Da keine Verbindung mit einem externen NTP-Server besteht, müssen Datum und Uhrzeit ggf. manuell aktualisiert werden.

Abrufen von Datum und Uhrzeit vom Computer

Setup > Date & Time (Setup > Datum und Uhrzeit) aufrufen.

Wenn in der jeweiligen Region zwischen Sommer- und Winterzeit umgestellt wird, Adjust for daylight saving (Automatische Zeitumstellung) wählen.

Wählen Sie Set date & time manually (Datum und Uhrzeit manuell einstellen) aus.

Klicken Sie auf Sync now and save (Jetzt synchronisieren und speichern) aus.

- Wenn Sie die Computerzeit verwenden, werden Datum und Uhrzeit einmal mit dem Computer synchronisiert und anschließend nicht mehr automatisch aktualisiert. Daher müssen Sie Datum und Uhrzeit erneut synchronisieren, wenn diese Angaben auf dem Computer geändert wurden.

Konfigurieren der Netzwerkeinstellungen

Um die grundlegenden Netzwerkeinstellungen zu konfigurieren, Setup > Network Settings (Setup > Netzwerkeinstellungen) bzw. Setup > Additional Controller Configuration > System Options > Network > TCP/IP > Basic (Setup > Zusätzliche Controller-Konfiguration > Systemoptionen > Netzwerk > TCP/IP > Grundeinstellungen) aufrufen.

Weitere Informationen zu Netzwerkeinstellungen, siehe Netzwerk.

Konfigurieren der Hardware

Um die Türen und Etagen verwalten zu können, muss erst die Hardware auf den Seiten der Hardwarekonfiguration konfiguriert werden.

Türen, Schlösser und andere Geräte können vor Abschluss der Hardwarekonfiguration an das Axis Produkt angeschlossen werden. Das Anschließen von Geräten ist jedoch einfacher, wenn Sie zuerst die Hardwarekonfiguration abschließen, da nach Abschluss der Konfiguration der Kontaktbelegungsplan zur Verfügung steht. Der Kontaktbelegungsplan ist der Leitfaden zum Anschließen der Kontakte sowie die Referenz bei der Wartung. Anweisungen zur Wartung finden Sie auf Wartungsanweisungen.

- Führen Sie die erstmalige Konfiguration der Hardware mithilfe einer der folgenden Methoden aus:

Importieren einer Hardwarekonfigurationsdatei. Siehe Eine Hardwarekonfigurationsdatei konfigurieren.

Eine neue Hardwarekonfiguration erstellen. Siehe Eine neue Hardwarekonfiguration erstellen.

Falls die Hardware des Produkts noch nicht bereits konfiguriert oder gelöscht wurde, steht dafür die Option Hardware Configuration (Hardwarekonfiguration) im Benachrichtigungsbereich der Übersichtsseite zur Verfügung.

Eine Hardwarekonfigurationsdatei konfigurieren

Die Hardwarekonfiguration des Axis Produkts kann schneller abgeschlossen werden, indem eine Hardwarekonfigurationsdatei importiert wird.

Durch das Exportieren der Datei aus einem Produkt und das Importieren in ein anderes können Sie mehrere Kopien der gleichen Hardware-Einrichtung erstellen, ohne die gleichen Schritte wiederholen zu müssen. Exportierte Dateien können auch als Sicherungskopien gespeichert werden, um diese zum Wiederherstellen vorheriger Hardwarekonfigurationen zu verwenden. Weitere Informationen finden Sie unter Eine Hardwarekonfigurationsdatei exportieren.

- So importieren Sie eine Hardwarekonfigurationsdatei:

Setup > Hardware Configuration (Setup > Hardwarekonfiguration) aufrufen.

Import hardware configuration (Hardwarekonfiguration importieren) anklicken oder wenn bereits eine Hardwarekonfiguration vorhanden ist Reset and import hardware configuration (Zurücksetzen und Hardwarekonfiguration importieren).

Wählen Sie im angezeigten Dateibrowser die Hardwarekonfigurationsdatei (*.json) auf dem Computer aus.

Klicken Sie auf OK.

Eine Hardwarekonfigurationsdatei exportieren

Die Hardwarekonfiguration des Axis Produkts lässt sich exportieren und so auch für baugleiche Geräte verwenden. Exportierte Dateien können auch als Sicherungskopien gespeichert werden, um diese zum Wiederherstellen vorheriger Hardwarekonfigurationen zu verwenden.

Die Hardwarekonfiguration ganzer Etagen kann nicht exportiert werden.

Die Exportdatei der Hardwarekonfiguration enthält keine Angaben zu drahtlos betriebenen Schlössern.

- Die Hardwarekonfigurationsdatei exportieren:

Setup > Hardware Configuration (Setup > Hardwarekonfiguration) aufrufen.

Klicken Sie auf Export hardware configuration (Hardwarekonfiguration exportieren).

Je nach verwendetem Browser müssen Sie vor dem Export in einem Dialogfeld weitere Einstellungen vornehmen.

Wenn nicht anders angegeben, wird die Exportdatei (JSON) im standardmäßigen Downloadordner gespeichert. Den Downloadordner können Sie in den Benutzereinstellungen des Webbrowsers festlegen.

Eine neue Hardwarekonfiguration erstellen

Die Anweisungen gemäß den Installationsvorgaben befolgen:

Eine neue Hardwarekonfiguration ohne Peripheriegeräte erstellen.

Rufen Sie Setup > Hardware Configuration (Setup > Hardwarekonfiguration) auf und klicken Sie auf Start new hardware configuration (Neue Hardwarekonfiguration starten).

Einen Namen für das Axis Produkt eingeben.

Die Anzahl der angeschlossenen Türen wählen und Next (Weiter) anklicken.

Die Türmonitore (Türpositionssensoren) und Schlösser konfigurieren und Next (Weiter) anklicken. Weitere Informationen zu den verfügbaren Optionen, siehe Schlösser und Türmonitore konfigurieren.

Die zu verwendenden Lesegeräte und REX-Geräte wählen und Finish (Beenden) anklicken. Weitere Informationen zu den verfügbaren Optionen, siehe Konfigurieren von Lesern und REX-Geräten.

Close (Schließen) oder den Link zur Kontaktbelegungsübersicht anklicken.

Schlösser und Türmonitore konfigurieren

Nach Wählen einer Türoption in der neuen Hardwarekonfiguration können die Türmonitore und Schlösser konfiguriert werden.

Wenn ein Türmonitor verwendet wird, Door monitor (Türmonitor) und anschließend die den Schaltkreisen des Türmonitors entsprechenden Optionen wählen.

Wenn das Türschloss verriegelt werden soll, sobald die Tür geöffnet wurde, wählen Sie Cancel access time once door is opened (Zugangsdauer nach dem Öffnen der Tür begrenzen) aus.

Wenn Sie die erneute Verriegelung hinauszögern möchten, setzen Sie die Verzögerungszeit in Millisekunden in Verriegelungszeit.

Legen Sie die Zeitoptionen für den Türmonitor fest oder, wenn kein Türmonitor verwendet wird, die Zeitoptionen für das Schloss.

Wählen Sie die Einstellungen passend zu den Stromkreisen des entsprechenden Schlosses aus.

Wenn ein Schlossmonitor verwendet wird, wählen Sie Lock monitor (Schlossmonitor) und anschließend die Optionen passend zu den Stromkreisen des entsprechenden Schlossmonitors aus.

Wenn Sie die Eingangsanschlüsse von Lesern, REX-Geräten und Türmonitoren überwachen möchten, wählen Sie Enable supervised inputs (Überwachte Eingänge aktivieren) aus.

Weitere Informationen finden Sie unter Überwachte Eingänge verwenden:.

- Die meisten Optionen für Schlösser, Türmonitore und Lesegeräte können ohne Zurücksetzen des Geräts oder neues Konfigurieren der Hardware geändert werden. Rufen Sie Setup > Hardware Reconfiguration (Setup > Hardwareneukonfiguration) auf.

- Mit jedem Tür-Controller kann nur ein Schlossmonitor verbunden werden. Wenn Sie Türen mit Doppelschlössern verwenden, kann nur eines der Schlösser über einen Schlossmonitor verfügen. Wenn zwei Türen mit dem gleichen Tür-Controller verbunden sind, können keine Schlossmonitore verwendet werden.

- Motorschlösser müssen als sekundäre Schlösser konfiguriert werden.

Informationen zu Türmonitoren und Zeitoptionen

- Die folgenden Türmonitor-Optionen sind verfügbar:

Türüberwachung – Standardmäßig ausgewählt. Jede Tür verfügt über einen eigenen Türmonitor, der beispielsweise angibt, ob eine Tür aufgebrochen wurde oder zu lange geöffnet bleibt. Diese Option deaktivieren, wenn kein Türmonitor verwendet wird.

Offener Schaltkreis = Tür geschlossen – Wählen, wenn der Schaltkreis der Türüberwachung normalerweise geöffnet ist. Der Zugangsmonitor gibt bei geschlossenem Schaltkreis an, dass der Zugang offen ist. Die Zugangsmonitor gibt bei offenem Schaltkreis an, dass der Zugang geschlossen ist.

Offener Stromkreis = Tür geöffnet – Wählen, wenn der Schaltkreis der Türüberwachung normalerweise geschlossen ist. Der Zugangsmonitor gibt bei offenem Schaltkreis an, dass der Zugang geöffnet ist. Der Zugangsmonitor gibt bei geschlossenem Schaltkreis an, dass der Zugang geschlossen ist.

Zugangsdauer aufheben, wenn die Tür geöffnet ist – Wählen, um Doppelzutritt zu verhindern. Sobald der Türmonitor anzeigt, dass die Tür geöffnet wurde, schließt sich das Schloss.

- Folgende Zeitoptionen für Türen stehen immer zur Verfügung:

Zugangsdauer – Die Anzahl von Sekunden einstellen, die die Tür geöffnet bleiben soll, nachdem Zugang gewährt wurde. Der Zugang bleibt entriegelt, bis der Zugang geöffnet oder die festgelegte Dauer erreicht wurde. Die Tür wird verriegelt, wenn sie geschlossen wird. Auch, wenn die Zugangsdauer nicht erreicht wurde.

Lange Zugangsdauer – Die Anzahl von Sekunden einstellen, die die Tür entriegelt bleiben soll, nachdem Zugang gewährt wurde. Die lange Zugangsdauer überschreibt die bereits festgelegte Zugangsdauer. Sie wird für Benutzer aktiviert, für die die lange Zugangsdauer gewählt ist. Siehe Zugangsdaten für Benutzer

- Türüberwachung wählen, um die folgenden Zeitoptionen für Türen wählbar zu machen:

Maximale Öffnungsdauer – Die Anzahl von Sekunden festlegen, die die Tür maximal geöffnet bleiben darf. Wenn die festgelegte Dauer erreicht wird, wird der Alarm für die maximale Öffnungsdauer ausgelöst. Eine Aktionsregel einrichten, die festlegt, welche Aktion ausgelöst werden soll, wenn die maximale Öffnungsdauer überschritten wird.

Voralarmdauer – Ein Voralarm ist ein Warnsignal, das ausgelöst wird, bevor die maximale Öffnungsdauer der Tür überschritten wird. Die Aktionsregel informiert und warnt den Administrator (und je nach Konfiguration der Aktionsregel auch die Person an der Tür), dass die Tür geschlossen werden muss oder sonst der Alarm für die maximale Öffnungsdauer ausgelöst wird. Festlegen, wie viele Sekunden vor dem Auslösen eines Alarms aufgrund der Überschreitung der maximalen Öffnungsdauer das System den Voralarm auslösen soll. Legen Sie die Voralarmdauer auf 0 fest, um den Voralarm zu deaktivieren.

- Zugang gewährt – Schloss entriegelt

- Zugangszeit

- Keine Aktion ausgeführt – Schloss verriegelt

- Aktion ausgeführt (Tür geöffnet) – Schloss verriegelt oder bleibt entriegelt, bis die Tür geschlossen wird

- Zu lange geöffnet

- Voralarm wird ausgelöst

- Voralarmdauer

- Zu lange geöffnet – Alarm wird ausgelöst

Weitere Informationen zum Einrichten einer Aktionsregel finden Sie unter Aktionsregeln einrichten.

Informationen zu Schlossoptionen

- Verfügbare Optionen für den Schaltkreis des Schlosses:

12 V

Arbeitsstrom – Für Schlösser wählen, die bei Stromausfällen verriegelt bleiben. Wenn Strom angelegt wird, entriegelt sich das Schloss.

Ruhestrom – Für Schlösser wählen, die bei Stromausfällen entriegelt werden. Wenn Strom angelegt wird, verriegelt sich das Schloss.

Relais – Kann nur für ein Schloss pro Türcontroller verwendet werden. Sind zwei Türen mit dem Türcontroller verbunden, kann ein Relais nur am Schloss der zweiten Tür verwendet werden.

Relais geöffnet = verriegelt – Für Schlösser wählen, die bei geöffnetem Relais verriegelt bleiben (Arbeitsstrom). Wenn sich das Relais schließt, wird das Schloss entriegelt.

Relais geöffnet = entriegelt – Für Schlösser wählen, die bei Stromausfällen entriegelt werden (Ruhestrom). Wenn sich das Relais schließt, wird das Schloss verriegelt.

Keine – Wählen, wenn nur ein Schloss verwendet wird. Nur verfügbar für Schloss 2.

- Die folgenden Schlossüberwachungsoptionen sind für Konfigurationen mit einer Tür verfügbar:

Schlossüberwachung – Wählen, um die Schlossüberwachung-Steuerelemente zu aktivieren. Dann das zu überwachende Schloss wählen. Eine Schlossüberwachung kann nur bei Doppelschlosstüren verwendet werden. Sie kann nicht verwendet werden, wenn zwei Türen mit dem Türcontroller verbunden sind.

Offener Schaltkreis = verriegelt – Wählen, wenn der Schaltkreis der Schlossüberwachung normalerweise geschlossen ist. Wenn der Schaltkreis geschlossen ist, zeigt die Schlossüberwachung eine unverriegelte Tür an. Wenn der Schaltkreis geöffnet ist, zeigt die Schlossüberwachung eine verriegelte Tür an.

Offener Schaltkreis = entriegelt – Wählen, wenn der Schaltkreis der Schlossüberwachung normalerweise geöffnet ist. Wenn der Schaltkreis geöffnet ist, zeigt die Schlossüberwachung eine unverriegelte Tür an. Wenn der Schaltkreis geschlossen ist, zeigt die Schlossüberwachung eine verriegelte Tür an.

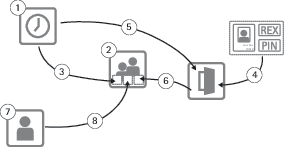

Konfigurieren von Lesern und REX-Geräten

Nach dem Konfigurieren der Türmonitore und Schlösser in der neuen Hardware können die Lesegeräte und Anfragen an Ausgangsgeräte (REX) konfiguriert werden.

Wenn ein Reader verwendet wird, aktivieren Sie das Kontrollkästchen und wählen Sie dann die Optionen aus, die dem Kommunikationsprotokoll des Readers entsprechen.

Wenn ein REX-Gerät wie ein Taster, ein Sensor oder eine Druckstange verwendet wird, das Wahlfeld aktivieren und anschließend die den Schaltkreisen des REX-Geräts entsprechenden Optionen wählen.

Wenn das REX-Signal nicht auf das Öffnen der Tür wirkt (zum Beispiel bei Türen mit Klinken oder Druckstangen) REX does not unlock door (Kein Öffnen der Tür durch REX) wählen.

Zum Anschließen von mehr als einem Leser oder REX-Gerät an den Türcontroller die vorherigen beiden Schritte für alle Lesegeräte und REX-Geräte wiederholen.

Informationen zu Optionen für Lesegräte und REX-Geräte

- Für Lesergeräte stehen folgende Optionen zur Verfügung:

Wiegand – Diese Option für Lesegeräte wählen, die Wiegand-Protokolle verwenden. Anschließend die vom Lesegerät unterstützte LED-Steuerung wählen. Leser mit einer einfachen LED-Steuerung wechseln für gewöhnlich zwischen Rot und Grün. Leser mit einer Dual-LED-Steuerung verwenden unterschiedliche Kabel für die roten und grünen LEDs. Das heißt, dass die LEDs unabhängig voneinander gesteuert werden. Wenn beide LEDs eingeschaltet sind, leuchtet das Licht gelb. Die vom Lesegerät unterstützten LED-Steuerungen sind in den Herstellerinformationen aufgeführt

OSDP, RS-485 Halbduplex – Diese Option für RS485-Lesegeräte mit Unterstützung für Halbduplex wählen. Die vom Lesegerät unterstützten Protokolle sind in den Herstellerinformationen aufgeführt

- Für REX-Geräte stehen folgende Optionen zur Verfügung:

Active low (Aktiv niedrig) – Diese Option wählen, wenn das Aktivieren des REX-Geräts den Schaltkreis schließt.

Active high (Aktiv hoch) – Diese Option wählen, wenn das Aktivieren des REX-Geräts den Schaltkreis öffnet.

REX does not unlock door (Kein Öffnen der Tür durch REX) – Diese Option wählen, wenn das REX-Signal nicht auf das Öffnen der Tür wirkt (zum Beispiel bei Türen mit Klinken oder Druckstangen). Der Zwangsöffnungsalarm wird nicht ausgelöst, solange der Benutzer die Tür innerhalb der Zugangszeit öffnet. Diese Option deaktivieren, wenn die Tür automatisch entriegelt werden soll, sobald der Benutzer das REX-Gerät aktiviert.

Die meisten Optionen für Schlösser, Türmonitore und Lesegeräte können ohne Zurücksetzen des Geräts oder neues Konfigurieren der Hardware geändert werden. Rufen Sie Setup > Hardware Reconfiguration (Setup > Hardwareneukonfiguration) auf.

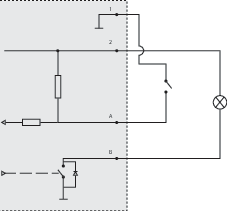

Überwachte Eingänge verwenden:

Bei diesen Eingängen wird der Status der Verbindung zwischen Türcontroller und Lesern, REX-Geräten und Türmonitoren überwacht. Bei Unterbrechung der Verbindung wird ein Ereignis ausgelöst.

- Um überwachte Eingänge zu verwenden:

Bringen Sie an allen verwendeten Eingängen Abschlusswiderstände an. Siehe das Anschlussschaltbild unter Überwachte Eingänge.

Setup > Hardware-Rekonfiguration (Setup > Hardwareneukonfiguration) aufrufen und Enable supervised inputs (Überwachte Eingänge aktivieren) wählen. Die Option Überwachte Eingänge kann auch während der Hardwarekonfiguration aktiviert werden.

Informationen zur Kompatibilität überwachter Eingänge

- Die folgenden Anschlüsse unterstützen überwachte Eingänge:

Anschluss E/A Lesegerät – Manipulationssignal. Siehe Leser-E/A-Anschluss.

Türanschluss. Siehe Türanschluss.

- Zu den Lesegeräten und Schaltern, die mit überwachten Eingängen verwendet werden können, gehören:

Leser und Schalter mit internem 1-kΩ-Pullup-Widerstand gegen 5 V.

Leser und Schalter ohne internen Pullup-Widerstand.

Eine neue Hardwarekonfiguration für Funkschlösser erstellen.

Rufen Sie Setup > Hardware Configuration (Setup > Hardwarekonfiguration) auf und klicken Sie auf Start new hardware configuration (Neue Hardwarekonfiguration starten).

Einen Namen für das Axis Produkt eingeben.

Aus der Liste der Peripheriegeräte einen Hersteller von drahtlosen Gateways wählen.

Um eine verdrahtete Tür anzuschließen, das Wahlfeld 1 Door (Tür) markieren und Next (Weiter) anklicken. Wenn keine Tür aufgeführt ist, Finish (Abschließen) anklicken.

Dem Hersteller des Schlosses entsprechend nach einem der folgenden Gliederungspunkte verfahren:

ASSA Aperio: Den Link zur Belegungsübersicht der Hardwarepins anklicken oder Schließen und Setup > Hardware Reconfiguration (Setup > Neue Hardwarekonfiguration) wählen, um die Konfiguration abzuschließen. Siehe dazu Türen und Geräte des Typs Assa AperioTM hinzufügen.

SmartIntego: Den Link zur Belegungsübersicht der Hardwarepins anklicken oder Click here to select wireless gateway and configure doors (Hier klicken, um Funkgateways zu wählen und Türen zu konfigurieren) wählen, um die Konfiguration abzuschließen. Siehe dazu SmartIntego konfigurieren.

Türen und Geräte des Typs Assa AperioTM hinzufügen

Vor dem Hinzufügen einer Funkür zum System muss diese mithilfe von Aperio PAP (Aperio-Programmieranwendungstool) mit dem angeschlossenen Assa Aperio-Kommunikationshub verbunden werden.

So fügen Sie eine Funktür hinzu:

Rufen Sie Setup > Hardware Reconfiguration (Hardwareneukonfiguration) auf.

Klicken Sie unter Wireless Doors and Devices (Funktüren und -geräte) auf Add door (Tür hinzufügen).

Geben Sie im Feld Door name (Türname) Einen aussagekräftigen Namen eingeben.

Geben Sie im Feld ID unter Lock (Schloss) Die aus sechs Zeichen bestehende Adresse des hinzuzufügenden Geräts eingeben. Die Geräteadresse befindet sich auf dem Produktaufkleber.

Optional auch unter Türpositionssensor: Built in door position sensor (Integrierter Türpositionssensor) oder External door position sensor (Externer Türpositionssensor) wählen.

- Hinweis

Vor dem Konfigurieren eines externen Türpositionssensors (DPS) sicherstellen, dass das Aperio-Schließgerät die Türgriffstatuserkennung unterstützt.

Optional auch imID-Feld unter Türpositionssensor: Die aus sechs Zeichen bestehende Adresse des hinzuzufügenden Geräts eingeben. Die Geräteadresse befindet sich auf dem Produktaufkleber.

Klicken Sie auf Hinzufügen.

Eine neue Hardwarekonfiguration mit Elevator Control (AXIS A9188) erstellen

Vor dem Erstellen einer Hardwarekonfiguration einen Benutzer zum AXIS A9188 Network I/O Relay Module hinzufügen. Dazu über die Weboberfläche des A9188 > Preferences > Additional device configuration > Basic setup > Users > Add > User setup (Benutzereinstellungen > Weitere Gerätekonfigurationen > Grundeinstellungen > Benutzer > Hinzufügen> Benutzer einrichten) aufrufen.

Pro Network Door Controller können maximal zwei AXIS 9188 Network I/O Relay Module konfiguriert werden.

Unter A1001 Setup > Hardware Configuration (Setup > Hardwarekonfiguration) aufrufen und Neue Hardwarekonfiguration starten aufrufen.

Einen Namen für das Axis Produkt eingeben.

Um ein AXIS A9188 Network I/O Relay Module aufzunehmen, aus der Liste der Netzwerkperipheriegeräte Elevator Control wählen, und Next (weiter) anklicken.

Einen Namen für das angeschlossene Lesegerät eingeben.

Das auf das Lesegerät anzuwendende Protokoll wählen und Finish (Beenden) wählen.

Networkperipheriegeräte anklicken, um die Konfiguration abzuschließen, siehe Netzwerkperipheriegeräte hinzufügen und einrichten oder den Link zur Belegungsübersicht der Hardwarekontakte anklicken.

Netzwerkperipheriegeräte hinzufügen und einrichten

- Vor dem Einrichten von Netzwerkperipheriegeräten einen Benutzer im AXIS A9188 Network I/O Relay Module einrichten. Dazu über die Weboberfläche des AXIS A9188 >Preferences > Additional device configuration > Basic setup > Users > Add > User setup (Benutzereinstellungen > Weitere Gerätekonfigurationen > Grundeinstellungen > Benutzer > Hinzufügen> Benutzer einrichten) aufrufen.

- Fügen Sie keinen weiteren AXIS A1001 Network Door Controller als Netzwerkperipheriegerät hinzu.

Um ein Gerät hinzuzufügen, Setup > Network Periphals (Netzwerkperipheriegeräte) aufrufen.

Das oder die Geräte über Discovered devices (Ermittelte Geräte) ermitteln.

Add this device (Dieses Gerät hinzufügen) anklicken.

Einen Namen für das Gerät angeben.

Den Benutzernamen und das Kennwort für das AXIS A9188 eingeben.

Klicken Sie auf Hinzufügen.

Netzwerkperipheriegeräte können manuell über das Dialogfeld Manually add device (Gerät manuell hinzufügen) hinzugefügt werden.

Wenn Sie einen Zeitplan löschen möchten, stellen Sie zunächst sicher, dass er nicht vom E/A-Relaismodul des Netzwerks verwendet wird.

E/As und Relais in Netzwerkperipheriegeräten einrichten

Vor dem Einrichten von Netzwerkperipheriegeräten einen Benutzer im AXIS A9188 Network I/O Relay Module einrichten. Dazu über die Weboberfläche des AXIS A9188 >Preferences > Additional device configuration > Basic setup > Users > Add > User setup (Benutzereinstellungen > Weitere Gerätekonfigurationen > Grundeinstellungen > Benutzer > Hinzufügen> Benutzer einrichten) aufrufen.

Setup > Network Periphals (Netzwerkperipheriegeräte) aufrufen und Added devices row (Zeile Hinzugefügte Geräte) anklicken.

Die als Etage zu setzenden E/As und Relais wählen

Set as floor (als Etage setzen und einen Namen eingeben.

Klicken Sie auf Hinzufügen.

Die Etage wird jetzt auf der Registerkarte Floor (Etage) unter Access Management (Zugangsverwaltung) angezeigt.

Im AXIS Entry Manager können Sie maximal 16 Etagen hinzufügen.

Überprüfen der Hardwareanschlüsse

Die angeschlossenen Türmonitore, Schlösser und Leser können überprüft werden nach Abschluss von Installation und Konfiguration sowie jederzeit während der gesamten Nutzungsdauer des Türcontrollers.

Um die Konfiguration zu prüfen und den entsprechenden Bereich zu öffnen, Setup > Hardware Connection Verification (Setup > Überprüfen der Hardwareanschlüsse) aufrufen.

Steuerelemente der Türüberprüfung

Door state (Türstatus) – Den aktuellen Status von Türmonitoren, Türalarmen und Schlössern überprüfen. Klicken Sie auf Aktuellen Status abrufen.

Lock (Verriegeln) – Das Schloss manuell sperren. Dies betrifft sowohl das erste als auch das zweite Schloss, sofern vorhanden. Klicken Sie auf Verriegeln oder Entriegeln.

Lock (Verriegeln) – Schloss manuell zum Gewähren von Zugang auslösen. Dies gilt nur für das jeweils erste Schloss. Klicken Sie auf Zugang.

Reader: Feedback (Leser: Feedback) – Überprüfung der Rückmeldung von Lesegeräten auf Befehle, zum Beispiel akustische Meldungen und LED-Signale. Wählen Sie einen Befehl aus, und klicken Sie auf Test. Die Typen des verfügbaren Feedbacks variieren ja nach Leser. Weitere Informationen finden Sie unter Leser-Feedback. Siehe dazu auch die Anleitung des Herstellers.

Reader: Tampering (Leser: Manipulation) – Aufruf von Informationen zum letzten Manipulationsversuch. Der erste Manipulationsversuch wird bei Installation des Lesers aufgezeichnet. Klicken Sie auf Letzte Manipulation abrufen.

Reader: Card swipe (Leser: Kartendurchzug) Informationen über die zuletzt verwendete Swipe-Karte oder einen anderen vom Lesegerät akzeptierten Berechtigungsnachweis abrufen. Get last credential (Letzten Berechtigungsnachweis aufrufen) anklicken.

REX – Informationen zur letzten Anfrage zum Verlassen (REX) über eine Drucktaste aufrufen. Klicken Sie auf Letztes REX abrufen.

Steuerelemente der Etagenüberprüfung

Floor Status (Etagenstatus) – Den aktuellen Status des Etagenzugangs überprüfen. Klicken Sie auf Aktuellen Status abrufen.

Floor lock & unlock (Sperren und Freigeben von Etagen) – Etagenzugang manuell auslösen. Dies betrifft sowohl das erste als auch das zweite Schloss, sofern vorhanden. Klicken Sie auf Verriegeln oder Entriegeln.

Floor Access (Etagenzugang) – Manuell zeitweiligen Etagenzugang einräumen. Dies gilt nur für das jeweils erste Schloss. Klicken Sie auf Zugang.

Elevator Reader: Feedback (Aufzugleser: Feedback) – Hier können Sie die Rückmeldung von Lesegeräten auf Befehle überprüfen, zum Beispiel akustische Meldungen und LED-Signale. Wählen Sie einen Befehl aus, und klicken Sie auf Test. Die Typen des verfügbaren Feedbacks variieren ja nach Leser. Weitere Informationen finden Sie unter Leser-Feedback. Siehe dazu auch die Anleitung des Herstellers.

Elevator Reader: Tampering (Aufzugleser: Manipulation) – Hier erhalten sie Informationen zum letzten Manipulationsversuch. Der erste Manipulationsversuch wird bei Installation des Lesers aufgezeichnet. Klicken Sie auf Letzte Manipulation abrufen.

Elevator Reader: Card swipe (Aufzugleser: Kartendurchzug) – Hier erhalten Sie Informationen über die zuletzt verwendete Karte (Durchzug) oder einen anderen vom Lesegerät akzeptierten Berechtigungsnachweis. Get last credential (Letzten Berechtigungsnachweis aufrufen) anklicken.

REX – Informationen zur letzten Anfrage zum Verlassen (REX) über eine Drucktaste aufrufen. Klicken Sie auf Letztes REX abrufen.

Karten und Formate konfigurieren

Der Türcontroller verfügt über einige vordefinierte, häufig verwendete Kartenformate, die direkt verwendet oder je nach Anforderung geändert werden können. Außerdem können Sie benutzerdefinierte Kartenformate erstellen. Jedes Kartenformat verfügt über einen eigenen Satz an Regeln (Feldzuordnungen), die die Organisation der auf der Karte gespeicherten Informationen bestimmen. Durch Definieren des Kartenformats wird festgelegt, wie das System die Informationen interpretiert, die der Controller vom Lesegerät erhält. Für Informationen zu den vom Lesegerät unterstützten Kartenformate, siehe die Anweisungen des Herstellers.

- Kartenformate aktivieren:

Setup > Configure cards and formats (Setup >Karten und Formate konfigurieren) aufrufen.

Ein oder mehrere Kartenformate wählen, die von den verbundenen Lesern unterstützt werden.

- Ein neues Kartenformat erstellen:

Setup > Configure cards and formats (Setup >Karten und Formate konfigurieren) aufrufen.

Add card format (Kartenformat hinzufügen) aufrufen.

Im Dialogfenster Add card format (Kartenformat hinzufügen) einen Namen, eine Beschreibung und die Bitlänge des Kartenformats eingeben. Siehe Beschreibungen der Kartenformate.

Klicken Sie auf Add field map (Feldzuordnung hinzufügen), und geben Sie die erforderlichen Informationen in die Felder ein. Siehe Feldzuordnungen.

Zum Hinzufügen von mehreren Feldzuordnungen wiederholen Sie den letzten Schritt.

Zum Aufklappen eines Elements in der Liste Card formats (Kartenformate) und Anzeigen zusätzlicher Informationen, wie z. B. der Beschreibung des Kartenformats und der Feldzuordnung, klicken Sie auf ![]() .

.

Zum Bearbeiten eines Kartenformats klicken Sie auf ![]() und ändern Sie die Beschreibung des Kartenformats und der Feldzuordnung. Klicken Sie anschließend auf Save (Speichern).

und ändern Sie die Beschreibung des Kartenformats und der Feldzuordnung. Klicken Sie anschließend auf Save (Speichern).

Zum Löschen einer Feldzuordnung im Dialogfeld Edit card format (Kartenformat bearbeiten) oder Add card format (Kartenformat hinzufügen), klicken Sie auf ![]() .

.

Zum Löschen eines Kartenformats klicken Sie auf ![]() .

.

- Jede Änderung an den Kartenformaten gilt für das gesamte System von Tür-Controllern.

- Kartenformate können nur aktiviert oder deaktiviert werden, wenn mindestens ein Türcontroller im System mit mindestens einem Leser konfiguriert wurde. Siehe Konfigurieren der Hardware und Konfigurieren von Lesern und REX-Geräten.

- Zwei Kartenformate mit der gleichen Bitlänge können nicht gleichzeitig aktiviert sein. Wenn beispielsweise zwei Kartenformate mit 32 Bit als „Format A” und „Format B” definiert wurden und „Format A” aktiviert ist, kann „Format B” erst dann aktiviert werden, wenn „Format A” zuvor deaktiviert wurde.

- Wenn keine Kartenformate aktiviert wurde, können die Identifikationstypen Card raw only (Nur Rohdatenkarte) und Card raw and PIN (Rohdatenkarte und PIN) verwendet werden, um eine Karte zu identifizieren und Benutzern Zugang zu gewähren. Dies wird jedoch nicht empfohlen, da Leser von verschiedenen Herstellern oder mit unterschiedlichen Einstellungen, für die Karten verschiedene Rohdaten generieren können.

Beschreibungen der Kartenformate

Name (erforderlich) – Einen aussagekräftigen Namen eingeben.

Description (Beschreibung) – Bei Bedarf weitere Informationen eingeben. Diese Informationen werden nur in den Dialogfenstern Edit card format (Kartenformat bearbeiten) und Add card format (Kartenformat hinzufügen) angezeigt.

Bit length (Bitlänge) (erforderlich) – Die Bitlänge des Kartenformats eingeben. Dies muss ein numerischer Wert zwischen 1 und 1000000000 sein.

Feldzuordnungen

Name (erforderlich) – Den Namen der Feldzuordnung ohne Leerzeichen eingeben, zum Beispiel

OddParity.Beispiele gängiger Feldzuordnungen:

Parity– Paritätsbits werden zum Ermitteln von Fehlern verwendet. Paritätsbits werden in der Regel an den Anfang oder das Ende einer Binärcode-Zeichenfolge gestellt. Sie geben an, ob die Anzahl der Bits gerade oder ungerade ist.EvenParity– Gerade Paritätsbits stellen sicher, dass die Zeichenfolge eine gerade Anzahl an Bits enthält. Die Bits mit dem Wert „1“ werden gezählt. Wenn die Anzahl bereits gerade ist, wird das Paritätsbit auf den Wert 0 festgelegt. Wenn die Anzahl ungerade ist, wird das Paritätsbit auf den Wert auf 1 festgelegt, sodass die Gesamtanzahl eine gerade Zahl aufweist.OddParity– Ungerade Paritätsbits stellen sicher, dass die Zeichenfolge eine ungerade Anzahl an Bits enthält. Die Bits mit dem Wert „1“ werden gezählt. Wenn die Anzahl bereits ungerade ist, wird das Paritätsbit auf den Wert 0 festgelegt. Wenn die Anzahl gerade ist, wird das Paritätsbit auf den Wert 1 festgelegt, sodass die Gesamtanzahl eine ungerade Zahl aufweist.FacilityCode– Anlagencodes werden gelegentlich verwendet, um sicherzustellen, dass das Token dem angeforderten Zugangsdaten-Batch des Endbenutzers entspricht. In Altsystemen der Zugangskontrolle wurde der Anlagencode für eine eingeschränkte Überprüfung verwendet. Diese gewährte allen Mitarbeitern Zugang, deren Daten mit dem entsprechenden Standortcode codiert wurden. Dieser Feldzuordnungsname berücksichtigt Groß- und Kleinschreibung und wird vom Produkt zum Überprüfen de Anlagencodes benötigtCardNr– Die Kartennummer oder Benutzerkennung ist das von Zutrittskontrollsystemen am häufigsten überprüfte Kriterium. Dieser Feldzuordnungsname berücksichtigt Groß- und Kleinschreibung und wird vom Produkt zum Überprüfen der Kartennummer benötigtCardNrHex– Die binären Kartendaten sind im Produkt in Form von Hexadezimalzahlen in Kleinschreibung codiert. Sie werden hauptsächlich für die Fehlebehebung verwendet, wenn vom Lesegerät nicht die erwartete Kartennummer ausgegeben wird.

Range – (erforderlich) – Der Bereich) der Feldzuordnung, zum Beispiel 1, 2–17, 18–33 und 34.

Encoding (erforderlich) – Gibt den für die jeweilige Feldzuordnung gewählten Codierungstyp an.

BinLE2Int– Die Binärdaten werden als ganze Zahlen in der Bit-Reihenfolge Little-Endian codiert. Ganze Zahlen sind Zahlen ohne Dezimalstellen. Bei der Bit-Reihenfolge Little-Endian ist das erste Bit das kleinste (mit der geringsten Bedeutung).

BinBE2Int – Die Binärdaten werden als ganze Zahlen in der Bit-Reihenfolge Big-Endian codiert. Ganze Zahlen sind Zahlen ohne Dezimalstellen. Bei der Bit-Reihenfolge Big-Endian ist das erste Bit das größte (mit der größten Bedeutung).

BinLE2Hex – Die Binärdaten werden als Hexadezimalzahlen in Kleinschreibung in der Bit-Reihenfolge Little-Endian codiert. Das Hexadezimalsystem, auch bekannt als Zahlensystem mit der Basis 16, besteht aus 16 eindeutigen Symbolen: den Zahlen 0 bis 9 und den Buchstaben a bis f. Die Bit-Reihenfolge Little-Endian bedeutet, dass das erste Bit das kleinste (mit der geringsten Bedeutung) ist.

BinBE2Hex – Die Binärdaten werden als Hexadezimalzahlen in Kleinschreibung in der der Bit-Reihenfolge Big-Endian codiert. Das Hexadezimalsystem, auch bekannt als Zahlensystem mit der Basis 16, besteht aus 16 eindeutigen Symbolen: den Zahlen 0 bis 9 und den Buchstaben a bis f. Die Bit-Reihenfolge Big-Endian bedeutet, dass das erste Bit das größte (mit der größten Bedeutung) ist.

BinLEIBO2Int – Die Binärdaten sind wie bei BinLE2Int codiert, aber die Rohkartendaten werden als Abfolge mehrerer Bytes in umgekehrter Reihenfolge ausgelesen, bevor Feldzuordnungen zum Kodieren aufgerufen werden.

BinBEIBO2Int – Die Binärdaten sind wie bei BinLE2Int codiert, aber die Rohkartendaten werden als Abfolge mehrerer Bytes in umgekehrter Reihenfolge ausgelesen, bevor Feldzuordnungen zum Kodieren aufgerufen werden.

Informationen zu den von Ihrem Kartenformat verwendeten Feldzuordnungen finden Sie in der Anleitung des Herstellers.

Voreingestellter Einrichtungscode

Mithilfe von Einrichtungscodes lässt sich überprüfen, ob ein Token mit dem Zugangskontrollsystem einer Einrichtung übereinstimmt. Oft weisen alle Tokens einer bestimmten Einrichtung den gleichen Einrichtungscode auf. Einen voreingestellten Einrichtungscode verwenden, um in der Chargenverarbeitung Karten einfacher manuell zu registrieren. Der voreingestellte Einrichtungscode wird beim Hinzufügen von Benutzern automatisch eingesetzt. Siehe dazu Zugangsdaten für Benutzer.

Einen voreingestellten Einrichtungscode anlegen:

Setup > Configure cards and formats (Karten und Formate konfigurieren) aufrufen.

Unter Preset facility code (Voreingestellter Einrichtungscode): Einen Einrichtungscode eingeben

Set facility code (Einrichtungscode übernehmen) anklicken.

Dienste konfigurieren

Mit der Option Dienste konfigurieren auf der Seite Setup werden mit dem Türcontroller nutzbare externe Dienste eingerichtet.

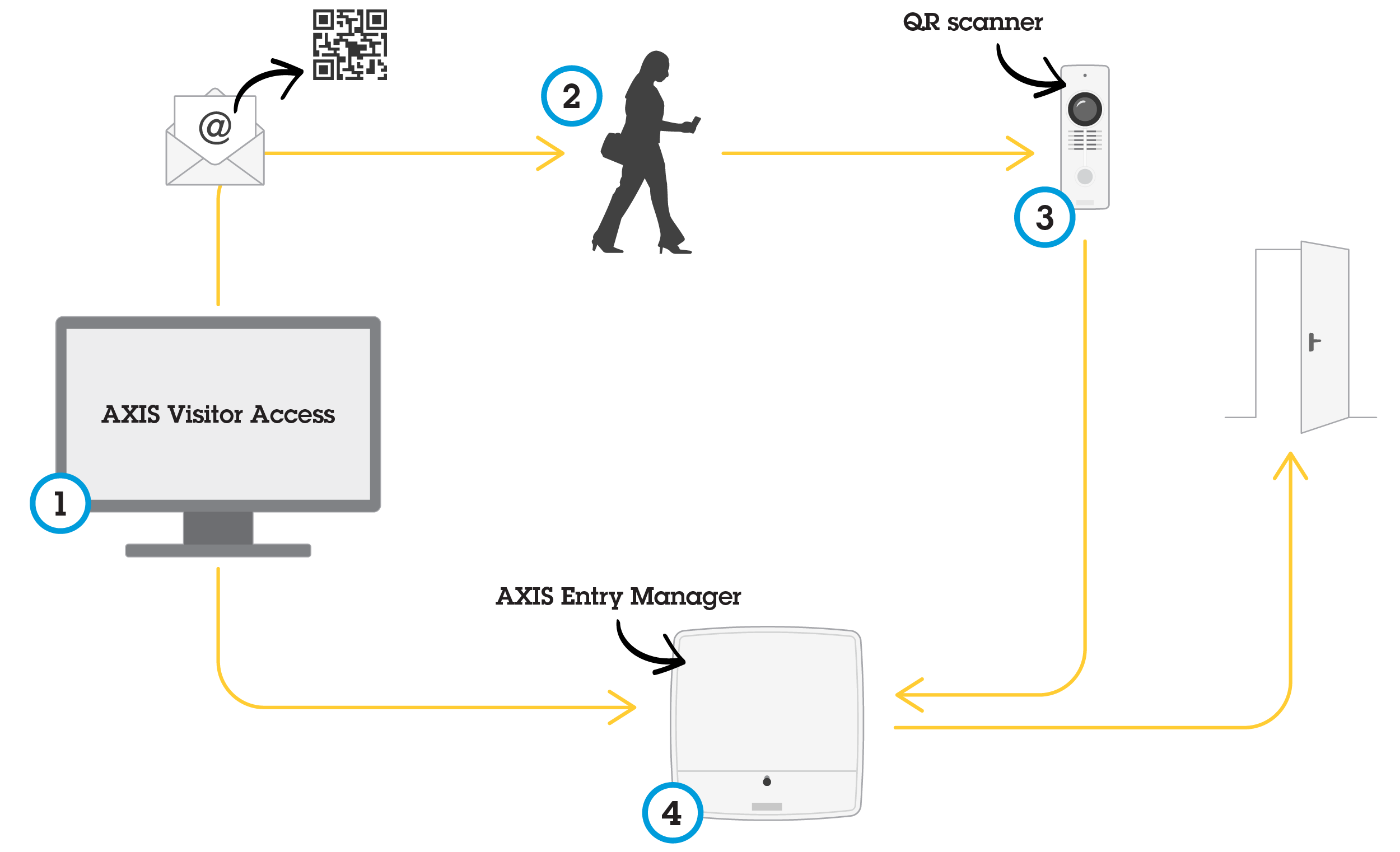

AXIS Visitor Access

Sie können mit dem AXIS Visitor Access temporäre Anmeldedaten in Form eines QR-Codes erstellen. Der QR-Code wird von einer Axis Netzwerk-Kamera oder einer mit dem Zutrittskontrollsystem verbundenen Türstation gescannt.

- Dieser Dienst besteht aus:

einem Axis Tür-Controller mit AXIS Entry Manager und Firmware-Version 1.65.2 oder höher

einer Axis Netzwerk-Kamera oder Türstation mit der installierten QR-Scanner-Anwendung

einem Windows® PC mit der installierten AXIS Visitor Access-Anwendung

Der Nutzer erstellt eine Einladung im AXIS Visitor Access (1) und schickt diese an die E-Mail-Adresse des Besuchers. Gleichzeitig werden die Anmeldedaten erstellt, die zum Entsperren der Tür verwendet werden und in den verbundenen Axis Türcontrollern gespeichert (4). Der Besucher hält den QR-Code, der in der Einladung enthalten ist, in die Netzwerk-Kamera oder Türstation (3), die dann einen Befehl an den Tür-Controller (4) sendet, um die Tür für den Besucher zu entsperren.

QR Code ist eine eingetragene Marke von Denso Wave, inc.

Erforderlich für AXIS Visitor Access

- Um den AXIS Visitor Access-Dienst nutzen zu können, müssen folgende Voraussetzungen getroffen werden:

die Türcontroller-Hardware muss konfiguriert werden

eine Axis Netzwerk-Kamera oder Türstation muss mit dem gleichen Netzwerk verbunden sein wie der Türcontroller und an der Tür platziert werden, wo sie für den Besucher zugänglich ist

das Installationspaket von AXIS Visitor Access muss bereit stehen. Sie finden es unter axis.com

zwei zusätzliche Nutzerkonten im Türcontroller müssen erstellt werden, die nur für den AXIS Visitor Access-Dienst verwendet werden. Sie benötigen eins für die AXIS Visitor Acess-Anwendung und den anderen für die QR-Scanner-Anwendung. Um Benutzerkonten zu erstellen, siehe Benutzer.

- Der AXIS Visitor Access-Dienst kann nur mit einem einzigen Türcontroller im gesamten System verbunden werden.

- Mit dem AXIS Visitor Access-Dienst können Sie nur Türen erreichen, die durch den verbundenen Türcontroller gesteuert werden. Sie können keine anderen Türen im System erreichen.

- Verwenden Sie die AXIS Visitor Access-Anwendung, um Besucher zu ändern und zu löschen. Verwenden Sie nicht den AXIS Entry Manager.

- Wenn Sie das Kennwort des Benutzerkontos ändern, das für den AXIS Visitor Access verwendet wird, müssen Sie es auch im AXIS Visitor Access ändern.

- Wenn Sie das Kennwort des Benutzerkontos ändern, das für die QR-Scanner-Anwendung verwendet wird, müssen Sie den QR-Scanner erneut einrichten.

AXIS Visitor Access einrichten

Installieren Sie die QR-Scanneranwendung auf der Axis Netzwerk-Kamera oder der Türstation, wenn Sie den AXIS Visitor Access Dienst einrichten. Eine separate Installation muss nicht vorgenommen werden.

Rufen Sie Setup > Dienste konfigurieren > Einstellungen auf der Webpage des Türcontrollers auf.

Klicken Sie auf Eine neue Einrichtung starten.

Folgen Sie den Anweisungen, um die Einrichtung abzuschließen.

- Wichtig

Wenn Sie HTTPS verwenden möchten, stellen Sie sicher, dass der Türcontroller über HTTPS kommuniziert. Andernfalls kann die Anwendung nicht mit dem Türcontroller kommunizieren.

Installieren Sie auf dem Computer, der zur Erstellung der temporären Anmeldedaten verwendet wird, die AXIS Visitor Access Anwendung und richten Sie sie ein.

SmartIntego

SmartIntego ist eine drahtlose Lösung, mit der die Anzahl der von einem Türcontroller verwaltbaren Türen erhöht wird.

Voraussetzungen für SmartIntego

Bevor SmartIntego konfiguriert werden kann, müssen folgende Voraussetzungen erfüllt sein:

Es muss eine csv-Datei erstellt werden. Die csv-Datei enthält Informationen zum von der SmartIntego-Lösung verwendeten Gateway-Knoten und zu den zugeordneten Türen. Die Datei wird von einer eigenständigen Software erstellt. Die Software wird von einem SimonsVoss-Partner bereitgestellt.

Die Hardwarekonfiguration von SmartIntego wurde abgeschlossen, siehe Eine neue Hardwarekonfiguration für Funkschlösser erstellen..

- Das Konfigurationstool für SmartIntego Configuration muss in der Version 2.1.6452.23485, Build 2.1.6452.23485 (8/31/2017 1:02:50 PM) oder später vorliegen.

- Der Verschlüsselungsstandard Advanced Encryption Standard (AES) wird von SmartIntego nicht unterstützt und muss deshalb im Konfigurationstool für SmartIntego deaktiviert werden.

SmartIntego konfigurieren

- Sicherstellen, dass die aufgeführten Anforderungen erfüllt sind.

- Um die Sichtbarkeit des Batteriestatus zu verbessern, Setup > Configure event and alarms logs (Protokolle für Ereignisse konfigurieren) und entweder Door – Battery alarm (Tür – Batteriealarm) oder IdPoint – Battery alarm (ID-Punkt – Batteriealarm) als Alarm hinzufügen.

- Die Einstellungen für den Türmonitor werden über die importierte CSV-Datei bereitgestellt. Für eine Standardinstallation müssen diese Einstellungen nicht geändert werden.

Browse... (Durchsuchen...) anklicken, die CSV-Datei wählen und Upload file (Datei hochladen) anklicken.

Einen Gateway-Knoten wählen und Weiter anklicken.

Eine Vorschau der neuen Konfiguration wird angezeigt. Bei Bedarf die Türmonitoren deaktivieren.

Configure (Konfigurieren) anklicken.

Eine Vorschau der in die Konfiguration aufgenommenen Türen wird angezeigt. Settings (Einstellungen) anklicken, um jede Tür einzeln zu konfigurieren.

SmartIntego umkonfigurieren

Im oberen Menü Setup anklicken.

Configure Services (Dienste konfigurieren) > Settings (Einstellungen) anklicken.

Reconfigure (Umkonfigurieren) anklicken.

Browse... (Durchsuchen...) anklicken, die CSV-Datei wählen und Upload file (Datei hochladen) anklicken.

Einen Gateway-Knoten wählen und Weiter anklicken.

Eine Vorschau der neuen Konfiguration wird angezeigt. Bei Bedarf die Türmonitoren deaktivieren.

- Hinweis

Die Einstellungen für den Türmonitor werden über die importierte CSV-Datei bereitgestellt. Für eine Standardinstallation müssen diese Einstellungen nicht geändert werden.

Configure (Konfigurieren) anklicken.

Eine Vorschau der in die Konfiguration aufgenommenen Türen wird angezeigt. Settings (Einstellungen) anklicken, um jede Tür einzeln zu konfigurieren.

Verwalten von Netzwerk-Tür-Controllern

Auf der Seite „Manage Network Door Controllers in System“ (Netzwerk-Tür-Controller im System verwalten) werden Informationen zum Tür-Controller und dessen Systemstatus angezeigt sowie Informationen zu weiteren im System vorhandenen Tür-Controllern. Ein Administrator hat hier auch die Möglichkeit, die Systemkonfiguration anzupassen, indem er Tür-Controller hinzufügt oder entfernt.

Alle Tür-Controller in einem System müssen mit dem selben Netzwerk verbunden und für die Verwendung an einem einzigen Standort eingerichtet sein.

Zum Verwalten von Tür-Controllern rufen Sie Setup > Manage Network Door Controllers in System (Setup > Netzwerk-Tür-Controller im System verwalten) auf.

- Die Seite Manage Network Door Controllers in System (Netzwerk-Tür-Controller im System verwalten) enthält folgende Bereiche:

System status for this controller (Systemstatus dieses Türcontrollers) – Zeigt den Systemstatus des Türcontrollers an und ermöglicht das Wechseln zwischen Systembetriebsmodus und Einzelbetriebsmodus. Weitere Informationen, siehe Tür-Controller-Systemstatus.

Network door controllers in system (Netzwerk-Türcontroller im System) – Zeigt Informationen zu den Netzwerk-Türcontrollern im System an und bietet Steuerelemente zum Hinzufügen und Entfernen von Computern. Weitere Informationen, siehe Verbundene Tür-Controller im System

Tür-Controller-Systemstatus

Der Systemstatus eines Tür-Controllers legt fest, ob dieser in ein System aus mehreren Tür-Controllern integriert werden kann. Der Systemstatus von Tür-Controllern wird im Bereich System status for this controller (Systemstatus dieses Tür-Controllers) angezeigt.

Wenn sich der Tür-Controller nicht im Standalone-Modus befindet und Sie verhindern möchten, dass der Tür-Controller zu einem System hinzugefügt wird, klicken Sie auf Activate standalone mode (Standalone-Modus aktivieren).

Wenn sich der Tür-Controller im Standalone-Modus befindet, Sie diesen jedoch einem System hinzufügen möchten, klicken Sie auf Deactivate standalone mode (Standalone-Modus deaktivieren).

Systemmodi

This controller is not part of a system and not in standalone mode (Dieser Controller ist kein Teil eines Systems und nicht im Modus Einzelgerät – Der Controller ist nicht als Teil eines Systems konfiguriert und befindet sich nicht im Modus Einzelgerät Das heißt, dass der Türcontroller von einem anderen Tür-Controller im selben Netzwerk zu einem System hinzugefügt werden kann. Wenn der Türcontroller nicht zu einem System hinzugefügt werden soll, den Modus Einzelgerät aktiveren.

This controller is set to standalone mode (Dieser Controller befindet sich im Modus Einzelgerät) – Der Türcontroller ist nicht Teil eines Systems. Er kann nicht von anderen Türcontrollern im Netzwerk zu einem System hinzugefügt werden und kann auch selbst keine anderen Controller hinzufügen. Der Standalone-Modus wird in der Regel bei kleineren Anlagen mit einem Tür-Controller und ein bis zwei Türen verwendet. Um den Türcontroller zu einem System hinzuzufügen, den Modus Einzelgerät deaktivieren.

This controller part of a system (Dieser Controller ist Teil eines Systems) – Der Türcontroller ist Teil eines verzweigten Systems. In größeren Systemen werden Benutzer, Gruppen und Zeitpläne von allen verbundenen Controllern gemeinsam verwendet.

Verbundene Tür-Controller im System

- Im Bereich Network door controllers in system (Netzwerk-Tür-Controller im System) können Sie folgende Änderungen am System vornehmen:

Hinzufügen eines Tür-Controllers zum System, siehe Hinzufügen von Tür-Controllern zu einem System.

Entfernen eines Tür-Controllers aus dem System, siehe Entfernen von Tür-Controllern aus dem System.

Liste verbundener Türcontroller

- Der Bereich Network door controllers in system (Netzwerk-Türcontroller im System) enthält auch eine Liste mit den folgenden Informationen zu ID und Status der Türcontrollern im System:

Name – Der vom Benutzer festgelegte Name des Türcontrollers. Wenn der Administrator während der Hardwarekonfiguration keinen Namen angegeben hat, wird der Standardname angezeigt.

IP-Adresse

MAC-Adresse

Status – Der Türcontroller, über den der Systemzugriff erfolgt, weist den Status This controller (Dieser Controller) auf. Die übrigen Türcontroller des Systems weisen den Status Online auf.

Firmwareversion

Um die Webseite eines anderen Türcontrollers aufzurufen, die entsprechende IP-Adresse anklicken.

Um die Liste zu aktualisieren, Refresh the list of controllers (Controller-Liste aktualisieren) anklicken.

Alle Controller des Systems müssen immer mit Firmware der selben Version versehen sein. Mit Axis Device Manager die Firmware aller Controller des Systems parallel aktualisieren.

Hinzufügen von Tür-Controllern zu einem System

Beim Koppeln von Tür-Controllern werden alle Zugangsverwaltungseinstellungen des hinzugefügten Tür-Controllers gelöscht und mit den Zugangsverwaltungseinstellungen des Systems überschrieben.

So fügen Sie einen Tür-Controller aus der Liste der Tür-Controller zum System hinzu:

Rufen Sie Setup > Manage Network Door Controllers in System (Setup > Netzwerk-Tür-Controller im System verwalten) auf.

Klicken Sie auf Add controllers to system from list (Controller aus der Liste zum System hinzufügen).

Wählen Sie den Tür-Controller aus, den Sie hinzufügen möchten.

Klicken Sie auf Add (Hinzufügen).

Zum Hinzufügen weiterer Tür-Controller wiederholen Sie die vorherigen Schritte.

So fügen Sie einen Tür-Controller anhand der IP- oder MAC-Adresse hinzu:

Rufen Sie Manage Devices (Geräte verwalten) auf.

Klicken Sie auf Add controller to system by IP or MAC address (Controller anhand von IP- oder MAC-Adresse zum System hinzufügen).

Geben Sie die IP- oder MAC-Adresse ein.

Klicken Sie auf Add (Hinzufügen).

Zum Hinzufügen weiterer Tür-Controller wiederholen Sie die vorherigen Schritte.

IM Anschluss an die Koppelung verwenden alle Tür-Controller im System die gleichen Benutzer, Türen, Zeitpläne und Gruppen.

Klicken Sie auf Refresh list of controllers (Controller-Liste aktualisieren), um die Liste zu aktualisieren.

Entfernen von Tür-Controllern aus dem System

- Setzen Sie vor dem Entfernen eines Tür-Controllers aus dem System dessen Hardwarekonfiguration zurück. Wenn Sie diesen Schritt überspringen, verbleiben alle mit dem entfernten Tür-Controller verbundenen Türen im System und können nicht gelöscht werden.

- Wenn Sie einen Tür-Controller aus einem System mit zwei Tür-Controllern entfernen, wechseln beide Tür-Controller automatisch in den Standalone-Modus.

So entfernen Sie einen Tür-Controller aus dem System:

Rufen Sie das System über den zu entfernenden Tür-Controller auf, und wechseln Sie zu Setup > Hardware Configuration (Setup > Hardwarekonfiguration).

Klicken Sie auf Reset hardware configuration (Hardwarekonfiguration zurücksetzen).

Rufen Sie nach dem Zurücksetzen der Hardwarekonfiguration Setup > Manage Network Door Controllers in System (Setup > Netzwerk-Tür-Controller im System verwalten) auf.

Wählen Sie in der Liste Network door controllers in system (Netzwerk-Tür-Controller im System) den zu entfernenden Tür-Controller aus, und klicken Sie auf Remove from system (Aus System entfernen).

Sie werden in einem Dialogfeld dazu aufgefordert, die Hardwarekonfiguration des Tür-Controllers zurückzusetzen. Klicken Sie zur Bestätigung auf Remove controller (Controller entfernen).

Sie werden in einem Dialogfeld dazu aufgefordert, das Entfernen des Tür-Controllers zu bestätigen. Klicken Sie zur Bestätigung auf OK. Der entfernte Tür-Controller befindet sich jetzt im Standalone-Modus.

- Wenn ein Tür-Controller aus einem System entfernt wird, werden alle Einstellungen für die Zugangsverwaltung gelöscht.

- Es können nur Tür-Controller entfernt werden, die online sind.

Konfigurationsmodus

Der Konfigurationsmodus ist beim Erstzugriff auf das Gerät der Standardmodus. Bei deaktiviertem Konfigurationsmodus werden die meisten Konfigurationsoptionen des Geräts nicht angezeigt.

Das Deaktivieren des Konfigurationsmodus ist keine Sicherheitsfunktion. Es soll lediglich Konfigurationsfehler vermeiden, kann aber böswillige Benutzer nicht davon abhalten, wichtige Einstellungen zu verändern.

Den Konfigurationsmodus deaktivieren

Setup > Disable Configuration Mode (Konfigurationsmodus deaktivieren) aufrufen.

Die PIN eingeben und OK wählen.

Die PIN-Eingabe ist nicht verpflichtend.

Den Konfigurationsmodus aktivieren

Setup > Enable Configuration Mode (Konfigurationsmodus aktivieren) aufrufen.

Die PIN eingeben und OK wählen.

Bei nicht verfügbarer PIN den Konfigurationsmodus konfigurieren über http://[IP-address]/webapp/pacs/index.shtml#resetConfigurationMode.

Wartungsanweisungen

Für einen reibungslosen Betrieb des Zugangskontrollsystems empfiehlt Axis eine regelmäßige Wartung des Systems, einschließlich Tür-Controller und angeschlossener Geräte.

- Die Wartung sollte mindestens einmal pro Jahr erfolgen. Die empfohlene Wartungsprozedur umfasst unter anderem die folgenden Schritte:

Stellen Sie sicher, dass alle Verbindungen zwischen dem Tür-Controller und den externen Geräten sicher sind.

Überprüfen Sie alle Hardware-Anschlüsse. Siehe Steuerelemente der Türüberprüfung.

Stellen Sie sicher, dass das System, einschließlich der angeschlossenen externen Geräte, ordnungsgemäß funktioniert.

Ziehen Sie eine Karte durch und testen Sie Leser, Türen und Schlösser.

Wenn zum System Geräte, Sensoren oder andere Geräte von REX gehören, müssen diese ebenfalls getestet werden.

Ebenfalls aktivierte Manipulationsalarme testen.

- Falls die Ergebnisse eines der oben genannten Schritte auf Fehler oder unerwartetes Verhalten hindeuten:

Testen Sie die Signale der Drähte mit entsprechender Ausrüstung und überprüfen Sie, ob die Drähte oder Kabel beschädigt sind.

Ersetzen Sie alle beschädigten oder fehlerhaften Kabel und Drähte.

Überprüfen Sie nach dem Austauschen der Kabel und Drähte alle Hardware-Anschlüsse erneut. Siehe Steuerelemente der Türüberprüfung.

Stellen Sie sicher, dass alle Zutrittszeitpläne, Türen, Gruppen und Benutzer aktuell sind.

Wenn der Tür-Controller nicht wie erwartet funktioniert, finden Sie im Fehlerbehebung und Wartung weitere Informationen.

Zugangsverwaltung

Benutzer

Personen mit Tokens (z. B. Zugangskarten) werden in AXIS Entry Manager als Benutzer bezeichnet. Jede Person benötigt ein eigenes Benutzerprofil, um Zugang über Türen im Zutrittskontrollsystem zu erhalten. Das Benutzerprofil besteht aus Zugangsdaten, mit denen das System die Benutzer identifiziert, sowie den Informationen, wann und wie die Benutzer an Türen Zutritt erhalten. Weitere Informationen, siehe Benutzer erstellen und bearbeiten

Benutzer sind in diesem Zusammenhang nicht mit Administratoren zu verwechseln. Administratoren haben unbeschränkten Zutritt zu allen Einstellungen. Im Zusammenhang mit der Verwaltung des Zutrittskontrollsystems, den Produktwebseiten (AXIS Entry Manager), werden Administratoren gelegentlich als Benutzer bezeichnet. Weitere Informationen, siehe Benutzer

Die Seite „Access Management“ (Zugangsverwaltung)

Auf der Seite „Access Management“ (Zugangsverwaltung) können Sie Benutzer, Gruppen, Türen und Zeitpläne des Systems konfigurieren und verwalten. Klicken Sie auf Access Management (Zugangsverwaltung), um die Seite zu öffnen.

Um Benutzer zu Gruppen und Zutrittszeitpläne zu Türen zuzuweisen, ziehen Sie die Elemente in das jeweilige Ziel in den Listen Groups (Gruppen) und Doors (Türen).

Meldungen, die Maßnahmen erfordern, werden in roter Schrift dargestellt.

Vorgehensweise

Die Struktur der Zugangsverwaltung ist flexibel. Gehen Sie anhand der Anforderungen der jeweiligen Anwendung vor. Im Folgenden finden Sie ein Beispiel für eine Vorgehensweise:

Erstellen von Zugangszeitplänen. Siehe Erstellen und Bearbeiten von Zugangszeitplänen.

Erstellen von Gruppen. Siehe Erstellen und Bearbeiten von Gruppen.

Zuordnen von Zugangszeitplänen zu Gruppen.

Hinzufügen von Identifizierungstypen zu Etagen. Siehe Verwalten von Türen und Identifizierungsmöglichkeiten.

Zuordnen von Zugangszeitplänen zu Identifikationstypen.

Türen und Etagen Gruppen zuordnen.

Benutzer anlegen. Siehe Benutzer erstellen und bearbeiten.

Benutzer zu Gruppen hinzufügen.

Für Anwendungsbeispiele für diese Vorgehensweise, siehe Beispiele für Kombinationen von Zugangszeitplänen.

Erstellen und Bearbeiten von Zugangszeitplänen

Zugangszeitpläne definieren allgemeine Regeln, wann Zugang zu Türen besteht und wann nicht. Sie definieren außerdem Regeln, wann Gruppen Zugang zu Türen innerhalb des Systems erhalten und wann nicht. Weitere Informationen, siehe Zugangszeitplantypen

- So erstellen Sie einen neuen Zugangszeitplan:

Rufen Sie Access Management (Zugangsverwaltung) auf.

Klicken Sie auf der Registerkarte Access Schedules (Zugangszeitpläne) auf Add new schedule (Neuen Zeitplan hinzufügen).

Geben Sie im Dialogfeld Add access schedule (Zeitplan hinzufügen) einen Namen für den Zeitplan ein.

Wählen Sie zum Erstellen eines normalen Zugangszeitplans Addition Schedule (Additionszeitplan) aus.

Wählen Sie zum Erstellen eines Subtraktionszeitplans Subtraction Schedule (Subtraktionszeitplan) aus.

Weitere Informationen, siehe Zugangszeitplantypen

Klicken Sie auf Save (Speichern).

Zum Erweitern eines Elements in der Liste Access Schedules (Zugangszeitpläne)![]() anklicken. Additionszeitpläne werden in Grün angezeigt, Subtraktionszeitpläne in Dunkelrot.

anklicken. Additionszeitpläne werden in Grün angezeigt, Subtraktionszeitpläne in Dunkelrot.

Zum Anzeigen des Kalenders für einen Zugangszeitplan ![]() anklicken.

anklicken.

Um den Namen eines Zutrittssplans oder eines Zeitplanelements zu bearbeiten, ![]() anklicken und Änderungen vornehmen. Klicken Sie anschließend auf Save (Speichern).

anklicken und Änderungen vornehmen. Klicken Sie anschließend auf Save (Speichern).

Zum Löschen eines Zugangszeitplans ![]() anklicken.

anklicken.

Der Tür-Controller verfügt über einige vordefinierte häufig verwendete Zugangszeitpläne, die als Beispiele verwendet oder modifiziert werden können. Der vordefinierte Zugangszeitplan Always (Immer) kann jedoch weder modifiziert noch gelöscht werden.

Zugangszeitplantypen

- Es gibt zwei Arten von Zugangszeitplänen:

Additionszeitpläne – Normale Zugangszeitpläne, die festlegen, wann Türen geöffnet werden können. Typische Additionszeitpläne regeln Bürozeiten, Geschäftszeiten, Zeiten nach Geschäftsschluss oder Nachtstunden.

Subtraktionszeitpläne – Ausnahmen von den regulären Zugangszeitplänen. Diese werden überwiegend dazu genutzt, um für eines bestimmten Zeitraum innerhalb des regulären Zeitplans (des Additionszeitplans) den Zugang zu beschränken. Mithilfe eines Subtraktionszeitplans kann beispielsweise festgelegt werden, dass an Feiertagen, die auf Wochentage fallen, Benutzer keinen Zugang zum Gebäude erhalten.

- Beide Zugangszeitplantypen können auf zwei Ebenen verwendet werden:

Identifizierungstyp-Zeitpläne – Bestimmen, wann und wie Lesegeräte Benutzern das Öffnen von Türen gestatten. Jeder Identifizierungstyp muss einem Zugangszeitplan zugeordnet werden. Dieser teilt dem System mit, wann Benutzer mit einem bestimmten Identifizierungstyp Zugang zu einem Gebäude erhalten sollen. Jedem Identifizierungstyp können mehrere Additions- und Subtraktionszeitpläne hinzugefügt werden. Informationen zu Identifizierungstypen finden Sie unter Identifizierungsmöglichkeiten.

Gruppenzeitpläne – Legen fest wann, jedoch nicht wie Mitglieder einer Gruppe Türen öffnen können. Jede Gruppe muss mindestens einem Zugangszeitplan zugeordnet werden. Dieser teilt dem System mit, wann die Mitglieder der Gruppe Zugang zu einem Gebäude erhalten sollen. Jeder Gruppe können mehrere Additions- und Subtraktionszeitpläne hinzugefügt werden. Weitere Informationen über Gruppen finden Sie unter Erstellen und Bearbeiten von Gruppen.

Gruppenzeitpläne können Zugangsrechte einschränken, jedoch nicht über den Zeitplan des Identifizierungstyps hinaus erweitern. Mit anderen Worten: Wenn der Zeitplan eines Identifizierungstyps die Zugangsrechte zu bestimmten Zeiten einschränkt, kann ein Gruppenzeitplan diese Einschränkungen nicht überschreiben. Wenn der Gruppenzeitplan jedoch Einschränkungen vorsieht, die über den Zeitplan des Identifizierungstyps hinausgehen, überschreibt der Gruppenzeitplan den Zeitplan des Identifizierungstyps.

Identifizierungstyp- und Gruppenzeitpläne können für verschiedene Zwecke auf unterschiedliche Art kombiniert werden. Beispiele für Zugangszeitpläne finden Sie unter Beispiele für Kombinationen von Zugangszeitplänen.

Hinzufügen von Ereignissen zum Zeitplan

Sowohl Additions- als auch Subtraktionszeitpläne können einmalige und wiederkehrende Ereignisse enthalten.

- So fügen Sie ein Ereignis zu einem Zugangszeitplan hinzu:

Erweitern Sie den Zugangszeitplan in der Liste Access Schedules (Zugangszeitpläne).

Klicken Sie auf Add schedule item (Zeitplanereignis hinzufügen).

Geben Sie einen Namen für das Zeitplanereignis ein.

Wählen Sie One time (Einmalig) oder Recurrence (Wiederkehrend) aus.

Legen Sie in den Zeitfeldern die Dauer fest. Siehe Zeitoptionen.

Wählen Sie für wiederkehrende Zeitplanereignisse die Parameter Recurrence pattern (Wiederholungsmuster) und Range of recurrence (Wiederholungszeitraum) aus. Siehe Optionen für Wiederholungsmuster und Optionen für den Wiederholungszeitraum.

Klicken Sie auf Save (Speichern).

Zeitoptionen

- Es stehen folgende Zeitoptionen zur Verfügung:

All day (Ganztägig) – Diese Option für Ereignisse auswählen, die 24 Stunden andauern. Anschließend das gewünschte Startdatum eingeben.

Start – In das Uhrzeitfeld klicken und die gewünschte Zeit wählen. Bei Bedarf das Datumsfeld anklicken und Monat, Tag und Jahr wählen. Das Datum kann auch direkt in das Feld eingegeben werden.

End (Ende) – Das Uhrzeitfeld anklicken und die gewünschte Uhrzeit wählen. Bei Bedarf das Datumsfeld anklicken und Monat, Tag und Jahr wählen. Sie können das Datum auch direkt in das Feld eingeben.

Optionen für Wiederholungsmuster

- Es stehen folgende Optionen für Wiederholungsmuster zur Verfügung:

Yearly (Jährlich) – Für jährliche Wiederholung wählen.

Weekly (Wöchentlich) – Für wöchentliche Wiederholung wählen.

Wiederholung wöchentlich Monday (Montag), Tuesday (Dienstag), Wednesday (Mittwoch), Thursday (Donnerstag), Friday (Freitag), Saturday (Samstag) oder Sunday (Sonntag). Die Wiederholungstage auswählen.

Optionen für den Wiederholungszeitraum

- Es stehen folgende Optionen für den Wiederholungszeitraum zur Verfügung:

First occurrence (Erstes Auftreten) – In das Datumsfeld klicken und Monat, Tag und Jahr wählen. Das Datum kann auch direkt in das Feld eingegeben werden.

No end date (Kein Enddatum) – Die Wiederholungen erfolgen zeitlich unbegrenzt.

End by (Ende am) – In das Datumsfeld klicken und Monat, Tag und Jahr wählen. Sie können das Datum auch direkt in das Feld eingeben.

Erstellen und Bearbeiten von Gruppen

Gruppen ermöglichen Ihnen, Benutzer und deren Zugangsrechte gemeinsam und effizient zu verwalten. Eine Gruppe besteht aus den Zugangsdaten, mit denen das System die zu einer Gruppe gehörigen Benutzer identifiziert, sowie den Informationen, wann und wie die Mitglieder der Gruppe an Türen Zugang erhalten.

Jeder Benutzer muss zu einer oder mehreren Gruppen gehören. Zum Hinzufügen eines Benutzers zu einer Gruppe fügen Sie den Benutzer per Drag & Drop zur Liste Groups (Gruppen) hinzu. Weitere Informationen, siehe Benutzer erstellen und bearbeiten

- So erstellen Sie eine neue Gruppe:

Rufen Sie Access Management (Zugangsverwaltung) auf.

Klicken Sie auf der Registerkarte Groups (Gruppen) auf Add new Group (Neue Gruppe hinzufügen).

Geben Sie im Dialogfeld Add Group (Gruppe hinzufügen) die Zugangsdaten für die Gruppe an. Siehe Gruppenzugangsdaten.

Klicken Sie auf Save (Speichern).

Zum Anzeigen zusätzlicher Informationen für ein Element in der Liste Groups (Gruppen) wie zum Beispiel Mitglieder der Gruppe, Zugangsrechte für Türen oder Zeitpläne ![]() anklicken.

anklicken.

Um den Namen einer Gruppe oder die Gültigkeit zu bearbeiten, ![]() anklicken. Klicken Sie anschließend auf Save (Speichern).

anklicken. Klicken Sie anschließend auf Save (Speichern).

Zum Verifizieren, wann und wie eine Gruppe Zugang an bestimmten Türen erhält, ![]() anklicken.

anklicken.

Zum Löschen einer Gruppe, von Gruppenmitgliedern, Türen oder Zeitplänen einer Gruppe, ![]() anklicken.

anklicken.

Gruppenzugangsdaten

- Für Gruppen stehen folgende Zugangsdaten zur Verfügung: