Einführung

Diese Integrationsanleitung beschreibt die empfohlene Konfiguration beim Onboarding und Betrieb von Axis Geräten in HPE Aruba Networking-Netzwerken. Bewährt haben sich Konfigurationen mit modernen Sicherheitsstandards und Protokollen wie IEEE 802.1X, IEEE 802.1AR, IEEE 802.1AE und HTTPS.

Die Einrichtung einer geeigneten Automatisierung für die Netzwerkintegration kann Ihnen Zeit und Geld sparen. Es ermöglicht die Beseitigung unnötiger Systemkomplexität bei der Verwendung von Anwendungen zur Verwaltung von Axis Geräten mit der Infrastruktur und den Anwendungen von HPE Aruba Networking. Die Kombination Ihrer Axis Geräte und Software mit einer HPE Aruba Networking-Netzwerkinfrastruktur bietet Ihnen die folgenden Vorteile:

Durch den Wegfall von Netzwerken zur Gerätebereitstellung wird die Komplexität von Systemen minimiert.

Die Automatisierung von Onboarding-Prozessen und Geräteverwaltung trägt zur Kostensenkung bei.

Ihre Axis Geräte bieten Zero-Touch-Netzwerksicherheitskontrollen.

Das kombinierte Know-how von HPE und Axis steigert die Gesamtnetzwerksicherheit.

Für einen reibungslosen softwaredefinierten Wechsel zwischen logischen Netzwerken während des gesamten Onboarding-Prozesses muss die Netzwerkinfrastruktur vor Beginn der Konfiguration zur sicheren Überprüfung der Integrität von Axis Geräten vorbereitet werden. Dazu müssen die folgenden Voraussetzungen vor der Konfiguration erfüllt sein:

Erfahrung mit der Verwaltung der IT-Infrastruktur von Unternehmensnetzwerken mit HPE Aruba Networking, einschließlich HPE Aruba Networking-Zugangsschalter und HPE Aruba Networking ClearPass Policy Manager.

Fachkenntnisse in modernen Netzwerkzugriffskontrolltechniken und Netzwerk-Sicherheitsrichtlinien.

Grundlegende Vorkenntnisse über Axis Produkte sind wünschenswert, werden aber auch im Handbuch vermittelt.

Sicheres Onboarding – IEEE 802.1AR/802.1X

Erstauthentifizierung

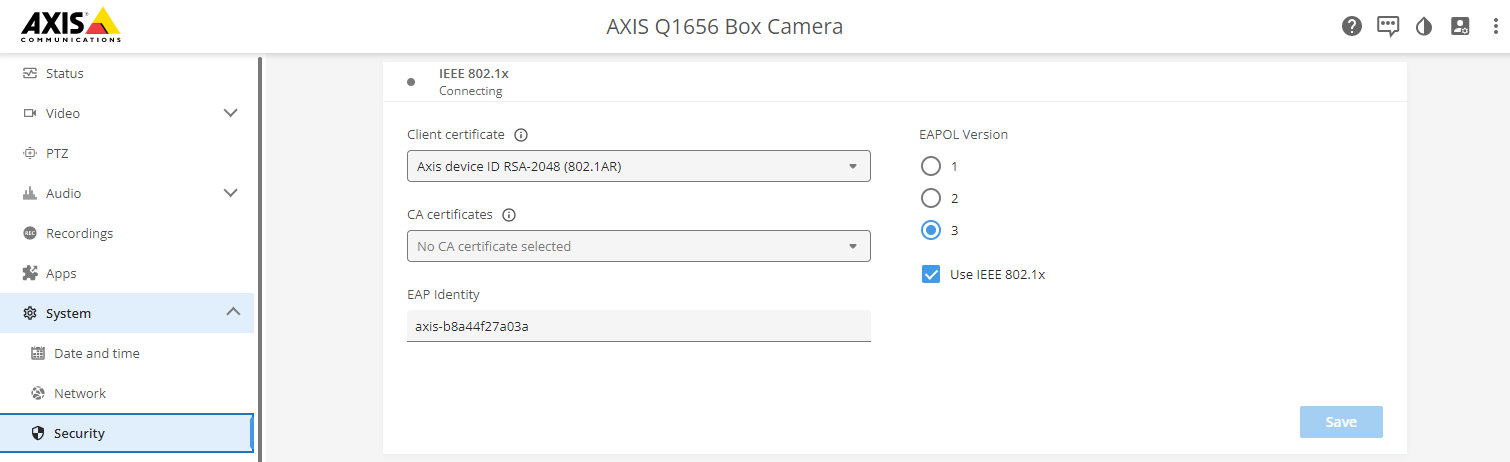

Wenn das von Axis Edge Vault unterstützte Axis Gerät mit dem Netzwerk verbunden ist, verwendet es das IEEE 802.1AR Axis Geräte-ID-Zertifikat über die IEEE 802.1X-Netzwerkzugriffskontrolle, um sich zu authentifizieren.

Zur Gewährung des Netzwerkzugriffs überprüft der ClearPass Policy Manager die Axis Geräte-ID zusammen mit anderen gerätespezifischen Fingerabdrücken. Diese Informationen, wie beispielsweise die MAC-Adresse und die AXIS OS-Version des Geräts, werden für eine richtlinienbasierte Entscheidung herangezogen.

Das Axis Gerät authentifiziert sich im Netzwerk mithilfe des IEEE 802.1AR-konformen Axis Geräte-ID-Zertifikats.

- Axis Geräte-ID

- IEEE 802,1x EAP-TLS-Netzwerkauthentifizierung

- Zugangsschalter (Authentifikator)

- ClearPass Policy Manager

Bereitstellung

Nach der Authentifizierung wird das Axis Gerät in das Bereitstellungsnetzwerk (VLAN201) verschoben. Dieses Netzwerk umfasst den AXIS Device Manager, der für die Gerätekonfiguration, die Verstärkung der Sicherheit und die Ausführung von AXIS OS-Updates zuständig ist. Um die Gerätebereitstellung abzuschließen, werden neue kundenspezifische Zertifikate in Produktionsqualität für IEEE 802.1X und HTTPS auf das Gerät hochgeladen.

- Zugangsschalter

- Bereitstellung des Netzwerks

- ClearPass Policy Manager

- Anwendung zur Geräteverwaltung

Produktionsnetzwerk

Die Bereitstellung des Axis Geräts mit neuen IEEE 802.1X-Zertifikaten löst einen neuen Authentifizierungsversuch aus. Der ClearPass Policy Manager überprüft die neuen Zertifikate und entscheidet, ob das Axis Gerät in das Produktionsnetzwerk verschoben wird oder nicht.

- Axis Geräte-ID

- IEEE 802,1x EAP-TLS-Netzwerkauthentifizierung

- Zugangsschalter (Authentifikator)

- ClearPass Policy Manager

Nach der erneuten Authentifizierung wird das Axis Gerät in das Produktionsnetzwerk (VLAN 202) verschoben, wo sich das Video Management System (VMS) mit dem Gerät verbindet und den Betrieb übernimmt.

- Zugangsschalter

- Produktionsnetzwerk

- ClearPass Policy Manager

- Videoverwaltungssystem

Konfiguration von HPE Aruba Networking

HPE Aruba Networking ClearPass Policy Manager

Der ClearPass Policy Manager bietet die rollen- und gerätebasierte sichere Netzwerkzugriffssteuerung für IoT, BYOD, Unternehmensgeräte, Beschäftigte, Auftragnehmer und Gäste in der kabelgebundenen, kabellosen und VPN-Infrastruktur mehrerer Anbieter.

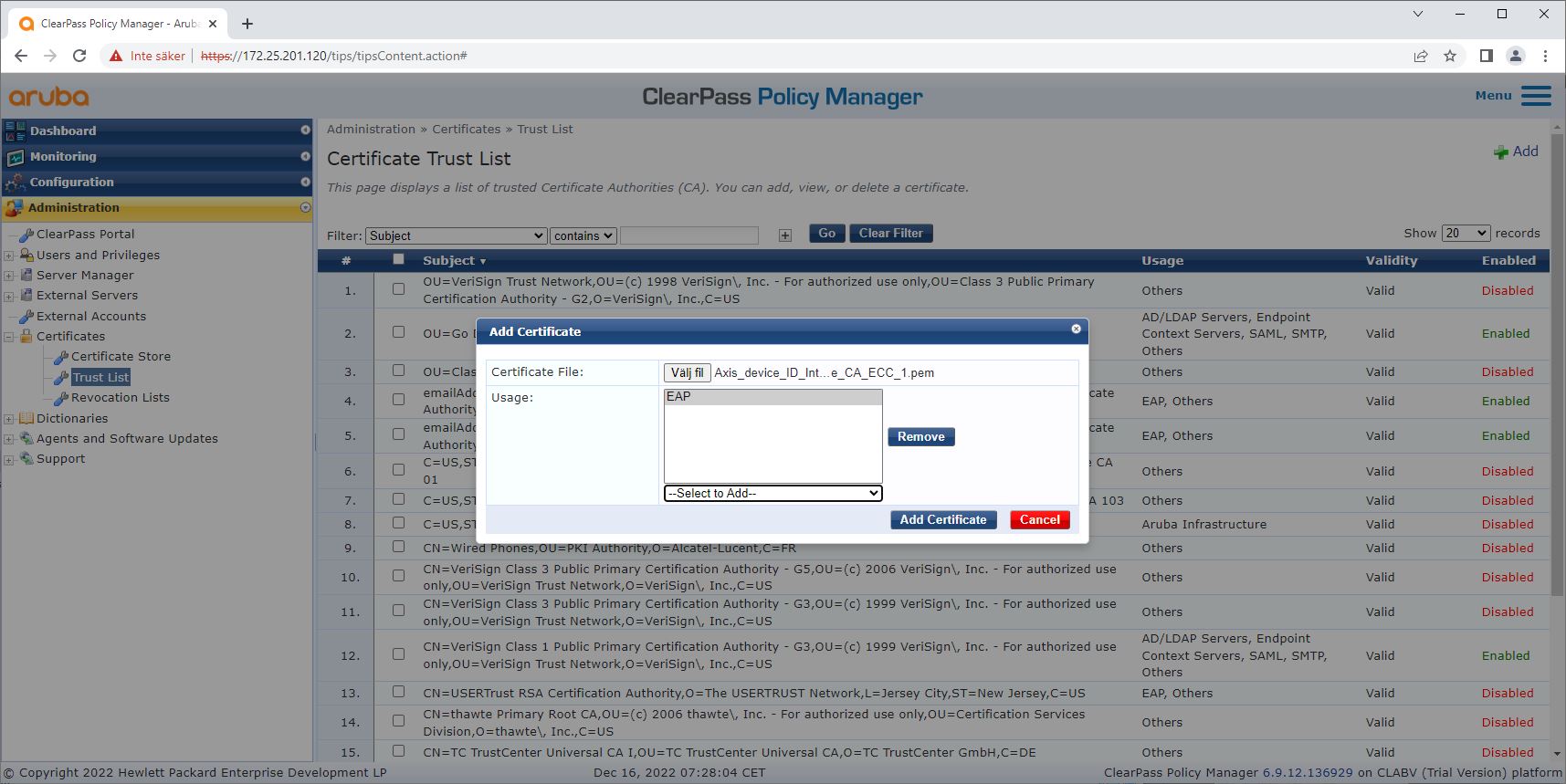

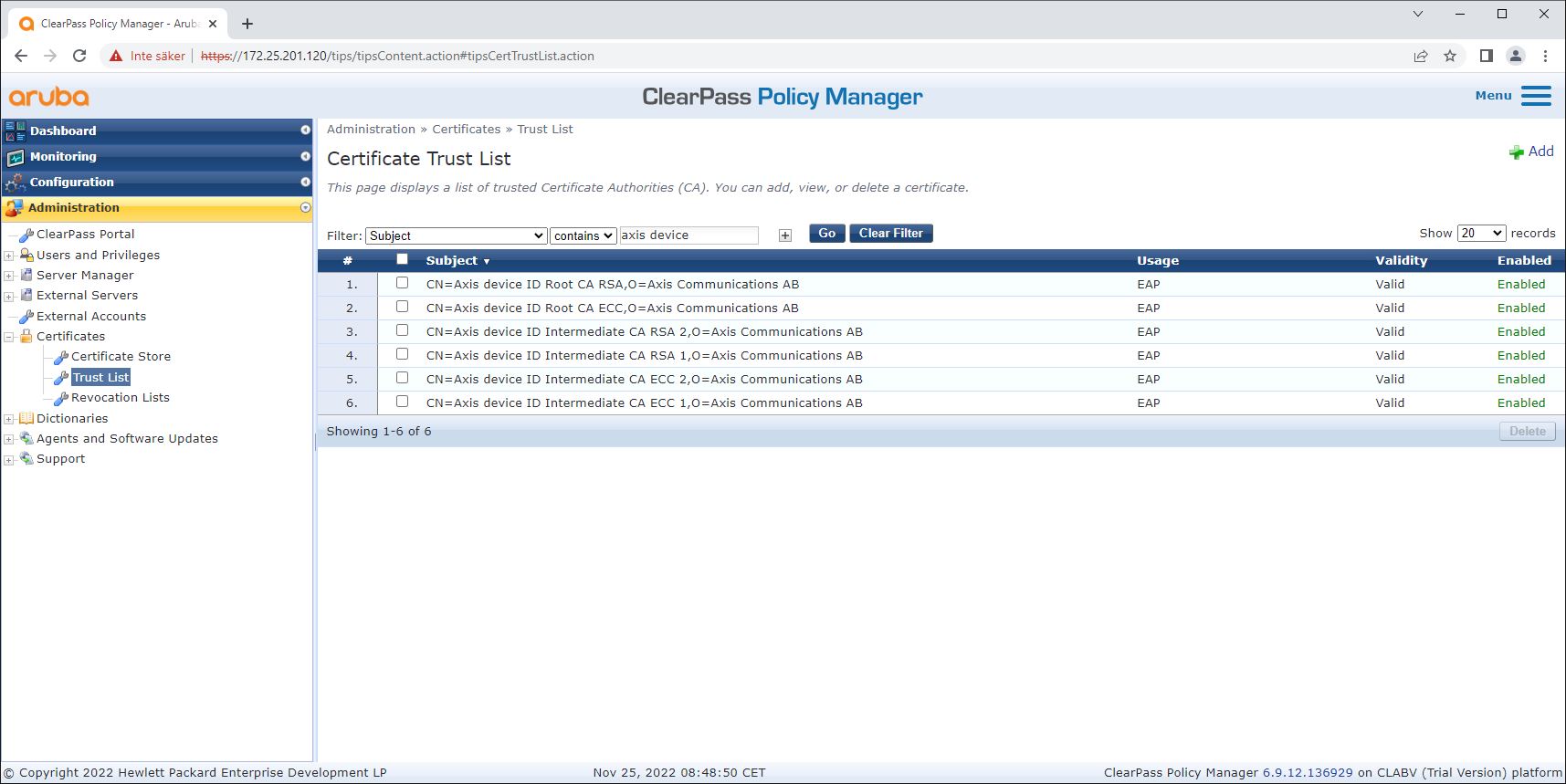

Konfiguration des vertrauenswürdigen Zertifikatspeichers

Laden Sie die Axis spezifische IEEE 802.1AR-Zertifikatskette von axis.com herunter.

Laden Sie die Axis spezifischen IEEE 802.1AR-Root-CA- und Intermediate-CA-Zertifikatketten in den vertrauenswürdigen Zertifikatspeicher hoch.

Aktivieren Sie ClearPass Policy Manager zur Authentifizierung von Axis Geräten über IEEE 802.1X EAP-TLS.

Wählen Sie im Verwendungsfeld EAP aus. Die Zertifikate werden für die IEEE 802.1X EAP-TLS-Authentifizierung verwendet.

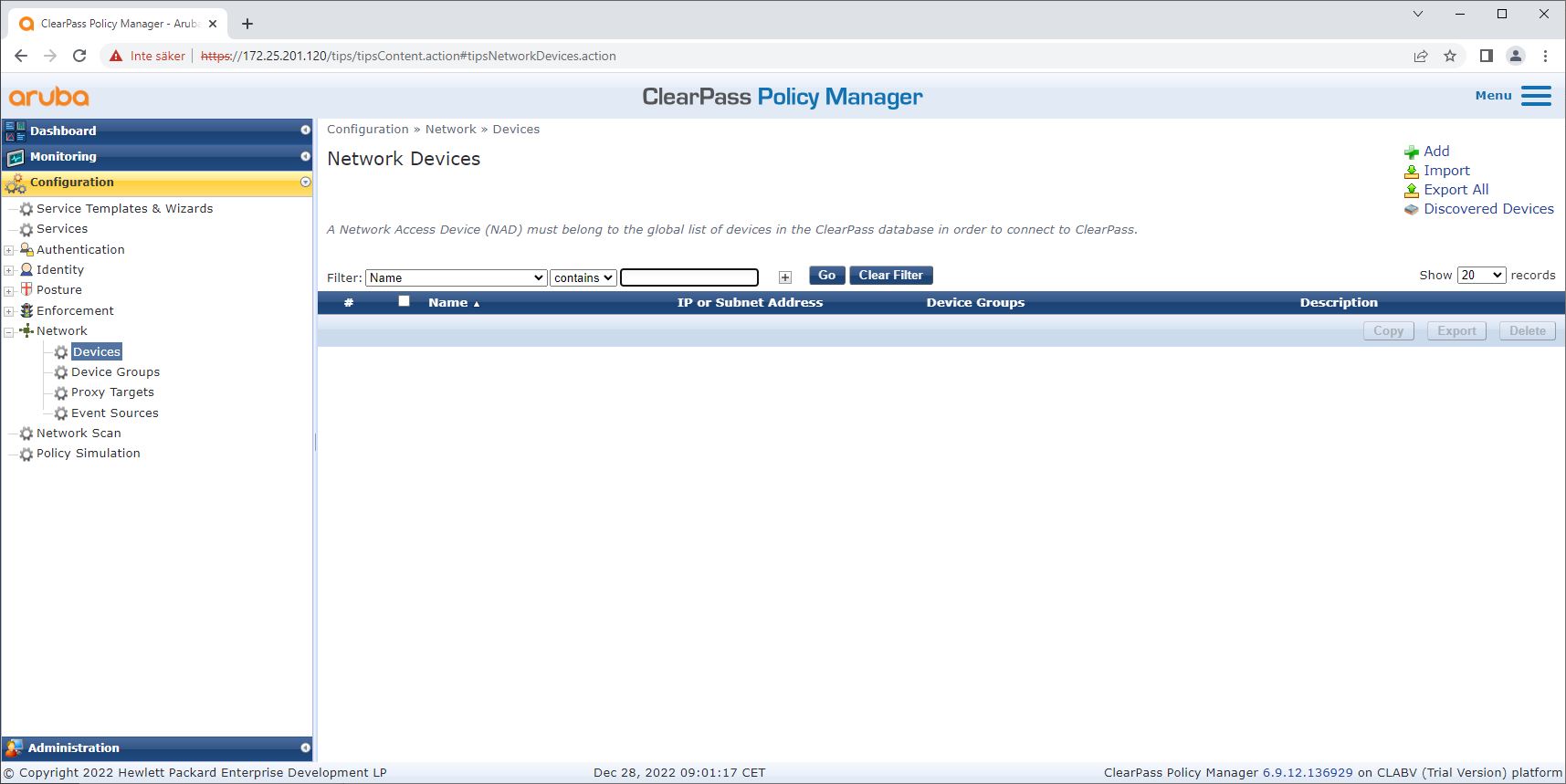

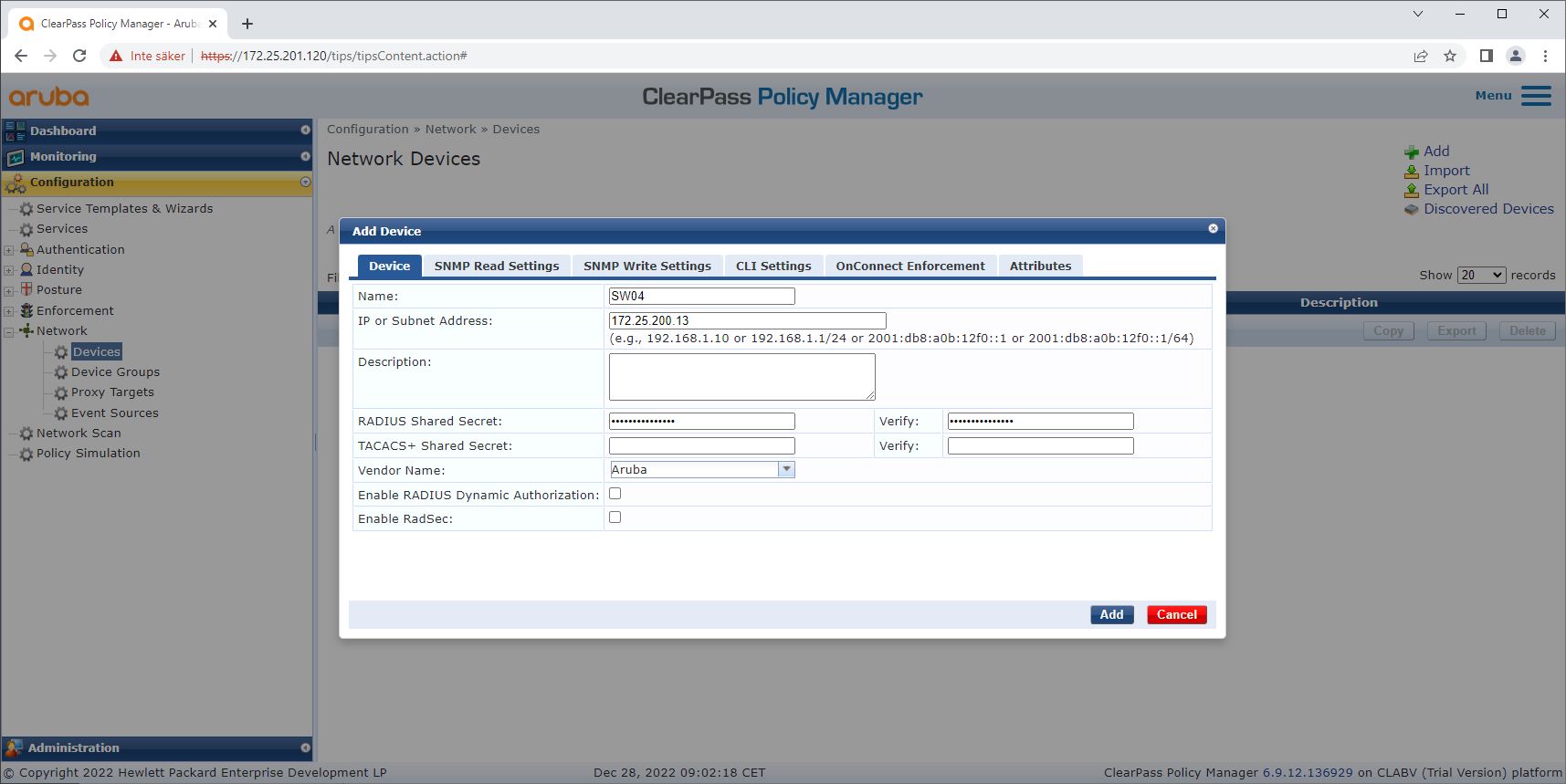

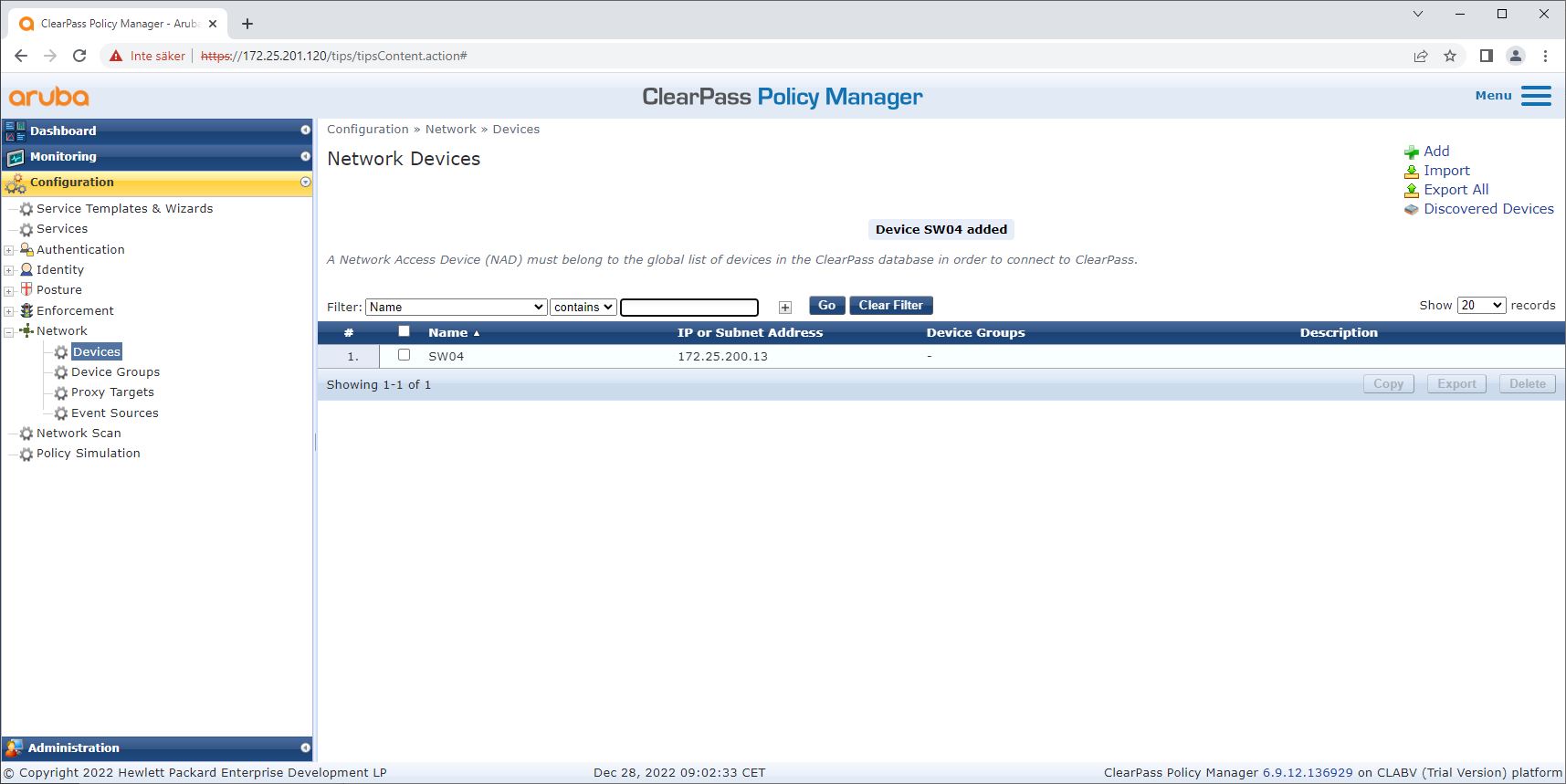

Netzwerkgeräte-/Gruppenkonfiguration

Fügen Sie dem ClearPass Policy Manager vertrauenswürdige Netzwerkzugriffsgeräte wie HPE Aruba Netzwerk Access Switches hinzu. Der ClearPass Policy Manager muss wissen, welche Access Switches im Netzwerk für die IEEE 802.1X-Kommunikation verwendet werden. Zusätzlich muss das gemeinsame RADIUS-Geheimnis mit der spezifischen IEEE 802.1X-Konfiguration des Switches übereinstimmen.

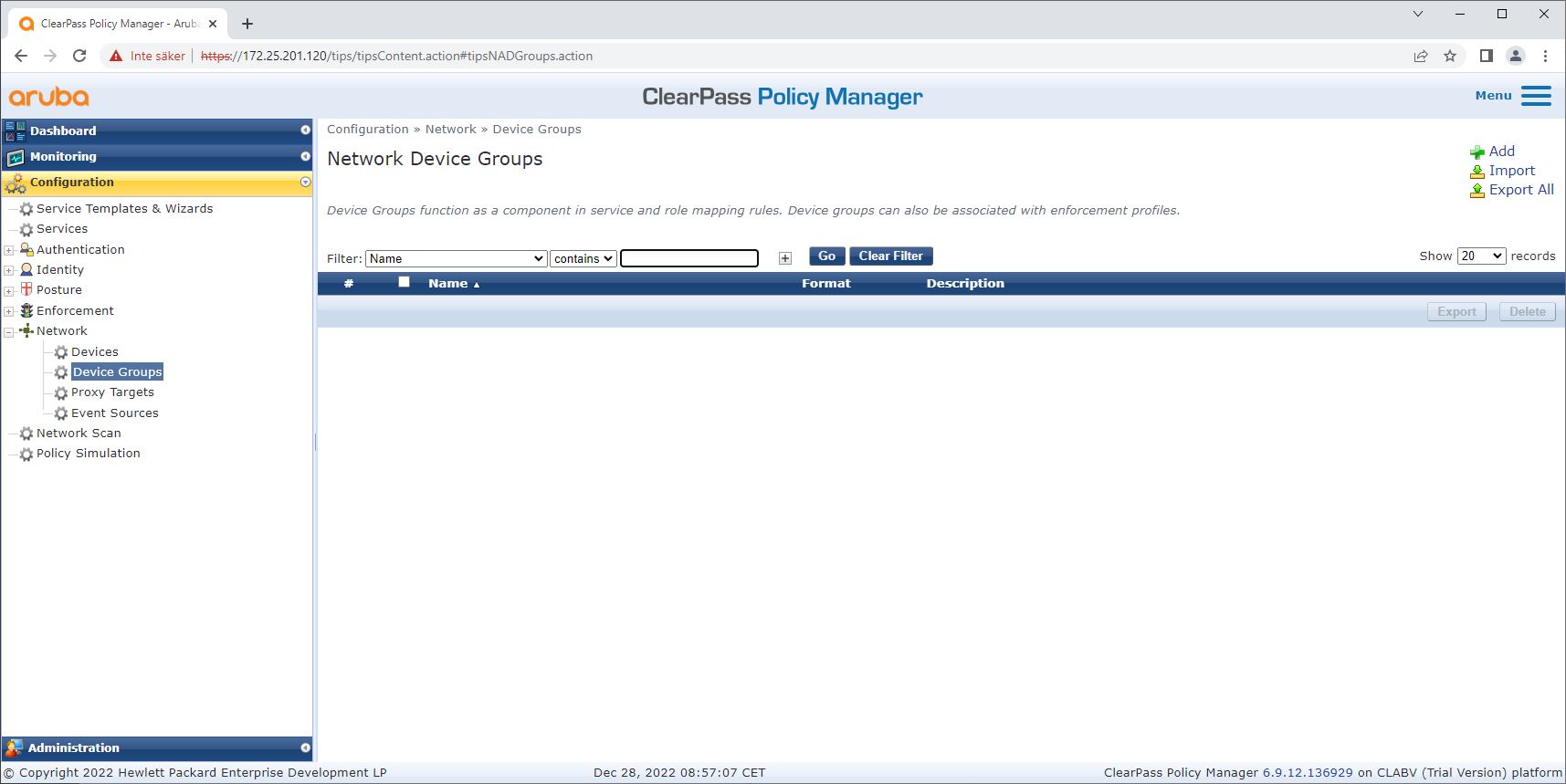

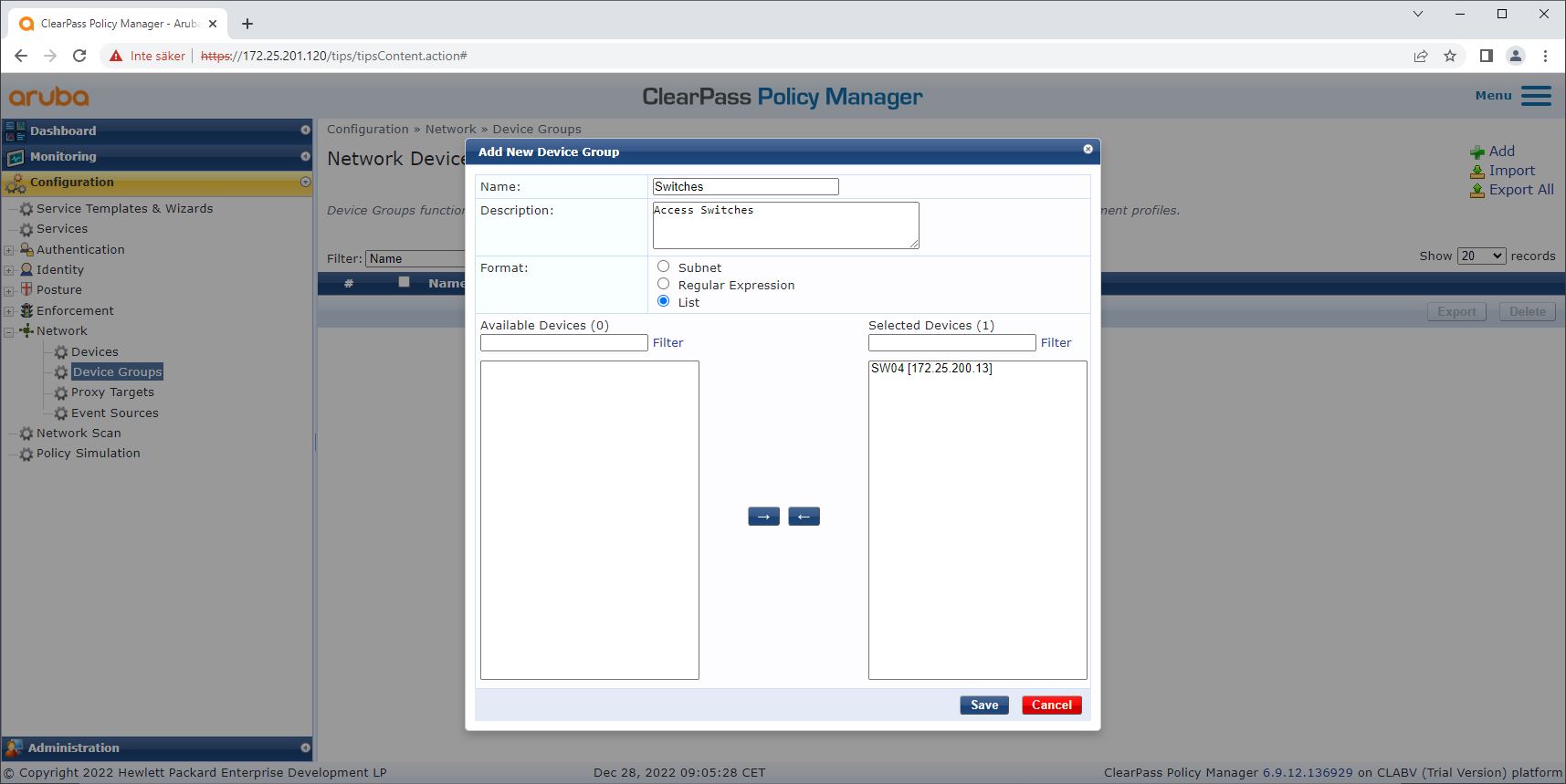

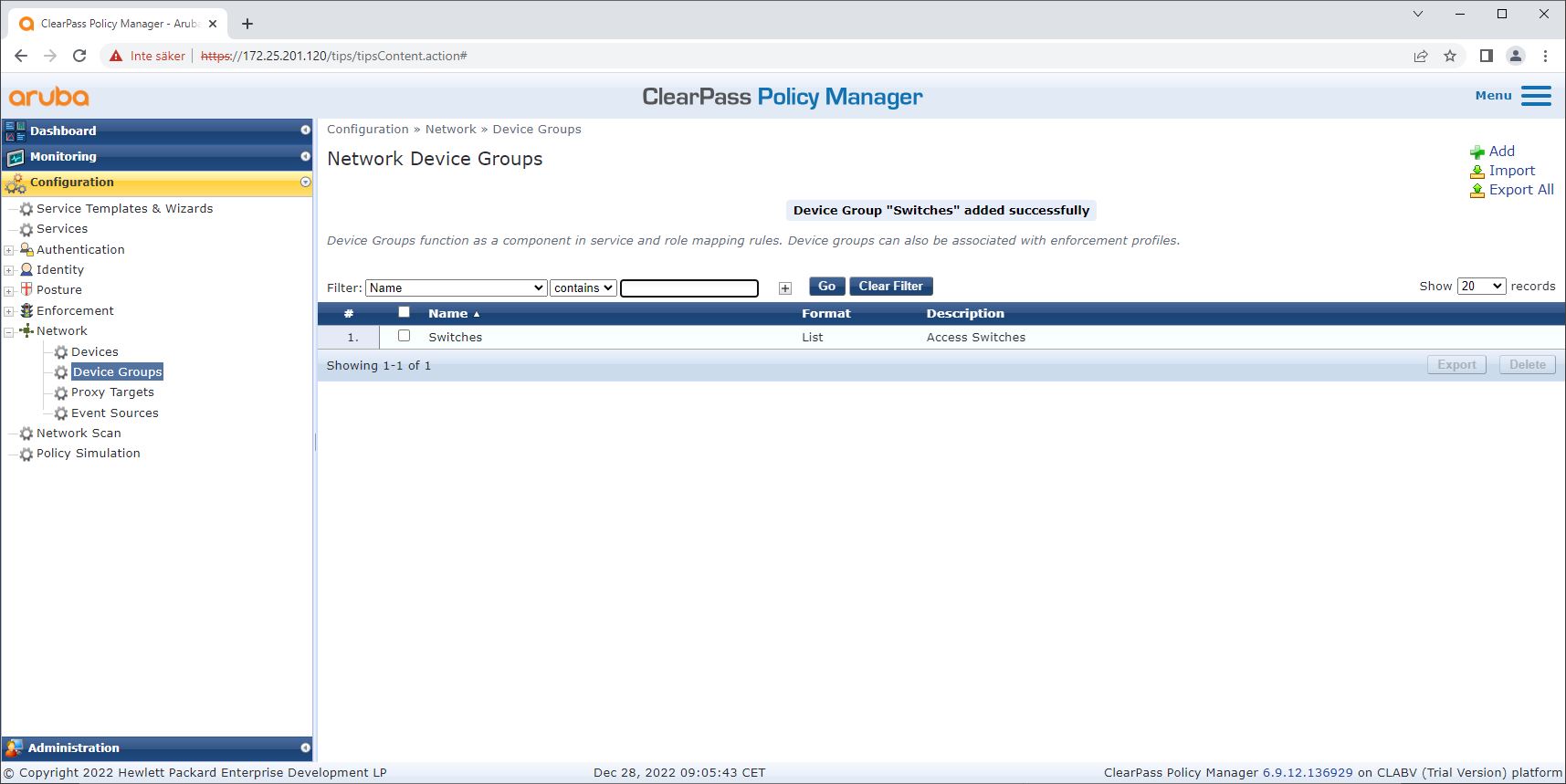

Verwenden Sie die Netzwerkgerätegruppenkonfiguration, um mehrere vertrauenswürdige Netzwerkzugriffsgeräte zu gruppieren. Die Gruppierung von Geräten vereinfacht die Konfiguration von Richtlinien.

Konfiguration des Gerätefingerabdrucks

Das Axis Gerät kann über die Netzwerkerkennung gerätespezifische Informationen wie die MAC-Adresse und die Version der Gerätesoftware übertragen. Diese Informationen erlauben Ihnen die Erstellung, Aktualisierung und Verwaltung eines Gerätefingerabdrucks im ClearPass Policy Manager. Sie können den Zugriff auch auf Grundlage der AXIS OS-Version gewähren oder verweigern.

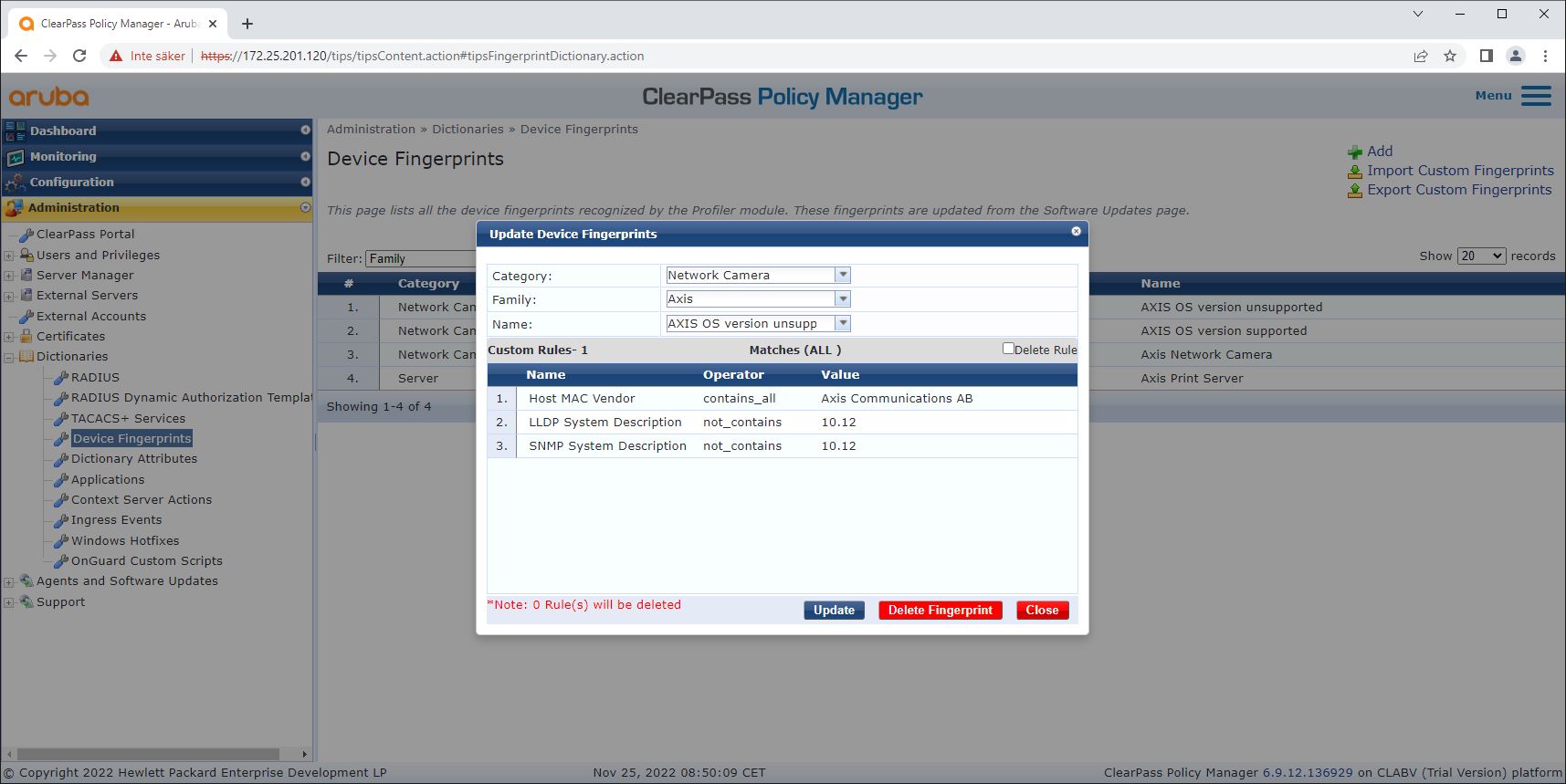

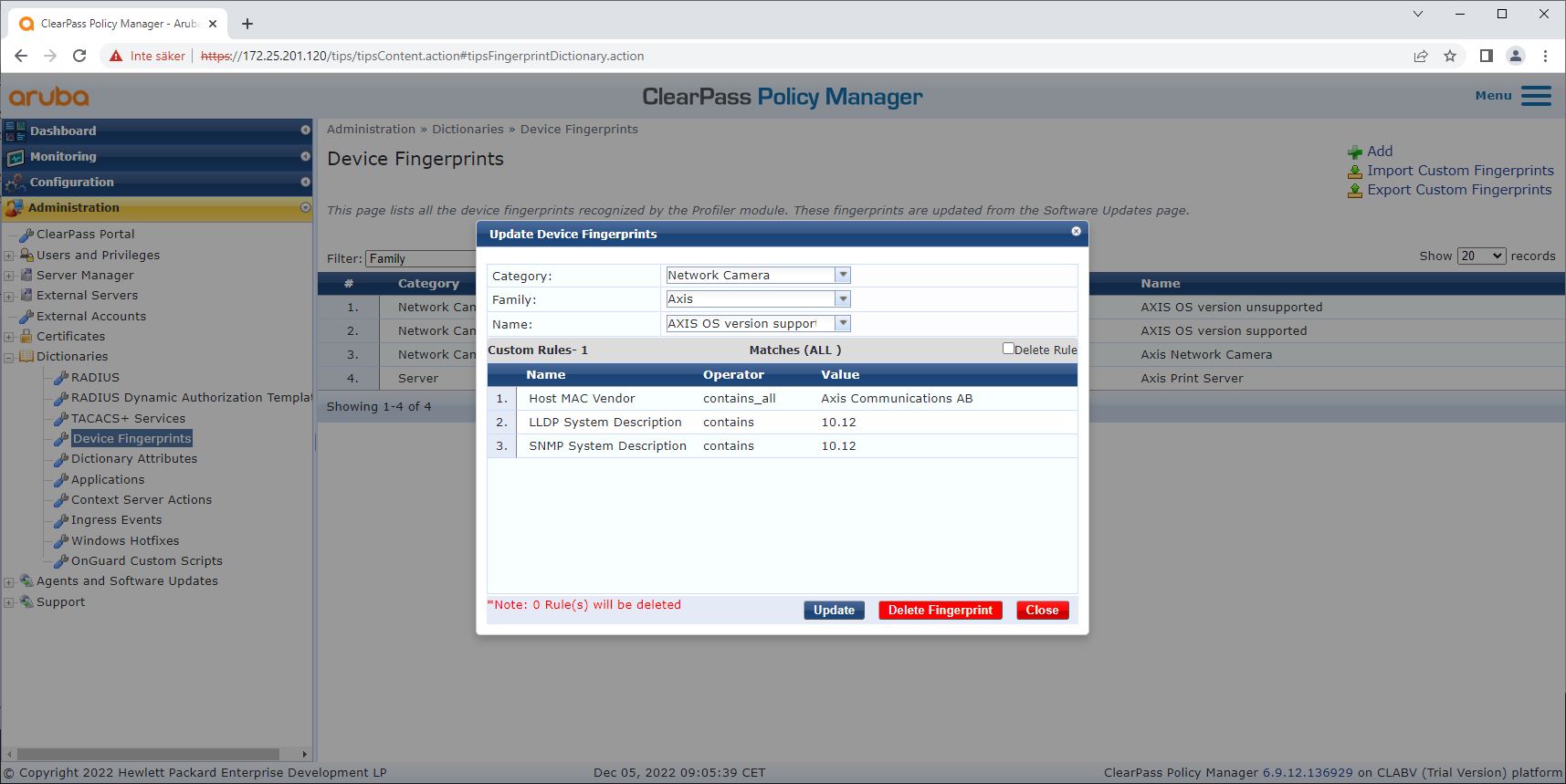

Gehen Sie zu Administration > Dictionaries > Device Fingerprints (Verwaltung > Wörterbücher > Gerätefingerabdrücke).

Wählen Sie einen vorhandenen Gerätefingerabdruck aus oder erstellen Sie einen neuen Gerätefingerabdruck.

Konfigurieren Sie den Gerätefingerabdruck.

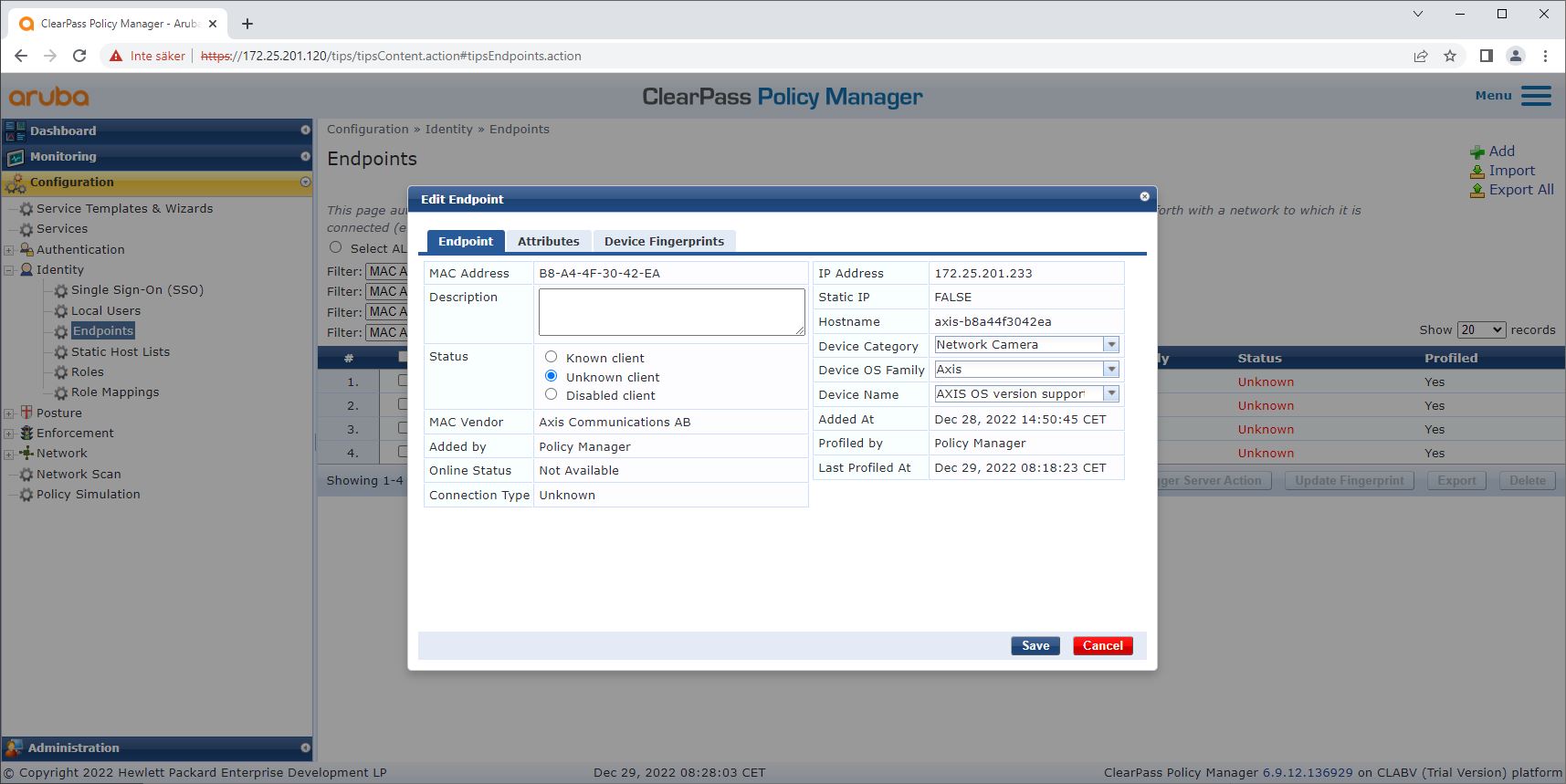

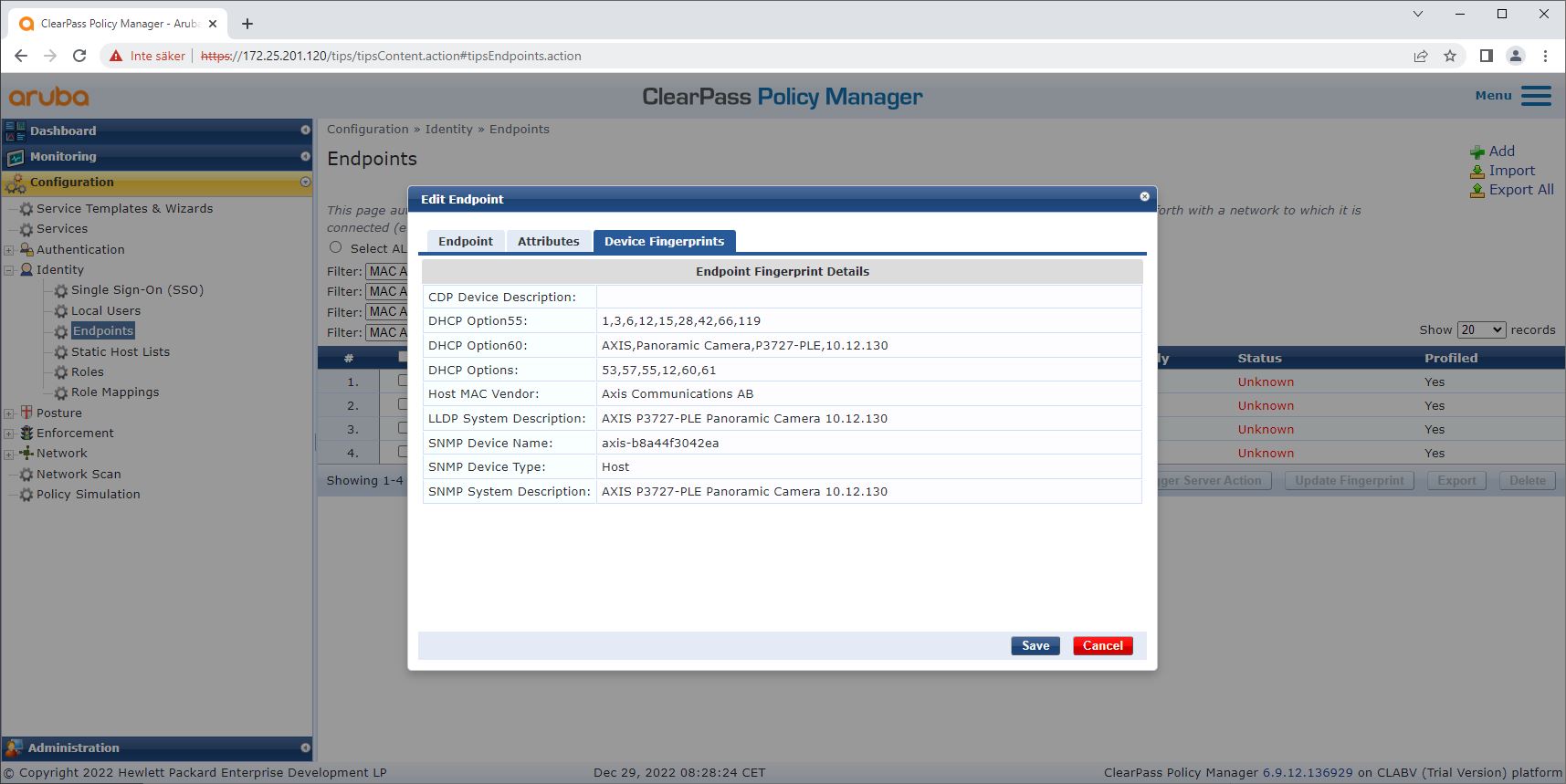

Informationen zum Geräte-Fingerabdruck, der von ClearPass Policy Manager erfasst wurde, finden Sie im Abschnitt „Endpunkte“.

Gehen Sie zu Configuration > Identity > Endpoints (Konfiguration > Identität > Endpunkte).

Wählen Sie das Gerät, das Sie ansehen möchten.

Klicken Sie auf die Registerkarte Device Fingerprints (Gerätefingerabdrücke).

SNMP ist in Axis Geräten standardmäßig deaktiviert und wird vom HPE Aruba Netzwerk-Zugangsschalter erfasst.

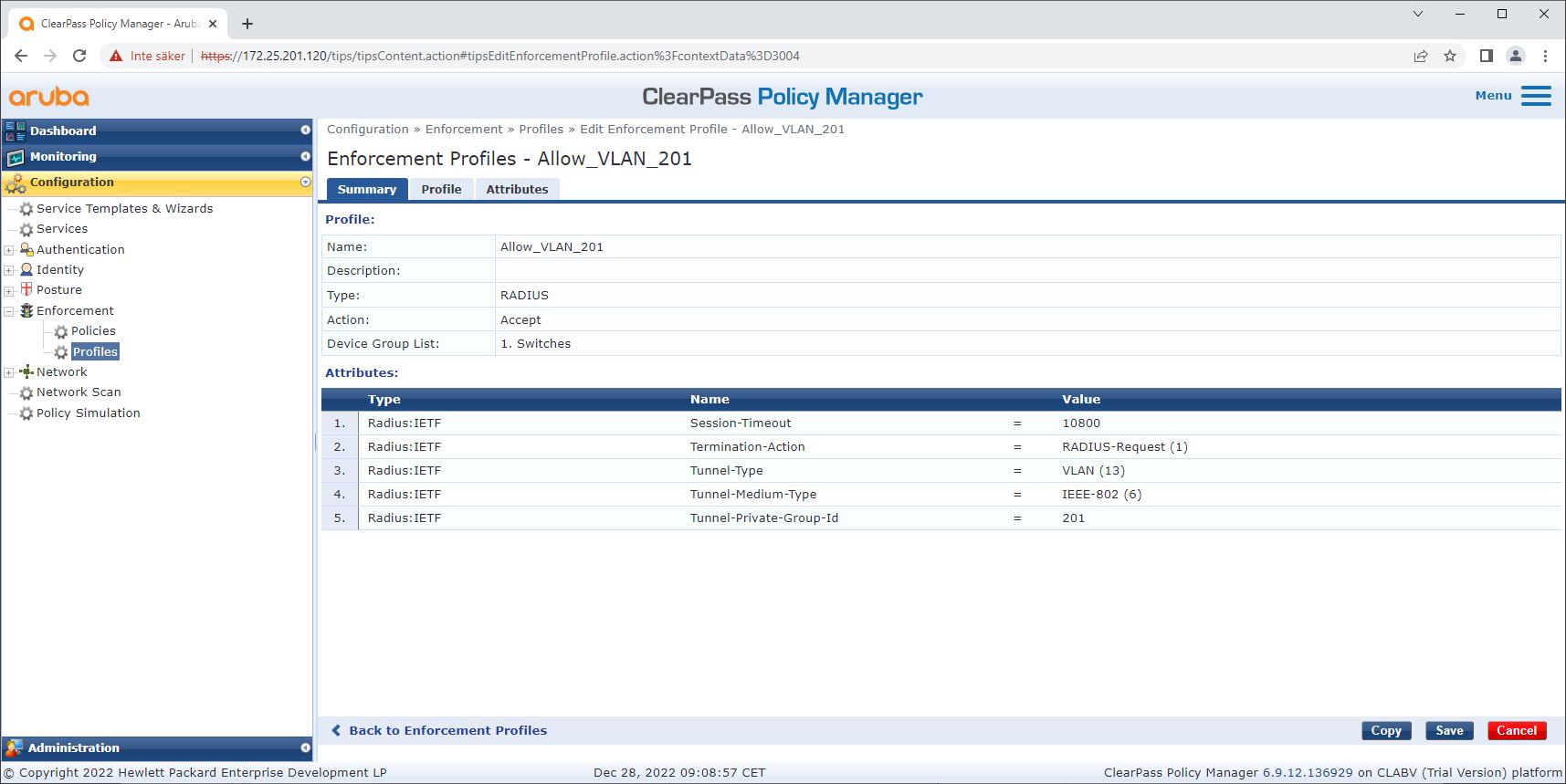

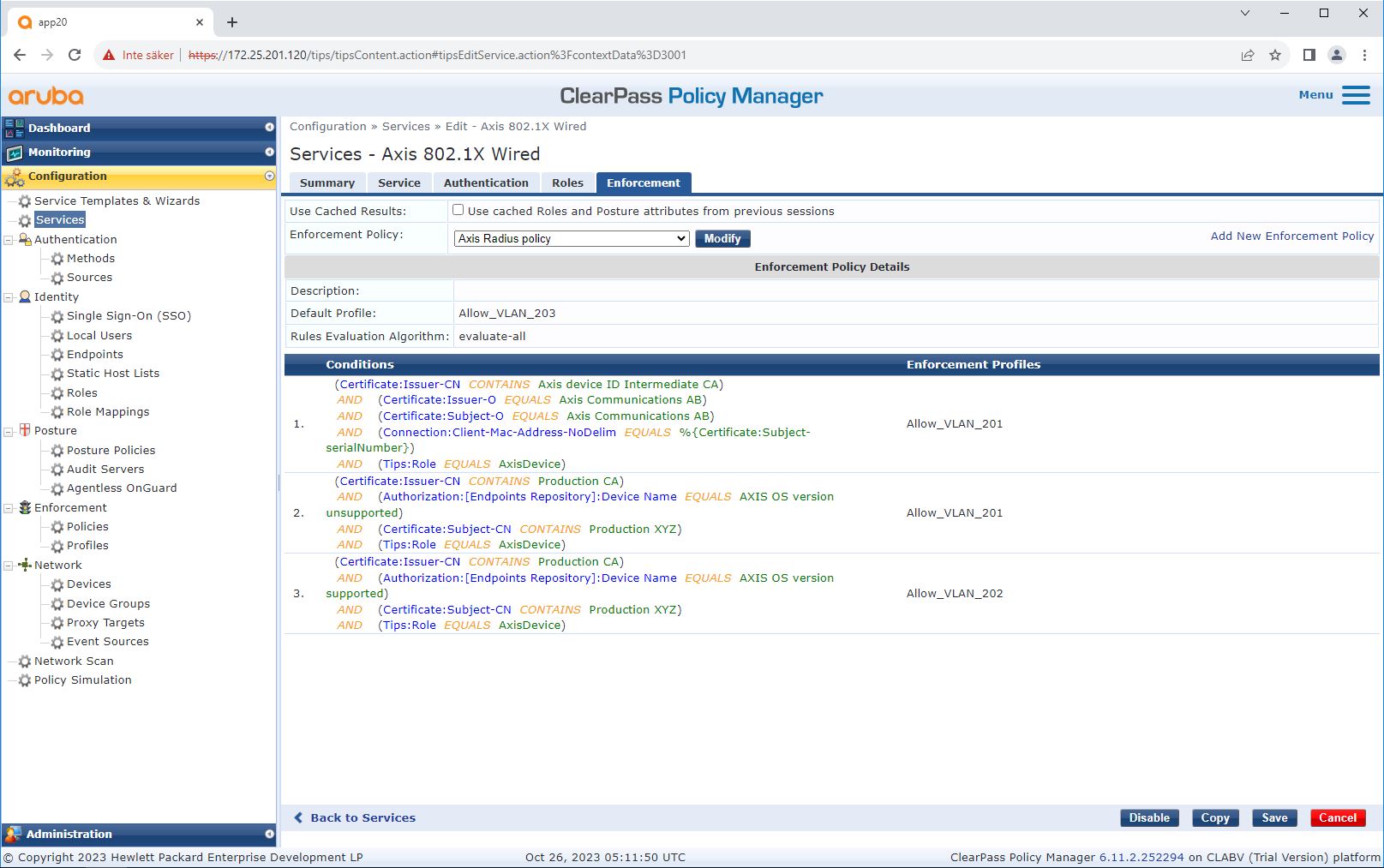

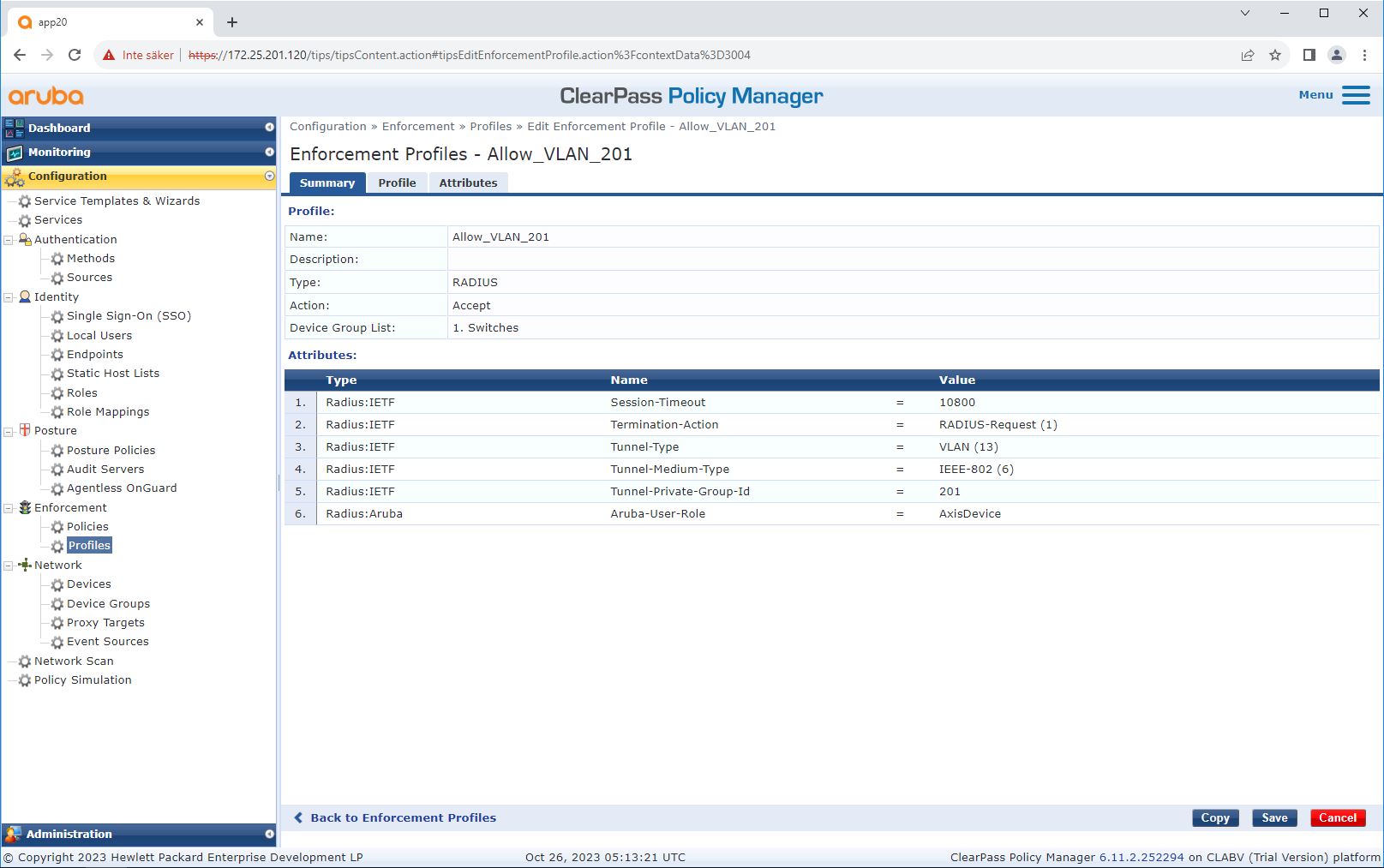

Konfiguration des Durchsetzungsprofils

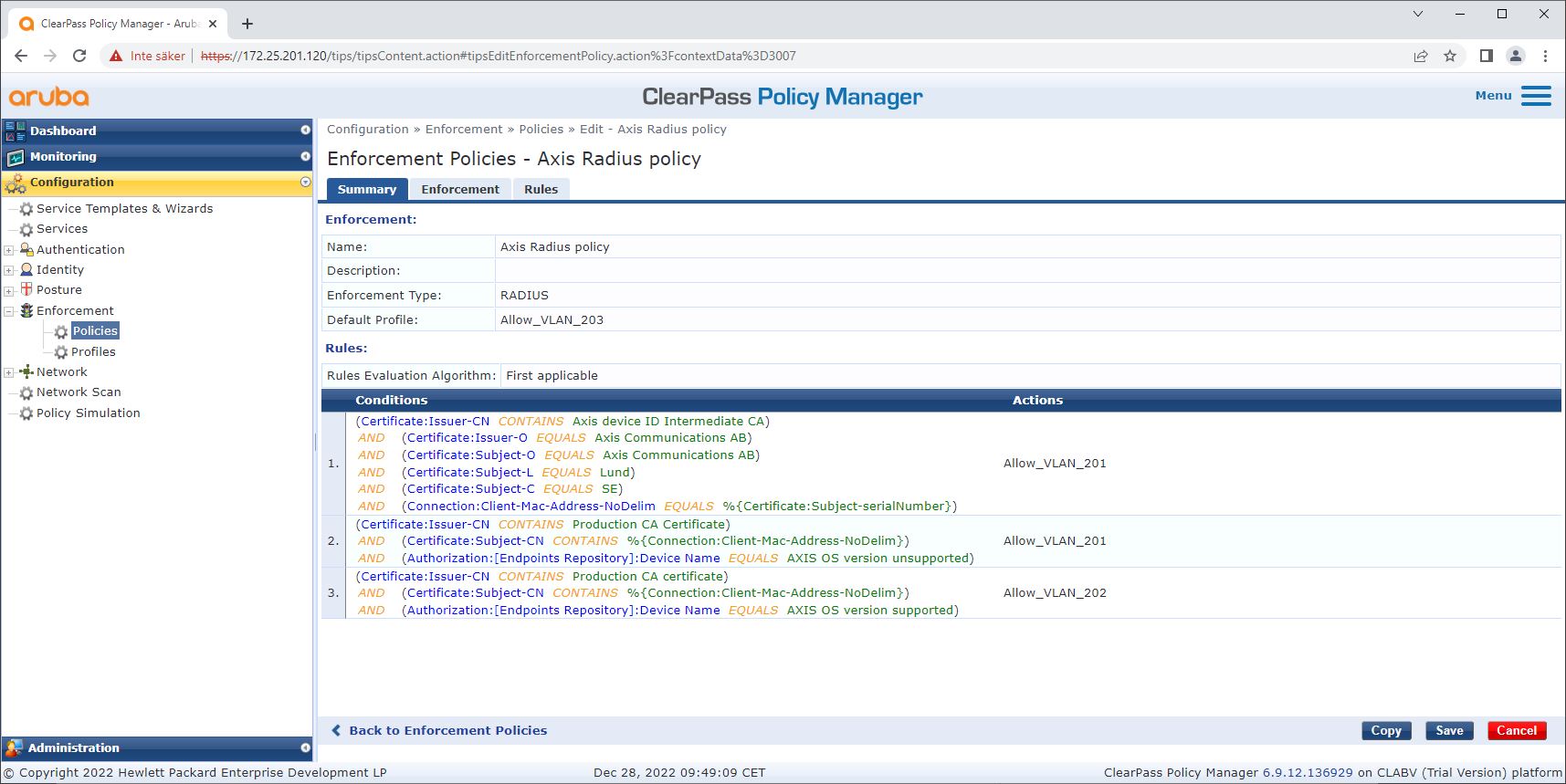

Das Durchsetzungsprofil gestattet es dem ClearPass Policy Manager, einem Zugriffsport am Switch eine bestimmte VLAN-ID zuzuweisen. Hierbei handelt es sich um eine richtlinienbasierte Entscheidung, die für die Netzwerkgeräte in der Gerätegruppe „Switches“ (Schalter) gilt. Die erforderliche Anzahl von Durchsetzungsprofilen hängt von der Anzahl der verwendeten VLANs ab. Unsere Konfiguration umfasst drei VLANs (VLAN 201, 202, 203), was bedeutet, dass drei Durchsetzungsprofile zum Einsatz kommen.

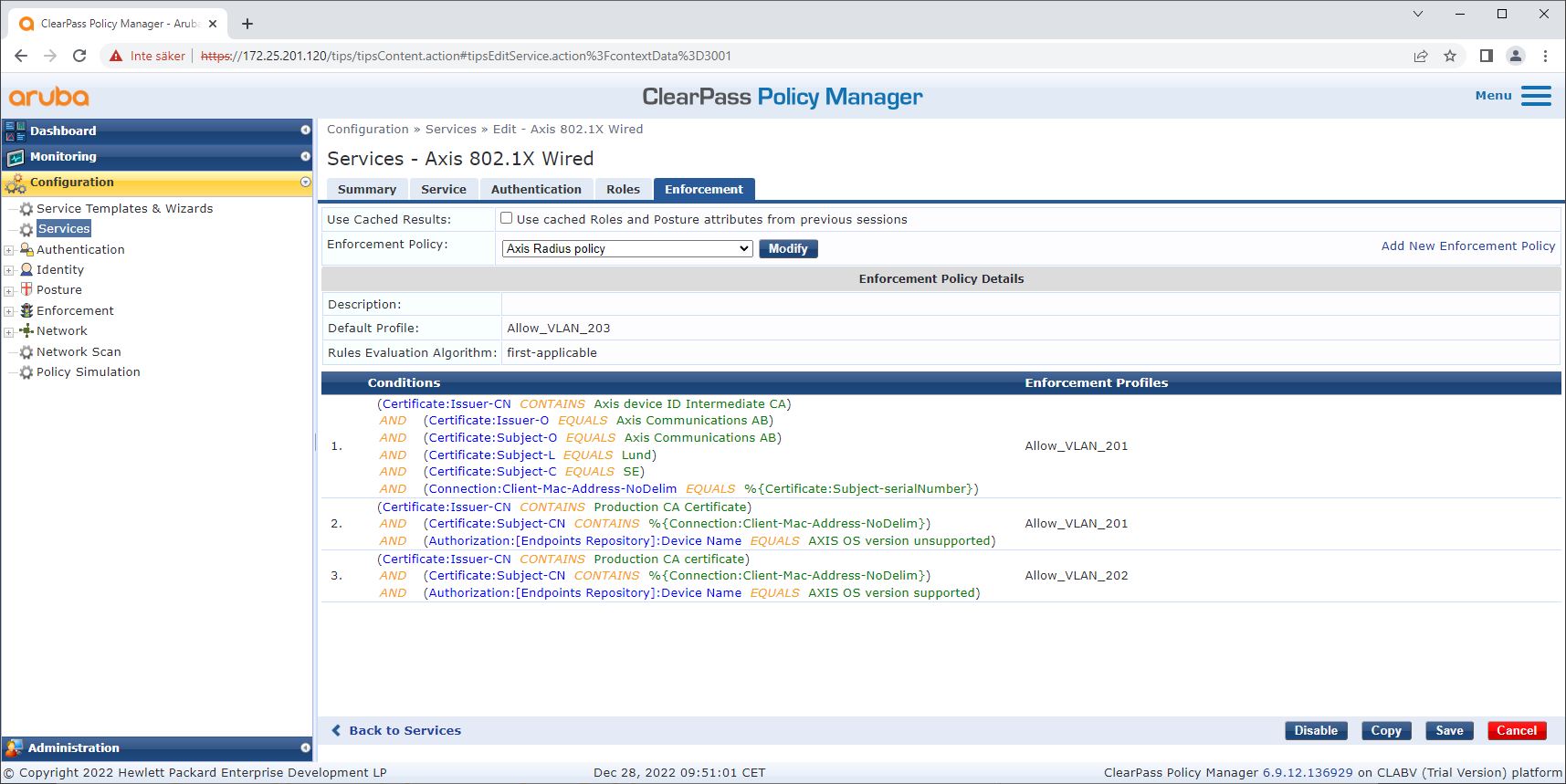

Nachdem die Durchsetzungsprofile für das VLAN konfiguriert wurden, kann die eigentliche Durchsetzungsrichtlinie konfiguriert werden. Die Durchsetzungsrichtlinienkonfiguration im ClearPass Policy Manager definiert anhand von vier Beispielen für Richtlinienprofile, ob Axis Geräten Zugriff auf HPE Aruba Networking-Netzwerke gewährt wird.

Die vier Durchsetzungsrichtlinien und ihre Maßnahmen sind:

Netzwerkzugriff verweigert

Der Zugriff auf das Netzwerk wird verweigert, wenn keine IEEE 802.1X-Authentifizierung zur Netzwerkzugriffskontrolle erfolgt.

Gastnetzwerk (VLAN 203)

Dem Axis Gerät wird Zugriff auf ein begrenztes, isoliertes Netzwerk gewährt, wenn die IEEE 802.1X-Authentifizierung der Netzwerkzugriffskontrolle fehlschlägt. Das macht die anschließende manuelle Überprüfung des Geräts erforderlich, um geeignete Aktionen zu ermitteln.

Bereitstellung des Netzwerks (VLAN 201)

Dem Axis Gerät wird Zugriff auf ein Bereitstellungsnetzwerk gewährt. So sollen Axis Geräteverwaltungsfunktionen durch AXIS Device Manager und AXIS Device Manager Extend bereitgestellt werden. Darüber hinaus ist es möglich, Axis Geräte mit AXIS OS-Updates, Produktionszertifikaten und anderen Konfigurationen zu konfigurieren. Die folgenden Bedingungen werden vom ClearPass Policy Manager überprüft:

Die AXIS OS-Version des Geräts.

Die MAC-Adresse des Geräts stimmt inklusive des Seriennummernattributs des Axis Geräte-ID-Zertifikats mit dem herstellerspezifischen MAC-Adressenschema überein.

Das Axis Geräte-ID-Zertifikat ist überprüfbar und entspricht den für Axis spezifischen Attributen wie Aussteller, Organisation, Standort, Land.

Produktionsnetzwerk (VLAN 202)

Dem Axis Gerät wird der Zugriff auf das Produktionsnetzwerk gewährt, in dem es betrieben werden soll. Der Zugriff wird gewährt, nachdem die Gerätebereitstellung im Bereitstellungsnetzwerk (VLAN 201) abgeschlossen wurde. Die folgenden Bedingungen werden vom ClearPass Policy Manager überprüft:

Die AXIS OS-Version des Geräts.

Die MAC-Adresse des Geräts stimmt inklusive des Seriennummernattributs des Axis Geräte-ID-Zertifikats mit dem herstellerspezifischen MAC-Adressenschema überein.

Das Produktionszertifikat kann vom vertrauenswürdigen Zertifikatsspeicher überprüft werden.

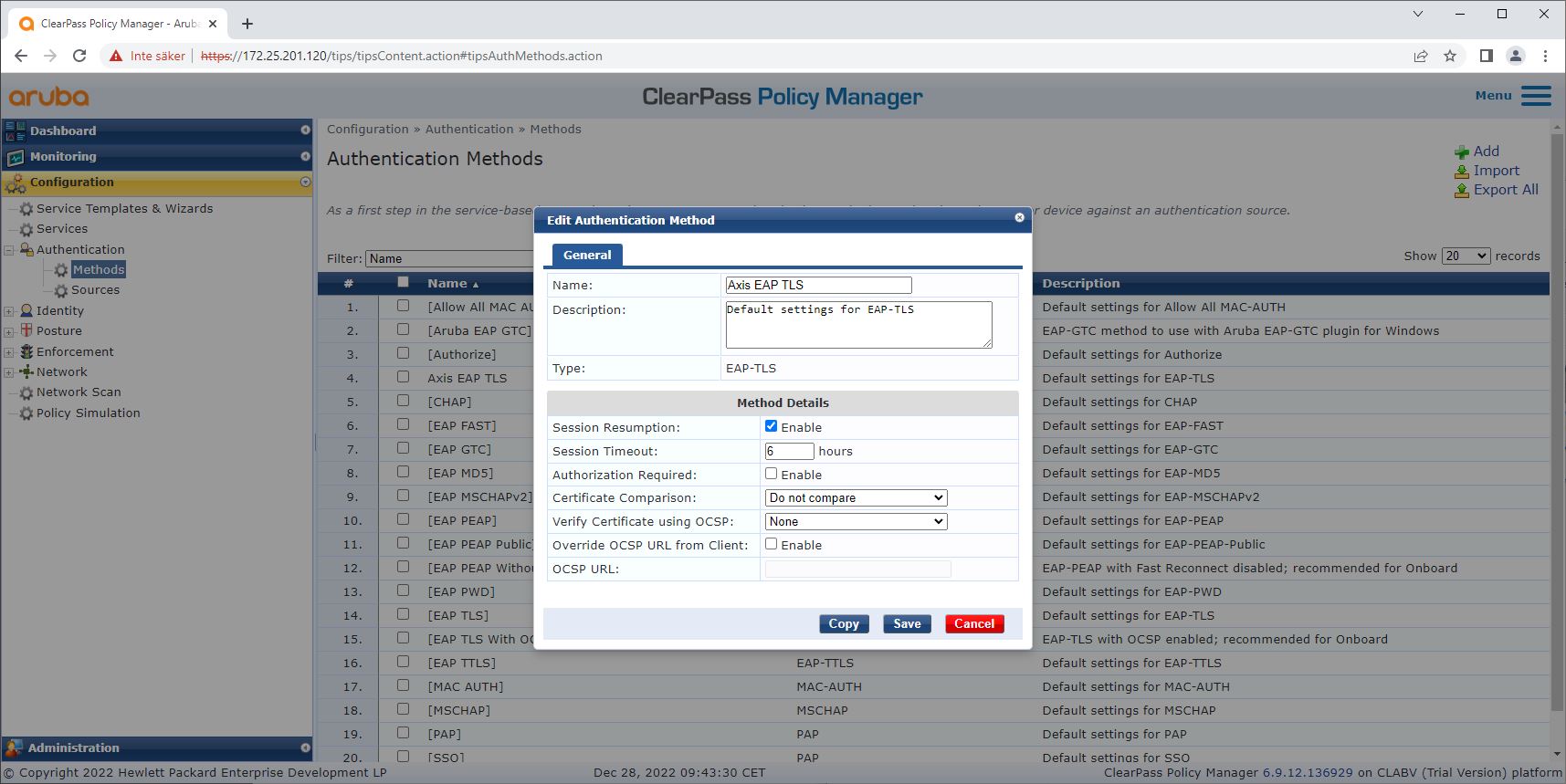

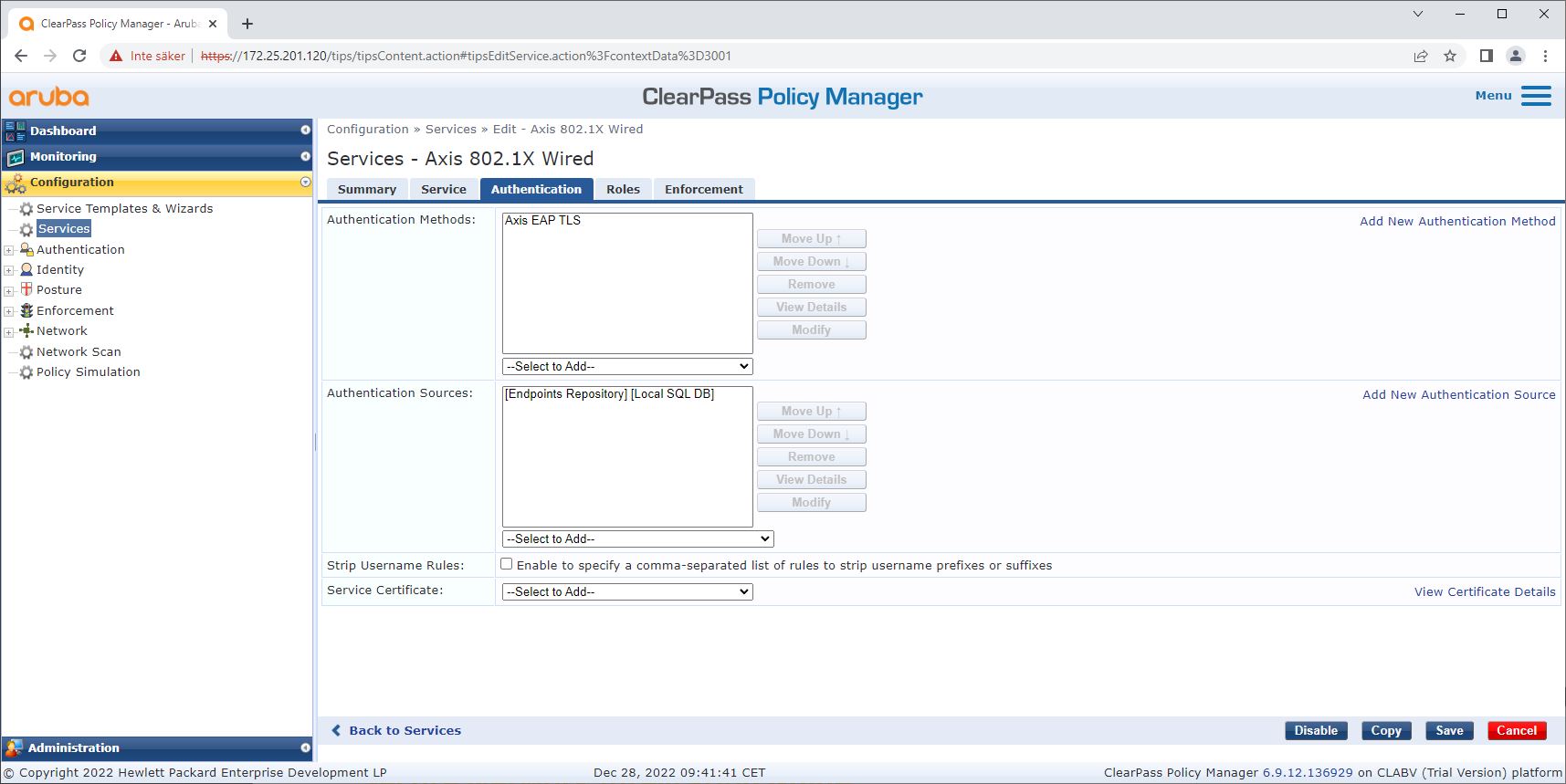

Konfiguration der Authentifizierungsmethode

Die Authentifizierungsmethode gibt vor, wie ein Axis Gerät versucht, sich im Netzwerk zu authentifizieren. Die bevorzugte Methode ist IEEE 802.1X EAP-TLS, da bei Axis Geräten mit Axis Edge Vault standardmäßig IEEE 802.1X EAP-TLS aktiviert ist.

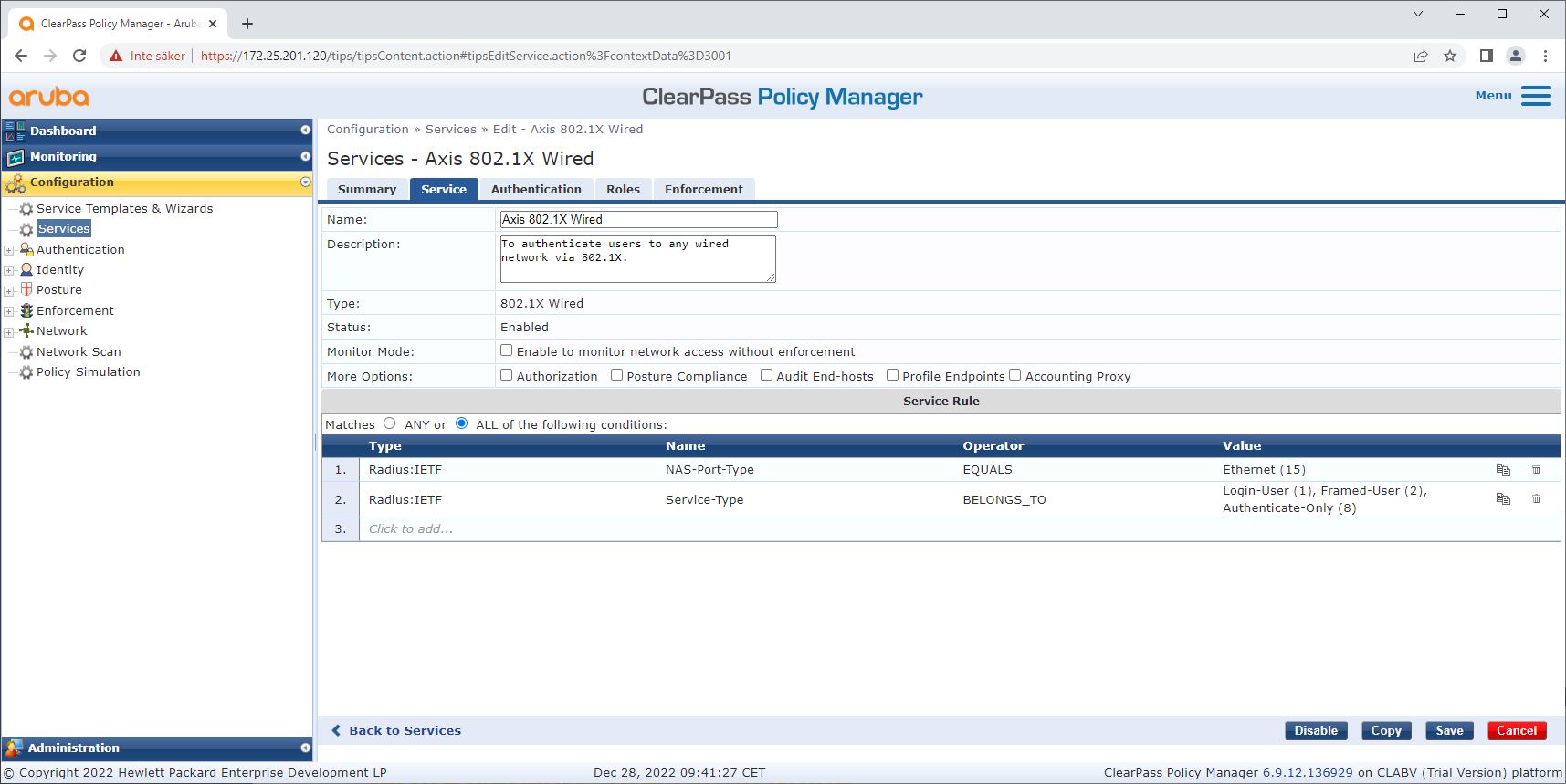

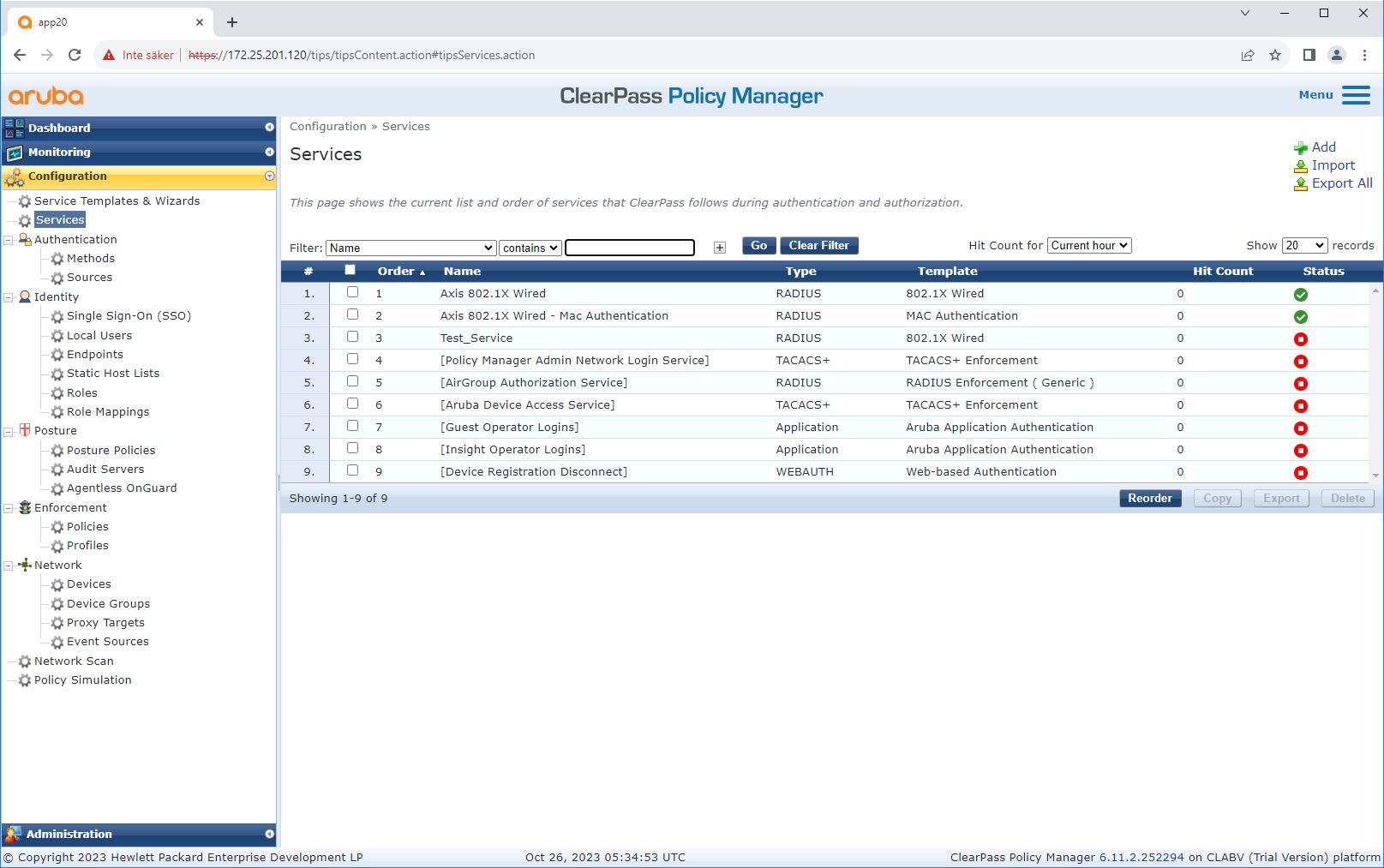

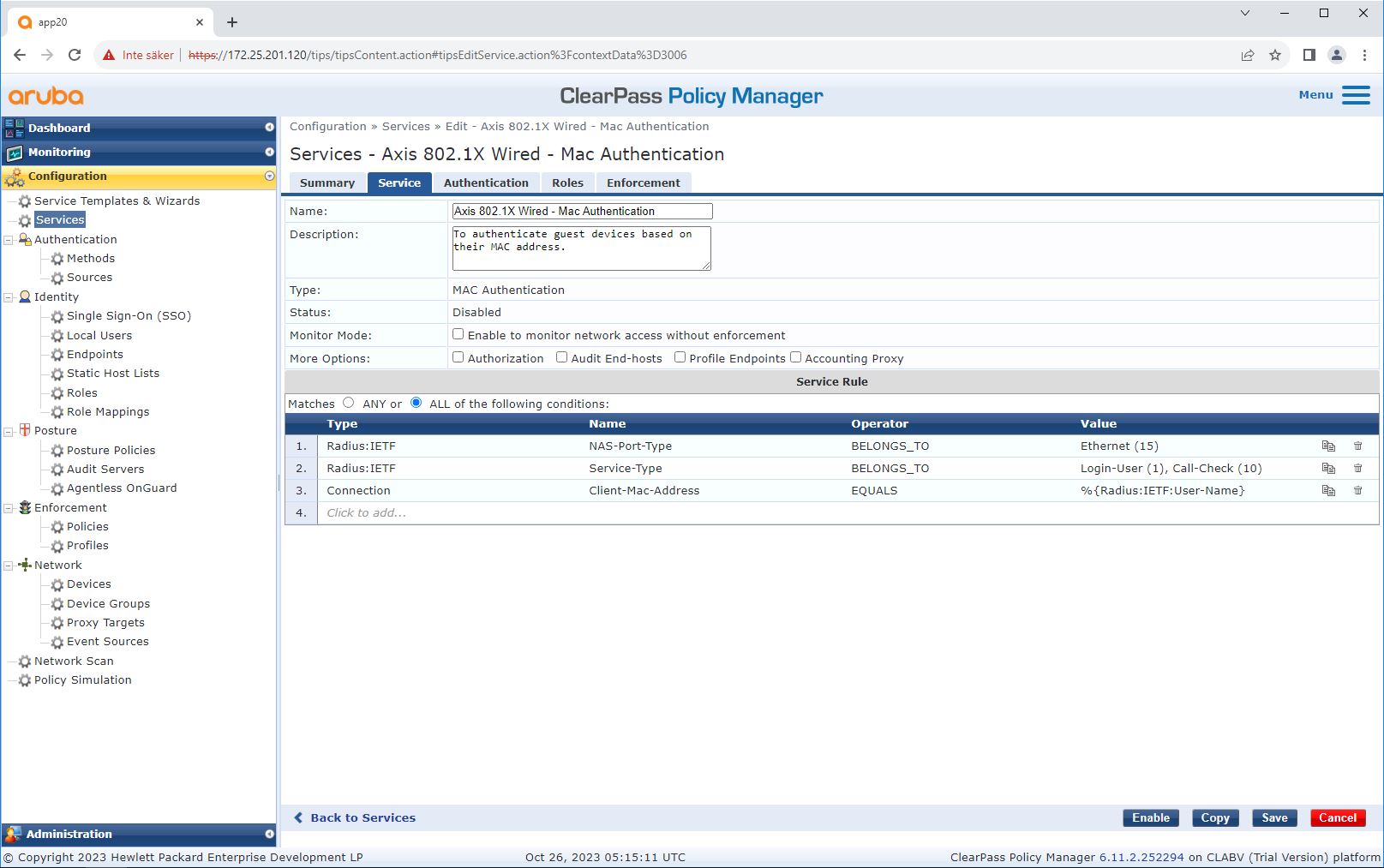

Servicekonfiguration

Auf der Seite Services werden die Konfigurationsschritte in einem Dienst zusammengefasst, der die Authentifizierung und Autorisierung von Axis Geräten in HPE Aruba Networking-Netzwerken übernimmt.

HPE Aruba Networking Zugangsschalter

Axis Geräte werden entweder direkt mit PoE-fähigen Zugangsschaltern oder über kompatible Axis PoE-Midspans verbunden. Um Axis Geräte sicher in HPE Aruba Networking-Netzwerke einzubinden, muss der Zugriffsschalter für die IEEE 802.1X-Kommunikation konfiguriert werden. Das Axis Gerät leitet die IEEE 802.1x EAP-TLS-Kommunikation an den ClearPass Policy Manager weiter, der als RADIUS-Server fungiert.

Ein Intervall für die regelmäßige Neuauthentifizierung von 300 Sekunden ist für das Axis Gerät konfiguriert, um die allgemeine Portzugriffssicherheit zu erhöhen.

Dieses Beispiel zeigt die globale Konfiguration und die Portkonfiguration für HPE Aruba Networking-Zugangsschalter.

radius-server host MyRADIUSIPAddress key "MyRADIUSKey"aaa authentication port-access eap-radius

aaa port-access authenticator 18-19

aaa port-access authenticator 18 reauth-period 300

aaa port-access authenticator 19 reauth-period 300

aaa port-access authenticator activeKonfiguration Axis

Axis Netzwerkgerät

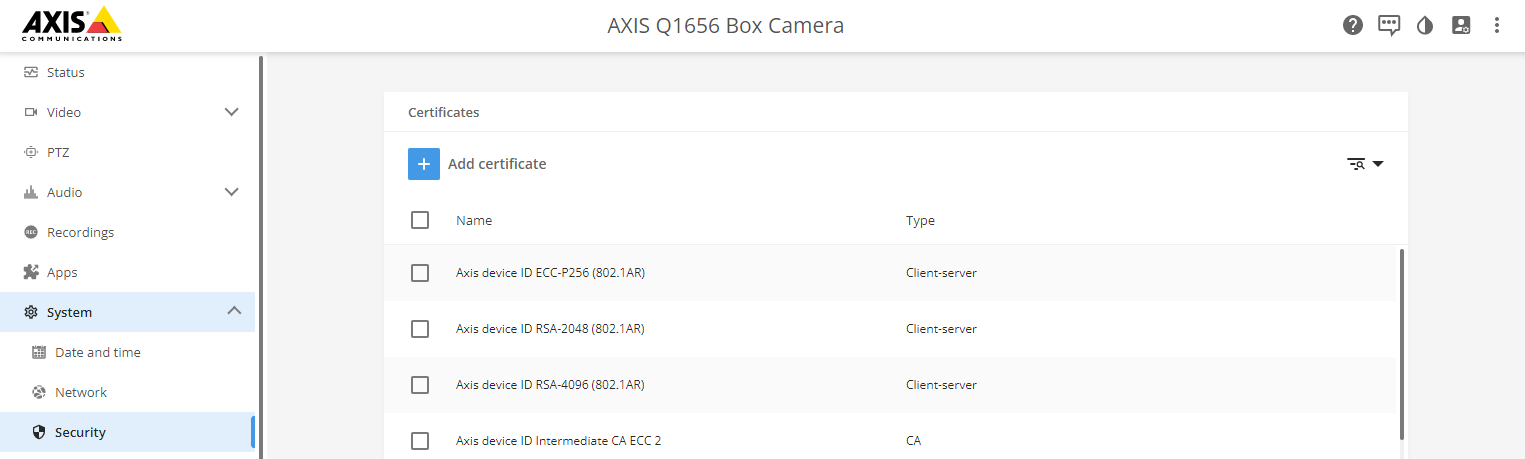

Axis Geräte mit Axis Edge Vault-Unterstützung werden werkseitig mit einer sicheren Gerätekennung ausgestattet, der Axis Geräte-ID. Die Axis Geräte-ID basiert auf dem internationalen Standard IEEE 802.1AR, der eine Methode für die automatisierte, sichere Erkennung von Geräten und das Onboarding über IEEE 802.1X definiert.

- Axis Geräte-ID Public Key Infrastructure (PKI)

- Axis Geräte-ID

Der hardwaregeschützte sichere Schlüsselspeicher, der von einem sicheren Element des Axis Geräts bereitgestellt wird, ist werkseitig mit einem gerätespezifischen Zertifikat und entsprechenden Schlüsseln (Axis Geräte-ID) ausgestattet, die die Authentizität des Axis Geräts global nachweisen können. Mit dem Axis Product Selector können Sie ermitteln, welche Axis Geräte Axis Edge Vault und Axis Geräte-ID unterstützen.

Die Seriennummer eines Axis Geräts ist seine MAC Adresse.

Das IEEE 802.1AR-konforme Axis Geräte-ID-Zertifikat enthält Informationen zur Seriennummer und andere herstellerspezifische Informationen. Diese Informationen nutzt der ClearPass Policy Manager bei der Analyse und Entscheidungsfindung zur Gewährung des Zugriffs auf das Netzwerk. Die folgenden Informationen können Sie einem Axis Geräte-ID-Zertifikat entnehmen:

| Land | SE |

| Standort | Lund |

| Ausstellerorganisation | Axis Communications AB |

| Allgemeiner Name des Ausstellers | Axis Geräte-ID intermediär |

| Organisation | Axis Communications AB |

| Einfacher Name | axis-b8a44f279511-eccp256-1 |

| Seriennummer | b8a44f279511 |

Der einfache Name setzt sich aus einer Kombination des Firmennamens Axis, der Seriennummer des Geräts und schließlich des Kryptoalgorithmus (ECC P256, RSA 2048, RSA 4096) zusammen. Ab AXIS OS 10.1 (September 2020) ist IEEE 802.1X standardmäßig mit vorkonfigurierter Axis Geräte-ID aktiviert. Dadurch kann sich das Gerät in IEEE 802.1X-fähigen Netzwerken authentifizieren.

AXIS Device Manager

AXIS Device Manager und AXIS Device Manager Extend erlauben die kosteneffiziente Konfiguration und Verwaltung mehrerer Axis Geräte in einem Netzwerk. AXIS Device Manager ist eine Microsoft Windows®-basierte Anwendung, die lokal auf einem Rechner im Netzwerk installiert ist. Im Gegensatz dazu basiert AXIS Device Manager Extend auf einer Cloud-Infrastruktur, die die Verwaltung von Geräten an mehreren Standorten erlaubt. Beide bieten einfache Verwaltungs- und Konfigurationsfunktionen wie:

Installation von AXIS OS-Aktualisierungen.

Anwendung von Cybersicherheitskonfigurationen wie HTTPS- und IEEE 802.1X-Zertifikaten.

Konfiguration gerätespezifischer Einstellungen wie Bildeinstellungen usw.

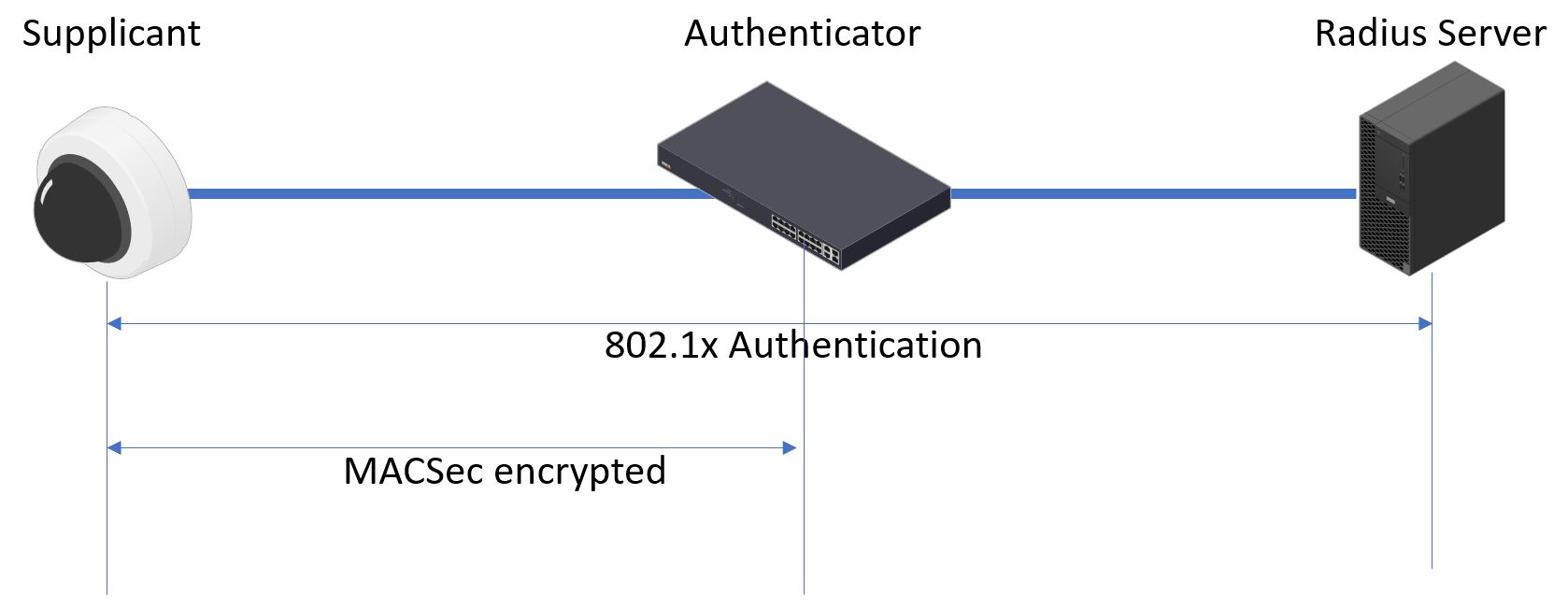

Sicherer Netzwerkbetrieb – IEEE 802.1AE MACsec

IEEE 802.1AE MACsec (Media Access Control Security) ist ein genau definiertes Netzwerkprotokoll, das Punkt-zu-Punkt-Ethernet-Verbindungen auf Netzwerkschicht 2 kryptografisch sichert. Es gewährleistet die Vertraulichkeit und Integrität der Datenübertragungen zwischen zwei Hosts.

Der IEEE 802.1AE MACsec-Standard beschreibt zwei Betriebsmodi:

Manuell konfigurierbarer vorinstallierter Schlüssel/Static CAK-Modus

Automatische Master-Sitzung/dynamischer CAK-Modus mit IEEE 802.1X EAP-TLS

Bei AXIS OS 10.1 (September 2020) und höher ist IEEE 802.1X standardmäßig für Geräte aktiviert, die mit der Axis Geräte-ID kompatibel sind. Bei AXIS OS 11.8 und höher wird MACsec mit einem automatischen dynamischen Modus unterstützt, wobei IEEE 802.1X-EAP-TLS standardmäßig aktiviert ist. Wenn Sie ein Axis Gerät mit werkseitiger Standardeinstellung verbinden, wird IEEE 802.1X für die Netzwerkauthentifizierung genutzt und bei Erfolg außerdem der dynamische CAK-Modus für die MACsec-Verbindung getestet.

Die sicher gespeicherte Axis Geräte-ID (1), eine IEEE 802.1AR-konforme sichere Gerätekennung, dient zur Authentifizierung im Netzwerk (4, 5) durch die portbasierte IEEE 802.1X-EAP-TLS-Netzwerkzugriffskontrolle (2). Über die EAP-TLS-Sitzung werden MACsec-Schlüssel automatisch ausgetauscht, um eine sichere Verbindung einzurichten (3), die den gesamten Netzwerkverkehr vom Axis Gerät zum HPE Aruba Netzwerk-Switch schützt.

Für IEEE 802.1AE MACsec sind sowohl Konfigurationsvorbereitungen für den HPE Aruba Netzwerk-Zugangsschalter als auch für den ClearPass Policy Manager erforderlich. Um IEEE 802.1AE MACsec-verschlüsselte Kommunikation über EAP-TLS zu ermöglichen, ist keine Konfiguration auf dem Axis Gerät erforderlich.

Wenn der HPE Aruba Netzwerk-Zugangsschalter MACsec mit EAP-TLS nicht unterstützt, kann der Pre-Shared Key-Modus verwendet und manuell konfiguriert werden.

HPE Aruba Networking ClearPass Policy Manager

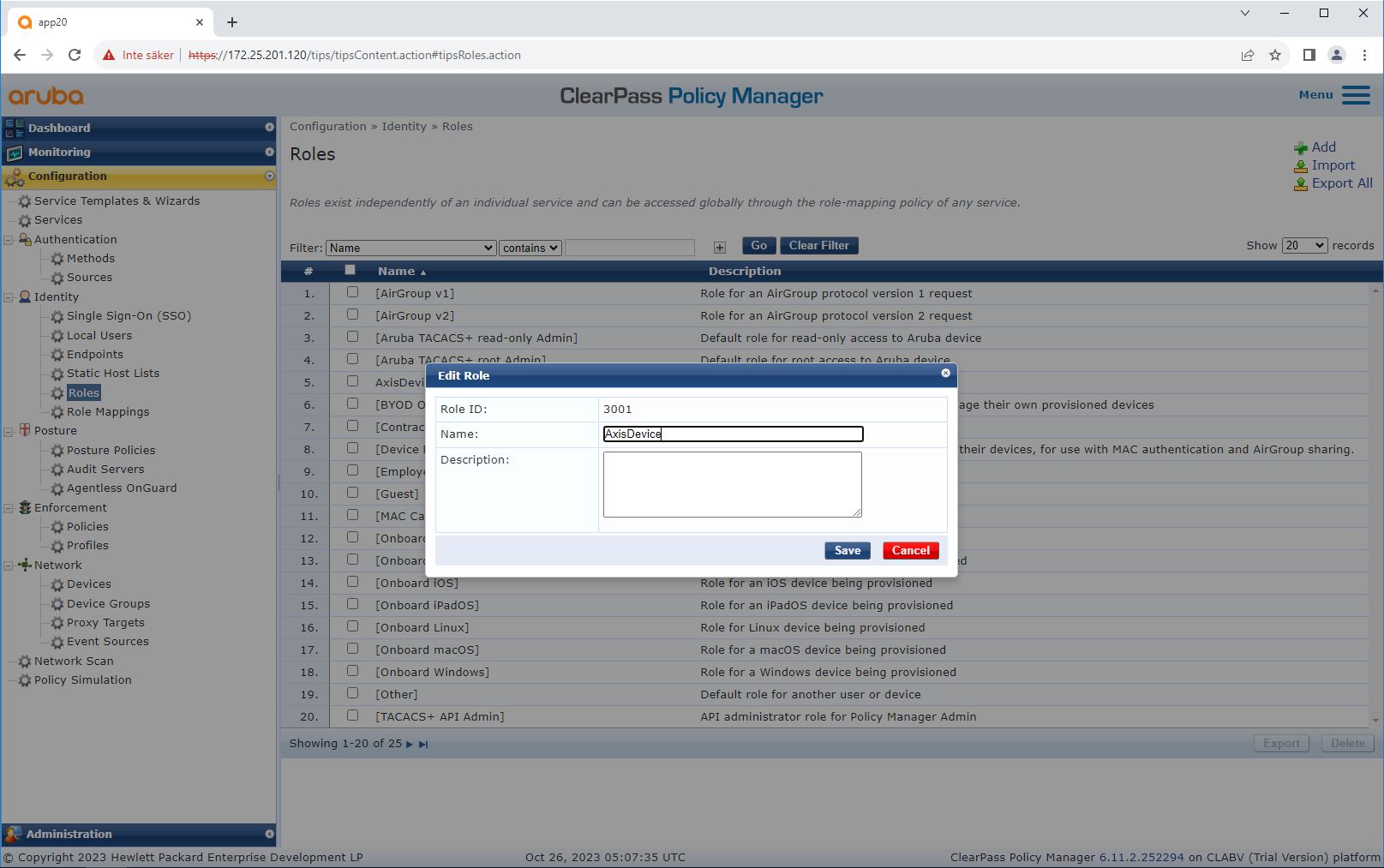

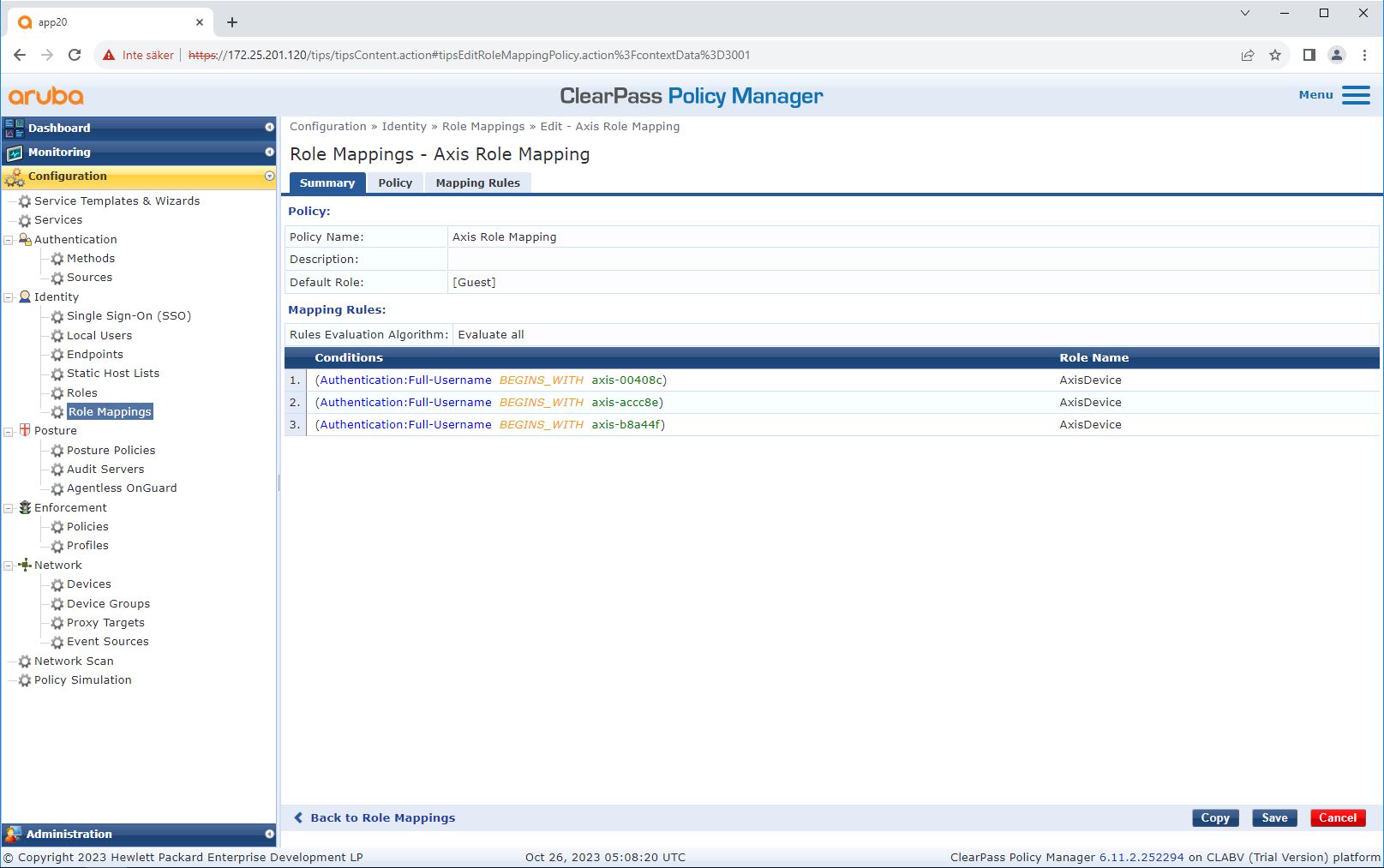

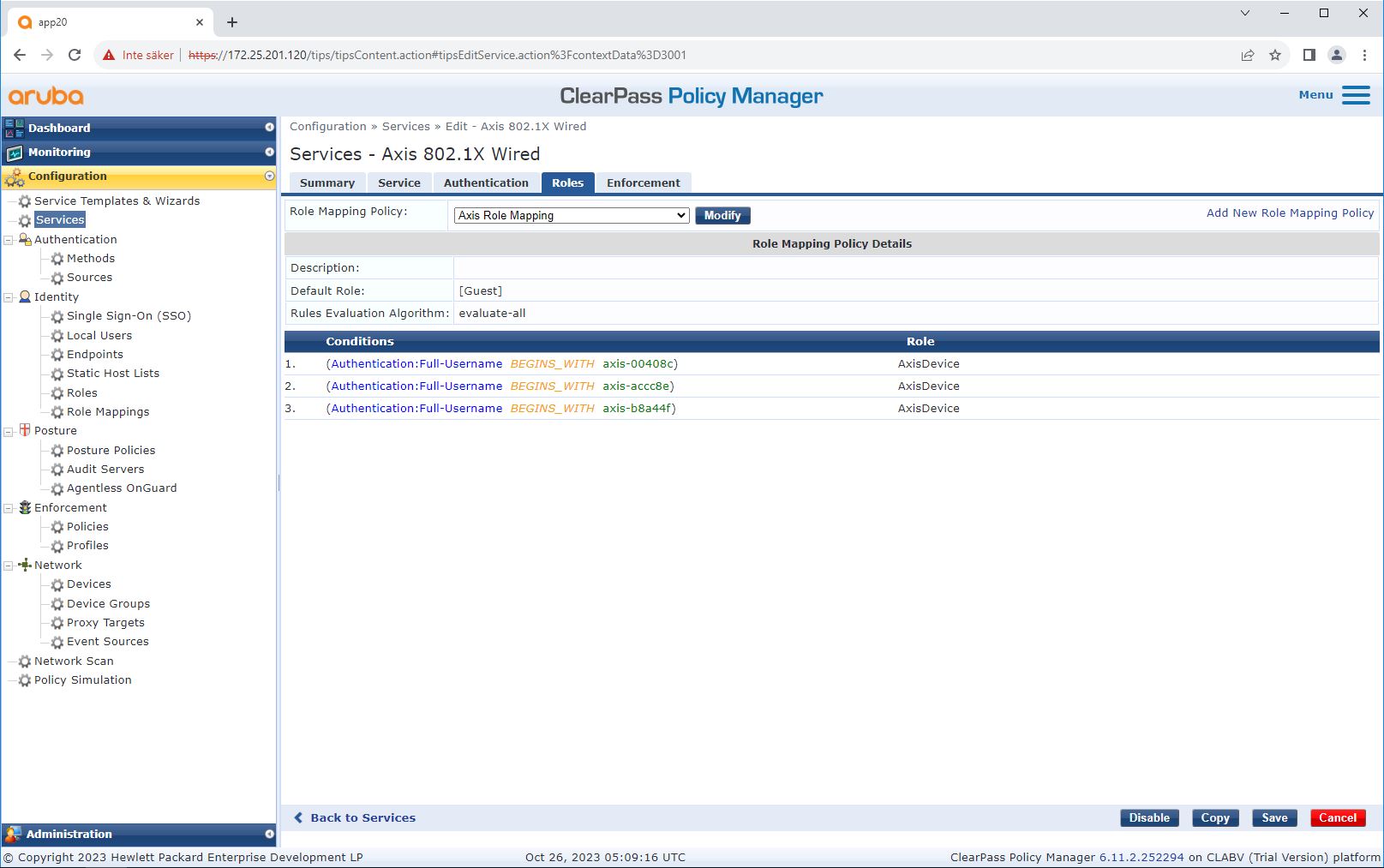

Rollen- und Rollenzuordnungsrichtlinie

Standardmäßig nutzen Axis Geräte das EAP-Kennungsformat „axis-Seriennummer“. Die Seriennummer eines Axis Geräts wird als dessen MAC-Adresse verwendet. Zum Beispiel „axis-b8a44f45b4e6“.

Servicekonfiguration

Durchsetzungsprofil

HPE Aruba Networking Zugangsschalter

Zusätzlich zur sicheren Onboarding-Konfiguration, die in HPE Aruba Networking Zugangsschalter beschrieben wird, finden Sie weitere Informationen in der folgenden Beispiel-Portkonfiguration des HPE Aruba Networking-Zugangsschalters zur Konfiguration von IEEE 802.1AE MACsec.

macsec policy macsec-eap

cipher-suite gcm-aes-128port-access role AxisDevice

associate macsec-policy macsec-eap

auth-mode client-modeaaa authentication port-access dot1x authenticator

macsec

mkacak-length 16

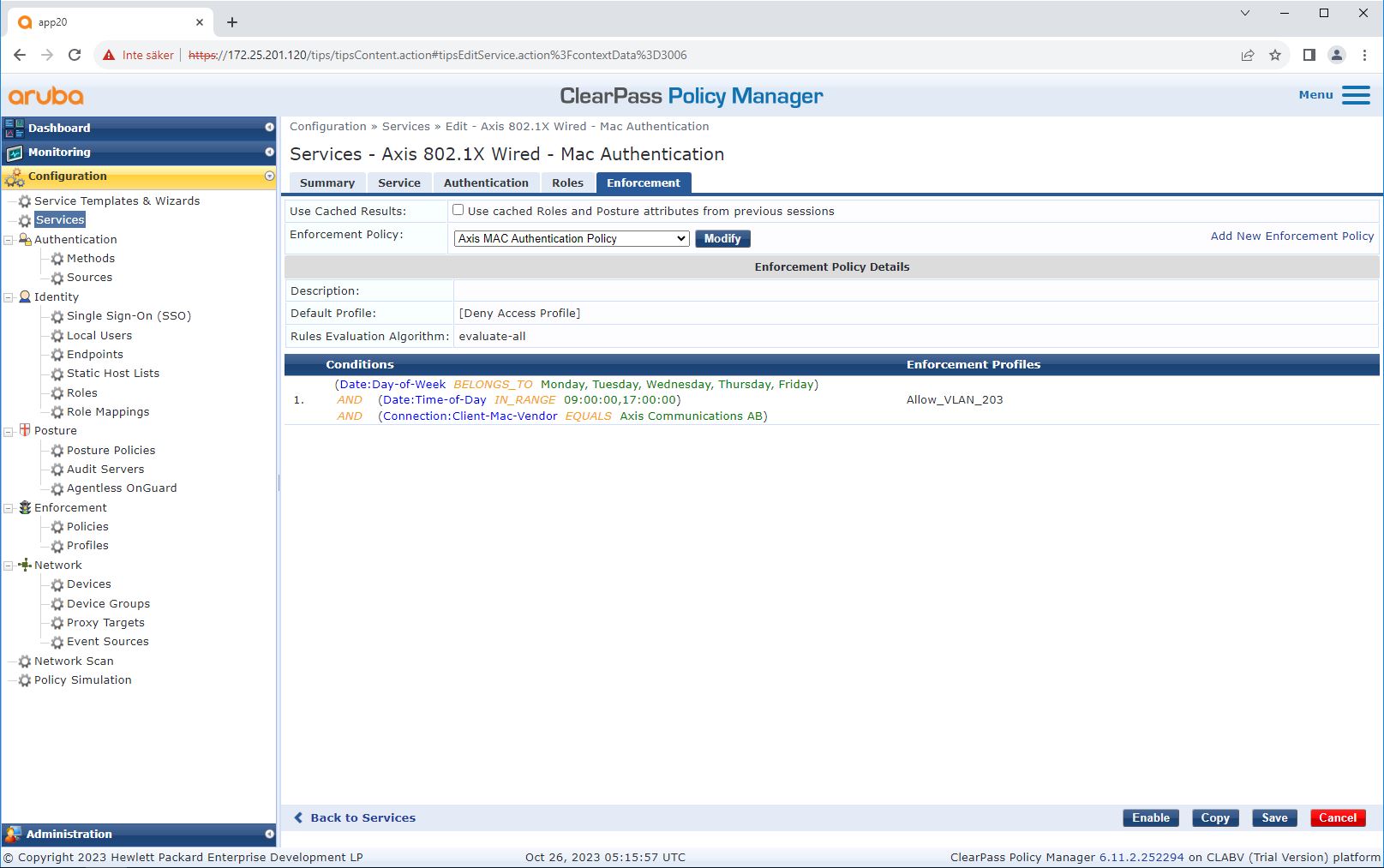

enableLegacy-Onboarding – MAC-Authentifizierung

Sie können den MAC-Authentifizierungsbypass (MAB) nutzen, um Axis Geräte einzubinden, die das IEEE 802.1AR-Onboarding mit dem Axis Geräte-ID-Zertifikat und in der werksseitigen Standardeinstellung aktiviertem IEEE 802.1X nicht unterstützen. Wenn die 802.1X-Einbindung fehlschlägt, validiert ClearPass Policy Manager die MAC-Adresse des Axis Geräts und gewährt Zugriff auf das Netzwerk.

Für MAB sind sowohl Konfigurationsvorbereitungen für den Access Switch als auch für den ClearPass Policy Manager erforderlich. Das Axis Gerät muss nicht konfiguriert werden, um MAB für das Onboarding zu unterstützen.

HPE Aruba Networking ClearPass Policy Manager

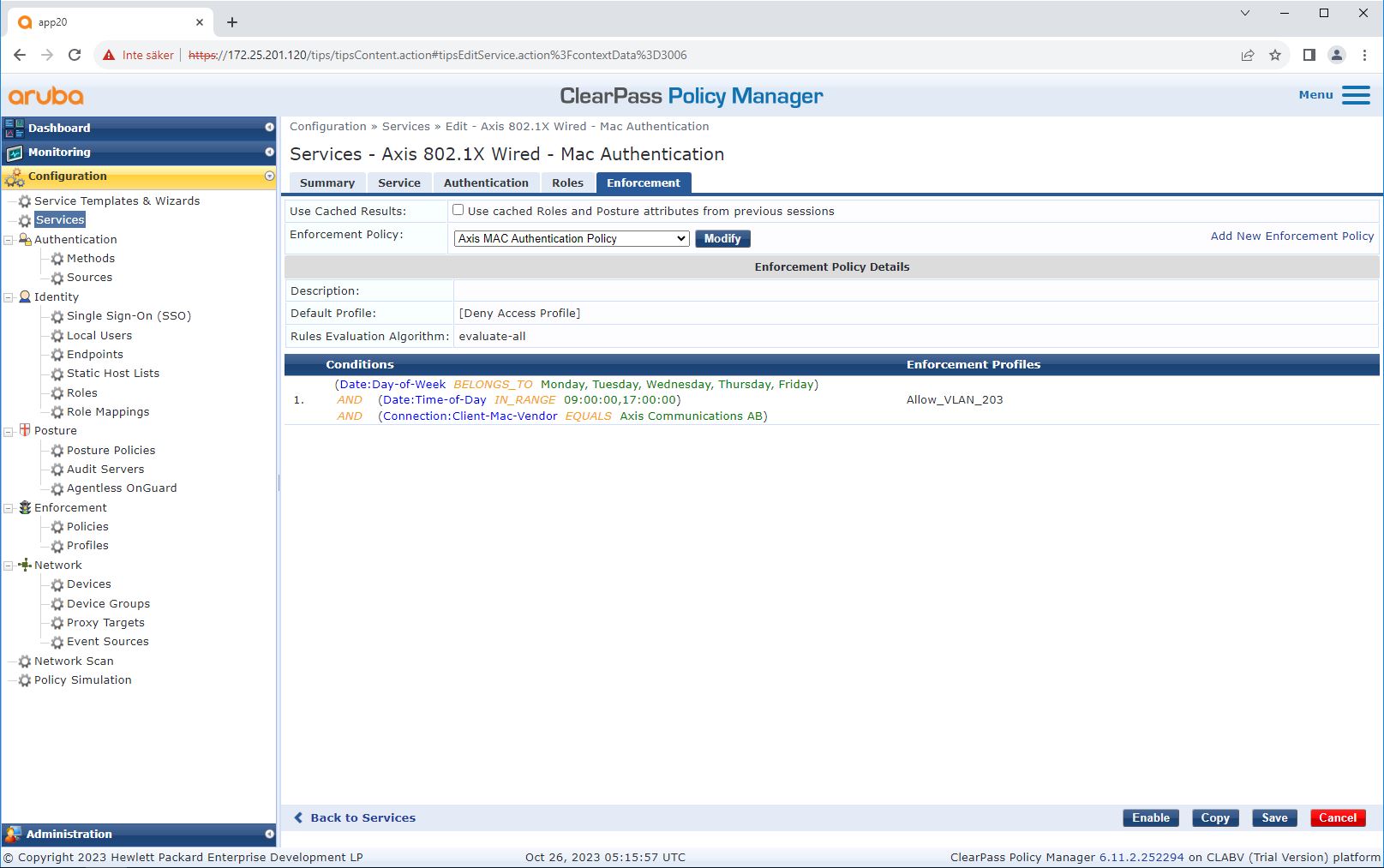

Durchsetzungsrichtlinie

Die Durchsetzungsrichtlinienkonfiguration im ClearPass Policy Manager definiert anhand der folgenden zwei Beispiele für Richtlinienbedingungen, ob Axis Geräten Zugriff auf HPE Aruba-Netzwerke gewährt wird.

Netzwerkzugriff verweigert

Wenn das Axis Gerät die konfigurierte Durchsetzungsrichtlinie nicht erfüllt, wird ihm der Zugriff auf das Netzwerk verweigert.

Gastnetzwerk (VLAN 203)

Dem Axis Gerät wird Zugriff auf ein begrenztes, isoliertes Netzwerk gewährt, wenn die folgenden Bedingungen erfüllt sind:

Der Zugriff erfolgt an einem Wochentag von Montag bis Freitag.

Der Zugriff erfolgt in einer Zeit zwischen 9:00 und 17:00 Uhr.

Der mit der MAC-Adresse Hersteller ist Axis Communications.

Da es möglich ist, MAC-Adressen zu fälschen, wird der Zugriff auf das reguläre Bereitstellungsnetzwerk nicht gewährt. Wir empfehlen, dass Sie MAB nur für das erste Onboarding verwenden und das Gerät im Weiteren manuell überprüfen.

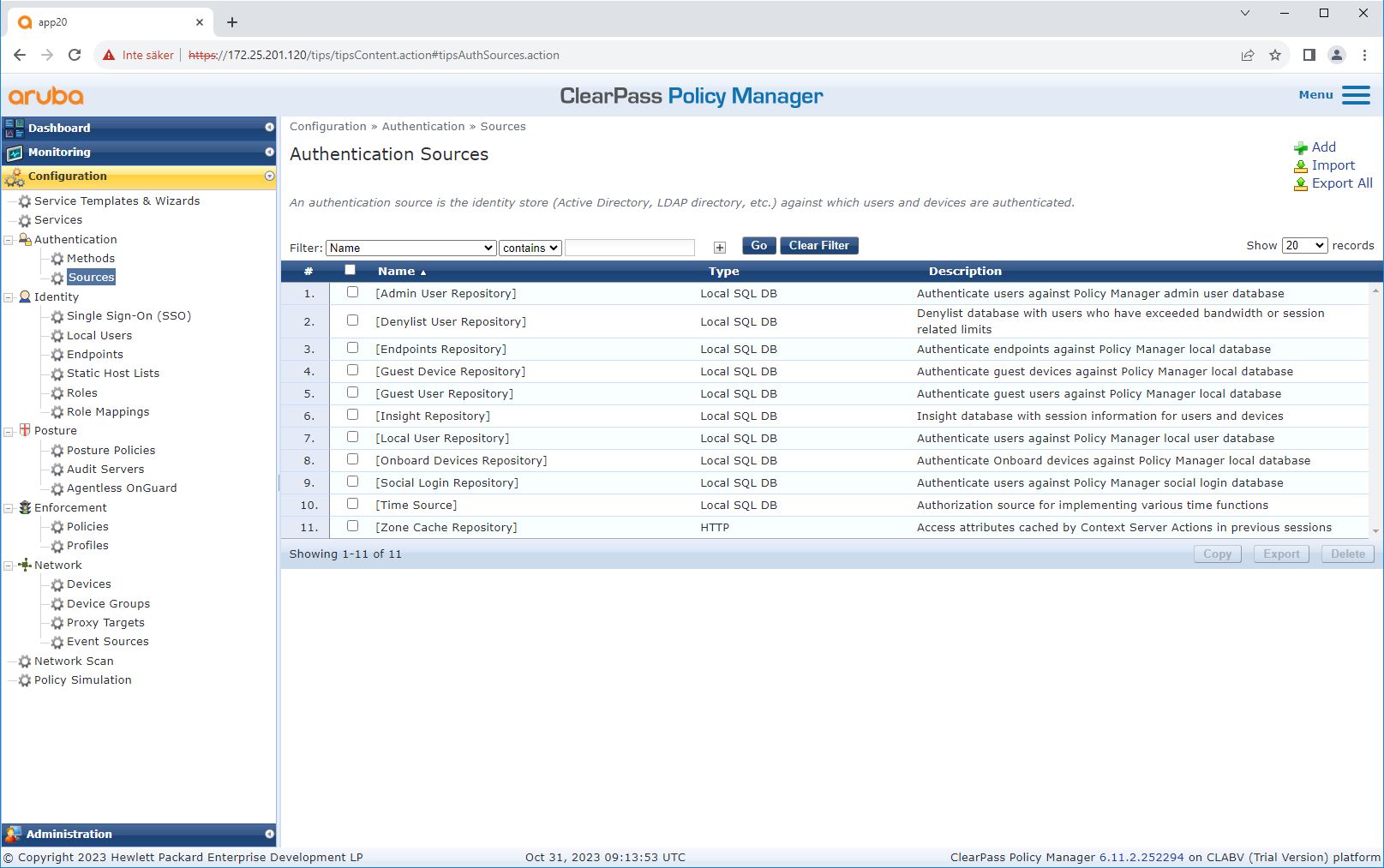

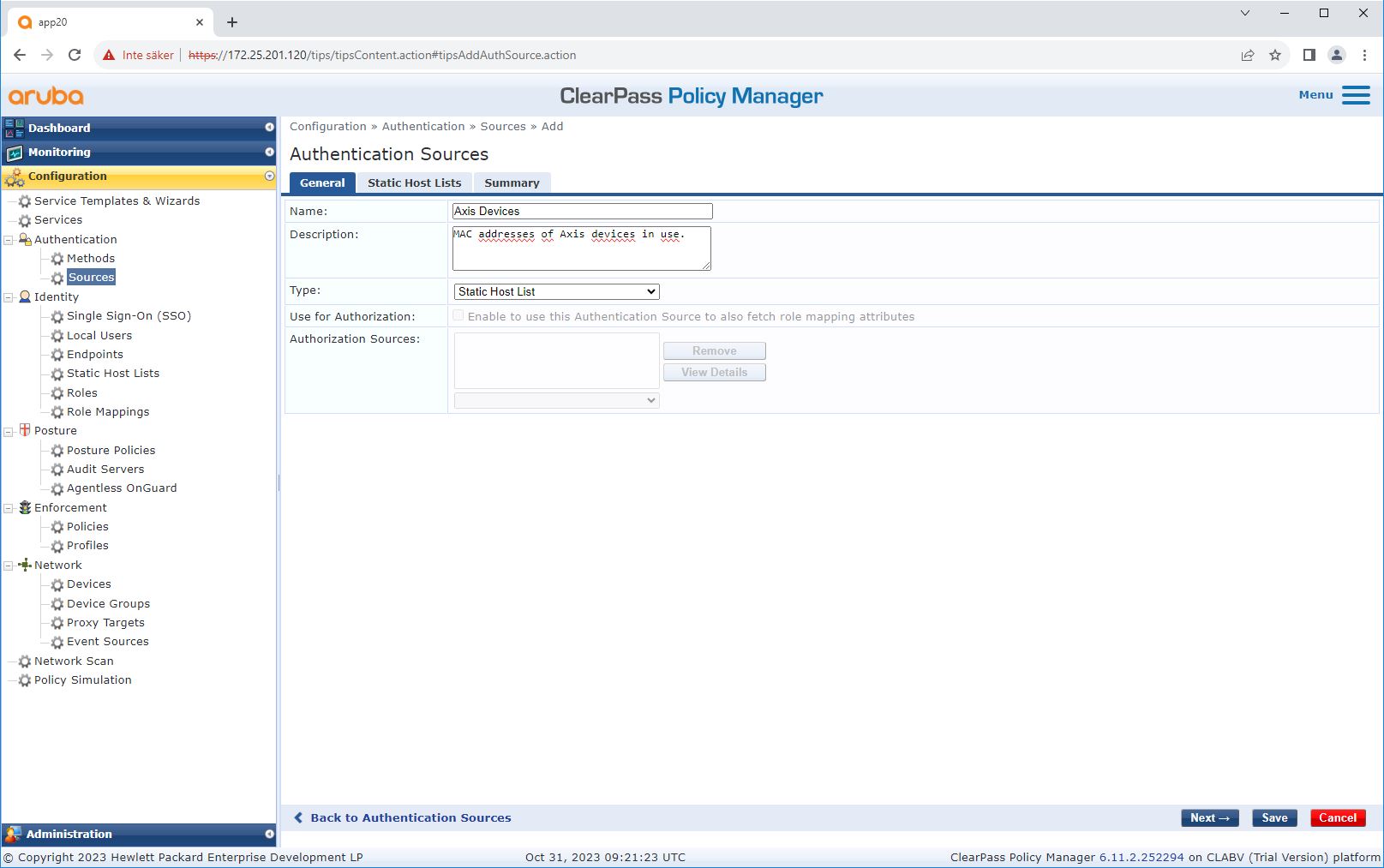

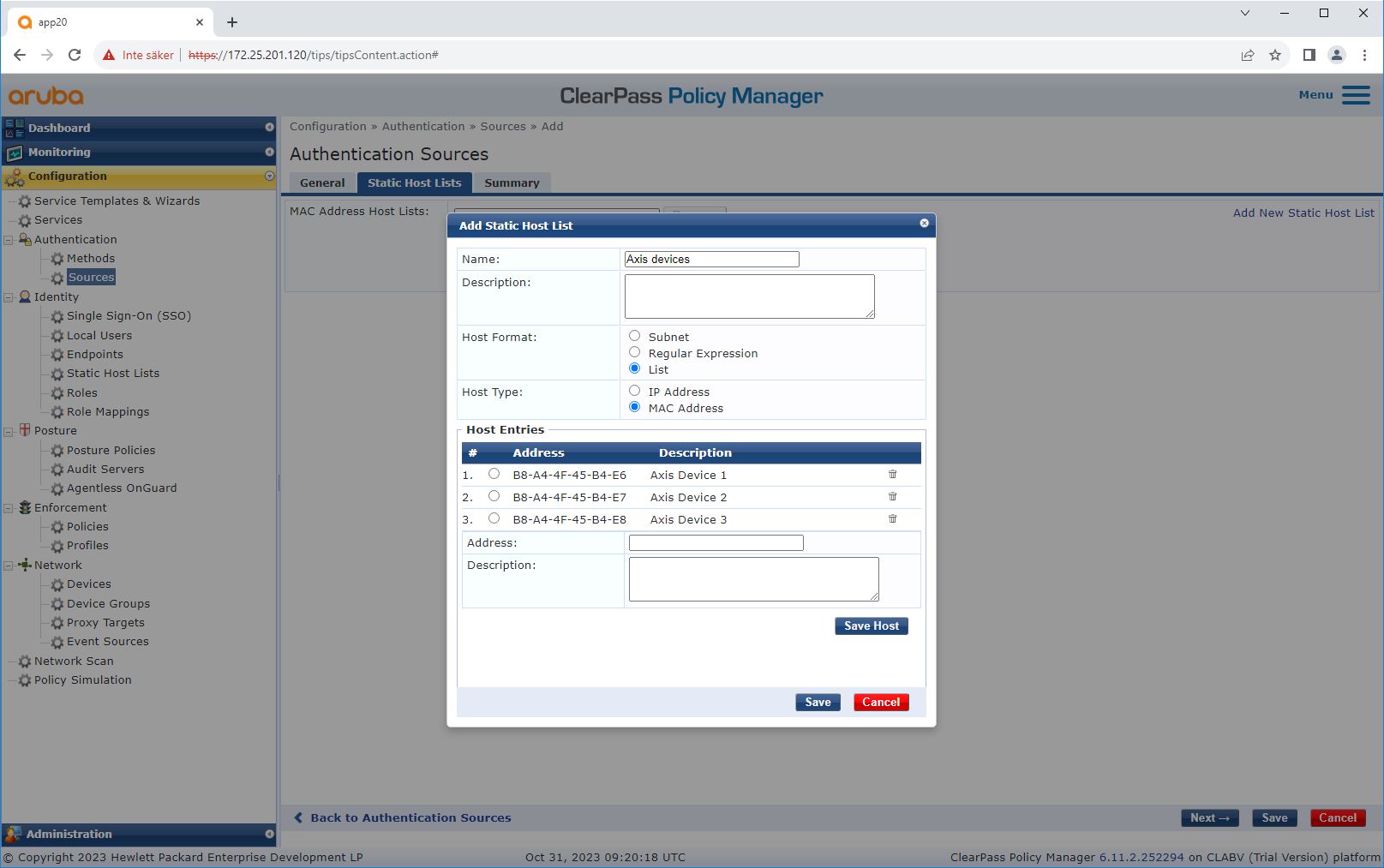

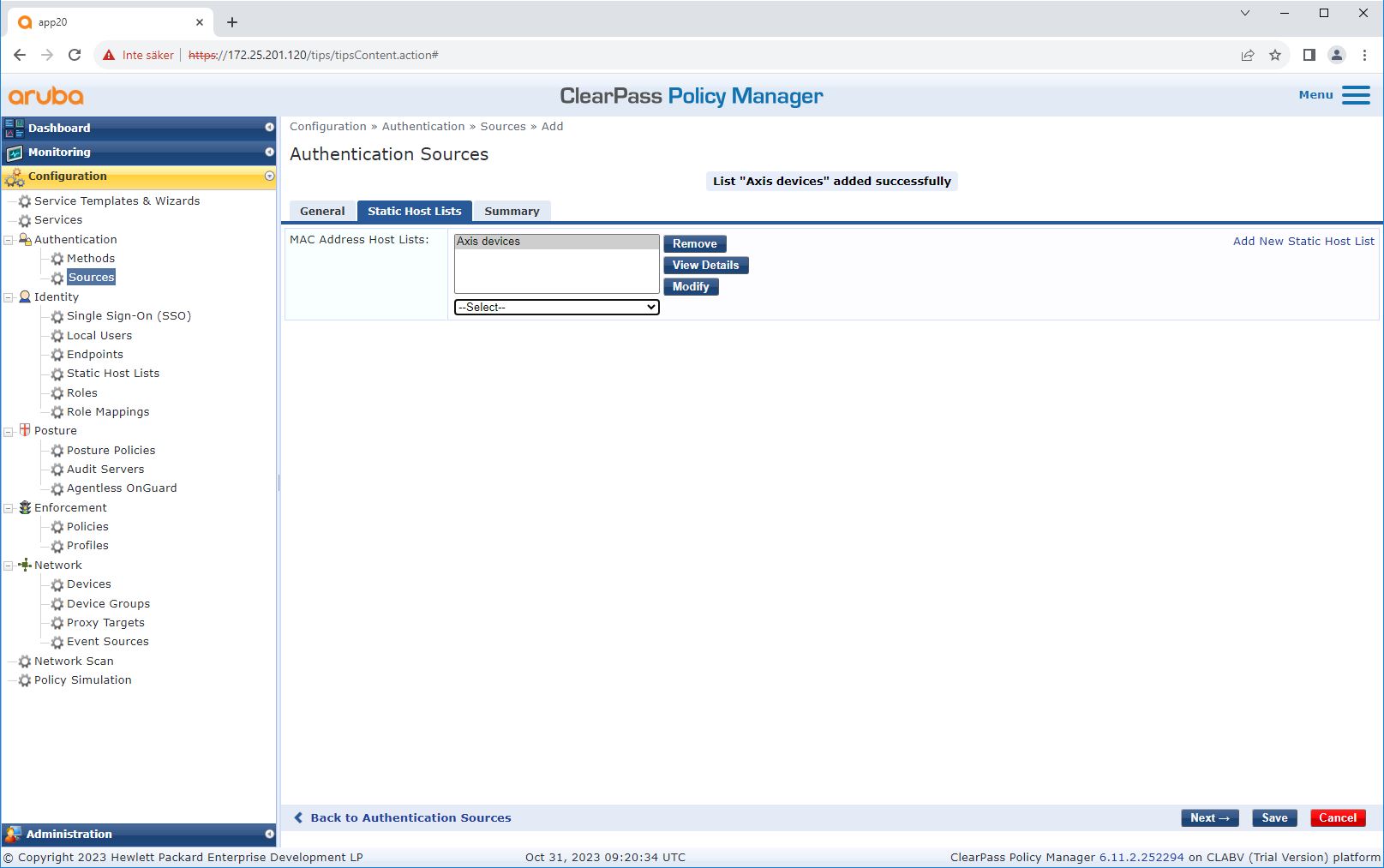

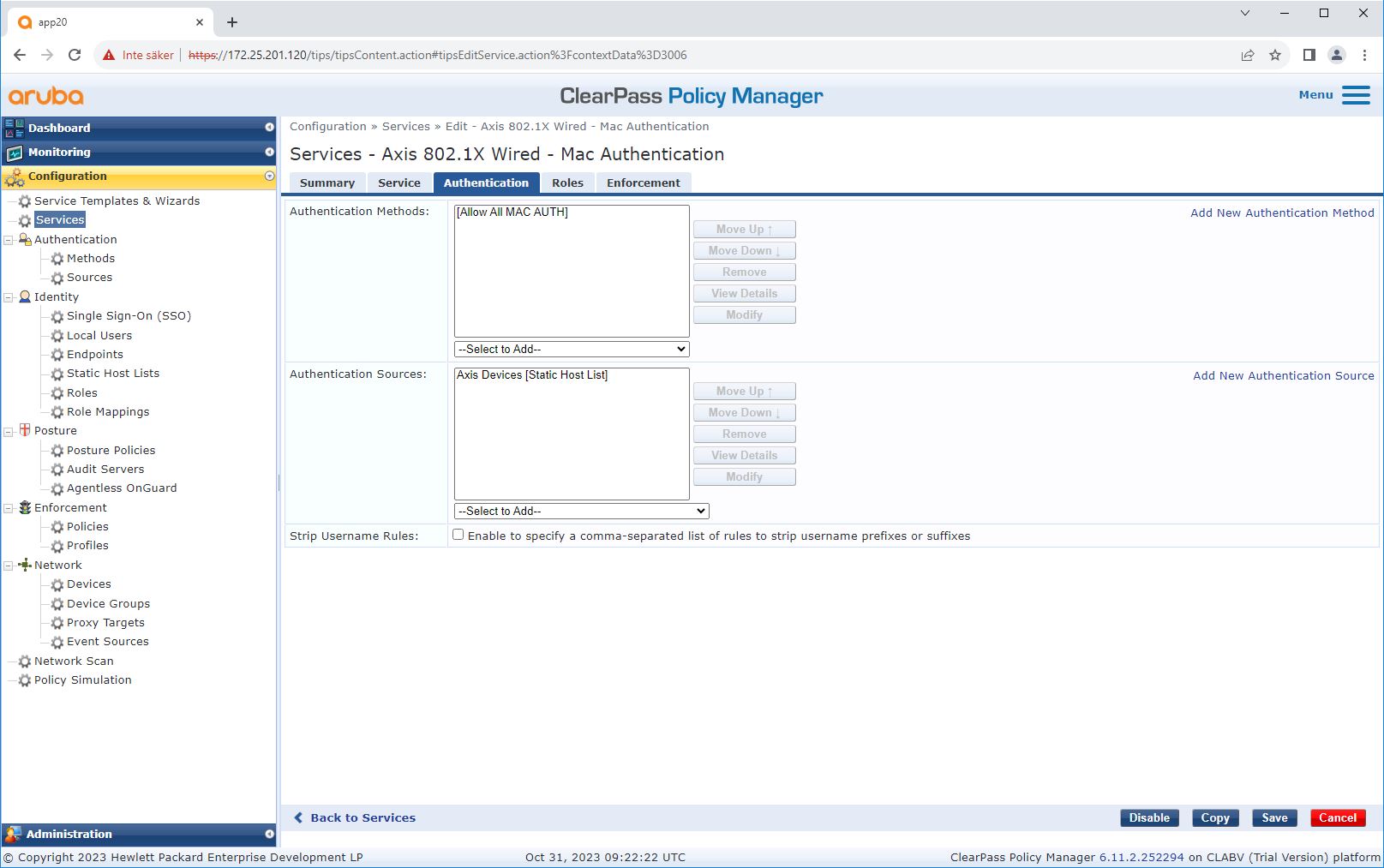

Quellenkonfiguration

Auf der Seite Sources (Quellen) wird eine neue Authentifizierungsquelle erstellt, um nur manuell importierte MAC Adressen zuzulassen.

Servicekonfiguration

Auf der Seite Services werden die Konfigurationsschritte in einem Dienst zusammengefasst, der die Authentifizierung und Autorisierung von Axis Geräten in HPE Aruba Networking-Netzwerken übernimmt.

Axis Communications verwendet die folgenden MAC Adressen-OUIs:

B8:A4:4F:XX:XX:XX

AA:C8:3E:XX:XX:XX

00:40:8C:XX:XX:XX

HPE Aruba Networking Zugangsschalter

Zusätzlich zur sicheren Onboarding-Konfiguration, die in HPE Aruba Networking Zugangsschalter beschrieben wird, finden Sie weitere Informationen in der folgenden Beispiel-Portkonfiguration des HPE Aruba Networking-Zugangsschalters zur Unterstützung von MAB.

aaa port-access authenticator 18 tx-period 5

aaa port-access authenticator 19 tx-period 5

aaa port-access authenticator 18 max-requests 3

aaa port-access authenticator 19 max-requests 3

aaa port-access authenticator 18 client-limit 1

aaa port-access authenticator 19 client-limit 1

aaa port-access mac-based 18-19

aaa port-access 18 auth-order authenticator mac-based

aaa port-access 19 auth-order authenticator mac-based

aaa port-access 18 auth-priority authenticator mac-based

aaa port-access 19 auth-priority authenticator mac-based