Über dieses Handbuch

Ziele

AXIS T8504-E ist ein PoE-Switch für den Außenbereich. Die Hauptvorteile dieses Produkts sind seine Eignung für den Außenbereich und die Fähigkeit, die maximale Reichweite des Netzwerks um zusätzliche 100 Meter auf insgesamt 200 Meter zwischen dem Switch und den versorgten Geräten zu erweitern und gleichzeitig bis zu 2x60 W und 2x30 W für seine netzwerkbetriebenen PoE-Geräte bereitzustellen.

Dieses Benutzerhandbuch enthält Informationen zum Verwalten von AXIS T8504–E über AXIS IPv4/IPv6, VLAN, RADIUS, TACACS+, Weboberfläche, SNMP und SSH.

Zielgruppe

Dieses Benutzerhandbuch richtet sich an Netzwerkadministratoren, Supervisoren und Installationstechniker mit Kenntnissen über:

Grundlegende Konzepte und Terminologie der Netzwerktechnik

Netzwerktopologie einschließlich VLAN

Netzwerkprotokolle

Benutzerauthentifizierungsprotokolle einschließlich RADIUS und TACACS+

Zugehörige Dokumentation

Weitere Informationen finden Sie in der folgenden Dokumentation:

Anleitung zur Produktinstallation

RFC3621 SNMP MIB und private MIB

Erstellen eines Zertifikats für den gesicherten Webserver des T8504-E

Abkürzungen

Abkürzung | Beschreibung |

8021.Q | Gleich wie VLAN |

DES | Data Encryption Standard (Datenverschlüsselungsstandard) |

DGW | Default Gate Way (Standard-Gateway) |

DHCPv4 | Dynamic IPv4 Host Configuration Protocol (Dynamisches IPv4-Host-Konfigurationsprotokoll) |

DHCPv6 | Dynamic IPv46 Host Configuration Protocol (Dynamisches IPv6-Host-Konfigurationsprotokoll) |

IPv4 | 32-Bit lange IP-Adresse |

IPv6 | 128-Bit lange IP-Adresse |

MD5 | Message digest algorithm (Algorithmus für Message Digest) |

MDI | Media Dependent Interface (Medienabhängige Schnittstelle) |

MIB | Management Information Base (Verwaltungsinformationsbasis) |

PoE | Power over Ethernet |

RADIUS | Remote Authentication Dial-in User Service (Benutzereinwahldienst für die Fernauthentifizierung) |

SFP | Glasfaser-Schnittstelle, kleiner Formfaktor-Stecker |

SHA | Message digest algorithm (Algorithmus für Message Digest) |

SNMP | Simple Network Management Protocol (Einfaches Netzwerkverwaltungsprotokoll) |

SSH | Secure Shell |

SSL | Secure Sockets Layer |

SysLog | Systemprotokoll |

TACACS+ | Terminal Access Controller Access-Control |

TFTP | Trivial File Transfer Protocol (Einfaches Dateiübertragungsprotokoll) |

TLS | Transport Layer Security (Transportschichtsicherheit) |

VLAN | Virtual Local Area Network (Virtuelles lokales Netzwerk) |

Allgemeine Informationen

Funktionen

Eine Reihe von Funktionen wird durch die Systemnetzverwaltung bereitgestellt.

Einfache Softwareaktualisierung während der Laufzeit ohne Beeinträchtigung aktiver PoE-Ports

Konfiguration und Echtzeitüberwachung mittels grafischer Darstellung des fernbedienten Geräts

Systemstatusanzeige

SysLog-Berichterstattung über PoE-Ereignisse, ungültigen Remote-Benutzerzugriff, erste DHCPv4/v6-Adresse usw.

SNMP-Traps, die über verschiedene PoE-Ereignisse berichten, z. B. das Einsetzen oder Entfernen von PoE-betriebenen Geräten

Netzwerkfunktionen des Ethernet-Switches

Vier wetterfeste RJ45-Ethernet-Ports mit 10 Mbit, 100 Mbit, 1000 Mbit Halbduplex- und 1000 Mbit Vollduplex-Ethernet-Geschwindigkeit

Ein wetterfester SFP-Ethernet-Anschluss

8K internes MAC-Adressen-Lookup-Engine

VLAN – Zugang, Trunk und gefilterter Trunk

Auto-MDIX

10 kB Jumbo Frames

PoE-Funktionen

Es stehen folgende PoE-Optionen zur Verfügung:

Zwei 4Pair PoE-Ports, die bis zu 60 W pro Port liefern

Zwei IEEE 802.3at PoE-Ports, die bis zu 30 W pro Port liefern

PoE aktivieren/deaktivieren, um den Stromausgang der PoE-Ports zu aktivieren bzw. zu deaktivieren. Ethernet-Daten sind immer aktiviert.

Remote-Gerät zurücksetzen, um das angeschlossene strombetriebene Gerät zurückzusetzen. Das Gerät wird vorübergehend ausgeschaltet und dann wieder eingeschaltet.

Unterstützte Netzwerkprotokolle

Die folgenden Netzwerkprotokolle werden unterstützt:

IPv4 – und 32-Bit-lange IP-Adresse (statisch/DHCPv4)

IPv6 – und 128-Bit-lange IP-Adresse (statisch/DHCPv6)

VLAN – Zugang, Trunk und gefilterter Trunk

Benutzerzugriff und Sicherheit

Zugriffsmöglichkeiten

Der Zugriff auf das Gerät kann über verschiedene Schnittstellen erfolgen:

Weboberfläche über einen Webbrowser – um den PoE-Status des Geräts, den Netzwerkstatus, die Gerätekonfiguration und die Produktionsinformationen des Geräts anzuzeigen

HTTP ist eine webbasierte, benutzerfreundliche Konfigurationsschnittstelle.

HTTPS-TLS ist eine gesicherte, webbasierte, benutzerfreundliche Konfigurationsschnittstelle.

SNMP über eine SNMP-Manager-Anwendung – zur Überwachung des Geräts über das Netzwerk (MIB-II RFC1213) und zur Überwachung oder Konfiguration der PoE-Funktionen des Geräts (RFC3621)

SNMPv2c für die nicht gesicherte SNMP-Verwaltung

SNMPv3 für die sichere und verschlüsselte Verwaltung

RFC1213 MIB-II für Netzwerkstatistiken

RFC3621 für PoE SNMP MIBs

Private MIB-Erweiterung für RFC3621 PoE MIB

Verschiedene Infrastruktur- und Netzwerk-MIBs wie IP-MIB, TCP-MIB, UDP-MIB usw.

SSH über einen SSH-Client – zum Anzeigen des PoE-Stromversorgungsberichts, des Netzwerkstatus, der Gerätekonfiguration und der Produktionsinformationen, zum Aktualisieren der Software, Aktivieren oder Deaktivieren der PoE-Funktionalität sowie zum Pingen von Remote-Netzwerkgeräten für Konnektivitätstests

Remote-Benutzerauthentifizierung

Der Benutzerzugriff kann auf folgende Arten verwaltet werden:

Lokal – Benutzername und Kennwort werden lokal vom Gerät verwaltet

RADIUS – Benutzername und Kennwort werden vom RADIUS-Server über das Netzwerk authentifiziert

TACACS+ – Benutzername und Kennwort werden vom TACACS+-Server über das Netzwerk authentifiziert

Sicherheitsprotokolle

Web-HTTP und HTTPS, SNMPv2, SNMPv3 und SSH, die für den Zugriff auf das Gerät verwendet werden, bieten unterschiedliche Sicherheitsstufen. Auch RADIUS und TACACS+, die für die Remote-Benutzerauthentifizierung verwendet werden, bieten unterschiedliche Sicherheitsstufen.

SNMPv1 und SNMPv2 verwenden einen Community-String für die Get/Set/Trap-Authentifizierung. SNMPv1 und SNMPv2 gelten als unsicheres Protokoll, da das Kennwort für den Community-String leicht von einem beliebigen Netzwerk-Sniffing-Gerät abgefangen werden kann.

SNMPv3 löst die Sicherheitsprobleme von SNMPv1/v2 durch Hinzufügen einer Authentifizierungs- und Verschlüsselungsschicht zu den SNMP-Paketen.

Voreingestellte Geräte-IP, Benutzername und Kennwort

Das Gerät wird mit den folgenden werkseitig voreingestellten Benutzernamen und Kennwörtern ausgeliefert:

Standard-Geräte-IPv4-Adresse

IP = 192.168.0.254

Maske = 255.255.255.0

Web HTTP/HTTPS und SSH

Benutzername = root

Kennwort = Suchen Sie nach dem Standardkennwort, das sich auf dem Etikett an Ihrem Gerät befindet.

SNMPv2

GET community string = öffentlich

SET community string = write

Read community = öffentlich

Write community = write

Trap community = öffentlich

SNMPv3

Benutzername = admin

Authentifizierungskennwort (MD5) = Kennwort

Datenschutzkennwort (DES) = Kennwort

Authentifizierung und Verschlüsselungsmodus = MD5+DES

SNMPv3-Benachrichtigung

Benutzername = trap

Authentifizierungskennwort = Kennwort

Datenschutzkennwort = Kennwort

Authentifizierung und Verschlüsselungsmodus = Keine

Informationen zum Wiederherstellen von Benutzernamen und Kennwort finden Sie unter Benutzernamen und Kennwort wiederherstellen.

Benutzernamen und Kennwort wiederherstellen

Das Wiederherstellungsverfahren kann nur über das lokale LAN und nicht über das Internet oder ein anderes IP-Netzwerk durchgeführt werden. Der Benutzer sollte die Möglichkeit haben, das Gerät bei Bedarf abzuschalten. Alle PoE-Ports müssen getrennt sein und das Gerät darf nur eine einzige aktive Ethernet-Verbindung haben.

Unter Windows 7 oder Windows 8 muss möglicherweise ein Telnet-Client-Dienst hinzugefügt werden.

Der gesamte Wiederherstellungsvorgang vom Einschalten des Geräts bis zur Eingabe des Benutzernamens und Kennworts darf nicht länger als 120 Sekunden dauern.

Trennen Sie alle PoE-Anschlüsse vom Gerät, mit Ausnahme eines Ethernet-Kabels. Es sollte nur ein Ethernet-Port aktiv sein.

Schalten Sie die Firewall aus oder aktivieren Sie UDP-Port 514. Führen Sie dann den IPv4-fähigen SysLog-Server auf Ihrem Computer aus.

Schalten Sie das Gerät aus. Warten Sie 10 Sekunden und schalten Sie das Gerät dann wieder ein.

Nach etwa 15 Sekunden erscheint eine SysLog-Nachricht. Ermitteln Sie die lokale IPv6-Adresse des Gerätes. Eine link-local IPv6-Adresse beginnt immer mit FE80.

Öffnen Sie ein Befehlsfenster auf dem Computer.

Unter Windows 7, gehen Sie zu Start und geben Sie cmd ein.

Unter Windows 8, drücken Sie die Windows -Taste und die R -Taste und geben Sie dann cmd ein.

Geben Sie ipconfig ein, um den Index der virtuellen Schnittstelle der link-local IPv6-Adresse zu ermitteln. Der Index der virtuellen Schnittstelle ist mit einer Zahl nach % gekennzeichnet. Beispiel: fe80::9c39:db8b:62de:7bv4%17

Bereiten Sie die SSH-Verbindung vor, indem Sie Telnet [local-link IPv6-Adresse des Geräts][%virtuelle Schnittstellennummer] 2525 eingeben, aber drücken Sie nicht die Eingabetaste. Beispiel: Telnet: 80::9c39:db8b:62de:7bv4%17 2525

Schalten Sie das Gerät aus. Warten Sie 10 Sekunden und schalten Sie das Gerät dann wieder ein.

Warten Sie 30 Sekunden, und drücken Sie die Eingabetaste um die Telnet-Sitzung auf TCP-Port 2525 zu starten.

Geben Sie axispasswordrecovery als Benutzernamen und axispasswordrecovery als Kennwort ein. Es wird eine Wiederherstellungsoption angeboten, mit der das gesamte Gerät auf die vollständigen Werkseinstellungen einschließlich der Netzwerkkonfiguration zurückgesetzt werden kann.

Drücken Sie die Taste Y , um das Gerät wiederherzustellen. Das Gerät startet neu mit der Standard-IPv4 192.168.0.254. Geben Sie root als Benutzernamen ein und verwenden Sie das Standardkennwort, das auf dem Etikett auf Ihrem Gerät aufgedruckt ist.

Erstkonfiguration

Befolgen Sie bei der erstmaligen Konfiguration des Gerätes die folgenden Schritte:

Konfigurieren Sie die Ethernet-Netzwerkschnittstelle Ihres PCs mit den folgenden IPv4-Parametern:

IPv4-Adresse des PCs: 192.168.0.40

IPv4-Maske des PCs: 255.255.255.0

Schließen Sie Ihre PC-Ethernet-Netzwerkschnittstelle an einen der Ethernet-Anschlüsse des Geräts an.

Öffnen Sie einen Webbrowser und geben Sie 192.168.0.254 in das Adressfeld ein.

Melden Sie sich mit dem Standard-Benutzernamen und -Kennwort an. Siehe Voreingestellte Geräte-IP, Benutzername und Kennwort.

Konfigurieren Sie das Gerät. Es wird empfohlen, die Benutzernamen und Kennwörter auf andere als die Standardwerte zu ändern.

Identifizierung von Geräten über ein IP-Netzwerk

Um das Gerät über das IP-Netzwerk zu lokalisieren, sendet das Gerät beim Einschalten die IPv4-SysLog-Nachricht #0 im Broadcast-Format 255.255.255.255. Jeder über LAN verbundene SysLog-Server empfängt diese SysLog-Nachricht. Dieselbe SysLog-Nachricht wird auch an die optionalen SysLog-Server 1 und 2 gesendet, sofern diese konfiguriert sind.

Das Gerät sendet die Nachricht zweimal. Damit soll sichergestellt werden, dass die SysLog-Nachricht unabhängig von der Netzkonfiguration von den SysLog-Servern empfangen wird. Die Nachricht wird zunächst vor der VLAN-Konfiguration und später erneut nach der VLAN-Konfiguration gesendet.

Die SysLog-Nachricht Nr. 0 enthält alle Informationen, die erforderlich sind, um den Zugang zum Gerät über das Netz zu ermöglichen.

Beispiel: MsgID#000 - System UP. APP:v3.51.06 BOOT:v3.16 RST:Power-On BOOT:0=[APP OK] Host:axis-00055A034B49 MAC:00:05:5a:03:4b:49 VLAN:YES VLAN_MNGR:5 VLAN_UPLINK_PORT:3 VLAN_UPLINK_MODE:TRUNK DHCPv4:No IP1v4:192.168.0.254/24 DHCPv6:No IP1v6:2345::205:5AFF:FE03:4B49/64 IP2v6:FE80::205:5AFF:FE03:4B49/64

Feld | Wert | Beschreibung |

| Nummer der SysLog-Nachricht | |

|

| Version der Anwendungssoftware des Geräts |

|

| Bootversion des Geräts, wird für die Softwareaktualisierung verwendet |

|

| Grund für das Zurücksetzen |

|

| |

|

| axis gefolgt von der MAC-Adresse des Gerätes |

|

| MAC-Adresse des Gerätes |

|

| VLAN-Status aktiviert oder deaktiviert |

|

| Nummer des Ethernet-Ports, der für die Geräteverwaltung verwendet wird |

|

| Management-Port ist als Access oder Trunk konfiguriert |

|

| DHCPv4 Ja oder Nein |

|

| IPv4-Adresse des Gerätes |

|

| DHCPv6 Ja oder Nein |

|

| IPv6-Adresse des Gerätes |

|

| Link-local IPv6-Adresse des Gerätes |

Weboberfläche

Menü der Weboberfläche

Status

Wechseln Sie zu Status, um den Gerätestatus anzuzeigen. Die Seite wird alle paar Sekunden automatisch aktualisiert.

Die Ethernet-Netzwerkverbindung ist unabhängig von der PoE-Konfiguration (aktiviert oder deaktiviert) immer aktiviert.

| Parameter | Beschreibung |

| Blaues Symbol – PoE-Stromversorgung ist vorhanden Graues Symbol – keine PoE-Stromversorgung |

| Blaues Symbol – PoE-Port ist aktiviert Graues Symbol – PoE-Port ist deaktiviert |

| Blaues Symbol – Ethernet-Verbindung ist aktiviert Graues Symbol – Keine Ethernet-Verbindung |

| Blaues Symbol – Für den Uplink-Port wurde ein SFP-Modul eingesetzt Graues Symbol – Für den Uplink-Port wurde kein SFP-Modul eingesetzt |

| Netzwerk | Meldet die Ethernet-Verbindungsgeschwindigkeit (10/100/1000 MB) und ob die Netzwerkverbindung hergestellt oder unterbrochen ist |

| Status | Meldet den PoE-Portstatus, ob er aktiviert bzw. deaktiviert ist, Strom liefert usw. |

| Stromverbrauch | Meldet den tatsächlichen Stromverbrauch und die maximal mögliche Leistung |

| PoE-Reset | Klicken Sie auf Reset (Zurücksetzen), um die Stromversorgung des PoE-Ports auszuschalten und die PoE-Stromversorgung wieder einzuschalten. Hinweis Ein PoE-Port, der per SSH oder SNMP deaktiviert wurde, wird nach einem PoE-Reset wieder aktiviert. |

| Gesamtstromverbrauch | Meldet den aggregierten Stromverbrauch aller PoE-Ports und den prozentualen Anteil des verbrauchten Stroms im Verhältnis zur internen Stromversorgungsleistung. |

Anfänger

Grundlegende Informationen zum Produkt finden Sie unter Basic (Grundlagen).

- Verwendete IP-Adresse

- Gehen Sie zu IP address in use (Verwendete IP-Adresse), um Informationen über IPv4- und IPv6-Adressen, Masken, Standard-Gateways und Domain Name Servers (DNS) anzuzeigen.

- Produktdaten

- Allgemeine Produktinformationen wie Produktname, Seriennummer, Softwareversion und PoE-Firmware-Version sowie Informationen zum SFP-Modul wie SFP-Typ, Hersteller, Teilenummer und Seriennummer finden Sie unter Product information (Produktdaten).

- Netzwerkkonfiguration

- Wechseln Sie zu Network configuration (Netzwerkkonfiguration), um DHCP zu aktivieren bzw. zu deaktivieren, IPv4, IPv6 und den Netzwerk-Hostnamen zu konfigurieren. Der Hostname wird sowohl von IPv4 als auch von IPv6 verwendet, um den Gerätenamen auf dem DHCPv4/v6-Server zu registrieren. Beachten Sie, dass IPv6 die FQDN-Terminologie als Host-Name verwendet.

- IPv4/IPv6-Netzwerkdienste

- Wechseln Sie zu Network services IPv4/IPv6 (IPv4/IPv6-Netzwerkdienste), um DNS- und SysLog-Server zu konfigurieren.

- PoE-Konfiguration

- Gehen Sie zu PoE configuration (PoE-Konfiguration), um die Stromversorgung des PoE-Ports zu konfigurieren. Vier PoE-Stromversorgungsschemata bieten unterschiedliche Stromverteilungen zwischen den vier PoE-Ports. Alle vier Optionen entsprechen den maximalen Stromkapazitäten des Geräts.

60 W: Liefert Strom über vier Paare innerhalb des Ethernet-Kabels. Jedes Paar liefert bis zu 30 W.

30 W: Liefert Strom über zwei von vier Paaren innerhalb des Ethernet-Kabels.

15,4 W: Liefert Strom über zwei von vier Paaren innerhalb des Ethernet-Kabels.

– –: Keine PoE-Stromversorgung. Der Ethernet-Port ist aktiviert und funktionsfähig, PoE ist jedoch deaktiviert.

Sicherheit

Sicherheitskonfiguration

Wechseln Sie zu Security configuration (Sicherheitskonfiguration), um den Benutzernamen und das Kennwort des Geräts für den Remote-Zugriff per Web oder SSH zu konfigurieren.

Für die Felder für Benutzername und Kennwort dürfen nur die ASCII-Zeichen 33–90 und 94–122 verwendet werden.

HTTPS

Wechseln Sie zu HTTPS, um festzulegen, ob HTTP oder HTTPS (sicheres Web) verwendet werden soll. Wenn HTTPS aktiviert ist, wird TLSv1.2 verwendet, um den Datenverkehr im Webnetzwerk zu verschlüsseln.

Um die Warnung des Webbrowsers beim Zugriff auf das Gerät über HTTPS auszuschalten, fügen Sie dem Webbrowser eine Ausnahmeregel hinzu, die dem Webbrowser mitteilt, dass die Website legitim ist, oder laden Sie ein selbstsigniertes/CA-signiertes Zertifikat des Geräts hoch.

RADIUS/TACACS+

RADIUS/TACACS+ ermöglicht die Remote-Benutzerauthentifizierung, wenn der Benutzer über das Internet oder SSH auf das Gerät zugreift. Benutzername und Kennwort werden anschließend vom RADIUS/TACACS+-Server authentifiziert.

Die Vorteile von RADIUS/TACACS+ liegen in der einfachen Aktualisierung von Benutzernamen und Kennwort, besonders wenn viele Netzwerkgeräte verwaltet werden müssen.

Der Nachteil von RADIUS/TACACS+ ist, dass das Gerät nicht erreichbar ist, wenn beide RADIUS/TACACS+-Server ausgefallen sind. Die Option Local login fallback (Lokales Login-Fallback) kann aktiviert werden, so dass das Gerät seinen lokalen Benutzernamen und sein Kennwort verwendet, wenn es keine Antwort von RADIUS/TACACS+-Servern erhält.

| Parameter | Beschreibung |

| Authentifizierung aktivieren | Konfiguriert, ob RADIUS/TACACS+ aktiviert oder deaktiviert werden soll. Wenn RADIUS/TACACS+ deaktiviert ist, werden der lokale Benutzername und das Kennwort verwendet. |

| Lokales Login-Fallback aktivieren | Wenn das lokale Login-Fallback aktiviert ist, werden der lokale Benutzername und das Kennwort verwendet, wenn von den RADIUS/TACACS+-Servern keine Antwort erhalten wird. Dies kann der Fall sein, wenn die Server nicht mehr verfügbar sind oder ein Problem mit dem Netzwerk vorliegt. |

| Authentifizierungsprotokoll | Wählen Sie entweder das RADIUS- oder TACACS+-Authentifizierungsprotokoll aus. |

| Geteilt geheim | Es muss dieselbe Zeichenfolge für den privaten Schlüssel sowohl auf dem Gerät als auch auf dem RADIUS/TACACS+-Server konfiguriert werden. |

| Primäre IP-Adresse des Servers | Konfiguriert den primären IPv4-, IPv6- oder Host-Namen, der für den Zugriff auf den Haupt-RADIUS/TACACS+-Server verwendet wird. |

| Sekundäre IP-Adresse des Servers | Konfiguriert den sekundären IPv4-, IPv6- oder Host-Namen, der für den Zugriff auf den Haupt-RADIUS/TACACS+-Server verwendet wird. |

| Zeitüberschreitung (Sek) | Legt die Zeit für eine Zeitüberschreitung der Antwort fest. |

| Parameter | Beschreibung |

| UDP-Port-Authentifizierung | Konfiguriert den vom RADIUS-Server verwendeten UDP-Port. |

| Parameter | Beschreibung |

| TCP-Port-Authentifizierung | Konfiguriert den vom TACACS+-Server verwendeten TCP-Port. |

Die Software-Version 3.51.06 unterstützt nur den Zugriff auf RADIUS/TACACS+-Server über IPv4, entweder mit einer IPv4-Adresse oder einem Hostnamen, der von einem DNS-Server aufgelöst wird.

RADIUS/TACACS+ testen

Wechseln Sie zu Test RADIUS/TACACS+ (RADIUS/TACACS+ testen), um die RADIUS/TACACS+-Konfiguration zu überprüfen, bevor Sie diese aktivieren.

Während der Tests sollte die Option Enable Authentication (Authentifizierung aktivieren) deaktiviert werden.

Konfigurieren Sie alle RADIUS/TACACS+-Parameter, lassen Sie aber die Option Enable authentication (Authentifizierung aktivieren) deaktiviert.

Speichern Sie die Konfiguration. Andernfalls werden die Parameter nach jedem Test auf die gespeicherten Werte zurückgesetzt, wodurch alle nicht gespeicherten Werte gelöscht werden.

Benutzername und Kennwort eingeben.

Klicken Sie auf Test configuration (Konfiguration testen). Es wird eine Wartemeldung angezeigt, gefolgt von OK oder FAIL (FEHGESCHLAGEN).

Ändern Sie bei Bedarf die Konfiguration, speichern Sie sie und testen Sie sie erneut.

Wenn das Testergebnis in Ordnung ist, aktivieren Sie die Option Enable authentication (Authentifizierung aktivieren). Speichern Sie die Konfiguration, mit der die RADIUS/TACACS+-Konfiguration aktiviert wird.

VLAN-Konfiguration

Die Überprüfung der VLAN-Konfiguration erfolgt beim Einschalten des Geräts und wenn eine Änderung der VLAN-Konfiguration über das Internet angefordert wird. Mit dieser Prüfung soll sichergestellt werden, dass das Gerät nach der Anwendung der VLAN-Konfiguration über das Netzwerk verwaltbar bleibt. Falls das Gerät durch die neue VLAN-Konfiguration nicht mehr verwaltet werden kann, erscheint eine Fehlermeldung auf der Webseite bei Anfragen über das Internet. Wenn beim Einschalten ein Problem festgestellt wird, wird die Gerätekonfiguration auf die Werkseinstellungen zurückgesetzt.

| Parameter | Beschreibung |

| VLAN aktivieren | Aktiviert bzw. deaktiviert die VLAN-Funktion. |

| Management-Uplink-Port | Dieser Parameter hat keine Auswirkungen auf den tatsächlichen VLAN-Datenverkehr. Der Management-Uplink-Port hilft dem Gerät bei der Beurteilung, ob die neue VLAN-Konfiguration die Verwaltung des Geräts über VLAN von diesem Port aus blockieren könnte. Wenn ein möglicher Konflikt festgestellt wird, erscheint eine Fehlermeldung und die neue VLAN-Konfiguration wird abgelehnt. |

| Management-VLAN-ID | Legt fest, welche VLAN-ID bei der Verwaltung des Geräts verwendet werden soll, wenn VLAN aktiviert ist. |

| Parameter | Beschreibung |

| VLAN-Modus | Legt den VLAN-Modus für jeden der Ethernet-Ports auf „Access” (Zugriff) oder „Trunk” fest. Access (Zugriff) – VLAN wird nur innerhalb des Geräts verwendet, um den Zugriff auf Pakete auf bestimmte Ports zu beschränken. Alle eingehenden VLAN-getaggten Pakete, die der VLAN-Zugangsport empfängt, werden verworfen. Bei eingehenden VLAN-Zugangspaketen wird das VLAN-Tagging zum Paket des Geräts hinzugefügt. Das geräteinterne VLAN-Tagging wird bei ausgehenden VLAN-Access-Paketen entfernt. Trunk – Alle Ethernet-Pakete sind mit VLAN-Tags versehen. Alle nicht getaggten VLAN-Pakete, die vom VLAN-Trunk-Port empfangen werden, werden verworfen. |

| VLAN-ID für den Zugangsmodus | Konfigurieren Sie die VLAN-ID, die verwendet werden soll, wenn der Port als „Access” (Zugriff) konfiguriert ist. Der interne Verwaltungsport des Geräts dient nur als Zugang. Er kann nur von einer einzigen Management-VLAN-ID erreicht werden. |

| TRUNK – Filterung unbekannter VLAN | Konfiguriert den VLAN-Trunk-Port als gefiltert oder ungefiltert. Aktiviert – Nur der Datenfluss von bestimmten VLAN-IDs, die in der Liste „Trunk VLANs” angegeben sind, wird über den VLAN-Trunk-Port geleitet. Alle anderen VLAN-getaggten Daten werden verworfen. Deaktiviert – Der Datenfluss von allen VLAN-IDs läuft über den VLAN-Trunk-Port. |

| TRUNK-VLANs | Listet die VLAN-IDs auf, die den VLAN-Trunk-Port passieren dürfen, wenn die Option TRUNK – Filter unknown VLAN (TRUNK – Filterung unbekannter VLAN) aktiviert ist. |

SNMP-Konfiguration

Gehen Sie zu SNMP configuration (SNMP-Konfiguration), um die für SNMPv2c und SNMPv3 geltenden Parameter zu konfigurieren.

| Parameter | Beschreibung |

| SNMPv2c aktivieren | Aktiviert bzw. deaktiviert die SNMPv2c-Unterstützung. |

| Community lesen | Konfiguriert den SNMPv2c GET-Community-String. Beispiel: öffentlich. |

| Community schreiben | Konfiguriert den SNMPv2c SET-Community-String. Beispiel: privat. |

| Trap-Community | Konfiguriert den SNMPv2c-Trap-Community-String. Beispiel: öffentlich. |

| Parameter | Beschreibung |

| Systemkontakt | Konfiguriert den OiD-String für den SNMP MIB-II-Systemkontakt. Beispiel: John. |

| Systemname | Konfiguriert den SNMP MIB-II-Systemnamen. Beispiel: Mein Gerät. |

| Systemstandort | Konfiguriert den SNMP MIB-II-Systemstandort. Beispiel: Universität. |

| Parameter | Beschreibung |

| Benachrichtigungen aktivieren | Aktiviert bzw. deaktiviert die folgenden PoE-Trap-Berichte:

|

| Benachrichtigung bei Überschreitung des Stromverbrauchs (1-99 %) | Wenn diese Funktion aktiviert ist, wird der Benutzer benachrichtigt, wenn der Gesamtstromverbrauch des Geräts (xy %) in Prozent der maximalen Leistung des Geräts den angegebenen Wert über- oder unterschreitet. |

| Parameter | Beschreibung |

| SNMPv3 aktivieren | Aktiviert bzw. deaktiviert die SNMPv3-Unterstützung. |

| Benutzername | Konfiguriert die SNMPv3-Benutzernamenzeichenfolge. |

| Kennwort für die Authentifizierung | Konfiguriert das SNMPv3-Kennwort, das von MD5/SHA verwendet werden soll. |

| Kennwort für den Datenschutz | Konfiguriert das SNMPv3-Kennwort, das von DES/AES verwendet werden soll. |

| Authentifizierungs- und Verschlüsselungsmodus | Konfiguriert den SNMPv3-Authentifizierungs- und Verschlüsselungsmodus. Keine – keine Authentifizierung oder Verschlüsselung, d. h. keine Sicherheit. MD5 – MD5-Authentifizierung ohne Verschlüsselung. Pakete können verändert werden, indem sie leicht von Netzwerk-Sniffern analysiert werden können. SHA – SHA-Authentifizierung ohne Verschlüsselung. MD5+DES – MD5-Authentifizierung und DES-Verschlüsselung. SHA+DES – SHA-Authentifizierung und DES-Verschlüsselung MD5+AES – MD5-Authentifizierung und AES-Verschlüsselung. SHA+AES – SHA-Authentifizierung und AES-Verschlüsselung |

| Parameter | Beschreibung |

| Benutzername | Konfiguriert die Zeichenfolge des Benutzernamens für die SNMPv3-Benachrichtigung. |

| Kennwort für die Authentifizierung | Konfiguriert das SNMPv3-Kennwort der Benachrichtigung, das von MD5/SHA verwendet werden soll. |

| Kennwort für den Datenschutz | Konfiguriert das SNMPv3-Kennwort der Benachrichtigung, das von DES/AES verwendet werden soll. |

| Authentifizierungs- und Verschlüsselungsmodus | Konfiguriert den Authentifizierungs- und Verschlüsselungsmodus der SNMPv3-Benachrichtigung. Keine – keine Authentifizierung oder Verschlüsselung, d. h. keine Sicherheit. MD5 – MD5-Authentifizierung ohne Verschlüsselung. Pakete können verändert werden, indem sie leicht von Netzwerk-Sniffern analysiert werden können. SHA – SHA-Authentifizierung ohne Verschlüsselung. MD5+DES – MD5-Authentifizierung und DES-Verschlüsselung. SHA+DES – SHA-Authentifizierung und DES-Verschlüsselung MD5+AES – MD5-Authentifizierung und AES-Verschlüsselung. SHA+AES – SHA-Authentifizierung und AES-Verschlüsselung |

| Parameter | Beschreibung |

| Trap-Manager Nr. 1 | Konfiguriert den ersten IPv4/IPv6/DNS-Namen des entfernten SNMP-Manager-Servers, der die Trap-Meldungen der Einheit empfängt, z. B. Cold-Start usw. |

| Trap-Manager Nr. 2 | Konfiguriert den zweiten IPv4/IPv6/DNS-Namen des entfernten SNMP-Manager-Servers, der die Trap-Meldungen der Einheit empfängt, z. B. Cold-Start usw. |

Wartung

- Zurücksetzen

- Es gibt vier verschiedene Optionen zum Zurücksetzen:

Die Option Do a safe restart without losing PoE power (Sicherer Neustart ohne Verlust der PoE-Leistung) setzt den internen Netzwerkmanager und den internen Ethernet-Switch zurück (das Netzwerk wird für einige Sekunden ausgeschaltet), wobei die PoE-Leistung unverändert bleibt. Die strombetriebenen Geräte arbeiten normal weiter, als ob kein Reset durchgeführt worden wäre.

Die Option Do a safe restart (Einen sicheren Neustart durchführen) setzt den internen Netzwerkmanager, den internen PoE-Controller und den internen Ethernet-Switch zurück.

Die Option Restore the factory values but keep the IP settings (Werkseinstellungen wiederherstellen, aber IP-Einstellungen beibehalten) setzt die Gerätekonfiguration auf die Werkseinstellungen zurück, wobei die IPv4/IPv6-Netzwerkkonfiguration unverändert bleibt. VLAN und RADIUS/TACACS+ sind deaktiviert. Die Möglichkeit, über das Netzwerk auf das Gerät zuzugreifen, bleibt erhalten.

Mit der Option Restore all factory values (Alle Werkswerte wiederherstellen) wird das Gerät auf die vollständigen Werkseinstellungen zurückgesetzt. Die IP-Adresse des Geräts ist auf 192.168.0.254 eingestellt, und VLAN ist deaktiviert.

- Firmwareaktualisierung

- Eine Firmware-Aktualisierung aktualisiert nur den internen Netzwerkmanager. Die PoE-Firmware bleibt unverändert. Der Aktualisierungsvorgang kann bis zu 10 Minuten dauern. Während dieser Zeit bleibt die Netzwerk-Switching-Funktionalität ununterbrochen erhalten, aber das Gerät ist nicht bedienbar. Die PoE-Funktion bleibt aktiv, der Netzwerkverkehr kann jedoch mehrere Sekunden lang unterbrochen werden.

- Produktkonfiguration

- Gehen Sie zu Product configuration (Produktkonfiguration), um eine Produktkonfigurationsdatei herunter- oder hochzuladen. Diese Funktion kann zur Sicherung der Gerätekonfiguration, zur Offline-Änderung der Gerätekonfiguration oder zur Erstellung einer Master-Konfigurationsdatei zur einfachen Konfiguration mehrerer Geräte verwendet werden.

Serielle SSH-Schnittstelle

Die SSH-Schnittstelle ist für verschiedene Wartungsaufgaben wie die Aktualisierung der PoE-Firmware usw. vorgesehen. Sie ist so konzipiert, dass sie eine einfache und bequeme Schnittstelle für IT-Manager bietet, die mit SSH vertraut sind. Um die Nutzung von SSH zu vereinfachen, ist die SSH-Schnittstelle menügesteuert.

SSH ist kennwortgeschützt und verwendet denselben Benutzernamen und dasselbe Kennwort wie für den Web-Zugang.

SSH unterstützt die Authentifizierung über RADIUS und TACACS+ mit Benutzernamen und Kennwort.

Es kann jeweils nur ein Remote-Benutzer über SSH auf das Gerät zugreifen. Wenn ein zweiter entfernter SSH-Benutzer versucht, auf das Gerät zuzugreifen, während der erste SSH-Benutzer noch aktiv ist, wird dem zweiten SSH-Benutzer eine Meldung angezeigt, in der er aufgefordert wird, zu einem späteren Zeitpunkt erneut eine Verbindung über SSH herzustellen.

Nicht aktive SSH-Sitzungen (keine Tastatureingaben des Remote-Benutzers) werden nach drei Minuten automatisch beendet.

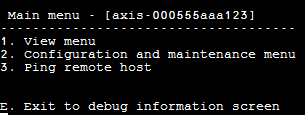

Main Menu (Hauptmenü)

Um das aufgerufene Gerät leicht zu identifizieren, wird die Zeichenfolge des Geräte-Host-Namens rechts neben dem Titel des Hauptmenüs angezeigt. Dies ist besonders nützlich, wenn der Benutzer über mehrere Geräte verfügt.

Menü aufrufen

Das Ansichtsmenü enthält Informationen zum Status der PoE-Ports, zu Netzwerkparametern und Informationen zum Gerät.

Menüpunkt | Beschreibung |

1. Status der PoE-Ports anzeigen | Unter diesem Menüpunkt erhalten Sie die folgenden Informationen:

|

2. Netzwerkparameter anzeigen | Unter diesem Menüpunkt erhalten Sie die folgenden Informationen:

|

3. Geräteinformationen anzeigen | Eine Übersicht über die Produktionsparameter des Geräts erhalten Sie über diesen Menüpunkt:

|

Menü Konfiguration und Wartung

Wechseln Sie zum Menü Konfiguration und Wartung, um das Gerät zu konfigurieren, zurückzusetzen oder um die Software zu aktualisieren.

Menüpunkt | Beschreibung |

1. PoE-Port aktivieren/deaktivieren | Aktiviert oder deaktiviert einen PoE-Port. Die Ethernet-Verbindung bleibt auch ohne Stromversorgung aktiviert. |

2. WEB SSL-Zertifikat vom TFTP-Server herunterladen (nur Webserver zurücksetzen) | Lädt selbstsignierte oder von einer Zertifizierungsstelle signierte Zertifikate von einem TFTP-Server herunter, um ein sicheres Web-Browsing auf dem Gerät mit Sicherheitsbestätigung durch den Webbrowser zu ermöglichen (grünes Schloss im URL-Bereich des Webbrowsers) |

3. PoE-Firmware des Gerätes aktualisieren (Reset-Einheit) | Aktualisiert die PoE-Firmware. Aktualisierungsdateien werden von einem TFTP-Server heruntergeladen. Während der Firmware-Aktualisierung (ca. 5–10 Minuten) steht die PoE-Funktion nicht zur Verfügung. |

4. Gerät auf halbe Werkseinstellung zurücksetzen (ohne IP-Konfiguration) | Setzt die Konfiguration des Geräts auf die Werkseinstellungen zurück, lässt aber die IPv4/IPv6-Netzwerkkonfiguration unverändert. Dadurch bleibt die Möglichkeit erhalten, über das Netzwerk auf das Gerät zuzugreifen. |

5. Gerät auf vollständige Werkseinstellungen zurücksetzen | Setzt das gesamte Gerät auf die vollständigen Werkseinstellungen zurück. |

6. Nur Netzwerkmanager zurücksetzen | Setzt nur den internen Netzwerkmanager zurück, der für die Netzwerkverwaltungsschnittstellen der Einheit wie Web, SSH, SNMP usw. zuständig ist. Der interne Ethernet-Switch wird ebenfalls zurückgesetzt; das Netzwerk wird für ein paar Sekunden unterbrochen. Nur die PoE-Leistung bleibt unverändert. Die strombetriebenen Geräte arbeiten normal weiter, als ob kein Reset durchgeführt worden wäre. |

7. Gerät zurücksetzen | Setzt das gesamte Gerät zurück, einschließlich des internen Netzwerkmanagers, des PoE-Controllers und des internen Ethernet-Switches. |

8. Automatisches Anpingen des Standard-Gateways zur Gewährleistung der Netzwerkkonnektivität aktivieren/deaktivieren | Aktiviert oder deaktiviert das automatische Anpingen des Standard-Gateways. Wenn diese Funktion aktiviert ist, prüft das Gerät die korrekte Netzwerkkonnektivität, indem es das Standard-Gateway alle 12 Sekunden anpingt (IPv4 DGW oder IPv6 DGW). Nach 10 aufeinanderfolgenden Ping-Fehlern setzt sich das Netzwerkmanagement-Modul selbst zurück, ohne jegliche Auswirkungen auf die PoE-Ports. |

Ping-Remote-Host

Über Ping remote host (Remote-Host anpingen) können Sie die Netzwerkkonnektivität testen.

SNMP-Überwachung und -Konfiguration

Mehrere Geräte können mit Standard-Netzwerkverwaltungstools von Drittanbietern wie z. B. HP Openview, IBM Tivoli, SNMPc usw. überwacht und verwaltet werden.

SNMP aktivieren

Die Schnittstelle des Netzwerkmanagers unterstützt SNMPv1, SNMPv2 und SNMPv3. Das Gerät akzeptiert und beantwortet SNMPv1-Pakete, aber da SNMPv1 veraltet ist, werden SNMP-Traps und -Benachrichtigungen in SNMPv2, SNMPv3 oder beidem gesendet.

Aus Sicherheitsgründen wird das Gerät mit deaktivierten SNMPv2 und SNMPv3 ausgeliefert. Vor dem Aktivieren von SNMP wird dringend empfohlen, SNMP Community-Strings vor der Aktivierung zu ändern.

So aktivieren Sie SNMP:

Wechseln Sie zu Security > SNMMP Configuration (Sicherheit > SNMMP-Konfiguration) und aktivieren Sie SNMPv2 bzw. SNMPv3.

Stellen Sie sicher, dass die SNMPv2-Community-Strings mit der Konfiguration des SNMP Manager übereinstimmen.

Stellen Sie sicher, dass SNMPv3-Benutzername, Authentifizierungskennwort, Datenschutzkennwort und Verschlüsselungsmethoden mit Ihrer SNMP-Manager-Konfiguration übereinstimmen.

So aktivieren Sie Traps:

Wechseln Sie zu Remote IPv4/IPv6-SNMP trap managers und konfigurieren Sie die IP-Adresse des Remote-Manager.

Stellen Sie sicher, dass SNMPv3-Benutzername, Authentifizierungskennwort, Datenschutzkennwort und Verschlüsselungsmethoden mit Ihrer SNMP-Trap-Manager-Konfiguration übereinstimmen.

Wechseln Sie zur PoE-MIB und aktivieren Sie PoE-Benachrichtigungen, um Benachrichtigungen über Änderungen des PoE-Port-Status, Über- oder Unterschreiten eines bestimmten Stromverbrauchs usw. zu erhalten.

SNMP-MIBs

Mehrere MIBs werden vom SNMP-Manager unterstützt.

- Netzwerk-MIBs

- Für die Bereitstellung von Netzwerkstatistiken können verschiedene Netzwerk-MIBs verwendet werden, z. B. RFC1213 MIB-II. Beachten Sie, dass diese MIBs nicht für die Netzwerkkonfiguration über SNMP bestimmt sind.

- RFC3621

- Power over Ethernet (PoE)-MIB, die verschiedene PoE-Funktionen bietet. Siehe RFC3621 PoE MIB.

- Private MIB

- Erweitert die PoE-Funktionalität über RFC3621 PoE-MIB hinaus. Siehe Private MIB.

RFC3621 PoE MIB

Die RFC3621 PoE MIB befindet sich unter der 1.3.6.1.2.1.105 SNMP MIB-Struktur. Das MIB ist in drei Abschnitte unterteilt.

- Port-Parameter

- Der erste Abschnitt behandelt PoE-Ports und bietet Funktionen wie das Aktivieren und Deaktivieren von Ports, das Auslesen des Portstatus, der Klasse usw. Auf jede OiD wird als zweidimensionale Array-Tabelle zugegriffen.

- Wichtigste PSE-Parameter

- Der zweite Abschnitt behandelt die Stromquelle, die eine Gruppe von PoE-Ports mit Strom versorgt. Es können der Gesamtstromverbrauch, der Status der Stromversorgung usw. abgelesen werden.

- PoE-Traps

- Der dritte Abschnitt aktiviert und deaktiviert das Senden von PoE-Traps an Remote-SNMP-Manager.

Private MIB

Die folgenden SNMP-OiDs werden von der privaten SNMP-MIB unterstützt:

Name des OiD | Typ (R/W) | Beschreibung |

poePortConsumptionPower | R | Stromverbrauch des PoE-Ports [Watt] |

poePortMaxPower | R | Maximale verfügbare Leistung des PoE-Ports [Watt] |

poePortType | R | PoE-Port-Typ – zwei Paar, 30 [Watt], vier Paar, 60 [Watt] |

mainVoltage | R | Versorgungsspannung des Geräts [Volt] |

SysLog-Nachricht

Das Gerät sendet verschiedene Ereignisberichte an einen externen IPv4/IPv6-Host mit einer SysLog-Daemon-Anwendung. Der IPv4/IPv6-Host protokolliert die Ereignisse für die spätere Verwendung. Konfigurieren Sie die IP-Adresse des SysLog-Servers, indem Sie die Webseite zur Gerätekonfiguration aufrufen, wenn SysLog-Ereignisse gesendet werden sollen.

Es gibt drei Kategorien von Protokollereignissen:

- Übertragung von IPv4 SysLog-Ereignissen

- Diese Protokollereignisse müssen von jedem SysLog-Server im LAN abgefangen werden, unabhängig von der SysLog-Konfiguration des Geräts. Dies erleichtert die Lokalisierung der Geräte-IP im Netzwerk und die Meldung wichtiger Ereignisse wie die Wiederherstellung des Geräts nach einem Stromausfall usw.

- RFC3621 PoE-Traps

- RFC3621-PoE-Traps werden auch als SysLog-Nachrichten gesendet, was die Lesbarkeit solcher Ereignisse für den Remote-Benutzer vereinfacht.

- Proprietäre SysLog-Ereignisse

- Diese Protokollereignisse umfassen potenzielle Fehler oder potenzielle Sicherheitsverletzungen, z. B. wenn ein Remote-Benutzer versucht, mit einem falschen Benutzernamen über Web/SSH zuzugreifen usw.

SysLog-Nachrichtentypen

Nachrichten-ID | Beschreibung | Bereitgestellte Informationen | Anmerkung |

0 | Die Nachricht System UP wird gesendet, wenn das Gerät mit Strom versorgt wird oder der interne Netzwerkmanager sich selbst zurücksetzt. |

| Die Nachricht wird im Broadcast-Format 255.255.255.255 an jeden über LAN verbundenen SysLog-Server sowie an SysLog-Server 1 und 2 gesendet. |

1 | Die Nachricht PoE port status changed (PoE-Port-Status geändert) wird gesendet, wenn der Status des PoE-Ports geändert wird, z. B. wenn ein Gerät eingesteckt oder entfernt wird. | Neuer PoE-Status, wie in RFC3621 definiert (Suche, Stromversorgung, Fehler usw.) | RFC3621 SNMP PoE-MIB, Trap-konformer SysLog-Bericht |

2 | Die Nachricht PoE power usage exceeds xy% out of power supply maximum power (PoE-Stromverbrauch überschreitet xy% der maximalen Stromversorgung) wird gesendet, wenn der PoE-Stromverbrauch den eingestellten Wert überschreitet. | Stromverbrauch in Prozent der maximalen Leistung des Netzteils | RFC3621 SNMP PoE-MIB, Trap-konformer SysLog-Bericht |

3 | Die Nachricht PoE power usage is less than xy% out of power suply maximum power (PoE-Stromverbrauch ist geringer als xy% der maximalen Leistung) wird gesendet, wenn der PoE-Stromverbrauch unter den eingestellten Wert fällt. | Stromverbrauch in Prozent der maximalen Leistung des Netzteils | RFC3621 SNMP PoE-MIB, Trap-konformer SysLog-Bericht |

6 | Die Nachricht Default configuration (Standardkonfiguration) wird gesendet, wenn das Gerät auf die Standardkonfiguration zurückgesetzt wird | Die IP des SysLog-Servers bleibt unverändert, wenn das Gerät auf die Standardkonfiguration zurückgesetzt wird. | |

7 | Die Nachricht Unit configuration changed (Gerätekonfiguration geändert) wird gesendet, wenn die Gerätekonfiguration geändert wird. | ||

9 | Die Nachricht PoE controller reset (PoE-Controller zurückgesetzt) wird gesendet, wenn der PoE-Controller zurückgesetzt wird. | ||

10 | Die Nachricht PoE controller has no firmware (PoE-Controller hat keine Firmware) wird gesendet, wenn die Firmware des PoE-Controllers gelöscht oder beschädigt ist. | ||

11 | Die Nachricht Invalid SSH (Ungültiger SSH) wird gesendet, wenn ein entfernter Benutzer versucht, mit einem falschen Benutzernamen oder Kennwort über SSH auf das Gerät zuzugreifen. | IPv4/IPv6-Adresse des Remote-Benutzers | |

12 | DHCPv4 wird nur gesendet, wenn zum ersten Mal eine DHCPv4-Adresse bezogen wird – entweder durch Umschalten von statisch auf DHCPv4 oder beim Einschalten. |

| Die Nachricht wird im Broadcast-Format 255.255.255.255 an jeden über LAN verbundenen SysLog-Server sowie an SysLog-Server 1 und 2 gesendet. |

13 | DHCPv6 wird nur gesendet, wenn zum ersten Mal eine DHCPv6-Adresse bezogen wird – entweder durch Umschalten von statisch auf DHCPv6 oder beim Einschalten. |

| Die Nachricht wird im Broadcast-Format 255.255.255.255 an jeden über LAN verbundenen SysLog-Server sowie an SysLog-Server 1 und 2 gesendet. |

14 | Die Nachricht Invalid VLAN configuration (Ungültige VLAN-Konfiguration) wird gesendet, wenn das Gerät beim Einschalten feststellt, dass die aktuelle VLAN-Konfiguration die Verwaltung des Geräts über das Netzwerk verhindert. Dies ist möglicherweise auf eine fehlerhafte neue Konfigurationsdatei zurückzuführen, die auf das Gerät hochgeladen wurde. Das Gerät stellt sich selbst auf halbe Werkseinstellungen zurück, schaltet VLAN aus und stellt die meisten seiner Konfigurationsparameter auf die Werkseinstellungen zurück, wobei die Netzwerk-IP-Parameter des Geräts unverändert bleiben. Anschließend wird das Gerät neu gestartet. | Die Nachricht wird im Broadcast-Format 255.255.255.255 an jeden über LAN verbundenen SysLog-Server sowie an SysLog-Server 1 und 2 gesendet. |

Fehlersuche

Die folgende Tabelle zur Fehlerbehebung führt Sie durch die häufigsten Probleme. Wenn Sie die gesuchten Informationen nicht finden können, wenden Sie sich bitte an Ihren Händler vor Ort für weitere Hilfe.

Problem | Abhilfemaßnahmen |

Das Pingen der IP-Adresse des Gerätes schlägt fehl. |

|

Das Gerät kann von einem lokalen Host aus angepingt werden, aber wenn Sie versuchen, das Ping-Dienstprogramm des Geräts zu verwenden, erhalten Sie keine Antwort. |

|

Software kann nicht über TFTP aktualisiert werden. |

|

Die Anmeldung am Gerät über SSH funktioniert, aber die SSH-Sitzung wird nach einer Weile beendet. | Die SSH-Sitzung wird nach drei Minuten beendet, wenn keine Taste gedrückt wird und keine Aktivität stattfindet. |

Es werden keine SNMP-Trap-Ereignisse empfangen. |

|

Die SysLog-Server-IP ist richtig eingestellt, jedoch werden keine Protokollnachrichten empfangen. | Schalten Sie die Host-Firewall aus oder erlauben Sie den Durchgang von UDP-Port 514. |

Die Anmeldung am Gerät funktioniert nicht, seit RADIUS/TACACS+ aktiviert wurde. |

|

PoE SNMP-Traps werden nicht gesendet. |

|

Support

Falls Sie technische Unterstützung benötigen, wenden Sie sich bitte an Ihren Axis Fachhändler. Wenn Ihr Händler Ihre Fragen nicht sofort beantwortet kann, leitet er diese an den entsprechenden Support weiter, damit Sie so schnell wie möglich eine Antwort erhalten. Über das Internet können Sie:

Benutzerhandbücher und Softwareaktualisierungen herunterladen

Antworten zu gelösten Problemen aus der FAQ-Datenbank abrufen und nach Produkten, Kategorien oder Begriffen suchen

Informieren Sie den Axis Support über Probleme. Melden Sie sich dazu in Ihrem persönlichen Supportbereich an.

Einen Chat mit Axis Supportmitarbeitern führen

Axis Support im Internet: axis.com/support

Technische Unterstützung erhalten Sie am schnellsten über die Kontaktangaben in Ihrer AVHS-Lizenzvereinbarung.

Wenn Sie technische Unterstützung benötigen, wenden Sie sich bitte an den ADP Helpdesk, um eine schnellstmögliche Antwort zu erhalten.

Mehr erfahren!

Besuchen Sie das Axis Learning Center auf axis.com/learning, um mehr zu nützlichen Schulungen, Webinaren, Lernprogrammen und Anleitungen zu erfahren.