Introducción

Esta guía de integración describe la configuración recomendada para la incorporación y el funcionamiento de dispositivos Axis en redes HPE Aruba Networking. La configuración utiliza estándares y protocolos de seguridad modernos, como IEEE 802.1X, IEEE 802.1AR, IEEE 802.1AE y HTTPS.

La automatización adecuada para la integración de la red le permite ahorrar tiempo y dinero. Elimina la complejidad innecesaria del sistema cuando se utilizan aplicaciones de gestión de dispositivos de Axis con la infraestructura y las aplicaciones de HPE Aruba Networking. Al combinar dispositivos y software Axis con una infraestructura de HPE Aruba Networking, podrá beneficiarse de las siguientes ventajas:

La eliminación de las redes de almacenamiento temporal de dispositivos minimiza la complejidad del sistema.

La automatización de los procesos de incorporación y la gestión de dispositivos reduce los costes.

Los dispositivos Axis proporcionan controles de seguridad de red automatizados.

Mayor seguridad de red gracias a la experiencia de HPE y Axis.

Para una transición fluida entre redes lógicas definida por software durante el proceso de incorporación, la infraestructura de red debe estar preparada para verificar de forma segura la integridad de los dispositivos Axis antes de iniciar la configuración. Antes de la configuración, debe asegurar los siguientes aspectos:

Experiencia de gestión de infraestructuras de TI de redes empresariales de HPE Aruba Networking, incluidos los switches de acceso de HPE Aruba Networking y el gestor de políticas ClearPass de HPE Aruba Networking.

Experiencia en técnicas modernas de control de acceso a redes y políticas de seguridad de redes.

Es deseable tener conocimientos básicos previos sobre los productos Axis, aunque también se facilitan a lo largo de la guía.

Incorporación segura: IEEE 802.1AR/802.1X

Autenticación inicial

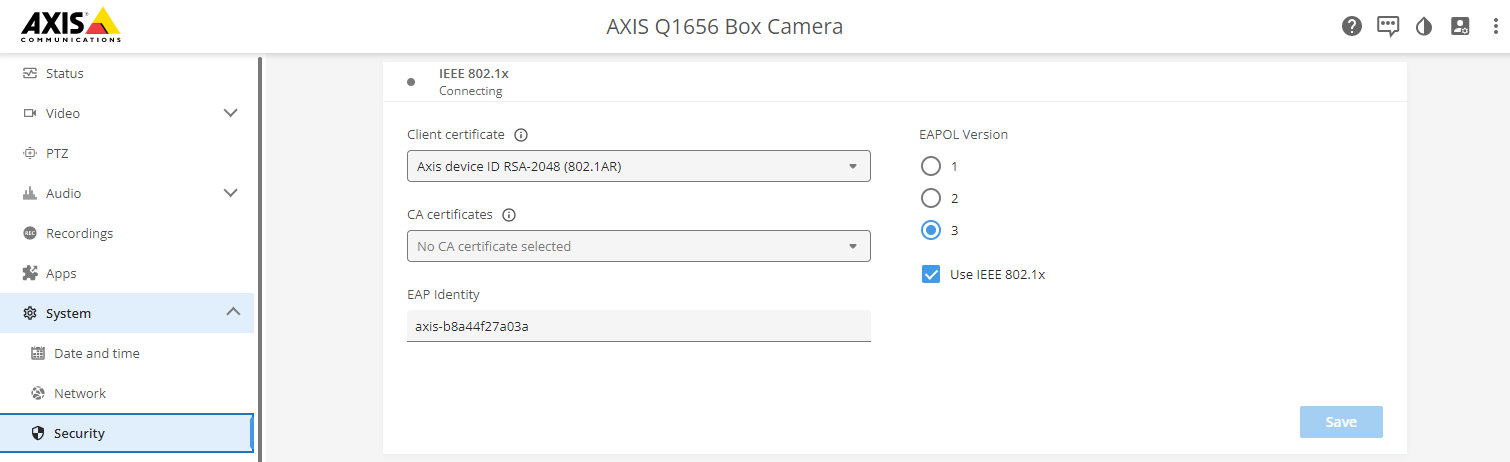

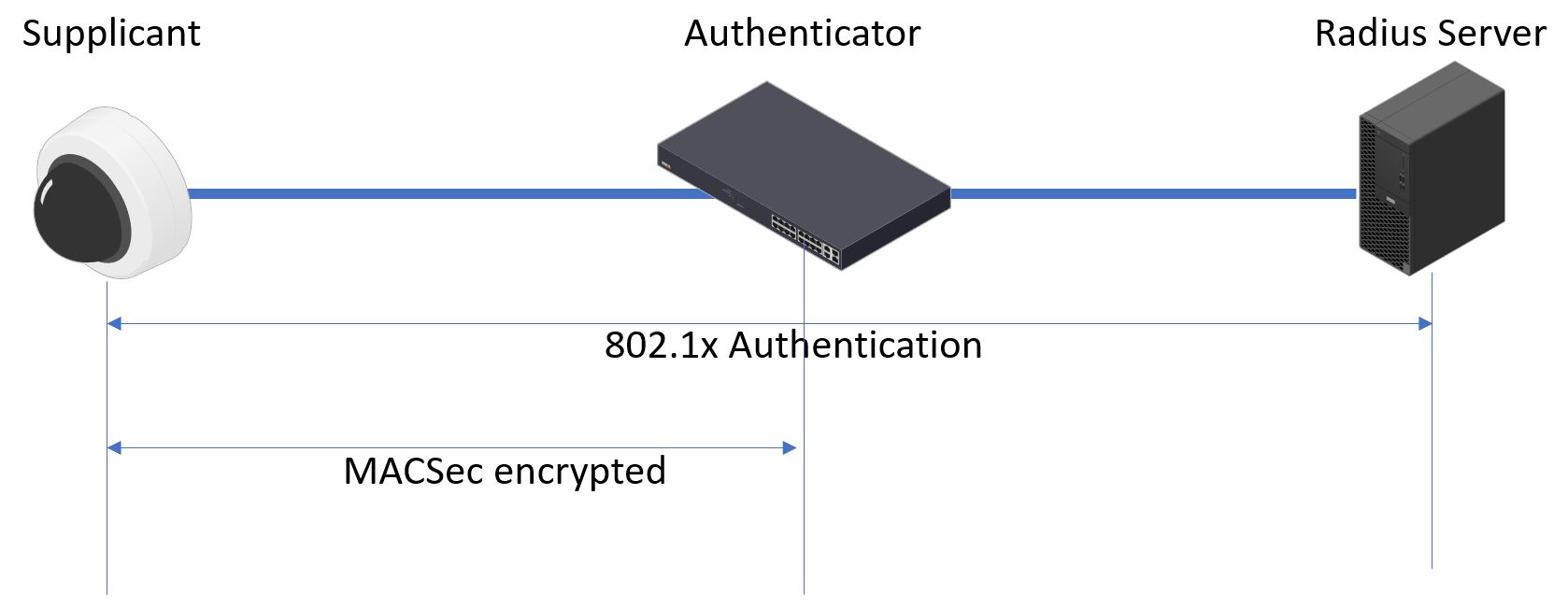

Cuando el dispositivo Axis compatible con Axis Edge Vault se conecta a la red, utiliza el certificado de identificación de dispositivo Axis IEEE 802.1AR a través del control de acceso a la red IEEE 802.1X para autentificarse.

Para otorgar acceso a la red, ClearPass Policy Manager verifica el ID del dispositivo Axis junto con otras huellas digitales específicas del dispositivo. Esta información, como la dirección MAC y la versión del sistema operativo AXIS del dispositivo, se utiliza para tomar decisiones basadas en políticas.

El dispositivo Axis se autentifica a si mismo en la red mediante el certificado de ID de dispositivo Axis compatible con IEEE 802.1AR.

- ID de dispositivo de Axis

- Autenticación de red IEEE 802.1x EAP-TLS

- Interruptor de acceso (autenticador)

- ClearPass Policy Manager

Aprovisionamiento

Después de la autentificación, el dispositivo Axis se conecta a la red de aprovisionamiento (VLAN 201). Esta red contiene AXIS Device Manager, que realiza la configuración del dispositivo, el refuerzo de la seguridad y las actualizaciones del sistema operativo AXIS. Para completar el aprovisionamiento del dispositivo, se cargan en él nuevos certificados de producción específicos del cliente para IEEE 802.1X y HTTPS.

- Switch de acceso

- Red de aprovisionamiento

- ClearPass Policy Manager

- Aplicación de gestión de dispositivos

Red de producción

El aprovisionamiento del dispositivo Axis con nuevos certificados IEEE 802.1X activa un nuevo intento de autenticación. ClearPass Policy Manager verifica los nuevos certificados y decide si mueve o no el dispositivo Axis a la red de producción.

- ID de dispositivo de Axis

- Autenticación de red IEEE 802.1x EAP-TLS

- Interruptor de acceso (autenticador)

- ClearPass Policy Manager

Tras la reautentificación, el dispositivo Axis se conecta a la red de producción (VLAN 202), donde el Sistema de gestión de vídeo (VMS) se conecta al dispositivo e inicia el funcionamiento.

- Switch de acceso

- Red de producción

- ClearPass Policy Manager

- Sistema de gestión de vídeo

Configuración de HPE Aruba Networking

ClearPass Policy Manager de HPE Aruba Networking

ClearPass Policy Manager proporciona control de acceso seguro a la red basado en roles y dispositivos para IoT, BYOD, dispositivos corporativos, empleados, contratistas e invitados, en infraestructuras cableadas, inalámbricas y VPN de múltiples proveedores.

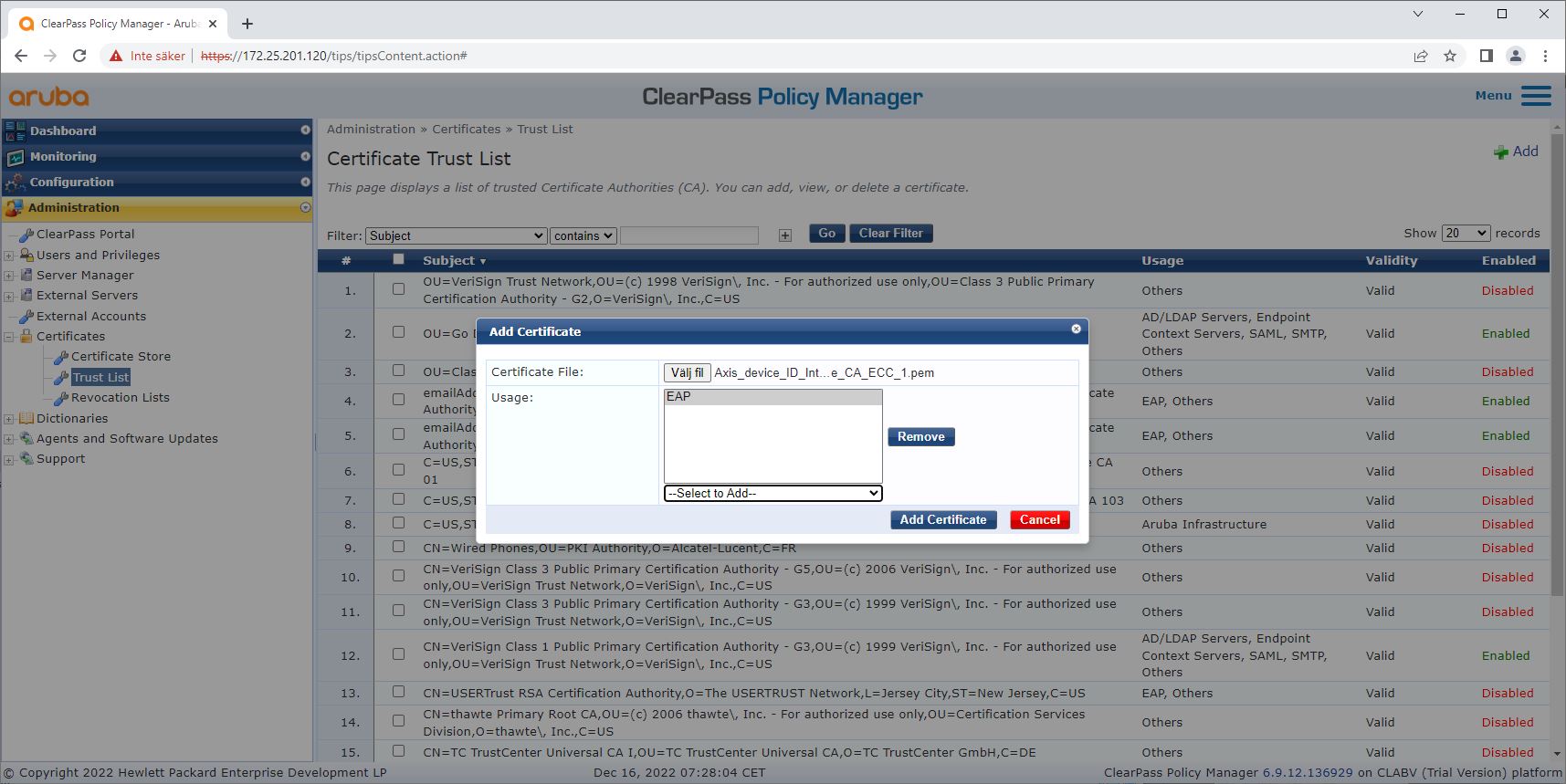

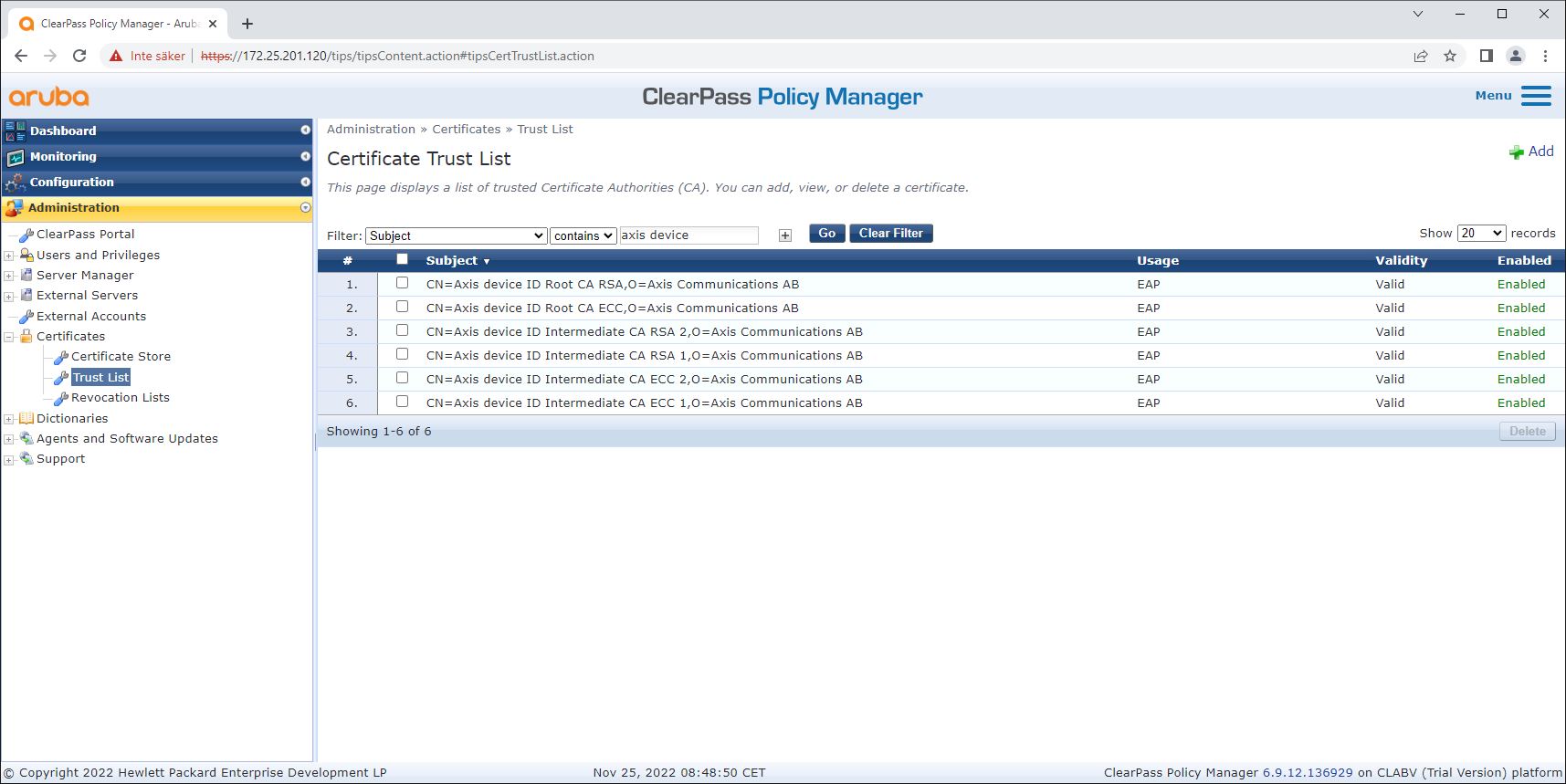

Configuración del almacén de certificados de confianza

Descargue la cadena de certificados IEEE 802.1AR específica de Axis desde axis.com.

Cargue las cadenas de certificados de CA raíz y CA intermedia IEEE 802.1AR específicas de Axis en el almacén de certificados de confianza.

Habilite ClearPass Policy Manager para autenticar dispositivos Axis a través de IEEE 802.1X EAP-TLS.

Seleccione EAP en el campo de uso. Los certificados se utilizan para la autenticación IEEE 802.1X EAP-TLS.

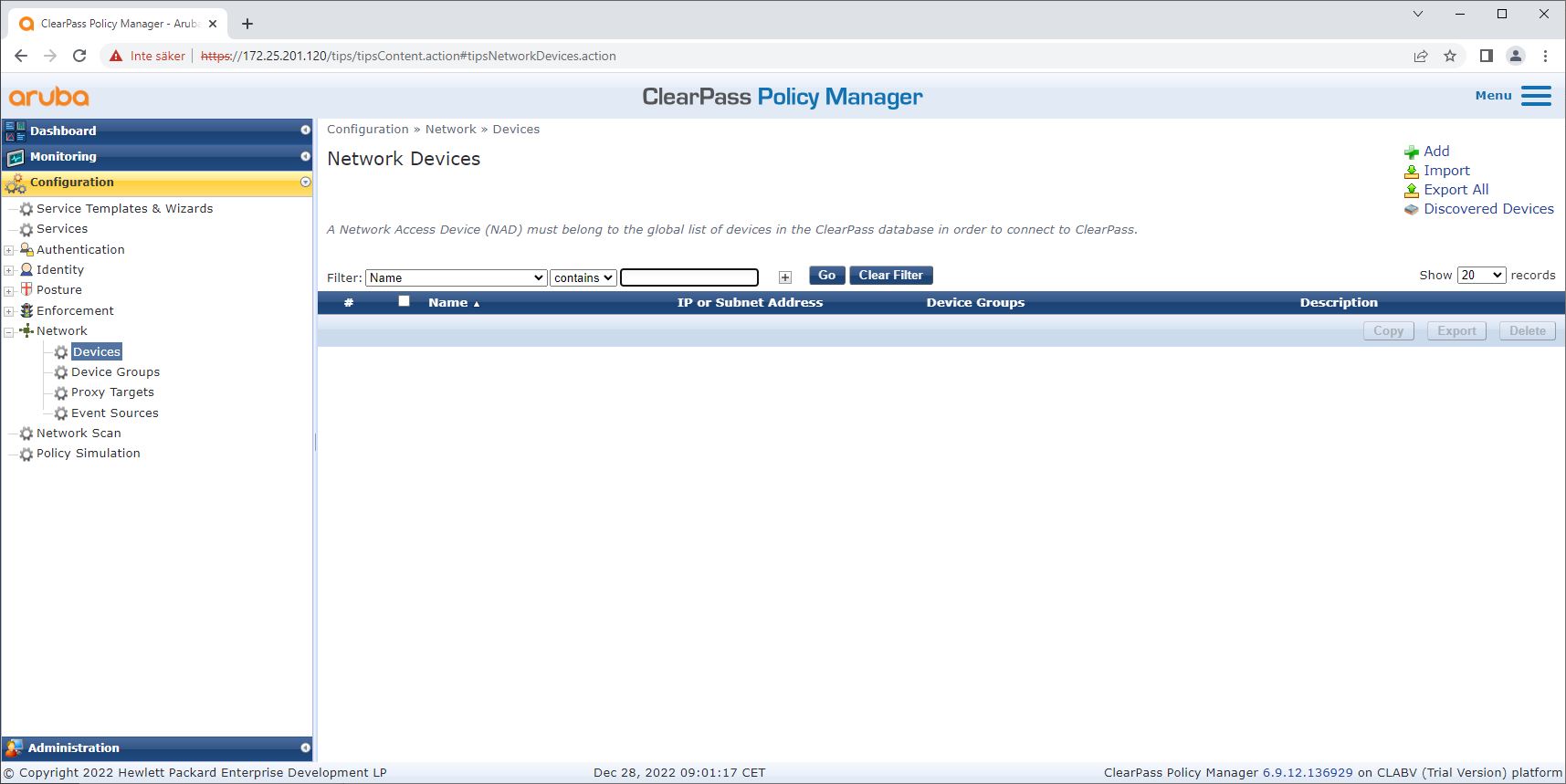

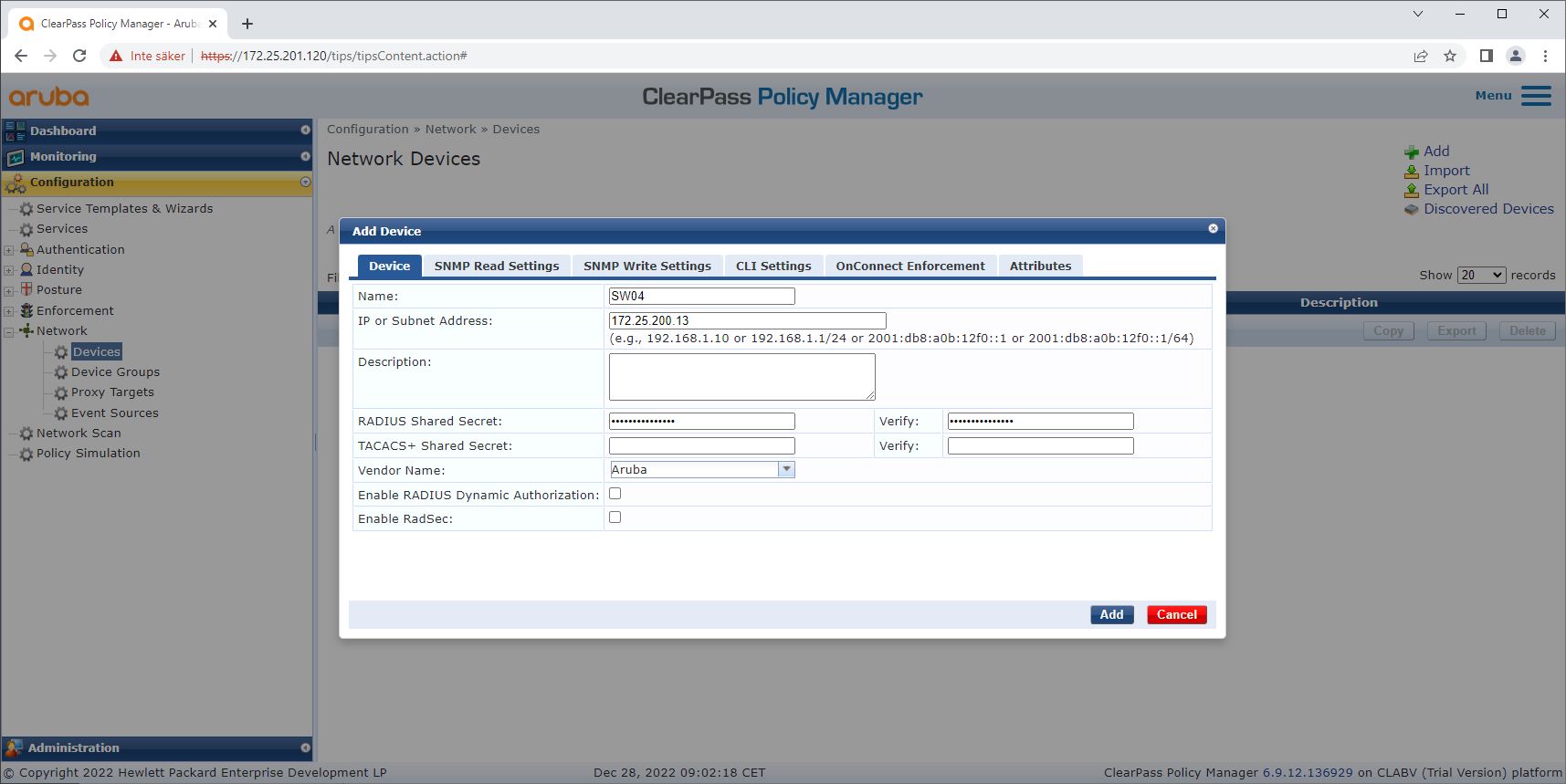

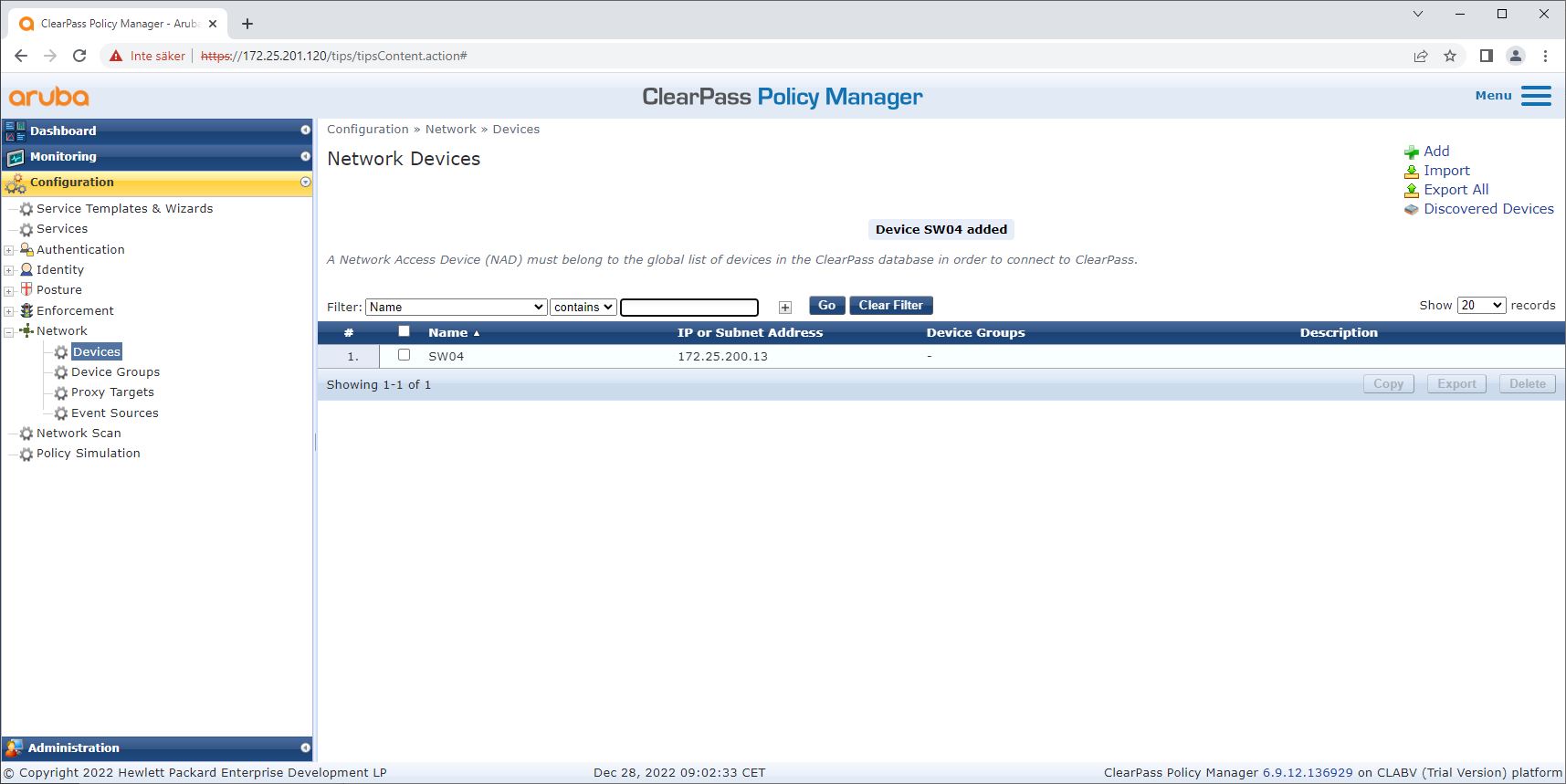

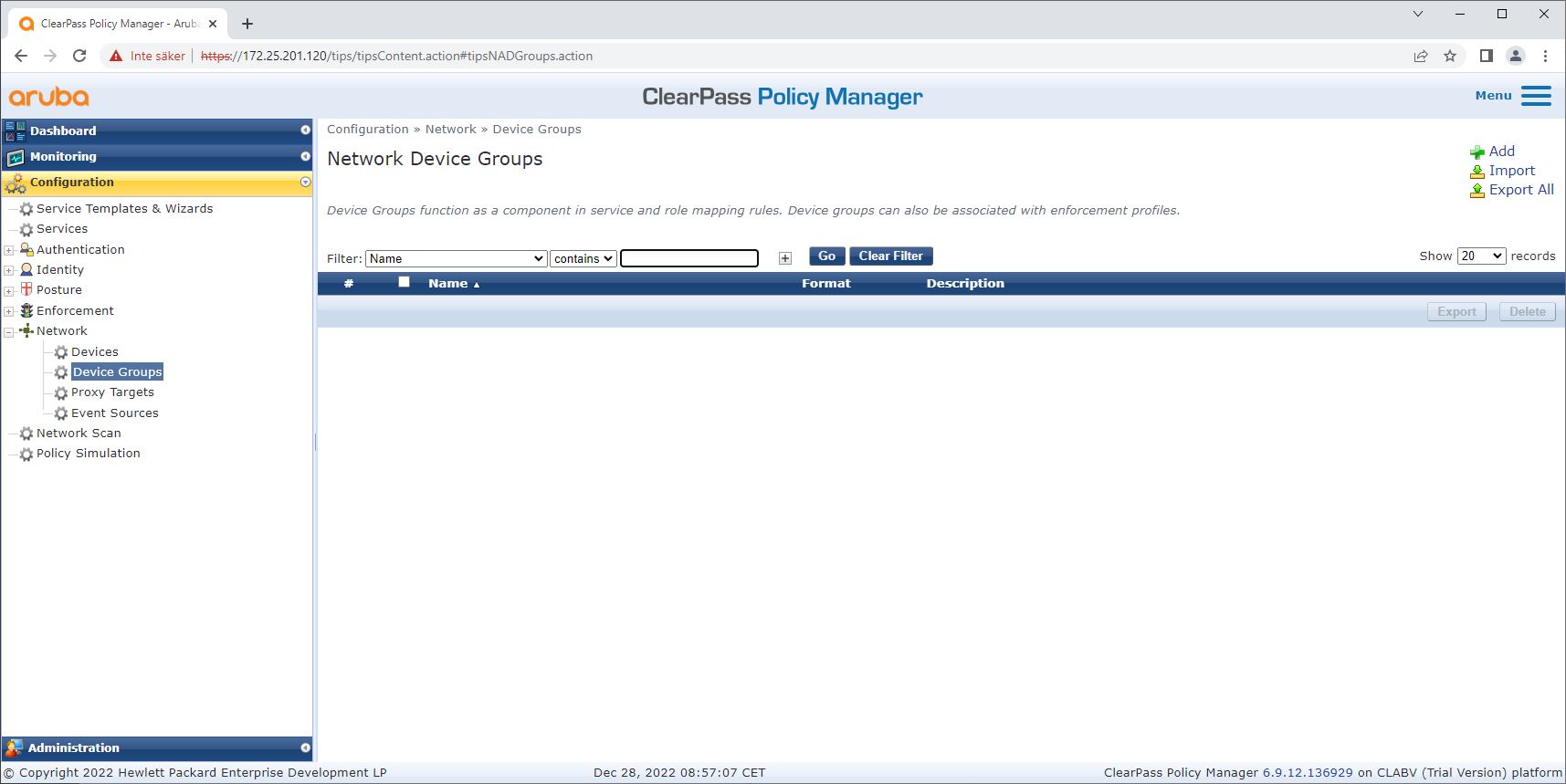

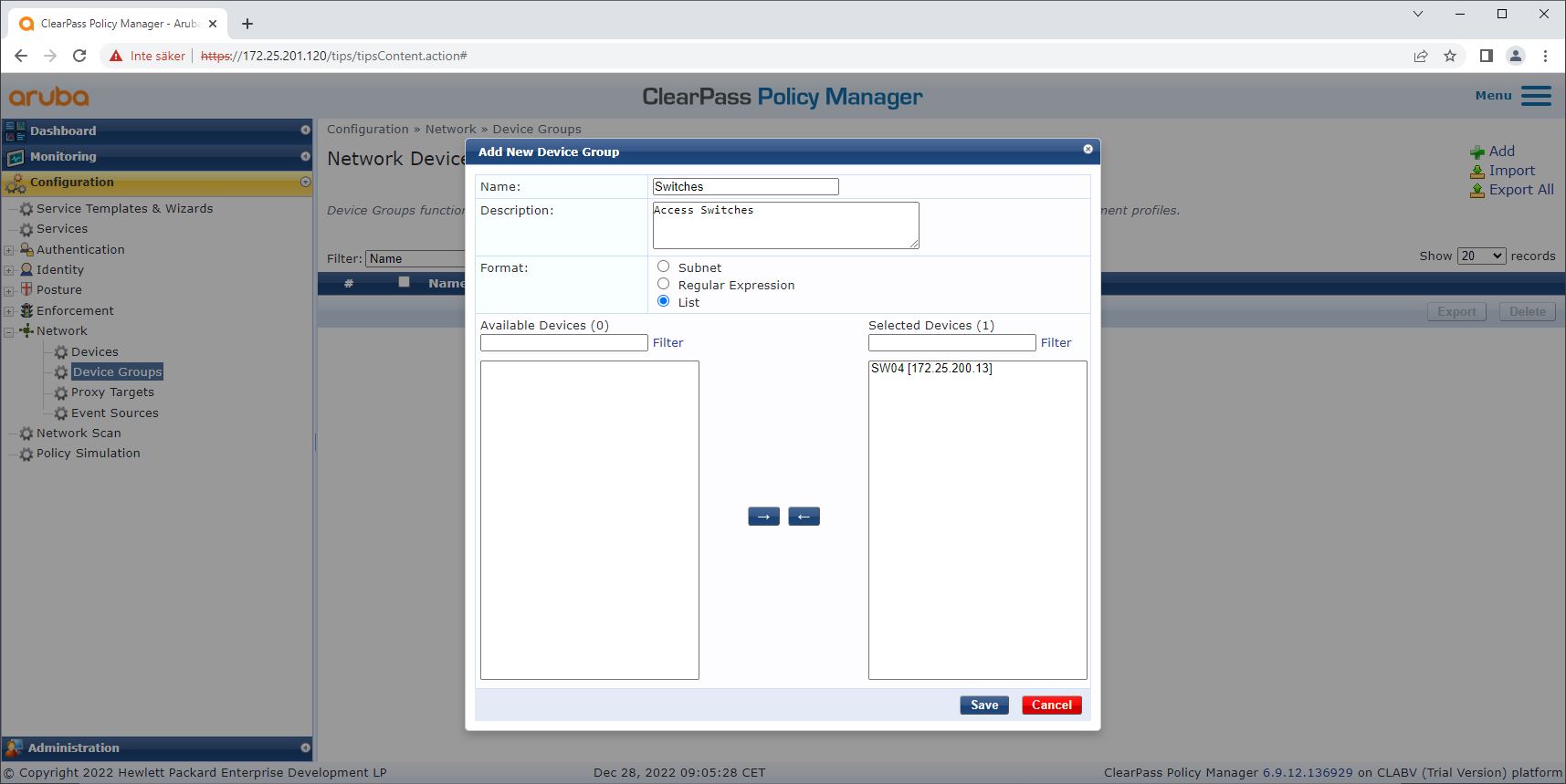

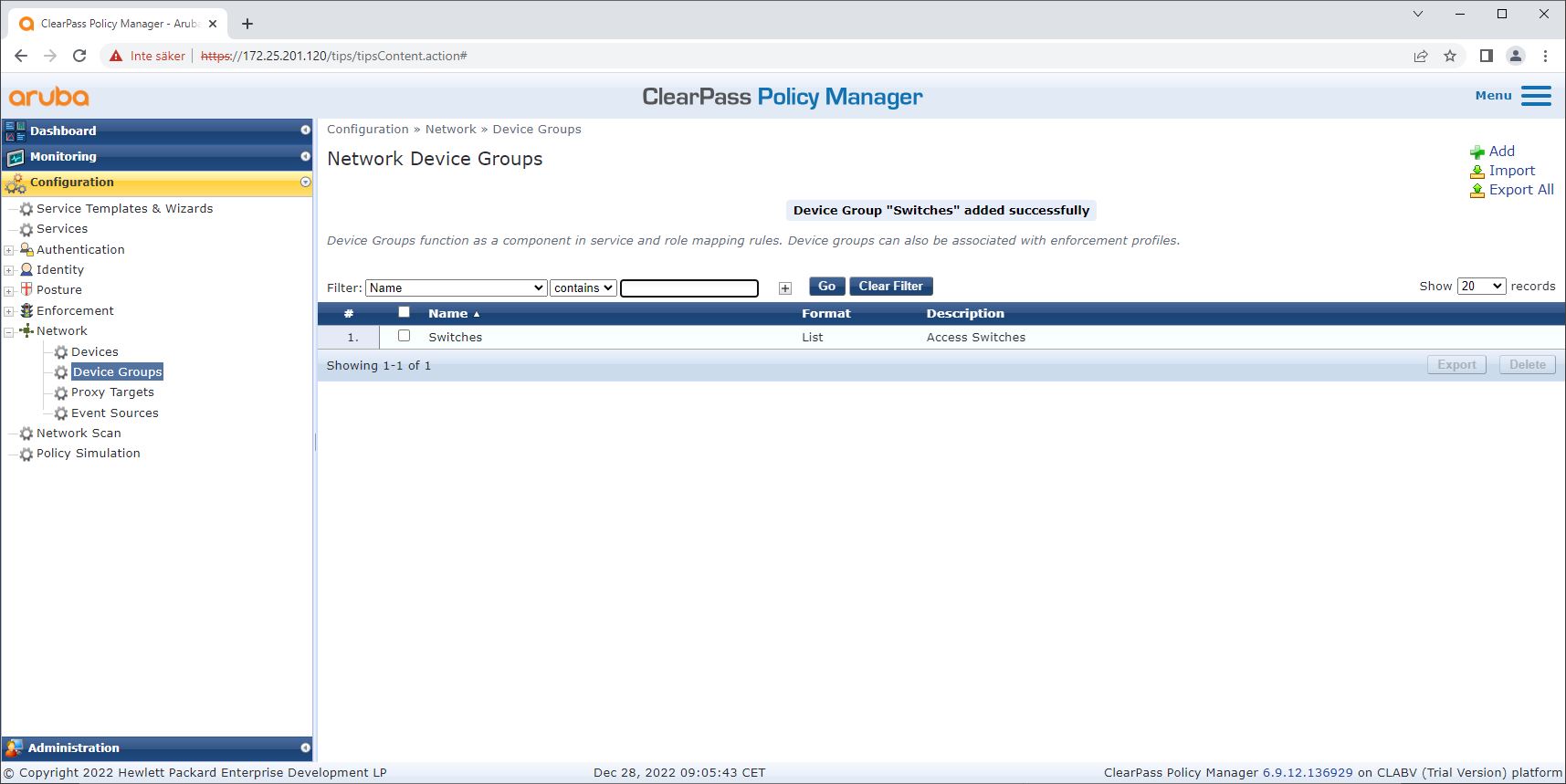

Configuración de dispositivo/grupo de red

Agregue dispositivos de acceso a la red confiables como switches de acceso de HPE Aruba Networking al ClearPass Policy Manager. ClearPass Policy Manager necesita saber qué switches de acceso en la red se utilizan para la comunicación IEEE 802.1X. Recuerde también que el secreto compartido de RADIUS debe coincidir con la configuración específica del switch IEEE 802.1X.

Utilice la configuración del grupo de dispositivos de red para agrupar múltiples dispositivos de acceso a la red fiables. Agrupar dispositivos facilita la configuración de políticas.

Configuración de huellas digitales del dispositivo

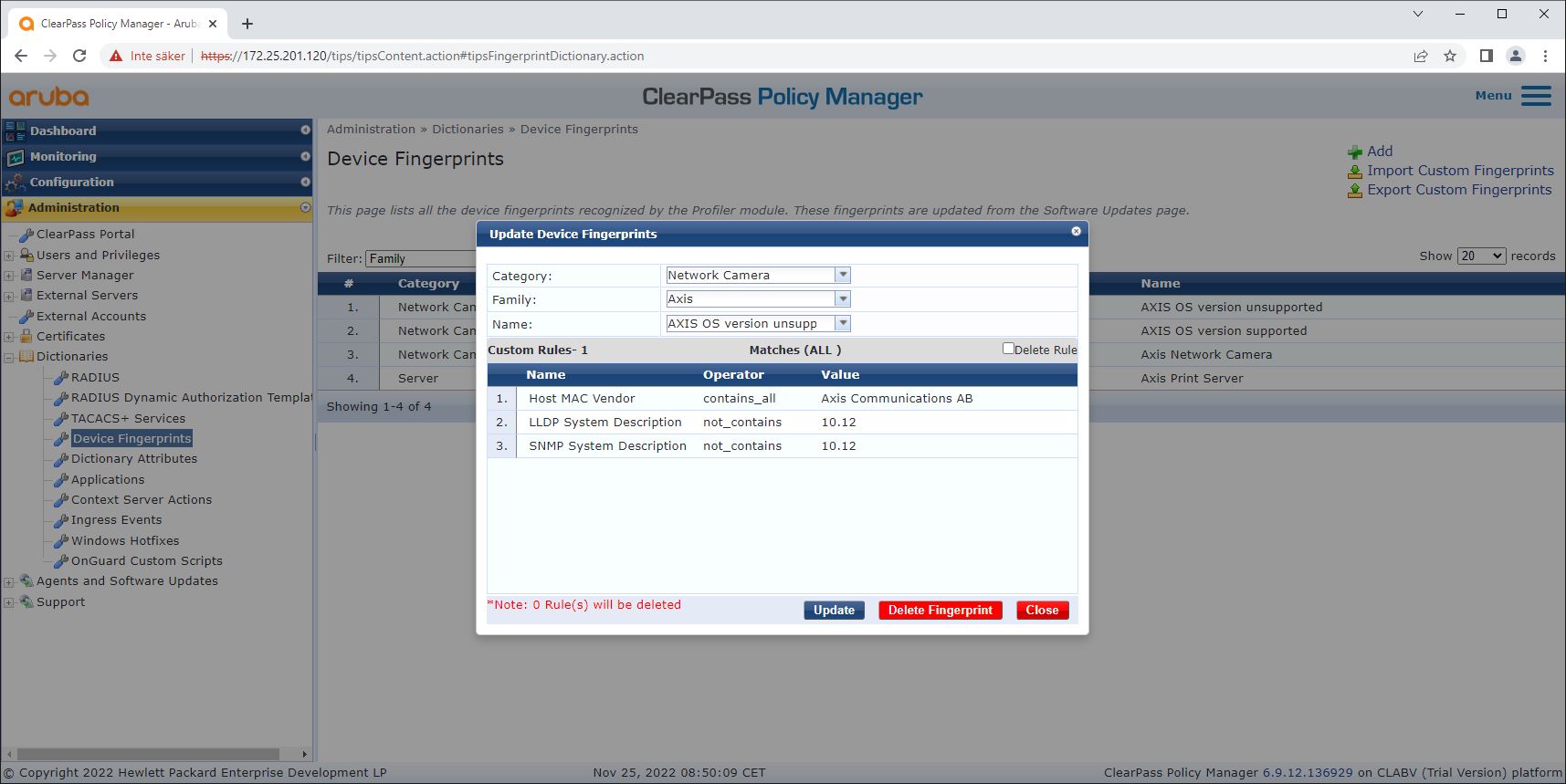

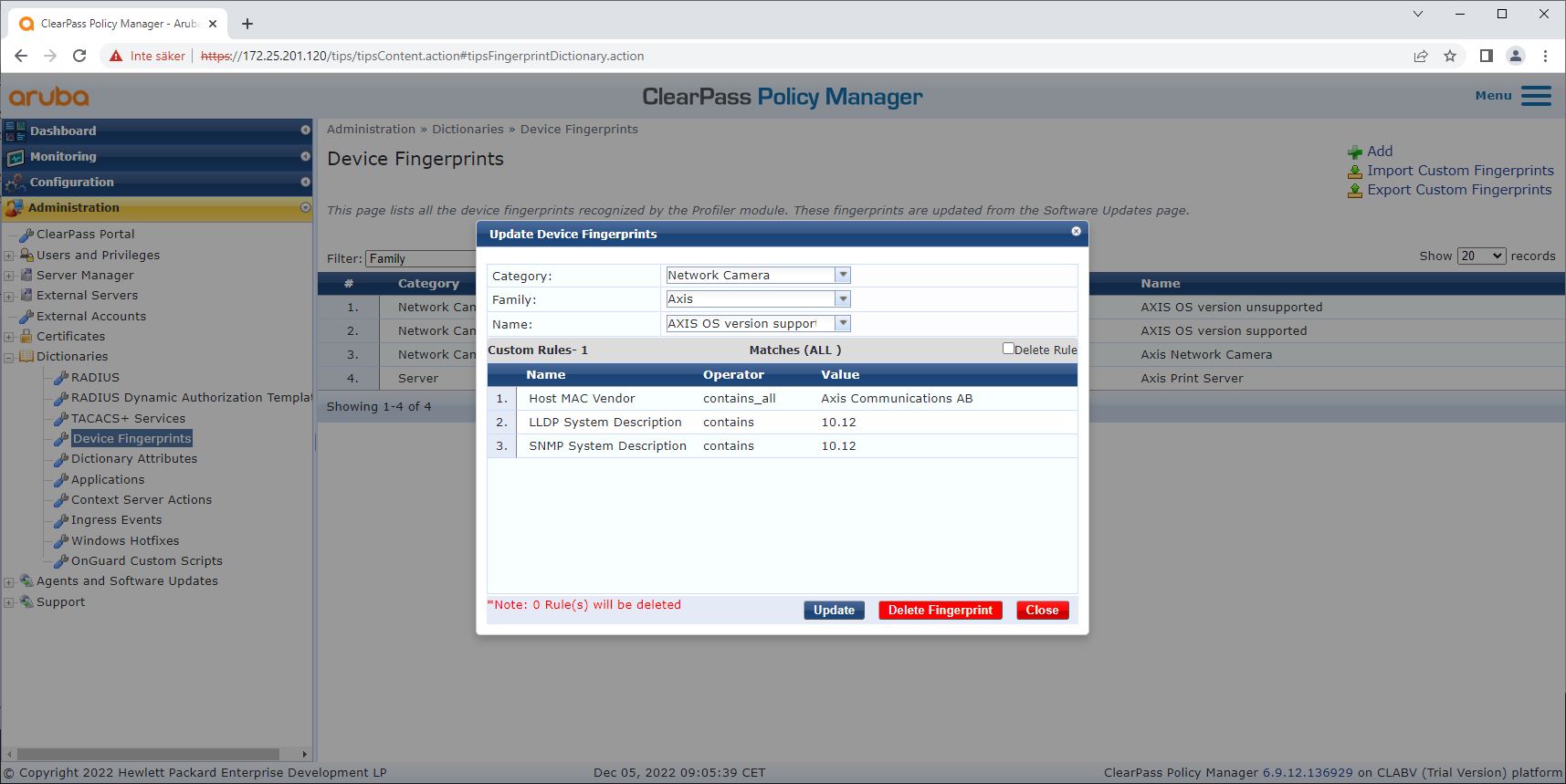

El dispositivo Axis puede, mediante la detección de red, distribuir información específica del dispositivo, como la dirección MAC y la versión del software. Puede usar esta información para crear, actualizar o gestionar huellas de dispositivo en ClearPass Policy Manager. También puede conceder o denegar el acceso en función de la versión del AXIS OS.

Vaya a Administration > Dictionaries > Device Fingerprints (Administración > Diccionarios > Huellas digitales del dispositivo).

Seleccione una huella digital de dispositivo existente o cree una nueva huella digital de dispositivo.

Configure los ajustes de huella digital del dispositivo.

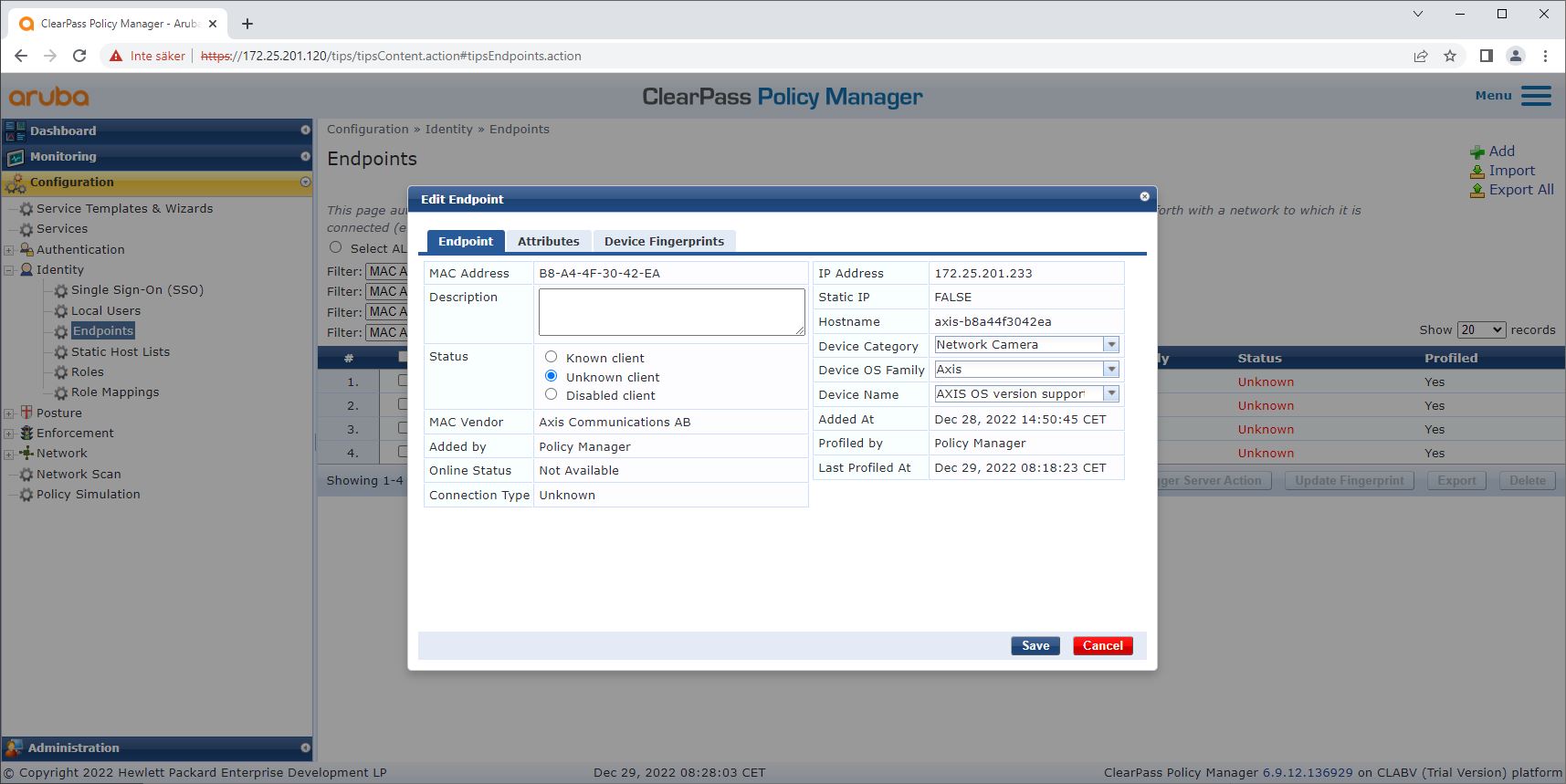

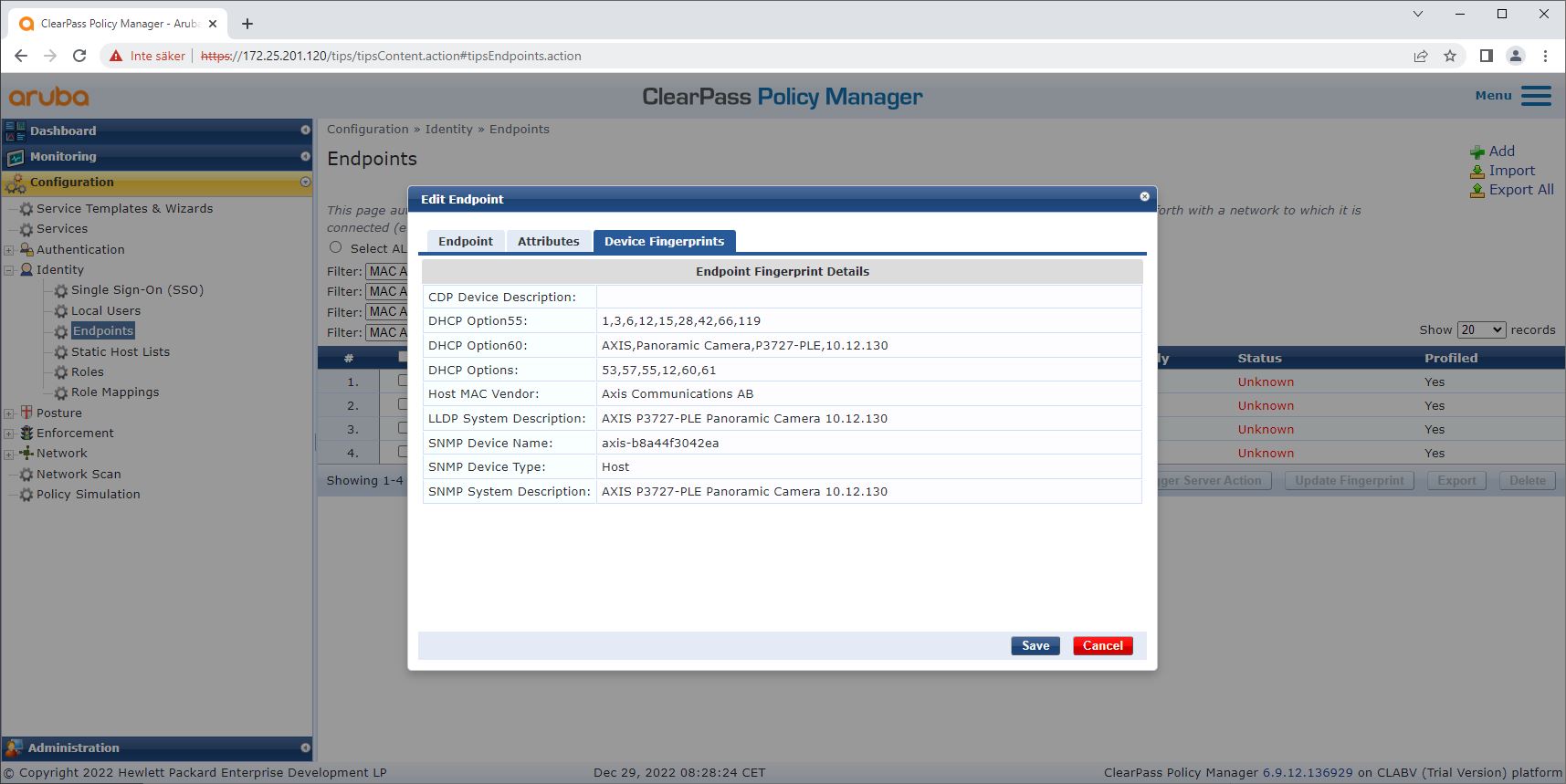

La información sobre la huella digital del dispositivo recopilada por ClearPass Policy Manager se puede encontrar en la sección Puntos finales.

Vaya aConfiguration > Identity > Endpoints (Configuración > Identidad > Puntos finales).

Seleccione el dispositivo que desee ver.

Haga clic en la pestaña Device Fingerprints (Huellas digitales del dispositivo).

SNMP está deshabilitado de forma predeterminada en los dispositivos Axis y se recopila desde el switch de acceso de HPE Aruba Networking.

Configuración del perfil de cumplimiento

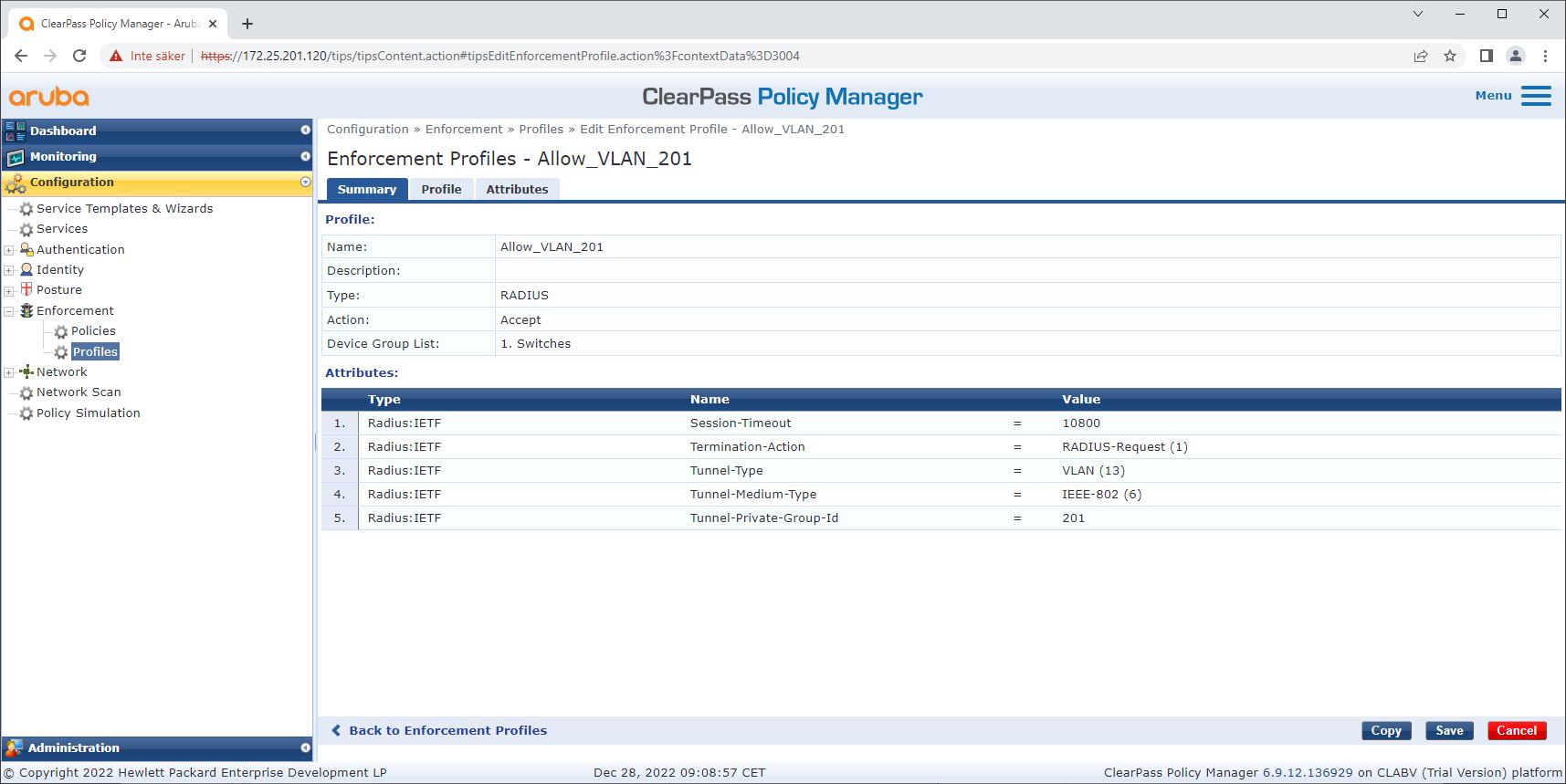

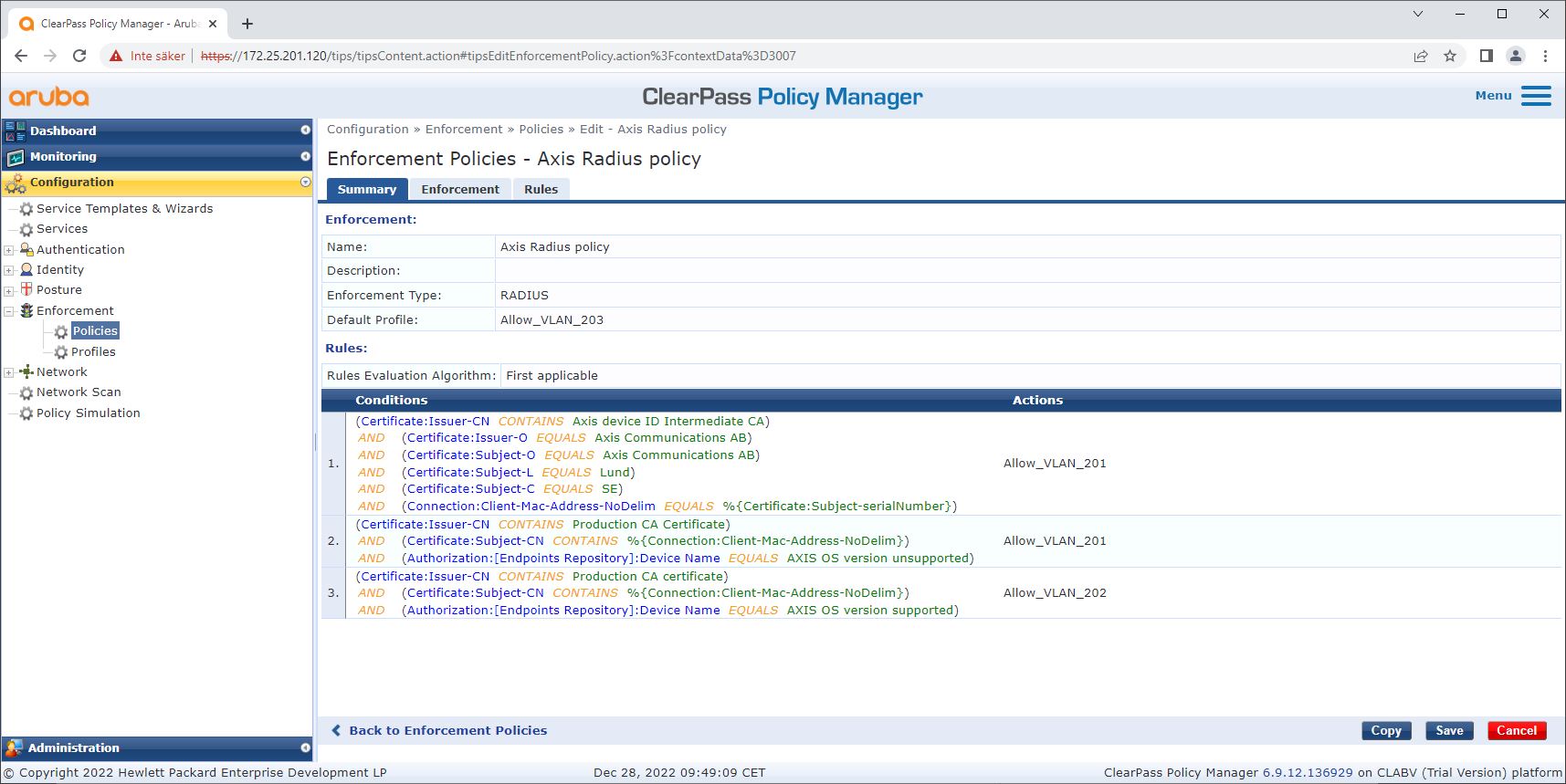

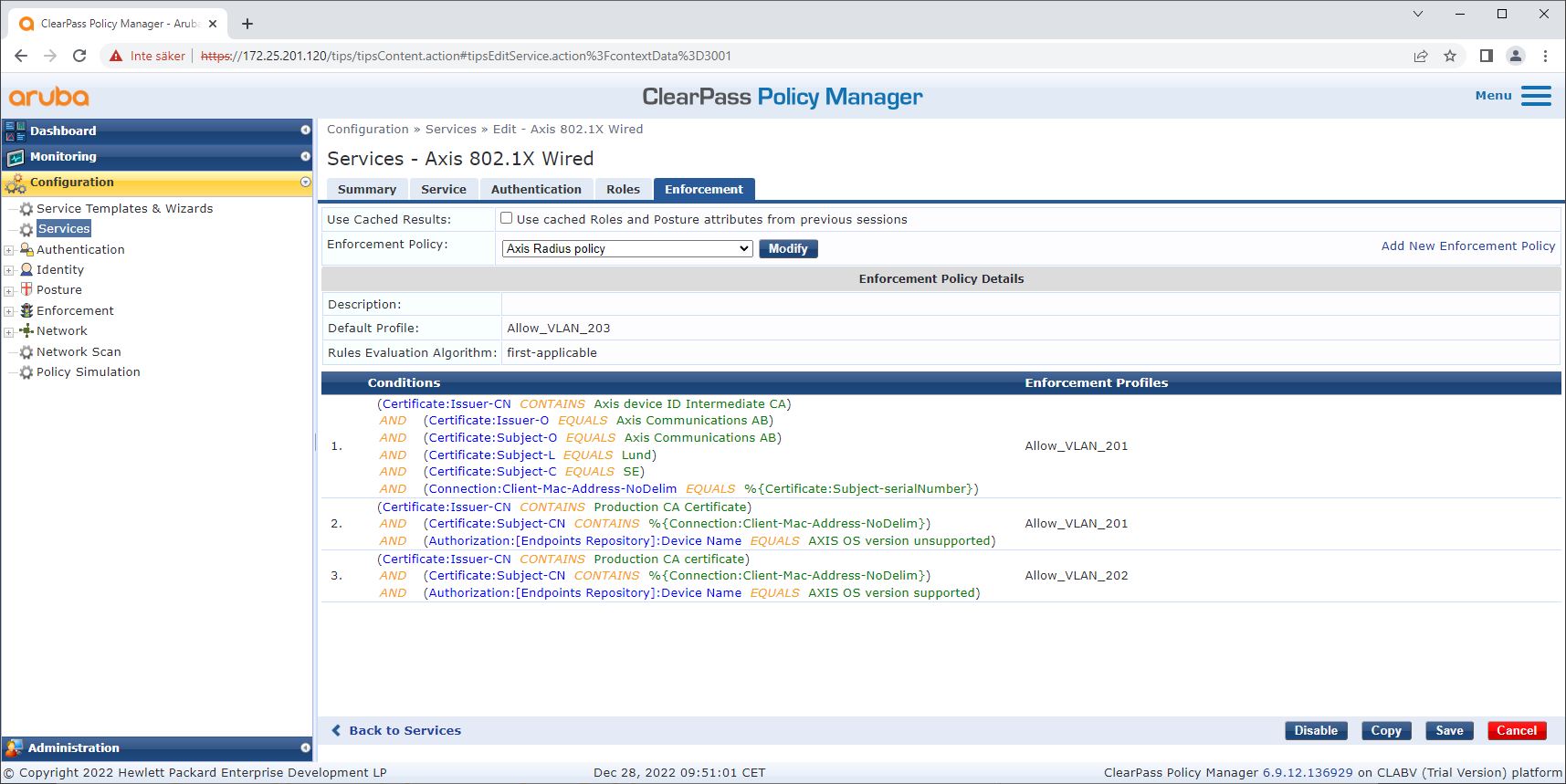

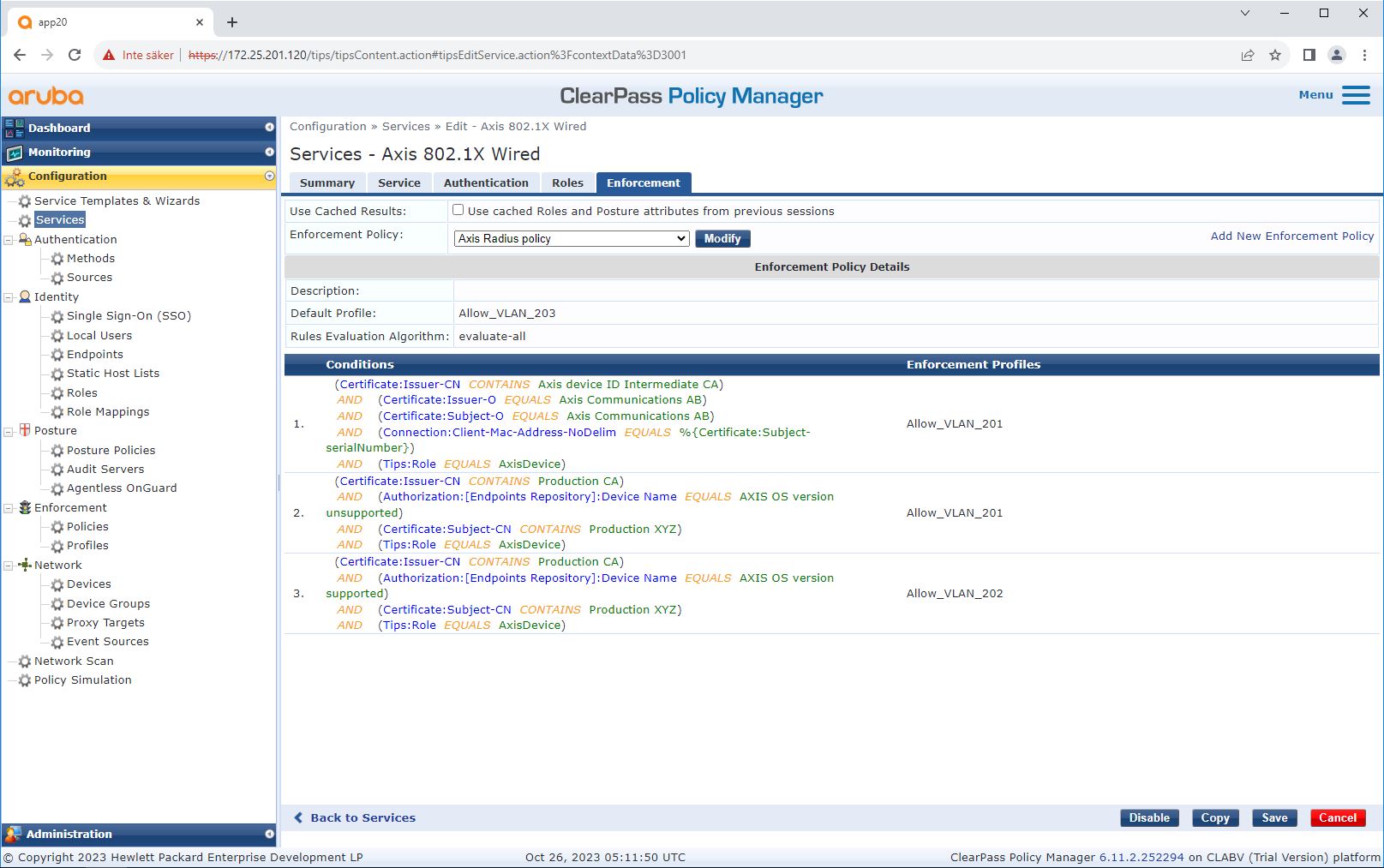

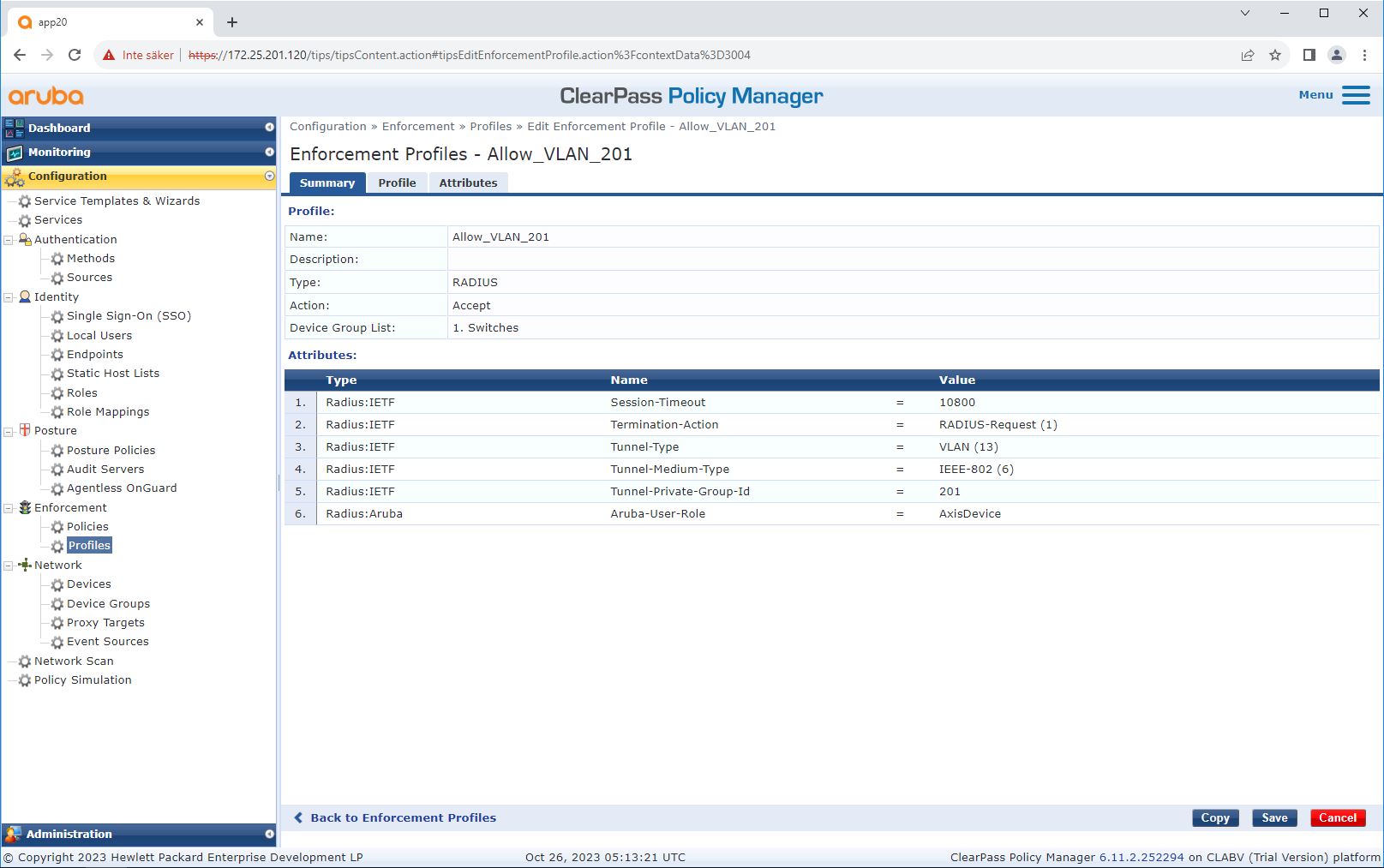

Un Enforcement Profile (Perfil de cumplimiento) permite que ClearPass Policy Manager asigne una ID de VLAN específica a un puerto de acceso en el switch. Esta es una decisión basada en políticas que se aplica a los dispositivos de red del grupo de dispositivos “Switches“. El número de perfiles de aplicación necesarios depende del número de VLAN en uso. Nuestra configuración tiene tres VLAN (VLAN 201, 202, 203), que responden a tres perfiles de aplicación.

Una vez configurados los perfiles de cumplimiento para la VLAN, se puede configurar la política de aplicación. La configuración de la política de aplicación en ClearPass Policy Manager define si los dispositivos Axis tienen acceso a las redes de HPE Aruba Networking según cuatro perfiles de políticas de ejemplo.

Las cuatro políticas de aplicación y sus acciones son:

Acceso denegado a la red

Se deniega el acceso a la red cuando no se realiza la autentificación de control de acceso a la red IEEE 802.1X.

Red de invitados (VLAN 203)

Al dispositivo Axis se le concede acceso a una red limitada y aislada si falla la autenticación de control de acceso a la red IEEE 802.1X. Posteriormente, se requiere una inspección manual del dispositivo para determinar las acciones apropiadas.

Red de aprovisionamiento (VLAN 201)

El dispositivo Axis tiene acceso a una red de aprovisionamiento. Esto es para proporcionar capacidades de administración de dispositivos de Axis a través de AXIS Device Manager y AXIS Device Manager Extend. También permite configurar dispositivos Axis con actualizaciones de AXIS OS, certificados de nivel de producción y otras configuraciones. ClearPass Policy Manager verifica las siguientes condiciones:

La versión del AXIS OS del dispositivo.

La dirección MAC del dispositivo coincide con el esquema de dirección MAC específico del proveedor con el atributo de número de serie del certificado de ID del dispositivo de Axis.

El certificado de ID del dispositivo de Axis es verificable y coincide con los atributos específicos de Axis, como emisor, organización, ubicación y país.

Red de producción (VLAN 202)

Se concede acceso al dispositivo Axis a la red de producción en la que operará. El acceso se concede cuando finaliza el aprovisionamiento del dispositivo desde la red de aprovisionamiento (VLAN 201). ClearPass Policy Manager verifica las siguientes condiciones:

La versión del AXIS OS del dispositivo.

La dirección MAC del dispositivo coincide con el esquema de dirección MAC específico del proveedor con el atributo de número de serie del certificado de ID del dispositivo de Axis.

El certificado de grado de producción es verificable por el almacén de certificados de confianza.

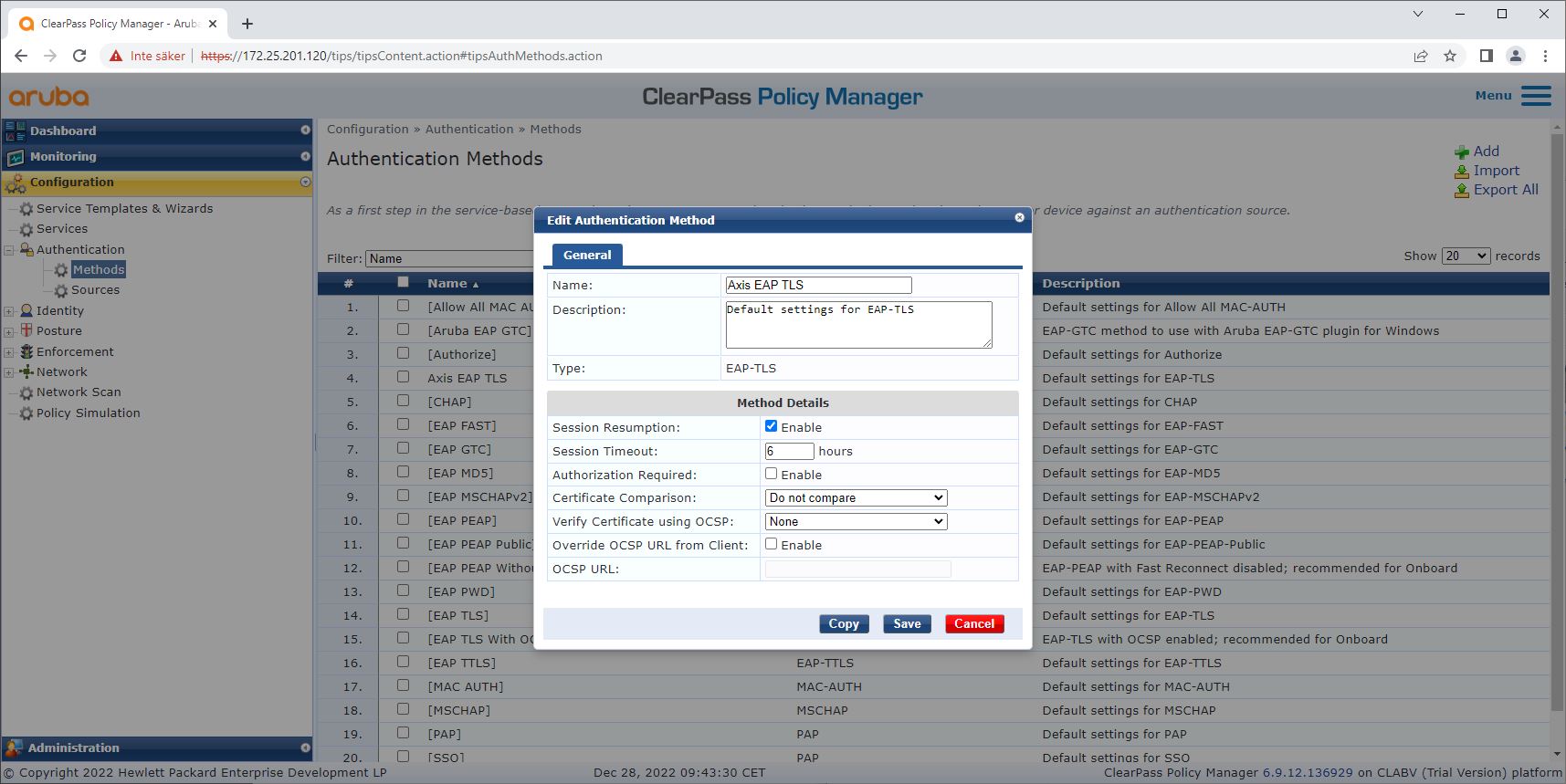

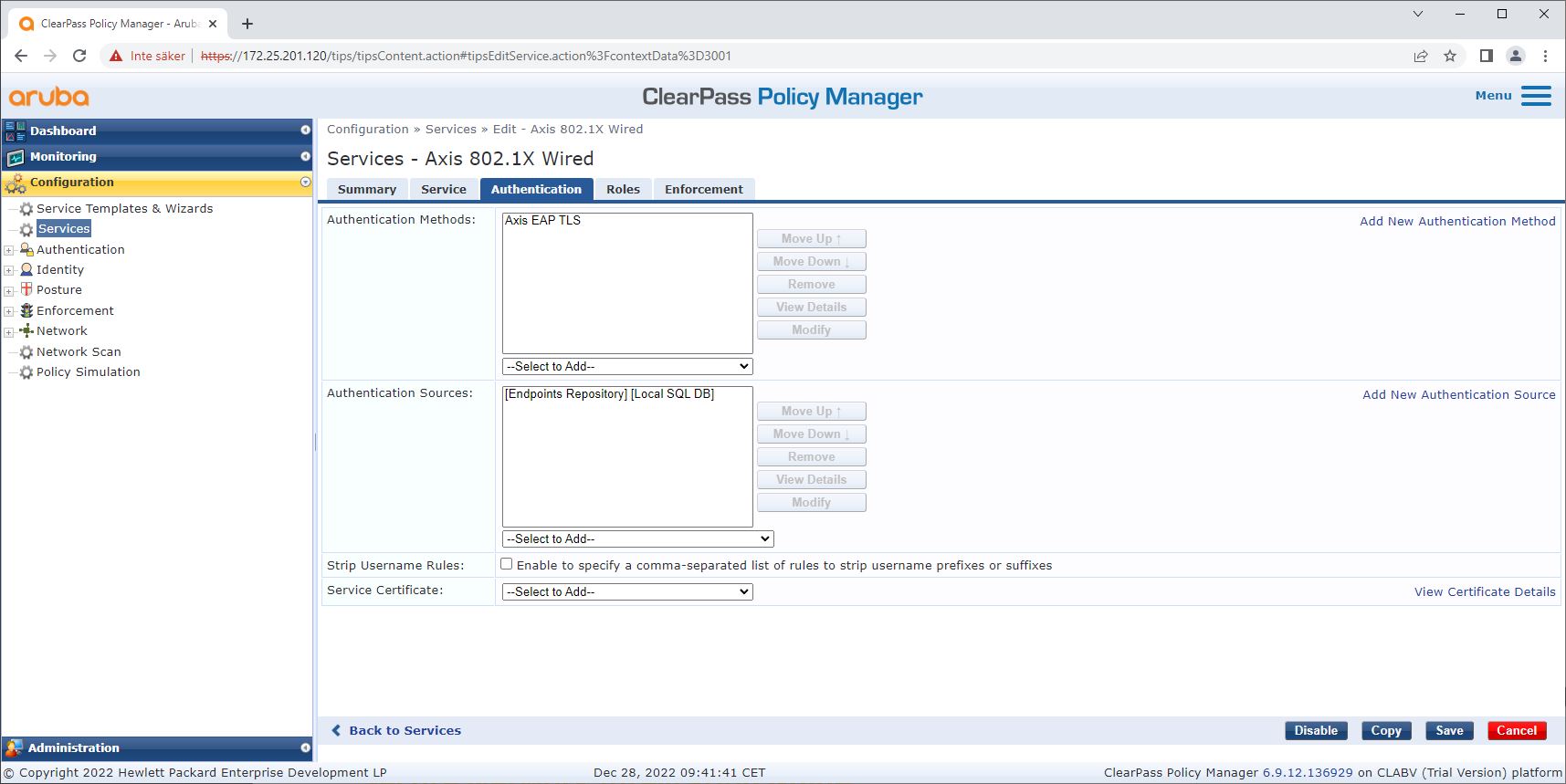

Configuración del método de autenticación

El método de autentificación define cómo un dispositivo Axis intenta autentificarse en la red. El método preferido es IEEE 802.1X EAP-TLS, dado que los dispositivos Axis con Axis Edge Vault cuentan con IEEE 802.1X EAP-TLS habilitado de forma predeterminada.

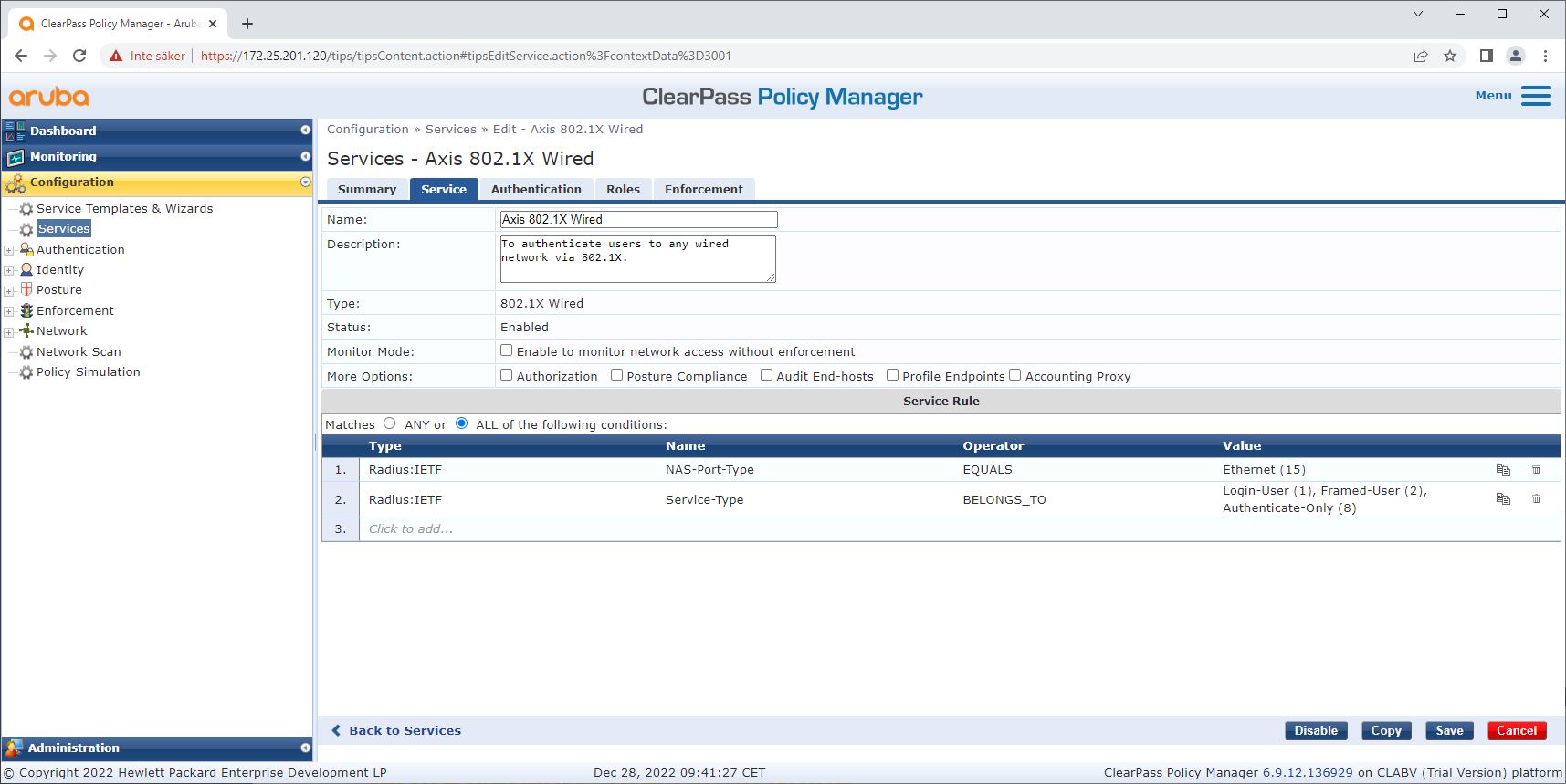

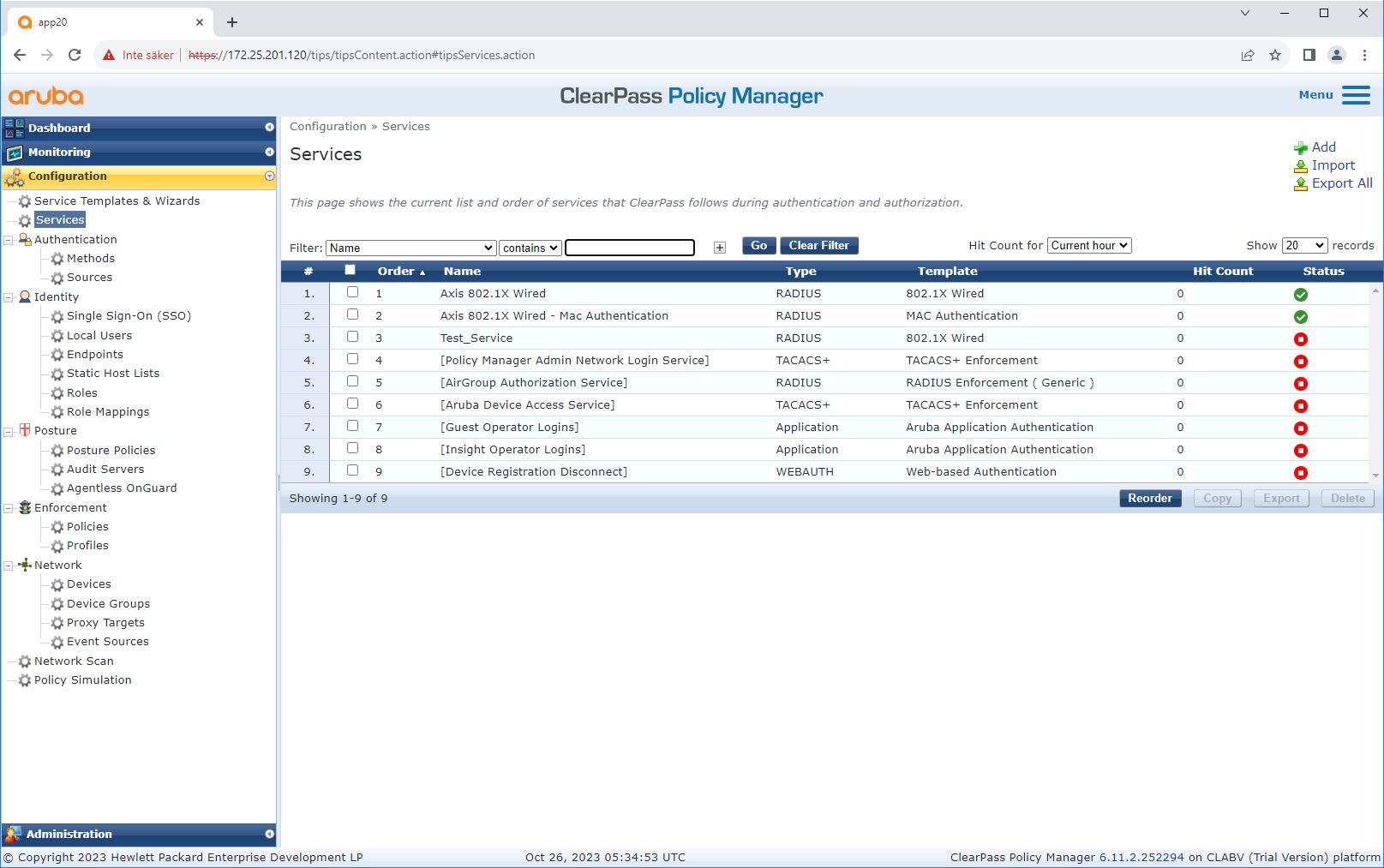

Configuración de servicio

En la página Services (Servicios), los pasos de configuración se combinan en un solo servicio que maneja la autentificación y autorización de los dispositivos Axis en las redes de HPE Aruba Networking.

Switch de acceso de HPE Aruba Networking

Los dispositivos Axis se conectan directamente a switches de acceso con capacidad PoE o mediante midspans PoE de Axis compatibles. Para integrar de forma segura dispositivos Axis a las redes de HPE Aruba Networking, es preciso configurar el switch de acceso para la comunicación IEEE 802.1X. El dispositivo Axis transmite la comunicación IEEE 802.1x EAP-TLS a ClearPass Policy Manager, que actúa como servidor RADIUS.

También se configura una reautentificación periódica de 300 segundos para el dispositivo Axis para aumentar la seguridad general del acceso al puerto.

Este ejemplo muestra la configuración global y de puertos para los switches de acceso de HPE Aruba Networking.

radius-server host MyRADIUSIPAddress key "MyRADIUSKey"aaa authentication port-access eap-radius

aaa port-access authenticator 18-19

aaa port-access authenticator 18 reauth-period 300

aaa port-access authenticator 19 reauth-period 300

aaa port-access authenticator activeConfiguración Axis

Dispositivo en red de Axis

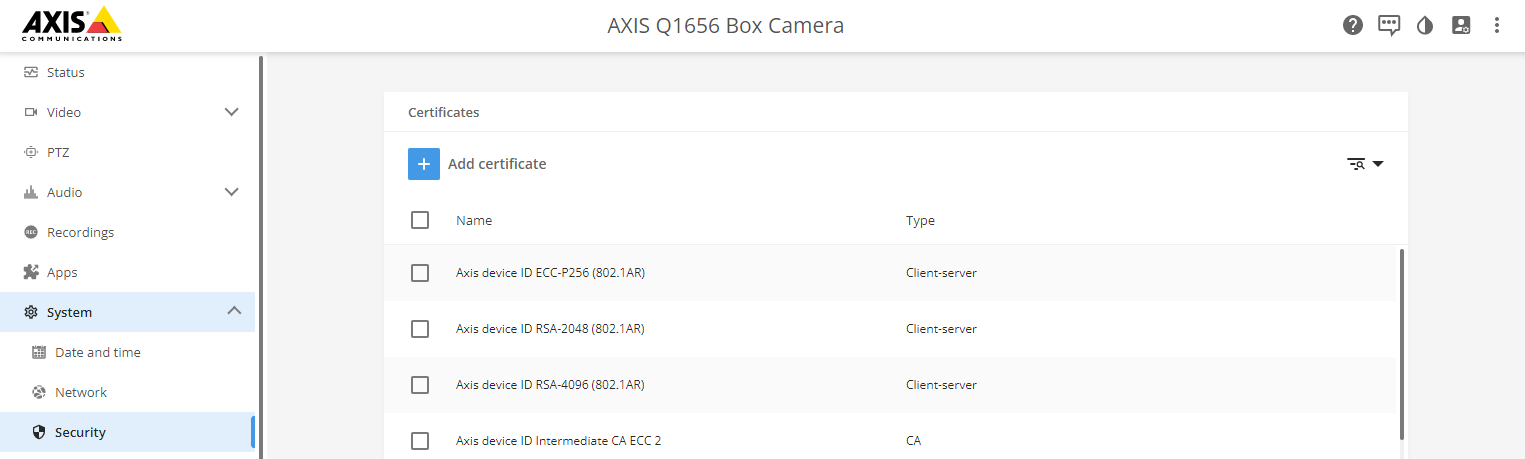

Los dispositivos Axis compatibles con Axis Edge Vault se fabrican con una identidad de dispositivo segura denominada ID de dispositivo Axis. Esta ID se basa en el estándar internacional IEEE 802.1AR, que define un método para la identificación automatizada y segura del dispositivo y su incorporación a la red mediante IEEE 802.1X.

- Infraestructura de clave de ID de dispositivo Axis (PKI)

- ID de dispositivo de Axis

El almacén de claves seguro con protección por hardware, proporcionado por un elemento seguro del dispositivo Axis, se suministra configurado de fábrica con un certificado exclusivo del dispositivo y las claves correspondientes (ID del dispositivo Axis), que permiten demostrar globalmente la autenticidad del dispositivo Axis. Axis Product Selector permite encontrar qué dispositivos Axis son compatibles con Axis Edge Vault y el ID de dispositivo Axis.

El número de serie de un dispositivo Axis es su dirección MAC.

El certificado de identificación del dispositivo Axis compatible con IEEE 802.1AR incluye información sobre el número de serie y otra información específica del proveedor. Esta información es utilizada por ClearPass Policy Manager para realizar análisis y tomar decisiones para otorgar acceso a la red. La siguiente información se puede obtener de un certificado de identificación de dispositivo Axis.

| País | SE |

| Establecimiento | Lund |

| Organización emisora | Axis Communications AB |

| Nombre común del emisor | ID del dispositivo Axis intermedio |

| Organización | Axis Communications AB |

| Nombre común | axis-b8a44f279511-eccp256-1 |

| Número de serie | b8a44f279511 |

El nombre común se compone del nombre de la empresa Axis, el número de serie del dispositivo y el algoritmo criptográfico (ECC P256, RSA 2048, RSA 4096). A partir de AXIS OS 10.1 (2020-09), IEEE 802.1X está habilitado de forma predeterminada con el ID del dispositivo Axis preconfigurado. Esto permite que el dispositivo se autentifique en redes habilitadas para IEEE 802.1X.

AXIS Device Manager

AXIS Device Manager y AXIS Device Manager Extend se pueden usar en la red para configurar y gestionar varios dispositivos Axis de forma rentable. AXIS Device Manager es una aplicación para Microsoft Windows® que se instala localmente en un equipo de la red, mientras que AXIS Device Manager Extend utiliza una infraestructura en la nube para la gestión de dispositivos en múltiples ubicaciones. Ambos ofrecen capacidades sencillas de gestión y configuración, como:

Instalación de actualizaciones de AXIS SO.

Aplicación de configuraciones de ciberseguridad, como HTTPS y certificados IEEE 802.1X.

Configuración de ajustes específicos del dispositivo, como ajustes de imágenes y otros.

Operación de red segura: IEEE 802.1AE MACsec

IEEE 802.1AE MACsec (Media Access Control Security) es un protocolo de red bien definido que protege criptográficamente los enlaces Ethernet punto a punto en la capa de red 2. Garantiza la confidencialidad y la integridad de las transmisiones de datos entre dos hosts.

El estándar IEEE 802.1AE MACsec describe dos modos de funcionamiento:

Modo CAK estático/clave precompartida configurable manualmente

Sesión maestra automática/modo CAK dinámico usando IEEE 802.1X EAP-TLS

En AXIS OS 10.1 (2020-09) y versiones posteriores, IEEE 802.1X está habilitado de forma predeterminada para los dispositivos compatibles con la ID del dispositivo Axis. En AXIS OS 11.8 y versiones posteriores, se admite MACsec con modo dinámico automático mediante IEEE 802.1X EAP-TLS, que está habilitado de forma predeterminada. Cuando conecta un dispositivo Axis con los valores predeterminados de fábrica, se realiza la autentificación de la red IEEE 802.1X y si es correcta, también se prueba el modo MACsec Dynamic CAK.

El ID del dispositivo Axis almacenado de forma segura (1), una identidad de dispositivo segura compatible con IEEE 802.1AR, se utiliza para autentificarse en la red (4, 5) mediante el control de acceso a la red basado en el puerto IEEE 802.1X EAP-TLS (2). A través de la sesión EAP-TLS, las claves MACsec se intercambian automáticamente para configurar un enlace seguro (3), protegiendo todo el tráfico de red desde el dispositivo Axis hasta el switch de acceso de HPE Aruba Networking.

IEEE 802.1AE MACsec requiere preparar la configuración del switch de acceso de HPE Aruba Networking y de ClearPass Policy Manager. No se requiere ninguna configuración en el dispositivo Axis para permitir la comunicación cifrada con IEEE 802.1AE MACsec a través de EAP-TLS.

Si el switch de acceso de HPE Aruba Networking no admite MACsec mediante EAP-TLS, se puede utilizar y configurar manualmente el modo de clave precompartida.

ClearPass Policy Manager de HPE Aruba Networking

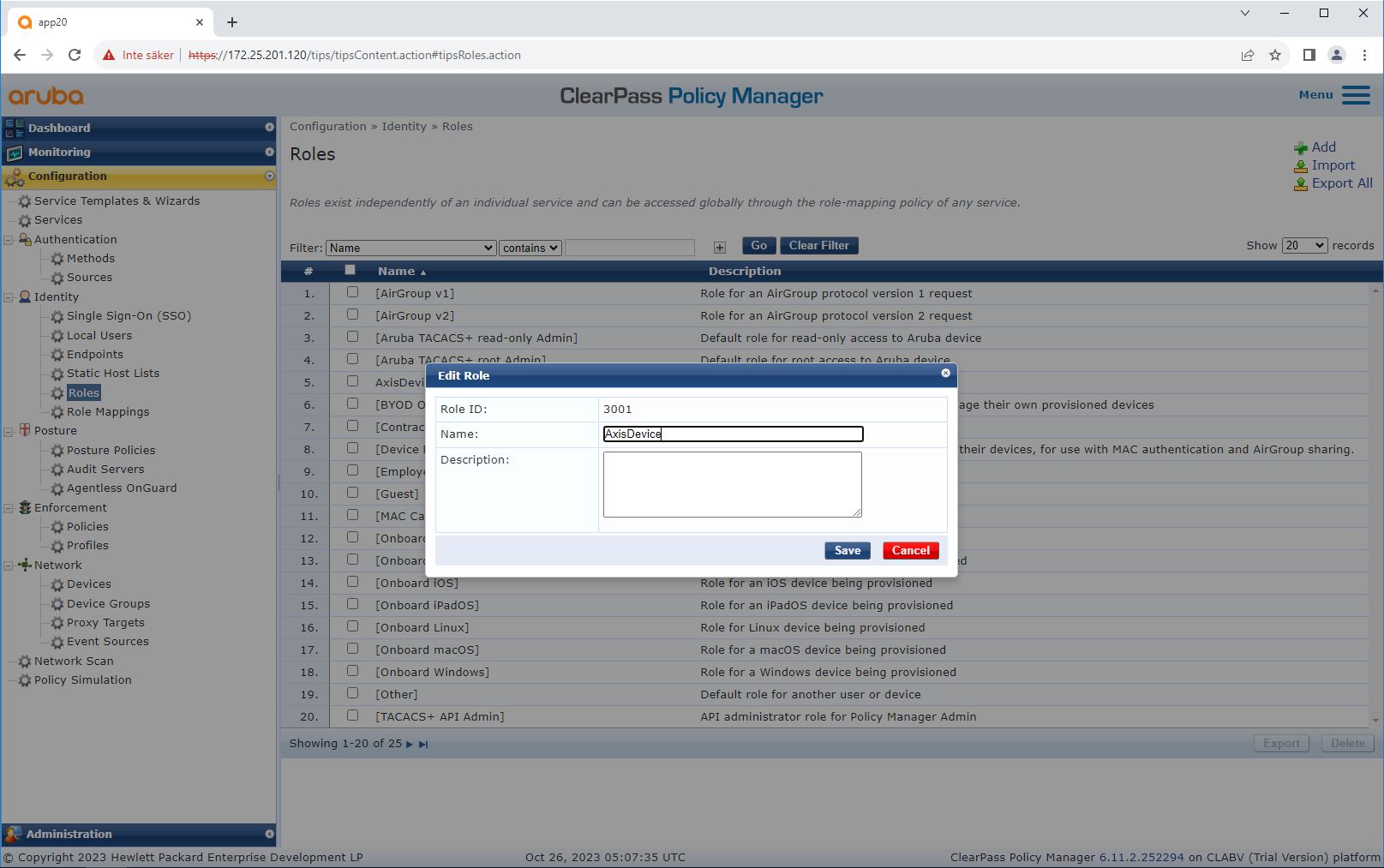

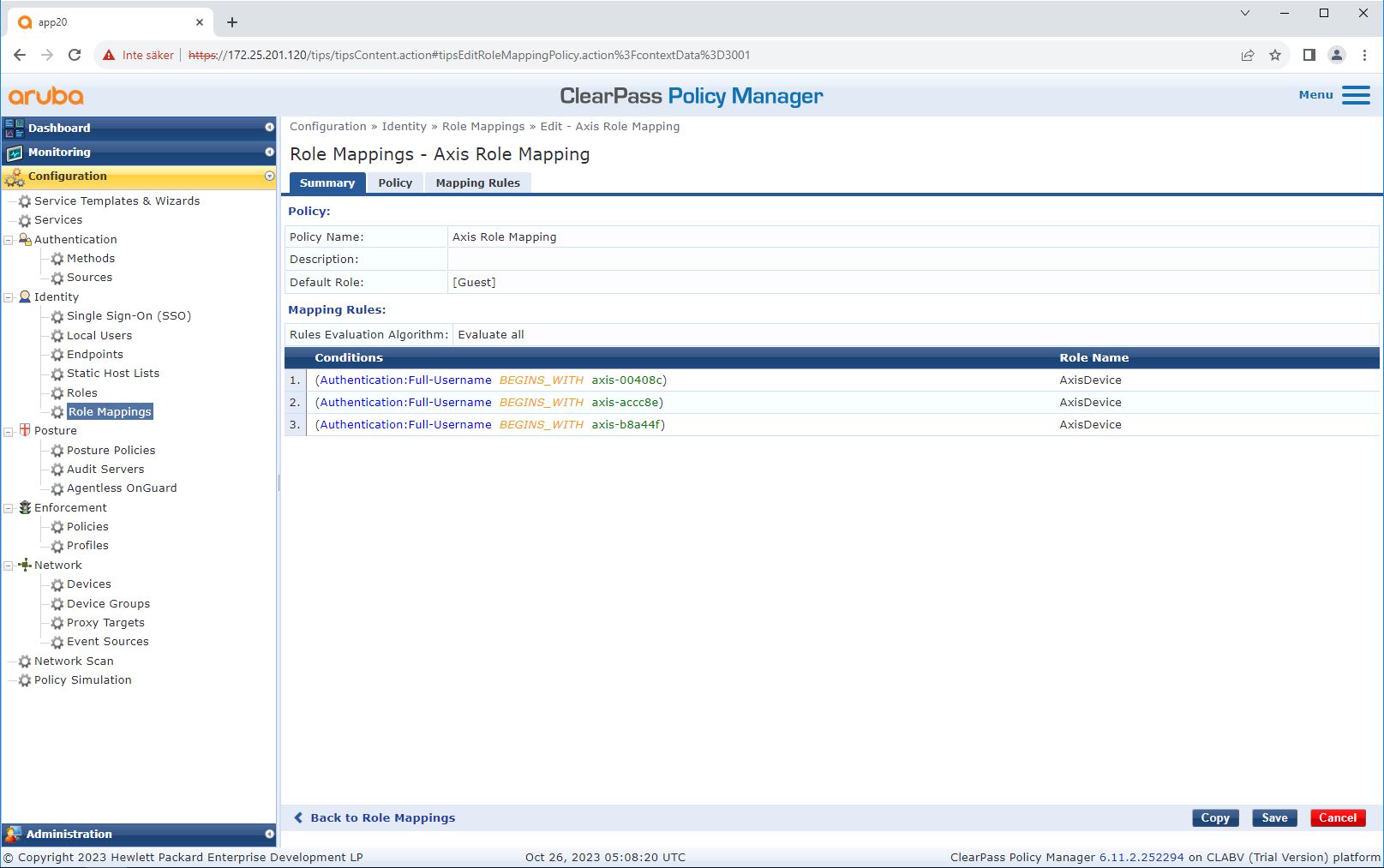

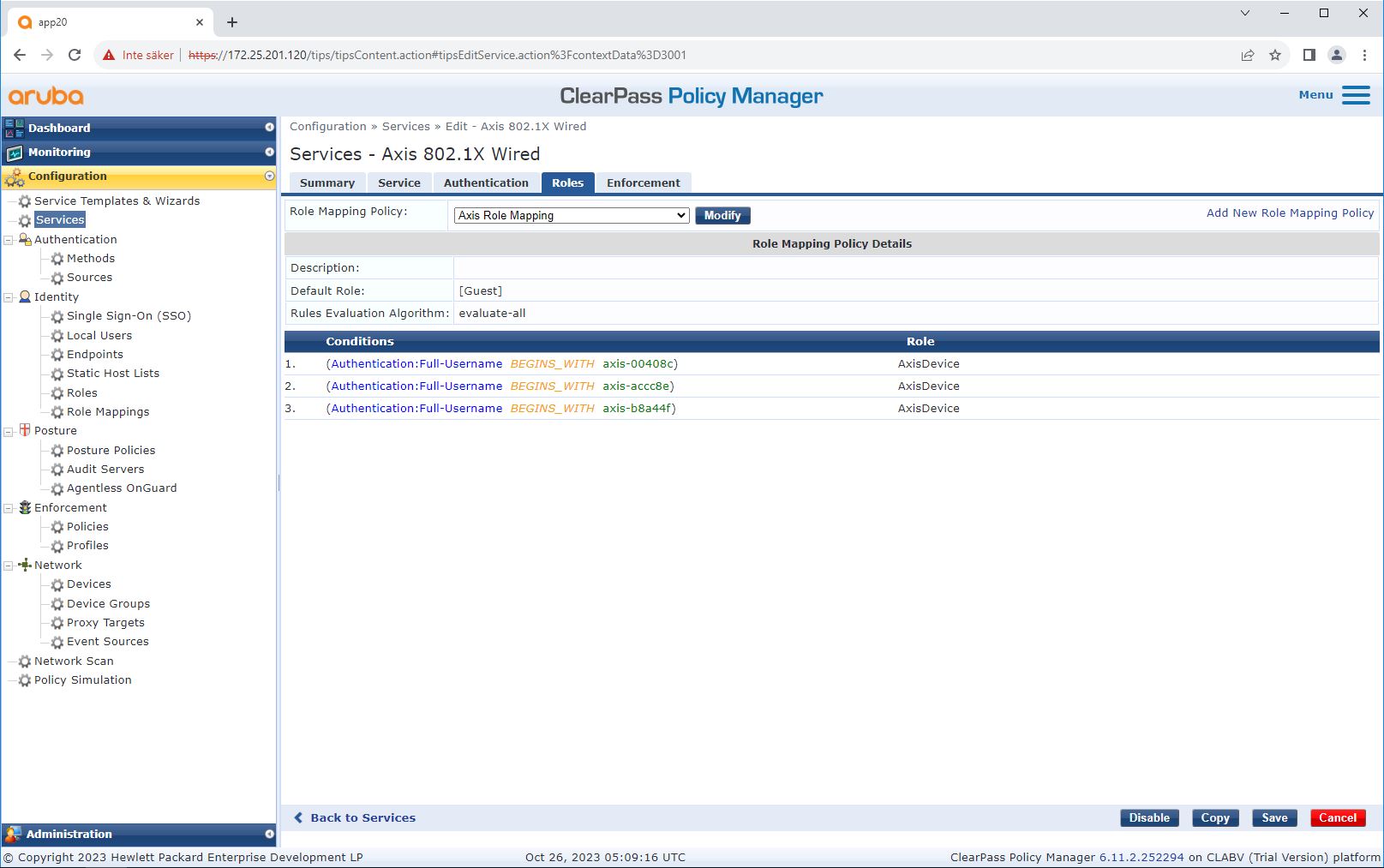

Política de asignación de roles y roles

Por defecto, los dispositivos Axis utilizan el formato de identidad EAP “axis-número de serie“. El número de serie de un dispositivo Axis es su dirección MAC. Por ejemplo “axis-b8a44f45b4e6“.

Configuración de servicio

Perfil de cumplimiento

Switch de acceso de HPE Aruba Networking

Además de la configuración de integración segura descrita en Switch de acceso de HPE Aruba Networking, consulte el siguiente ejemplo de configuración de puerto para que el switch de acceso de HPE Aruba Networking configure IEEE 802.1AE MACsec.

macsec policy macsec-eap

cipher-suite gcm-aes-128port-access role AxisDevice

associate macsec-policy macsec-eap

auth-mode client-modeaaa authentication port-access dot1x authenticator

macsec

mkacak-length 16

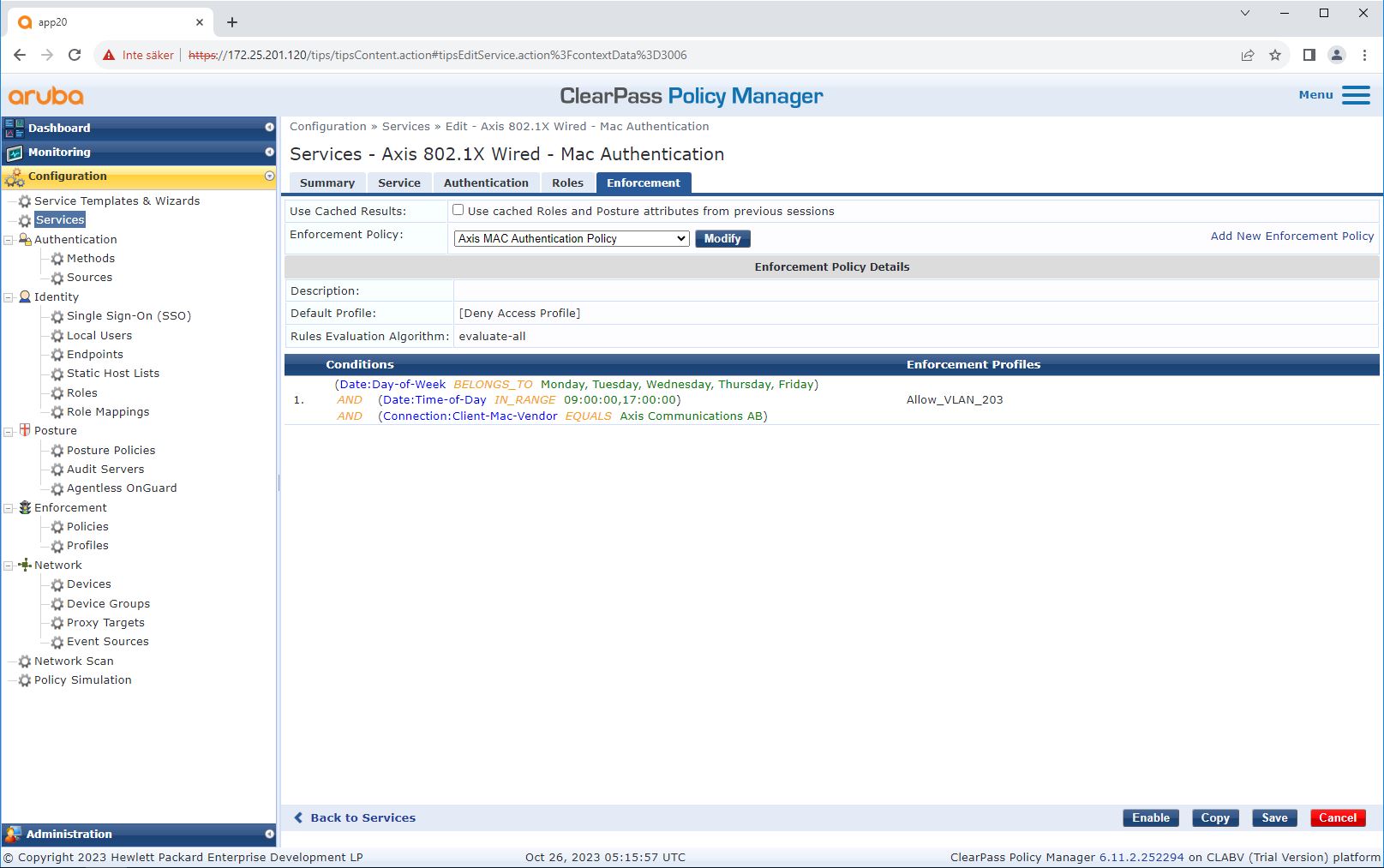

enableIncorporación heredada: autenticación MAC

Puede utilizar MAC Authentication Bypass (MAB) para incorporar dispositivos Axis que no admiten la incorporación IEEE 802.1AR con el certificado de identificación de dispositivo Axis y con IEEE 802.1X habilitado en el estado predeterminado de fábrica. Si falla la integración de 802.1X, ClearPass Policy Manager valida la dirección MAC del dispositivo Axis y otorga acceso a la red.

MAB requiere preparaciones de configuración del switch de acceso y de ClearPass Policy Manager. No es preciso realizar ninguna configuración en el dispositivo Axis para permitir la incorporación integrada de MAB.

ClearPass Policy Manager de HPE Aruba Networking

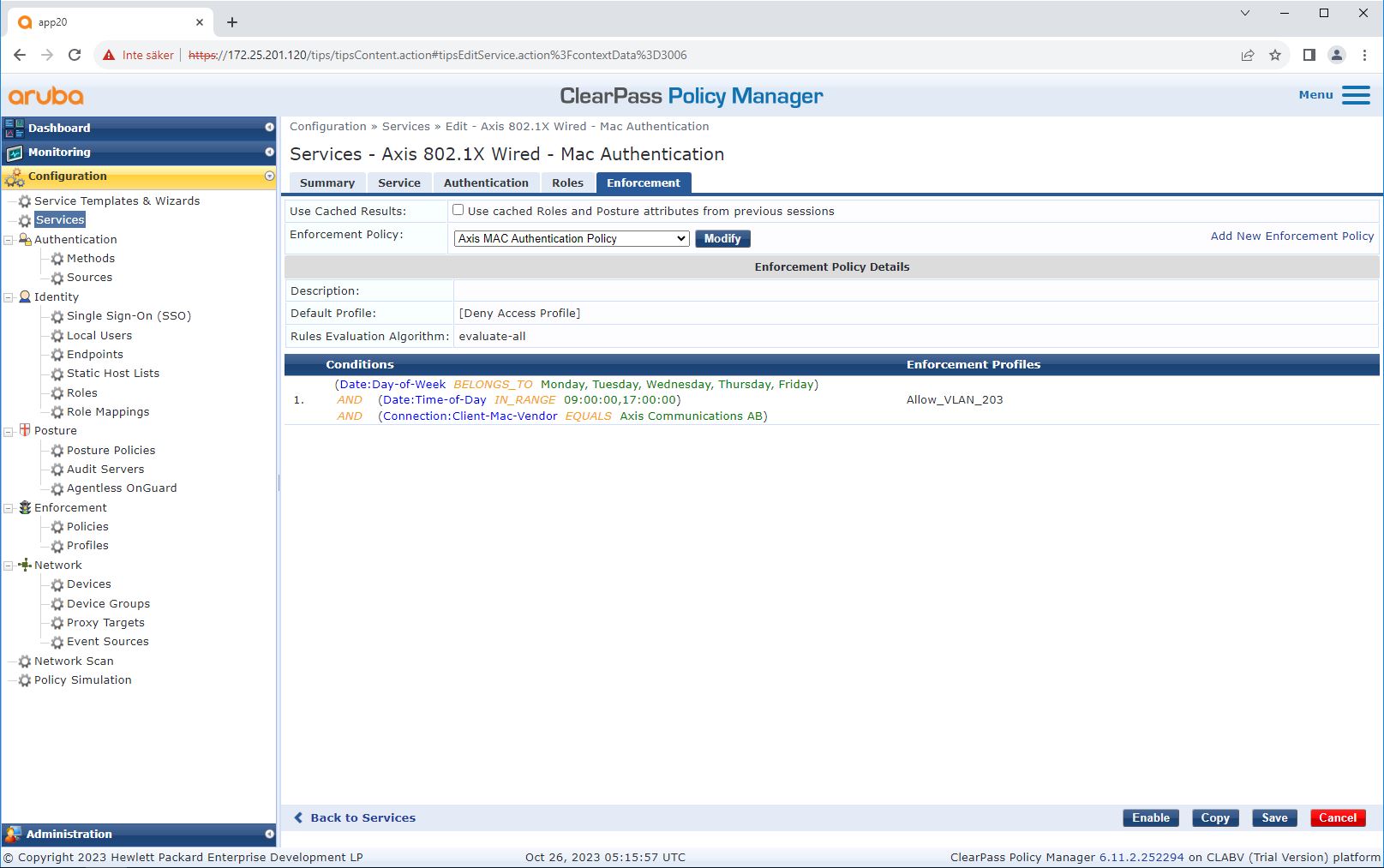

Política de cumplimiento

La configuración de la política de cumplimiento en Aruba ClearPass Policy Manager define si los dispositivos Axis tienen acceso a las redes de HPE Aruba Networking según las siguientes dos condiciones de política de ejemplo.

Acceso denegado a la red

Si el dispositivo Axis no cumple con la política de aplicación configurada, se le denegará el acceso a la red.

Red de invitados (VLAN 203)

Al dispositivo Axis se le concede acceso a una red aislada y limitada si se cumplen las siguientes condiciones:

El día es uno laborable, de lunes a viernes.

La hora está comprendida entre las 09:00 y las 17:00.

El proveedor de la dirección MAC coincide con Axis Communications.

Dado que es posible suplantar una dirección MAC, no se concede acceso a la red de aprovisionamiento habitual. Le recomendamos utilizar MAB únicamente para la incorporación inicial y, posteriormente, inspeccionar el dispositivo manualmente.

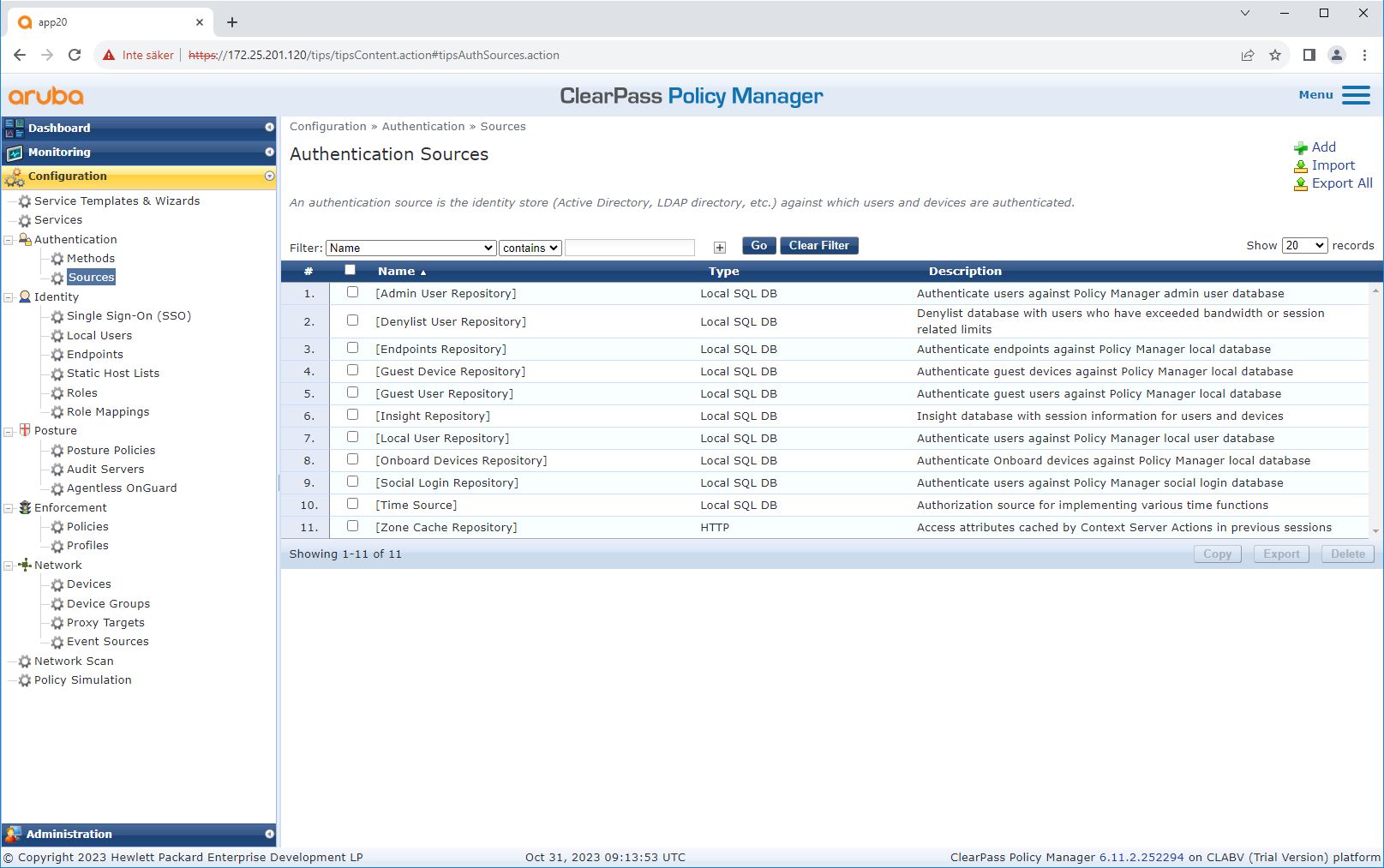

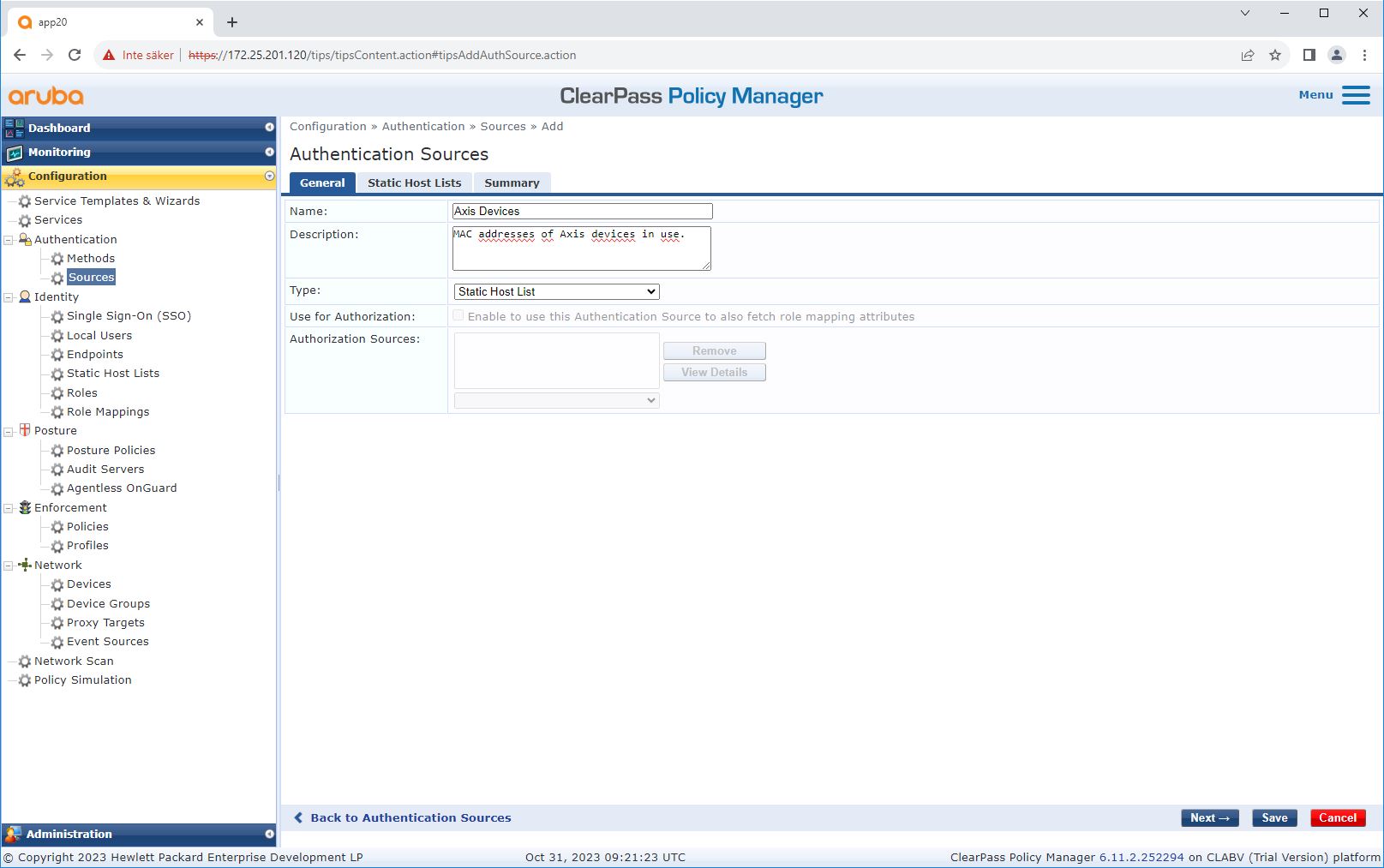

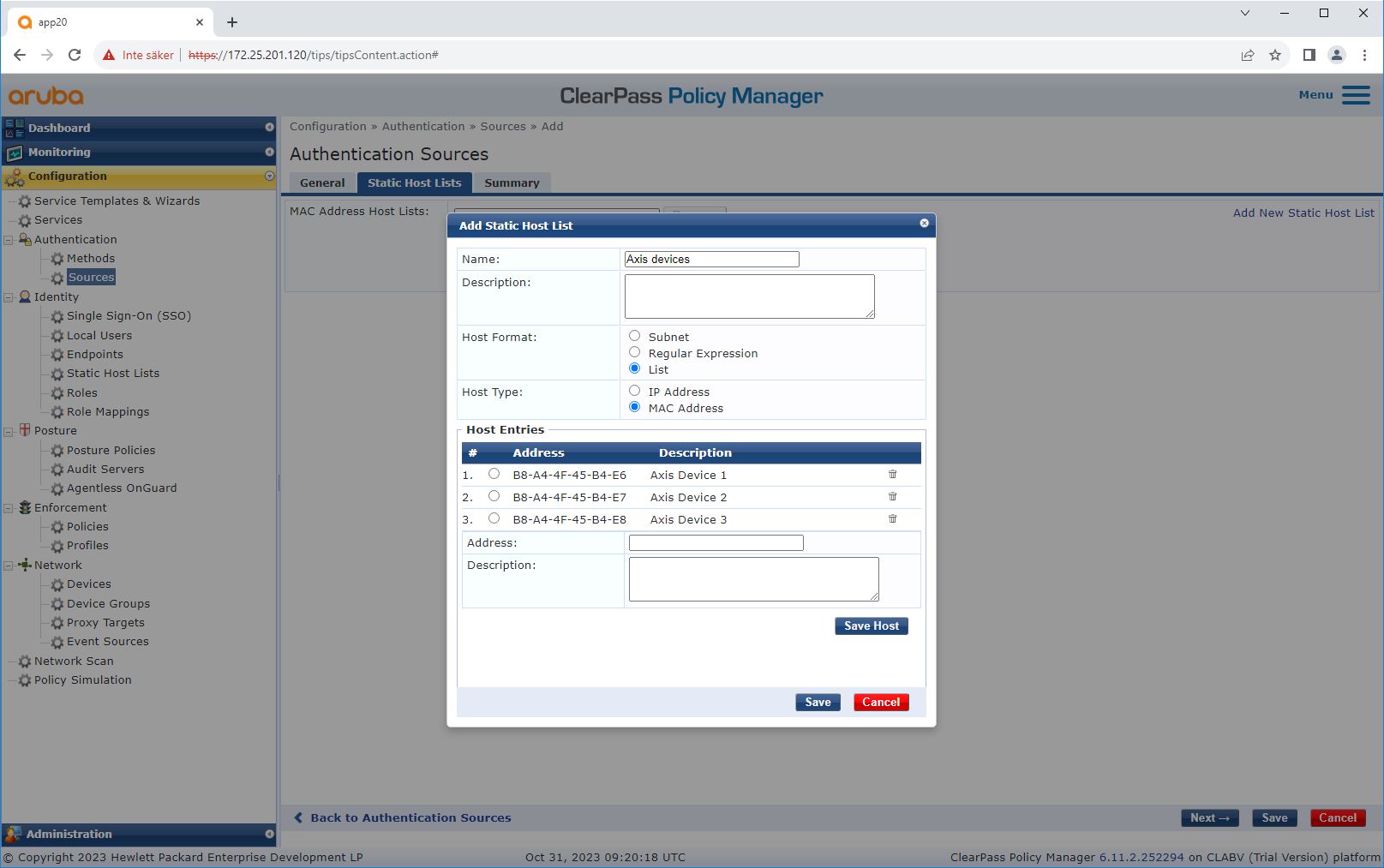

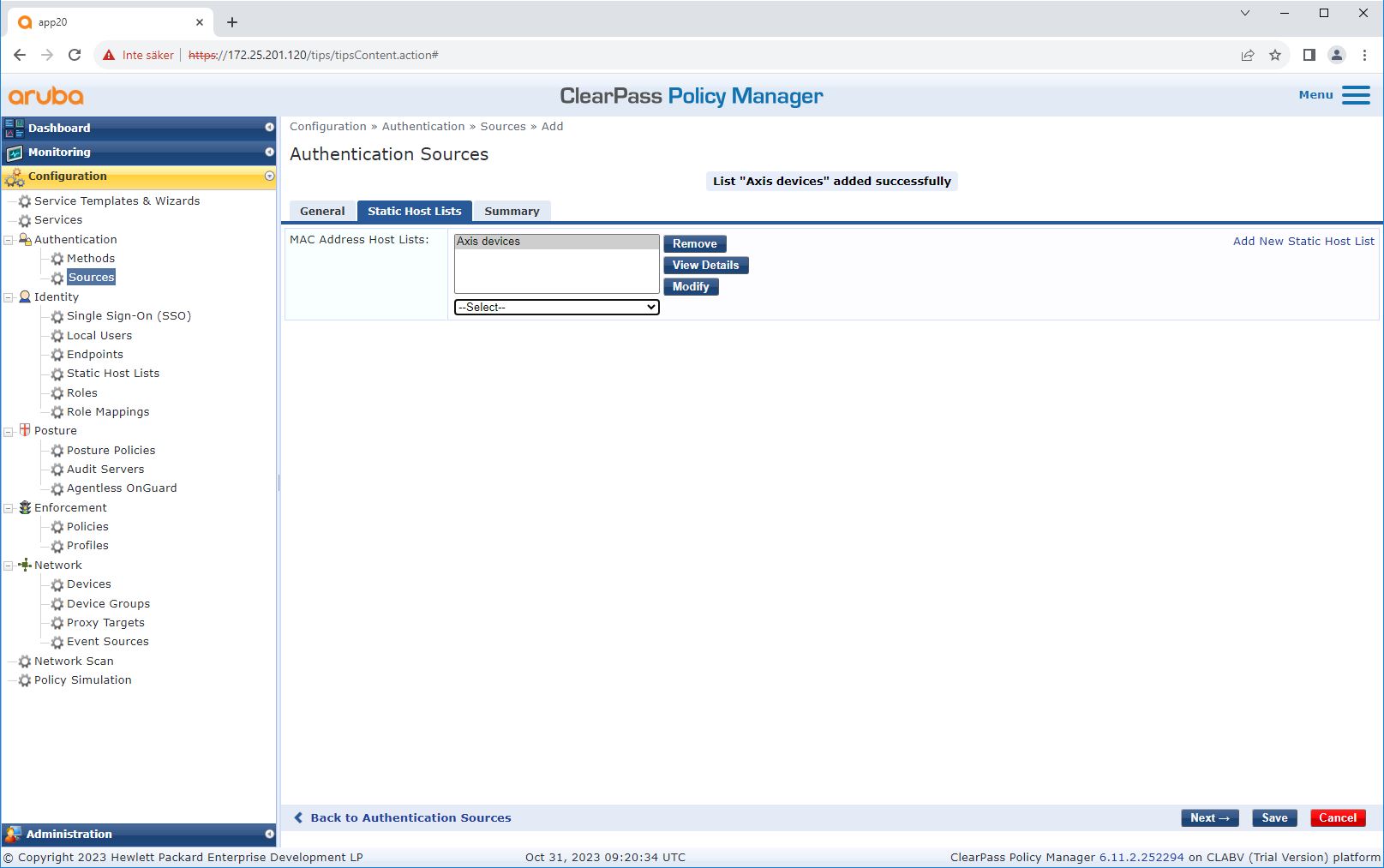

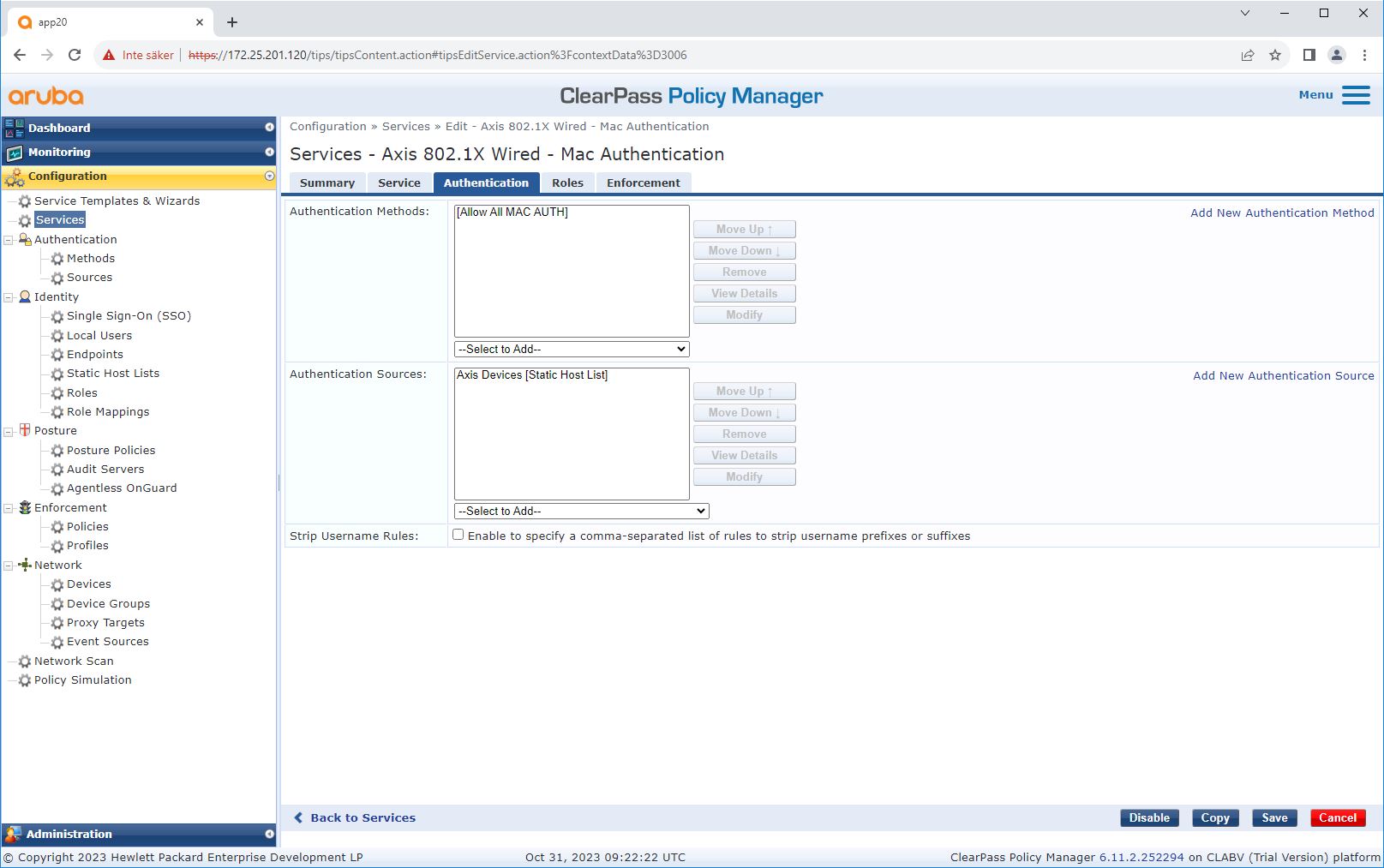

Configuración de fuente

En la página Sources (Fuentes), se crea una nueva fuente de autenticación para permitir solo direcciones MAC importadas manualmente.

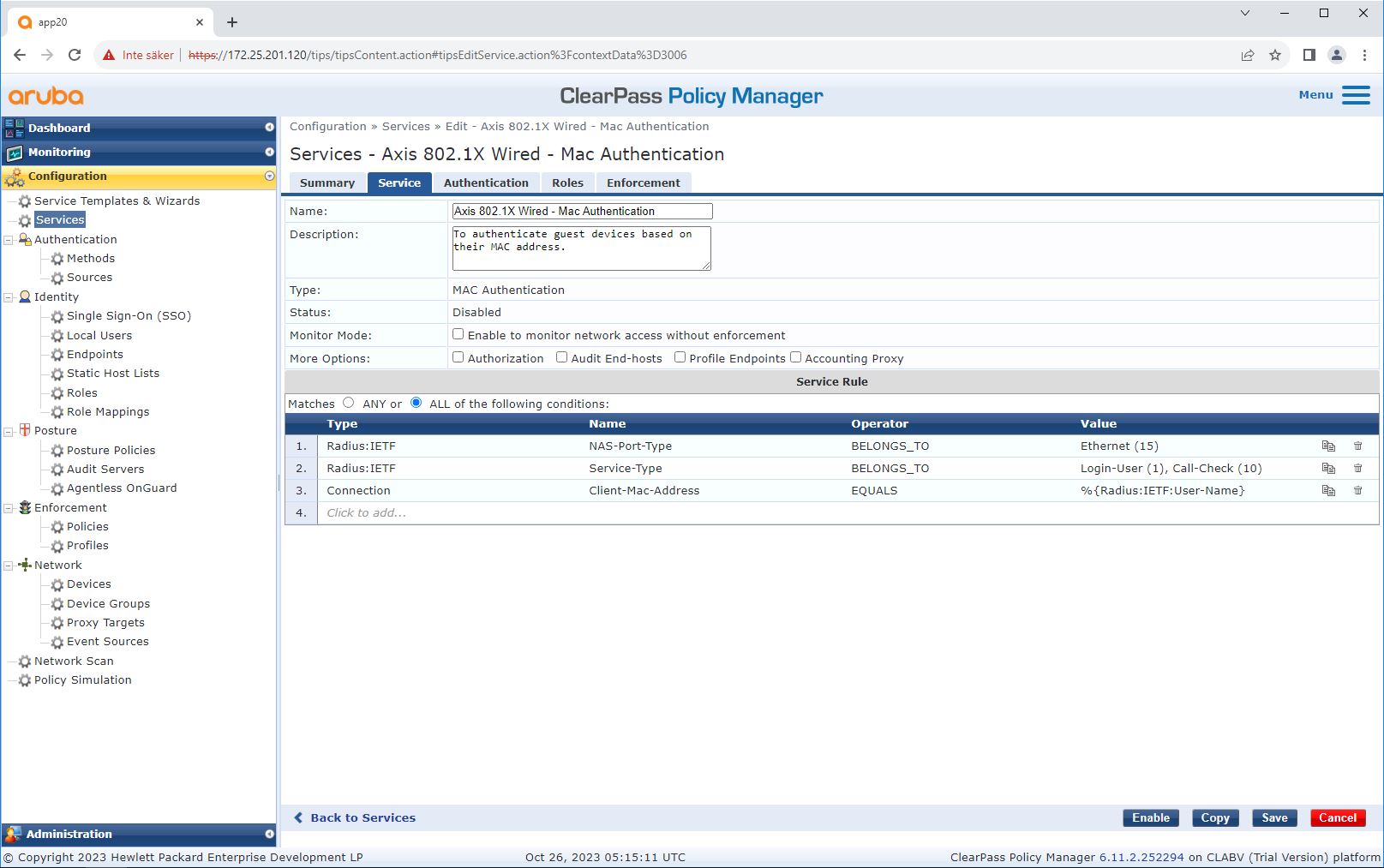

Configuración de servicio

En la página Services (Servicios), los pasos de configuración se combinan en un solo servicio que maneja la autentificación y autorización de los dispositivos Axis en las redes de HPE Aruba Networking.

Axis Communications utiliza las siguientes OUI de direcciones MAC:

B8:A4:4F:XX:XX:XX

AA:C8:3E:XX:XX:XX

00:40:8C:XX:XX:XX

Switch de acceso de HPE Aruba Networking

Además de la configuración de integración segura descrita en Switch de acceso de HPE Aruba Networking, consulte el siguiente ejemplo de configuración de puerto para que el switch de acceso de HPE Aruba Networking permita MAB.

aaa port-access authenticator 18 tx-period 5

aaa port-access authenticator 19 tx-period 5

aaa port-access authenticator 18 max-requests 3

aaa port-access authenticator 19 max-requests 3

aaa port-access authenticator 18 client-limit 1

aaa port-access authenticator 19 client-limit 1

aaa port-access mac-based 18-19

aaa port-access 18 auth-order authenticator mac-based

aaa port-access 19 auth-order authenticator mac-based

aaa port-access 18 auth-priority authenticator mac-based

aaa port-access 19 auth-priority authenticator mac-based