Gamme de produits

- Couvercle

- Vis du couvercle

- Fente de retrait du couvercle

- Socle

- Clip DIN - supérieur

- Commutateur d'alarme de détérioration – arrière

- Clip DIN – inférieur

- Référence produit (P/N) et numéro de série (S/N)

- Connecteur de données du lecteur (READER DATA 1)

- Connecteur de données du lecteur (READER DATA 2)

- Connecteur E/S du lecteur (READER I/O 1)

- Connecteur E/S du lecteur (READER I/O 2)

- Connecteur de porte (DOOR IN 1)

- Connecteur de porte (DOOR IN 2)

- Connecteur auxiliaire (AUX)

- Connecteur audio (AUDIO) (non utilisé)

- Connecteur d'alimentation (DC IN)

- Connecteur réseau (PoE)

- Connecteur du verrou d’alimentation (LOCK)

- Connecteur d'alimentation et du relais (PWR, RELAY)

- Voyant DEL d’alimentation

- Voyant d’état

- Voyant DEL réseau

- Voyant DEL du lecteur 2 (non utilisé)

- Voyant DEL du lecteur 1 (non utilisé)

- Bloc de connexion de l'alarme de détérioration – avant (TF)

- Bloc de connexion de l'alarme de détérioration – arrière (TB)

- Voyant DEL du verrou

- Voyant DEL du verrou

- Capteur de l'alarme de détérioration – avant

- Logement de carte SD (microSDHC) (non utilisé)

- Bouton de commande

- Référence (P/N) et numéro de série (S/N).

Indicateurs LED

| LED | Couleur | Indication |

| Réseau | Vert | Fixe en cas de connexion à un réseau de 100 Mbit/s. Clignote en cas d’activité réseau. |

| Orange | Fixe en cas de connexion à un réseau de 10 Mbits/s. Clignote en cas d’activité réseau. | |

| Éteint | Pas de connexion réseau. | |

| État | Vert | Vert fixe en cas de fonctionnement normal. |

| Orange | Fixe pendant le démarrage et lors de la restauration des paramètres. | |

| Rouge | Clignote lentement en cas d’échec de la mise à niveau. | |

| Alimentation | Vert | Fonctionnement normal. |

| Orange | Le voyant vert/orange clignote pendant la mise à niveau du microprogramme. | |

| Verrou | Vert | Fixe en l'absence d'alimentation. |

| Rouge | Fixe en cours d'alimentation. | |

| Éteint | Flottant. |

- Le voyant d'état peut clignoter lorsqu'un événement est actif.

- Le voyant d'état peut clignoter pendant l'identification de l'appareil. Accédez à Setup > Additional Controller Configuration > System Options > Maintenance (Configuration > Configuration du contrôleur supplémentaire > Options du système > Maintenance).

Connecteurs et boutons

Interface E/S

Connecteurs des données du lecteur

Deux blocs terminaux à 6 broches prenant en charge les protocoles RS485 et Wiegand pour la communication avec le lecteur. Pour les caractéristiques, consultez Connecteur de données du lecteur.

- Connecteurs E/S du lecteur

Deux blocs terminaux à 6 broches prenant en charge l'entrée et la sortie du lecteur. En plus du point de référence 0 V CC et de l'alimentation (sortie CC), le connecteur E/S du lecteur fournit une interface aux éléments suivants : Entrée numérique – Permet de connecter des alarmes de détérioration du lecteur par exemple.

Sortie numérique – Permet de connecter des beepers et des voyants du lecteur par exemple

- Pour les caractéristiques, consultez Connecteur E/S du lecteur.

Connecteurs de portes

Deux blocs terminaux à 4 broches pour le branchement des périphériques de contrôle des portes et les périphériques de demande de sortie (REX). Pour les caractéristiques, consultez Connecteur de porte.

- Connecteur auxiliaire

Bloc terminal E/S configurable à 4 broches. Utilisez-le avec des périphériques externes associés aux applications telles que les alarmes de détérioration, la détection de mouvement, le déclenchement d'événements et les notifications d'alarme. En plus du point de référence 0 V CC et de l'alimentation (sortie CC), le connecteur auxiliaire fournit une interface aux éléments suivants : Entrée numérique – Entrée d'alarme utilisée pour connecter des dispositifs pouvant passer d'un circuit ouvert à un circuit fermé, par exemple capteurs infrarouge passifs ou détecteurs de bris de verre.

Sortie numérique – Permet de connecter des dispositifs externes, comme des alarmes anti-vol, des sirènes ou des éclairages. Les appareils connectés peuvent être activés par l'interface de programmation VAPIX® ou par une règle d'action.

- Pour les caractéristiques, consultez Connecteur auxiliaire.

Entrées d'alimentation externes

Le produit doit être connecté à l'aide d'un câble réseau blindé (STP). Tous les câbles reliant le produit au commutateur réseau doivent être destinés à leur usage spécifique. Assurez-vous que les périphériques réseau sont installés conformément aux instructions du fabricant. Pour plus d’informations sur les exigences réglementaires, consultez .

Connecteur d’alimentation

Bloc terminal à deux broches utilisé pour l'entrée d'alimentation. Utilisez une source d'alimentation limitée (LPS) conforme aux exigences de Très basse tension de sécurité (TBTS) dont la puissance de sortie nominale est limitée à ≤100 W ou dont le courant de sortie nominal est limité à ≤5 A. Pour les caractéristiques, consultez Connecteur d'alimentation.

Connecteur réseau

Connecteur Ethernet RJ45. Prend en charge l'alimentation par Ethernet (PoE). Pour les caractéristiques, consultez Connecteur réseau.

Sorties d'alimentation

Connecteur de verrou d’alimentation

Bloc terminal à 4 broches pour la connexion d'un ou de deux verrous. Le connecteur de verrou peut également être utilisé pour alimenter des périphériques externes. Pour les caractéristiques, consultez Connecteur de verrou d’alimentation.

Connecteur d'alimentation et de relais

Bloc terminal à 6 broches pour brancher l'alimentation et le relais du contrôleur de porte à des périphériques externes comme des verrous et des capteurs. Pour les caractéristiques, consultez Connecteur d'alimentation et de relais.

Boutons et autres matériels

Bloc de connexion de l'alarme de sabotage

Deux blocs de connexion permettant de débrancher les alarmes de sabotage avant et arrière. Pour les caractéristiques, consultez Bloc de connexion de l'alarme de sabotage.

- Bouton de commande

Le bouton de commande permet de réaliser les opérations suivantes : Réinitialisation du produit aux paramètres d’usine par défaut. Voir Réinitialiser les paramètres à leurs valeurs par défaut.

Connexion au service du Système d'hébergement vidéo AXIS. Voir Le système d’hébergement vidéo AXIS AVHS. Pour effectuer la connexion, maintenez le bouton enfoncé pendant environ 1 seconde jusqu'à ce que le voyant d'état clignote en vert.

Connexion au service AXIS Internet Dynamic DNS. Voir Service AXIS Internet Dynamic DNS. Pour effectuer la connexion, maintenez le bouton enfoncé pendant environ 3 secondes.

Installation

Comment accéder au produit

Pour installer le produit Axis, voir le Guide d'installation fourni avec le produit.

Accéder au périphérique

Ouvrez un navigateur et saisissez l'adresse IP ou le nom d'hôte du périphérique Axis.

Si vous ne connaissez pas l'adresse IP, utilisez AXIS IP Utility ou AXIS Device Manager pour trouver le périphérique sur le réseau.

Saisissez le nom d'utilisateur et le mot de passe. Si vous accédez au périphérique pour la première fois, vous devez définir le mot de passe root. Cf. .

AXIS Entry Manager s'ouvre dans votre navigateur. Si vous utilisez un ordinateur, vous atteignez la page Présentation. Si vous utilisez un appareil mobile, vous atteignez la page d'accueil du mobile.

À propos de la page d'accueil mobile

La page d'accueil mobile affiche l'état des portes et des verrous connectés au contrôleur de porte. Vous pouvez tester le verrouillage et le déverrouillage. Actualisez la page pour consulter le résultat.

Un lien permet d'accéder à Axis Entry Manager.

- Axis Entry Manager ne prend pas en charge les appareils mobiles.

- Si vous continuez vers Axis Entry Manager, il n'existe aucun lien pour revenir à la page d'accueil mobile.

Comment accéder au produit depuis Internet

Un routeur réseau permet aux produits d'un réseau privé (réseau local) de partager une connexion à Internet. Dans ce cas, le trafic réseau est transféré du réseau privé vers Internet.

La plupart des routeurs sont préconfigurés pour empêcher toute tentative d'accès au réseau privé (réseau local) à partir du réseau public (Internet).

Si le produit Axis se trouve sur un intranet (réseau local) et que vous souhaitez le rendre disponible de l'autre côté (réseau étendu) d'un routeur NAT, activez NAT traversal (Traversée NAT). Lorsque la propriété NAT traversal (Traversée NAT) est correctement configurée, tout le trafic HTTP vers un port HTTP externe du routeur NAT est transféré au produit.

Activation de la fonction NAT traversal (Traversée NAT)

Allez à Setup (Configuration) > Additional Controller Configuration ( Configuration du contrôleur supplémentaire ) > System Options (Options système)> Network (Réseau) > TCP/IP > Advanced (Avancé).

Cliquez sur Enable (Activer).

Configurez manuellement votre routeur NAT pour permettre l'accès depuis Internet.

Consultez également le Service DNS dynamique Internet AXIS, disponible sur www.axiscam.net.

- Dans ce contexte, un « routeur » fait référence à tout périphérique de routage réseau tel qu'un routeur NAT, un routeur réseau, une passerelle Internet, un routeur haut débit, un périphérique de partage haut débit ou un logiciel tel qu'un pare-feu.

- La fonction NAT traversal (Traversée NAT) fonctionne uniquement si elle est prise en charge par le routeur. Le routeur doit également prendre en charge UPnP®.

Comment définir le mot de passe racine

Pour accéder au produit Axis, vous devez définir le mot de passe de l'utilisateur root administrateur par défaut. Vous pouvez le faire depuis la boîte de dialogue Configure Root Password (Configurer le mot de passe Root) qui s'ouvre lors du premier accès au produit.

Pour éviter les écoutes électroniques, la configuration du mot de passe root peut être effectuée via une connexion HTTPS cryptée requérant un certificat HTTPS. Le protocole HTTPS (Hypertext Transfer Protocol over Secure Socket Layer) est utilisé pour crypter le trafic entre les navigateurs Web et les serveurs. Le certificat HTTPS apporte la garantie que l'échange d'informations est crypté. Cf. HTTPS.

Le nom d'utilisateur root par défaut de l'administrateur est permanent et ne peut pas être supprimé. Si vous avez oublié votre mot de passe root, vous devrez rétablir les paramètres d'usine par défaut du produit. Cf. Réinitialiser les paramètres à leurs valeurs par défaut.

Pour configurer le mot de passe, saisissez-le directement dans la boîte de dialogue.

La page de présentation (Overview)

La page de présentation dans AXIS Entry Manager affiche des informations sur le nom du contrôleur de porte, l'adresse MAC, l'adresse IP et la version du firmware. Elle vous permet également d'identifier le contrôleur de porte sur le réseau ou dans le système.

La première fois que vous accédez au produit Axis, la page de présentation vous invite à configurer le matériel, à définir la date et l'heure, à configurer les paramètres réseau et à configurer le contrôleur de porte dans le cadre d'un système ou d'une unité autonome. Pour plus d'informations sur la configuration du système, voir Configuration – étape par étape..

Pour revenir à la page de présentation depuis les autres pages web du produit, cliquez sur Présentation dans la barre de menus.

Configuration du système

Pour ouvrir les pages de configuration du produit, cliquez sur Setup (Configuration) dans le coin supérieur droit de page Overview (Vue d'ensemble).

Le produit Axis peut être configuré par les administrateurs. Pour plus d'informations sur les utilisateurs et les administrateurs, consultez À propos des utilisateurs, Créer et modifier des utilisateurs, et Utilisateurs.

Configuration – étape par étape.

- Avant de commencer à utiliser le système de contrôle d'accès, vous devez effectuer les étapes de configuration suivantes :

Si l'anglais n'est pas votre langue maternelle, vous pouvez préférer qu'AXIS Entry Manager utilise une autre langue. Cf. Sélectionner une langue.

Fixer la date et l'heure. Cf. Fixer la date et l'heure.

Configurer les paramètres réseau. Cf. Configurer les paramètres réseau.

Configurez le contrôleur de porte et les périphériques connectés comme des lecteurs, des verrous et des périphériques de demande de sortie (REX). Cf. Configurer le matériel.

Vérifier les connexions matérielles. Cf. Vérifier les connexions matérielles..

Configurer les cartes et formats. Cf. Configurer les cartes et formats.

Configurer le système de contrôleur de porte. Cf. Gérer les contrôleurs de porte réseau.

Pour plus d'informations sur la façon de configurer et gérer les portes, les horaires, les utilisateurs et les groupes du système, voir Gestion de l'accès.

Pour plus d'informations sur les recommandations de maintenance, consultez Instructions d'entretien.

Pour ajouter ou supprimer des contrôleurs de porte, ajouter, supprimer ou modifier des utilisateurs, ou pour configurer le matériel, plus de la moitié des contrôleurs de porte du système doivent être en ligne. Pour vérifier le statut du contrôleur de porte, accédez à Configuration > Gérer les contrôleurs de porte réseau dans le système.

Sélectionner une langue

La langue par défaut d'AXIS Entry Manager est l'anglais, mais vous pouvez choisir une des langues qui sont incluses dans le firmware du produit. Pour plus d'informations sur le firmware le plus récent disponible, consultez www.axis.com

Vous pouvez changer de langue dans les pages web du produit.

Pour changer de langue, cliquez sur la liste déroulante des langues ![]() et sélectionnez la langue de votre choix. Toutes les pages web du produit et les pages d'aide s'affichent dans la langue sélectionnée.

et sélectionnez la langue de votre choix. Toutes les pages web du produit et les pages d'aide s'affichent dans la langue sélectionnée.

- Lorsque vous changer de langue, le format de date change également pour un format couramment utilisé dans la langue sélectionnée. Le format correct s'affiche dans les champs de données.

- Si vous réinitialisez le produit aux paramètres d'usine par défaut, AXIS Entry Manager revient à l'anglais.

- Si vous restaurez le produit, AXIS Entry Manager continue à utiliser la langue sélectionnée.

- Si vous redémarrez le produit, AXIS Entry Manager continue à utiliser la langue sélectionnée.

- Si vous mettez à niveau le firmware, AXIS Entry Manager continue à utiliser la langue sélectionnée.

Fixer la date et l'heure

Si le contrôleur de porte fait partie d'un système, les paramètres de date et d'heure sont distribués à tous les contrôleurs de porte. Cela signifie que les paramètres sont transmis aux autres contrôleurs du système, que vous synchronisiez ou non avec un serveur NTP, que vous définissiez la date et l'heure manuellement ou que vous obteniez la date et l'heure de l'ordinateur. Si vous ne pouvez pas voir les modifications, essayez d'actualiser la page dans votre navigateur. Pour plus d'informations sur la gestion d'un système de contrôleurs de portes, consultez Gérer les contrôleurs de porte réseau.

Pour définir la date et l'heure du produit Axis, accédez à Configuration > Date et heure.

- Vous pouvez fixer la date et l'heure des façons suivantes :

Récupérer la date et l'heure d'un serveur NTP. Cf. Récupérer la date et l'heure d'un serveur NTP (Network Time Protocol)..

Régler la date et l'heure manuellement. Cf. Régler la date et l'heure manuellement.

Récupérer la date et l'heure de l'ordinateur. Cf. Récupérer la date et l'heure de l'ordinateur.

Heure du contrôleur affiche la date et l'heure (horloge sur 24 h) du contrôleur de porte.

Les mêmes options de date et d'heure sont également disponibles dans les pages Options système. Accédez à Configuration > Configuration supplémentaire du contrôleur > Options système > Date et heure.

Récupérer la date et l'heure d'un serveur NTP (Network Time Protocol).

Accédez à Configuration > Date et heure.

Sélectionnez votre Fuseau horaire dans la liste déroulante.

Si l'heure d'été est utilisée dans votre région, sélectionnez Régler à l'heure d'été .

Sélectionnez Synchroniser avec NTP.

Sélectionnez l'adresse DHCP par défaut ou saisissez l'adresse d'un serveur NTP.

Cliquez sur Save (Enregistrer).

- Lors de la synchronisation avec un serveur NTP, la date et l'heure sont mises à jour en continu, car les données sont transmises depuis le serveur NTP. Pour plus d'informations sur les paramètres NTP, consultez Configuration NTP.

- Si vous utilisez un nom d'hôte pour le serveur NTP, un serveur DNS doit être configuré. Cf. Configuration DNS.

Régler la date et l'heure manuellement

Accédez à Configuration > Date et heure.

Si l'heure d'été est utilisée dans votre région, sélectionnez Régler à l'heure d'été .

Sélectionnez Définir la date et l'heure manuellement.

Saisissez la date et l'heure souhaitées.

Cliquez sur Save (Enregistrer).

- Si vous réglez la date et l'heure manuellement, la date et l'heure sont définies une seule fois et ne sont pas mises à jour automatiquement. Cela signifie que si la date et l'heure doivent être mises à jour, les modifications doivent être apportées manuellement parce qu'il n'existe aucune connexion à un serveur NTP externe.

Récupérer la date et l'heure de l'ordinateur

Accédez à Configuration > Date et heure.

Si l'heure d'été est utilisée dans votre région, sélectionnez Régler à l'heure d'été .

Sélectionnez Définir la date et l'heure manuellement.

Cliquez sur Synchroniser maintenant et enregistrer.

- Lors de l'utilisation de l'heure de l'ordinateur, la date et l'heure sont synchronisées avec l'heure de l'ordinateur une fois et ne sont pas mises à jour automatiquement. Cela signifie que si vous modifiez la date et l'heure sur l'ordinateur que vous utilisez pour gérer le système, vous devez synchroniser à nouveau.

Configurer les paramètres réseau

Pour configurer les paramètres réseau de base, accédez à Configuration > Paramètres réseau ou à Configuration > Configuration du contrôleur supplémentaire > Options système > Réseau > TCP/IP > Base.

Pour plus d'informations sur les paramètres réseau, consultez Réseau.

Configurer le matériel

Avant de pouvoir gérer les portes et les planchers, le matériel doit être configuré dans les pages Configuration matérielle.

Vous pouvez connecter des lecteurs, verrous et autres périphériques au produit Axis avant de terminer la configuration matérielle. Cependant, la connexion des périphériques sera plus facile à réaliser si vous complétez d'abord la configuration matérielle. En effet, un schéma des broches du matériel est disponible une fois la configuration terminée. Ce schéma indique comment connecter les périphériques aux broches et peut être utilisé comme fiche de référence pour l'entretien. Pour les instructions d'entretien, voir Instructions d'entretien.

- Si vous configurez le matériel pour la première fois, sélectionnez l'une des méthodes suivantes :

Importez un fichier de configuration matérielle. Cf. Comment importer un fichier de configuration matérielle.

Créez une nouvelle configuration matérielle. Cf. Créer une nouvelle configuration matérielle.

Si le matériel du produit n'a pas été configuré auparavant ou a été supprimé, Hardware Configuration (Configuration matérielle) sera disponible dans le panneau de notification de la page Vue d'ensemble.

Comment importer un fichier de configuration matérielle

L'importation d'un fichier de configuration matérielle peut accélérer la configuration matérielle du produit Axis.

Vous pouvez exporter le fichier d'un produit, puis l'importer dans d'autres produits pour réaliser plusieurs copies de la même configuration matérielle sans répéter plusieurs fois les mêmes étapes. Vous pouvez également sauvegarder des fichiers exportés en tant que sauvegardes et les utiliser pour restaurer des configurations matérielles antérieures. Pour en savoir plus, consultez Comment importer un fichier de configuration matérielle.

- Pour importer un fichier de configuration matérielle :

Allez dans Setup (Configuration) > Hardware Configuration (Configuration matérielle).

Cliquez sur Import hardware configuration (Importer la configuration matérielle) ou, s'il existe déjà une configuration matérielle, sur Reset and import hardware configuration (Réinitialiser et importer la configuration matérielle).

Dans la boîte de dialogue du navigateur de fichiers qui s'affiche, recherchez et sélectionnez le fichier de configuration matérielle (*.json) sur votre ordinateur.

Cliquez sur OK.

Comment importer un fichier de configuration matérielle

La configuration matérielle du produit Axis peut être exportée pour effectuer plusieurs copies de la même configuration matérielle. Vous pouvez également sauvegarder des fichiers exportés en tant que sauvegardes et les utiliser pour restaurer des configurations matérielles antérieures.

Il est impossible d'exporter la configuration matérielle des étages.

Les paramètres de verrouillage sans fil ne sont pas inclus dans l'exportation de la configuration du matériel.

- Pour exporter une fichier de configuration matérielle :

Allez dans Setup (Configuration) > Hardware Configuration (Configuration matérielle).

Cliquez sur Export hardware configuration (Exporter la configuration matérielle).

Selon le navigateur, vous devrez peut-être passer par une boîte de dialogue pour terminer l'exportation.

Sauf indication contraire, le fichier exporté (*.json) est enregistré dans le dossier de téléchargement par défaut. Vous pouvez sélectionner un dossier de téléchargement dans les paramètres utilisateur du navigateur web.

Créer une nouvelle configuration matérielle

Comment créer une nouvelle configuration matérielle sans périphériques

Allez dans Setup > Hardware Configuration (Configuration > Configuration matérielle) et cliquez sur Démarrer une nouvelle configuration matérielle.

Saisissez un nom pour le produit Axis.

Sélectionnez le nombre de portes connectées, puis cliquez sur Suivant.

Configurez les moniteurs de porte (capteurs de position de porte) et les verrous de porte selon vos exigences, puis cliquez sur Suivant. Pour plus d'informations sur les options disponibles, voir Comment configurer les moniteurs et verrous de porte.

Configurez les lecteurs et périphériques REX qui seront utilisés, puis cliquez sur Terminer. Pour plus d'informations sur les options disponibles, voir Comment configurer les lecteurs et périphériques REX.

Cliquez sur Fermer ou cliquez sur le lien pour afficher le graphique des connexions de broches du matériel.

Comment configurer les moniteurs et verrous de porte

Lorsque vous avez sélectionné une option de porte dans la nouvelle configuration matérielle, vous pouvez configurer les moniteurs et verrous de porte.

Si un moniteur de porte doit être utilisé, sélectionnez Door monitor (Moniteur de porte), puis sélectionnez l'option correspondant à la façon dont les circuits de moniteur de porte seront connectés.

Si le verrou de porte est verrouillé immédiatement après que la porte a été ouverte, sélectionnez Annuler la durée d'accès une fois que la porte est ouverte.

Si vous souhaitez retarder le reverrouillage, définissez la durée du retard en millisecondes dans Temps de reverrouillage.

Définissez les options d'heures du moniteur de porte ou, si aucun moniteur de porte n'est utilisé, les options de durée de verrouillage.

Sélectionnez les options qui correspondent à la façon dont les circuits de verrouillage seront connectés.

Si un moniteur de verrouillage doit être utilisé, sélectionnez Lock monitor (Moniteur de verrouillage), puis sélectionnez les options correspondant à la façon dont les circuits de moniteur de verrouillage seront connectés.

Si les options d'entrée des lecteurs, périphériques REX et moniteurs de porte doivent être supervisées, sélectionnez Enable supervised inputs (Activer les entrées supervisées).

Pour en savoir plus, consultez Comment utiliser des entrées supervisées.

- La plupart des options de verrouillage, de moniteur de porte et les options de lecteur peuvent être modifiées sans réinitialiser et démarrer une nouvelle configuration matérielle. Accédez à Setup (Configuration) > Hardware Reconfiguration (Reconfiguration matérielle).

- Vous pouvez connecter un moniteur de verrouillage par contrôleur de porte. Si vous utilisez des portes à double verrouillage, un seul des verrous peut avoir un moniteur de verrouillage. Si deux portes sont connectées au même contrôleur de porte, les moniteurs de verrouillage ne peuvent pas être utilisés.

- Les verrous motorisés doivent être configurés comme des verrous secondaires.

À propos des options de moniteur de porte et de durée

- Les options de moniteur de porte suivantes sont disponibles :

Moniteur de porte : sélectionné par défaut. Chaque porte possède son propre moniteur de porte qui, par exemple, signale si l'ouverture de la porte a été forcée ou si elle est restée ouverte trop longtemps. Décochez la case si aucun moniteur de porte ne doit être utilisé.

Circuit ouvert = porte fermée : sélectionner cette option si le circuit du moniteur de porte est normalement ouvert. Le moniteur de porte transmet le signal porte ouverte lorsque le circuit est fermé. Le moniteur de porte transmet le signal porte fermée lorsque le circuit est ouvert.

Circuit ouvert = porte ouverte : sélectionner cette option si le circuit du moniteur de porte est normalement fermé. Le moniteur de porte transmet le signal porte ouverte lorsque le circuit est ouvert. Le moniteur de porte transmet le signal porte fermée lorsque le circuit est fermé.

Annuler la durée d'accès une fois que la porte est ouverte : sélectionnez cette option pour empêcher le « talonnage ». Le verrou se verrouille dès que le moniteur de porte indique que la porte a été ouverte.

- Les options de durée d'ouverture de porte suivantes sont toujours disponibles :

Durée d'accès : définir la durée de déverrouillage en secondes de la porte après autorisation d'accès. La porte reste déverrouillée jusqu'à l'ouverture de la porte ou lorsque la durée définie a atteinte. La porte se verrouille lorsqu'elle se ferme, que la durée d'accès ait expiré ou non.

Longue durée d'accès : définir la durée de déverrouillage en secondes de la porte après autorisation d'accès. La longue durée d'accès remplace la durée déjà définie et est activée pour les utilisateurs avec une longue durée d'accès sélectionnée, voir Accréditations

- Sélectionnez Moniteur de porte pour afficher les options de durée d'ouverture de porte suivantes :

Durée d'ouverture trop longue : définir le nombre de secondes pendant lesquelles la porte peut rester ouverte. Si la porte est encore ouverte lorsque le délai est atteint, l'alarme temps d'ouverture trop long se déclenche. Définissez une règle d'action pour configurer l'action que doit déclencher l'événement Durée d'ouverture trop longue.

Temps de pré-alarme : une pré-alarme est un signal d'avertissement qui se déclenche avant que l'événement Durée d'ouverture trop longue ait été atteint. Il informe l'administrateur et avertit, suivant la façon dont la règle d'action a été configurée, la personne franchissant la porte que la porte doit être fermée pour éviter le déclenchement de l'alarme porte ouverte trop longtemps. Définissez le nombre de secondes avant le déclenchement de l'alarme porte ouverte trop longtemps et le système indique le signal d'avertissement de pré-alarme. Pour désactiver la pré-alarme, réglez le temps de pré-alarme sur 0.

- Accès autorisé : déverrouillage de la serrure

- Durée d'accès

- Aucune action effectuée - verrouillage de la serrure

- Action effectuée (porte ouverte) : verrouillage de la serrure ou déverrouillage maintenu jusqu'à la fermeture de la porte

- Temps d'ouverture trop long

- La pré-alarme s'éteint

- Temps de pré-alarme

- Ouverture trop longue : l'alarme s'éteint.

Pour plus d'informations sur la façon de définir une règle d'action, consultez Comment définir des règles d'action.

À propos des options de verrouillage

- Les options de circuit de verrouillage suivantes sont disponibles :

12 V

Fail-secure (À sécurité intégrée) – Sélectionnez cette option pour les verrous qui restent verrouillés pendant les coupures de courant. Lors de l'application de courant électrique, le verrou sera déverrouillé.

Fail-safe (À sécurité intrinsèque) – Sélectionnez les verrous qui se déverrouillent pendant les coupures de courant. Lors de l'application de courant électrique, le verrou sera verrouillé.

Relay (Relais) – Ne peut être utilisé que sur un verrou pour chaque contrôleur de porte. Si deux portes sont connectées au contrôleur de porte, un relais ne peut être utilisé que sur le verrou de la seconde porte.

Relay open = Locked (Relais ouvert = verrouillé) – Sélectionnez cette option pour les verrous qui restent verrouillés lorsque le relais est ouvert (à sécurité intégrée). Lorsque le relais se ferme, le verrou sera déverrouillé.

Relay open = Unlocked (Relais ouvert = déverrouillé) – Sélectionnez cette option pour les verrous qui se déverrouillent pendant les coupures de courant (à sécurité intrinsèque). Lorsque le relais se ferme, le verrou sera verrouillé.

None (Aucun) – Option disponible uniquement pour le verrou 2. Sélectionnez cette option uniquement si un verrou est utilisé.

- Les options du moniteur de verrouillage suivantes sont disponibles pour les configurations à une seule porte :

Lock monitor (Moniteur de verrouillage) – Sélectionnez cette option pour permettre l'accessibilité aux commandes du moniteur de verrouillage. Sélectionnez ensuite le verrou qui doit être contrôlé. Un moniteur de verrouillage peut être utilisé uniquement sur les portes à double verrouillage et ne peut pas être utilisé si deux portes sont connectées au contrôleur de porte.

Open circuit = Locked (Circuit ouvert = verrouillé) – Sélectionnez si le circuit de moniteur de verrouillage est normalement fermé. Le moniteur de verrouillage transmet le signal porte déverrouillé lorsque le circuit est fermé. Le moniteur de verrouillage transmet le signal de porte verrouillée lorsque le circuit est ouvert.

Open circuit = Unlocked (Circuit ouvert = déverrouillé) – Sélectionnez si le circuit de moniteur de verrouillage est normalement ouvert. Le moniteur de verrouillage transmet le signal de porte déverrouillée lorsque le circuit est ouvert. Le moniteur de verrouillage transmet le signal porte verrouillée lorsque le circuit est fermé.

Comment configurer les lecteurs et périphériques REX

Lorsque vous avez configuré les moniteurs et les verrous de porte dans la nouvelle configuration matérielle, vous pouvez configurer les lecteurs et demander à quitter les périphériques (REX).

Si un lecteur doit être utilisé, cochez la case, puis sélectionnez les options qui correspondent à protocole de communication du lecteur.

Si un périphérique REX, par ex. un bouton, un capteur ou une barre anti-panique doit être utilisé, cochez la case, puis sélectionnez l'option correspondant à la façon dont les circuits du périphérique REX seront connectés.

Si le signal REX n'influence pas l'ouverture de la porte (par exemple pour les portes avec poignées mécaniques ou barre anti-panique.), sélectionnez REX ne déverrouille pas la porte.

Si vous connectez plusieurs lecteurs ou périphériques REX au contrôleur de porte, exécutez de nouveau les deux étapes précédentes jusqu'à ce que chaque lecteur ou périphérique REX disposent des paramètres corrects.

À propos des options de lecteur et de périphérique REX

- Les options de lecteur suivantes sont disponibles :

Wiegand – Sélectionnez cette option pour les lecteurs qui utilisent des protocoles Wiegand. Sélectionnez ensuite la commande LED prise en charge par le lecteur. Les lecteurs avec commande LED unique basculent généralement entre le rouge et le vert. Les lecteurs à commande double des LED utilisent des fils différents pour les LED rouges et vertes. Cela signifie que celles-ci sont commandées indépendamment l'une de l'autre. Lorsque les deux LED sont allumées, la lumière semble être en orange. Consultez les informations du fabricant concernant la commande LED prise en charge par le lecteur.

OSDP, RS485 half duplex – Sélectionnez cette option pour les lecteurs RS485 avec prise en charge du half duplex. Consultez les informations du fabricant concernant le protocole pris en charge par le lecteur.

- Les options de périphérique suivantes sont disponibles :

Active low (Actif bas) – Sélectionnez cette option si le périphérique REX ferme le circuit.

Active high (Actif haut) – Sélectionnez si l'activation du périphérique REX ouvre le circuit.

REX does not unlock door (REX ne déverrouille pas la porte) – Sélectionnez cette option si le signal REX n'a pas d'influence sur l'ouverture de la porte (par exemple pour les portes avec poignées mécaniques ou barres anti-panique). L'alarme d'ouverture de porte forcée ne se déclenche pas tant que l'utilisateur ouvre la porte pendant la durée d'accès. Décochez cette option si la porte doit se déverrouiller automatiquement lorsque l'utilisateur active le périphérique REX.

La plupart des options de verrouillage, de moniteur de porte et les options de lecteur peuvent être modifiées sans réinitialiser et démarrer une nouvelle configuration matérielle. Accédez à Setup (Configuration) > Hardware Reconfiguration (Reconfiguration matérielle).

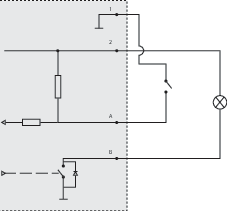

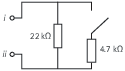

Comment utiliser des entrées supervisées

Les entrées supervisées indiquent l'état de la connexion entre le contrôleur de porte et les lecteurs, périphériques REX et moniteurs de porte. Si la connexion est interrompue, un événement est activé.

- Pour utiliser des entrées supervisées :

Installez des résistances de fin de ligne sur toutes les entrées supervisées. Consultez le schéma de connexion sur Entrées supervisées.

Accédez à Setup (Configuration) > Hardware Reconfiguration (Reconfiguration du matériel) et sélectionnez Enable supervised inputs (Activer les entrées supervisées). Vous pouvez également activer les entrées supervisées pendant la configuration du matériel.

À propos de la compatibilité des entrées supervisées

- Les connecteurs suivants prennent en charge les entrées supervisées :

Connecteur du lecteur E/S : signal de sabotage. Voir Connecteur E/S du lecteur.

Connecteur de porte. Voir Connecteur de porte.

- Les lecteurs et les commutateurs qui peuvent être utilisés avec des entrées supervisées sont les suivants :

lecteurs et commutateurs avec résistance interne de 1 kohms à 5 V ;

lecteurs et commutateurs sans résistance interne.

Comment créer une nouvelle configuration matérielle pour les verrous sans fil

Allez à Setup (Configuration) > Hardware Configuration (Configuration matérielle) et cliquez sur Start new hardware configuration (Démarrer une nouvelle configuration matérielle).

Saisissez un nom pour le produit Axis.

Dans la liste des périphériques, sélectionnez un fabricant de passerelle sans fil.

Si vous souhaitez connecter une porte filaire, cochez la case 1 porte, puis cliquez sur Suivant. Si aucune porte n'est incluse, cliquez sur Finish (Terminer).

Selon le fabricant de la serrure, continuez selon l'un des éléments de liste :

ASSA Aperio : Cliquez sur le lien pour afficher le graphique des connexions de broches du matériel ou cliquez sur Close (Fermer) et allez dans Setup (Configuration) > Hardware Reconfiguration (Reconfiguration matérielle) pour terminer la configuration, voir Ajouter des portes et périphériques Assa AperioTM

SmartIntego : Cliquez sur le lien pour afficher le graphique des connexions de broches du matériel ou sur Click here to select wireless gateway and configure doors (Cliquez ici pour sélectionner la passerelle sans fil et configurer les portes) pour terminer la configuration, voir Comment configurer SmartIntego.

Ajouter des portes et périphériques Assa AperioTM

Avant d'ajouter une porte sans fil au système, elle doit être couplée avec le hub de communication Assa Aperio connecté, en utilisant Aperio PAP (outil d'application de programmation Aperio).

Pour ajouter une porte sans fil :

Accédez à Setup (Configuration) > Hardware Reconfiguration (Reconfiguration matérielle).

Sous Wireless Doors and Devices (Portes et dispositifs sans fil) cliquez sur Add door (Ajouter porte).

Dans le champ Door name (Nom de la porte) : Saisissez un nom significatif.

Dans le champ ID sous Lock (Verrou) : Saisissez l'adresse à six caractères de l'appareil que vous souhaitez ajouter. L'adresse de l'appareil est imprimée sur l'étiquette du produit.

En option, sous Capteur de position de porte : Choisissez Capteur de position de porte intégré ou Capteur de position de porte externe.

- Remarque

Si vous utilisez un interrupteur de position de porte externe (DPS), assurez-vous que le dispositif de verrouillage Aperio prend en charge la détection de l'état de la poignée de porte avant de le configurer.

En option, dans le champ ID sous Capteur de position de porte : Saisissez l'adresse à six caractères de l'appareil que vous souhaitez ajouter. L'adresse de l'appareil est imprimée sur l'étiquette du produit.

Cliquez sur Ajouter.

Comment créer une nouvelle configuration matérielle avec le contrôleur d'ascenseur (AXIS A9188)

Avant de créer une configuration matérielle, vous devez ajouter un utilisateur dans AXIS A9188 Network I/O Relay Module. Allez à l'interface Web A9188 > Preferences (Préférences) > Additional device configuration (Configuration d'appareil supplémentaire) > Basic setup (Configuration de base) > Users (Utilisateurs) > Add (Ajouter) > User setup (Configuration d'utilisateur).

Vous pouvez configurer au maximum 2 modules AXIS A9188 Network I/O Relay Module avec chaque contrôleur de porte réseau Axis

Dans A1001, allez à Setup (Configuration) > Hardware Configuration (Configuration matérielle) et cliquez sur Start new hardware configuration (Créer une nouvelle configuration matérielle).

Saisissez un nom pour le produit Axis.

Dans la liste des périphériques, sélectionnez Elevator control (Contrôleur d'ascenseur) pour inclure AXIS A9188 Network I/O Relay Module et cliquez sur Next (Suivant).

Saisissez un nom pour le lecteur connecté.

Sélectionnez le protocole de lecture qui sera utilisé, puis cliquez sur Finish (Terminer).

Cliquez sur Network Peripherals (Périphériques réseau) pour terminer la configuration, voir Comment ajouter des périphériques réseau et les configurer ou cliquez sur le lien pour accéder au graphique de connexion des broches du matériel.

Comment ajouter des périphériques réseau et les configurer

- Avant de configurer les périphériques, vous devez ajouter un utilisateur dans AXIS A9188 Network I/O Relay Module. Accédez à l'interface Web AXIS A9188 > Preferences > Additional device configuration > Basic setup > Users > Add > User setup (Préférences > Configuration d'appareil supplémentaire > Configuration de base > Utilisateurs > Ajouter > Configuration d'utilisateur).

- N'ajoutez pas un autre AXIS A1001 Network Door Controller en tant que périphérique réseau.

Allez à Setup (Configuration) > Network Periphals (Périphériques réseau) pour ajouter un périphérique.

Trouvez vos périphériques sous Discovered devices (Périphériques identifiés).

Cliquez sur Add this device (Ajouter ce périphérique).

Saisissez le nom du périphérique.

Saisissez le nom d'utilisateur et le mot de passe de l'interface Web AXIS A9188.

Cliquez sur Ajouter.

Vous pouvez ajouter manuellement des périphériques réseau en saisissant l'adresse MAC ou l'adresse IP dans la boîte de dialogue Manually add device (Ajouter manuellement un périphérique).

Si vous souhaitez supprimer un calendrier, vérifiez d'abord qu'il n'est pas utilisé par le module de relais I/O du réseau.

Comment configurer les E/S et les relais des périphériques réseau

Avant de configurer les périphériques réseau, vous devez ajouter un utilisateur dans AXIS A9188 Network I/O Relay Module. Accédez à l'interface Web AXIS A9188 > Preferences > Additional device configuration > Basic setup > Users > Add > User setup (Préférences > Configuration d'appareil supplémentaire > Configuration de base > Utilisateurs > Ajouter > Configuration d'utilisateur).

Accédez à Setup > Network Periphals (Configuration > Périphériques réseau) et cliquez sur la ligne Added devices (Périphériques ajoutés).

Choisissez les E/S et les relais pour configurer un étage.

Cliquez sur Set as floor (Définir comme étage) et saisissez un nom.

Cliquez sur Add (Ajouter).

L'étage est maintenant visible dans l'onglet Floor (Étage) sous Access Management (Gestion des accès).

Dans AXIS Entry Manager, vous pouvez ajouter un maximum de 16 étages.

Vérifier les connexions matérielles.

Lorsque l'installation et la configuration du matériel sont terminées, et à tout moment pendant la durée de vie du contrôleur de porte, vous pouvez vérifier le fonctionnement des moniteurs de porte connectés, des modules de relais E/S réseau, des verrous et lecteurs.

Pour vérifier la configuration et accéder aux commandes de vérification, accédez à Setup (Configuration) > Hardware Connection Verification (Vérification de la configuration matérielle).

Commandes de vérification - Portes

Door state (État de la porte)– Vérifier l'état actuel du moniteur de porte, des alarmes de porte et des verrous. Cliquez sur Obtenir l'état actuel.

Verrou – Déclencher manuellement le verrouillage. Les verrous principaux et les verrous secondaires, le cas échéant, sont affectés. Cliquez sur Verrouiller ou Déverrouiller.

Verrou – Déclencher manuellement le verrou pour autoriser l'accès. Seuls les verrous principaux sont affectés. Cliquez sur le bouton Access (Accéder).

Reader : Feedback (Lecteur : Feedback) – Vérifier le retour d'informations du lecteur, par exemple les sons et les signaux provenant LED, pour différentes commandes. Sélectionnez la commande et cliquez sur Test. Les types d'informations disponibles dépendent du lecteur. Pour en savoir plus, consultez Retour d'informations du lecteur. Voir également les instructions du fabricant.

Reader : Tampering (Lecteur : sabotage) – Obtenir des informations sur la dernière tentative de détérioration. La première tentative de sabotage sera enregistrée lors de l'installation du lecteur. Cliquez sur Get last tampering (Obtenir la dernière détérioration).

Reader: Card swipe (Lecteur : Balayage de carte) – Obtenir des informations sur la dernière carte utilisée ou autre type de jeton utilisateur accepté par le lecteur. Cliquez sur Get last credential (Obtenir le dernier identifiant).

REX : obtenir des informations sur la dernière fois où le périphérique REX (Request to EXit) a été utilisé. Cliquez sur Get last REX (Obtenir dernier REX).

Commandes de vérification - étages

État de l'étage : vérifier l'état actuel de l'accès à l'étage. Cliquez sur Obtenir l'état actuel.

Verrouiller et déverrouiller l'étage : déclencher manuellement l'accès de l'étage. Les verrous principaux et les verrous secondaires, le cas échéant, sont affectés. Cliquez sur Verrouiller ou Déverrouiller.

Accès à l'étage : autoriser manuellement l'accès temporaire à l'étage. Seuls les verrous principaux sont affectés. Cliquez sur le bouton Access (Accéder).

Elevator Reader : Feedback (Lecteur de l'ascenseur : Feedback) – Vérifier le retour d'informations du lecteur, par exemple les sons et les signaux provenant LED, pour différentes commandes. Sélectionnez la commande et cliquez sur Test. Les types d'informations disponibles dépendent du lecteur. Pour en savoir plus, consultez Retour d'informations du lecteur. Voir également les instructions du fabricant.

Elevator Reader : tampering (Lecteur de l'ascenseur : sabotage) – Obtenir des informations sur la dernière tentative de sabotage. La première tentative de sabotage sera enregistrée lors de l'installation du lecteur. Cliquez sur Get last tampering (Obtenir le dernier sabotage).

Elevator Reader: Card swipe (Lecteur de l'ascenseur : Balayage de carte) – Obtenir des informations sur la dernière carte utilisée ou autre type de jeton utilisateur accepté par le lecteur. Cliquez sur Get last credential (Obtenir le dernier identifiant).

REX : obtenir des informations sur la dernière fois où le périphérique REX (Request to EXit) a été utilisé. Cliquez sur Get last REX (Obtenir dernier REX).

Configurer les cartes et formats

Le contrôleur de porte dispose de quelques formats de carte prédéfinis couramment utilisés que vous pouvez utiliser ainsi ou modifier, si nécessaire. Vous pouvez également créer des formats de carte personnalisés. Chaque format de carte dispose d'un ensemble de règles, cartes de champ, indiquant la façon dont les informations stockées sur la carte sont organisées. En définissant un format de carte, vous indiquez au système comment interpréter les informations que le contrôleur reçoit du lecteur. Pour plus d'informations sur les formats de carte pris en charge pour le lecteur, consultez les instructions du fabricant.

- Pour activer les formats de carte :

Allez à Setup (Configuration) > Configure cards and formats (Configurer les cartes et les formats).

Sélectionnez un ou plusieurs formats de carte qui correspondent au format de carte utilisé par les lecteurs connectés.

- Pour créer de nouveaux formats de carte :

Allez à Setup (Configuration) > Configure cards and formats (Configurer les cartes et les formats).

Cliquez sur Add card format (Ajouter un format de carte).

Dans la boîte de dialogue Add card format (Ajouter un format de carte), saisissez un nom, une description et la longueur en bits du format de carte. Cf. Descriptions des formats de carte.

Cliquez sur Add field map (Ajouter une carte de champ) et saisissez les informations requises dans les champs. Cf. Champs.

Pour ajouter plusieurs cartes de champ, répétez l'étape précédente.

Pour développer un élément dans les listes Card formats (Formats de carte) et afficher les formats de carte et les cartes de champ, cliquez sur ![]() .

.

Pour modifier un format de carte, cliquez sur ![]() et modifiez les descriptions de formats de carte et les champs, si nécessaire. Cliquez sur Save (Enregistrer).

et modifiez les descriptions de formats de carte et les champs, si nécessaire. Cliquez sur Save (Enregistrer).

Pour supprimer une carte de champ dans la boîte de dialogue Edit card format (Modifier le format de carte) ou Add card format (Ajouter le format de carte), cliquez sur ![]()

Pour supprimer un format de carte, cliquez sur ![]() .

.

- Toutes les modifications apportées aux formats de carte s'appliquent à l'ensemble du système des contrôleurs de portes.

- Vous pouvez uniquement activer et désactiver les formats de carte si au moins un contrôleur de porte du système a été configuré avec au moins un lecteur. Voir Configurer le matériel et Comment configurer les lecteurs et périphériques REX.

- Deux formats de carte ayant la même longueur en bits ne peut pas être activées simultanément. Par exemple, si vous avez défini deux formats de carte de 32 bits, « Format A » et « Format B », et que vous avez activé « Format A », vous ne pouvez pas activer « Format B » sans avoir d'abord désactivé « Format A ».

- Si aucun format de carte n'a été activé, vous pouvez utiliser les types d'identification Card raw only (Carte brute uniquement) et Card raw and PIN (Carte brute et PIN) pour identifier une carte et autoriser l'accès aux utilisateurs. Toutefois, nous ne le recommandons pas étant donné que les différents fabricants de lecteurs ou paramètres du lecteur peuvent générer des données brutes de carte différentes.

Descriptions des formats de carte

Name (Nom) (requis) – Saisissez un nom descriptif.

Description – Saisissez des informations supplémentaires si vous le souhaitez. Ces informations ne sont visibles que dans les boîtes de dialogue Edit card format (Modifier le format de carte) et Add card format (Ajouter un format de carte).

Bit length (Longueur en bits) (requis) – Saisissez la longueur en bits du format de carte. Elle doit être comprise entre 1 et 1000000000.

Champs

Name (Nom) (requis) – Saisissez le nom du champ sans espace, par exemple

OddParity.Exemples de champs courants :

Parity(Parité) – Les bits de parité sont utilisés pour la détection d'erreur. Les bits de parité sont généralement ajoutés au début ou à la fin d'une chaîne de code binaire et indiquent si le nombre de bits est pair ou impair.EvenParity– Les bits de parité paire garantissent qu'il y a un nombre pair de bits dans la chaîne. Les bits de valeur 1 sont comptés. Si le résultat est pair, la valeur donnée au bit de parité est 0. Si le résultat est impair, la valeur donnée au bit de parité est 1, le résultat devenant alors un nombre pair.OddParity– Les bits de parité impaire garantissent qu'il y a un nombre impair de bits dans la chaîne. Les bits de valeur 1 sont comptés. Si le résultat est impair, la valeur donnée au bit de parité impaire est 0. Si le résultat est pair, la valeur donnée au bit de parité est 1, le résultat devenant alors un nombre impair.FacilityCode– Des codes de fonctions sont parfois utilisés pour vérifier que le jeton correspond au lot d'accréditations des utilisateurs finaux commandés. Dans les anciens systèmes de contrôle d'accès, le code de fonction était utilisé pour une validation dégradée, ce qui autorisait l'entrée à tous les employés du lot d'accréditations qui avait été encodées avec un code de site correspondant. Ce champ, sensible à la casse, est requis pour le produit à valider sur le code de fonction.CardNr– L'ID utilisateur ou le numéro de carte est ce qui est validé le plus fréquemment dans les systèmes de contrôle d'accès. Ce champ, sensible à la casse, est requis pour le produit à valider sur le numéro de carte.CardNrHex– Les données binaires du numéro de carte sont encodées sous forme de nombres hexadécimaux en minuscules dans le produit. Elles sont principalement utilisées pour la recherche de panne pour déterminer pourquoi vous n'obtenez pas le numéro de carte prévue à partir du lecteur.

Range (Plage) (requis) – Saisissez la plage de bits de la carte de champ, par exemple 1 2 – 17, 18 – 33 et 34 bits.

(Encoding) Encodage (requis) – Sélectionnez le type d'encodage de chaque champ.

BinLE2Int – Les données binaires sont encodées sous forme de nombres entiers dans l'ordre des bits little endian. Entier signifie qu'il doit s'agir d'un nombre entier (sans décimale). L'ordre des bits little endian signifie que le premier bit est le plus petit (le moins important).

BinBE2Int – Les données binaires sont encodées sous forme de nombres entiers dans l'ordre des bits big endian. Entier signifie qu'il doit s'agir d'un nombre entier (sans décimale). L'ordre des bits big endian signifie que le premier bit est le plus grand (le plus important).

BinLE2Hex – Les données binaires sont encodées sous forme de nombres hexadécimaux en minuscules dans l'ordre des bits little endian. Le système hexadécimal, également appelé système de numération en base 16, se compose de 16 symboles uniques : les chiffres 0 à 9 et les lettres a à f. L'ordre des bits little endian signifie que le premier bit est le plus petit (le moins significatif).

BinBE2Hex – Les données binaires sont encodées sous forme de nombres hexadécimaux en minuscules dans l'ordre des bits big endian. Le système hexadécimal, également appelé système de numération en base 16, se compose de 16 symboles uniques : les chiffres 0 à 9 et les lettres a à f. L'ordre des bits big endian signifie que le premier bit est le plus grand (le plus significatif).

BinLEIBO2Int – Les données binaires sont encodées de la même manière que BinLE2Int, mais les données de carte brute sont lues dans l'ordre des octets inversé d'une séquence de plusieurs octets avant que les champs ne soient encodés.

BinBEIBO2Int – Les données binaires sont encodées comme pour BinBE2Int, mais les données brutes des cartes sont lues dans l'ordre des octets inversés dans une séquence de plusieurs octets avant que les cartes de champs soient encodées.

Pour plus d'informations sur les champs que votre format de carte utilise, consultez les instructions du fabricant.

Code de fonction prédéfini

Les codes de fonction sont parfois utilisés pour vérifier que le jeton correspond au système de contrôle d'accès de l'installation. Souvent, tous les jetons émis pour une installation unique ont le même code de fonction. Saisissez un code de fonction prédéfini pour permettre l'enregistrement manuel plus facile d'un lot de cartes. Le code de fonction prédéfini est automatiquement rempli lors de l'ajout d'utilisateurs, voirAccréditations

Pour configurer un code de fonction :

accédez à Configuration > Configurer les cartes et les formats.

Dans Code de fonction prédéfini : saisissez un code de fonction.

Cliquez sur Définir le code de fonction.

Configurer les services

L'option Configurer les services dans la page de configuration est utilisée pour accéder à la configuration des services externes qui peuvent être utilisés avec le contrôleur de porte externe.

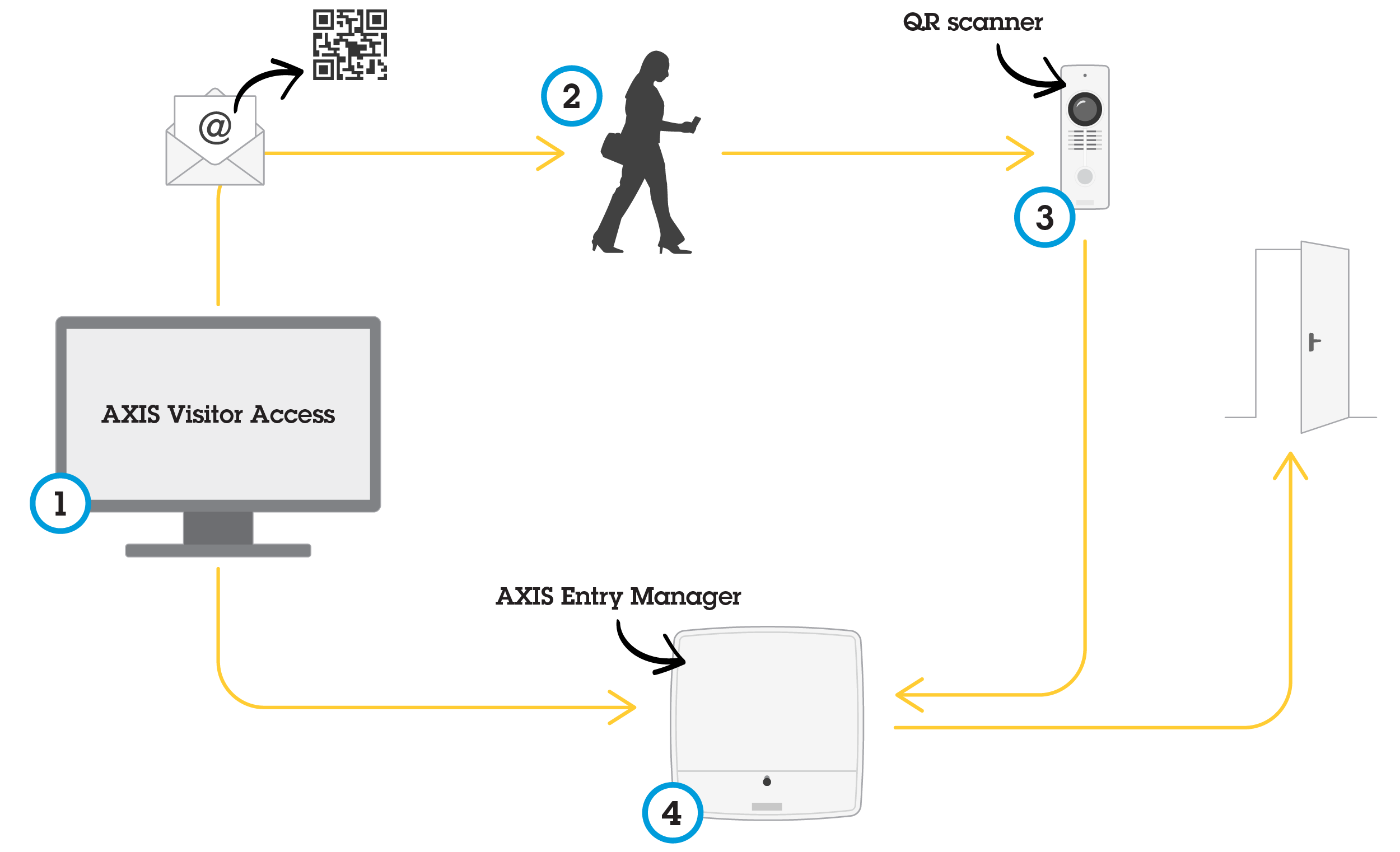

AXIS Visitor Access

AXIS Visitor Access permet de créer des informations d'identification temporaires sous la forme d'un code QR. Une station de porte ou une caméra réseau Axis connectée au système de contrôle d'accès scanne le code QR.

- Le service se compose de :

un contrôleur de porte Axis avec AXIS Entry Manager et un firmware version 1.65.2 ou supérieure,

une caméra réseau ou une station de porte Axis, avec l'application de lecture de codes QR installée,

un PC Windows® avec l'application AXIS Visitor Access installée.

L'utilisateur crée dans AXIS Visitor Access (1) une invitation qu'il envoie à l'adresse de messagerie du visiteur. En parallèle, les informations d'identification permettant de déverrouiller la porte sont créées et stockées dans le contrôleur de porte Axis connecté (4). Le visiteur présente le code QR inclus dans l'invitation à la caméra réseau ou à la station de porte (3), qui demande au contrôleur de porte (4) de déverrouiller la porte.

Code QR est une marque déposée de Denso Wave, inc.

Conditions préalables pour AXIS Visitor Access

- Axis Visitor Access requiert les éléments suivants :

Matériel du contrôleur de porte configuré

Caméra réseau ou station de porte Axis connectée au même réseau que le contrôleur de porte et accessible aux visiteurs par la porte

Package d'installation AXIS Visitor Access disponible sur axis.com

Deux comptes utilisateur supplémentaires réservés au service AXIS Visitor Access dans le contrôleur de porte : un pour l'application AXIS Visitor Access et un pour l'application de lecture de codes QR. Pour en savoir plus sur la création de comptes utilisateur, voir Utilisateurs.

- Vous ne pouvez connecter le service AXIS Visitor Access qu'à un contrôleur de porte sur l'ensemble du système.

- Le service AXIS Visitor Access permet uniquement de gérer les portes contrôlées par le contrôleur de porte connecté. Il ne prend pas en charge d'autres portes du système.

- Utilisez l'application AXIS Visitor Access pour modifier et supprimer des visiteurs. N'utilisez pas AXIS Entry Manager.

- Si vous modifiez le mot de passe du compte utilisateur utilisé pour AXIS Visitor Access, vous devez également le mettre à jour dans AXIS Visitor Access.

- Si vous modifiez le mot de passe du compte utilisateur utilisé pour l'application de lecture de codes QR, vous devez reconfigurer le lecteur de codes QR.

Configurer AXIS Visitor Access

L'installation de l'application de lecture de codes QR sur la caméra réseau ou la station de porte Axis s'effectue lors de la configuration du service AXIS Visitor Access. Il n'est pas nécessaire de procéder à une installation séparée.

Dans la page Web du contrôleur de porte, allez à Configuration > Configurer des services > Paramètres.

Cliquez sur Démarrer une nouvelle configuration.

Suivez les instructions pour finaliser la configuration.

- Important

Si vous souhaitez appliquer HTTPS, assurez-vous que le contrôleur de porte communique via HTTPS. Sinon, l'application ne sera pas en mesure de communiquer avec le contrôleur de porte.

Installez et configurez l'application AXIS Visitor Access sur l'ordinateur qui sera utilisé pour créer des identifiants temporaires.

SmartIntego

SmartIntego est une solution sans fil qui permet d'augmenter le nombre de portes gérées par un contrôleur de porte.

Conditions préalables pour SmartIntego

Les conditions préalables suivantes doivent être satisfaites avant de procéder à la configuration SmartIntego :

Il faut créer un fichier csv. Le fichier csv contient des informations sur GatewayNode et les portes utilisées dans votre solution SmartIntego. Le fichier est crée dans un logiciel autonome fourni par un partenaire SimonsVoss.

La configuration matérielle de SmartIntego a été effectuée, voir Comment créer une nouvelle configuration matérielle pour les verrous sans fil.

- Vous devez disposer de la version 2.1.6452.23485, build 2.1.6452.23485 (8/31/2017 1:02:50 PM) ou d'une version ultérieure de l'outil de configuration SmartIntego.

- La norme Advanced Encryption Standard (AES) n'est pas prise en charge pour SmartIntego. Elle doit donc être désactivée dans l'outil de configuration SmartIntego.

Comment configurer SmartIntego

- Assurez-vous que les conditions préalables répertoriées ont été respectées.

- Pour une meilleure visibilité de l'état de la batterie, accédez à Configuration > Configurer journaux événements et alarmes, puis ajoutez Porte — Alarme batterie ou IdPoint — Alarme batterie comme alarme.

- Les paramètres de contrôle de la porte proviennent du fichier CSV importé. Aucune modification de ce paramètre n'est nécessaire dans une installation normale.

Cliquez sur Parcourir..., sélectionnez le fichier csv et cliquez sur Télécharger un fichier.

Choisissez un GatewayNode et cliquez sur Suivant.

Un aperçu de la nouvelle configuration s'affiche. Désactivez les moniteurs de porte si nécessaire.

Cliquez sur Configurer.

Un aperçu des portes incluses dans la configuration s'affiche. Cliquez sur Settings (Paramètres) pour configurer chaque porte individuellement.

Comment reconfigurer SmartIntego

Cliquez sur Configuration dans le menu général.

Cliquez sur Configurer les services > Paramètres.

Cliquez sur Re-configurer.

Cliquez sur Parcourir..., sélectionnez le fichier csv et cliquez sur Télécharger un fichier.

Choisissez un GatewayNode et cliquez sur Suivant.

Un aperçu de la nouvelle configuration s'affiche. Désactivez les moniteurs de porte si nécessaire.

- Remarque

Les paramètres de contrôle de la porte proviennent du fichier CSV importé. Aucune modification de ce paramètre n'est nécessaire dans une installation normale.

Cliquez sur Configurer.

Un aperçu des portes incluses dans la configuration s'affiche. Cliquez sur Settings (Paramètres) pour configurer chaque porte individuellement.

Gérer les contrôleurs de porte réseau

La page Gérer les contrôleurs de porte réseau dans le système affiche des informations sur le contrôleur de porte, son état système et les autres contrôleurs de porte qui font partie du système. Elle permet également à l'administrateur de modifier la configuration du système en ajoutant et supprimant des contrôleurs de porte.

Tous les contrôleurs de porte dans un système doivent être connectés au même réseau et être configurés pour une utilisation sur un seul site.

Pour gérer des contrôleurs de porte, accéder à Configuration > Gérer les contrôleurs de porte réseau dans le système.

- La page Gérer les contrôleurs de porte réseau dans le système comprend les panneaux suivants :

System status of this controller (État du système de ce contrôleur) – Affiche l'état du système du contrôleur de porte et permet de basculer entre les modes de système et la version autonome. Pour en savoir plus, consultez État système du contrôleur de porte.

Network door controllers in system (Contrôleurs de portes réseau dans le système) – Affiche des informations sur les contrôleurs de portes du système et comprend des contrôles pour ajouter et supprimer un contrôleur du système. Pour en savoir plus, consultez Contrôleurs de porte connectés dans le système.

État système du contrôleur de porte

L'état système définit si le contrôleur de porte peut faire partie d'un système de contrôleurs de porte. L'état système du contrôleur de porte apparaît dans le panneau System status for this controller (État système de ce contrôleur).

Si le contrôleur de porte n'est pas en mode autonome et que vous souhaitez le protéger contre tout ajout à un système, cliquez sur Activate standalone mode (Activer le mode autonome) pour passer en mode autonome.

Si le contrôleur de porte se trouve en mode autonome mais que vous avez l'intention de l'ajouter à un système, cliquez sur Deactivate standalone mode (Désactiver le mode autonome) pour quitter le mode autonome.

Modes système

This controller is not part of a system and not in standalone mode (Ce contrôleur ne fait pas partie d'un système et ne se trouve pas en mode autonome) – Le contrôleur de porte n'a pas été configuré comme partie intégrante d'un système, et il n'est pas en mode autonome. Cela signifie que le contrôleur de porte est ouvert et peut être ajouté à un système par n'importe quel autre contrôleur de porte au sein du même réseau. Pour éviter que le contrôleur de porte ne soit ajouté à un système, activez le mode autonome.

This controller is set to standalone mode (Ce contrôleur est réglé en mode autonome) – Le contrôleur de porte ne fait pas partie d'un système. Il ne peut pas être ajouté à un système par d'autres contrôleurs de porte du réseau ou ajouter d'autres contrôleurs de porte lui-même. Le mode autonome est généralement utilisé dans les petites installations avec un contrôleur de porte et une ou deux portes. Pour permettre qu'un contrôleur soit ajouté à un système, vous devez désactiver le mode autonome.

This controller is part of a system (Ce contrôleur fait partie d'un système) – Le contrôleur de porte fait partie d'un système distribué. Dans le système distribué, les utilisateurs, groupes, portes et programmations sont partagés entre les contrôleurs connectés.

Contrôleurs de porte connectés dans le système

- Le panneau contrôleurs de porte réseau connectés dans le système permet de contrôler les modifications système suivantes :

Ajouter un contrôleur de porte à un système, voir Ajouter des contrôleurs de porte au système.

Supprimer un contrôleur de porte d'un système, voir Supprimer des contrôleurs de porte du système.

Liste des contrôleurs de porte connectés

- Le panneau de contrôleurs de porte réseau dans le système comprend également une liste qui affiche les informations suivantes sur l'identité et l'état des contrôleurs de porte connectés dans le système :

Nom : le nom défini par l'utilisateur du contrôleur de porte. Si l'administrateur n'a pas défini un nom lors de la configuration du matériel, le nom par défaut s'affiche.

Adresse IP

Adresse MAC

État : le contrôleur de porte à partir duquel vous accédez au système affiche l'état de Ce contrôleur. Les autres contrôleurs de portes dans le système affichent l'état En ligne.

Version du firmware

Pour ouvrir les pages Web d'un autre contrôleur de porte, cliquez sur l'adresse IP du contrôleur.

Pour mettre à jour la liste, cliquez sur Actualiser la liste des contrôleurs.

Tous les contrôleurs d'un système doivent toujours avoir la même version de firmware. Utilisez Axis Device Manager pour effectuer une mise à niveau du firmware parallèle sur tous les contrôleurs de l'ensemble du système.

Ajouter des contrôleurs de porte au système

Lors de l'appariement des contrôleurs de porte, tous les paramètres de gestion d'accès du contrôleur de porte ajouté seront supprimés et remplacés par les paramètres de gestion d'accès du système.

Pour ajouter un contrôleur de porte au système à partir de la liste des contrôleurs de porte :

Accédez à Configuration > Gérer les contrôleurs de porte réseau dans le système.

Cliquez sur Ajouter des contrôleurs au système à partir de la liste.

Sélectionnez le contrôleur de porte que vous souhaitez ajouter.

Cliquez sur Ajouter.

Pour ajouter d'autres contrôleurs de porte, répétez les étapes ci-dessus.

Pour ajouter un contrôleur de porte au système par son adresse IP MAC connue :

Accédez à Gérer les périphériques.

Cliquez sur Ajouter un contrôleur au système via son adresse IP ou MAC.

Saisissez l'adresse IP ou l'adresse MAC.

Cliquez sur Ajouter.

Pour ajouter d'autres contrôleurs de porte, répétez les étapes ci-dessus.

Une fois l'appariement terminé, l'ensemble des utilisateurs, des portes, des programmes et des groupes sont partagés par tous les contrôleurs de porte du système.

Pour mettre à jour la liste, cliquez sur Actualiser la liste des contrôleurs.

Supprimer des contrôleurs de porte du système

- Avant de supprimer un contrôleur de porte du système, réinitialisez sa configuration matérielle. Si vous ignorez cette étape, toutes les portes liées au contrôleur de porte supprimé resteront dans le système et ne pourront pas être supprimées.

- Lors de la suppression d'un contrôleur de porte à partir d'un système à deux contrôleurs, les deux contrôleurs de porte passent automatiquement en mode autonome.

Pour supprimer un contrôleur de porte du système :

Accédez au système via le contrôleur de porte que vous souhaitez supprimer et accédez à Setup (Configuration) > Hardware Configuration (Configuration matérielle).

Cliquez sur Reset hardware configuration (Réinitialiser la configuration matérielle).

Une fois la configuration matérielle réinitialisée, passez à Setup (Configuration) > Manage Network Door Controllers in System (Gérer les contrôleurs de porte réseau dans le système).

Dans la liste Network door controllers in system (Contrôleurs de portes réseau dans le système), identifiez le contrôleur de porte que vous souhaitez supprimer et cliquez sur Remove from system (Supprimer du système).

Une boîte de dialogue vous rappelle de réinitialiser la configuration matérielle du contrôleur de porte. Cliquez sur Remove controller (Supprimer le contrôleur) pour confirmer.

Une boîte de dialogue s'affiche et vous invite à confirmer que vous souhaitez supprimer le contrôleur de porte. Cliquez sur OK pour confirmer. Le contrôleur de porte supprimé est désormais en mode autonome.

- Lorsqu'un contrôleur de porte est supprimé du système, tous ses paramètres de gestion d'accès sont supprimés.

- Seuls les contrôleurs de porte en ligne peuvent être supprimés.

Mode configuration

Le mode configuration est le mode standard lorsque vous accédez au périphérique pour la première fois. Lorsque le mode configuration est désactivé, la plupart des fonctions de configuration du périphérique sont masquées.

La désactivation du mode configuration ne doit pas être considérée comme une fonction de sécurité. Cette fonction est conçue pour arrêter les erreurs de configuration et non pour empêcher des utilisateurs malveillants de modifier des paramètres critiques.

Comment désactiver le mode Configuration

Accédez à Configuration > Désactiver le mode Configuration.

Saisissez un code PIN et sélectionnez OK.

Le code PIN n'est pas obligatoire.

Comment activer le mode Configuration

Accédez à Configuration > Activer le mode Configuration.

Saisissez le code PIN et sélectionnez OK.

Si vous ne vous souvenez pas votre de code PIN, vous pouvez activer le mode Configuration en saisissant http://[IP-address]/webapp/pacs/index.shtml#resetConfigurationMode.

Instructions d'entretien

Pour garantir le fonctionnement du système de contrôle d'accès, Axis recommande son entretien régulier, y compris les contrôleurs de portes et les appareils connectés.

- Faites l'entretien au moins une fois par an. La procédure d'entretien proposée comprend notamment les étapes suivantes :

Assurez-vous que toutes les connexions entre le contrôleur de porte et les appareils externes sont sécurisées.

Vérifiez toutes les connexions matérielles. Cf. Commandes de vérification - Portes.

Vérifiez que le système, y compris les appareils externes connectés, fonctionne correctement.

Scannez une carte et testez les lecteurs, les portes et les verrous.

Si le système comprend des appareils REX, des capteurs ou d'autres appareils, testez-les aussi.

Si activées, testez les alarmes de falsification.

- Si après avoir effectué l'une des étapes ci-dessus vous constatez des pannes ou comportements inattendus :

Testez les signaux des câbles en utilisant l'équipement approprié et vérifiez si les fils ou câbles sont endommagés de quelque manière que ce soit.

Remplacez tous les câbles et fils endommagés ou défectueux.

Une fois que les câbles et les fils ont été remplacés, vérifiez à nouveau toutes les connexions matérielles. Cf. Commandes de vérification - Portes.

Assurez-vous que tous les horaires d'accès, les portes, les groupes et les utilisateurs sont à jour.

Si le contrôleur de porte ne se comporte pas comme prévu, voir Recherche de panne et Maintenance pour plus d'informations.

Gestion de l'accès

À propos des utilisateurs

Dans AXIS Entry Manager, les utilisateurs sont les personnes qui ont été enregistrées en tant que responsables d'un ou plusieurs jetons (types d'identification). Chaque personne doit disposer d'un profil utilisateur unique pour être autorisée à accéder aux portes dans le système de contrôle d'accès. Le profil utilisateur se compose d'accréditations qui indiquent au système qui est l'utilisateur et quand et comment il peut accéder aux portes. Pour en savoir plus, consultez Créer et modifier des utilisateurs.

Les utilisateurs dans ce contexte ne doivent pas être confondus avec des administrateurs. Les administrateurs disposent d'un accès sans restriction à tous les paramètres. Et, dans le cadre de la gestion du système de contrôle d'accès, les pages web du produit (AXIS Entry Manager), les administrateurs sont également appelés parfois utilisateurs. Pour en savoir plus, consultez Utilisateurs.

La page Gestion des accès

La page Gestion des accès vous permet de configurer et de gérer les utilisateurs du système, les groupes, les portes et les programmations. Pour ouvrir la page Gestion des accès, cliquez sur Gestion des accès.

Pour ajouter des utilisateurs à des groupes et appliquer des horaires d'accès et des portes, faites glisser les éléments vers leur destination respective dans les listes Groupes et Portes .

Les messages qui nécessitent une action sont affichés en rouge.

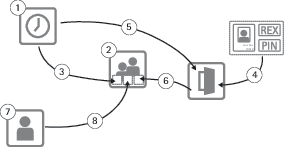

Choisissez un flux de travail

La structure de gestion des accès est flexible et vous permet de développer un flux de travail adapté à vos besoins. Voici un exemple de flux de travail :

Créer des horaires d'accès. Voir Créer et modifier des programmations d'accès.

Créer des groupes. Voir Créer et modifier des groupes.

Appliquer des horaires d'accès aux groupes.

Ajouter des types d'identification à des portes ou des étages. Voir Gérer les portes et Types d'identification.

Appliquer des calendriers d'accès à chaque type d'identification.

Appliquer des portes ou des étages à des groupes.

Créer des utilisateurs. Voir Créer et modifier des utilisateurs.

Ajouter des utilisateurs à des groupes.

Pour obtenir des exemples appliqués de ce flux de travail, voir Exemple de combinaisons de programme d'accès.

Créer et modifier des programmations d'accès

Les programmations d'accès sont utilisées pour définir des règles générales concernant les moments d'accessibilité ou non des portes. Elles servent également à définir des règles concernant l'accessibilité ou non des groupes aux portes du système. Pour en savoir plus, consultez Types de programmation d'accès.

- Pour créer une nouvelle programmation d'accès :

Allez dans Access Management (Gestion de l'accès).

Dans l'onglet Access Schedules (Programmations d'accès), cliquez sur Add new schedule (Ajouter une nouvelle programmation).

Dans la boîte de dialogue Add access schedule (Ajouter une programmation d'accès), saisissez le nom de la programmation.

Pour créer une programmation régulière d'accès, sélectionnez Addition Schedule (Programmation d'addition).

Ou pour créer une programmation de soustraction, sélectionnez Subtraction Schedule (Programmation de soustraction).

Pour en savoir plus, consultez Types de programmation d'accès.

Cliquez sur Enregistrer.

Pour développer un élément dans la liste Access Schedules (Programmations d'accès), cliquez sur ![]() . Les programmations d'addition sont affichées en vert et les programmations de soustraction sont affichées en rouge sombres.

. Les programmations d'addition sont affichées en vert et les programmations de soustraction sont affichées en rouge sombres.

Pour afficher le calendrier d'une programmation d'accès, cliquez sur ![]() .

.

Pour modifier le nom d'une programmation d'accès ou un élément de programmation, cliquez sur ![]() et effectuez les modifications. Cliquez ensuite sur Enregistrer.

et effectuez les modifications. Cliquez ensuite sur Enregistrer.

Pour supprimer une programmation d'accès, cliquez sur ![]() .

.

Le contrôleur de porte dispose de quelques programmations d'accès couramment utilisées prédéfinies qui peuvent être utilisées comme exemples ou modifiées, si nécessaire. Cependant, la programmation d'accès prédéfinie Always (Toujours) ne peut pas être modifiée ou supprimée.

Types de programmation d'accès

- Il existe deux types de programmations d'accès :

Addition schedule (Programmation d'addition) – Programmations d'accès régulières qui définissent lorsque des portes sont accessibles. Les programmations d'addition standard sont des heures de bureau, des heures ouvrables, des heures après les heures de bureau ou des heures de nuit.

Subtraction schedule (Programmation de soustraction) – Exceptions aux programmations d'accès régulières. Elles sont généralement utilisées pour restreindre l'accès pendant une période de temps spécifique de la période de temps d'une programmation régulière (programmation d'addition). Par exemple, des programmations de soustraction peuvent servir à interdire l'accès au bâtiment aux utilisateurs pendant des jours fériés tombant des jours de semaine.

- Les deux types de programmations d'accès peuvent être utilisés à deux niveaux :

Identification type schedules (Programmations de type identification) – Déterminer quand et comment des lecteurs autorisent l'accès à une porte aux utilisateurs. Chaque type d'identification doit être connecté à une programmation d'accès qui indique au système quand autoriser l'accès aux utilisateurs avec ce type d'identification spécifique. Plusieurs programmations d'addition et programmations de soustraction peuvent être ajoutées à chaque type d'identification. Pour plus d'informations sur les types d'identification, consultez Types d'identification.

Group schedules (Programmations de groupe) – Détermine le moment, mais pas la façon, où les membres d'un groupe sont autorisés à accéder à une porte. Chaque groupe doit être connecté à une ou plusieurs programmations d'accès qui indiquent au système quand accorder l'accès à ses membres. Plusieurs programmations d'addition et de programmations de soustraction peuvent être ajoutées à chaque groupe. Pour plus d’informations à propos des groupes, consultez Créer et modifier des groupes.

Les programmations de groupes peuvent limiter les droits d'accès d'entrée, mais pas étendre les droits d'accès d'entrée ou de sortie au-delà des programmations du type identification. En d'autres termes, si une programmation de type identification restreint l'accès d'entrée ou de sortie à certains moments, une programmation de groupe ne peut pas remplacer cette programmation de type identification. Toutefois, si une programmation de groupe est plus restrictive concernant l'accès que la programmation de type identification, la programmation de groupe remplace la programmation du type identification.

Les programmes de type identification et groupe peuvent être associés de différentes façons pour obtenir des résultats différents. Pour des exemple de combinaisons de programmation d'accès, consultez Exemple de combinaisons de programme d'accès.

Ajouter des éléments de programme

Les programmes d'addition et les programmes de soustraction peuvent être des événements ponctuels (uniques) ou des événements récurrents.

- Pour ajouter un élément de programme à un programme d'accès :

Développez le programme d'accès dans la liste Access Schedules (Programmes d'accès).

Cliquez sur Add schedule item (Ajouter un élément de programme).

Saisissez le nom de l'élément programmé.

Sélectionnez One time (Ponctuel) ou Recurrence (Récurrence).

Définissez la durée dans les champs de durée. Voir Options de durée.

Pour les événements de programme récurrents, sélectionnez les paramètres Recurrence pattern (Modèle de récurrence) et Range of recurrence (Plage de récurrence). Voir Options du modèle de récurrence et Options de la plage de récurrence.

Cliquez sur Save (Enregistrer).

Options de durée

- Les options de durée suivantes sont disponibles :

All day (Toute la journée) – Sélectionnez des événements qui durent toute la journée, soit 24 heures. Saisissez la date Start (Début) souhaitée.