Introduction

Ce guide d'intégration décrit la configuration recommandée pour l'intégration embarquée et le fonctionnement des périphériques Axis dans les réseaux HPE Aruba Networking. La configuration s'appuie sur des normes et des protocoles tels que IEEE 802.1X, IEEE 802.1AR, IEEE 802.1AE et HTTPS.

La mise en place d'une automatisation appropriée pour l'intégration du réseau peut vous permettre d'économiser du temps et de l'argent. Cela évite une complexité inutile du système lors de l'utilisation d'applications de gestion de périphériques Axis avec l'infrastructure et les applications HPE Aruba Networking. En combinant les périphériques et le logiciel Axis avec une infrastructure HPE Aruba Networking, vous pouvez bénéficier des avantages suivants :

Supprimer les réseaux d'activation des périphériques réduit la complexité du système.

L'automatisation des processus embarqués et la gestion des périphériques permettent de réduire les coûts.

Les périphériques Axis offrent des contrôles de sécurité réseau sans intervention.

Renforcement de la sécurité réseau globale grâce à l'expertise de HPE et d'Axis.

Afin d'assurer une transition fluide et définie par logiciel entre les réseaux logiques tout au long du processus d'intégration, l'infrastructure réseau doit être prête à vérifier de manière sécurisée l'intégrité des périphériques Axis avant de commencer la configuration. Avant de procéder à la configuration, vous devez disposer des éléments suivants :

Expérience en matière de gestion de l'infrastructure informatique du réseau d'entreprise à partir de HPE Aruba Networking, notamment les commutateurs d'accès HPE Aruba Networking, ainsi que HPE Aruba Networking ClearPass Policy Manager.

Expertise dans les techniques modernes de contrôle d'accès au réseau et des politiques de sécurité des réseaux.

Des connaissances antérieures de base sur les produits Axis sont souhaitables mais elles sont également fournies tout au long du guide.

Intégration sécurisée - IEEE 802.1AR/802.1X

Authentification initiale

Lorsque le périphérique Axis pris en charge par Axis Edge Vault est connecté au réseau, il utilise le certificat d'identifiant de périphérique Axis IEEE 802.1AR via le contrôle d'accès réseau IEEE 802.1X pour s'authentifier.

Pour accorder l'accès au réseau, ClearPass Policy Manager vérifie l'ID du périphérique Axis ainsi que les autres empreintes digitales spécifiques au périphérique. Ces informations, telles que l'adresse MAC et la version du système d'exploitation AXIS du périphérique, sont utilisées pour prendre une décision fondée sur des politiques.

Le périphérique Axis s'authentifie sur le réseau à l'aide du certificat d'identification de périphérique Axis conforme à la norme IEEE 802.1AR.

- Identifiant du périphérique Axis

- Authentification réseau IEEE 802.1x EAP-TLS

- Commutateur d'accès (authentificateur)

- Gestionnaire de politiques ClearPass

Provisionnement

Après authentification, le périphérique Axis passe sur le réseau de provisionnement (VLAN201). Ce réseau comprend AXIS Device Manager, qui assure la configuration des périphériques, le renforcement de la sécurité et met à jour AXIS OS. Pour terminer la mise en service du périphérique, de nouveaux certificats de qualité de production spécifiques au client sont téléchargés sur le périphérique pour IEEE 802.1X et HTTPS.

- Commutateur d'accès

- Réseau de mise en oeuvre

- Gestionnaire de politiques ClearPass

- Application de gestion des périphériques

Réseau de production

La mise en service du périphérique Axis avec de nouveaux certificats IEEE 802.1X déclenche une nouvelle tentative d'authentification. ClearPass Policy Manager vérifie les nouveaux certificats et décide de déplacer ou non le périphérique Axis dans le réseau de production.

- Identifiant du périphérique Axis

- Authentification réseau IEEE 802.1x EAP-TLS

- Commutateur d'accès (authentificateur)

- Gestionnaire de politiques ClearPass

Après réauthentification, le périphérique Axis est transféré vers le réseau de production (VLAN 202), où le système de gestion vidéo (VMS) se connecte au périphérique et commence à fonctionner.

- Commutateur d'accès

- Réseau de production

- Gestionnaire de politiques ClearPass

- Système de gestion vidéo

Configuration de HPE Aruba Networking

HPE Aruba Networking ClearPass Policy Manager

ClearPass Policy Manager fournit un contrôle d'accès réseau sécurisé basé sur les rôles et les périphériques pour l'IoT, le BYOD, les périphériques d'entreprise, les employés, les sous-traitants et les invités, sur une infrastructure filaire, sans fil et VPN multifournisseur.

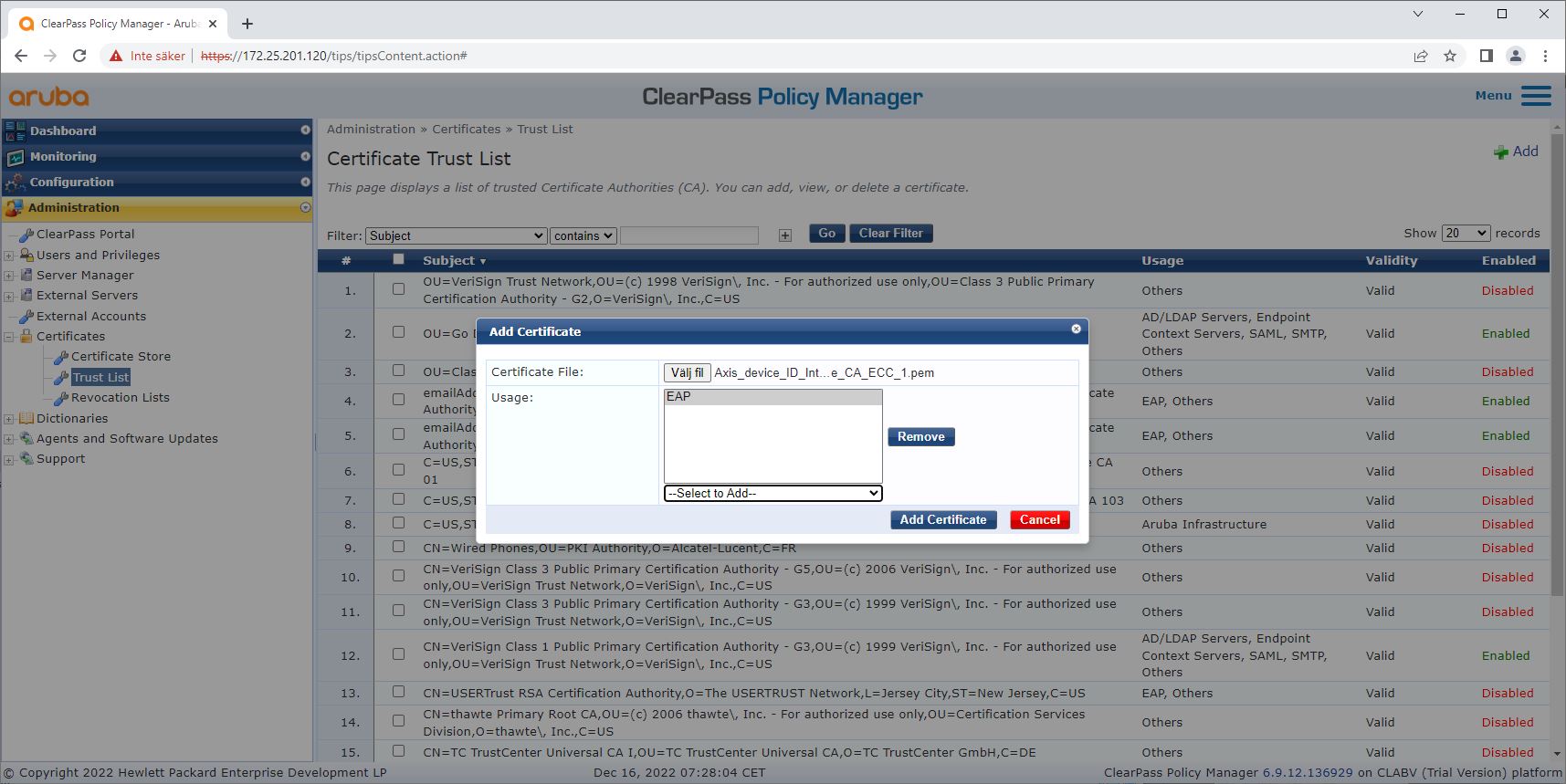

Configuration du magasin de certificats de confiance

Téléchargez la chaîne de certificats IEEE 802.1AR spécifique à Axis depuis axis.com.

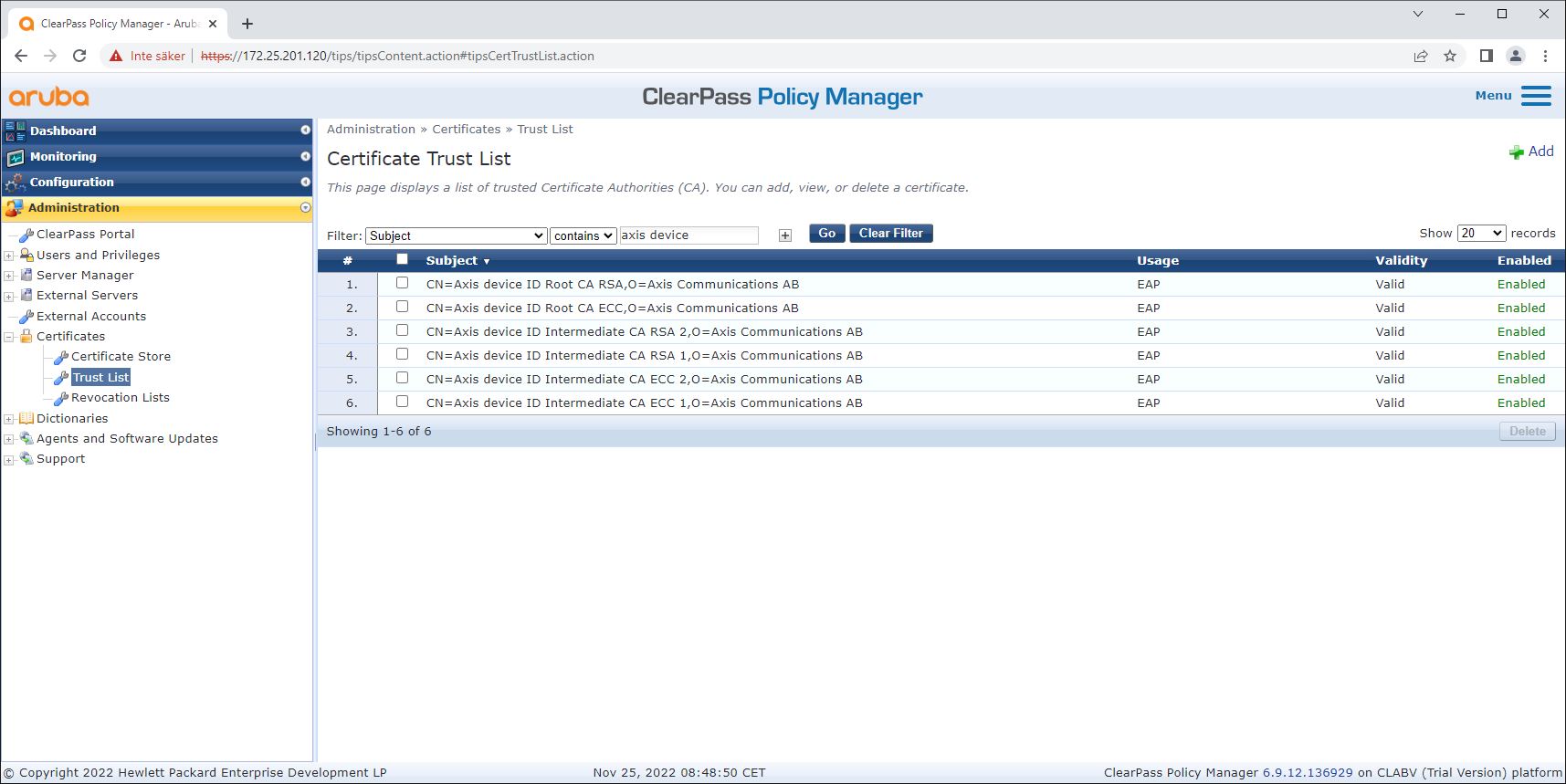

Téléchargez les chaînes de certificats CA racine et CA intermédiaire IEEE 802.1AR spécifiques à Axis dans le magasin de certificats de confiance.

Activez ClearPass Policy Manager pour authentifier les périphériques Axis via IEEE 802.1X EAP-TLS.

Sélectionnez EAP dans le champ d'utilisation. Les certificats sont utilisés pour l'authentification IEEE 802.1X EAP-TLS.

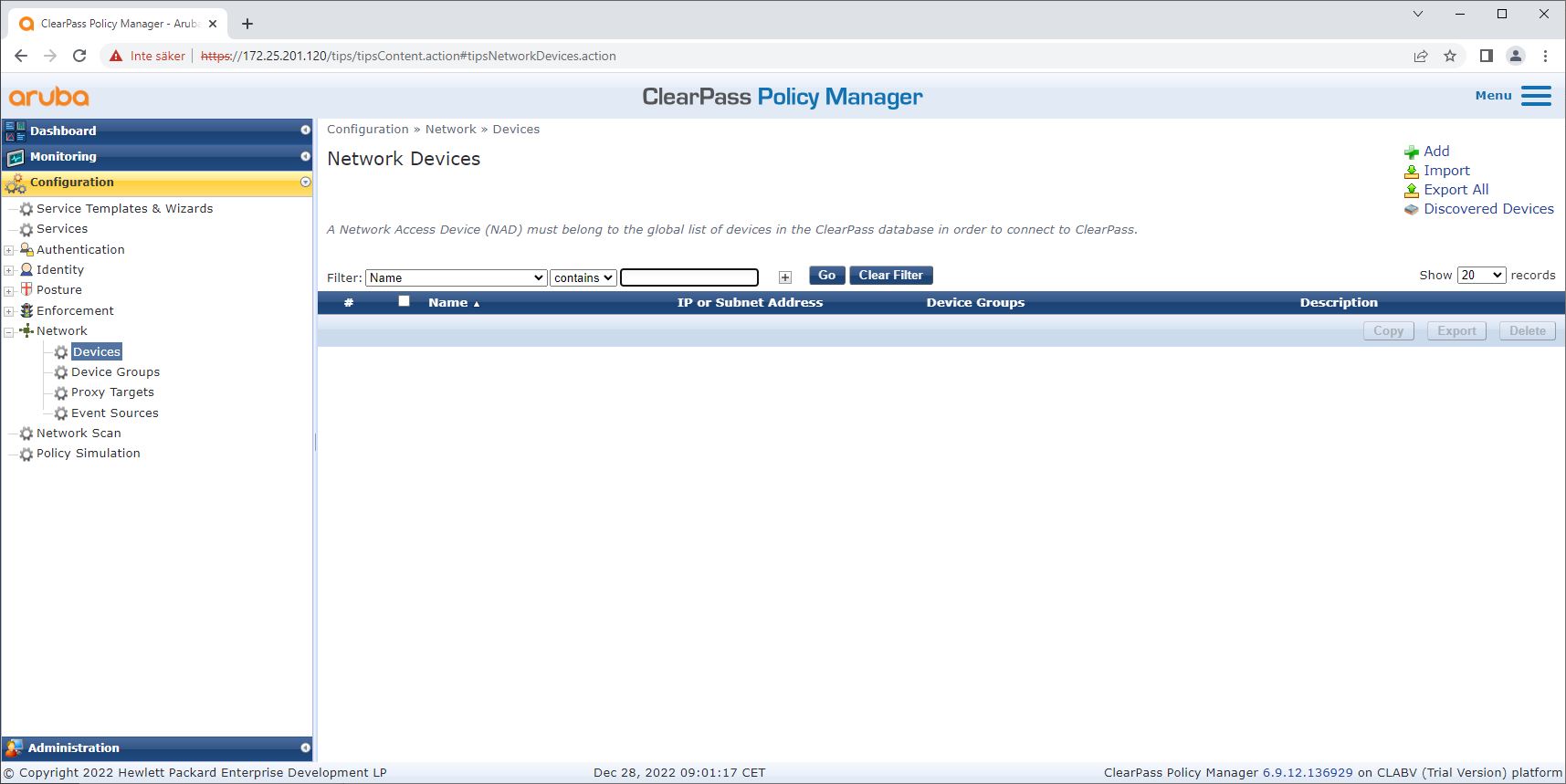

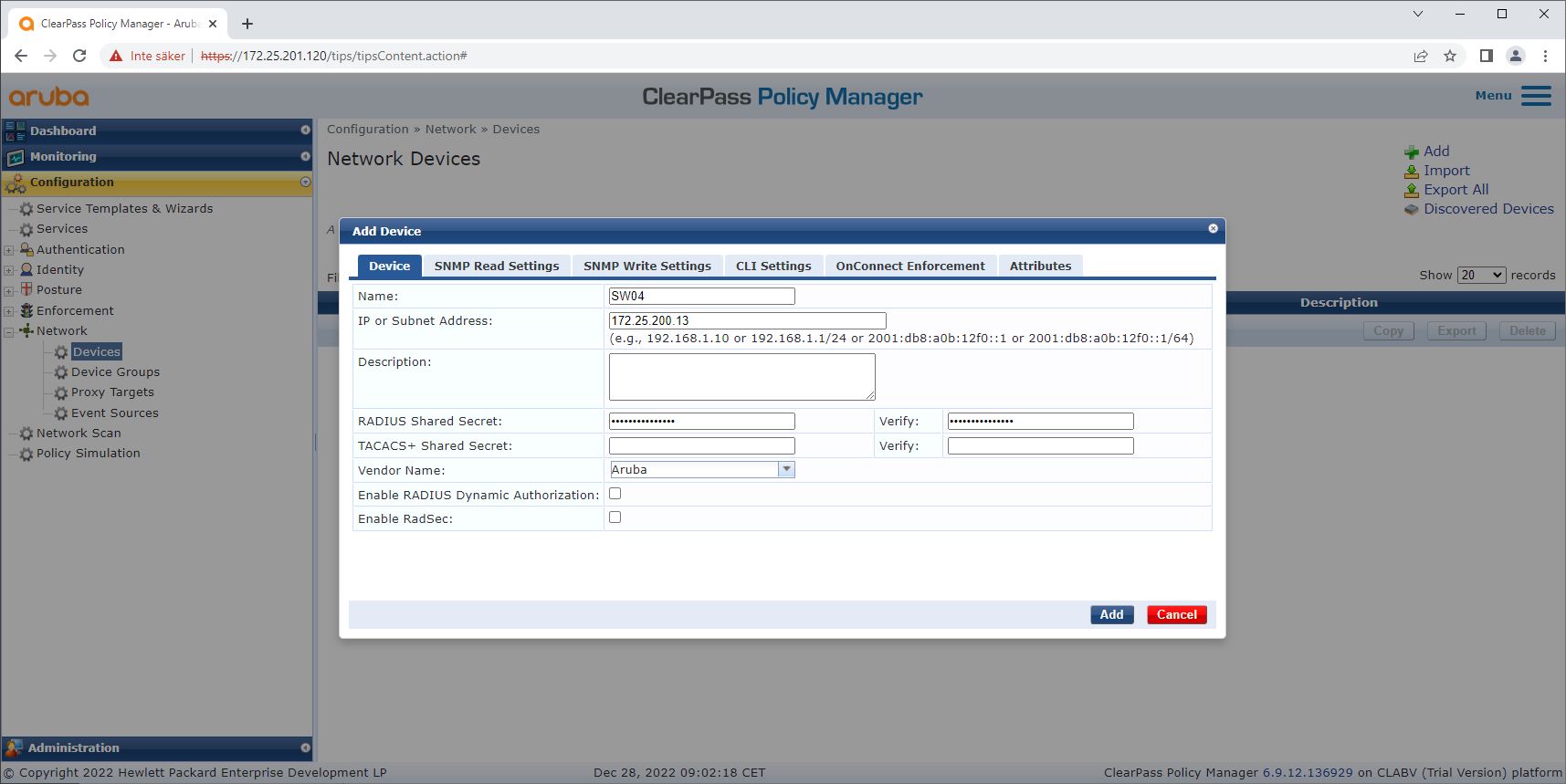

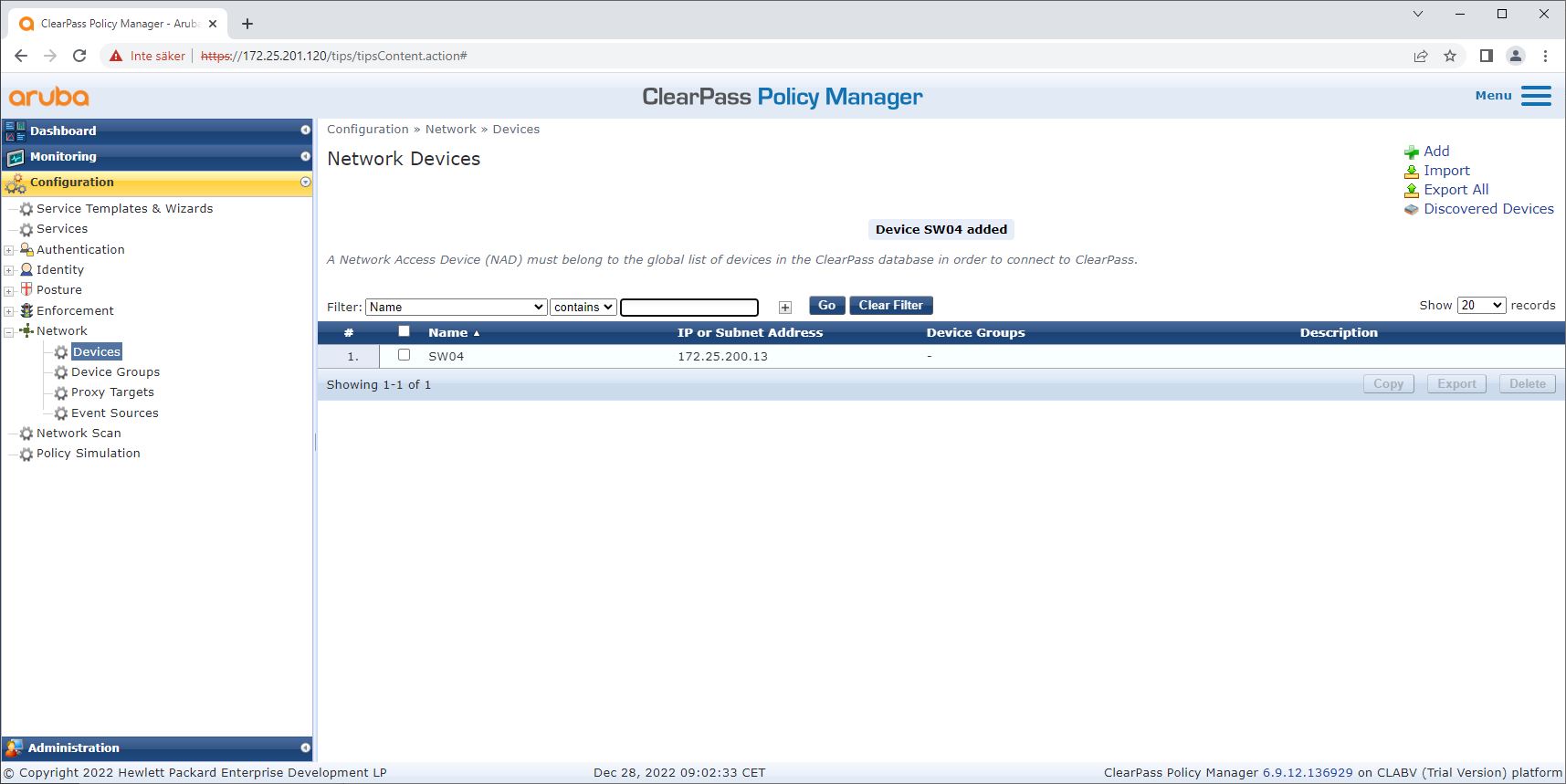

Configuration du périphérique/groupe réseau

Ajoutez des périphériques d'accès réseau fiables tels que des commutateurs d'accès HPE Aruba Networking à ClearPass Policy Manager. ClearPass Policy Manager doit connaître les commutateurs d'accès du réseau qui sont utilisés pour la communication IEEE 802.1X. Notez également que le secret partagé RADIUS doit correspondre à la configuration IEEE 802.1X spécifique du commutateur.

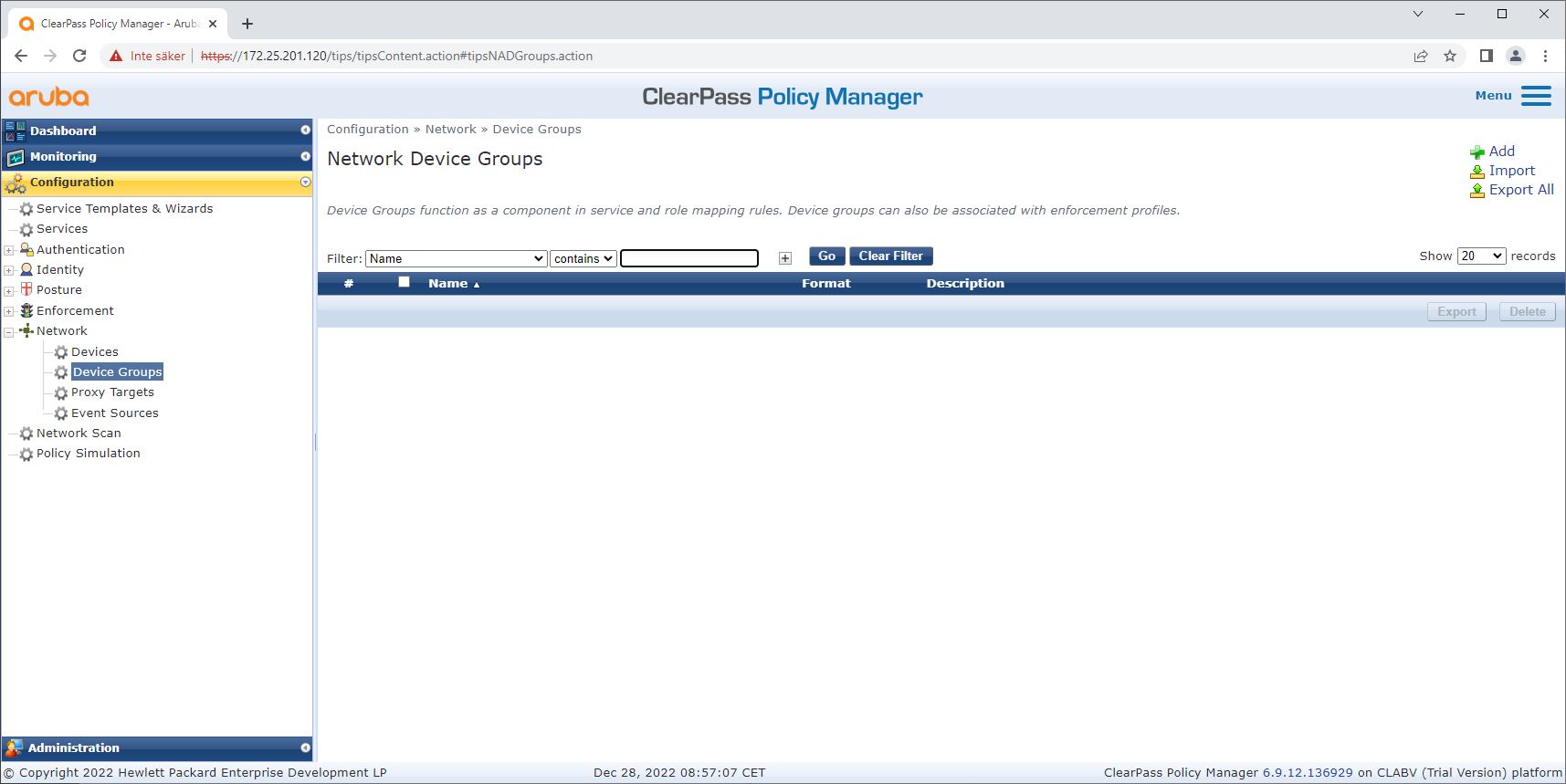

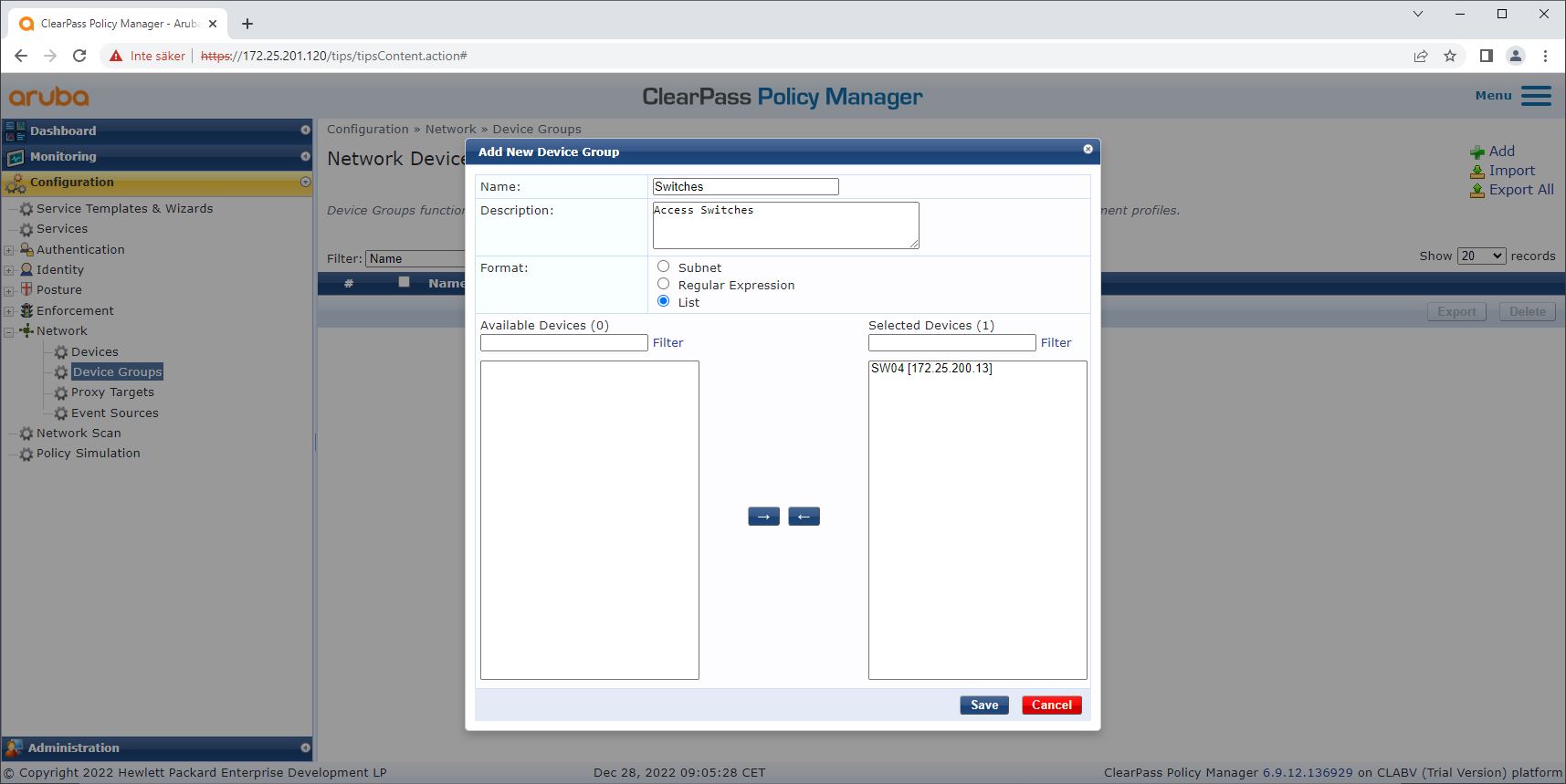

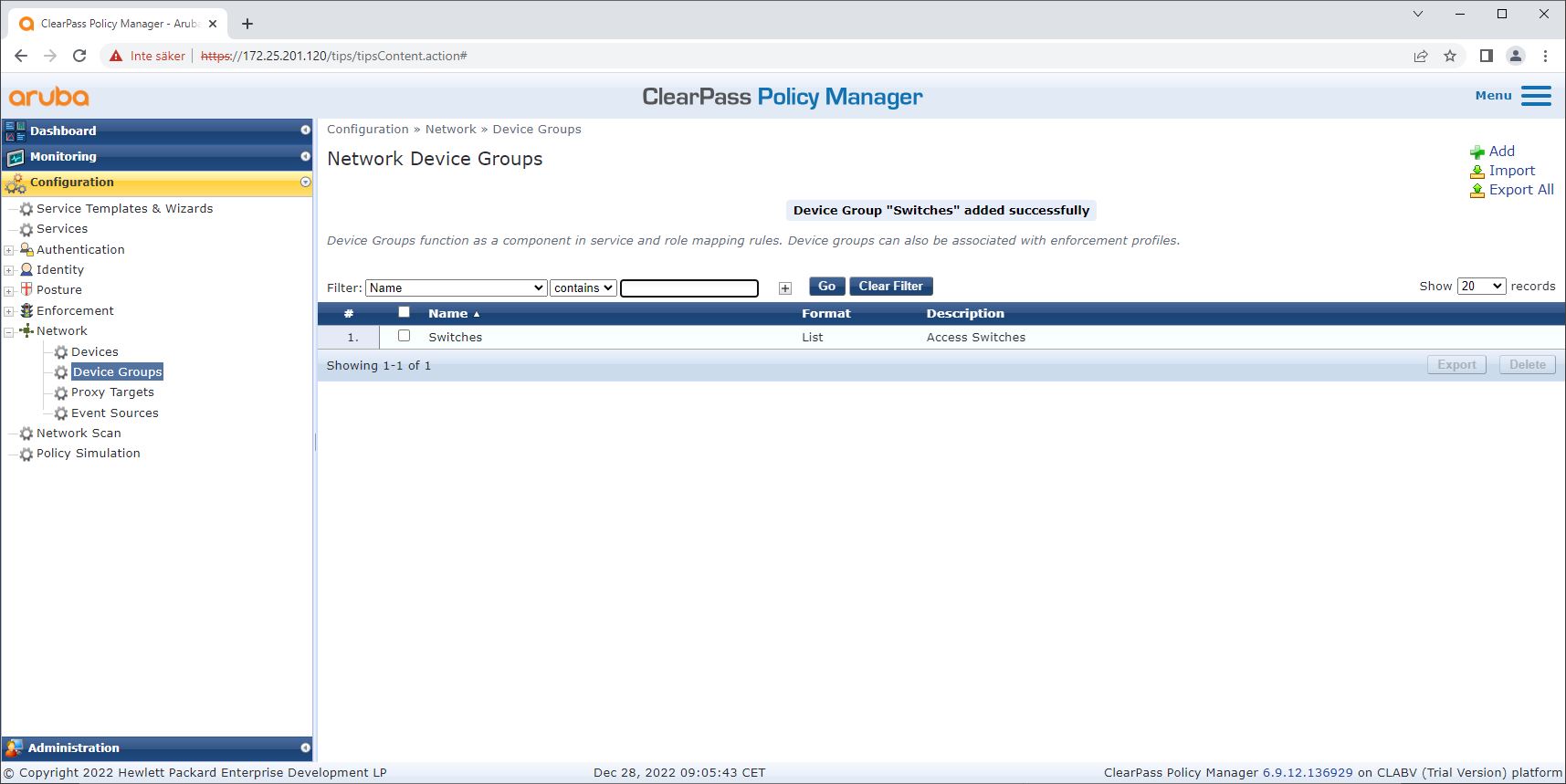

Utilisez la configuration du groupe de périphériques réseau pour regrouper divers périphériques d'accès réseau approuvés. Le regroupement des périphériques facilite la configuration des politiques.

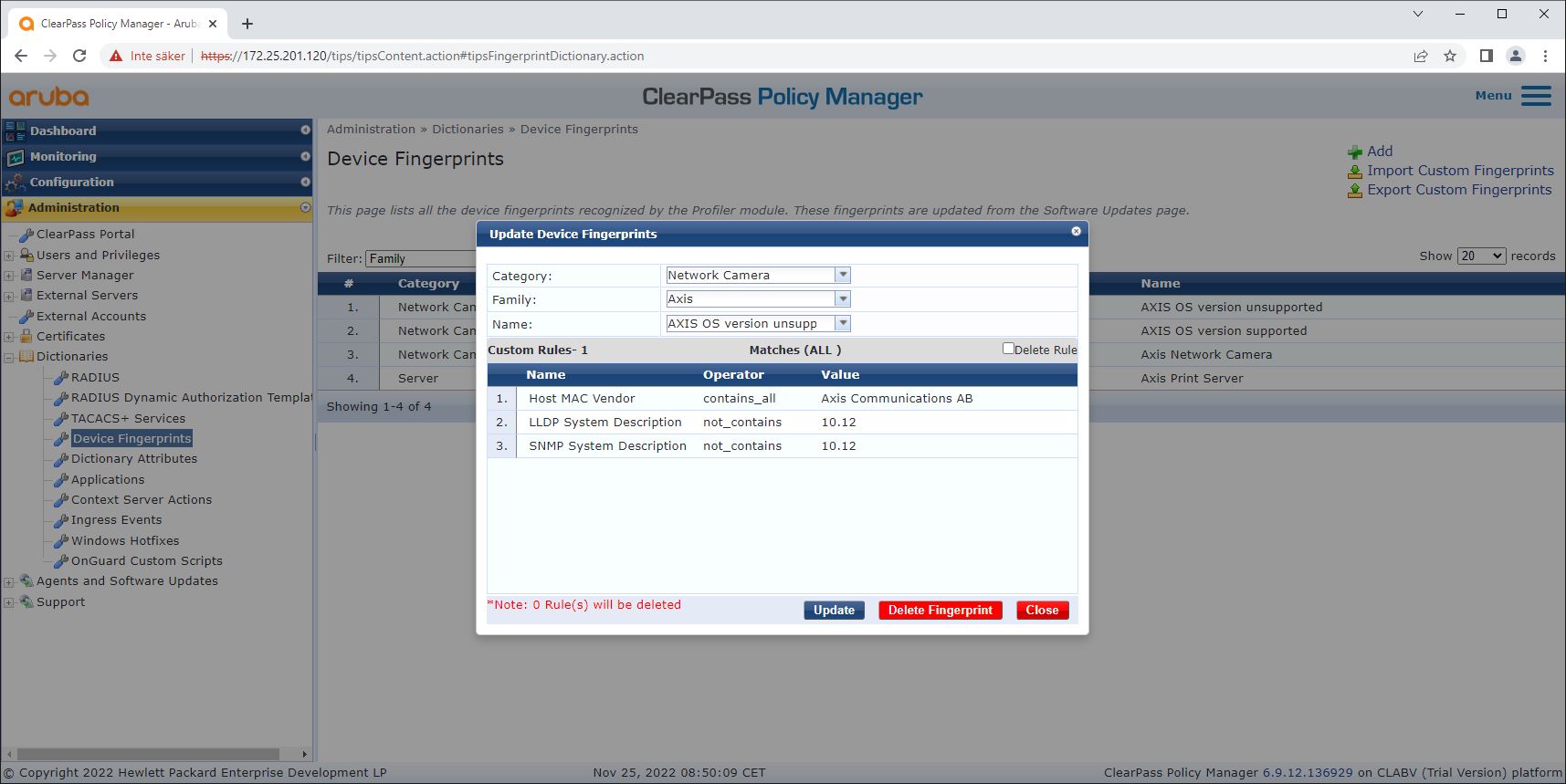

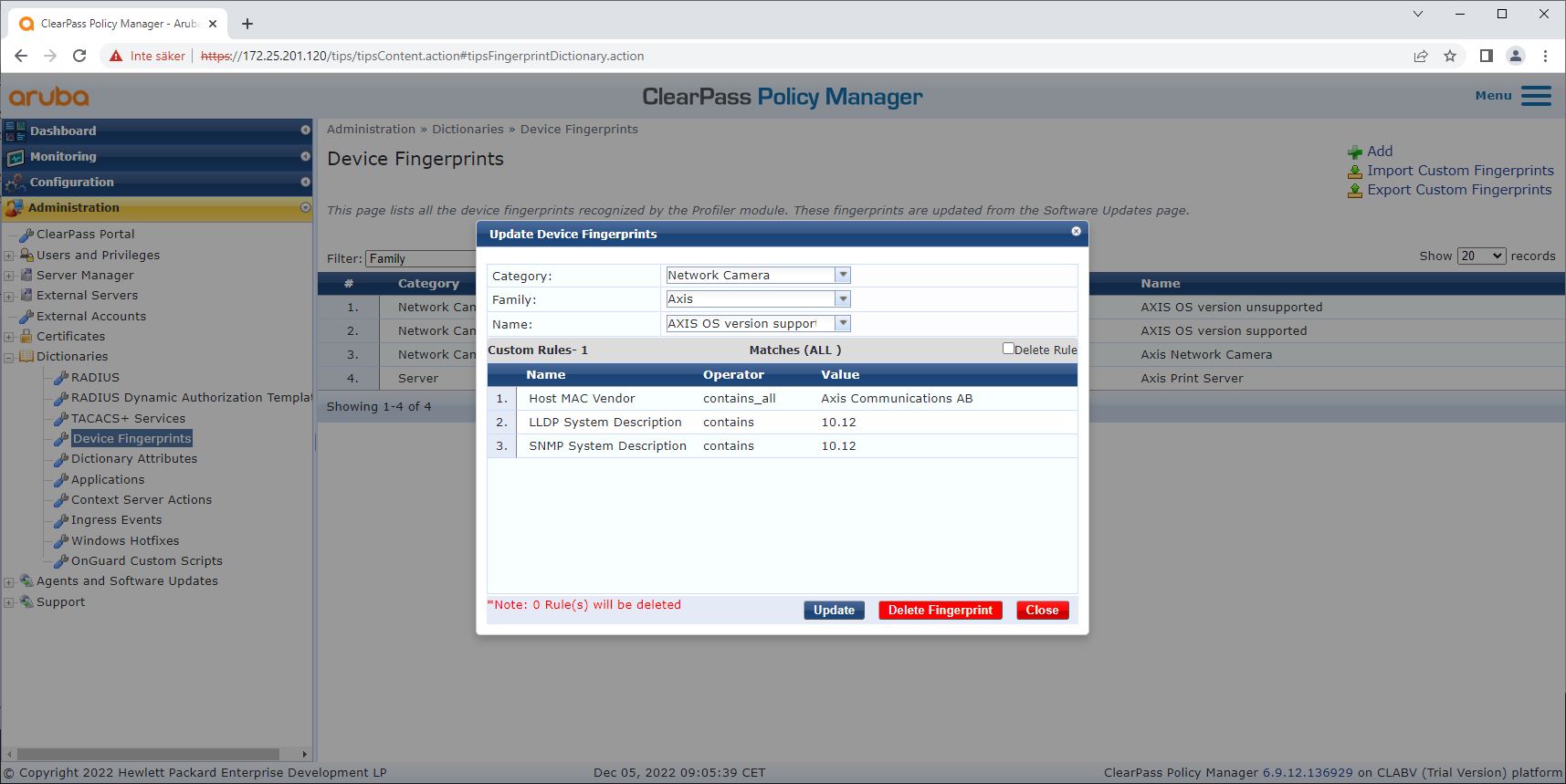

Configuration des empreintes digitales du périphérique

Le périphérique Axis peut, grâce à la découverte réseau, distribuer des informations spécifiques au périphérique telles que l'adresse MAC et la version du logiciel du périphérique. Vous pouvez utiliser ces informations pour créer, mettre à jour ou gérer une empreinte de périphérique dans ClearPass Policy Manager. Vous pouvez également accorder ou refuser l'accès à partir de la version d'AXIS OS.

Allez à Administration > Dictionnaires > Empreintes de périphérique.

Sélectionnez une empreinte de périphérique existante ou créez une nouvelle empreinte de périphérique.

Définissez les paramètres d'empreinte du périphérique.

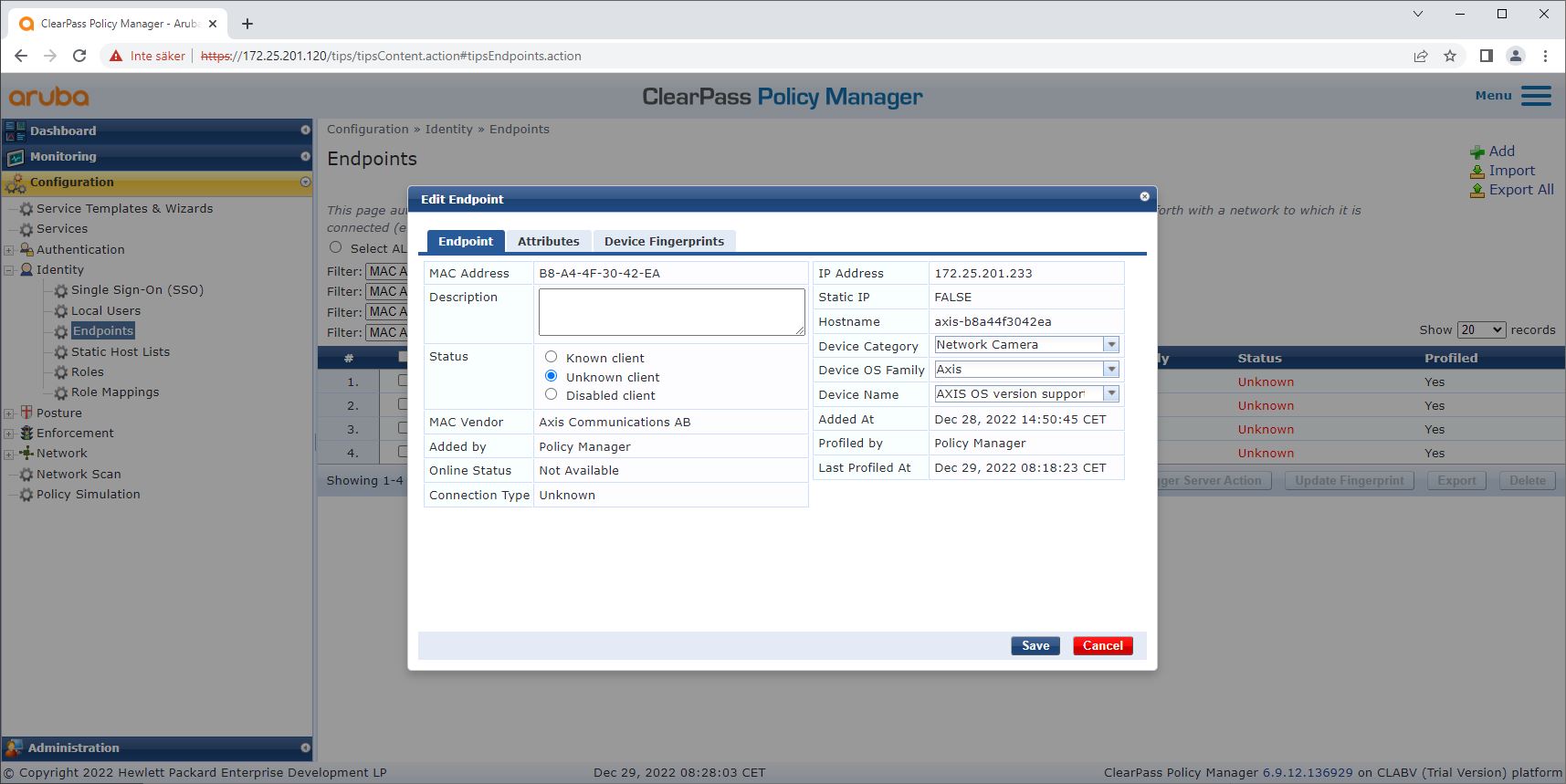

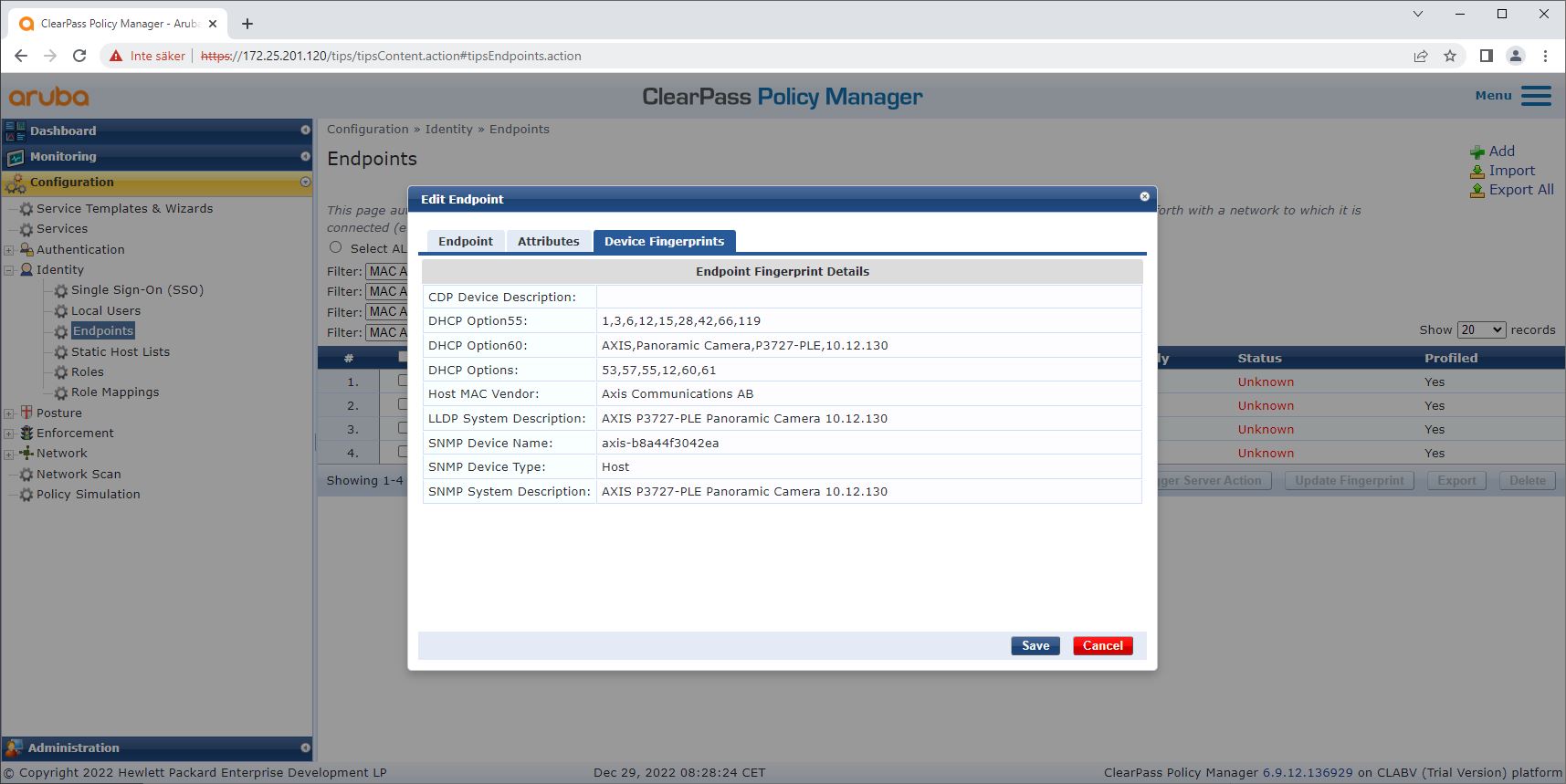

Les informations sur l'empreinte de périphérique collectées par ClearPass Policy Manager sont disponibles dans la section Points de terminaison.

Allez à Configuration > Identité > Points de terminaison.

Sélectionnez le périphérique que vous voulez afficher.

Cliquez sur l'onglet Empreintes de périphérique.

SNMP est désactivé par défaut sur les périphériques Axis et collecté à partir du commutateur d'accès HPE Aruba Networking.

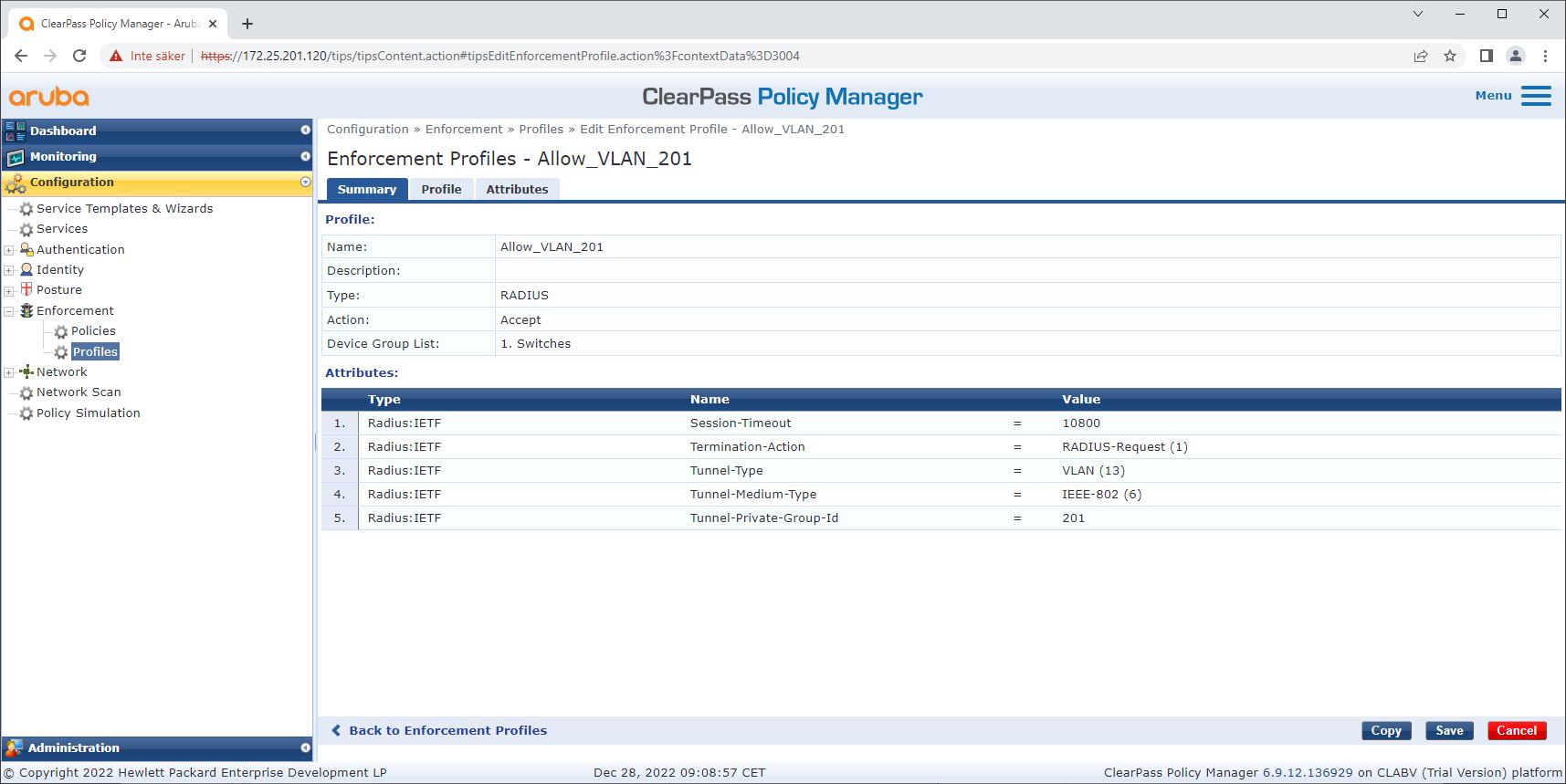

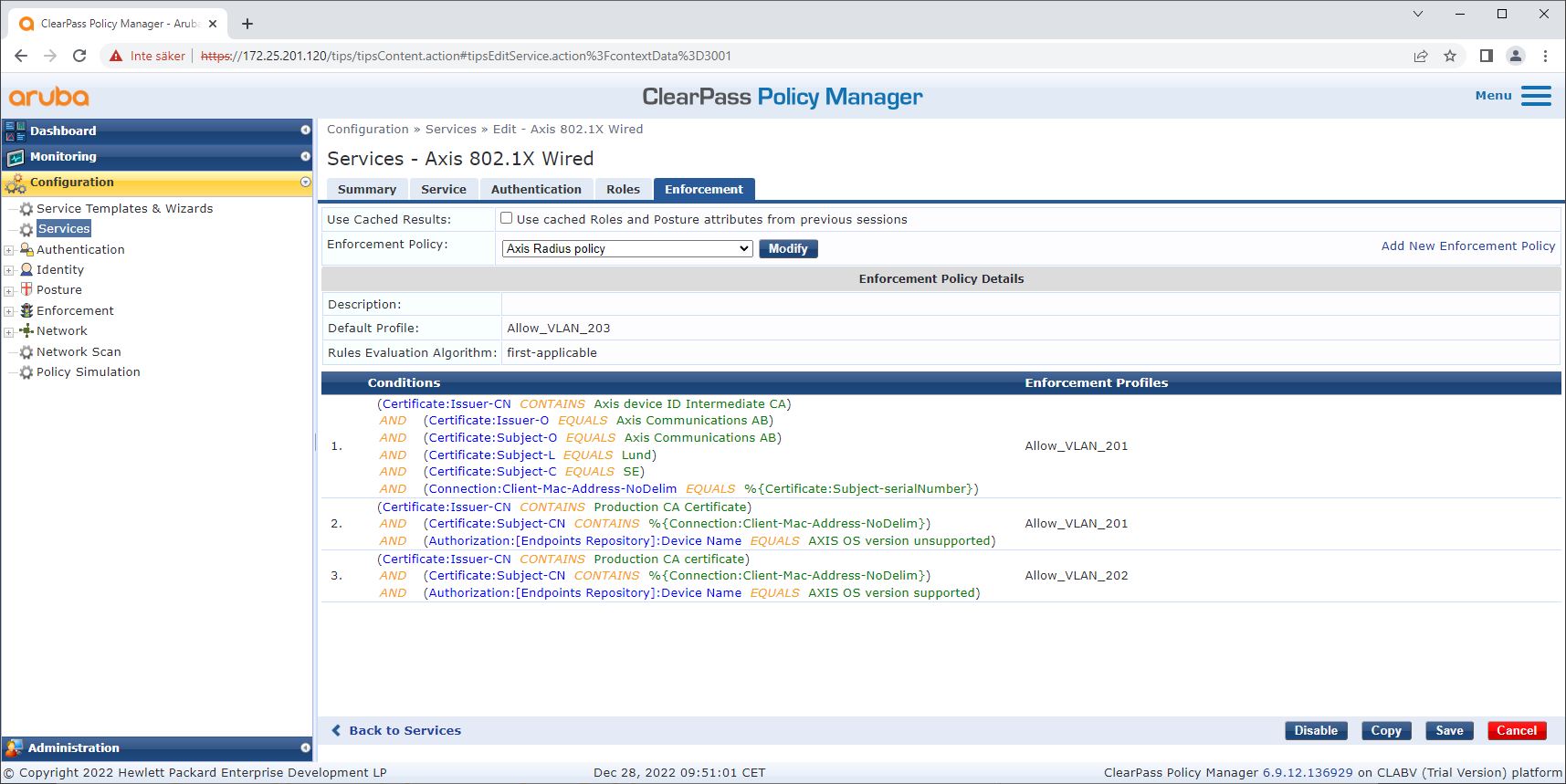

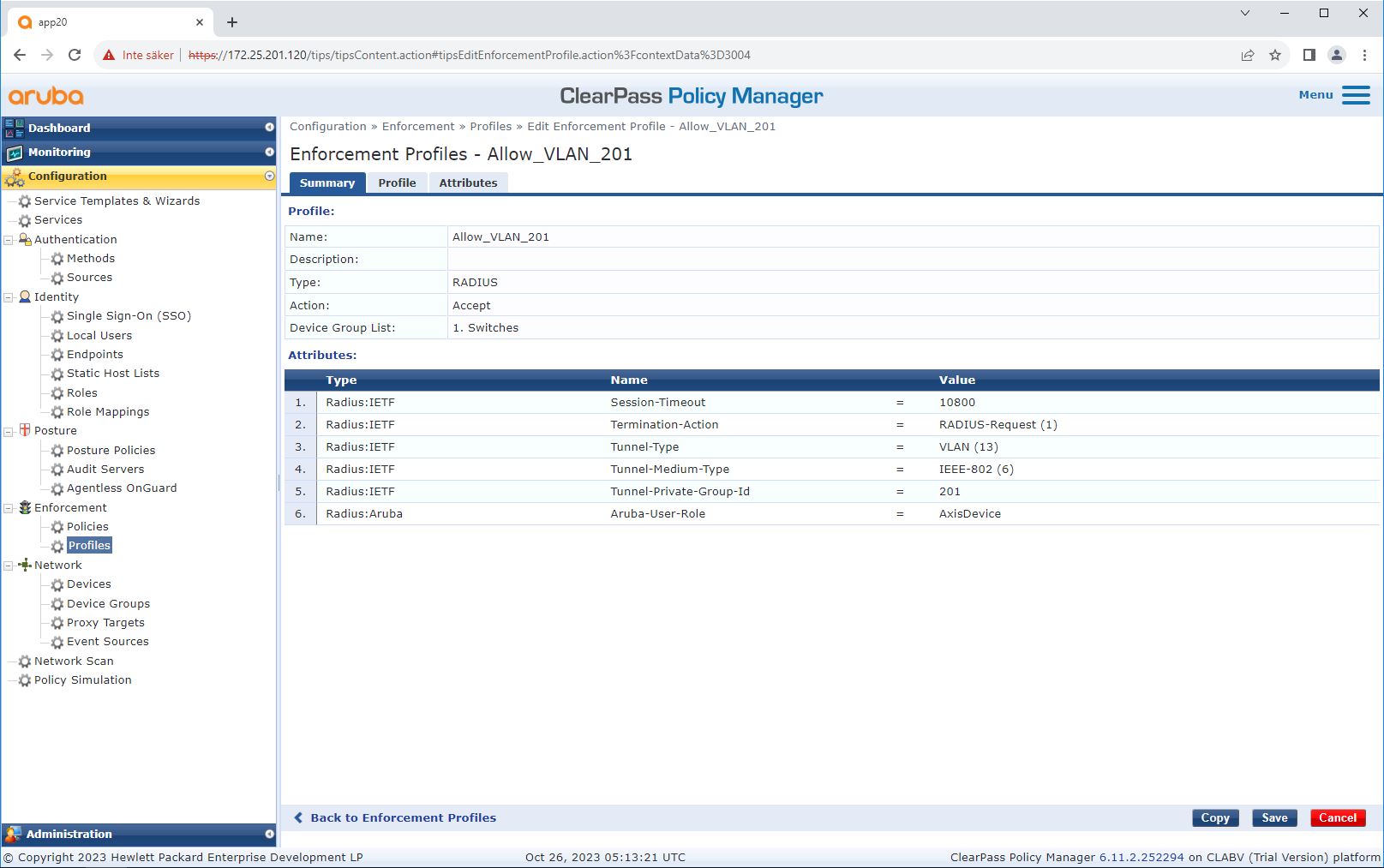

Configuration du profil d'application

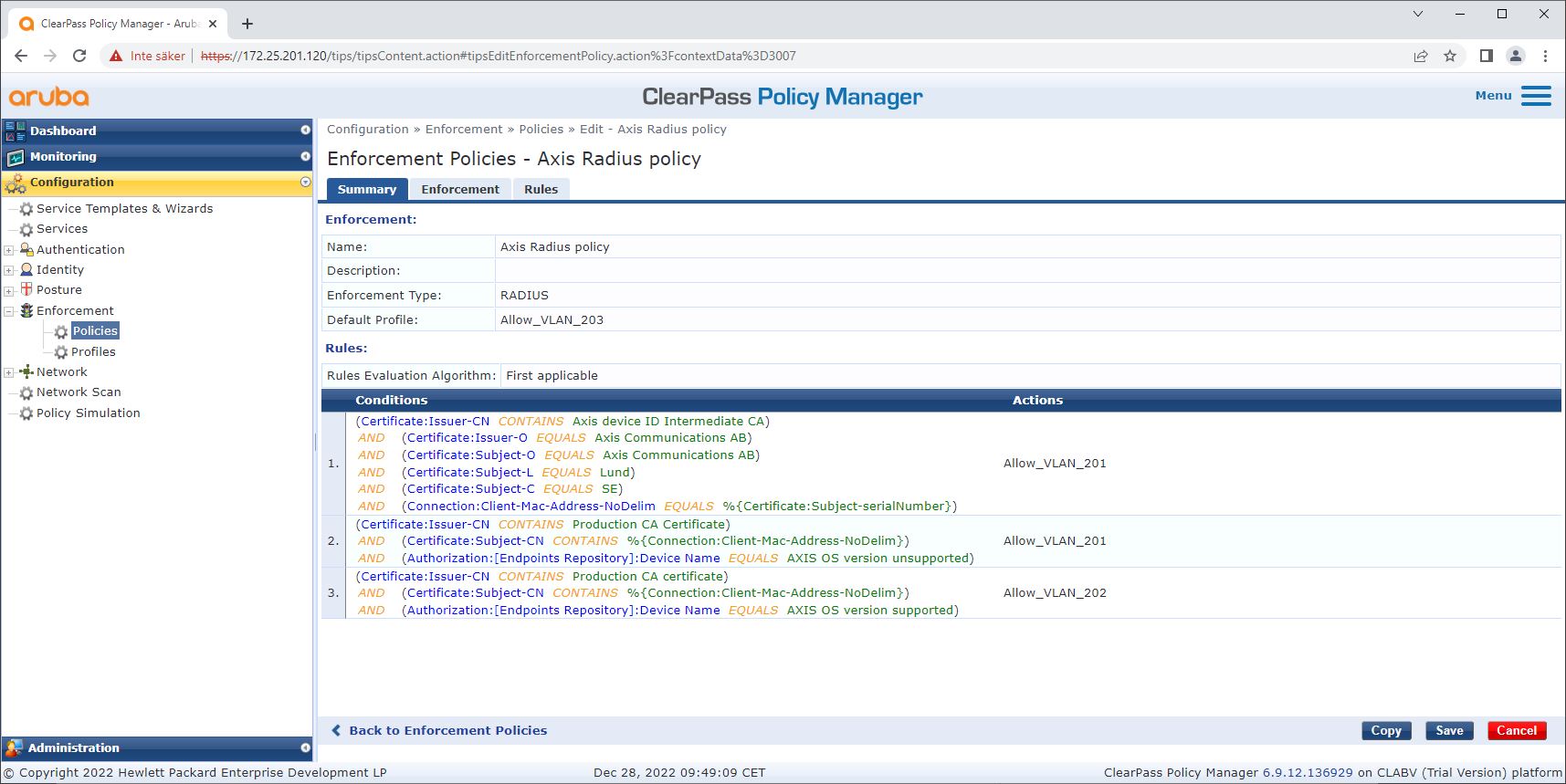

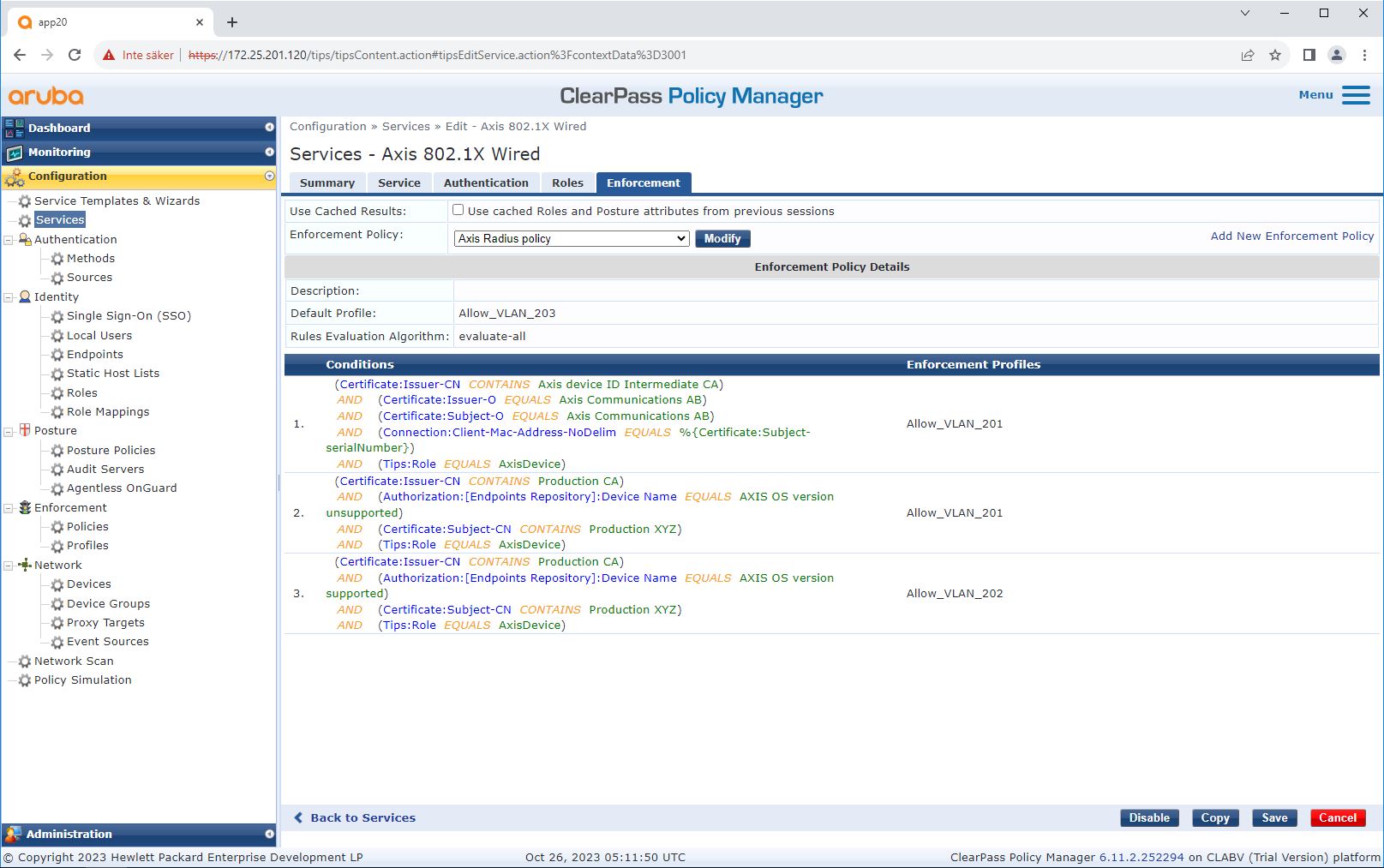

Le profil d'application permet à ClearPass Policy Manager d'attribuer un ID VLAN spécifique à un port d'accès sur le commutateur. Il s'agit d'une décision basée sur une politique qui s'applique aux périphériques réseau du groupe de périphériques « commutateurs ». Le nombre requis de profils d'application dépend du nombre de réseaux locaux virtuels (VLAN) utilisés. Notre configuration comprend trois réseaux locaux virtuels (VLAN) (VLAN 201, 202, 203), qui correspondent à trois profils d'application.

Une fois les profils d'application configurés pour le réseau VLAN, la stratégie d'application peut être configurée. La configuration de la politique d'application dans ClearPass Policy Manager définit si les périphériques Axis ont accès aux réseaux HPE Aruba Networking sur la base de quatre exemples de profils de politique.

Les quatre politiques d'application et leurs actions sont les suivantes :

Accès au réseau refusé

L'accès au réseau est refusé lorsque l'authentification de contrôle d'accès au réseau IEEE 802.1X n'est pas effectuée.

Réseau invité (VLAN 203)

Le périphérique Axis a accès à un réseau limité et isolé si l'authentification du contrôle d'accès au réseau IEEE 802.1X échoue. Une inspection manuelle du périphérique est alors nécessaire afin de déterminer l'action appropriée à mener.

Réseau de mise en oeuvre (VLAN 201)

Le périphérique Axis a accès à un réseau de mise en service. Celui-ci permet de fournir des capacités de gestion des périphériques Axis via AXIS Device Manager et AXIS Device Manager Extend. Il permet également de configurer les périphériques Axis avec des mises à jour d'AXIS OS, des certificats de niveau production et d'autres configurations. Les conditions suivantes sont vérifiées par ClearPass Policy Manager :

Version d'AXIS OS du périphérique.

L'adresse MAC du périphérique correspond au schéma d'adresse MAC spécifique au fournisseur avec l'attribut de numéro de série du certificat d'identification du périphérique Axis.

Le certificat d'ID de périphériques Axis est vérifiable et correspond aux attributs spécifiques à Axis tels que l'émetteur, l'organisation, l'emplacement et le pays.

Réseau de production (VLAN 202)

Le périphérique Axis est autorisé à obtenir l'accès au réseau de production sur lequel il fonctionnera. L'accès est autorisé après la fin de la mise en service des périphériques au sein du réseau de mise en service (VLAN 201). Les conditions suivantes sont vérifiées par ClearPass Policy Manager :

Version d'AXIS OS du périphérique.

L'adresse MAC du périphérique correspond au schéma d'adresse MAC spécifique au fournisseur avec l'attribut de numéro de série du certificat d'identification du périphérique Axis.

Le certificat de niveau production est vérifiable par le magasin de certificats de confiance.

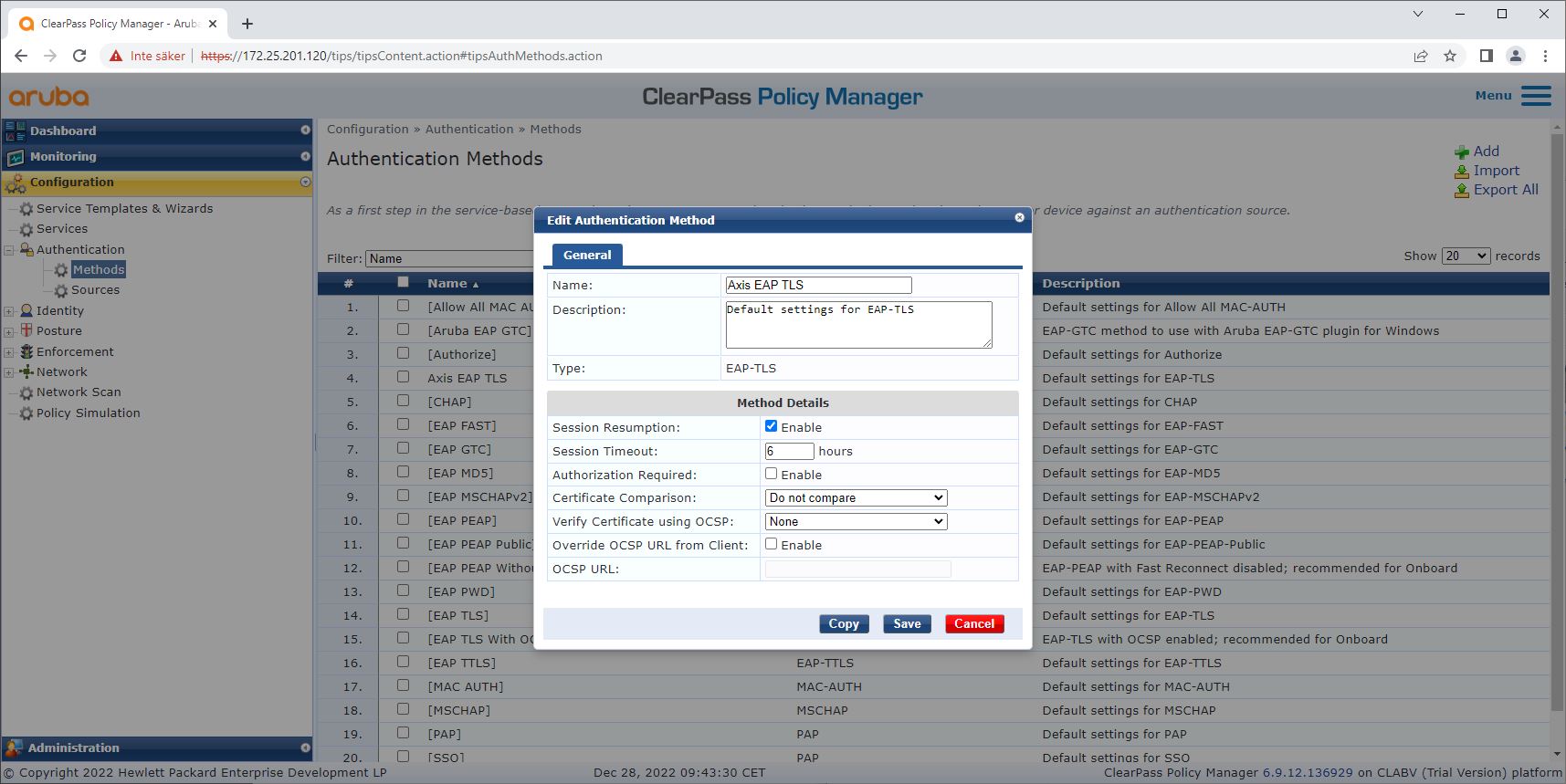

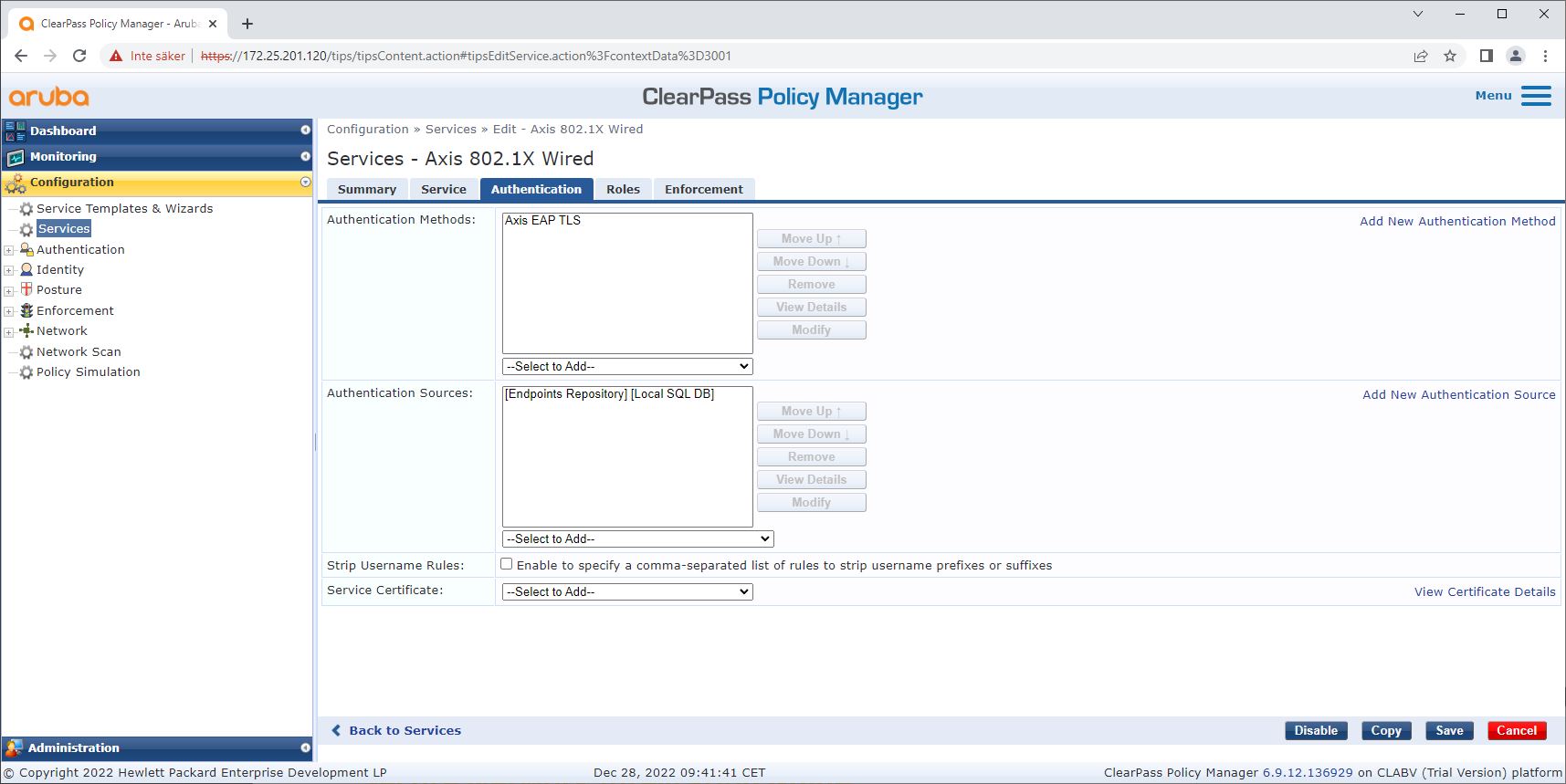

Configuration de la méthode d'authentification

La méthode d'authentification définit la manière dont un périphérique Axis tente de s'authentifier sur le réseau. La méthode préférée est IEEE 802.1X EAP-TLS car les périphériques Axis avec Axis Edge Vault sont livrés avec IEEE 802.1X EAP-TLS activé par défaut.

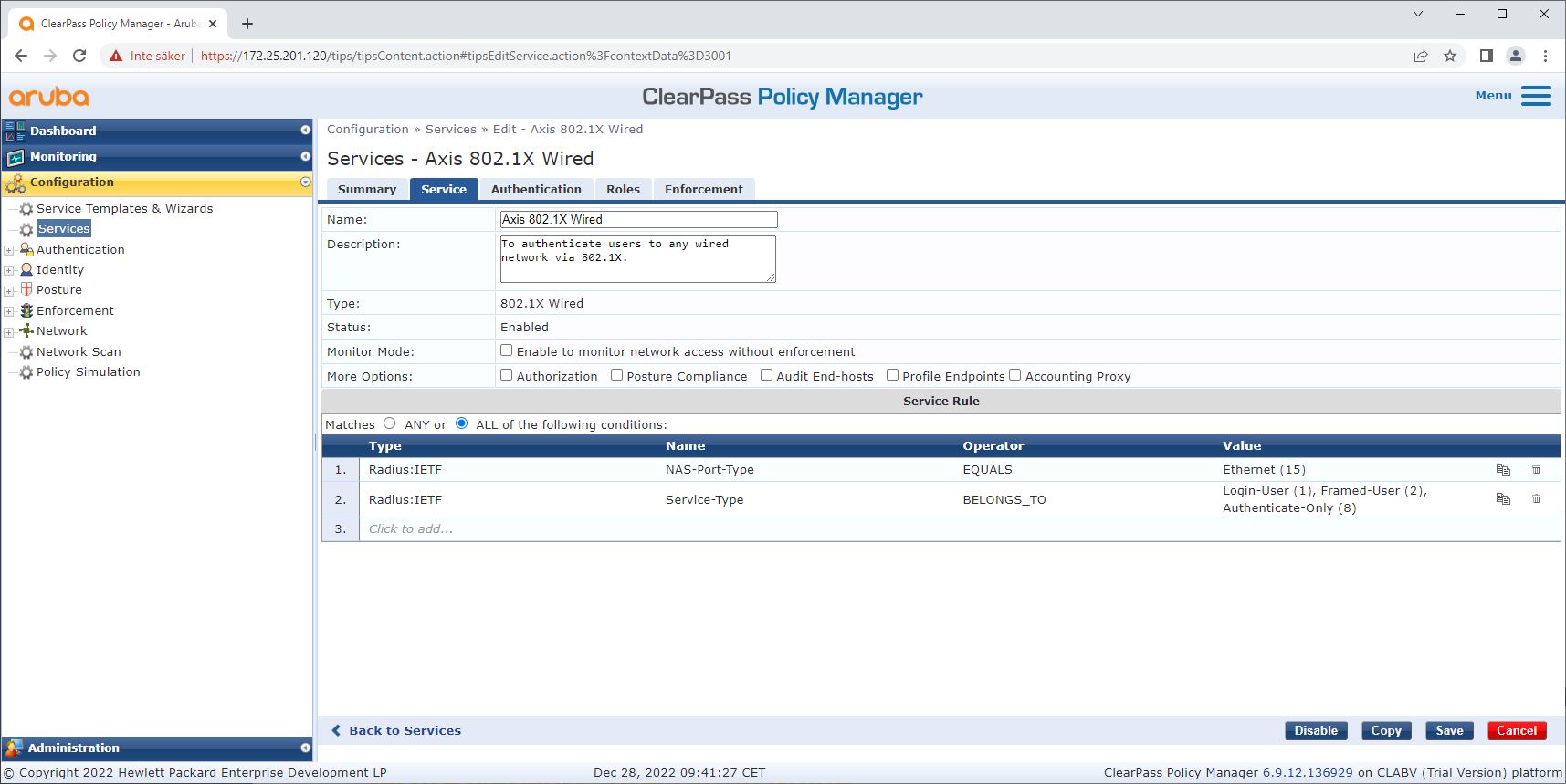

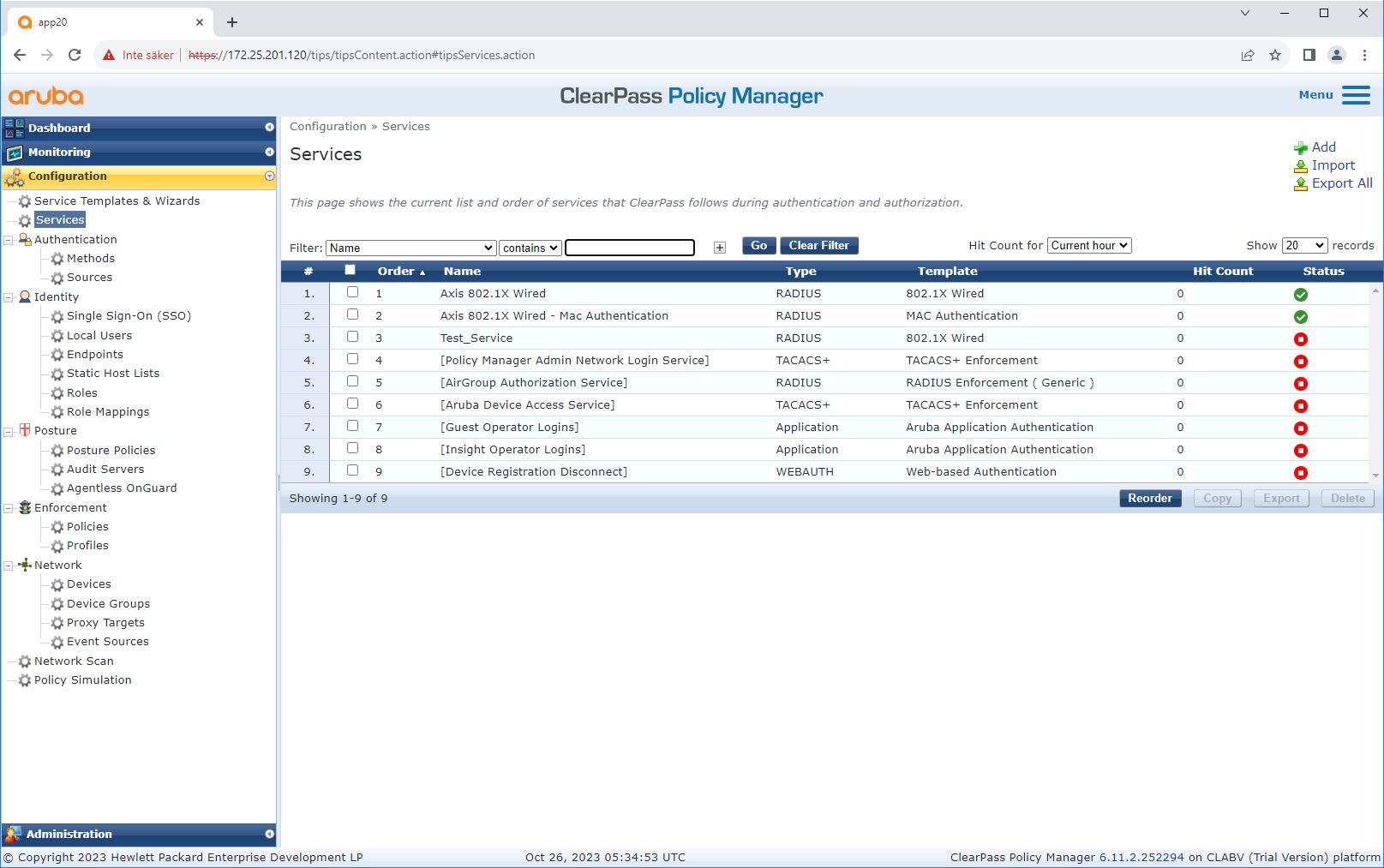

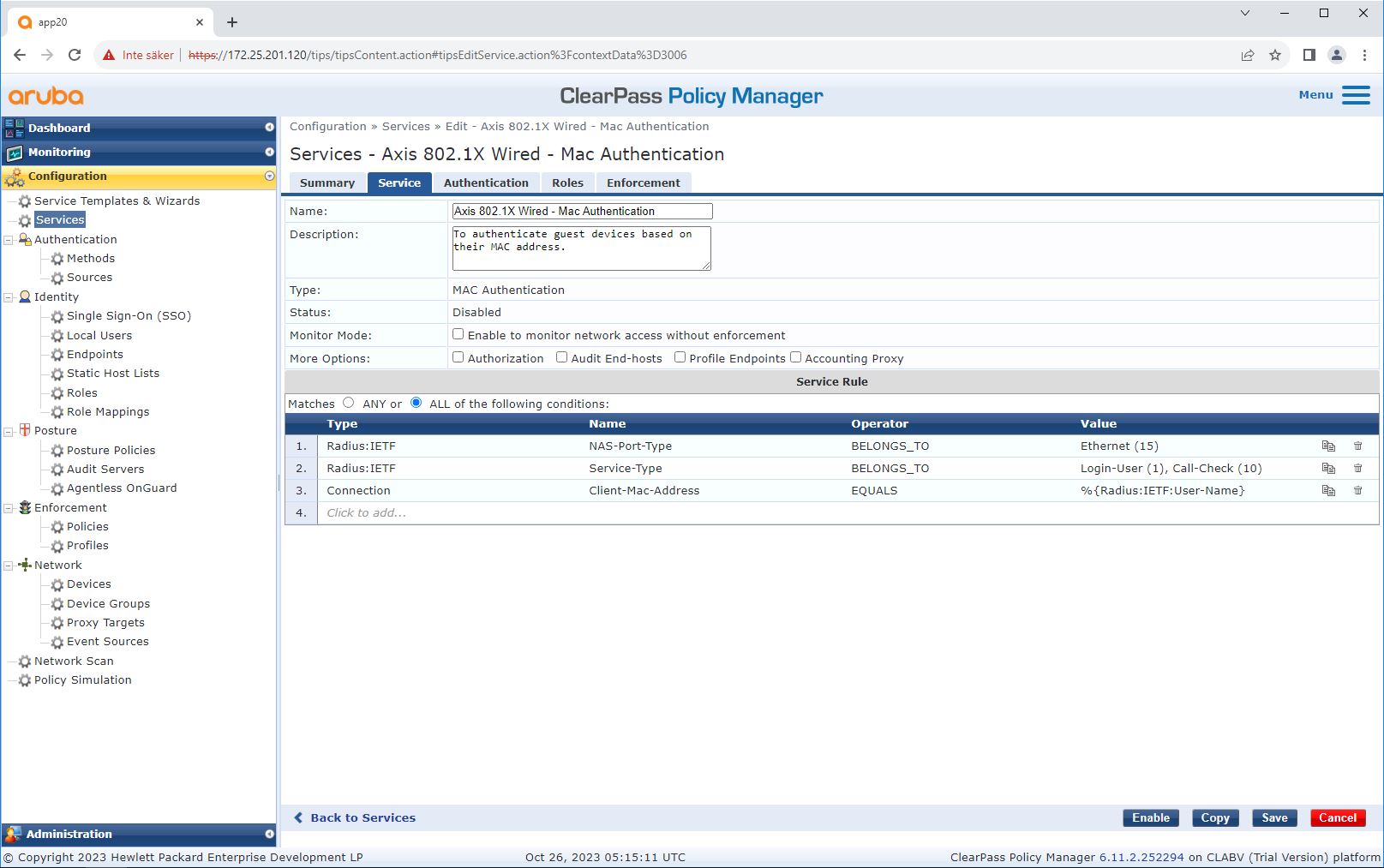

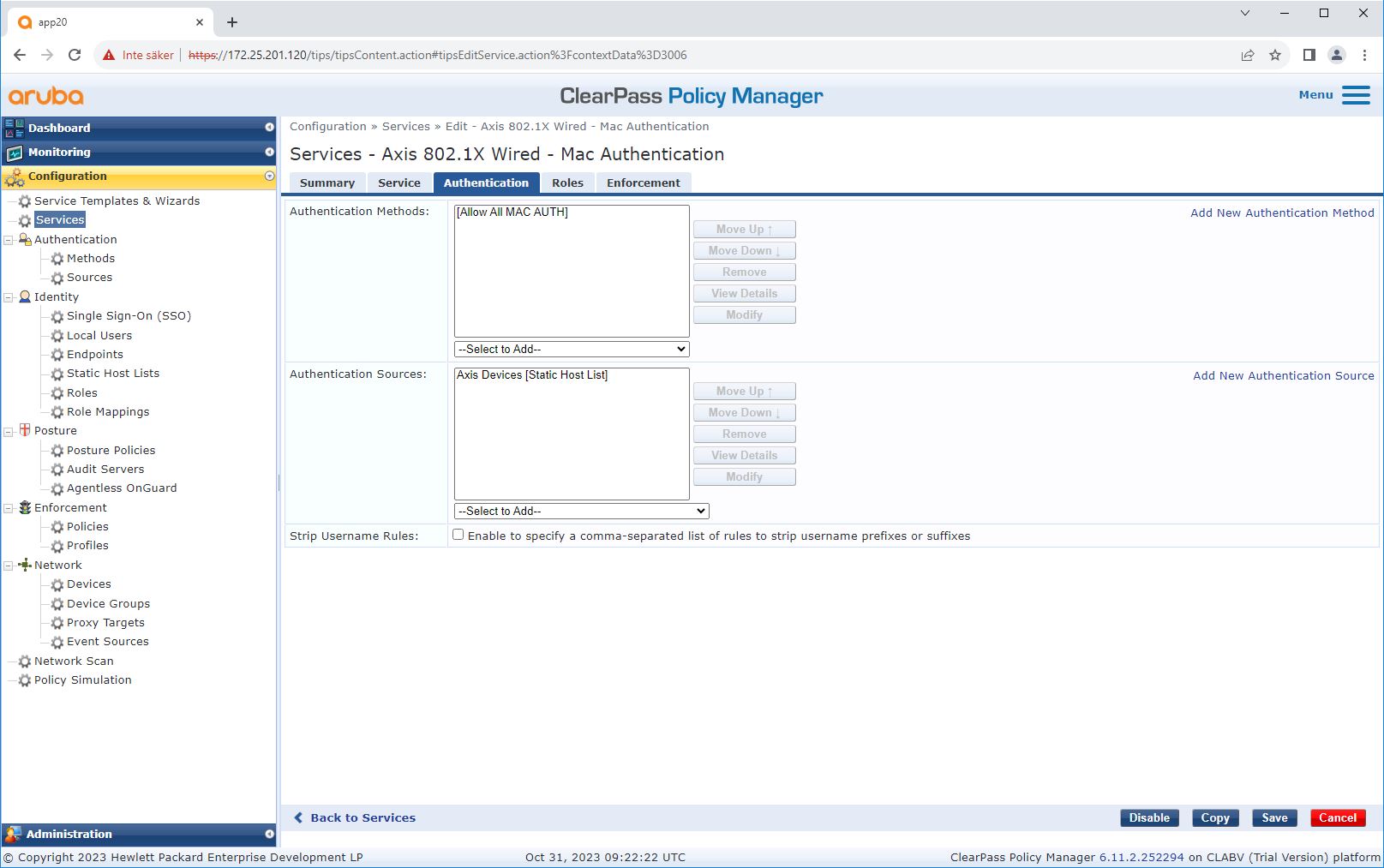

Configuration du service

Dans la page Services, les étapes de configuration sont regroupées dans un seul service qui gère l'authentification et l'autorisation des périphériques Axis au sein des réseaux HPE Aruba Networking.

Commutateur d'accès HPE Aruba Networking

Les périphériques Axis sont directement connectés à des commutateurs d'accès compatibles PoE, ou via des médiateurs Axis PoE compatibles. Pour intégrer en toute sécurité les périphériques Axis au sein des réseaux HPE Aruba Networking, le commutateur d'accès doit être configuré pour la communication IEEE 802.1X. Le périphérique Axis relaie la communication IEEE 802.1x EAP-TLS vers ClearPass Policy Manager, lequel fait office de serveur RADIUS.

Une réauthentification périodique de 300 secondes pour le périphérique Axis est également configurée pour renforcer la sécurité globale de l'accès aux ports.

Cet exemple présente la configuration globale et la configuration des ports pour les commutateurs d'accès HPE Aruba Networking.

radius-server host MyRADIUSIPAddress key "MyRADIUSKey"aaa authentication port-access eap-radius

aaa port-access authenticator 18-19

aaa port-access authenticator 18 reauth-period 300

aaa port-access authenticator 19 reauth-period 300

aaa port-access authenticator activeConfiguration Axis

Périphérique réseau Axis

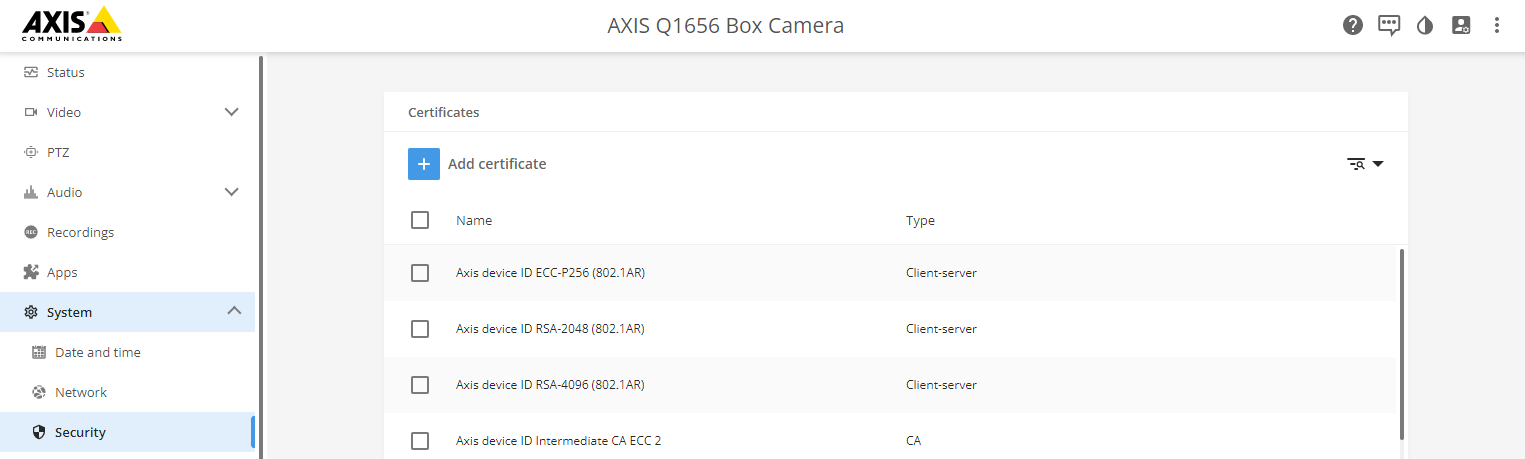

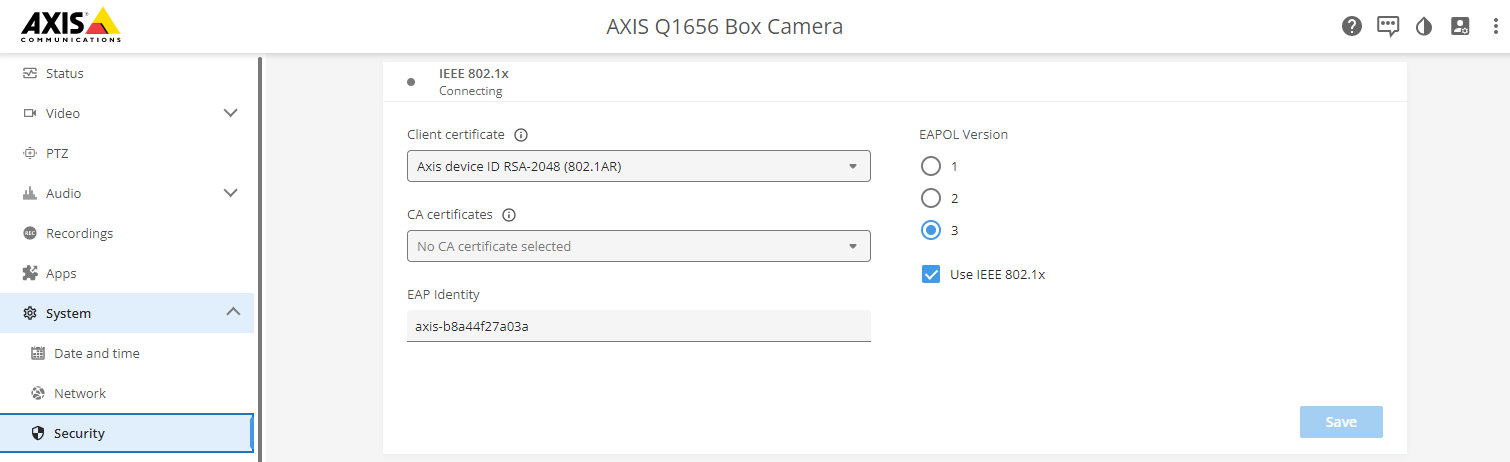

Les périphériques Axis prenant en charge Axis Edge Vault sont fabriqués avec une identité de périphérique sécurisée appelée ID de périphérique Axis. L'ID de périphérique Axis est basé sur la norme internationale IEEE 802.1AR, qui définit une méthode d'identification automatisée et sécurisée des périphériques et d'intégration embarquée via IEEE 802.1X.

- Infrastructure de clés d’ID de dispositif Axis (PKI)

- Identifiant du périphérique Axis

Le magasin de clés sécurisé protégé par matériel et fourni par un élément sécurisé du périphérique Axis est mis en service en usine avec un certificat unique au périphérique et des clés correspondantes (ID de périphérique Axis) qui peuvent globalement prouver l'authenticité du périphérique Axis. Le sélecteur de produits Axis peut être utilisé pour déterminer les périphériques Axis qui prennent en charge Axis Edge Vault et l'ID de périphérique Axis.

Le numéro de série d'un périphérique Axis est son adresse MAC.

Le certificat d'ID de périphérique Axis, conforme à la norme IEEE 802.1AR, comprend des informations sur le numéro de série et d'autres informations spécifiques au fournisseur. Ces informations sont utilisées par ClearPass Policy Manager à des fins d'analyse et de prise de décision pour accorder l'accès au réseau. Les informations ci-dessous peuvent être obtenues à partir d'un certificat d'ID de périphérique Axis.

| Pays | SE |

| Lieu | Lund |

| Organisation émettrice | Axis Communications AB. |

| Nom commun de l'émetteur | Intermédiaire de l'ID de périphérique Axis |

| Société | Axis Communications AB. |

| Nom commun | axis-b8a44f279511-eccp256-1 |

| Numéro de série | b8a44f279511 |

Le nom commun est constitué d'une combinaison du nom de la société Axis, du numéro de série du périphérique, suivi de l'algorithme de chiffrement (ECC P256, RSA 2048, RSA 4096). À compter d'AXIS OS 10.1 (2020-09), IEEE 802.1X est activé par défaut avec l'ID de périphérique Axis préconfiguré. Cela permet au périphérique de s'authentifier sur les réseaux compatibles IEEE 802.1X.

AXIS Device Manager

AXIS Device Manager et AXIS Device Manager Extend peuvent être utilisés sur le réseau pour configurer et gérer plusieurs périphériques Axis de manière économique. AXIS Device Manager est une application Microsoft Windows® installée localement sur un ordinateur du réseau, tandis qu'AXIS Device Manager Extend s'appuie sur une infrastructure cloud pour gérer des périphériques sur plusieurs sites. Les deux offrent des fonctionnalités de gestion et de configuration simples, telles que :

Installation des mises à jour d'AXIS OS.

Application de configuration de cybersécurité telles que les certificats HTTPS et IEEE 802.1X.

Configuration des paramètres spécifiques aux périphériques, comme des paramètres d'images et autres.

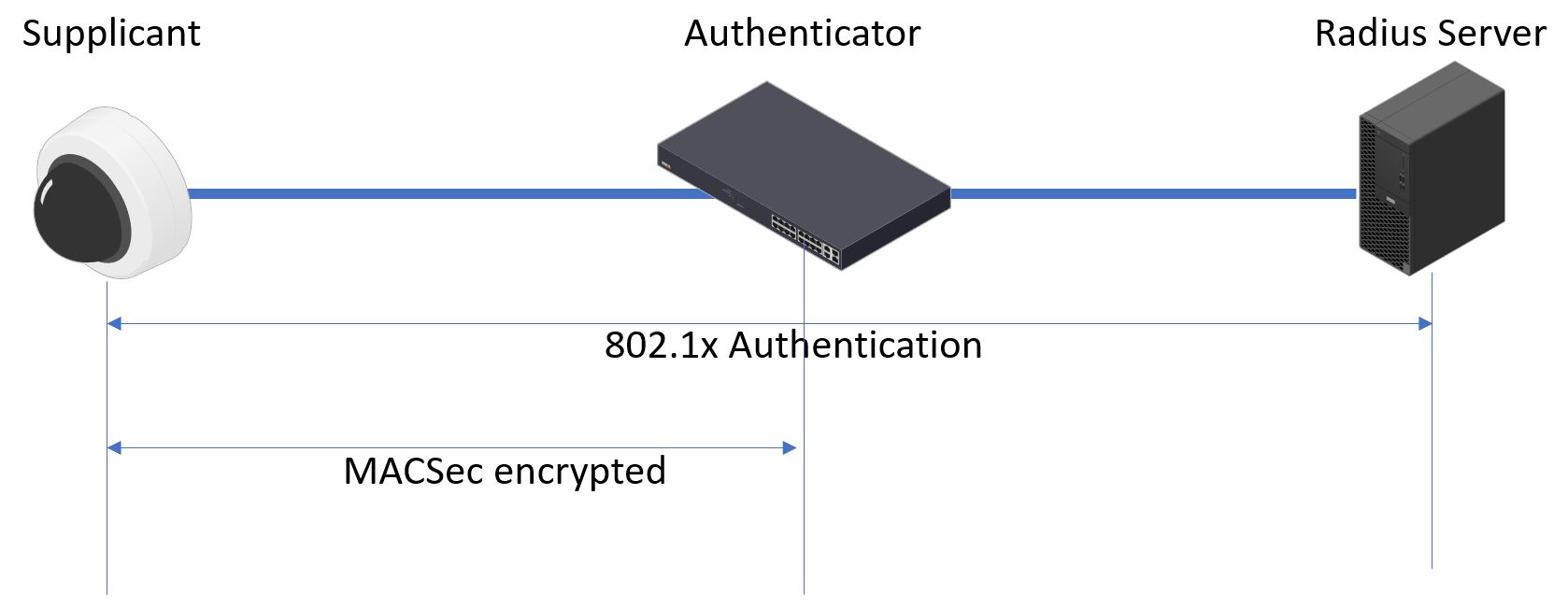

Fonctionnement réseau sécurisé - IEEE 802.1AE MACsec

IEEE 802.1AE MACsec (Media Access Control Security) est un protocole réseau bien défini qui sécurise cryptographiquement les liaisons Ethernet point à point sur la couche réseau 2. Il garantit la confidentialité et l'intégrité des transmissions de données entre deux hôtes.

La norme IEEE 802.1AE MACsec décrit deux modes de fonctionnement :

Mode clé pré-partagée/CAK statique configurable manuellement

Mode session maître automatique/CAK dynamique utilisant IEEE 802.1X EAP-TLS

Dans AXIS OS 10.1 (2020-09) et versions ultérieures, IEEE 802.1X est activé par défaut pour les périphériques compatibles avec l'identifiant de périphérique Axis. Dans AXIS OS 11.8 et versions ultérieures, nous prenons en charge MACsec avec le mode dynamique automatique utilisant IEEE 802.1X EAP-TLS activé par défaut. Lorsque vous connectez un périphérique Axis avec les paramètres d'usine par défaut, une authentification réseau IEEE 802.1X est effectuée et en cas de succès, le mode MACsec Dynamic CAK est également tenté.

L'ID de périphérique Axis stocké de manière sécurisée (1), identité de périphérique sécurisée conforme IEEE 802.1AR, est utilisé pour l'authentification auprès du réseau (4, 5) via le contrôle d'accès au réseau basé sur le port EAP-TLS IEEE 802.1X (2). Lors de la session EAP-TLS, les clés MACsec sont échangées automatiquement pour établir un lien sécurisé (3), protégeant tout le trafic réseau depuis le périphérique Axis vers le commutateur d'accès HPE Aruba Networking.

IEEE 802.1AE MACsec requiert à la fois un commutateur d'accès HPE Aruba Networking et des préparations de configuration ClearPass Policy Manager. Aucune configuration n'est requise sur le périphérique Axis pour permettre une communication chiffrée MACsec IEEE 802.1AE via EAP-TLS.

Si le commutateur d'accès HPE Aruba Networking ne prend pas en charge MACsec à l'aide d'EAP-TLS, le mode Clé pré-partagée peut être utilisé et configuré manuellement.

HPE Aruba Networking ClearPass Policy Manager

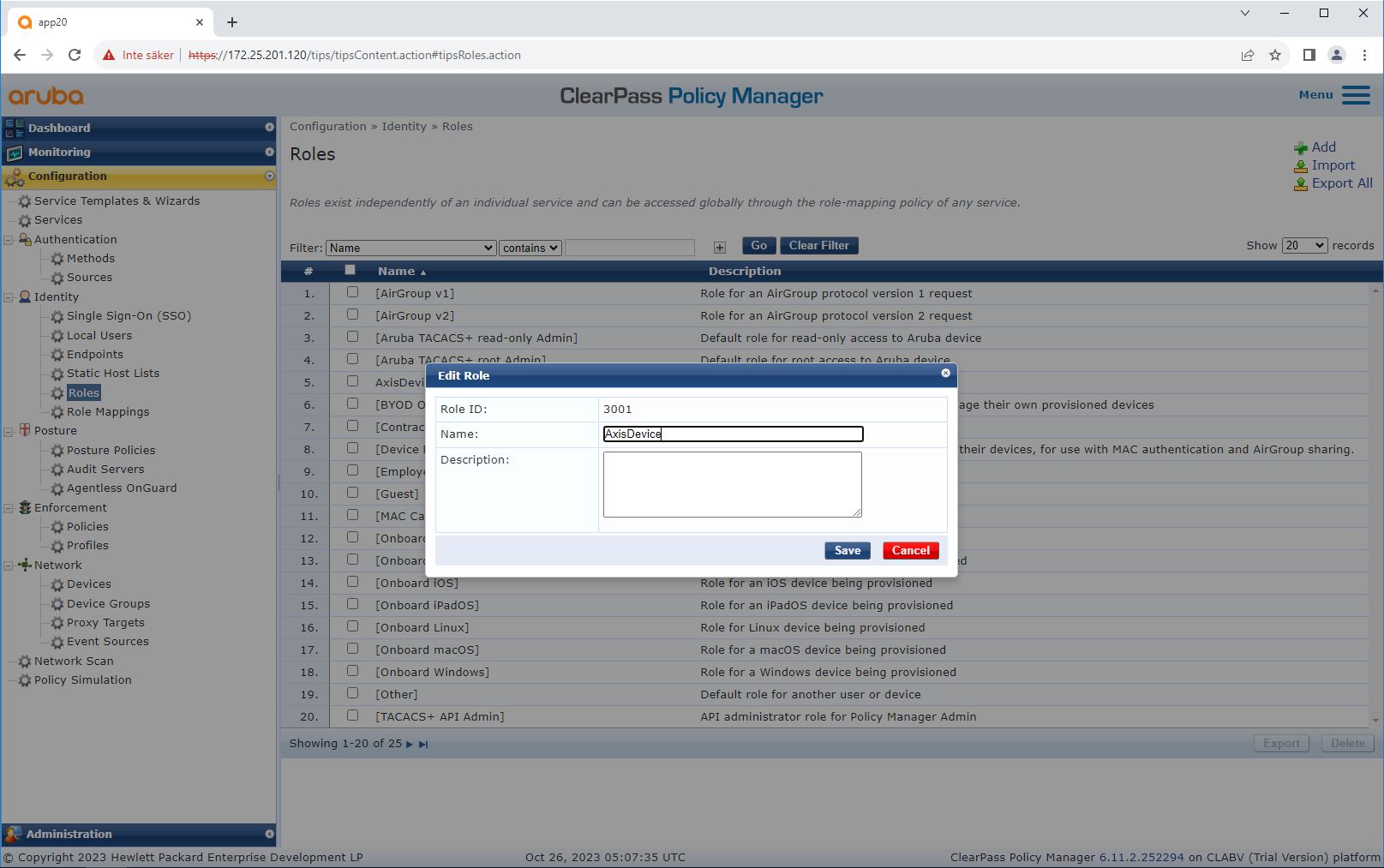

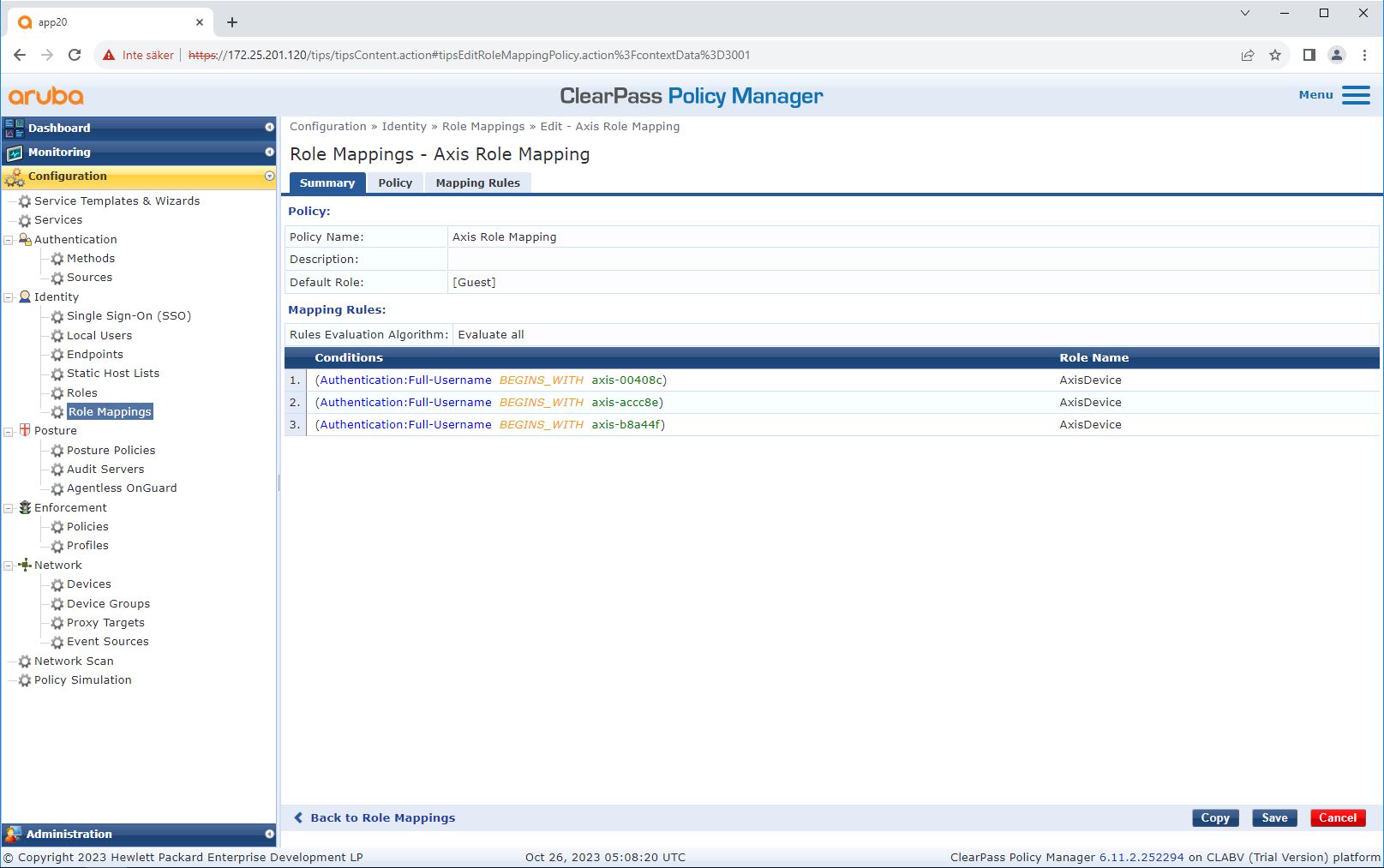

Politique de rôle et de mappage de rôles

Par défaut, les périphériques Axis utilisent le format d'identité EAP « axis-numéro de série ». Le numéro de série d'un périphérique Axis correspond à son adresse MAC. Par exemple « axis-b8a44f45b4e6“.

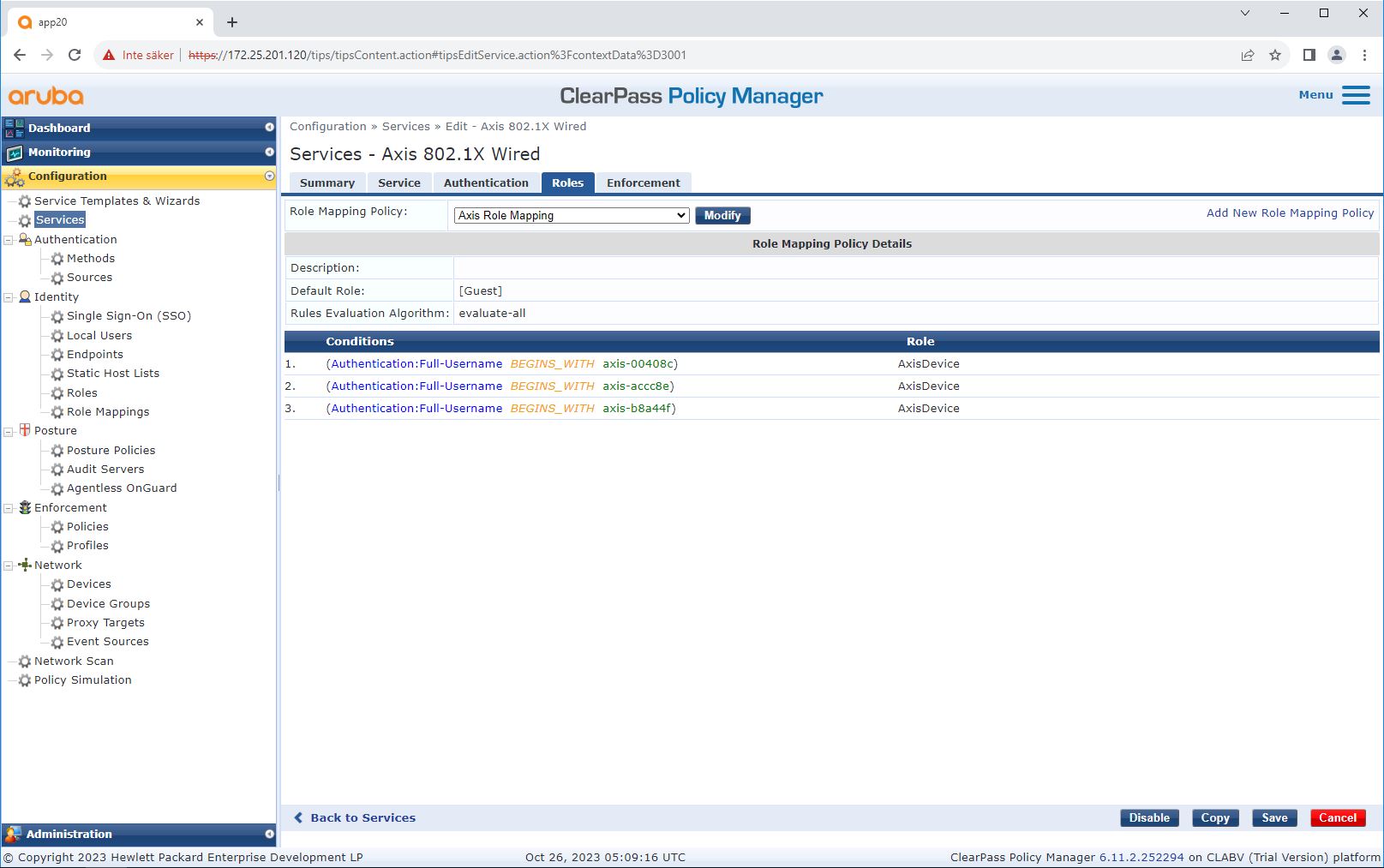

Configuration du service

Profil d'application

Commutateur d'accès HPE Aruba Networking

En plus de la configuration d'intégration sécurisée décrite dans Commutateur d'accès HPE Aruba Networking, reportez-vous ci-dessous à l'exemple de configuration de port pour le commutateur d'accès HPE Aruba Networking afin de configurer IEEE 802.1AE MACsec.

macsec policy macsec-eap

cipher-suite gcm-aes-128port-access role AxisDevice

associate macsec-policy macsec-eap

auth-mode client-modeaaa authentication port-access dot1x authenticator

macsec

mkacak-length 16

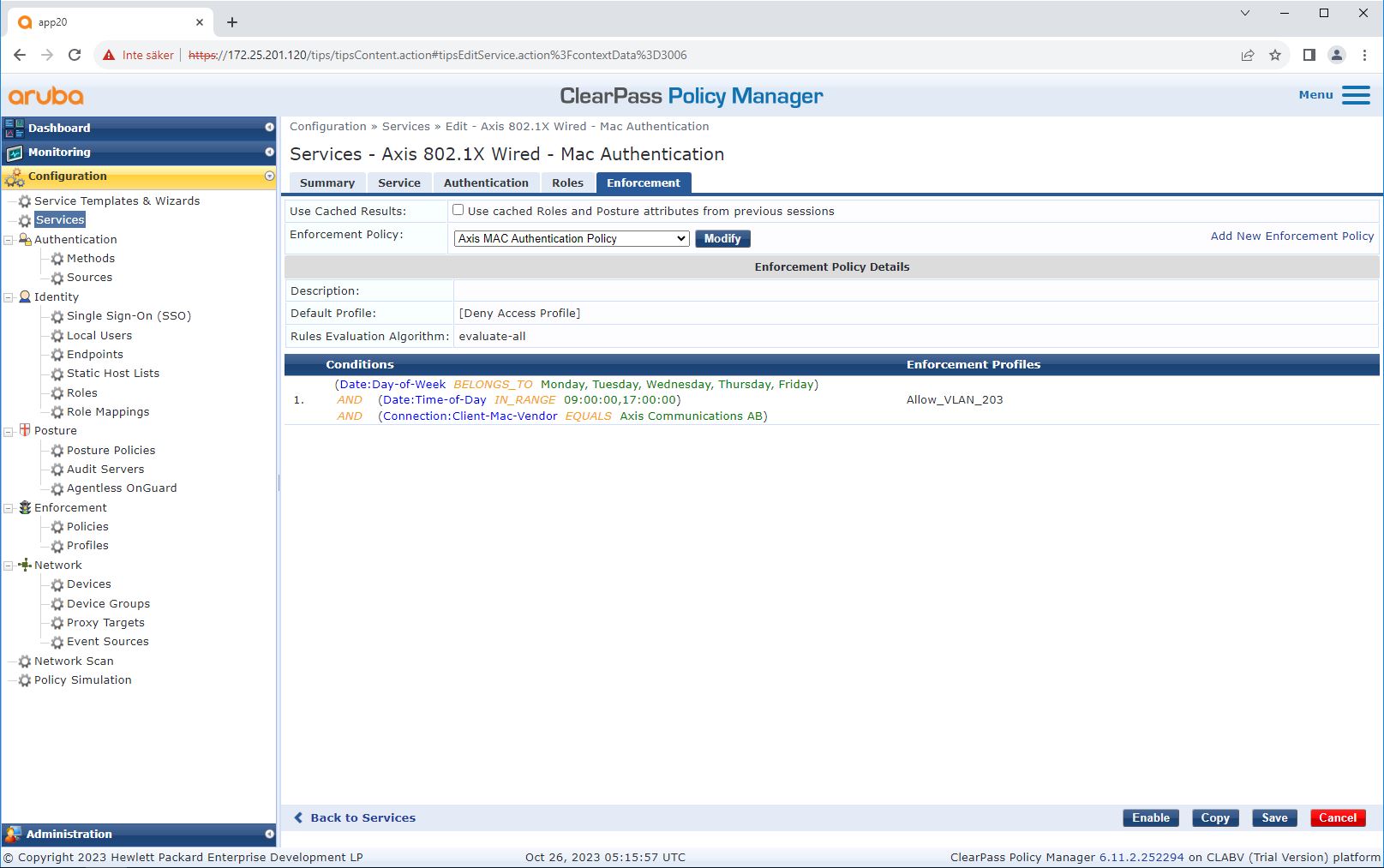

enableIntégration héritée – Authentification MAC

Vous pouvez utiliser MAC Authentication Bypass (MAB) pour intégrer des périphériques Axis qui ne prennent pas en charge l'intégration d'IEEE 802.1AR avec le certificat d'ID de périphérique Axis et IEEE 802.1X activé à l'état d'usine par défaut. Si l'intégration 802.1X échoue, ClearPass Policy Manager valide l'adresse MAC du périphérique Axis et accorde l'accès au réseau.

MAB requiert à la fois un commutateur d'accès et des préparations de configuration ClearPass Policy Manager. Aucune configuration n'est nécessaire sur le périphérique Axis pour permettre l'intégration embarquée de MAB.

HPE Aruba Networking ClearPass Policy Manager

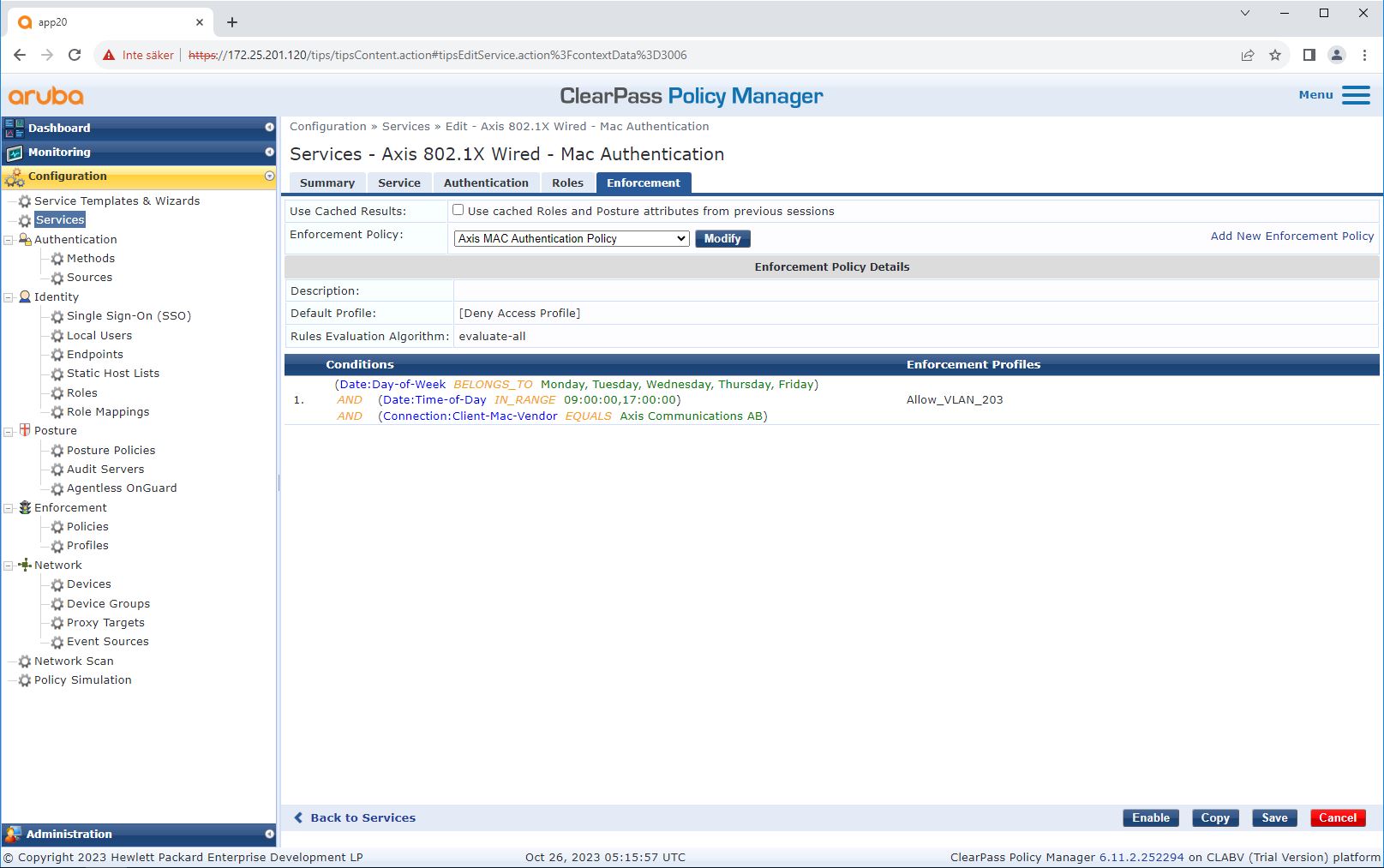

Politique d'application

La configuration de la politique d'application dans ClearPass Policy Manager définit si les périphériques Axis ont accès aux réseaux HPE Aruba Networking sur la base des deux exemples de conditions de politique ci-après.

Accès au réseau refusé

Si le périphérique Axis ne respecte pas la stratégie d'application configurée, l'accès au réseau lui est refusé.

Réseau invité (VLAN 203)

Le périphérique Axis a accès à un réseau limité et isolé si les conditions suivantes sont remplies :

Le jour est un jour de semaine, du lundi au vendredi.

L'heure est comprise entre 9 h et 17 h.

Le fournisseur d'adresse MAC correspond à Axis Communications.

Étant donné qu'il est possible de falsifier une adresse MAC, l'accès au réseau de provisionnement standard n'est pas autorisé. Nous vous recommandons d'utiliser MAB uniquement pour l'intégration initiale, puis d'inspecter manuellement le périphérique plus en détail.

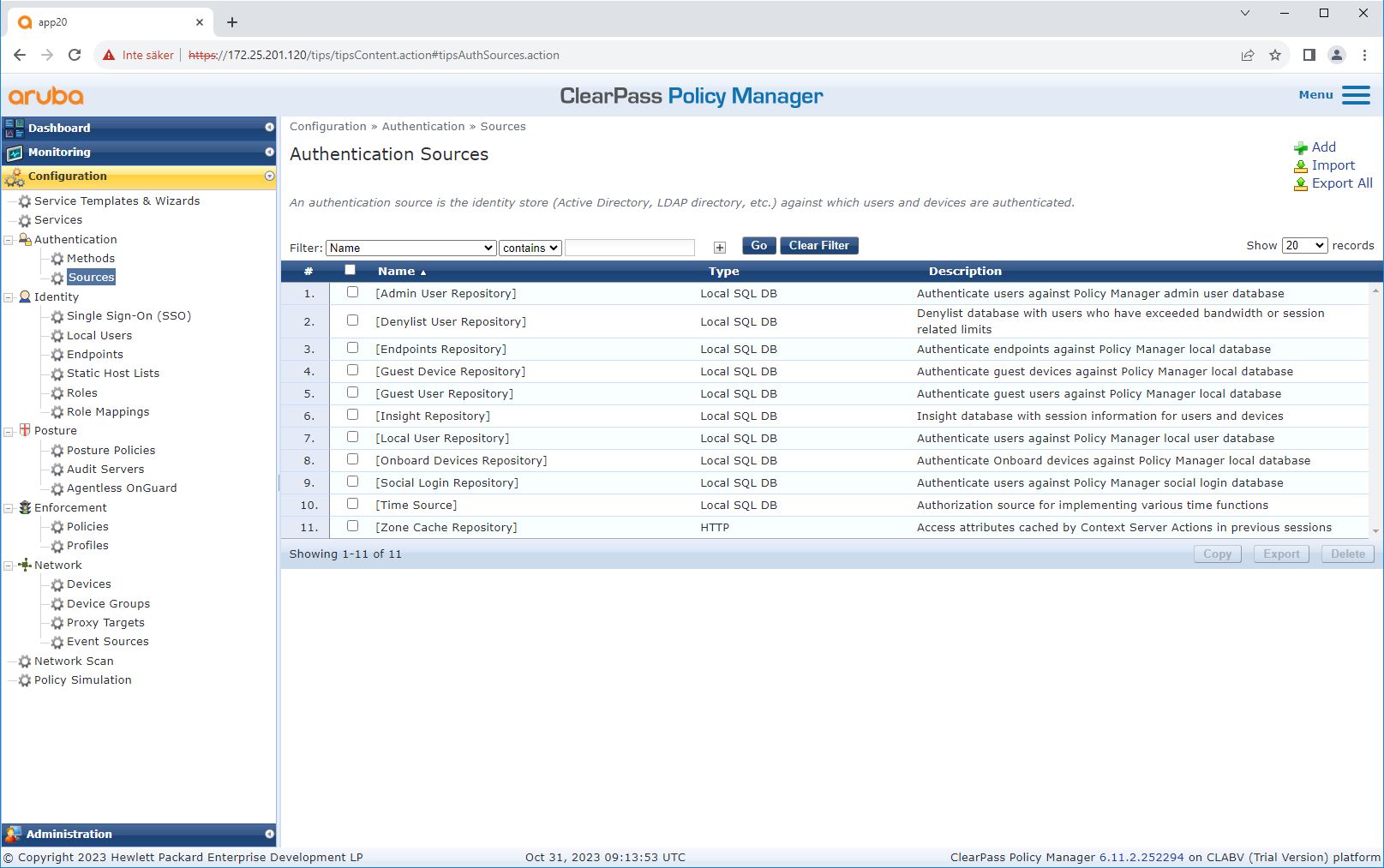

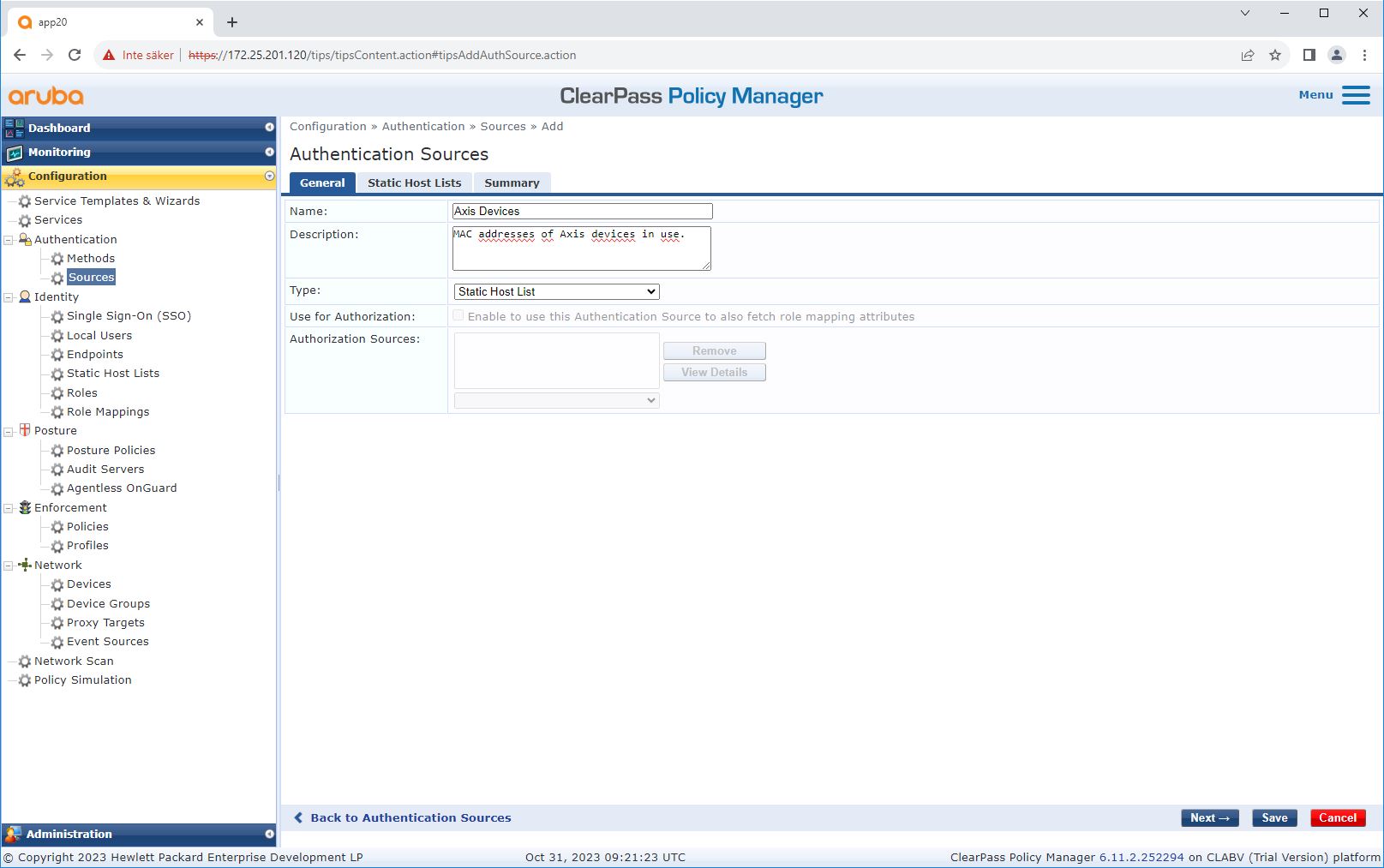

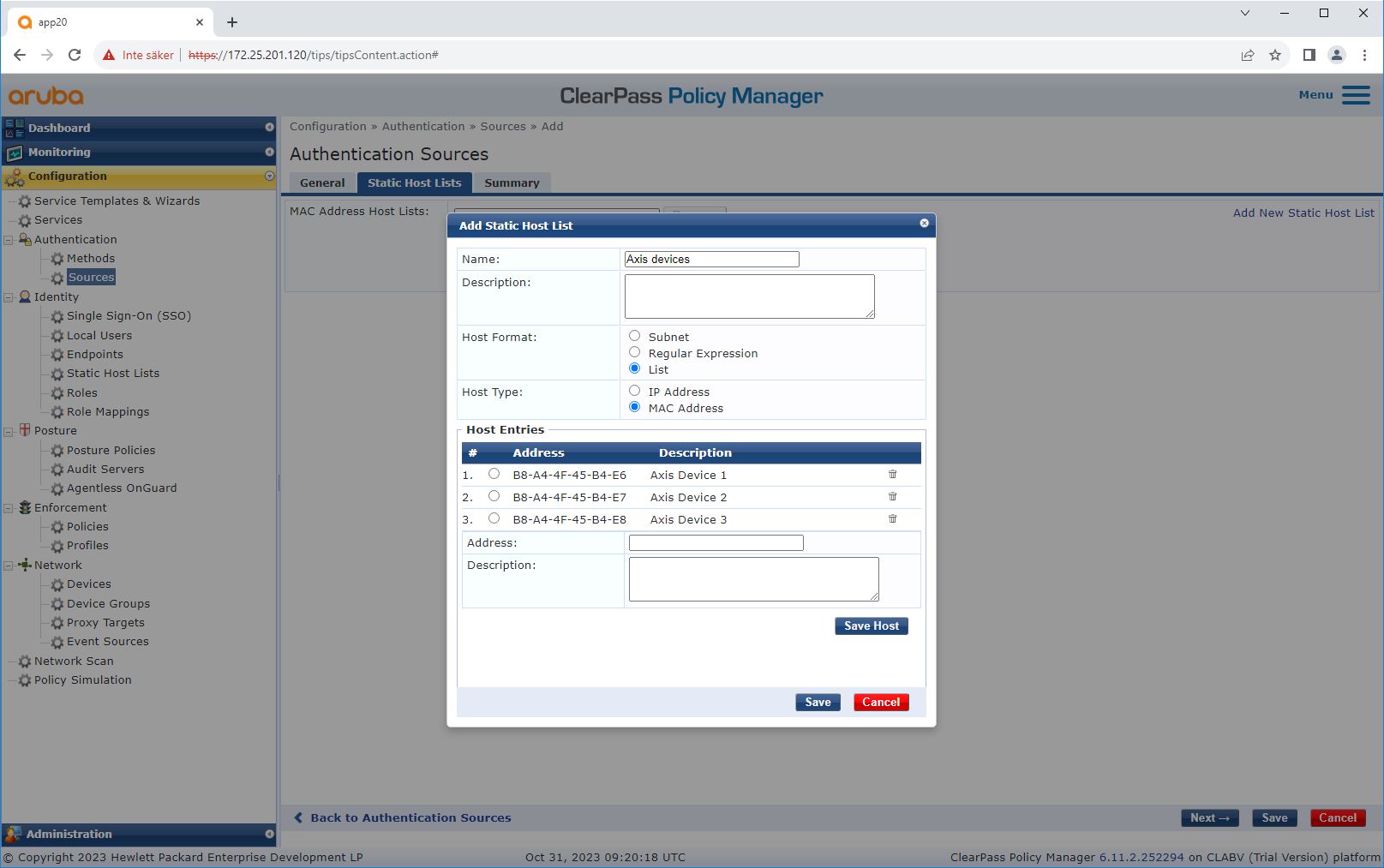

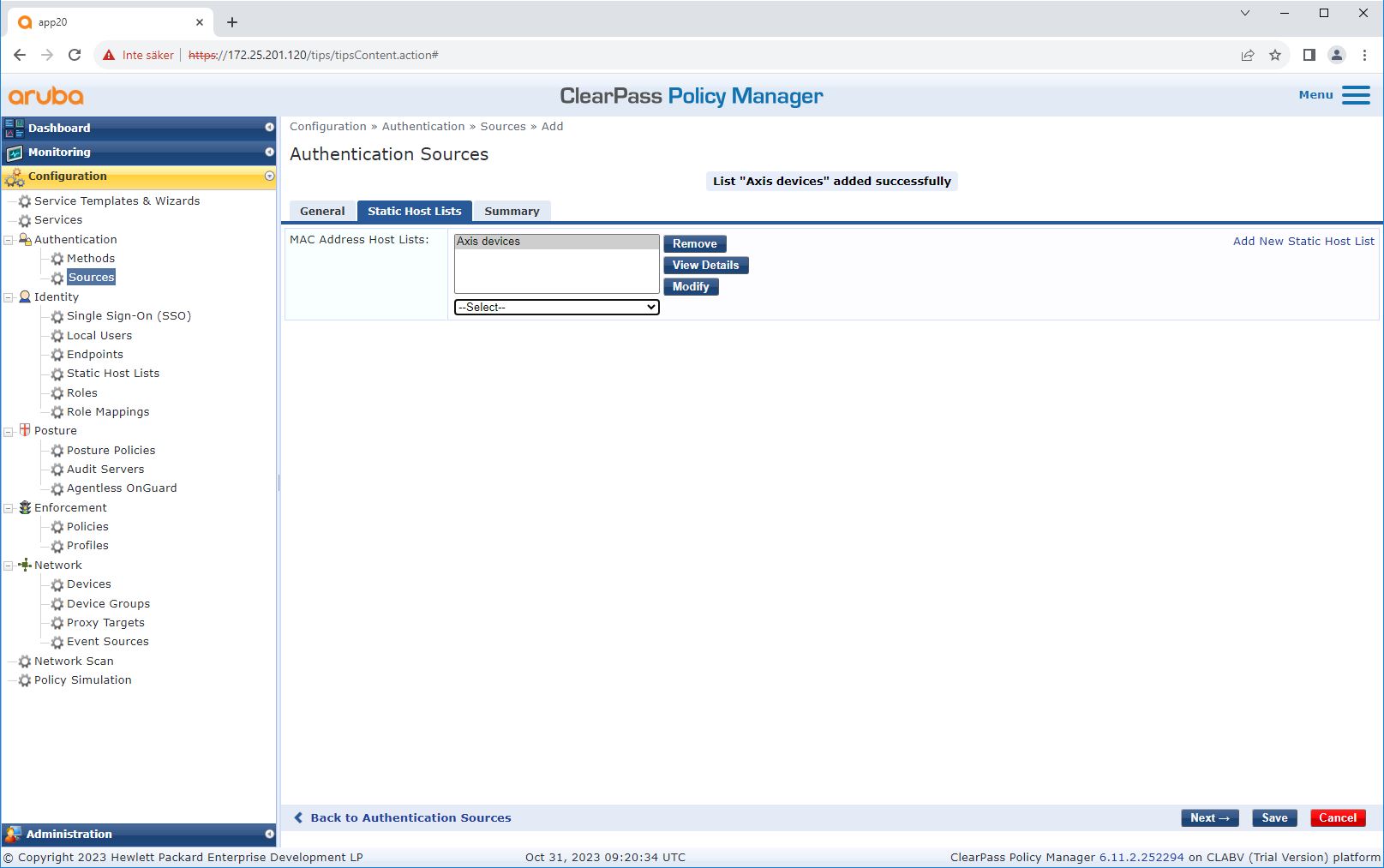

Configuration source

Dans la page Sources, une nouvelle source d'authentification est créée pour autoriser uniquement les adresses MAC importées manuellement.

Configuration du service

Dans la page Services, les étapes de configuration sont regroupées dans un seul service qui gère l'authentification et l'autorisation des périphériques Axis au sein des réseaux HPE Aruba Networking.

Axis Communications utilise les OUI d'adresse MAC suivantes :

B8:A4:4F:XX:XX:XX

AA:C8:3E:XX:XX:XX

00:40:8C:XX:XX:XX

Commutateur d'accès HPE Aruba Networking

En plus de la configuration d'intégration sécurisée décrite dans Commutateur d'accès HPE Aruba Networking, reportez-vous ci-dessous à l'exemple de configuration de port pour le commutateur d'accès HPE Aruba Networking afin d'autoriser MAB.

aaa port-access authenticator 18 tx-period 5

aaa port-access authenticator 19 tx-period 5

aaa port-access authenticator 18 max-requests 3

aaa port-access authenticator 19 max-requests 3

aaa port-access authenticator 18 client-limit 1

aaa port-access authenticator 19 client-limit 1

aaa port-access mac-based 18-19

aaa port-access 18 auth-order authenticator mac-based

aaa port-access 19 auth-order authenticator mac-based

aaa port-access 18 auth-priority authenticator mac-based

aaa port-access 19 auth-priority authenticator mac-based