Introduzione

La presente guida all'integrazione descrive la configurazione ottimale per l'integrazione e l'operazione dei dispositivi Axis nelle reti HPE Aruba Networking. La configurazione utilizza protocolli e standard di sicurezza moderni come IEEE 802.1X, IEEE 802.1AR, IEEE 802.1AE e HTTPS.

Stabilire un'automazione adeguata per l'integrazione della rete può far risparmiare tempo e denaro. Rimuove inutili complessità di sistema quando si utilizzano applicazioni di gestione dei dispositivi Axis con infrastrutture e applicazioni HPE Aruba Networking. Combinando i dispositivi e il software Axis con un'infrastruttura HPE Aruba Networking, è possibile ottenere i seguenti vantaggi:

Rimozione di reti di staging dei dispositivi per ridurre al minimo la complessità del sistema.

Aggiunta di processi di onboarding integrati e la gestione dei dispositivi contribuiscono a ridurre i costi.

I dispositivi Axis offrono controlli di protezione della rete zero-touch.

Maggiore protezione complessiva della rete grazie all'esperienza di HPE e Axis.

Per garantire una transizione fluida e definita dal software tra reti logiche durante tutto il processo di onboarding, l'infrastruttura di rete deve essere predisposta per verificare in modo sicuro l'integrità dei dispositivi Axis prima di avviare la configurazione. Prima di procedere con la configurazione, è necessario disporre di quanto segue:

Esperienza di infrastruttura IT di gestione rete aziendale di HPE Aruba Networking, inclusi switch di accesso HPE Aruba Networking e HPE Aruba Networking ClearPass Policy Manager.

Competenza nelle moderne tecniche di controllo dell'accesso alla rete e nelle politiche di sicurezza della rete.

È auspicabile una conoscenza di base precedente dei dispositivi Axis, tuttavia nella guida vengono fornite tutte le indicazioni necessarie.

Onboarding sicuro: IEEE 802.1AR/802.1X

Autenticazione iniziale

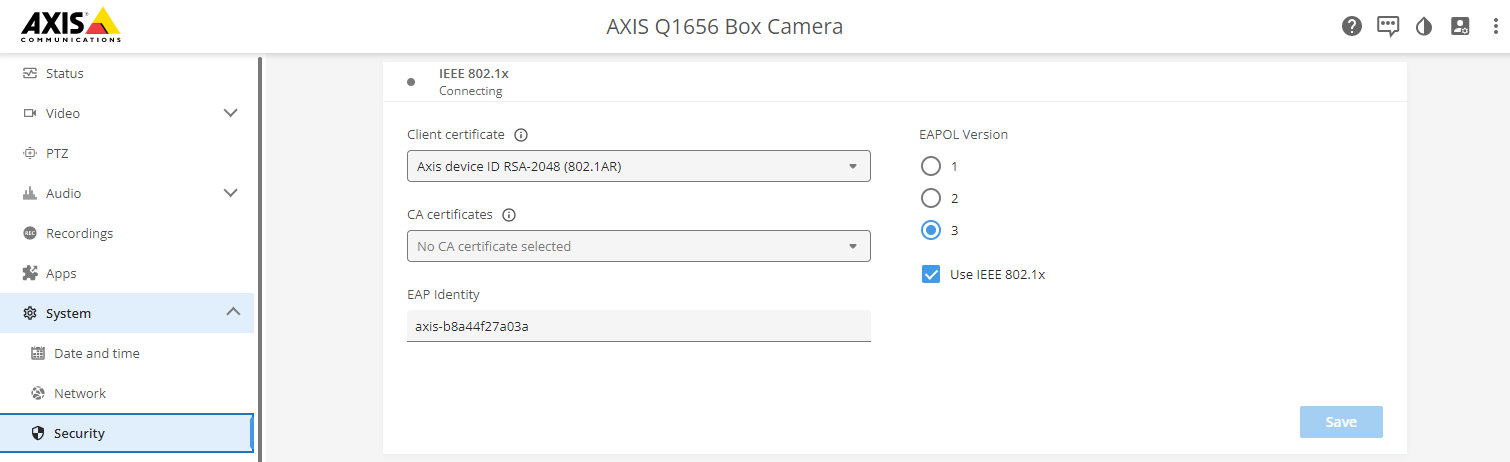

Quando il dispositivo Axis supportato da Axis Edge Vault è connesso alla rete, utilizza il certificato ID dispositivo Axis IEEE 802.1AR attraverso il (sistema) di controllo degli accessi alla rete IEEE 802.1X per l'autenticazione.

Per garantire l'accesso alla rete, ClearPass Policy Manager verifica l'ID del dispositivo Axis insieme ad altre impronte digitali specifiche del dispositivo. Queste informazioni, quali il MAC address e la versione del sistema operativo AXIS del dispositivo, vengono utilizzate per prendere decisioni basate su criteri prestabiliti.

Il dispositivo Axis esegue l'autenticazione sulla rete utilizzando il certificato ID dispositivo Axis conforme a IEEE 802.1AR.

- ID dispositivo Axis

- Autenticazione di rete IEEE 802.1x EAP-TLS

- Switch di accesso (autenticatore)

- ClearPass Policy Manager

Provisioning

Dopo l'autenticazione, il dispositivo Axis passa alla rete di provisioning (VLAN201). Questa rete include AXIS Device Manager, che esegue la configurazione dei dispositivi, il rafforzamento della sicurezza e gli aggiornamenti del sistema operativo AXIS. Per completare il provisioning, sul dispositivo vengono caricati nuovi certificati di livello produttivo specifici del cliente per IEEE 802.1X e HTTPS.

- Interruttore di accesso

- Rete di provisioning

- ClearPass Policy Manager

- Applicazione di gestione del dispositivo

Rete di produzione

Il provisioning del dispositivo Axis con nuovi certificati IEEE 802.1X attiva un nuovo tentativo di autenticazione. ClearPass Policy Manager verifica i nuovi certificati e decide se spostare o meno il dispositivo Axis nella rete di produzione.

- ID dispositivo Axis

- Autenticazione di rete IEEE 802.1x EAP-TLS

- Switch di accesso (autenticatore)

- ClearPass Policy Manager

Dopo la ripetizione dell'autenticazione, il dispositivo Axis passa alla rete di produzione (VLAN 202), dove il Video Management System (VMS) si connette al dispositivo e avvia l'operazione.

- Interruttore di accesso

- Rete di produzione

- ClearPass Policy Manager

- Sistema di gestione video

Configurazione HPE Aruba Networking

HPE Aruba Networking ClearPass Policy Manager

ClearPass Policy Manager fornisce un controllo sicuro degli accessi di rete basato su ruoli e dispositivi per IoT, BYOD, dispositivi aziendali, dipendenti, collaboratori esterni e ospiti su infrastrutture cablate, wireless e VPN multivendor.

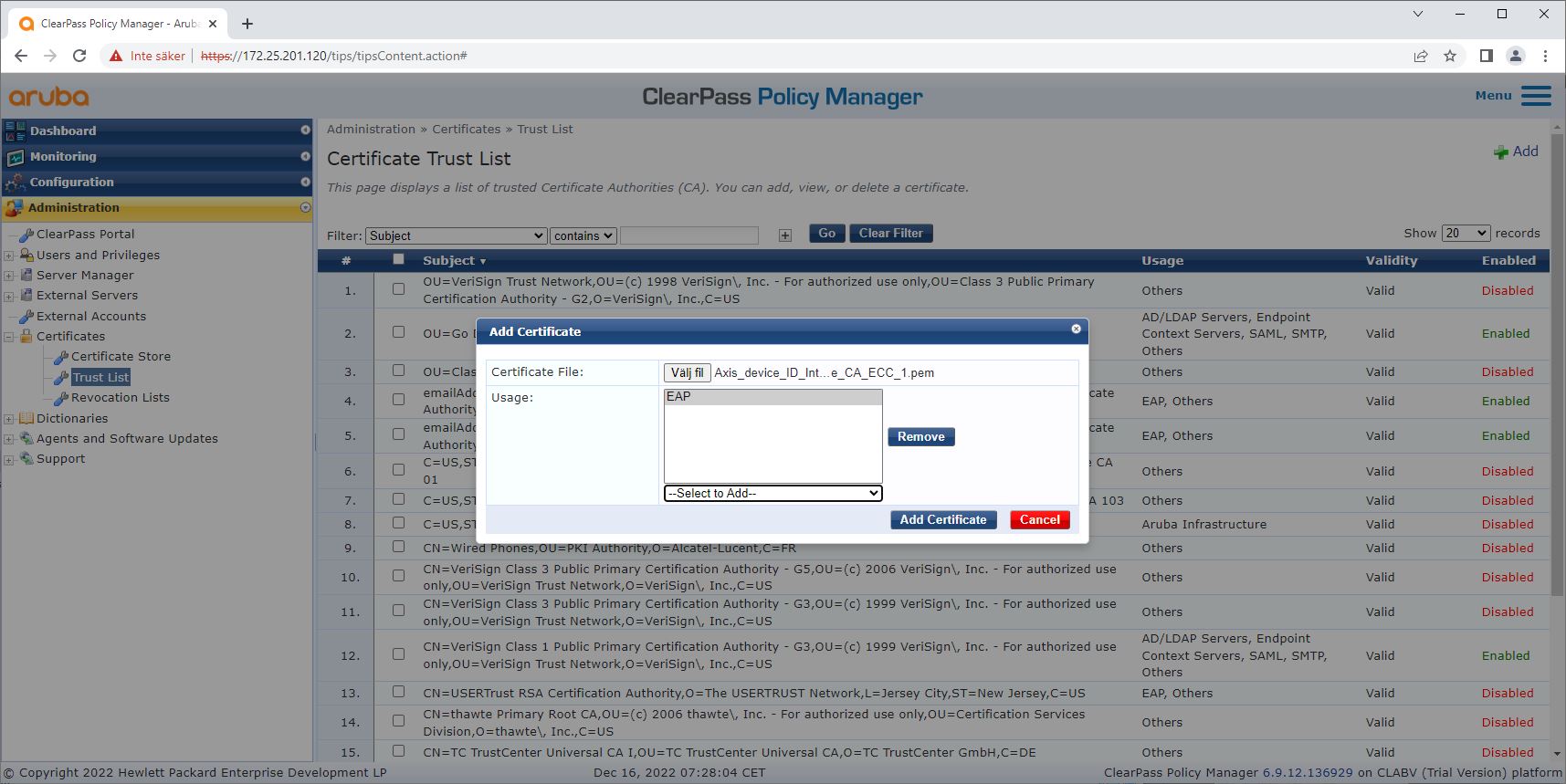

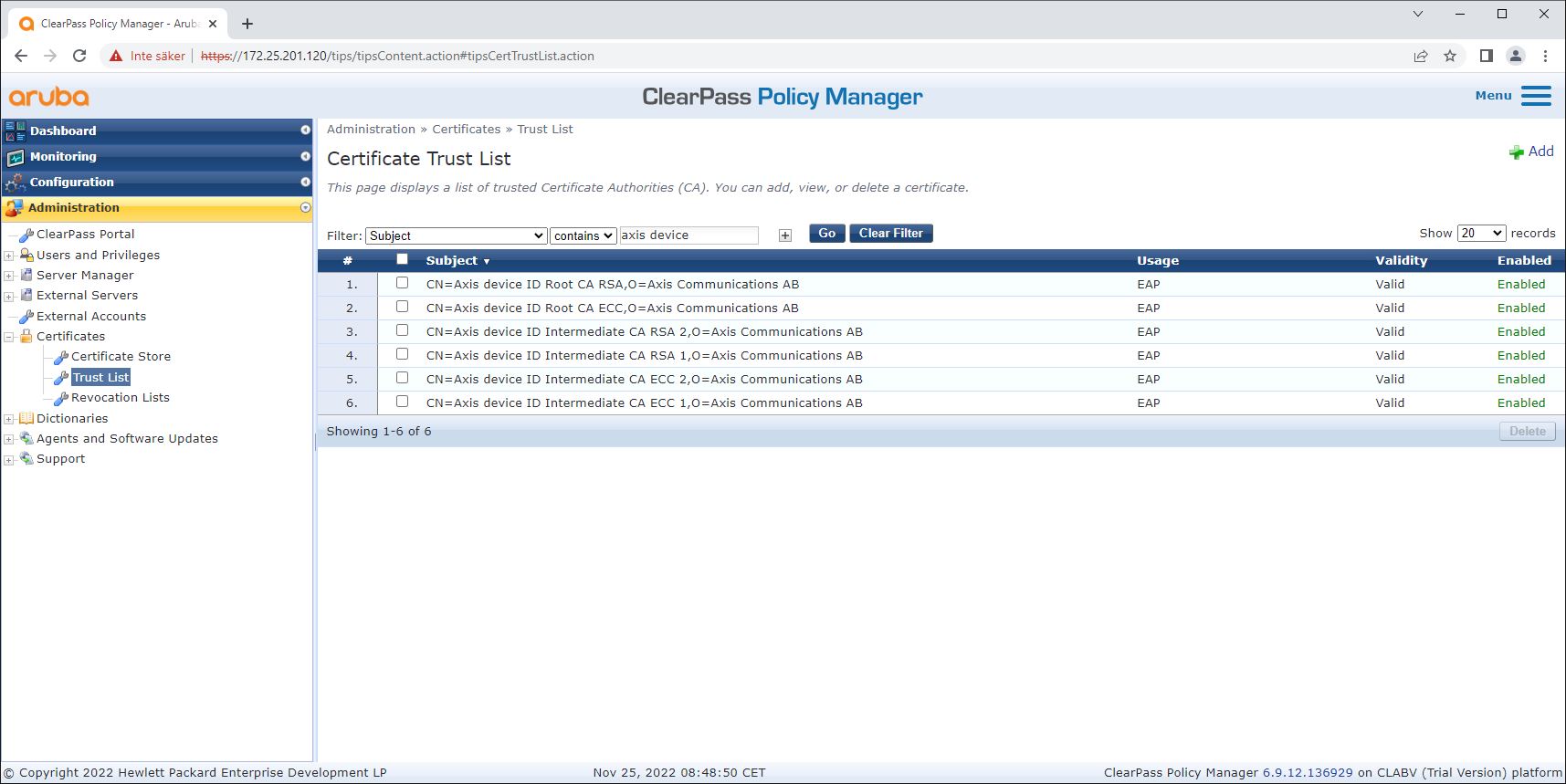

Configurazione dell'archivio certificati attendibili

Scaricare la catena di certificati IEEE 802.1AR specifica di Axis da axis.com.

Caricare le catene di certificati della CA radice e della CA intermedia IEEE 802.1AR specifiche di Axis nell'archivio certificati attendibili.

Abilitare ClearPass Policy Manager per autenticare i dispositivi Axis tramite IEEE 802.1X EAP-TLS.

Selezionare EAP nel campo di utilizzo. I certificati sono utilizzati per l'autenticazione IEEE 802.1X EAP-TLS.

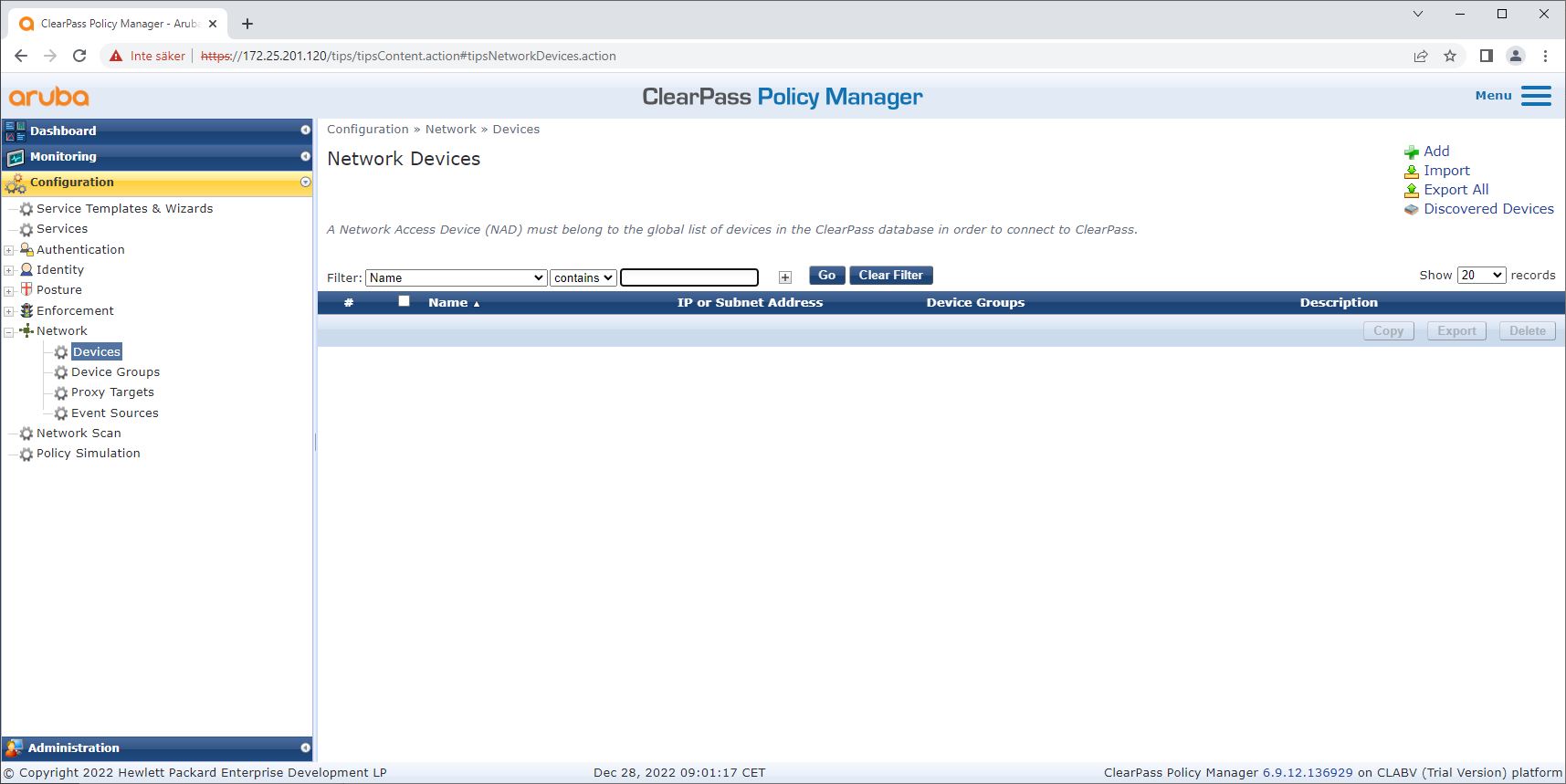

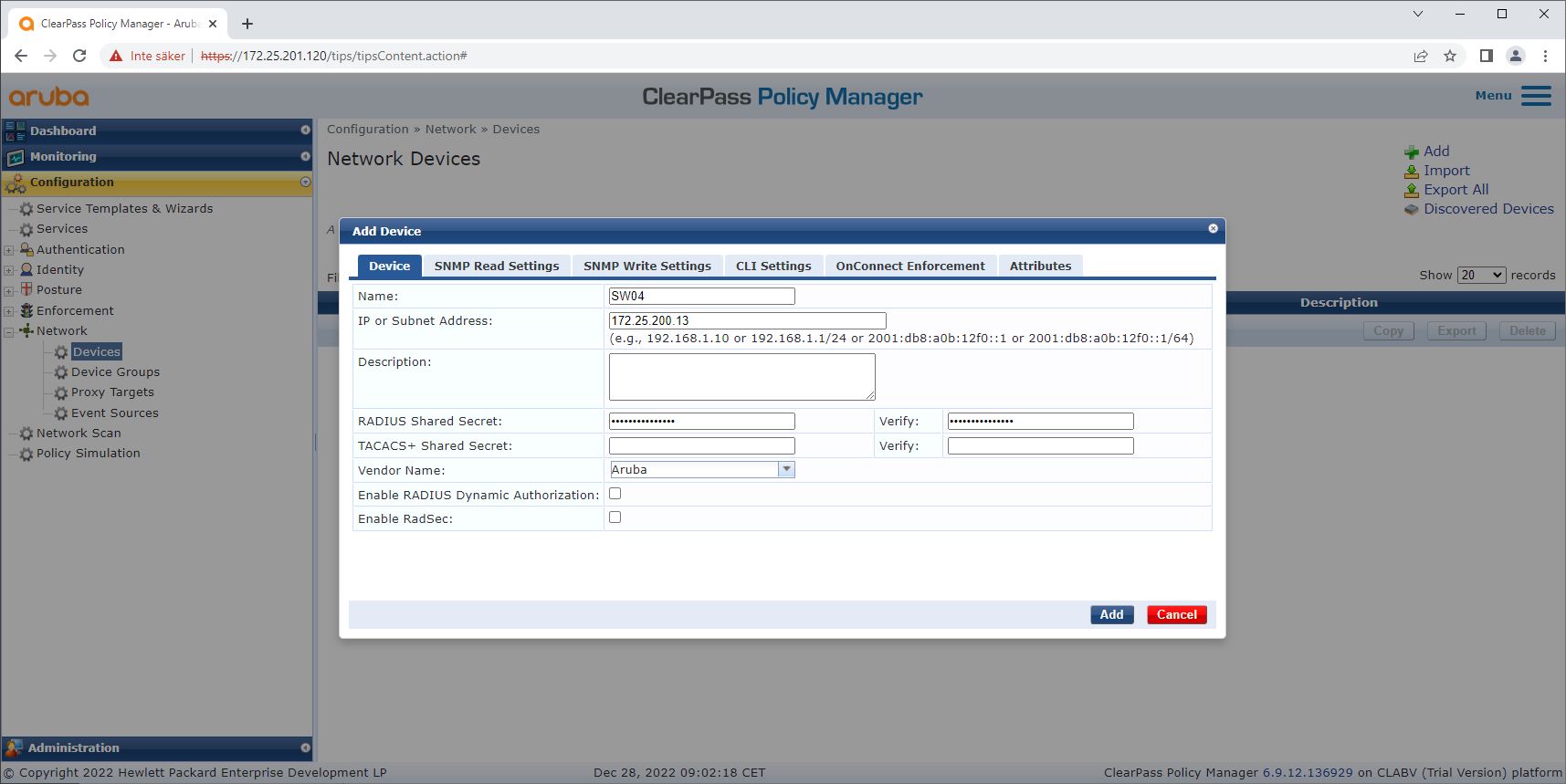

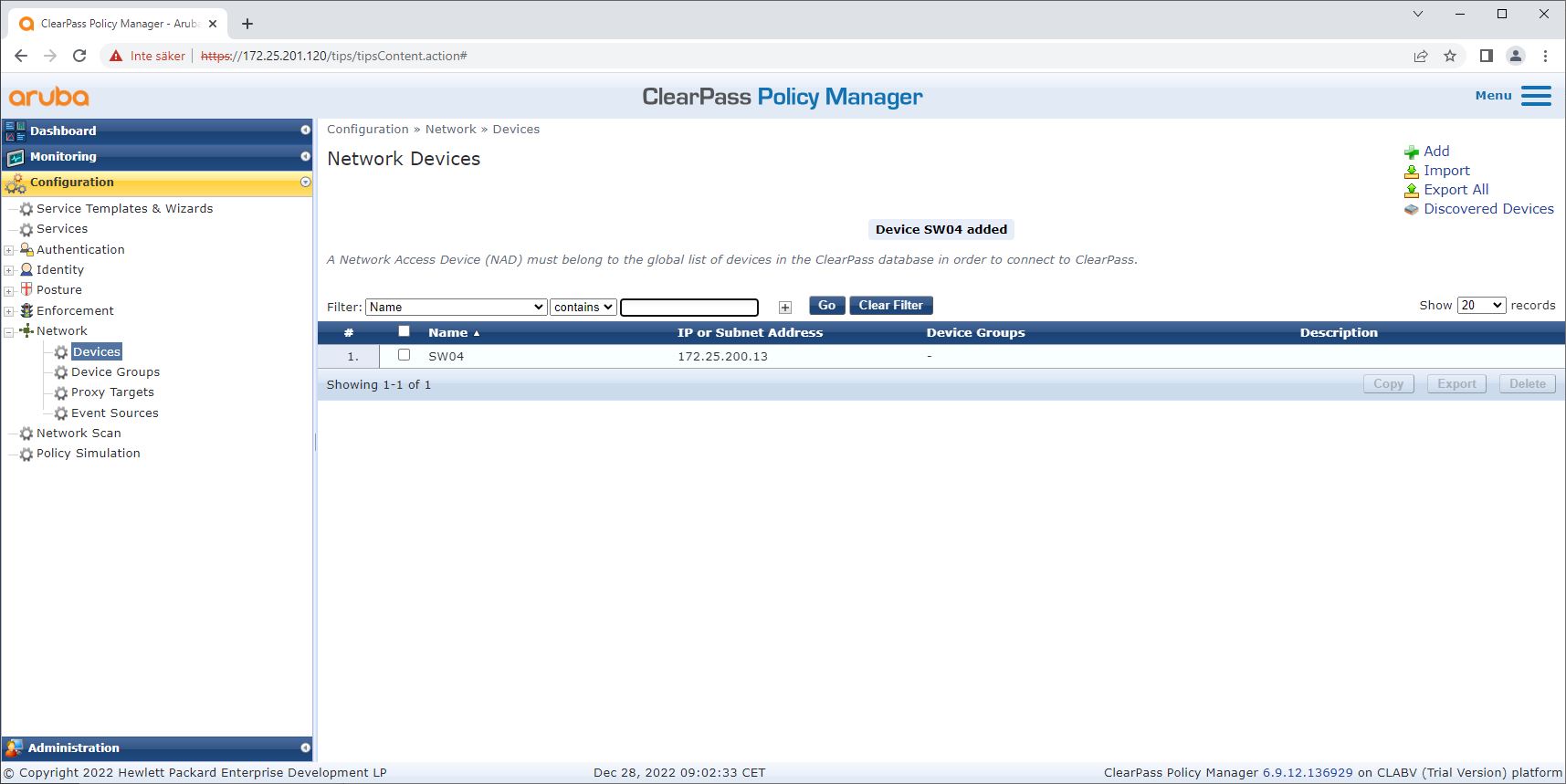

Configurazione del dispositivo/gruppo di rete

Aggiungere dispositivi di accesso alla rete affidabili come gli switch di accesso HPE Aruba Networking a ClearPass Policy Manager. ClearPass Policy Manager deve sapere quali switch di accesso nella rete sono utilizzati per la comunicazione IEEE 802.1X. Si noti inoltre che il segreto condiviso RADIUS deve corrispondere alla configurazione IEEE 802.1X specifica dello switch.

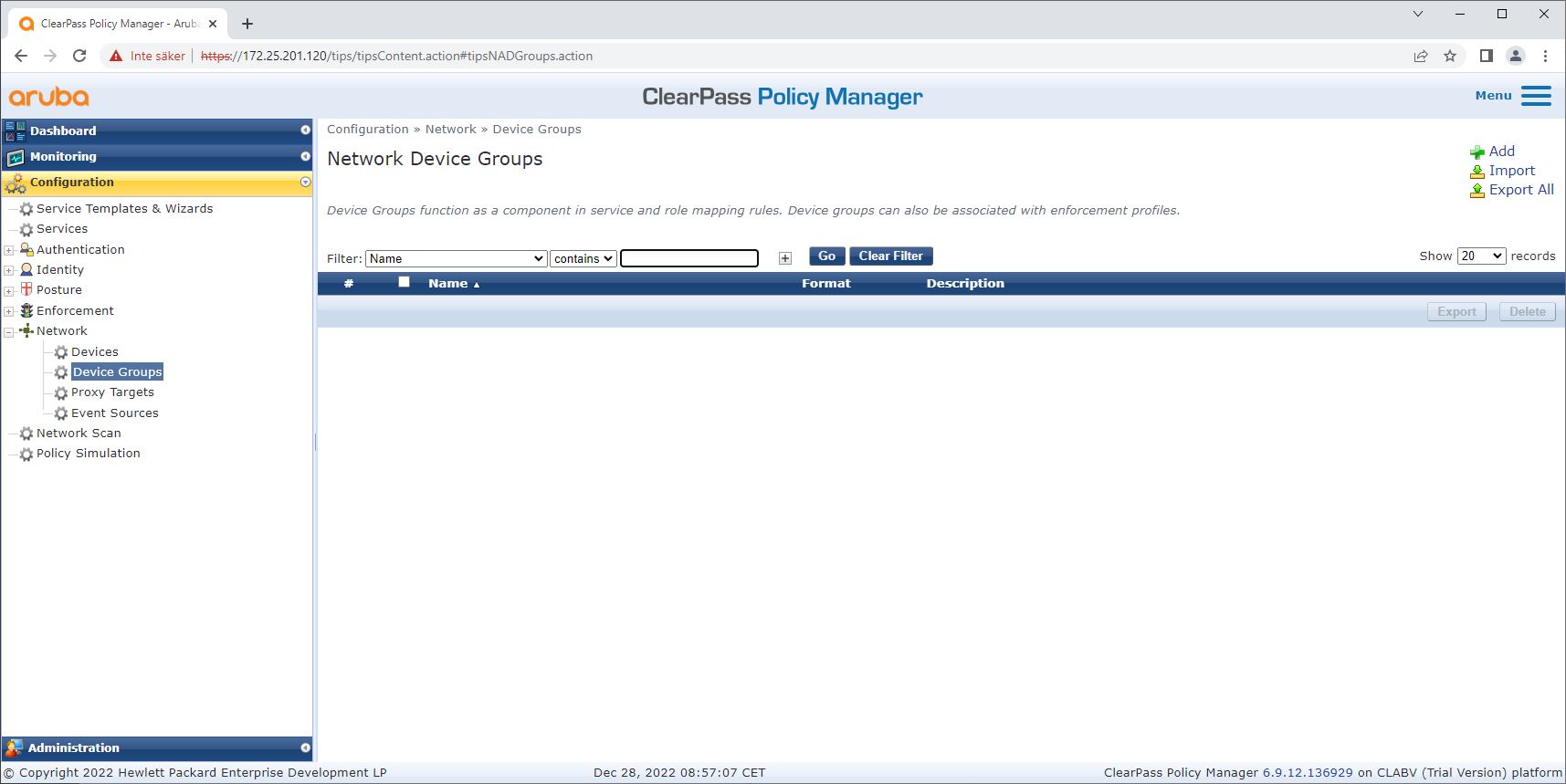

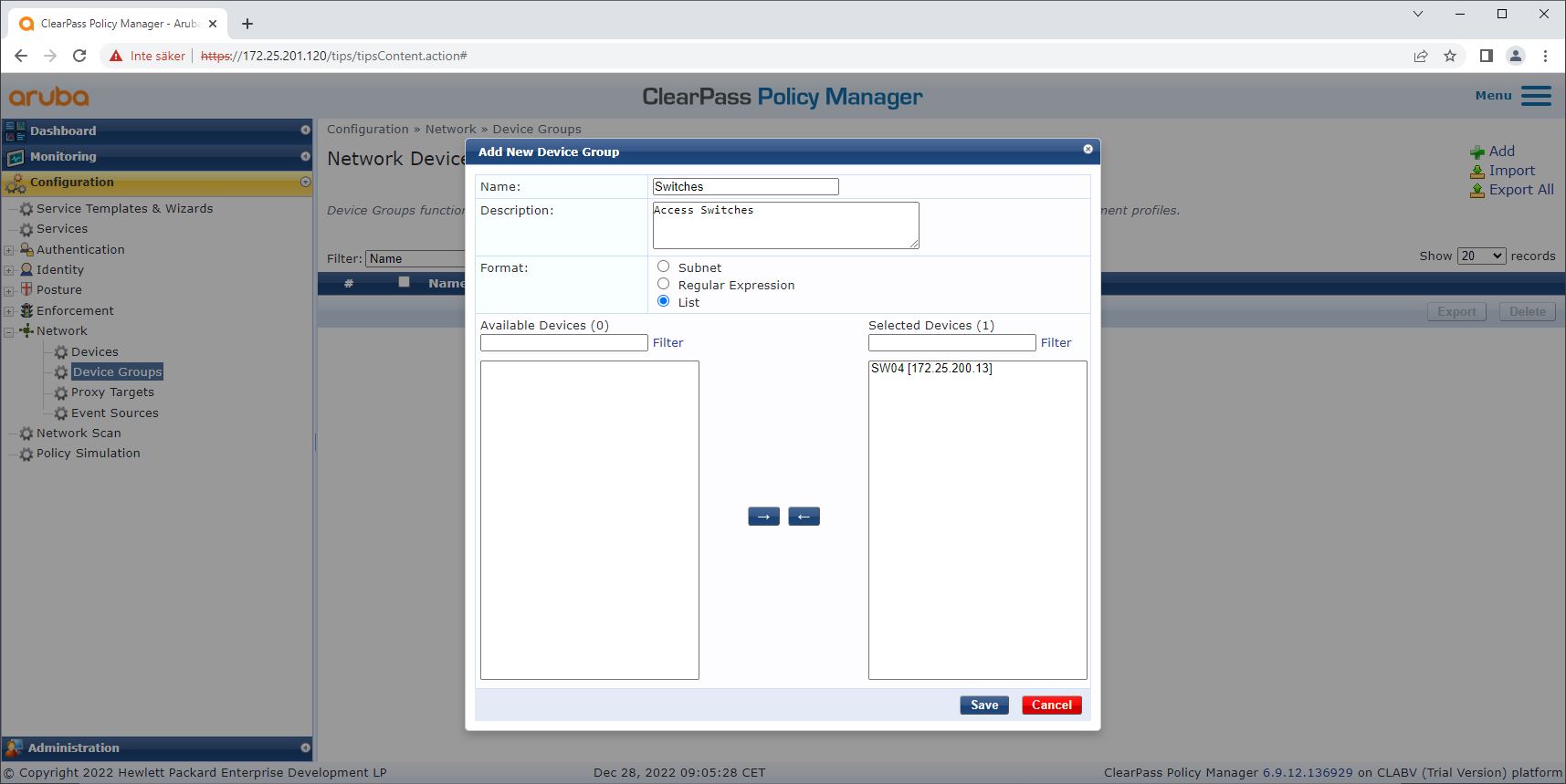

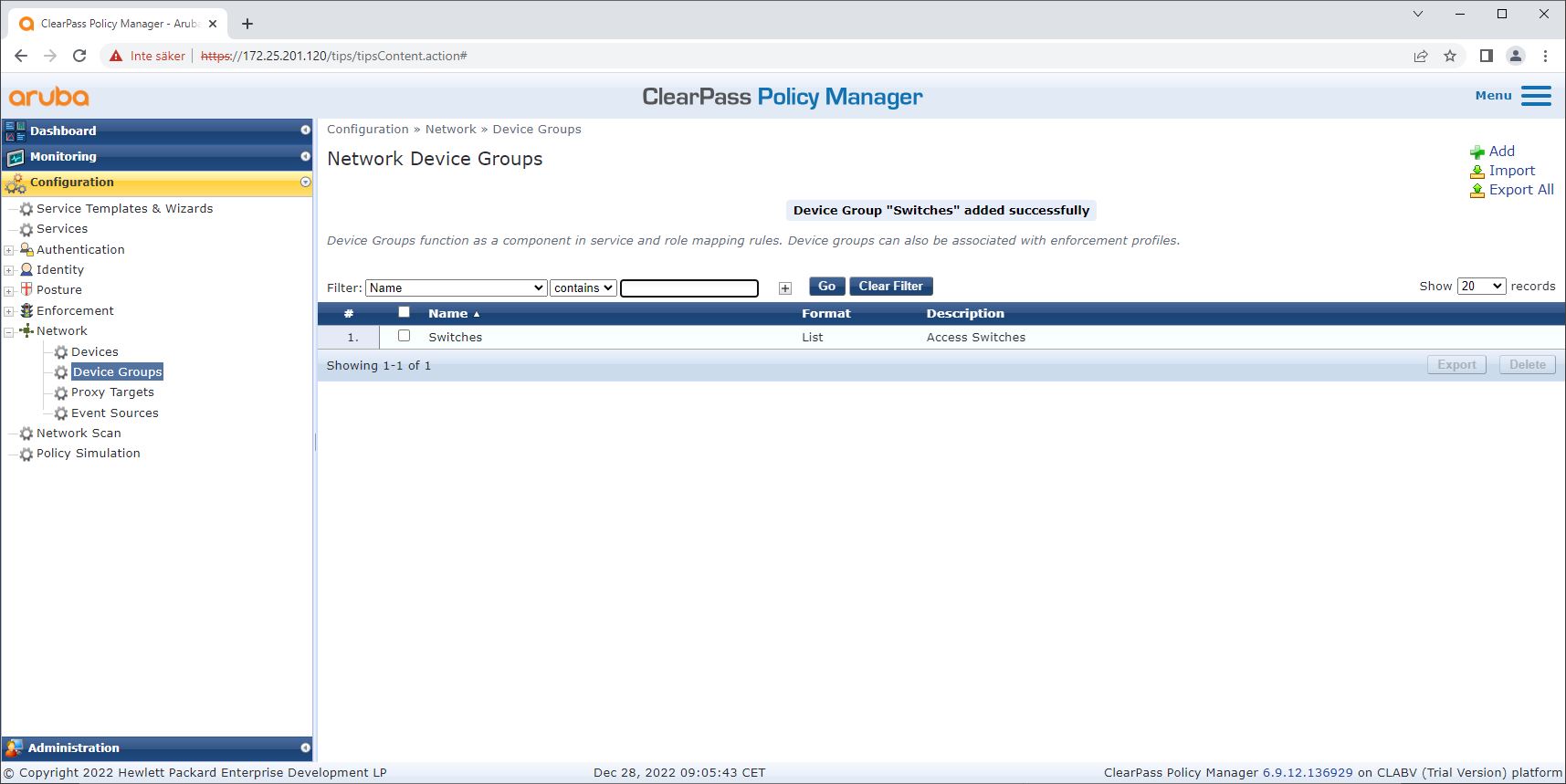

Utilizzare la configurazione del gruppo di dispositivi di rete per raggruppare più dispositivi di accesso alla rete attendibili. Il raggruppamento dei dispositivi semplifica la configurazione della politica.

Configurazione dell'impronta digitale del dispositivo

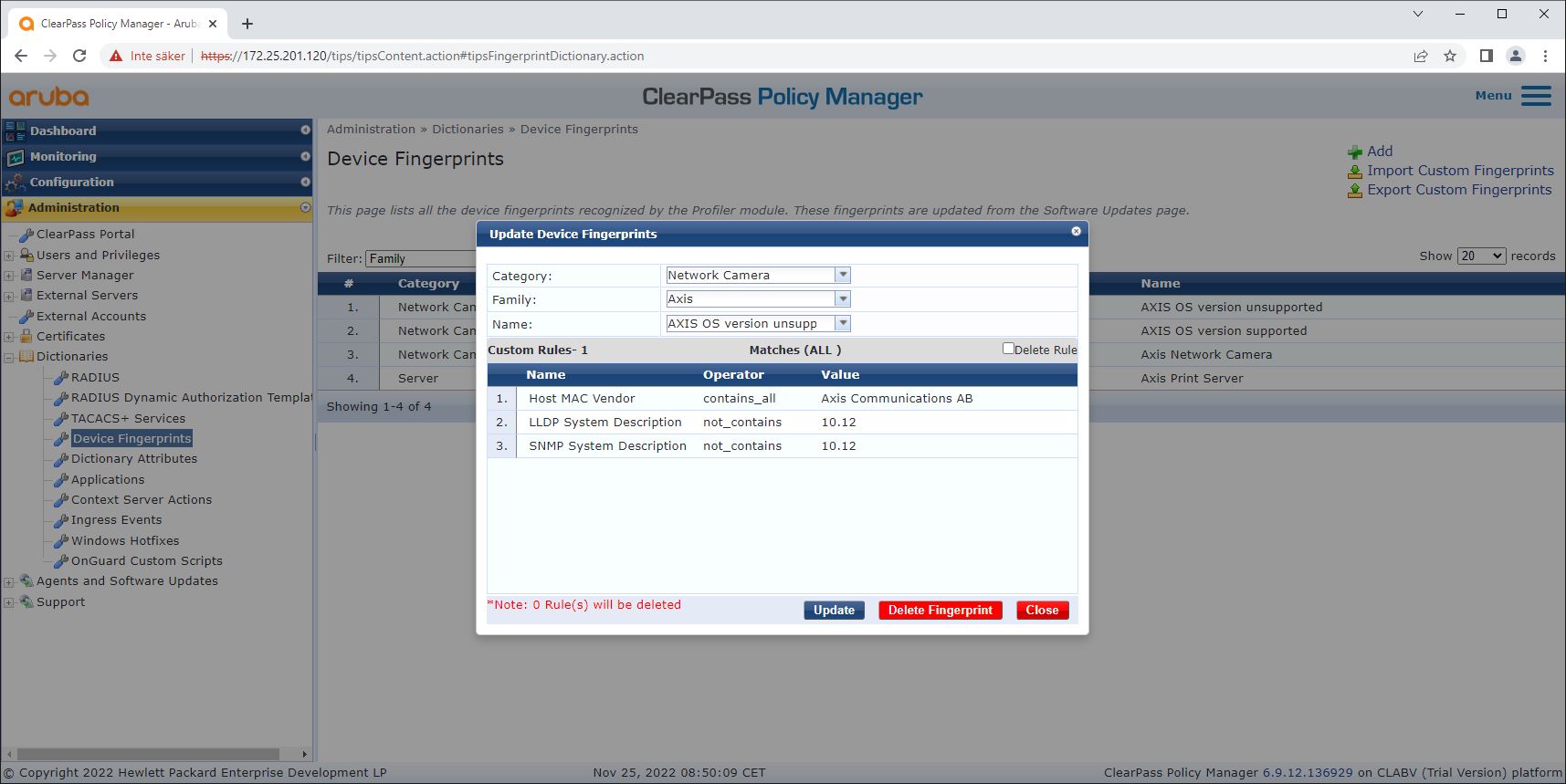

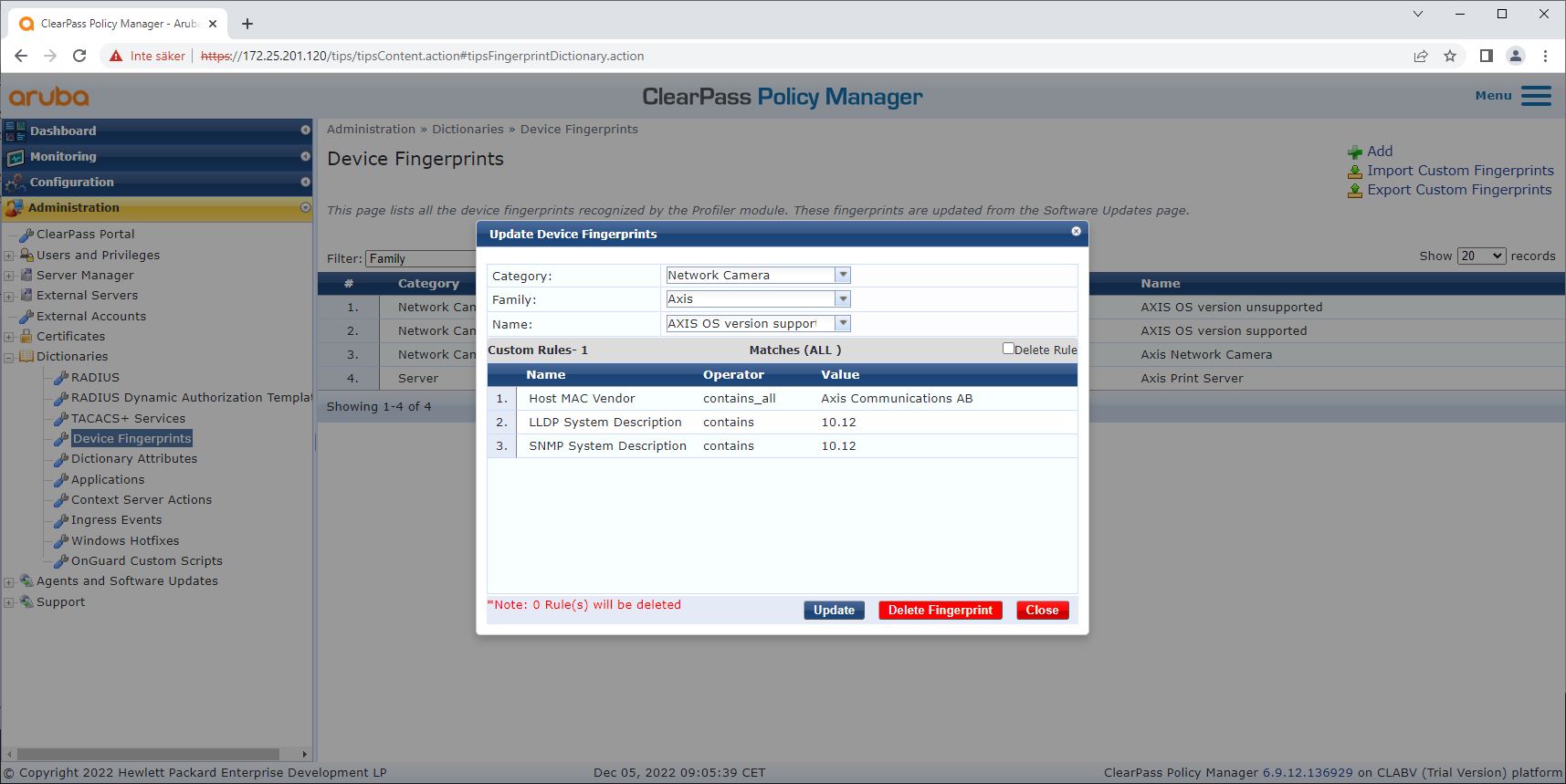

Il dispositivo Axis può, tramite il rilevamento di rete, distribuire informazioni specifiche sul dispositivo, quali il MAC address e la versione del software del dispositivo. L'utente può utilizzare tali informazioni per la creazione, l'aggiornamento o la gestione dell'impronta digitale di un dispositivo in ClearPass Policy Manager. L'utente può anche concedere o negare l'accesso a seconda della versione di AXIS OS.

Andare a Administration > Dictionaries > Device Fingerprints (Amministrazione > Dizionari > Impronte digitali del dispositivo).

Selezionare un'impronta digitale del dispositivo esistente o creare una nuova impronta digitale del dispositivo.

Configurare le impostazioni dell'impronta digitale del dispositivo.

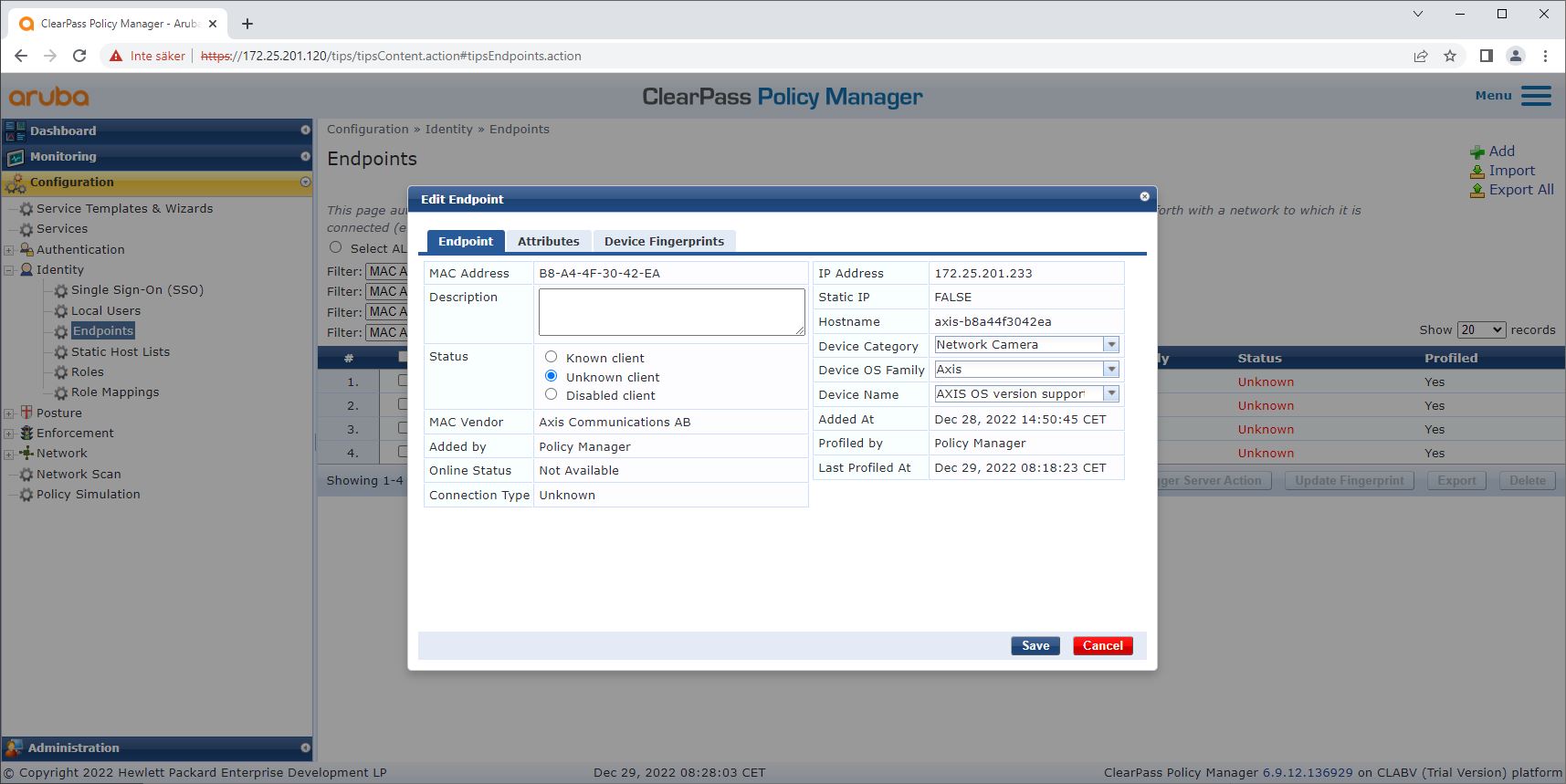

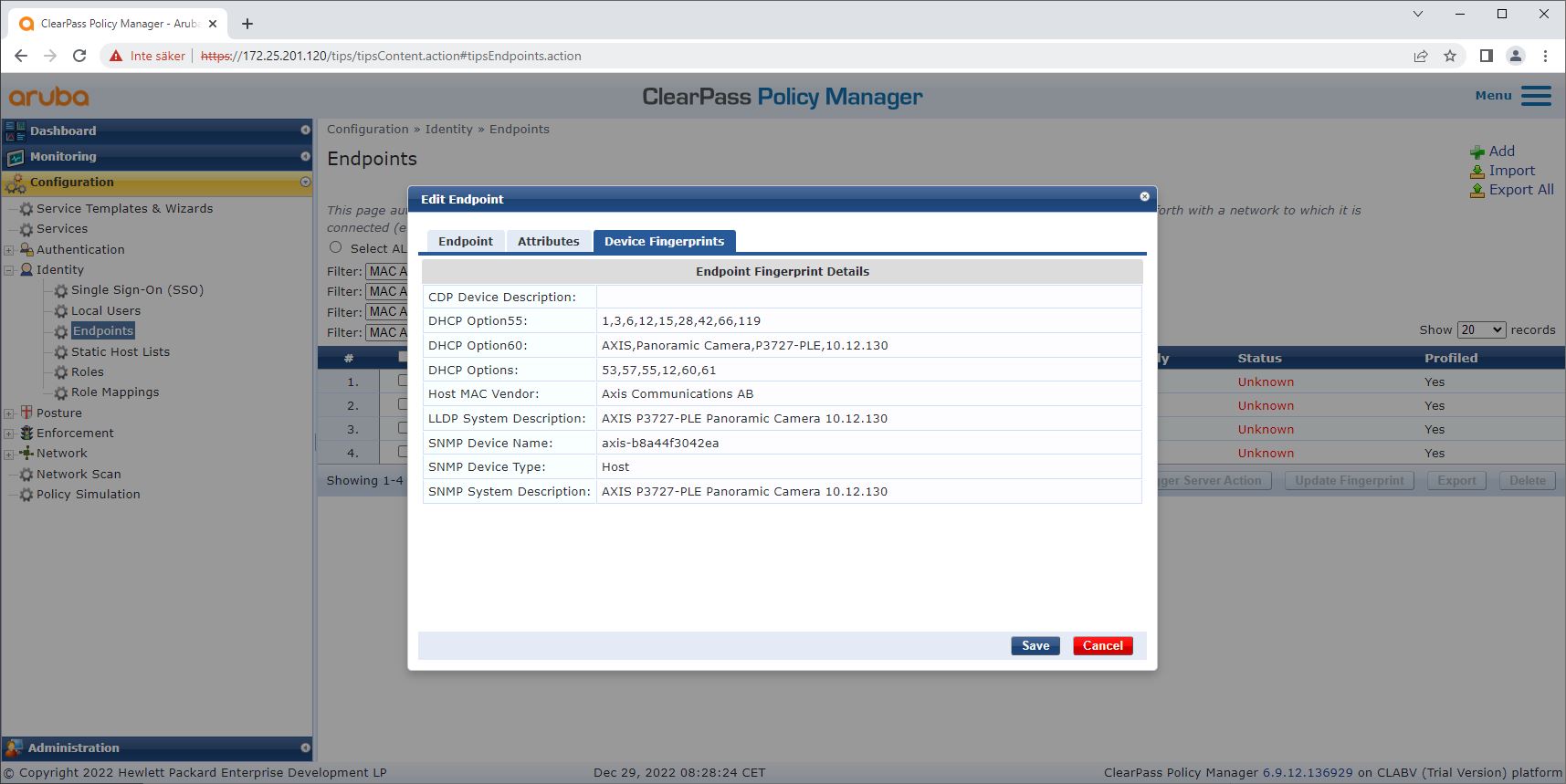

Le informazioni sull'impronta digitale del dispositivo raccolte da ClearPass Manager sono disponibili nella sezione Endpoint.

Andare a Configuration > Identity > Endpoints (Configurazione > Identità > Endpoint).

Selezionare il dispositivo che desideri visualizzare.

Fare clic sulla scheda Device Fingerprints (Impronte digitali) del dispositivo.

SNMP è disabilitato per impostazione predefinita nei dispositivi Axis e raccolto dallo switch di accesso HPE Aruba Networking.

Configurazione del profilo di applicazione

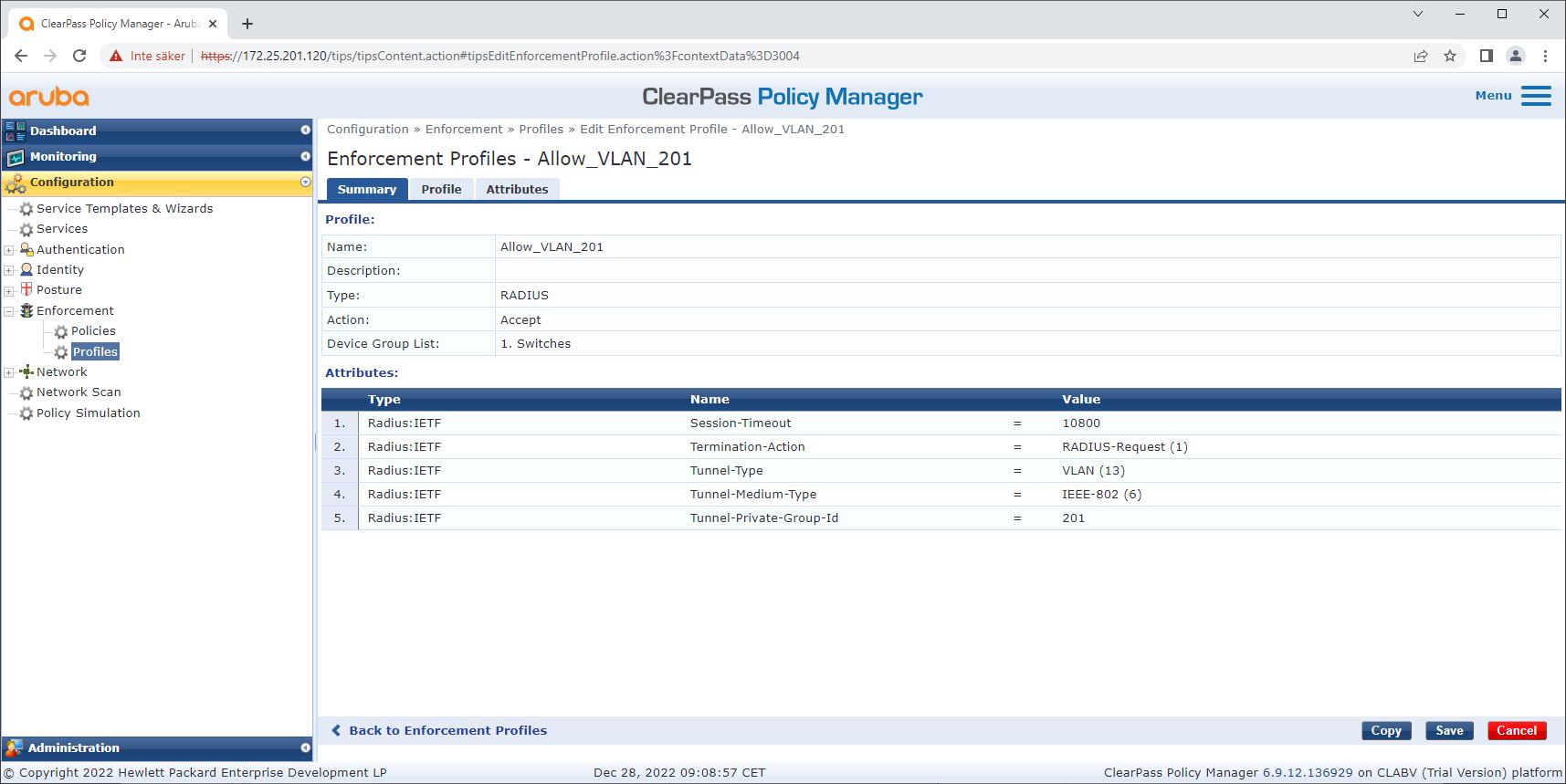

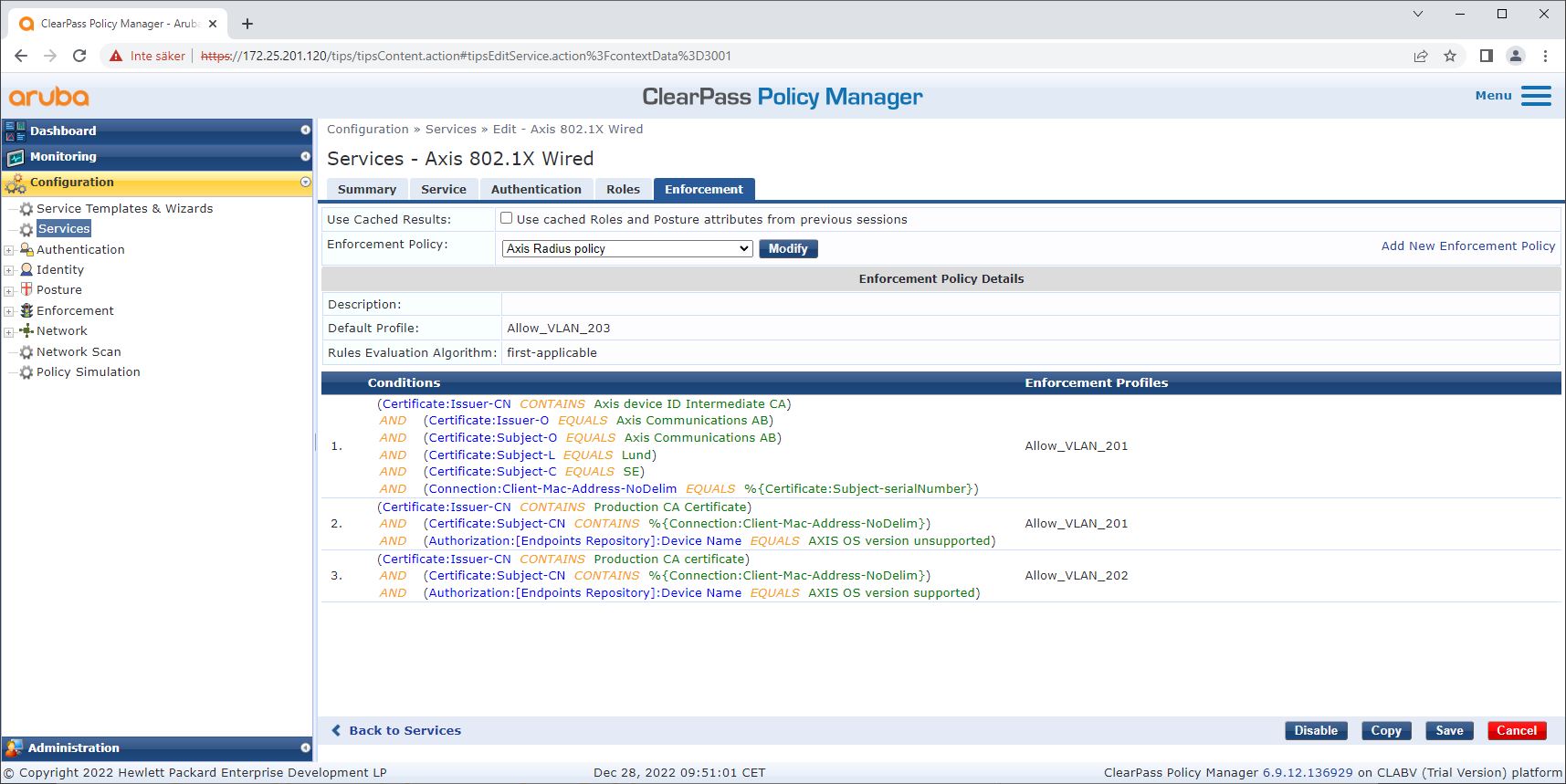

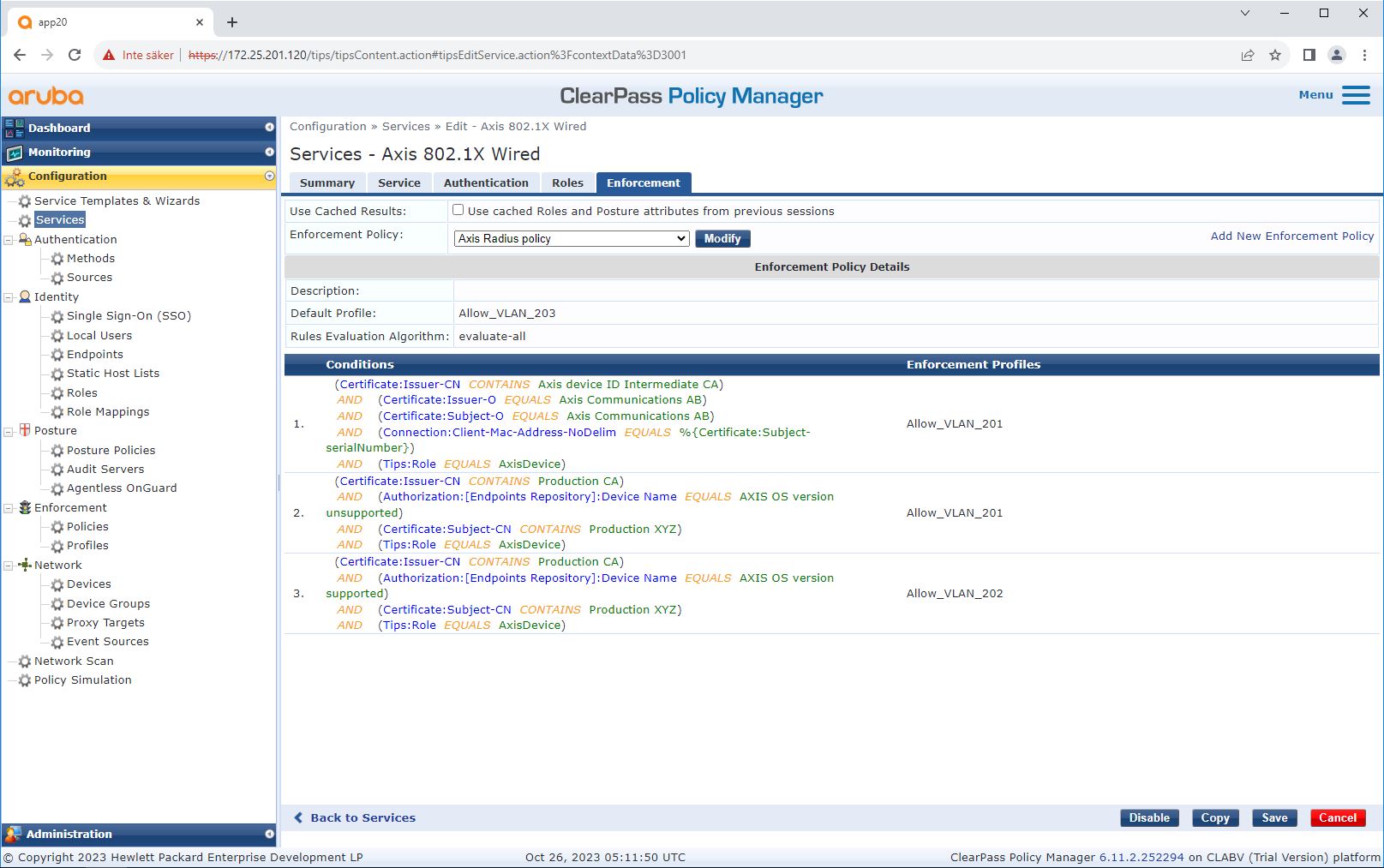

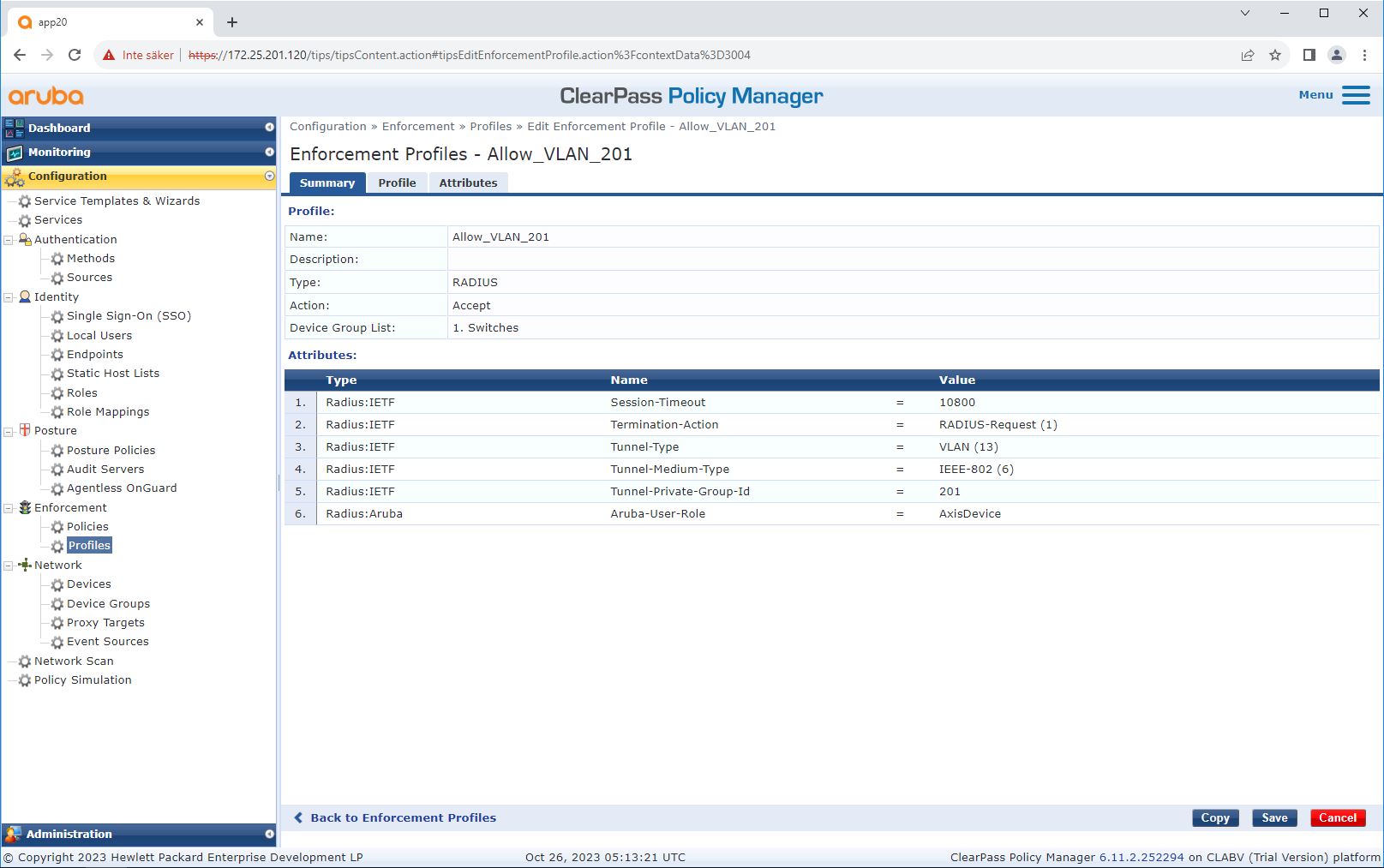

Il profilo esecutivo consente a ClearPass Policy Manager di assegnare un ID VLAN specifico a una porta di accesso sullo switch. Si tratta di una decisione basata su politica che si applica ai dispositivi di rete nel gruppo di dispositivi “Interruttori“. Il numero richiesto di profili di applicazione dipende dal numero di VLAN in uso. La nostra impostazione dispone di tre VLAN (VLAN 201, 202, 203), che corrispondono a tre profili di applicazione.

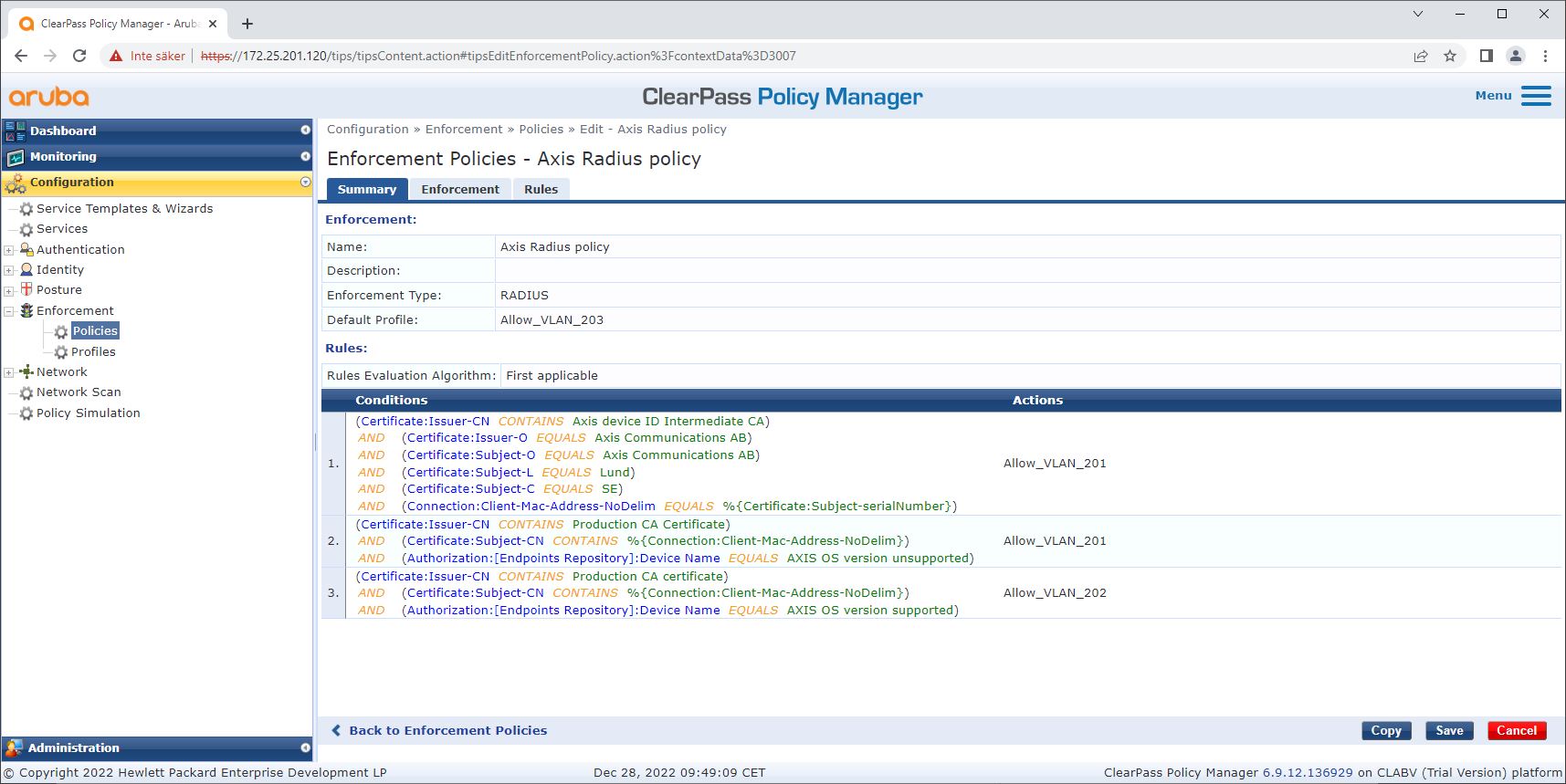

Dopo aver configurato i profili di imposizione per la VLAN, è possibile configurare la politica di applicazione stessa. La configurazione della politica di applicazione in ClearPass Policy Manager definisce se ai dispositivi Axis viene concesso l'accesso alle reti di HPE Aruba Networking in base a quattro profili di policy di esempio.

Le quattro politiche di applicazione e le relative azioni sono:

Accesso alla rete negato

L'accesso alla rete viene negato quando non viene eseguita l'autenticazione del controllo degli accessi alla rete IEEE 802.1X.

Rete ospite (VLAN 203)

Al dispositivo Axis viene concesso l'accesso a una rete limitata e isolata se l'autenticazione del controllo degli accessi alla rete IEEE 802.1X non riesce. È quindi necessaria un'ispezione manuale del dispositivo per decidere le azioni appropriate.

Rete di provisioning (VLAN 201)

Al dispositivo Axis viene garantito l'accesso a una rete di provisioning. Questo per fornire funzionalità di gestione dei dispositivi Axis tramite AXIS Device Manager e AXIS Device Manager Extend. Consente inoltre di configurare i dispositivi Axis con aggiornamenti AXIS OS, certificati di produzione e altre configurazioni. Le seguenti condizioni sono verificate da ClearPass Policy Manager:

La versione di AXIS OS del dispositivo.

Il MAC address del dispositivo corrisponde allo schema del MAC address specifico del fornitore con l'attributo del numero di serie del certificato ID del dispositivo Axis.

Il certificato dell'ID del dispositivo Axis è verificabile e corrisponde agli attributi specifici di Axis come emittente, organizzazione, posizione e paese.

Rete di produzione (VLAN 202)

Al dispositivo Axis viene concesso l'accesso alla rete di produzione in cui opererà. L'accesso è permesso una volta concluso il provisioning del dispositivo dalla rete di provisioning (VLAN 201). Le seguenti condizioni sono verificate da ClearPass Policy Manager:

La versione di AXIS OS del dispositivo.

Il MAC address del dispositivo corrisponde allo schema del MAC address specifico del fornitore con l'attributo del numero di serie del certificato ID del dispositivo Axis.

Il certificato di produzione è verificabile dall'archivio certificati attendibile.

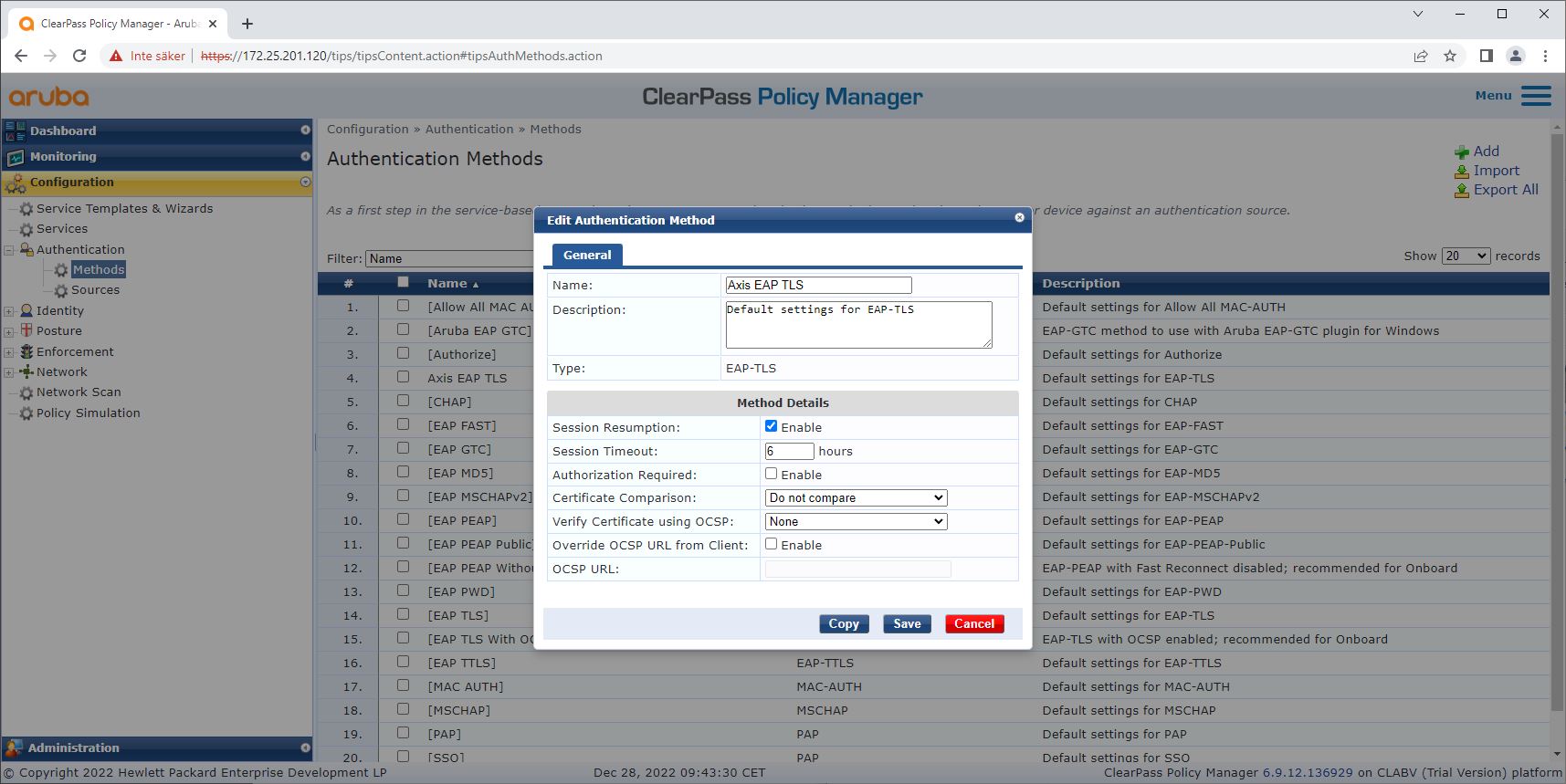

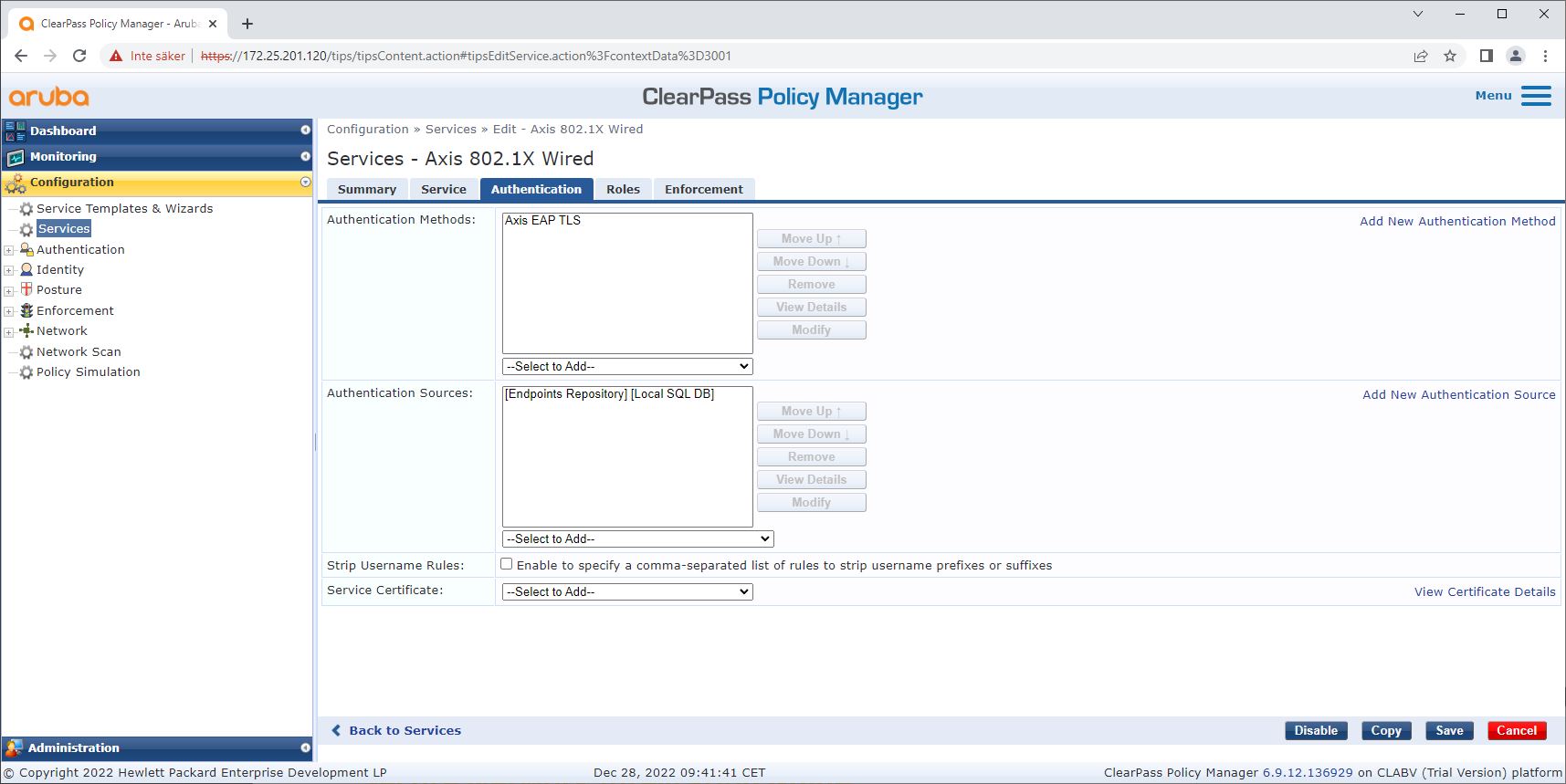

Configurazione del metodo di autenticazione

Il metodo di autenticazione definisce il modo in cui un dispositivo Axis tenta di autenticarsi sulla rete. Il metodo preferito è IEEE 802.1X EAP-TLS poiché i dispositivi Axis con Axis Edge Vault vengono forniti con IEEE 802.1X EAP-TLS abilitato per impostazione predefinita.

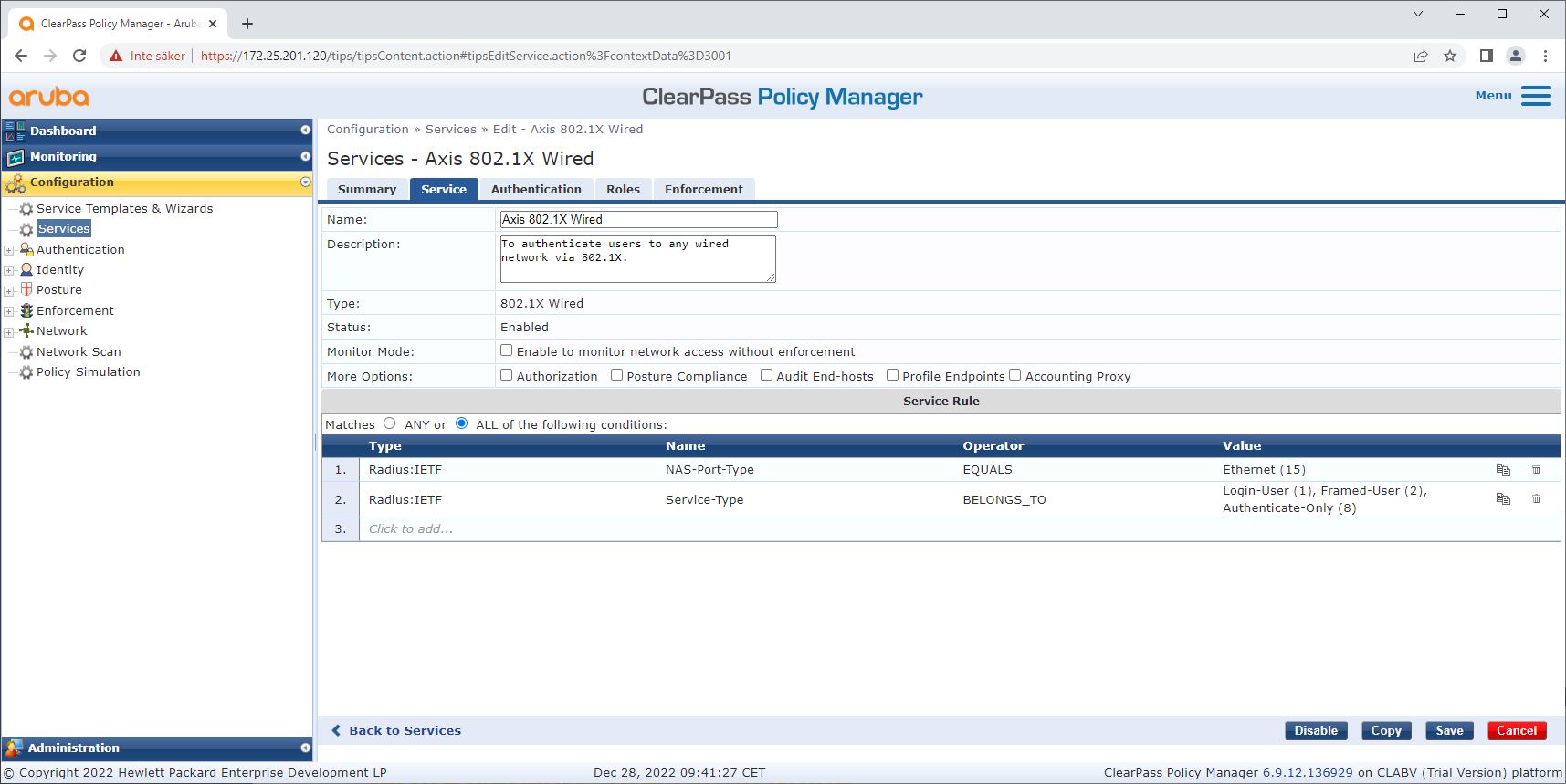

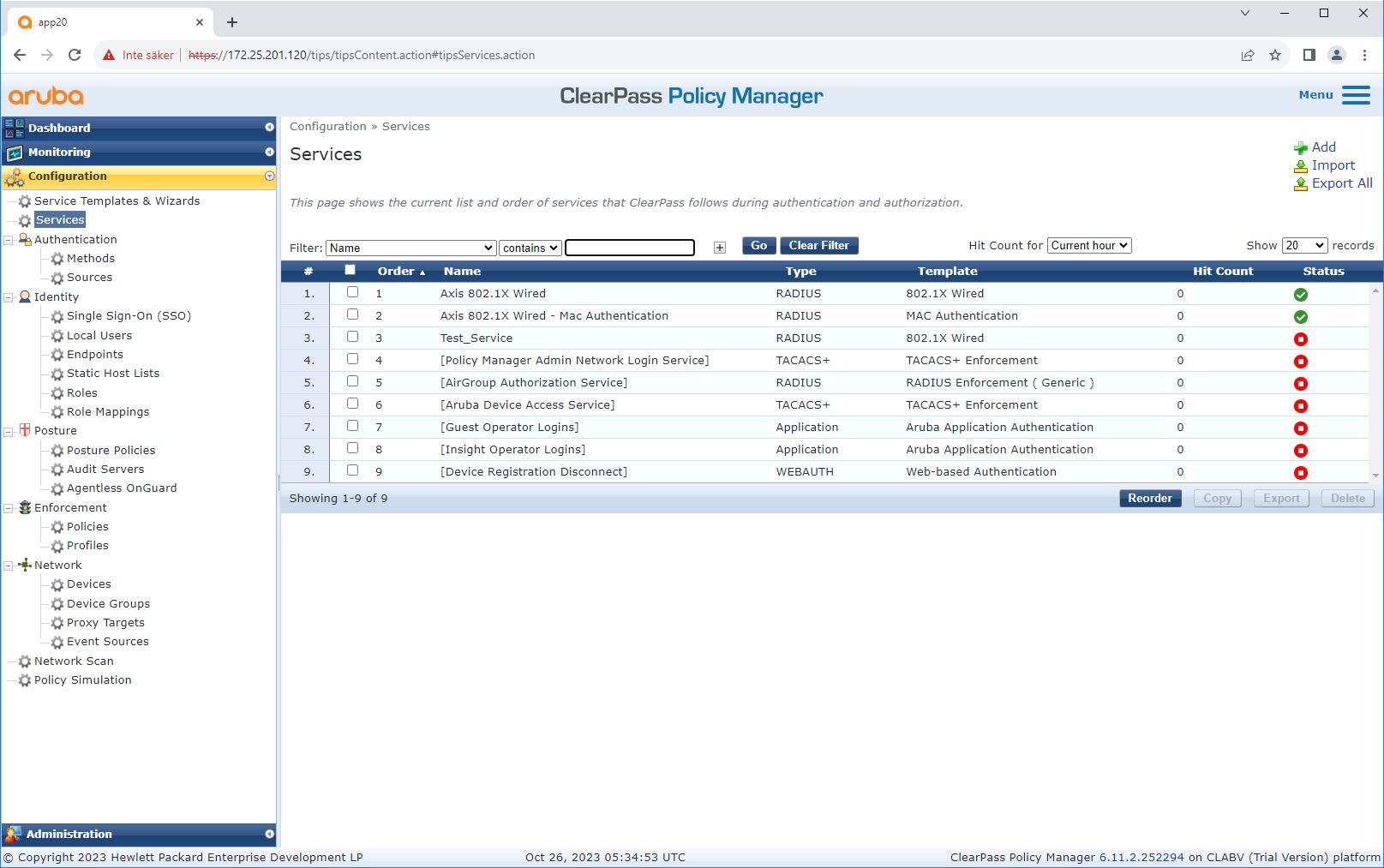

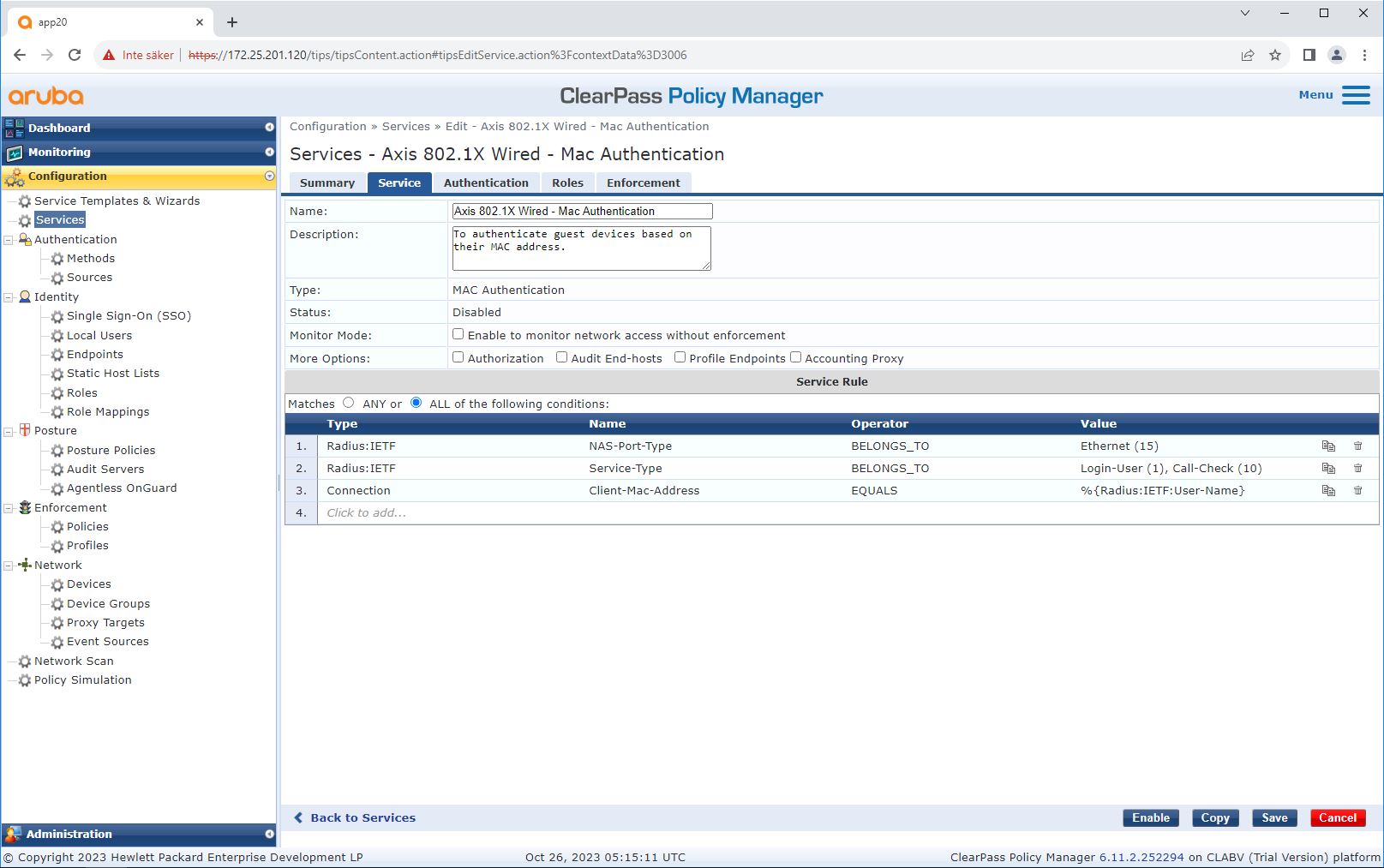

Configurazione del servizio

Nella pagina Services (Servizi), i passaggi di configurazione sono riuniti in un singolo servizio che gestisce l'autenticazione e l'autorizzazione dei dispositivi Axis nelle reti HPE Aruba Networking.

Switch di accesso HPE Aruba Networking

I dispositivi Axis sono connessi direttamente agli switch di accesso compatibili con PoE o tramite midspan PoE Axis compatibili. Per eseguire l'onboarding sicuro dei dispositivi Axis nelle reti HPE Aruba Networking, lo switch di accesso deve essere configurato per la comunicazione IEEE 802.1X. Il dispositivo Axis inoltra la comunicazione IEEE 802.1x EAP-TLS a ClearPass Policy Manager che agisce da server RADIUS.

È configurata anche una ripetizione di autenticazione periodica di 300 secondi per il dispositivo Axis per aumentare la sicurezza complessiva dell'accesso alle porte.

Questo esempio illustra la configurazione globale e delle porte per gli switch di accesso HPE Aruba Networking.

radius-server host MyRADIUSIPAddress key "MyRADIUSKey"aaa authentication port-access eap-radius

aaa port-access authenticator 18-19

aaa port-access authenticator 18 reauth-period 300

aaa port-access authenticator 19 reauth-period 300

aaa port-access authenticator activeAxis configurazione

Dispositivo con tecnologia di rete Axis

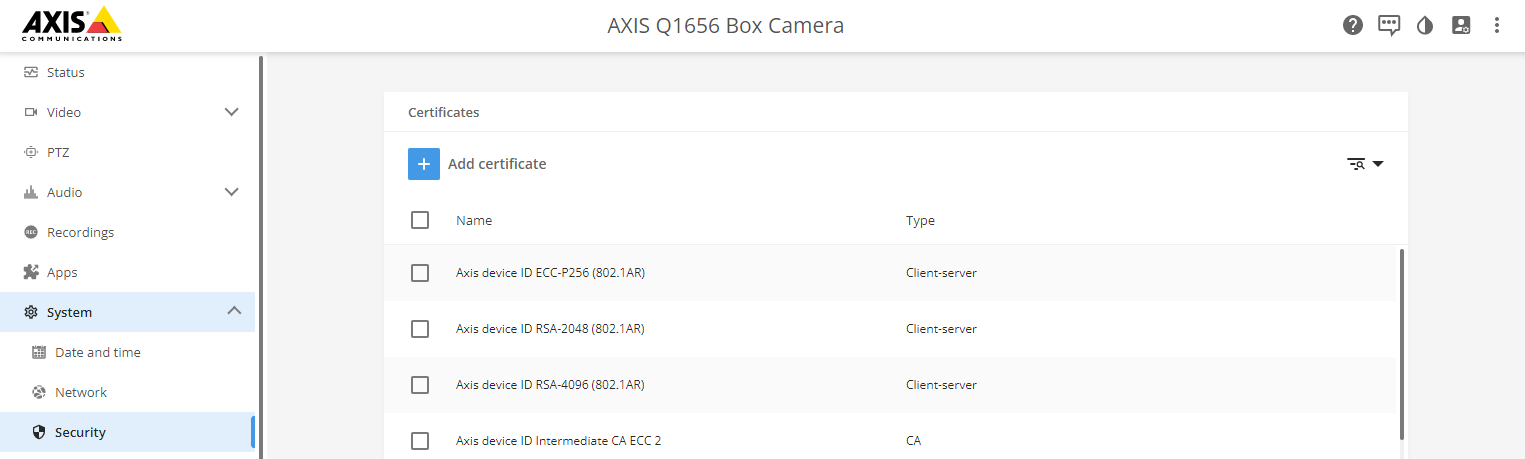

I dispositivi Axis con supporto per Axis Edge Vault sono prodotti con un'identità dispositivo sicura denominata ID dispositivo Axis. L'ID dispositivo Axis si basa sullo standard internazionale IEEE 802.1AR, che definisce un metodo per l'identificazione automatica e sicura dei dispositivi e l'onboarding integrato tramite IEEE 802.1X.

- Infrastruttura chiave ID dispositivo Axis (PKI)

- ID dispositivo Axis

L'archivio chiavi sicuro protetto tramite hardware fornito da un elemento sicuro del dispositivo Axis viene fornito in fabbrica con un certificato univoco del dispositivo e le chiavi corrispondenti (ID dispositivo Axis) che possono dimostrare a livello globale l'autenticità del dispositivo Axis. Axis Product Selector può essere utilizzato per trovare quali dispositivi Axis supportano Axis Edge Vault e Axis Device ID.

Il numero di serie di un dispositivo Axis è il suo indirizzo MAC.

Il certificato ID dispositivo Axis conforme a IEEE 802.1AR include informazioni sul numero di serie e altre informazioni specifiche del fornitore. Queste informazioni vengono utilizzate da ClearPass Policy Manager per l'analisi e il processo decisionale per concedere l'accesso alla rete. Le informazioni riportate di seguito possono essere ottenute da un certificato ID dispositivo Axis.

| Paese | SE |

| Location | Lund |

| Organizzazione dell'emittente | Axis Communications AB |

| Nome comune dell'emittente | ID dispositivo Axis intermedio |

| Organizzazione | Axis Communications AB |

| Nome comune | axis-b8a44f279511-eccp256-1 |

| Numero di serie | b8a44f279511 |

Il nome comune è composto da una combinazione di nome dell'azienda Axis, numero di serie del dispositivo, seguito dall'algoritmo crittografico (ECC P256, RSA 2048, RSA 4096). A partire da AXIS OS 10.1 (2020-09), IEEE 802.1X è abilitato per impostazione predefinita con l'ID del dispositivo Axis preconfigurato. Ciò consente al dispositivo di autenticarsi su reti abilitate IEEE 802.1X.

AXIS Device Manager

AXIS Device Manager e AXIS Device Manager Extend possono essere utilizzati sulla rete per configurare e gestire più dispositivi Axis in modo economicamente vantaggioso. AXIS Device Manager è un'applicazione basata su Microsoft Windows® che viene installata localmente su un computer della rete, mentre AXIS Device Manager Extend si avvale di un'infrastruttura cloud per eseguire la gestione dei dispositivi in più siti. Entrambi offrono funzionalità di gestione e configurazione semplici, come:

Installazione di aggiornamenti di AXIS OS.

Applicazione di configurazioni di sicurezza informatica quali certificati HTTPS e IEEE 802.1X.

Configurazione di impostazioni specifiche del dispositivo, come impostazioni immagini e altre.

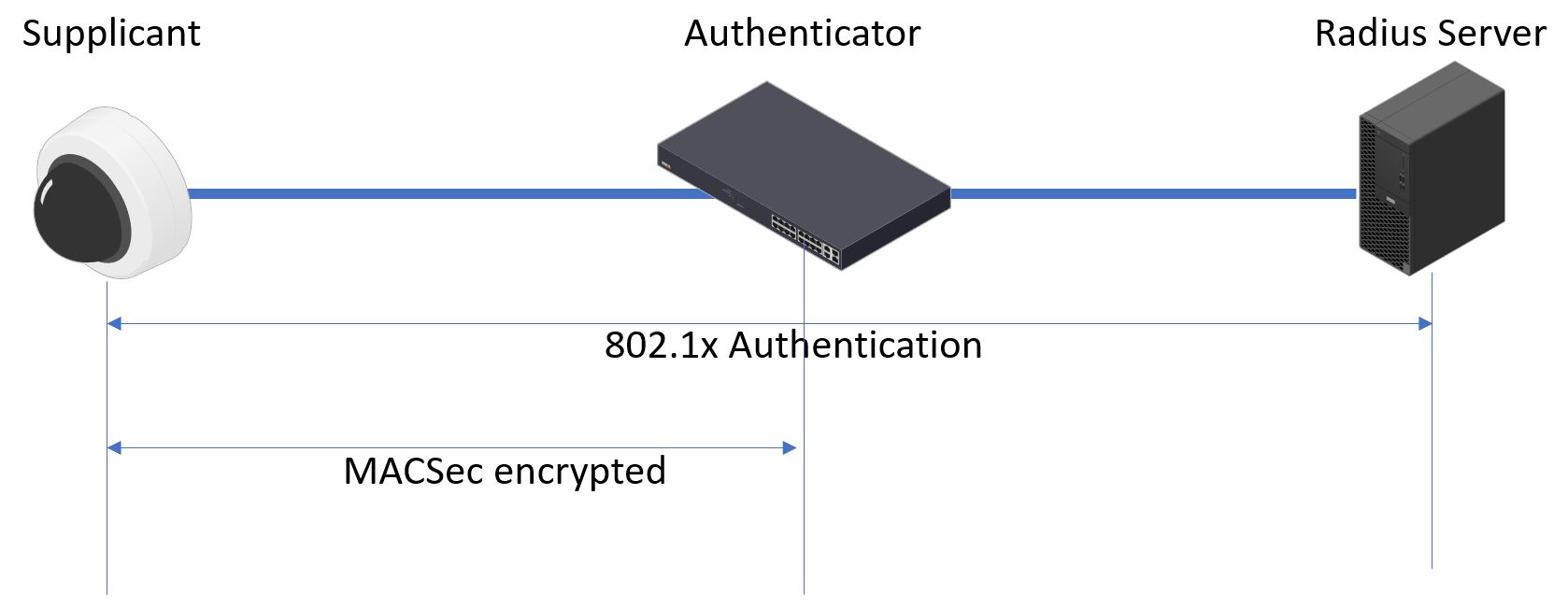

Funzionamento sicuro della rete: IEEE 802.1AE MACsec

IEEE 802.1AE MACsec (Media Access Control Security) è un protocollo di rete ben definito che protegge crittograficamente i collegamenti Ethernet punto a punto sul livello di rete 2. Garantisce la riservatezza e l'integrità delle trasmissioni di dati tra due host.

Lo standard IEEE 802.1AE MACsec descrive due modalità operative:

Modalità chiave Pre-Shared Key/Static CAK configurabile manualmente

Sessione master automatica/Modalità Dynamic CAK che utilizza IEEE 802.1X EAP-TLS

In AXIS OS 10.1 (2020-09) e versioni successive, IEEE 802.1X è abilitato per impostazione predefinita per dispositivi compatibili con l'ID dispositivo Axis. In AXIS OS 11.8 e versioni successive, è supportato MACsec con modalità dinamica automatica utilizzando IEEE 802.1X EAP-TLS abilitato per impostazione predefinita. Quando si collega un dispositivo Axis con i valori predefiniti di fabbrica, viene eseguita l'autenticazione di rete IEEE 802.1X e, in caso di esito positivo, viene provata anche la modalità MACsec Dynamic CAK.

L'ID del dispositivo Axis archiviato in modo sicuro (1), un'identità del dispositivo sicuro conforme a IEEE 802.1AR, viene utilizzato per l'autenticazione nella rete (4, 5) tramite il controllo degli accessi di rete basato su porta IEEE 802.1X EAP-TLS (2). Attraverso la sessione EAP-TLS, le chiavi MACsec vengono scambiate automaticamente per impostare un collegamento sicuro (3), proteggendo tutto il traffico di rete dal dispositivo Axis allo switch di accesso HPE Aruba Networking.

IEEE 802.1AE MACsec richiede la preparazione della configurazione sia dello switch di accesso HPE Aruba Networking sia di ClearPass Policy Manager. Non è richiesta alcuna configurazione sul dispositivo Axis per consentire la comunicazione crittografata MACsec IEEE 802.1AE tramite EAP-TLS.

Se lo switch di accesso HPE Aruba Networking non supporta MACsec con EAP-TLS, è allora possibile utilizzare e configurare manualmente la modalità Pre-Shared Key.

HPE Aruba Networking ClearPass Policy Manager

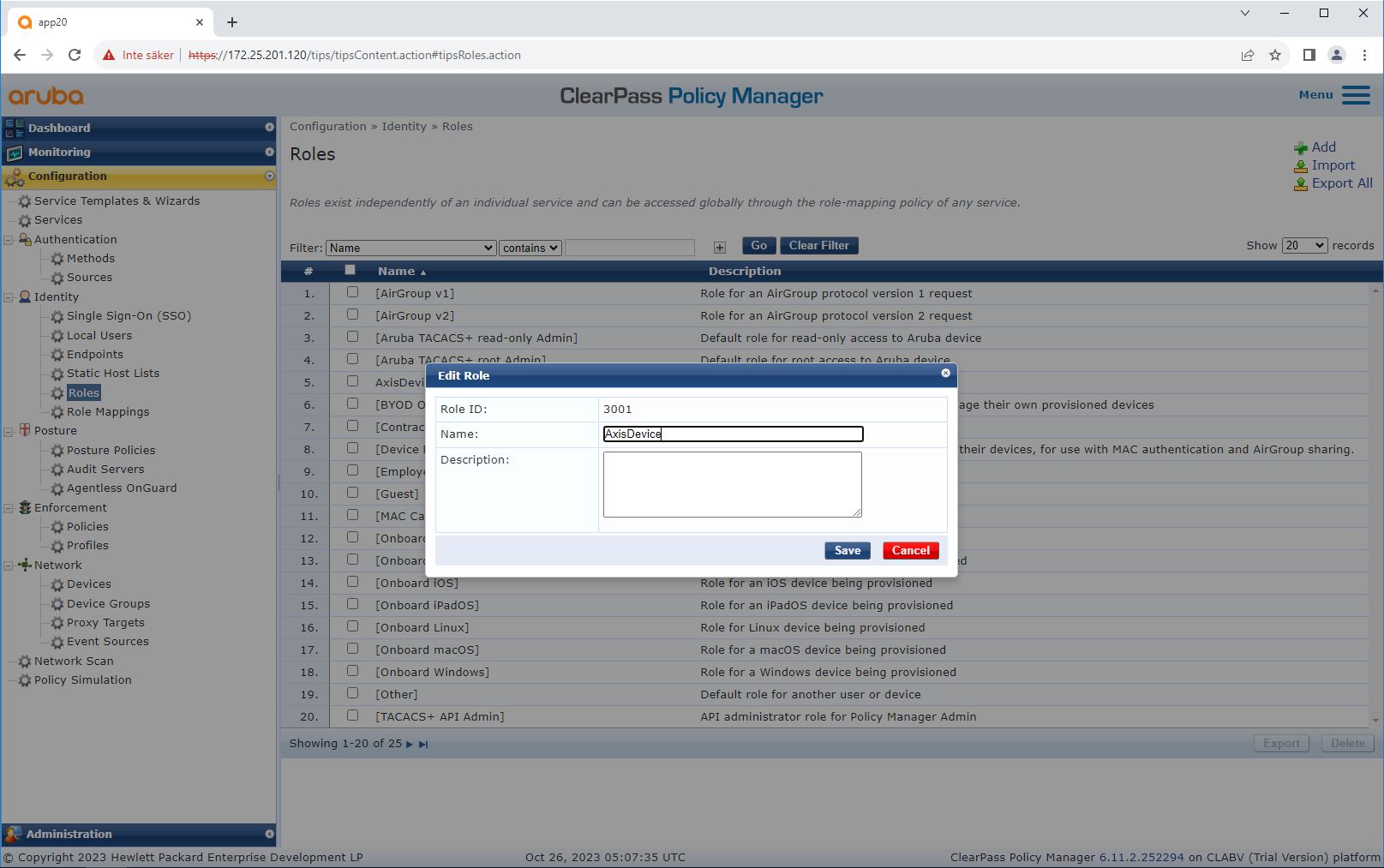

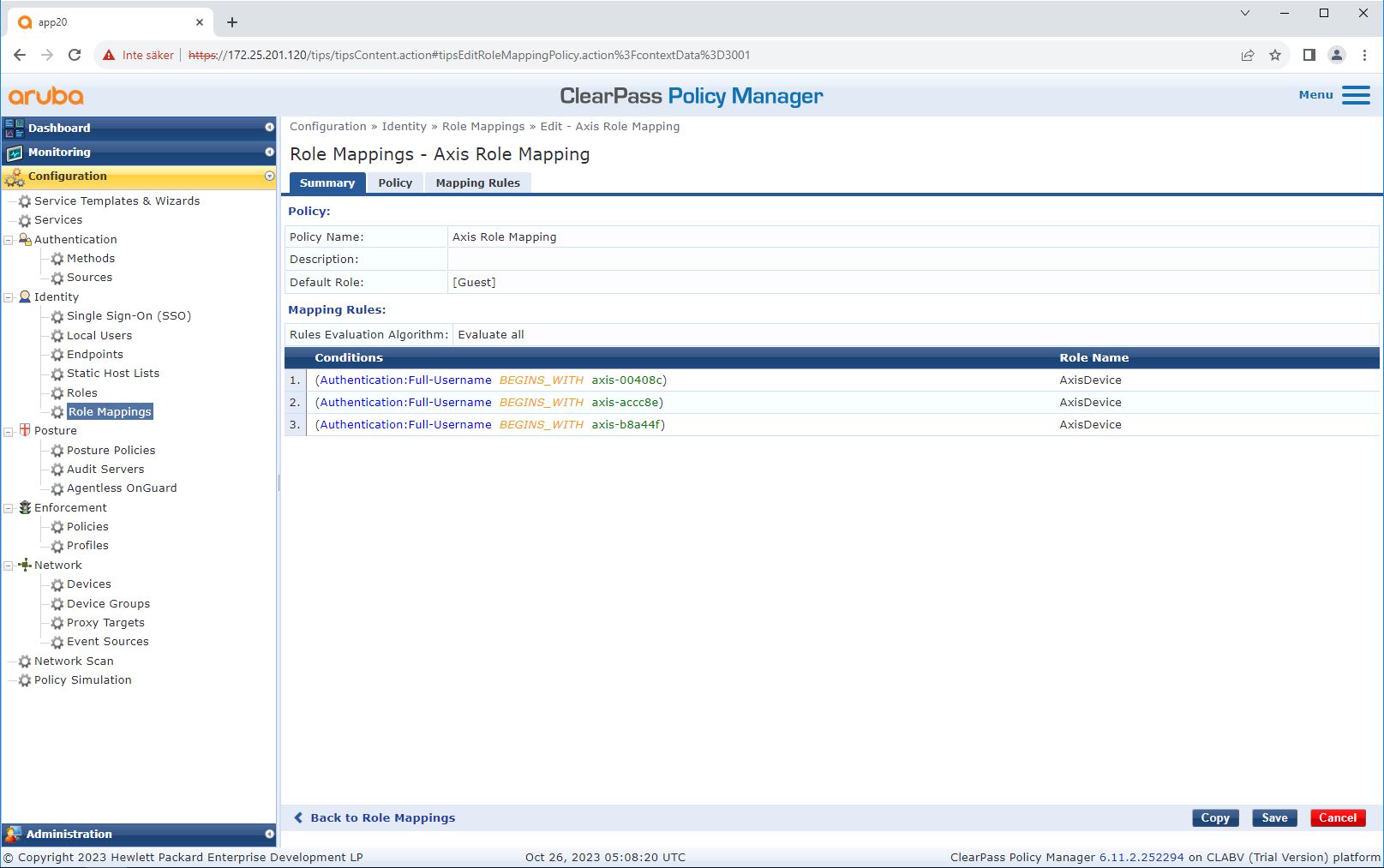

Ruolo e policy di mappatura del ruolo

Per impostazione predefinita, i dispositivi Axis utilizzano il formato di identità EAP “axis-numero di serie“. Il numero di serie di un dispositivo Axis corrisponde al suo MAC address. Ad esempio “axis-b8a44f45b4e6”.

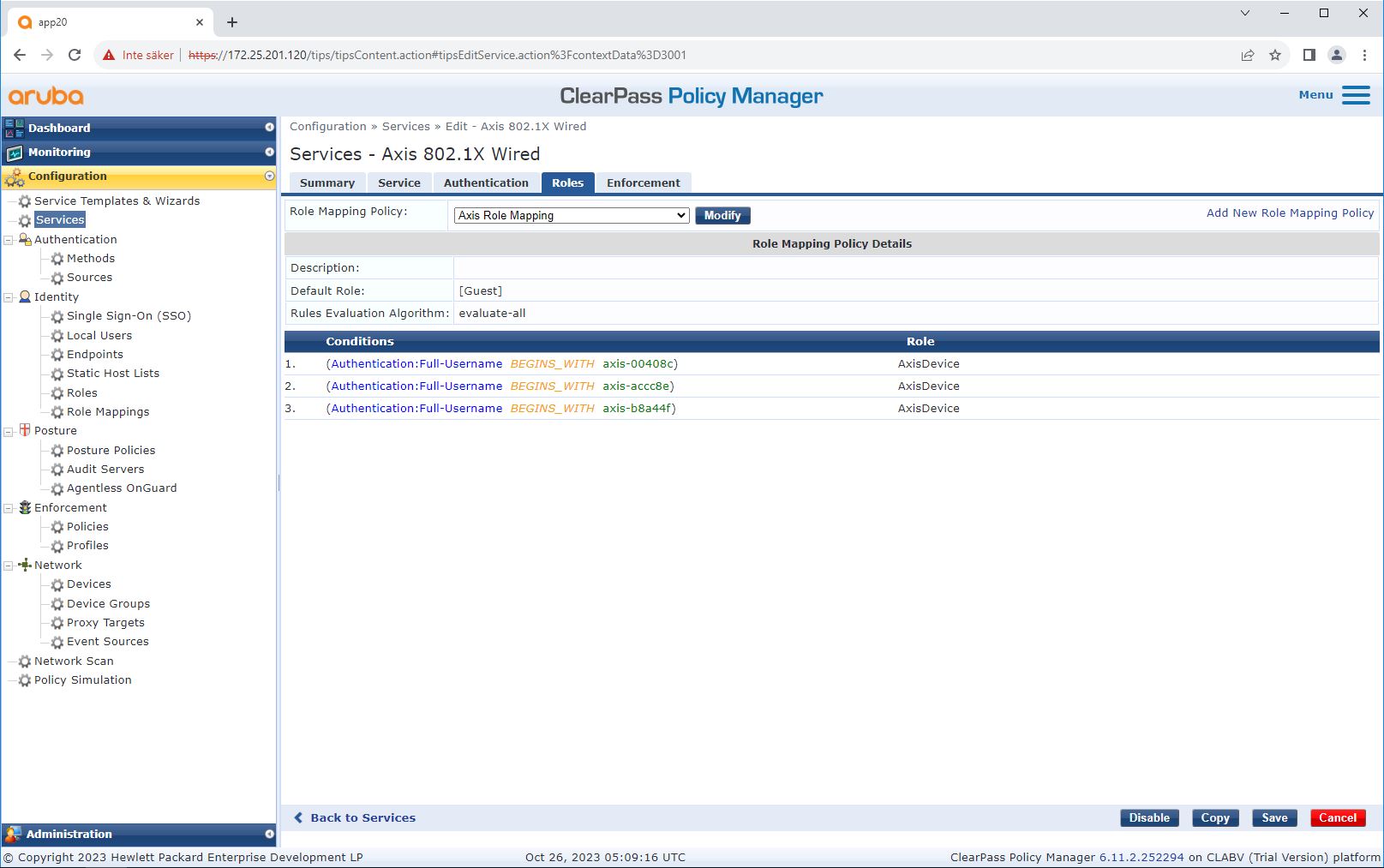

Configurazione del servizio

Profilo esecutivo

Switch di accesso HPE Aruba Networking

Oltre alla configurazione di onboarding sicura descritta in Switch di accesso HPE Aruba Networking, vedere di seguito l'esempio di configurazione della porta riportato di seguito affinché lo switch di accesso HPE Aruba Networking configuri IEEE 802.1AE MACsec.

macsec policy macsec-eap

cipher-suite gcm-aes-128port-access role AxisDevice

associate macsec-policy macsec-eap

auth-mode client-modeaaa authentication port-access dot1x authenticator

macsec

mkacak-length 16

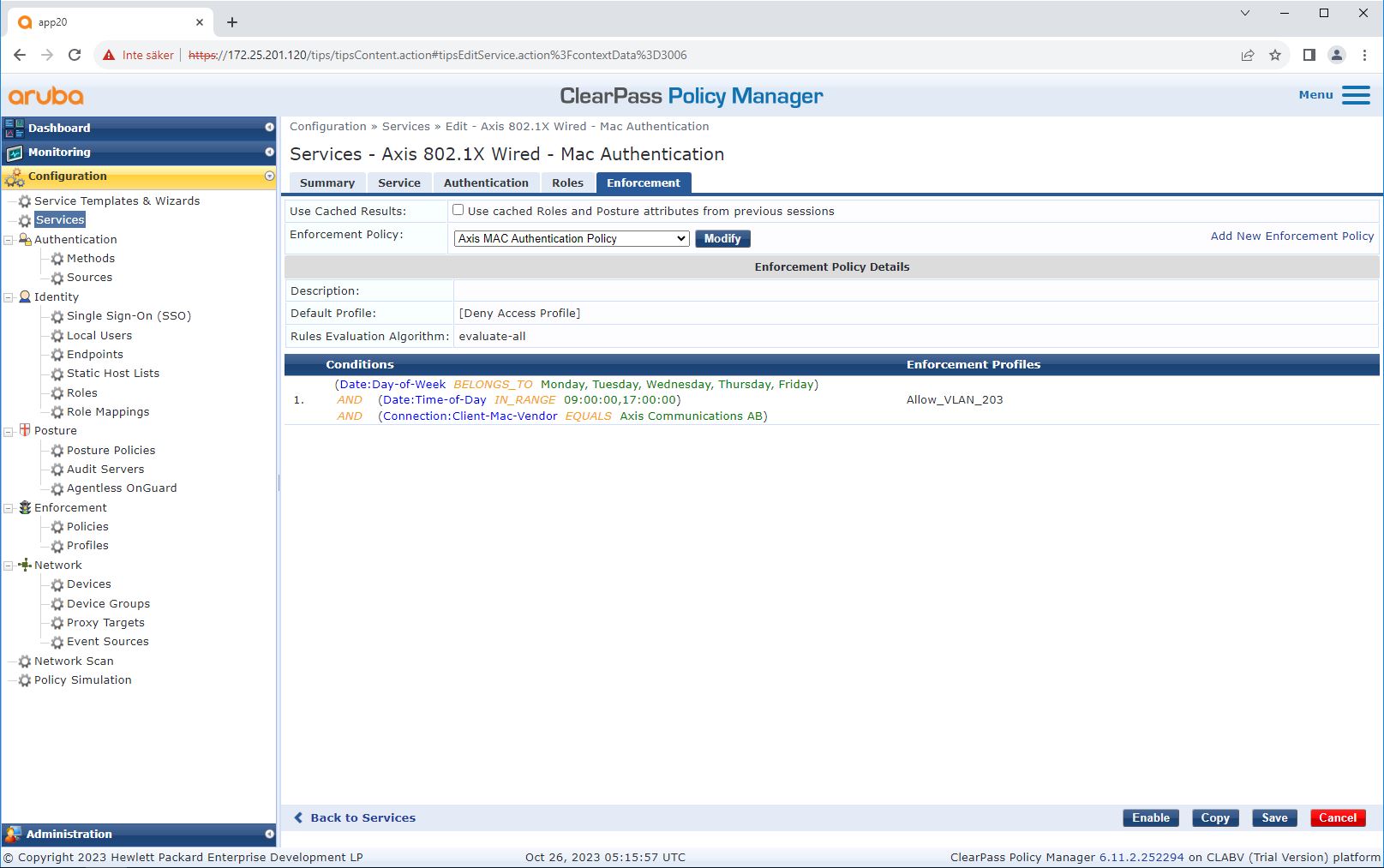

enableOnboarding legacy: autenticazione MAC

È possibile utilizzare MAC Authentication Bypass (MAB) per integrare dispositivi Axis che non supportano l'onboarding di IEEE 802.1AR con il certificato ID dispositivo Axis e IEEE 802.1X abilitato nello stato predefinito di fabbrica. Se l'onboarding 802.1X non riesce, ClearPass Policy Manager convalida il MAC address del dispositivo Axis e concede l'accesso alla rete.

MAB richiede la preparazione della configurazione sia dello switch di accesso sia di ClearPass Policy Manager. Non è necessaria alcuna configurazione sul dispositivo Axis per consentire l'integrazione di MAB integrato.

HPE Aruba Networking ClearPass Policy Manager

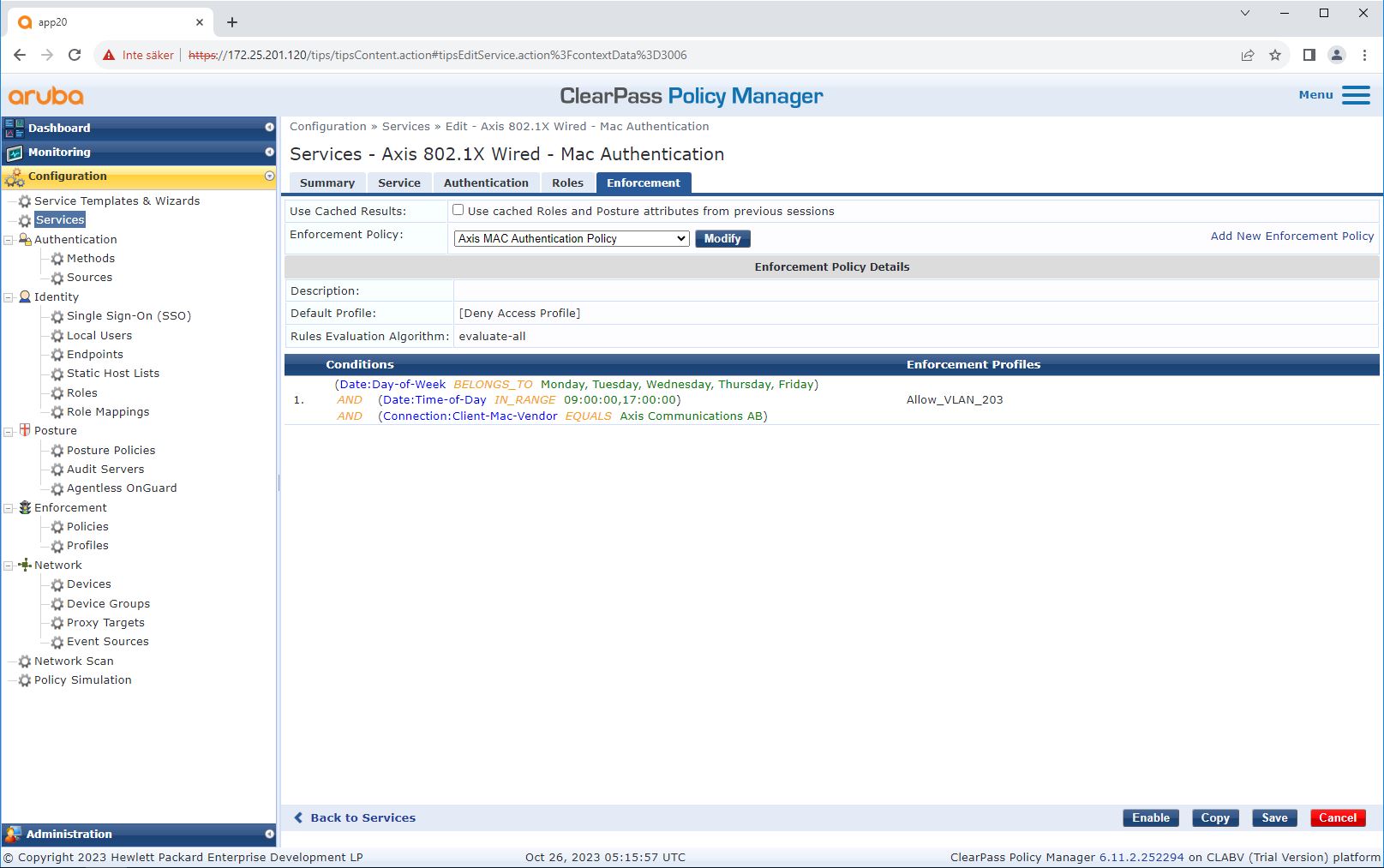

Politica di applicazione

La configurazione della policy di applicazione in ClearPass Policy Manager definisce se ai dispositivi Axis viene concesso l'accesso alle reti alimentate da HPE Aruba Networking in base alle seguenti due condizioni di policy di esempio.

Accesso alla rete negato

Se il dispositivo Axis non soddisfa i criteri di applicazione configurati, gli viene negato l'accesso alla rete.

Rete ospite (VLAN 203)

Al dispositivo Axis viene concesso l'accesso a una rete limitata e isolata se vengono soddisfatte le seguenti condizioni:

Il giorno è un giorno feriale, dal lunedì al venerdì.

L'orario è compreso tra le 09:00 e le 17:00.

Il fornitore del MAC address corrisponde ad Axis Communications.

Poiché è possibile falsificare i MAC address, non è consentito l'accesso alla rete di provisioning regolare. Ti consigliamo di utilizzare MAB solo per l'onboarding iniziale e di ispezionare quindi manualmente il dispositivo.

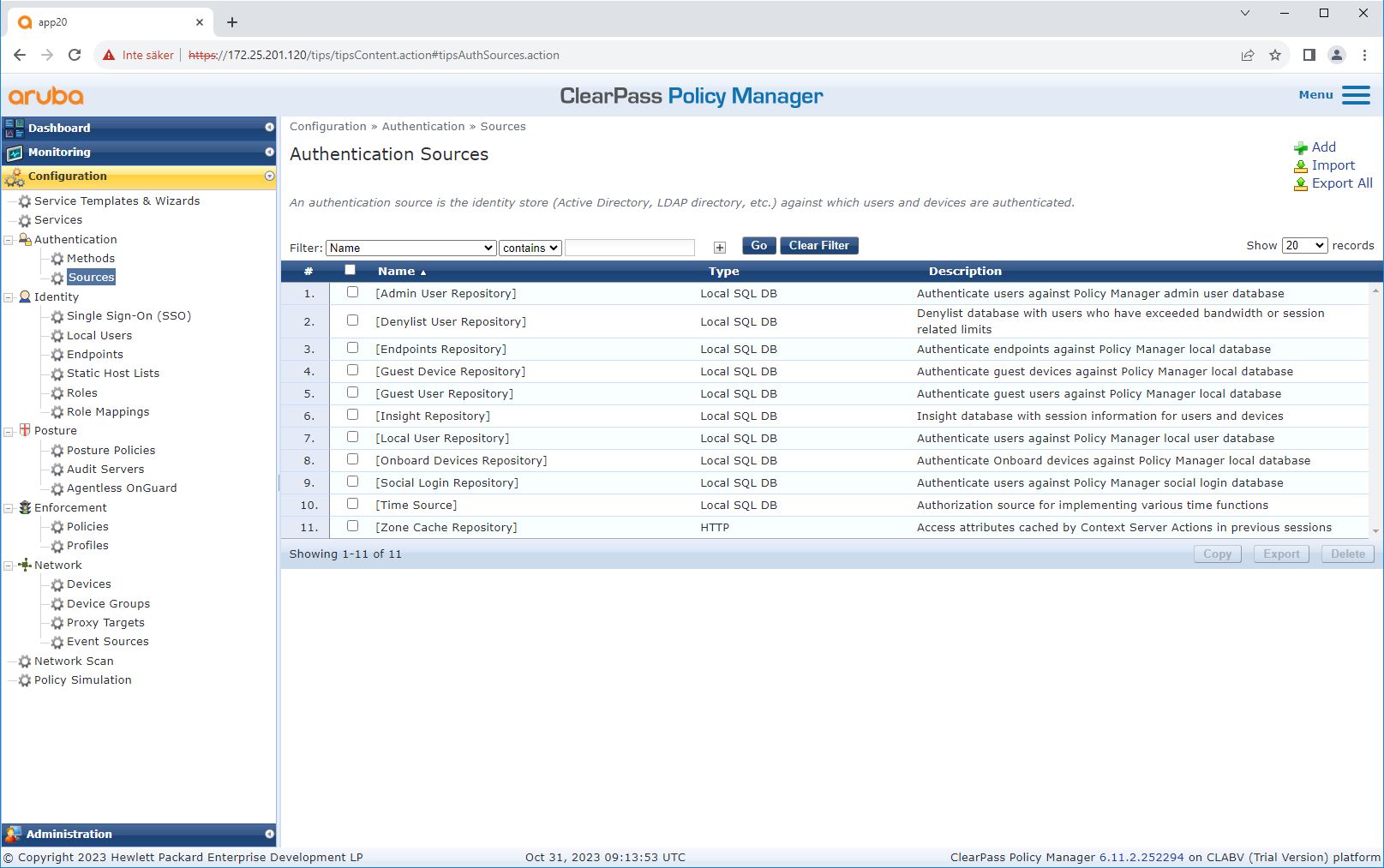

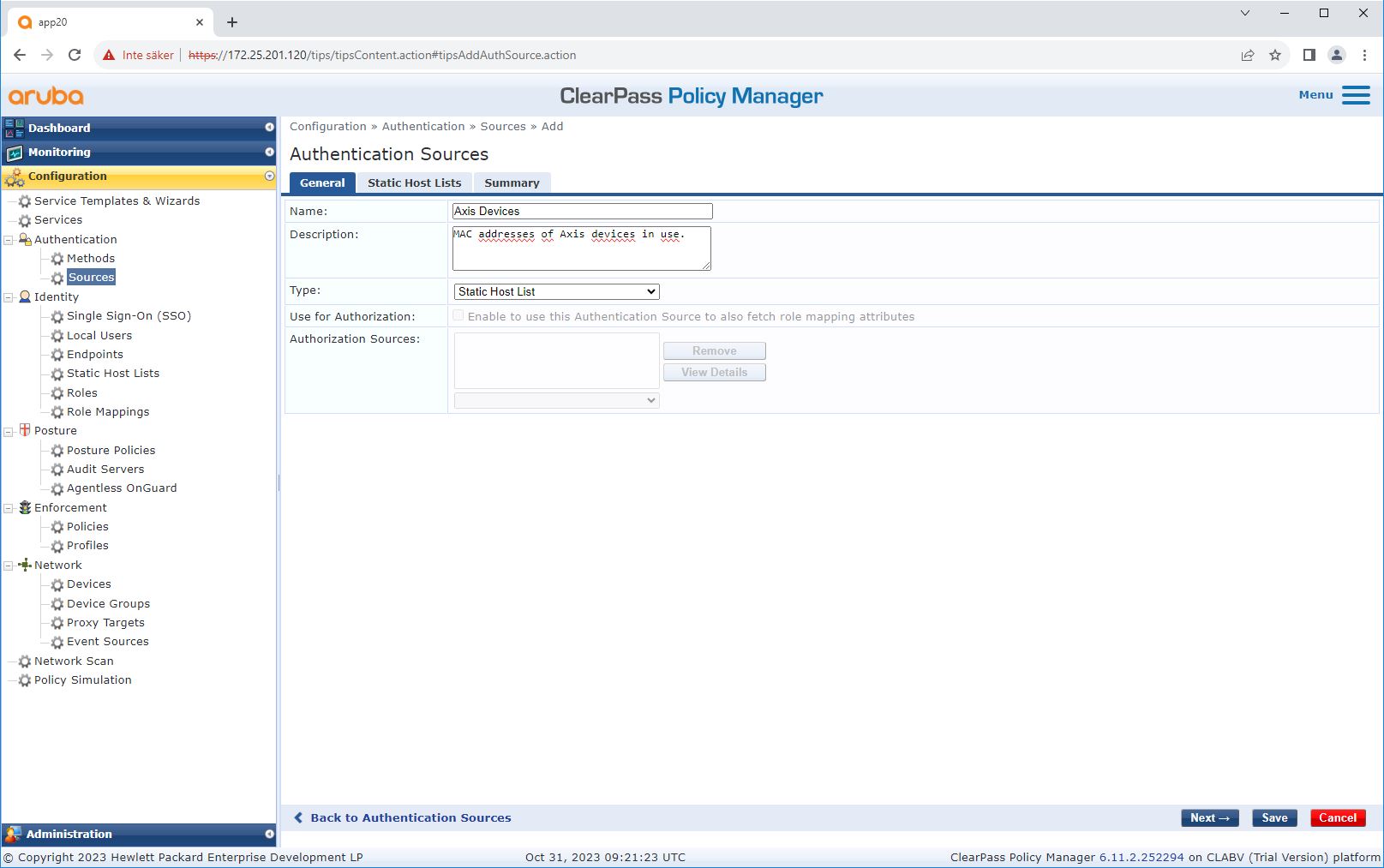

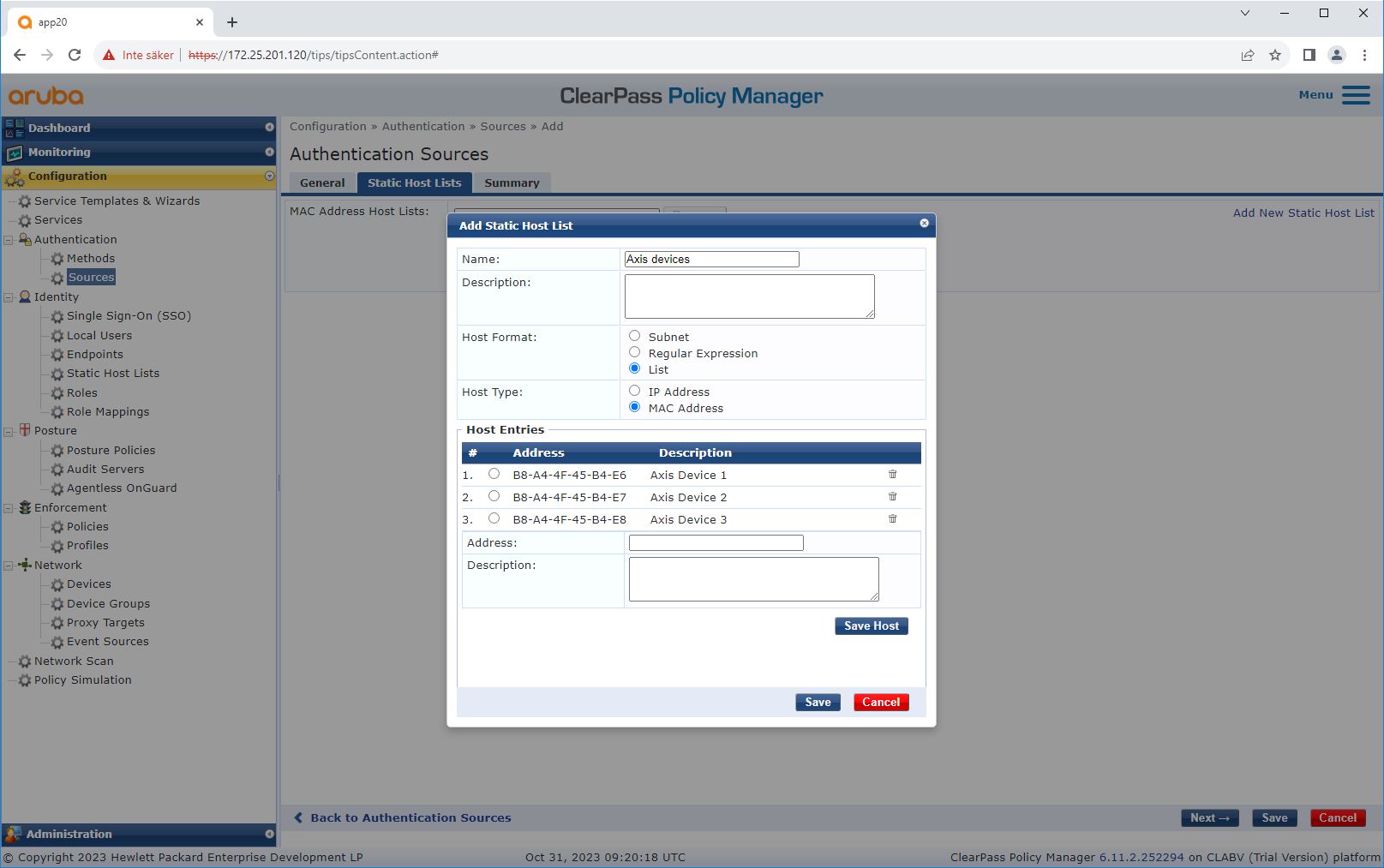

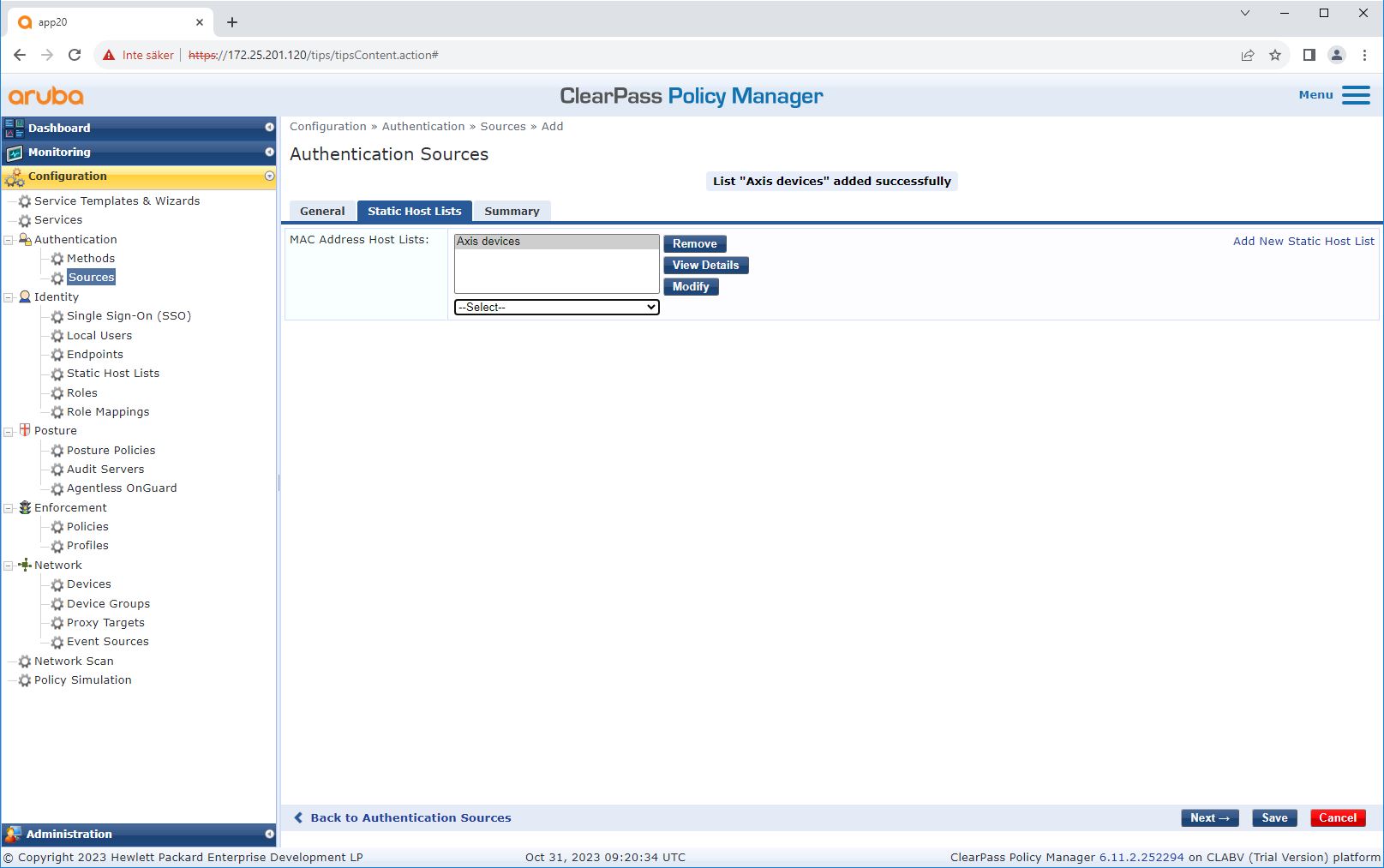

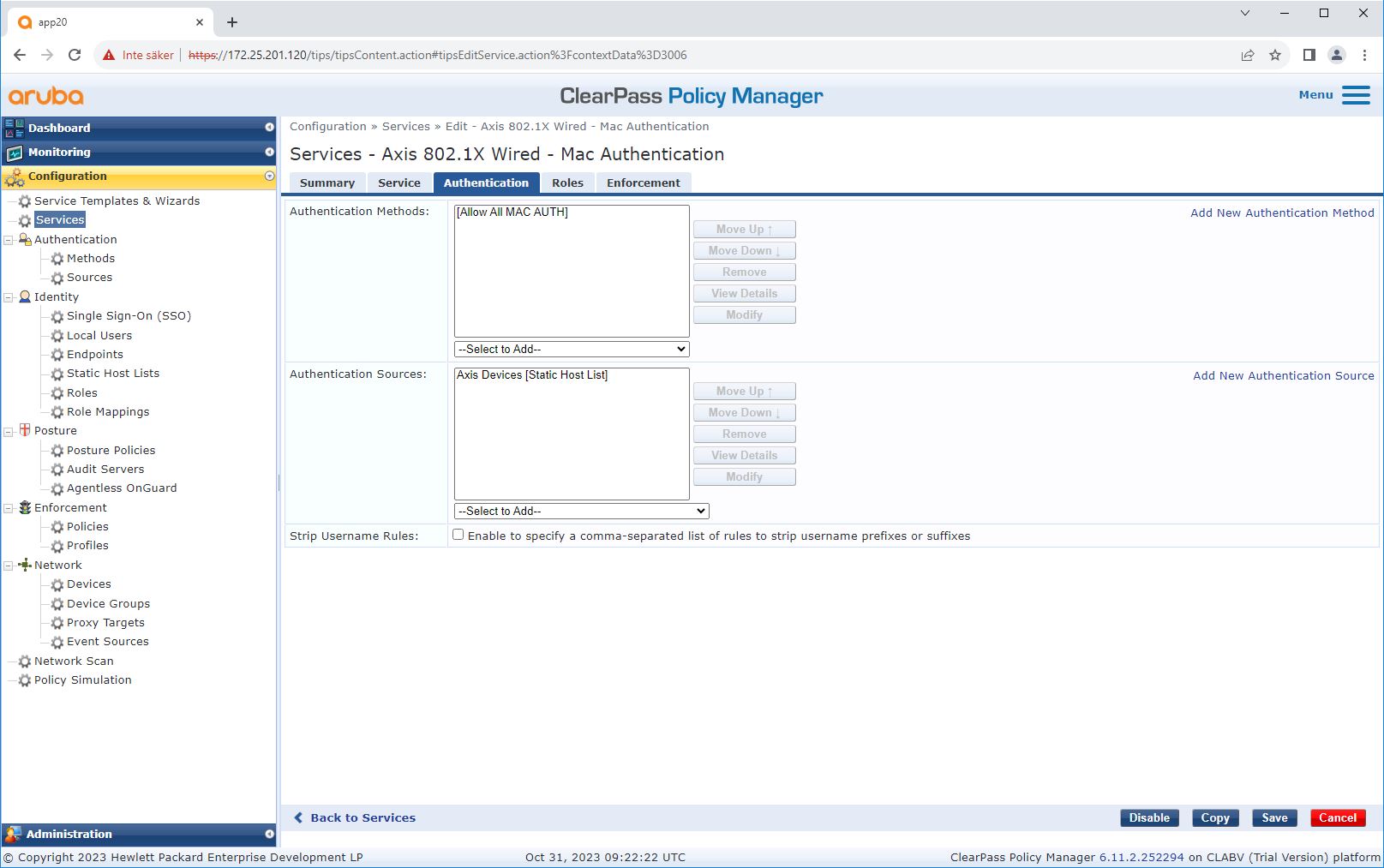

Configurazione di origine

Nella pagina Sources (Origini) viene creata una nuova origine di autenticazione per consentire solo MAC address importati manualmente.

Configurazione del servizio

Nella pagina Services (Servizi), i passaggi di configurazione sono riuniti in un singolo servizio che gestisce l'autenticazione e l'autorizzazione dei dispositivi Axis nelle reti HPE Aruba Networking.

Axis Communications utilizza i seguenti OUI del MAC address:

B8:A4:4F:XX:XX:XX

AA:C8:3E:XX:XX:XX

00:40:8C:XX:XX:XX

Switch di accesso HPE Aruba Networking

Oltre alla configurazione di onboarding sicura descritta in Switch di accesso HPE Aruba Networking, vedere l'esempio di configurazione della porta riportato di seguito affinché lo switch di accesso HPE Aruba Networking consenta il MAB.

aaa port-access authenticator 18 tx-period 5

aaa port-access authenticator 19 tx-period 5

aaa port-access authenticator 18 max-requests 3

aaa port-access authenticator 19 max-requests 3

aaa port-access authenticator 18 client-limit 1

aaa port-access authenticator 19 client-limit 1

aaa port-access mac-based 18-19

aaa port-access 18 auth-order authenticator mac-based

aaa port-access 19 auth-order authenticator mac-based

aaa port-access 18 auth-priority authenticator mac-based

aaa port-access 19 auth-priority authenticator mac-based