Informazioni su questo manuale

Obiettivi

AXIS T8504–E è uno switch PoE per ambienti esterni Questo dispositivo offre come vantaggi principali le capacità per ambienti esterni e la possibilità di estendere la portata massima della rete di altri 100 metri, per un totale di 200 metri, tra lo switch e i dispositivi alimentati fornendo, nel contempo, un massimo di 2x60 W e 2x30 W ai dispositivi PoE alimentati dalla rete.

Questo manuale per l'utente mette a disposizione informazioni sulla gestione di AXIS T8504–E attraverso AXIS IPv4/IPv6, VLAN, RADIUS, TACACS+, interfaccia Web, SNMP e SSH.

Destinatari

I destinatari di questo manuale per l'utente sono amministratori di rete, supervisori e tecnici di installazione dotati di conoscenze su:

Concetti e terminologia di base relativi al collegamento in rete

Topologia di rete, compreso VLAN

Protocolli di rete

Protocolli per l'autenticazione dell'utente, compresi RADIUS e TACACS+

Relativa documentazione

Consulta la seguente documentazione per ottenere maggiori informazioni:

Guida all'installazione del prodotto

MIB SNMP RFC3621 e MIB privato

Crea un certificato per il server Web protetto T8504–E

Abbreviazioni

Abbreviazione | Descrizione |

8021.Q | Uguale a VLAN |

DES | Data Encryption Standard |

DGW | Default Gate Way |

DHCPv4 | Dynamic IPv4 Host Configuration Protocol |

DHCPv6 | Dynamic IPv6 Host Configuration Protocol |

IPv4 | Indirizzo IP da 32 bit |

IPv6 | Indirizzo IP da 128 bit |

MD5 | Algoritmo digest messaggio |

MDI | Media Dependent Interface |

MIB | Management Information Base |

PoE | Power over Ethernet |

RADIUS | Remote Authentication Dial-in User Service |

SFP | Interfaccia fibra, spina a fattore di forma ridotto |

SHA | Algoritmo digest messaggio |

SNMP | Simple Network Management Protocol |

SSH | Secure Shell |

SSL | Secure Sockets Layer |

SysLog | Registro di sistema |

TACACS+ | Terminal Access Controller Access-Control |

TFTP | Trivial File Transfer Protocol |

TLS | Transport Layer Security |

VLAN | Virtual Local Area Network |

Informazioni generali

Caratteristiche

Tramite la gestione della rete di sistema vengono fornite diverse funzioni.

Facile aggiornamento software durante l'esecuzione senza incidere sulle porte PoE attive

Configurazione e monitoraggio in tempo reale utilizzando la rappresentazione grafica del dispositivo remoto

Visualizzazione dello stato del sistema

Segnalazione di SysLog su eventi PoE, accesso utente remoto non valido, indirizzo DHCPv4/v6 iniziale e così via.

Trap SNMP che segnalano vari eventi PoE, ad esempio l'inserimento o la rimozione di dispositivi alimentati con PoE

Funzionalità di rete switch Ethernet

Quattro porte Ethernet RJ45 resistenti alle intemperie in grado di raggiungere 10 Mbit, 100 Mbit, 1000 Mbit half-duplex e 1000 Mbit full-duplex di velocità Ethernet

Unica porta Ethernet SFP resistente alle intemperie

Motore interno di controllo indirizzo MAC a 8K

VLAN — Access, Trunk e trunk filtrato

MDIX automatico

Fotogrammi jumbo 10KB

Funzionalità PoE

Sono disponibili le opzioni PoE riportate di seguito:

Due porte PoE 4Pair con forniscono un massimo di 60 W per porta

Due porte PoE IEEE 802.3at le quali mettono a disposizione un massimo di 30 W per porta

Abilitazione/disabilitazione PoE per eseguire l'abilitazione o la disabilitazione dell'uscita alimentazione delle porte PoE. I dati Ethernet sono sempre abilitati.

Ripristino del dispositivo remoto per ripristinare il dispositivo alimentato collegato. Il dispositivo viene spento momentaneamente e poi acceso di nuovo.

Protocolli di rete supportati

Sono supportati i seguenti protocolli di rete:

IPv4 – indirizzo IP lungo 32 bit (statico/DHCPv4)

IPv6 – indirizzo IP lungo 128 bit (statico/DHCPv6)

VLAN – Access, Trunk e trunk filtrato

Accesso e sicurezza degli utenti

Opzioni di accesso

Avrai la possibilità di ottenere accesso all'unità attraverso diverse interfacce:

Interfaccia Web attraverso un browser Web - per la visualizzazione dello stato PoE dell'unità, dello stato della rete, della configurazione dell'unità e delle informazioni sulla produzione dell'unità

HTTP è un'interfaccia di configurazione intuitiva basata sul Web.

HTTPS-TLS è un'interfaccia di configurazione basata sul Web intuitiva e protetta.

SNMP attraverso un'applicazione di gestione SNMP - per il monitoraggio dell'unità su rete (MIB-II RFC1213) e il monitoraggio o la configurazione delle funzionalità PoE dell'unità (RFC3621)

SNMPv2c per la gestione di SNMP non protetta

SNMPv3 per una gestione protetta e crittografata

RFC1213 MIB-II per statistiche di rete

RFC3621 per MIB SNMP PoE

Estensione MIB privata per RFC3621 PoE MIB

Varie infrastrutture e MIB di rete come IP-MIB, TCP-MIB, UDP-MIB ecc.

SSH attraverso un client SSH – per la visualizzazione del rapporto di alimentazione PoE dell'unità, dello stato della rete, della configurazione dell'unità e delle informazioni di produzione; per eseguire l'aggiornamento del software, l'abilitazione o disabilitazione della funzionalità PoE e per il ping di dispositivi di rete remoti per i test di connettività

Autenticazione utente remoto

L'accesso dell'utente si può gestire con i seguenti modi:

Locale – gestione locale di nome utente e password da parte del dispositivo

RADIUS – autenticazione di nome utente e password dal server RADIUS sulla rete

TACACS+ – autenticazione di nome utente e password dal server TACACS+ sulla rete

Protocolli di sicurezza

HTTP e HTTPS Web, SNMPv2, SNMPv3 e SSH, impiegati per l'accesso all'unità, mettono a disposizione livelli di sicurezza diversi. Livelli di sicurezza diversi sono forniti anche da RADIUS e TACACS+, impiegati per l'autenticazione utente remota.

SNMPv1 e SNMPv2 impiegano la stringa comunità per l'autenticazione Get/Set/Trap. SNMPv1 e SNMPv2 sono classificati come protocollo non protetto, in quanto qualsiasi dispositivo di sniffing di rete è in grado di intercettare con facilità la password della stringa comunità.

SNMPv3 risolve i problemi di sicurezza di SNMPv1/v2 con l'aggiunta di un livello di autenticazione e di crittografia sopra i pacchetti SNMP.

IP unità, nome utente e password predefiniti

L'unità ha i seguenti nomi utente e password predefiniti:

Indirizzo IPv4 predefinito dell'unità

IP= 192.168.0.254

Mask = 255.255.255.0

Web HTTP/HTTPS e SSH

Nome utente = root

Password = la password predefinita è individuabile sull'etichetta del dispositivo

SNMPv2

Stringa comunità GET = pubblica

Stringa comunità SET = scrittura

Comunità con privilegi in lettura = pubblica

Comunità con privilegi in scrittura = scrittura

Comunità trap = pubblica

SNMPv3

Nome utente = admin

Password di autenticazione (MD5) = password

Password privacy (DES) = password

Modalità autenticazione e crittografia = MD5+DES

Notifica SNMPv3

Nome utente = trap

Password di autenticazione = password

Password privacy = password

Modalità autenticazione e crittografia = nessuna

Per ottenere informazioni sul recupero del nome utente e della password, consulta Recupera nome utente e password.

Recupera nome utente e password

La procedura di ripristino può essere eseguita solo dalla LAN locale e non da Internet o da un'altra rete IP. L'utente deve essere in grado di spegnere l'alimentazione dell'unità quando necessario. Tutte le porte PoE devono essere scollegate e l'unità deve avere un solo collegamento Ethernet attivo.

Potrebbe essere necessario aggiungere un servizio client Telnet a Windows 7 o Windows 8.

L'intera procedura di ripristino, dall'accensione dell'unità fino all'applicazione del nome utente e della password, deve richiedere meno di 120 secondi.

Scollega tutte le porte PoE dall'unità ad eccezione di un cavo Ethernet. Deve essere attiva una sola porta Ethernet.

Spegni il firewall o abilita la porta UDP 514. Quindi, esegui il server SysLog con capacità IPv4 sul tuo computer.

Spegni l'unità. Attendi 10 secondi, poi accendi nuovamente l'unità.

Dopo circa 15 secondi viene visualizzato un messaggio di SysLog. Identifica l'indirizzo IPv6 di collegamento locale dell'unità. Un indirizzo IPv6 di collegamento locale inizia sempre con FE80.

Apri una finestra di comando sul computer.

Per Windows 7, vai su Start (Avvio) e digita cmd.

Per Windows 8, premi il tasto Windows e il tasto R poi digita cmd.

Digita ipconfig per identificare l'indice dell'interfaccia virtuale dell'indirizzo IPv6 di collegamento locale. L'indice dell'interfaccia virtuale viene indicato con un numero che segue %. Esempio: fe80::9c39:db8b:62de:7bv4%17

Prepara la connessione SSH digitando Telnet [indirizzo IPv6 di collegamento locale dell'unità][%numero interfaccia virtuale] 2525, ma non premere Invio. Esempio: Telnet fe80::9c39:db8b:62de:7bv4%17 2525

Spegni l'unità. Attendi 10 secondi, poi accendi nuovamente l'unità.

Attendi 30 secondi, poi premi Invio per l'avvio della sessione Telnet sulla porta TCP 2525.

Digita il nome utente axispasswordrecovery e la password axispasswordrecovery. Sarà fornita un'opzione per ripristinare l'intera unità a tutti i valori predefiniti di fabbrica, compresa la configurazione di rete dell'unità.

Premi Y per ripristinare l'unità. L'unità viene riavviata con IPv4 192.168.0.254 predefinito, digita il nome utente root e impiega la password predefinita stampata sull'etichetta del tuo dispositivo.

Configurazione iniziale

Alla prima configurazione dell'unità, segui i passaggi descritti sotto:

Configura l'interfaccia di rete Ethernet del tuo PC con i seguenti parametri IPv4:

Indirizzo IPv4 PC: 192.168.0.40

Mask IPv4 PC: 255.255.255.0

Collega l'interfaccia di rete Ethernet del tuo PC a una delle porte Ethernet dell'unità.

Apri un browser Web e inserisci 192.168.0.254 nel campo dell'indirizzo.

Accedi con il nome utente la password predefiniti. Vedere IP unità, nome utente e password predefiniti.

Configura l'unità. Raccomandiamo di modificare nomi utente e password in modo che siano diversi dai valori predefiniti.

Identificazione unità su rete IP

Per individuare l'unità sulla rete IP, all'accensione l'unità manda il messaggio IPv4 SysLog #0 in formato di trasmissione 255.255.255.255. Qualsiasi server SysLog connesso tramite LAN riceve questo messaggio SysLog. Anche ai server SysLog 1 e 2 facoltativi viene inviato lo stesso messaggio SysLog, purché siano configurati.

L'unità manda il messaggio due volte. In questo modo si assicura che i server SysLog ricevano il messaggio SysLog, indipendentemente dalla configurazione di rete. Il messaggio viene inviato prima della configurazione della VLAN e in seguito ancora una volta dopo il completamento della configurazione della VLAN.

Nel messaggio SysLog #0 sono riportate tutte le informazioni che servono per permettere di accedere all'unità tramite la rete.

Esempio: MsgID#000 - System UP. APP:v3.51.06 BOOT:v3.16 RST:Power-On BOOT:0=[APP OK] Host:axis-00055A034B49 MAC:00:05:5a:03:4b:49 VLAN:YES VLAN_MNGR:5 VLAN_UPLINK_PORT:3 VLAN_UPLINK_MODE:TRUNK DHCPv4:No IP1v4:192.168.0.254/24 DHCPv6:No IP1v6:2345::205:5AFF:FE03:4B49/64 IP2v6:FE80::205:5AFF:FE03:4B49/64

Campo | Valore | Descrizione |

| Numero di messaggio SysLog | |

|

| Versione software applicazione dell'unità |

|

| Versione di boot dell'unità, usata per l'aggiornamento del software |

|

| Motivo reset |

|

| |

|

| axis seguito dall'indirizzo MAC dell'unità |

|

| Indirizzo MAC dell'unità |

|

| Stato VLAN abilitato o disabilitato |

|

| Numero di porta Ethernet usato per gestire l'unità |

|

| La porta di gestione è configurata come Access o Trunk |

|

| DHCPv4 Sì o No |

|

| Indirizzo IPv4 dell'unità |

|

| DHCPv6 Sì o No |

|

| Indirizzo IPv6 dell'unità |

|

| Indirizzo IPv6 di collegamento locale dell'unità |

Interfaccia Web

Menu interfaccia Web

Stato

Vai su Status (Stato) per visualizzare lo stato dell'unità. La pagina si aggiorna in automatico ogni pochi secondi.

Il collegamento di rete Ethernet è sempre abilitato, indipendentemente dalla configurazione PoE (abilitata o disabilitata).

| Parametro | Descrizione |

| Simbolo blu — L'alimentazione PoE viene fornita Simbolo grigio — Nessuna alimentazione PoE |

| Simbolo blu — la porta PoE è abilitata Simbolo grigio — La porta PoE è disabilitata |

| Simbolo blu — Il collegamento Ethernet è attivo Simbolo grigio — Nessun collegamento Ethernet |

| Simbolo blu — Il modulo SFP è inserito nella porta di uplink Simbolo grigio — La porta uplink non ha un modulo SFP inserito |

| Rete | Indica la velocità del collegamento Ethernet (10/100/1000 MB) e indica se la connessione di rete è attiva o inattiva |

| Stato | Indica lo stato della porta PoE, se è abilitata, disabilitata, se eroga alimentazione, ecc. |

| Potenza di utilizzo | Indica il consumo energetico effettivo e la potenza massima che è in grado di fornire |

| Ripristino PoE | Fai clic su Reset (Ripristina) per spegnere l'alimentazione della porta PoE e riattivare l'alimentazione PoE. Nota Una porta PoE disabilitata da SSH o SNMP verrà abilitata dopo un ripristino PoE. |

| Consumo energetico totale | Indica l'alimentazione ottimizzata consumata da tutte le porte PoE e la percentuale di potenza consumata relativamente alle capacità di alimentazione dell'alimentatore interno. |

Base

Vai su Basic (Base) per visualizzare le informazioni di base sul prodotto.

- Indirizzo IP in uso

- Vai su IP address in use (Indirizzo IP in uso) per la visualizzazione di informazioni su indirizzi IPv4 e IPv6, masks, gateway predefiniti e DNS (Domain Name Server).

- Informazioni sul prodotto

- Vai su Product information (Informazioni sul dispositivo) per visualizzare informazioni generali sul dispositivo come il nome del dispositivo, il numero di serie, la versione del software e la versione del firmware PoE e le informazioni relative al modulo SFP come tipo SFP, fornitore, codice articolo e numero seriale.

- Configurazione di rete

- Vai su Network configuration (Configurazione di rete) per abilitare o disabilitare DHCP, configura il nome host IPv4, IPv6 e di rete. Il nome host viene utilizzato da IPv4 e IPv6 per registrare il nome dell'unità nel server DHCPv4/v6. Nota che IPv6 utilizza la terminologia FQDN come nome host.

- Servizi di rete IPv4/IPv6

- Vai su Network services IPv4/IPv6 (Servizi di rete IPv4/IPv6) per la configurazione dei server DNS e SysLog.

- Configurazione PoE

- Vai a PoE configuration (Configurazione PoE) per configurare l'alimentazione della porta PoE. Quattro schemi di alimentazione PoE offrono diverse distribuzioni dell'alimentazione tra le quattro porte PoE. Tutte le quattro opzioni sono conformi alle capacità di potenza massime dell'unità.

60 W: Offre alimentazione su quattro doppini nel cavo Ethernet. Ogni coppia mette a disposizione fino a 30 W.

30 W: Offre alimentazione su due doppini su quattro nel cavo Ethernet

15,4 W: Offre alimentazione su due doppini su quattro nel cavo Ethernet

– –: Nessuna alimentazione PoE. La porta Ethernet è abilitata e funzionale, ma il PoE è disabilitato.

Sicurezza

Configurazione di sicurezza

Vai su Security configuration (Configurazione di sicurezza) per eseguire la configurazione del nome utente e della password dell'unità per l'accesso remoto Web o SSH.

Solo caratteri ASCII da 33 a 90 e da 94 a 122 si possono usare per i campi del nome utente e della password.

HTTPS

Vai su HTTPS per configurare se usare HTTP o HTTPS (web protetto). Quando HTTPS è abilitato, TLSv1.2 si usa per la crittografia del traffico di rete Web.

Per eliminare l'avviso del browser Web ogni volta che si accede all'unità su HTTPS, aggiungi una regola di eccezione al browser Web in modo che riconosca il sito web come legittimo o carica un certificato autofirmato/firmato dalla CA per l'unità.

RADIUS/TACACS+

RADIUS/TACACS+ abilita l'autenticazione utente remota quando l'utente accede all'unità tramite Web o SSH. Il nome utente e la password vengono poi autenticati dal server RADIUS/TACACS+.

I vantaggi con RADIUS/TACACS+ consistono nella facilità di aggiornamento del nome utente e della password, specialmente se devono essere gestiti molti dispositivi di rete.

Lo svantaggio di RADIUS/TACACS+ consiste nell'impossibilità di accedere all'unità se si arrestano entrambi i server RADIUS/TACACS+. Puoi abilitare Local login fallback (Fallback login locale) che permette all'unità di usare il proprio nome utente e password locale ogni volta che i server RADIUS/TACACS+ non rispondono.

| Parametro | Descrizione |

| Abilita autenticazione | Configura se RADIUS/TACACS+ deve essere abilitato o disabilitato. Quando RADIUS/TACACS+ è disabilitato, si usano il nome utente e la password locali. |

| Abilita fallback login locale | Quando il fallback login locale è abilitato, si usano il nome utente e la password locali ogni volta che i server RADIUS/TACACS+ non rispondono. Ciò può verificarsi quando i server si arrestano o in caso di problemi di rete. |

| Protocollo di autenticazione | Seleziona il protocollo di autenticazione RADIUS o TACACS+. |

| Segreto condiviso | La stessa stringa della chiave privata deve essere configurata sia sull'unità che sul server RADIUS/TACACS+. |

| Indirizzo IP del server primario | Configura IPv4, IPv6 o nome host primario da usare per accedere al server RADIUS/TACACS+ principale. |

| Indirizzo IP del server secondario | Configura IPv4, IPv6 o nome host secondario da usare per accedere al server RADIUS/TACACS+ principale. |

| Timout (sec) | Configura il tempo per il timeout di una risposta. |

| Parametro | Descrizione |

| Porta di autenticazione UDP | Configura la porta UDP utilizzata dal server RADIUS. |

| Parametro | Descrizione |

| Porta di autenticazione TCP | Configura la porta TCP utilizzata dal server TACACS+. |

La versione software 3.51.06 supporta solo l'accesso ai server RADIUS/TACACS+ su IPv4, con un indirizzo IPv4 o un nome host che deve essere risolto dal server DNS.

Test di RADIUS/TACACS+

Vai su Test RADIUS/TACACS+ (Testa RADIUS/TACACS+) per eseguire la verifica della configurazione RADIUS/TACACS+ prima di attivarla.

Durante il test, deve essere disabilitata l'opzione Enable authentication (Abilita autenticazione).

Configura tutti i parametri RADIUS/TACACS+, lasciando disabilitata l'opzione Enable authentication (Abilita autenticazione).

Salva la configurazione. In caso contrario, i parametri saranno ripristinati ai valori salvati dopo ogni test, cancellando qualsiasi valore che non sia stato salvato.

Digitare il nome utente e la password.

Fare clic su Test configuration (Testa configurazione). Verrà visualizzato un messaggio di attesa seguito da OK o FAIL (NON RIUSCITO).

Se serve, modifica e salva la configurazione e ripeti il test.

Quando il risultato del test sarà OK, imposta Enable authentication (Abilita autenticazione) su abilitata. Salva la configurazione, il che attiva la configurazione RADIUS/TACACS+.

Configurazione VLAN

La verifica conformità dei dati di configurazione VLAN viene eseguita all'accensione dell'unità e quando viene richiesta una modifica della configurazione VLAN su Web. La verifica di conformità serve ad assicurare che l'unità rimanga gestibile su rete dopo l'applicazione della configurazione VLAN. Nel caso la nuova configurazione VLAN impedisca di gestire l'unità, viene visualizzato un messaggio di errore sulla pagina Web per le richieste su Web. Quando si rileva un problema all'accensione, la configurazione dell'unità si ripristina ai valori predefiniti di fabbrica.

| Parametro | Descrizione |

| Abilita VLAN | Abilita o disabilita la funzione VLAN. |

| Porta uplink di gestione | Questo parametro non ha alcun effetto sul traffico VLAN effettivo. La porta uplink di gestione aiuta l'unità a valutare se la nuova configurazione VLAN ha il potenziale di bloccare la gestione dell'unità su VLAN da questa porta. Se viene rilevato un possibile conflitto, viene visualizzato un messaggio di errore e la nuova configurazione VLAN viene rifiutata. |

| Gestione ID VLAN | Configura l'ID VLAN da usare quando gestisci l'unità ogni volta che la VLAN è abilitata. |

| Parametro | Descrizione |

| Modalità VLAN | Imposta la modalità VLAN su Access o Trunk per ciascuna delle porte Ethernet. Access — VLAN si usa solo all'interno dell'unità per suddividere o limitare l'accesso ai pacchetti solo a porte specifiche. Tutti i pacchetti con tag VLAN in ingresso ricevuti dalla porta di accesso VLAN vengono scartati. Il tagging VLAN viene aggiunto al pacchetto dell'unità per i pacchetti in ingresso VLAN Access. Dal tagging VLAN interno dell'unità si estraggono i pacchetti in uscita per VLAN Access. Trunk — Tutti i pacchetti Ethernet sono dotati di tag VLAN. Tutti i pacchetti VLAN senza tag ricevuti dalla porta VLAN trunk vengono scartati. |

| Modalità accesso ID VLAN | Configurare l'ID VLAN da utilizzare ogni volta che la porta è configurata come Access. La porta di gestione interna dell'unità agisce solo come accesso. È possibile raggiungerla solo da un singolo ID VLAN di gestione. |

| TRUNK – Filtro VLAN sconosciuto | Configura la porta VLAN Trunk come dotata o no di filtro. Abilitato — Solo il flusso di dati da alcuni ID VLAN, specificati nell'elenco Trunk VLAN, passa attraverso la porta VLAN Trunk. Tutto il traffico con tag da altri VLAN viene scartato. Disabilitato — Il flusso di dati da tutti gli ID VLAN passa attraverso la porta VLAN Trunk. |

| TRUNK VLAN | Elenca gli ID VLAN che possono passare attraverso la porta VLAN Trunk ogni volta che è abilitato TRUNK – Filter unknown VLAN (TRUNK – Filtro VLAN sconosciuto). |

Configurazione SNMP

Vai a SNMP configuration (Configurazione SNMP) per la configurazione dei parametri applicabili a SNMPv2c e SNMPv3.

| Parametro | Descrizione |

| Abilita SNMPv2c | Abilita o disabilita il supporto SNMPv2c. |

| Community con privilegi in lettura | Configura la stringa comunità GET SNMPv2c. Esempio: pubblico. |

| Community con privilegi in scrittura | Configura la stringa comunità SET SNMPv2c. Esempio: privato. |

| Community trap | Configura la stringa comunità trap SNMPv2c. Esempio: pubblico. |

| Parametro | Descrizione |

| Contatto di sistema | Configura la stringa OiD del contatto di sistema SNMP MIB-II. Esempio: John. |

| Nome del sistema | Configurare il nome del sistema SNMP MIB-II. Esempio: La mia unità. |

| Ubicazione di sistema | Configurare la posizione di sistema SNMP MIB-II. Esempio: università. |

| Parametro | Descrizione |

| Abilita notifica | Abilita o disabilita i seguenti report trap PoE:

|

| Notifica utilizzo alimentazione superato (1–99%) | Se abilitata, l'utente viene avvisato ogni volta che la percentuale di consumo totale dell'unità (xy%) rispetto alla potenza massima della stessa supera od è inferiore al valore specificato. |

| Parametro | Descrizione |

| Abilita SNMPv3 | Abilita o disabilita il supporto SNMPv3. |

| Nome utente | Configura la stringa del nome utente SNMPv3. |

| Password autenticazione | Configura la password SNMPv3 che MD5/SHA deve usare. |

| Password privacy | Configura la password SNMPv3 che DES/AES deve usare. |

| Autenticazione e modalità di crittografia | Configurare l'autenticazione e la modalità di crittografia SNMPv3. Nessuna — nessuna autenticazione o crittografia, ciò significa niente sicurezza. MD5 — autenticazione MD5 senza crittografia. I pacchetti possono essere modificati, ma gli sniffer di rete possono analizzarli facilmente. SHA — autenticazione SHA senza crittografia. MD5+DES — autenticazione MD5 e crittografia DES SHA+DES — autenticazione SHA e crittografia DES MD5+AES — autenticazione MD5 e crittografia AES SHA+AES — autenticazione SHA e crittografia AES |

| Parametro | Descrizione |

| Nome utente | Configura la stringa del nome utente della notifica SNMPv3. |

| Password autenticazione | Configura la password della notifica SNMPv3 che MD5/SHA deve usare. |

| Password privacy | Configura la password della notifica SNMPv3 che DES/AES deve usare. |

| Autenticazione e modalità di crittografia | Configurare l'autenticazione e la modalità di crittografia di notifica SNMPv3. Nessuna — nessuna autenticazione o crittografia, ciò significa niente sicurezza. MD5 — autenticazione MD5 senza crittografia. I pacchetti possono essere modificati, ma gli sniffer di rete possono analizzarli facilmente. SHA — autenticazione SHA senza crittografia. MD5+DES — autenticazione MD5 e crittografia DES SHA+DES — autenticazione SHA e crittografia DES MD5+AES — autenticazione MD5 e crittografia AES SHA+AES — autenticazione SHA e crittografia AES |

| Parametro | Descrizione |

| Gestore trap #1 | Configura il primo nome IPv4/IPv6/DNS del server gestore SNMP remoto che riceve report di trap dell'unità, ad esempio Cold-Start, ecc. |

| Gestore trap #2 | Configura il secondo nome IPv4/IPv6/DNS del server gestore SNMP remoto che riceve report di trap dell'unità, ad esempio Cold-Start, ecc. |

Manutenzione

- Reimposta

- Ci sono quattro opzioni di ripristino diverse:

L'opzione Do a safe restart without losing PoE power (Esegui un riavvio sicuro senza perdere alimentazione PoE) reimposta il gestore della rete interno e lo switch Ethernet interno (la rete sarà inattiva per alcuni secondi), senza incidere sull'alimentazione PoE. I dispositivi alimentati continuano a funzionare normalmente, come se non fosse avvenuto alcun ripristino.

L'opzione Do a safe restart (Esegui un riavvio sicuro) ripristina il gestore della rete interno, il controller PoE interno e lo switch Ethernet interno.

Restore the factory values but keep the IP settings (Ripristina i valori predefiniti di fabbrica ma mantieni le impostazioni IP) ripristina la configurazione dell'unità ai valori predefiniti di fabbrica, lasciando invariata la configurazione di rete IPv4/IPv6. VLAN e RADIUS/TACACS+ sono disattivati. Rimane l'opzione per accedere all'unità su rete come prima.

Restore all factory values (Ripristina tutti i valori predefiniti di fabbrica) ripristina tutti i valori predefiniti di fabbrica dell'unità. L'IP dell'unità è impostato su 192.168.0.254 e la VLAN è disabilitata.

- Aggiornamento del firmware

- Un aggiornamento del firmware aggiorna solo il gestore di rete interno. Il firmware PoE rimane inalterato. L'aggiornamento può richiedere fino a 10 minuti. Nel frattempo, la funzionalità di switch di rete rimane ininterrotta, ma non è possibile gestire l'unità. La funzionalità PoE rimane attiva, ma il traffico di rete potrebbe interrompersi per alcuni secondi.

- Configurazione del prodotto

- Vai su Product configuration (Configurazione prodotto) per scaricare o caricare un file di configurazione del prodotto. Questa funzionalità si può usare per il backup della configurazione dell'unità, la modifica della configurazione dell'unità offline o la creazione di un file di configurazione master per configurare facilmente più unità.

Interfaccia seriale SSH

L'interfaccia SSH è progettata per varie attività di manutenzione, ad esempio l'aggiornamento del firmware PoE e così via. È progettata per fornire un'interfaccia semplice e comoda per i responsabili IT che hanno familiarità con SSH. Per semplificare l'uso di SSH, l'interfaccia SSH è basata su menu.

SSH è protetto da password e condivide lo stesso nome utente e la stessa password dell'accesso Web.

SSH supporta l'autenticazione del nome utente e della password RADIUS e TACACS+.

Solo un utente remoto alla volta può accedere all'unità tramite SSH. Se un secondo utente SSH remoto tenta di accedere all'unità mentre il primo utente SSH è ancora attivo, il secondo utente SSH visualizza un messaggio, chiedendo all'utente di provare a riconnettersi su SSH successivamente.

Le sessioni SSH non attive (nessun tasto premuto dell'utente remoto) vengono terminate automaticamente dopo tre minuti.

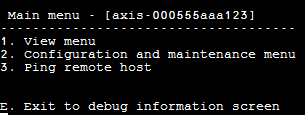

Menu principale

Per identificare facilmente l'unità a cui si accede, la stringa del nome host dell'unità viene visualizzata a destra del titolo del menu principale. È particolarmente utile quando l'utente ha più unità.

Menu Visualizza

View menu (Menu Visualizza) mette a disposizione informazioni sullo stato delle porte PoE, su parametri di rete e su informazioni sull'unità.

Voce di menu | Descrizione |

1. Visualizza stato porte PoE | Accedi a questa voce di menu per ottenere le seguenti informazioni:

|

2. Visualizza parametri di rete | Accedi a questa voce di menu per ottenere le seguenti informazioni:

|

3. Visualizza informazioni sull'unità | Vai a questa voce di menu per un riepilogo dei parametri di produzione dell'unità:

|

Menu configurazione e manutenzione

Vai su Configuration and maintenance menu (Menu configurazione e manutenzione) per configurare o reimpostare l'unità o per aggiornare il software.

Menu item (Voce di menu) | Descrizione |

1. Abilita/disabilita porta PoE | Abilita o disabilita una porta PoE. Il collegamento Ethernet rimane abilitato anche in assenza di alimentazione. |

2. Scarica il certificato WEB SSL dal server TFTP (reimposta solo il server Web) | Scarica certificati autofirmati o firmati dalla CA da un server TFTP per consentire la navigazione web sicura all'unità con conferma di sicurezza tramite il browser Web (lucchetto verde nell'area URL del browser Web) |

3. Aggiorna firmware PoE dell'unità (ripristino unità) | Aggiorna firmware PoE. I file di aggiornamento vengono scaricati da un server TFTP. La funzionalità PoE non è disponibile durante l'aggiornamento del firmware (circa 5-10 minuti). |

4. Ripristina unità ai valori predefiniti di fabbrica (configurazione IP esclusa) | Ripristina la configurazione dell'unità ai valori predefiniti di fabbrica, lasciando invariata la configurazione di rete IPv4/IPv6. In questo modo viene mantenuta l'opzione per accedere all'unità su rete come prima. |

5. Ripristina unità a tutti i valori predefiniti di fabbrica | Ripristina l'intera unità a tutti i valori predefiniti di fabbrica. |

6. Ripristina solo gestore della rete | Reimposta solo il gestore di rete interno, responsabile delle interfacce di gestione della rete dell'unità come Web, SSH, SNMP, ecc. Viene reimpostato anche lo switch Ethernet interno; la rete sarà inattiva per alcuni secondi. Solo l'alimentazione PoE rimane invariata. I dispositivi alimentati continuano a funzionare normalmente, come se non fosse avvenuto alcun ripristino. |

7. Ripristina unità | Ripristina l'intera unità, compresi il gestore di rete interno, il controller PoE e lo switch Ethernet interno. |

8. Abilita/disabilita il gateway predefinito di ping automatico per garantire la connettività di rete | Abilita o disabilita il ping automatico al gateway predefinito. Se è abilitato, l'unità verifica la corretta connettività di rete inviando un ping al gateway predefinito ogni 12 secondi (DGW IPv4 o DGW IPv6). Dopo 10 ping consecutivi non riusciti, il modulo di gestione della rete si ripristina senza incidere sulle porte PoE. |

Ping host remoto

Vai su Ping remote host (Ping host remoto) per testare i problemi di connettività di rete.

Monitoraggio e configurazione SNMP

È possibile monitorare e gestire più unità servendosi di strumenti di gestione di rete standard di terze parti, ad esempio HP Openview, IBM Tivoli, SNMPc ecc.

Abilita SNMP

L'interfaccia di gestore della rete supporta SNMPv1, SNMPv2 e SNMPv3. L'unità accetta e risponde ai pacchetti SNMPv1, ma poiché SNMPv1 è obsoleto, le trap e le notifiche SNMP vengono inviate in SNMPv2, SNMPv3 o in entrambi.

Per motivi di sicurezza, l'unità viene spedita con SNMPv2 e SNMPv3 disabilitati. Prima di abilitare SNMP, consigliamo vivamente di modificare la stringa comunità SNMP prima dell'abilitazione.

Per abilitare SNMP:

Vai su Security > SNMMP configuration (Sicurezza > Configurazione SNMMP) e abilita SNMPv2 o SNMPv3.

Assicurati che le stringhe comunità SNMPv2 corrispondano alla configurazione del gestore SNMP.

Accerta che il nome utente, la password di autenticazione, la password di privacy e i metodi di crittografia SNMPv3 corrispondano alla configurazione del gestore SNMP.

Per abilitare le trap:

Vai su Remote IPv4/IPv6 SNMP trap managers (Gestori trap SNMP IPv4/IPv6 remoti) e configura l'indirizzo IP del gestore remoto.

Accerta che il nome utente, la password di autenticazione, la password di privacy e i metodi di crittografia di notifica SNMPv3 corrispondano alla configurazione del gestore di trap SNMP.

Vai al MIB PoE e abilita le notifiche PoE per ricevere notifiche relative alle modifiche dello stato della porta PoE, consumo energetico dell'unità eccessivo o al di sotto di un determinato livello ecc.

MIB SNMP

Diversi MIB sono supportati dal gestore SNMP.

- MIB rete

- Vari MIB di rete, come RFC1213 MIB-II, possono essere usati per ottenere statistiche di rete. Notare che questi MIB non sono pensati per l'uso ai fini della configurazione di rete su SNMP.

- RFC3621

- MIB Power over Ethernet (PoE) che mette a disposizione diverse funzionalità PoE. Vedere RFC3621 PoE MIB.

- MIB privato

- Migliora le funzionalità PoE oltre il MIB RFC3621 PoE. Vedere MIB privato.

RFC3621 PoE MIB

RFC3621 PoE MIB si trova sotto la struttura ad albero 1.3.6.1.2.1.105 SNMP MIB. Il MIB è diviso in tre sezioni.

- Parametri porta

- La prima sezione gestisce le porte PoE e mette a disposizione funzionalità come l'abilitazione e disabilitazione delle porte, la lettura dello stato della porta, classe, ecc. Si accede a ogni OiD come tabella array bidimensionale.

- Parametri PSE principali

- La seconda sezione gestisce la sorgente di alimentazione che mette a disposizione alimentazione a un gruppo di porte PoE. Permette di leggere il consumo di alimentazione totale, lo stato di alimentazione e così via.

- Trap PoE

- La terza sezione abilita e disabilita le trap PoE da inviare ai gestori SNMP remoti.

MIB privato

I seguenti OID SNMP sono supportati dal MIB privato SNMP:

Nome OiD | Tipo (R/W) | Descrizione |

poePortConsumptionPower | R | Consumo energetico porta PoE [Watt] |

poePortMaxPower | R | Potenza massima disponibile porta PoE [Watt] |

poePortType | R | Tipo di porta PoE — due coppie, 30 [Watt], quattro coppie, 60 [Watt] |

mainVoltage | R | Tensione di alimentazione dell'unità [Volt] |

Messaggio SysLog

L'unità invia diversi report di eventi a un host IPv4/IPv6 esterno che esegue un'applicazione daemon SysLog. L'host IPv4/IPv6 registra gli eventi per un uso futuro. Configura l'indirizzo IP del server SysLog esplorando la pagina web di configurazione dell'unità se devono essere inviati eventi SysLog.

Ci sono tre categorie di eventi di registro:

- Eventi trasmissione IPv4 SysLog

- Questi eventi devono essere intercettati da qualsiasi server SysLog nella LAN a prescindere dalla configurazione di SysLog dell'unità. Ciò facilita l'individuazione dell'unità IP nella rete e la segnalazione di eventi importanti come il recupero dell'unità in seguito ad un'interruzione di corrente, ecc.

- Trap PoE RFC3621

- Le trap PoE RFC3621 si inviano anche come messaggi SysLog, il che semplifica la leggibilità di eventi come questi per l'utente remoto.

- Eventi SysLog proprietari

- Questi eventi di registro comprendono potenziali errori o violazioni di sicurezza, come quando un utente remoto tenta l'accesso con un nome utente errato su web/SSH, ecc.

Tipi di messaggio SysLog

ID messaggio | Descrizione | Informazioni fornite | Commenti |

0 | System UP è inviato quando è fornita l'alimentazione all'unità o il gestore interno della rete si reimposta. |

| Il messaggio è inviato nel formato di trasmissione 255.255.255.255 a qualsiasi server SysLog connesso su LAN e al server SysLog 1 e 2. |

1 | PoE port status changed è inviato quando lo stato della porta PoE cambia, come quando un dispositivo viene inserito o rimosso. | Nuovo stato PoE come definito in RFC3621 (ricerca, erogazione alimentazione, guasti, ecc.) | MIB RFC3621 SNMP PoE, report SysLog equivalente trap |

2 | PoE power usage exceeds xy% out of power supply maximum power si invia quando l'uso dell'alimentazione PoE supera il valore impostato. | Uso dell'alimentazione in percentuale rispetto all'alimentazione massima | MIB RFC3621 SNMP PoE, report SysLog equivalente trap |

3 | PoE power usage is less than xy% out of power suply maximum power viene inviata quando l'uso dell'alimentazione PoE scende al di sotto del valore impostato. | Uso dell'alimentazione in percentuale rispetto all'alimentazione massima | MIB RFC3621 SNMP PoE, report SysLog equivalente trap |

6 | Default configuration si invia quando l'unità viene ripristinata alla configurazione predefinita | L'IP del server SysLog rimane invariato quando l'unità viene ripristinata alla configurazione predefinita. | |

7 | Unit configuration changed si invia quando viene modificata la configurazione dell'unità. | ||

9 | PoE controller reset si invia quando accade la reimpostazione del controller PoE. | ||

10 | PoE controller has no firmware si invia quando il firmware del controller PoE viene cancellato o danneggiato. | ||

11 | Invalid SSH si invia quando un utente remoto cerca di accedere all'unità tramite SSH con nome utente o password non corretti. | Indirizzo IPv4/IPv6 utente remoto | |

12 | DHCPv4 si invia solo la prima volta che l'indirizzo DHCPv4 viene ottenuto passando da statico a DHCPv4 o al momento dell'accensione. |

| Il messaggio è inviato nel formato di trasmissione 255.255.255.255 a qualsiasi server SysLog connesso su LAN e al server SysLog 1 e 2. |

13 | DHCPv6 si invia solo la prima volta che l'indirizzo DHCPv6 viene ottenuto passando da statico a DHCPv6 o al momento dell'accensione. |

| Il messaggio è inviato nel formato di trasmissione 255.255.255.255 a qualsiasi server SysLog connesso su LAN e al server SysLog 1 e 2. |

14 | Invalid VLAN configuration si invia quando, al momento dell'accensione, l'unità rileva che le configurazioni VLAN attuali impediscono la gestione dell'unità in rete. Ciò può essere dovuto a un nuovo file di configurazione difettoso caricato sull'unità. L'unità viene semiripristinata a valori predefiniti di fabbrica, disattiva VLAN e ripristina la gran parte dei parametri di configurazione ai valori predefiniti di fabbrica, senza incidere sui parametri IP di rete dell'unità. Dopo ciò, l'unità si riavvia. | Il messaggio è inviato nel formato di trasmissione 255.255.255.255 a qualsiasi server SysLog connesso su LAN e al server SysLog 1 e 2. |

Risoluzione di problemi

La seguente tabella per la risoluzione dei problemi permette di risolvere i problemi più frequenti. Se non trovi le informazioni che stai cercando, contatta il rivenditore locale per ulteriore assistenza.

Problema | Azioni correttive |

Il ping dell'indirizzo IP dell'unità non è riuscito. |

|

È possibile eseguire il ping dell'unità da un host locale, ma quando provi ad usare l'utility ping dell'unità, non arriva alcuna risposta. |

|

Non è possibile aggiornare il software tramite TFTP. |

|

L'accesso all'unità tramite SSH funziona, ma la sessione SSH viene terminata dopo un po'. | La sessione SSH finisce dopo tre minuti se non si preme alcun tasto e non si verifica alcuna attività. |

Nessun evento trap SNMP ricevuto. |

|

L'IP del server SysLog è impostato in modo esatto, ma i messaggi di registro non vengono ricevuti. | Disattiva il firewall dell'host o permetti il passaggio attraverso la porta UDP 514. |

L'accesso all'unità non funziona dall'abilitazione di RADIUS/TACACS+. |

|

Le trap SNMP PoE non vengono inviate. |

|

Supporto

Per ottenere assistenza tecnica, rivolgersi al proprio rivenditore Axis. Se il rivenditore non è in grado di risolvere il problema, inoltrerà le richieste dell'utente agli appositi centri specializzati per garantire una risposta rapida. Se si è connessi a Internet, è possibile:

scaricare la documentazione per l'utente e gli aggiornamenti software

trovare le risposte a problemi noti nel database delle domande frequenti (FAQ), effettuare la ricerca per dispositivo, categoria o frase

segnalare i problemi allo staff di assistenza Axis accedendo alla propria area di supporto privata

parlare via chat con lo staff di assistenza Axis

visitare la pagina dedicata all'assistenza Axis all'indirizzo axis.com/support

Per ottenere assistenza tecnica, si prega di contattare i canali appropriati, in base al contratto di licenza AVHS per garantire una risposta rapida.

Per ottenere assistenza tecnica, si prega di contattare l'help desk ADP per garantire una risposta rapida.

Ulteriori informazioni

Visitare il centro di apprendimento Axis alla pagina axis.com/learning per servizi di formazione utili, webinar, tutorial e guide.