Wprowadzenie

W niniejszym przewodniku integracji opisano konfigurację opartą na najlepszych praktykach wykonywaną podczas wdrażania i obsługi urządzeń Axis w sieciach HPE Aruba Networking. Konfiguracja oparta na najlepszych praktykach wykorzystuje nowoczesne standardy zabezpieczeń i protokoły, takie jak EEE 802.1X, IEEE 802.1AR, IEEE 802.1AE i HTTPS.

Odpowiednia automatyzacja integracji sieciowej pomaga zaoszczędzić czas i pieniądze. Eliminuje niepotrzebną złożoność systemu podczas korzystania z aplikacji do zarządzania urządzeniami Axis w połączeniu z infrastrukturą i aplikacjami HPE Aruba Networking. Łącząc urządzenia i oprogramowanie Axis z infrastrukturą HPE Aruba Networking, można uzyskać następujące korzyści:

Eliminacja sieci do przygotowywania urządzeń minimalizuje złożoność systemu.

Dodanie automatycznych procesów wdrażania i zarządzania urządzeniami pozwala obniżyć koszty.

Urządzenia Axis zapewniają bezobsługową kontrolę bezpieczeństwa sieci.

Zwiększone bezpieczeństwo ogólne sieci dzięki wiedzy specjalistycznej firm HPE i Axis.

Aby zapewnić płynne, zdefiniowane programowo przejście między sieciami logicznymi w całym procesie wdrażania, infrastruktura sieciowa musi być przygotowana do bezpiecznej weryfikacji integralności urządzeń Axis przed rozpoczęciem konfiguracji. Przed przystąpieniem do konfiguracji potrzebne są następujące elementy:

Doświadczenie w zarządzaniu infrastrukturą informatyczną sieci korporacyjnych HPE Aruba Networking, w tym switchami dostępowymi HPE Aruba Networking oraz oprogramowaniem HPE Aruba Networking ClearPass Policy Manager.

Znajomość nowoczesnych technik kontroli dostępu do sieci i zasad bezpieczeństwa w sieciach.

Cenna jest również podstawowa wiedza na temat produktów Axis, ale te informacje są również zawarte w niniejszym przewodniku.

Bezpieczne wdrożenie — IEEE 802.1AR/802.1X

Wstępne uwierzytelnienie

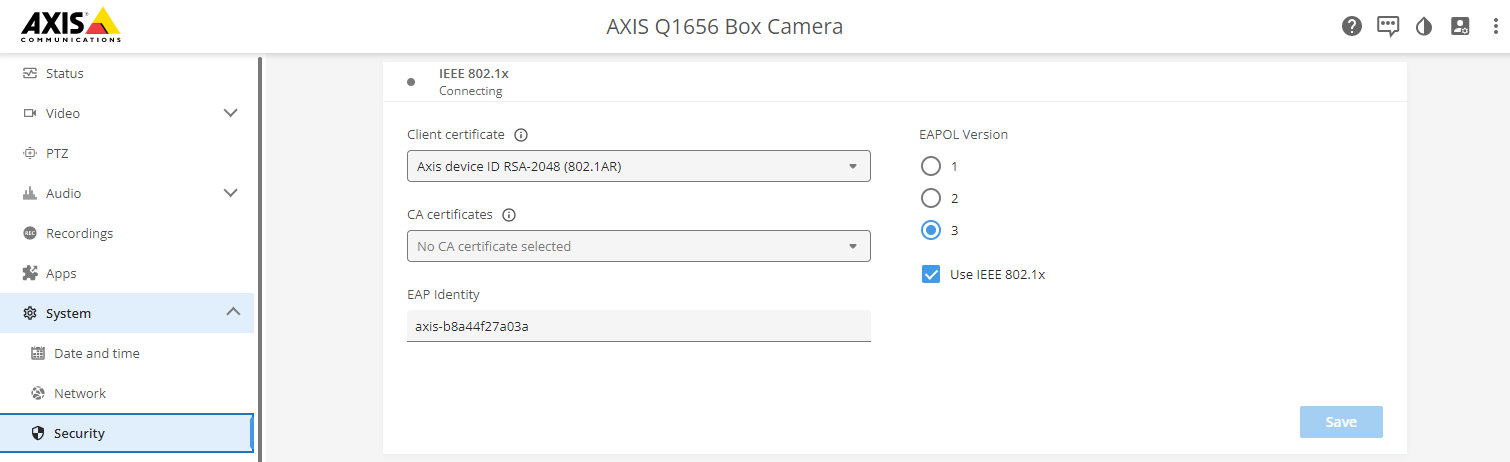

Gdy urządzenie Axis obsługiwane przez Axis Edge Vault łączy się z siecią, wykorzystuje certyfikat identyfikatora urządzenia Axis IEEE 802.1AR poprzez kontrolę dostępu do sieci IEEE 802.1X w celu uwierzytelnienia się.

Aby przyznać prawa dostępu do sieci, ClearPass Policy Manager weryfikuje ID urządzenia Axis wraz z innymi identyfikatorami unikalnymi dla urządzenia. Informacje te, takie jak adres MAC i wersja systemu operacyjnego AXIS OS urządzenia, są wykorzystywane do podejmowania decyzji opartych na zasadach.

Urządzenie Axis uwierzytelnia się w sieci za pomocą certyfikatu identyfikatora urządzenia Axis zgodnego ze standardem IEEE 802.1AR.

- Identyfikator urządzenia axis

- Uwierzytelnianie sieci IEEE 802.1x EAP-TLS

- Switch dostępowy (uwierzytelniający)

- ClearPass Policy Manager

Przygotowanie

Po uwierzytelnieniu urządzenie Axis przechodzi do sieci obsługi administracyjnej (VLAN201). Zawiera ona program AXIS Device Manager, który służy do konfiguracji urządzeń, wzmacniania zabezpieczeń oraz aktualizacji systemu operacyjnego AXIS OS. Aby zakończyć obsługę administracyjną urządzenia, na urządzenie przesyłane są nowe, specyficzne dla klienta certyfikaty klasy produkcyjnej dla IEEE 802.1X i HTTPS.

- Switch dostępowy

- Sieć administracyjna

- ClearPass Policy Manager

- Aplikacja do zarządzania urządzeniami

Sieciowe środowisko produkcyjne

Udostępnienie urządzeniu Axis nowych certyfikatów IEEE 802.1X wyzwala kolejną próbę uwierzytelnienia. ClearPass Policy Manager zweryfikuje nowe certyfikaty i zdecyduje, czy przenieść urządzenie Axis do sieci produkcyjnej.

- Identyfikator urządzenia axis

- Uwierzytelnianie sieci IEEE 802.1x EAP-TLS

- Switch dostępowy (uwierzytelniający)

- ClearPass Policy Manager

Po ponownym uwierzytelnieniu urządzenie Axis przechodzi do sieci produkcyjnej (VLAN 202), gdzie system zarządzania materiałem wizyjnym (VMS) nawiązuje z nim połączenie i rozpoczyna jego obsługę.

- Switch dostępowy

- Sieciowe środowisko produkcyjne

- ClearPass Policy Manager

- System zarządzania materiałem wizyjnym

Konfigurowanie sieci HPE Aruba Networking

HPE Aruba Networking ClearPass Policy Manager

ClearPass Policy Manager zapewnia opartą na rolach i urządzeniach bezpieczną kontrolę dostępu do sieci dla IoT, BYOD, urządzeń firmowych, pracowników, wykonawców i gości w ramach infrastruktury przewodowej, bezprzewodowej i VPN wielu dostawców.

Konfiguracja zaufanej bazy certyfikatów

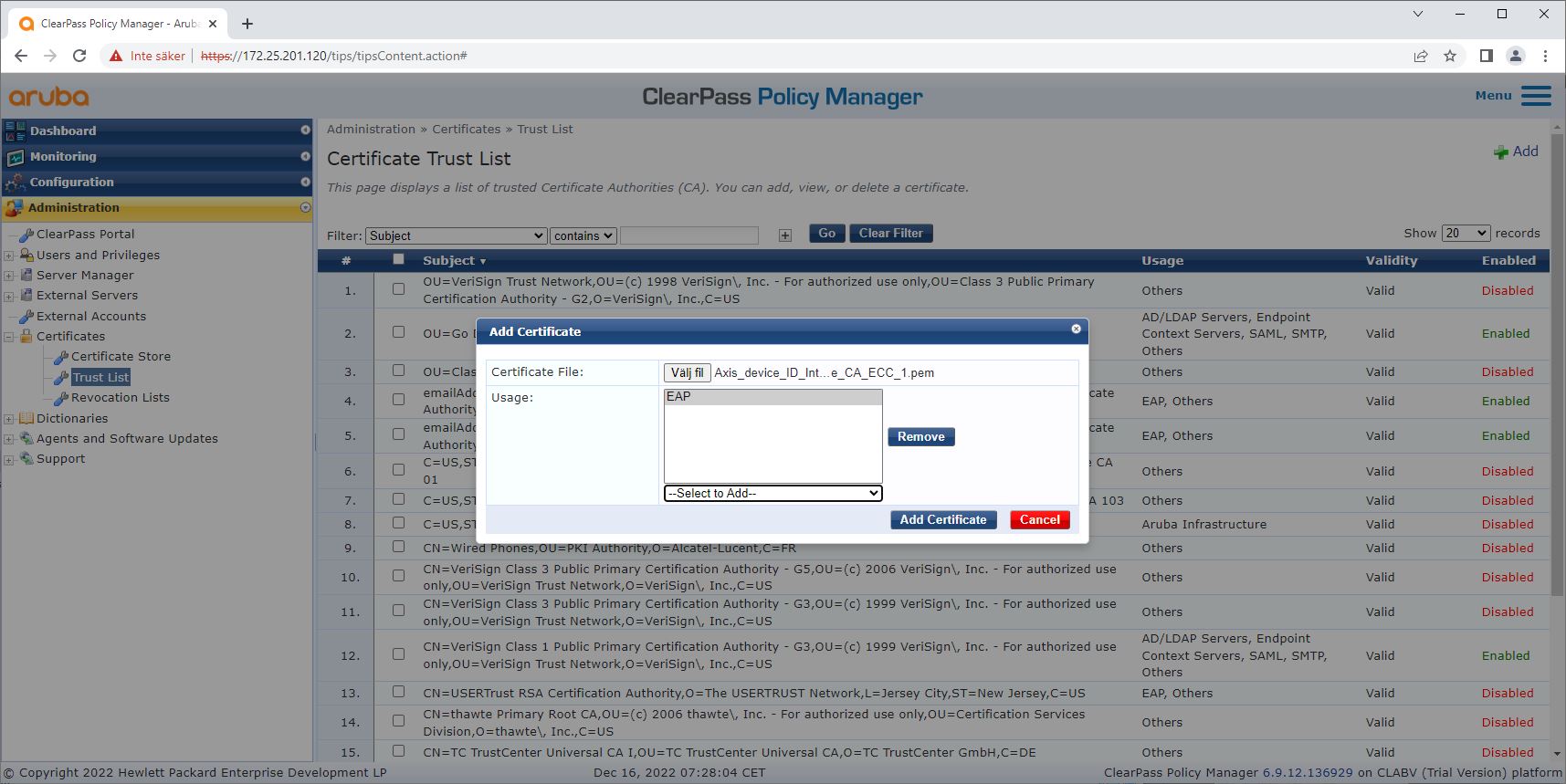

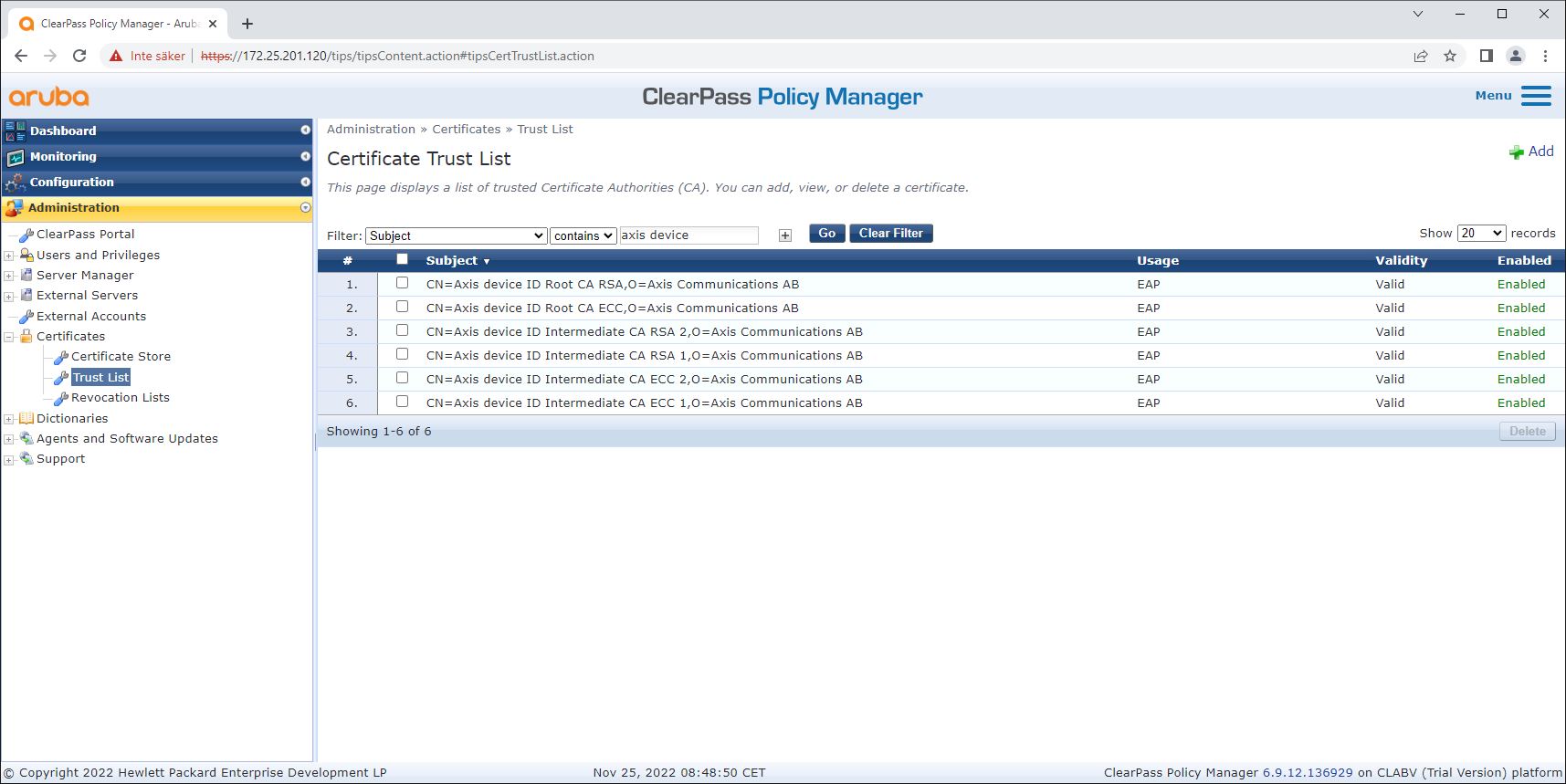

Pobierz specyficzny dla Axis łańcuch certyfikatów IEEE 802.1AR ze strony axis.com.

Prześlij specyficzne dla urządzeń Axis łańcuchy certyfikatów IEEE 802.1AR głównego urzędu certyfikacji i pośredniego urzędu certyfikacji do magazynu zaufanych certyfikatów.

Uruchom narzędzie ClearPass Policy Manager, aby uwierzytelniać urządzenia Axis za pośrednictwem IEEE 802.1X EAP-TLS.

W polu użytkowania wybierz opcję EAP. Certyfikaty są używane do uwierzytelniania IEEE 802.1X EAP-TLS.

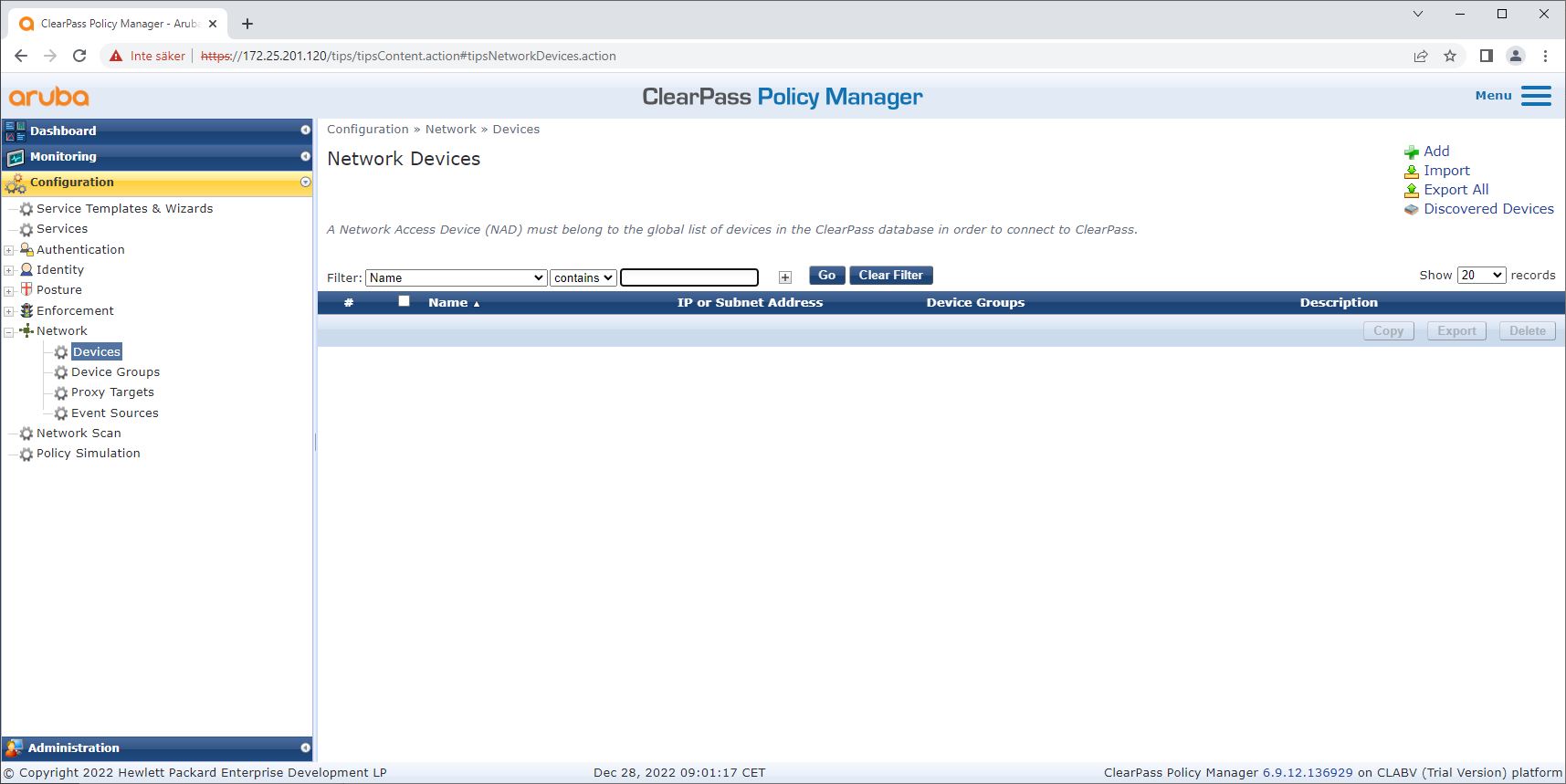

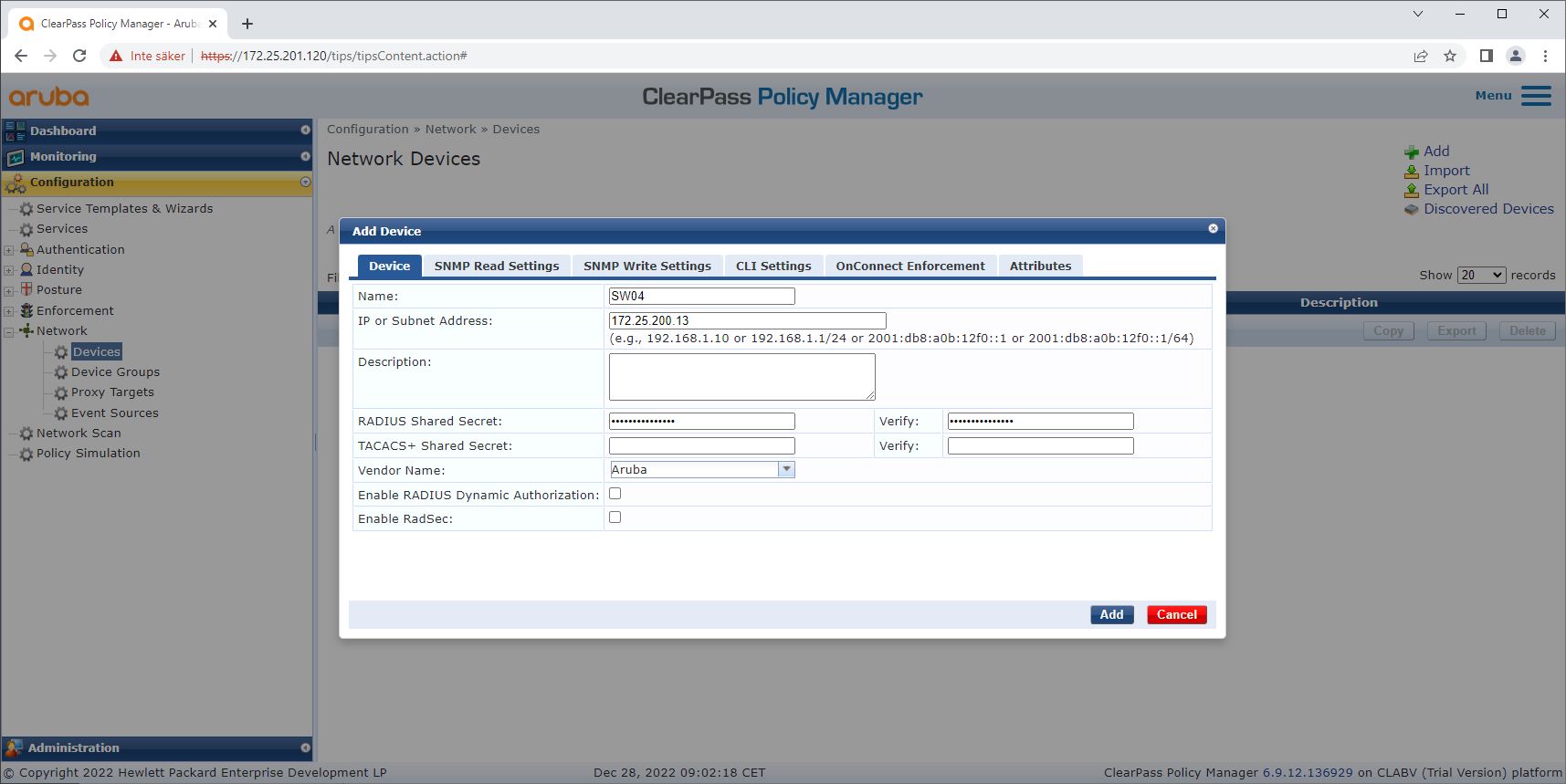

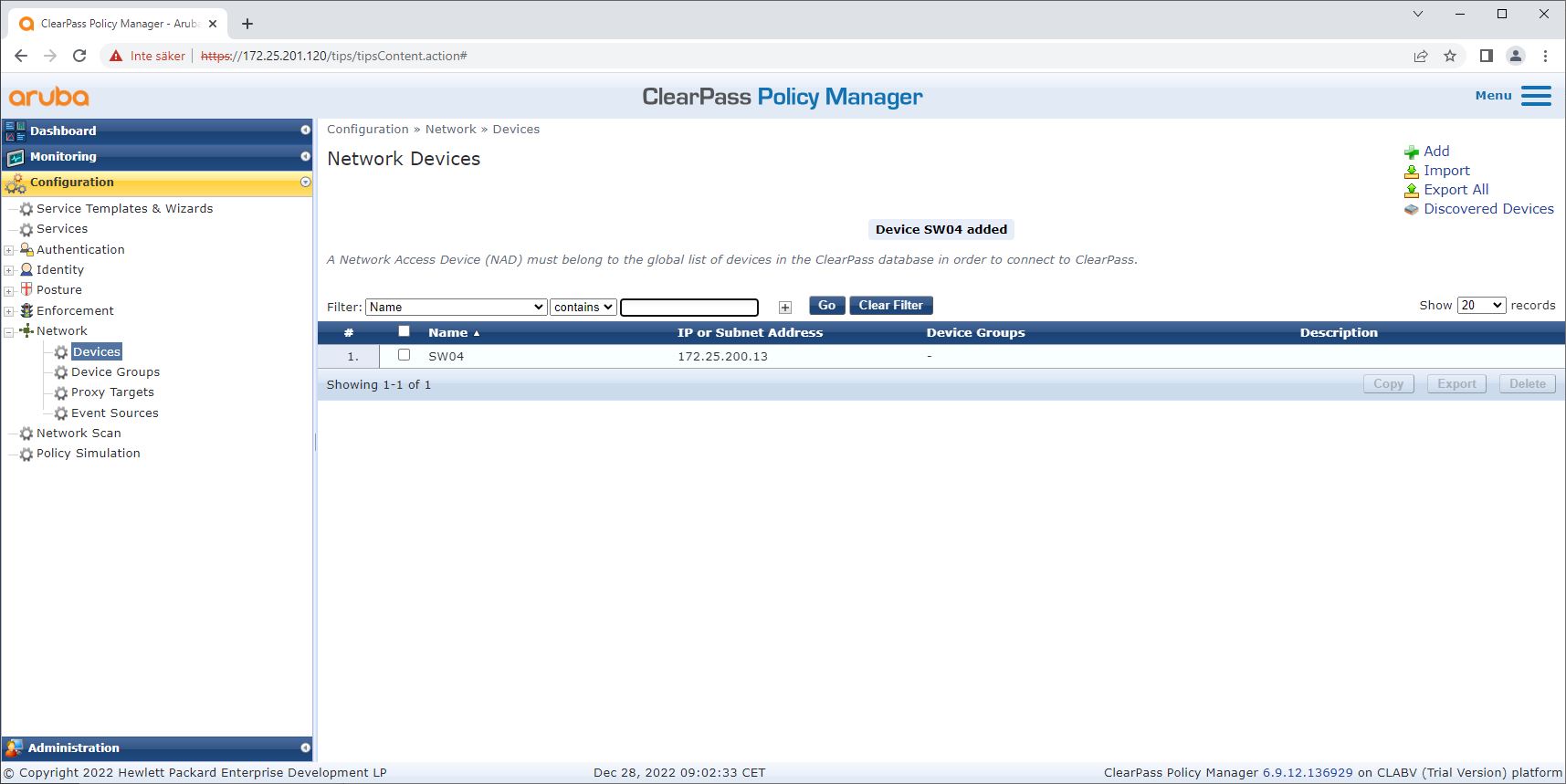

Konfiguracja urządzenia/grupy sieciowej

Dodawanie zaufanych urządzeń dostępu do sieci takich jak switche dostępowe HPE Aruba Networking do narzędzia ClearPass Policy Manager. Menedżer zasad ClearPass Policy Manager musi wiedzieć, które switche dostępowe w sieci są używane do komunikacji IEEE 802.1X. Uwaga: współdzielony sekret RADIUS musi odpowiadać konkretnej konfiguracji switcha IEEE 802.1X

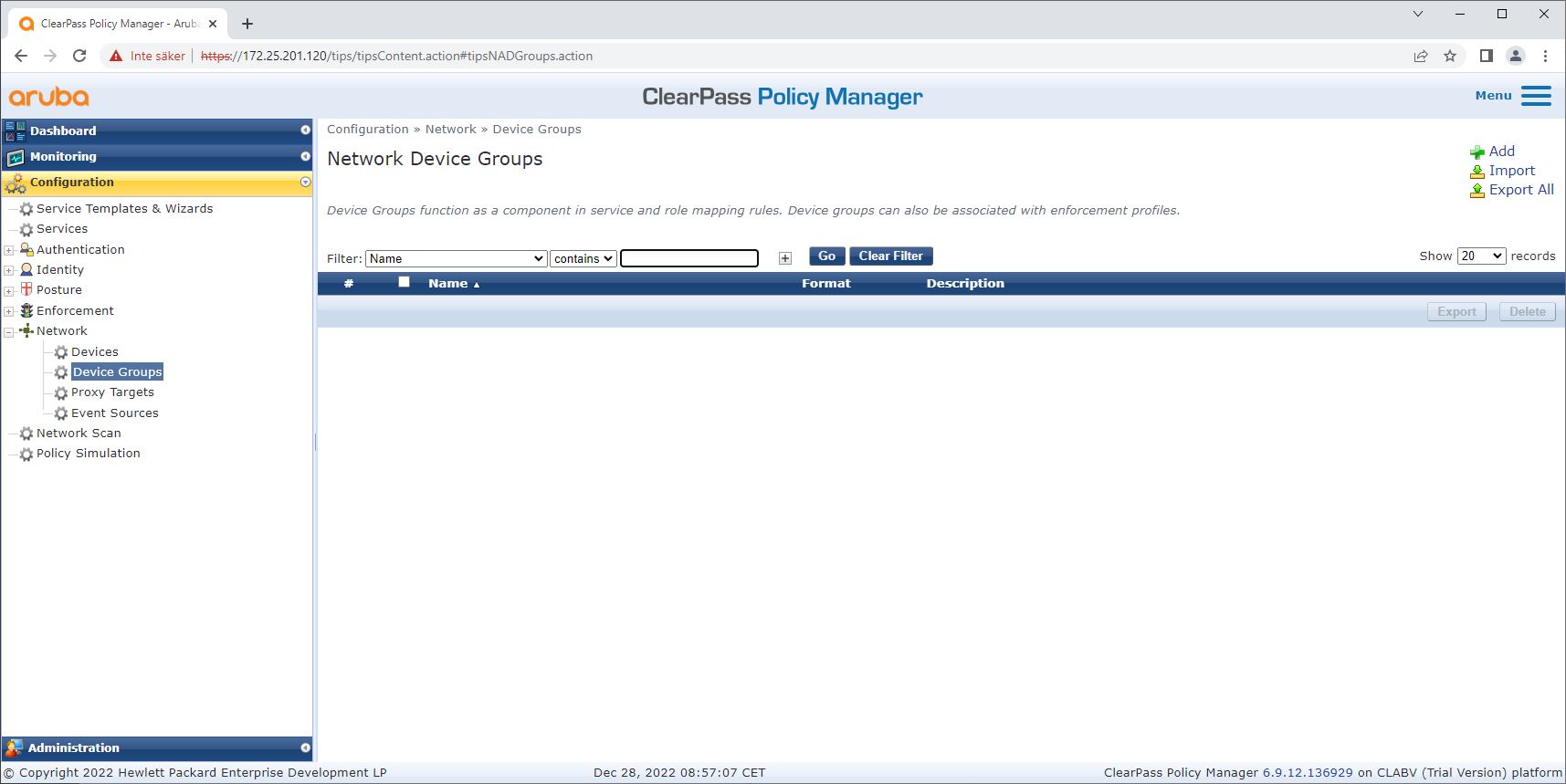

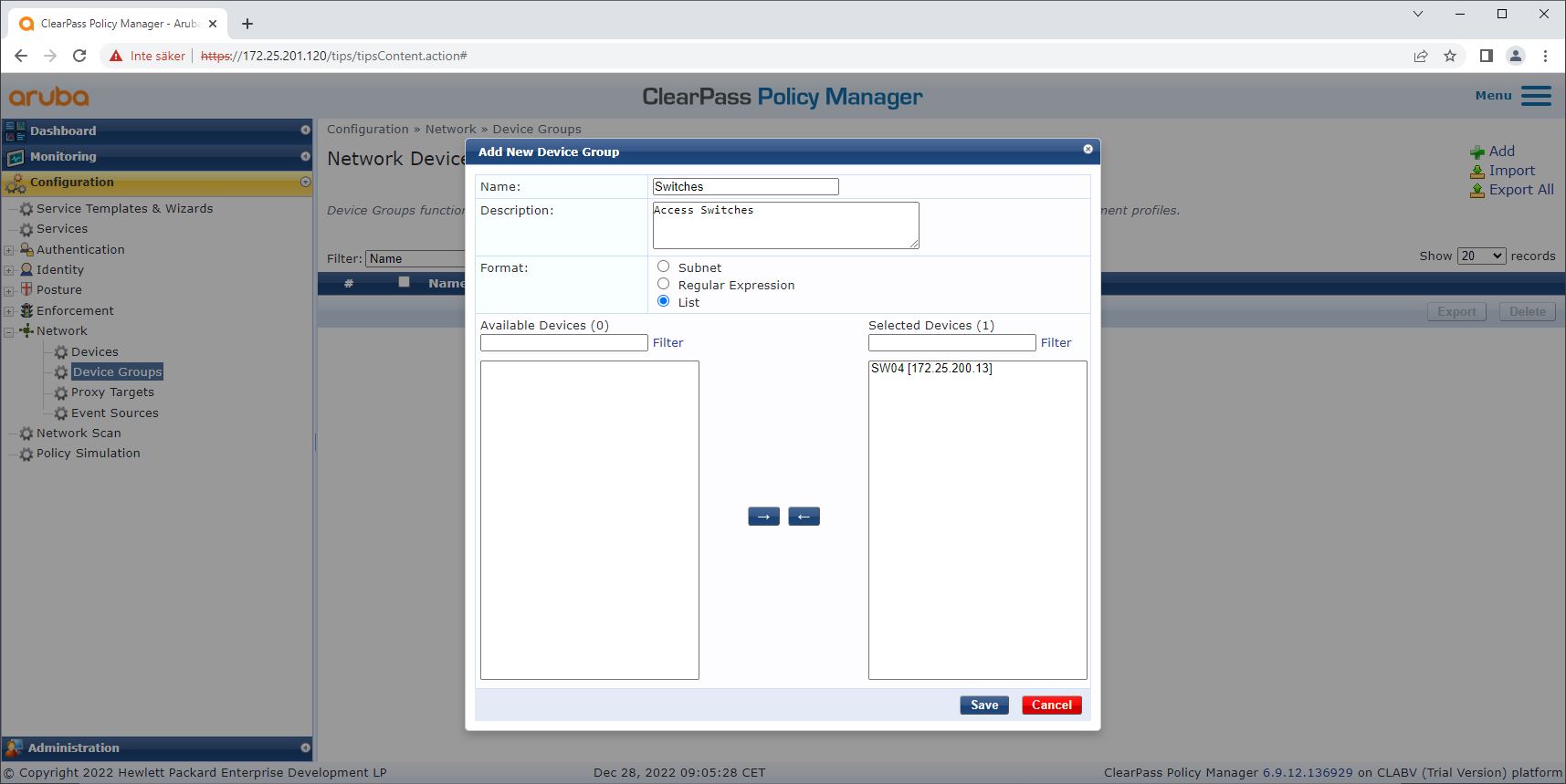

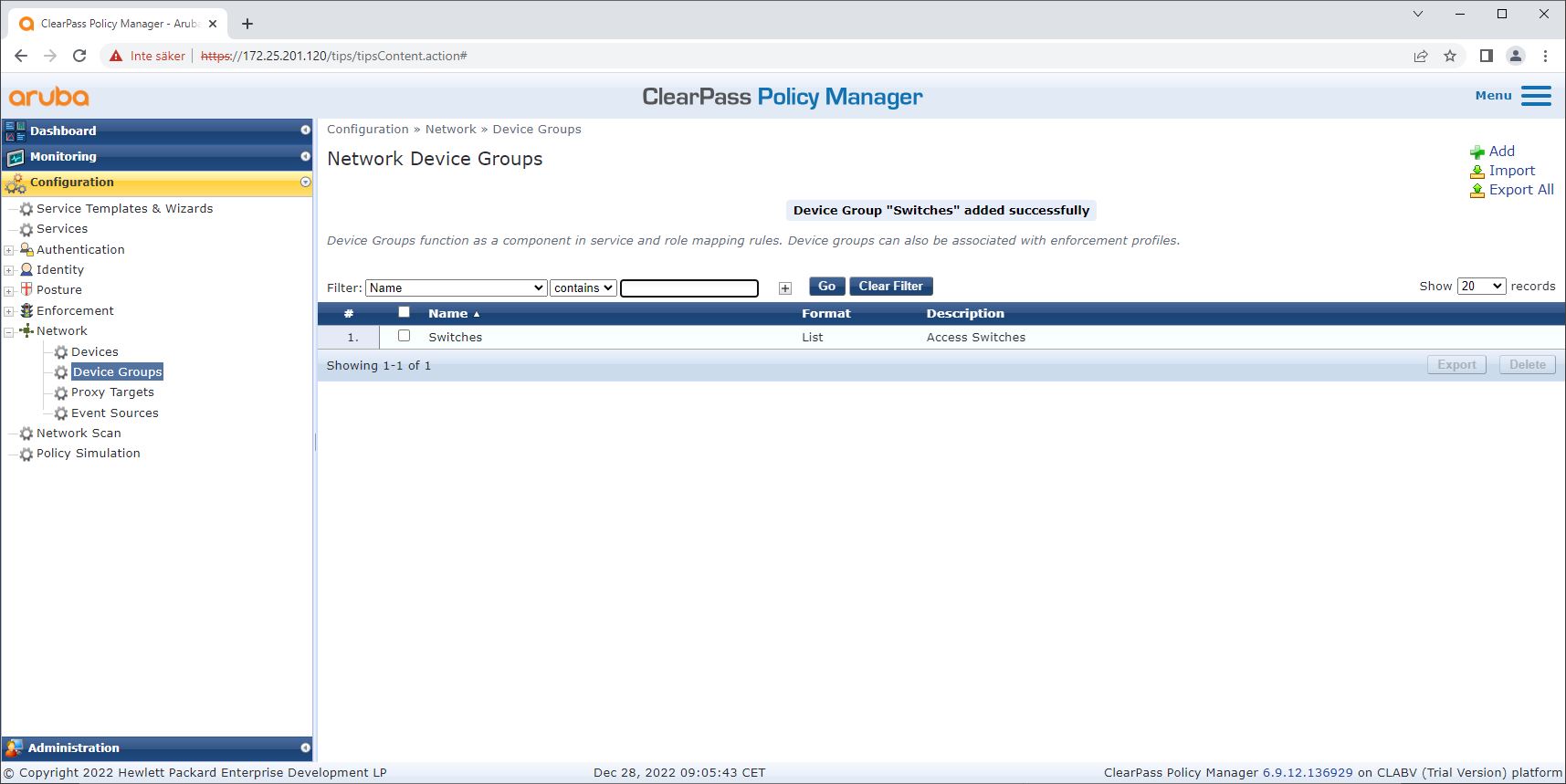

Konfiguracja grupy urządzeń sieciowych służy do grupowania wielu zaufanych urządzeń dostępu do sieci. Grupowanie urządzeń ułatwia konfigurację zasad.

Konfiguracja odcisku palca urządzenia

Urządzenie Axis może, poprzez wykrywanie w sieci, rozsyłać unikalne dla siebie informacje, takie jak adres MAC czy wersja oprogramowania urządzenia. Informacje te można wykorzystywać do tworzenia i aktualizowania odcisku palca urządzenia oraz zarządzania nim w narzędziu ClearPass Policy Manager. Można również przyznać dostęp lub go odmówić w zależności od wersji systemu operacyjnego AXIS OS.

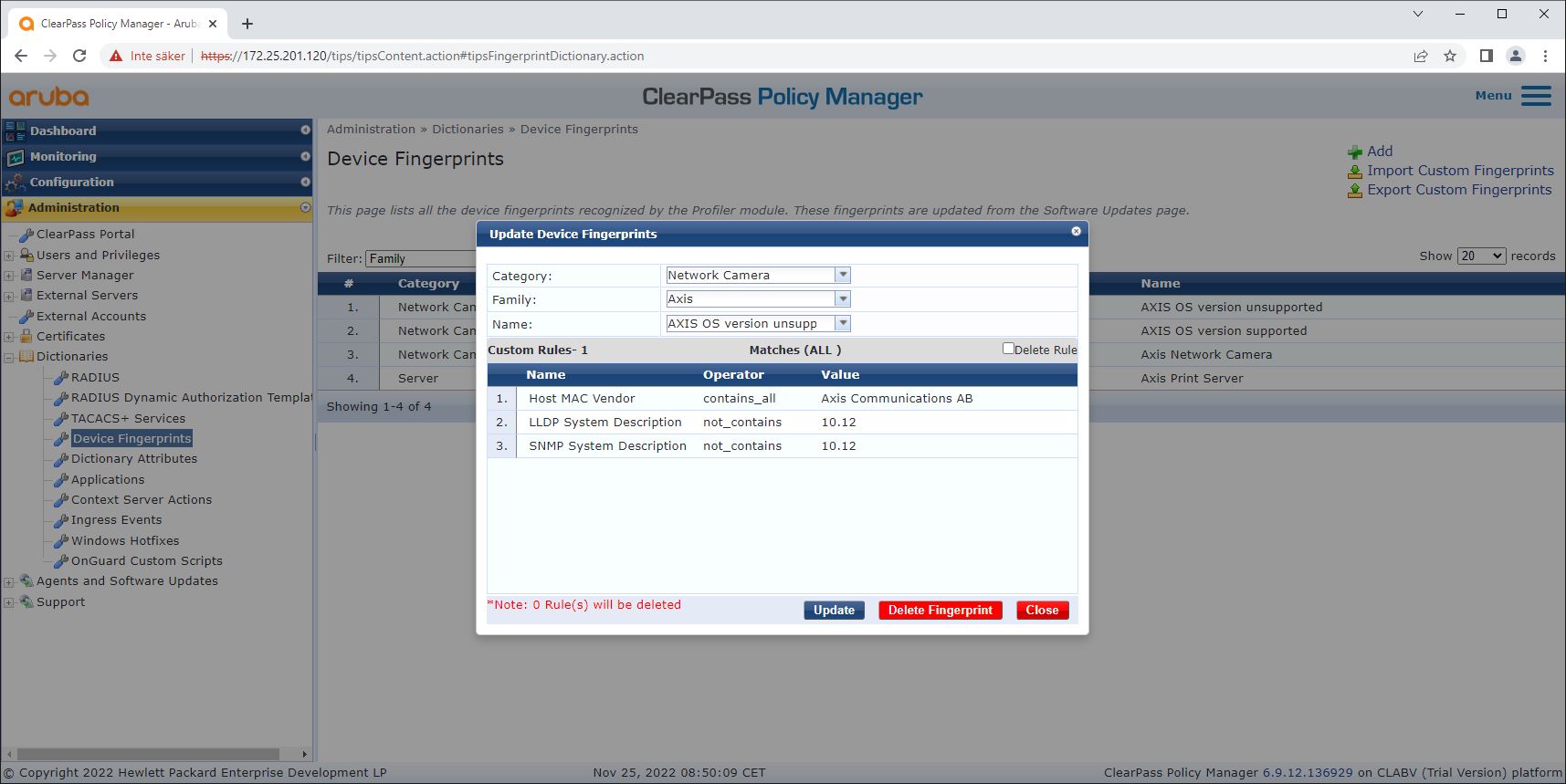

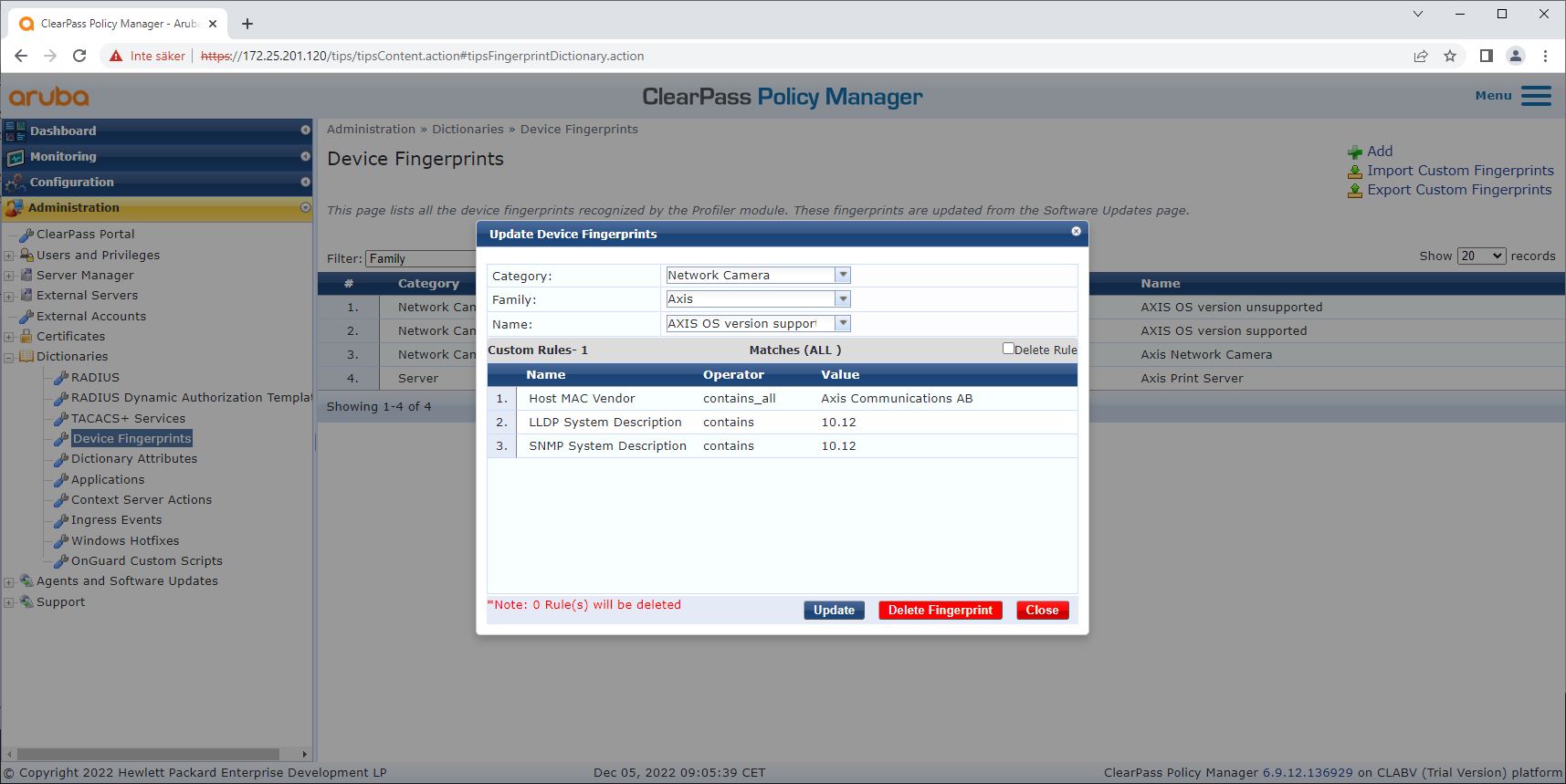

Przejdź do menu Administration > Dictionaries > Device Fingerprints (Administracja > Słowniki > Odciski palców urządzenia).

Wybierz istniejący odcisk palca urządzenia lub utwórz nowy.

Wprowadź ustawienia odcisku palca urządzenia.

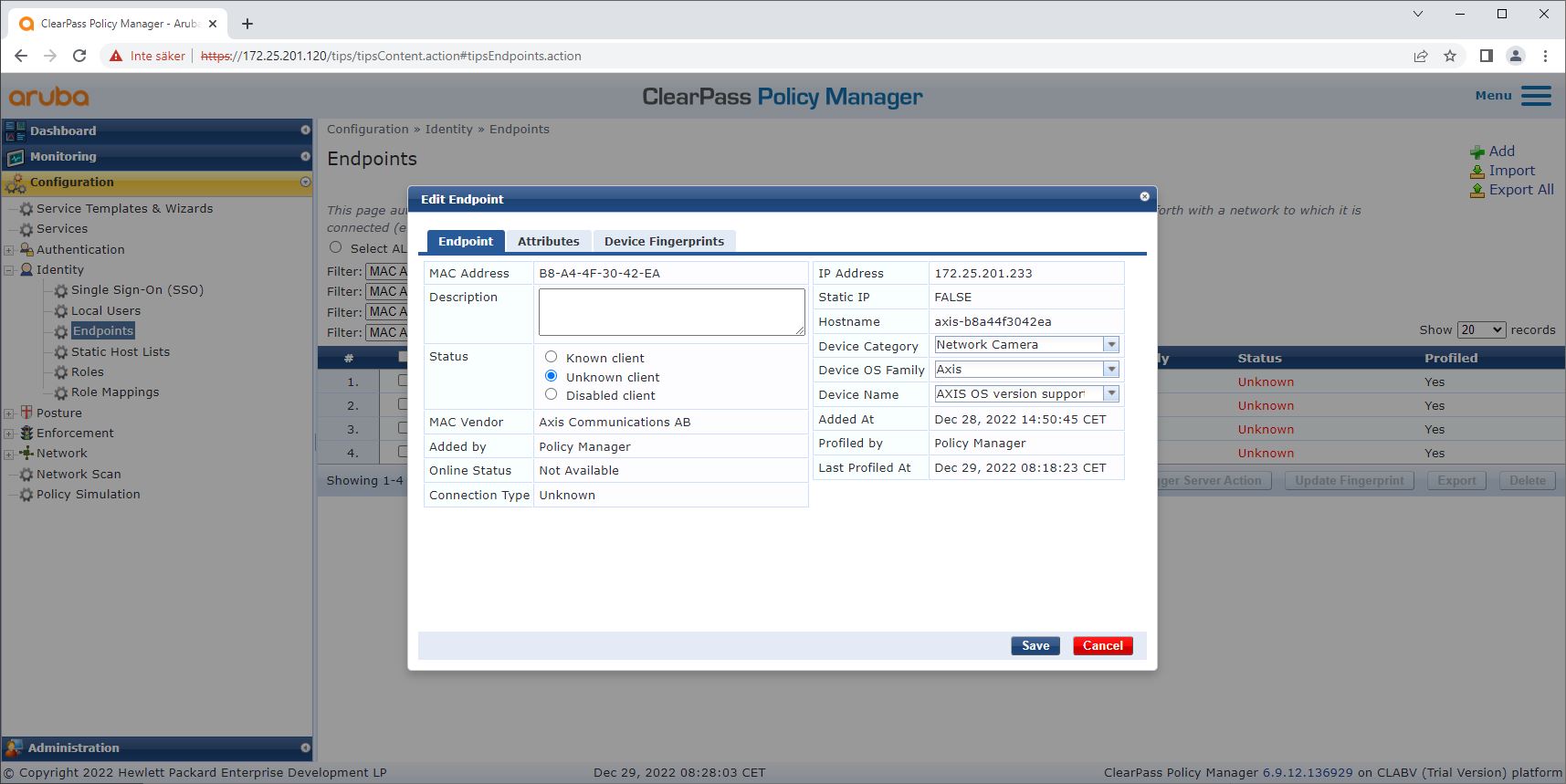

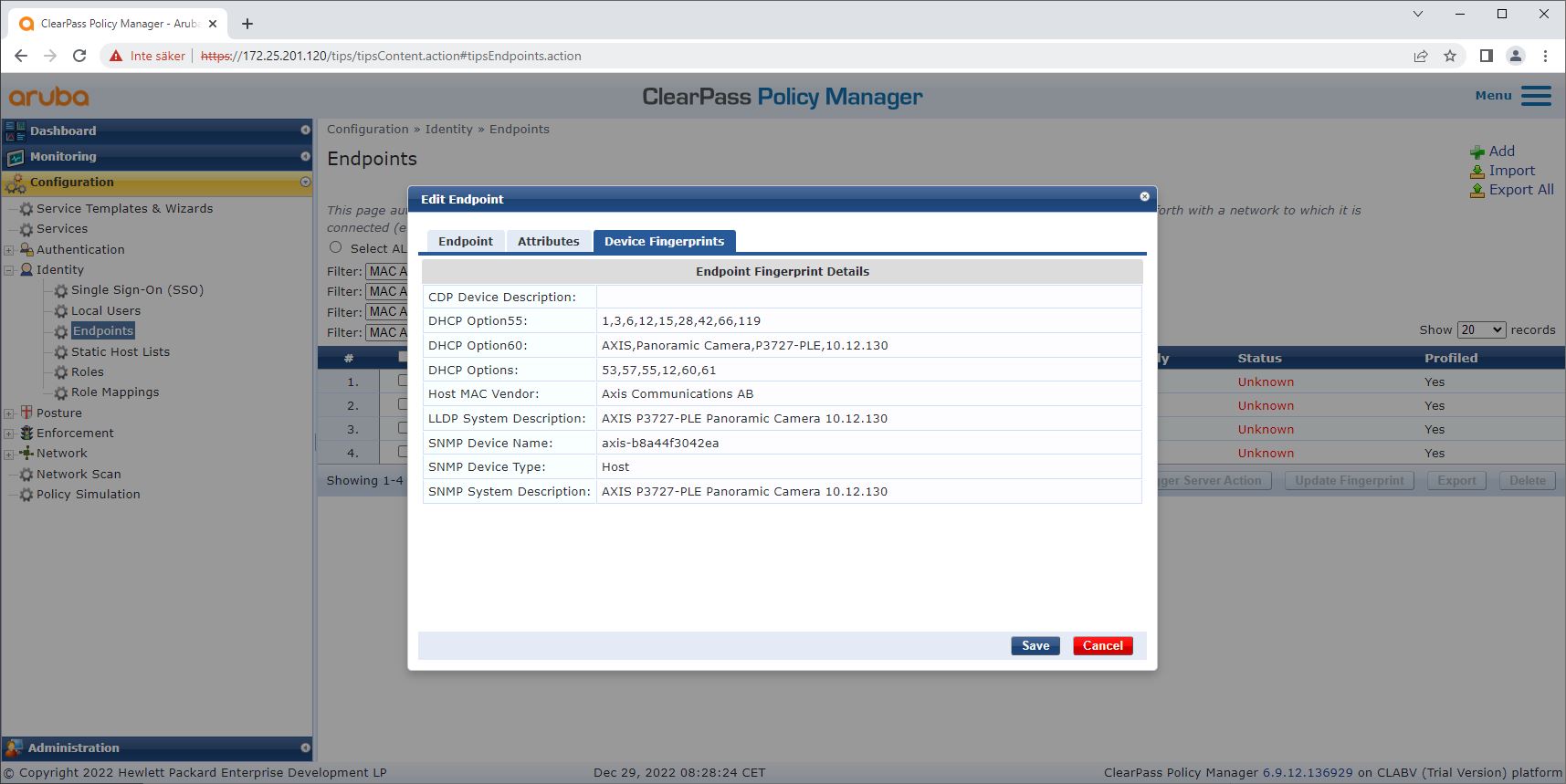

Informacje o odcisku palca urządzenia zebranym przez narzędzie ClearPass Policy Manager można znaleźć w sekcji Punkty końcowe.

Otwórz menu Configuration > Identity > Endpoints (Konfiguracja > Tożsamość > Punkty końcowe).

Wybierz urządzenia, które chcesz wyświetlić.

Kliknij kartę Device Fingerprints (Odciski palca urządzenia).

Protokół SNMP jest domyślnie wyłączony w urządzeniach Axis i pobierany ze switcha dostępowego HPE Aruba Networking.

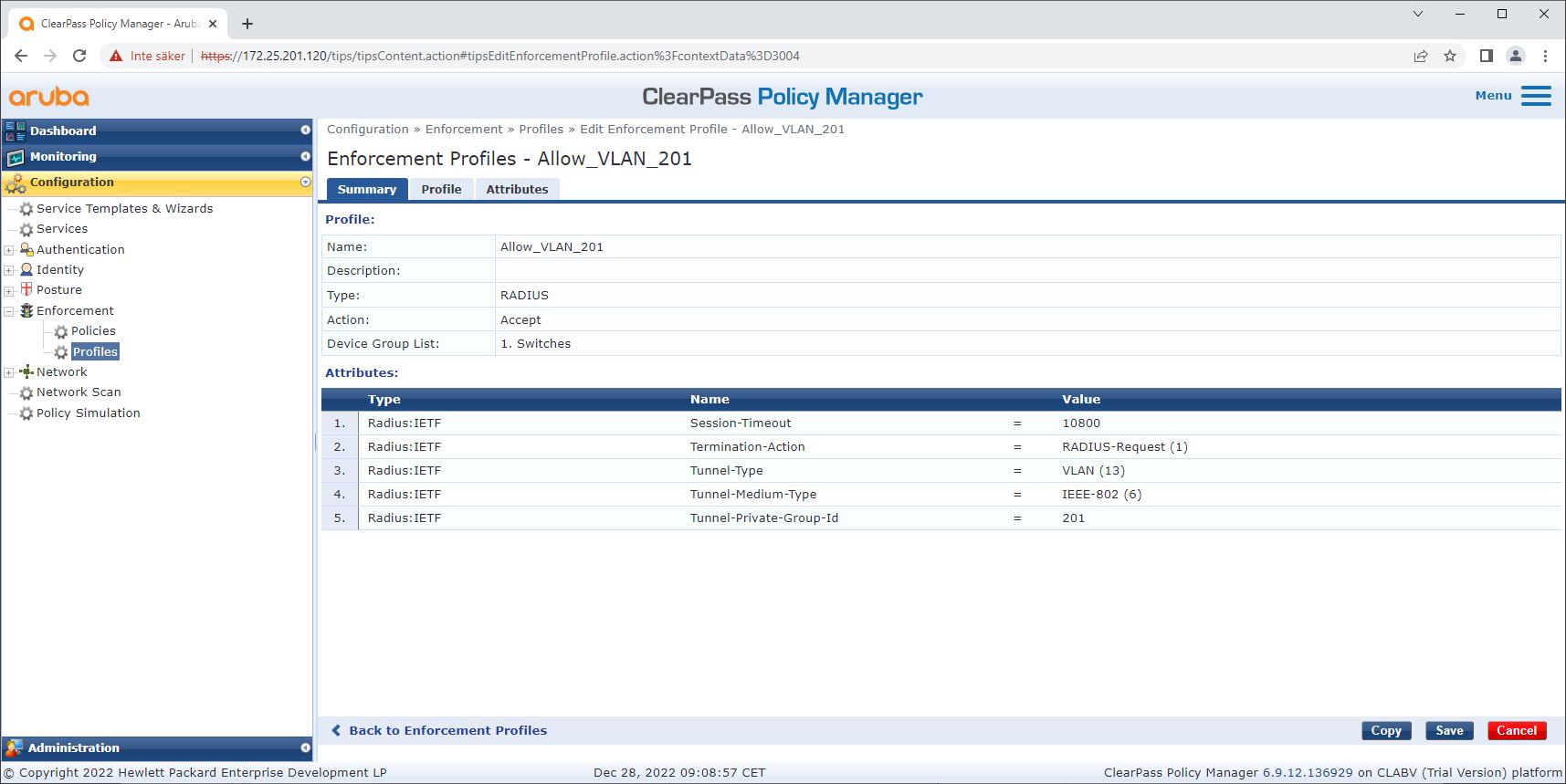

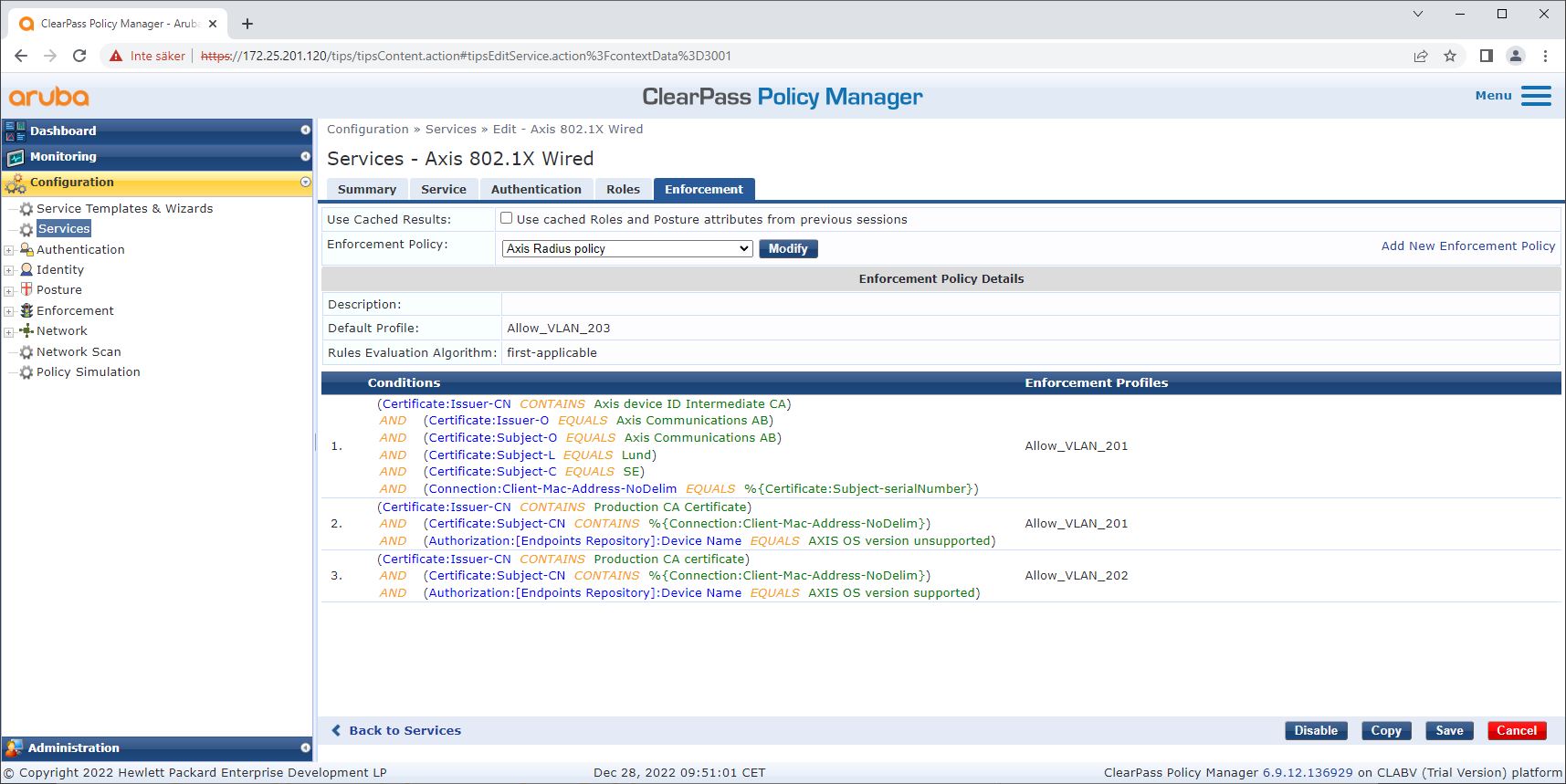

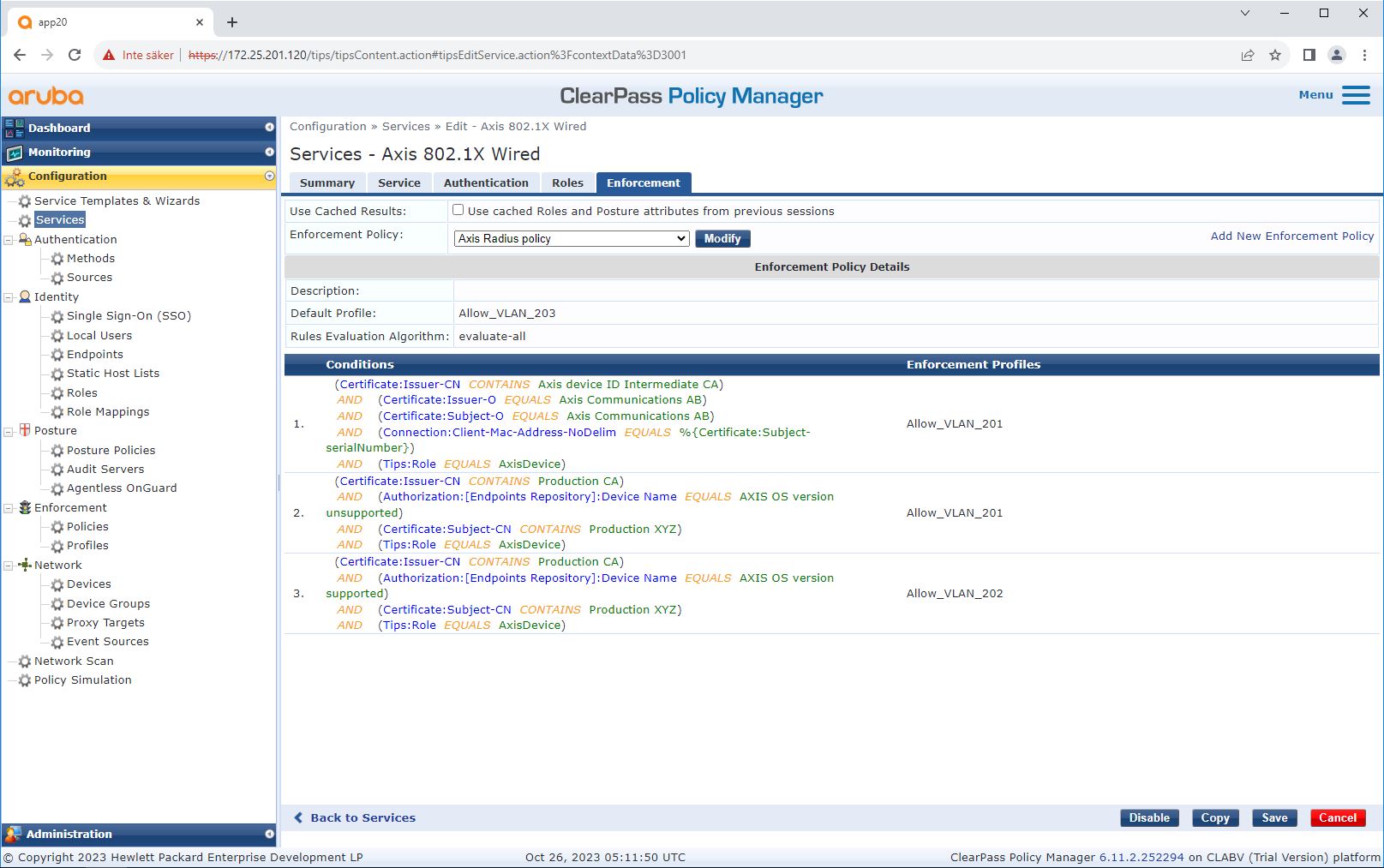

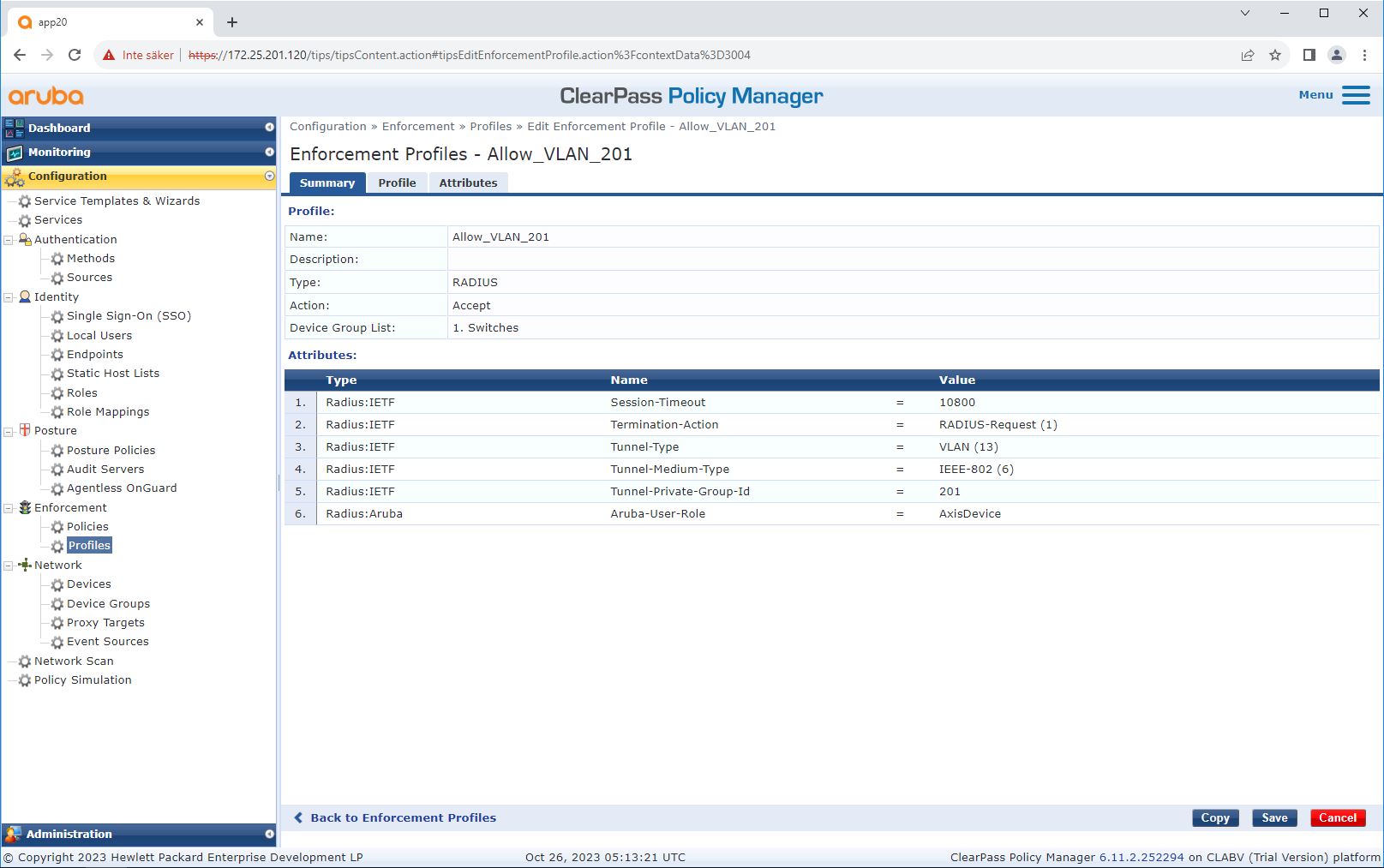

Konfiguracja profilu wykonywania

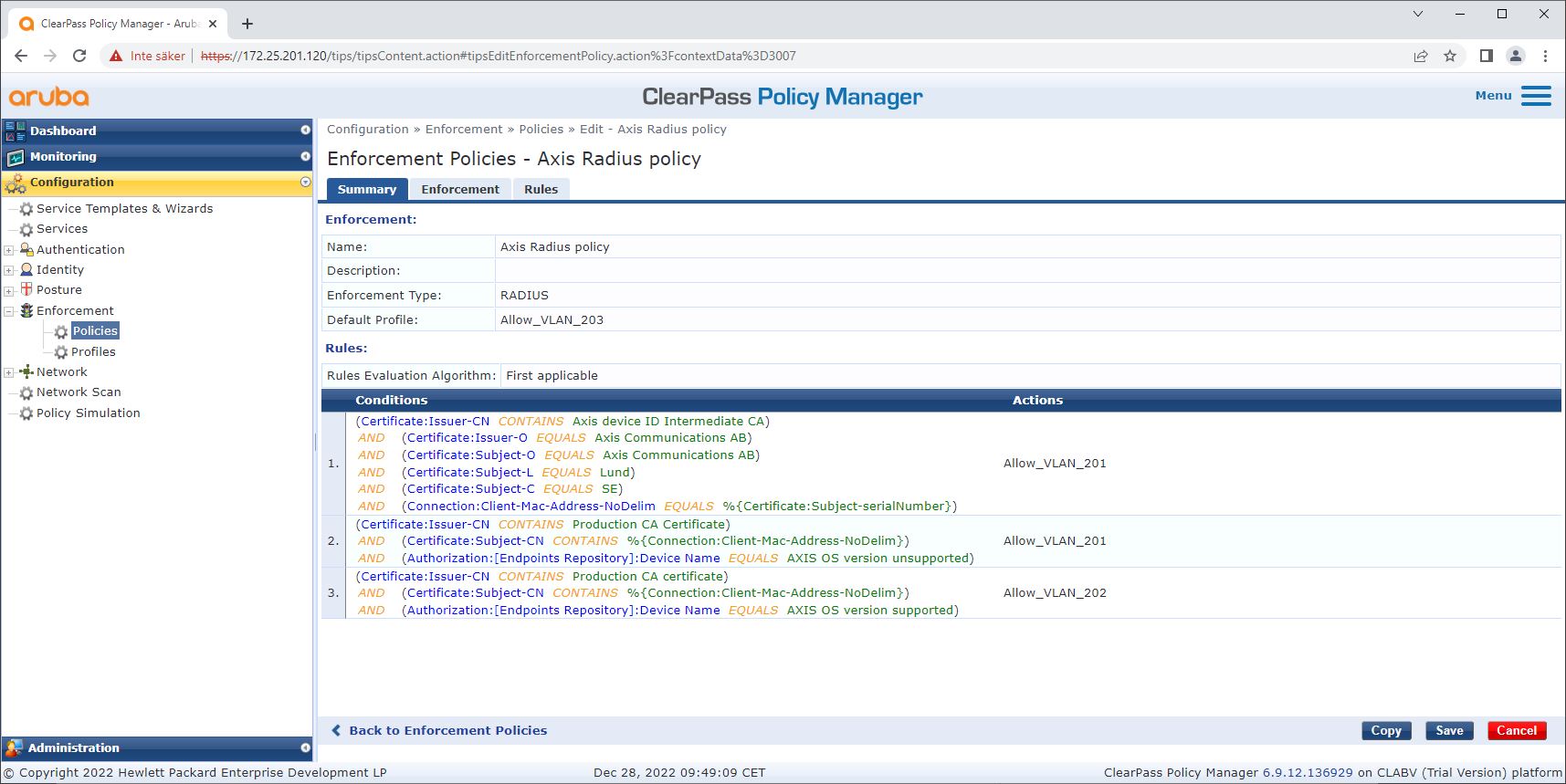

Za pomocą profilu wykonywania ClearPass Policy Manager może przypisywać określony identyfikator sieci VLAN do portu dostępu na switchu. Jest to decyzja oparta na zasadach, która ma zastosowanie do urządzeń sieciowych w grupie urządzeń „Switche”. Wymagana liczba profili wykonywania zależy od liczby używanych sieci VLAN. Nasza konfiguracja obejmuje trzy sieci VLAN (VLAN 201, 202, 203), które odpowiadają trzem profilom wykonywania.

Zasady wykonywania można skonfigurować po ustawieniu profili wykonywania dla sieci VLAN. Konfiguracja zasad wykonywania w ClearPass Policy Manager określa, czy urządzenia Axis uzyskują dostęp do sieci HPE Aruba Networking w oparciu o cztery przykładowe profile zasad.

Poniżej wymieniono cztery zasady wykonywania i związane z nimi działania:

Odmowa dostępu do sieci

Jeśli nie przeprowadzono uwierzytelniania kontroli dostępu do sieci w standardzie IEEE 802.1X, dostęp do sieci nie jest udzielany.

Sieć dla gości (VLAN 203)

Jeśli uwierzytelnienie kontroli dostępu IEEE 802.1X nie powiedzie się, urządzenie Axis uzyskuje dostęp do ograniczonej, odizolowanej sieci. Następnie należy wykonać ręczną kontrolę urządzenia w celu podjęcia decyzji co do odpowiednich działań.

Sieć administracyjna (VLAN 201)

Urządzenie Axis uzyskuje dostęp do sieci administracyjnej. Ma to na celu zapewnienie możliwości zarządzania urządzeniami Axis za pomocą AXIS Device Manager i AXIS Device Manager Extend. Umożliwia to również konfigurowanie urządzeń Axis za pomocą aktualizacji systemu operacyjnego AXIS OS, certyfikatów klasy produkcyjnej i innych konfiguracji. ClearPass Policy Manager sprawdza następujące warunki:

Wersja systemu operacyjnego AXIS OS urządzenia.

Adres MAC urządzenia jest zgodny ze schematem adresów MAC specyficznym dla dostawcy, z atrybutem numeru seryjnego certyfikatu identyfikatora urządzenia Axis.

Certyfikat identyfikatora urządzenia Axis jest weryfikowalny i odpowiada atrybutom specyficznym dla Axis, takim jak wydawca, organizacja, lokalizacja i kraj.

Sieć produkcyjna (VLAN 202)

Urządzenie Axis uzyskuje prawa dostępu do sieci produkcyjnej, w której będzie działać. Dostęp zostaje przyznany po zakończeniu działań administracyjnych na urządzeniu z poziomu sieci administracyjnej (VLAN 201). ClearPass Policy Manager sprawdza następujące warunki:

Wersja systemu operacyjnego AXIS OS urządzenia.

Adres MAC urządzenia jest zgodny ze schematem adresów MAC specyficznym dla dostawcy, z atrybutem numeru seryjnego certyfikatu identyfikatora urządzenia Axis.

Certyfikat klasy produkcyjnej można zweryfikować w zaufanym magazynie certyfikatów.

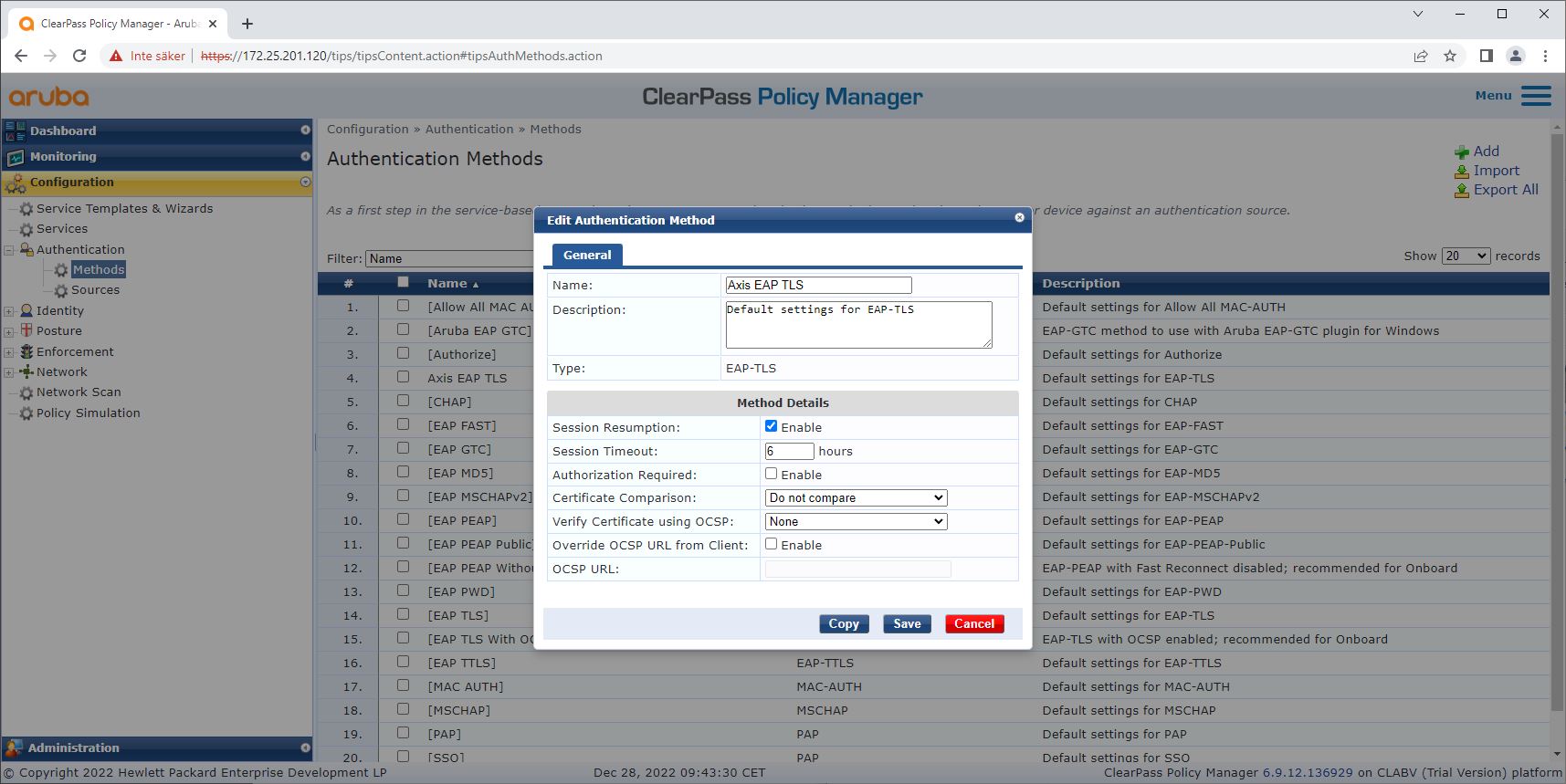

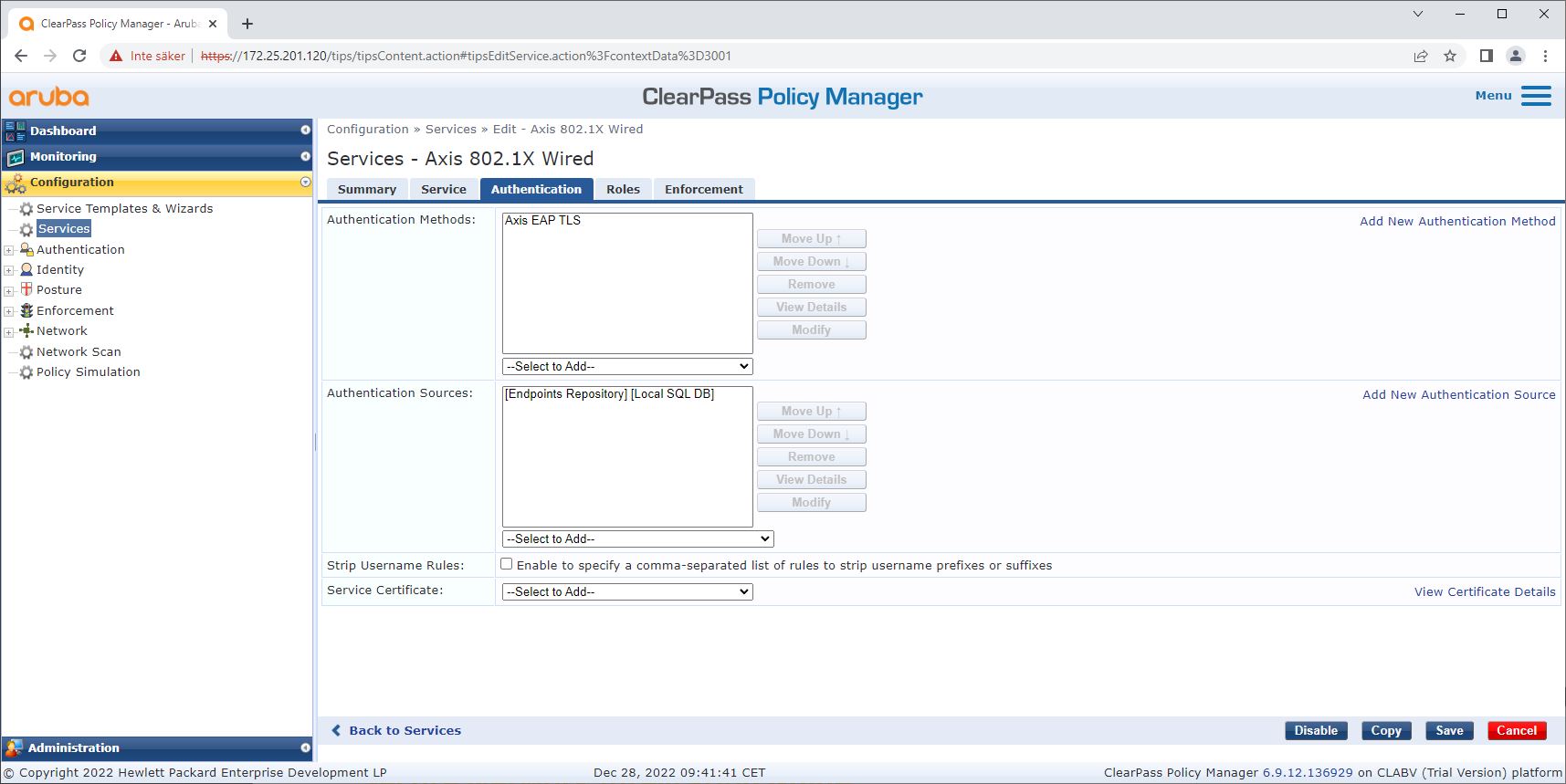

Konfiguracja metody uwierzytelniania

Metoda uwierzytelniania określa sposób, w jaki urządzenie Axis próbuje uwierzytelnić się w sieci. Preferowaną metodą jest IEEE 802.1X EAP-TLS, ponieważ urządzenia Axis z obsługą Axis Edge Vault mają domyślnie włączoną funkcję IEEE 802.1X EAP-TLS.

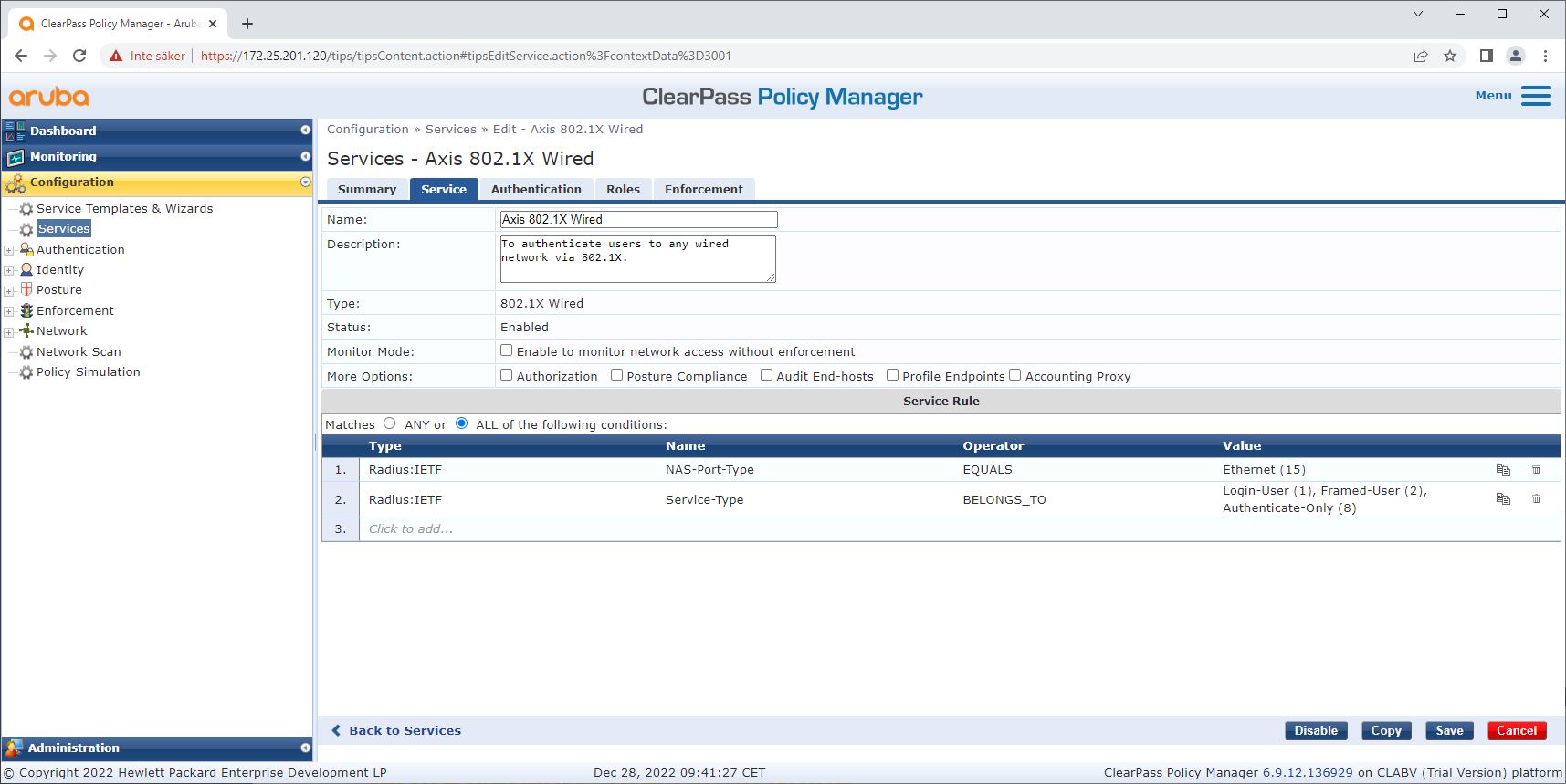

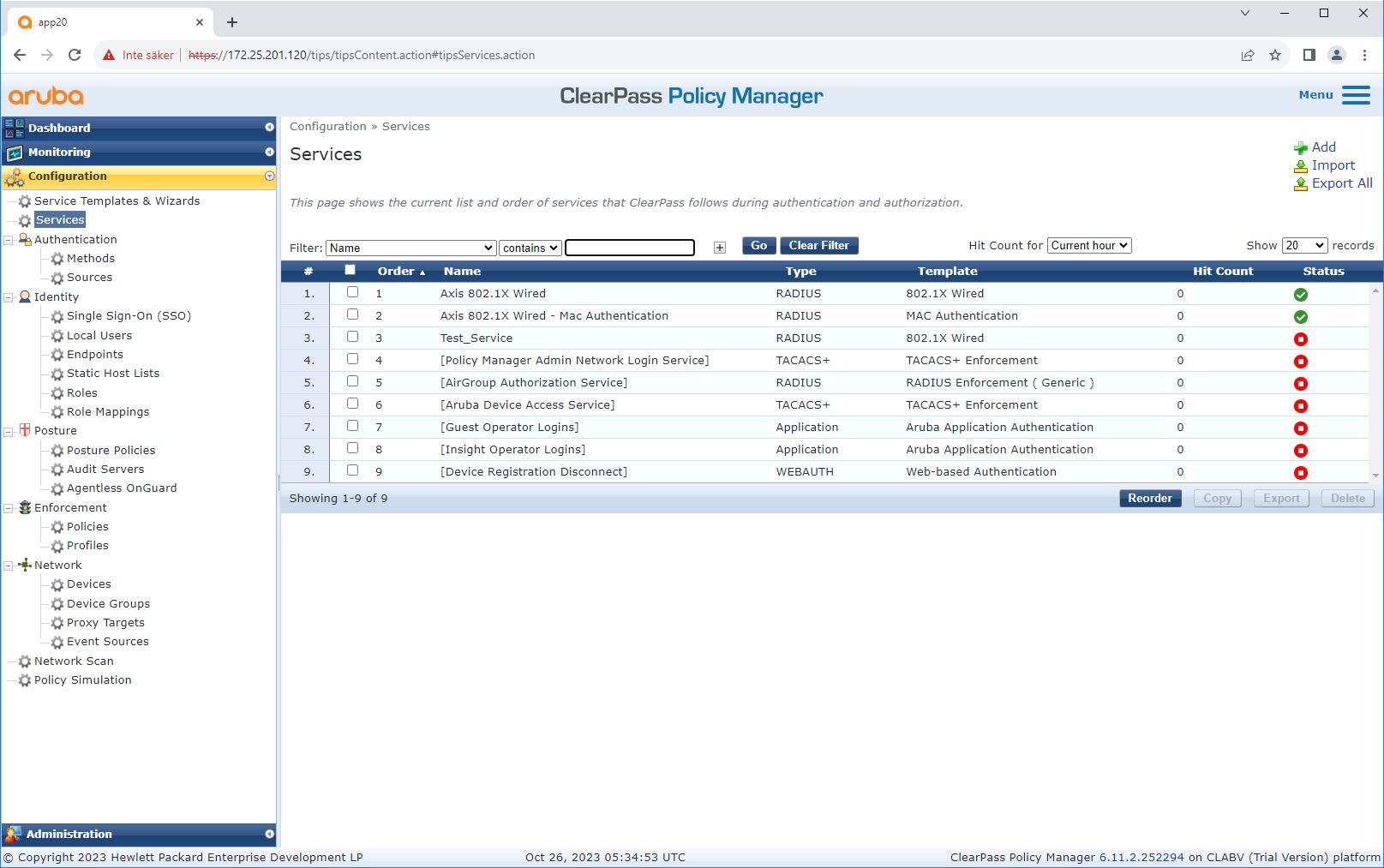

Konfiguracja usług

Na stronie Services (Usługi) kroki konfiguracji są połączone w jedną usługę, która obsługuje uwierzytelnianie i autoryzację urządzeń Axis w sieciach HPE Aruba Networking.

Switch dostępowy HPE Aruba Networking

Urządzenia Axis są podłączane bezpośrednio do switchy dostępowych obsługujących PoE lub za pośrednictwem kompatybilnych zasilaczy midspan PoE firmy Axis. Aby bezpiecznie włączyć urządzenia Axis do sieci HPE Aruba Networking, switch dostępowy musi być skonfigurowany pod kątem obsługi komunikacji w standardzie IEEE 802.1X. Urządzenie Axis przekazuje komunikację w standardzie IEEE 802.1x EAP-TLS do narzędzia ClearPass Policy Manager, które pełni funkcję serwera RADIUS.

Zostało także skonfigurowane okresowe ponowne uwierzytelnianie dla urządzenia Axis trwające 300 sekund. Ma to na celu poprawę ogólnego bezpieczeństwa dostępu do portu.

Ten przykład przedstawia konfigurację globalną oraz konfigurację portów dla switchy dostępowych HPE Aruba Networking.

radius-server host MyRADIUSIPAddress key "MyRADIUSKey"aaa authentication port-access eap-radius

aaa port-access authenticator 18-19

aaa port-access authenticator 18 reauth-period 300

aaa port-access authenticator 19 reauth-period 300

aaa port-access authenticator activeKonfiguracja Axis

Urządzenie sieciowe Axis

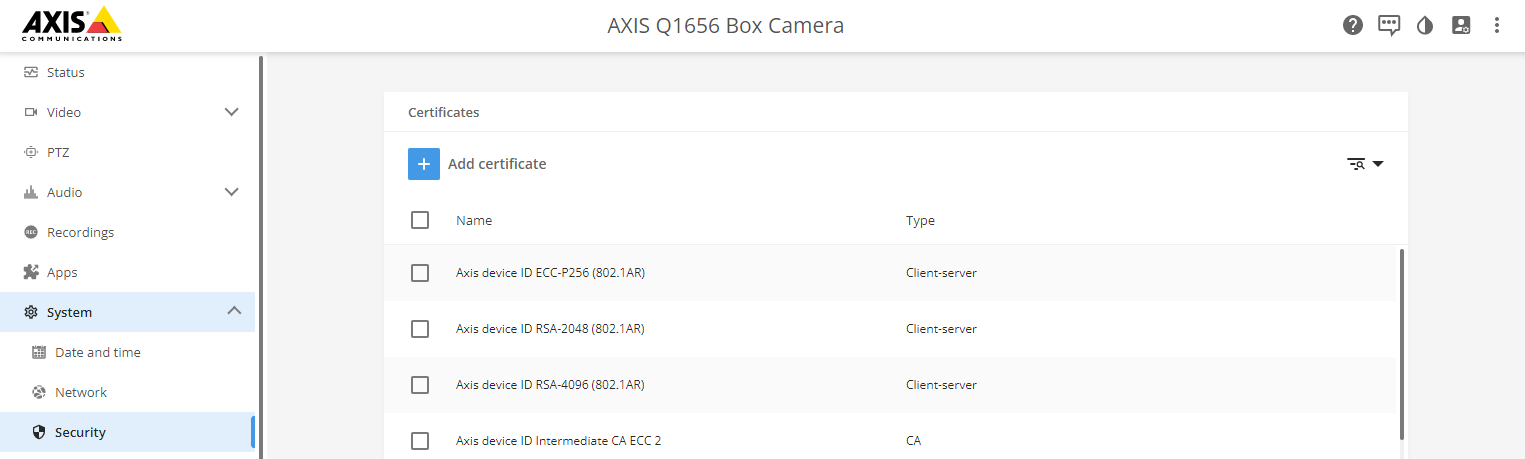

Urządzenia Axis z obsługą funkcji Axis Edge Vault są produkowane z bezpieczną tożsamością urządzenia nazywaną identyfikatorem urządzenia Axis. Identyfikator urządzenia Axis jest oparty na międzynarodowej normie IEEE 802.1AR, która definiuje metodę automatycznej, bezpiecznej identyfikacji urządzeń i podłączania ich do sieci za pomocą protokołu IEEE 802.1X.

- Infrastruktura kluczy (PKI) identyfikatorów urządzeń Axis

- Identyfikator urządzenia Axis

Chroniony sprzętowo bezpieczny magazyn kluczy dostarczany przez bezpieczny element urządzenia Axis jest fabrycznie wyposażony w unikalny dla urządzenia certyfikat i odpowiednie klucze (identyfikator urządzenia Axis), które globalnie mogą potwierdzić autentyczność urządzenia Axis. Axis Product Selector może pomóc w określeniu, które urządzenia Axis obsługują Axis Edge Vault i identyfikator urządzenia Axis.

Numer seryjny urządzenia Axis jest jednocześnie jego adresem MAC.

Certyfikat ID urządzenia Axis zgodny z IEEE 802.1AR zawiera informacje o numerze seryjnym i inne informacje specyficzne dla dostawcy. ClearPass Policy Manager analizuje te informacje i podejmuje decyzję o przyznaniu dostępu do sieci. Poniższe informacje można uzyskać z certyfikatu identyfikatora urządzenia Axis.

| Kraj | SE |

| Lokalizacja | Lund |

| Organizacja wydająca | Axis Communications AB |

| Nazwa pospolita organizacji wydającej | Certyfikat pośredniczący ID urządzenia Axis |

| Organizacja | Axis Communications AB |

| Nazwa pospolita | axis-b8a44f279511-eccp256-1 |

| Numer seryjny | b8a44f279511 |

Nazwa pospolita składa się z połączenia nazwy firmy Axis, numeru seryjnego urządzenia oraz algorytmu kryptograficznego (ECC P256, RSA 2048, RSA 4096). Począwszy od wersji AXIS OS 10.1 (z września 2020 r.) standard IEEE 802.1X jest domyślnie włączony ze wstępnie skonfigurowanym identyfikatorem urządzenia Axis. Umożliwia to urządzeniu uwierzytelnianie się w sieciach obsługujących standard IEEE 802.1X.

AXIS Device Manager

AXIS Device Manager i AXIS Device Manager Extend mogą być używane w sieci do konfiguracji i zarządzania wieloma urządzeniami Axis w ekonomiczny sposób. AXIS Device Manager to aplikacja działająca w systemie Microsoft Windows®, instalowana lokalnie na komputerze w sieci, natomiast AXIS Device Manager Extend wykorzystuje infrastrukturę chmury do zarządzania urządzeniami w wielu lokalizacjach. Oba te rozwiązania zapewniają łatwe konfigurowanie urządzeń i zarządzanie nimi, w tym:

Instalowanie aktualizacji systemu operacyjnego AXIS OS.

Stosowanie konfiguracji bezpieczeństwa cybernetycznego, takich jak certyfikaty HTTPS i IEEE 802.1X.

Konfiguracja ustawień specyficznych dla urządzenia, takich jak ustawienia obrazów i inne.

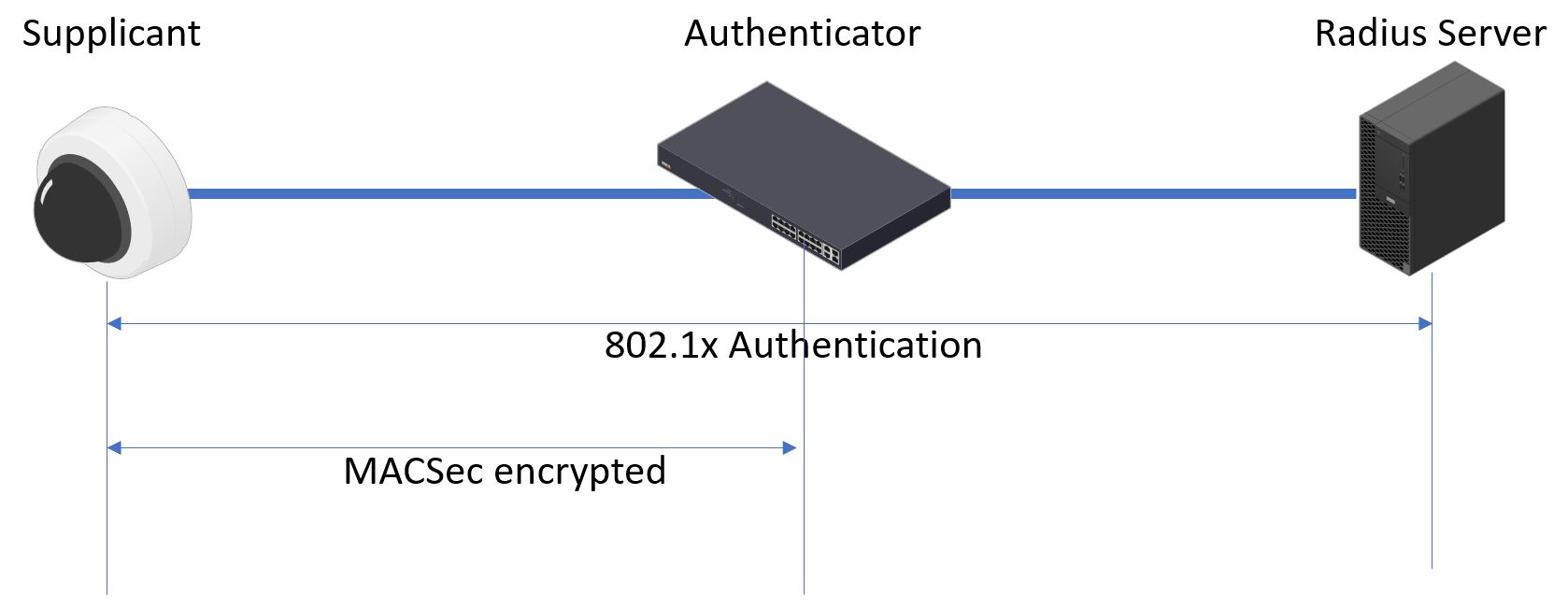

Bezpieczne działanie sieci — IEEE 802.1AE MACsec

IEEE 802.1AE MACsec (Media Access Control Security) to dobrze zdefiniowany protokół sieciowy, który kryptograficznie zabezpiecza łącza Ethernet typu punkt-punkt w warstwie sieci 2. Zapewnia poufność i integralność transmisji danych pomiędzy dwoma hostami.

Standard IEEE 802.1AE MACsec opisuje dwa tryby działania:

Ręcznie konfigurowany tryb klucza PSK / Static CAK

Automatyczny tryb sesji głównej / Dynamic CAK z użyciem IEEE 802.1X EAP-TLS

W systemie AXIS OS w wersji 10.1 (wrzesień 2020 roku) i nowszych standard IEEE 802.1X jest domyślnie włączony dla urządzeń zgodnych z identyfikatorem urządzenia Axis. W systemie AXIS OS w wersji 11.8 i nowszych obsługujemy protokół MACsec z automatycznym trybem dynamicznym przy użyciu standardu IEEE 802.1X EAP-TLS, który jest domyślnie włączony. Po podłączeniu urządzenia Axis z domyślnymi wartościami fabrycznymi przeprowadzane jest uwierzytelnianie sieci za pomocą IEEE 802.1X, a jeśli się powiedzie, wypróbowywany jest także tryb MACsec Dynamic CAK.

Bezpiecznie przechowywany identyfikator urządzenia Axis ID (1) – tożsamość urządzenia zgodna ze standardem IEEE 802.1AR – służy do uwierzytelniania w sieci (4, 5) za pomocą kontroli dostępu do sieci IEEE 802.1X EAP-TLS w oparciu o porty (2). W trakcie całej sesji EAP-TLS automatycznie wymieniane są klucze MACsec, aby ustanowić bezpieczne połączenie (3), chroniąc cały ruch w sieci do urządzenia Axis do switcha HPE Aruba Networking.

IEEE 802.1AE MACsec wymaga przygotowań do konfiguracji switcha dostępowego HPE Aruba Networking i narzędzia ClearPass Policy Manager. Aby to umożliwić, na urządzeniu Axis nie jest wymagana żadna konfiguracja przez EAP-TLS z szyfrowaniem IEEE 802.1AE MACsec.

Jeśli switch dostępowy HPE Aruba Networking nie obsługuje szyfrowania MACsec przez EAP-TLS, można użyć trybu klucza PSK i skonfigurować ręcznie.

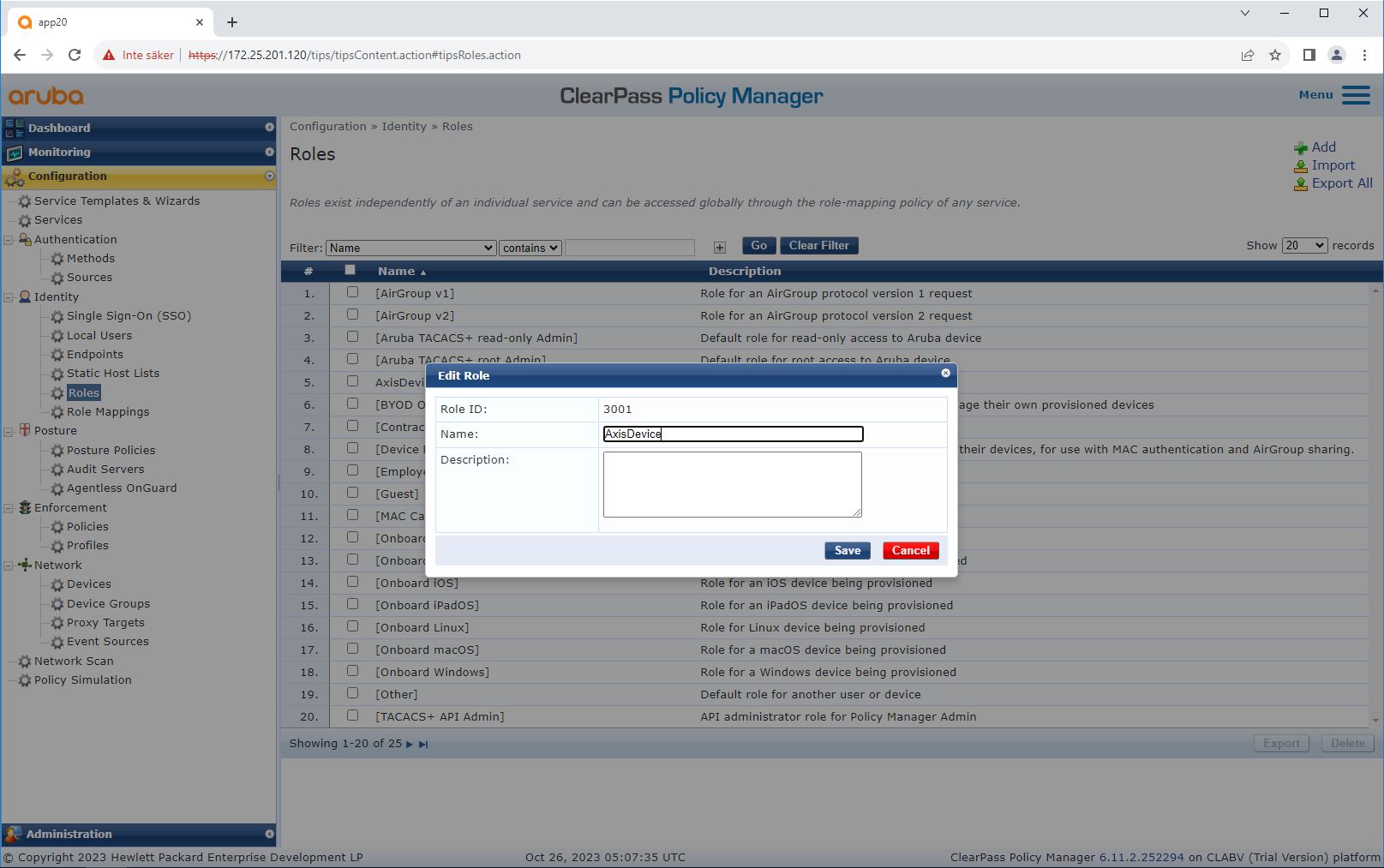

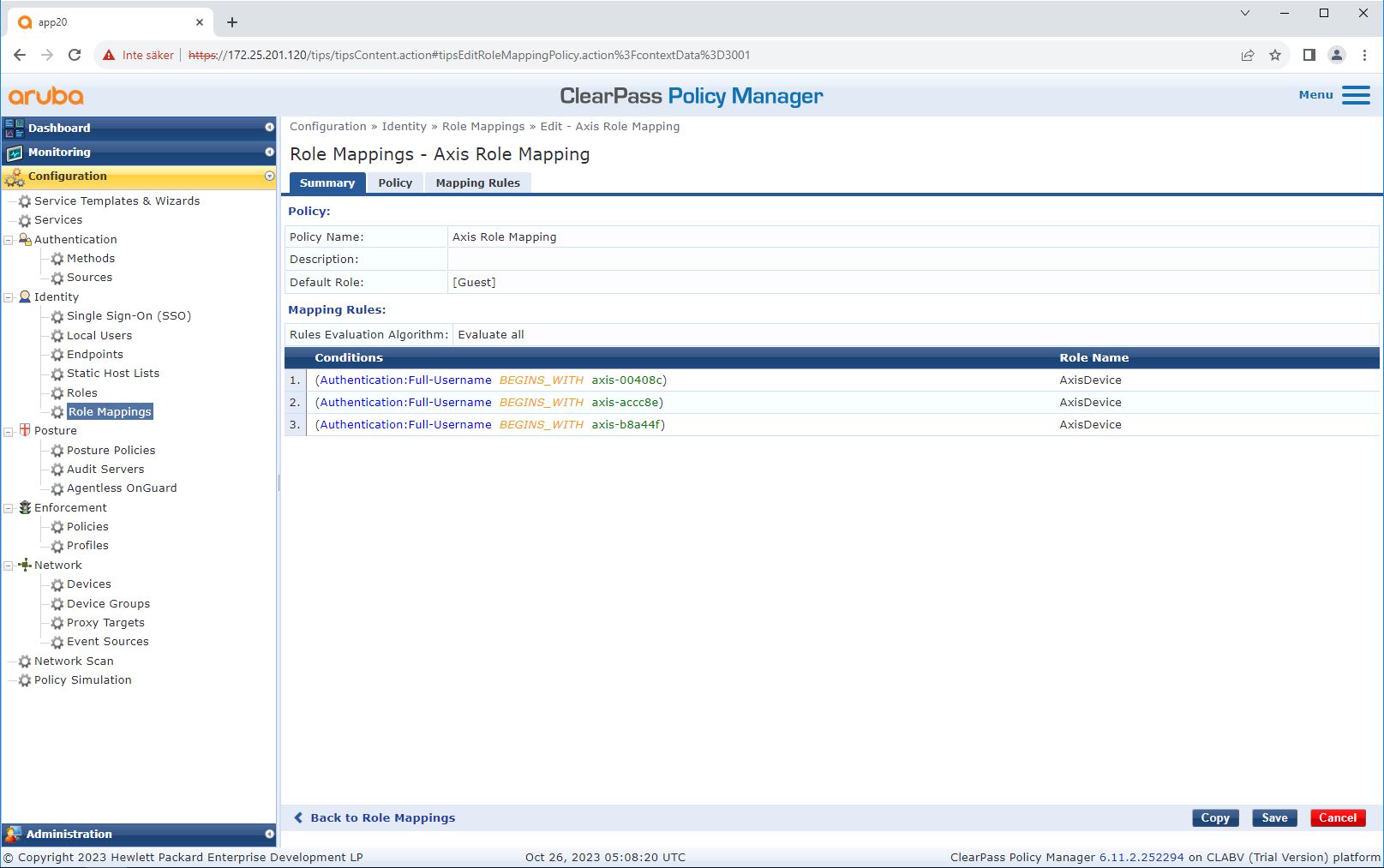

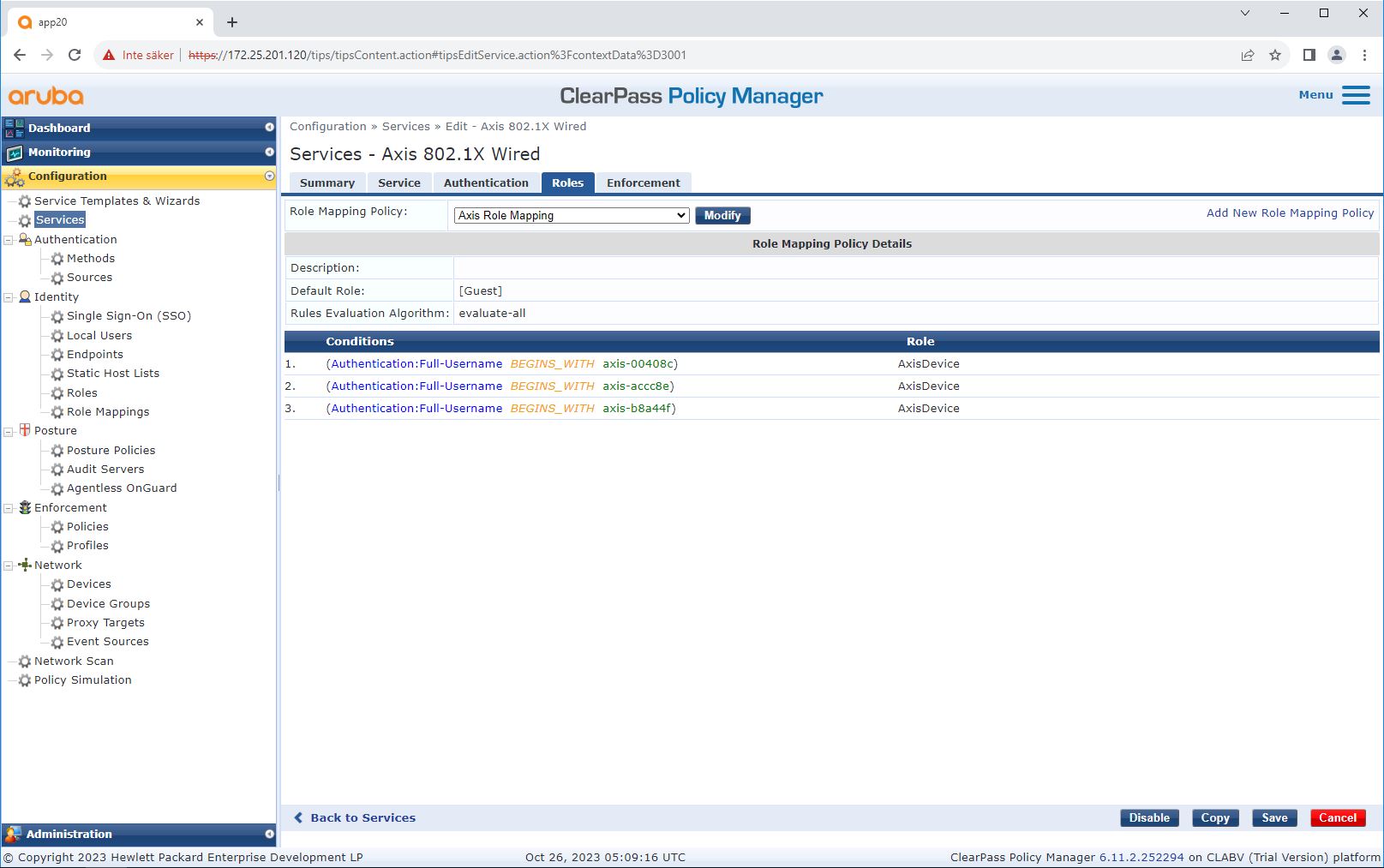

HPE Aruba Networking ClearPass Policy Manager

Role i zasady mapowania ról

Urządzenia Axis używają domyślnie formatu tożsamości EAP „axis-numerseryjny”. Numer seryjny urządzenia Axis to jego adres MAC. Na przykład: „axis-b8a44f45b4e6”.

Konfiguracja usług

Profil wykonawczy

Switch dostępowy HPE Aruba Networking

Oprócz konfiguracji bezpiecznego wdrażania opisanej w sekcji Switch dostępowy HPE Aruba Networking zapoznaj się z poniższą przykładową konfiguracją portu dla switcha dostępowego HPE Aruba Networking, aby skonfigurować IEEE 802.1AE MACsec.

macsec policy macsec-eap

cipher-suite gcm-aes-128port-access role AxisDevice

associate macsec-policy macsec-eap

auth-mode client-modeaaa authentication port-access dot1x authenticator

macsec

mkacak-length 16

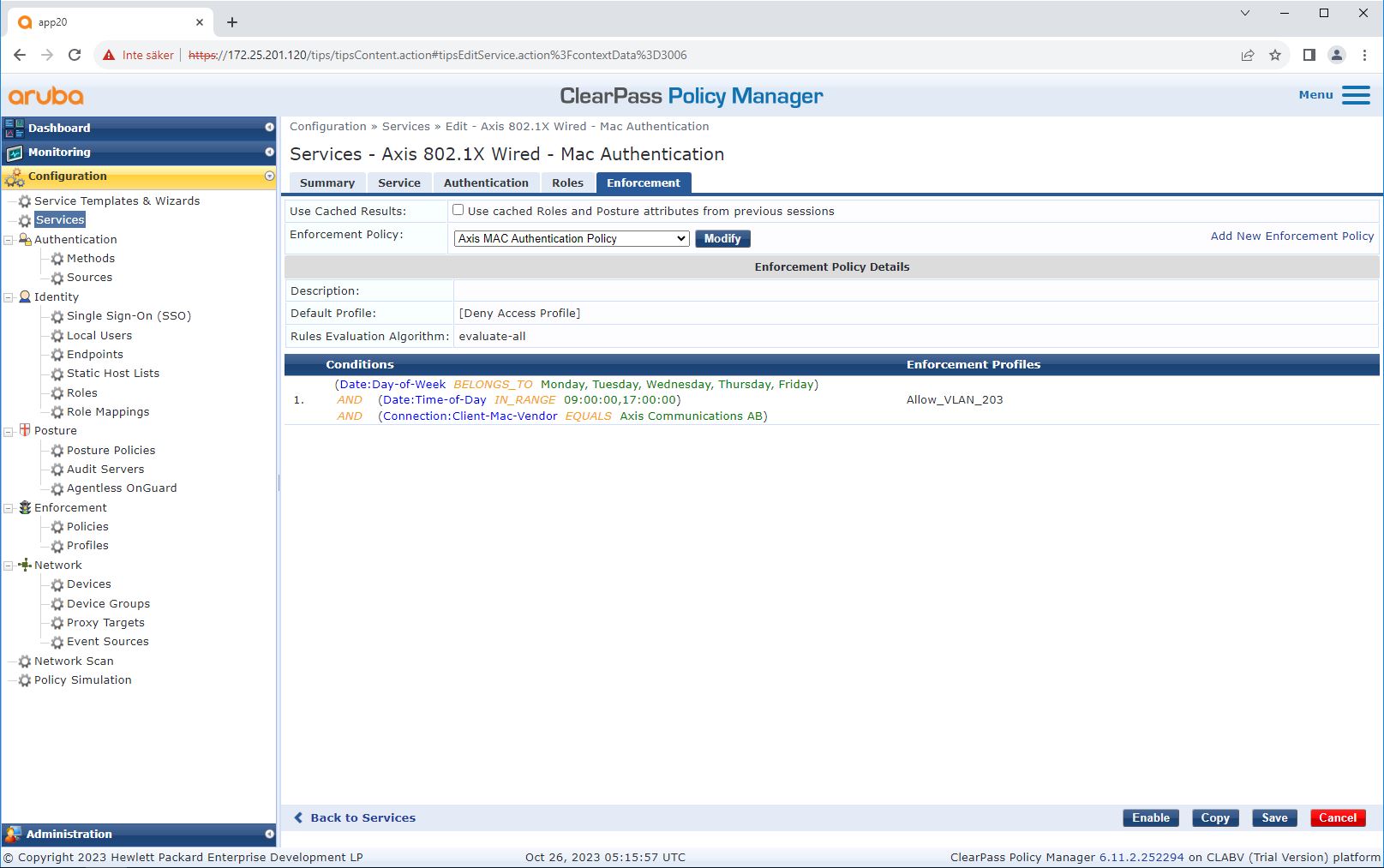

enableWdrażanie starszej wersji — uwierzytelnianie MAC

Za pomocą MAC Authentication Bypass (MAB) możesz wdrażać urządzenia Axis, które nie obsługują wdrażania IEEE 802.1AR z certyfikatem identyfikatora urządzenia Axis i włączonym IEEE 802.1X z ustawieniami fabrycznymi. Jeśli wdrożenie standardu 802.1X nie powiedzie się, ClearPass Policy Manager zweryfikuje adres MAC urządzenia Axis i przyzna mu dostęp do sieci.

MAB wymaga przygotowań do konfiguracji switcha dostępowego i narzędzia ClearPass Policy Manager. Zezwolenie na używanie standardu MAB do wdrożenia nie wymaga konfiguracji urządzenia Axis.

HPE Aruba Networking ClearPass Policy Manager

Zasady wykonawcze

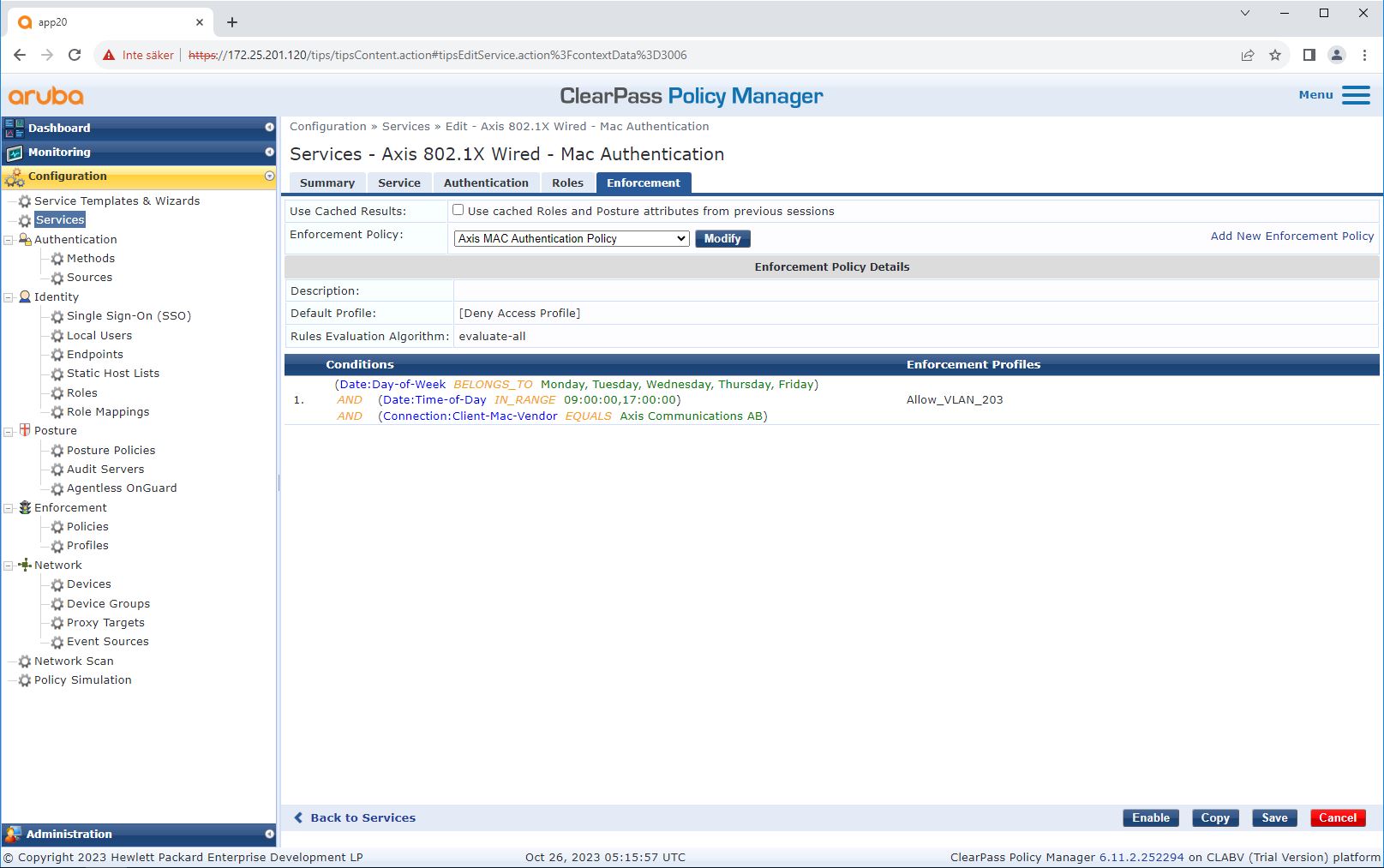

Konfiguracja zasad wykonywania w ClearPass Policy Manager określa, czy urządzenia Axis uzyskują dostęp do sieci HPE Aruba Networking w oparciu o dwa przykładowe warunki zasad.

Odmowa dostępu do sieci

Jeśli urządzenie Axis nie spełnia skonfigurowanych zasad wykonywania, nie otrzymuje zezwolenia na dostęp do sieci.

Sieć dla gości (VLAN 203)

Urządzenie Axis uzyska dostęp do ograniczonej, odizolowanej sieci, jeśli spełnione są następujące warunki:

Dzień jest dniem powszednim, od poniedziałku do piątku.

Godzina mieści się w zakresie od 9:00 do 17:00.

Dostawca adresu MAC jest zgodny z Axis Communications.

Ponieważ możliwe jest sfałszowanie adresów MAC, dostęp do zwykłej sieci administracyjnej nie jest przyznawany. Zalecamy korzystanie z MAB tylko do wstępnego wdrożenia i ręczne sprawdzanie urządzenia w przyszłości.

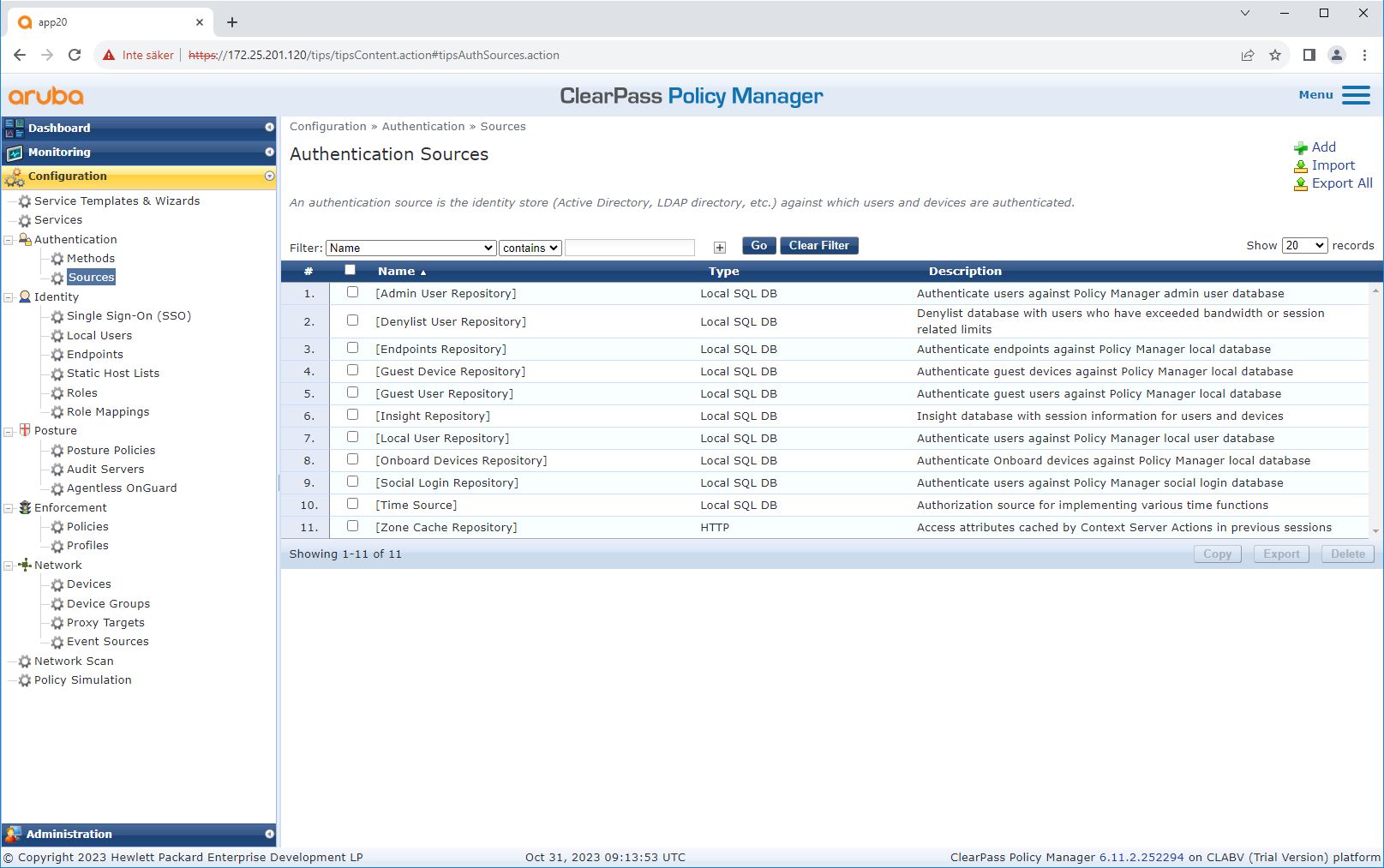

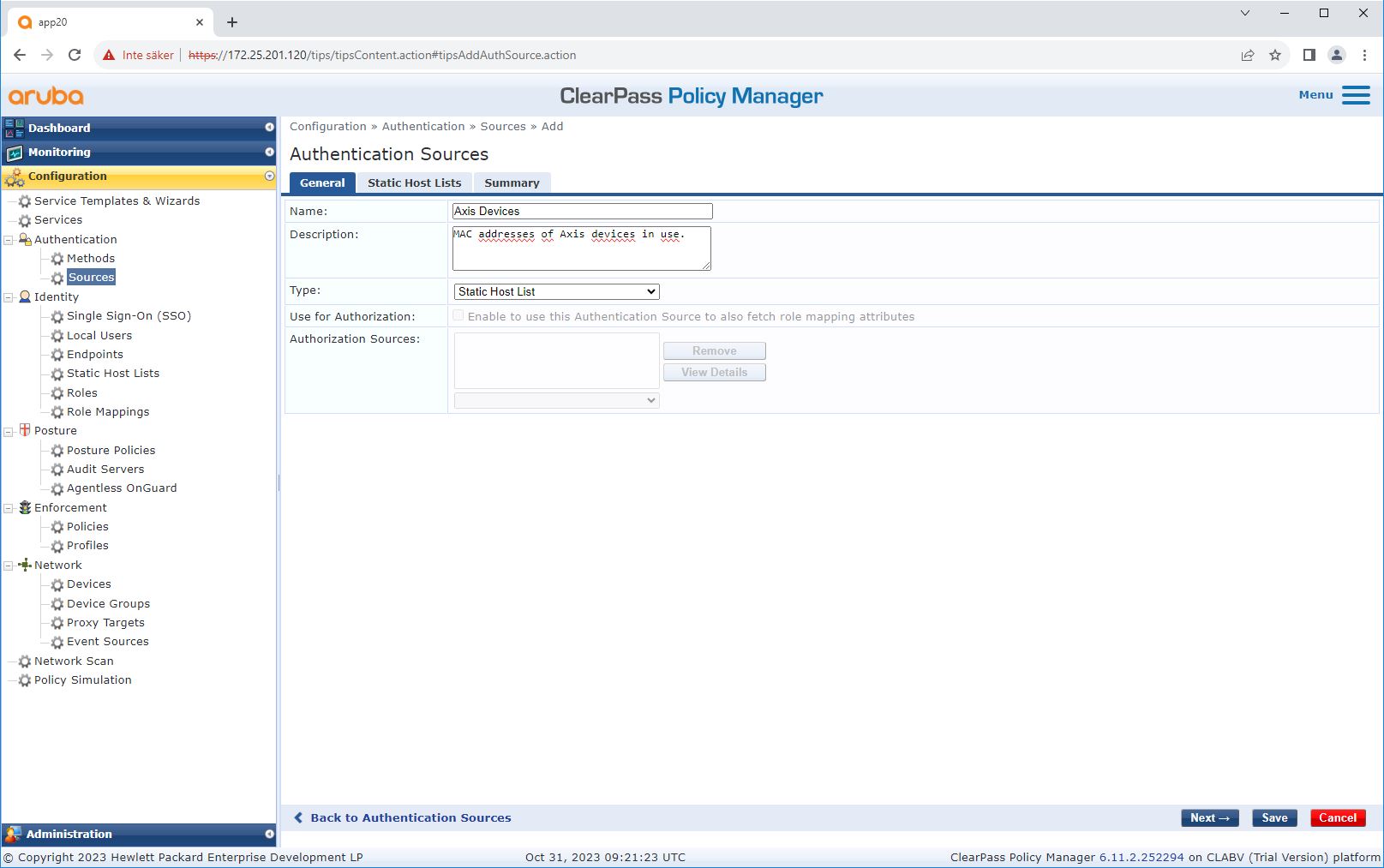

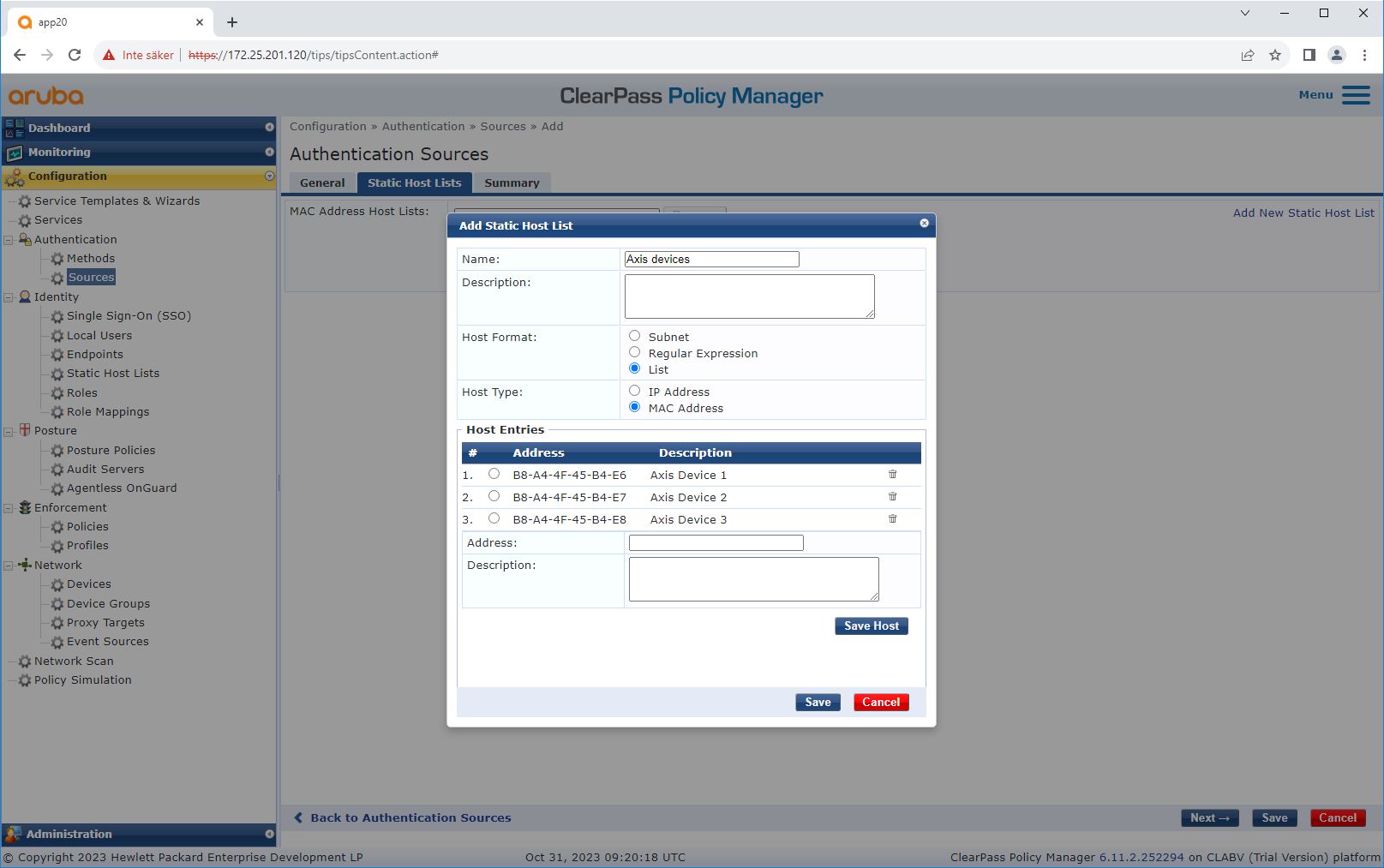

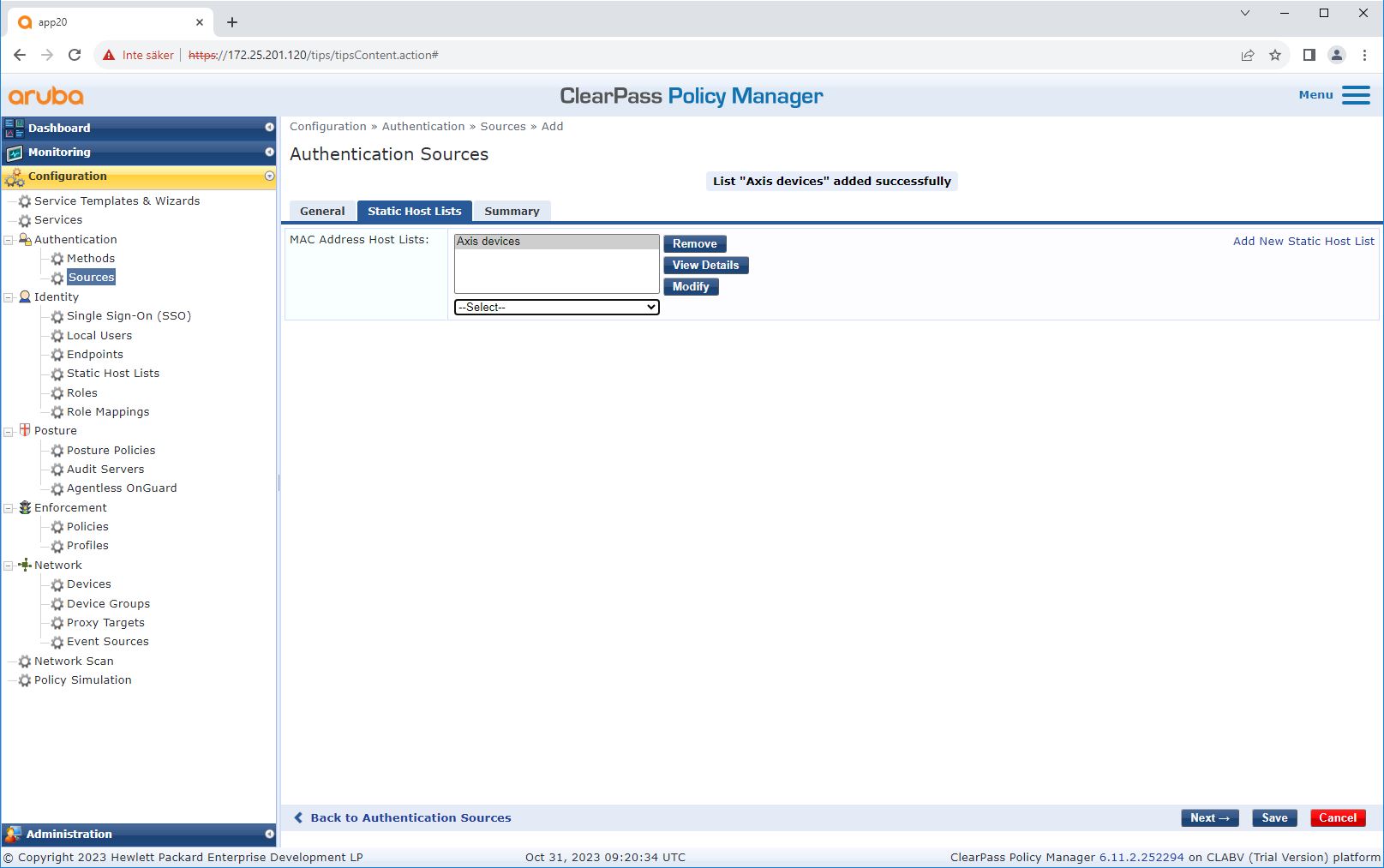

Konfiguracja źródła

Na stronie Sources (Źródła) tworzone jest nowe źródło uwierzytelniania, które akceptuje tylko ręcznie importowane adresy MAC.

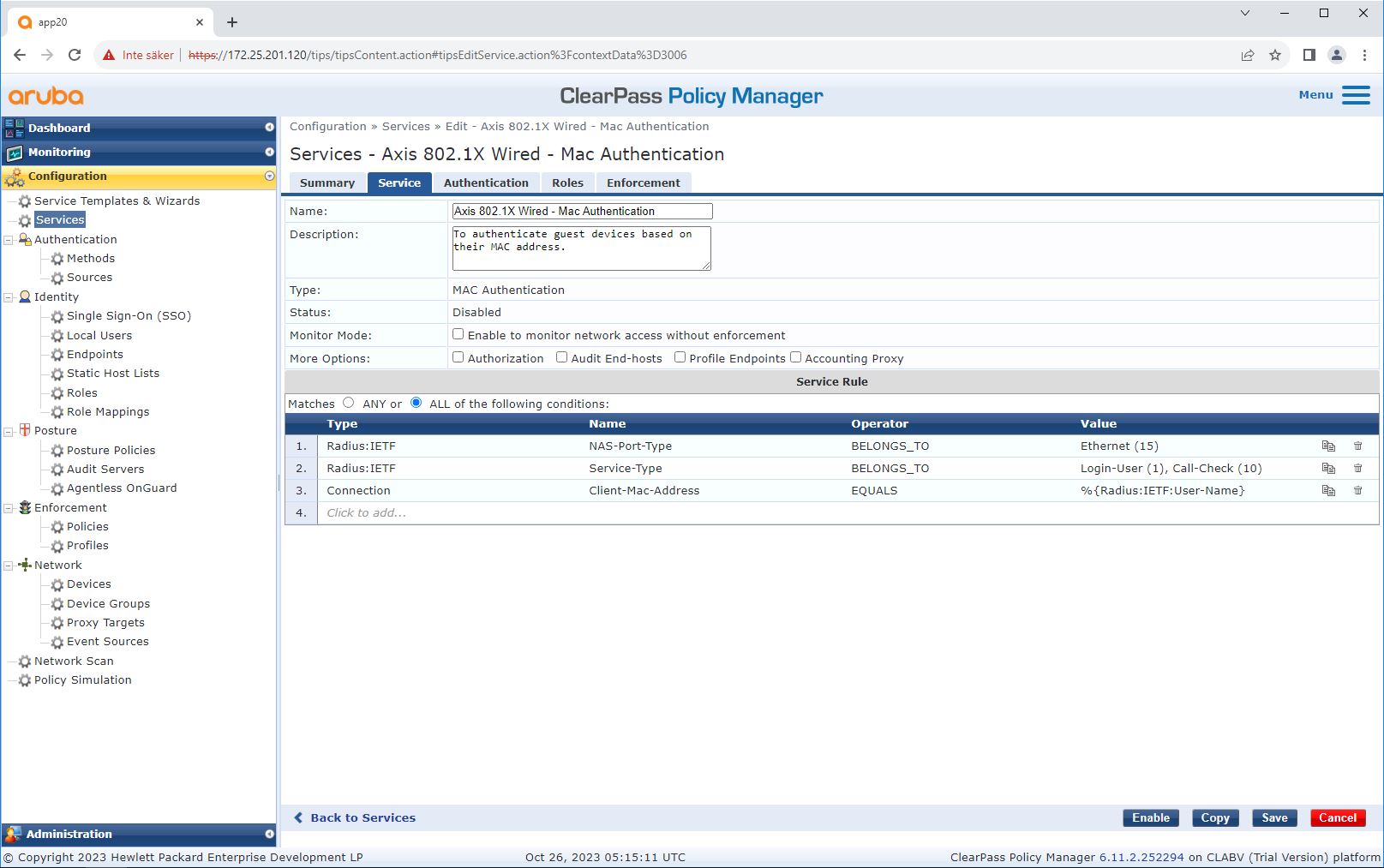

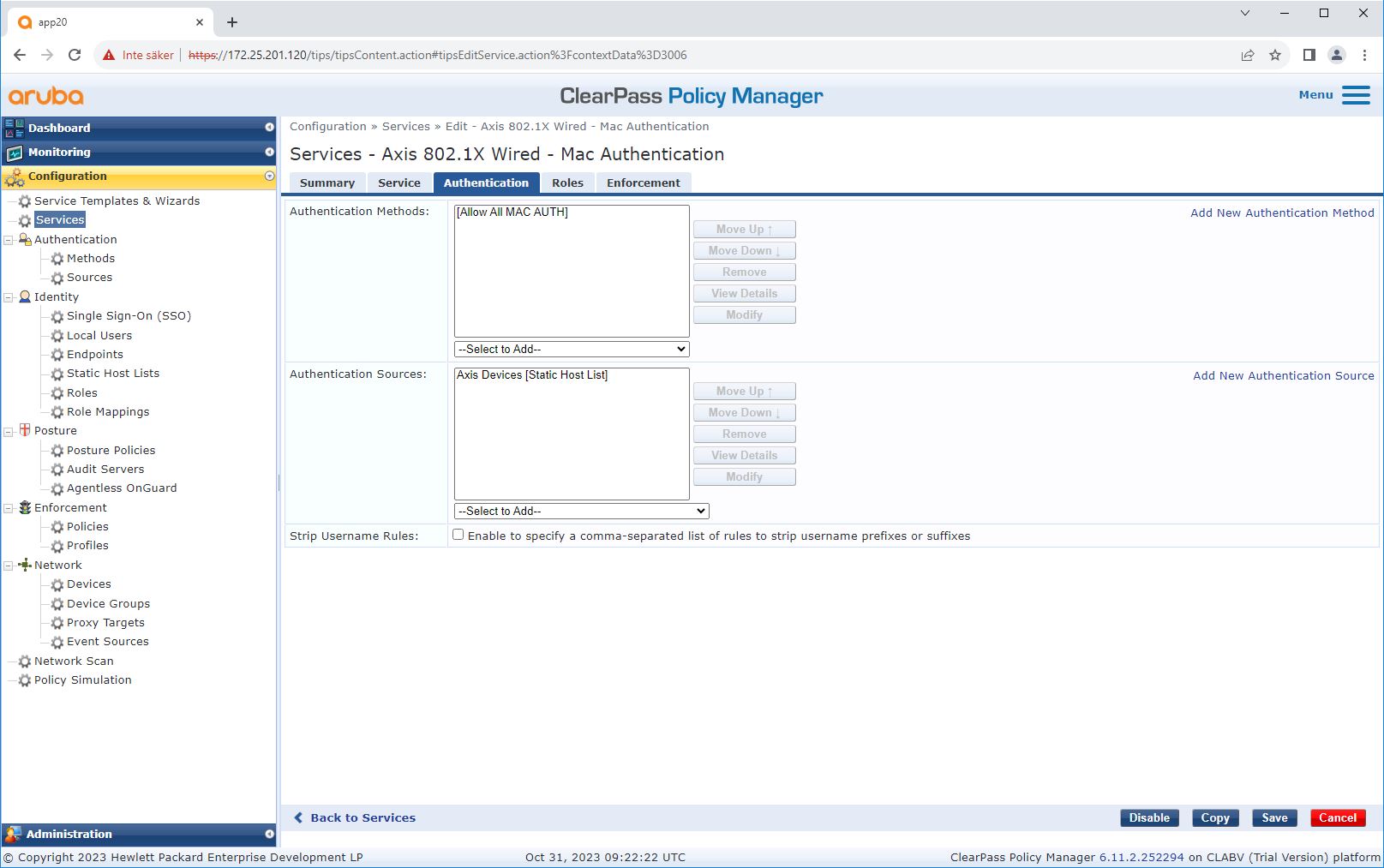

Konfiguracja usług

Na stronie Services (Usługi) kroki konfiguracji są połączone w jedną usługę, która obsługuje uwierzytelnianie i autoryzację urządzeń Axis w sieciach HPE Aruba Networking.

Axis Communications korzysta z następujących adresów MAC OUI:

B8:A4:4F:XX:XX:XX

AA:C8:3E:XX:XX:XX

00:40:8C:XX:XX:XX

Switch dostępowy HPE Aruba Networking

Oprócz konfiguracji bezpiecznego wdrażania opisanej w sekcji Switch dostępowy HPE Aruba Networking zapoznaj się z poniższą przykładową konfiguracją portu dla switcha dostępowego HPE Aruba Networking, aby zezwolić na używanie standardu MAB.

aaa port-access authenticator 18 tx-period 5

aaa port-access authenticator 19 tx-period 5

aaa port-access authenticator 18 max-requests 3

aaa port-access authenticator 19 max-requests 3

aaa port-access authenticator 18 client-limit 1

aaa port-access authenticator 19 client-limit 1

aaa port-access mac-based 18-19

aaa port-access 18 auth-order authenticator mac-based

aaa port-access 19 auth-order authenticator mac-based

aaa port-access 18 auth-priority authenticator mac-based

aaa port-access 19 auth-priority authenticator mac-based