製品概要

- カバー

- カバーのネジ

- カバー取り外しスロット

- ベース

- DINクリップ – 上

- いたずら警告スイッチ – 背面

- DINクリップ – 下

- 型番 (P/N) とシリアル番号 (S/N)

- リーダーデータコネクタ (READER DATA 1)

- リーダーデータコネクタ (READER DATA 2)

- リーダーI/Oコネクタ (READER I/O 1)

- リーダーI/Oコネクタ (READER I/O 2)

- ドアコネクタ (DOOR IN 1)

- ドアコネクタ (DOOR IN 2)

- 補助コネクタ (AUX)

- 音声コネクタ (AUDIO) (未使用)

- 電源コネクタ (DC IN)

- ネットワークコネクタ (PoE)

- 電源ロックコネクタ (LOCK)

- 電源およびリレーコネクタ (PWR、RELAY)

- 電源LEDインジケーター

- ステータスLEDインジケーター

- ネットワークLEDインジケーター

- リーダー2のLEDインジケーター (未使用)

- リーダー1のLEDインジケーター (未使用)

- いたずら警告ピンヘッダー – 前面 (TF)

- いたずら警告ピンヘッダー – 背面 (TB)

- ロックLEDインジケーター

- ロックLEDインジケーター

- いたずら警告センサー – 前面

- SDカードスロット (microSDHC) (未使用)

- コントロールボタン

- 型番 (P/N) とシリアル番号 (S/N)

LEDインジケーター

| LED | カラー | 説明 |

| ネットワーク | 緑 | 100 Mbit/sネットワークに接続している場合、点灯します。 ネットワークパケットを送受信した場合、点滅します。 |

| 黄 | 10 Mbit/sネットワークに接続している場合、点灯します。 ネットワークパケットを送受信した場合、点滅します。 | |

| 無点灯 | ネットワーク接続なし。 | |

| 状態 | 緑 | 正常動作であれば緑色に点灯します。 |

| 黄 | 起動時、設定の復元時に点灯します。 | |

| 赤 | アップグレードに失敗した場合に、ゆっくりと点滅。 | |

| 電源 | 緑 | 正常動作。 |

| 黄 | ファームウェアのアップグレード中、緑/黄に交互に点滅します。 | |

| ロック | 緑 | 非通電時に点灯します。 |

| 赤 | 通電時に点灯します。 | |

| 無点灯 | フロート状態。 |

- ステータスLEDは、イベントの発生時に点滅させることができます。

- ステータスLEDを点滅させ、本製品を識別できるように設定することができます。 [Setup > Additional Controller Configuration > System Options > Maintenance (設定 > 追加のコントローラー設定 > システムオプション > メンテナンス)] に移動します。

コネクタとボタン

I/Oインターフェース

リーダーデータコネクタ

リーダーとの通信用のRS485およびWiegandプロトコルに対応する6ピンターミナルブロック (×2)。 仕様については、リーダーデータコネクタを参照してください。

- リーダーI/Oコネクタ

リーダーの入出力用の6ピンターミナルブロック (×2)。 リーダーI/Oコネクタは、0 V DC基準点と電力 (DC出力) に加えて、以下へのインターフェースを提供します。 デジタル入力 – リーダーのいたずら警告などを接続します。

デジタル出力 – リーダービーパーやリーダーLEDなどを接続します。

- 仕様については、リーダーI/Oコネクタを参照してください。

ドアコネクタ

ドア監視デバイスと退出要求 (REX) 装置を接続するための4ピンターミナルブロック (×2)。 仕様については、ドアコネクタを参照してください。

- 補助コネクタ

設定可能な4ピンI/Oターミナルブロック。 外部デバイスを接続し、いたずらの警告、イベントトリガー、アラーム通知などを使用することができます。 補助コネクタは、0 V DC基準点と電力 (DC出力) に加えて、以下へのインターフェースを提供します。 デジタル入力 – オープンサーキットとクローズサーキットの切り替えが可能なデバイス (PIRセンサーやガラス破損検知器など) を接続するためのアラーム入力。

デジタル出力 – 盗難アラーム、サイレン、ライトなどの外部デバイスを接続します。 接続されたデバイスは、VAPIX® アプリケーションプログラミングインターフェースまたはアクションルールによって有効にすることができます。

- 仕様については、補助コネクタを参照してください。

外部電源入力

本製品は、シールドネットワークケーブル (STP) を使用して接続してください。 本製品は、用途に合ったケーブルを使用してネットワークに接続してください。 ネットワーク装置がメーカーの指示どおりに設置されていることを確認します。 法的要件については、を参照してください。

電源コネクタ

DC電源入力用の2ピンターミナルブロック。 定格出力が100 W以下または5 A以下の安全特別低電圧 (SELV) に準拠した有限電源 (LPS) を使用してください。 仕様については、電源コネクターを参照してください。

ネットワークコネクタ

RJ45イーサネットコネクタ。 Power over Ethernet (PoE) に対応しています。 仕様については、ネットワークコネクタを参照してください。

電源出力

電源ロックコネクタ

1つまたは2つのロックの接続用4ピンターミナルブロック。 ロックコネクタは、外部デバイスへの電源供給にも使用できます。 仕様については、電源ロックコネクタを参照してください。

電源およびリレーコネクタ

電源とドアコントローラーのリレーを外部デバイス (ロックやセンサーなど) に接続するための6ピンターミナルブロック。 仕様については、電源およびリレーコネクタを参照してください。

ボタンとその他のハードウェア

いたずら警告のピンヘッダー

前面および背面のいたずら警告を接続解除するための2つの2ピンヘッダー。 仕様については、いたずら警告ピンヘッダーを参照してください。

- コントロールボタン

以下の用途があります。 製品を工場出荷時の設定にリセットする。工場出荷時の設定にリセットするを参照してください。

AXIS Video Hosting Systemサービスに接続する。AXIS Video Hosting System (AVHS)を参照してください。 接続するには、ステータスLEDが緑色に点滅するまで、ボタンを押し続けます (約1秒間)。

AXIS Internet Dynamic DNSサービスに接続する。AXIS Internet Dynamic DNS Serviceを参照してください。 接続するには、ボタンを押し続けます (約3秒間)。

インストール

製品のアクセス方法

本製品のインストールについては、製品に添付されている『インストールガイド』を参照してください。

デバイスへのアクセス

ブラウザーを開き、AxisデバイスのIPアドレスまたはホスト名を入力します。

本製品のIPアドレスが不明な場合は、AXIS IP UtilityまたはAXIS Device Managerを使用して、ネットワーク上で装置を見つけます。

ユーザー名とパスワードを入力します。初めて装置にアクセスする場合は、rootパスワードを設定する必要があります。を参照してください。

ブラウザでAXIS Entry Managerが開きます。コンピューターを使用している場合は、[Overview (概要)] ページが表示されます。モバイル デバイスを使用している場合は、モバイルランディングページが表示されます。

モバイルランディングページについて

モバイルランディングページに、ドアコントローラーに接続されたドアとロックの状態が表示されます。 ロックおよびロック解除をテストできます。 ページを更新して結果を表示します。

リンクをクリックしてAxis Entry Managerに戻れます。

- Axis Entry Managerは、モバイルデバイスをサポートしていません。

- Axis Entry Managerの使用を続ける場合、モバイルランディングページに戻るリンクはありません。

インターネットから本製品にアクセスする方法

プライベートネットワーク (LAN) 上の製品は、ネットワークルーターを使用することにより、インターネットへの接続を共有できます。これは、プライベートネットワークからインターネットにネットワークトラフィックを転送することによって行われます。

ほとんどのルーターは、パブリックネットワーク (インターネット) からプライベートネットワーク (LAN) へのアクセスを阻止するようあらかじめ設定されています。

イントラネット (LAN) 上にあるAxis製品を、NAT (ネットワークアドレス変換) ルーターの外側 (WAN側) から利用できるようにする場合は、NATトラバーサルをオンにします。NATトラバーサルを正しく設定すると、NATルーターの外部HTTPポートに着信するすべてのHTTPトラフィックが本製品に転送されます。

NATトラバーサル機能をオンにする方法

Setup (ネットワーク設定)] > [Additional Controller Configuration (その他のコントローラー設定)] > [System Options (システムオプション)] > [Network (ネットワーク)] > [TCP/IP] > [Advancedの順に移動します。

[Enable (有効にする)] をクリックします。

NATルーターを手動で設定して、インターネットからのアクセスを許可します。

AXIS Internet Dynamic DNS サービス (www.axiscam.net) も参照してください。

- この場合、ルーターとは、NATルーター、ネットワークルーター、インターネットゲートウェイ、ブロードバンドルーター、ブロードバンド共有デバイスなどのネットワークルーティングデバイス、またはファイアウォールなどのソフトウェアを指します。

- NATトラバーサルを機能させるには、ルーターがNATトラバーサルに対応している必要があります。また、UPnP®にも対応している必要があります。

rootパスワードの設定方法

Axis製品にアクセスするには、デフォルトの管理者ユーザーのroot用パスワードを設定する必要があります。このパスワードは、[Configure Root Password (rootパスワードの設定)] ダイアログで設定できます。このダイアログは、製品への初回アクセス時に表示されます。

ネットワークの傍受を防ぐには、暗号化されたHTTPS接続でrootパスワードを設定できますが、これにはHTTPS証明書が必要です。HTTPS (Hypertext Transfer Protocol over SSL) は、Webブラウザーとサーバー間のトラフィックを暗号化するために使用されるプロトコルです。HTTPS証明書は暗号化された情報の受け渡しを確保します。HTTPSを参照してください。

デフォルトの管理者ユーザー名であるrootは不変であり、これを削除することはできません。root用のパスワードを忘れてしまった場合、製品を工場出荷時の設定にリセットする必要があります。工場出荷時の設定にリセットするを参照してください。

パスワードを設定するには、ダイアログでパスワードを直接入力します。

[Overview (概要)] ページ

AXIS Entry Managerの [Overview (概要)] ページには、ドアコントローラーの名前、MACアドレス、IPアドレス、およびファームウェアのバージョン情報が表示されます。また、このページでネットワーク上またはシステム内のドアコントローラーを識別することもできます。

本製品に最初にアクセスすると、[Overview (概要)] ページでは、ハードウェアの設定、日付と時刻の設定、ネットワーク設定、ドアコントローラーをシステムの一部として、またはスタンドアロンユニットとして設定することが求められます。システムの設定の詳細については、設定 – 段階的な手順を参照してください。

本製品の他のWebページから [Overview (概要)] ページに戻るには、メニューバーの [Overview (概要)] をクリックします。

システムの設定

本製品の設定ページを開くには、概要ページの右上隅の [Setup (設定)] をクリックします。

本製品は、管理者が設定できます。ユーザーや管理者の詳細については、ユーザーについて、ユーザーの作成および編集、およびユーザーを参照してください。

設定 – 段階的な手順

- アクセスコントロールシステムの使用を開始する前に、以下の設定手順を完了する必要があります。

英語が母国語でない場合でも、異なる言語でAXIS Entry Managerを利用することができます。言語の選択を参照してください。

日付と時刻を設定します。日付と時刻の設定を参照してください。

ネットワークを設定します。ネットワークの設定を参照してください。

ドアコントローラーとリーダー、ロック、退出要求 (REX) 装置などの接続されたデバイスを設定します。ハードウェアの設定を参照してください。

ハードウェアの接続を確認します。ハードウェアの接続の確認を参照してください。

カードおよびフォーマットを設定します。カードおよびフォーマットの設定を参照してください。

ドアコントローラーシステムを設定します。ネットワークドアコントローラーの管理を参照してください。

システムのドア、スケジュール、ユーザーおよびグループの設定方法と管理方法の詳細については、アクセス管理を参照してください。

推奨メンテナンスの詳細については、メンテナンス手順を参照してください。

ドアコントローラーの追加および削除、ユーザーの追加、削除、編集、ハードウェアの設定を行うには、システム内の半数以上のドアコントローラーがオンラインになっている必要があります。ドアコントローラーのステータスを確認するには、[Setup > Manage Network Door Controllers in System (設定 > システムのネットワークドアコントローラーを管理)] に移動します。

言語の選択

AXIS Entry Managerのデフォルトの言語は英語ですが、本製品のファームウェアに含まれるどの言語にも切り替えることができます。利用可能な最新のファームウェアの詳細については、www.axis.comを参照してください。

いずれかの製品のWebページ上で言語を切り替えることができます。

言語を切り替えるには、言語のドロップダウンリスト![]() をクリックして言語を選択します。製品のすべてのWebページおよびヘルプページが選択した言語で表示されます。

をクリックして言語を選択します。製品のすべてのWebページおよびヘルプページが選択した言語で表示されます。

- 言語を切り替えると、日付形式も選択した言語で一般に使用される形式に変更されます。データのフィールドに正しい形式が表示されます。

- 本製品を工場出荷時の設定にリセットすると、AXIS Entry Managerの表示は再び英語になります。

- 本製品を復元すると、AXIS Entry Managerは引き続き、選択した言語を使用します。

- 本製品を再起動すると、AXIS Entry Managerは引き続き、選択した言語を使用します。

- ファームウェアをアップグレードすると、AXIS Entry Managerは引き続き、選択した言語を使用します。

日付と時刻の設定

ドアコントローラーがシステムの一部の場合は、すべてのドアコントローラーに日付と時刻の設定が配布されます。これは、システム内の他のコントローラーに設定が適用されることを意味し、NTPサーバーとの同期、日付と時刻の手動設定、または、コンピューターからの日付と時刻を取得の有無にかかわらず適用されます。変更内容が表示されない場合は、お使いのブラウザーでページを更新してください。ドアコントローラーのシステム管理の詳細については、ネットワークドアコントローラーの管理を参照してください。

本製品の日付と時刻を設定するには、[Setup > Date & Time (設定 > 日付と時刻)] に移動します。

- 日付と時刻は以下のいずれかの方法で設定できます。

Network Time Protocol (NTP) サーバーから日付と時刻を取得します。Network Time Protocol (NTP) サーバーから日付と時刻を取得するを参照してください。

手動で日付と時刻を設定します。日付と時刻を手動で設定するを参照してください。

コンピューターから日付と時刻を取得します。コンピューターから日付と時刻を取得するを参照してください。

[Current controller time (コントローラーの現在時刻)] ドアコントローラーの現在の日付と時刻 (24時間形式) が表示されます。

[System Options (システムオプション)] ページでも同じ日付と時刻のオプションを利用できます。[Setup (設定)] > [Additional Controller Configuration (追加のコントローラー設定)] > [System Options (システムオプション)] > [Date & Time (日付と時刻)]に移動します。

Network Time Protocol (NTP) サーバーから日付と時刻を取得する

[Setup > Date & Time (設定 > 日付と時刻)] に移動します。

ドロップダウンリストから [Timezone (タイムゾーン)] を選択します。

夏時間を使用する地域では、[Adjust for daylight saving (夏時間の調整を行う)] を選択します。

[Synchronize with NTP (NTPと同期する)] を選択します。

デフォルトのDHCPアドレスを選択するか、NTPサーバーのアドレスを入力します。

Save (保存) をクリックします。

- NTPサーバーと同期すると、NTPサーバーからデータが送信されるため、日付と時刻が継続的に更新されます。NTP設定に関する詳細については、NTP設定を参照してください。

- NTPサーバーとしてホスト名を使用する場合は、DNSサーバーの設定を行う必要があります。DNS設定を参照してください。

日付と時刻を手動で設定する

[Setup > Date & Time (設定 > 日付と時刻)] に移動します。

夏時間を使用する地域では、[Adjust for daylight saving (夏時間の調整を行う)] を選択します。

[Set date & time manually (日付と時刻を手動で合わせる)] を選択します。

希望する日付と時刻を入力します。

Save (保存) をクリックします。

- 日付と時刻の手動による設定では、日付と時刻が1回設定されますが、自動的には更新されません。これは、外部NTPサーバーとの接続が確立されていないために、日付または時刻を更新する必要がある場合は、変更を手動で行う必要があることを意味します。

コンピューターから日付と時刻を取得する

[Setup > Date & Time (設定 > 日付と時刻)] に移動します。

夏時間を使用する地域では、[Adjust for daylight saving (夏時間の調整を行う)] を選択します。

[Set date & time manually (日付と時刻を手動で合わせる)] を選択します。

[Sync now and save (今すぐ同期して保存)] をクリックします。

- コンピューターの時刻を使用する場合、日付と時刻は、コンピューターの時刻と1回同期されますが、その後自動的には更新されません。これは、システムの管理に使用するコンピューターで日付や時刻を変更した場合は、再び同期する必要があることを意味します。

ネットワークの設定

ネットワークの基本設定を行うには、[Setup > Network Settings (設定 > ネットワーク設定)] または [Setup > Additional Controller Configuration > System Options > Network > TCP/IP > Basic (設定 > 追加のコントローラー設定 > システムオプション > ネットワーク > TCP/IP > 基本設定)] に移動します。

ネットワーク設定の詳細については、ネットワークを参照してください。

ハードウェアの設定

ドアや床を管理する前に、[Hardware Configuration (ハードウェア設定)] ページでハードウェアを設定する必要があります。

ハードウェア設定を完了する前に、リーダーやロックなどのデバイスを本製品に接続することはできます。しかし、ハードウェア設定を完了してからの方がデバイスの接続が簡単になります。設定が完了すると、ハードウェアピン配置図が利用可能になるからです。ハードウェアピン配置図は、デバイスをピンに接続する方法のガイドで、メンテナンスの参照表として使用できます。メンテナンスの手順については、メンテナンス手順を参照してください。

- ハードウェアを初めて設定する場合は、以下のいずれかの方法を選択してください。

ハードウェア設定ファイルをインポートします。ハードウェア設定ファイルをインポートする方法を参照してください。

新しいハードウェア設定を作成します。新しいハードウェア設定の作成を参照してください。

製品のハードウェアがまだ設定されていない場合や、設定が削除されている場合は、概要ページの通知パネルで [Hardware Configuration (ハードウェア設定)] が利用可能になります。

ハードウェア設定ファイルをインポートする方法

ハードウェア設定ファイルをインポートすることで、Axis製品のハードウェア設定を素早く完了できます。

ある製品からファイルをエクスポートし、それを別の製品にインポートすることで、何度も同じ手順を繰り返さなくても同じハードウェア設定の複数のコピーを作成できます。エクスポートしたファイルをバックアップとして保存し、それらを使用して以前のハードウェア設定を復元することもできます。詳細については、ハードウェア設定ファイルをエクスポートする方法を参照してください。

- ハードウェア設定ファイルをインポートするには:

[Setup > Hardware Configuration (設定 > ハードウェア設定)] に移動します。

[Import hardware configuration (ハードウェア設定のインポート)] をクリックします。ハードウェア設定が既に存在する場合は、[Reset and import hardware configuration (ハードウェア設定のリセットとインポート)] をクリックします。

表示されるファイルブラウザーダイアログで、コンピューター上のハードウェア設定ファイル (*.json) を見つけて選択します。

[OK]をクリックします。

ハードウェア設定ファイルをエクスポートする方法

Axis製品のハードウェア設定をエクスポートすることで、同じハードウェア設定の複数のコピーを作成することができます。エクスポートしたファイルをバックアップとして保存し、それらを使用して以前のハードウェア設定を復元することもできます。

フロアのハードウェア設定は、エクスポートできません。

ワイヤレスロックの設定は、ハードウェアの構成のエクスポートには含まれません。

- ハードウェア設定ファイルをエクスポートするには:

[Setup > Hardware Configuration (設定 > ハードウェア設定)] に移動します。

[Export hardware configuration (ハードウェア設定のエクスポート)] をクリックします。

ブラウザーの種類によっては、エクスポートを完了するためにダイアログを経由する必要があります。

特に指定がない限り、エクスポートされたファイル (*.json) はデフォルトのダウンロードフォルダーに保存されます。Webブラウザーのユーザー設定で、ダウンロードフォルダーを選択できます。

新しいハードウェア設定の作成

周辺機器なしで新しいハードウェア設定を作成する方法

[Setup > Hardware Configuration (設定 > ハードウェア設定)] に移動し、[Start new hardware configuration (新しいハードウェア設定の開始)] をクリックします。

Axis製品の名前を入力します。

接続されたドアの数を選択し、[Next (次へ)] をクリックします。

要件に従ってドアモニター (ドアポジションセンサー) とロックを設定し、[Next (次へ)] をクリックします。利用可能なオプションの詳細については、ドアモニターとロックの設定方法を参照してください。

使用するリーダーとREXデバイスを設定し、[Finish (完了)] をクリックします。利用可能なオプションの詳細については、リーダーとREX装置の設定方法を参照してください。

[Close (閉じる)] をクリックするか、リンクをクリックしてハードウェアピン配置図を表示します。

ドアモニターとロックの設定方法

新しいハードウェア設定でドアのオプションを選択している場合、ドアモニターとロックを設定することができます。

ドアモニターを使用する場合は、[Door monitor (ドアモニター)] を選択してから、ドアモニターの回路の接続方法に適したオプションを選択します。

ドアの開放直後にドアロックがすぐにロックされるようにするには、[Cancel access time once door is opened (ドアが開放されるとアクセス時間をキャンセル)] を選択します。

再ロックを遅らせる場合は、[Relock time (再ロックの時間)] で遅延時間をミリ秒で設定します。

ドアのモニター時間のオプションを指定します。ドアモニターを使用しない場合は、ロック時間のオプションを指定します。

ロック回路の接続方法に適したオプションを選択します。

ロックモニターを使用する場合は、[Lock monitor (ロックモニター)] を選択してから、ロックモニターの回路の接続方法に適したオプションを選択します。

リーダー、REX装置、およびドアモニターの入力接続を監視する場合は、[Enable supervised inputs (状態監視を有効にする)] を選択します。

詳細については、監視入力の使用方法を参照してください。

- ほとんどのロック、ドアモニター、およびリーダーのオプションは、リセットしたり新しいハードウェア設定を開始したりしなくても、変更することができます。[Setup > Hardware Reconfiguration (設定 > ハードウェアの再設定)] に移動します。

- ドアコントローラーごとに1つのロックモニターを接続できます。したがって、ダブルロックドアを使用する場合、いずれかのロックのみにロックモニターを設定できます。2つのドアを同じドアコントローラーに接続する場合は、ロックモニターを使用できません。

- 電動ロックは、2つ目のロックとして設定する必要があります。

ドアモニターと時間のオプションについて

- 以下のドアモニターのオプションが利用できます。

[Door monitor (ドアモニター)] – デフォルトで選択されています。ドアにはそれぞれ個別にモニターが備えられていて、ドアがこじ開けられたり、長時間開放された場合などに信号を送信します。ドアモニターを使用しない場合は選択を解除します。

[Open circuit = Closed door (開路 = ドアを閉じる)] – ドアモニターの回路がNO (ノーマルオープン) の場合に選択します。回路が閉じると、ドアモニターはドアが開いている信号を発信します。回路が開くと、ドアモニターはドアが閉じている信号を発信します。

[Open circuit = Open door (開路 = ドアを開放)] – ドアモニターの回路がNC (ノーマルクローズ) の場合に選択します。回路が開くと、ドアモニターはドアが開いている信号を発信します。回路が閉じると、ドアモニターはドアが閉じている信号を発信します。

[Cancel access time once door is opened (ドアが開放されるとアクセス時間をキャンセル)] – 共連れの発生を防ぐために選択します。ドアモニターでドアが開放されていることが通知されると直ちにドアがロックされます。

- 以下のドアの時間のオプションは常時利用できます。

[Access time (アクセス時間)] – アクセスが許可されてからドアのロック解除を継続する秒数を設定します。ドアが開放されるか設定時間に到達するまでは、ドアのロックは解除されたままになります。ドアが閉じられると、アクセス時間が過ぎたかどうかに関わらず、ロックされます。

[Long access time (長いアクセス時間)] – アクセスが許可されてからドアのロック解除を継続する秒数を設定します。長いアクセス時間は、すでに設定されているアクセス時間を上書きして、長いアクセス時間を選択したユーザーに対して有効になります。詳細については、ユーザー認証情報を参照してください。

- [Door monitor (ドアモニター)] を選択すると、以下のドアの時間のオプションが利用可能になります。

[Open too long time (長時間のドア開放)] – ドアを開放したままにできる秒数を設定します。設定時間に到達した時点でドアがまだ開放されていると、長時間ドア開放アラームがトリガーされます。アクションルールを設定して、開放が長すぎるイベントでトリガーするアクションを設定してください。

[Pre-alarm time (プリアラーム時間)] – プリアラームとは、長時間のドア開放になる前にトリガーされる警告信号です。アクションルールの設定方法に応じて、閉じるべきドアから入ろうとしている人物を管理者に通知および警告することで、長時間ドア開放アラームがトリガーされるのを防ぎます。長時間ドア開放アラームのトリガー前に、システムがプリアラームの警告信号を発信する秒数を設定します。プリアラームを無効にするには、プリアラーム時間を0に設定します。

- アクセス許可 - ロック解除

- アクセス時間

- アクションの実行なし - ロック施錠

- アクションの実行 (ドアの開放) – ロック施錠、またはドアが閉じるまでロック解除状態を維持

- 長時間のドア開放

- プリアラームの生成

- プリアラーム時間

- 長時間のドア開放アラームの生成

アクションルールの設定方法については、アクションルールの設定方法を参照してください。

ロックのオプションについて

- 以下のロック回路オプションがあります。

12 V

[Fail-secure (フェイルセキュア) – 停電中は施錠したままにするロックに選択します。通電されると、ロックが解除されます。

[Fail-safe (フェイルセーフ)] – 停電中はロック解除するロックに選択します。通電されると、ロックされます。

[Relay (リレー)] – ドアコントローラーあたり1ロックでのみ使用できます。ドアコントローラーに2つのドアを接続している場合、リレーを使用できるのは、2つ目のドアのロックのみです。

[Relay open = Locked (リレー開放 = ロック)] – リレー開放 (フェイルセキュア) 時に施錠したままにするロックに選択します。リレーを閉じると、ロックが解除されます。

[Relay open = Unlocked (リレー開放 = ロック解除)] – 停電中 (フェイルセーフ) はロック解除するロックに選択します。リレーを閉じると、ロックされます。

[None (なし)] – Lock 2でのみ利用できます。ロックを1つのみ使用する場合に選択します。

- 以下のロックモニターのオプションは、シングルドアの設定で利用できます。

[Lock monitor (ロックモニター)] – 選択するとロックモニターのコントロールを利用できます。次に監視するロックを選択します。ロックモニターはダブルロックのドアでのみ使用することができ、2つのドアがドアコントローラーに接続されている場合は使用できません。

[Open circuit = Locked (開路 = ロック)] – ロックモニター回路をNC (ノーマルクローズ) にする場合に選択します。回路が閉じると、ロックモニターはドアのロックが解除されたとの信号を発信します。回路が開くと、ロックモニターはドアがロックされたとの信号を発信します。

[Open circuit = Unlocked (開路 = ロック解除)] – ロックモニター回路をNO (ノーマルオープン) にする場合に選択します。回路が開くと、ロックモニターはドアのロックが解除されたとの信号を発信します。回路が閉じると、ロックモニターはドアのがロックされたとの信号を発信します。

リーダーとREX装置の設定方法

新しいハードウェア設定でドアモニターとロックを設定している場合、リーダーと退出要求 (REX) 装置を設定できます。

リーダーを使用する場合は、チェックボックスを選択してから、リーダーの通信プロトコルに適したオプションを選択します。

ボタン、センサー、またはプッシュバーなどのREX装置を使用する場合は、チェックボックスを選択してから、REX装置の回路の接続方法に適したオプションを選択します。

REX信号がドアの開放に影響しない (メカニカルハンドルまたはプッシュバー付きドアなど) 場合は、[REX does not unlock door (REXでドアをロック解除しない)] を選択します。

ドアコントローラーに複数のリーダーまたはREX装置を接続している場合は、それぞれのリーダーまたはREX装置の設定が修正されるまで上記の2つの手順を再度行ってください。

リーダーおよびREX装置のオプションについて

- 以下のリーダーのオプションがあります。

[Wiegand] – Wiegandプロトコルを使用するリーダーを選択します。次にリーダーでサポートされているLEDコントロールを選択します。シングルLEDコントロールを備えたリーダーは通常、赤と緑の間で切り替えます。デュアルLED制御に対応したリーダーでは、赤色LEDと緑色LEDにそれぞれ別の配線が使用されます。つまり、各LEDを独立して制御できます。両方のLEDがオンの場合、ライトは黄色になります。リーダーがサポートするLEDコントロールについては、メーカーの情報を参照してください。

[OSDP, RS485 half duplex (OSDP、RS485半二重)] – 半二重をサポートするRS485リーダーを選択します。リーダーがサポートするプロトコルについては、メーカーの情報を参照してください。

- 以下のREX装置のオプションがあります。

[Active low (アクティブ低)] – REX装置による閉回路をアクティブにする場合に選択します。

[Active high (アクティブ高)] – REX装置による開回路をアクティブにする場合に選択します。

[REX does not unlock door (REXでドアをロック解除しない)] – REX信号がドアの開放に影響しない (メカニカルハンドルまたはプッシュバー付きドアなど) 場合に選択します。ユーザーがアクセス時間内にドアを開いていれば、ドアのこじ開けのアラームはトリガーされません。ユーザーがREX装置をアクティブ化するとドアが自動的にロック解除される場合は選択解除します。

ほとんどのロック、ドアモニター、およびリーダーのオプションは、リセットしたり新しいハードウェア設定を開始したりしなくても、変更することができます。[Setup > Hardware Reconfiguration (設定 > ハードウェアの再設定)] に移動します。

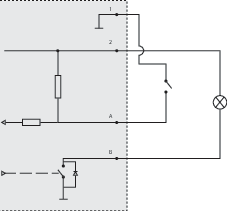

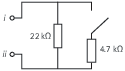

監視入力の使用方法

監視入力は、ドアコントローラーと、リーダー、REX装置、およびドアモニターとの間の接続ステータスを報告します。接続が中断されると、イベントが有効になります。

- 監視入力を使用するには:

使用するすべての監視入力に終端抵抗器を設置します。監視入力の接続図を参照してください。

[Setup > Hardware Reconfiguration (設定 > ハードウェアの再設定)] に移動し、[Enable supervised inputs (監視入力を有効にする)] を選択します。ハードウェアの設定中に監視入力を有効にすることもできます。

状態監視の互換性について

- 以下のコネクタは、状態監視をサポートします。

リーダーI/Oコネクタ – 信号のいたずら。リーダーI/Oコネクタを参照してください。

ドアコネクタ。ドアコネクタを参照してください。

- 状態監視で使用できるリーダーおよびスイッチは、以下のとおりです。

内部プルアップ1 kΩ~5 Vのリーダーおよびスイッチ。

内部プルアップなしのリーダーおよびスイッチ。

ワイヤレスロックの新しいハードウェア設定を作成する方法

[Setup > Hardware Configuration (設定 > ハードウェア設定)] に移動し、[Start new hardware configuration (新しいハードウェア設定の開始)] をクリックします。

Axis製品の名前を入力します。

周辺機器のリストで、ワイヤレスゲートウェイのメーカーを選択します。

有線のドアを接続する場合は、[1 Door (1ドア)] チェックボックスをオンにし、[Next (次へ)] をクリックします。ドアが含まれない場合は、[Finish (完了)] をクリックします。

ロックのメーカーに応じて、以下の箇条書きのいずれかに従って進んでください。

ASSA Aperio:リンクをクリックしてハードウェアピン配置図を表示するか、[Close (閉じる)] をクリックし、[Setup > Hardware Reconfiguration (設定 > ハードウェアの再設定)] に移動して設定を完了します。Assa AperioTMのドアとデバイスの追加を参照してください。

SmartIntego:リンクをクリックしてハードウェアピン配置図を表示するか、[Click here to select wireless gateway and configure doors (ここをクリックしてワイヤレスゲートウェイを選択し、ドアを設定する)] をクリックして設定を完了します。SmartIntegoの設定方法を参照してください。

Assa AperioTMのドアとデバイスの追加

ワイヤレスドアをシステムに追加する前に、Aperio PAP (Aperioプログラミングアプリケーションツール) を使用して、接続されたAssa Aperioコミュニケーションハブとドアをペアリングする必要があります。

ワイヤレスドアを追加するには:

[Setup (設定)] > [Hardware Reconfiguration (ハードウェアの再設定)] を選択します。

[Wireless Doors and Devices (ワイヤレスドアおよびデバイス)] で、[Add door (ドアの追加)] をクリックします。

[Door name (ドア名)] フィールドに、わかりやすい名前を入力します。

[Lock (ロック)] の [ID] フィールドに、追加するデバイスの6文字のアドレスを入力します。デバイスのアドレスは、製品のラベルに印刷されています。

必要に応じて、[Door position sensor (ドアポジションセンサー)] で、[Built in door position sensor (内蔵ドアポジションセンサー)] または [External door position sensor (外部ドアポジションセンサー)] を選択します。

- 注

外部ドアポジションセンサー (DPS) を使用する場合は、Aperioロックデバイスを設定する前に、デバイスがドアハンドルの状態検知に対応していることを確認してください。

必要に応じて、[Door position sensor (ドアポジションセンサー)] の [ID] フィールドに、追加するデバイスの6文字のアドレスを入力します。デバイスのアドレスは、製品のラベルに印刷されています。

[追加]をクリックします。

エレベーター制御システム (AXIS A9188) を含む新しいハードウェア設定を作成する方法

ハードウェア設定を作成する前に、AXIS A9188 Network I/O Relay Moduleでユーザーを追加する必要があります。A9188のWebインターフェース > [Preferences > Additional device configuration > Basic setup > Users > Add > User setup (環境設定 > 追加のデバイス設定 > 基本設定 > ユーザー > 追加 > ユーザーの設定)] に移動します。

それぞれのAxis Network Door Controllerで、最大2つのAXIS 9188 Network I/O Relay Modulesを設定できます。

A1001で、[Setup > Hardware Configuration (設定 > ハードウェア設定)] に移動し、[Start new hardware configuration (新しいハードウェア設定の開始)] をクリックします。

Axis製品の名前を入力します。

周辺機器のリストで、[Elevator control (エレベーターコントロール)] を選択してAXIS A9188 Network I/O Relay Moduleを含め、[Next (次へ)] をクリックします。

接続されたリーダーの名前を入力します。

使用するリーダープロトコルを選択し、[Finish (完了)] をクリックします。

[Network Peripherals (ネットワーク周辺機器)] をクリックして設定を完了するか (ネットワーク周辺機器の追加および設定の方法参照)、リンクをクリックしてハードウェアピン配置図を表示します。

ネットワーク周辺機器の追加および設定の方法

- ネットワーク周辺機器を設定する前に、AXIS A9188 Network I/O Relay Moduleでユーザーを追加する必要があります。AXIS A9188のWebインターフェース > [Preferences > Additional device configuration > Basic setup > Users > Add > User setup (環境設定 > 追加のデバイス設定 > 基本設定 > ユーザー > 追加 > ユーザーの設定)] に移動します。

- 別のAXIS A1001 Network Door Controllerをネットワーク周辺機器として追加しないでください。

デバイスを追加するには [Setup > Network Periphals (設定 > ネットワーク周辺機器)] に移動します。

検知されたデバイスでデバイスを見つけます。

[Add this device (このデバイスを追加)] をクリックします。

デバイスの名前を入力します。

AXIS A9188のユーザー名とパスワードを入力します。

[追加]をクリックします。

[Manually add device (デバイスを手動で追加)] ダイアログにMACアドレスまたはIPアドレスを入力すると、ネットワーク周辺機器を手動で追加できます。

スケジュールを削除する場合は、まずそのスケジュールがネットワークI/Oリレー モジュールで使用されていないことを確認してください。

ネットワーク周辺機器にI/Oおよびリレーを設定する方法

ネットワーク周辺機器を設定する前に、AXIS A9188 Network I/O Relay Moduleでユーザーを追加する必要があります。AXIS A9188のWebインターフェース > [Preferences > Additional device configuration > Basic setup > Users > Add > User setup (環境設定 > 追加のデバイス設定 > 基本設定 > ユーザー > 追加 > ユーザーの設定)] に移動します。

[Setup > Network Periphals (設定 > ネットワーク周辺機器)] に移動し、[Added devices (追加するデバイス)] 行をクリックします。

フロアとして設定するI/Oとリレーを選択します。

[Set as floor (フロアとして設定)] をクリックして名前を入力します。

[追加] をクリックします。

これで、[Access Management (アクセス管理)] の [Floor (フロア)] タブにフロアが表示されます。

AXIS Entry Managerで、最大16個のフロアを追加できます。

ハードウェアの接続の確認

ハードウェアの設置と設定が完了すると、ドアコントローラーの有効期限中はいつでも、接続されたドアのモニター、ネットワークのI/Oリレーモジュール、ロック、リーダーの機能を確認することができます。

設定を確認し、検証コントロールにアクセスするには [Setup > Hardware Connection Verification (設定 > ハードウェア接続の確認)] に移動します。

ドアの制御の検証

ドアの状態 – ドアモニター、ドアのアラームおよびロックの現在の状態を確認します。[Get current state (現在の状態を取得)] をクリックします。

ロック – ロックを手動でトリガーします。プライマリロックとセカンダリロックがある場合は両方に適用されます。[Lock (ロック)] または [Unlock (ロックを解除)] をクリックします。

ロック – アクセス権を付与するロックを手動でトリガーします。プライマリロックにのみ適用されます。[Access (アクセス)] をクリックします。

リーダー: フィードバック – さまざまなコマンドについて、音声やLED信号などのリーダーからのフィードバックを確認します。コマンドを選択し、[Test (テスト)] をクリックします。利用可能なフィードバックの種類は、リーダーによって異なります。詳細については、リーダーからのフィードバックを参照してください。メーカーの指示も参照してください。

リーダー: いたずら – 前回のいたずらに関する情報を取得します。リーダーがインストールされている場合、最初に試行されたいたずらが登録されます。[Get last tampering (前回のいたずらに関する情報を取得)] をクリックします。

リーダー: カードの読み取り – 前回のカード読み取りに関する情報、または、リーダーによって許可された他のユーザートークンの種類に関する情報を取得します。[Get last credential (前回の認証情報を取得)] をクリックします。

REX – 前回、押された退出要求 (REX) 装置に関する情報を取得します。[Get last REX (前回のREXに関する情報を取得)] をクリックします。

フロアのコントロール検証

フロアの状態 – フロアアクセスの現在の状態を確認します。[Get current state (現在の状態を取得)] をクリックします。

フロアのロックとフロアのロック解除 – フロアアクセスを手動でトリガーします。プライマリロックとセカンダリロックがある場合は両方に適用されます。[Lock (ロック)] または [Unlock (ロックを解除)] をクリックします。

フロアアクセス – 一時的なフロアアクセスを手動で許可します。プライマリロックにのみ適用されます。[Access (アクセス)] をクリックします。

エレベーターリーダー: フィードバック – さまざまなコマンドについて、音声やLED信号などのリーダーからのフィードバックを確認します。コマンドを選択し、[Test (テスト)] をクリックします。利用可能なフィードバックの種類は、リーダーによって異なります。詳細については、リーダーからのフィードバックを参照してください。メーカーの指示も参照してください。

エレベーターリーダー: いたずら – 前回のいたずらに関する情報を取得します。リーダーがインストールされている場合、最初に試行されたいたずらが登録されます。[Get last tampering (前回のいたずらに関する情報を取得)] をクリックします。

エレベーターリーダー: カードの読み取り – 前回のカード読み取りに関する情報、または、リーダーによって許可された他のユーザートークンの種類に関する情報を取得します。[Get last credential (前回の認証情報を取得)] をクリックします。

REX – 前回、押された退出要求 (REX) 装置に関する情報を取得します。[Get last REX (前回のREXに関する情報を取得)] をクリックします。

カードおよびフォーマットの設定

ドアコントローラーには一般に使用されている定義済みのカードフォーマットがいくつかあり、そのまま使用することも、必要に応じて変更することもできます。カスタムのカードフォーマットを作成することもできます。各カードフォーマットには、カードに保存される情報の体系化の方法を規定する、さまざまなルールセットやフィールドマップがあります。カードフォーマットを定義することで、コントローラーがリーダーから取得する情報をどのように解釈するかがシステムに通知されます。リーダーがサポートするカードフォーマットの詳細については、メーカーの指示を参照してください。

- カードフォーマットを有効にするには:

[Setup > Configure cards and formats (設定 > カードとフォーマットの設定)] に移動します。

接続するリーダーが使用するカードフォーマットに一致する1つ以上のカードフォーマットを選択します。

- カードフォーマットを新規作成するには:

[Setup > Configure cards and formats (設定 > カードとフォーマットの設定)] に移動します。

[Add card format (カードフォーマットの追加)] をクリックします。

Add card format (カードフォーマットの追加)] ダイアログで、カードフォーマットの名前、説明、およびビット長を入力します。カードフォーマットの説明を参照してください。

[Add field map (フィールドマップの追加)] をクリックして必要な情報をフィールドに入力します。フィールドマップを参照してください。

複数のフィールドマップを追加するには、上記の手順を繰り返します。

[Card formats (カードフォーマット)] リストのアイテムを展開してカードフォーマットの説明とフィールドマップを表示するには、![]() をクリックします。

をクリックします。

カードフォーマットを編集するには、![]() をクリックし、カードフォーマットの説明とフィールドマップを必要に応じて変更します。その後、[Save (保存)] をクリックします。

をクリックし、カードフォーマットの説明とフィールドマップを必要に応じて変更します。その後、[Save (保存)] をクリックします。

[Edit card format (カードフォーマットの編集)] ダイアログまたは [Add card format (カードフォーマットの追加)] ダイアログでフィールドマップを削除するには、![]() をクリックします。

をクリックします。

カードフォーマットを削除するには、![]() をクリックします。

をクリックします。

- カードフォーマットに対するすべての変更は、ドアコントローラーシステム全体に適用されます。

- 最低1つのリーダーが接続された最低1つのドアコントローラーをシステムに設定している場合は、カードフォーマットを有効または無効にのみ設定できます。「ハードウェアの設定」および「リーダーとREX装置の設定方法」を参照してください。

- 同一ビット長の2つのカードフォーマットを同時にアクティブにすることはできません。たとえば、「Format A」と「Format B」という2つの32ビットカードフォーマットを定義していて「Format A」を有効にしている場合は、先に「Format A」を無効にしない限り、「Format B」を有効にすることはできません。

- 有効にしているカードフォーマットがない場合は、[Card raw only (カード保存未加工データのみ)] および [Card raw and PIN (カード保存未加工データとPIN)] の識別タイプを使用してカードを識別し、さらにユーザーにアクセス権を付与することができます。ただし、リーダーのメーカーまたはリーダーの設定によって異なるカード保存未加工データが生成される場合があるため、 この方法はお勧めできません。

カードフォーマットの説明

[Name (名前)] (必須) – 分かりやすい名前を入力します。

[Description (説明)] – 必要に応じて追加情報を入力します。この情報は、[Edit card format (カードフォーマットの編集)] ダイアログおよび [Add card format (カードフォーマットの追加)] ダイアログにのみ表示されます。

[Bit length (ビット長)] (必須) – カードフォーマットのビット長を入力します。1~1000000000の数値にする必要があります。

フィールドマップ

[Name (名前)] (必須) – フィールドマップ名をスペースなしで入力します。例:

OddParity一般的なフィールドマップの例は、次のとおりです。

Parity– エラー検知にパリティビットを使用します。通常、パリティビットはバイナリコード文字列の先頭または末尾に追加され、文字列内の 1 の数が奇数か偶数かを示します。EvenParity– 偶数パリティビットは、文字列内の1の数が偶数になるようにします。値1を持つビットがカウントされます。カウントがすでに偶数の場合、パリティビット値は0に設定されます。カウントが奇数の場合は、カウントの合計が偶数の数になるように、偶数のパリティビット値は1に設定されます。OddParity– 奇数パリティビットは、文字列内の1の数が奇数になるようにします。値1を持つビットがカウントされます。カウントがすでに奇数の場合、この奇数のパリティビット値は0に設定されます。カウントが偶数の場合は、カウントの合計が奇数の数になるように、偶数のパリティビット値は1に設定されます。FacilityCode– 設備コードは、トークンが注文済みのエンドユーザー認証情報バッチと一致するかを確認するために使用される場合があります。従来、使用されていたアクセスコントロールシステムは、検証の精度が低く、合致するサイトコードでエンコードされていた認証情報バッチで、すべての従業員の入場を許可していました。本製品で設備コードを検証するには、大文字と小文字を区別する、このフィールドマップの名前が必須です。CardNr– カード番号またはユーザーIDは、アクセスコントロールシステムの検証で最も一般に使用されている情報です。本製品でカード番号を検証するには、大文字と小文字を区別する、このフィールドマップの名前が必須です。CardNrHex– 本製品でカード番号のバイナリデータは小文字の16進数にエンコードされています。これは主に、リーダーから予想したカード番号を取得できない場合のトラブルシューティング目的で使用されます。

[Range (範囲)] (必須) – フィールドマップのビット範囲を入力します。例: 1、2~17、18~33、および34。

[Encoding (エンコード方式)] (必須) – 各フィールドマップのエンコード方式を選択します。

[BinLE2Int] – バイナリデータをリトルエンディアン方式のビット並び順で整数としてエンコードします。整数とは、小数点以下を含めない整数にする必要があることを意味します。リトルエンディアン方式のビット並び順とは、最初のビットが最小 (下位) であることを意味します。

[BinBE2Int] – バイナリデータをビッグエンディアン方式のビット並び順で整数としてエンコードします。整数とは、小数点以下を含めない整数にする必要があることを意味します。ビッグエンディアン方式のビット並び順とは、最初のビットが最大 (上位) であることを意味します。

[BinLE2Hex] – バイナリデータをリトルエンディアン方式のビット並び順で小文字の16進数としてエンコードします。16進法は、0~9の数字とa~fの文字からなる16種類の記号で構成されます。リトルエンディアン方式のビット並び順とは、最初のビットが最小 (最下位) であることを意味します。

[BinBE2Hex] – バイナリデータをビッグエンディアン方式のビット並び順で小文字の16進数としてエンコードします。16進法は、0~9の数字とa~fの文字からなる16種類の記号で構成されます。ビッグエンディアン方式のビット並び順とは、最初のビットが最大 (最上位) であることを意味します。

[BinLEIBO2Int] – バイナリデータはBinLE2Intと同様にエンコードされますが、フィールドマップを使用してエンコードする前に、カード未加工データが逆のバイト順で複数バイトシーケンスに読み出されます。

[BinBEIBO2Int] – バイナリデータはBinBE2Intと同様にエンコードされますが、フィールドマップを使用してエンコードする前に、カード未加工データが逆のバイト順で複数バイトシーケンスに読み出されます。

ご使用のカードフォーマットでどのフィールドマップが使用されているかについては、メーカーの指示を参照してください。

プリセット設備コード

トークンと設備のアクセスコントロールシステムが一致することを確認するために、設備コードを使用する場合があります。 単一設備に発行されたすべてのトークンに同一の設備コードが設定されていることがよくあります。 プリセット設備コードを入力することで、大量のカードを手動で登録する際の省力化になります。 ユーザーを追加する場合のプリセット設備コードの自動入力については、ユーザー認証情報を参照してください。

プリセット設備コードを設定するには:

[Setup > Configure cards and formats (設定 > カードとフォーマットの設定)] に移動します。

[Preset facility code (プリセット設備コード)] で、 設備コードを入力します。

[Set facility code (設備コードの設定)] をクリックします。

サービスの設定

[Setup (設定)] ページの [Configure Services (サービスの設定)] を使用して、ドアコントローラーで使用できる外部サービスの設定にアクセスします。

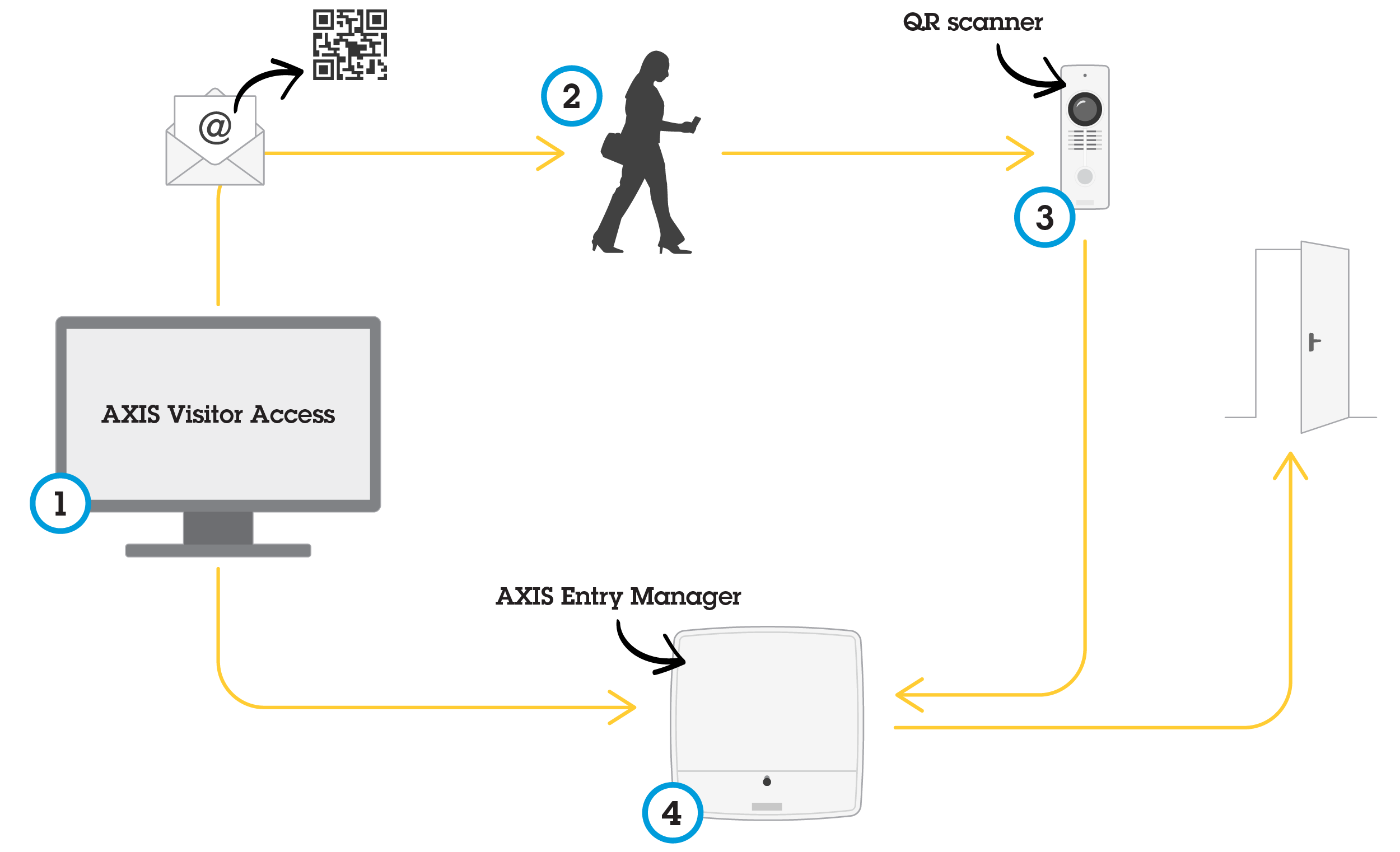

AXIS Visitor Access

AXIS Visitor Accessを使用する場合、一時的な認証情報をQRコードの形式で作成できます。 アクセスコントロールシステムに接続されているAxisネットワークカメラまたはドアステーションは、QRコードをスキャンします。

- サービスは以下の要素で構成されます。

AXIS Entry Managerとバージョン1.65.2以降のファームウェアが組み込まれたAxisドアコントローラー

QRスキャナーアプリケーションがインストールされたAxisネットワークカメラまたはドアステーション

AXIS Visitor AccessアプリケーションがインストールされたWindows® PC

ユーザーがAXIS Visitor Accessで招待状を作成し (1)、その招待状を訪問者のメールアドレスに送信します。 同時に、ドアのロックを解除する認証情報が作成され、接続されたAxisドアコントローラーに保存されます (4)。 訪問者が、招待状に含まれるQRコードをネットワークカメラまたはネットワークドアステーションに示し (3)、それによって訪問者のためにドアのロックを解除するようにドアコントローラーに依頼されます (4)。

QR CodeはDenso Wave, inc.の登録商標です。

前提条件: AXIS Visitor Access

- AXIS Visitor Accessサービスを使用する前に、次のことが必要です。

ドアコントローラーのハードウェアを設定する

Axisネットワークカメラまたはドアステーションが、ドアコントローラーと同じネットワークに接続され、ドアの近くの訪問者にアクセスできるように配置されている

AXIS Visitor Accessインストールパッケージがある。 パッケージはaxis.comにあります

ドアコントローラーに2つの追加ユーザーアカウント (AXIS Visitor Accessサービスだけで使用)。AXIS Visitor Accessアプリケーションに1つ、QRスキャナーアプリケーションに1つ必要です。 ユーザーアカウントの作成方法については、ユーザーを参照してください。

- AXIS Visitor Accessサービスは、システム全体で1つのドアコントローラーにのみ接続できます。

- AXIS Visitor Accessサービスでは、接続されたドアコントローラーによって制御されるドアにのみ対応できます。 システム内の他のドアには対応できません。

- 訪問者を変更および削除するには、AXIS Visitor Accessアプリケーションを使用します。AXIS Entry Managerは使用しないでください。

- AXIS Visitor Accessに使用するユーザーアカウントのパスワードを変更した場合は、AXIS Visitor Accessでも同様に更新する必要があります。

- QRスキャナーアプリケーションに使用するユーザーアカウントのパスワードを変更した場合は、QRスキャナーをもう一度設定する必要があります。

AXIS Visitor Accessを設定する

AXIS Visitor Accessサービスを設定するときは、Axisネットワークカメラまたはネットワークドアステーションに、QRスキャナーアプリケーションをインストールします。 別のインストールは必要ありません。

ドアコントローラーのWebページで、[Setup > Configure Services > Settings (セットアップ > サービスの設定 > 設定)] の順に移動します。

[Start a new setup (新しい設定の開始)] をクリックします。

指示に従って、設定を完了します。

- 重要

HTTPSの使用を強制する場合は、ドアコントローラーがHTTPSで通信することを確認します。 そうでない場合、アプリケーションはドアコントローラーと通信できません。

一時的な認証情報を作成するために使用されるコンピューターに、AXIS Visitor Accessアプリケーションをインストールして設定します。

SmartIntego

SmartIntegoは、ドアコントローラーで処理できるドアの数を増やすワイヤレスソリューションです。

SmartIntegoの必要条件

SmartIntegoの設定を進める前に、以下の必要条件を満たす必要があります。

csvファイルを作成する必要があります。このcsvファイルには、SmartIntegoソリューションで使用されるGatewayNodeとドアに関する情報が含まれます。このファイルは、SimonsVossパートナーによって提供されるスタンドアロンソフトウェアで作成されます。

SmartIntegoのハードウェア設定が行われました。ワイヤレスロックの新しいハードウェア設定を作成する方法を参照してください。

- SmartIntego設定ツールは、バージョン2.1.6452.23485、ビルド2.1.6452.23485 (2017年8月31日午後1:02:50) 以降である必要があります。

- Advanced Encryption Standard (AES) はSmartIntegoに対応していないため、SmartIntego設定ツールで無効にする必要があります。

SmartIntegoの設定方法

- 示された必要条件を満たしていることを確認します。

- バッテリーの状態がさらにわかりやすくなるように、[Setup (設定)] > [Configure event and alarms logs (イベントとアラームのログ設定)] の順に選択し、アラームとして [Door — Battery alarm (ドア — バッテリーアラーム)] または [IdPoint — Battery alarm (IdPoint — バッテリーアラーム)] を追加します。

- ドアモニターの設定はインポートされたCSVファイルに入っています。通常の設置では、この設定を変更する必要はありません。

[Browse... (参照...)] をクリックし、CSVファイルを選択して、[Upload file (ファイルのアップロード)] をクリックします。

GatewayNodeを選択し、[Next (次へ)] をクリックします。

新しい設定のプレビューが表示されます。必要に応じて、ドアモニターを無効にします。

[Configure (設定)] をクリックします。

設定に含まれるドアの概要が表示されます。[Settings (設定)] をクリックして、各ドアを個別に設定します。

SmartIntegoの再設定方法

一番上のメニューで [Setup (設定)] をクリックします。

[Configure Services (サービスの設定)] > [Settings (設定)] をクリックします。

[Re-configure (再設定)] をクリックします。

[Browse... (参照...)] をクリックし、CSVファイルを選択して、[Upload file (ファイルのアップロード)] をクリックします。

GatewayNodeを選択し、[Next (次へ)] をクリックします。

新しい設定のプレビューが表示されます。必要に応じて、ドアモニターを無効にします。

- 注

ドアモニターの設定はインポートされたCSVファイルに入っています。通常の設置では、この設定を変更する必要はありません。

[Configure (設定)] をクリックします。

設定に含まれるドアの概要が表示されます。[Settings (設定)] をクリックして、各ドアを個別に設定します。

ネットワークドアコントローラーの管理

[Manage Network Door Controllers in System (システムのネットワークドアコントローラーを管理)] ページは、ドアコントローラー情報、システムステータス情報およびシステムを構成する他のドアコントローラーに関する情報を表示します。 また、このページで管理者がドアコントローラーを追加したり削除したりして、システムの設定を変更できます。

システム内のすべてのドアコントローラーは、同じネットワークに接続し、1か所で使用するように設定する必要があります。

ドアコントローラーを管理するには [Setup > Manage Network Door Controllers in System (設定 > システムのネットワークドアコントローラーを管理)] に移動します。

- [Manage Network Door Controllers in System (システムのネットワークドアコントローラーを管理)] ページには以下のパネルがあります。

[System status of this controller (このコントローラーのシステムステータス)] – ドアコントローラーのシステムステータスが表示され、システムとスタンドアロンモードを切り替えることができます。 詳細については、ドアコントローラーのシステムステータス を参照してください。

[Network door controllers in system (システム内のネットワークドアコントローラー)] – システムのドアコントローラーに関する情報が表示され、コントローラーをシステムに追加したりシステムから削除したりするためのコントロールが含まれています。 詳細については、システム内の接続するドアコントローラー を参照してください。

ドアコントローラーのシステムステータス

ドアコントローラーをドアコントローラーシステムの一部として構成できるかどうかは、システムのステータスによって異なります。 ドアコントローラーのシステムのステータスは、[System status for this controller (このコントローラーのシステムステータス)] パネルに表示されます。

ドアコントローラーがスタンドアロンモードになっておらず、システムに追加されないように保護する場合は、[Activate standalone mode (スタンドアロンモードのアクティブ化)] をクリックしてスタンドアロンモードに移行します。

スタンドアロンモードになっているドアコントローラーをシステムに追加したい場合は、[Deactivate standalone mode (スタンドアロンモードの非アクティブ化)] をクリックしてスタンドアロンモードを終了します。

システムモード

[This controller is not part of a system and not in standalone mode (このドアコントローラーはシステムの一部ではなくスタンドアロンモードでない)] – ドアコントローラーはシステムの一部として設定されておらず、スタンドアロンモードでもありません。 これは、ドアコントローラーが開放されていて同じネットワーク内の他の任意のドアコントローラーによってシステムに追加できることを意味します。 ドアコントローラーがシステムに追加されないように保護するには、スタンドアロンモードをアクティブ化します。

[This controller is set to standalone mode (このコントローラーはスタンドアロンモードに設定されている)] – ドアコントローラーはシステムの一部ではありません。 このコントローラーは、ネットワークの他のドアコントローラーでシステムに追加することも、他のドアコントローラーを追加することもできません。 通常、スタンドアロンモードは、1つのドアコントローラーと1つまたは2つのドアからなる小規模の設定で使用されます。 ドアコントローラーをシステムに追加できるようにするには、スタンドアロンモードを非アクティブ化します。

[This controller is part of a system (このコントローラーはシステムの一部である)] – ドアコントローラーは分散システムの一部です。 分散システムでは、ユーザー、グループ、ドア、およびスケジュールを接続するコントローラー間で共有します。

システム内の接続するドアコントローラー

- [Network door controllers in system (システム内のネットワークドアコントローラー)] パネルには、以下のシステム変更に関するコントロールがあります。

システムへのドアコントローラーの追加については、システムにドアコントローラーを追加するを参照してください。

システムからのドアコントローラーの削除については、システムからドアコントローラーを削除するを参照してください。

接続されたドアコントローラーのリスト

- [Network door controllers in system (システム内のネットワークドアコントローラー)] パネルには、システム内の接続されているドアコントローラーに関する以下のIDおよびステータス情報を表示するリストも含まれています。

[Name (名前)] – ユーザーが定義したドアコントローラーの名前。 ハードウェアの設定時に管理者が名前を設定しなかった場合は、デフォルトの名前が表示されます。

[IP address (IPアドレス)]

[MAC address (MACアドレス)]

[Status (ステータス)] – システムへのアクセスで使用するドアコントローラーに、ステータス [This controller (このコントローラー)] が表示されます。 システム内の他のドアコントローラーには、ステータス [Online (オンライン)] が表示されます。

[Firmware version (ファームウェアバージョン)]

他のドアコントローラーのWebページを開くには、コントローラーのIPアドレスをクリックします。

リストを更新するには、[Refresh the list of controllers (コントローラーのリストを更新)] をクリックします。

システム内のすべてのコントローラーは、常に同じバージョンのファームウェアを使用する必要があります。 システム全体のすべてのコントローラーでファームウェアの並列アップグレードを行うには、Axis Device Managerを使用します。

システムにドアコントローラーを追加する

ドアコントローラーをペアリングすると、追加されたコントローラーのすべてのアクセス管理設定は削除され、システムのアクセス管理設定によって上書きされます。

ドアコントローラーのリストからドアコントローラーをシステムに追加するには:

[Setup > Manage Network Door Controllers in System (設定 > システムのネットワークドアコントローラーを管理)] に移動します。

[Add controllers to system from list (リストからコントローラーをシステムに追加)] をクリックします。

追加するコントローラーを選択します。

[Add (追加)] をクリックします。

ドアコントローラーをさらに追加するには、上記の手順を繰り返します。

既知のIPアドレスまたはMACアドレスを使用してドアコントローラーをシステムに追加するには:

[Manage Devices (デバイス管理)] に移動します。

[Add controller to system by IP or MAC address (IPまたはMACアドレスを使用してコントローラーをシステムに追加)] をクリックします。

IPアドレスまたはMACアドレスを入力します。

[Add (追加)] をクリックします。

ドアコントローラーをさらに追加するには、上記の手順を繰り返します。

ペアリングが完了すると、システムのすべてのドアコントローラーによって、すべてのユーザー、ドア、スケジュール、およびグループが共有されます。

リストを更新するには、[Refresh list of controllers (コントローラーのリストを更新)] をクリックします。

システムからドアコントローラーを削除する

- ドアコントローラーをシステムから削除する前に、ドアコントローラーのハードウェア設定をリセットしてください。 この手順をスキップすると、削除対象のドアコントローラーに関連するすべてのドアがシステムに残存して削除できなくなります。

- ドアコントローラーを2つのコントローラーシステムから削除すると、両方のドアコントローラーは自動的にスタンドアロンモードに切り替わります。

ドアコントローラーをシステムから削除するには:

削除するドアコントローラー経由でシステムにアクセスし、[Setup > Hardware Configuration (設定 > ハードウェア設定)] に移動します。

[Reset hardware configuration (ハードウェア設定のリセット)] をクリックします。

ハードウェア設定がリセットされたら、[Setup > Manage Network Door Controllers in System (設定 > システムのネットワークドアコントローラーを管理)] に移動します。

[Network door controllers in system (システム内のネットワークドアコントローラー)] リストで削除を希望するドアコントローラーを特定し、[Remove from system (システムから削除)] をクリックします。

ダイアログが開き、ドアコントローラーのハードウェア設定をリセットするよう求められます。 [Remove controller (コントローラーを削除)] をクリックして確認します。

ダイアログが開き、ドアコントローラーの削除を希望するか確認が求められます。 [OK] をクリックして確認します。 削除したドアコントローラーはこれでスタンドアロンモードになりました。

- ドアコントローラーがシステムから削除されると、そのすべてのアクセス管理設定は削除されます。

- オンラインのドアコントローラーのみ削除できます。

設定モード

設定モードは、デバイスに最初にアクセスするときの標準のモードです。 設定モードが無効になっている場合は、デバイスのほとんどの設定機能が表示されません。

設定モードの無効化をセキュリティの機能と見なすことはできません。 これは、間違った設定を停止することが目的であり、悪意あるユーザーが重要な設定を変更するのを阻止するためのものではありません。

設定モードを無効にする方法

[Setup (設定)] > [Disable Configuration Mode (設定モードを無効にする)] に移動します。

PINを入力して [OK] を選択します。

PINの入力は任意です。

設定モードを有効にする方法

[Setup (設定)] > [Enable Configuration Mode (設定モードを有効にする)] に移動します。

PINを入力して [OK] を選択します。

PINを覚えていない場合は、次のように入力すると設定モードを有効にできます。http://[IP-address]/webapp/pacs/index.shtml#resetConfigurationMode

メンテナンス手順

アクセスコントロールシステムのスムーズな動作を保つために、ドアコントローラーや接続されたデバイスを含めて、アクセスコントロールシステムを定期的にメンテナンスすることをお勧めします。

- 少なくとも年に一度はメンテナンスを行ってください。提案するメンテナンス手順には以下の手順が含まれますが、これらに限定されません。

ドアコントローラーと外部デバイスの間がすべてしっかりと接続されていることを確認します。

すべてのハードウェアの接続を確認します。ドアの制御の検証を参照してください。

接続された外部デバイスも含めて、システムが正常に機能することを確認します。

カードを通し、リーダー、ドア、およびロックをテストします。

システムにREX装置、センサー、またはその他のデバイスが含まれる場合は、それらもテストします。

アクティブになったら、いたずら警告をテストします。

- 上記のいずれかの手順で不良が示されたり、予想通りの動作にならなかったりした場合は、以下の操作を行います。

適切な機器を使用してワイヤーの信号をテストし、ワイヤーまたはケーブルが何らかの損傷を受けていないかチェックします。

損傷を受けたか不良が示されたケーブルおよびワイヤーをすべて交換します。

ケーブルとワイヤーを交換したら、すべてのハードウェアの接続をもう一度確認します。ドアの制御の検証を参照してください。

すべてのアクセススケジュール、ドア、グループ、およびユーザーが最新であることを確認します。

ドアコントローラーが予想どおりに動作しない場合は、詳細についてトラブルシューティングとメンテナンスを参照してください。

アクセス管理

ユーザーについて

AXIS Entry Managerでは、ユーザーとは、1つ以上のトークン (識別タイプ) の所有者として登録されている人を指します。 各ユーザーには、アクセスコントロールシステム内のドアへのアクセスが許可される、固有のユーザープロファイルを付与する必要があります。 ユーザープロファイルは、ユーザー名と、ドアへのアクセスが許可されるタイミングと方法を記載した認証情報で構成されています。 詳細については、ユーザーの作成および編集 を参照してください。

ここで言うユーザーと管理者とを混同しないようにしてください。 管理者には、すべての設定に対する無制限のアクセス権があります。 また、アクセスコントロールシステムの管理という観点から、本製品 (AXIS Entry Manager) のWebページでは、管理者をユーザーと呼ぶ場合もあります。 詳細については、ユーザー を参照してください。

[Access Management (アクセス管理)] ページ

[Access Management (アクセス管理)] ページでは、システムのユーザー、グループ、ドア、スケジュールを設定および管理できます。 [Access Management (アクセス管理)] ページを開くには、[Access Management (アクセス管理)] をクリックします。

ユーザーをグループに追加して、アクセススケジュールおよびドアを適用するには、[Groups (グループ)] リストと [Doors (ドア)] リストの該当する宛先に項目をドラッグします。

アクションが必要なメッセージが赤色で表示されます。

ワークフローの選択

アクセス管理の構造には柔軟性があり、ニーズに合わせてワークフローを開発することができます。 次にワークフローの例を示します。

アクセススケジュールを作成します。アクセススケジュールの作成と編集を参照してください。

グループを作成します。グループの作成および編集を参照してください。

アクセススケジュールをグループに適用します。

アクセススケジュールを各識別タイプに適用します。

ドアまたはフロアをグループに適用します。

ユーザーを作成します。ユーザーの作成および編集を参照してください。

ユーザーをグループに追加します。

このワークフローの適用例については、アクセススケジュールの組み合わせの例を参照してください。

アクセススケジュールの作成と編集

アクセススケジュールを使用して、ドアにアクセスできるタイミングとできないタイミングの一般的なルールを定義します。 また、グループがシステム内のドアにアクセスできるタイミングとできないタイミングに関するルールも定義します。 詳細については、アクセススケジュールタイプ を参照してください。

- 新しいアクセススケジュールを作成するには:

[Access Management (アクセス管理)] に移動します。

[Access Schedules (アクセススケジュール)] タブで [Add new schedule (新しいスケジュールを追加する)] をクリックします。

[Add access schedule (アクセススケジュールの追加)] ダイアログにスケジュール名を入力します。

正規のアクセススケジュールを作成するには、[Addition Schedule (追加スケジュール)] を選択します。

除外スケジュールを作成するには、[Subtraction Schedule (除外スケジュール)] を選択します。

詳細については、アクセススケジュールタイプ を参照してください。

[Save (保存)] をクリックします。

[Access Schedules (アクセススケジュール)] リストのアイテムを展開するには、![]() をクリックします。 追加スケジュールは緑色のテキスト、除外スケジュールは濃い赤色のテキストで表示されます。

をクリックします。 追加スケジュールは緑色のテキスト、除外スケジュールは濃い赤色のテキストで表示されます。

アクセススケジュールのカレンダーを表示するには、![]() をクリックします。

をクリックします。

アクセススケジュールの名前またはスケジュールアイテムを編集するには、![]() をクリックして、変更を行います。 その後、[Save (保存)] をクリックします。

をクリックして、変更を行います。 その後、[Save (保存)] をクリックします。

アクセススケジュールを削除するには、![]() をクリックします。

をクリックします。

ドアコントローラーには、サンプルとして使用したり、必要に応じて変更したりできる、定義済みでよく利用されているアクセススケジュールがいくつかあります。 ただし、定義済みの [Always (常時)] アクセススケジュールは変更または削除できません。

アクセススケジュールタイプ

- アクセススケジュールには次の2種類があります。

追加スケジュール – ドアへのアクセスが可能な時刻を定義する正規のアクセススケジュールです。 一般的な追加スケジュールは、営業時間、ビジネス時間、就業時間外、または夜間です。

除外スケジュール – 正規のアクセススケジュールに対する例外です。 一般に、このスケジュールは、正規のスケジュール (追加スケジュール) の期間内に発生する、特定の期間中のアクセスを制限するために使用されます。 たとえば、除外スケジュールは、平日に発生するユーザーの建物へのアクセスを祝祭日に拒否するのに使用できます。

- アクセスのスケジュールは両タイプとも、次の2つのレベルで使用できます。

識別タイプのスケジュール – ドアへのユーザーアクセスをリーダーが許可するタイミングと方法を決定します。 各識別タイプは、その特定の識別タイプでユーザーのアクセスをいつ許可するかをシステムに通知する、アクセススケジュールに接続する必要があります。 各識別タイプには、複数の追加スケジュールと除外スケジュールを追加することができます。 識別タイプについては、識別タイプを参照してください。

スケジュールをグループ化 – グループのメンバーがドアへのアクセスを許可されるタイミングを決定します。方法は決定しません。 各グループは、グループのメンバーにアクセスが許可されるタイミングをシステムに通知する1つまたは複数のアクセススケジュールに接続する必要があります。 各グループには、複数の追加スケジュールと除外スケジュールを追加することができます。 グループについては、グループの作成および編集を参照してください。

グループのスケジュールは、アクセス権限を制限することができますが、入退出に関するアクセス権限を識別タイプが許可する範囲を超えて拡張することはできません。 つまり、識別タイプのスケジュールで特定の時刻における入退出を制限する場合、その識別タイプのスケジュールをグループのスケジュールでオーバーライドすることはできません。 ただし、グループのスケジュールが識別タイプのスケジュールよりアクセスの制約が大きい場合は、グループのスケジュールで識別タイプのスケジュールがオーバーライドされます。

識別タイプスケジュールとグループスケジュールをいくつかの方法で組み合わせると、さまざまな結果を得ることができます。 アクセススケジュールの組み合わせ例については、アクセススケジュールの組み合わせの例を参照してください。

スケジュール項目の追加

スケジュールは、追加または削除の両方の場合で、イベントを1回 (シングル) にしたり、イベントを繰り返したりできます。

- アクセススケジュールにスケジュール項目を追加するには:

[Access Schedules (アクセススケジュール)] リストでアクセススケジュールを展開します。

[Add schedule item (スケジュール項目の追加)] をクリックします。

スケジュールの項目の名前を入力します。

[One time (1回)] または [Recurrence (繰り返し)] を選択します。

時間のフィールドに期間を設定します。時間のオプションを参照してください。

繰り返すスケジュールイベントの場合は、[Recurrence pattern (繰り返しパターン)] と[Range of recurrence (繰り返しの範囲)] のパラメーターを選択します。繰り返しパターンのオプションおよび繰り返し範囲のオプションを参照してください。

[Save (保存)] をクリックします。

時間のオプション

- 以下の時間のオプションがあります。

[All day (終日)] – 1日24時間にわたって継続するイベントの場合に選択します。 その後、[Start (開始)] に希望する日付を入力します。

[Start (開始)] – 時間フィールドをクリックし、希望する時刻を選択します。 必要な場合は、日付フィールドをクリックし、希望する月、日、および年を選択します。 フィールドに日付を直接入力することもできます。

[End (終了)] – 時間フィールドをクリックし、希望する時刻を選択します。 必要な場合は、日付フィールドをクリックし、希望する月、日、および年を選択します。 フィールドに日付を直接入力することもできます。

繰り返しパターンのオプション

- 以下の繰り返しパターンのオプションがあります。

[Yearly (毎年)] – 毎年繰り返す場合に選択します。

[Weekly (毎週)] – 毎週繰り返す場合に選択します。

[Monday (月曜日)]、[Tuesday (火曜日)]、[Wednesday (水曜日)]、[Thursday (木曜日)]、[Friday (金曜日)]、[Saturday (土曜日)]、および [Sunday (日曜日)] ごとに毎週繰り返す – 繰り返す曜日を選択します。

繰り返し範囲のオプション

- 以下の繰り返し範囲のオプションがあります。

[First occurenc (最初の発生)] – 日付フィールドをクリックし、希望する月、日、および年を選択します。 フィールドに日付を直接入力することもできます。

[No end date (終了日なし)] – 発生したアクションを無期限に繰り返す場合に選択します。

[End by (終了)] – 日付フィールドをクリックし、希望する月、日、および年を選択します。 フィールドに日付を直接入力することもできます。

グループの作成および編集

グループを使用すると、ユーザーとそのアクセス権をまとめて効率的に管理することができます。 グループはシステムに伝える認証情報で構成されています。具体的には、グループを構成するメンバーの名前、ドアへのアクセスをグループのメンバーに許可するタイミングと方法です。

各ユーザーは、1つ以上のグループに所属する必要があります。 グループにユーザーを追加するには、対象のユーザーを [Group (グループ)] リストの目的のグループにドラッグアンドドロップします。 詳細については、ユーザーの作成および編集 を参照してください。

- 新しいグループを作成するには:

[Access Management (アクセス管理)] に移動します。

[Groups (グループ)] タブで [Add new group (新しいグループを追加)] をクリックします。

[Add Group (グループを追加)] ダイアログで、グループの認証情報を入力します。グループの認証情報を参照してください。

[Save (保存)] をクリックします。

[Groups (グループ)] リストのアイテムを展開して、メンバー、ドアへのアクセス権、スケジュールを表示するには、![]() をクリックします。

をクリックします。

グループの名前または有効期間を編集するには、![]() をクリックして、変更を行います。 その後、[Save (保存)] をクリックします。

をクリックして、変更を行います。 その後、[Save (保存)] をクリックします。

グループが特定のドアにアクセスできるタイミングや方法を確認するには、![]() をクリックします。

をクリックします。

グループやそのメンバーを削除したり、グループからドアやスケジュールを削除したりするには、![]() をクリックします。

をクリックします。

グループの認証情報

- 以下のグループ認証情報を利用できます。

[Name (名前)] (必須)

[Valid from (発効日)] と [Valid to (期限終了日)] – グループ認証情報の有効期間の開始日と終了日を入力します。 日付フィールドをクリックし、希望する月、日、および年を選択します。 フィールドに日付を直接入力することもできます。

[Whitelist (ホワイトリスト)] – ホワイトリストグループのユーザーは、ネットワーク障害や電源障害が発生した場合でも、グループ内のドアに常時アクセスできます。 グループのユーザーはドアへの常時アクセス権があるため、スケジュールや発行日/期限終了日は適用されません。 ホワイトリストグループのユーザーがドアを開く場合は、Long access time (長いアクセス時間) はサポートされません。 ホワイトリストの機能をサポートするワイヤレスロックを備えたドアのみグループに追加できます。

- グループを保存できるようにするには、グループの [Name (名前)] を入力する必要があります。

- ユーザーをホワイトリストグループに追加すると、発行日/期限終了日は適用されません。

- ホワイトリストの認証情報をワイヤレスロックに同期させるにはしばらく時間がかかり、通常のドア開放手順に干渉が発生します。 ピーク時に大量の認証情報をシステムに追加したりシステムから削除したりするのは避けるようにしてください。 更新した認証情報とロックの同期が終了すると、ロックのイベントログには次のように表示されます。

SyncOngoing: false

ドアの管理

各ドアの全般的なルールは、[Doors (ドア)] タブを使用して管理します。 このルールには、ユーザーにドアへのアクセス権をどのように許可するかを決定する識別タイプや、各識別タイプをどのタイミングで有効にするかを決定するアクセススケジュールが追加されます。 詳細については、識別タイプおよびアクセススケジュールの作成と編集を参照してください。

ドアを管理する前に、ハードウェア設定を完了して、アクセスコントロールシステムにドアを追加する必要があります。設定の手順については、ハードウェアの設定を参照してください。

- ドアを管理するには:

[Access Management (アクセス管理)] に移動し、[Doors (ドア)] タブを選択します。

[Doors (ドア)] リストで、編集するドアの横にある

をクリックします。

をクリックします。少なくとも1つのグループに、ドアをドラッグします。 [Groups (グループ)] リストが空の場合は、新しいグループを作成します。グループの作成および編集を参照してください。

[Add identification type (識別タイプを追加)] をクリックして、ユーザーがリーダーに提示する必要がある、ドアへのアクセスが許可されるための認証情報を選択します。識別タイプを参照してください。

各ドアには、少なくとも1つの識別タイプを追加します。

複数の識別タイプを追加するには、上記の手順を繰り返します。

[Card number only (カード番号のみ)] と [PIN only (PINのみ)] の両方の識別タイプを追加すると、ユーザーは、カードをリーダーに通すか、PINを入力するいずれかの方法を選択してドアにアクセスできます。 しかし、これらを追加せずに、[Card number and PIN (カード番号およびPIN)] の識別タイプを追加した場合は、ドアにアクセスするには、ユーザーはカードをリーダーに通してから、PINを入力する必要があります。

認証情報が有効になるタイミングを決定するには、各識別タイプにスケジュールをドラッグします。

ドアを手動でロック/解除したり、一時的なアクセスを許可したりするには、必要に応じていずれかの手動ドアのアクションをクリックします。手動のドアアクションを使用するを参照してください。

ワイヤレスドア/デバイスでは、手動によるドアのロック/解除を管理したり、一時的なアクセス許可を管理したりする機能はご利用いただけません。

[Doors (ドア)] リストのアイテムを展開するには、![]() をクリックします。

をクリックします。

ドアまたはリーダーの名前を編集するには、![]() をクリックして変更を行います。 その後、[Save (保存)] をクリックします。

をクリックして変更を行います。 その後、[Save (保存)] をクリックします。

リーダー、識別タイプ、アクセススケジュールの組み合わせを確認するには、![]() をクリックします。

をクリックします。

ドアに接続するロックの機能を確認するには、検証コントロールをクリックします。ドアの制御の検証を参照してください。

識別タイプまたはアクセススケジュールを削除するには、![]() をクリックします。

をクリックします。

識別タイプ

識別タイプは、ユーザーにドアへのアクセスをどのように許可するかを決定するためのもので、ポータブルな認証ストレージデバイスや記憶された情報が使用されますが、これらをさまざまに組み合わせて使用することもあります。 一般的な識別タイプには、カードやキーフォブなどのトークン、個人の識別番号 (PIN)、退出要求 (REX) 装置などが含まれます。

認証情報の詳細については、ユーザー認証情報を参照してください。

- 以下の識別タイプを利用できます。

設備コードのみ – ユーザーはリーダーが許可するカードまたは設備コードが記載された他のトークンを使用するとドアにアクセスできます。

カード番号のみ – ユーザーはリーダーが許可するカードや他のトークンを使用した場合にのみドアにアクセスできます。 カード番号は、通常、カード面に印刷されている一意の番号です。 カード番号の記載場所については、カードの製造業者にお問い合わせください。 カード番号はシステムで取得することもできます。 接続されているリーダーにカードを通し、リストからリーダーを選択して [Retrieve (取得)] をクリックします。

カード保存未加工データのみ – ユーザーはリーダーが許可するカードや他のトークンを使用した場合にのみドアにアクセスできます。 情報は未加工データとしてカードに保存されます。 カードの未加工データはシステムで取得することができます。 接続されているリーダーにカードを通し、リストからリーダーを選択して [Retrieve (取得)] をクリックします。 この識別タイプは、カード番号が見つからない場合にのみ使用してください。

PINのみ – ユーザーは4桁の個人の識別番号 (PIN) を使用した場合にのみ、ドアにアクセスできます。

設備コードとPIN – ユーザーがドアにアクセスするには、リーダーが許可するカードまたは設備コードが記載された他のトークンと、PINの両方が必要です。 ユーザーは、指定どおりに、カード、PINという順序で認証情報を提示する必要があります。

カード番号とPIN – ユーザーがドアにアクセスするには、リーダーが許可するカードまたはトークンとPINの両方が必要です。 ユーザーは、指定どおりに、カード、PINという順序で認証情報を提示する必要があります。

カード保存未加工データとPIN – ユーザーがドアにアクセスするには、リーダーが許可するカードまたはトークンとPINの両方が必要です。 この識別タイプは、カード番号が見つからない場合にのみ使用してください。 ユーザーは、指定どおりに、カード、PINという順序で認証情報を提示する必要があります。

REX – ユーザーは、ボタン、センサー、またはプッシュバーなどの退出要求 (REX) 装置をアクティブにするとドアにアクセスできます。

ナンバープレートのみ – ユーザーは車両のナンバープレート番号を使用した場合にのみドアにアクセスできます。

スケジュールされたロック解除状態の追加

指定した期間にわたり、ドアのロック解除状態を自動的に維持するために、[Scheduled unlock (スケジュールされたロック解除)] 状態をドアに追加し、さらにアクセススケジュールをドアに適用することができます。

- たとえば、営業時間中にドアがロック解除された状態を維持するには:

[Access Management (アクセス管理)] に移動し、[Doors (ドア)] タブを選択します。

編集対象の [Door (ドア)] リストアイテムの横にある

をクリックします。

をクリックします。[Add scheduled unlock (スケジュールされたロック解除を追加)] をクリックします。

[Unlock state (ロック解除状態)] を選択します (ドアのロックが1つか2つかによってロック解除または両方のロックを解除します)。

[OK] をクリックします。

定義済みの [Office hours (営業時間)] アクセススケジュールを [Scheduled unlock (スケジュールされたロック解除)] 状態に適用します。

ドアがロック解除された時刻を確認するには、![]() をクリックします。

をクリックします。

スケジュールされたロック解除状態またはアクセススケジュールを削除するには、![]() をクリックします。

をクリックします。

手動のドアアクションを使用する

ドアはロックまたはロック解除することができ、また、[Doors (ドア)] タブの [Manual door actions (手動のドアアクション)] を通じて一時的なアクセス権をドアに付与することができます。 特定のドアで利用できる手動のドアアクションは、ドアの設定方法によって異なります。

- 手動のドアアクションを使用するには:

[Access Management (アクセス管理)] に移動し、[Doors (ドア)] タブを選択します。

[Doors (ドア)] リストで、コントロールするドアの横にある

をクリックします。

をクリックします。目的のドアアクションをクリックします。手動のドアアクションを参照してください。

手動のドアアクションを使用するには、対象のドアが接続するドアコントローラーから [Access Management (アクセス管理)] ページを開く必要があります。 別のドアコントローラーから [Access Management (アクセス管理)] ページを開くと、手動のドアアクションではなく、対象のドアが接続するドアコントローラーの概要ページへのリンクが表示されます。 リンクをクリックして、[Access Management (アクセス管理)] に移動し、[Doors (ドア)] タブを選択します。

手動のドアアクション

- 以下の手動のドアアクションを利用できます。

[Get door status (ドアステータスを取得)] – ドアモニター、ドアアラーム、およびロックの現在の状態を確認します。

[Access (アクセス)] – ドアへのユーザーのアクセスを許可します。 指定されたアクセス時間が適用されます。ドアモニターとロックの設定方法を参照してください。

[Unlock (ロック解除)] (ロックを1つ使用) または [Unlock both locks (両方のロックを解除)] (ロックを2つ使用) – ドアのロックを解除します。 [Lock (ロック)] または [Lock both locks (両方のロックを施錠)] のいずれかを押すか、スケジュールされたドアの状態をアクティブにする、またはドアコントローラーが再起動されるまでは、ドアはロック解除されたままになります。

[Lock (ロック)] (ロックを1つ使用) または [Lock both lock (両方のロックを施錠)] (ロックを2つ使用) – ドアをロックします。

[Unlock second lock and lock primary (2つ目のロックを解除し、プライマリロックにする)] – このオプションは、ドアに2つ目のロックが設定されている場合にのみ利用可能です。 ドアをロック解除します。 [Double lock (ダブルロック)] またはスケジュールされたドアの状態をアクティブにするまでは、セカンダリロックはロックされたままになります。

フロアの管理

AXIS 9188 Network I/O Relay Moduleをシステムにインストールしている場合は、ドアと同様の方法でフロアを管理することができます。

A1001をグローバルイベントを有効にしてクラスターモードで使用する場合は、フロアごとに一意のわかりやすい名前を付けていることを確認してください。 たとえば、「Elevator A, Floor 1」のようにします。

それぞれのA1001 Network Door Controllerで、最大2つのAXIS 9188 Network I/O Relay Modulesを設定できます。

各フロアの全般的なルールは、[Floors (フロア)] タブを使用して管理します。 このルールには、ユーザーにフロアへのアクセス権をどのように許可するかを決定する識別タイプや、各識別タイプをどのタイミングで有効にするかを決定するアクセススケジュールが追加されます。 詳細については、フロアの識別タイプ およびアクセススケジュールの作成と編集 を参照してください。

フロアを管理する前に、ハードウェア設定を完了して、アクセスコントロールシステムにフロアを追加する必要があります。設定の手順については、ハードウェアの設定を参照してください。

- フロアを管理するには:

[Access Management (アクセス管理)] に移動し、[Floors (フロア)] タブを選択します。

[Floors (フロア)] リストで、編集するフロアの横にある

をクリックします。

をクリックします。少なくとも1つのグループに、フロアをドラッグします。 [Groups (グループ)] リストが空の場合は、新しいグループを作成します。グループの作成および編集を参照してください。

[Add identification type (識別タイプを追加)] をクリックして、フロアへのアクセス許可を得るためにユーザーがリーダーに提示する必要がある認証情報を選択します。フロアの識別タイプを参照してください。

各フロアには、少なくとも1つの識別タイプを追加します。

複数の識別タイプを追加するには、上記の手順を繰り返します。

[Card number only (カード番号のみ)] と [PIN only (PINのみ)] の両方の識別タイプを追加すると、ユーザーは、カードをリーダーに通すか、PINを入力するいずれかの方法を選択してドアにアクセスできます。 しかし、これらを追加せずに、[Card number and PIN (カード番号およびPIN)] の識別タイプを追加した場合は、ドアにアクセスするには、ユーザーはカードをリーダーに通してから、PINを入力する必要があります。

認証情報が有効になるタイミングを決定するには、各識別タイプにスケジュールをドラッグします。

フロアを手動でロック/解除したり、一時的なアクセスを許可したりするには、必要に応じていずれかの手動ドアのアクションをクリックします。手動フロアアクションを使用するを参照してください。

ワイヤレスドア/デバイスでは、手動によるフロアのロック/解除を管理したり、一時的なアクセス許可を管理したりする機能はご利用いただけません。

[Floors (フロア)] リストのアイテムを展開するには、![]() をクリックします。

をクリックします。

フロアまたはリーダーの名前を編集するには、![]() をクリックして変更を行います。 その後、[Save (保存)] をクリックします。

をクリックして変更を行います。 その後、[Save (保存)] をクリックします。

リーダー、識別タイプ、アクセススケジュールの組み合わせを確認するには、![]() をクリックします。

をクリックします。

フロアに接続するロックの機能を確認するには、検証コントロールをクリックします。フロアのコントロール検証を参照してください。

識別タイプまたはアクセススケジュールを削除するには、![]() をクリックします。

をクリックします。

フロアの識別タイプ

識別タイプは、ユーザーにフロアへのアクセスをどのように許可するかを決定するためのもので、ポータブルな認証ストレージデバイスや記憶された情報が使用されますが、これらをさまざまに組み合わせて使用することもあります。 一般的な識別タイプには、カードやキーフォブなどのトークン、個人の識別番号 (PIN)、退出要求 (REX) 装置などが含まれます。

認証情報の詳細については、ユーザー認証情報を参照してください。

- 以下の識別タイプを利用できます。

設備コードのみ – ユーザーはリーダーが許可するカードまたは設備コードが記載された他のトークンを使用するとフロアにアクセスできます。

カード番号のみ – ユーザーはリーダーが許可するカードや他のトークンを使用した場合にのみフロアにアクセスできます。 カード番号は、通常、カード面に印刷されている一意の番号です。 カード番号の記載場所については、カードの製造業者にお問い合わせください。 カード番号はシステムで取得することもできます。 接続されているリーダーにカードを通し、リストからリーダーを選択して [Retrieve (取得)] をクリックします。

カード保存未加工データのみ – ユーザーはリーダーが許可するカードや他のトークンを使用した場合にのみフロアにアクセスできます。 情報は未加工データとしてカードに保存されます。 カードの未加工データはシステムで取得することができます。 接続されているリーダーにカードを通し、リストからリーダーを選択して [Retrieve (取得)] をクリックします。 この識別タイプは、カード番号が見つからない場合にのみ使用してください。

PINのみ – ユーザーは4桁の個人の識別番号 (PIN) を使用した場合にのみ、フロアにアクセスできます。

設備コードとPIN – ユーザーがフロアにアクセスするには、リーダーが許可するカードまたは設備コードが記載された他のトークンと、PINの両方が必要です。 ユーザーは、指定どおりに、カード、PINという順序で認証情報を提示する必要があります。

カードの番号とPIN – ユーザーがフロアにアクセスするには、リーダーが許可するカードまたは他のトークンとPINの両方が必要です。 ユーザーは、指定どおりに、カード、PINという順序で認証情報を提示する必要があります。

カード保存未加工データとPIN – ユーザーがフロアにアクセスするには、リーダーが許可するカードまたは他のトークンとPINの両方が必要です。 この識別タイプは、カード番号が見つからない場合にのみ使用してください。 ユーザーは、指定どおりに、カード、PINという順序で認証情報を提示する必要があります。

REX – ユーザーは、ボタン、センサー、またはプッシュバーなどの退出要求 (REX) 装置をアクティブにするとフロアにアクセスできます。

スケジュールされたロック解除状態の追加

指定した期間にわたり、全員がフロアにアクセス可能な状態を自動的に維持するために、[Scheduled unlock (スケジュールされたロック解除)] 状態をフロアに追加し、さらにアクセススケジュールをフロアに適用することができます。

- たとえば、営業時間中、全員がフロアにアクセスできるようにするには:

[Access Management (アクセス管理)] に移動し、[Floors (フロア)] タブを選択します。

編集対象の [Floors (フロア)] リストアイテムの横にある

をクリックします。

をクリックします。[Add scheduled unlock (スケジュールされたロック解除を追加)] をクリックします。

[Unlock state (ロック解除状態)] を選択します (フロアのロックが1つか2つかによってロック解除または両方のロックを解除します)。

[OK] をクリックします。

定義済みの [Office hours (営業時間)] アクセススケジュールを [Scheduled unlock (スケジュールされたロック解除)] 状態に適用します。

フロアにアクセスできるタイミングを確認するには、![]() をクリックします。

をクリックします。

スケジュールされたロック解除状態またはアクセススケジュールを削除するには、![]() をクリックします。

をクリックします。

手動フロアアクションを使用する

フロアには、制限付きのアクセスや、全員がアクセス可能など、さまざまな種類のアクセスを設定することがができます。 一時的なアクセスは、[Floor (フロア)] タブの [Manual floor actions (手動フロアアクション)] で許可できます。 特定のフロアで利用できる手動フロアアクションは、フロアの設定方法によって異なります。

- 手動フロアアクションを使用するには:

[Access Management (アクセス管理)] に移動し、[Floors (フロア)] タブを選択します。

[Floors (フロア)] リストで、コントロールするフロアの横にある

をクリックします。

をクリックします。目的のフロアアクションをクリックします。手動によるフロアアクションを参照してください。

手動フロアアクションを使用するには、対象のドアが接続するフロアコントローラーから [Access Management (アクセス管理)] ページを開く必要があります。 別のフロアコントローラーから [Access Management (アクセス管理)] ページを開くと、手動フロアアクションではなく、対象のフロアが接続するフロアコントローラーの概要ページへのリンクが表示されます。 リンクをクリックして、[Access Management (アクセス管理)] に移動し、[Floors (フロア)] タブを選択します。

手動によるフロアアクション

- 以下の手動によるフロアアクションを利用できます。

[Get floor status (フロアステータスを取得)] – フロアに接続しているリレーの現在の状態を確認します。

[Access (アクセス)] – フロアへのユーザーのアクセスを許可します。 指定されたアクセス時間が適用されます。ドアモニターとロックの設定方法を参照してください。

[Unlock (ロック解除)] – [Lock (ロック)] を押すか、スケジュールされたフロアの状態をアクティブにする、またはドアコントローラーが再起動されるまでは、全員がフロアにアクセスできます。

[Lock (ロック)] – [Unlock (ロック解除)] を押すか、スケジュールされたフロアの状態をアクティブにする、またはドアコントローラーが再起動されるまでは、全員がフロアにアクセスできません。

ユーザーの作成および編集

各ユーザーには、アクセスコントロールシステム内のドアへのアクセスが許可される、固有のユーザープロファイルを付与する必要があります。 ユーザープロファイルは、ユーザー名と、ドアへのアクセスが許可されるタイミングと方法を記載した認証情報で構成されています。

ユーザーのアクセス権を効率的に管理できるようにするために、各ユーザーは1つまたは複数のグループに所属する必要があります。 詳細については、グループの作成および編集 を参照してください。

- 新しいユーザープロファイルを作成するには:

[Access Management (アクセス管理)] に移動します。

[Users (ユーザー)] タブを選択し、[Add new user (新しいユーザーの追加)] をクリックします。

[Add User (ユーザーの追加)] ダイアログで、ユーザーの認証情報を入力します。ユーザー認証情報を参照してください。

[Save (保存)] をクリックします。

[Groups (グループ)] リストの1つまたは複数のグループにユーザーをドラッグします。 [Groups (グループ)] リストが空の場合は、新しいグループを作成します。グループの作成および編集を参照してください。

[Users (ユーザー)] リストのアイテムを展開してユーザーの認証情報を表示するには、![]() をクリックします。

をクリックします。

特定のユーザーを検索するには、[filter users (ユーザーの並び替え)] フィールドにフィルターを入力します。 完全一致を検索するには、“John”、または “ポッター、バージニア” のように、フィルターテキストを二重引用符で囲みます。

ユーザーの認証情報を編集するには、![]() をクリックし、必要に応じて認証情報を変更します。 その後、[Save (保存)] をクリックします。

をクリックし、必要に応じて認証情報を変更します。 その後、[Save (保存)] をクリックします。

ユーザーを削除するには、![]() をクリックします。

をクリックします。

AXIS Visitor Managerによって作成されたユーザーを、AXIS Entry Managerで編集または削除しないでください。AXIS Visitor ManagerとQRコードリーダーサービスの詳細については、AXIS Visitor Accessを参照してください。

ユーザー認証情報

- 以下のユーザー認証情報を利用できます。

名 (必須)

姓

発効日と期限終了日 – ユーザー認証情報の有効期間の開始日と終了日を入力します。 日付フィールドをクリックし、希望する月、日、および年を選択します。 フィールドに日付を直接入力することもできます。

認証情報を停止 – 選択すると認証情報が停止されます。 停止すると、ユーザーはシステム内のドアにこの認証情報ではアクセスできなくなります。 選択解除すると、ユーザーに再びアクセス権が付与されます。 停止は一時的な使用が目的です。 ユーザーのアクセスを永続的に拒否する場合は、ユーザープロファイルを削除する方が得策です。

PIN (カード番号またはカード保存未加工データがない場合に必須) – 選択済みまたはユーザーに割り当てられている4桁の個人の識別番号 (PIN) を入力します。

設備コード – 設備のアクセスコントロールシステムを確認するためのコードを入力します。 このフィールドに入力するプリセット設備コードが自動入力されている場合については、プリセット設備コードを参照してください。

カード番号 (PINまたはカード保存未加工データがない場合に必須) – カード番号を入力します。 カード番号の記載場所については、カードの製造業者にお問い合わせください。 カード番号はシステムで取得することもできます。 接続されているリーダーにカードを通し、リストからリーダーを選択して [Retrieve (取得)] をクリックします。

カード保存未加工データ (PINまたはカード番号がない場合に必須) – カード保存未加工データを入力します。 このデータはシステムで取得することができます。 接続されているリーダーにカードを通し、リストからリーダーを選択して [Retrieve (取得)] をクリックします。 この識別タイプは、カード番号が見つからない場合にのみ使用してください。

長いアクセス時間– 選択すると既存のアクセス時間がオーバーライドされ、ユーザーにドアを開放するアクセス時間を長くできます。ドアモニターと時間のオプションについてを参照してください。

ナンバープレート (デフォルトで設置されたドアコントローラーではこの認証情報は利用できません) – パートナー製ソフトウェアでこの認証情報がアクティブ化されている場合、ユーザー車両のナンバープレート番号を入力します。

この認証情報は、Axisパートナー製ソフトウェアと、ナンバープレート認識ソフトウェアを搭載したカメラとを組み合わせて使用した場合にのみ使用できます。 詳細については、Axisパートナーまたはお近くのAxisのセールス担当者にお問い合わせください。

[Retrieve (取得)] ボタンは、ハードウェア設定が完了済みで、1つ以上のリーダーがコントローラーに接続されている場合にのみ利用できます。

ユーザーのインポート

テキストファイルをカンマ区切りの値 (CSV) 形式でインポートすることにより、ユーザーをシステムに追加できます。 多数のユーザーを同時に追加する必要がある場合は、ユーザーをインポートすることをお勧めします。

ユーザーをインポートするには、事前に、ファイルを適切なCSV形式で (*.csvまたは*.txt) 作成および保存する必要があります。 値はスペースなしのカンマで区切り、ユーザーごとに改行します。

例

jane,doe,1234,12345678,abc123 john,doe,5435,87654321,cde321

- ユーザーをインポートするには:

[Setup > Import Users (設定 > ユーザーをインポート)] に移動します。

ユーザーのリストを保存するための*.csvまたは*.txtファイルを見つけて選択します。

列ごとに正しい認証情報のオプションを選択します。

ユーザーをシステムにインポートするには、[Import users (ユーザーをインポート)] をクリックします。

各列に含まれている認証情報のタイプが正しいことを確認します。

列の情報が正しい場合は、[Start importing users (ユーザーのインポートを開始)] をクリックします。 列の情報が正しくない場合は、[Cancel (キャンセル)] をクリックしてやり直します。

インポートの完了後、[OK] をクリックします。

- 以下の認証情報のオプションを利用できます。

[First name (名)]

[Last name (姓)]

[PIN code (PINコード)]

[Card number (カード番号)]

[License plate (ナンバープレート)]

[Unassigned (未割り当て)] – 値はインポートされません。 特定の列をスキップするには、このオプションを選択します。

認証情報の詳細については、ユーザーの作成および編集を参照してください。

ユーザーのエクスポート

[Export (エクスポート)] ページには、システム内のすべてのユーザーが、カンマ区切りの値 (CSV) リストで表示されます。 このリストを使用してユーザーを他のシステムにインポートすることができます。

- ユーザーリストをエクスポートするには:

プレーンテキストエディターを開き、新しいドキュメントを作成します。

[Setup > Export Users (設定 > ユーザーをエクスポート)] に移動します。

ページ上のすべての値を選択し、これをコピーします。

値をテキスト文書に貼り付けます。

この文書をカンマ区切りの値ファイル (* csv) またはテキストファイル (*.txt) として保存します。

アクセススケジュールの組み合わせの例

識別タイプスケジュールとグループスケジュールをいくつかの方法で組み合わせると、さまざまな結果を得ることができます。 以下に、アクセス管理で説明したワークフローに従った例を示します。

例

以下を行う目的で、スケジュールの組み合わせを作成するには

警備員にドアへの常時アクセス権を付与する

デイシフト時間中 (月~金、午前6時から午後4まで) に警備員のカードを使用する。または、

デイシフト時間の前後に警備員のカードとPINを使用する。さらに、

デイシフト担当者に同じドアへのアクセス権を付与する

デイシフト時間中にのみ、この担当者のカードを使用する

デイシフト時間という名前の [Addition schedule (追加スケジュール)] を作成します。アクセススケジュールの作成と編集を参照してください。

午前6時から午後4時まで繰り返すデイシフト時間 [Schedule item (スケジュール項目)] を作成します。

2つのグループを作成します。1つ目のグループは警備員という名前にし、2つ目のグループはデイシフト担当者という名前にします。グループの作成および編集を参照してください。

定義済みの [Always (常時)] アクセス スケジュールを警備員グループにドラッグします。

デイシフト時間アクセス スケジュールをデイシフトの担当者グループにドラッグします。

[Card number and PIN (カード番号およびPIN)] 識別タイプと [Card number only (カード番号のみ)] 識別タイプをドアのリーダーに追加します。

定義済みの [Always (常時)] アクセススケジュールを [Card number and PIN (カード番号およびPIN)] 識別タイプにドラッグします。

アクセススケジュールのデイシフト時間を [Card number only (カード番号のみ)] 識別タイプにドラッグします。

ドアを両方のグループにドラッグします。 その後、必要に応じてグループにユーザーを追加します。ユーザーの作成および編集を参照してください。

例

以下を行う目的で、スケジュールの組み合わせを作成するには

警備員にドアへの常時アクセス権を付与する

デイシフト時間中 (月~金、午前6時から午後4まで) に警備員のカードを使用する。または、

デイシフト時間の前後に警備員のカードとPINを使用する。さらに、

毎日午前6時から午後4時まで、デイシフト担当者に同じドアへのアクセス権を付与する,

デイシフト時間中にこの担当者のカードを使用する、または

夜間や週末中に、この担当者のカードとPINを次のように使用する

デイシフト時間という名前の [Addition schedule (追加スケジュール)] を作成します。アクセススケジュールの作成と編集を参照してください。

午前6時から午後4時まで繰り返すデイシフト時間 [Schedule item (スケジュール項目)] を作成します。

夜間および週末という名前の [Subtraction schedule (除外スケジュール)] を作成します。

日曜日から土曜日の午後4時から午前6時まで繰り返す、夜間と週末の [Schedule item (スケジュール項目)] を作成します。

定義済みの [Always (常時)]スケジュールと、アクセススケジュールの夜間および週末を、デイシフト担当者グループにドラッグします。

2つのグループを作成します。1つ目のグループは警備員という名前にし、2つ目のグループはデイシフト担当者という名前にします。グループの作成および編集を参照してください。

定義済みの [Always (常時)] アクセススケジュールを警備員グループおよびデイシフト担当者グループにドラッグします。

アクセススケジュールの夜間および週末をデイシフト担当者グループにドラッグします。

[Card number and PIN (カード番号およびPIN)] 識別タイプと [Card number only (カード番号のみ)] 識別タイプをドアのリーダーに追加します。

定義済みの [Always (常時)] アクセススケジュールを [Card number and PIN (カード番号およびPIN)] 識別タイプにドラッグします。

アクセススケジュールのデイシフト時間を [Card number only (カード番号のみ)] 識別タイプにドラッグします。

ドアを両方のグループにドラッグします。 その後、必要に応じてグループにユーザーを追加します。ユーザーの作成および編集を参照してください。

アラームとイベントの設定

ユーザーによるカードの読み取りやREX装置のアクティブ化など、システムでイベントが発生すると、イベントログにイベントが記録されます。 ログに記録されたイベントは、アラームをトリガーするように設定することができ、また、このようなアラームはアラームログに記録されます。

イベントログを表示します。イベントログの表示を参照してください。

イベントログをエクスポートします。イベントログのエクスポートを参照してください。

アラームログを表示します。アラームログの表示を参照してください。

イベントとアラームのログを設定します。イベントとアラームのログ設定を参照してください。

メール通知などのアクションをトリガーするためのアラームを設定することもできます。 詳細については、アクションルールの設定方法 を参照してください。

イベントログの表示

記録されたイベントを表示するには、[Event Log (イベントログ)] に移動します。

グローバルイベントが有効になっていると、システム内のあらゆるドアコントローラーからイベントログを開くことができます。グローバルイベントの詳細については、イベントとアラームのログ設定を参照してください。

イベントログのアイテムを展開して、イベントの詳細を表示するには、![]() をクリックします。

をクリックします。

イベントログにフィルターを適用すると、特定のイベントを検索しやすくなります。リストにフィルターを適用するには、1つまたは複数のイベントログフィルターを選択して、[Apply filters (フィルターを適用)] をクリックします。詳細については、イベントログのフィルターを参照してください。

管理者として、いくつかのイベントが他よりも重要になる場合があります。したがって、記録すべきイベントや対象となるコントローラーを選択することができます。詳細については、イベントログのオプションを参照してください。

イベントログのフィルター

- 以下のフィルターから1つまたはいくつかを選択すると、イベントログの範囲を絞り込むことができます。

User (ユーザー) – 選択したユーザーに関連するイベントでフィルター処理します。

Door & floor (ドア&フロア) – 特定のドアまたはフロアに関連するイベントでフィルター処理します。

Topic (トピック) – イベントタイプでフィルター処理します。

Source (ソース) – 選択したコントローラーからのイベントでフィルター処理します。このフィルターはグローバルイベントが有効に設定されているコントローラークラスターでのみ使用できます。

Date and time (日付と時刻) – イベントログを日付と時刻の範囲でフィルター処理します。

イベントログのエクスポート

記録されたイベントをエクスポートするには、[Event Log (イベントログ)] に移動します。

をクリックします。

をクリックします。ポップアップメニューからエクスポート形式を選択して、エクスポートを開始します。

CSV形式はすべてのブラウザーでサポートされており、XLSX形式はChromeTMとInternet Explorer®でサポートされています。

エクスポートが完了すると、エクスポートボタンが から

から に変化します。 別のエクスポートを開始するには、Webページを更新してください。 エクスポートボタンが再び

に変化します。 別のエクスポートを開始するには、Webページを更新してください。 エクスポートボタンが再び になります。

になります。

アラームログの表示

トリガーされたアラームを表示するには、[Alarm Log (アラームログ)] に移動します。 グローバルイベントが有効になっていると、システム内のあらゆるドアコントローラーからアラームログを開くことができます。 グローバルイベントの詳細については、イベントとアラームのログ設定を参照してください。

アラームログのアイテムを展開して、ドアの識別や状態などアラームの詳細を表示するには、![]() をクリックします。

をクリックします。

アラームの原因を確認した後でリストからアラームを削除するには、[Acknowledge (承認)] をクリックします。 すべてのアラームを削除するには、[Acknowledge all alarms (すべてのアラームを承認)] をクリックします。

管理者として、アラームをトリガーするためのイベントがいくつか必要な場合があります。 したがって、アラームをトリガーするイベントや対象となるコントローラーを選択することができます。 詳細については、アラームログのオプション を参照してください。

イベントとアラームのログ設定

[Configure Event and Alarm Logs (イベントとアラームのログ設定)] ページでは、どのイベントを記録して、アラームをトリガーするかを定義することができます。

接続するすべてのコントローラー間でイベントとアラームを共有するには、[Global events (グローバルイベント)] を選択します。 グローバルイベントが有効になっている場合、[Event Log (イベントログ)] 1ページと [Alarm Log (アラームログ)] 1ページを開くだけで、システムにあるすべてのドアコントローラーのイベントとアラームが同時に管理されます。 グローバルイベントは、デフォルトで有効に設定されています。

グローバルイベントを無効にすると、[Event Log (イベントログ)] 1ページと [Alarm Log (アラームログ)] 1ページをドアコントローラーごとに開く必要があり、そのイベントとアラームを個別に管理する必要があります。

グローバルイベントを有効または無効に設定するたびに、イベントログはクリアされます。 つまり、クリアされた時点より前のすべてのイベントは削除され、イベントログが再開されます。

メール通知などのアクションをトリガーするためのアラームを設定することもできます。 詳細については、アクションルールの設定方法 を参照してください。

イベントログのオプション

イベントログに含めるイベントを定義するには、[Setup > Configure Event and Alarm Logs (設定 > イベントとアラームのログ設定)] に移動します。

- イベントのログ作成には次のオプションが利用できます。

[No logging (ログ作成なし)] – イベントのログ作成を無効にします。イベントは、イベントログに登録されることも、ログが作成されることもありません。

[Log for all sources (すべてのソースでログを作成)] – すべてのドアコントローラーのイベントのログ作成が有効になります。すべてのコントローラーについてイベントがイベントログに登録され、ログが作成されます。

[Log for selected sources (選択済みのソースでログを作成)] – 選択したドアコントローラーのイベントのログ作成が有効になります。選択したすべてのコントローラーについてイベントがイベントログに登録され、ログが作成されます。イベントを、アラームログのオプション [No alarms (アラームなし)] または [Log alarm for selected controllers (選択済みのドアコントローラーでアラームのログを作成)] のいずれかと組み合わせる場合にこのオプションを選択します。

[Configure event logging (イベントのログ作成の設定)] リストで、有効にするイベントログの項目で [Select controllers (コントローラーを選択)] を選択します。[Device Specific Event Logging (デバイス別のイベントのログ作成)] ダイアログが開きます。[Log event (イベントのログ作成)] でアラームのログ作成を有効にするコントローラーを選択し、[Save (保存)] をクリックします。

アラームログのオプション

どのイベントでアラームをトリガーするかを定義するには、[Setup > Configure Event and Alarm Logs (設定 > イベントとアラームのログ設定)] に移動します。

- アラームのトリガーやログ作成に利用できるオプションは次のとおりです。

[No alarms (アラームなし)] – アラームのログ作成を無効にします。 イベントはアラームをトリガーせず、アラームログに記録されることもありません。

[Log alarm for all sources (すべてのソースでアラームのログを作成)] – すべてのドアコントローラーでアラームのログ作成を有効にします。 イベントはアラームをトリガーし、アラームログに記録されます。

[Log alarm for selected sources (選択済みのソースでアラームのログを作成)] – 選択済みのドアコントローラーでアラームのログ作成を有効にします。 イベントはアラームをトリガーし、アラームログに記録されます。

[Configure alarm logging (アラームのログ作成の設定)] リストで、有効にするアラームログの項目で [Select sources (ソースを選択)] をクリックします。 [Device Specific Alarm Triggering (デバイス別のアラームトリガー)] ダイアログが開きます。 [Trigger alarm (アラームをトリガー)] でアラームのログ作成を有効にするドアコントローラーを選択し、[Save (保存)] をクリックします。

アクションルールの設定方法

イベントページでは、さまざまなイベントが発生したときに本製品がアクションを実行するように設定できます。たとえば、アラームがトリガーされたとき、メール通知を送信したり、出力ポートを有効にしたりできます。いつどのようにアクションをトリガーするかを定義した一連の条件をアクションルールと呼びます。複数の条件が定義されている場合、すべての条件が満たされたときにアクションがトリガーされます。

利用可能なトリガーやアクションの詳細については、トリガーとアクションを参照してください。

この例では、アラームがトリガーされたときに、電子メール通知を送信するアクションルールを設定する方法を示します。

アラームを設定します。イベントとアラームのログ設定を参照してください。

[Setup > Additional Controller Configuration > Events > Action Rules (設定 > 追加のコントローラー設定 > イベント > アクションルール)] に移動し、[Add (追加)] をクリックします。

[Enable rule (ルールを有効)] を選択し、[drop-down list(ルールの内容がわかる名前)]を入力します。

[トリガー] ドロップダウンリストから [イベントロガー] を選択します。

必要に応じて、[Schedule (スケジュール)] と [Additional conditions (追加条件)] を選択します。以下を参照してください。

[Actions (アクション)] の [Type (タイプ)] ドロップダウンリストから [Send Notification (通知の送信)] を選択します。

電子メールの送信先をドロップダウンリストから選択します。送信先を追加する方法を参照してください。

この例では、ドアがこじ開けられたときに、出力ポートを有効にするアクションルールを設定する方法を示します。

[Setup > Additional Controller Configuration > System Options > Ports & Devices > I/O Ports (設定 > 追加のコントローラー設定 > システムオプション > ポートとデバイス > I/Oポート)] に移動します。

目的の [I/Oポートタイプ] ドロップダウンリストから [出力] を選択し、[名前] を入力します。

I/Oポートの [標準状態] を選択し、[保存] をクリックします。

[Events > Action Rules (イベント > アクションルール)] に移動し、[Add (追加)]をクリックします。

[トリガー] ドロップダウンリストから [ドア] を選択します。

ドロップダウンリストから [ドアアラーム] を選択します。

ドロップダウンリストから希望するドアアラームを選択します。

ドロップダウンリストから [ドアのこじ開け] を選択します。

必要に応じて、[Schedule (スケジュール)] と [Additional conditions (追加条件)] を選択します。以下を参照してください。

[アクション] の [タイプ] ドロップダウンリストから [出力ポート] を選択します。

[ポート] ドロップダウンリストから目的の出力ポートを選択します。

状態を [アクティブ] に設定します。

アクションの [継続時間] を入力し、[指定時間経過後に反対の状態に移行] を選択します。ここで、アクションの継続時間を入力します。

[OK]をクリックします。

アクションルールで複数のトリガーを使用するには、[追加の条件] を選択し、[追加] をクリックして、トリガーを追加します。追加の条件を使用している場合、すべての条件が満たされたときにアクションがトリガーされます。

アクションが繰り返しトリガーされるのを防ぐには、[最小待ち時間] を設定します。アクションが再びアクティブになるまでトリガーを無視する時間を時間、分、秒の形式で入力します。

詳細については、本製品に内蔵されているヘルプを参照してください。

トリガー

- アクションルールでは、以下のトリガーと条件を使用できます。

アクセスポイント

Access Point Enabled (アクセスポイント有効) – ハードウェア設定の完了や識別タイプの追加など、リーダーやREX装置などのアクセスポイント装置が設定されたときにアクションルールをトリガーします。

設定

Access Point Changed (アクセスポイント変更) – ハードウェアの設定や識別タイプの編集、ドアのアクセス方法の変更など、リーダーやREX装置などのアクセスポイント装置の設定が変更されたときにアクションルールをトリガーします。

Access Point Removed (アクセスポイント削除) – リーダーやREX装置などのアクセスポイント装置のハードウェア設定がリセットされたときにアクションルールをトリガーします。

エリア変更– 本バージョンのAXIS Entry Managerではサポートしていません。アクセス管理システムなどのクライアントが、本機能をサポートし、必要な信号を発信するVAPIX®アプリケーションプログラミングインターフェイスを使用して設定する必要があります。アクセスエリアが変更されたときに、アクションルールがトリガーされます。

エリア削除– 本バージョンのAXIS Entry Managerではサポートしていません。アクセス管理システムなどのクライアントが、本機能をサポートし、必要な信号を発信するVAPIX®アプリケーションプログラミングインターフェイスを使用して設定する必要があります。アクセスエリアが削除されたときに、アクションルールをトリガーします。

Door Changed (ドアの変更) - ドアの名前が変更されたときやシステムにドアが追加されたときなど、ドアの設定が変更されたときに、アクションルールをトリガーします。ドアのインストールや設定がおこなわれた場合に通知を送信するなどの用途に使用できます。

Door Removed (ドアの削除) — ドアがシステムから削除されたときに、アクションルールをトリガーします。ドアがシステムから削除された場合に通知を送信するなどの用途に使用できます。

ドア

Battery Alarm (バッテリーアラーム) - ワイヤレスドアのバッテリー残量が少ないときやバッテリー切れが生じたときに、アクションルールをトリガーします。

Door Alarm (ドアアラーム) - ドアモニターがドアのこじ開け、長時間の開放、またはドアの何らかの不具合を検知したときに、アクションルールをトリガーします。ドアがこじ開けられた場合に通知を送信するなどの用途に使用できます。

Door Double-Lock Monitor (ドアのダブルロックモニター) - 2つ目の錠の状態がロックまたはロック解除のどちらかに変化したときにのみ、アクションルールをトリガーします。

Door Lock Monitor (ドアのロックモニター) — 通常の錠の状態がロックまたはロック解除のどちらかに変化したときに、アクションルールをトリガーします。たとえば、ドアがロックされているにも関わらず、ドアが開いたことをドアモニターが検知すると、故障がトリガーされます。

Door Mode (ドアモード) - ドアが使用またはブロックされているとき、あるいは閉鎖モードにあるときなど、ドアの状態が変化したときに、アクションルールをトリガーします。これらのモードの詳細については、オンラインヘルプを参照してください。

Door Monitor (ドアモニター) - ドアモニターの状態が変化したときに、アクションルールをトリガーします。ドアモニターでドアの開閉が表示された場合に通知を送信するなどの用途に使用できます。

Door Tamper (ドアへのいたずら) - ドアモニターへのケーブルが切断された場合など、接続が中断されたことをドアモニターが検知したときに、アクションルールをトリガーします。このトリガーを使用するには、[監視入力を有効にする] が選択され、該当のドアコネクターの入力ポートに終端抵抗器が設置されていることを確認してください。詳細については、監視入力の使用方法を参照してください。

Door Warning (ドア警告) - 長時間のドア開放アラームが消える前に、アクションルールをトリガーします。たとえば、一定の時間内にドアが閉じられない場合に、本番アラーム、すなわち長時間ドア開放アラームがドアコントローラーによって送信されることを警告する信号を送信する場合などに使用できます。長時間ドア開放アラームの詳細については、ドアモニターとロックの設定方法を参照してください。

Lock Jammed (ロックの故障) - ワイヤレスドアロックが物理的に動作しなくなったときに、アクションルールをトリガーします。

イベントロガー — ユーザーがカードを通したり、ドアを開けたりしたときなど、ドアコントローラーに発生したイベントをすべて追跡します。グローバルイベントを有効にすると、イベントロガーはシステム内の全コントローラの全イベントを記録します。 アクションルールをトリガーできるアラームとイベントを設定するには、[Setup (設定)] > [Configure Event and Alarm Logs (イベントとアラームログの設定)}に移動します。 イベントロガーはシステムで共有され、最大30,000のイベントを保存できます。イベント数が上限に達すると、イベントロガーは先入先出 (FIFO) ルールを使用します。つまり、最初のイベントが最初に上書きされます。

Alarm (アラーム) – 指定されたアラームの1つがトリガーされたときに、アクションルールをトリガーします。システム管理者は他のイベントより重要なイベントを設定し、特定のイベントがアラームをトリガーするかどうかを選択できます。

Dropped Alarms (アラーム欠落) - 新しいアラーム記録をアラームログに書き込むことができないときに、アクションルールをトリガーします。たとえば、同時に非常に多くのアラームが発生して、イベントロガーが記録できない場合などです。アラームの記録が欠落したとき、オペレーターに通知を送信できます。

Dropped Events (イベント欠落) - 新しいイベント記録をイベントログに書き込むことができないときに、アクションルールをトリガーします。たとえば、同時に非常に多くのイベントが発生して、イベントロガーが記録できない場合などです。イベントの記録が欠落したとき、オペレーターに通知を送信できます。

ハードウェア

Network (ネットワーク) – ネットワーク接続が失われたときに、アクションルールをトリガーします。[Yes (はい)] を選択すると、ネットワーク接続が失われたときに、アクションルールをトリガーします。[No (いいえ)] を選択すると、ネットワーク接続が回復したときに、アクションルールをトリガーします。[IPv4/v6 address removed (IPv4/v6アドレスが削除された)] または [New IPv4/v6 address (新しいIPv4/v6アドレス)] を選択すると、IPアドレスが変更されたときに、アクションルールをトリガーします。

Peer Connection (ピア接続) – 本製品と別のドアコントローラーとの接続が確立されたとき、装置間のネットワーク接続が失われたとき、またはドアコントローラーのペアリングが失敗したときに、アクションルールをトリガーします。ドアコントローラーのネットワーク接続が失われたことを通知するなどの用途に使用できます。

入力信号

Digital Input Port (デジタル入力ポート) – I/Oポートが接続されているデバイスから信号を受信したとき、アクションルールをトリガーします。I/O ポートを参照してください。

Manual Trigger (手動トリガー) – 手動トリガーがアクティブになったときに、アクションルールをトリガーします。アクセス管理システムなどのクライアントが、VAPIX®アプリケーションプログラミングインターフェースを通じて使用し、アクションルールを手動で開始、または停止することができます。

Virtual Inputs (仮想入力) – いずれかの仮想入力の状態が変化したときに、アクションルールをトリガーします。アクセス管理システムなどのクライアントが、VAPIX®アプリケーションプログラミングインターフェイスを通じて使用し、アクションをトリガーすることができます。管理システムのユーザーインターフェースのボタンなどに仮想入力を接続できます。

スケジュール

Interval (インターバル) – スケジュールの開始時間にアクションルールをトリガーして、スケジュールの終了時間になるまでアクティブの状態を継続します。

Pulse (パルス) – 単発イベントが発生したときに、アクションルールをトリガーします。つまり、特定の時間に発生し、継続しないイベントです。

システム

System Ready (システムの準備完了) – システムが準備完了状態になったときに、アクションルールをトリガーします。本製品がシステムの状態を検知して、システムが起動すると管理者に通知を送信するなどの用途に使用できます。

[はい] を選択した場合、本製品が準備完了状態になると、アクションルールがトリガーされます。このルールは、イベントシステムなど、必要なすべてのサービスが開始されている場合にしかトリガーされませんので、ご注意ください。

時刻

Recurrence (繰り返し) - 作成した繰り返し動作をモニタリングすることによって、アクションルールをトリガーします。このトリガーを使用して、1時間ごとに通知を送信するなどの繰り返しアクションを開始できます。繰り返しのパターンを選択するか、新たなパターンを作成します。繰り返しパターンの設定に関する詳細については、繰り返しの設定方法を参照してください。

Use Schedule (スケジュール使用) – 選択したスケジュールに従って、アクションルールをトリガーします。スケジュールを作成する方法を参照してください。

アクション

- いくつかのアクションを設定できます。

[Output Port (出力ポート)] - 外部デバイスを制御するI/Oポートを有効にします。

[Send Notification (通知を送信する)] - 送信先に通知メッセージを送ります。

ステータスLED - ステータスLEDは、アクションルールの継続期間中、または、設定した秒数点灯するように設定できます。たとえば、設置、設定中にドアの長時間開放などのトリガー設定が適切に動作するかを視覚的に検証するために使用できます。ステータスLEDの点滅色を設定するには、[LED Color (LEDの色)] ドロップダウンリストから選択します。

送信先を追加する方法

本製品は、イベントやアラームメッセージを送信することができます。本製品が通知メッセージを送信するには、少なくとも1件以上の送信先を定義する必要があります。利用可能なオプションについては、送信先のタイプを参照してください。

送信先を追加するには :

[Setup > Additional Controller Configuration > Events > Recipients (設定 > 追加のコントローラー設定 > イベント > 送信先)] に移動し、[Add (追加)] をクリックします。

わかりやすい名前を入力します。

送信先の [Type (タイプ)] を選択します。

送信先のタイプに必要な情報を入力します。

[テスト] をクリックして、送信先への接続をテストします。

[OK]をクリックします。

送信先のタイプ

- 以下の送信先のタイプを利用できます。

- HTTP

- HTTPS

- 電子メール

- TCP

電子メールの送信先を設定する方法

電子メールの送信先は、電子メールプロバイダーのリストから選択したり、企業の電子メールサーバーなどのSMTPサーバー、ポート、認証方法を指定して設定することができます。

一部の電子メールプロバイダーは、大量の添付ファイルの受信や表示を防止したり、スケジュールにしたがって送信された電子メールなどの受信を防止するセキュリティフィルターを備えています。電子メールプロバイダーのセキュリティポリシーを確認して、メールの送信の問題が発生したり、電子メールアカウントがロックされたりしないようにしてください。

- プロバイダーのリストからメール送信先を設定します。

[Events > Recipients (イベント > 送信先)] に移動し、[Add (追加)] をクリックします。

[名前] を入力して、[タイプ] リストから [電子メール] を選択します。

メールの送信先のアドレスを [To (送信先)] フィールドに入力します。複数のアドレスを指定する場合は、カンマで区切ります。

[プロバイダー] リストから電子メールプロバイダーを選択します。

電子メールアカウントのユーザーIDとパスワードを入力します。

[Test (テスト)] をクリックして、テストメールを送信します。

たとえば、企業メールサーバーを使用しているメール送信先を設定するには、上記の手順で、[プロバイダー] ではなく [ユーザー定義] を選択します。送信元として表示するメールアドレスを、[送信元] フィールドに入力します。[詳細設定] を選択し、SMTPサーバーのアドレス、ポート、認証方法を指定します。必要に応じて、[暗号の使用] を選択し、暗号化された接続を使用してメールを送信します。サーバー証明書の検証には、本製品で利用できる証明書を使用できます。証明書をアップロードする方法については、証明書を参照してください。

スケジュールを作成する方法

スケジュールはアクションルールのトリガー、または追加条件として使用できます。既定のスケジュールのいずれかを使用するか、または以下のように新しいスケジュールを作成します。

新しいスケジュールを作成するには:

[Setup > Additional Controller Configuration > Events > Schedules (設定 > 追加のコントローラー設定 > イベント > スケジュール)] に移動し、[Add (追加)] をクリックします。

分かりやすい名前をつけ、日、週、月、または年のスケジュールを入力します。

[OK]をクリックします。

アクションルールでスケジュールを使用するには、[Action Rule Setup] (アクションルール設定) ページの [Schedule (スケジュール)] ドロップダウンリストからスケジュールを選択します。

繰り返しの設定方法

繰り返しは、たとえば5分ごとまたは1時間ごとにアクションルールを繰り返しトリガーする場合に使用します。

繰り返しを設定するには:

[Setup > Additonal Controller Configuration > Events > Recurrences (設定 > 追加のコントローラー設定 > イベント > 繰り返し)] に移動し、[Add (追加)] をクリックします。

わかりやすい名前と繰り返しのパターンを入力します。

[OK]をクリックします。

アクションルールで繰り返しの設定を使用するには、まずアクションルール設定ページの [トリガー] ドロップダウンリストから [時刻] を選択し、2番目のドロップダウンリストで [繰り返し] を選択します。

繰り返しを変更または削除するには、[繰り返しリスト] から [繰り返し] を選択し、[変更] または [削除] をクリックします。

リーダーからのフィードバック

リーダーはLEDやビーパーを使用してフィードバックメッセージをユーザー (ドアにアクセスしようとしている人物) に送信します。ドアコントローラーは数種類のフィードバックメッセージをトリガーでき、いくつかはドアコントローラーに事前定義され、ほとんどのリーダーでサポートされています。

リーダーにはいくつかのLED動作がありますが、通常は、照明が赤、緑、黄の各色でさまざまに連続して点灯または点滅します。

また、さまざまな長短のビーパー信号を繰り返す1ピッチのビープ音でメッセージを送信することもあります。

次表に、リーダーからのフィードバックをトリガーするドアコントローラーに事前定義されているイベントと、そのイベントの代表的なフィードバック信号を示します。AXISリーダーのフィードバック信号は、 AXISリーダーに付属のインストールガイドに記載されています。

| イベント | Wiegand デュアルLED | Wiegand シングルLED | OSDP | ビーパーのパターン | 状態 |

| 待機中(1) | オフ | 赤 | 赤 | サイレント | 標準 |

| RequirePIN (PINが必要) | 赤/緑: 点滅 | 赤/緑: 点滅 | 赤/緑: 点滅 | 短いブザー音2回 | PINが必要 |

| AccessGranted | 緑 | 緑 | 緑 | Beep | アクセス許可 |

| AccessDenied | 赤 | 赤 | 赤 | Beep | アクセス拒否 |

- ドアが閉じられ、ロックされた場合に Idle (待機中) の状態になります。

上記以外のフィードバックメッセージは、アクセス管理システムなどのクライアントが、本機能をサポートし、必要な信号を発信することができるリーダーを使って、VAPIX® アプリケーションプログラミングインターフェースを使用して設定する必要があります。詳細については、アクセス管理システム開発者およびリーダーのメーカーによって提供されたユーザー情報を参照してください。

レポート

[Reports (レポート)] ページを使用すると、システムに関するさまざまなタイプの情報が含まれているレポートの表示、印刷、およびエクスポートができます。 利用可能なレポートの詳細については、レポートタイプを参照してください。

レポートの表示、印刷、およびエクスポート

[Reports (レポート)] ページを開くには、[Reports (レポート)] をクリックします。

レポートを表示するには、[View and print (表示と印刷)] をクリックします。

- レポートを印刷するには:

[View and print (表示と印刷)] をクリックします。

レポートに含める列を選択します。 すべての列がデフォルトで選択されています。

レポートの範囲を絞り込む場合は、関連するフィルターフィールドにフィルターを入力します。 たとえば、ユーザーをユーザーが所属するグループでフィルターしたり、ドアをスケジュールでフィルターしたりできます。また、グループをアクセスが許可されているドアでフィルターすることができます。

完全一致を検索するには、“John” のように、フィルターテキストを二重引用符で囲みます。

レポート項目を別の順序で並べ替える場合は、関連する列で

をクリックします。 標準の順序と逆の順序との間で変更するには、並べ替えのボタンを使用して切り替えます。

をクリックします。 標準の順序と逆の順序との間で変更するには、並べ替えのボタンを使用して切り替えます。 は、標準の順序 (昇順) で項目を表示しています。

は、標準の順序 (昇順) で項目を表示しています。 は、逆の順序 (降順) で項目を表示しています。

は、逆の順序 (降順) で項目を表示しています。[Print selected columns (選択した列を印刷)] をクリックします。

レポートをエクスポートするには、[Export CSV file (CSVファイルのエクスポート)] をクリックします。

レポートはカンマ区切りの値 (CSV) ファイル形式でエクスポートされ、そのレポートタイプで使用できるすべての列と項目が含まれます。 特に指定がない限り、エクスポートされたファイル (*.csv) はデフォルトのダウンロードフォルダーに保存されます。 Webブラウザーのユーザー設定で、ダウンロードフォルダーを選択できます。

レポートには、認証情報を持つユーザーのみが表示されます。

レポートタイプ

- 以下のレポートタイプを利用できます。

アクセススケジュール。 アクセススケジュールのタイプとオプションの詳細については、アクセススケジュールタイプと時間のオプションを参照してください。

グループ。 グループの認証情報の詳細については、グループの認証情報を参照してください。

ユーザー。 ユーザー認証情報の詳細については、ユーザー認証情報を参照してください。

ドアコントローラー。 接続されたドアコントローラーとそのIDタイプの詳細については、接続されたドアコントローラーのリストを参照してください。 ドアのモニター時間のオプションの詳細については、ロックのオプションについてを参照してください。

システムオプション

セキュリティ

ユーザー

ユーザーアクセスコントロールは、デフォルトで有効になっていて、[Setup > Additional Controller Configuration > System Options > Security > Users (設定 > 追加のコントローラー設定 > システムオプション > セキュリティ > ユーザー)] で設定できます。管理者は、ユーザー名とパスワードを付与して、ユーザーを設定できます。

ユーザーリストには、権限のあるユーザーとユーザーグループ (アクセスレベル) が表示されます。

管理者には、すべての設定に対する無制限のアクセス権があります。管理者は他のユーザーを追加、変更、削除できます。

[暗号化および非暗号化] オプションを選択すると、Webサーバーがパスワードを暗号化します。暗号化および非暗号化は、新しい製品または工場出荷時の設定にリセットされた製品のデフォルトオプションです。

[HTTP/RTSPパスワードの設定] で、許可するパスワードのタイプを選択します。暗号化に対応していないクライアントが閲覧する場合や、最近ファームウェアをアップグレードしたばかりで、既存のクライアントは暗号化に対応しているが、再ログインして設定を行わないと暗号化機能を使用できない場合は、非暗号化パスワードの使用を許可する必要があります。

ONVIF

ONVIFは、インターフェースの標準化を促進して、IPベースの物理的なセキュリティ製品を効果的に相互運用することを目指している、オープンな業界フォーラムです。

ユーザーを作成すると、ONVIF通信が自動的に有効になります。製品とのすべてのONVIF通信には、ユーザー名とパスワードを使用します。詳細については、www.onvif.orgを参照してください。

IPアドレスフィルター

IPアドレスフィルタリングは、[Setup (IPアドレスフィルタリング設定)] > [Additional Controller Configuration (その他のコントローラー設定)] > [System Options (システムオプション)] > [Security (セキュリティ)] > [IP Address Filterページで有効にします。IPアドレスフィルタリングが有効になると、リスト内のIPアドレスからの本製品へのアクセスは許可または拒否されます。リストから [許可] または [拒否] を選択し、[適用] をクリックして、IPアドレスフィルタリングを有効にします。

管理者は、最大256のIPアドレスをリストに追加できます (1つのエントリーに複数のIPアドレスを含めることができます)。

HTTPS

HTTPS (HyperText Transfer Protocol over Secure Socket Layer、またはHTTP over SSL) は暗号化されたブラウジングを可能にするWebプロトコルです。ユーザーやクライアントがHTTPSを使用して、適切なデバイスがアクセスしているかを検証することもできます。HTTPSが提供するセキュリティレベルは、ほとんどの商用情報の交換に十分適合していると考えられています。

本製品は、管理者のログイン時にHTTPSが必要かどうかを設定できます。

HTTPSを使用するには、まずHTTPS証明書をインストールする必要があります。証明書をインストールして管理するには、Setup (証明書の設定)] > [Additional Controller Configuration (その他のコントローラー設定)] > [System Options (システムオプション)] > [Security (セキュリティ)] > [Certificatesに移動します。証明書を参照してください。

本製品でHTTPSを有効にするには、以下の操作を行います。

[Setup > Additional Controller Configuration > System Options > Security > HTTPS (設定 > 追加のコントローラー設定 > システムオプション > セキュリティ > HTTPS)] に移動します。

インストール済み証明書のリストからHTTPS証明書を選択します。

必要に応じて、[暗号] をクリックして、SSLで使用する暗号化アルゴリズムを選択します。

[HTTPS接続ポリシー] をユーザーグループごとに設定します。

[Save (保存)]をクリックすると、設定が有効になります。

希望するプロトコルを使用してAxis製品にアクセスするには、ブラウザーのアドレスフィールドに、HTTPSプロトコルの場合は「https://」、HTTPプロトコルの場合は「http://」を入力します。

HTTPSポートは [System Options > Network > TCP/IP > Advanced (システムオプション > ネットワーク > TCP/IP > 詳細設定)] ページで変更できます。

IEEE 802.1X

IEEE 802.1X はポートベースのNetwork Admission Control用の標準規格であり、有線およびワイヤレスのネットワークデバイスを安全に認証します。IEEE 802.1Xは、EAP (Extensible Authentication Protocol) に基づいています。

IEEE 802.1Xで保護されているネットワークにアクセスするには、デバイスは認証される必要があります。認証を実行するのは認証サーバーで、一般的には、FreeRADIUS、Microsoft Internet Authentication ServerなどのRADIUSサーバーです。

Axisの実装においては、本製品と認証サーバーは、EAP-TLS (Extensible Authentication Protocol - Transport Layer Security) を使用するデジタル証明書で自己証明を行います。証明書は、認証局 (CA) が発行します。貴社に必要な製品:

認証サーバーを認証するCA証明書。

CAが署名した、本製品を認証するクライアント証明書

証明書を作成し、インストールするには、Setup (証明書設定)] > [Additional Controller Configuration (その他のコントローラー設定)] > [System Options (システムオプション)] > [Security (セキュリティ)] > [Certificatesに移動します。証明書を参照してください。

本製品がIEEE 802.1Xで保護されているネットワークにアクセスするのを許可するには、以下の手順を実行します。

[Setup > Additional Controller Configuration > System Options > Security > IEEE 802.1X (設定 > 追加のコントローラー設定 > システムオプション > セキュリティ > IEEE 802.1X)] に移動します。

インストールされている証明リストから [CA証明書] と [クライアント証明書] を選択します。

[設定] からEAPOLバージョンを選択して、クライアント証明書に関連付けられているEAPのIDを入力します。

チェックボックスにチェックを入れて、IEEE 802.1Xを有効にし、[保存] をクリックします。

認証を正しく行うには、本製品の日付と時刻をNTPサーバーと同期させる必要があります。日付と時刻を参照してください。

証明書