はじめに

この統合ガイドでは、 HPE Aruba NetworkingネットワークへのAxisデバイスのオンボーディングと操作における最適な設定について説明しています。この設定では、IEEE 802.1X、IEEE 802.1AR、IEEE 802.1AE、HTTPSなどの最新のセキュリティ標準とプロトコルを使用します。

ネットワーク統合の適切な自動化を確立することにより、時間とコストを節約できます。これにより、Axisデバイス管理アプリケーションをHPE Aruba Networkingインフラストラクチャーやアプリケーションと合わせて使用する際に、システムの不必要な複雑化を回避できます。HPE Aruba NetworkingインフラストラクチャーとAxisデバイスおよびソフトウェアを組み合わせることで、以下のメリットが得られます。

デバイスのステージングネットワークの削除によって、システムの複雑性を最小限に抑えられる。

オンボーディングプロセスの自動化とデバイス管理の追加によって、コストを削減できる。

Axisデバイスは、ゼロタッチのネットワークセキュリティ管理を提供する。

HPEとAxisの専門性によって、ネットワーク全体のセキュリティが強化される。

オンボーディングプロセス全体を通じて論理ネットワーク間のソフトウェア定義による円滑な移行を実現するためには、設定を開始する前に、Axisデバイスの完全性を安全に検証できるようにネットワークインフラストラクチャーを準備する必要があります。設定を行う前に以下が必要です。

HPE Aruba NetworkingアクセススイッチやHPE Aruba Networking ClearPass Policy Managerなど、HPE Aruba NetworkingのエンタープライズネットワークITインフラストラクチャーの管理の経験。

最新のネットワークアクセス制御技術とネットワークセキュリティポリシーに関する専門知識。

できればAxis製品に関する事前の基本知識 (ただし、これはガイドでも提供される)。

安全なオンボーディング - IEEE 802.1AR/802.1X

初期認証

Axis Edge Vaultに対応するAxisデバイスがネットワークに接続されると、デバイスはIEEE 802.1Xネットワークアクセスコントロールを通じてIEEE 802.1AR AxisデバイスID証明書を使用し、自己認証を行います。

ネットワークへのアクセスの付与に際し、ClearPass Policy ManagerはAxisデバイスIDとデバイス固有の他のフィンガープリントを検証します。この情報 (MACアドレスやデバイスのAXIS OSバージョンなど) は、ポリシーに基づく決定に使用されます。

Axisデバイスは、ネットワーク上での自己認証に、IEEE 802.1AR準拠のAxisデバイスID証明書を使用します。

- AxisデバイスID

- IEEE 802.1x EAP-TLSネットワーク認証

- アクセススイッチ (認証者)

- ClearPass Policy Manager

プロビジョニング

認証後、Axisデバイスはプロビジョニングネットワーク (VLAN201) に移行します。このネットワークには、AXIS Device Managerが含まれています。これは、デバイス設定、セキュリティ強化、AXIS OSの更新を実行します。デバイスのプロビジョニングを完了するには、IEEE 802.1XおよびHTTPSに対応する、新規顧客固有の運用グレード証明書をデバイスにアップロードします。

- アクセススイッチ

- プロビジョニングネットワーク

- ClearPass Policy Manager

- 装置管理アプリケーション

運用ネットワーク

新規のIEEE 802.1X証明書を使用してAxis装置をプロビジョニングすると、新規認証の試行がトリガーされます。ClearPass Policy Managerは、新規の証明書を検証し、Axisデバイスを運用ネットワークに移行するかどうかを決定します。

- AxisデバイスID

- IEEE 802.1x EAP-TLSネットワーク認証

- アクセススイッチ (認証者)

- ClearPass Policy Manager

再認証後、Axisデバイスは運用ネットワーク (VLAN 202) に移行し、そこでビデオ管理ソフトウェア (VMS) がデバイスに接続し、動作を開始します。

- アクセススイッチ

- 運用ネットワーク

- ClearPass Policy Manager

- ビデオ管理システム

HPE Aruba Networkingの設定

HPE Aruba Networking ClearPass Policy Manager

ClearPass Policy Managerは、マルチベンダーの有線、ワイヤレス、VPNインフラストラクチャー全体でIoT、BYOD、コーポレートデバイス、従業員、請負業者、ゲストを対象とする役割ベースとデバイスベースの安全なネットワークアクセスコントロールを提供します。

信頼できる証明書ストアの構成

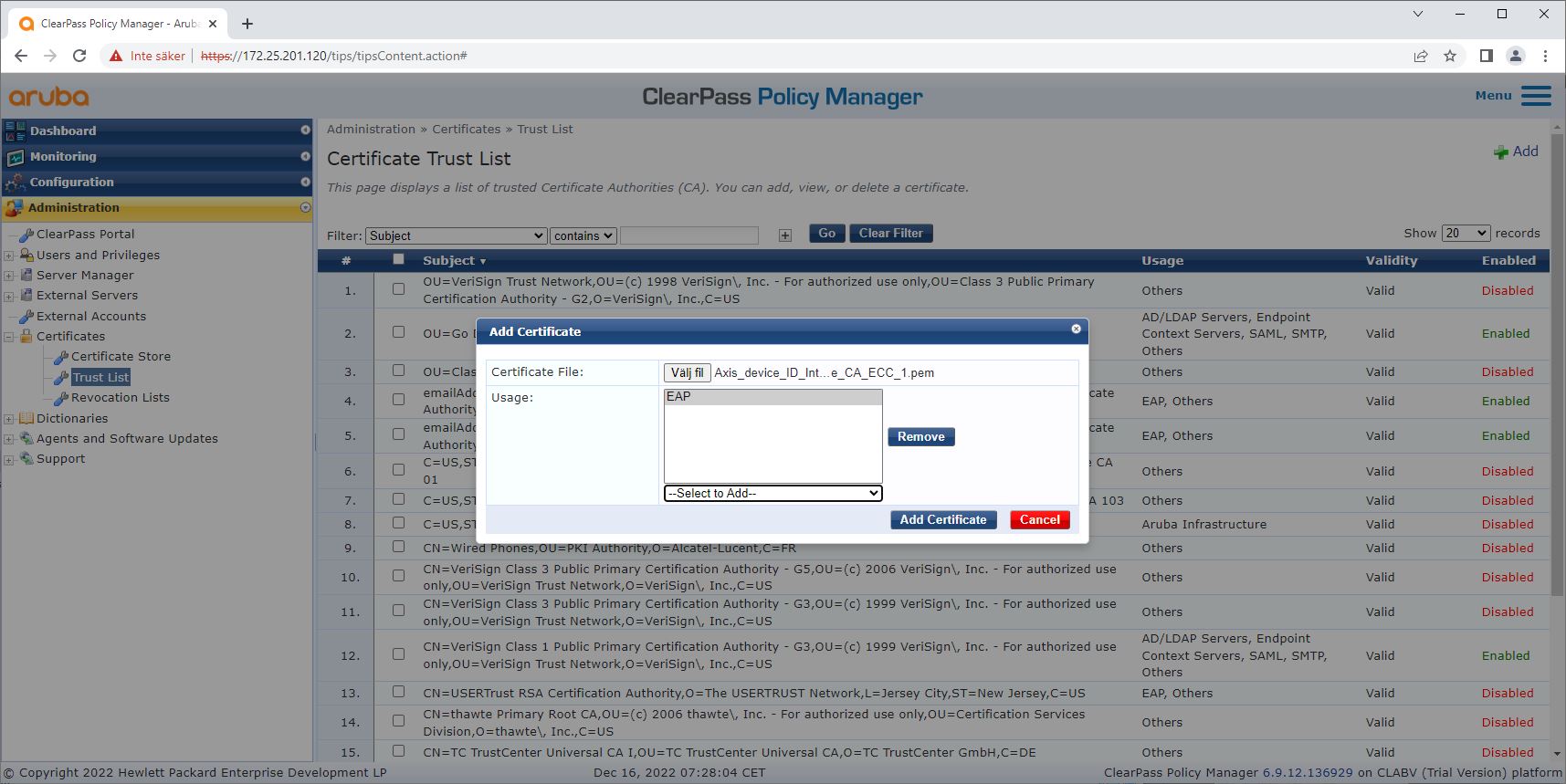

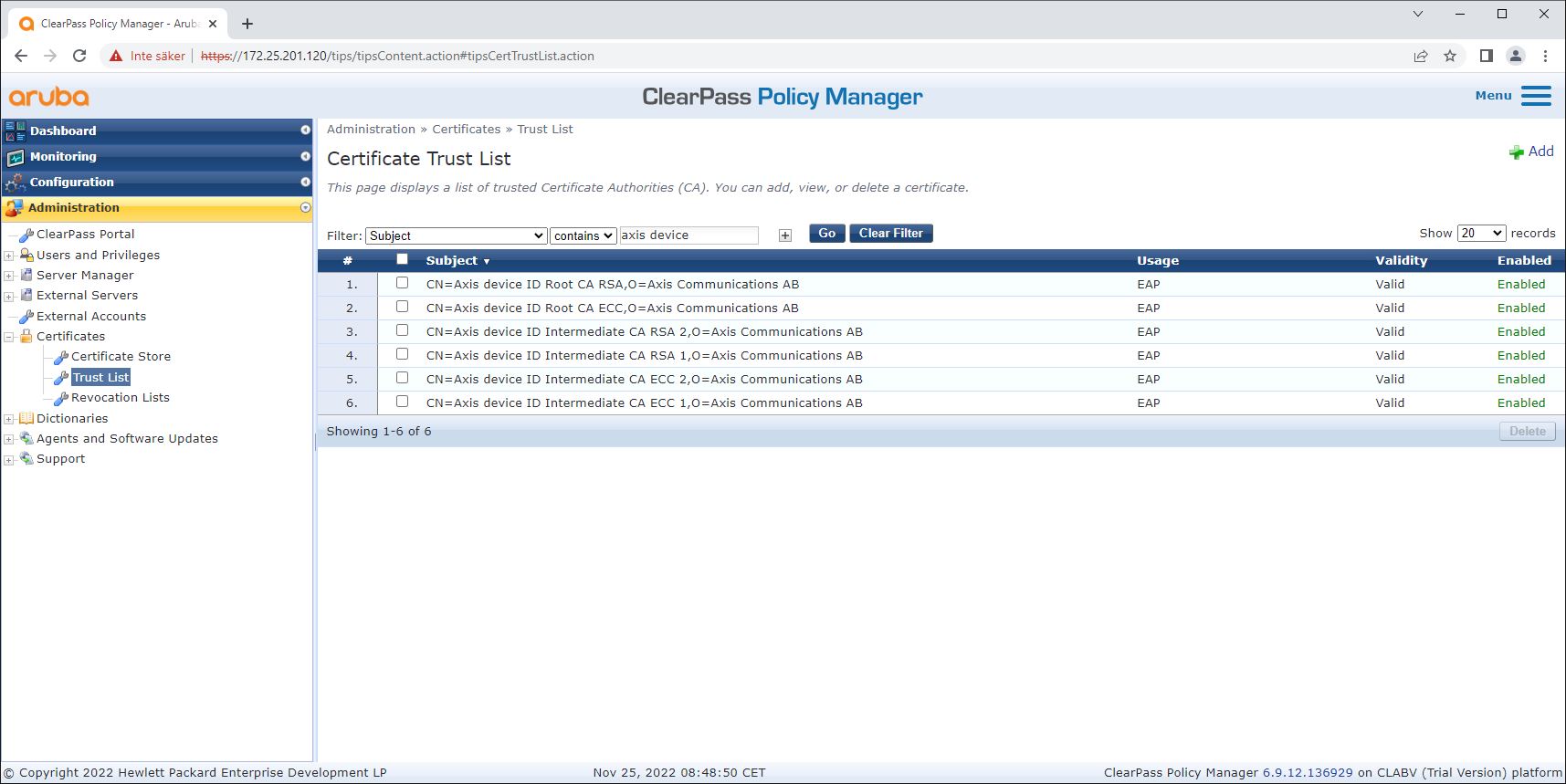

axis.comで、Axis固有のIEEE 802.1AR証明書チェーンをダウンロードします。

Axis固有のIEEE 802.1AR Root CAおよび中間CA証明書チェーンを、信頼できる証明書ストアにアップロードします。

ClearPass Policy Managerを有効化し、IEEE 802.1X EAP-TLS経由でAxis装置を認証します。

使用フィールドでEAPを選択します。証明書はIEEE 802.1X EAP-TLS認証に使用されます。

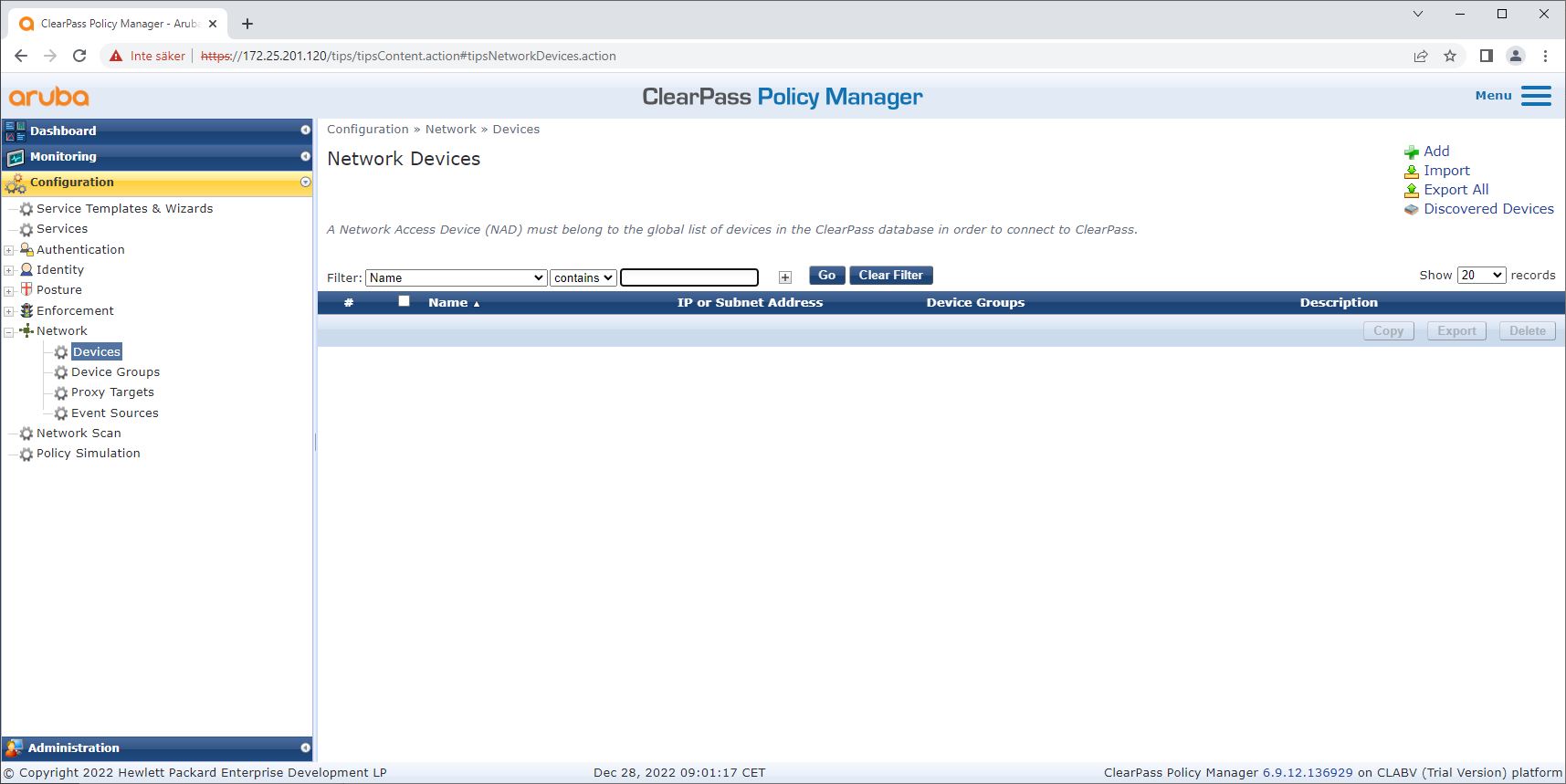

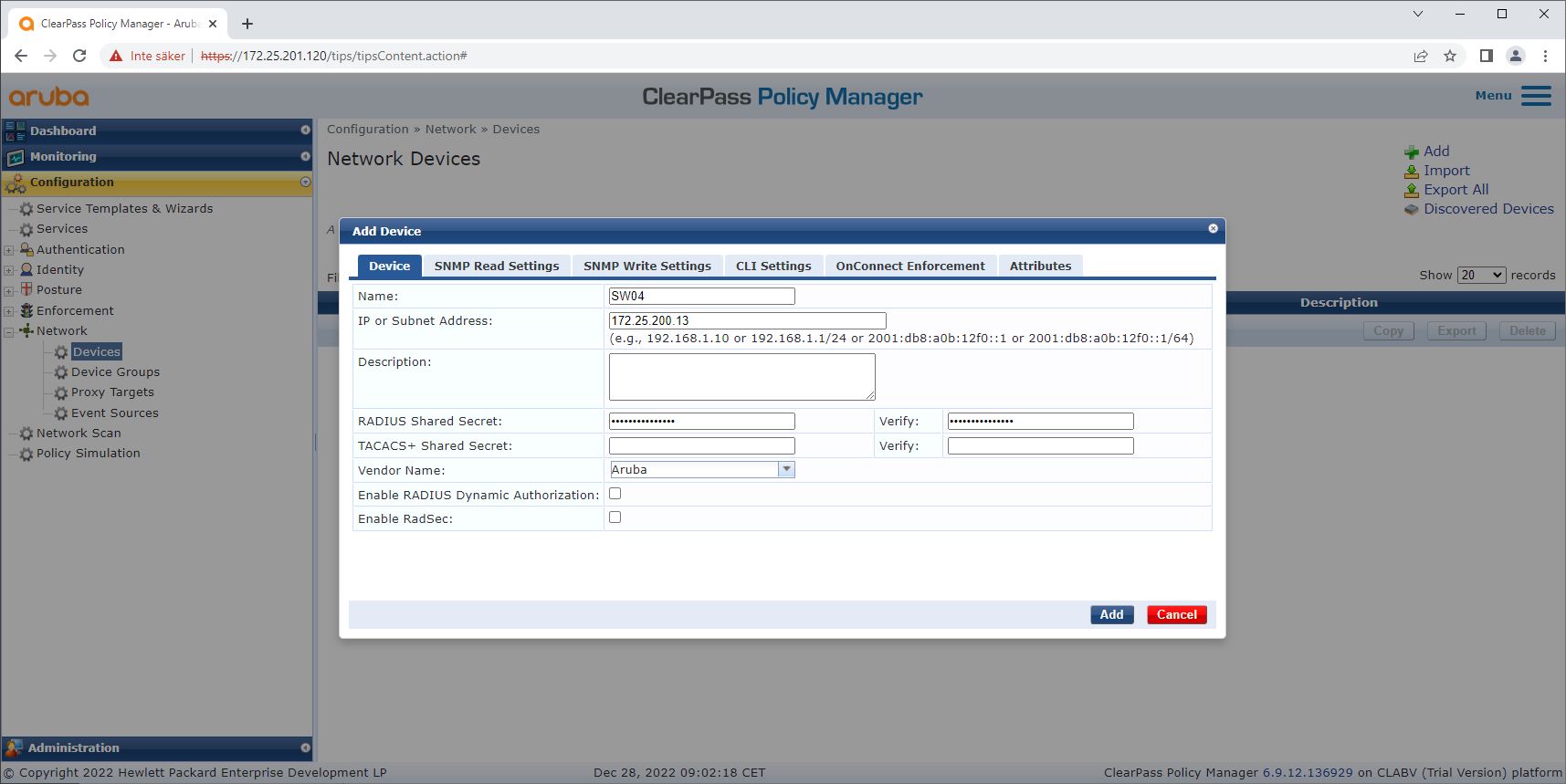

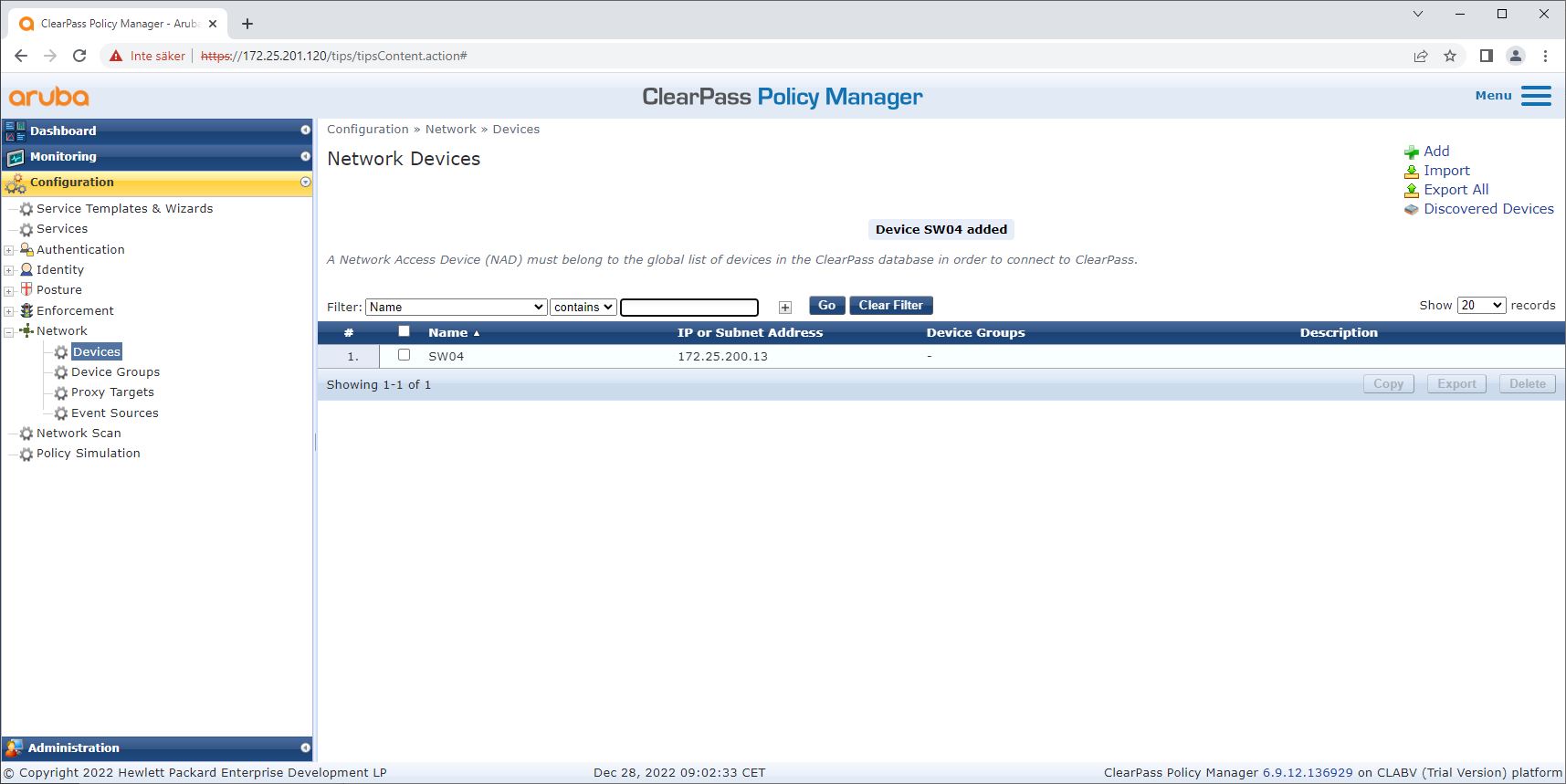

ネットワーク装置/グループの構成

HPE Aruba Networkingアクセススイッチなどの信頼できるネットワークアクセス装置をClearPass Policy Managerに追加します。ClearPass Policy Managerは、ネットワーク内でIEEE 802.1X通信に使用されるアクセススイッチを把握する必要があります。RADIUS共有秘密は、特定のスイッチのIEEE 802.1X設定と一致させる必要があることに注意してください。

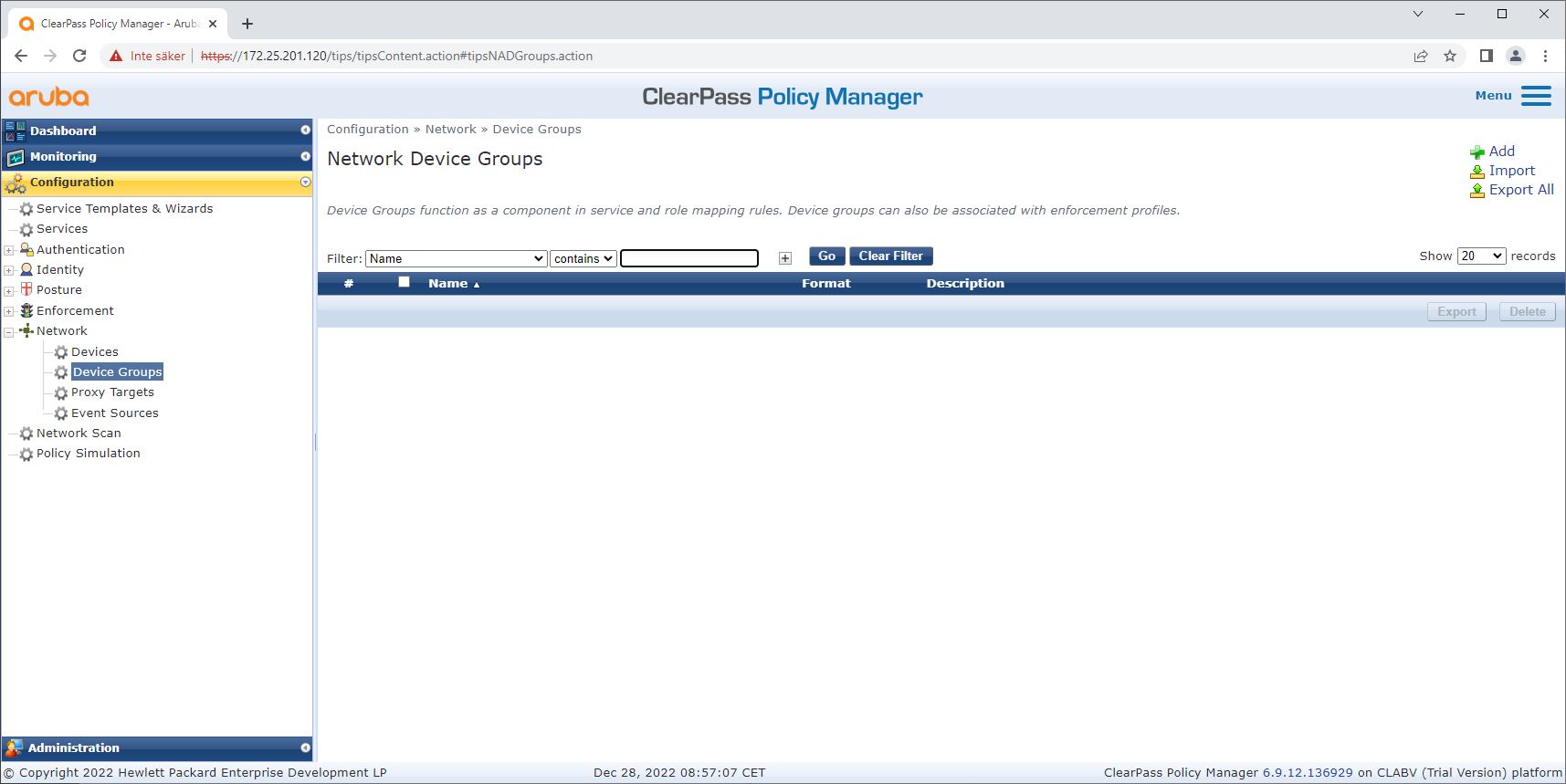

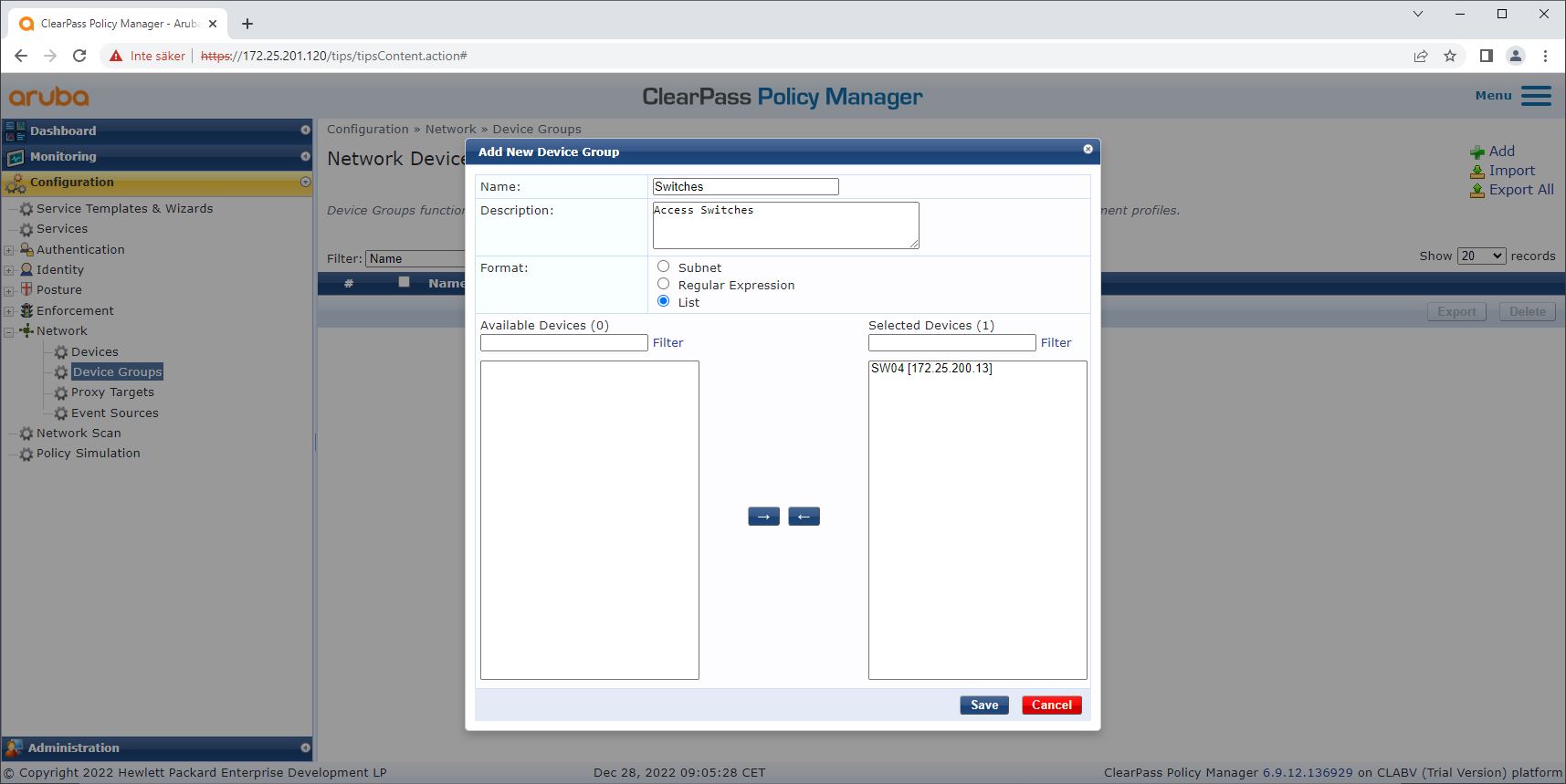

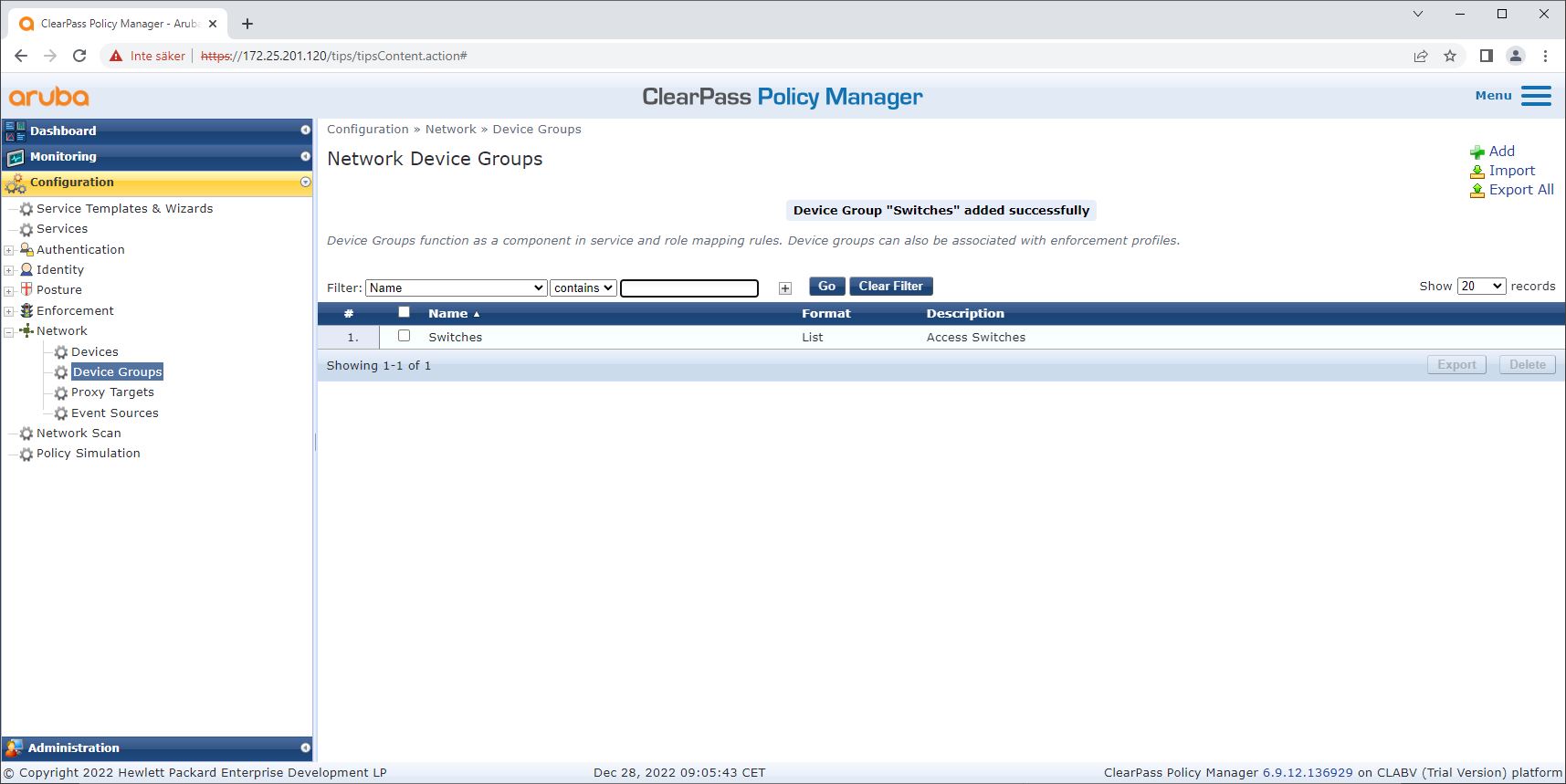

ネットワークデバイスグループ設定を使用して、複数の信頼できるネットワークアクセスデバイスをグループ化します。デバイスをグループ化することで、ポリシー設定が容易になります。

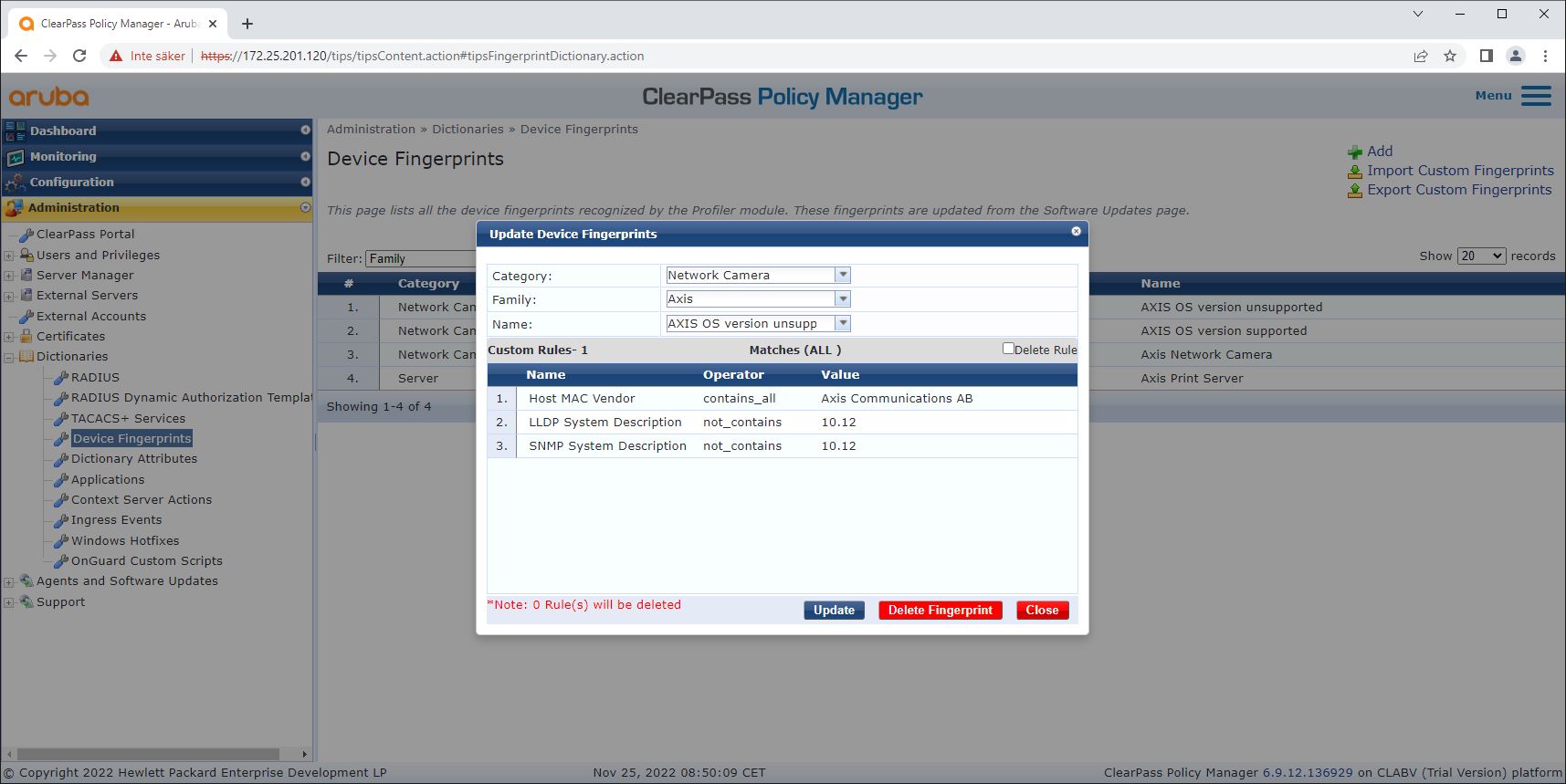

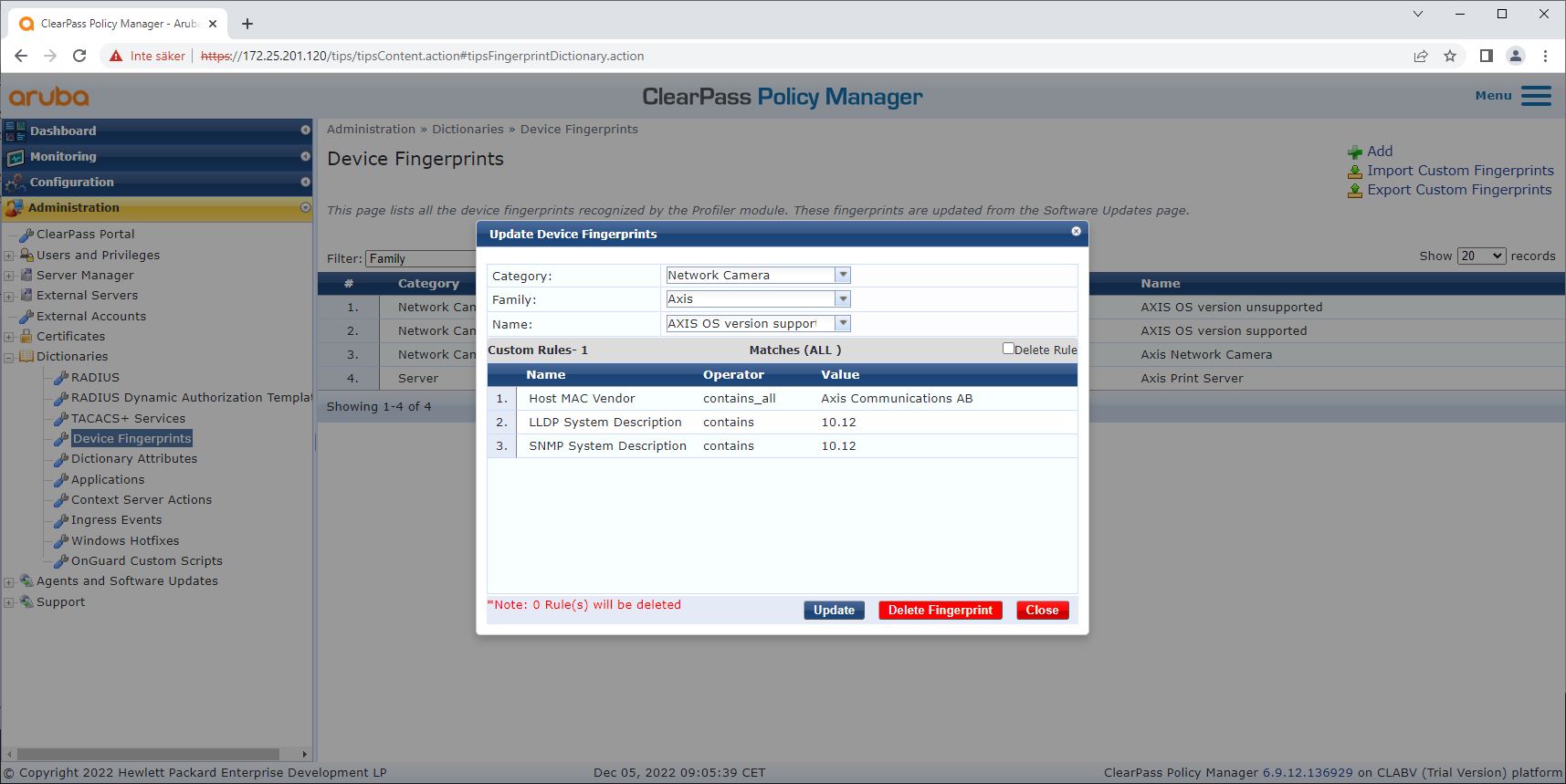

装置のフィンガープリントの構成

Axisデバイスは、ネットワーク検出を通じて、MACアドレスやデバイスソフトウェアのバージョンなど、デバイス固有の情報を配布することが可能です。この情報を使用して、ClearPass Policy Managerでデバイスフィンガープリントを作成、更新、管理します。また、AXIS OSバージョンに基づいてアクセスを許可または拒否することもできます。

[Administration (管理者)] > [Dictionaries (辞書)] > [Device Fingerprints (装置のフィンガープリント)] に進みます。

既存の装置フィンガープリントを選択するか、新規の装置フィンガープリントを作成します。

デバイスフィンガープリントの設定を行います。

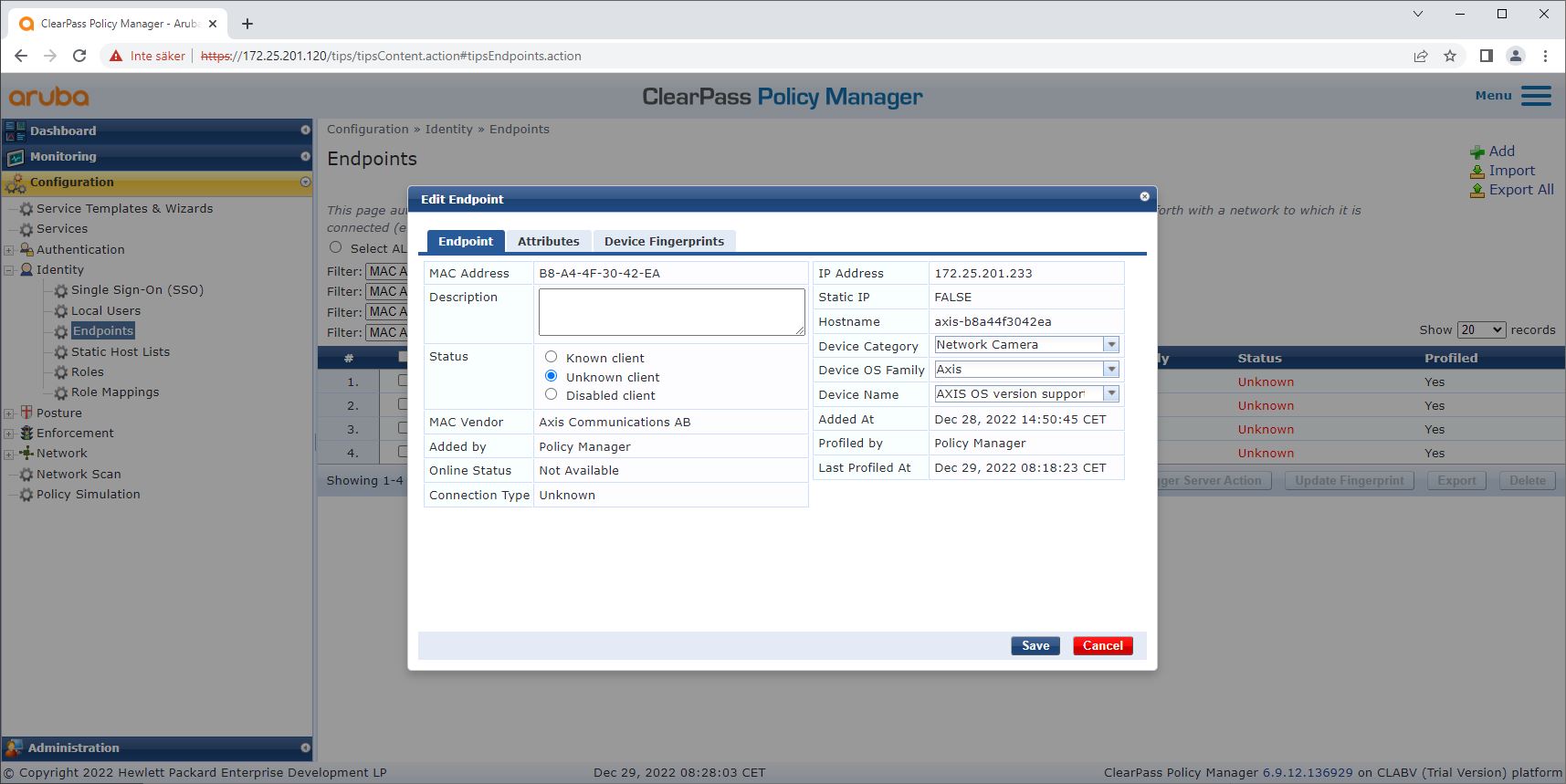

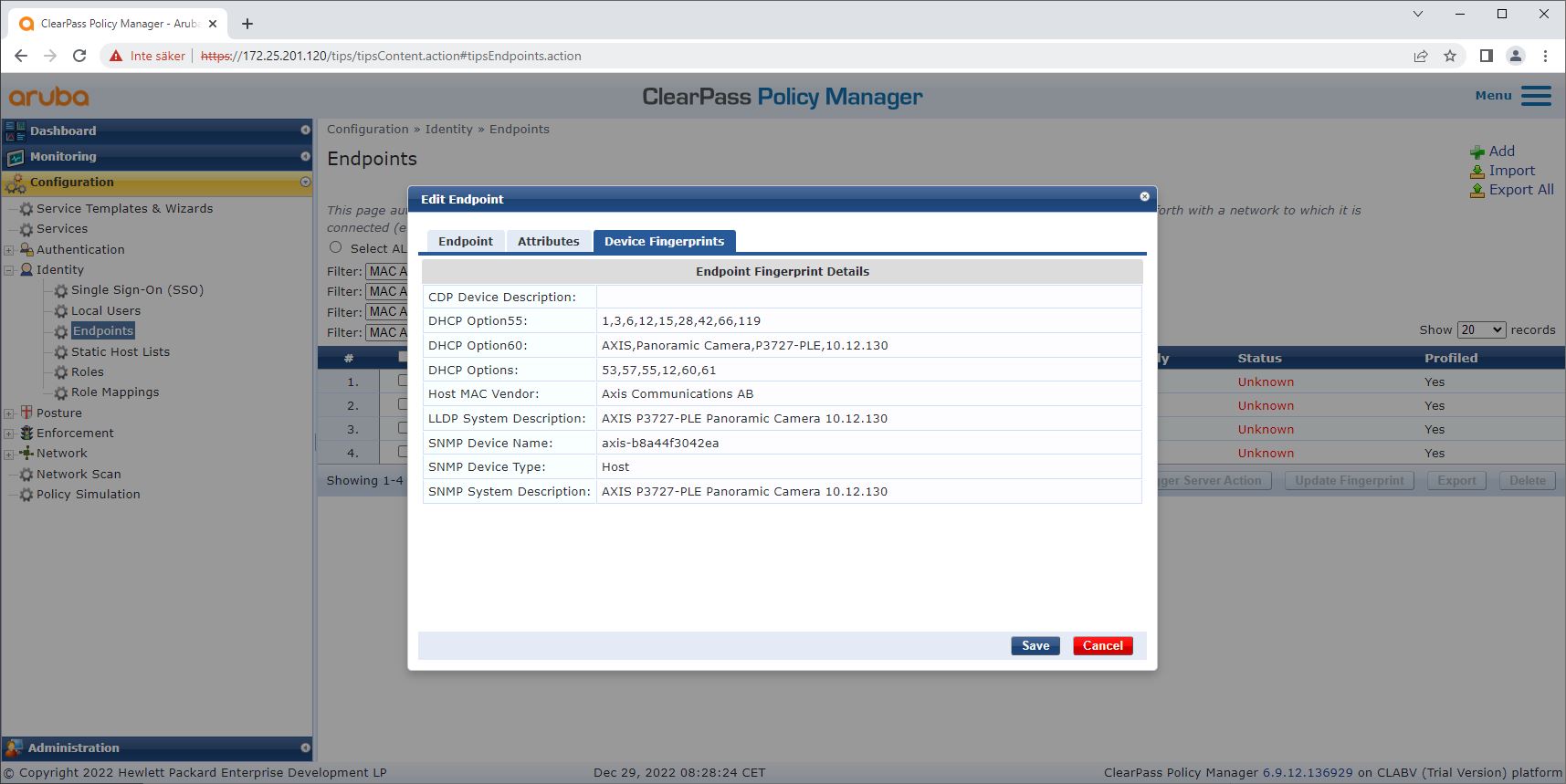

ClearPass Policy Managerによって収集された装置のフィンガープリントに関する情報は、エンドポイントセクションにあります。

[Configuration (設定)] > [Identity (ID)] > [Endpoints (エンドポイント)] に移動します。

表示する装置を選択します。

[Device Fingerprints (装置のフィンガープリント)] タブをクリックします。

SNMPは、Axis装置ではデフォルトで無効になっており、HPE Aruba Networkingのアクセススイッチから収集されます。

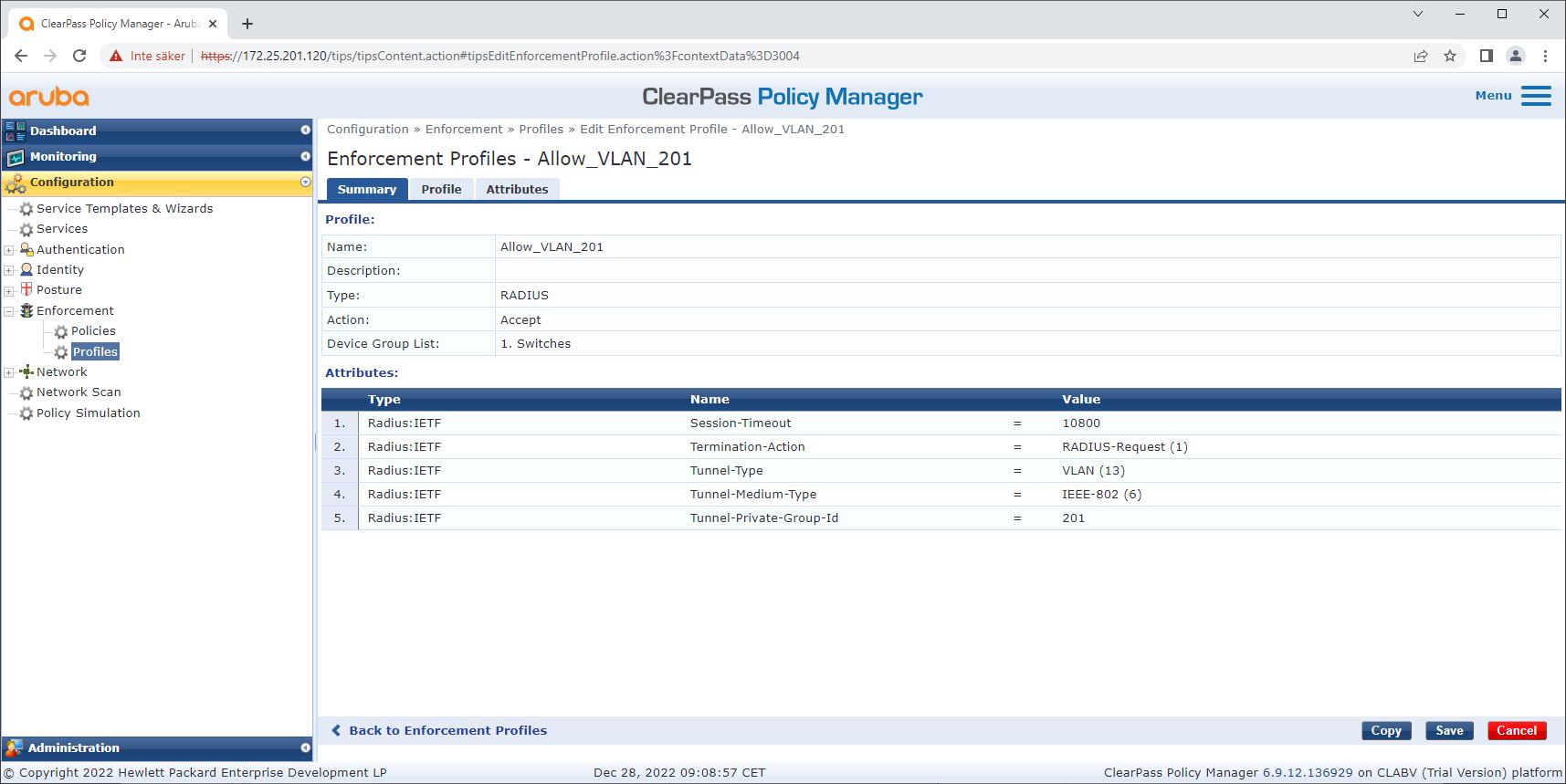

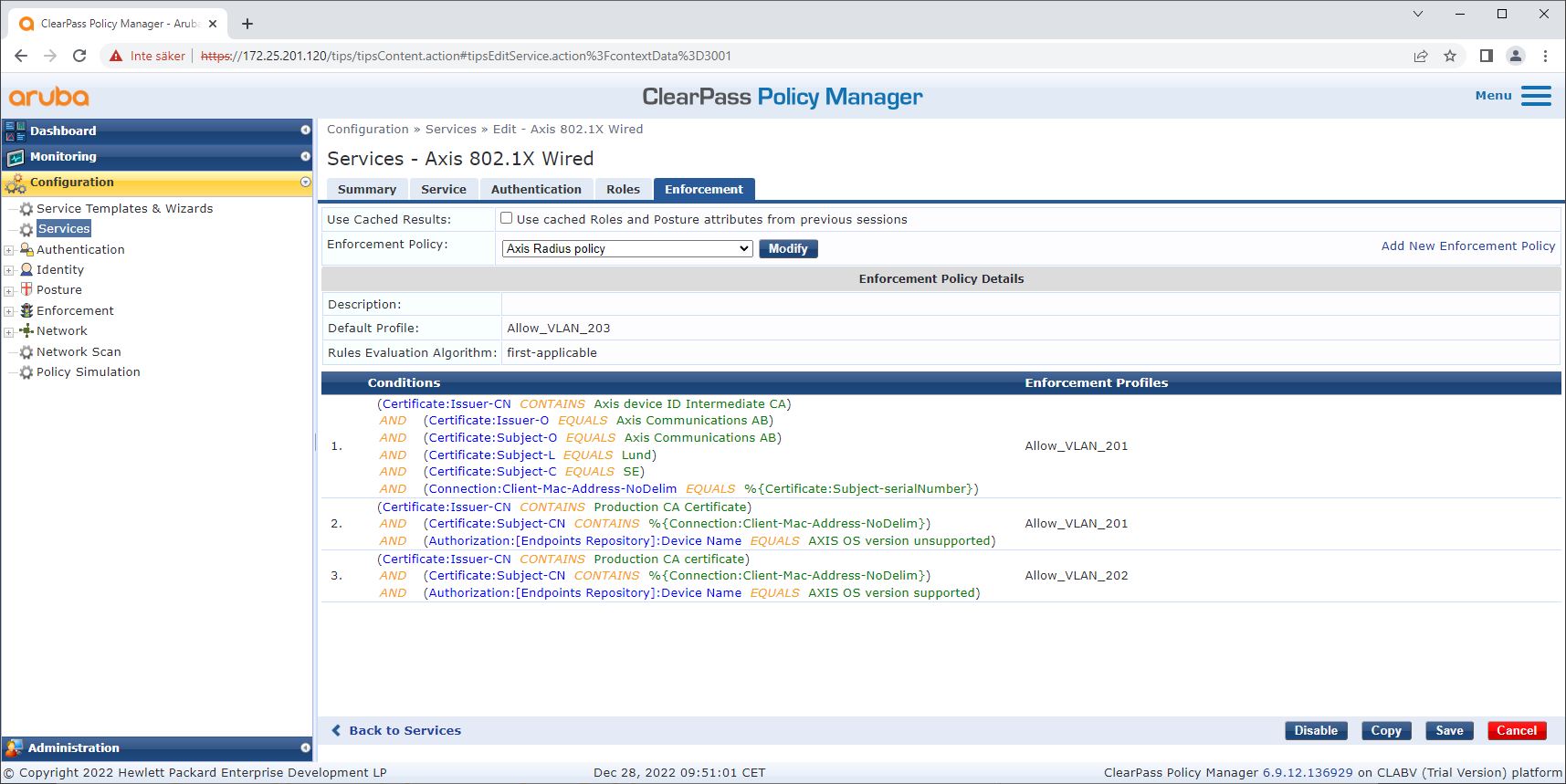

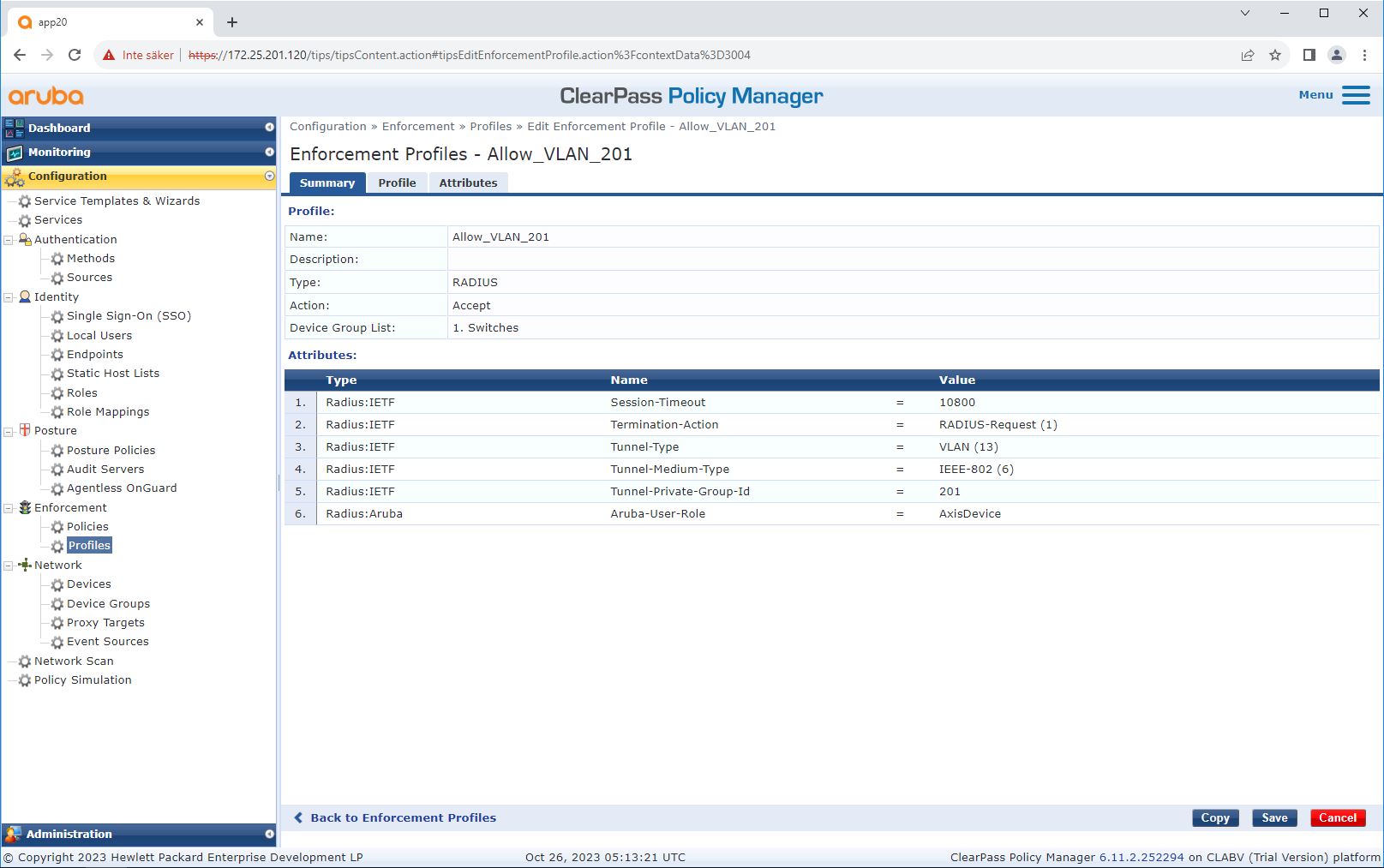

強制プロファイルの構成

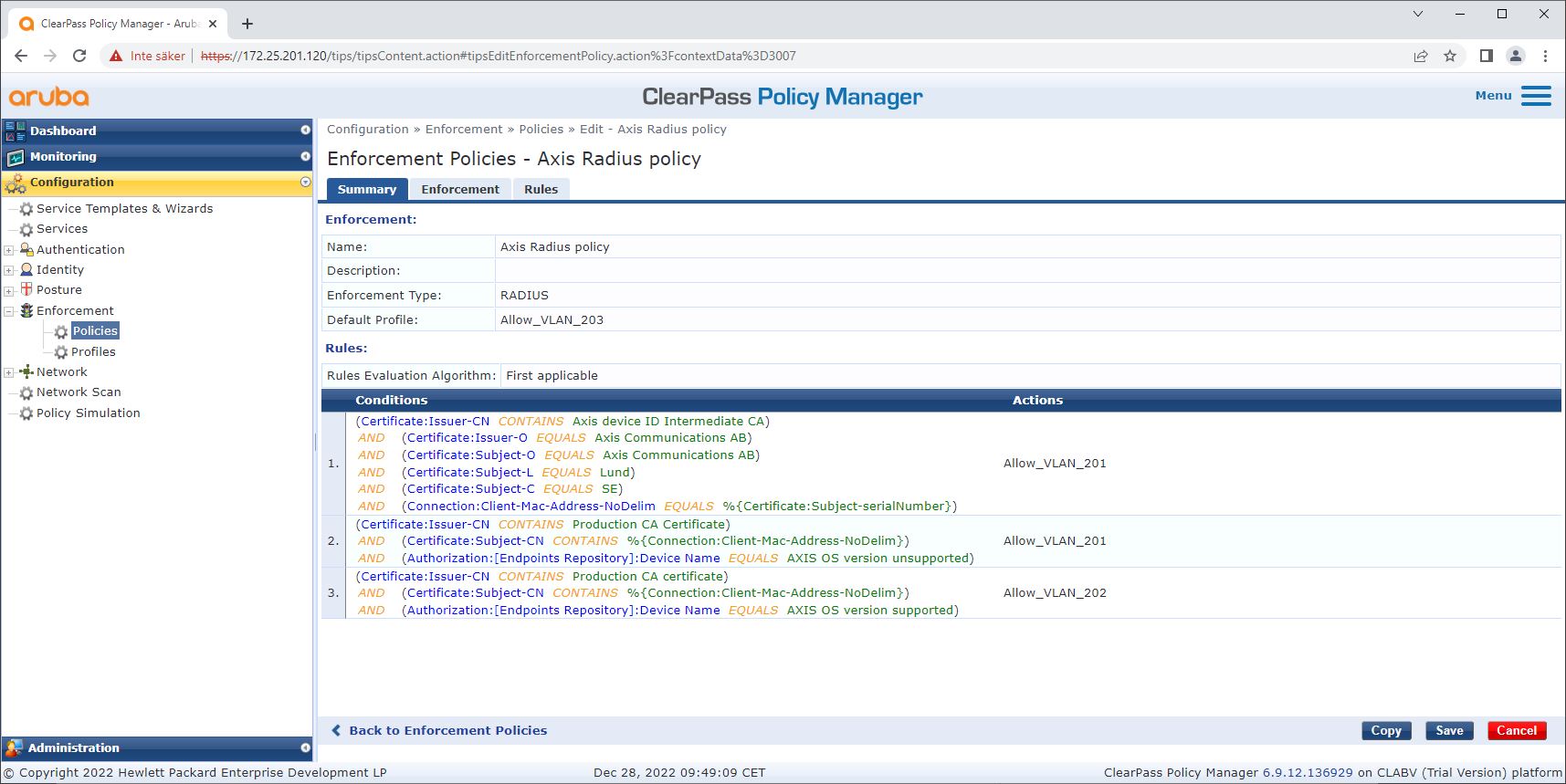

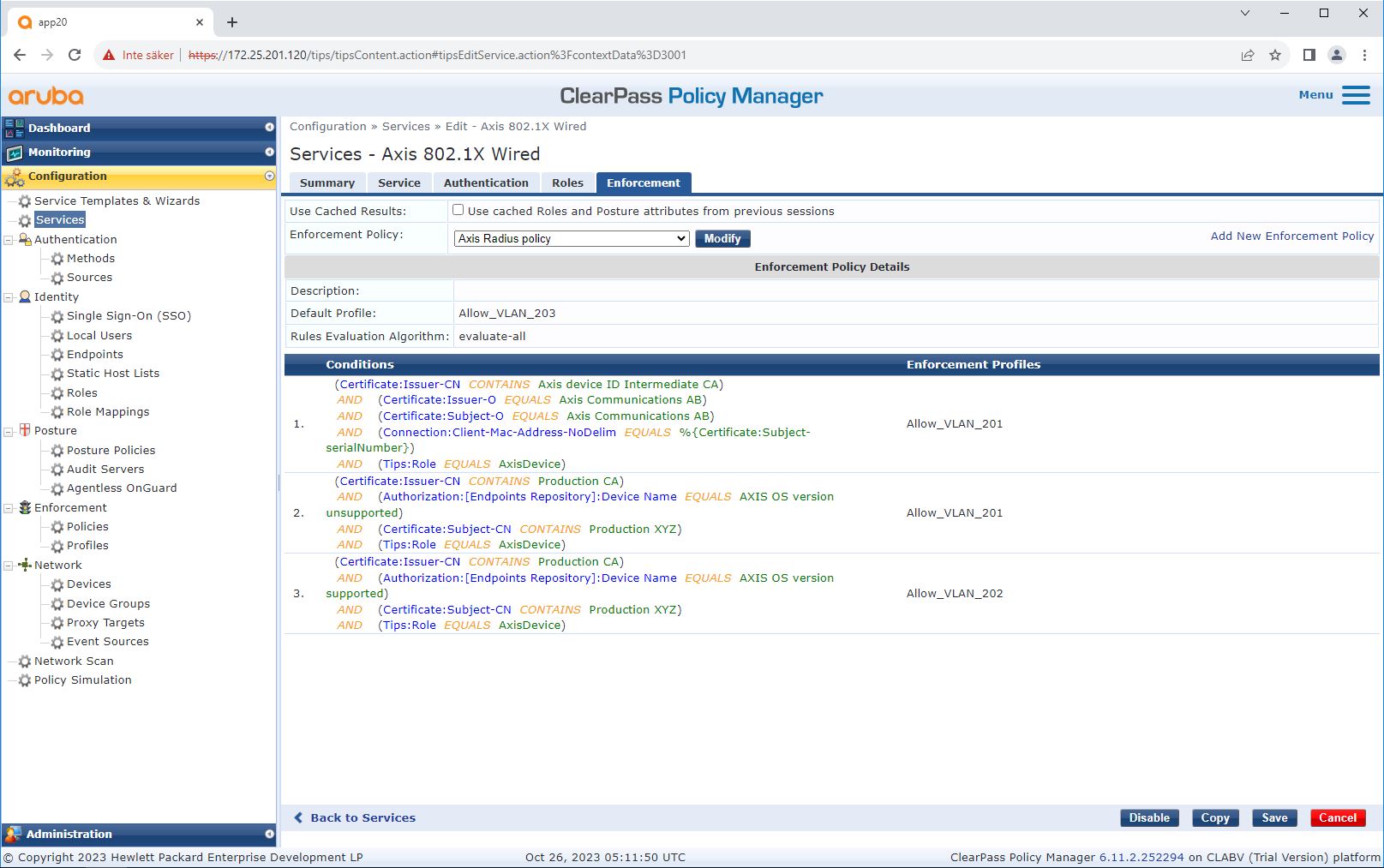

強制プロファイルによって、ClearPass Policy Managerはスイッチ上のアクセスポートに特定のVLAN IDを割り当てることが可能になります。これはポリシーに基づく決定であり、デバイスグループ「スイッチ」内のネットワークデバイスに適用されます。必要な強制プロファイル数は、使用されているVLANの数によって異なります。設定には3つのVLAN (VLAN 201、202、203) があります。これらは3つの強制プロファイルに対応しています。

VLANの強制プロファイル設定を完了すると強制ポリシー自体を設定できます。ClearPass Policy Managerの強制ポリシー設定は、4つのサンプルポリシープロファイルに基づき、HPE Aruba NetworkingネットワークへのアクセスをAxisデバイスに付与するかどうかを判断します。

4つの強制ポリシーとそのアクションは以下の通りです。

ネットワークアクセスの拒否

IEEE 802.1Xネットワークアクセスコントロール認証が実行されない場合、ネットワークへのアクセスは拒否されます。

ゲストネットワーク (VLAN 203)

IEEE 802.1Xネットワークアクセスコントロール認証が失敗した場合、Axis装置には限定的な隔離ネットワークへのアクセスが付与されます。その後、適切なアクションを決定するために、デバイスの手動検査が必要になります。

プロビジョニングネットワーク (VLAN 201)

Axis装置に、プロビジョニングネットワークへのアクセスが付与されます。これにより、AXIS Device ManagerとAXIS Device Manager Extendを通じてAxis装置の管理機能が提供されます。また、AXIS OSの更新、運用グレードの証明書、その他の設定を使用してAxis装置を設定することも可能になります。ClearPass Policy Managerは、以下の状態を検証します:

デバイスのAXIS OSバージョン。

デバイスのMACアドレスが、AxisデバイスID証明書のシリアル番号属性を持つベンダー固有のMACアドレススキームと一致すること。

AxisデバイスID証明書が検証可能であり、発行者、組織、場所、国などのAxis固有の属性が一致すること。

運用ネットワーク (VLAN 202)

Axisデバイスには、動作する運用ネットワークへのアクセスが付与されます。アクセスは、プロビジョニングネットワーク (VLAN 201) 内からデバイスのプロビジョニングが完了した後に許可されます。ClearPass Policy Managerは、以下の状態を検証します:

デバイスのAXIS OSバージョン。

デバイスのMACアドレスが、AxisデバイスID証明書のシリアル番号属性を持つベンダー固有のMACアドレススキームと一致すること。

運用グレードの証明書が、信頼できる証明書ストアによって検証できること。

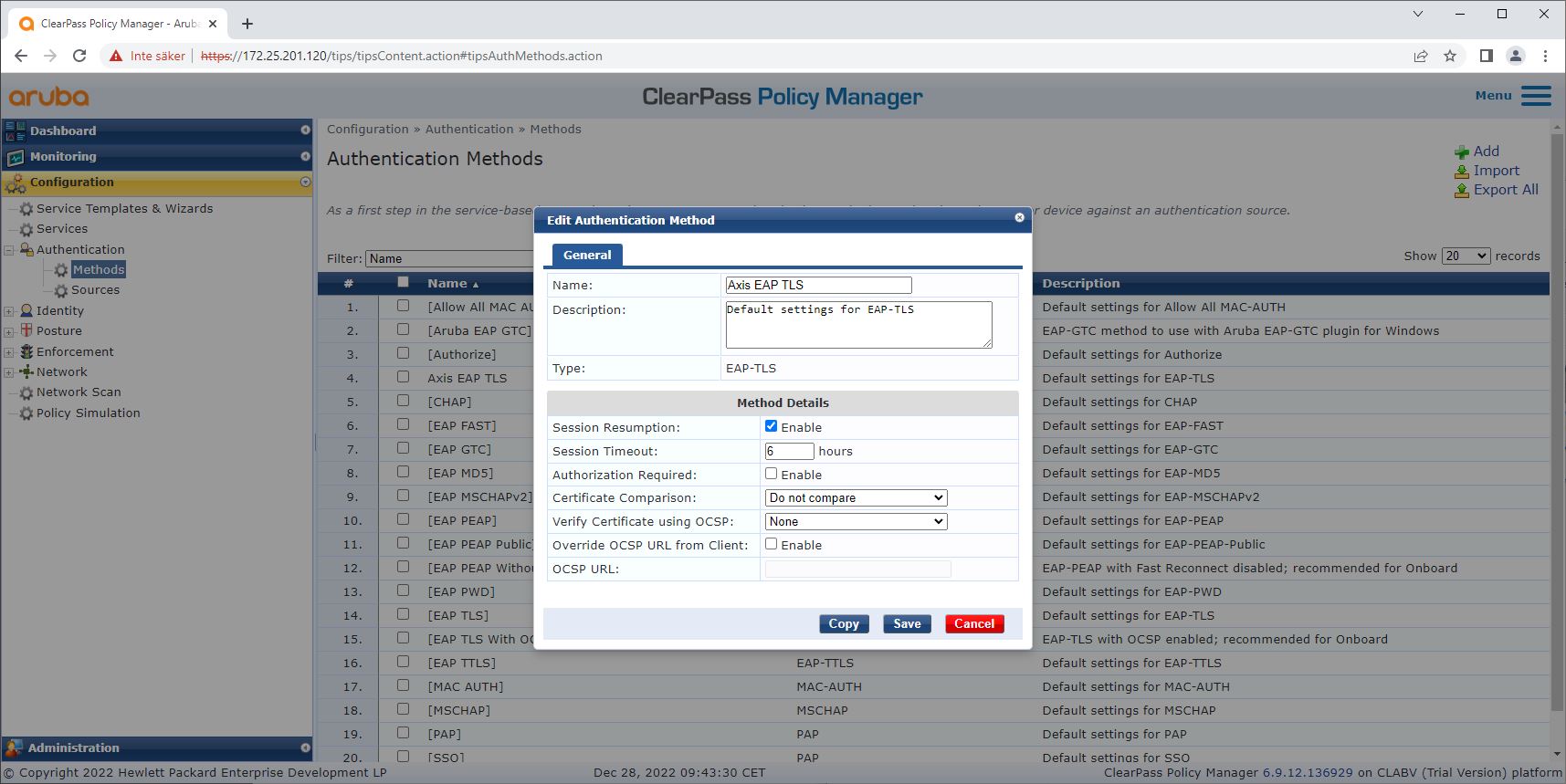

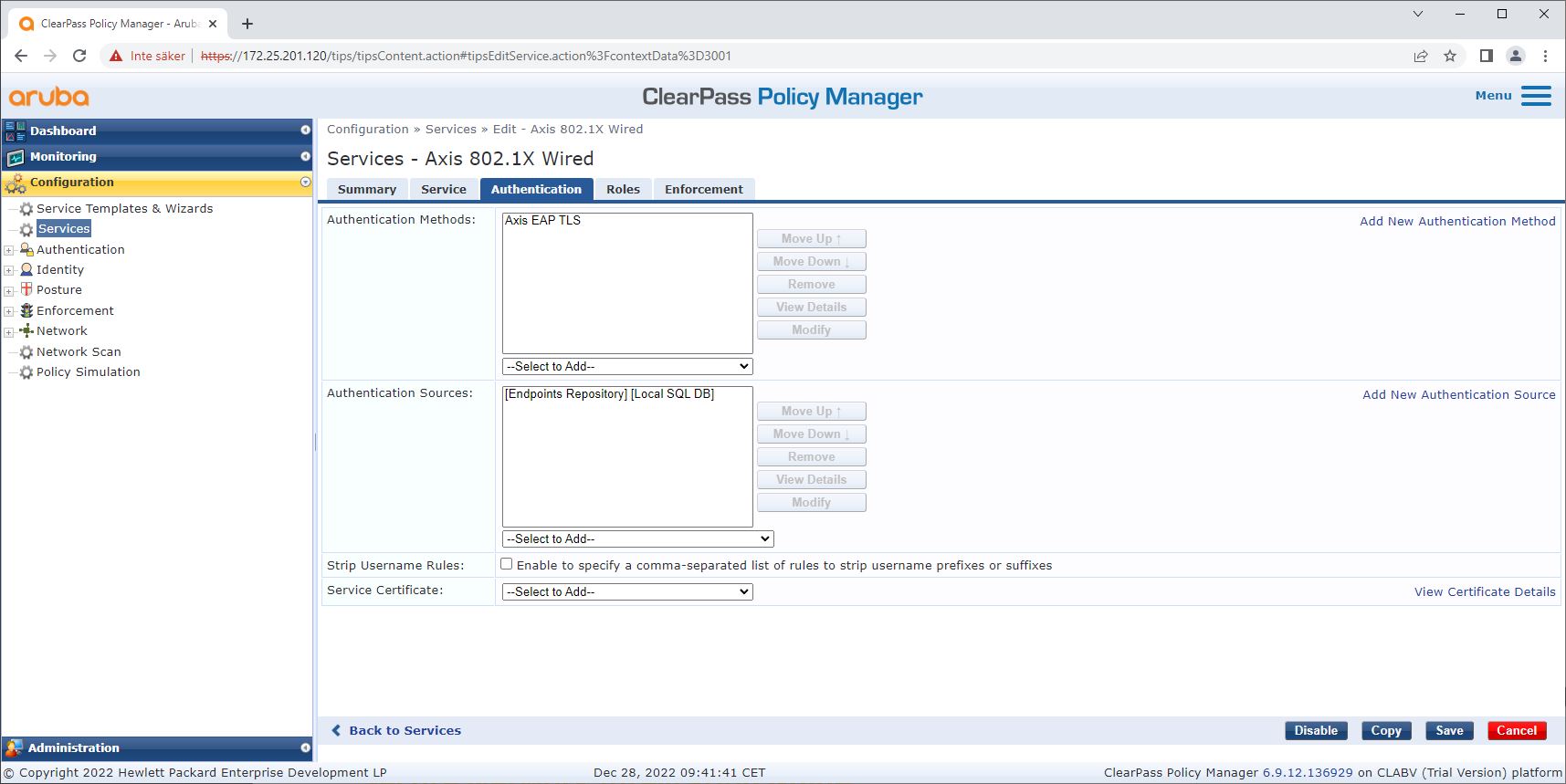

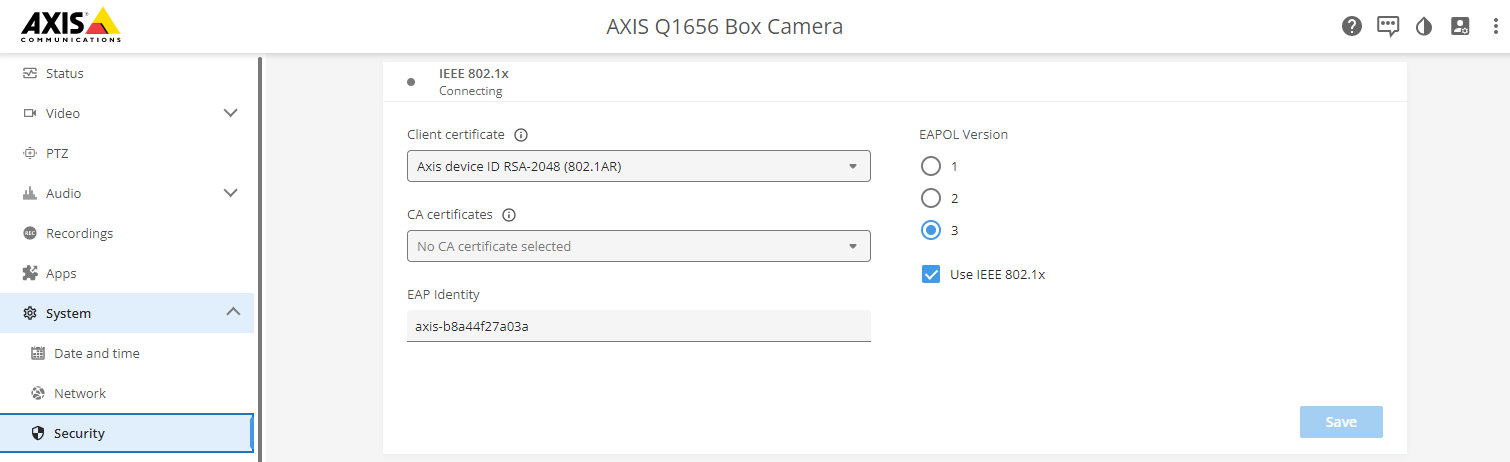

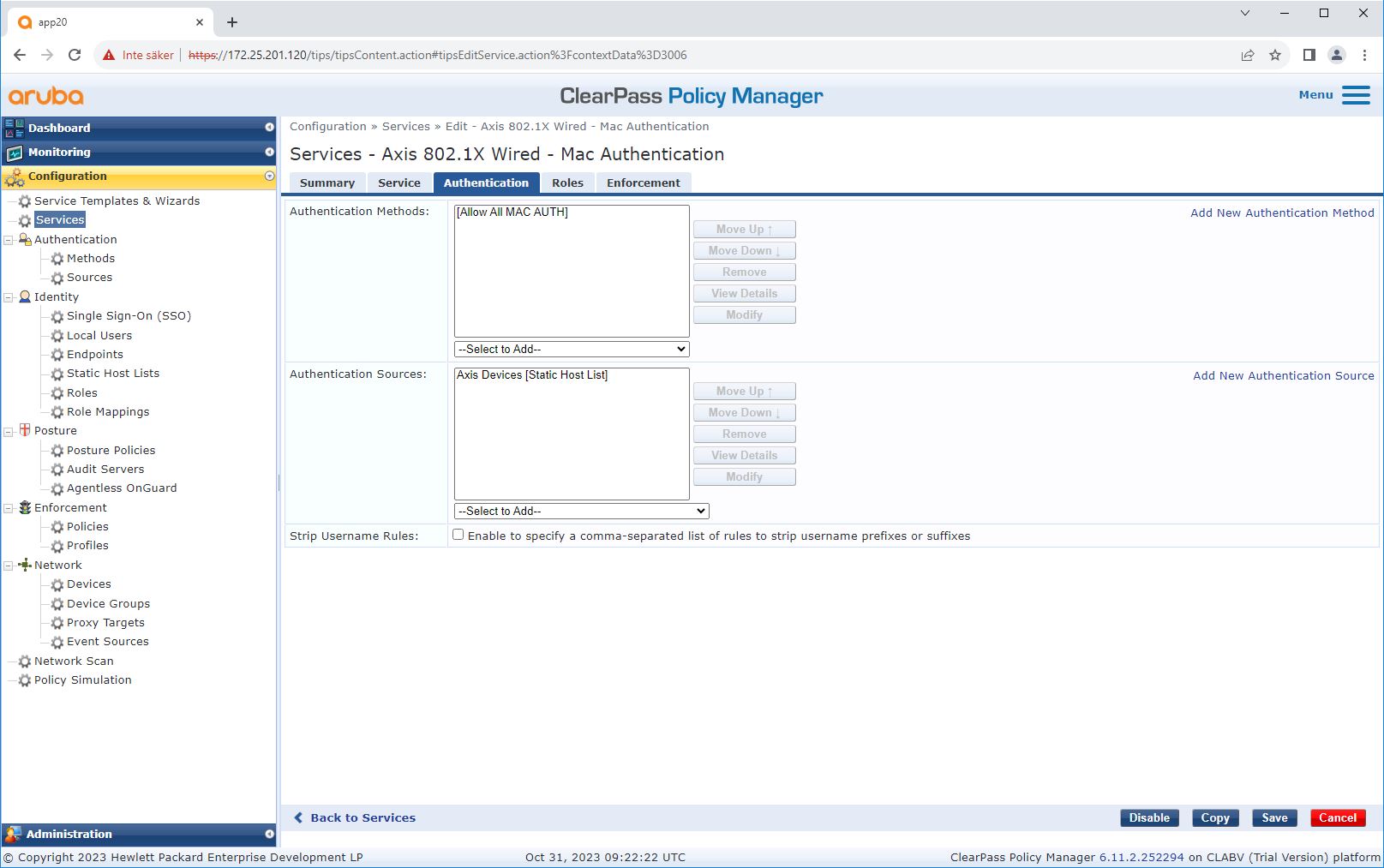

認証方式の構成

認証方式は、Axisデバイスがネットワーク上で自己認証を試みる方法を定義します。Axis Edge Vaultを搭載するAxisデバイスは、デフォルトでIEEE 802.1X EAP-TLSが有効になっているため、望ましい方式はIEEE 802.1X EAP-TLSです。

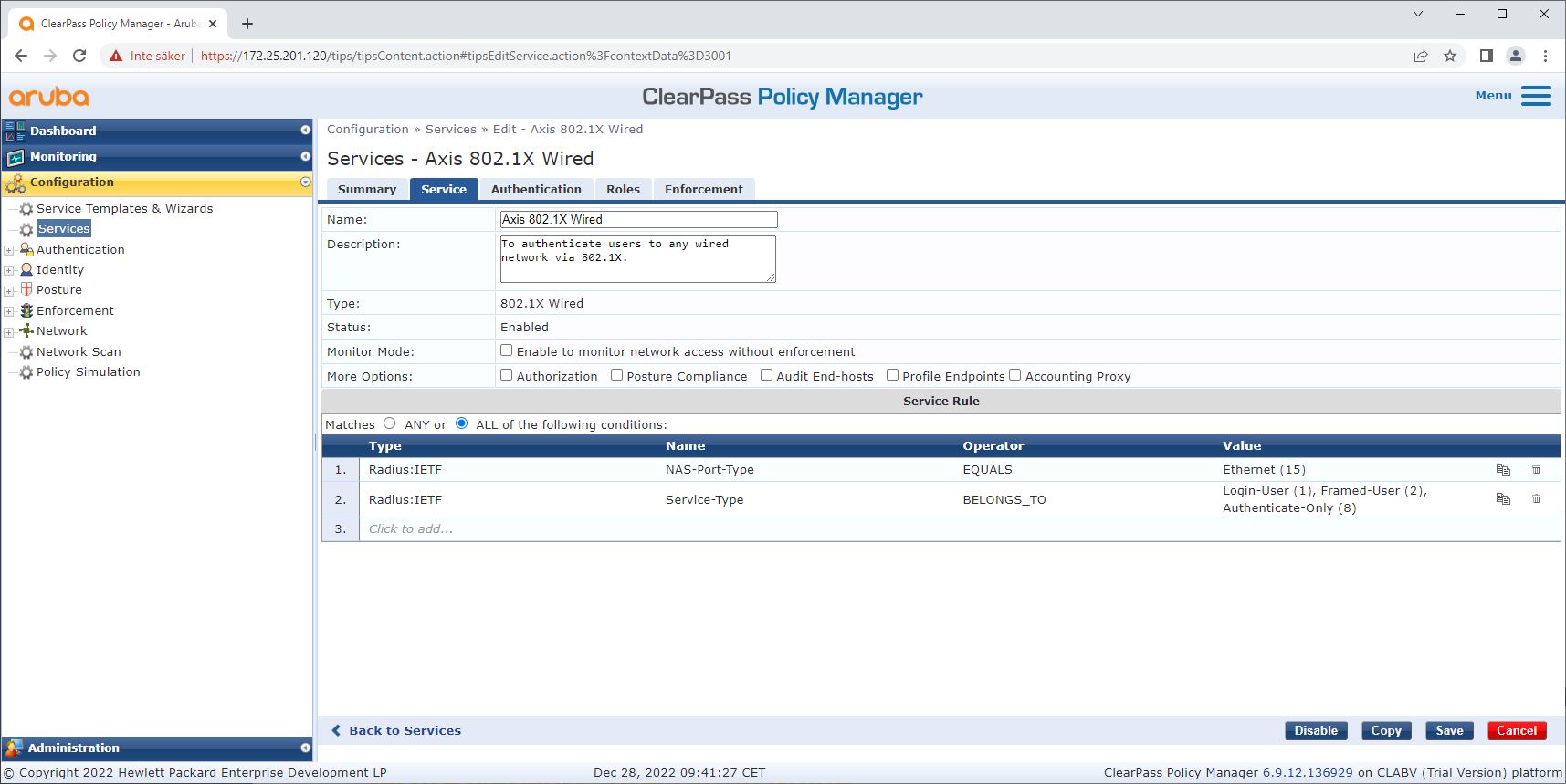

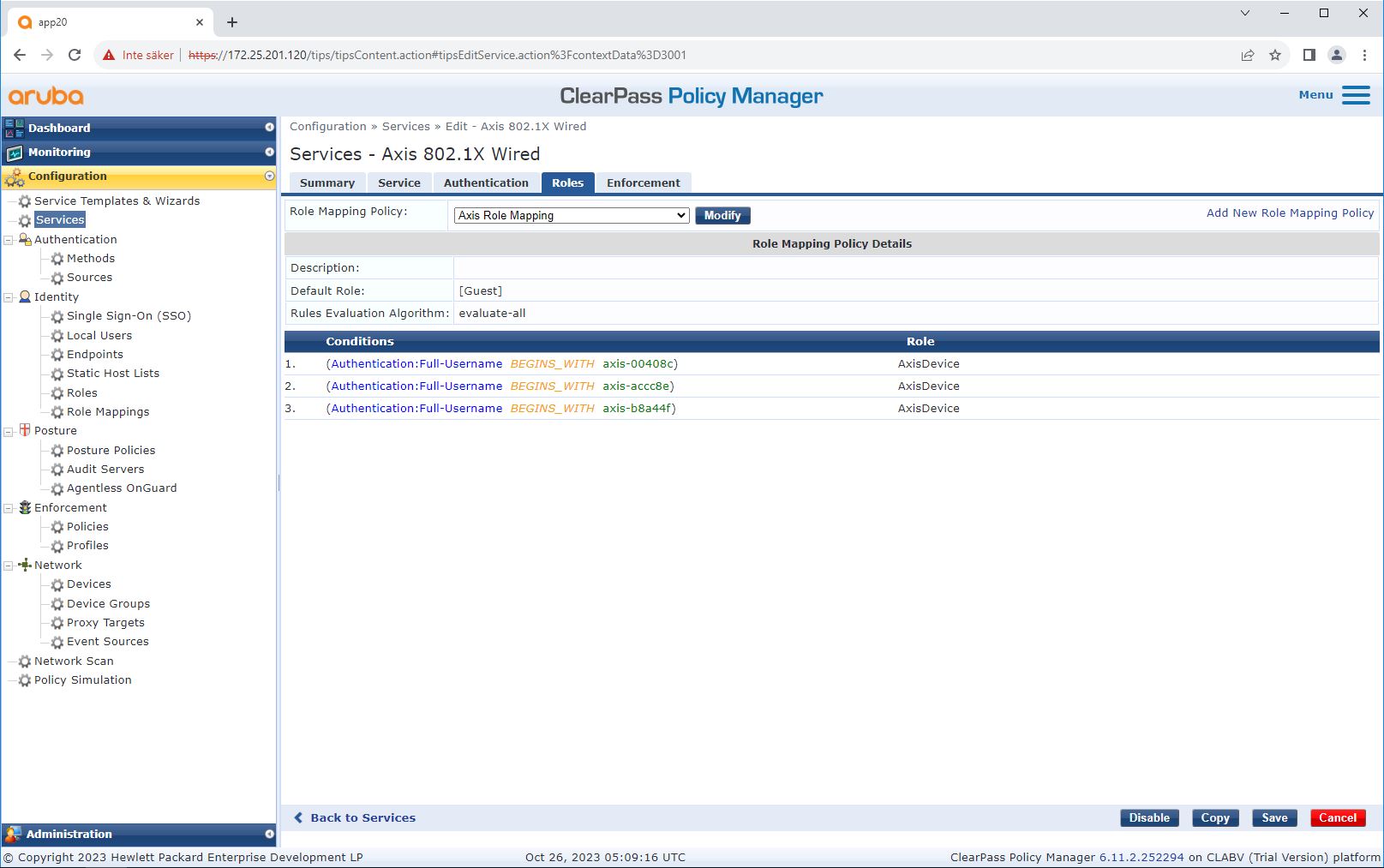

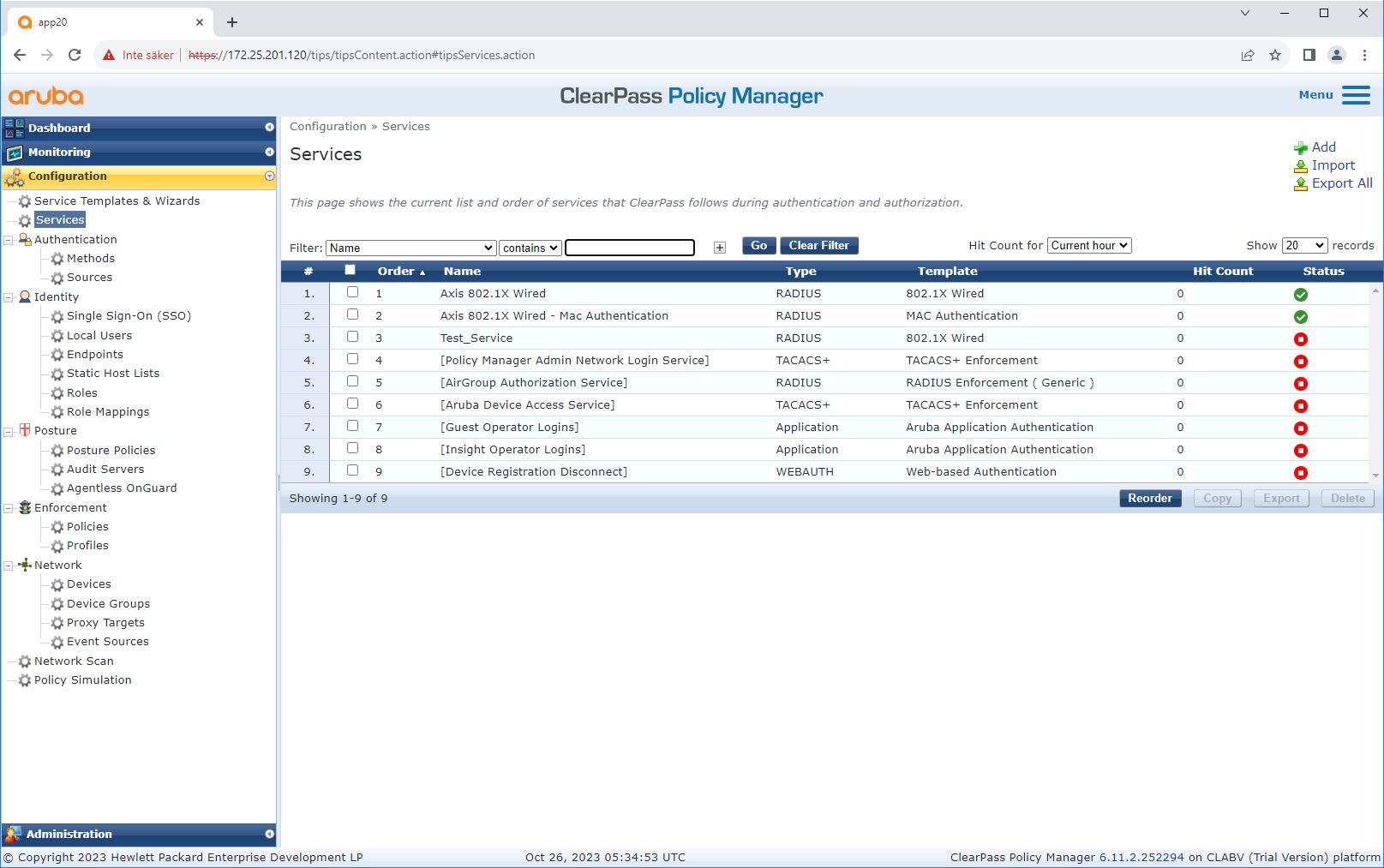

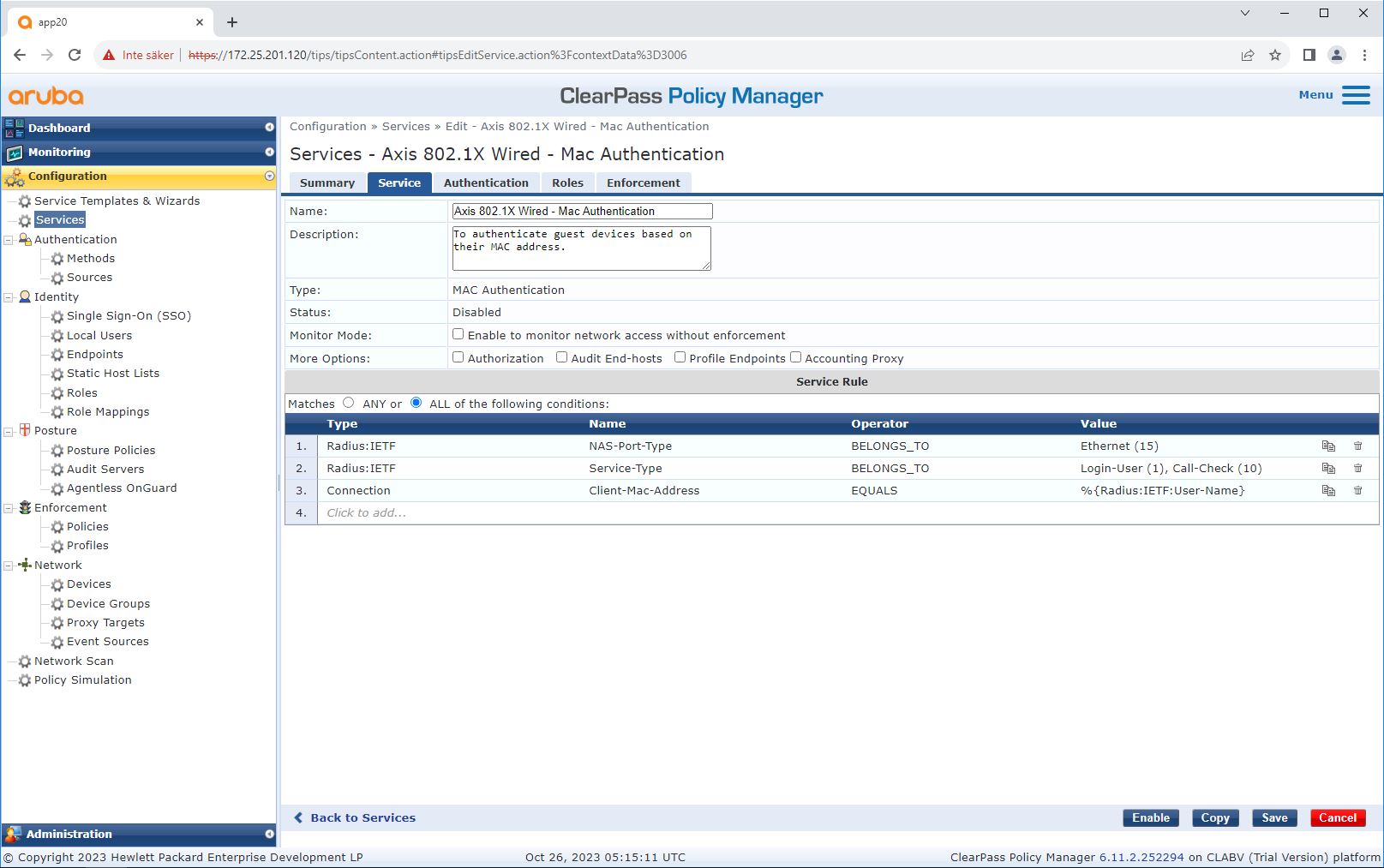

サービスの設定

[Services (サービス)] ページでは、設定手順がHPE Aruba Networkingネットワーク内のAxisデバイスの認証と承認を処理する1つのサービスに統合されています。

HPE Aruba Networkingアクセススイッチ

Axisデバイスは、PoE対応のアクセススイッチに直接接続することも、互換性のあるAxis PoEミッドスパンを経由して接続することもできます。HPE Aruba NetworkingネットワークにAxisデバイスを安全にオンボードするには、アクセススイッチをIEEE 802.1X通信用に設定する必要があります。AxisデバイスはIEEE 802.1x EAP-TLS通信をClearPass Policy Managerに中継します。ClearPass Policy Managerは、RADIUSサーバーとして動作します。

ポートアクセス全体のセキュリティを強化する目的で、300秒の周期的なAxisデバイスの再認証も設定されます。

この例は、HPE Aruba Networkingアクセススイッチのグローバル設定およびポート設定を示しています。

radius-server host MyRADIUSIPAddress key "MyRADIUSKey"aaa authentication port-access eap-radius

aaa port-access authenticator 18-19

aaa port-access authenticator 18 reauth-period 300

aaa port-access authenticator 19 reauth-period 300

aaa port-access authenticator activeAxisの設定

Axisネットワーク装置

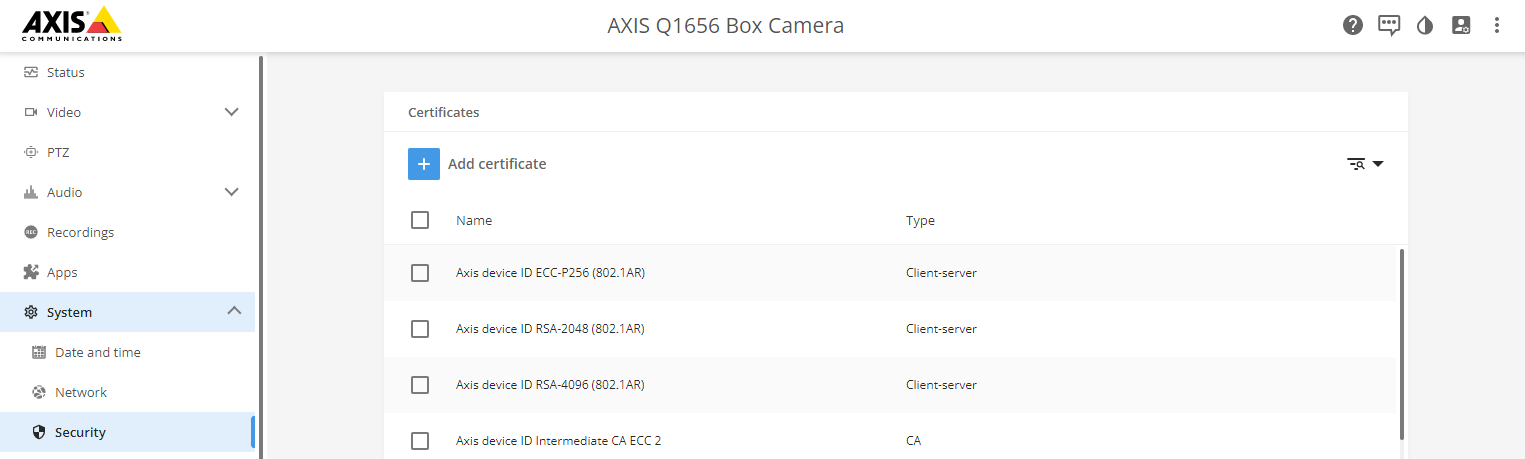

Axis Edge Vaultに対応するAxisデバイスは、製造時にAxisデバイスIDと呼ばれる安全なデバイス識別子が付与されます。AxisデバイスIDは、IEEE 802.1Xによる自動化された安全なデバイス識別およびネットワークオンボーディングの方法を定義する国際規格IEEE 802.1ARに基づいています。

- AxisデバイスIDキーインフラストラクチャー(PKI)

- AxisデバイスID

Axisデバイスのセキュアエレメントにより提供されるハードウェア保護型の安全なキーストアは、工場でプロビジョニングされています。さらに、Axisデバイスの信頼性をグローバルに証明するデバイス固有の証明書と対応キー (AxisデバイスID) が付属します。Axis Edge VaultとAxisデバイスIDに対応するAxisデバイスは、Axis Product Selectorを使用して確認できます。

Axis装置のシリアル番号は、装置のMACアドレスです。

IEEE 802.1AR準拠のAxisデバイスID証明書には、シリアル番号に関する情報および、ベンダー固有のその他の情報が含まれています。ClearPass Policy Managerは、ネットワークへのアクセスを付与する際の分析と判断にこの情報を使用します。以下の情報は、AxisデバイスのID証明書から取得できます。

| 国名 | SE |

| 場所 | ルンド |

| Issuer Organization (発行者組織) | アクシスコミュニケーションズ AB |

| Issuer Common Name (発行者の通称) | Axis device ID intermediate |

| 組織 | アクシスコミュニケーションズ AB |

| Common Name (通称) | axis-b8a44f279511-eccp256-1 |

| シリアル番号 | b8a44f279511 |

一般名称は、Axis社名とデバイスのシリアル番号を組み合わせ、そのシリアル番号の後に暗号アルゴリズム (ECC P256、RSA 2048、RSA 4096) を付加して構成されています。AXIS OS 10.1 (2020-09) 以降、IEEE 802.1Xは事前設定されたAxisデバイスIDでデフォルトで有効になっています。これにより、デバイスはIEEE 802.1X対応ネットワーク上で自己認証を行うことができます。

AXIS Device Manager

AXIS Device ManagerとAXIS Device Manager Extendをネットワーク上で使用し、複数のAxisデバイスをコスト効率の良い方法で設定、管理することができます。AXIS Device Managerは、Microsoft Windows® ベースのアプリケーションでネットワーク内のマシンにローカルにインストールされます。AXIS Device Manager Extendはクラウドインフラストラクチャーに依存し、複数サイトのデバイス管理を実行します。いずれも手軽に管理、設定でき、以下などが可能です。

AXIS OS更新のインストール。

HTTPSやIEEE 802.1X証明書などのサイバーセキュリティ設定の適用。

画像の設定など、デバイス固有の設定の実行。

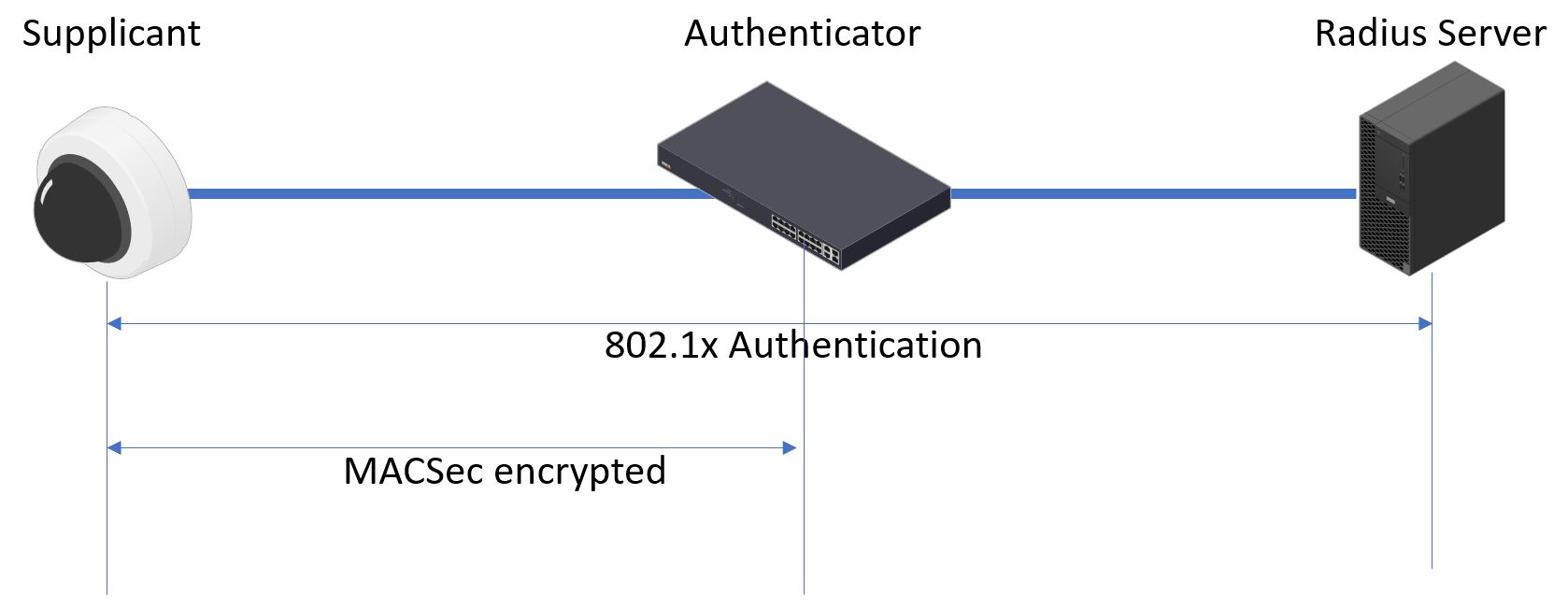

安全なネットワーク運用 - IEEE 802.1AE MACsec

IEEE 802.1AE MACsec (Media Access Control Security) は明確に定義されたネットワークプロトコルであり、ネットワークレイヤー2にあるポイントツーポイントイーサネットリンクを暗号的に保護します。これにより、2つのホスト間のデータ送信の機密性と完全性が保証されます。

IEEE 802.1AE MACsec規格は、次の2つの運用モードを提供します。

手動で構成可能なPre-Shared Key/Static CAKモード

IEEE 802.1X EAP-TLSを使用するAutomatic Master Session/Dynamic CAKモード

AXIS OS 10.1 (2020-09) 以降では、Axis device IDに対応するデバイスにおいてIEEE 802.1Xがデフォルトで有効になっています。AXIS OS 11.8以降では、デフォルトで有効になっているIEEE 802.1Xを使用する自動動的モードによってMACsecに対応しています。工場出荷時の設定値でAxisデバイスを接続すると、IEEE 802.1Xネットワーク認証が実行され、成功するとMACsec Dynamic CAKモードも試行されます。

安全に保存されたAxisデバイスID (1) (IEEE 802.1AR準拠の安全なデバイスID) は、IEEE 802.1X EAP-TLSポートベースのネットワークアクセスコントロール (2) を経由して、ネットワーク (4、5) への認証に使用されます。このEAP-TLSセッションを通じてMACsecキーが自動的に交換され、安全なリンク (3) が設定されるほか、Axis装置からHPE Aruba Networkingアクセススイッチまでのすべてのネットワークトラフィックが保護されます。

IEEE 802.1AE MACsecには、HPE Aruba NetworkingアクセススイッチとClearPass Policy Manager構成の両方の準備が必要です。EAP-TLS経由のIEEE 802.1AE MACsec暗号化通信を許可する上で、Axis装置で必要な構成はありません。

HPE Aruba NetworkingアクセススイッチがMACsecによるEAP-TLSの使用をサポートしていない場合は、Pre-Shared Keyモードを使用して手動で構成できます。

HPE Aruba Networking ClearPass Policy Manager

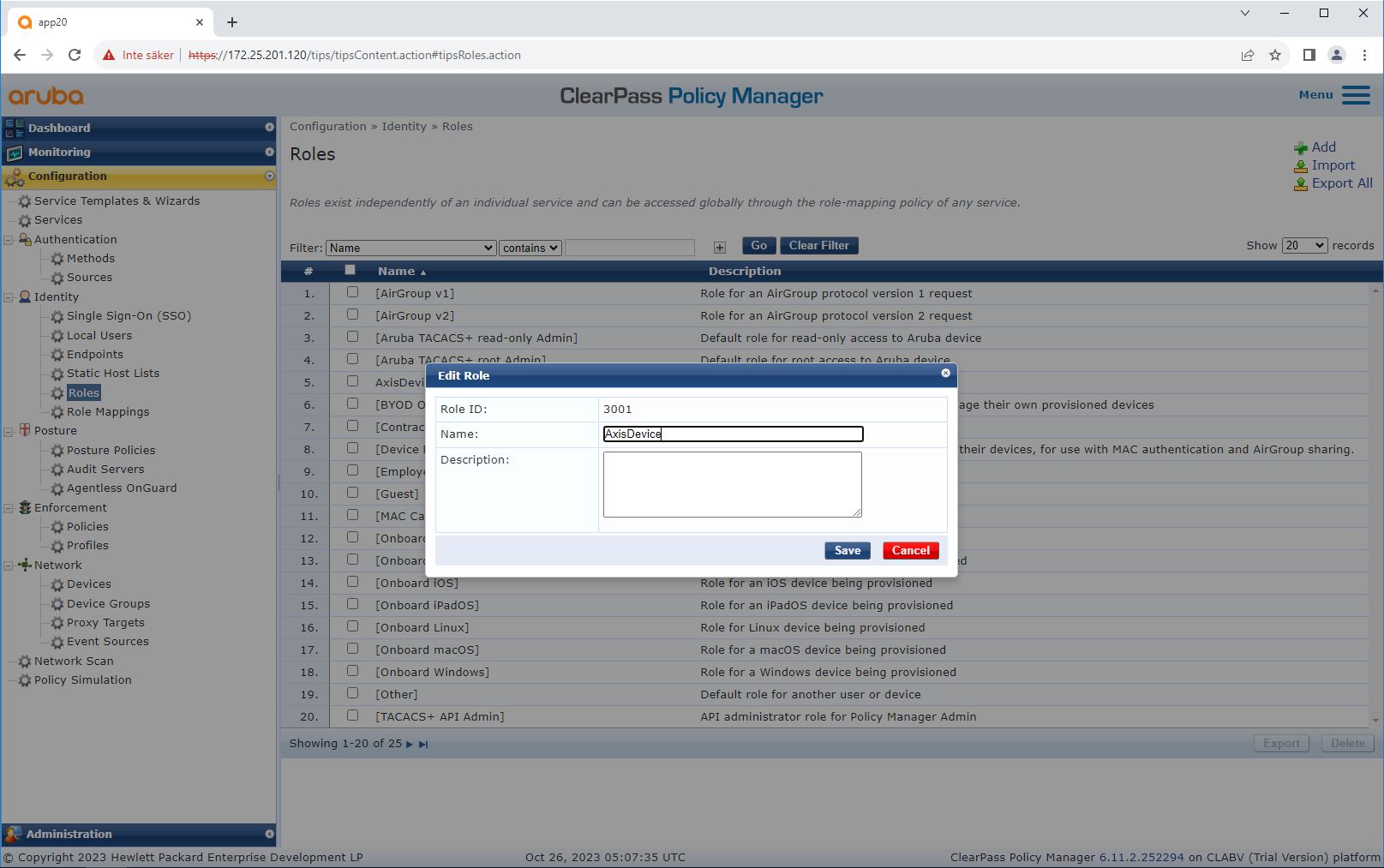

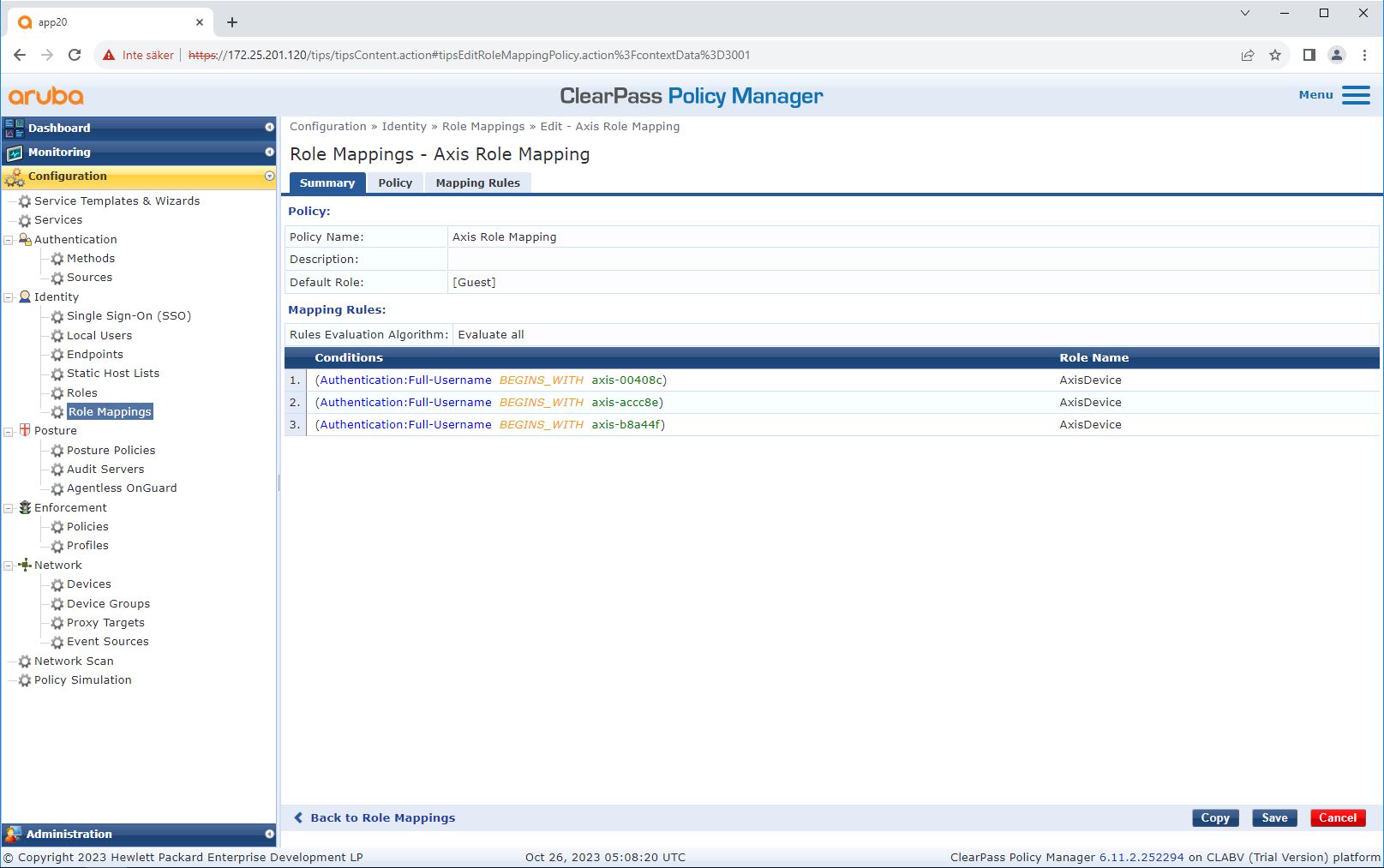

ロールとロールマッピングポリシー

デフォルトでは、AxisデバイスはEAP識別子形式“axis-serialnumber”を使用します。Axisデバイスのシリアル番号はデバイスのMACアドレスです。たとえば、「axis-b8a44f45b4e6」のようになります。

サービスの設定

強制プロファイル

HPE Aruba Networkingアクセススイッチ

HPE Aruba Networkingアクセススイッチに記載された安全なオンボーディング設定に加えて、以下の HPE Aruba Networkingアクセススイッチのポート設定例を参照してIEEE 802.1AE MACsecを設定します。

macsec policy macsec-eap

cipher-suite gcm-aes-128port-access role AxisDevice

associate macsec-policy macsec-eap

auth-mode client-modeaaa authentication port-access dot1x authenticator

macsec

mkacak-length 16

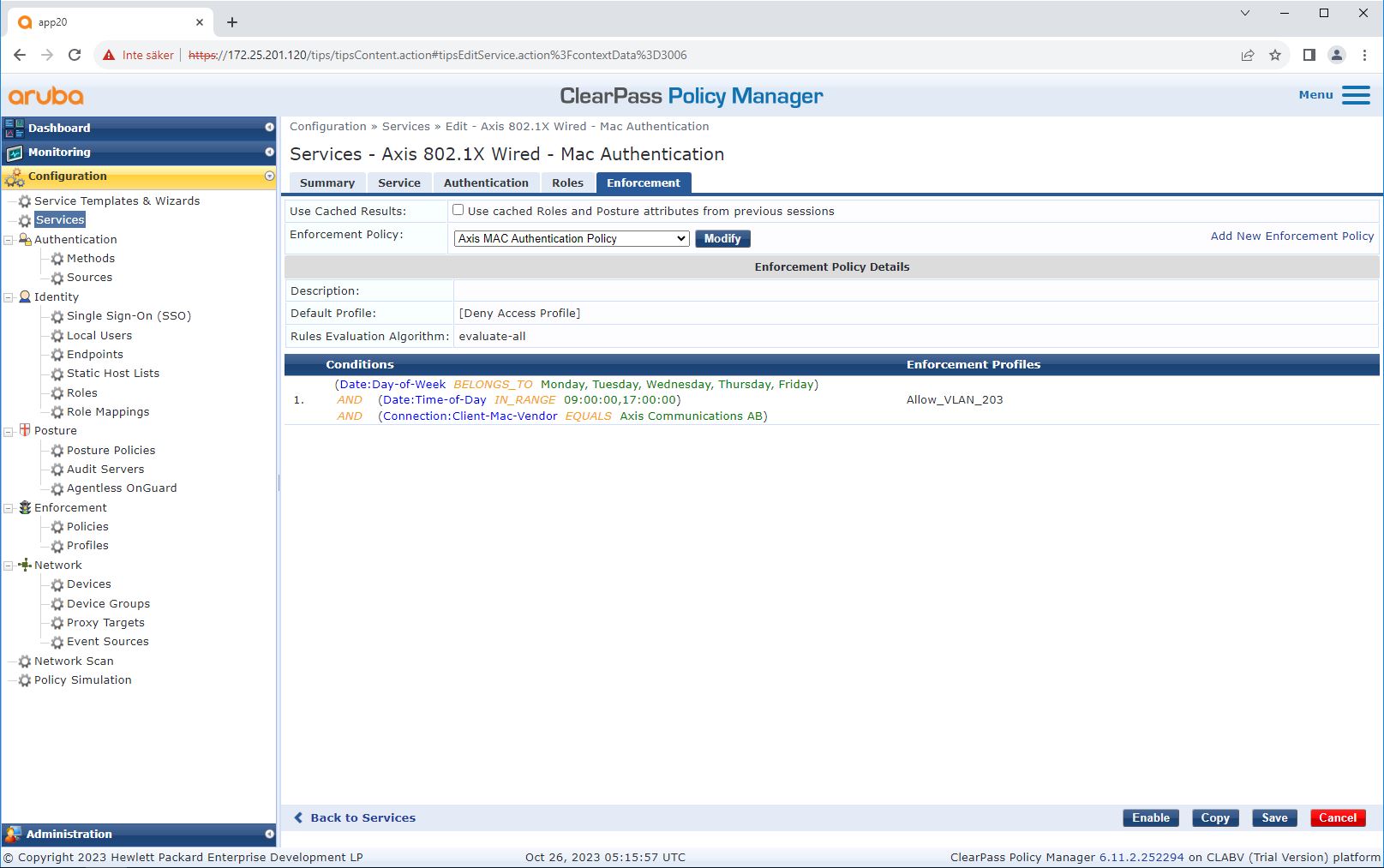

enableレガシーオンボーディング - MAC認証

MAC Authentication Bypass (MAB) とAxisデバイスID証明書、工場出荷時の設定で有効化されているIEEE 802.1Xを使用して、IEEE 802.1ARをサポートしないAxisデバイスをオンボーディングすることができます。802.1Xオンボーディングが失敗した場合、ClearPass Policy ManagerはAxisデバイスのMACアドレスを検証し、ネットワークへのアクセスを付与します。

MABには、アクセススイッチとClearPass Policy Manager構成の両方の準備が必要です。AxisデバイスでMABによるオンボーディングを有効にするための設定は不要です。

HPE Aruba Networking ClearPass Policy Manager

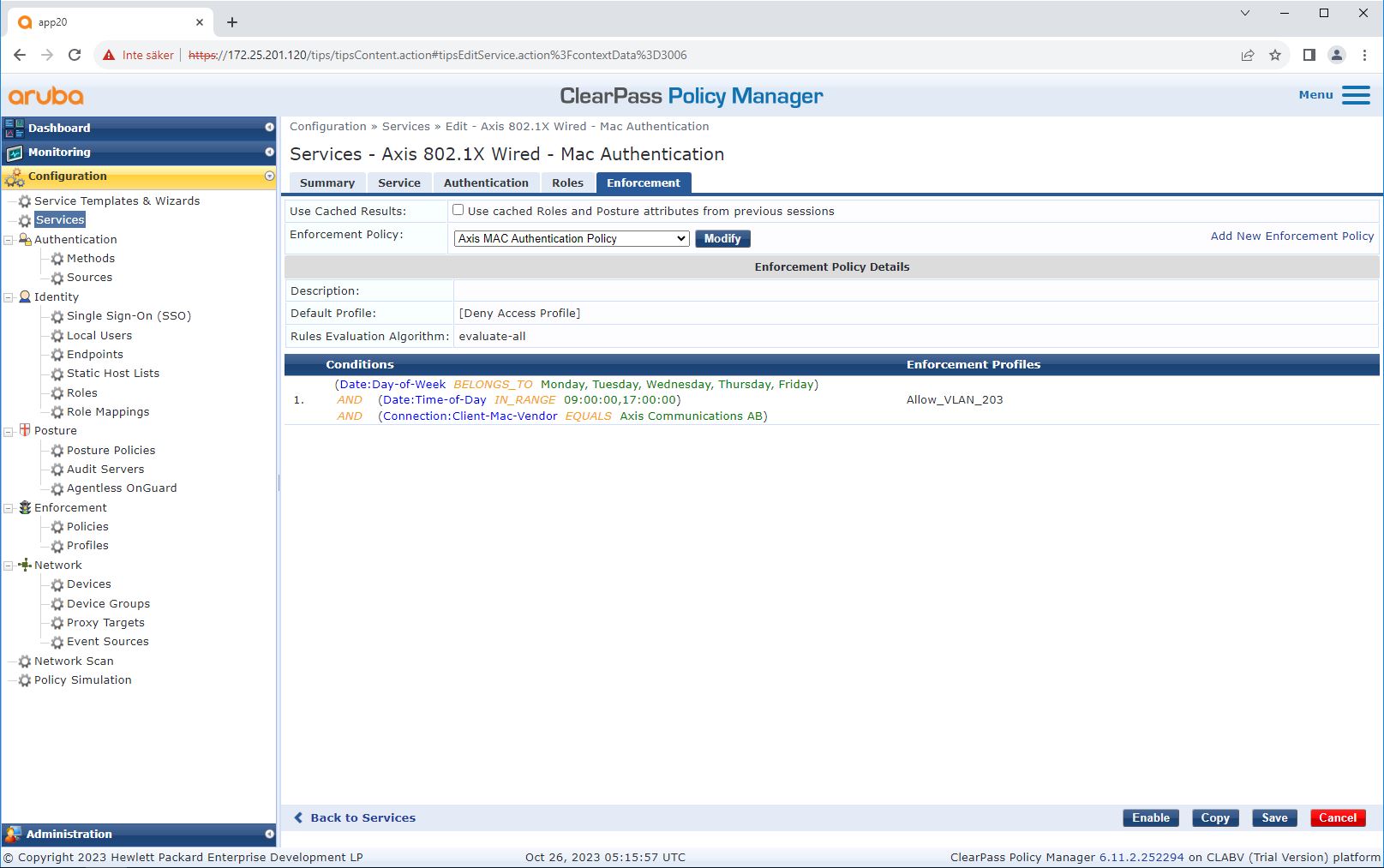

強制ポリシー

ClearPass Policy Managerの強制ポリシー設定は、次の2つのサンプルポリシー条件に基づき、HPE Aruba NetworkingによるネットワークへのアクセスをAxis装置に付与するか判断します。

ネットワークアクセスの拒否

Axisデバイスが設定された強制ポリシーの条件を満たさない場合、ネットワークへのアクセスは拒否されます。

ゲストネットワーク (VLAN 203)

次の条件が満たされる場合、Axis装置に限定的な隔離ネットワークへのアクセスが付与されます。

日が平日(月曜日~金曜日)である。

時間が9時~17時である。

MACアドレスのベンダーがAxis Communicationsと一致する。

MACアドレスを偽装できるため、通常のプロビジョニングネットワークへのアクセスは付与されません。MABは初回オンボーディングにのみ使用し、デバイスをさらに手動で検査することをお勧めします。

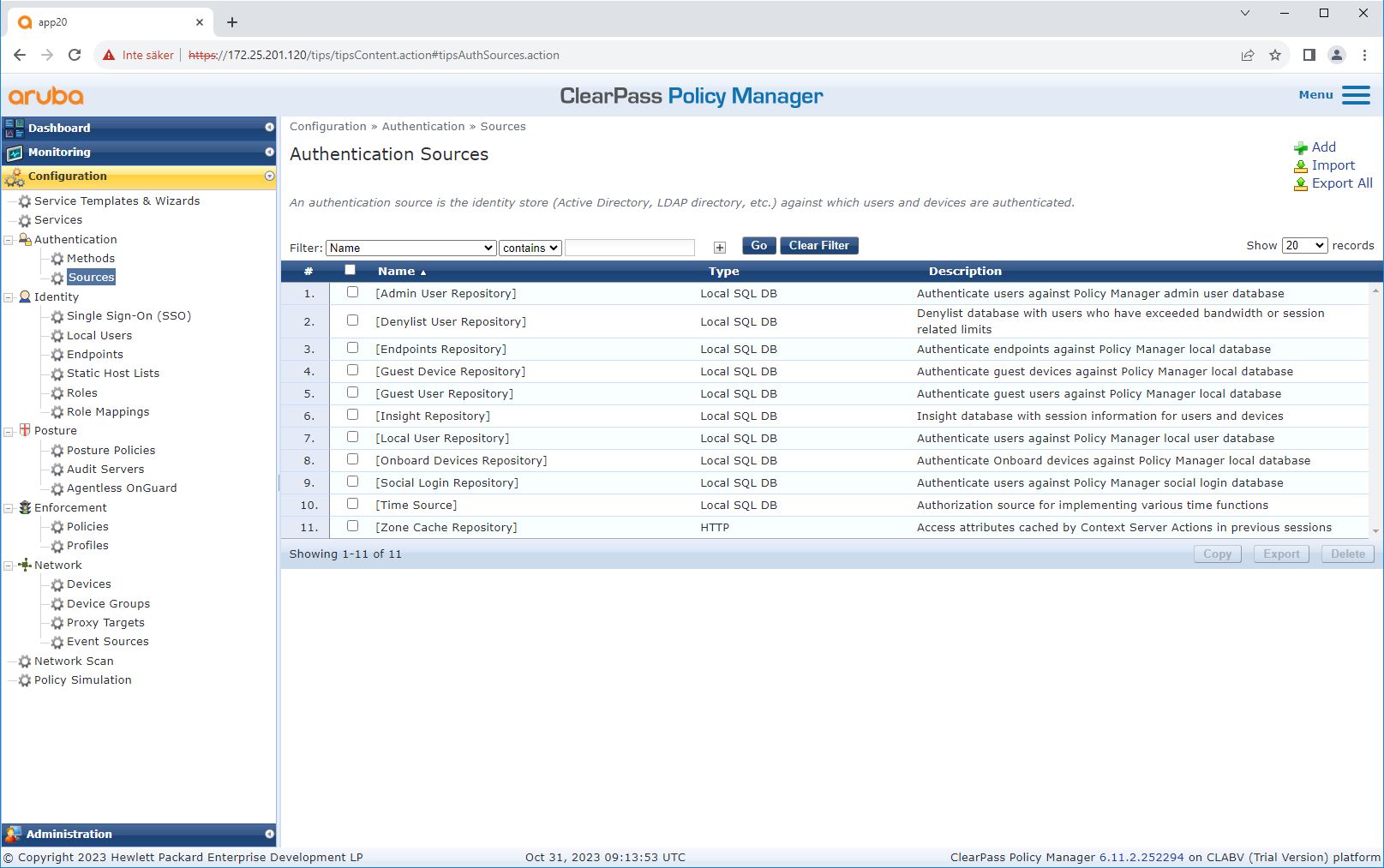

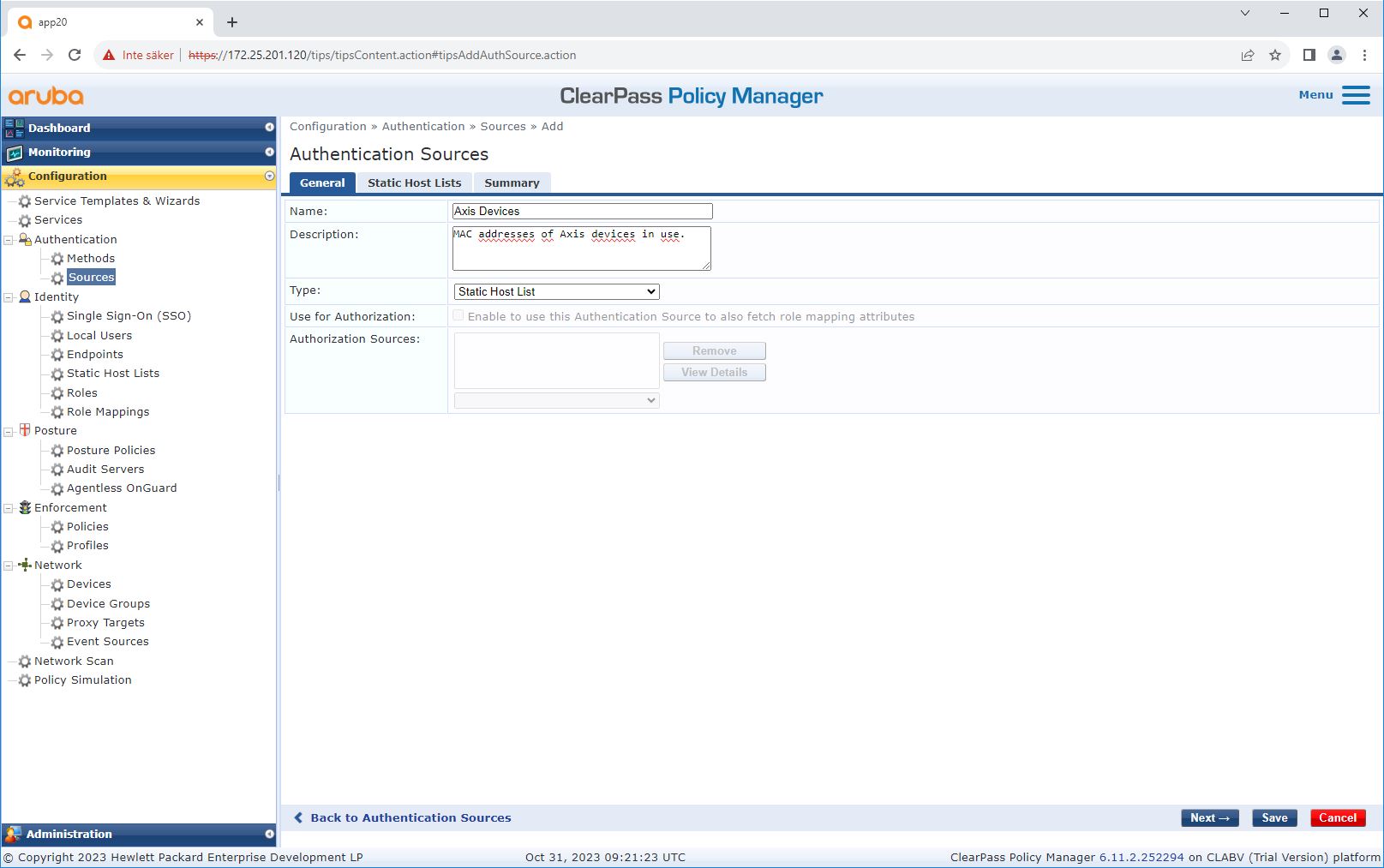

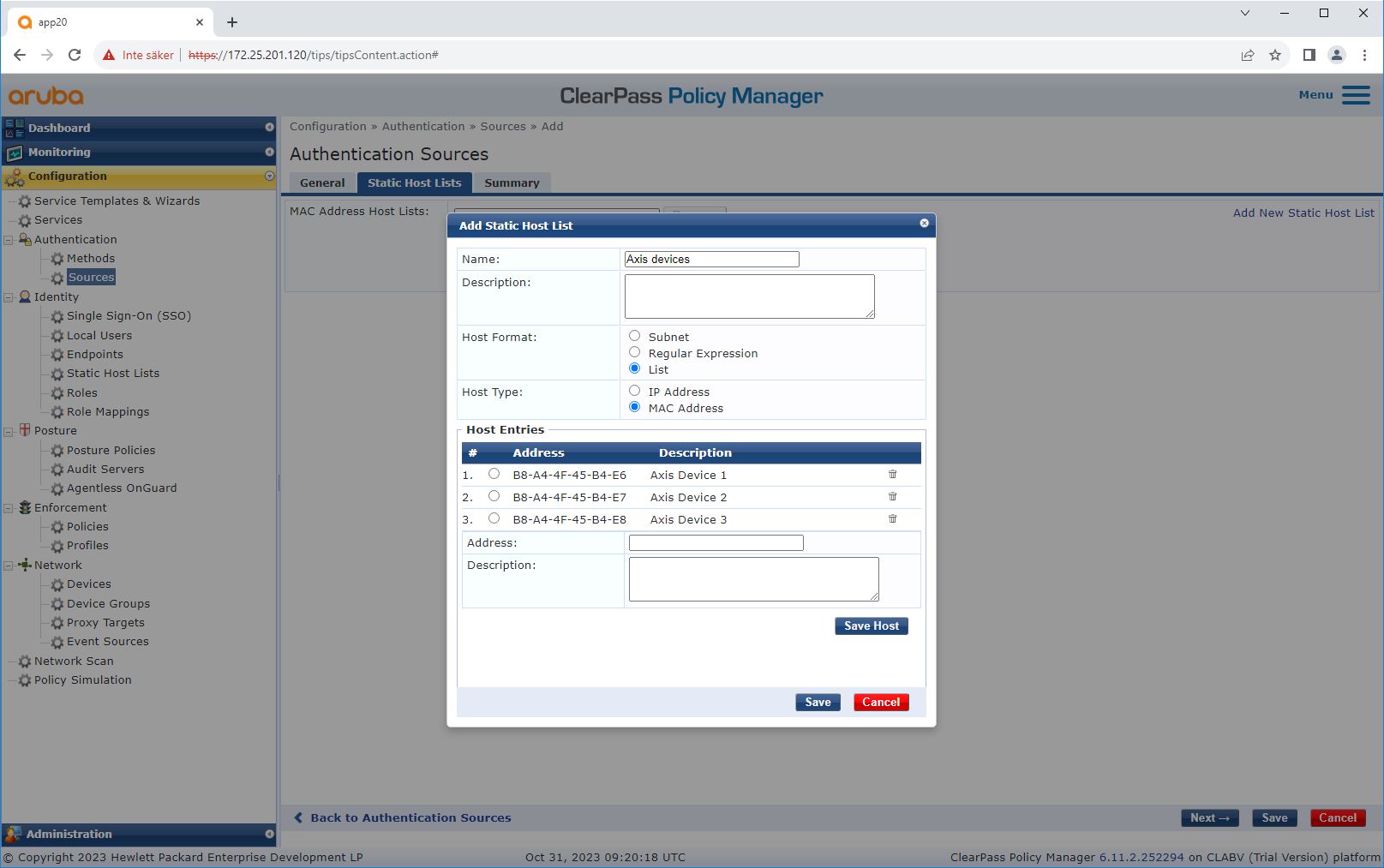

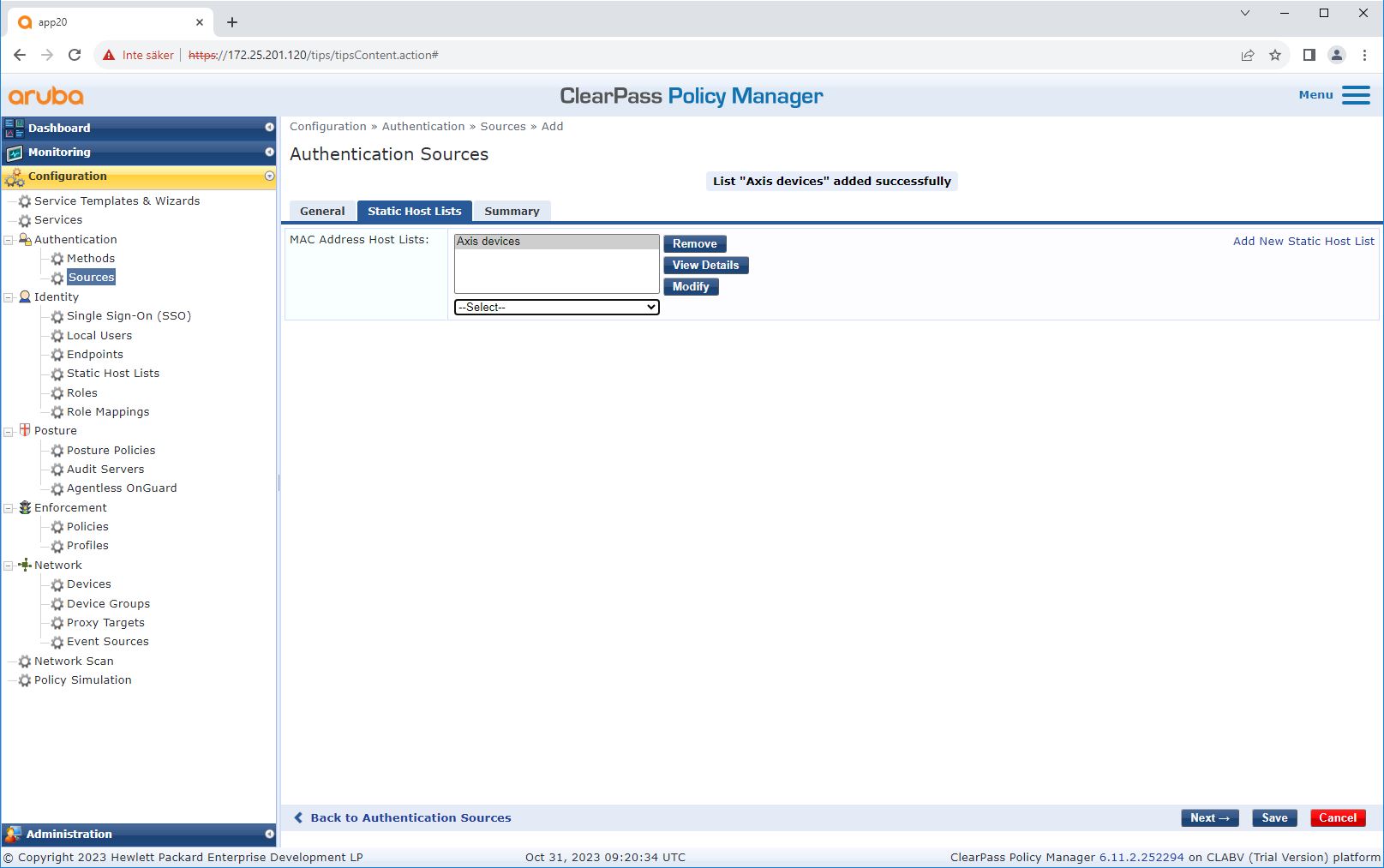

ソースの設定

[Sources (ソース)] ページでは新しい認証ソースが作成され、手動でインポートされたMACアドレスのみを許可します。

サービスの設定

[Services (サービス)] ページでは、設定手順がHPE Aruba Networkingネットワーク内のAxisデバイスの認証と承認を処理する1つのサービスに統合されています。

Axis Communicationsは、次のMACアドレスOUIを使用します:

B8:A4:4F:XX:XX:XX

AA:C8:3E:XX:XX:XX

00:40:8C:XX:XX:XX

HPE Aruba Networkingアクセススイッチ

HPE Aruba Networkingアクセススイッチに記載された安全なオンボーディング設定に加えて、以下の HPE Aruba Networkingアクセススイッチのポート設定例を参照してMABを許可します。

aaa port-access authenticator 18 tx-period 5

aaa port-access authenticator 19 tx-period 5

aaa port-access authenticator 18 max-requests 3

aaa port-access authenticator 19 max-requests 3

aaa port-access authenticator 18 client-limit 1

aaa port-access authenticator 19 client-limit 1

aaa port-access mac-based 18-19

aaa port-access 18 auth-order authenticator mac-based

aaa port-access 19 auth-order authenticator mac-based

aaa port-access 18 auth-priority authenticator mac-based

aaa port-access 19 auth-priority authenticator mac-based