Przegląd produktów

- Osłona

- Osłona śruby

- Otwór do podważania osłony

- Podstawa

- Klip DIN — górny

- Przełącznik alarmu zabezpieczenia antysabotażowego – tył

- Klip DIN – dolny

- Numer części (P/N) i numer seryjny (S/N)

- Złącze danych czytnika (CZYTNIK DANE 1)

- Złącze danych czytnika (CZYTNIK DANE 2)

- Złącze I/O czytnika (CZYTNIK I/O 1)

- Złącze I/O czytnika (I/O CZYTNIKA 2)

- Złącze drzwi (DRZWI WEJŚCIE 1)

- Złącze drzwi (DRZWI WEJŚCIE 2)

- Złącze pomocnicze (AUX)

- Złącze audio (AUDIO) (nieużywane)

- Złącze zasilania (DC WEJŚCIE)

- Złącze sieciowe (PoE)

- Złącze zasilania zamka (ZAMEK)

- Złącze zasilania i przekaźnika (ZASILANIE, PRZEKAŹNIK)

- Wskaźnik LED zasilania

- Wskaźnik LED stanu

- Wskaźnik LED sieci

- Wskaźnik LED czytnika 2 (nieużywany)

- Wskaźnik LED czytnika 1 (nieużywany)

- Złącze główkowe alarmu antysabotażowego – przód (TF)

- Złącze główkowe alarmu antysabotażowego – tył (TB)

- Wskaźnik LED zamka

- Wskaźnik LED zamka

- Czujnik alarmu antysabotażowego – przód

- Gniazdo karty SD (microSDHC) (nieużywane)

- Przycisk Control

- Numer części (P/N) i numer seryjny (S/N)

Wskaźniki LED

| LED | Kolor | Wskazanie |

| Sieć | Zielony | Stałe światło przy podłączeniu do sieci 100 Mbit/s. Miga w przypadku wystąpienia aktywności sieciowej. |

| Bursztynowy | Stałe światło przy podłączeniu do sieci 10 Mbit/s. Miga w przypadku wystąpienia aktywności sieciowej. | |

| Zgaszony | Brak połączenia z siecią. | |

| Stan | Zielony | Stałe zielone światło przy normalnym działaniu. |

| Bursztynowy | Stałe światło podczas uruchamiania i odtwarzania ustawień. | |

| Czerwony | Powolne miganie w przypadku niepowodzenia aktualizacji. | |

| Zasilanie | Zielony | Normalne działanie. |

| Bursztynowy | Miga na zielono/bursztynowo podczas aktualizacji oprogramowania sprzętowego. | |

| Blokada | Zielony | Stałe światło bez podłączonego zasilania. |

| Czerwony | Stałe światło z podłączonym zasilaniem. | |

| Zgaszony | Zmienne. |

- Wskaźnik LED stanu można skonfigurować tak, by podczas aktywnego zdarzenia migał.

- Wskaźnik LED stanu można skonfigurować tak, by migał po rozpoznaniu jednostki. Przejdź do menu Ustawienia > Dodatkowa konfiguracja kontrolera > Opcje systemu > Konserwacja.

Złącza i przyciski

Interfejs I/O

Złącza danych czytnika

Dwa 6-pinowe bloki złączy obsługujące protokoły RS485 i Wiegand do komunikacji z czytnikiem. Specyfikacja: Złącze danych czytnika.

- Złącza I/O czytnika

Dwa 6-pinowe bloki złączy wejść i wyjść czytnika. Oprócz punktu odniesienia 0 V DC i zasilania (wyjście stałoprądowe) złącze I/O czytnika zapewnia interfejs do: Wejścia cyfrowego – na przykład do podłączenia alarmów sabotażu czytnika.

Wyjścia cyfrowego – na przykład do podłączenia sygnałów dźwiękowych i diod LED czytnika.

- Specyfikacja: Złącze I/O czytnika.

Złącza drzwi

Dwa 4-pinowe bloki złączy do podłączania urządzeń monitorujących drzwi i urządzeń REX. Specyfikacja: Złącze drzwi.

- Złącze pomocnicze

4-pinowy konfigurowalny blok złączy I/O. Złącze pomocnicze służy do obsługi urządzeń zewnętrznych w kombinacji przykładowo z alarmami sabotażowymi, wyzwalaniem zdarzeń i powiadomieniami o alarmach. Oprócz punktu odniesienia 0 V DC i zasilania (wyjście stałoprądowe) złącze pomocnicze zapewnia interfejs do: Wejście cyfrowe – wejście alarmowe do podłączenia urządzeń, które mogą przełączać się pomiędzy obwodem zamkniętym i otwartym, na przykład czujników PIR lub czujników wykrywania zbicia szyby.

Wyjście cyfrowe – do podłączania urządzeń zewnętrznych, takich jak alarmy przeciwwłamaniowe, syreny lub światła. Podłączone urządzenia mogą być aktywowane przez interfejs programowania aplikacji VAPIX lub przez regułę akcji.

- Specyfikacja: Złącze pomocnicze.

Zewnętrzne wejścia zasilania

Ten produkt musi zostać podłączony przy pomocy kabla ekranowanego (STP). Wszystkie kable łączące produkt z siecią powinny być używane zgodnie z przeznaczeniem. Upewnij się, że urządzenia sieciowe zainstalowane są zgodnie z zaleceniami producenta. Informacje dotyczące wymogów regulacyjnych: .

Złącze zasilania

2-stykowy blok złączy wejścia zasilania DC. Używaj urządzenia LPS zgodnego z SELV z nominalną mocą wyjściową ograniczoną do ≤100 W lub nominalnym prądem ograniczonym do ≤5 A. Specyfikacja: Złącze zasilania.

Złącze sieciowe

złącze RJ45 Ethernet. Obsługuje Power over Ethernet (PoE). Specyfikacja: Złącze sieciowe.

Wyjścia zasilania

Złącze zasilania zamka

4-pinowy blok złączy umożliwiający podłączenie jednego lub dwóch zamków. Złącza zamka można również użyć do zasilania urządzeń zewnętrznych. Specyfikacja: Złącze zasilania zamka.

Złącze zasilania i przekaźnika

6-stykowy blok złączy do podłączenia zasilania i przekaźnika kontrolera drzwi do podłączania urządzeń zewnętrznych, takich jak zamki czy czujniki. Specyfikacja: Złącze zasilania i przekaźnika.

Przyciski i inny sprzęt

Złącze główkowe alarmu antysabotażowego

2-pinowe złącza główkowe do odłączania przednich i tylnych alarmów antysabotażowych. Specyfikacja: Złącze główkowe alarmu antysabotażowego.

- Przycisk Control

Przycisk ten służy do: Przywracania domyślnych ustawień fabrycznych produktu. Patrz Przywróć domyślne ustawienia fabryczne.

Łączenia się z usługą AXIS Video Hosting System. Patrz AXIS Video Hosting System (AVHS). Aby połączyć się z usługą, naciśnij i przytrzymaj przycisk przez około jedną sekundę, aż dioda LED stanu zacznie migać na zielono.

Łączenia się z usługą AXIS Internet Dynamic DNS Service. Patrz Usługa AXIS Internet Dynamic DNS Service. Aby połączyć się z usługą, naciśnij i przytrzymaj przycisk przez około trzy sekundy.

Instalacja

Uzyskiwanie dostępu do produktu

Aby zainstalować produkt Axis, skorzystaj z instrukcji instalacji dostarczonej z produktem.

Dostęp do urządzenia

Otwórz przeglądarkę i wprowadź adres IP lub nazwę hosta urządzenia Axis.

Jeśli nie znasz adresu IP, użyj narzędzia AXIS IP Utility lub AXIS Device Manager, aby zlokalizować urządzenie w sieci.

Wprowadź nazwę użytkownika oraz hasło. Jeżeli uzyskujesz dostęp do urządzenia po raz pierwszy, musisz ustawić hasło root. Patrz .

W przeglądarce zostanie otwarta aplikacja AXIS Entry Manager. Jeśli korzystasz z komputera, zostanie wyświetlona strona Informacje ogólne. Jeśli używasz urządzenia przenośnego, zostanie otwarta strona początkowa dla urządzeń mobilnych.

Informacje o stronie początkowej dla urządzeń mobilnych

Strona początkowa dla urządzeń mobilnych zawiera stan drzwi i zamków podłączonych do kontrolera drzwi. Można na niej przetestować odblokowywanie i blokowanie zamków. Odśwież stronę, aby zobaczyć wynik.

Można skorzystać z łącza, aby przejść do aplikacji do Axis Entry Manager.

- Aplikacja Axis Entry Manager nie obsługuje urządzeń mobilnych.

- Jeśli przejdziesz do aplikacji do Axis Entry Manager, nie będzie można wrócić do strony początkowej dla urządzeń mobilnych.

Uzyskiwanie dostępu do produktu przez internet

Router sieciowy umożliwia produktom w sieci prywatnej (LAN) współdzielić jedno połączenie internetowe. Odbywa się to poprzez przekazanie ruchu sieciowego z sieci prywatnej do internetu.

Większość routerów jest wstępnie skonfigurowana tak, aby zatrzymać próby uzyskania dostępu do sieci prywatnej (LAN) z sieci publicznej (internetu).

Użyj opcji NAT traversal, gdy produkt Axis jest podłączony do intranetu (LAN) i chcesz go udostępnić po drugiej stronie (WAN) routera NAT. Po prawidłowym skonfigurowaniu NAT traversal cały ruch HTTP do zewnętrznego portu HTTP w routerze NAT jest przekazywany do produktu.

Włączanie funkcji NAT traversal

Przejdź do menu Setup (Ustawienia) > Additional Controller Configuration (Dodatkowa konfiguracja kontrolera) > System Options (Opcje systemu) > Network (Sieć) > TCP/IP > Advanced (Zaawansowane).

Kliknij przycisk Włącz.

Ręcznie skonfiguruj router NAT, aby umożliwić dostęp przez internet.

Patrz również AXIS Internet Dynamic DNS Service na stronie www.axiscam.net

- W tym kontekście router oznacza dowolne urządzenie działające jako router sieciowy, takie jak router NAT, router sieciowy, bramka internetowa, router szerokopasmowy, urządzenie do udostępniania szerokopasmowego lub oprogramowanie, takie jak zapora.

- Aby funkcja NAT traversal działała, produkt musi obsługiwać NAT traversal. Router musi również obsługiwać protokół UPnP®.

Ustawianie hasła root

Aby uzyskać dostęp do produktu Axis, należy ustawić hasło dla domyślnego administratora root. Można to zrobić w oknie dialogowym Skonfiguruj hasło root, które zostanie otwarte przy pierwszym dostępie do produktu.

Aby uniknąć podsłuchów sieciowych, hasło root można ustawić za pomocą zaszyfrowanego połączenia HTTPS, wymagającego certyfikatu HTTPS. HTTPS (Hypertext Transfer Protocol over SSL) to protokół używany do szyfrowania ruchu pomiędzy przeglądarkami i serwerami. Certyfikat HTTPS zapewnia szyfrowaną wymianę informacji. Patrz HTTPS.

Domyślna nazwa użytkownika dla administratora root jest stała i nie można jej usunąć. W razie utraty hasła dla użytkownika root należy przywrócić ustawienia fabryczne produktu. Patrz Przywróć domyślne ustawienia fabryczne.

Aby ustawić hasło, wprowadź je bezpośrednio w oknie dialogowym.

Strona Informacje ogólne

Strona Informacje ogólne w programie AXIS Entry Manager zawiera informacje o nazwie kontrolera drzwi, jego adresie MAC, adresie IP i wersji oprogramowania sprzętowego. Umożliwia także identyfikację kontrolera drzwi w sieci lub w systemie.

Przy pierwszym dostępie do produktu Axis na stronie Informacje ogólne pojawi się monit o skonfigurowanie sprzętu, ustawienie daty i godziny, skonfigurowanie ustawień sieci oraz skonfigurowanie kontrolera drzwi jako części systemu lub jako autonomicznej jednostki. Więcej informacji na temat konfigurowania systemu: Konfiguracja – krok po kroku.

Aby powrócić do strony Informacje ogólne na innych stronach internetowych produktu, kliknij opcję Informacje ogólne na pasku menu.

Konfiguracja systemu

Aby otworzyć strony konfiguracji produktu, kliknij opcję Ustawienia w prawym górnym rogu strony Informacje ogólne.

Produkt Axis może być konfigurowany przez administratorów. Więcej informacji dotyczących użytkowników i administratorów: Informacje o użytkownikach, Tworzenie i edytowanie użytkowników i Użytkownicy.

Konfiguracja – krok po kroku

- Przed rozpoczęciem korzystania z systemu kontroli dostępu należy wykonać następujące etapy konfiguracji:

Jeśli na co dzień nie posługujesz się językiem angielskim, możesz wybrać inny język aplikacji AXIS Entry Manager. Patrz Wybór języka.

Ustaw datę i godzinę. Patrz Ustawianie daty i godziny.

Skonfiguruj ustawienia sieciowe. Patrz Konfiguracja ustawień sieciowych.

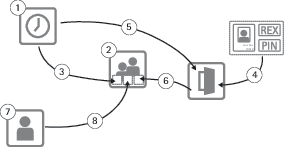

Skonfiguruj kontroler drzwi i podłączone urządzenia, takie jak czytniki, zamki i urządzenia request to exit (REX). Patrz Konfigurowanie sprzętu.

Zweryfikuj połączenia ze sprzętem. Patrz Weryfikacja połączeń ze sprzętem.

Skonfiguruj karty i formaty. Patrz Konfiguracja kart i formatów.

Skonfiguruj system kontrolerów drzwi. Patrz Zarządzanie sieciowymi kontrolerami drzwi.

Informacje na temat tego, jak skonfigurować i zarządzać drzwiami systemu, harmonogramami, użytkownikami i grupami: Zarządzanie dostępem.

Informacje dotyczące zaleceń związanych z konserwacją: Instrukcje konserwacji.

Aby można było dodać lub usunąć kontrolery drzwi, aby dodać, usunąć lub edytować użytkowników oraz aby skonfigurować sprzęt, ponad połowa kontrolerów drzwi w systemie musi być w trybie online. Aby sprawdzić stan kontrolera drzwi, przejdź do menu Ustawienia > Zarządzaj sieciowymi kontrolerami drzwi w systemie.

Wybór języka

Domyślnym językiem aplikacji AXIS Entry Manager jest angielski, ale możesz przełączyć się na dowolny język skonfigurowany w urządzeniu. Informacje na temat najnowszego dostępnego oprogramowania sprzętowego można znaleźć na stronie www.axis.com.

Możesz zmienić język na dowolnej stronie internetowej produktu.

Aby zmienić język, kliknij listę rozwijaną języków ![]() i wybierz język. Wszystkie strony internetowe i strony pomocy produktu będą wyświetlane w wybranym języku.

i wybierz język. Wszystkie strony internetowe i strony pomocy produktu będą wyświetlane w wybranym języku.

- Po zmianie języka format daty zmienia się również na format powszechnie używany w wybranym języku. Poprawny format jest wyświetlany w polach danych.

- Jeśli zresetujesz urządzenie do domyślnych ustawień fabrycznych, aplikacja AXIS Entry Manager przełączy się z powrotem na angielski.

- Jeśli przywrócisz ustawienia produktu, aplikacja AXIS Entry Manager będzie nadal używać wybranego języka.

- Jeśli przywrócisz lub ponownie uruchomisz produkt, aplikacja AXIS Entry Manager będzie nadal używać wybranego języka.

- Jeśli zaktualizujesz oprogramowanie sprzętowe, aplikacja AXIS Entry Manager będzie nadal używać wybranego języka.

Ustawianie daty i godziny

Jeśli kontroler drzwi stanowi część systemu, ustawienia daty i godziny zostaną przekazane wszystkim kontrolerom drzwi. Oznacza to, że ustawienia są narzucane innym kontrolerom w systemie, niezależnie od tego, czy zsynchronizujesz się z serwerem NTP, ustawisz datę i godzinę ręcznie, czy pobierzesz datę i godzinę z komputera. Jeśli nie widzisz zmian, spróbuj odświeżyć stronę w przeglądarce. Więcej informacji na temat zarządzania systemem kontrolerów drzwi: Zarządzanie sieciowymi kontrolerami drzwi.

Aby ustawić datę i godzinę produktu Axis, przejdź do menu Ustawienia > Data i godzina.

- Datę i godzinę możesz ustawić w jeden z następujących sposobów:

Pobierz datę i godzinę z serwera sieciowego protokołu synchronizacji czasu (NTP). Patrz Pobieranie daty i godziny z serwera sieciowego protokołu synchronizacji czasu (NTP).

Ustaw datę i godzinę ręcznie. Patrz Ręczne ustawianie daty i godziny.

Pobierz datę i godzinę z komputera. Patrz Pobieranie daty i godziny z komputera.

Aktualny czas kontrolera to aktualna data i godzina kontrolera drzwi (w formacie 24 h).

Te same opcje dla daty i godziny są również dostępne na stronach Opcji systemu. Przejdź do menu Setup (Ustawienia) > Additional Controller Configuration (Dodatkowa konfiguracja kontrolera) > System Options (Opcje systemu) > Date & Time (Data i godzina).

Pobieranie daty i godziny z serwera sieciowego protokołu synchronizacji czasu (NTP)

Przejdź do menu Ustawienia > Data i godzina.

Wybierz Strefę czasową z listy rozwijanej.

Jeśli w Twoim regionie stosowana jest zmiana czasu letniego, wybierz opcję Dostosuj do zmiany czasu letniego.

Wybierz opcję Synchronizuj z NTP.

Wybierz domyślny adres DHCP lub wprowadź adres serwera NTP.

Kliknij przycisk Zapisz.

- Podczas synchronizacji z serwerem NTP data i godzina są aktualizowane w sposób ciągły, ponieważ dane są wysyłane z serwera NTP. Więcej informacji na temat ustawień NTP: Konfiguracja NTP.

- W przypadku używania nazwy hosta dla serwera NTP należy skonfigurować serwer DNS. Patrz Konfiguracja DNS.

Ręczne ustawianie daty i godziny

Przejdź do menu Ustawienia > Data i godzina.

Jeśli w Twoim regionie stosowana jest zmiana czasu letniego, wybierz opcję Dostosuj do zmiany czasu letniego.

Wybierz polecenie Ustaw datę i godzinę ręcznie.

Wprowadź żądaną datę i godzinę.

Kliknij przycisk Zapisz.

- W przypadku ręcznego ustawiania daty i godziny data i godzina zostaną ustawione jednorazowo i nie będą automatycznie aktualizowane. Oznacza to, że jeśli będzie wymagana aktualizacja daty lub godziny, zmiany muszą zostać wprowadzone ręcznie, ponieważ nie ma połączenia z zewnętrznym serwerem NTP.

Pobieranie daty i godziny z komputera

Przejdź do menu Ustawienia > Data i godzina.

Jeśli w Twoim regionie stosowana jest zmiana czasu letniego, wybierz opcję Dostosuj do zmiany czasu letniego.

Wybierz polecenie Ustaw datę i godzinę ręcznie.

Kliknij przycisk Zsynchronizuj i zapisz.

- Podczas korzystania z czasu komputera data i godzinę są synchronizowane z komputerem raz i nie będą aktualizowane automatycznie. Oznacza to, że zmiana daty i godziny w komputerze, który służy do zarządzania systemem, wymaga ponownej synchronizacji z urządzeniem.

Konfiguracja ustawień sieciowych

Aby skonfigurować podstawowe ustawienia sieciowe, przejdź do menu Ustawienia > Ustawienia sieciowe lub Ustawienia > Dodatkowa konfiguracja kontrolera > Opcje systemu > Sieć > TCP/IP > Podstawowe.

Więcej informacji na temat ustawień sieciowych: Sieć.

Konfigurowanie sprzętu

Zanim będzie można zarządzać drzwiami i piętrami, sprzęt należy skonfigurować na stronach Konfiguracji sprzętowej.

Przed zakończeniem konfiguracji sprzętowej możesz podłączyć czytniki, blokady i inne urządzenia do produktu Axis. Jednak łatwiej będzie podłączyć urządzenia, jeśli najpierw zakończysz konfigurację sprzętową, ponieważ schemat styków sprzętu będzie dostępny po zakończeniu konfiguracji. Schemat styków sprzętu jest przewodnikiem po podłączaniu urządzeń do pinów i może służyć jako arkusz referencyjny do konserwacji. Aby uzyskać instrukcje dotyczące konserwacji, patrz Instrukcje konserwacji.

- Jeśli konfigurujesz sprzęt po raz pierwszy, wybierz jedną z następujących metod:

Importowanie pliku konfiguracji sprzętowej. Patrz Importowanie pliku konfiguracji sprzętowej.

Tworzenie nowej konfiguracji sprzętowej. Patrz Tworzenie nowej konfiguracji sprzętowej.

Jeśli sprzęt danego produktu nie został uprzednio skonfigurowany lub został usunięty, opcja Konfiguracja sprzętowa będzie dostępna w panelu powiadomień na stronie Informacje ogólne.

Importowanie pliku konfiguracji sprzętowej

Konfigurację sprzętową produktu Axis można wykonać szybciej, importując plik konfiguracji sprzętowej.

Po wyeksportowaniu pliku z jednego produktu i zaimportowaniu go do innych można wykonać wiele kopii tej samej konfiguracji sprzętowej bez powtarzania tych samych kroków. Można także przechowywać eksportowane pliki jako kopie zapasowe i używać ich do przywracania poprzedniej konfiguracji sprzętowej. Więcej informacji znajduje się w rozdziale Eksportowanie pliku konfiguracji sprzętowej.

- Importowanie pliku konfiguracji sprzętowej:

Przejdź do menu Ustawienia > Konfiguracja sprzętowa.

Kliknij przycisk Importuj konfigurację sprzętową lub, jeśli konfiguracja sprzętowa już istnieje, Zresetuj i zaimportuj konfigurację sprzętową.

W wyświetlonym oknie dialogowym przeglądarki plików znajdź i wybierz plik konfiguracji sprzętowej (*.json) na swoim komputerze.

Kliknij przycisk OK.

Eksportowanie pliku konfiguracji sprzętowej

Konfigurację sprzętową produktu Axis można wyeksportować w celu wielokrotnego skopiowania tej samej konfiguracji sprzętowej. Można także przechowywać eksportowane pliki jako kopie zapasowe i używać ich do przywracania poprzedniej konfiguracji sprzętowej.

Konfiguracji sprzętowej pięter nie można wyeksportować.

Ustawienia zamków bezprzewodowych nie są uwzględniane podczas eksportowania konfiguracji sprzętowej.

- Aby wyeksportować plik konfiguracji sprzętowej:

Przejdź do menu Ustawienia > Konfiguracja sprzętowa.

Kliknij polecenie Eksportuj konfigurację sprzętową.

W zależności od przeglądarki konieczne może być przejście do okna dialogowego w celu dokończenia eksportu.

Jeśli nie określono inaczej, wyeksportowany plik (*.json) zostanie zapisany w domyślnym folderze pobierania. Folder pobierania można wybrać w ustawieniach użytkownika przeglądarki internetowej.

Tworzenie nowej konfiguracji sprzętowej

Tworzenie nowej konfiguracji sprzętowej bez urządzeń peryferyjnych

Przejdź do menu Ustawienia > Konfiguracja sprzętowa i kliknij polecenie Utwórz nową konfigurację sprzętową.

Wprowadź nazwę produktu Axis.

Wybierz liczbę podłączonych drzwi i kliknij przycisk Dalej.

Skonfiguruj monitory drzwi (czujniki położenia drzwi) i zamki wedle potrzeby, a następnie kliknij przycisk Dalej. Więcej informacji na temat dostępnych opcji: Konfiguracja monitorów drzwi i zamków.

Skonfiguruj używane czytniki i urządzenia REX, a następnie kliknij przycisk Zakończ. Więcej informacji na temat dostępnych opcji: Konfiguracja czytników i urządzeń REX.

Kliknij przycisk Zamknij lub łącze prowadzące do schematu styków sprzętu.

Konfiguracja monitorów drzwi i zamków

Po wybraniu opcji drzwi podczas nowej konfiguracji sprzętowej możesz skonfigurować monitory drzwi i zamki.

Jeśli będzie używany monitor drzwi, wybierz Monitor drzwi, a następnie wybierz opcję odpowiadającą temu, jak obwody monitora drzwi będą połączone.

Jeśli zamek drzwi ma być blokowany natychmiast po otwarciu drzwi, wybierz Anuluj czas dostępu po otwarciu drzwi.

Jeśli chcesz opóźnić ponowne zablokowanie, ustaw wartość czasu opóźnienia w milisekundach w opcji Czas ponownego zablokowania.

Określ opcje czasu monitorowania drzwi lub jeśli żaden monitor drzwi nie będzie używany – opcje czasu zamka.

Wybierz opcje odpowiadające temu, jak obwody monitora drzwi będą połączone.

Jeśli będzie używany monitor zamka, wybierz Monitor zamka, a następnie wybierz opcję odpowiadającą temu, jak obwody monitora drzwi będą połączone.

Jeśli połączenia wejściowe z czytników, urządzeń REX i monitorów drzwi będą nadzorowane, wybierz opcję Włącz nadzorowane wejścia.

Więcej informacji znajduje się w rozdziale Używanie nadzorowanych wejść.

- Większość opcji blokady, monitora drzwi i czytnika można zmienić bez resetowania i uruchamiania nowej konfiguracji sprzętowej. Przejdź do menu Ustawienia > Ponowna konfiguracja sprzętowa.

- Możesz połączyć jeden monitor zamka na kontroler drzwi. Jeśli więc używasz drzwi z podwójnym zamkiem, tylko jeden z zamków może mieć monitor zamka. Jeśli dwie pary drzwi są połączone z tym samym kontrolerem drzwi, nie można używać monitorów zamka.

- Mechaniczne zamki należy konfigurować jako drugie zamki.

Informacje o monitorze drzwi i opcjach ustawień czasu

- Dostępne są następujące opcje dla monitora drzwi:

Monitor drzwi – wybierany domyślnie. Każde drzwi mają własny monitor drzwi, który sygnalizuje, jeśli drzwi otworzono siłą lub jeśli zbyt długo pozostawały otwarte. Odznacz, jeśli monitor drzwi nie będzie używany.

Obwód otwarty = Drzwi zablokowane – wybierz, jeśli obwód monitora drzwi jest normalnie otwarty. Monitor drzwi wysyła sygnał odblokowanych drzwi, kiedy obwód jest zamknięty. Monitor drzwi wysyła sygnał zablokowanych drzwi, kiedy obwód jest otwarty.

Obwód otwarty = Drzwi odblokowane – wybierz, jeśli obwód monitora drzwi jest normalnie zamknięty. Monitor drzwi wysyła sygnał odblokowanych drzwi, kiedy obwód jest otwarty. Monitor drzwi wysyła sygnał zablokowanych drzwi, kiedy obwód jest zamknięty.

Anuluj czas dostępu po otwarciu drzwi – wybierz, aby zapobiec nieautoryzowanemu wjazdowi/wejściu. Zamek zostanie zablokowany, jak tylko monitor drzwi wskaże, że drzwi są odblokowane.

- Następujące opcje ustawień czasu dla drzwi są zawsze dostępne:

Czas dostępu – podaj czas (w sekundach) odblokowania drzwi po uzyskaniu dostępu. Drzwi pozostaną odblokowane do momentu ich otwarcia lub upłynięcia ustawionego czasu. Drzwi zostaną zablokowane po zamknięciu niezależnie od tego, czy czas dostępu upłynął, czy nie.

Długi czas dostępu – podaj czas (w sekundach) odblokowania drzwi po uzyskaniu dostępu. Długi czas dostępu nadpisuje wcześniej ustawiony czas dostępu i zostanie włączony w przypadku użytkowników, dla których wybrano długi czas dostępu, patrz Poświadczenia użytkowników

- Wybierz opcję Monitor drzwi, aby udostępnić następujące opcje ustawień czasu dla drzwi:

Otwarte zbyt długo – podaj czas (w sekundach), przez jaki drzwi mogą być otwarte. Jeżeli po upłynięciu ustawionego czasu drzwi pozostają otwarte, wyzwalany jest alarm związany ze zbyt długim otwarciem drzwi. Ustaw regułę akcji, aby skonfigurować akcję, którą powinno wyzwolić zdarzenie zbyt długiego otwarcia drzwi.

Czas przed alarmem – alarm wstępny to sygnał ostrzegawczy, wyzwalany po upłynięciu czasu ustawionego w opcji „Otwarte zbyt długo”. Informuje on administratora i, w zależności od konfiguracji reguły akcji, ostrzega osobę wchodzącą przez drzwi, że drzwi należy zamknąć, aby uniknąć wyzwolenia alarmu. Podaj czas (w sekundach) przed wyzwoleniem alarmu związanego ze zbyt długim otwarciem drzwi, w którym system ma uruchomić sygnał ostrzegawczego alarmu wstępnego. Aby wyłączyć alarm wstępny, ustaw czas alarmu wstępnego jako 0.

- Dostęp przyznany – zamek odblokowany

- Czas dostępu

- Nie podjęto żadnych działań – zamek zablokowany

- Podjęto działanie (otwarto drzwi) – zamek zablokowany lub pozostaje odblokowany do momentu zamknięcia drzwi

- Przekroczony czas otwarcia drzwi

- Uruchamiany jest alarm wstępny

- Czas alarmu wstępnego

- Otwarte zbyt długo – uruchamiany jest alarm

Konfigurowanie reguł akcji: Konfigurowanie reguł akcji.

Informacje o opcjach zamków

- Dostępne są następujące opcje obwodów zamków:

12 V

Zabezpieczony podczas awarii – wybierz dla zamków, które pozostają zamknięte podczas awarii zasilania. Po doprowadzeniu prądu elektrycznego zamek się otworzy.

Odbezpieczony podczas awarii – wybierz dla zamków, które pozostają otwarte podczas awarii zasilania. Po doprowadzeniu prądu elektrycznego zamek zostanie zablokowany.

Przekaźnik – można go użyć tylko dla jednego zamka na kontroler drzwi. Jeśli z kontrolerem połączone są dwie pary drzwi, przekaźnika można użyć tylko dla zamka drugiej pary drzwi.

Przekaźnik otwarty = Zablokowany – wybierz dla zamków, które pozostają zamknięte przy otwartym przekaźniku (zabezpieczone podczas awarii). Po zamknięciu przekaźnika zamek się otworzy.

Przekaźnik otwarty = Odblokowany – wybierz dla zamków, które pozostają otwarte podczas awarii zasilania (odbezpieczone podczas awarii). Po zamknięciu przekaźnika zamek się zamknie.

Brak – opcja dostępna tylko dla Zamka 2. Wybierz, jeśli będzie używany tylko jeden zamek.

- Następujące opcje monitora zamka są dostępne dla konfiguracji z jedną parą drzwi:

Monitor zamka – wybierz, aby udostępnić elementy sterowania monitorem zamka. Następnie wybierz zamek, który ma być monitorowany. Monitora zamka można używać tylko dla drzwi z podwójnym zamkiem, ale nie można go używać, jeśli dwie pary drzwi są połączone z kontrolerem drzwi.

Obwód otwarty = Drzwi zablokowane – wybierz, jeśli obwód monitora drzwi jest normalnie zamknięty. Monitor zamka wysyła sygnał odblokowanych drzwi, kiedy obwód jest zamknięty. Monitor zamka wysyła sygnał zablokowanych drzwi, kiedy obwód jest otwarty.

Obwód otwarty = Odblokowany – Wybierz, jeśli obwód monitora zamka jest normalnie otwarty. Monitor zamka wysyła sygnał odblokowanych drzwi, kiedy obwód jest otwarty. Monitor zamka wysyła sygnał zablokowanych drzwi, kiedy obwód jest zamknięty.

Konfiguracja czytników i urządzeń REX

Po przygotowaniu nowej konfiguracji sprzętowej monitorów drzwi i zamków można skonfigurować czytniki i urządzenia REX.

Jeżeli używany będzie czytnik, zaznacz pole wyboru i wybierz opcje pasujące do protokołu komunikacji czytnika.

Jeżeli używane będą takie urządzenia REX, jak przyciski, czujniki lub zamknięcia drążkowe, zaznacz pole wyboru i wybierz opcję pasującą do sposobu podłączenia obwodów urządzenia REX.

Jeżeli sygnał REX nie wpływa na otwarcie drzwi (na przykład drzwi z mechanicznymi klamkami lub uchwytami drążkowymi), wybierz opcję REX nie odblokowuje drzwi.

Jeśli do kontrolera drzwi podłączasz więcej niż jeden czytnik/urządzenie REX, wykonaj powyższe czynności ponownie, tak aby każdy czytnik lub urządzenie REX miało poprawne ustawienia.

Informacje o opcjach czytnika i urządzenia REX

- Dostępne są następujące opcje czytnika:

Wiegand – wybierz dla czytników korzystających z protokołów Wiegand. Następnie wybierz kontrolkę LED obsługiwaną przez czytnik. Czytniki z pojedynczymi kontrolkami LED zwykle przełączają się między światłem czerwonym a zielonym. Czytniki z podwójnymi kontrolkami LED wykorzystują różne przewody dla czerwonych i zielonych diod LED. Oznacza to, że diody LED są sterowane niezależnie od siebie. Gdy obie diody LED są włączone, światło wydaje się pomarańczowe. Więcej informacji na temat tego, które kontrolki LED obsługuje czytnik, można znaleźć w instrukcji producenta.

OSDP, RS485 half duplex – wybierz dla czytników RS485 z obsługą trybu half duplex (dwużyłowego). Więcej informacji na temat tego, które protokoły obsługuje czytnik, można znaleźć w instrukcji producenta.

- Dostępne są następujące opcje urządzenia REX:

Aktywny niski – wybierz, jeśli aktywacja urządzenia REX zamyka obwód.

Aktywny wysoki – wybierz, jeśli aktywacja urządzenia REX otwiera obwód.

Sygnał REX nie odblokowuje drzwi – wybierz, jeżeli sygnał REX nie wpływa na otwarcie drzwi (na przykład drzwi z mechanicznymi klamkami lub uchwytami drążkowymi). Jeżeli użytkownik otworzy drzwi w przewidzianym czasie dostępu, nie zostanie wyzwolony alarm „drzwi wyważone”. Anuluj wybór, jeśli drzwi powinny automatycznie odblokowywać się, gdy użytkownik uruchomi urządzenie REX.

Większość opcji blokady, monitora drzwi i czytnika można zmienić bez resetowania i uruchamiania nowej konfiguracji sprzętowej. Przejdź do menu Ustawienia > Ponowna konfiguracja sprzętowa.

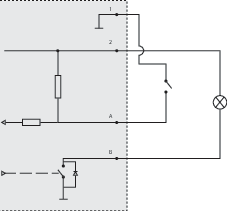

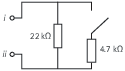

Używanie nadzorowanych wejść

Nadzorowane wejścia informują o statusie połączenia między kontrolerem drzwi a czytnikami, urządzeniami REX i monitorami drzwi. Jeśli połączenie zostanie przerwane, zostanie aktywowane zdarzenie.

- Aby użyć nadzorowanych wejść:

Zamontuj rezystory końca linii na wszystkich używanych nadzorowanych wejściach. Schemat połączeń: Nadzorowane wejścia.

Przejdź do menu Ustawienia > Ponowna konfiguracja sprzętowa i wybierz opcję Włącz nadzorowane wejścia. Możesz także włączyć nadzorowane wejścia podczas konfiguracji sprzętowej.

Informacje o zgodności wejść nadzorowanych

- Następujące złącza obsługują wejścia nadzorowane:

Złącze I/O czytnika – sygnał sabotażu. Patrz Złącze I/O czytnika.

Złącze drzwi. Patrz Złącze drzwi.

- Czytniki i switche, których można używać z nadzorowanymi wejściami obejmują:

Czytniki i switche z wewnętrznym napięciem1 kΩ do 5 V.

Czytniki i przełączniki bez wewnętrznego napięcia.

Tworzenie nowej konfiguracji sprzętowej zamków bezprzewodowych

Przejdź do menu Ustawienia > Konfiguracja sprzętowa i kliknij polecenie Utwórz nową konfigurację sprzętową.

Wprowadź nazwę produktu Axis.

Z listy urządzeń peryferyjnych wybierz producenta bramki bezprzewodowej.

Jeśli chcesz podłączyć drzwi przewodowe, zaznacz pole wyboru 1 Drzwi i kliknij przycisk Dalej. Jeżeli nie dołączono drzwi, kliknij przycisk Zakończ.

W zależności od producenta zamków, postępuj zgodnie z jednym z punktów:

ASSA Aperio: Kliknij łącze, aby wyświetlić schemat styków sprzętu lub kliknij przycisk Zamknij i przejdź do menu Ustawienia > Ponowna konfiguracja sprzętowa, aby zakończyć konfigurację; patrz Dodawanie drzwi i urządzeń Assa AperioTM.

SmartIntego: Kliknij łącze, aby wyświetlić schemat styków sprzętu lub kliknij przycisk Kliknij tutaj, aby wybrać bramkę bezprzewodową i skonfigurować drzwi, aby zakończyć konfigurację; patrz Informacje na temat konfiguracji SmartIntego.

Dodawanie drzwi i urządzeń Assa AperioTM

Przed dodaniem drzwi bezprzewodowych do systemu należy sparować je z podłączonym koncentratorem komunikacyjnym Assa Aperio, używając narzędzia Aperio PAP (do programowania aplikacji Aperio).

Aby dodać drzwi bezprzewodowe:

Przejdź do menu Ustawienia > Ponowna konfiguracja sprzętowa.

W menu Drzwi i urządzenia bezprzewodowe kliknij opcję Dodaj drzwi.

W polu Nazwa drzwi: Wprowadź nazwę opisową.

W polu ID w menu Zablokuj: wprowadź sześcioznakowy adres urządzenia, które chcesz dodać. Adres urządzenia jest wydrukowany na etykiecie produktu.

Opcjonalnie w menu Czujnik położenia drzwi: Wybierz opcję Wbudowany czujnik położenia drzwi lub Czujnik położenia drzwi zewnętrznych.

- Uwaga

Jeśli korzystasz z zewnętrznego czujnika położenia drzwi (DPS), upewnij się, że urządzenie blokujące Aperio obsługuje wykrywanie stanu klamki drzwi przed jego skonfigurowaniem.

Opcjonalnie, w polu ID w menu Czujnik położenia drzwi: wprowadź sześcioznakowy adres urządzenia, które chcesz dodać. Adres urządzenia jest wydrukowany na etykiecie produktu.

Kliknij Dodaj.

Tworzenie nowej konfiguracji sprzętowej ze sterowaniem windą (AXIS A9188)

Przed utworzeniem konfiguracji sprzętowej należy dodać użytkownika w module przekaźnikowym AXIS 9188 Network I/O Relay Module. Przejdź do interfejsu www A9188 > Preferencje > Dodatkowa konfiguracja urządzenia > Ustawienia podstawowe > Użytkownicy > Dodaj > Ustawienia użytkownika.

Z każdym kontrolerem Axis Network Door Controller można połączyć maksymalnie dwa moduły przekaźnikowe AXIS 9188 Network I/O Relay Module.

W produkcie A1001 przejdź do menu Ustawienia > Konfiguracja sprzętowa i kliknij polecenie Utwórz nową konfigurację sprzętową.

Wprowadź nazwę produktu Axis.

Na liście urządzeń peryferyjnych wybierz Sterowanie windą, aby dołączyć moduł przekaźnikowy AXIS A9188 Network I/O Relay Module, a następnie kliknij przycisk Dalej.

Wprowadź nazwę podłączonego czytnika.

Wybierz używany protokół czytnika i kliknij przycisk Zakończ.

Kliknij opcję Sieciowe urządzenia peryferyjne, aby zakończyć konfigurację Dodawanie i konfiguracja sieciowych urządzeń peryferyjnych, lub kliknij łącze, aby przejść do schematu styków.

Dodawanie i konfiguracja sieciowych urządzeń peryferyjnych

- Przed skonfigurowaniem sieciowych urządzeń peryferyjnych należy dodać użytkownika AXIS A9188 Network I/O Relay Module. Przejdź do interfejsu www AXIS A9188 > Preferences > Additional device configuration > Basic setup > Users > Add > User setup (Preferencje > Dodatkowa konfiguracja urządzenia > Ustawienia podstawowe > Użytkownicy > Dodaj > Ustawienia użytkownika).

- Nie należy dodawać kolejnego kontrolera AXIS A1001 Network Door Controller jako sieciowego urządzenia peryferyjnego.

Przejdź do menu Ustawienia > Sieciowe urządzenia peryferyjne, aby dodać urządzenie.

Znajdź swoje urządzenie w części Wykryte urządzenia.

Kliknij Dodaj to urządzenie.

Wprowadź nazwę urządzenia.

Wprowadź nazwę użytkownika i hasło produktu AXIS A9188.

Kliknij Dodaj.

Sieciowe urządzenia peryferyjne możesz dodać ręcznie, wprowadzając adres MAC lub adres IP w oknie dialogowym Dodaj urządzenie ręcznie.

Jeżeli chcesz usunąć harmonogram, upewnij się, że nie jest on używany przez sieciowy moduł przekaźnikowy I/O.

Konfigurowanie portów I/O oraz przekaźników w sieciowych urządzeniach peryferyjnych

Przed skonfigurowaniem sieciowych urządzeń peryferyjnych należy dodać użytkownika AXIS A9188 Network I/O Relay Module. Przejdź do interfejsu www AXIS A9188 > Preferences > Additional device configuration > Basic setup > Users > Add > User setup (Preferencje > Dodatkowa konfiguracja urządzenia > Ustawienia podstawowe > Użytkownicy > Dodaj > Ustawienia użytkownika).

Przejdź do menu Setup > Network Peripherals (Ustawienia > Sieciowe urządzenia peryferyjne) i kliknij wiersz Added devices (Dodane urządzenia).

Wybierz porty I-O i przekaźniki do ustawienia jako piętro.

Kliknij przycisk Ustaw jako piętro i wprowadź nazwę.

Kliknij Dodaj.

Piętro będzie teraz widoczne na karcie Floor (Piętro) w obszarze Access Management (Zarządzanie dostępem).

W aplikacji AXIS Entry Manager można dodać maksymalnie 16 pięter.

Weryfikacja połączeń ze sprzętem

Po zakończeniu instalacji i konfiguracji sprzętu, a także w dowolnym momencie podczas eksploatacji kontrolera drzwi, można sprawdzić działanie podłączonych monitorów drzwi, sieciowych modułów przekaźnikowych I/O, zamków i czytników.

Aby zweryfikować konfigurację i przejść do elementów zarządzania weryfikacją, przejdź do menu Ustawienia > Weryfikacja połączeń ze sprzętem.

Zarządzanie weryfikacją drzwi

Status drzwi – zweryfikuj bieżący status monitora drzwi, alarmów drzwi i zamków. Kliknij przycisk Odczytaj bieżący status.

Zablokuj – ręcznie uruchom blokadę. Będzie to miało wpływ zarówno na zamki główne, jak i dodatkowe, jeśli są. Kliknij przycisk Zablokuj lub Odblokuj.

Zablokuj – ręcznie uruchom blokadę, aby przyznać dostęp. Dotyczy to tylko zamków głównych. Kliknij Access (Dostęp).

Reader: Feedback (Czytnik: informacje zwrotne) – sprawdź informacje zwrotne z czytnika, na przykład dźwięki i sygnały LED, dla różnych poleceń. Wybierz polecenie i kliknij przycisk Testuj. Dostępne rodzaje informacji zwrotnych zależą od czytnika. Więcej informacji znajduje się w rozdziale Informacje zwrotne z czytnika. Patrz także instrukcje producenta.

Reader: Tampering (Czytnik: sabotaż) – uzyskaj informacje o ostatniej próbie ingerencji. Po zamontowaniu czytnika zostanie zarejestrowana pierwsza próba ingerencji. Kliknij opcję Odczytaj ostatnią ingerencję.

Reader: Card swipe (Czytnik: przeciągnięcie karty) – uzyskaj informacje na temat ostatniej przeciągniętej karty lub innego tokenu użytkownika zaakceptowanego przez czytnik. Kliknij opcję Odczytaj ostatnie uprawnienia.

REX – uzyskaj informacje o ostatnim naciśnięciu przycisku żądania wyjścia (REX). Kliknij Pobierz ostatni REX.

Zarządzanie weryfikacją pięter

Status piętra – zweryfikuj bieżący status dostępów do piętra. Kliknij przycisk Odczytaj bieżący status.

Blokada i odblokowanie piętra – ręcznie wyzwalaj dostęp do piętra. Będzie to miało wpływ zarówno na zamki główne, jak i dodatkowe, jeśli są. Kliknij przycisk Zablokuj lub Odblokuj.

Dostęp do piętra – ręczne udzielanie tymczasowego dostępu do piętra. Dotyczy to tylko zamków głównych. Kliknij Access (Dostęp).

Elevator Reader: Feedback (Czytnik windy: informacje zwrotne) – sprawdź informacje zwrotne z czytnika, na przykład dźwięki i sygnały LED, dla różnych poleceń. Wybierz polecenie i kliknij przycisk Testuj. Dostępne rodzaje informacji zwrotnych zależą od czytnika. Więcej informacji znajduje się w rozdziale Informacje zwrotne z czytnika. Patrz także instrukcje producenta.

Elevator Reader: Tampering (Czytnik windy: sabotaż) – uzyskaj informacje o ostatniej próbie ingerencji. Po zamontowaniu czytnika zostanie zarejestrowana pierwsza próba ingerencji. Kliknij opcję Odczytaj ostatnią ingerencję.

Elevator Reader: Card swipe (Czytnik windy: przeciągnięcie karty) – uzyskaj informacje na temat ostatniej przeciągniętej karty lub innego tokenu użytkownika zaakceptowanego przez czytnik. Kliknij opcję Odczytaj ostatnie uprawnienia.

REX – uzyskaj informacje o ostatnim naciśnięciu przycisku żądania wyjścia (REX). Kliknij Pobierz ostatni REX.

Konfiguracja kart i formatów

Kontroler drzwi ma kilka wstępnie zdefiniowanych często stosowanych formatów kart, które można wykorzystać lub zmodyfikować według potrzeb. Można również tworzyć niestandardowe formaty kart. Każdy format karty ma inny zestaw reguł, mapy pól, sposób uporządkowania informacji przechowywanych na karcie. Dzięki zdefiniowaniu formatu karty system będzie wiedział, jak interpretować informacje, które kontroler pobiera z czytnika. Więcej informacji na temat tego, które formaty kart obsługuje czytnik, można znaleźć w instrukcji producenta.

- Aby włączyć formaty kart:

Przejdź do menu Ustawienia > Konfiguracja kart i formatów.

Wybierz jeden lub więcej formatów kart, które pasują do formatu karty używanego przez podłączone czytniki.

- Aby utworzyć nowe formaty kart:

Przejdź do menu Ustawienia > Konfiguracja kart i formatów.

Kliknij polecenie Add card format (Dodaj format karty).

W oknie dialogowym Dodaj format karty wprowadź nazwę, opis i długość bitową formatu karty. Patrz Opisy formatu karty.

Kliknij polecenie Dodaj mapę pola i wprowadź wymagane informacje w polach. Patrz Mapy pól.

Aby dodać wiele map pól, powtórz poprzedni krok.

Aby rozwinąć element na liście Card formats (Formaty kart) i wyświetlić opisy formatów kart i mapy pól, kliknij ![]() .

.

Aby edytować format karty, kliknij ![]() i w razie potrzeby zmień opisy formatów kart i mapy pól. Następnie kliknij przycisk Zapisz.

i w razie potrzeby zmień opisy formatów kart i mapy pól. Następnie kliknij przycisk Zapisz.

Aby usunąć mapę pola, w oknie dialogowym Edit card format (Edytuj format karty) lub Add card format (Dodaj format karty), kliknij ![]() .

.

Aby usunąć format karty, kliknij ![]() .

.

- Wszystkie zmiany formatów kart dotyczą całego systemu kontrolerów drzwi.

- Możesz włączać i wyłączać formaty kart tylko wtedy, gdy przynajmniej jeden kontroler drzwi w systemie został skonfigurowany z przynajmniej jednym czytnikiem. Patrz Konfigurowanie sprzętu i Konfiguracja czytników i urządzeń REX.

- Dwa formaty kart o tej samej długości bitów nie mogą być aktywne w tym samym czasie. Na przykład, jeśli zdefiniowano dwa 32-bitowe formaty kart, „Format A” i”Format B”, a następnie włączono „Format A”, nie można włączyć formatu „Format B” bez uprzedniego wyłączenia „Formatu A”.

- Jeśli nie włączono formatów kart, do identyfikacji karty i udzielenia dostępu można użyć typów identyfikacji Tylko dane karty i Tylko dane karty i PIN. Nie jest to jednak zalecane, ponieważ różni producenci czytników lub ustawienia czytników mogą generować różne dane surowe karty.

Opisy formatu karty

Nazwa (wymagana) – wprowadź nazwę opisową.

Opis – wprowadź dodatkowe informacje według potrzeby. Informacje te są widoczne wyłącznie w oknach dialogowych Edytuj format karty i Dodaj format karty.

Liczba bitów (wymagana) – wprowadź liczbę bitów formatu karty. Musi to być liczba pomiędzy 1 a 1 000 000 000.

Mapy pól

Name (Nazwa) (wymagana) – wprowadź nazwę mapy pola bez spacji, na przykład

OddParity.Przykłady często stosowanych map pól:

Parity– bity parzystości są wykorzystywane do wykrywania błędów. Bity parzystości są zwykle dodawane na początku lub na końcu ciągu kodu binarnego i wskazują, czy liczba bitów jest parzysta, czy nieparzysta.EvenParity– bity parzystości zapewniają parzystą liczbę bitów w ciągu. Wliczane są bity o wartości 1. Jeśli wynik jest już parzysty, wartość bitu parzystości zostanie ustawiona na 0. Jeśli wynik jest nieparzysty, wartość bitu parzystości zostanie ustawiona na 1, co spowoduje, że całkowity wynik obliczeń będzie liczbą parzystą.OddParity– bity nieparzystości zapewniają nieparzystą liczbę bitów w ciągu. Wliczane są bity o wartości 1. Jeśli wynik jest już nieparzysty, wartość bitu nieparzystości zostanie ustawiona na 0. Jeśli wynik jest parzysty, wartość bitu parzystości zostanie ustawiona na 1, co spowoduje, że całkowity wynik obliczeń będzie liczbą nieparzystą.FacilityCode– kody obiektu są czasem wykorzystywane w celu zweryfikowania, czy token jest zgodny z partią danych uwierzytelniających użytkownika końcowego. W starszych systemach kontroli dostępu kod obiektu był wykorzystywany do walidacji danych o obniżonej wartości, umożliwiając dostęp do danych każdego pracownika w partii danych uwierzytelniających, które zakodowano odpowiadającym kodem obiektu. Ta nazwa mapy pola, w której wielkość liter ma znaczenie, jest wymagana dla produktu, aby możliwa była walidacja kodu obiektu.CardNr– numer karty lub ID użytkownika są najczęściej poddawane walidacji w systemach kontroli dostępu. Ta nazwa mapy pola, w której wielkość liter ma znaczenie, jest wymagana dla produktu, aby możliwa była walidacja numeru karty.CardNrHex– dane binarne numeru karty są zakodowane w produkcie w postaci liczb heksadecymalnych (małymi literami). Służą one przede wszystkim do rozwiązywania problemu w przypadku nieotrzymania oczekiwanego numeru karty z czytnika.

Range (wymagane) – wprowadź zakres bitów dla mapy pola, na przykład 1, 2–17, 18–33 i 34.

Encoding (wymagane) – wybierz rodzaj kodowania dla każdej mapy pola.

BinLE2Int – dane binarne są kodowane jako liczby całkowite z kolejnością bitów little endian. Liczba całkowita oznacza, że nie może to być ułamek. Kolejność bitów little endian oznacza kolejność, w której pierwszy bit jest najmniejszy (najmniej znaczący).

BinBE2Int – dane binarne są kodowane jako liczby całkowite z kolejnością bitów big endian. Liczba całkowita oznacza, że nie może to być ułamek. Kolejność bitów big endian oznacza kolejność, w której pierwszy bit jest największy (najistotniejszy).

BinLE2Hex – dane binarne są kodowane w postaci liczb heksadecymalnych (małymi literami) w kolejności little endian. System szesnastkowy, nazywany również systemem liczbowym o podstawie 16, wykorzystuje do zapisu liczb 16 unikalnych symboli: cyfry od 0 do 9 oraz litery od a do f. Kolejność bitów little endian oznacza, że jako pierwszy umieszczony jest najmniejszy (najmniej znaczący) bit.

BinBE2Hex – dane binarne są kodowane w postaci liczb heksadecymalnych (małymi literami) z kolejnością bitów big endian. System szesnastkowy, nazywany również systemem liczbowym o podstawie 16, wykorzystuje do zapisu liczb 16 unikalnych symboli: cyfry od 0 do 9 oraz litery od a do f. Kolejność bitów big endian oznacza, że jako pierwszy umieszczony jest największy (najbardziej znaczący) bit.

BinLEIBO2Int – dane binarne są kodowane w ten sam sposób, jak w przypadku BinLE2Int, ale dane nieprzetworzone z karty są odczytywane w odwróconej kolejności bitów w sekwencji wielobitowej przed wyodrębnieniem map pola w celu ich zakodowania.

BinBEIBO2Int – dane binarne są kodowane w podobny sposób, jak w przypadku BinBE2Int, ale dane nieprzetworzone z karty są odczytywane w odwróconej kolejności bitów w sekwencji wielobitowej przed wyodrębnieniem map pola w celu ich zakodowania.

Więcej informacji na temat tego, które mapy pól obsługuje dany format karty, można znaleźć w instrukcji producenta.

Wstępnie ustawiony kod obiektu

Kody obiektu są czasem wykorzystywane w celu zweryfikowania, czy token jest zgodny z systemem kontroli dostępu obiektu. Często wszystkie tokeny pojedynczego obiektu mają ten sam kod obiektu. Wprowadź wstępnie ustawiony kod obiektu, aby ułatwić ręczną rejestrację partii kart. Wstępnie ustawiony kod obiektu jest automatycznie wypełniany podczas dodawania użytkowników, patrz Poświadczenia użytkowników.

Aby ustawić wstępnie ustawiony kod obiektu:

Przejdź do menu Ustawienia > Konfiguracja kart i formatów.

W opcji Wstępnie ustawiony kod obiektu: Wprowadź kod obiektu.

Kliknij przycisk Ustaw kod obiektu.

Konfiguracja usług

Opcja Skonfiguruj usługi na stronie Ustawienia służy do konfigurowania zewnętrznych usług dla kontrolera drzwi.

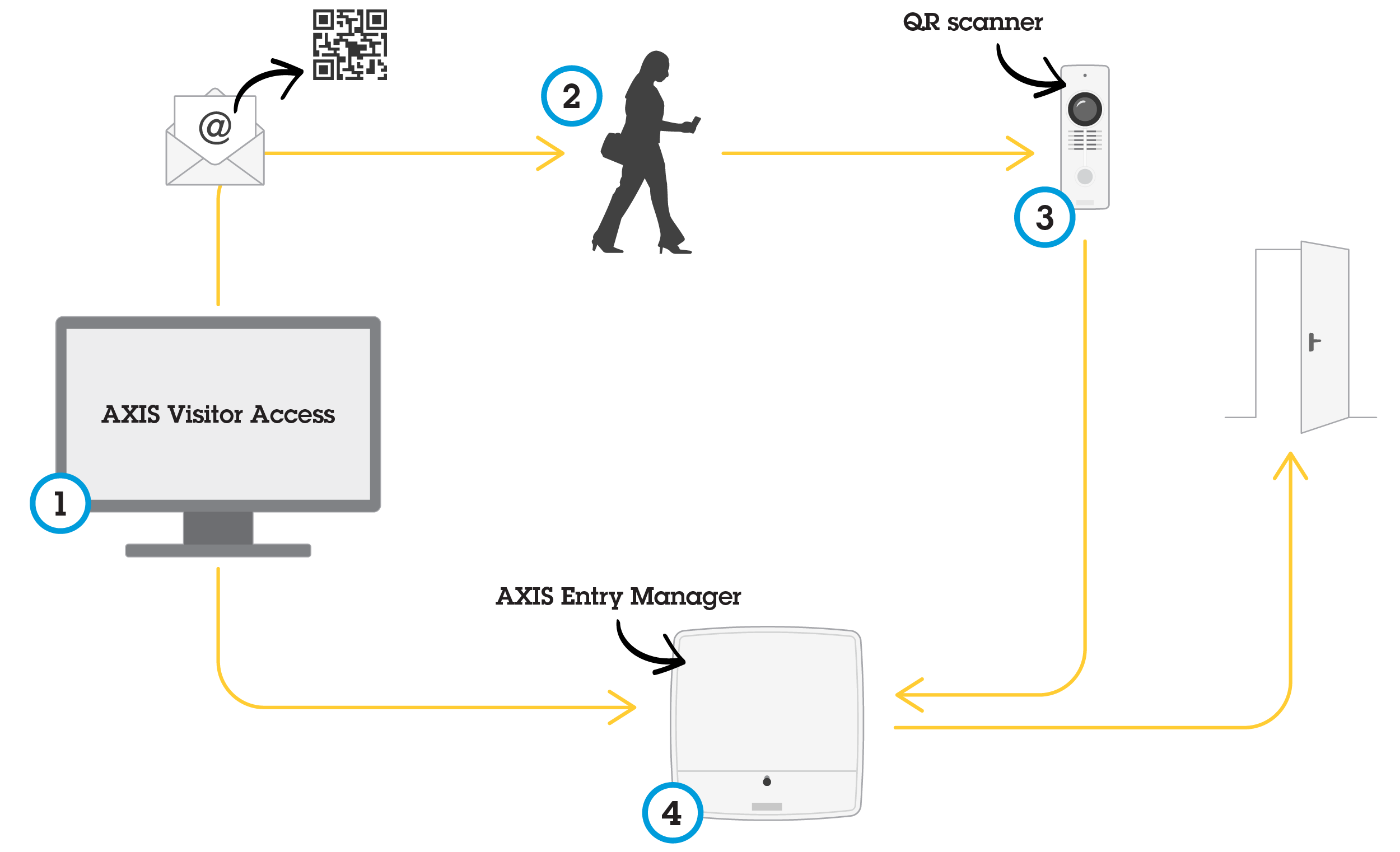

AXIS Visitor Access

Aplikacja AXIS Visitor Access umożliwia tworzenie tymczasowych poświadczeń w postaci kodu QR. Kod skanowany jest przez kamerę sieciową Axis lub wideodomofon podłączone do systemu kontroli dostępu.

- Usługa składa się z:

kontrolera drzwi Axis z aplikacją AXIS Entry Manager i oprogramowaniem sprzętowym w wersji 1.65.2 lub nowszej;

kamery sieciowej lub wideodomofonu Axis z zainstalowaną aplikacją czytnika kodów QR;

komputera PC z systemem Windows® i aplikacją AXIS Visitor Access.

Użytkownik tworzy zaproszenie w aplikacji AXIS Visitor Access (1) i wysyła zaproszenie na adres e-mail. Równocześnie tworzone są poświadczenia do odblokowania drzwi (przechowywane w kontrolerze drzwi Axis [4]). Goście skanują kod QR w kamerze lub wideodomofonie (3), które następnie przekazują polecenie odblokowania drzwi do kontrolera drzwi (4).

Kod QR jest zarejestrowanym znakiem towarowym Denso Wave, Inc.

Wymogi wstępne aplikacji AXIS Visitor Access

- Zanim można będzie skorzystać z usługi AXIS Visitor Access, trzeba:

skonfigurować sprzęt kontrolera drzwi;

połączyć kamerę sieciową lub wideodomofonAxis z tą samą siecią, co kontroler drzwi, a następnie umieścić ją tak, aby mógł jej dosięgnąć odwiedzający;

przygotować pakiet instalacyjny aplikacji AXIS Visitor Access. Pakiet można pobrać ze strony axis.com;

utworzyć dwa konta użytkownika w kontrolerze drzwi, wykorzystywane tylko przez usługę AXIS Visitor Access. Jedno konto potrzebne jest do aplikacji AXIS Visitor Access, a drugie – do aplikacji czytnika kodów QR. Aby dowiedzieć się, jak utworzyć konta użytkowników, przejdź do Użytkownicy.

- Usługi AXIS Visitor Access można użyć tylko w połączeniu z jednym kontrolerem drzwi w systemie.

- Usługa AXIS Visitor Access może być używana tylko dla drzwi z podłączonym kontrolerem. Nie można jej użyć dla innych drzwi w systemie.

- Użyj aplikacji AXIS Visitor Access do modyfikowania i usuwania odwiedzających. Nie używaj w tym celu aplikacji AXIS Entry Manager.

- Jeśli zmienisz hasło konta użytkownika aplikacji AXIS Visitor Access, musisz je również zmienić w aplikacji AXIS Visitor Access.

- Jeśli zmieniasz hasło konta użytkownika aplikacji czytnika kodów QR, musisz ponownie skonfigurować czytnik kodów QR.

Konfiguracja aplikacji AXIS Visitor Access

Aplikację QR Scanner instaluje się w kamerze sieciowej Axis lub wideodomofonie podczas konfiguracji usługi AXIS Visitor Access. Nie trzeba instalować jej oddzielnie.

Na stronie internetowej kontrolera drzwi przejdź do menu Konfiguracja > Skonfiguruj usługi > Ustawienia.

Kliknij przycisk Rozpocznij nową konfigurację.

Postępuj zgodnie z instrukcjami, aby przeprowadzić konfigurację.

- Ważne

Jeśli chcesz wymuszać połączenie HTTPS, upewnij się, że kontroler drzwi komunikuje się z siecią za pośrednictwem protokołu HTTPS. W przeciwnym razie aplikacja nie będzie w stanie połączyć się z kontrolerem.

Na komputerze, który zostanie wykorzystany do tworzenia tymczasowych poświadczeń, zainstaluj i skonfiguruj aplikację AXIS Visitor Access.

SmartIntego

SmartIntego to bezprzewodowe rozwiązanie zwiększające liczbę drzwi obsługiwanych przez kontroler drzwi.

Wymogi wstępne SmartIntego

Przed konfiguracją SmartIntego należy spełnić następujące wymogi wstępne:

Należy utworzyć plik CSV. Plik CSV zawiera informacje o tym, które opcje GatewayNode i drzwi są używane w rozwiązaniu SmartIntego. Plik zostaje utworzony w autonomicznym oprogramowaniu dostarczonym przez partnera SimonsVoss.

Jeśli przeprowadzono konfigurację sprzętową SmartIntego: Tworzenie nowej konfiguracji sprzętowej zamków bezprzewodowych.

- Narzędzie do konfiguracji SmartIntego musi być w wersji 2.1.6452.23485, kompilacji 2.1.6452.23485 (8/31/2017 1:02:50 PM) lub nowszej.

- SmartIntego jest niekompatybilny z szyfrowaniem Advanced Encryption Standard (AES) i dlatego trzeba je wyłączyć w narzędziu do konfiguracji SmartIntego.

Informacje na temat konfiguracji SmartIntego

- Upewnij się, że spełniono podane wymogi wstępne.

- Aby stan akumulatora był lepiej widoczny, przejdź do menu Ustawienia > Konfiguruj dzienniki zdarzeń i alarmów, a następnie dodaj jako alarm opcje Drzwi — alarm akumulatora lub IdPoint — alarm akumulatora.

- Ustawienia monitorów drzwi pochodzą z zaimportowanego pliku CSV. W standardowej instalacji ustawienia tego nie trzeba zmieniać.

Kliknij przycisk Przeglądaj..., wybierz plik CSV i kliknij polecenie Prześlij plik.

Wybierz opcję GatewayNode i kliknij przycisk Dalej.

Zostanie wyświetlony podgląd nowej konfiguracji. W razie potrzeby wyłącz monitory drzwi.

Kliknij polecenie Konfiguruj (Configure).

Zostanie wyświetlony podgląd drzwi w konfiguracji. Kliknij opcję Ustawienia, aby skonfigurować każde drzwi oddzielnie.

Informacje na temat ponownej konfiguracji SmartIntego

W menu górnym kliknij opcję Ustawienia.

Kliknij opcję Konfiguracja usług > Ustawienia.

Kliknij przycisk Konfiguruj ponownie.

Kliknij przycisk Przeglądaj..., wybierz plik CSV i kliknij polecenie Prześlij plik.

Wybierz opcję GatewayNode i kliknij przycisk Dalej.

Zostanie wyświetlony podgląd nowej konfiguracji. W razie potrzeby wyłącz monitory drzwi.

- Uwaga

Ustawienia monitorów drzwi pochodzą z zaimportowanego pliku CSV. W standardowej instalacji ustawienia tego nie trzeba zmieniać.

Kliknij polecenie Konfiguruj (Configure).

Zostanie wyświetlony podgląd drzwi w konfiguracji. Kliknij opcję Ustawienia, aby skonfigurować każde drzwi oddzielnie.

Zarządzanie sieciowymi kontrolerami drzwi

Strona Zarządzanie sieciowymi kontrolerami drzwi w systemie na stronie systemu zawiera informacje o kontrolerze drzwi, jego stanie w systemie i o tym, jakie inne kontrolery drzwi należą do systemu. Umożliwia ona również administratorowi zmianę konfiguracji systemu poprzez dodanie i usunięcie kontrolerów drzwi.

Wszystkie kontrolery drzwi w systemie muszą być połączone z tą samą siecią i być skonfigurowane do stosowania w jednym obiekcie.

Aby zarządzać kontrolerami drzwi, przejdź do menu Ustawienia > Zarządzaj sieciowymi kontrolerami drzwi w systemie.

- Strona Zarządzanie sieciowymi kontrolerami drzwi w systemie zawiera następujące panele:

Stan systemu tego kontrolera – wyświetla stan systemu kontrolera drzwi i umożliwia przełączanie się pomiędzy trybami systemowymi i niezależnymi. Więcej informacji: Status systemu kontrolerów drzwi.

Sieciowe kontrolery drzwi w systemie – wyświetla informacje o kontrolerach drzwi w systemie i obejmuje elementy sterowania umożliwiające dodawanie i usuwanie kontrolera z systemu. Więcej informacji: Połączone kontrolery drzwi w systemie.

Status systemu kontrolerów drzwi

To, czy kontroler drzwi może być częścią systemu kontrolerów, zależy od statusu systemu. Status systemu kontrolerów drzwi jest wyświetlany w panelu Status tego kontrolera w systemie.

Jeżeli kontroler drzwi nie pracuje w trybie autonomicznym, a chcesz zabezpieczyć go przed dodaniem do systemu, kliknij przycisk Aktywuj tryb autonomiczny.

Jeżeli kontroler pracuje w trybie autonomicznym, ale chcesz dodać go do systemu, kliknij przycisk Dezaktywuj tryb autonomiczny aby wyjść z trybu autonomicznego.

Tryby systemowe

Ten kontroler nie jest częścią systemu i nie jest w trybie autonomicznym – kontroler drzwi nie został skonfigurowany jako część systemu i nie jest w trybie autonomicznym. Oznacza to, że kontroler drzwi jest otwarty i może być dodany do systemu przez dowolny inny kontroler drzwi w tej samej sieci. Aby zabezpieczyć kontroler drzwi przed dodaniem do systemu, włącz tryb autonomiczny.

Ten kontroler jest ustawiony w trybie autonomicznym – kontroler drzwi nie jest częścią systemu. Nie może być dodany do systemu przez inne kontrolery drzwi w sieci ani dodawać innych kontrolerów drzwi. Tryb autonomiczny jest zwykle używany w małych układach z jednym kontrolerem drzwi i jedną lub dwiema parami drzwi. Aby umożliwić dodanie kontrolera drzwi do systemu, wyłącz tryb autonomiczny.

Ten kontroler jest częścią systemu – kontroler drzwi jest częścią systemu rozproszonego. W systemie rozproszonym użytkownicy, grupy, drzwi i harmonogramy są współdzielone między podłączonymi kontrolerami.

Połączone kontrolery drzwi w systemie

- Panel Sieciowe kontrolery drzwi w systemie zawiera elementy sterowania umożliwiające wprowadzenie następujących zmian w systemie:

Dodawanie kontrolera drzwi do systemu, patrz Dodawanie kontrolerów drzwi do systemu.

Usuwanie kontrolera drzwi z systemu, patrz Usuwanie kontrolerów drzwi z systemu.

Lista podłączonych kontrolerów drzwi

- Panel Sieciowe kontrolery drzwi w systemie zawiera również listę z podanymi poniżej informacjami dotyczącymi identyfikatorów i statusu kontrolerów drzwi w systemie:

Nazwa — zdefiniowana przez użytkownika nazwa kontrolera drzwi. Jeśli administrator nie ustawił nazwy podczas konfiguracji sprzętu, zostanie wyświetlona nazwa domyślna.

Adres IP

Adres MAC

Status – kontroler drzwi, z którego uzyskujesz dostęp do systemu, ma status Ten kontroler. Pozostałe kontrolery drzwi w systemie mają status Online.

Wersja oprogramowania sprzętowego

Aby otworzyć strony internetowe innego kontrolera drzwi, kliknij adres IP kontrolera.

Aby zaktualizować listę, kliknij polecenie Odśwież listę kontrolerów.

Wszystkie kontrolery w systemie zawsze muszą mieć tę samą wersję oprogramowania sprzętowego. Użyj aplikacji Axis Device Manager, aby jednocześnie zaktualizować oprogramowanie sprzętowe we wszystkich kontrolerach w całym systemie.

Dodawanie kontrolerów drzwi do systemu

Podczas parowania kontrolerów drzwi wszystkie ustawienia zarządzania dostępem dla dodanego kontrolera drzwi zostaną skasowane i nadpisane ustawieniami zarządzania dostępem systemu.

Aby dodać do systemu kontroler drzwi z listy kontrolerów drzwi:

Przejdź do menu Ustawienia > Zarządzaj sieciowymi kontrolerami drzwi w systemie.

Kliknij polecenie Dodaj kontrolery z listy do systemu.

Wybierz kontroler drzwi, który chcesz dodać.

Kliknij przycisk Dodaj.

Aby dodać więcej kontrolerów drzwi, powtórz powyższe kroki.

Aby dodać kontroler drzwi do systemu z wykorzystaniem znanego adresu IP lub MAC:

Przejdź do opcji Zarządzaj urządzeniami.

Kliknij polecenie Dodaj kontroler do systemu, podając adres MAC lub IP.

Wprowadź adres IP lub MAC.

Kliknij przycisk Dodaj.

Aby dodać więcej kontrolerów drzwi, powtórz powyższe kroki.

Po zakończeniu parowania wszyscy użytkownicy, drzwi, harmonogramy i grupy będą współdzieleni przez wszystkie kontrolery drzwi w systemie.

Aby zaktualizować listę, kliknij polecenie Odśwież listę kontrolerów.

Usuwanie kontrolerów drzwi z systemu

- Przed usunięciem kontrolera drzwi z systemu zresetuj jego konfigurację sprzętową. Jeśli pominiesz ten krok, wszystkie drzwi powiązane z usuniętym kontrolerem drzwi pozostaną w systemie i nie można będzie ich usunąć.

- Po usunięciu kontrolera drzwi z systemu z dwoma kontrolerami oba kontrolery automatycznie przełączą się w tryb autonomiczny.

Aby usunąć kontroler drzwi z systemu:

Uzyskaj dostęp do systemu za pośrednictwem kontrolera drzwi, który chcesz usunąć i przejdź do menu Ustawienia > Konfiguracja sprzętowa.

Kliknij polecenie Resetuj konfigurację sprzętową.

Po zresetowaniu konfiguracji sprzętowej przejdź do menu Ustawienia > Zarządzaj sieciowymi kontrolerami drzwi w systemie.

Na liście Sieciowe kontrolery drzwi w systemie znajdź kontroler drzwi, który chcesz usunąć i kliknij polecenie Usuń z systemu.

Zostanie otwarte okno dialogowe przypominające o konieczności zresetowania konfiguracji sprzętowej kontrolera drzwi. Kliknij polecenie Usuń kontroler, aby potwierdzić.

Zostanie otwarte okno dialogowe z informacją o konieczności potwierdzenia zamiaru usunięcia kontrolera drzwi. Kliknij przycisk OK, aby potwierdzić. Usunięty kontroler drzwi znajduje się obecnie w trybie autonomicznym.

- Po usunięciu kontrolera drzwi z systemu wszystkie jego ustawienia zarządzania dostępem zostaną wykasowane.

- Można usunąć tylko kontrolery drzwi dostępne online.

Tryb konfiguracji

Tryb konfiguracji to standardowy tryb używany podczas pierwszego dostępu do urządzenia. Po wyłączeniu trybu konfiguracji większość funkcji konfiguracji urządzenia zostanie ukryta.

Wyłączenie trybu konfiguracji nie służy do zwiększania bezpieczeństwa. Ma to na celu zapobieganie błędom podczas konfiguracji, ale nie powstrzyma od złośliwej zmiany ważnych ustawień.

Wyłączanie trybu konfiguracji

Przejdź do menu Ustawienia > Wyłącz tryb konfiguracji.

Wprowadź kod PIN i naciśnij przycisk OK.

Kod PIN nie jest wymagany.

Włączanie trybu konfiguracji

Przejdź do menu Ustawienia > Włącz tryb konfiguracji.

Wprowadź PIN i naciśnij przycisk OK.

Jeżeli nie pamiętasz numeru PIN, możesz włączyć tryb konfiguracji na stronie http://[adres IP]/webapp/pacs/index.shtml#resetConfigurationMode.

Instrukcje konserwacji

Aby system kontroli dostępu działał poprawnie, firma Axis zaleca regularną konserwację systemu, w tym kontrolerów drzwi i podłączonych urządzeń.

- Konserwację należy przeprowadzać przynajmniej raz w roku. Sugerowana procedura konserwacji obejmuje, ale nie ogranicza się do następujących kroków:

Upewnij się, że wszystkie połączenia między kontrolerem drzwi a urządzeniami zewnętrznymi są zabezpieczone.

Sprawdź wszystkie połączenia sprzętowe. Patrz Zarządzanie weryfikacją drzwi.

Sprawdź, czy system, w tym podłączone urządzenia zewnętrzne, działa poprawnie.

Przeciągnij kartę i przetestuj czytniki, drzwi i zamki.

Jeśli system zawiera urządzenia REX, czujniki lub inne urządzenia, również należy je przetestować.

Jeśli alarm przeciwsabotażowy jest włączony, sprawdź go.

- Jeśli w wyniku powyższych sprawdzeń stwierdzona zostanie awaria lub nieprzewidziane zachowanie:

Sprawdź sygnały przewodów za pomocą odpowiedniego sprzętu i sprawdź, czy przewody lub kable nie są w jakikolwiek sposób uszkodzone.

Wymień wszystkie uszkodzone lub wadliwe kable i przewody.

Po wymianie kabli i przewodów sprawdź ponownie wszystkie połączenia sprzętowe. Patrz Zarządzanie weryfikacją drzwi.

Upewnij się, że wszystkie harmonogramy dostępu, drzwi, grupy i użytkownicy są aktualne.

Jeśli kontroler drzwi nie działa zgodnie z oczekiwaniami, więcej informacji możesz znaleźć w Rozwiązywanie problemów – i Konserwacja.

Zarządzanie dostępem

Informacje o użytkownikach

W aplikacji AXIS Entry Manager użytkownicy to osoby, które zarejestrowano jako właścicieli jednego lub więcej tokenów (typów identyfikacji). Każda osoba musi mieć własny profil użytkownika, aby uzyskać dostęp do drzwi w systemie kontroli dostępu. Profil użytkownika składa się z poświadczeń, które informują system o tożsamości użytkownika i o tym, kiedy i w jaki sposób użytkownik może uzyskać dostęp do drzwi. Więcej informacji: Tworzenie i edytowanie użytkowników.

Użytkowników w tym kontekście nie można mylić z administratorami. Administratorzy mają nieograniczony dostęp do wszystkich ustawień. W kontekście zarządzania systemem kontroli dostępu i stronami WWW produktu (AXIS Entry Manager) administratorzy są czasami określani nazwą użytkownicy. Więcej informacji: Użytkownicy.

Strona zarządzania dostępem

Strona zarządzania dostępem umożliwia konfigurację i zarządzanie użytkownikami, grupami, drzwiami i harmonogramami w systemie. Aby otworzyć stronę zarządzania dostępem, kliknij przycisk Zarządzanie dostępem.

Aby dodać użytkowników do grup i zastosować harmonogramy dostępu i dodać drzwi, przeciągnij odpowiednie elementy w odpowiednie miejsca na listach Grupy i Drzwi.

Komunikaty, które wymagają działania, są wyświetlane na czerwono.

Wybór przepływu pracy

Struktura zarządzania dostępem jest elastyczna i pozwala utworzyć przepływ pracy, który najlepiej odpowiada potrzebom użytkownika. Oto przykład przepływu pracy:

Utwórz harmonogramy dostępu. Patrz Tworzenie i edytowanie harmonogramów dostępu.

Utwórz grupy. Patrz Tworzenie i edytowanie grup.

Zastosuj harmonogramy dostępu do grup.

Dodaj typy identyfikacji do drzwi lub pięter. Patrz Zarządzanie drzwiami i Typy identyfikacji.

Zastosuj harmonogramy dostępu do każdego typu identyfikacji.

Zastosuj drzwi lub piętra do grup.

Utwórz użytkowników. Patrz Tworzenie i edytowanie użytkowników.

Dodaj użytkowników do grup.

Stosowane przykłady tego przepływu pracy: Przykładowe kombinacje harmonogramów dostępu.

Tworzenie i edytowanie harmonogramów dostępu

Harmonogramy dostępu są wykorzystywane w celu zdefiniowania ogólnych reguł dostępu do drzwi. Są one również używane do definiowania reguł dostępu do drzwi w systemie przez grupy. Więcej informacji: Typy harmonogramów dostępu.

- Aby utworzyć nowy harmonogram dostępu:

Przejdź do opcji Zarządzanie dostępem.

Na karcie Harmonogramy dostępu kliknij polecenie Dodaj nowy harmonogram.

W oknie dialogowym Dodaj harmonogram dostępu wprowadź nazwę harmonogramu.

Aby utworzyć harmonogram regularnego dostępu, wybierz opcję Harmonogram dodawania.

Aby utworzyć harmonogram odejmowania, wybierz opcję Harmonogram odejmowania.

Więcej informacji: Typy harmonogramów dostępu.

Kliknij przycisk Zapisz.

Aby rozwinąć element na liście Harmonogramy dostępu, kliknij ![]() . Harmonogramy dodawania są zaznaczone zieloną czcionką, a harmonogramy odejmowania – ciemnoczerwoną.

. Harmonogramy dodawania są zaznaczone zieloną czcionką, a harmonogramy odejmowania – ciemnoczerwoną.

Aby przejrzeć kalendarz harmonogramu dostępu, kliknij ![]() .

.

Aby edytować nazwę harmonogramu dostępu lub element dostępu, kliknij ![]() i wprowadź zmiany. Następnie kliknij przycisk Zapisz.

i wprowadź zmiany. Następnie kliknij przycisk Zapisz.

Aby usunąć harmonogram dostępu, kliknij ![]() .

.

Kontroler drzwi ma kilka wstępnie zdefiniowanych często stosowanych harmonogramów dostępu, które można wykorzystać jako przykłady lub zmodyfikować według potrzeb. Jednak wstępnie zdefiniowanego harmonogramu dostępu Zawsze nie można zmodyfikować ani usunąć.

Typy harmonogramów dostępu

- Istnieją dwa rodzaje harmonogramów dostępu:

Harmonogram dodawania - regularne harmonogramy dostępu określające, kiedy drzwi są dostępne. Typowe harmonogramy dodawania to godziny pracy, godziny otwarcia, po godzinach pracy lub godziny nocne.

Harmonogram odejmowania – wyjątki od zwykłych harmonogramów dostępu. Są one zwykle używane do ograniczania dostępu w określonym przedziale czasowym w regularnym harmonogramie (harmonogram dodawania). Harmonogramy odejmowania mogą być używane do odmowy użytkownikom dostępu do budynku podczas wolnego w dni powszednie.

- Oba typy harmonogramów dostępu mogą być używane na dwóch poziomach:

Harmonogramy typów identyfikacji – określ, kiedy i jak czytniki mają przyznawać użytkownikom dostęp do drzwi. Każdy typ identyfikacji musi być połączony z harmonogramem dostępu, który informuje system, kiedy udzielić użytkownikom z tym konkretnym typem identyfikacji dostępu. Do każdego typu identyfikacji można dodać wiele harmonogramów dodawania i odejmowania. Informacje na temat typów identyfikacji: Typy identyfikacji.

Harmonogramy grup – określ, kiedy (ale nie w jaki sposób) członkowie grupy mają uzyskać dostęp do drzwi. Każda grupa musi być połączona z jednym lub kilkoma harmonogramami dostępu, które informują system, kiedy przyznać dostęp użytkownikom. Do każdej grupy można dodać wiele harmonogramów dodawania i harmonogramów odejmowania. Informacje o grupach: Tworzenie i edytowanie grup.

Harmonogramy grup mogą ograniczać uprawnienia dostępu, ale nie rozszerzają praw dostępu do wejść i wyjść poza uprawnienia harmonogramów typów identyfikacji. Innymi słowy, jeśli harmonogram typu identyfikacji ogranicza dostęp do wejścia lub wyjścia w określonych momentach, harmonogram grupy nie może nadpisać harmonogramu typu identyfikacji. Jeśli jednak harmonogram grup jest bardziej restrykcyjny niż harmonogram typu identyfikacji, harmonogram grupy nadpisze harmonogram typu identyfikacji.

Harmonogramy typów identyfikacji i harmonogramy grup można łączyć na kilka sposobów w celu uzyskania różnych wyników. Przykładowe kombinacje harmonogramów dostępu: Przykładowe kombinacje harmonogramów dostępu.

Dodawanie elementów harmonogramu

Zarówno harmonogramy dodawania, jak i harmonogramy odejmowania, mogą być jednorazowymi (pojedynczymi) lub powtarzalnymi zdarzeniami.

- Dodawanie elementu harmonogramu do harmonogramu dostępu:

Rozwiń harmonogram dostępu na liście Harmonogramy dostępu.

Kliknij polecenie Dodaj element harmonogramu.

Wprowadź nazwę elementu harmonogramu.

Wybierz opcję Jednorazowo lub Cyklicznie.

Wprowadź czas trwania w polach czasu. Patrz Opcje czasu.

Dla cyklicznych zdarzeń harmonogramu wybierz parametry Wzorzec powtarzania i Zakres powtarzania. Patrz Opcje wzorca powtórzeń i Opcje zakresu powtarzania.

Kliknij przycisk Zapisz.

Opcje czasu

- Dostępne są następujące opcje czasu:

Cały dzień – wybierz w przypadku zdarzeń trwających 24 godziny w ciągu doby. Następnie wprowadź żądaną datę początku.

Początek – kliknij pole czasu i wybierz żądaną godzinę. W razie potrzeby kliknij pole daty i wybierz żądany miesiąc, dzień i rok. Możesz również wpisać datę bezpośrednio w polu.

Koniec – kliknij pole czasu i wybierz żądaną godzinę. W razie potrzeby kliknij pole daty i wybierz żądany miesiąc, dzień i rok. Możesz również wpisać datę bezpośrednio w polu.

Opcje wzorca powtórzeń

- Dostępne są następujące opcje wzorca powtórzeń:

Co rok – wybierz tę opcję, aby powtarzać zdarzenie co rok.

Co tydzień – wybierz tę opcję, aby powtarzać zdarzenie co tydzień.

Co tydzień w poniedziałek, wtorek, środę, czwartek, piątek, sobotę, i niedzielę — wybierz dni, w które ma być powtarzane zdarzenie.

Opcje zakresu powtarzania

- Dostępne są następujące opcje zakresu powtarzania:

Pierwsze wystąpienie – kliknij pole daty i wybierz żądany miesiąc, dzień i rok. Możesz również wpisać datę bezpośrednio w polu.

Brak daty zakończenia – wybierz tę opcję, aby powtarzać wystąpienie bezterminowo.

Koniec przed – kliknij pole daty i wybierz żądany miesiąc, dzień i rok. Możesz również wpisać datę bezpośrednio w polu.

Tworzenie i edytowanie grup

Grupy pozwalają zarządzać użytkownikami i ich prawami dostępu zbiorowo i skutecznie. Grupa obejmuje poświadczenia, które informują system, z których użytkowników składa się grupa, oraz kiedy i w jaki sposób członkowie grupy mają dostęp do drzwi.

Każdy użytkownik musi należeć do co najmniej jednej grupy. Aby dodać użytkownika do grupy, przeciągnij i upuść użytkownika do żądanej grupy na liście Grupy. Więcej informacji: Tworzenie i edytowanie użytkowników.

- Tworzenie nowej grupy:

Przejdź do opcji Zarządzanie dostępem.

Na karcie Grupy kliknij Dodaj nową grupę.

W oknie dialogowym Dodaj grupę wprowadź poświadczenia grupy. Patrz Poświadczenia grupy.

Kliknij przycisk Zapisz.

Aby rozwinąć pozycję na liście Grupy i wyświetlić jej członków, prawa dostępu do drzwi i harmonogramy, kliknij przycisk ![]() .

.

Aby edytować nazwę grupy lub datę ważności, kliknij przycisk ![]() i wprowadź zmiany. Następnie kliknij przycisk Zapisz.

i wprowadź zmiany. Następnie kliknij przycisk Zapisz.

Aby sprawdzić, kiedy i jak grupa może uzyskać dostęp do niektórych drzwi, kliknij ![]() .

.

Aby usunąć grupę lub członków grupy, drzwi lub harmonogramy z grupy, kliknij ![]() .

.

Poświadczenia grupy

- Dla grup dostępne są następujące rodzaje poświadczeń:

Nazwa (wymagana)

Ważny od i Ważny do – wprowadź daty ważności poświadczeń grupy. Kliknij pole daty i wybierz żądany miesiąc, dzień i rok. Możesz również wpisać datę bezpośrednio w polu.

Biała lista – użytkownicy w grupie białej listy zawsze mają dostęp do drzwi w grupie, nawet w przypadku awarii sieci lub zasilania. Ponieważ użytkownicy w grupie zawsze mają dostęp do drzwi, harmonogramy ani daty ważności nie mają zastosowania. Opcja Długi czas dostępu nie jest obsługiwana dla użytkownika, który otwiera drzwi w grupie białej listy. Tylko drzwi z zamkami bezprzewodowymi obsługującymi funkcję białej listy mogą być dodawane do grupy.

- Aby móc zapisać grupę, musisz wprowadzić nazwę grupy.

- Daty ważności dla użytkownika nie maja zastosowania przy dodawaniu użytkownika do grupy białej listy.

- Synchronizacja białych list uwierzytelniających z blokadą bezprzewodową zajmuje trochę czasu i zakłóca zwykłe procedury otwierania drzwi. Unikaj dodawania lub usuwania dużej liczby poświadczeń w systemie w godzinach szczytu. Po zakończeniu synchronizacji zaktualizowanych poświadczeń z blokadą w dzienniku zdarzeń zostanie wyświetlone polecenie

SyncOngoing: fałszdla zamka.

Zarządzanie drzwiami

Ogólnymi regułami dotyczącymi poszczególnych drzwi można zarządzać na karcie Drzwi. Reguły obejmują dodawanie typów identyfikacji, które określają, w jaki sposób użytkownicy będą mieli dostęp do drzwi, i harmonogramy dostępu, które określają, kiedy dany typ identyfikacji jest ważny. Więcej informacji: Typy identyfikacji i Tworzenie i edytowanie harmonogramów dostępu.

Aby zarządzać drzwiami, trzeba je dodać do systemu kontroli dostępu, przeprowadzając procedurę konfiguracji sprzętowej; patrz Konfigurowanie sprzętu.

- Zarządzanie drzwiami:

Przejdź do opcji Zarządzanie dostępem i wybierz kartę Drzwi.

Na liście Drzwi kliknij

obok tych drzwi, które chcesz edytować.

obok tych drzwi, które chcesz edytować.Przeciągnij drzwi do co najmniej jednej grupy. Jeśli lista Grupy jest pusta, utwórz nową grupę. Patrz Tworzenie i edytowanie grup.

Kliknij polecenie Dodaj typ identyfikacji i wybierz, które poświadczenia użytkownicy muszą wprowadzić do czytnika, aby uzyskać dostęp do drzwi. Patrz Typy identyfikacji.

Dodaj co najmniej jeden typ identyfikacji do każdych drzwi.

Aby dodać wiele typów identyfikacji, powtórz poprzedni krok.

Jeśli dodano oba typy identyfikacji Tylko numer karty i Tylko PIN, użytkownicy mogą albo przeciągnąć kartę, albo wprowadzić numer PIN, aby uzyskać dostęp do drzwi. Jeśli jednak dodano tylko typ identyfikacji Numer karty i PIN, użytkownicy muszą przeciągnąć kartę i wprowadzić kod PIN, aby uzyskać dostęp do drzwi.

Aby określić, kiedy poświadczenia są ważne, przeciągnij harmonogram do każdego typu identyfikacji.

Aby ręcznie odblokować lub zablokować drzwi albo zezwolić na tymczasowy dostęp, kliknij jedną z ręcznych akcji związanych z drzwiami. Patrz Używanie ręcznej obsługi drzwi.

Dla drzwi/urządzeń bezprzewodowych nie ma możliwości ręcznego odblokowywania lub zablokowywania drzwi albo udzielania dostępu.

Aby rozwinąć element na liście Drzwi, kliknij ![]() .

.

Aby edytować nazwę drzwi lub czytnika, kliknij ![]() i wprowadź zmiany. Następnie kliknij przycisk Zapisz.

i wprowadź zmiany. Następnie kliknij przycisk Zapisz.

Aby zweryfikować czytnik, typ identyfikacji i kombinacje harmonogramów dostępu, kliknij ![]() .

.

Aby zweryfikować działanie zamków podłączonych do drzwi, kliknij elementy sterowania procesem weryfikacji. Patrz Zarządzanie weryfikacją drzwi.

Aby usunąć typy identyfikacji lub harmonogramy dostępu, kliknij ![]() .

.

Typy identyfikacji

Typy identyfikacji to przenośne urządzenia do przechowywania poświadczeń, fragmenty zapamiętanych informacji lub różne ich połączenia, które określają, w jaki sposób użytkownicy uzyskają dostęp do drzwi. Typowe typy identyfikacji obejmują tokeny, takie jak karty lub breloczki, osobiste numery identyfikacyjne (PIN) i urządzenia Request to Exit (REX).

Więcej informacji dotyczących poświadczeń: Poświadczenia użytkowników.

- Dostępne są następujące typy identyfikacji:

Tylko kod obiektu – użytkownik może uzyskać dostęp do drzwi za pomocą karty lub innego tokenu z kodem obiektu akceptowanym przez czytnik.

Tylko numer karty – użytkownik może uzyskać dostęp do drzwi za pomocą karty lub innego tokenu z kodem obiektu akceptowanym przez czytnik. Numer karty jest unikalnym numerem zazwyczaj nadrukowanym na karcie. Informacje o lokalizacji numeru karty podaje producent. Numer karty można również pobrać z systemu. Przeciągnij kartę przez czytnik podłączony do systemu, wybierz czytnik z listy i kliknij polecenie Pobierz.

Tylko dane karty – użytkownik może uzyskać dostęp do drzwi za pomocą karty lub innego tokenu z kodem obiektu akceptowanym przez czytnik. Informacje są przechowywane jako surowe dane na karcie. Surowe dane na karcie można pobrać z systemu. Przeciągnij kartę przez czytnik podłączony do systemu, wybierz czytnik z listy i kliknij polecenie Pobierz. Tego typu identyfikacji używaj tylko wtedy, gdy nie można znaleźć numeru karty.

Tylko PIN – użytkownik może uzyskać dostęp do drzwi za pomocą czterocyfrowego numeru PIN.

Kod obiektu i PIN – użytkownik może uzyskać dostęp do drzwi za pomocą karty lub innego tokenu z kodem obiektu wraz z numerem PIN akceptowanym przez czytnik. Użytkownik musi przedstawić poświadczenia w określonej kolejności (najpierw karta, potem PIN).

Numer karty i PIN – użytkownik może uzyskać dostęp do drzwi za pomocą karty lub innego tokenu wraz z numerem PIN akceptowanym przez czytnik. Użytkownik musi przedstawić poświadczenia w określonej kolejności (najpierw karta, potem PIN).

Tylko dane karty i PIN – użytkownik może uzyskać dostęp do drzwi za pomocą karty lub innego tokenu wraz z numerem PIN akceptowanym przez czytnik. Tego typu identyfikacji używaj tylko wtedy, gdy nie można znaleźć numeru karty. Użytkownik musi przedstawić poświadczenia w określonej kolejności (najpierw karta, potem PIN).

REX – użytkownik może uzyskać dostęp do drzwi, aktywując urządzenie REX, takie jak przycisk, czujnik lub zamknięcie drążkowe.

Tylko tablica rejestracyjna – użytkownik może uzyskać dostęp do drzwi tylko za pomocą numeru tablicy rejestracyjnej pojazdu.

Dodawanie stanów zaplanowanego odblokowania

Aby automatycznie pozostawić drzwi odblokowane na określony czas, możesz dodać stan Zaplanowanego odblokowania do drzwi oraz zastosować harmonogram dostępu.

- Na przykład, aby drzwi pozostawały odblokowane w godzinach pracy biura:

Przejdź do opcji Zarządzanie dostępem i wybierz kartę Drzwi.

Kliknij

obok elementu na liście Drzwi, który chcesz edytować.

obok elementu na liście Drzwi, który chcesz edytować.Kliknij polecenie Dodaj zaplanowane odblokowanie.

Wybierz Stan odblokowania (odblokowane lub odblokuj oba zamki, w zależności do tego, czy drzwi mają jeden zamek, czy dwa).

Kliknij przycisk OK.

Zastosuj wstępnie zdefiniowany harmonogram dostępu Godziny pracy do stanu Zaplanowane odblokowanie.

Aby zweryfikować, kiedy drzwi będą odblokowane, kliknij ![]() .

.

Aby usunąć stan zaplanowanego odblokowania lub harmonogram dostępu, kliknij ![]() .

.

Używanie ręcznej obsługi drzwi

Drzwi można odblokować lub zablokować, a tymczasowego dostępu można udzielić, przechodząc do karty Drzwi i wybierając opcję Ręczna obsługa drzwi. To, które działania w ramach ręcznej obsługi drzwi są dostępne dla określonych drzwi, zależy od przeprowadzonej konfiguracji drzwi.

- Aby skorzystać z ręcznej obsługi drzwi:

Przejdź do opcji Zarządzanie dostępem i wybierz kartę Drzwi.

Na liście Drzwi kliknij

obok tych drzwi, które chcesz kontrolować.