Visão geral da solução

O controlador de porta em rede pode ser facilmente conectado à e alimentado pela sua rede IP existente sem a necessidade de cabeamento especial.

Cada controlador de porta em rede é um dispositivo inteligente que pode ser montado facilmente próximo a uma porta. Ela pode alimentar e controlar até quatro leitores.

Visão geral do produto

- Conector de porta (2x)

- Conector do leitor (2x)

- Botão de controle

- LED de excesso de corrente no leitor

- LED de excesso de corrente no relé

- Conector auxiliar

- Conector do relé (2x)

- Jumper do relé (2x)

- LED do relé (2x)

- Conector de entrada da bateria de backup.

- Conector de energia

- LED de energia

- LED de estado

- LED de rede

- Conector de rede

- Conector externo

- Cobertura do cabo reversível

- Posição de aterramento

Encontre o dispositivo na rede

Para encontrar dispositivos Axis na rede e atribuir endereços IP a eles no Windows®, use o AXIS IP Utility ou o AXIS Device Manager. Ambos os aplicativos são grátis e podem ser baixados de axis.com/support.

Para obter mais informações sobre como encontrar e atribuir endereços IP, acesse Como atribuir um endereço IP e acessar seu dispositivo.

Acesso ao dispositivo

Abra um navegador e insira o endereço IP ou o nome de host do dispositivo Axis.

Se você não souber o endereço IP, use o AXIS IP Utility ou o AXIS Device Manager para localizar o dispositivo na rede.

Insira o nome de usuário e a senha. Ao acessar o dispositivo pela primeira vez, você deverá definir a senha de root. Consulte .

A página Web do dispositivo será aberta em seu navegador. A página inicial é chamada Visão geral.

Como acessar o produto da Internet

Um roteador de rede permite que os produtos em uma rede privada (LAN) compartilhem uma única conexão com a Internet. Isso é feito ao encaminhar tráfego da rede privada para a Internet.

A maioria dos roteadores são pré-configurados para impedir tentativas de acesso à rede privada (LAN) da rede pública (Internet).

Se o produto Axis estiver localizado em uma intranet (LAN) e você desejar torná-lo disponível do outro lado (WAN) de um roteador NAT (Network Address Translator), ative NAT traversal. Com NAT traversal configurado corretamente, todo o tráfego HTTP para uma porta HTTP externa no roteador NAT será encaminhado para o produto.

Como ativar o recurso NAT traversal

Vá para Setup > Additional Controller Configuration > System Options > Network > TCP/IP > Advanced (Configuração > Configuração de controlador adicional > Opções do sistema > Rede > TCP/IP > Avançado).

Clique em Enable (Ativar).

Configure manualmente seu roteador NAT para permitir acesso da Internet.

- Nesse contexto, um “roteador“ diz respeito a qualquer dispositivo de roteamento de rede, como um roteador NAT, roteador de rede, gateway de Internet, roteador de banda larga, dispositivo de compartilhamento de banda larga ou um software, como um firewall.

- Para que o NAT traversal funcione, ele deverá ser compatível com o roteador. O roteador também deverá oferecer suporte a UPnP®.

Senhas seguras

Use HTTPS (que é ativado por padrão) para definir sua senha ou outras configurações confidenciais pela rede. O HTTPS permite conexões de rede seguras e criptografadas, protegendo assim dados confidenciais, como senhas.

A senha do dispositivo é a proteção primária para seus dados e serviços. Os dispositivos Axis não impõem uma política de senhas, pois os produtos podem ser usados em vários tipos de instalações.

Para proteger seus dados, recomendamos enfaticamente que você:

Use uma senha com pelo menos 8 caracteres, preferencialmente criada por um gerador de senhas.

Não exponha a senha.

Altere a senha em um intervalo recorrente pelo menos uma vez por ano.

Como definir a senha do usuário root

Para acessar o produto Axis, você precisa definir a senha para o usuário administrador padrão root. Isso é feito na caixa de diálogo Configure Root Password (Configurar senha do root), aberta quando o produto é acessado pela primeira vez.

Para evitar a violação da confidencialidade da rede, a senha do root poderá ser definida através de uma conexão HTTPS criptografada, o que exigirá um certificado HTTPS. O HTTPS (Hypertext Transfer Protocol over SSL) é um protocolo usado para criptografar tráfego entre navegadores da Web e servidores. O certificado HTTPS assegura a troca criptografada de informações. Consulte HTTPS.

O nome do usuário administrador padrão root é permanente e não pode ser excluído. Se a senha do root for perdida ou esquecida, o produto deverá ser redefinido para as configurações padrão de fábrica. Consulte Redefinição para as configurações padrão de fábrica.

Para definir a senha, insira-a diretamente na caixa de diálogo.

A página Overview (Visão geral)

A página Overview (Visão geral) na página Web do produto mostra informações sobre o nome, endereço MAC, endereço IP e versão do firmware do controlador de porta. Ela também permite a você identificar o controlador de porta na rede.

Na primeira vez que acessar o produto Axis, a página Overview (Visão geral) irá avisá-lo para configurar o hardware, definir a data e hora e configurar as opções de rede. Para obter mais informações sobre como configurar o sistema, consulte Configuração – Passo a passo.

Para retornar para a página Overview (Visão geral) das outras páginas Web do produto, clique em Overview (Visão geral) na barra de menus.

Configuração do sistema

Para abrir as páginas de configuração do produto, clique em Setup (Configuração) no canto superior direito da página de visão geral.

O produto Axis pode ser configurado por administradores. Para obter mais informações sobre os usuários e administradores, consulte Usuários.

Configuração – Passo a passo

- Antes de começar a usar o sistema de controle de acesso, você deve concluir as etapas de configuração a seguir:

Se inglês não for seu primeiro idioma, talvez você queira que a página Web do produto use um idioma diferente. Consulte Seleção de um idioma.

Defina a data e a hora. Consulte Configuração da data e hora.

Configure as opções de rede. Consulte Configuração das opções de rede.

Configure o controlador de porta e os dispositivos conectados, como leitores, travas e dispositivos de solicitação de saída (REX). Consulte Configurar o hardware.

Verifique as conexões de hardware. Consulte Verifique as conexões de hardware.

Configuração de cartões e formatos. Consulte Configuração de cartões e formatos.

Para obter informações sobre as recomendações de manutenção, consulte Instruções de manutenção.

Seleção de um idioma

O idioma padrão da página Web do produto é inglês, mas é possível alternar para qualquer um dos idiomas incluídos no firmware do produto. Para obter informações sobre o firmware mais recente disponível, consulte www.axis.com

Você pode alternar entre idiomas em qualquer uma das páginas Web do produto.

Para alternar entre idiomas, clique em lista suspensa idioma ![]() e selecione um idioma. Todas as páginas Web e páginas de ajuda do produto são exibidas no idioma selecionado.

e selecione um idioma. Todas as páginas Web e páginas de ajuda do produto são exibidas no idioma selecionado.

- Quando você alterna o idioma, o formato de data também muda para um formato comumente usado no idioma selecionado. O formato correto é exibido nos campos de dados.

- Se você redefinir o produto para as configurações padrão de fábrica, a página Web do produto retornará para o idioma inglês.

- Se você restaurar ou reiniciar o produto, ou atualizar o firmware, a página Web continuará a usar o idioma selecionado.

Configuração da data e hora

Para definir a data e a hora do produto Axis, vá para Setup > Date & Time (Configuração > Data e hora).

- Você pode definir a data e a hora das seguintes formas:

Obtenha a data e a hora de um servidor NTP. Consulte Obtenção da data e hora de um servidor Network Time Protocol (NTP).

Definir a data e a hora manualmente. Consulte Configuração manual da data e hora.

Obter a data e a hora do computador. Consulte Obtenção da data e da hora do computador.

Current controller time (Hora atual do controlador) exibe a data e a hora atuais do controlador de porta (formato de 24 horas).

As mesmas opções para data e hora também estão disponíveis nas páginas System Options (Opções do sistema). Vá para (Opções do sistema > Data e hora) Setup > Additional Controller Configuration > System Options > Date & Time (Configuração > Configuração de controlador adicional > Opções do sistema > Data e hora).

Obtenção da data e hora de um servidor Network Time Protocol (NTP)

Vá para Setup > Date & Time (Configuração > Data e hora).

Selecione seu Timezone (Fuso horário) na lista suspensa.

Se o horário de verão é usado em sua região, selecione Adjust for daylight saving (Ajustar para horário de verão).

Selecione Synchronize with NTP (Sincronizar com NTP).

Selecione o endereço DHCP padrão ou insira o endereço de um servidor NTP.

Clique em Save (Salvar).

- Quando a sincronização é feita com um servidor NTP, a data e a hora são atualizadas continuamente porque os dados são enviados do servidor NTP. Para obter informações sobre as configurações de NTP, consulte Configuração de NTP.

- Se você usa um nome de host para o servidor NTP, um servidor de DNS deverá ser configurado. Consulte Configuração de DNS.

Configuração manual da data e hora

Vá para Setup > Date & Time (Configuração > Data e hora).

Se o horário de verão é usado em sua região, selecione Adjust for daylight saving (Ajustar para horário de verão).

Selecione Set date & time manually (Definir data e hora manualmente).

Insira a data e a hora desejadas.

Clique em Save (Salvar).

- Ao configurar manualmente a data e a hora, elas serão definidas uma vez e não serão atualizadas automaticamente. Isso significa que, se a data e a hora precisarem ser atualizadas, as alterações deverão ser feitas manualmente porque não há nenhuma conexão a um servidor NTP externo.

Obtenção da data e da hora do computador

Vá para Setup > Date & Time (Configuração > Data e hora).

Se o horário de verão é usado em sua região, selecione Adjust for daylight saving (Ajustar para horário de verão).

Selecione Set date & time manually (Definir data e hora manualmente).

Clique em Sync now and save (Sincronizar agora e salvar).

- Quando a hora do computador é usada, a data e a hora são sincronizadas com a hora do computador uma vez. Elas não serão atualizadas automaticamente. Isso significa que, se você alterar a data e a hora no computador usado para gerenciar o sistema, a sincronização deverá ser feita novamente.

Configuração das opções de rede

Para configurar as opções básicas de rede, vá para Setup > Network Settings (Configuração > Configurações de rede) ou para Setup > Additional Controller Configuration > System Options > Network > TCP/IP > Basic (Configuração > Configuração de controlador adicional > Opções do sistema > Rede > TCP/IP > Básicas).

Para obter mais informações sobre as configurações de rede, consulte Rede.

Configurar o hardware

Você pode conectar leitores, travas e outros dispositivos ao produto Axis antes de concluir a configuração do hardware. No entanto, será mais fácil conectar dispositivos se você concluir a configuração do hardware primeiro. Isso ocorre, pois um gráfico de pinagem de hardware estará disponível quando a configuração for concluída. O gráfico de pinagem de hardware é um guia sobre como conectar dispositivos aos pinos e pode ser usado como uma folha de referência para manutenção. Para obter instruções de manutenção, consulte Instruções de manutenção.

- Se estiver configurando o hardware pela primeira vez, selecione um dos seguintes métodos:

Importe um arquivo de configuração de hardware. Consulte Como importar um arquivo de configuração de hardware.

Crie uma nova configuração de hardware. Consulte Criação de uma nova configuração de hardware.

Se o hardware do produto não tiver sido configurado antes ou tiver sido excluído, Hardware Configuration (Configuração de hardware) estará disponível no painel de notificação na página de visão geral.

Como importar um arquivo de configuração de hardware

A configuração de hardware do produto Axis pode ser concluída mais rapidamente ao importar um arquivo de configuração de hardware.

Ao exportar o arquivo de um produto e importá-lo em outros, você poderá fazer várias cópias da mesma configuração de hardware sem repetir as mesmas etapas. Você também pode armazenar arquivos exportados como backups e usá-los para restaurar configurações de hardware. Para obter mais informações, consulte Como exportar um arquivo de configuração de hardware.

- Para importar um arquivo de configuração de hardware:

Vá para Setup > Hardware Configuration (Configurar > Configuração de hardware).

Clique em Import hardware configuration (Importar configuração de hardware) ou, se uma configuração de hardware já existir, Reset and import hardware configuration (Redefinir e importar configuração de hardware).

Na caixa de diálogo do navegador exibida, localize e selecione o arquivo de configuração de hardware (*.json) em seu computador.

Clique em OK.

Como exportar um arquivo de configuração de hardware

A configuração de hardware do produto Axis pode ser exportada para criar várias cópias da mesma configuração de hardware. Você também pode armazenar arquivos exportados como backups e usá-los para restaurar configurações de hardware.

Não é possível exportar a configuração de hardware de andares.

As configurações de rede sem fio não são incluídas na exportação da configuração de hardware.

- Para exportar um arquivo de configuração de hardware:

Vá para Setup > Hardware Configuration (Configurar > Configuração de hardware).

Clique em Export hardware configuration (Exportar configuração de hardware).

Dependendo do navegador, talvez seja necessário passar por uma caixa de diálogo para concluir a exportação.

A menos que especificado de outra forma, o arquivo exportado (*.json) é salvo na pasta de download padrão. Você pode selecionar uma pasta de download nas configurações de usuário do navegador da Web.

Criação de uma nova configuração de hardware

Como criar uma nova configuração de hardware sem periféricos

Vá para Setup > Hardware Configuration (Configurar > Configuração de hardware) e clique em Start new hardware configuration (Iniciar nova configuração de hardware).

Insira um nome para o produto Axis.

Selecione o número de portas conectadas e clique em Next (Avançar).

Configure os monitores de porta (sensores de posição de porta) e travas de acordo com seus requisitos e clique em Next (Avançar). Para obter mais informações sobre as opções disponíveis, consulte Como configurar monitores de portas e travas.

Configure os leitores e dispositivos REX que serão usados e clique em Finish (Concluir). Para obter mais informações sobre as opções disponíveis, consulte Como configurar leitores e dispositivos REX.

Clique em Close (Fechar) ou no link para exibir o gráfico de pinos do hardware.

Como configurar monitores de portas e travas

Após selecionar uma opção de porta na nova configuração de hardware, você poderá configurar monitores e travas de portas.

Se um monitor de portas for usado, selecione Door monitor (Monitor de portas) e, em seguida, selecione a opção que corresponde a como os circuitos de monitor de portas serão conectados.

Se a trava da porta precisar ser travada imediatamente após a porta abrir, selecione Cancel access time once door is opened (Cancelar o tempo de acesso uma vez que a porta é aberta).

Se deseja atrasar o retravamento, defina o tempo de atraso em milissegundos em Relock time (Tempo para retravamento).

Especifique as opções de tempo do monitor de portas ou, se nenhum monitor de portas for usado, as opções de tempo da trava.

Selecione as opções que correspondem à forma como os circuitos de travas serão conectados.

Se um monitor de travas for usado, selecione Lock monitor (Monitor de travas) e, em seguida, selecione as opções que correspondem à forma como os circuitos de monitor de travas serão conectados.

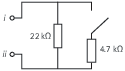

Se as conexões de entrada dos leitores, dispositivos REX e monitores de portas precisarem ser supervisionadas, selecione Enable supervised inputs (Ativar entradas supervisionadas).

Para obter mais informações, consulte Como usar entradas supervisionadas.

- A maioria das opções de trava, monitor de portas e leitor podem ser alteradas sem redefinir e iniciar uma nova configuração de hardware. Vá para Setup > Hardware Reconfiguration (Configuração > Reconfiguração de hardware).

- Você pode conectar um monitor de travas por controlador de porta. Assim, se você usar portas com travas duplas, somente uma das travas poderá ter um monitor de travas. Se duas portas estiverem conectadas ao mesmo controlador de porta, os monitores de portas não poderão ser usados.

Sobre opções do monitor de portas e tempo

- As seguintes opções do monitor de portas estão disponíveis:

Door monitor (Monitor de portas) – Selecionada por padrão. Cada porta possui seu próprio monitor de portas que, por exemplo, emitirá um sinal quando a porta é forçada ou permanece aberta por muito tempo. Desmarque a opção se nenhum monitor de portas for usado.

Open circuit = Closed door (Circuito aberto = Porta fechada) – Selecione se o circuito do monitor de portas é normalmente aberto. O monitor de portas fornece o sinal de porta aberta quando o circuito está fechado. O monitor de portas fornece o sinal de porta fechada quando o circuito está aberto.

Open circuit = Open door (Circuito aberto = Porta aberta) – Selecione se o circuito do monitor de portas é normalmente fechado. O monitor de porta fornece o sinal de porta aberta quando o circuito está aberto. O monitor de porta fornece o sinal de porta fechada quando o circuito está fechado.

Cancel access time once door is opened (Cancelar o tempo de acesso uma vez que a porta é aberta) – Selecione essa opção para impedir entradas não autorizadas. A trava será acionada assim que o monitor de portas indicar que a porta foi aberta.

- As seguintes opções de tempo de porta estão sempre disponíveis:

Access time (Tempo de acesso) – Defina o número de segundos que a porta deve permanecer destravada após o acesso ser concedido. A porta permanece destravada até ser aberta ou até o tempo definido ser atingido. A porta será travada assim que fechar, independentemente se o tempo de acesso expirou ou não.

Long access time (Tempo de acesso longo) – Defina o número de segundos que a porta deve permanecer destravada após o acesso ser concedido. O tempo de acesso longo sobrescreve o tempo de acesso já definido e será ativado para usuários com tempo de acesso longo selecionado.

- Selecione Door monitor (Monitor de portas) para disponibilizar as seguintes opções de tempo de porta:

Open too long time (Aberta há muito tempo) – Defina o número de segundos em que a porta pode permanecer aberta. Se a porta ainda estiver aberta quando o tempo definido for atingido, o alarme de porta aberta há muito tempo será acionado. Configure uma regra de ação para definir a ação que deve ser disparada pelo evento de porta aberta há muito tempo.

Pre-alarm time (Tempo pré-alarme) – Um pré-alarme é um sinal de alerta que é acionado antes que o tempo de aberta há muito tempo seja atingido. Ele informa o administrador e avisa, dependendo de como a regra de ação foi configurada, à pessoa que está entrando pela porta que a porta deve ser fechada para evitar o acionamento do alarme de porta aberta há muito tempo. Defina o número de segundos antes de o alarme de aberta há muito tempo ser acionado em que o sistema deve emitir o sinal de alerta pré-alarme. Para desativar o pré-alarme, defina o tempo de pré-alarme como 0.

- Acesso concedido – a trava abre

- Tempo de acesso

- Nenhuma ação realizada – a trava fecha

- Ação realizada (porta aberta) – fecha as travas ou permanece destravada até que a porta feche

- Aberta por muito tempo

- O pré-alarme é acionado

- Tempo de pré-alarme

- O alarme de aberta há muito tempo é acionado

Para obter informações sobre como configurar uma regra de ação, consulte Como configurar regras de ação.

Sobre opções de travamento

- As seguintes opções de circuito de travamento estão disponíveis:

Relay (Relé) – Somente pode ser usado em uma trava por controlador de porta. Se duas portas estiverem conectadas ao controlador de porta, um relé somente poderá ser usado na trava da segunda porta.

None (Nenhuma) – Disponível somente para a trava 2. Selecione se apenas uma trava será usada.

- As seguintes opções de monitor de travas estão disponíveis para configurações de uma porta:

Lock monitor (Monitor de travas) – Selecione para disponibilizar os controles do monitor de travas. Em seguida, selecione a trava que será monitorada. Um monitor de travas somente poderá ser usado em portas de trava dupla e não poderá ser usado se duas portas estiverem conectadas ao controlador de porta.

Open circuit = Locked (Circuito aberto = Bloqueado) – Selecione se o circuito de monitor de travas está normalmente fechado. O monitor de travas fornece o sinal de destravamento de porta quando o circuito está fechado. O monitor de travas fornece o sinal de travamento de porta quando o circuito está aberto.

Open circuit = Unlocked (Circuito aberto = Desbloqueado) – Selecione se o circuito do monitor de travas está normalmente aberto. O monitor de travas fornece o sinal de destravamento de porta quando o circuito está aberto. O monitor de travas fornece o sinal de travamento de porta quando o circuito está fechado.

Como configurar leitores e dispositivos REX

Após configurar os monitores de portas e travas na nova configuração de hardware, você poderá configurar os leitores e dispositivos de solicitação de saída (REX).

Se um leitor for usado, marque a caixa de seleção e, em seguida, selecione as opções que correspondem ao protocolo de comunicação do leitor.

Se um dispositivo REX, como um botão, sensor ou barra de empurrar for usado, marque a caixa de seleção e, em seguida, selecione a opção que corresponde a como os circuitos do dispositivo REX serão conectados.

Se o sinal REX não influenciar a abertura da porta (por exemplo, para portas com alças mecânicas ou barras de empurrar), selecione REX does not unlock door (REX não destrava porta).

Ao conectar mais de um leitor ou dispositivo REX ao controlador de porta, execute as duas etapas anteriores novamente até cada leitor ou dispositivo REX ter as configurações corretas.

Sobre opções de leitor e dispositivo REX

- As seguintes opções de leitor estão disponíveis:

Wiegand – Selecione para leitores que usam protocolos Wiegand. Em seguida, selecione o controle de LED compatível com o leitor. Leitores com controle de LED único, geralmente alternam entre vermelho e verde. Os leitores com controle LED duplo utilizam fios diferentes para os LEDs vermelho e verde. Isso significa que os LEDs são controlados independentemente um do outro. Quando ambos os LEDs estão ativados, a luz é exibida em âmbar. Consulte as informações do fabricante sobre qual controle de LED é compatível com o leitor.

OSDP, RS485 half-duplex – Selecione para leitores RS485 com suporte a half-duplex. Consulte as informações do fabricante sobre protocolos compatíveis com o leitor.

- As seguintes opções de dispositivo REX estão disponíveis:

Active low (Baixo ativo) – Selecione se ativar o dispositivo REX fechará o circuito.

Active high (Alto ativo) – Selecione se ativar o dispositivo REX abrirá o circuito.

REX does not unlock door (REX não destrava porta) – Selecione se o sinal REX não influenciará a abertura de portas (por exemplo, para portas com alças mecânicas ou barras de empurrar). O alarme de abertura forçada de porta não será acionado desde que o usuário abra a porta no tempo de acesso. Desmarque se a porta tiver que ser destravada automaticamente quando o usuário ativar o dispositivo REX.

A maioria das opções de trava, monitor de portas e leitor podem ser alteradas sem redefinir e iniciar uma nova configuração de hardware. Vá para Setup > Hardware Reconfiguration (Configuração > Reconfiguração de hardware).

Como usar entradas supervisionadas

Relatório de entradas supervisionadas sobre o status da conexão entre o controlador de porta e os monitores de portas. Se a conexão for interrompida, um evento será ativado.

- Para usar entradas supervisionadas:

Instale resistores de fim de linha em todas as entradas supervisionadas usadas. Consulte o diagrama de conexão em Entradas supervisionadas.

Vá para Setup > Hardware Reconfiguration (Configuração > Reconfiguração de hardware) e selecione Enable supervised inputs (Ativar entradas supervisionadas). Você também pode ativar entradas supervisionadas durante a configuração de hardware.

Sobre a compatibilidade de entradas supervisionadas

- A seguinte função é compatível com entradas supervisionadas:

Monitor de portas. Consulte Conector de porta.

Como criar uma nova configuração de hardware para travas sem fio

Vá para Setup > Hardware Configuration (Configurar > Configuração de hardware) e clique em Start new hardware configuration (Iniciar nova configuração de hardware).

Insira um nome para o produto Axis.

Na lista de periféricos, selecione um fabricante para um gateway sem fio.

Se você desejar conectar uma porta com fio, marque a caixa de seleção 1 Door (1 Porta) e clique em Next (Avançar). Se nenhuma porta estiver incluída, clique em Finish (Concluir).

Dependendo do fabricante da sua trava, prossiga segundo um dos tópicos:

ASSA Aperio: Clique no link para exibir o gráfico de pinos de hardware ou clique em Close (Fechar) e vá para Setup > Hardware Reconfiguration (Configurar > Reconfiguração de hardware) para concluir a configuração, consulte Adição de portas e dispositivos Assa AperioTM

SmartIntego: clique no link para exibir o gráfico de pinos de hardware ou em Click here to select wireless gateway and configure doors (Clique aqui para selecionar gateway sem fio e configurar portas) para concluir a configuração, consulte Como configurar o SmartIntego.

Adição de portas e dispositivos Assa AperioTM

Para que uma porta sem fio seja adicionada ao sistema, ela precisa ser pareada ao hub de comunicação Assa Aperio conectado por meio do Aperio PAP (ferramenta de aplicativo de programação Aperio).

Para adicionar uma porta sem fio:

Vá para Setup (Configurar) > Hardware Reconfiguration (Reconfiguração de hardware).

Em portas sem fio e dispositivos, clique em Add door (Adicionar porta).

No campo Door name (Nome da porta): Insira um nome descritivo.

No campo ID em Lock (Trava): Insira o endereço com 6 caracteres do dispositivo que você deseja adicionar. O endereço do dispositivo está impresso no rótulo do produto.

Opcionalmente, em Door position sensor (Sensor de posição da porta): Escolha Built in door position sensor (Sensor integrado de posição da porta) ou External door position sensor (Sensor externo de posição da porta).

- Observação

Ao usar um sensor externo de posição da porta (DPS), certifique-se de que o dispositivo de trava Aperio ofereça suporte à detecção de estado da maçaneta da porta antes de configurá-lo.

Opcionalmente, no campo ID em Door position sensor (Sensor de posição da porta): Insira o endereço com 6 caracteres do dispositivo que você deseja adicionar. O endereço do dispositivo está impresso no rótulo do produto.

Clique em Adicionar.

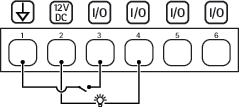

Como criar uma nova configuração de hardware com controle de elevador (AXIS A9188)

Antes de criar uma configuração de HW, você precisa adicionar um usuário no AXIS A9188 Network I/O Relay Module. Vá para a interface Web A9188 > Preferences > Additional device configuration > Basic setup > Users > Add > User setup (Preferências > Configuração de dispositivo adicional > Configuração básica > Usuários > Adicionar > Configuração de usuário).

No máximo 2 AXIS 9188 Network I/O Relay Modules podem ser configurados com cada Axis Network Door Controller

Na página Web do controlador de porta, vá para Setup > Hardware Configuration (Configurar > Configuração de hardware) e clique em Start new hardware configuration (Iniciar nova configuração de hardware).

Insira um nome para o produto Axis.

Na lista de periféricos, selecione Elevator control (Controle de elevador) para incluir um AXIS A9188 Network I/O Relay Module e clique em Next (Avançar).

Insira um nome para o leitor conectado.

Selecione o protocolo do leitor que será usado e clique em Finish (Concluir).

Clique em Network Peripherals (Periféricos de rede) para concluir a configuração, consulte Como adicionar e configurar periféricos de rede ou clique no link para ir para o gráfico de pinos de hardware.

Como adicionar e configurar periféricos de rede

- Antes de configurar os periféricos de rede, é necessário adicionar um usuário ao AXIS A9188 Network I/O Relay Module. Vá para a interface Web da AXIS A9188 > Preferences > Additional device configuration > Basic setup > Users > Add > User setup (Preferências > Configuração de dispositivo adicional > Configuração básica > Usuários > Adicionar > Configuração de usuário).

- Não adicione outro AXIS A1001 Network Door Controller como um periférico de rede.

Vá para Setup > Network Peripherals (Configuração > Periféricos de rede) para adicionar um dispositivo

Encontre seus dispositivos em Discovered devices (Dispositivos descobertos).

Clique em Add this device (Adicionar este dispositivo).

Insira um nome para o dispositivo

Insira o nome de usuário e a senha da AXIS A9188

Clique em Adicionar.

Você pode adicionar manualmente periféricos de rede inserindo o endereço MAC ou endereço IP na caixa de diálogo Manually add device (Adicionar dispositivo manualmente).

Se desejar excluir um agendamento, certifique-se primeiro de que ele não esteja sendo usado pelo módulo de relé e E/S de rede.

Como configurar E/S e relés em periféricos de rede

Antes de configurar os periféricos de rede, é necessário adicionar um usuário ao AXIS A9188 Network I/O Relay Module. Vá para a interface Web da AXIS A9188 > Preferences > Additional device configuration > Basic setup > Users > Add > User setup (Preferências > Configuração de dispositivo adicional > Configuração básica > Usuários > Adicionar > Configuração de usuário).

Vá para Setup > Network Peripherals (Configuração > Periféricos rede) e clique na linha Added devices (Dispositivos adicionados).

Escolha quais E/S e relés serão definidos como andar.

Clique em Set as floor (Definir como andar) e insira um nome.

Clique em Adicionar.

Verifique as conexões de hardware

Quando a instalação e a configuração do hardware estiverem concluídas, e em qualquer momento durante o ciclo de vida do controlador de porta, você poderá verificar a função dos monitores de portas, módulos de relé de E/S de rede, travas e leitores conectados.

Para verificar a configuração e acessar os controles de verificação, vá para Setup > Hardware Connection Verification (Configuração > Verificação da conexão de hardware).

Portas de controles de verificação

Door state (Estado da porta) – Verifique o estado atual do monitor de portas, alarmes de porta e travas. Clique em Get current state (Obter estado atual).

Lock (Travar) – Aciona a trava manualmente. As travas principais e secundárias, se houver alguma, serão afetadas. Clique em Lock (Travar) ou Unlock (Destravar).

Lock (Travar) – Aciona manualmente a trava para conceder acesso. Somente travas principais serão afetadas. Clique em Access (Acesso).

Reader: Feedback (Leitor: Feedback) – Verifique o feedback do leitor, por exemplo, sons e sinais de LED, para diferentes comandos. Selecione o comando e clique em Test (Testar). Os tipos de feedback disponíveis dependem do leitor. Para obter mais informações, consulte Feedback do leitor. Consulte também as instruções do fabricante.

Reader: Tampering (Leitor: Manipulação) – Obtenha informações sobre a última tentativa de manipulação. A primeira tentativa de violação será registrada quando o leitor for instalado. Clique em Get last tampering (Obter a última violação).

Reader: Card swipe (Leitor: Passagem de cartão) – Obtenha informações sobre o último cartão utilizado ou outro tipo de token de usuário aceito pelo leitor. Clique em Get last credential (Obter a última credencial).

REX – Obtenha informações sobre a última vez em que a solicitação para sair do dispositivo (REX) foi pressionada. Clique em Get last REX (Obter último REX).

Controles de verificação de andares

Floor state (Estado do andar) – Verifica o estado atual do acesso ao andar. Clique em Get current state (Obter estado atual).

Floor lock & unlock (Travar e destravar andar) – Aciona manualmente o acesso ao andar. As travas principais e secundárias, se houver alguma, serão afetadas. Clique em Lock (Travar) ou Unlock (Destravar).

Floor access (Acesso ao andar) – Conceda manualmente acesso temporário ao andar. Somente travas principais serão afetadas. Clique em Access (Acesso).

Elevator Reader: Feedback (Leitor de elevador: Feedback) – Verifique o feedback do leitor, por exemplo, sons e sinais de LED, para diferentes comandos. Selecione o comando e clique em Test (Testar). Os tipos de feedback disponíveis dependem do leitor. Para obter mais informações, consulte Feedback do leitor. Consulte também as instruções do fabricante.

Elevator Reader: Tampering (Leitor de elevador: Manipulação) – Obtenha informações sobre a última tentativa de manipulação. A primeira tentativa de violação será registrada quando o leitor for instalado. Clique em Get last tampering (Obter a última violação).

Elevator Reader: Card swipe (Leitor de elevador: Passagem de cartão) – Obtenha informações sobre o último cartão utilizado ou outro tipo de token de usuário aceito pelo leitor. Clique em Get last credential (Obter a última credencial).

REX – Obtenha informações sobre a última vez em que a solicitação para sair do dispositivo (REX) foi pressionada. Clique em Get last REX (Obter último REX).

Configuração de cartões e formatos

O controlador de porta possui alguns formatos de cartão comumente usado predefinidos que você pode usar como são ou modificá-los conforme necessário. Você também pode criar formatos de cartão personalizados. Cada formato de cartão possui um conjunto de regras diferentes – mapas de campo – para o modo como as informações armazenadas no cartão são organizadas. Ao definir um formato de cartão, você informa ao sistema como interpretar as informações que o controlador obtém do leitor. Para obter informações sobre quais formatos de cartão são aceitos pelo leitor, consulte as instruções do fabricante.

- Para ativar formatos de cartão:

Vá para Setup > Configure cards and formats (Configuração > Configurar cartões e formatos).

Selecione um ou mais formatos de cartão correspondentes ao formato de cartão usado pelos leitores conectados.

- Para criar novos formatos de cartão:

Vá para Setup > Configure cards and formats (Configuração > Configurar cartões e formatos).

Clique em Add card format (Adicionar formato de cartão).

Na caixa de diálogo Add card format (Adicionar formato de cartão), insira um nome, uma descrição e o tamanho em bits do formato de cartão. Consulte Descrições de formatos de cartão.

Clique em Add field map (Adicionar mapa de campos) e insira as informações necessárias nos campos. Consulte Mapas de campos.

Para adicionar vários mapas de campo, repita a etapa anterior.

Para expandir um item na lista Card formats (Formatos de cartão) e exibir as descrições e os mapas de campos do formato do cartão, clique em ![]() .

.

Para editar um formato de cartão, clique em ![]() e altere as descrições de formato de cartão e mapa de campos conforme necessário. Em seguida, clique em Save (Salvar).

e altere as descrições de formato de cartão e mapa de campos conforme necessário. Em seguida, clique em Save (Salvar).

Para excluir um mapa de campos na caixa de diálogo Edit card format (Editar formato de cartão) ou Add card format (Adicionar formato de cartão), clique em ![]()

Para excluir um formato de cartão, clique em ![]() .

.

- Você só pode ativar e desativar os formatos de cartão se o controlador de porta foi configurado com pelo menos um leitor. Consulte Configurar o hardware e Como configurar leitores e dispositivos REX.

- Dois formatos de cartão com o mesmo tamanho em bits não podem estar ativos ao mesmo tempo. Por exemplo, se você definiu dois formatos de cartão de 32 bits, “Formato A“ e “Format B“, e “Formato A“ estiver ativado, você não poderá ativar o “Formato B“ sem antes desativar o “Formato A“.

- Se nenhum dos formatos de cartão tiverem sido ativados, você poderá usar os tipos de identificação Card raw only (Somente raw do cartão) e Card raw and PIN (Raw do cartão e PIN) para identificar um cartão e conceder acesso aos usuários. No entanto, não recomendamos fazer isso, pois fabricantes de leitores ou configurações de leitor diferentes podem gerar dados raw diferentes.

Descrições de formatos de cartão

Name (Nome) (obrigatório) – Insira um nome descritivo.

Description (Descrição) – Insira informações adicionais conforme desejado. Essas informações estão visíveis somente nas caixas de diálogo Edit card format (Editar formato de cartão) e Add card format (Adicionar formato de cartão).

Bit length (Tamanho em bits) (obrigatório) – Insira o tamanho em bits do formato de cartão. Ele deve ser um valor entre 1 e 1000000000.

Mapas de campos

Name (Nome) (obrigatório) – Insira o nome do mapa de campos sem usar espaços, por exemplo,

OddParity(Paridade ímpar).Exemplos de mapas de campos comuns incluem:

Parity(Paridade) – Bits de paridade são usados na detecção de erros. Os bits de paridade são normalmente adicionados no inicio ou no final de uma string de código binária para indicar se o número de bits é par ou ímpar.EvenParity(Paridade ímpar) – Bits de paridade ímpar garantem que há um número ímpar de bits na string. Os bits que têm o valor 1 são contados. Se a contagem já for par, o valor do bit de paridade é definido como 0. Se a contagem for ímpar, o valor do bit de paridade par é definido como 1, tornando a contagem total um número par.OddParity(Paridade par) – Bits de paridade par garantem que há um número par de bits na string. Os bits que têm o valor 1 são contados. Se a contagem já for ímpar, o valor do bit de paridade ímpar é definido como 0. Se a contagem for par, o valor do bit de paridade é definido como 1, tornando a contagem total um número ímpar.FacilityCode(Código do local) – Os códigos de local algumas vezes são usados para verificar se o token corresponde ao lote de credenciais de usuário final solicitado. Em sistemas de controle de acesso mais antigos, o código de local era usado para uma validação degradada, permitindo a entrada de qualquer funcionário no lote de credenciais que havia sido codificado com um código de local correspondente. Esse nome de mapa de campos, o qual diferencia maiúsculas de minúsculas, é necessário para o produto realizar a validação do código de local.CardNr(Número do cartão) – O número do cartão ou ID de usuário é o que é mais comumente validado em sistemas de controle de acesso. Esse nome de mapa de campos, o qual diferencia maiúsculas de minúsculas, é necessário para o produto realizar a validação do número do cartão.CardNrHex(Número de cartão hexadecimal) – Os dados binários do número do cartão são codificados como números hexadecimais em caracteres minúsculos no produto. Eles são usados principalmente para soluções de problemas quando você não está recebendo o número de cartão esperado do leitor.

Range (Intervalo) (obrigatório) – Insira o intervalo de bits do mapa de campos, por exemplo, 1, 2 – 17, 18 – 33 e 34.

Encoding (Codificação) (obrigatório) – Selecione o tipo de codificação de cada mapa de campos.

BinLE2Int – Os dados são codificados como números inteiros na ordem de bits little endian. Integer significa que ele precisa ser um número inteiro (sem decimais). A ordem de bits little endian significa que o primeiro bit é o menor (menos significativo).

BinBE2Int – Os dados são codificados como números inteiros na ordem de bits big endian. Integer significa que ele precisa ser um número inteiro (sem decimais). A ordem de bits big endian significa que o primeiro bit é o maior (mais significativo).

BinLE2Hex – Os dados binários são codificados como números hexadecimais em caracteres minúsculos em ordem de bits little endian. O sistema hexadecimal, também conhecido como sistema numérico de base 16, consiste em 16 símbolos únicos: os números 0–9 e as letras a–f. A ordem de bits little endian significa que o primeiro bit é o menor (menos significativo).

BinBE2Hex – Os dados binários são codificados como números hexadecimais em caracteres minúsculos em ordem de bits big endian. O sistema hexadecimal, também conhecido como sistema numérico de base 16, consiste em 16 símbolos únicos: os números 0–9 e as letras a–f. A ordem de bits big endian significa que o primeiro bit é o maior (mais significativo).

BinLEIBO2Int – Os dados binários são codificados da mesma forma que no BinLE2Int, mas os dados raw do cartão são lidos na ordem de bytes invertida em uma sequência de vários bytes antes que os mapas de campos sejam removidos para codificação.

BinBEIBO2Int – Os dados binários são codificados assim como no BinBE2Int, mas os dados raw do cartão são lidos na ordem de bytes invertida em uma sequência de vários bytes antes que os mapas de campos sejam removidos para codificação.

Para obter informações sobre quais mapas de campos seu formato de cartão utiliza, consulte as instruções do fabricante.

Configuração de serviços

A opção Configure Services (Configurar serviços) na página Setup (Configuração) é usada para acessar a configuração de dispositivos externos que podem ser usados com o controlador de porta.

SmartIntego

SmartIntego é uma solução sem fio que aumenta o número de portas com as quais um controlador de porta pode lidar.

Pré-requisitos do SmartIntego

Os seguintes pré-requisitos devem ser atendidos antes de prosseguir com a configuração do SmartIntego:

Um arquivo csv precisa ser criado. O arquivo csv contém informações sobre o GatewayNode e as portas usados em sua solução SmartIntego. O arquivo é criado em um software independente fornecido pelo parceiro SimonsVoss.

A configuração de hardware do SmartIntego foi concluída, consulte Como criar uma nova configuração de hardware para travas sem fio.

- A ferramenta Configuração do SmartIntego deve conter a versão 2.1.6452.23485, compilação 2.1.6452.23485 (8/31/2017 1:02:50 PM) ou posterior.

- O Advanced Encryption Standard (AES) não é compatível com o SmartIntego e deve, assim, ser desativado na ferramenta Configuração do SmartIntego.

Como configurar o SmartIntego

- Certifique-se de que os pré-requisitos listados foram atendidos.

- Para obter maior visibilidade do status da bateria, vá para Setup (Configurar) > Configure event and alarms logs (Configurar logs de eventos e alarmes), e adicione Door — Battery alarm (Porta — Alarme da bateria) ou IdPoint — Battery alarm (IdPoint — Alarme da bateria) como um alarme.

- As configurações do monitor de portas estão disponíveis no arquivo CSV importado. Não é necessário alterar essa configuração em uma instalação normal.

Clique em Browse... (Procurar...), selecione o arquivo CSV e clique em Upload file (Carregar arquivo).

Selecione um GatewayNode e clique em Next (Avançar).

Uma visualização da nova configuração é mostrada. Desative os monitores de portas, se necessário.

Clique em Configure (Configurar).

Uma visão geral das portas incluídos na configuração é mostrada. Clique em Settings (Configurações) para configurar cada porta individualmente.

Como reconfigurar o SmartIntego

Clique em Setup (Configuração) no menu superior.

Clique em Configure Services (Configurar serviços) > Settings (Configurações).

Clique em Re-configure (Reconfigurar).

Clique em Browse... (Procurar...), selecione o arquivo CSV e clique em Upload file (Carregar arquivo).

Selecione um GatewayNode e clique em Next (Avançar).

Uma visualização da nova configuração é mostrada. Desative os monitores de portas, se necessário.

- Observação

As configurações do monitor de portas estão disponíveis no arquivo CSV importado. Não é necessário alterar essa configuração em uma instalação normal.

Clique em Configure (Configurar).

Uma visão geral das portas incluídos na configuração é mostrada. Clique em Settings (Configurações) para configurar cada porta individualmente.

Instruções de manutenção

Para manter o sistema de controle de acesso funcionando sem problemas, a Axis recomenda efetuar manutenção regular do sistema de controle de acesso, incluindo controladores de porta e dispositivos conectados.

- Efetue manutenção pelo menos uma vez por ano. O procedimento de manutenção sugerido inclui, mas não está limitado a, as seguintes etapas:

Certifique-se de que todas as conexões entre o controlador de porta e os dispositivos externos estejam seguras.

Verifique todas as conexões de hardware. Consulte Portas de controles de verificação.

Verifique se o sistema, incluindo os dispositivos externos conectados, está funcionando corretamente.

Passe um cartão e teste os leitores, as portas e as travas.

Se o sistema incluir dispositivos REX, sensores ou outros dispositivos, também teste-os.

Se ativados, teste os alarmes de violação.

- Se os resultados de qualquer uma das etapas acima indicarem falhas ou comportamento inesperado:

Teste os sinais dos fios usando equipamentos apropriados e verifique se os fios ou cabos estão danificados de alguma forma.

Substitua todos os cabos e fios danificados ou com falha.

Após a substituição de cabos e fios, verifique todas as conexões de hardware novamente. Consulte Portas de controles de verificação.

Se o controlador de porta não estiver se comportando como o esperado, consulte Solução de problemas e Manutenção para obter mais informações.

Configuração de eventos

Eventos que ocorrem no sistema, por exemplo, quando um usuário passa um cartão ou um dispositivo REX é ativado, são registrados no log de eventos.

Exiba o log de eventos. Consulte Exibir o log de eventos.

Exporte o log de eventos. Consulte .

Configure o log de eventos. Consulte Configurar o log de eventos.

Exibir o log de eventos

Para exibir eventos registrados, vá para Event Log (Log de eventos).

Para expandir um item no log de eventos e visualizar os detalhes do evento, clique em ![]() .

.

A aplicação de filtros para o log de eventos facilita encontrar eventos específicos. Para filtrar a lista, selecione um ou mais filtros de log de eventos e clique em Apply filters (Aplicar filtros). Para obter mais informações, consulte Filtros do log de eventos.

Como um administrador, você pode ter mais interesse em alguns eventos do que em outros. Portanto, você pode escolher quais eventos devem ser conectados. Para obter mais informações, consulte Opções do log de eventos.

Filtros do log de eventos

- Você pode restringir o escopo do log de eventos selecionando um ou mais dos seguintes filtros:

Usuário – Filtre por eventos relacionados a um usuário selecionado.

Porta e andar – Filtre por eventos relacionados a uma porta ou a um andar específico.

Tópico – Filtro por tipo de evento.

Data e hora – Filtre o log de eventos por um intervalo de data e hora.

Configurar o log de eventos

A página Configure event log (Configurar log de eventos) permite definir quais eventos serão registrados.

Opções do log de eventos

Para definir quais eventos devem ser incluídos no log de eventos, vá para Setup > Configure Event Logs (Configuração > Configure logs de eventos).

- As seguintes opções de log de eventos estão disponíveis:

No logging (Nenhum registro) – Desative o log de eventos. O evento não será registrado ou incluído no log de eventos.

Log for all sources (Registre para todas as fontes) – Ative o log de eventos. O evento será registrado e incluído no log de eventos.

Como configurar regras de ação

As páginas de eventos permitem que você configure o produto Axis para executar ações quando diferentes eventos ocorrem. O conjunto de condições que define como e quando a ação é acionada é chamado regra de ação. Se várias condições forem definidas, todas elas deverão ser atendidas para acionar a ação.

Para obter mais informações sobre os acionadores e ações disponíveis, consulte a ajuda integrada do produto.

Este exemplo descreve como configurar uma regra de ação para ativar uma porta de saída quando a abertura da porta é forçada.

Vá para Setup > Additional Controller Configuration > System Options > Ports & Devices > I/O Ports (Configuração > Configuração de controlador adicional > Opções do sistema > Portas e dispositivos > Portas de E/S).

Selecione Output (Saída) na lista suspensa I/O Port Type (Tipo de porta de E/S) e insira um Name (Nome).

Selecione o Normal state (Estado normal) da porta de E/S e clique em Save (Salvar).

Vá para Events > Action Rules (Eventos > Regras de ação) e clique em Add (Adicionar).

Selecione Door (Porta) na lista suspensa Trigger (Acionador).

Selecione Door Alarm (Alarme da porta) na lista suspensa.

Selecione a porta desejada na lista suspensa.

Selecione DoorForcedOpen na lista suspensa.

Opcionalmente, selecione um Schedule (Agendamento) e Additional conditions (Condições adicionais). Veja abaixo.

Em Actions (Ações), selecione Output Port (Porta de saída) na lista suspensa Type (Tipo).

Selecione a porta de saída desejada na lista suspensa Port (Porta).

Defina o estado Active (Ativo).

Selecione Duration (Duração) e Go to opposite state after (Ir para o estado oposto após). Em seguida, insira a duração desejada da ação.

Clique em OK.

Para usar mais de um acionador para a regra de ação, selecione Additional conditions (Condições adicionais) e clique em Add (Adicionar) para adicionar outros acionadores. Ao usar condições adicionais, todas as condições deverão ser atendidas para acionar a ação.

Para evitar que uma ação seja acionada várias vezes, um tempo Wait at least (Aguardar pelo menos) poderá ser definido. Insira o tempo em horas, minutos e segundos, durante os quais o acionador deverá ser ignorado antes que a regra de ação possa ser utilizada novamente.

Para obter mais informações, consulte a Ajuda integrada do produto.

Como adicionar destinatários

O produto pode enviar mensagens para notificar destinatários sobre eventos e alarmes. No entanto, antes que o produto possa enviar mensagens de notificação, é necessário definir um ou mais destinatários. Para obter informações sobre as opções disponíveis, consulte .

Para adicionar um destinatário:

Vá para Setup > Additional Controller Configuration > Events > Recipients (Configuração > Configuração de controlador adicional > Eventos > Destinatários) e clique em Add (Adicionar).

Insira um nome descritivo.

Selecione um Type (Tipo) de destinatário.

Insira as informações necessárias para o tipo de destinatário.

Clique em Teste para testar a conexão com o destinatário.

Clique em OK.

Como configurar destinatários de email

Destinatários de email podem ser configurados ao selecionar um dos provedores de email listados, ou mediante a especificação do servidor SMTP, porta e autenticação usadas por, por exemplo, um servidor de email corporativo.

Alguns provedores de email possuem filtros de segurança que impedem os usuários de receber ou exibir grandes quantidades de anexos, emails agendados e itens semelhantes. Verifique a política de segurança do provedor de email para evitar problemas de entrega e contas de email bloqueadas.

- Para configurar um destinatário de email usando um dos provedores listados:

Vá para Events > Recipients (Eventos > Destinatários) e clique em Add (Adicionar).

Insira um Name (Nome) e selecione Email na lista Type (Tipo).

Insira os endereços de email para o envio de emails no campo To (Para). Use vírgulas para separar vários endereços.

Selecione o provedor de email na lista Provider (Provedor).

Insira o ID de usuário e a senha para a conta de email.

Clique em Test (Testar) para enviar um email de teste.

Para configurar um destinatário de email usando, por exemplo, um servidor de email corporativo, siga as instruções acima, mas selecione User defined (Definido pelo usuário) como Provider (Provedor). Insira o endereço de email a ser exibido como remetente no campo From (De). Selecione Advanced settings (Configurações avançadas) e especifique o endereço do servidor SMTP, porta e método de autenticação. Opcionalmente, selecione Use encryption (Usar criptografia) para enviar emails através de uma conexão criptografada. O certificado do servidor pode ser validado usando os certificados disponíveis no produto Axis. Para obter informações sobre como carregar certificados, consulte Certificados.

Como criar agendamentos

Os agendamentos podem ser usados como acionadores de regras de ação ou como condições adicionais. Use um dos agendamentos predefinidos ou crie um novo agendamento como descrito a seguir.

Para criar um novo agendamento:

Vá para Setup > Additional Controller Configuration > Events > Schedules (Configuração > Configuração de controlador adicional > Eventos > Agendamentos) e clique em Add (Adicionar).

Insira um nome descritivo e as informações necessárias para um agendamento diário, semanal, mensal ou anual.

Clique em OK.

Para usar o agendamento em uma regra de ação, selecione o agendamento na lista suspensa Schedule (Agendamento) na página Action Rule Setup (Configuração de regras de ação).

Como configurar recorrências

Recorrências são usadas para acionar regras de ação repetidamente, por exemplo, a cada 5 minutos ou a cada hora.

Para configurar uma recorrência:

Vá para Setup > Additonal Controller Configuration > Events > Recurrences (Configuração > Configuração de controlador adicional > Eventos > Recorrências) e clique em Add (Adicionar).

Insira um nome descritivo e um padrão de recorrência.

Clique em OK.

Para usar a recorrência em uma regra de ação, selecione Time (Tempo) na lista suspensa Trigger (Acionador) na página de configuração de regras de ação e, em seguida, selecione a recorrência na segunda lista suspensa.

Para modificar ou remover recorrências, selecione a recorrência na Recurrences List (Lista de recorrências) e clique em Modify (Modificar) ou Remove (Remover).

Feedback do leitor

Leitores usam LEDs e beepers para enviar mensagens de feedback ao usuário (a pessoa acessando ou tentando acessar a porta). O controlador de porta pode acionar um número de mensagens de feedback, algumas das quais são pré-configuradas no controlador de porta e compatíveis com a maioria dos leitores.

Leitores têm diferentes comportamentos de LED, mas normalmente eles usam diferentes sequências de luzes sólidas e luzes piscando em vermelho, verde e âmbar.

Leitores também podem usar beepers de um passo para enviar mensagens, utilizando diferentes sequências de sinais de beeper curtos e longos.

A tabela a seguir mostra os eventos que estão pré-configurados no controlador de porta para acionar o feedback de leitor e seus sinais de feedback de leitor típico. Sinais de feedback para leitores AXIS são apresentados no Guia de Instalação fornecido com o leitor AXIS.

| Evento | Wiegand LED duplo | Wiegand LED simples | OSDP | Padrão do beeper | Estado |

| Ocioso(1) | Desligado | Vermelho | Vermelho | Silencioso | Normal |

| PIN necessário | Piscando em vermelho/verde | Piscando em vermelho/verde | Piscando em vermelho/verde | Dois bipes curtos | PIN necessário |

| Acesso concedido | Verde | Verde | Verde | Bipe | Acesso concedido |

| Acesso negado | Vermelho | Vermelho | Vermelho | Bipe | Acesso negado |

- O estado ocioso é inserido quando a porta está fechada e a trava está bloqueada.

Mensagens de feedback diferentes das acimas devem ser configuradas por um cliente como um sistema de gerenciamento de acesso, através da interface de programação de aplicativos VAPIX®, que oferece suporte a este recurso e usa leitores que podem fornecer os sinais necessários. Para obter mais informações, consulte as informações do usuário fornecidas pelo desenvolvedor do sistema de gerenciamento de acesso e fabricante do leitor.

Opções do sistema

Segurança

Usuários

O controle de acesso de usuários é ativado por padrão e pode ser configurado em Setup > Additional Controller Configuration > System Options > Security > Users (Configuração > Configuração de controlador adicional > Opções do sistema > Segurança > Usuários). Um administrador pode configurar outros usuários fornecendo a eles nomes de usuário e senhas.

A lista de usuários exibe os usuários autorizados e grupos de usuários (níveis de acesso):

Administrators (Administradores) têm acesso irrestrito a todas as configurações. O administrador pode adicionar, modificar e remover outros usuários.

Observe que, quando a opção Encrypted & unencrypted (Criptografada e não criptografada) for selecionada, o servidor Web criptografará a senha. Essa é a opção padrão para uma nova unidade ou uma redefinição de unidade para as configurações padrão de fábrica.

Em HTTP/RTSP Password Settings (Configurações de senha HTTP/RTSP), selecione o tipo de senha que será permitido. Talvez seja necessário permitir senhas não criptografadas, se houver clientes visualizadores que não ofereçam suporte a criptografia, ou se você tiver atualizado o firmware e os clientes existentes oferecerem suporte a criptografia, mas precisarem fazer login novamente e serem configurados para usar essa funcionalidade.

ONVIF

ONVIF é um fórum aberto do setor que fornece e promove interfaces padronizadas para interoperabilidade efetiva de produtos de segurança física baseados em IP.

Ao criar um usuário, você ativa a comunicação ONVIF automaticamente. Use o nome de usuário e a senha com toda a comunicação ONVIF com o produto. Para obter mais informações, consulte www.onvif.org

Filtro de endereço IP

A filtragem de endereços IP é ativada na página Setup > Additional Controller Configuration > System Options > Security > IP Address Filter (Configuração > Configuração de controlador adicional > Opções do sistema > Segurança > Filtro de endereços IP). Uma vez ativada, acessos do endereço IP listado serão permitidos ou negados ao produto Axis. Selecione Allow (Permitir) ou Deny (Negar) na lista e clique em Apply (Aplicar) para ativar a filtragem de endereços IP.

O administrador pode adicionar até 256 entradas de endereço IP à lista (uma única entrada pode conter vários endereços IP).

HTTPS

HTTPS (HyperText Transfer Protocol over Secure Socket Layer), ou HTTP over SSL) é um protocolo da Web que fornece navegação criptografada. HTTPS também pode ser usado por usuários e clientes para verificar se o dispositivo correto está sendo acessado. O nível de segurança fornecido pelo HTTPS é considerado adequado para a maioria das trocas comerciais.

O produto Axis pode ser configurado para exigir HTTPS quando os administradores fizerem login.

Para usar HTTPS, um certificado HTTPS deve ser instalado primeiro. Vá para Setup > Additional Controller Configuration > System Options > Security > Certificates (Configuração > Configuração de controlador adicional > Opções do sistema > Segurança > Certificados) para instalar e gerenciar certificados. Consulte Certificados.

Para ativar HTTPS no produto Axis:

Vá para Setup > Additional Controller Configuration > System Options > Security > HTTPS (Configuração > Configuração de controlador adicional > Opções do sistema > Segurança > HTTPS)

Selecione um certificado HTTPS na lista de certificados instalados.

Opcionalmente, clique Ciphers (Codificadores) e selecione os algoritmos de criptografia a serem usados para SSL.

Defina a HTTPS Connection Policy (Política de conexão HTTPS) para os diferentes grupos de usuários.

Clique em Save (Salvar) para ativar as configurações.

Para acessar o produto Axis através do protocolo desejado, no campo de endereço em um navegador, digite https:// para o protocolo HTTPS e http:// para o protocolo HTTP.

A porta de HTTPS pode ser alterada na página System Options > Network > TCP/IP > Advanced (Opções do sistema > Rede > TCP/IP > Avançado).

IEEE 802.1X

IEEE 802.1X é um padrão para Controle de Admissão em Rede baseado em porta que fornece autenticação segura de dispositivos em rede com e sem fio. IEEE 802.1X é baseado em EAP (Extensible Authentication Protocol).

Para acessar uma rede protegida por IEEE 802.1X, os dispositivos devem ser autenticados. A autenticação é executada por um servidor de autenticação, geralmente, um servidor RADIUS. Exemplos são FreeRADIUS e Microsoft Internet Authentication Service.

Na implementação da Axis, o produto Axis e o servidor de autenticação se identificam com certificados digitais usando EAP-TLS (Extensible Authentication Protocol - Transport Layer Security). Os certificados são fornecidos por uma Autoridade de Certificação (CA). Você precisa do:

Um certificado de CA para autenticar o servidor de autenticação.

Um certificado de cliente assinado por CA para autenticar o produto Axis.

Para criar e instalar certificados, vá para Setup > Additional Controller Configuration > System Options > Security > Certificates (Configuração > Configuração de controlador adicional > Opções do sistema > Segurança > Certificados). Consulte Certificados.

Para permitir que o produto acesse uma rede protegida por IEEE 802.1 X:

Vá para Setup > Additional Controller Configuration > System Options > Security > IEEE 802.1X (Configuração > Configuração de controlador adicional > Opções do sistema > Segurança > IEEE 802.1X)

Selecione um CA Certificate (Certificado de CA) e um Client Certificate (Certificado de cliente) na lista de certificados instalados.

Em Settings (Configurações), selecione a versão EAPOL e forneça a identidade EAP associada ao certificado de cliente.

Marque a caixa para ativar IEEE 802.1 X e clique em Save (Salvar).

Para que a autenticação funcione corretamente, as configurações de data e hora no produto Axis deverão ser sincronizadas com um servidor NTP. Consulte .

Certificados

Certificados são usados para autenticar dispositivos em uma rede. Aplicações típicas incluem a navegação na Web criptografada (HTTPS), proteção de rede via IEEE 802.1 X e mensagens de notificação, por exemplo, via email. Dois tipos de certificados podem ser usados com o produto Axis:

- Certificados de servidor/cliente

- Para autenticar o produto Axis. Um certificado de servidor/cliente pode ser autoassinado ou emitido por uma Autoridade de Certificação (CA). Um certificado autoassinado oferece proteção limitada e pode ser usado antes que um certificado emitido por uma CA tenha sido obtido.

- Certificados CA

- Para autenticar certificados de pares, por exemplo, o certificado de um servidor de autenticação caso o produto Axis esteja conectado a uma rede IEEE 802.1X protegida. O produto Axis é enviado com vários certificados CA pré-instalados.

- Se o produto for redefinido para o padrão de fábrica, todos os certificados, exceto certificados CA pré-instalados, serão removidos.

- Se o produto for redefinido para o padrão de fábrica, todos os certificados CA pré-instalados que foram removidos serão reinstalados.

Como criar um certificado autoassinado

Vá para Setup > Additional Controller Configuration > System Options > Security > Certificates (Configuração > Configuração de controlador adicional > Opções do sistema > Segurança > Certificados).

Clique em Create self-signed certificate (Clique em criar certificado autoassinado) e forneça as informações solicitadas.

Como criar e instalar um certificado assinado por CA

Crie um certificado autoassinado, consulte Como criar um certificado autoassinado.

Vá para Setup > Additional Controller Configuration > System Options > Security > Certificates (Configuração > Configuração de controlador adicional > Opções do sistema > Segurança > Certificados).

Clique em Create certificate signing request (Criar solicitação de assinatura de certificado) e forneça as informações solicitadas.

Copie a solicitação em formato PEM e envie para a autoridade de certificação de sua escolha.

Quando o certificado assinado for devolvido, clique em Install certificate (Instalar certificado) e carregar o certificado.

Como instalar certificados CA adicionais

Vá para Setup > Additional Controller Configuration > System Options > Security > Certificates (Configuração > Configuração de controlador adicional > Opções do sistema > Segurança > Certificados).

Clique em Install certificate (Instalar certificado) e carregue o certificado.

Rede

Configurações de TCP/IP básicas

O produto Axis oferece suporte a IP versão 4 (IPv4) e IP versão 6 (IPv6).

- O produto Axis pode obter um endereço IP das seguintes formas:

Endereço IP dinâmico – A opção Obtain IP address via DHCP (Obter endereço IP via DHCP) é selecionada por padrão. Isso significa que o produto Axis é configurado para obter o endereço IP automaticamente via Dynamic Host Configuration Protocol (DHCP).

O DHCP permite que os administradores de rede gerenciem e automatizem centralmente a atribuição de endereços IP.

Endereço IP estático – Para usar um endereço IP estático, selecione Use the following IP address (Usar o seguinte endereço IP) e especifique o endereço IP, a máscara de sub-rede e o roteador padrão. Em seguida, clique em Save (Salvar).

O DHCP só deverá ser habilitado quando a notificação de endereço IP dinâmica estiver sendo usada, ou se o DHCP puder atualizar um servidor DNS que torne possível acessar o produto Axis pelo nome (nome de host).

Se DHCP estiver ativado e o produto não puder ser acessado, execute o AXIS IP Utility para procurar produtos Axis conectados na rede, ou redefina o produto para as configurações padrão de fábrica e, em seguida, execute a instalação novamente. Para obter informações sobre como redefinir o dispositivo para o padrão de fábrica, consulte Redefinição para as configurações padrão de fábrica.

AXIS Video Hosting System (AVHS)

O AVHS usado em conjunto com um serviço AVHS fornece acesso fácil e seguro via Internet a gerenciamento de controladores e logs de qualquer lugar. Para obter mais informações e ajuda sobre provedores de serviços AVHS locais, acesse www.axis.com/hosting

As configurações de AVHS são definidas em Setup > Additional Controller Configuration > System Options > Network > TCP IP > Basic (Configuração > Controlador adicional > Configuração > Opções do sistema > Rede > TCP/IP > Básicas). A possibilidade de conectar a um serviço AVHS está ativada por padrão. Para desativá-la, desmarque a caixa Enable AVHS (Ativar AVHS).

- One-click enabled (Um clique ativado)

- Pressione e mantenha pressionado o botão de controle do produto (consulte Visão geral do produto) por aproximadamente 3 segundos para conectar a um serviço AVHS pela Internet. Uma vez registrado, Always (Sempre) será ativado e seu produto Axis permanecerá conectado ao serviço AVHS. Se o produto não for registrado em até 24 horas quando o botão for pressionado, ele será desconectado do serviço AVHS.

- Sempre

- O produto Axis tentará constantemente conectar a um serviço AVHS pela Internet. Uma vez registrado, ele permanecerá conectado ao serviço. Esta opção poderá ser usada quando o produto já estiver instalado e não for conveniente ou possível usar a instalação de um clique.

O suporte a AVHS depende da disponibilidade de assinaturas de provedores de serviços.

AXIS Internet Dynamic DNS Service

O AXIS Internet Dynamic DNS Service atribui um nome de host para facilitar o acesso ao produto. Para obter mais informações, consulte www.axiscam.net

Para registrar o produto Axis com o AXIS Internet Dynamic DNS Service, vá para Setup > Additional Controller Configuration > System Options > Network > TCP/IP > Basic (Configuração > Configuração de controlador adicional > Opções do sistema > Rede > TCP/IP > Básicas). Em Services (Serviços), clique no botão Settings (Configurações) do AXIS Internet Dynamic DNS Service (requer acesso à Internet). O nome de domínio atualmente registrado no AXIS Internet Dynamic DNS Service para o produto pode ser removido a qualquer momento.

O AXIS Internet Dynamic DNS Service requer IPv4.

Configurações de TCP/IP avançadas

Configuração de DNS

DNS (Domain Name Service) fornece a tradução de nomes de host em endereços IP. As configurações de DNS são definidas em Setup > Additional Controller Configuration > System Options > Network > TCP/IP > Advanced (Configuração > Configuração de controlador adicional > Opções do sistema > Rede > TCP/IP > Avançado).

Selecione Obtain DNS server address via DHCP (Obter endereço de servidor DNS via DHCP) para usar as configurações de DNS fornecidas pelo servidor DHCP.

Para fazer configurações manuais, selecione Use the following DNS server address (Usar o seguinte endereço de servidor DNS) e especifique o seguinte:

- Nome de domínio

- Insira os domínios para procurar o nome de host usado pelo produto Axis. Vários domínios podem ser separados por ponto e vírgula. O nome de host sempre é a primeira parte de um nome de domínio totalmente qualificado, por exemplo,

myserveré o nome de host no nome do domínio totalmente qualificadomyserver.mycompany.comondemycompany.comé o nome de domínio. - Servidor DNS primário/secundário

- Insira os endereços IP dos servidores DNS primários e secundários. O servidor DNS secundário é opcional e usado quando o primário está indisponível.

Configuração de NTP

NTP (Network Time Protocol) é usado para sincronizar os tempos do relógio de dispositivos em uma rede. As configurações NTP são definidas em Setup > Additional Controller Configuration > System Options > Network > TCP/IP > Advanced (Configuração > Configuração de controlador adicional > Opções do sistema > Rede > TCP/IP > Avançado).

Selecione Obtain NTP server address via DHCP (Obter endereço de servidor NTP via DHCP) para usar as configurações de NTP fornecidas pelo servidor DHCP.

Para fazer configurações manuais, selecione Use the following NTP server address (Usar o seguinte endereço de servidor NTP) e insira o nome de host ou endereço IP do servidor NTP.

Configuração do nome do host

O produto Axis pode ser acessado usando um nome de host em vez de um endereço IP. O nome de host é normalmente igual ao nome DNS atribuído. O nome de host é configurado em Setup > Additional Controller Configuration > System Options > Network > TCP/IP > Advanced (Configuração > Configuração de controlador adicional > Opções do sistema > Rede > TCP/IP > Avançado).

Selecione Obtain host name via IPv4 DHCP (Obter nome de host via DHCP IPv4) para usar o nome de host fornecido pelo servidor DHCP em execução em IPv4.

Selecione Use the host name (Usar o nome de host) para definir o nome de host manualmente.

Selecione Enable dynamic DNS updates (Ativar atualizações de DNS dinâmicas) para atualizar dinamicamente servidores DNS locais sempre que o endereço IP do produto Axis for alterado. Para obter mais informações, consulte a Ajuda online.

Endereço IPv4 do local do link

Link-Local Address (Endereço local do link) é ativado por padrão e atribui ao produto Axis um endereço IP adicional que pode ser usado para acessar o produto por meio de outros hosts no mesmo segmento da rede local. O produto pode ter um IP local do link e um endereço IP estático ou fornecido por DHCP ao mesmo tempo.

Esta função pode ser desativada em Setup > Additional Controller Configuration > System Options > Network > TCP/IP > Advanced (Configuração > Configuração de controlador adicional > Opções do sistema > Rede > TCP/IP > Avançado).

HTTP

A porta HTTP usada pelo produto Axis pode ser alterada em Setup > Additional Controller Configuration > System Options > Network > TCP/IP > Advanced (Configuração > Configuração de controlador adicional > Opções do sistema > Rede > TCP/IP > Avançado). Além da configuração padrão, 80, qualquer porta no intervalo 1024–65535 pode ser usada.

HTTPS

A porta HTTPS usada pelo produto Axis pode ser alterada em Setup > Additional Controller Configuration > System Options > Network > TCP/IP > Advanced (Configuração > Configuração de controlador adicional > Opções do sistema > Rede > TCP/IP > Avançado. Além da configuração padrão, 443, qualquer porta no intervalo 1024–65535 pode ser usada.

Para ativar HTTPS, vá para Setup > Additional Controller Configuration > System Options > Security > HTTPS (Configuração > Configuração de controlador adicional > Opções do sistema > Segurança > HTTP). Para obter mais informações, consulte HTTPS.

NAT traversal (mapeamento de portas) para IPv4

Um roteador de rede permite que dispositivos em uma rede privada (LAN) compartilhem uma única conexão com a Internet. Isso é feito ao encaminhar tráfego da rede privada para o “exterior“, isto é, a Internet. A segurança na rede privada (LAN) é aumentada, pois a maioria dos roteadores é pré-configurada para impedir tentativas de acesso à rede privada (LAN) da rede pública (Internet).

Use NAT traversal quando o produto Axis estiver localizado em uma intranet (LAN) e você desejar disponibilizá-lo do outro lado (WAN) de um roteador NAT. Com NAT traversal configurado corretamente, todo o tráfego HTTP para uma porta HTTP externa no roteador NAT será encaminhado para o produto.

O NAT traversal é configurado em Setup > Additional Controller Configuration > System Options > Network > TCP/IP > Advanced (Configuração > Configuração de controlador adicional > Opções do sistema > Rede > TCP/IP > Avançado).

- Para que o NAT traversal funcione, isso deverá ser compatível com o roteador. O roteador também deverá oferecer suporte a UPnP®.

- Nesse contexto, um roteador corresponde a qualquer dispositivo de roteamento de rede, como um roteador NAT, roteador de rede, gateway de Internet, roteador de banda larga, dispositivo de compartilhamento de banda larga ou um software como um firewall.

- Ativar/Desativar

- Quando ativado, o produto Axis tentará configurar o mapeamento de portas em um roteador NAT em sua rede, usando UPnP. Observe que UPnP deverá ser ativado no produto (consulte Setup > Additional Controller Configuration > System Options > Network > UPnP (Configuração > Configuração de controlador adicional > Opções do sistema > Rede > UPnP)).

- Use roteador NAT manualmente selecionado

- Selecione esta opção para selecionar um roteador NAT manualmente e insira o endereço IP para o roteador no campo. Se nenhum roteador for especificado, o produto procurará automaticamente roteadores NAT em sua rede. Se mais de um roteador for encontrado, o roteador padrão será selecionado.

- Porta HTTP alternativa

- Selecione esta opção para definir manualmente uma porta HTTP externa. Insira uma porta na faixa de 1024 a 65535. Se o campo de porta estiver vazio ou contiver a configuração padrão, que é 0, um número de porta será selecionado automaticamente ao habilitar NAT traversal.

- Uma porta HTTP alternativa pode ser usada ou estar ativa mesmo se NAT traversal estiver desativado. Isso será útil se seu roteador NAT não oferecer suporte a UPnP e você precisar configurar manualmente encaminhamento de porta no roteador NAT.

- Se você tentar inserir manualmente uma porta que já está em uso, outra porta disponível será selecionada automaticamente.

- Quando a porta for selecionada automaticamente, ela será exibida neste campo. Para alterar isso, insira um novo número de porta e clique em Save (Salvar).

FTP

O servidor FTP executado no produto Axis ativa o upload de novo firmware, aplicativos de usuário, etc. O servidor de FTP pode ser desativado em Setup > Additional Controller Configuration > System Options > Network > TCP/IP > Advanced (Configuração > Configuração de controlador adicional > Opções do sistema > Rede > TCP/IP > Avançado).

RTSP

O servidor RTSP em execução no produto Axis permite que um cliente que esteja conectando inicie um stream de evento. O número da porta RTSP pode ser alterado em Setup > Additional Controller Configuration > System Options > Network > TCP/IP > Advanced (Configuração > Configuração de controlador adicional > Opções do sistema > Rede > TCP/IP > Avançado. A porta padrão é 554.

Streams de eventos não estarão disponíveis se o servidor RTSP estiver desativado.

SOCKS

SOCKS é um protocolo de proxy rede. O produto Axis pode ser configurado para usar um servidor SOCKS para alcançar redes no outro lado de um firewall ou servidor proxy. Essa funcionalidade é útil quando o produto Axis está localizado em uma rede local atrás de um firewall e notificações, uploads, alarmes, etc. precisam ser enviados para um destino fora da rede local (por exemplo, a Internet).

SOCKS é configurado em Setup > Additional Controller Configuration > System Options > Network > SOCKS (Configuração > Configuração de controlador adicional > Opções do sistema > Rede > SOCKS). Para obter mais informações, consulte a Ajuda online.

QoS (Qualidade de Serviço)

QoS (Qualidade do Serviço) garante um determinado nível de um recurso especificado para tráfego selecionado em uma rede. Uma rede com QoS prioriza tráfego de rede e oferece uma maior confiabilidade da rede, ao controlar a quantidade de largura de banda que um aplicativo pode usar.