Cómo funciona

Localice el dispositivo en la red

Para localizar dispositivos de Axis en la red y asignarles direcciones IP en Windows®, utilice AXIS IP Utility o AXIS Device Manager. Ambas aplicaciones son gratuitas y pueden descargarse desde axis.com/support.

Para obtener más información acerca de cómo encontrar y asignar direcciones IP, vaya a How to assign an IP address and access your device (Cómo asignar una dirección IP y acceder al dispositivo).

Compatibilidad con navegadores

Puede utilizar el dispositivo con los siguientes navegadores:

ChromeTM | EdgeTM | Firefox® | Safari® | |

Windows® | ✓ | ✓ | * | * |

macOS® | ✓ | ✓ | * | * |

Linux® | ✓ | ✓ | * | * |

Otros sistemas operativos | * | * | * | * |

✓: Recomendado

*: Asistencia técnica con limitaciones

Abrir la interfaz web del dispositivo

Abra un navegador y escriba la dirección IP o el nombre de host del dispositivo Axis.

Si no conoce la dirección IP, use AXIS IP Utility o AXIS Device Manager para localizar el dispositivo en la red.

Escriba el nombre de usuario y la contraseña. Si accede al dispositivo por primera vez, debe crear una cuenta de administrador. Vea Crear una cuenta de administrador.

Para obtener descripciones de todos los controles y opciones de la interfaz web del dispositivo, consulte Interfaz web.

Crear una cuenta de administrador

La primera vez que inicie sesión en el dispositivo, debe crear una cuenta de administrador.

Introduzca un nombre de usuario.

Introduzca una contraseña. Vea Contraseñas seguras.

Vuelva a escribir la contraseña.

Aceptar el acuerdo de licencia.

Haga clic en Add account (agregar cuenta).

El dispositivo no tiene una cuenta predeterminada. Si pierde la contraseña de la cuenta de administrador, debe restablecer el dispositivo. Vea Restablecimiento a la configuración predeterminada de fábrica.

Contraseñas seguras

Utilice HTTPS (habilitado por defecto) para configurar su contraseña u otros ajustes confidenciales a través de la red. HTTPS ofrece conexiones de red seguras y cifradas para proteger datos confidenciales, como las contraseñas.

La contraseña del dispositivo es la principal protección para sus datos y servicios. Los dispositivos de Axis no imponen una política de contraseñas ya que pueden utilizarse en distintos tipos de instalaciones.

Para proteger sus datos le recomendamos encarecidamente que:

Utilice una contraseña con al menos 8 caracteres, creada preferiblemente con un generador de contraseñas.

No exponga la contraseña.

Cambie la contraseña a intervalos periódicos y al menos una vez al año.

Asegúrese de que nadie ha manipulado el software del dispositivo

- Para asegurarse de que el dispositivo tiene el AXIS OS original o para volver a controlar el dispositivo tras un incidente de seguridad:

Restablezca la configuración predeterminada de fábrica. Vea Restablecimiento a la configuración predeterminada de fábrica.

Después de un restablecimiento, el inicio seguro garantiza el estado del dispositivo.

Configure e instale el dispositivo.

Información general de la interfaz web

Este vídeo le ofrece información general de la interfaz web del dispositivo.

Configure su dispositivo

Configurar un puerto de E/S

Vaya a Device > I/Os and relays > AXIS A9210 > I/Os (Dispositivo > E/S y relés > relés de red AXIS A9210> E/Ss).

Haga clic para expandir la configuración del puerto de E/S.

Cambiar el nombre del puerto.

Configurar el estado normal. Haga clic para circuito abierto o para circuito cerrado.

Para configurar el puerto de E/S como entrada:

En Direction (Dirección), haga clic.

Para supervisar el estado de entrada, active Supervised (Supervisado). Vea Entradas con supervisión.

- Nota

En las API, los puertos de E/S supervisados funcionan de forma diferente a los puertos de entrada supervisados. Para obtener más información, vaya a la biblioteca VAPIX®.

Para configurar el puerto de E/S como salida:

En Direction (Dirección), haga clic.

Para ver las URL para activar y desactivar los dispositivos conectados, vaya a Toggle port URL (Alternar URL de puerto).

Configurar un relé

Vaya a Device > I/Os and relays > AXIS A9210 > Relays (Dispositivo > E/S y relés > relés de red AXIS A9210> relés).

Haga clic para expandir la configuración del relé.

Active el Relay (relé).

Cambiar el nombre del relé.

Para ver las URL para activar y desactivar el relé, vaya a Toggle port URL (Alternar URL de puerto).

Configurar reglas para eventos

Para obtener más información, consulte Get started with rules for events (Introducción a las reglas para eventos).

Activar una acción

Vaya a System > Events (Sistema > Eventos) y agregue una regla. La regla determina cuándo debe realizar el dispositivo determinadas acciones. Puede configurar reglas como programadas, recurrentes o activadas manualmente.

Introduzca un Name (Nombre).

Seleccione la Condition (Condición) que debe cumplirse para que se active la acción. Si especifica varias condiciones para la regla, deben cumplirse todas ellas para que se active la acción.

En Action (Acción), seleccione qué acción debe realizar cuando se cumplan las condiciones.

- Si realiza cambios a una regla activa, esta debe iniciarse de nuevo para que los cambios surtan efecto.

Interfaz web

La compatibilidad con las características y ajustes descrita en esta sección varía entre dispositivos. Este icono indica que la función o ajuste solo está disponible en algunos dispositivos.

Mostrar u ocultar el menú principal. Acceda a las notas de la versión. Acceder a la ayuda del producto. Cambiar el idioma. Definir un tema claro o un tema oscuro. El menú de usuario contiene:

El menú contextual contiene:

|

Estado

Información sobre el dispositivo

Muestra información sobre el dispositivo, como la versión del AXIS OS y el número de serie.

Actualización de AXIS OS: Actualizar el software en el dispositivo. Le lleva a la página de mantenimiento donde puede realizar la actualización. |

Estado de sincronización de hora

Muestra la información de sincronización de NTP, como si el dispositivo está sincronizado con un servidor NTP y el tiempo que queda hasta la siguiente sincronización.

Configuración de NTP: Ver y actualizar los ajustes de NTP. Le lleva a la página Time and location (Hora y localización), donde puede cambiar los ajustes de NTP. |

Seguridad

Muestra qué tipo de acceso al dispositivo está activo y qué protocolos de cifrado están en uso y si se permite el uso de aplicaciones sin firmar. Las recomendaciones para los ajustes se basan en la guía de seguridad del AXIS OS.

Hardening guide (Guía de seguridad): Enlace a la AXIS OS Hardening guide (guía de refuerzo del sistema operativo AXIS), donde encontrará más información sobre ciberseguridad en dispositivos Axis y prácticas recomendadas. |

Clientes conectados

Muestra el número de conexiones y clientes conectados.

View details (Ver detalles): Consulte y actualice la lista de clientes conectados. La lista muestra la dirección IP, el protocolo, el puerto, el estado y PID/proceso de cada conexión. |

Dispositivo

E/S y relés

AXIS A9210

E/S Entrada

Salida: Enciéndalo para activar los dispositivos conectados.

I/O (E/S): Active esta opción para activar los dispositivos conectados cuando el puerto esté configurado como salida.

|

Relés

|

AXIS A9910

Puede conectar hasta 16 AXIS A9910 a un AXIS A9210 para admitir 128 E/S, 64 relés y 64 sensores Modbus. La distancia máxima entre el AXIS A9210 y el último AXIS A9910 es de 1 000 m.

Add encryption key (Añadir clave de cifrado): Haga clic para configurar una clave de cifrado para garantizar una comunicación cifrada. Add AXIS A9910 (Añadir AXIS A9910): haga clic en esta opción para añadir un módulo de expansión.

|

E/S I/O (E/S): Active esta opción para activar los dispositivos conectados cuando el puerto esté configurado como salida.

|

Relés

|

Alarmas

Device motion (Movimiento del dispositivo): Active esta opción para desencadenar una alarma en el sistema cuando se detecte un movimiento del dispositivo. Casing open (Carcasa abierta): Active esta opción para desencadenar una alarma en el sistema cuando se detecte una carcasa del controlador de puerta abierta. Desactive este ajuste para los controladores de puerta básicos. External tamper (Manipulación externa): Con esta opción se desencadena una alarma en el sistema si se detecta una manipulación externa. Por ejemplo, cuando alguien abre o cierra el armario externo.

|

Supervisión de potencia

Unidad principal

Connected devices (Dispositivos conectados): Muestra el estado, nombre, dirección y consumo eléctrico de los dispositivos conectados, incluido el consumo de todos los relés, RS485 y dispositivos AUX. |

Periféricos

Sensores

Muestra una descripción general de los sensores conectados a AXIS A9210. Puede conectar hasta 8 sensores Modbus directamente al puerto RS485, o ampliar a 16 AXIS A9910 para tener 64 sensores Modbus en un solo AXIS A9210.

Add (Añadir): Haga clic aquí para añadir un sensor.

|

|

Aplicaciones

Add app (Agregar aplicación): Instale una nueva aplicación. Find more apps (Buscar más aplicaciones): Encuentre más aplicaciones para instalar. Se le mostrará una página de información general de las aplicaciones de Axis. Permitir aplicaciones sin firma: Active esta opción para permitir la instalación de aplicaciones sin firma. Consulte las actualizaciones de seguridad en las aplicaciones AXIS OS y ACAP. Nota El rendimiento del dispositivo puede empeorar si ejecuta varias aplicaciones al mismo tiempo. Utilice el switch situado junto al nombre de la aplicación para iniciar o detener la aplicación. Abrir: Acceda a los ajustes de la aplicación. que varían en función de la aplicación. Algunas aplicaciones no tienen ajustes. El menú contextual puede contener una o más de las siguientes opciones:

|

Sistema

Hora y ubicación

Fecha y hora

El formato de fecha y hora depende de la configuración de idioma del navegador web.

Es aconsejable sincronizar la fecha y hora del dispositivo con un servidor NTP.

Synchronization (Sincronización): Seleccione una opción para la sincronización de la fecha y la hora del dispositivo.

Time zone (Zona horaria): Seleccione la zona horaria que desee utilizar. La hora se ajustará automáticamente para el horario de verano y el estándar.

Nota El sistema utiliza los ajustes de fecha y hora en todas las grabaciones, registros y ajustes del sistema. |

Localización de dispositivo

Especifique el lugar en el que se encuentra el dispositivo. El sistema de gestión de vídeo puede utilizar esta información para colocar el dispositivo en un mapa.

|

Red

IPv4

Asignar IPv4 automáticamente: Seleccione IPv4 IP automática (DHCP) para permitir que la red asigne automáticamente su dirección IP, máscara de subred y router, sin configuración manual. Recomendamos utilizar la asignación automática de IP (DHCP) para la mayoría de las redes. IP address (Dirección IP): Introduzca una dirección IP única para el dispositivo. Las direcciones IP estáticas se pueden asignar de manera aleatoria dentro de redes aisladas, siempre que cada dirección asignada sea única. Para evitar conflictos, le recomendamos ponerse en contacto con el administrador de la red antes de asignar una dirección IP estática. Subnet mask (Máscara de subred): Introduzca la máscara de subred para definir qué direcciones se encuentran dentro de la red de área local. Cualquier dirección fuera de la red de área local pasa por el router. Router: Introduzca la dirección IP del router predeterminado (puerta de enlace) utilizada para conectar dispositivos conectados a distintas redes y segmentos de red. Volver a la dirección IP estática si DHCP no está disponible: Seleccione si desea agregar una dirección IP estática para utilizarla como alternativa si DHCP no está disponible y no puede asignar una dirección IP automáticamente. Nota Si DHCP no está disponible y el dispositivo utiliza una reserva de dirección estática, la dirección estática se configura con un ámbito limitado. |

IPv6

Assign IPv6 automatically (Asignar IPv6 automáticamente): Seleccione esta opción para activar IPv6 y permitir que el router de red asigne automáticamente una dirección IP al dispositivo. |

Nombre de host

Asignar nombre de host automáticamente: Seleccione esta opción para que el router de red asigne automáticamente un nombre de host al dispositivo. Hostname (Nombre de host): Introduzca el nombre de host manualmente para usarlo como una forma alternativa de acceder al dispositivo. El informe del servidor y el registro del sistema utilizan el nombre de host. Los caracteres permitidos son A–Z, a–z, 0–9 y -. Active las actualizaciones de DNS dinámicas: Permite que el dispositivo actualice automáticamente los registros de su servidor de nombres de dominio cada vez que cambie la dirección IP del mismo. Register DNS name (Registrar nombre de DNS): Introduzca un nombre de dominio único que apunte a la dirección IP de su dispositivo. Los caracteres permitidos son A–Z, a–z, 0–9 y -. TTL: El tiempo de vida (Time to Live, TTL) establece cuánto tiempo permanece válido un registro DNS antes de que sea necesario actualizarlo. |

Servidores DNS

Asignar DNS automáticamente: Seleccione esta opción para permitir que el servidor DHCP asigne dominios de búsqueda y direcciones de servidor DNS al dispositivo automáticamente. Recomendamos DNS automática (DHCP) para la mayoría de las redes. Search domains (Dominios de búsqueda): Si utiliza un nombre de host que no esté completamente cualificado, haga clic en Add search domain (Agregar dominio de búsqueda) y escriba un dominio en el que se buscará el nombre de host que usa el dispositivo. DNS servers (Servidores DNS): Haga clic en Agregar servidor DNS e introduzca la dirección IP del servidor DNS. Este servidor proporciona la traducción de nombres de host a las direcciones IP de su red. |

Si DHCP está deshabilitado, las funciones que dependen de la configuración automática de la red, como el nombre de host, los servidores DNS, NTP y otras, podrían dejar de funcionar.

HTTP y HTTPS

HTTPS es un protocolo que proporciona cifrado para las solicitudes de página de los usuarios y para las páginas devueltas por el servidor web. El intercambio de información cifrado se rige por el uso de un certificado HTTPS, que garantiza la autenticidad del servidor.

Para utilizar HTTPS en el dispositivo, debe instalar un certificado HTTPS. Vaya a System > Security (Sistema > Seguridad) para crear e instalar certificados.

Allow access through (Permitir acceso mediante): Seleccione si un usuario tiene permiso para conectarse al dispositivo a través de HTTP, HTTPS o ambos protocolos HTTP and HTTPS (HTTP y HTTPS). Nota Si visualiza páginas web cifradas a través de HTTPS, es posible que experimente un descenso del rendimiento, especialmente si solicita una página por primera vez. HTTP port (Puerto HTTP): Especifique el puerto HTTP que se utilizará. El dispositivo permite el puerto 80 o cualquier puerto en el rango 1024-65535. Si ha iniciado sesión como administrador, también puede introducir cualquier puerto en el rango 1-1023. Si utiliza un puerto en este rango, recibirá una advertencia. HTTPS port (Puerto HTTPS): Especifique el puerto HTTPS que se utilizará. El dispositivo permite el puerto 443 o cualquier puerto en el rango 1024-65535. Si ha iniciado sesión como administrador, también puede introducir cualquier puerto en el rango 1-1023. Si utiliza un puerto en este rango, recibirá una advertencia. Certificado: Seleccione un certificado para habilitar HTTPS para el dispositivo. |

Protocolos de detección de red

Bonjour®: Active esta opción para permitir la detección automática en la red. Nombre de Bonjour: Introduzca un nombre descriptivo; será el que se muestre en la red. El nombre predeterminado es el nombre del dispositivo seguido de la dirección MAC. UPnP®: Active esta opción para permitir la detección automática en la red. Nombre de UPnP: Introduzca un nombre descriptivo; será el que se muestre en la red. El nombre predeterminado es el nombre del dispositivo seguido de la dirección MAC. WS-Discovery: Active esta opción para permitir la detección automática en la red. LLDP y CDP: Active esta opción para permitir la detección automática en la red. Si se desactiva LLDP y CPD puede afectar a la negociación de alimentación PoE. Para solucionar cualquier problema con la negociación de alimentación PoE, configure el switch PoE solo para la negociación de alimentación PoE del hardware. |

Conexión a la nube con un clic

La conexión One-Click Cloud (O3C), junto con un servicio O3C, ofrece acceso seguro y sencillo a Internet para acceder al vídeo en directo o grabado desde cualquier ubicación. Para obtener más información, consulte axis.com/end-to-end-solutions/hosted-services.

Allow O3C (Permitir O3C):

Proxy settings (Configuración proxy): Si es necesario, escriba los ajustes del proxy para conectarse al servidor proxy. Host: Introduzca la dirección del servidor proxy. Puerto: Introduzca el número de puerto utilizado para acceder. Inicio de sesión y Contraseña: En caso necesario, escriba un nombre de usuario y la contraseña del servidor proxy. Authentication method (Método de autenticación):

Owner authentication key (OAK) (Clave de autenticación de propietario [OAK]): Haga clic en Get key (Obtener clave) para obtener la clave de autenticación del propietario. Esto solo es posible si el dispositivo está conectado a Internet sin un cortafuegos o proxy. |

SNMP

El protocolo de administración de red simple (SNMP) permite gestionar dispositivos de red de manera remota.

SNMP: Seleccione la versión de SNMP a usar.

Nota Todas las traps Axis Video MIB se habilitan cuando se activan las traps SNMP v1 y v2c. Para obtener más información, consulte AXIS OS Portal > SNMP.

|

Seguridad

Certificados

Los certificados se utilizan para autenticar los dispositivos de una red. Un dispositivo admite dos tipos de certificados:

Se admiten estos formatos:

Importante Si restablece el dispositivo a los valores predeterminados de fábrica, se eliminarán todos los certificados. Los certificados CA preinstalados se vuelven a instalar. Agregar certificado: Haga clic aquí para añadir un certificado. Se abre una guía paso a paso.

El menú contextual contiene:

Almacenamiento de claves seguro:

|

Control y cifrado de acceso a la red

IEEE 802.1x IEEE 802.1x es un estándar IEEE para el control de admisión de red basada en puertos que proporciona una autenticación segura de los dispositivos de red conectados e inalámbricos. IEEE 802.1x se basa en el protocolo de autenticación extensible, EAP. Para acceder a una red protegida por IEEE 802.1x, los dispositivos de red deben autenticarse ellos mismos. Un servidor de autenticación lleva a cabo la autenticación, normalmente un servidor RADIUS (por ejemplo, FreeRADIUS y Microsoft Internet Authentication Server). IEEE 802.1AE MACsec IEEE 802.1AE MACsec es un estándar IEEE para la seguridad del control de acceso a medios (MAC) que define la confidencialidad e integridad de los datos sin conexión para protocolos independientes de acceso a medios. Certificados Si se configura sin un certificado de la autoridad de certificación, la validación de certificados del servidor se deshabilita y el dispositivo intentará autenticarse a sí mismo independientemente de la red a la que esté conectado. Si se usa un certificado, en la implementación de Axis, el dispositivo y el servidor de autenticación se autentican ellos mismos con certificados digitales utilizando EAP-TLS (protocolo de autenticación extensible - seguridad de la capa de transporte). Para permitir que el dispositivo acceda a una red protegida mediante certificados, debe instalar un certificado de cliente firmado en el dispositivo. Authentication method (Método de autenticación): Seleccione un tipo de EAP utilizado para la autenticación. Client certificate (Certificado del cliente): Seleccione un certificado de cliente para usar IEEE 802.1x. El servidor de autenticación utiliza el certificado para validar la identidad del cliente. CA Certificates (Certificados de la autoridad de certificación): Seleccione certificados CA para validar la identidad del servidor de autenticación. Si no se selecciona ningún certificado, el dispositivo intentará autenticarse a sí mismo, independientemente de la red a la que esté conectado. EAP identity (Identidad EAP): Introduzca la identidad del usuario asociada con el certificado de cliente. EAPOL version (Versión EAPOL): Seleccione la versión EAPOL que se utiliza en el switch de red. Use IEEE 802.1x (Utilizar IEEE 802.1x): Seleccione para utilizar el protocolo IEEE 802.1x. Estos ajustes solo están disponibles si utiliza IEEE 802.1x PEAP-MSCHAPv2 como método de autenticación:

Estos ajustes solo están disponibles si utiliza IEEE 802.1ae MACsec (CAK estática/clave precompartida) como método de autenticación:

|

Evitar ataques de fuerza bruta

Blocking (Bloqueo): Active esta función para bloquear ataques de fuerza bruta. Un ataque de fuerza utiliza un sistema de ensayo y error para descubrir información de inicio de sesión o claves de cifrado. Blocking period (Período de bloqueo): Introduzca el número de segundos para bloquear un ataque de fuerza bruta. Blocking conditions (Condiciones de bloqueo): Introduzca el número de fallos de autenticación permitidos por segundo antes de que se inicie el bloqueo. Puede definir el número de fallos permitidos tanto a nivel de página como de dispositivo. |

Firewall

Firewall: Encender para activar el firewall.

Para realizar excepciones a la política predeterminada, puede crear reglas que permitan o bloqueen las conexiones al dispositivo desde direcciones, protocolos y puertos específicos. + New rule (Nueva regla): Haga clic para crear una regla.

LIMIT (Límites): Seleccione esta opción para aceptar conexiones de dispositivos que coincidan con los criterios definidos en la regla, pero aplique límites para reducir el tráfico excesivo.

Test rules (Prueba de reglas): Haga clic para probar las reglas que haya definido.

|

Certificado de AXIS OS con firma personalizada

Para instalar en el dispositivo software de prueba u otro software personalizado de Axis, necesita un certificado de AXIS OS firmado personalizado. El certificado verifica que el software ha sido aprobado por el propietario del dispositivo y por Axis. El software solo puede ejecutarse en un dispositivo concreto identificado por su número de serie único y el ID de su chip. Solo Axis puede crear los certificados de AXIS OS firmados personalizados, ya que Axis posee la clave para firmarlos. Install (Instalar): Haga clic para instalar el certificado. El certificado se debe instalar antes que el software. El menú contextual contiene:

|

Cuentas

Cuentas

Add account (Añadir cuenta): Haga clic para agregar una nueva cuenta. Puede agregar hasta 100 cuentas. Cuenta: introduzca un nombre de cuenta único. Nueva contraseña: introduzca una contraseña para la cuenta. Las contraseñas deben tener entre 1 y 64 caracteres. La contraseña solo admite caracteres ASCII imprimibles (códigos de 32 a 126), por ejemplo, letras, números, signos de puntuación y algunos símbolos. Repetir contraseña: Introduzca la misma contraseña de nuevo. Privilegios:

El menú contextual contiene: Actualizar cuenta: Editar las propiedades de la cuenta. Eliminar cuenta: Elimine la cuenta. No puede eliminar la cuenta de root. |

Acceso anónimo

Permitir la visualización anónima: Active esta opción para permitir que todos los usuarios accedan al dispositivo como visores sin tener que registrarse con una cuenta. Allow anonymous PTZ operating (Permitir funcionamiento PTZ anónimo): Active esta opción para permitir que los usuarios anónimos giren, inclinen y acerquen el zoom a la imagen. |

Cuentas SSH

Add SSH account (Agregar cuenta SSH): Haga clic para agregar una nueva cuenta SSH.

Cuenta: introduzca un nombre de cuenta único. Nueva contraseña: introduzca una contraseña para la cuenta. Las contraseñas deben tener entre 1 y 64 caracteres. La contraseña solo admite caracteres ASCII imprimibles (códigos de 32 a 126), por ejemplo, letras, números, signos de puntuación y algunos símbolos. Repetir contraseña: Introduzca la misma contraseña de nuevo. Comentario: Introduzca un comentario (opcional). El menú contextual contiene: Actualizar cuenta SSH: Editar las propiedades de la cuenta. Eliminar cuenta SSH: Elimine la cuenta. No puede eliminar la cuenta de root. |

Configuración de OpenID

Si no puede utilizar OpenID para iniciar sesión, utilice las credenciales Digest o Basic que usó al configurar OpenID para iniciar sesión.

Client ID (ID de cliente): Introduzca el nombre de usuario de OpenID. Outgoing Proxy (Proxy saliente): Introduzca la dirección de proxy de la conexión de OpenID para usar un servidor proxy. Admin claim (Reclamación de administrador): Introduzca un valor para la función de administrador. Provider URL (URL de proveedor): Introduzca el enlace web para la autenticación de punto de acceso de API. El formato debe ser https://[insertar URL]/.well-known/openid-configuration Operator claim (Reclamación de operador): Introduzca un valor para la función de operador. Require claim (Requerir solicitud): Introduzca los datos que deberían estar en el token. Viewer claim (Reclamación de visor): Introduzca el valor de la función de visor. Remote user (Usuario remoto): Introduzca un valor para identificar usuarios remotos. Esto ayudará a mostrar el usuario actual en la interfaz web del dispositivo. Scopes (Ámbitos): Ámbitos opcionales que podrían formar parte del token. Client secret (Secreto del cliente): Introduzca la contraseña de OpenID. Save (Guardar): Haga clic para guardar los valores de OpenID. Enable OpenID (Habilitar OpenID): Active esta opción para cerrar la conexión actual y permitir la autenticación del dispositivo desde la URL del proveedor. |

Eventos

Reglas

Una regla define las condiciones que desencadena el producto para realizar una acción. La lista muestra todas las reglas actualmente configuradas en el producto.

Puede crear hasta 256 reglas de acción.

Agregar una regla: Cree una regla. Name (Nombre): Introduzca un nombre para la regla. Esperar entre acciones: Introduzca el tiempo mínimo (hh:mm:ss) que debe pasar entre las activaciones de regla. Resulta útil si la regla se activa, por ejemplo, en condiciones del modo diurno/nocturno, para evitar que pequeños cambios de luz durante el amanecer y el atardecer activen la regla varias veces. Condition (Condición): Seleccione una condición de la lista. Una condición se debe cumplir para que el dispositivo realice una acción. Si se definen varias condiciones, todas ellas deberán cumplirse para que se active la acción. Para obtener información sobre condiciones específicas, consulte Introducción a las reglas para eventos. Utilizar esta condición como activador: Seleccione esta primera función de condición solo como activador inicial. Una vez que se activa la regla, permanecerá activa mientras se cumplen todas las demás condiciones, independientemente del estado de la primera condición. Si no selecciona esta opción, la regla estará activa siempre que se cumplan el resto de condiciones. Invert this condition (Invertir esta condición): Seleccione si desea que la condición sea la opuesta a su selección. Agregar una condición: Haga clic para agregar una condición adicional. Action (Acción): Seleccione una acción de la lista e introduzca la información necesaria. Para obtener información sobre acciones específicas, consulte Introducción a las reglas para eventos. |

Destinatarios

Puede configurar el dispositivo para notificar a los destinatarios acerca de los eventos o enviar archivos.

Si configura su dispositivo para utilizar FTP o SFTP, no cambie ni elimine el número de secuencia único que se añade a los nombres de archivo. Si lo hace, solo se podrá enviar una imagen por evento.

La lista muestra todos los destinatarios configurados actualmente en el producto, además de información sobre su configuración.

Puede crear hasta 20 destinatarios.

Agregar un destinatario: Haga clic para agregar un destinatario. Name (Nombre): Introduzca un nombre para el destinatario. Tipo: Seleccione de la lista:

Comprobación: Haga clic en probar la configuración. El menú contextual contiene: Ver destinatario: Haga clic para ver todos los detalles del destinatario. Copiar destinatario: Haga clic para copiar un destinatario. Cuando copia, puede realizar cambios en el nuevo destinatario. Eliminar destinatario: Haga clic para eliminar el destinatario de forma permanente. |

Horarios

Se pueden usar programaciones y pulsos como condiciones en las reglas. La lista muestra todas las programaciones y pulsos configurados actualmente en el producto, además de información sobre su configuración. Agregar programación: Haga clic para crear una programación o pulso. |

Activadores manuales

Puede usar el activador manual para desencadenar manualmente una regla. El activador manual se puede utilizar, por ejemplo, para validar acciones durante la instalación y configuración de productos. |

MQTT

MQTT (Message Queuing Telemetry Transport) es un protocolo de mensajería estándar para Internet of things (IoT). Se diseñó para simplificar la integración del IoT y se utiliza en una amplia variedad de sectores para conectar dispositivos remotos con una huella de código pequeña y un ancho de banda de red mínimo. El cliente MQTT del software de dispositivos de Axis puede simplificar la integración de los datos y eventos producidos en el dispositivo con sistemas que no sean software de gestión de vídeo (VMS). Configure el dispositivo como cliente MQTT. La comunicación MQTT se basa en dos entidades, los clientes y el intermediario. Los clientes pueden enviar y recibir mensajes. El intermediario es responsable de dirigir los mensajes entre los clientes. Puede obtener más información sobre MQTT en la base de conocimiento de AXIS OS. |

ALPN

ALPN es una extensión de TLS/SSL que permite seleccionar un protocolo de aplicación durante la fase de enlace de la conexión entre el cliente y el servidor. Se utiliza para habilitar el tráfico MQTT a través del mismo puerto que se utiliza para otros protocolos, como HTTP. En algunos casos, es posible que no haya un puerto dedicado abierto para la comunicación MQTT. Una solución en tales casos es utilizar ALPN para negociar el uso de MQTT como protocolo de aplicación en un puerto estándar, permitido por los cortafuegos. |

Cliente MQTT

Conectar: Active o desactive el cliente MQTT. Estado: Muestra el estado actual del cliente MQTT. Broker Host: introduzca el nombre de host o la dirección IP del servidor MQTT. Protocol (Protocolo): Seleccione el protocolo que desee utilizar. Puerto: Introduzca el número de puerto.

Protocol ALPN: Introduzca el nombre del protocolo ALPN proporcionado por su proveedor de MQTT. Esto solo se aplica con MQTT a través de SSL y MQTT a través de WebSocket Secure. Nombre de usuario: Introduzca el nombre de cliente que utilizará la cámara para acceder al servidor. Contraseña: Introduzca una contraseña para el nombre de usuario. Client ID (ID de cliente): Introduzca una ID de cliente. El identificador de cliente que se envía al servidor cuando el cliente se conecta a él. Clean session (Limpiar sesión): Controla el comportamiento en el momento de la conexión y la desconexión. Si se selecciona, la información de estado se descarta al conectar y desconectar. Proxy HTTP: Una URL con una longitud máxima de 255 bytes. Puede dejar el campo vacío si no desea utilizar un proxy HTTP. Proxy HTTPS: Una URL con una longitud máxima de 255 bytes. Puede dejar el campo vacío si no desea utilizar un proxy HTTPS. Keep alive interval (Intervalo de Keep Alive): Habilita al cliente para detectar si el servidor ya no está disponible sin tener que esperar a que se agote el tiempo de espera de TCP/IP. Timeout (Tiempo de espera): El intervalo de tiempo está en segundos para permitir que se complete la conexión. Valor predeterminado: 60 Device topic prefix (Prefijo de tema del dispositivo): se utiliza en los valores por defecto del tema en el mensaje de conexión, en el mensaje LWT de la pestaña MQTT client (Cliente MQTT) y, en las condiciones de publicación de la pestaña MQTT publication (Publicación MQTT) “. Reconnect automatically (Volver a conectar automáticamente): especifica si el cliente debe volver a conectarse automáticamente tras una desconexión. Mensaje de conexión Especifica si se debe enviar un mensaje cuando se establece una conexión. Enviar mensaje: Active esta función para enviar mensajes. Usar predeterminado: Desactive esta opción para introducir su propio mensaje predeterminado. Topic (Tema): Introduzca el tema para el mensaje predeterminado. Payload (Carga): Introduzca el contenido para el mensaje predeterminado. Retain (Retener): Seleccione esta opción para mantener el estado del cliente en este Tema QoS: Cambie la capa de QoS para el flujo de paquetes. Mensaje de testamento y últimas voluntades El testamento y últimas voluntades (LWT) permite a un cliente proporcionar un testimonio junto con sus credenciales al conectar con el intermediario. Si el cliente se desconecta de forma no voluntaria (quizá porque no dispone de fuente de alimentación), puede permitir que el intermediario entregue un mensaje a otros clientes. Este mensaje de LWT tiene el mismo formato que un mensaje normal y se enruta a través de la misma mecánica. Enviar mensaje: Active esta función para enviar mensajes. Usar predeterminado: Desactive esta opción para introducir su propio mensaje predeterminado. Topic (Tema): Introduzca el tema para el mensaje predeterminado. Payload (Carga): Introduzca el contenido para el mensaje predeterminado. Retain (Retener): Seleccione esta opción para mantener el estado del cliente en este Tema QoS: Cambie la capa de QoS para el flujo de paquetes. |

Publicación MQTT

Usar prefijo de tema predeterminado: Seleccione esta opción para utilizar el prefijo de tema predeterminado, que se define en el prefijo de tema del dispositivo en la pestaña Cliente MQTT. Include condition (Incluir condición): Seleccione esta opción para incluir el tema que describe la condición en el tema de MQTT. Include namespaces (Incluir espacios de nombres): Seleccione esta opción para incluir los espacios de nombres de los temas ONVIF en el tema MQTT. Include serial number (Incluir número de serie): seleccione esta opción para incluir el número de serie del dispositivo en la carga útil de MQTT. Add condition (Agregar condición): Haga clic para agregar una condición. Retain (Retener): define qué mensajes MQTT se envían como retenidos.

QoS: Seleccione el nivel deseado para la publicación de MQTT. |

Suscripciones MQTT

Add subscription (Agregar suscripción): Haga clic para agregar una nueva suscripción MQTT. Filtro de suscripción: Introduzca el tema de MQTT al que desea suscribirse. Usar prefijo de tema del dispositivo: Agregue el filtro de suscripción como prefijo al tema de MQTT. Tipo de suscripción:

QoS: Seleccione el nivel deseado para la suscripción a MQTT. |

Registros

Informes y registros

Informes

Registros

|

Rastreo de red

Importante Un archivo de rastreo de red puede contener información confidencial, por ejemplo, certificados o contraseñas. Un archivo de rastreo de red puede ayudar a solucionar problemas mediante la grabación de la actividad en la red. Trace time (Tiempo de rastreo): Seleccione la duración del rastreo en segundos o minutos y haga clic en Descargar. |

Registro de sistema remoto

Syslog es un estándar de registro de mensajes. Permite que el software que genera los mensajes, el sistema que los almacena y el software que los notifica y analiza sean independientes. Cada mensaje se etiqueta con un código de instalación, que indica el tipo de software que genera el mensaje y tiene un nivel de gravedad.

Server (Servidor): Haga clic para agregar un nuevo servidor. Host: introduzca el nombre de host o la dirección IP del servidor. Format (Formato): Seleccione el formato de mensaje de syslog que quiera utilizar.

Protocol (Protocolo): Seleccione el protocolo que desee utilizar:

Puerto: Modifique el número de puerto para usar otro puerto. Severity (Gravedad): Seleccione los mensajes que se enviarán cuando se activen. Tipo: Seleccione el tipo de registros que desea enviar. Test server setup (Probar configuración del servidor): Envíe un mensaje de prueba a todos los servidores antes de guardar la configuración. CA certificate set (Conjunto de certificados de CA): Consulte los ajustes actuales o añada un certificado. |

Configuración sencilla

La configuración sencilla está destinada a usuarios con experiencia en la configuración de dispositivos Axis. La mayoría de los parámetros se pueden definir y editar desde esta página. |

Mantenimiento

Restart (Reiniciar): Reiniciar el dispositivo. No afectará a la configuración actual. Las aplicaciones en ejecución se reinician automáticamente. Restore (Restaurar): Casi todos los ajustes vuelven a los valores predeterminados de fábrica. Después deberás reconfigurar el dispositivo y las aplicaciones, reinstalar las que no vinieran preinstaladas y volver a crear los eventos y preajustes. Importante Los únicos ajustes que se guardan después de una restauración son:

Factory default (Predeterminado de fábrica): Todos los ajustes vuelven a los valores predeterminados de fábrica. Después, es necesario restablecer la dirección IP para poder acceder al dispositivo. Nota Todo el software de los dispositivos AXIS está firmado digitalmente para garantizar que solo se instala software verificado. Esto aumenta todavía más el nivel mínimo general de ciberseguridad de los dispositivo de Axis. Para obtener más información, consulte el documento técnico “Axis Edge Vault” en axis.com. Actualización de AXIS OS: Se actualiza a una nueva versión de AXIS OS. Las nuevas versiones pueden contener mejoras de funciones, correcciones de errores y características totalmente nuevas. Le recomendamos que utilice siempre la versión de AXIS OS más reciente. Para descargar la última versión, vaya a axis.com/support.

Restaurar AXIS OS: Se vuelve a la versión anterior de AXIS OS instalado. |

Descubrir más

Analíticas y aplicaciones

Las analíticas y aplicaciones permiten sacar el máximo partido a su dispositivo Axis. AXIS Camera Application Platform (ACAP) es una plataforma abierta que permite a terceros desarrollar analíticas y otras apps para dispositivos Axis. Las apps pueden preinstalarse en el dispositivo, pueden descargarse de forma gratuita o por un precio de licencia.

Para encontrar los manuales de usuario de analíticas y apps de Axis, visite help.axis.com.

Supervisión de puertas AXIS

Esta aplicación supervisa el estado de la puerta, mostrando si esta se encuentra abierta o cerrada y si permanece abierta mucho tiempo. Por ejemplo, utilice esta opción en una puerta de seguridad contra incendios que no requiera un bloqueo pero en la que debe saber si está abierta.

Una puerta normal dispone de un sensor de posición de puerta, REX, junto con cierres y lectores, lo que requiere un controlador de puerta.

Una puerta de supervisión solo requiere un sensor de posición de puerta y REX, y se puede supervisar empleando un módulo de relé de E/S de red. Cada módulo de relé de E/S de red permite conectar hasta cinco puertas de supervisión.

Limitations (Limitaciones)

La aplicación solo está disponible en AXIS A9210. REX solo se puede conectar a las E/S 1 y E/S 2, no es posible configurar REX en las E/S 3, E/S 4 o E/S 5.

Configuración de la Supervisión de puertas AXIS

| Nombre | Descripción |

| Puerta | El número de la puerta. |

| Entrada DPS | La entrada DPS de la puerta. |

| Entrada REX | La entrada REX de la puerta. |

| Door open-too-long time (sec) [Tiempo de apertura de la puerta demasiado largo (s)] | El número de segundos que se permite que la puerta esté abierta. |

| Tiempo de acceso (s) | El número de segundos que la puerta deberá permanecer desbloqueada una vez concedido el permiso de acceso. |

| Estado | El estado de la puerta. |

Ciberseguridad

Para obtener información específica sobre ciberseguridad, consulte la ficha técnica del producto en axis.com.

Para obtener información detallada sobre ciberseguridad en AXIS OS, lea la Guía de endurecimiento de AXIS OS.

Axis Edge Vault

Axis Edge Vault es una plataforma de ciberseguridad basada en hardware que protege el dispositivo Axis. Ofrece características que garantizan la identidad e integridad del dispositivo y protegen su información confidencial frente a accesos no autorizados. Tiene dos sólidos pilares: los módulos de computación criptográfica (elemento seguro y TPM) y la seguridad del SoC (TEE y arranque seguro), combinados con una amplia experiencia en la seguridad de los dispositivos en el extremo.

SO firmado

El sistema operativo firmado lo implementa el proveedor del software que firma la imagen de AXIS OS con una clave privada. Cuando la firma se une al sistema operativo, el dispositivo validará el software antes de instalarlo. Si el dispositivo detecta que la integridad del software está comprometida, se rechazará la actualización de AXIS OS.

Arranque seguro

El arranque seguro es un proceso de arranque que consta de una cadena ininterrumpida de software validado criptográficamente, comenzando por la memoria inmutable (ROM de arranque). Al estar basado en el uso del sistema operativo firmado, el arranque seguro garantiza que un dispositivo pueda iniciarse solo con un software autorizado.

Almacén de claves seguro

Un entorno protegido contra manipulaciones para la protección de claves privadas y la ejecución segura de operaciones criptográficas. Impide el acceso sin autorización y las extracciones maliciosas en caso de incidentes de seguridad. En función de los requisitos de seguridad, un dispositivo Axis puede tener uno o varios módulos de computación criptográfica basados en hardware, el lugar donde se encuentra el almacén de claves seguro protegido por el hardware. En función de los requisitos de seguridad, un dispositivo Axis puede tener uno o varios módulos de computación criptográficos basados en hardware, como un TPM 2.0 (Módulo de plataforma segura) o un elemento seguro, o un TEE (Entorno de ejecución de confianza), que ofrecen un almacén de claves seguro protegido por hardware. Además, algunos productos Axis cuentan con un almacén de claves seguro con certificación FIPS 140-2 Nivel 2.

ID de dispositivo de Axis

la posibilidad de verificar el origen del dispositivo es fundamental para poder confiar en su identidad. Durante la producción, se asigna a los dispositivos con Axis Edge Vault un certificado de ID de dispositivo de Axis único y conforme con el estándar IEEE 802.1AR en la propia fábrica. Es como una especie de pasaporte para demostrar el origen del dispositivo. El ID de dispositivo se guarda de forma segura y permanente en el almacén de claves seguro como certificado firmado por el certificado raíz de Axis. La infraestructura de TI del cliente puede utilizar el ID de dispositivo en la incorporación segura automatizada de dispositivos y en la identificación segura de dispositivos

Sistema de archivos cifrado

El almacén de claves seguro impide la filtración maliciosa de información y evita que pueda manipularse la configuración aplicando un potente cifrado al sistema de archivos. Esto garantiza que no se puedan extraer ni manipular datos almacenados en el sistema de archivos cuando no se use el dispositivo, durante un acceso no autorizado al dispositivo o si alguien roba el dispositivo Axis. Durante el proceso de arranque seguro, se descifra el sistema de archivos de lectura/escritura y el dispositivo Axis puede montarlo y utilizarlo.

Para obtener más información sobre las características de ciberseguridad de los dispositivos Axis, vaya a axis.com/learning/white-papers y busque ciberseguridad.

Especificaciones

Guía de productos

- Conector de red

- Posición de toma de tierra

- Puente de relé

- Conector de alimentación

- Conector de relé

- Conector de 1 entrada

- RS485 y conector de E/S

- Conector de E/S

- Conector de 2 entrada

- Botón de control

Indicadores LED

| LED | Color | Indicación |

| Estado | Verde | Fijo para indicar un funcionamiento normal. |

| Ámbar | Fijo durante el inicio y al restaurar valores de configuración. | |

| Rojo | Parpadea despacio si se ha producido un error en una actualización. | |

| Red | Verde | Fijo para indicar una conexión a una red de 100 MBits/s. Parpadea para indicar actividad en la red. |

| Ámbar | Fijo para indicar una conexión a una red de 10 MBits/s. Parpadea para indicar actividad en la red. | |

| Apagado | No hay conexión a la red. | |

| Potencia | Verde | Funcionamiento normal. |

| Ámbar | Parpadea en verde/ámbar durante la actualización del firmware. | |

| Relé | Verde | Relé activo.(1) |

| Apagado | Relé inactivo. |

- El relé está activo cuando COM está conectado a NO.

Botones

Botón de control

- El botón de control se utiliza para lo siguiente:

Restablecer el producto a la configuración predeterminada de fábrica. Vea Restablecimiento a la configuración predeterminada de fábrica.

Conectarse a un servicio de conexión a la nube (O3C) de un solo clic a través de Internet. Para conectarse, presione y suelte el botón y espere a que el LED de estado parpadee tres veces en verde.

Conectores

Conector de red

Conector Ethernet RJ45 con alimentación a través de Ethernet Plus (PoE+).

UL: La alimentación a través de Ethernet (PoE) se hará a través de Ethernet IEEE 802.3af/802.3at Tipo 1, Clase 3, o de alimentación a través de Ethernet Plus (PoE +) IEEE 802.3 at Tipo 2 Clase 4 que ofrezca 44–57 V CC, 15,4 W / 30 W. La alimentación a través de Ethernet (PoE) se ha evaluado conforme a UL con AXIS T8133 Midspan 30 W 1 puerto.

Prioridad de potencia

Este dispositivo puede recibir alimentación mediante una entrada de PoE o CC. Vea Conector de red y Conector de alimentación.

Cuando PoE y CC se conectan antes de que se encienda el dispositivo, PoE se utiliza para la alimentación.

PoE y CC están conectados y PoE está conectado actualmente. Cuando se pierde PoE, el dispositivo utiliza CC para proporcionar alimentación sin reiniciar.

PoE y CC están conectados y CC está conectado actualmente. Cuando se pierde CC, el dispositivo se reinicia y utiliza PoE para proporcionar alimentación.

Cuando se utiliza CC durante el inicio y se conecta PoE una vez que se ha iniciado el dispositivo, se utiliza CC para la alimentación.

Cuando se utiliza PoE durante el inicio y se conecta CC una vez que se ha iniciado el dispositivo, se utiliza PoE para la alimentación.

Conector de alimentación

Bloque de terminales de 2 pines para la entrada de alimentación de CC. Use una fuente de alimentación limitada (LPS) que cumpla los requisitos de seguridad de baja tensión (SELV) con una potencia nominal de salida limitada a ≤100 W o una corriente nominal de salida limitada a ≤5 A.

| Función | Pin | Notas | Especificaciones |

| Tierra CC (GND) | 1 | 0 V CC | |

| Entrada CC | 2 | Para alimentar el dispositivo cuando no se use la alimentación a través de Ethernet. Nota: Este pin solo se puede utilizar como entrada de alimentación. | 12 V CC, 36 W máx. |

UL: Una fuente de alimentación UL 603 debe suministrar la alimentación de CC, en función de la aplicación, con las clasificaciones adecuadas.

Conector de relé

Un bloque de terminales de 4 pines para relés de forma de contacto C que se pueden utilizar, por ejemplo, para controlar una cerradura o una interfaz para una puerta. Si se utiliza con una carga inductiva, por ejemplo, un bloqueo, conecte un diodo en paralelo a la carga como protección contra transitorios de tensión.

| Función | Pin | Notas | Especificaciones |

| Tierra CC (GND) | 1 | 0 V CC | |

| NO | 2 | Normalmente abierto. Para conectar dispositivos de relés. Conecte un bloqueo de seguridad negativa entre NO y masa CC. Los dos pines de relé se separan de forma galvanizada del resto del circuito si no se utilizan puentes. | Corriente máx. = 2 A Voltaje máx. = 30 V CC |

| COM | 3 | Común | |

| NC | 4 | Normalmente cerrado. Para conectar dispositivos de relés. Conecte un bloqueo de seguridad negativa entre NC y masa CC. Los dos pines de relé se separan de forma galvanizada del resto del circuito si no se utilizan puentes. |

Puente de alimentación de relé

Cuando el puente de alimentación de relé está colocado, conecta 12 V CC o 24 V CC al pin COM del relé.

Se puede utilizar para conectar una cerradura entre los pines GND y NO, o GND y NC.

| Fuente de alimentación | Potencia máxima a 12 V CC | Potencia máxima a 24 V CC |

| CC IN | 2 000 mA | 1 000 mA |

| PoE | 350 mA | 150 mA |

| PoE+ | 1100 mA | 500 mA |

Conector de 1 entrada

Un bloque de terminales de 4 pines para la entrada.

Admite supervisión con resistencias de final de línea. Si se interrumpe la conexión, se activa una alarma. Para utilizar entradas con supervisión, debe instalar resistencias de fin de línea. Use el diagrama de conexión para las entradas supervisadas. Vea Entradas con supervisión.

| Función | Pin | Notas | Especificaciones |

| Tierra CC | 1, 3 | 0 V CC | |

| Entrada | 2, 4 | Entrada digital o entrada supervisada: conéctela al pin 1 o 3 respectivamente para activar, o dejar flotando (desconectado) para desactivar. | De 0 a 30 V CC máx. |

La longitud de cable cualificada es de hasta 200 m (656 ft) si se cumplen los siguientes requisitos de cable: AWG 24.

RS485 y conector de E/S

Un bloque de terminales de 8 pines que incluye RS485 de 4 pines y E/S de 4 pines.

RS485

| Función | Pin | Nota | Especificaciones |

| Tierra CC (GND) | 1 | 0 V CC | |

| Salida de CC (+12 V) | 2 | Suministra alimentación a los dispositivos auxiliares, por ejemplo, sensores Modbus. | 12 V CC, máx. 200 mA |

| A | 3 | ||

| B | 4 |

E/S

| Función | Pin | Nota | Especificaciones |

| Salida digital | 5 | Si se utiliza con una carga inductiva, por ejemplo, un relé, conecte un diodo en paralelo a la carga como protección contra transitorios de tensión. | De 0 a 30 V CC máx., colector abierto, 100 mA |

| Salida digital | 6 | Si se utiliza con una carga inductiva, por ejemplo, un relé, conecte un diodo en paralelo a la carga como protección contra transitorios de tensión. | De 0 a 30 V CC máx., colector abierto, 100 mA |

| Entrada | 7 | Entrada digital o entrada supervisada: conéctela al pin 1 para activarla, o bien déjela suelta (sin conectar) para desactivarla. | 0 a máx. 30 V CC |

| Salida digital | 8 | Si se utiliza con una carga inductiva, por ejemplo, un relé, conecte un diodo en paralelo a la carga como protección contra transitorios de tensión. | De 0 a 30 V CC máx., colector abierto, 100 mA |

- La longitud de cable cualificada para RS485 es de hasta 1000 m (3281 ft) si se cumplen los siguientes requisitos del cable: 1 par trenzado con blindaje, AWG 24, impedancia de 120 ohmios.

- La longitud del cable cualificado para E/S es de hasta 200 m (656 ft).

Conector de E/S

Utilice el conector auxiliar con dispositivos externos, por ejemplo, en combinación con detección de movimiento, activación de eventos y notificaciones de alarma. Además del punto de referencia de 0 V CC y la alimentación (salida de CC), el conector auxiliar ofrece la interfaz para:

- Entrada digital

- Conectar dispositivos que puedan alternar entre circuitos cerrados y abiertos, por ejemplo, sensores PIR, contactos de puertas y ventanas o detectores de cristales rotos.

- Entrada supervisada

- Permite detectar la manipulación de una señal digital.

- Salida digital

- Para conectar dispositivos externos como relés y LED. Los dispositivos conectados pueden activarse mediante la interfaz de programación de aplicaciones VAPIX® o desde la página web del producto.

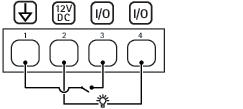

Bloque de terminales de 4 pines

| Función | Pin | Notas | Especificaciones |

| Tierra CC | 1 | 0 V CC | |

| Salida de CC | 2 | Se puede utilizar para alimentar equipos auxiliares. Nota: Este pin solo se puede utilizar como salida de alimentación. | 12 V CC Carga máxima = 50 mA en total |

| Configurable (entrada o salida) | 3–4 | Entrada digital o entrada supervisada: conéctela al pin 1 para activarla o déjela suelta (sin conectar) para desactivarla. Para usar la entrada supervisada, instale las resistencias de final de línea. Consulte el diagrama de conexiones para obtener información sobre cómo conectar las resistencias. | De 0 a 30 V CC máx. |

| Salida digital: conectada internamente a pin 1 (tierra CC) cuando está activa, y suelta (desconectada) cuando está inactiva. Si se utiliza con una carga inductiva, por ejemplo, un relé, conecte un diodo en paralelo con la carga para protegerla contra transitorios de tensión. Las E/S son capaces de alimentar una carga externa de 12 V CC, 50 mA (máx. combinado), si se utiliza la salida interna de 12 V CC (pin 2). En caso de usar conexiones de colector abierto en combinación con una fuente de alimentación externa, las E/S pueden gestionar el suministro de CC de 0 – 30 V CC, 100 mA cada una. | De 0 a 30 V CC máx., colector abierto, 100 mA |

- Tierra CC

- Salida de CC 12 V

- E/S configurada como entrada

- E/S configurada como salida

Conector de 2 entrada

Dos bloques de terminales de 2 pines para seguridad positiva, como detectores de rotura de vidrio o de incendio.

UL: El conector no ha sido evaluado conforme a UL para el uso de una alarma antirrobo o antiincendios.

| Función | Pin | Notas | Especificaciones |

| Tierra CC | 1 | 0 V CC | |

| Entrada | 2 | Entrada digital o entrada supervisada: conéctela al pin 1 para activarla o déjela suelta (sin conectar) para desactivarla. | De 0 a 30 V CC máx. |

| Función | Pin | Notas | Especificaciones |

| Tierra CC | 1 | 0 V CC | |

| Entrada | 2 | Entrada digital o entrada supervisada: conéctela al pin 1 para activarla o déjela suelta (sin conectar) para desactivarla. | De 0 a 30 V CC máx. |

Entradas con supervisión

Para usar entradas supervisadas, instale resistencias de final de línea según el siguiente diagrama.

Parallel first connection (Primera conexión en paralelo)

Los valores de la resistencia deben ser de 4,7 KΩ y 22 KΩ.

Primera conexión en serie

Los valores de la resistencia deben ser los mismos y los posibles son 1 kΩ, 2,2 kΩ, 4,7 kΩ y 10 kΩ, 1 %, estándar de 1/4 vatio.

Se recomienda el uso de cables trenzados y blindados. Conecte el blindaje a 0 V CC.

| Estado | Descripción |

| Abierto | El switch supervisado está en modo abierto. |

| Cerrado | El switch supervisado está en modo cerrado. |

| Corto | El cable de E/S o Entrada 1-5 está en cortocircuito con tierra. |

| Cortar | El cable de E/S o de entrada 1-5 se corta y se deja abierto sin ruta actual a tierra. |

Localización de problemas

Restablecimiento a la configuración predeterminada de fábrica

Es preciso tener cuidado si se va a restablecer la configuración predeterminada de fábrica. Todos los valores, incluida la dirección IP, se restablecerán a la configuración predeterminada de fábrica.

Para restablecer el producto a la configuración predeterminada de fábrica:

Desconecte la alimentación del producto.

Mantenga pulsado el botón de control mientras vuelve a conectar la alimentación. Vea Guía de productos.

Mantenga pulsado el botón de control durante 25 segundos hasta que el indicador LED de estado se ponga en ámbar por segunda vez.

Suelte el botón de control. El proceso finalizará cuando el indicador LED de estado se ilumine en color verde. Si no hay ningún servidor DHCP disponible en la red, la dirección IP del dispositivo adoptará de forma predeterminada una de las siguientes:

Dispositivos con AXIS OS 12.0 y posterior: Obtenido de la subred de dirección de enlace local (169.254.0.0/16)

Dispositivos con AXIS OS 11.11 y anterior: 192.168.0.90/24

Utilice las herramientas del software de instalación y gestión para asignar una dirección IP, configurar la contraseña y acceder al producto.

También puede restablecer los parámetros a la configuración predeterminada de fábrica a través de la interfaz web del dispositivo. Vaya a Mantenimiento > Configuración predeterminada de fábrica y haga clic en Predeterminada.

Opciones de AXIS OS

Axis ofrece gestión del software del producto según la vía activa o las vías de asistencia a largo plazo (LTS). La vía activa implica acceder de forma continua a todas las características más recientes del producto, mientras que las vías LTS proporcionan una plataforma fija con versiones periódicas dedicadas principalmente a correcciones de errores y actualizaciones de seguridad.

Se recomienda el uso de AXIS OS desde la vía activa si desea acceder a las características más recientes o si utiliza la oferta de sistemas de extremo a extremo de Axis. Las vías LTS se recomiendan si se usan integraciones de terceros que no se validan de manera continua para la última vía activa. Con LTS, los productos pueden preservar la ciberseguridad sin introducir modificaciones funcionales significativas ni afectar a las integraciones existentes. Para obtener información más detallada sobre la estrategia de software de dispositivos Axis, visite axis.com/support/device-software.

Comprobar la versión de AXIS OS

AXIS OS determina la funcionalidad de nuestros dispositivos. Cuando solucione un problema, le recomendamos que empiece comprobando la versión de AXIS OS actual. La versión más reciente podría contener una corrección que solucione su problema concreto.

Para comprobar la versión de AXIS OS:

Vaya a la interfaz web del dispositivo > Status (estado).

Consulte la versión de AXIS OS en Device info (información del dispositivo).

Actualización de AXIS OS

- Al actualizar el software del dispositivo, se guardan los ajustes preconfigurados y personalizados. Axis Communications AB no puede garantizar que se guarden los ajustes, incluso si las funciones están disponibles en la nueva versión del AXIS OS.

- A partir del AXIS OS 12.6, es preciso instalar todas las versiones LTS entre la versión actual de su dispositivo y la versión de destino. Por ejemplo, si la versión del software del dispositivo actualmente instalada es AXIS OS 11.2, deberá instalar la versión LTS AXIS OS 11.11 antes de poder actualizar el dispositivo a AXIS OS 12.6. Para obtener más información, consulte Portal AXIS OS: Ruta de actualización.

- Asegúrese de que el dispositivo permanece conectado a la fuente de alimentación durante todo el proceso de actualización.

- Al actualizar el dispositivo con el AXIS OS más reciente en la pista activa, el producto obtiene las últimas funciones disponibles. Lea siempre las instrucciones de actualización y las notas de versión disponibles en cada nueva versión antes de la actualización. Para encontrar el AXIS OS y las notas de versión más recientes, consulte axis.com/support/device-software.

Descargue en su ordenador el archivo de AXIS OS, disponible de forma gratuita en axis.com/support/device-software.

Inicie sesión en el dispositivo como administrador.

Vaya a Maintenance > AXIS OS upgrade (mantenimiento > actualización de AXIS OS) y haga clic en Upgrade (actualizar).

- Una vez que la actualización ha terminado, el producto se reinicia automáticamente.

Problemas técnicos y posibles soluciones

Problemas para actualizar AXIS OS

Error en la actualización de AXIS OS Cuando se produce un error en la actualización, el dispositivo vuelve a cargar la versión anterior. La causa más frecuente es que se ha cargado el archivo de AXIS OS incorrecto. Asegúrese de que el nombre del archivo de AXIS OS corresponde a su dispositivo e inténtelo de nuevo. |

Problemas tras la actualización de AXIS OS Si tiene problemas después de actualizar, vuelva a la versión instalada anteriormente desde la página de Mantenimiento. |

Problemas al configurar la dirección IP

No se puede configurar la dirección IP

|

Problemas de acceso al dispositivo

No puede iniciar sesión accediendo al dispositivo desde un navegador Cuando HTTPS esté habilitado, asegúrese de utilizar el protocolo correcto (HTTP o HTTPS) al intentar iniciar sesión. Es posible que deba escribir manualmente Si ha olvidado la contraseña de la cuenta de administrador, deberá restablecer el dispositivo a la configuración de fábrica. Para consultar las instrucciones, vea Restablecimiento a la configuración predeterminada de fábrica. |

El servidor DHCP ha cambiado la dirección IP Las direcciones IP obtenidas de un servidor DHCP son dinámicas y pueden cambiar. Si la dirección IP ha cambiado, acceda a la utilidad AXIS IP Utility o AXIS Device Manager para localizar el dispositivo en la red. Identifique el dispositivo utilizando el modelo o el número de serie, o por el nombre de DNS (si se ha configurado el nombre). Si es preciso, puede asignar manualmente una dirección IP estática. Para ver las instrucciones, vaya a axis.com/support. |

Error de certificado cuando se utiliza IEEE 802.1X Para que la autenticación funcione correctamente, los ajustes de fecha y hora del dispositivo de Axis se deben sincronizar con un servidor NTP. Vaya a Sistema > Fecha y hora. |

El navegador no es compatible Para obtener una lista de los navegadores recomendados, consulte Compatibilidad con navegadores. |

No se puede acceder externamente al dispositivo. Para acceder al dispositivo externamente, le recomendamos que use una de las siguientes aplicaciones para Windows®:

Para obtener instrucciones y descargas, vaya a axis.com/vms. |

Problemas con MQTT

No se puede conectar a través del puerto 8883 con MQTT a través de SSL El firewall bloquea el tráfico que usa el puerto 8883 por considerarlo inseguro. En algunos casos, el servidor/intermediario podría no proporcionar un puerto específico para la comunicación MQTT. Aun podría ser posible utilizar MQTT a través de un puerto utilizado normalmente para el tráfico HTTP/HTTPS.

|

Problemas con el funcionamiento del dispositivo

El calefactor delantero y el limpiaparabrisas no funcionan Si el calefactor delantero o el limpiaparabrisas no se encienden, compruebe que la cubierta superior esté correctamente fijada a la parte inferior de la unidad de alojamiento. |

Si no encuentra aquí lo que busca, pruebe a visitar la sección de solución de problemas en axis.com/support.

Contactar con la asistencia técnica

Si necesita más ayuda, vaya a axis.com/support.