Impostazioni preliminari

Individuazione del dispositivo sulla rete

Per trovare i dispositivi Axis sulla rete e assegnare loro un indirizzo IP in Windows®, utilizza AXIS IP Utility o AXIS Device Manager. Queste applicazioni sono entrambe gratuite e possono essere scaricate dal sito Web axis.com/support.

Per ulteriori informazioni su come trovare e assegnare indirizzi IP, andare alla sezione Come assegnare un indirizzo IP e accedere al dispositivo.

Supporto browser

Il dispositivo può essere utilizzato con i seguenti browser:

ChromeTM | EdgeTM | Firefox® | Safari® | |

Windows® | ✓ | ✓ | * | * |

macOS® | ✓ | ✓ | * | * |

Linux® | ✓ | ✓ | * | * |

Altri sistemi operativi | * | * | * | * |

✓: Consigliato

*: Supportato con limitazioni

Aprire l'interfaccia Web del dispositivo

Aprire un browser e digitare il nome di host o l'indirizzo IP del dispositivo Axis.

Se non si conosce l'indirizzo IP, utilizzare AXIS IP Utility o AXIS Device Manager per individuare il dispositivo sulla rete.

Digitare il nome utente e password. Se si accede al dispositivo per la prima volta, è necessario creare un account amministratore. Vedere Crea un account amministratore.

Per le descrizioni di tutti i comandi e le opzioni nell'interfaccia Web del dispositivo, consultare Interfaccia Web.

Crea un account amministratore

La prima volta che si accede al dispositivo, è necessario creare un account amministratore.

Inserire un nome utente.

Inserire una password. Vedere Password sicure.

Reinserire la password.

Accettare il contratto di licenza.

Fare clic su Add account (Aggiungi account).

Il dispositivo non ha un account predefinito. In caso di smarrimento della password dell'account amministratore, è necessario reimpostare il dispositivo. Vedere Ripristino delle impostazioni predefinite di fabbrica.

Password sicure

Utilizzare HTTPS (abilitato per impostazione predefinita) per impostare la password o altre configurazioni sensibili in rete. HTTPS consente connessioni di rete sicure e crittografate, proteggendo così i dati sensibili, come le password.

La password del dispositivo è il sistema di protezione principale dei dati e dei servizi. I dispositivi Axis non impongono criteri relativi alla password poiché i dispositivi potrebbero essere utilizzati in vari tipi di installazioni.

Per proteggere i dati consigliamo vivamente di:

Utilizzare una password con almeno 8 caratteri, creata preferibilmente da un generatore di password.

Non mostrare la password.

Cambiare la password a intervalli regolari, almeno una volta all'anno.

Verificare che nessuno abbia alterato il software del dispositivo

- Per verificare che il dispositivo disponga del firmware AXIS OS originale o per prendere il controllo completo del dispositivo dopo un attacco alla sicurezza:

Ripristinare le impostazioni predefinite di fabbrica. Vedere Ripristino delle impostazioni predefinite di fabbrica.

Dopo il ripristino, l'avvio sicuro garantisce lo stato del dispositivo.

Configurare e installare il dispositivo.

Panoramica dell'interfaccia Web

Questo video mette a disposizione una panoramica dell'interfaccia Web del dispositivo.

Configurare il dispositivo

Configurazione di una porta I/O

Andare a Device > I/Os and relays > AXIS A9210 > I/Os (Dispositivo > I/O e relè > AXIS A9210 > I/O).

Fare clic su per espandere le impostazioni della porta I/O.

Rinominare la porta.

Configurare lo stato normale. Fare clic su per il circuito aperto o su per il circuito chiuso.

Per configurare la porta I/O come input:

In Direction (Direzione), fare clic su.

Per monitorare lo stato dell'input, abilitare Supervised (Supervisionato). Vedere Ingressi con supervisione.

- Nota

Nelle API, le porte I/O supervisionate funzionano in modo diverso dalle porte di input supervisionate. Per ulteriori informazioni, andare alla libreria VAPIX®.

Per configurare la porta I/O come output:

In Direction (Direzione), fare clic su.

Per visualizzare gli URL per attivare e disattivare i dispositivi connessi, andare a Toggle port URL (Alterna URL porta).

Configurazione di un relè

Andare a Device > I/Os and relays > AXIS A9210 > Relays (Dispositivo > I/O e relè > AXIS A9210 > Relè).

Fare clic su per espandere le impostazioni del relè.

Abilitare Relay (Relè).

Rinominare il relè.

Per visualizzare gli URL per attivare e disattivare il relè, andare a Toggle port URL (Alterna URL porta).

Imposta regole per eventi

Per ulteriori informazioni, consultare Guida iniziale per le regole eventi.

Attivazione di un'azione

Andare a System > Events (Sistema > Eventi) e aggiungere una regola. La regola consente di definire quando il dispositivo eseguirà determinate azioni. È possibile impostare regole pianificate, ricorrenti o attivate manualmente.

Immettere un Name (Nome).

Selezionare la Condition (Condizione) che deve essere soddisfatta per attivare l'azione. Se si specifica più di una condizione per la regola, devono essere soddisfatte tutte le condizioni per attivare l'azione.

Selezionare quale Action (Azione) eseguire quando le condizioni sono soddisfatte.

- Se vengono apportate modifiche a una regola attiva, tale regola deve essere abilitata nuovamente per rendere valide le modifiche.

Interfaccia Web

Il supporto per le funzionalità e le impostazioni descritte in questa sezione varia da un dispositivo all'altro. Questa icona indica che la funzione o l'impostazione è disponibile solo in certi dispositivi.

Mostra o nascondi il menu principale. Accedere alle note di rilascio. Accedere alla guida dispositivo. Modificare la lingua. Imposta il tema chiaro o il tema scuro. Il menu contestuale contiene:

Il menu contestuale contiene:

|

Stato

Informazioni sui dispositivi

Mostra le informazioni sul dispositivo, compresa la versione AXIS OS e il numero di serie.

Upgrade AXIS OS (Aggiorna AXIS OS): Aggiorna il software sul dispositivo. Porta l'utente sulla pagina Manutenzione dove è possibile eseguire l'aggiornamento. |

Stato sincronizzazione ora

Mostra le informazioni di sincronizzazione NTP, inclusa l'eventuale sincronizzazione del dispositivo con un server NTP e il tempo che rimane fino alla sincronizzazione successiva.

NTP settings (Impostazioni NTP): visualizza e aggiorna le impostazioni NTP. Porta l'utente alla pagina Time and location (Ora e posizione) dove è possibile modificare le impostazioni NTP. |

Sicurezza

Mostra il tipo di accesso attivo al dispositivo, i protocolli di crittografia in uso e se sono consentite app non firmate. I consigli di impostazione sono basati sulla Guida alla protezione AXIS OS.

Hardening guide (Guida alla protezione): fare clic per andare su Guida alla protezione di AXIS OS, dove è possibile ottenere ulteriori informazioni sulla cybersecurity per i dispositivi Axis e le best practice. |

Clienti collegati

Mostra il numero di connessioni e client connessi.

View details (Visualizza dettagli): Consente di visualizzare e aggiornare l'elenco dei client connessi. L'elenco mostra l'indirizzo IP, il protocollo, la porta, lo stato e il PID/processo di ogni connessione. |

Dispositivo

I/O e relè

AXIS A9210

I/O Ingresso

Output: abilitare questa opzione per attivare i dispositivi collegati.

I/O: abilitare questa opzione per attivare i dispositivi collegati quando la porta è configurata come uscita.

|

Relè

|

AXIS A9910

È possibile collegare fino a 16 AXIS A9910 a un AXIS A9210 per supportare 128 I/O, 64 relè e 64 sensori Modbus. La distanza massima dall'AXIS A9210 all'ultimo AXIS A9910 è di 1000 m.

Add encryption key (Aggiungi chiave di crittografia): fare clic su questa opzione per impostare una chiave di crittografia per garantire la comunicazione crittografata. Add AXIS A9910 (Aggiungi AXIS A9910): fare clic per aggiungere un modulo di espansione.

|

I/O I/O: abilitare questa opzione per attivare i dispositivi collegati quando la porta è configurata come uscita.

|

Relè

|

Allarmi

Device motion (Movimento dispositivo): Attivalo per attivare un allarme nel tuo sistema quando rileva un movimento del dispositivo. Casing open (Alloggiamento aperto): abilitare questa opzione per far scattare un allarme nel sistema quando rileva un alloggiamento del door controller aperto. Disabilitare questa opzione per i door controller barebone. External tamper (Manomissione esterna): abilitare questa opzione per attivare un allarme nel sistema quando rileva una manomissione esterna. Ad esempio, quando qualcuno apre e chiude l'armadietto esterno.

|

Monitoraggio dell'alimentazione

Unità principale

Connected devices (Dispositivi connessi): Mostra lo stato, il nome, l'indirizzo e il consumo energetico dei dispositivi connessi, compreso il consumo energetico di tutti i relè, di tutte le porte RS485 e di tutti gli AUX. |

Periferiche

Sensori

Mostra una panoramica dei sensori collegati ad AXIS A9210. È possibile collegare fino a 8 sensori Modbus direttamente sulla porta RS485 o estendere a 16 AXIS A9910 per avere 64 sensori Modbus su un singolo AXIS A9210.

Aggiungi: fare clic sull'opzione per aggiungere un sensore.

|

|

App

Aggiungi app: Installa una nuova app. Find more apps (Trova altre app): Trova altre app da installare. Verrà visualizzata una pagina panoramica delle app Axis. Consenti app prive di firma: Attiva per permettere che siano installate app senza firma. Visualizzare gli aggiornamenti sulla sicurezza nelle app AXIS OS e ACAP. Nota Eseguire più app allo stesso tempo può avere un impatto sulle prestazioni del dispositivo. Usa l'interruttore vicino al nome dell'app per l'avvio o l'arresto dell'app. Open (Apri): Accedi alle impostazioni dell'app. Le impostazioni disponibili dipendono dall'applicazione. Alcune applicazioni non sono dotate di impostazioni. Il menu contestuale può contenere una o più delle seguenti opzioni:

|

Sistema

Ora e ubicazione

Data e ora

Le impostazioni della lingua del browser Web influenzano il formato dell'ora.

Consigliamo di eseguire la sincronizzazione di data e ora del dispositivo usando un server NTP.

Synchronization (Sincronizzazione): selezionare un'opzione per la sincronizzazione di data e ora del dispositivo.

Fuso orario: selezionare il fuso orario da utilizzare. L'ora legale e l'ora solare si alterneranno automaticamente.

Nota Il sistema utilizza le impostazioni di data e ora in tutte le registrazioni, i registri e le impostazioni di sistema. |

Ubicazione dei dispositivi

Immettere la posizione del dispositivo. Il sistema di gestione video può utilizzare queste informazioni per posizionare il dispositivo su una mappa.

|

Rete

IPv4

Assign IPv4 automatically (Assegna automaticamente IPv4): Selezionare IPv4 automatico (DHCP) per consentire alla rete di assegnare automaticamente l'indirizzo IP, la subnet mask e il router, senza necessità di configurazione manuale. Si consiglia l'uso dell'assegnazione IP automatica (DHCP) per la maggior parte delle reti. Indirizzo IP: Inserire un indirizzo IP univoco per il dispositivo. Gli indirizzi IP fissi possono essere assegnati casualmente in reti isolate, a condizione che ogni indirizzo sia univoco. Per evitare conflitti, si consiglia di contattare l'amministratore di rete prima di assegnare un indirizzo IP statico. Subnet mask: Immetti la subnet mask per definire quali indirizzi sono all'interno della rete locale. Qualsiasi indirizzo fuori dalla rete locale passa attraverso il router. Router: Inserire l'indirizzo IP del router predefinito (gateway) utilizzato per connettere i dispositivi collegati a reti diverse e a segmenti di rete. Fallback to static IP address if DHCP isn't available (Fallback all'indirizzo IP fisso se DHCP non è disponibile): selezionalo se vuoi aggiungere un indirizzo IP statico da usare come fallback se DHCP non è disponibile e non è possibile assegnare in automatico un indirizzo IP. Nota Se DHCP non è disponibile e il dispositivo utilizza un fallback dell'indirizzo statico, l'indirizzo statico viene configurato con un ambito limitato. |

IPv6

Assign IPv6 automatically (Assegna automaticamente IPv6): Selezionare questa opzione per attivare IPv6 e consentire al router di rete di assegnare automaticamente un indirizzo IP al dispositivo. |

Nome host

Assign hostname automatically (Assegna automaticamente il nome host): Selezionare questa opzione per consentire al router di rete di assegnare automaticamente un nome host al dispositivo. Nome host: Immetti manualmente il nome host da usare come metodo alternativo per accedere al dispositivo. Il report del server e il registro di sistema utilizzano il nome host. I caratteri consentiti sono A–Z, a–z, 0–9 e -. Abilitare gli aggiornamenti DNS dinamici: Consentire al proprio dispositivo di aggiornare automaticamente le registrazioni del server dei nomi di dominio ogni volta che cambia l'indirizzo IP. Registra nome DNS: Inserire un nome dominio univoco che punti all'indirizzo IP del dispositivo. I caratteri consentiti sono A–Z, a–z, 0–9 e -. TTL: il Time To Live (TTL) stabilisce per quanto tempo una registrazione DNS resta valida prima che debba essere aggiornata. |

Server DNS

Assign DNS automatically (Assegna automaticamente DNS): Selezionare questa opzione per consentire al server DHCP di assegnare automaticamente i domini di ricerca e gli indirizzi del server DNS al dispositivo. Si consiglia il DNS automatico (DHCP) per la maggior parte delle reti. Search domains (Domini di ricerca): Quando si utilizza un nome host non completo, fare clic su Add search domain (Aggiungi dominio di ricerca) e inserire un dominio in cui cercare il nome host utilizzato dal dispositivo. DNS servers (Server DNS): Fare clic su Add DNS server (Aggiungi server DNS) e inserire l'indirizzo IP del server DNS. Offre la conversione dei nomi host in indirizzi IP nella rete. |

Se il DHCP è disabilitato, le funzionalità che dipendono dalla configurazione automatica della rete, quali nome host, server DNS, NTP e altre, potrebbero smettere di funzionare.

HTTP e HTTPS

HTTPS è un protocollo che fornisce la crittografia per le richieste di pagine da parte di utenti e per le pagine restituite dal server Web. Lo scambio di informazioni crittografate è regolato dall'utilizzo di un certificato HTTPS, che garantisce l'autenticità del server.

Per utilizzare HTTPS nel dispositivo, è necessario installare un certificato HTTPS. Andare a System > Security (Sistema > Sicurezza) per creare e installare i certificati.

Allow access through (Consenti l'accesso tramite): Selezionare questa opzione se a un utente è consentito connettersi al dispositivo tramite HTTP, HTTPS o entrambi i protocolli HTTP e HTTPS. Nota Se si visualizzano pagine Web crittografate tramite HTTPS, è possibile che si verifichi un calo delle prestazioni, soprattutto quando si richiede una pagina per la prima volta. HTTP port (Porta HTTP): inserire la porta HTTP da utilizzare. Il dispositivo consente l'utilizzo della porta 80 o di qualsiasi porta nell'intervallo 1024-65535. Se è stato eseguito l'accesso come amministratore, è possibile immettere qualsiasi porta nell'intervallo da 1 a 1023. Se si utilizza una porta in questo intervallo, viene visualizzato un avviso. HTTPS port (Porta HTTPS): inserire la porta HTTPS da utilizzare. Il dispositivo consente l'utilizzo della porta 443 o di qualsiasi porta nell'intervallo 1024-65535. Se è stato eseguito l'accesso come amministratore, è possibile immettere qualsiasi porta nell'intervallo da 1 a 1023. Se si utilizza una porta in questo intervallo, viene visualizzato un avviso. Certificato: selezionare un certificato per abilitare HTTPS per il dispositivo. |

Protocolli di individuazione in rete

Bonjour®: attivare per consentire il rilevamento automatico sulla rete. Nome Bonjour: Inserire un nome descrittivo che deve essere visibile sulla rete. Il nome predefinito è il nome del dispositivo e l'indirizzo MAC. UPnP®: attivare per consentire il rilevamento automatico sulla rete. UPnP name: Inserire un nome descrittivo che deve essere visibile sulla rete. Il nome predefinito è il nome del dispositivo e l'indirizzo MAC. WS-Discovery: attivare per consentire il rilevamento automatico sulla rete. LLDP e CDP: attivare per consentire il rilevamento automatico sulla rete. La disattivazione di LLDP e CDP può influire sulla negoziazione dell'alimentazione PoE. Per risolvere eventuali problemi con la negoziazione dell'alimentazione PoE, configurare lo switch PoE solo per la negoziazione dell'alimentazione PoE dell'hardware. |

Connessione al cloud con un clic

One-Click Cloud Connect (O3C), utilizzato in combinazione con un servizio O3C, offre un accesso Internet facile e sicuro a video in diretta e registrati, accessibili da qualsiasi ubicazione. Per ulteriori informazioni, vedere axis.com/end-to-end-solutions/hosted-services.

Allow O3C (Consenti O3C):

Proxy settings (Impostazioni proxy): Se necessario, inserire le impostazioni proxy per collegarsi al server proxy. Host: Inserire l'indirizzo del server del proxy. Porta: inserire il numero della porta utilizzata per l'accesso. Accesso e Password: se necessario, immettere un nome utente e una password per il server proxy. Metodo di autenticazione:

Owner authentication key (OAK) (Chiave di autenticazione proprietario (OAK): Fare clic su Get key (Ottieni chiave) per recuperare la chiave di autenticazione proprietaria. Questo è possibile solo se il dispositivo è connesso a Internet senza un firewall o un proxy. |

SNMP

SNMP (Simple Network Management Protocol) consente il monitoraggio e la gestione in remoto dei dispositivi di rete.

SNMP: Selezionare la versione di SNMP da utilizzare.

Nota Tutti i trap Axis Video MIB vengono abilitati quando si attivano i trap SNMP v1 e v2c. Per ulteriori informazioni, vedere AXIS OS Portal > SNMP (Poortale sistema operativo AXIS > SNMP).

|

Sicurezza

Certificati

I certificati sono utilizzati per autenticare i dispositivi in una rete. I tipi di certificati supportati da questo dispositivo sono due:

Questi formati sono supportati:

Importante Se il dispositivo viene ripristinato alle impostazione di fabbrica, tutti i certificati vengono eliminati. Qualsiasi certificato CA preinstallato viene reinstallato. Add certificate (Aggiungi certificato): fare clic sull'opzione per aggiungere un certificato. Si apre una guida passo dopo passo.

Il menu contestuale contiene:

Secure keystore (Archivio chiavi sicuro):

|

Controllo degli accessi di rete e crittografia

IEEE 802.1x IEEE 802.1x è uno standard IEEE per il controllo di ammissione alla rete in base alla porta che fornisce un'autenticazione sicura di dispositivi di rete cablati e wireless. IEEE 802.1x è basato su EAP (Extensible Authentication Protocol). Per accedere a una rete protetta da IEEE 802.1x, i dispositivi di rete devono autenticarsi. L'autenticazione viene eseguita da un server di autenticazione, generalmente un server RADIUS (ad esempio FreeRADIUS e Microsoft Internet Authentication Server). IEEE 802.1AE MACsec IEEE 802.1AE MACsec rappresenta uno standard IEEE per la sicurezza MAC (Media Access Control) che definisce la riservatezza e l'integrità dati senza connessione per i protocolli indipendenti di accesso ai media. Certificati Se configurato senza un certificato CA, la convalida del certificato del server verrà disabilitata e il dispositivo cercherà in questo caso di autenticarsi a prescindere dalla rete a cui è connesso. Nell'implementazione di Axis, quando si utilizza un certificato, il dispositivo e il server di autenticazione si autenticano con certificati digitali mediante EAP-TLS (Extensible Authentication Protocol - Transport Layer Security). Per consentire al dispositivo di accedere a una rete protetta tramite certificati, è necessario installare un certificato client firmato sul dispositivo. Metodo di autenticazione: selezionare un tipo EAP impiegato per l'autenticazione. Client Certificate (Certificato client): selezionare un certificato client per utilizzare IEEE 802.1x. Il server di autenticazione utilizza il certificato per convalidare l'identità del client. Certificati CA: selezionare i certificati CA per convalidare l'identità del server di autenticazione. Quando non ne viene selezionato nessun certificato, il dispositivo tenterà di autenticarsi a prescindere dalla rete a cui è connesso. EAP identity (Identità EAP): Immettere l'identità utente associata al certificato del client. EAPOL version (Versione EAPOL): Selezionare la versione EAPOL utilizzata nello switch di rete. Use IEEE 802.1x (Usa IEEE 802.1x): Selezionare questa opzione per utilizzare il protocollo IEEE 802.1x. Le impostazioni sono a disposizione solo se si usa IEEE 802.1x PEAP-MSCHAPv2 come metodo di autenticazione:

Le impostazioni sono a disposizione solo se si usa IEEE 802.1ae MACsec (chiave Static CAK/Pre-Shared) come metodo di autenticazione:

|

Prevenire gli attacchi di forza bruta

Blocking (Blocco): Attiva per bloccare gli attacchi di forza bruta. Un attacco di forza bruta usa tentativi ed errori per indovinare le informazioni di accesso o le chiavi di crittografia. Blocking period (Periodo di blocco): Immettere il numero di secondi per cui si blocca un attacco di forza bruta. Blocking conditions (Condizioni di blocco): Immettere il numero di errori di autenticazione consentiti al secondo prima dell'inizio del blocco. È possibile impostare il numero di errori consentiti a livello di pagina e di dispositivo. |

Firewall

Firewall: Attivare per abilitare il firewall.

Per eccezioni al criterio predefinito, si può eseguire la creazione di regole che permettono o bloccano le connessioni al dispositivo da indirizzi, protocolli e porte specifici. + New rule (+ Nuova regola): Fare clic per la creazione di una regola.

LIMIT (LIMITE): Selezionare per accettare le connessioni dai dispositivi che corrispondono ai criteri definiti nella regola, ma applicare dei limiti per ridurre il traffico eccessivo.

Test rules (Testa regole): Fare clic per testare le regole definite.

|

Certificato AXIS OS con firma personalizzata

Serve un certificato AXIS OS con firma personalizzata per l'installazione di software di prova o software personalizzato di altro tipo di Axis sul dispositivo. Il certificato verifica che il software è stato approvato sia dal proprietario del dispositivo che da Axis. È possibile eseguire il software unicamente su uno specifico dispositivo identificabile tramite il suo numero di serie univoco e l'ID del chip. Solo Axis può creare certificati AXIS OS con firma personalizzata poiché Axis detiene la chiave per firmarli. Install (Installa): Fare clic per eseguire l'installazione del certificato. Il certificato deve essere installato prima del software. Il menu contestuale contiene:

|

Account

Account

Add account (Aggiungi account): Fare clic per aggiungere un nuovo account. Puoi aggiungere un massimo di 100 account. Account: Inserire un nome account univoco. New password (Nuova password): inserire una password per l'account. La lunghezza delle password deve essere compresa tra 1 e 64 caratteri. La password può contenere solo caratteri ASCII stampabili (codice da 32 a 126), quali lettere, numeri, segni di punteggiatura e alcuni simboli. Repeat password (Ripeti password): Immettere di nuovo la stessa password. Privileges (Privilegi):

Il menu contestuale contiene: Update account (Aggiorna account): Modifica le proprietà dell'account. Delete account (Elimina account): Elimina l'account. Non puoi cancellare l'account root. |

Accesso anonimo

Allow anonymous viewing (Consenti visualizzazione anonima): attiva questa opzione per permettere a chiunque l'accesso al dispositivo in qualità di visualizzatore senza accedere con un account utente. Allow anonymous PTZ operating (Consenti uso anonimo di PTZ): per permettere agli utenti anonimi di eseguire la panoramica, inclinazione e zoom dell'immagine, attiva questa opzione. |

Account SSH

Add SSH account (Aggiungi account SSH): Fare clic per aggiungere un nuovo account SSH.

Account: Inserire un nome account univoco. New password (Nuova password): inserire una password per l'account. La lunghezza delle password deve essere compresa tra 1 e 64 caratteri. La password può contenere solo caratteri ASCII stampabili (codice da 32 a 126), quali lettere, numeri, segni di punteggiatura e alcuni simboli. Repeat password (Ripeti password): Immettere di nuovo la stessa password. Commento: Inserire un commenti (facoltativo). Il menu contestuale contiene: Update SSH account (Aggiorna account SSH): Modifica le proprietà dell'account. Delete SSH account (Elimina account SSH): Elimina l'account. Non puoi cancellare l'account root. |

Configurazione OpenID

Se non è possibile utilizzare OpenID per eseguire l'accesso, utilizzare le credenziali Digest o Basic utilizzate quando è stato configurato OpenID per eseguire l'accesso.

Client ID (ID client): inserire il nome utente OpenID. Outgoing Proxy (Proxy in uscita): inserire l'indirizzo proxy che può essere utilizzato dalla connessione OpenID. Admin claim (Richiesta amministratore): inserire un valore per il ruolo di amministratore. Provider URL (URL provider): inserire il collegamento Web per l'autenticazione dell'endpoint API. Il formato deve https://[inserire URL]/.well-known/openid-configuration Operator claim (Richiesta operatore): inserire un valore per il ruolo di operatore. Require claim (Richiesta obbligatoria): inserire i dati che devono essere contenuti nel token. Viewer claim (Richiesta visualizzatore): inserire il valore per il ruolo visualizzatore. Remote user (Utente remoto): inserire un valore per identificare gli utenti remoti. In questo modo sarà possibile visualizzare l'utente corrente nell'interfaccia Web del dispositivo. Scopes (Ambiti): Ambiti opzionali che potrebbero far parte del token. Client secret (Segreto client): inserire la password OpenID Save (Salva): Fare clic per salvare i valori OpenID. Enable OpenID (Abilita OpenID): attivare per chiudere la connessione corrente e consentire l'autenticazione del dispositivo dall'URL del provider. |

Eventi

Regole

Una regola consente di definire le condizioni che attivano il dispositivo per l'esecuzione di un'azione. L'elenco mostra tutte le regole correntemente configurate nel dispositivo.

Puoi creare un massimo di 256 regole di azione.

Aggiungere una regola: Creare una regola. Nome: Immettere un nome per la regola. Wait between actions (Attesa tra le azioni): Inserisci il periodo di tempo minimo (hh:mm:ss) che deve trascorrere tra le attivazioni della regola. Risulta utile se la regola si attiva, ad esempio, nelle condizioni della modalità diurna/notturna, per evitare che piccole variazioni di luce durante l'alba e il tramonto attivino ripetutamente la regola. Condition (Condizione): Selezionare una condizione dall'elenco. Una condizione che deve essere soddisfatta affinché il dispositivo esegua un'azione. Se vengono definite più condizioni, devono essere tutte soddisfatte per attivare l'azione. Vedere Introduzione alle regole per gli eventi per ottenere informazioni riguardo a condizioni specifiche. Use this condition as a trigger (Utilizza questa condizione come trigger): Selezionare questa opzione affinché questa prima condizione operi solo in qualità di trigger di avvio. Vuol dire che una volta attivata la regola, essa rimane attiva purché tutte le altre condizioni siano soddisfatte, a prescindere dallo stato della prima condizione. Se non selezioni questa opzione, la regola sarà semplicemente attiva quando tutte le condizioni sono soddisfatte. Invert this condition (Inverti questa condizione): Selezionala se desideri che la condizione sia l'opposto della tua selezione. Aggiungere una condizione: fare clic per l'aggiunta di un'ulteriore condizione. Action (Azione): seleziona un'azione dalla lista e inserisci le informazioni necessarie. Vedere Introduzione alle regole per gli eventi per ottenere informazioni riguardo ad azioni specifiche. |

Destinatari

Hai la possibilità di configurare il dispositivo perché invii ai destinatari notifiche relative ad eventi o dei file.

Se si imposta il dispositivo per l'utilizzo di FTP o SFTP, non modificare o rimuovere il numero di sequenza univoco aggiunto ai nomi dei file. Se ciò accadesse sarebbe possibile inviare solo un'immagine per evento.

Nell'elenco vengono mostrati i destinatari configurati al momento nel dispositivo insieme alle varie informazioni sulla relativa configurazione.

È possibile creare fino a 20 destinatari.

Add a recipient (Aggiungi un destinatario): fare clic per aggiungere un destinatario. Nome: immettere un nome per il destinatario. Tipo: Seleziona dall'elenco:

Test (Verifica): Fare clic per testare l'impostazione. Il menu contestuale contiene: View recipient (Visualizza destinatario): fare clic per visualizzare tutti i dettagli del destinatario. Copy recipient (Copia destinatario): Fare clic per copiare un destinatario. Quando copi, puoi modificare il nuovo destinatario. Delete recipient (Elimina destinatario): Fare clic per l'eliminazione permanente del destinatario. |

Pianificazioni

Le pianificazioni e gli impulsi possono essere utilizzati come condizioni nelle regole. Nell'elenco vengono mostrati le pianificazioni e gli impulsi configurati al momento nel dispositivo, insieme alle varie informazioni sulla relativa configurazione. Add schedule (Aggiungi pianificazione): Fare clic per la creazione di una pianificazione o un impulso. |

Trigger manuali

È possibile utilizzare l'attivazione manuale per attivare manualmente una regola. L'attivazione manuale può, ad esempio, essere per convalidare le azioni durante l'installazione e la configurazione del dispositivo. |

MQTT

MQTT (Message Queuing Telemetry Transport) è un protocollo di messaggistica standard per l'Internet of Things (IoT). È stato progettato per un'integrazione IoT semplificata ed è utilizzato in numerosi settori per connettere dispositivi remoti con un'impronta di codice ridotta e una larghezza di banda minima in rete. Il client MQTT nel software del dispositivo Axis può semplificare l'integrazione di dati ed eventi prodotti nel dispositivo con sistemi che non sono software per la gestione video (VMS). Configurare il dispositivo come client MQTT. La comunicazione MQTT si basa su due entità, i client e il broker. I client possono inviare e ricevere messaggi. Il broker è responsabile del routing dei messaggi tra i client. Per maggiori informazioni relative a MQTT consultare l'AXIS OS Knowledge base. |

ALPN (RETE ALPN)

ALPN è un'estensione TLS/SSL che consente la selezione di un protocollo applicativo durante la fase di handshake della connessione tra client e server. Viene utilizzato per abilitare il traffico MQTT sulla stessa porta utilizzata per altri protocolli, ad esempio HTTP. In alcuni casi, potrebbe non esserci una porta dedicata aperta per la comunicazione MQTT. Una soluzione in tali casi consiste nell'utilizzare ALPN per trattare l'uso di MQTT come protocollo applicativo su una porta standard, consentito dai firewall. |

Client MQTT

Connect (Connetti): Attivare o disattivare il client MQTT. Status (Stato): Visualizza lo stato corrente del client MQTT. Broker Host: immettere il nome host o l'indirizzo IP del server MQTT. Protocol (Protocollo): Selezionare il protocollo da utilizzare. Porta: Immettere il numero di porta.

ALPN protocol (Protocollo ALPN): Inserire il nome del protocollo ALPN fornito dal provider MQTT. Ciò è applicabile solo con MQTT over SSL e MQTT over WebSocket Secure. Username (Nome utente): inserire il nome utente che il client utilizzerà per accedere al server. Password: immettere una password per il nome utente. Client ID (ID client): Immettere un ID client. L'identificatore del client viene inviato al server al momento della connessione del client. Clean session (Sessione pulita): Controlla il comportamento al momento della connessione e della disconnessione. Se selezionate, le informazioni sullo stato vengono ignorate al momento della connessione e della disconnessione. HTTP proxy (Proxy HTTP): Un URL dotato di una lunghezza non superiore a 255 byte. È possibile lasciare il campo vuoto se non si vuole usare un proxy HTTP. HTTPS proxy (Proxy HTTPS): Un URL dotato di una lunghezza non superiore a 255 byte. È possibile lasciare il campo vuoto se non si vuole usare un proxy HTTPS. Keep alive interval (Intervallo keep alive): Consente al client di rilevare quando il server non è più disponibile senza dover attendere il lungo tempo di timeout TCP/IP. Timeout: L'intervallo di tempo in secondi per consentire il completamento di una connessione. Valore predefinito: 60 Device topic prefix (Prefisso argomento dispositivo): utilizzato nei valori predefiniti per l'argomento nel messaggio di connessione e nel messaggio Ultime volontà e testamento nella scheda MQTT client (Client MQTT) e nelle condizioni di pubblicazione nella scheda MQTT publication (Pubblicazione MQTT). Reconnect automatically (Riconnetti automaticamente): specifica se il client deve riconnettersi automaticamente dopo una disconnessione. Messaggio connessione Specifica se un messaggio deve essere inviato quando viene stabilita una connessione. Send message (Invia messaggio): Attivare per inviare messaggi. Use default (Usa predefinito): Disattivare per immettere un messaggio predefinito. Topic (Argomento): Immettere l'argomento per il messaggio predefinito. Payload: Immettere il contenuto per il messaggio predefinito. Retain (Conserva): Selezionare questa opzione per mantenere lo stato del client su questo Topic (Argomento) QoS: Cambiare il livello QoS per il flusso di pacchetti. Messaggio di ultime volontà e testamento Ultime volontà e testamento consente a un client di fornire un testamento insieme alle proprie credenziali quando si collega al broker. Se il client si disconnette in modo anomalo in un secondo momento (forse perché la sua sorgente di alimentazione non funziona), può lasciare che il broker recapiti un messaggio ad altri client. Questo messaggio Ultime volontà e testamento ha lo stesso formato di un messaggio ordinario e viene instradato tramite la stessa meccanica. Send message (Invia messaggio): Attivare per inviare messaggi. Use default (Usa predefinito): Disattivare per immettere un messaggio predefinito. Topic (Argomento): Immettere l'argomento per il messaggio predefinito. Payload: Immettere il contenuto per il messaggio predefinito. Retain (Conserva): Selezionare questa opzione per mantenere lo stato del client su questo Topic (Argomento) QoS: Cambiare il livello QoS per il flusso di pacchetti. |

Pubblicazione MQTT

Use default topic prefix (Usa prefisso di argomento predefinito): Selezionare questa opzione per usare il prefisso dell'argomento predefinito, definito nel prefisso argomento dispositivo nella scheda MQTT client (Client MQTT). Include condition (Includi condizione): selezionare questa opzione per l'inclusione dell'argomento che illustra la condizione nell'argomento MQTT. Include namespaces (Includi spazi dei nomi): Selezionare questa opzione per includere gli spazi dei nomi degli argomenti di ONVIF nell'argomento MQTT. Include serial number (Includi numero di serie): selezionare questa opzione per comprendere il numero di serie del dispositivo nel payload MQTT. Add condition (Aggiungi condizione): fare clic sull'opzione per aggiungere una condizione. Retain (Conserva): definire quali messaggi MQTT sono inviati come conservati.

QoS: Seleziona il livello desiderato per la pubblicazione MQTT. |

Sottoscrizioni MQTT

Add subscription (Aggiungi sottoscrizione): Fai clic per aggiungere una nuova sottoscrizione MQTT. Subscription filter (Filtro sottoscrizione): Inserisci l'argomento MQTT per il quale desideri eseguire la sottoscrizione. Use device topic prefix (Usa prefisso argomento dispositivo): Aggiungi il filtro sottoscrizione come prefisso all'argomento MQTT. Subscription type (Tipo di sottoscrizione):

QoS: Seleziona il livello desiderato per la sottoscrizione MQTT. |

Registri

Report e registri

Report

Registri

|

Analisi della rete

Importante È possibile che un file di analisi della rete contenga informazioni riservate, ad esempio certificati o password. Un file di analisi della rete può facilitare la risoluzione dei problemi registrando l'attività sulla rete. Trace time (Tempo di analisi): Selezionare la durata dell'analisi in secondi o minuti e fare clic su Download. |

Registro di sistema remoto

Syslog è uno standard per la registrazione dei messaggi. Consente di separare il software che genera messaggi, il sistema che li archivia e il software che li riporta e li analizza. Ogni messaggio è contrassegnato con un codice struttura che indica il tipo di software che genera il messaggio. Inoltre viene assegnato un livello di gravità a tutti i messaggi.

Server: Fare clic per aggiungere un nuovo server. Host: immettere il nome host o l'indirizzo IP del server proxy. Format (Formatta): selezionare il formato del messaggio syslog da utilizzare.

Protocol (Protocollo): Selezionare il protocollo da utilizzare:

Porta: Cambiare il numero di porta per impiegare una porta diversa. Severity (Gravità): Seleziona quali messaggi inviare al momento dell'attivazione. Tipo: Selezionare il tipo di log che si desidera inviare. Test server setup (Test della configurazione del server): Inviare un messaggio di prova a tutti i server prima di salvare le impostazioni. CA certificate set (Certificato CA impostato): Visualizza le impostazioni correnti o aggiungi un certificato. |

Configurazione normale

La configurazione normale è per utenti avanzati con esperienza nella configurazione di dispositivi Axis. La maggior parte dei parametri può essere impostata e modificata da questa pagina. |

Manutenzione

Restart (Riavvia): Riavviare il dispositivo. Non avrà effetti su nessuna delle impostazioni correnti. Le applicazioni in esecuzione verranno riavviate automaticamente. Restore (Ripristina): Riporta la maggior parte delle impostazioni ai valori predefiniti di fabbrica. In seguito dovrai riconfigurare il dispositivo e le app, reinstallare tutte le app non preinstallate e ricreare eventuali eventi e preset. Importante Dopo il ripristino, le uniche impostazioni salvate sono:

Factory default (Valori predefiniti di fabbrica): Riporta tutte le impostazioni ai valori predefiniti di fabbrica. Dopo, per rendere accessibile il dispositivo, devi reimpostare l'indirizzo IP. Nota Tutti i software per dispositivi Axis sono firmati digitalmente per assicurare di installare solo software verificato sul dispositivo. Ciò aumenta ulteriormente il livello di sicurezza informatica minimo globale dei dispositivi Axis. Per ulteriori informazioni, visitare il white paper “Axis Edge Vault” su axis.com. AXIS OS upgrade (Aggiornamento di AXIS OS): Aggiorna a una versione nuova di AXIS OS. nuove versioni possono contenere funzionalità migliorate, correzioni di bug e funzionalità completamente nuove. Si consiglia di utilizzare sempre l'ultima versione di AXIS OS. Per scaricare l'ultima versione, andare a axis.com/support.

AXIS OS rollback (Rollback AXIS OS): Eseguire il ripristino alla versione di AXIS OS installata precedentemente. |

Per saperne di più

Analisi e app

Le analisi e le app permettono di ottenere di più dal proprio dispositivo Axis. AXIS Camera Application Platform (ACAP) è una piattaforma aperta che permette a terze parti di sviluppare analisi e altre app per i dispositivi Axis. Le app possono essere preinstallate sul dispositivo oppure è possibile scaricarle gratuitamente o pagando una licenza.

Per trovare i manuali per l'utente delle analisi e delle app Axis, visitare help.axis.com

AXIS Door Monitoring

Questa applicazione effettua il monitoraggio dello stato della porta, indicando se è aperta o chiusa e se rimane aperta per un periodo eccessivo. Ad esempio, è possibile utilizzare l'applicazione su una porta antincendio che non richiede una serratura, ma di cui è necessario sapere se è aperta.

Una porta standard è dotata di un sensore di posizione della porta, REX, oltre a blocchi e lettori, che richiedono un door controller.

Una porta di monitoraggio richiede solo un sensore di posizione porta e REX e può essere monitorata utilizzando un modulo relè I/O di rete. Ogni modulo relè I/O di rete può collegare fino a cinque porte di monitoraggio.

Limiti

L'applicazione è disponibile solo su AXIS A9210. REX può essere collegato solo a I/O 1 e I/O 2, non è possibile configurare REX su I 3, I 4 o I 5.

Configurazione di AXIS Monitoring Door

| Nome | Descrizione |

| Porta | Il numero della porta. |

| DPS input (Input DPS) | l'input DPS per la porta. |

| REX input | l'input REX per la porta. |

| Door open too long time (sec) (Porta aperta per troppo tempo (sec)) | il numero di secondi per cui la porta può rimanere aperta. |

| Tempo di accesso (sec) | il numero di secondi per cui la porta può rimanere sbloccata dopo aver consentito l'accesso. |

| Stato | Lo stato della porta. |

Cyber security

Per informazioni specifiche sulla cybersecurity (sicurezza informatica), consultare la scheda tecnica del dispositivo su axis.com.

Per informazioni approfondite sulla cybersecurity in AXIS OS, leggere la guida AXIS OS Hardening.

Axis Edge Vault

Axis Edge Vault è una piattaforma hardware di cybersecurity che protegge il dispositivo Axis. Offre funzionalità per garantire l'identità e l'integrità del dispositivo e per proteggere le informazioni sensibili da accessi non autorizzati. Si basa su solidi moduli di calcolo crittografico (Secure Element e TPM) e sicurezza del SoC (TEE e Secure Boot), combinati con le competenze di Axis nella sicurezza dei dispositivi edge.

SO firmato

Il SO firmato viene implementato dal fornitore del software che firma l'immagine di AXIS OS con una chiave privata. Quando la firma è allegata al sistema operativo, il dispositivo convalida il software prima di installarlo. Se il dispositivo rileva che l'integrità del software è compromessa, l'aggiornamento di AXIS OS verrà rifiutato.

Secure Boot

Secure Boot è un processo di avvio costituito da una catena ininterrotta di software crittograficamente convalidati eseguita da una memoria non modificabile (bootrom). Essendo basato sull'uso del SO firmato, l'avvio sicuro assicura che un dispositivo possa essere avviato solo con software autorizzato.

Archivio chiavi sicuro (keystore)

Un ambiente tutelato dalle manomissioni per la protezione delle chiavi private e l'esecuzione sicura di operazioni crittografiche. Impedisce l'accesso non autorizzato e l'estrazione dannosa in caso di violazione di sicurezza. A seconda dei requisiti di sicurezza, un dispositivo Axis può disporre di uno o più moduli di elaborazione crittografica, che forniscono un keystore sicuro protetto da hardware. In base ai requisiti di sicurezza, un dispositivo Axis può avere uno o più moduli di calcolo crittografici su base hardware, come un TPM 2.0 (Trusted Platform Module) o un secure element e/o un TEE (Trusted Execution Environment), che mettono a disposizione un archivio chiavi sicuro protetto dall'hardware. In più, dei dispositivi Axis selezionati dispongono di un archivio di chiavi sicuro con certificazione FIPS 140-2 Livello 2.

ID dispositivo Axis

poter verificare l'origine del dispositivo è fondamentale per stabilire che la sua identità è attendibile. Durante la produzione, ai dispositivi con Axis Edge Vault viene assegnato un certificato ID univoco e conforme a IEEE 802.1AR. È come avere un passaporto per dimostrare l'origine del dispositivo. L'ID del dispositivo viene archiviato in modo sicuro e permanente nell'archivio chiavi come certificato firmato dal certificato radice Axis. L'ID del dispositivo può essere sfruttato dall'infrastruttura IT del cliente per l'onboarding sicuro automatizzato di dispositivi e l'identificazione sicura dei dispositivi

File system criptato

L'archivio chiavi sicuro impedisce l'esfiltrazione dannosa di informazioni e previene la manomissione della configurazione applicando una crittografia avanzata al file system. Così nessun dato memorizzato nel file system può essere estratto o manomesso quando non si usa il dispositivo, quando viene ottenuto l'accesso non autenticato al dispositivo e/o quando il dispositivo Axis viene rubato. Nel corso del processo di avvio sicuro, il file system lettura/scrittura è decrittografato ed è montabile e utilizzabile dal dispositivo Axis.

Per maggiori informazioni relativamente alle funzioni di cybersecurity nei dispositivi Axis, vai su axis.com/learning/white-papers e cerca cybersecurity.

Dati tecnici

Panoramica dei prodotti

- Connettore di rete

- Posizione di messa a terra

- Ponticello relè

- Connettore di alimentazione

- Connettore relè

- 1 connettore di input

- RS485 e connettore I/O

- Connettore I/O

- 2 connettore di input

- Pulsante di comando

Indicatori LED

| LED | Colore | Significato |

| Stato | Verde | Luce verde fissa in condizioni di normale utilizzo. |

| Giallo | Luce fissa durante l'avvio e quando si ripristinano le impostazioni. | |

| Rosso | Luce lampeggiante lenta per aggiornamento non riuscito. | |

| Rete | Verde | Luce fissa per connessione di rete a 100 MBit/s. Lampeggiante per attività di rete. |

| Giallo | Luce fissa per connessione di rete a 10 MBit/s. Lampeggiante per attività di rete. | |

| Spento | Assenza di collegamento di rete. | |

| Alimentazione | Verde | Funzionamento normale. |

| Giallo | Luce lampeggiante verde/gialla durante l'aggiornamento del firmware. | |

| Relè | Verde | Relè attivo.(1) |

| Spento | Relè inattivo. |

- Il relè è attivo quando COM è connesso a NO.

Pulsanti

Pulsante di comando

- Il pulsante di comando viene utilizzato per:

Ripristino del dispositivo alle impostazioni predefinite di fabbrica. Vedere Ripristino delle impostazioni predefinite di fabbrica.

Connessione a servizio one-click cloud connection (O3C) su Internet. Per connettersi, premere e rilasciare il pulsante, quindi attendere che il LED di stato verde lampeggi tre volte.

Connettori

Connettore di rete

Connettore Ethernet RJ45 con Power over Ethernet Plus (PoE +).

UL: Power over Ethernet (PoE) sarà tramite Ethernet IEEE 802.3af / 802.3at Tipo 1 Classe 3 o Power over Ethernet Plus (PoE +) IEEE 802.3at Tipo 2 Classe 4 iniettore limitato che fornisce 44-57 V DC, 15.4 W / 30 W. Power over Ethernet (PoE) è stato valutato da UL con AXIS T8133 Midspan 30 W 1-porta.

Priorità alimentazione

Questo dispositivo può essere alimentato tramite input PoE o CC. Vedere Connettore di rete e Connettore di alimentazione.

Quando PoE e CC sono entrambi collegati prima dell'accensione del dispositivo, PoE viene utilizzato per l'alimentazione.

PoE e CC sono entrambi collegati e PoE è attualmente in fase di alimentazione. Quando si perde l'alimentazione PoE, il dispositivo utilizza CC per l'alimentazione senza riavvio.

PoE e CC sono entrambi collegati e CC è attualmente in fase di alimentazione. In caso di perdita di alimentazione CC, il dispositivo si riavvia e utilizza PoE per l'alimentazione.

Quando CC viene utilizzato durante l'avvio e PoE viene collegato dopo l'avvio del dispositivo, viene utilizzato CC per l'alimentazione.

Quando PoE viene utilizzato durante l'avvio e CC viene collegato dopo l'avvio del dispositivo, viene utilizzato PoE per l'alimentazione.

Connettore di alimentazione

Morsettiera a 2 pin per ingresso alimentazione CC. Utilizzare una sorgente di alimentazione limitata (LPS) compatibile con una bassissima tensione di sicurezza (SELV) con una potenza di uscita nominale limitata a ≤100 W o una corrente nominale di uscita limitata a ≤5 A.

| Funzione | Pin | Note | Dati tecnici |

| Massa CC (GND) | 1 | 0 V CC | |

| Input CC | 2 | Per l'alimentazione del dispositivo quando non si utilizza Power over Ethernet. Nota: questo pin può essere usato solo come alimentazione. | 12 V CC, max 36 W |

UL: l'alimentazione CC deve essere fornita da un alimentatore conforme a UL 603, a seconda dell'applicazione, dotato delle classificazioni appropriate.

Connettore relè

Una morsettiera a 4 pin per relè a forma di C che possono essere utilizzati, ad esempio, per controllare un blocco o un'interfaccia di un cancello. Se utilizzata con un carico induttivo, ad esempio un blocco, collegare un diodo in parallelo al carico per proteggere il dispositivo da sovratensioni.

| Funzione | Pin | Note | Dati tecnici |

| Massa CC (GND) | 1 | 0 V CC | |

| NO | 2 | Normalmente aperto. Per il collegamento di relè. Collegare un blocco di protezione intrinseca tra NO e massa CC. I due pin relè sono separati con isolamento galvanico dal resto dei circuiti se i ponticelli non vengono utilizzati. | Corrente massima = 2 A Tensione max. = 30 V CC |

| COM | 3 | Comune | |

| NC | 4 | Normalmente chiuso. Per il collegamento di relè. Collegare un blocco di sicurezza intrinseca tra NC e massa CC. I due pin relè sono separati con isolamento galvanico dal resto dei circuiti se i ponticelli non vengono utilizzati. |

Ponticello di alimentazione relè

Quando montato, il ponticello di alimentazione del relè si collega a 12 V CC o 24 V CC al pin COM del relè.

Può essere utilizzato per collegare un blocco tra i pin GND e NO o tra i pin GND e NC.

| Sorgente di alimentazione | Potenza massima a 12 V CC | Potenza massima a 24 V CC |

| IN CC | 2000 mA | 1000 mA |

| PoE | 350 mA | 150 mA |

| PoE+ | 1100 mA | 500 mA |

1 connettore di input

Una morsettiera a 4 pin per input.

Supporta la supervisione con resistori di linea. Se il collegamento viene interrotto, viene attivato un allarme. Per utilizzare la supervisione ingressi, installare resistenze di fine linea. Per gli input supervisionati utilizzare lo schema delle connessioni. Vedere Ingressi con supervisione.

| Funzione | Pin | Note | Dati tecnici |

| Terra CC | 1, 3 | 0 V CC | |

| Ingresso | 2, 4 | Ingresso digitale o ingresso supervisionato: collegarlo al pin 1 o 3 rispettivamente per attivarlo oppure lasciarlo isolato (scollegato) per disattivarlo. | Da 0 a max 30 V CC |

La lunghezza certificata del cavo raggiunge il massimo di 200 m (656 piedi) se è soddisfatto il seguente requisito del cavo: AWG 24.

RS485 e connettore I/O

Una morsettiera a 8 pin con I/O a 4 pin e RS485 a 4 pin.

RS485

| Funzione | Pin | Nota | Dati tecnici |

| Massa CC (GND) | 1 | 0 V CC | |

| Output CC (+12 V) | 2 | Fornisce alimentazione ai dispositivi ausiliari, ad esempio i sensori Modbus. | 12 V CC, max 200 mA |

| A | 3 | ||

| B | 4 |

I/O

| Funzione | Pin | Nota | Dati tecnici |

| Uscita digitale | 5 | Se utilizzata con un carico induttivo, ad esempio un relè, collegare un diodo in parallelo al carico per proteggere il dispositivo da sovratensioni. | Da 0 a max 30 V CC, open-drain, 100 mA |

| Uscita digitale | 6 | Se utilizzata con un carico induttivo, ad esempio un relè, collegare un diodo in parallelo al carico per proteggere il dispositivo da sovratensioni. | Da 0 a max 30 V CC, open-drain, 100 mA |

| Ingresso | 7 | Input digitale o input supervisionato: collegarlo al pin 1 per attivarlo oppure lasciarlo isolato (scollegato) per disattivarlo. | Da 0 a max 30 V CC |

| Uscita digitale | 8 | Se utilizzata con un carico induttivo, ad esempio un relè, collegare un diodo in parallelo al carico per proteggere il dispositivo da sovratensioni. | Da 0 a max 30 V CC, open-drain, 100 mA |

- La lunghezza del cavo omologato per RS485 è fino a 1000 m (3281 ft) se sono soddisfatti i seguenti requisiti: 1 doppino intrecciato schermato, AWG 24, impedenza 120 ohm.

- La lunghezza del cavo omologato per I/O è fino a 200 m (656 ft).

Connettore I/O

Utilizzare il connettore ausiliario con dispositivi esterni in combinazione con, ad esempio, rilevamento del movimento, attivazione di eventi e notifiche di allarme. Oltre al punto di riferimento 0 V CC e all'alimentazione (output CC), il connettore ausiliario fornisce l'interfaccia per:

- Ingresso digitale

- Per il collegamento di dispositivi che possono passare da un circuito chiuso ad uno aperto, ad esempio i sensori PIR, i contatti porta/finestra e i rivelatori di rottura.

- Input supervisionato

- Consente di rilevare le manomissioni su un input digitale.

- Uscita digitale

- Per il collegamento di dispositivi esterni come relè e LED. I dispositivi collegati si possono attivare tramite l'API (interfaccia per la programmazione di applicazioni) del VAPIX® o dalla pagina web del prodotto.

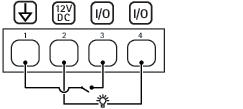

Morsettiera a 4 pin

| Funzione | Pin | Note | Dati tecnici |

| Terra CC | 1 | 0 V CC | |

| Uscita CC | 2 | Questo terminale può essere utilizzato anche per alimentare una periferica ausiliaria. Nota: questo pin può essere usato solo come uscita alimentazione. | 12 V CC Carico massimo = 50 mA in totale |

| Configurabile (ingresso o uscita) | 3–4 | Input digitale o input supervisionato - collegarlo al pin 1 per attivarlo oppure lasciarlo isolato (scollegato) per disattivarlo. Per utilizzare l'ingresso supervisionato, installare resistori terminali. Vedere il diagramma di connessione per informazioni su come collegare i resistori. | Da 0 a max 30 V CC |

| Uscita digitale: collegato internamente al pin 1 (terra CC) quando attivo e isolato (scollegato) quando inattivo. Se si utilizza un carico induttivo, ad esempio un relè, collegare un diodo in parallelo al carico per proteggerlo da sovratensioni. Gli I/O sono in grado di pilotare un carico esterno da 12 V CC, 50 mA (massimo combinato), se si utilizza l'output interno da 12 V CC (PIN 2). In caso di utilizzo di connessioni di scarico aperte in combinazione con un alimentatore esterno, gli I/O possono gestire l'alimentazione CC di 0 – 30 V CC, 100 mA. | Da 0 a max 30 V CC, open-drain, 100 mA |

- Terra CC

- Output CC 12 V

- I/O configurato come input

- I/O configurato come output

2 connettore di input

Due morsettiere a 2 pin per dispositivi esterni, ad esempio rottura vetri o rivelatori di incendio.

UL: il connettore non è stato valutato da UL per l'uso di antifurto o allarme antincendio.

| Funzione | Pin | Note | Dati tecnici |

| Terra CC | 1 | 0 V CC | |

| Ingresso | 2 | Input digitale o input supervisionato - collegarlo al pin 1 per attivarlo oppure lasciarlo isolato (scollegato) per disattivarlo. | Da 0 a max 30 V CC |

| Funzione | Pin | Note | Dati tecnici |

| Terra CC | 1 | 0 V CC | |

| Ingresso | 2 | Input digitale o input supervisionato - collegarlo al pin 1 per attivarlo oppure lasciarlo isolato (scollegato) per disattivarlo. | Da 0 a max 30 V CC |

Ingressi con supervisione

Per utilizzare gli input supervisionati, installare resistori terminali in base al diagramma di seguito riportato.

Prima connessione parallela

I valori dei resistori devono essere 4,7 kΩ e 22 kΩ.

Connessione prima in serie

I valori dei resistori devono essere gli stessi e i possibili valori sono 1 kΩ, 2,2 kΩ, 4,7 kΩ e 10 kΩ, 1%, standard ¼ watt.

Si consiglia l'uso di cavi intrecciati e schermati. Connetti schermatura a 0 V CC.

| Stato | Descrizione |

| Aperta | Lo switch supervisionato è in modalità aperta. |

| Chiusa | Lo switch supervisionato è in modalità chiusa. |

| Corto | Il cavo 1-5 I/O o di input è in corto circuito per messa a terra. |

| Interrotto | Il cavo 1-5 I/O o di input è interrotto e lasciato aperto senza percorso corrente per messa a terra. |

Risoluzione dei problemi

Ripristino delle impostazioni predefinite di fabbrica

Il ripristino dei valori predefiniti di fabbrica deve essere effettuato con cautela. Tale operazione consentirà di ripristinare i valori predefiniti di fabbrica per tutte le impostazioni, incluso l'indirizzo IP.

Per ripristinare il dispositivo alle impostazioni predefinite di fabbrica:

Scollegare l'alimentazione dal dispositivo.

Tenere premuto il pulsante di comando quando si ricollega l'alimentazione. Vedere Panoramica dei prodotti.

Tenere premuto il pulsante di comando per 25 secondi finché l'indicatore LED di stato non emette nuovamente una luce gialla.

Rilasciare il pulsante di comando. La procedura è terminata quando il LED di stato diventa verde. Se nella rete non è disponibile un server DHCP, l'indirizzo IP del dispositivo sarà predefinito con uno dei seguenti:

Dispositivi con AXIS OS 12.0 e successivo: Ottenuto dal subnet dell'indirizzo di collegamento locale (169.254.0.0/16)

Dispositivi con AXIS OS 11.11 e precedente: 192.168.0.90/24

Utilizzare gli strumenti per l'installazione e la gestione del software per assegnare un indirizzo IP, impostare la password e accedere al dispositivo.

È inoltre possibile reimpostare i parametri ai valori predefiniti di fabbrica mediante l'interfaccia Web del dispositivo. Andare a Maintenance (Manutenzione) > Factory default (Impostazione di fabbrica) e fare clic su Default (Predefinito).

Opzioni AXIS OS

Axis offre la gestione del software dei dispositivi in base alla traccia attiva o alle tracce di supporto a lungo termine (LTS). La traccia attiva consente di accedere continuamente a tutte le funzionalità più recenti del dispositivo, mentre le tracce LTS forniscono una piattaforma fissa con versioni periodiche incentrate principalmente sulle correzioni di bug e sugli aggiornamenti della sicurezza.

Si consiglia di utilizzare AXIS OS della traccia attiva se si desidera accedere alle funzionalità più recenti o se si utilizzano le offerte del sistema end-to-end Axis. Le tracce LTS sono consigliate se si utilizzano integrazioni di terze parti che non vengono convalidate continuamente a fronte della traccia attiva più recente. Con il supporto a lungo termine (LTS), i dispositivi possono mantenere la sicurezza informatica senza introdurre modifiche funzionali significative o compromettere eventuali integrazioni presenti. Per informazioni più dettagliate sulla strategia del software del dispositivo AXIS, visitare axis.com/support/device-software.

Controllo della versione corrente del AXIS OS

AXIS OS determina la funzionalità dei nostri dispositivi. Quando ti occupi della risoluzione di problemi, consigliamo di cominciare controllando la versione AXIS OS corrente. L'ultima versione potrebbe contenere una correzione che risolve il tuo particolare problema.

Per controllare la versione corrente di AXIS OS:

Andare all'interfaccia Web del dispositivo > Status (Stato).

Vedere la versione AXIS OS in Device info (Informazioni dispositivo).

Aggiornare AXIS OS

- Quando si esegue l'aggiornamento del software del dispositivo, le impostazioni preconfigurate e personalizzate vengono salvate. Axis Communications AB non può garantire il salvataggio delle impostazioni, anche se le funzionalità sono disponibili nella nuova versione del sistema operativo AXIS OS.

- A partire da AXIS OS 12.6, è necessario installare tutte le versioni LTS comprese tra la versione attuale del dispositivo e la versione di destinazione. Ad esempio, se la versione del software di installazione del dispositivo è AXIS OS 11.2, è necessario installare la versione LTS AXIS OS 11.11 prima di poter effettuare l'aggiornamento del dispositivo ad AXIS OS 12.6. Per ulteriori informazioni, consultare Portale AXIS OS: Percorso di aggiornamento.

- Assicurarsi che il dispositivo rimanga collegato alla fonte di alimentazione durante il processo di aggiornamento.

- Quando si aggiorna il dispositivo con la versione più recente di AXIS OS nella traccia attiva, il dispositivo riceve le ultime funzionalità disponibili. Leggere sempre le istruzioni di aggiornamento e le note di rilascio disponibili con ogni nuova versione prima dell'aggiornamento. Per la versione AXIS OS più aggiornata e le note sul rilascio, visitare il sito Web axis.com/support/device-software.

Scarica il file AXIS OS sul tuo computer, disponibile gratuitamente su axis.com/support/device-software.

Accedi al dispositivo come amministratore

Andare a Maintenance > AXIS OS upgrade (Manutenzione > Aggiornamento AXIS OS) e fare clic su Upgrade (Aggiorna).

- Al termine dell'operazione, il dispositivo viene riavviato automaticamente.

Problemi tecnici e possibili soluzioni

Problemi durante l'aggiornamento di AXIS OS

Aggiornamento di AXIS OS non riuscito Se l'aggiornamento non riesce, il dispositivo ricarica la versione precedente. Il motivo più comune è il caricamento di un AXIS OS errato. Controllare che il nome del file di AXIS OS corrisponda al dispositivo e riprovare. |

Problemi dopo l'aggiornamento di AXIS OS Se si riscontrano problemi dopo l'aggiornamento, ripristinare la versione installata in precedenza dalla pagina Maintenance (Manutenzione). |

Problemi durante l'impostazione dell'indirizzo IP

Impossibile impostare l'indirizzo IP

|

Problemi di accesso al dispositivo

Impossibile effettuare l'accesso al dispositivo tramite un browser. Quando HTTPS è abilitato, controllare di utilizzare il protocollo corretto (HTTP o HTTPS) durante il tentativo di accesso. Potrebbe essere necessario digitare manualmente Se si è smarrita la password per l'account root, è necessario ripristinare le impostazioni predefinite di fabbrica del dispositivo. Per le istruzioni, vedere Ripristino delle impostazioni predefinite di fabbrica. |

L'indirizzo IP è stato modificato dal server DHCP Gli indirizzi IP ottenuti da un server DHCP sono dinamici e potrebbero cambiare. Se l'indirizzo IP è stato modificato, utilizzare AXIS IP Utility o AXIS Device Manager per individuare il dispositivo sulla rete. Identificare il dispositivo utilizzando il relativo numero di serie o modello oppure il nome DNS (se è stato configurato). Se necessario, è possibile assegnare manualmente un indirizzo IP statico. Per istruzioni, vedere axis.com/support. |

Errore del certificato durante l'utilizzo di IEEE 802.1X Per un corretto funzionamento dell'autenticazione, le impostazioni della data e dell'ora nel dispositivo Axis devono essere sincronizzate con un server NTP. Andare a System > Date and time (Sistema > Data e ora). |

Il browser non è supportato Per un elenco dei browser consigliati, consultare Supporto browser. |

Impossibile accedere al dispositivo dall'esterno Per accedere al dispositivo esternamente, si consiglia di usare una delle seguenti applicazioni per Windows®:

Per istruzioni e download, visitare axis.com/vms. |

Problemi con MQTT

Impossibile collegarsi tramite la porta 8883 con MQTT su SSL Il firewall blocca il traffico che utilizza la porta 8883 poiché è considerato non sicuro. In alcuni casi il server/broker potrebbe non fornire una porta specifica per la comunicazione MQTT. Potrebbe essere ancora possibile utilizzare MQTT su una porta normalmente utilizzata per il traffico HTTP/HTTPS.

|

Problemi con il funzionamento del dispositivo

Il riscaldatore anteriore e il tergicristallo non funzionano Se il riscaldatore anteriore o il tergicristallo non si attivano, confermare che il coperchio superiore sia fissato correttamente alla parte inferiore dell'alloggiamento. |

Se non si riesce a trovare qui ciò che si sta cercando, provare ad accedere alla sezione relativa alla risoluzione dei problemi all'indirizzo axis.com/support.

Contattare l'assistenza

Se serve ulteriore assistenza, andare su axis.com/support.