Início

Encontre o dispositivo na rede

Para encontrar dispositivos Axis na rede e atribuir endereços IP a eles no Windows®, use o AXIS IP Utility ou o AXIS Device Manager. Ambos os aplicativos são grátis e podem ser baixados de axis.com/support.

Para obter mais informações sobre como encontrar e atribuir endereços IP, acesse Como atribuir um endereço IP e acessar seu dispositivo.

Suporte a navegadores

O dispositivo pode ser usado com os seguintes navegadores:

ChromeTM | EdgeTM | Firefox® | Safari® | |

Windows® | ✓ | ✓ | * | * |

macOS® | ✓ | ✓ | * | * |

Linux® | ✓ | ✓ | * | * |

Outros sistemas operacionais | * | * | * | * |

✓: Recomendado

*: Compatível com limitações

Abra a interface web do dispositivo

Abra um navegador e digite o endereço IP ou o nome de host do dispositivo Axis.

Se você não souber o endereço IP, use o AXIS IP Utility ou o AXIS Device Manager para localizar o dispositivo na rede.

Digite o nome de usuário e a senha. Se você acessar o dispositivo pela primeira vez, você deverá criar uma conta de administrador. Consulte Criar uma conta de administrador.

Para obter descrições de todos os controles e opções presentes na interface Web do dispositivo, consulte A interface Web.

Criar uma conta de administrador

Na primeira vez que fizer login no dispositivo, você deverá criar uma conta de administrador.

Insira um nome de usuário.

Insira uma senha. Consulte Senhas seguras.

Insira a senha novamente.

Aceite o contrato de licença.

Clique em Add account (Adicionar conta).

O dispositivo não possui conta padrão. Se você perder a senha da sua conta de administrador, deverá redefinir o dispositivo. Consulte Redefinição para as configurações padrão de fábrica.

Senhas seguras

Use HTTPS (que é ativado por padrão) para definir sua senha ou outras configurações confidenciais pela rede. O HTTPS permite conexões de rede seguras e criptografadas, protegendo assim dados confidenciais, como senhas.

A senha do dispositivo é a proteção primária para seus dados e serviços. Os dispositivos Axis não impõem uma política de senhas, pois os produtos podem ser usados em vários tipos de instalações.

Para proteger seus dados, recomendamos enfaticamente que você:

Use uma senha com pelo menos 8 caracteres, preferencialmente criada por um gerador de senhas.

Não exponha a senha.

Altere a senha em um intervalo recorrente pelo menos uma vez por ano.

Certifique-se de que o software do dispositivo não foi violado

- Para certificar-se de que o dispositivo tenha o AXIS OS original ou para assumir o controle total do dispositivo após um ataque de segurança:

Restauração das configurações padrão de fábrica. Consulte Redefinição para as configurações padrão de fábrica.

Após a redefinição, uma inicialização segura garantirá o estado do dispositivo.

Configure e instale o dispositivo.

Visão geral da interface Web

Este vídeo oferece uma visão geral sobre a interface Web do dispositivo.

Configure seu dispositivo

Configuração de uma porta de E/S

Acesse Device > I/Os and relays > AXIS A9210 > I/Os (Dispositivo > E/S e relés > AXIS A9210 > E/S).

Clique em para expandir as configurações da porta de E/S.

Renomeie a porta.

Configure o estado normal. Clique em para circuito aberto ou em para circuito fechado.

Para configurar a porta de E/S como entrada:

Em Direction (Direção), clique em .

Para monitorar o estado de entrada, ative Supervised (Supervisionada). Consulte Entradas supervisionadas.

- Observação

Em APIs, as portas de E/S supervisionada funcionam de forma diferente das portas de entrada supervisionada. Para obter mais informações, acesse a Biblioteca VAPIX®.

Para configurar a porta de E/S como saída:

Em Direction (Direção), clique em .

Para exibir os URLs para ativar e desativar os dispositivos conectados, vá para Toggle port URL (Alternar URL da porta).

Configurar um relé

Acesse Device > I/Os and relays > AXIS A9210 > Relays (Dispositivo > E/S e relés > AXIS A9210 > Relés).

Clique em para expandir as configurações do relé.

Ative o relé.

Renomeie o relé.

Para exibir os URLs para ativar e desativar o relé, vá para Toggle port URL (Alternar URL da porta).

Configuração de regras de eventos

Para saber mais, consulte Comece a utilizar regras para eventos.

Acionar uma ação

vá para System > Events (Sistema > Eventos) e adicione uma regra. A regra define quando o dispositivo executará determinadas ações. Você pode configurar regras como agendadas, recorrentes ou acionadas manualmente.

Insira um Name (Nome).

Selecione a Condition (Condição) que deve ser atendida para acionar a ação. Se você especificar mais de uma condição para a regra, todas as condições deverão ser atendidas para acionar a ação.

Selecione qual Action (Ação) deverá ser executada quando as condições forem atendidas.

- Se você fizer alterações em uma regra ativa, a regra deverá ser ativada novamente para que as alterações entrem em vigor.

A interface Web

O suporte aos recursos e às configurações descritas nesta seção variam para cada dispositivo. Este ícone indica que o recurso ou configuração está disponível somente em alguns dispositivos.

Mostre ou oculte o menu principal. Acesse as notas de versão. Acesse a ajuda do produto. Altere o idioma. Defina o tema claro ou escuro. O menu de usuário contém:

O menu de contexto contém:

|

Status

Informações do dispositivo

Mostra as informações do dispositivo, incluindo a versão e o número de série do AXIS OS.

Upgrade AXIS OS (Atualizar o AXIS OS): atualize o software em seu dispositivo. Abre a página Maintenance (Manutenção), na qual é possível atualizar. |

Status de sincronização de horário

Mostra as informações de sincronização de NTP, incluindo se o dispositivo está em sincronia com um servidor NTP e o tempo restante até a próxima sincronização.

NTP settings (Configurações de NTP): Exiba e atualize as configurações de NTP. Leva você para a página Time and location (Hora e local) na qual é possível alterar as configurações de NTP. |

Segurança

Mostra os tipos de acesso ao dispositivo que estão ativos, quais protocolos de criptografia estão em uso e se aplicativos não assinados são permitidos. Recomendações para as configurações são baseadas no Guia de Fortalecimento do AXIS OS.

Hardening guide (Guia de fortalecimento): Clique para ir para o Guia de Fortalecimento do AXIS OS, onde você poderá aprender mais sobre segurança cibernética em dispositivos Axis e práticas recomendadas. |

Clientes conectados

Mostra o número de conexões e os clientes conectados.

View details (Exibir detalhes): Exiba e atualize a lista dos clientes conectados. A lista mostra o endereço IP, o protocolo, a porta e o PID/Processo de cada conexão. |

Dispositivo

E/Ss e relés

AXIS A9210

E/Ss Entrada

Saída: Ative para habilitar os dispositivos conectados.

I/O (E/S): ative para habilitar dispositivos conectados quando a porta estiver configurada como saída.

|

Relés

|

AXIS A9910

É possível conectar até 16 AXIS A9910 a um AXIS A9210 para suportar 128 E/Ss, 64 relés e 64 sensores Modbus. A distância máxima entre o AXIS A9210 e o último AXIS A9910 é de 1.000 m.

Adicionar chave de criptografia: Clique para configurar uma chave de criptografia para garantir a comunicação criptografada. Adicionar AXIS A9910: Clique para adicionar um módulo de expansão.

|

E/Ss I/O (E/S): ative para habilitar dispositivos conectados quando a porta estiver configurada como saída.

|

Relés

|

Alarmes

Device motion (Movimento do dispositivo): Ative para acionar um alarme no sistema quando um movimento do dispositivo for detectado. Caixa de proteção aberta: Ative para acionar um alarme no sistema quando a abertura de uma caixa de controlador de porta é detectada. Desative essa configuração para controladores de porta barebone. Violação externa:: Ative para acionar um alarme no sistema quando uma violação externa é detectada. Por exemplo, quando alguém abre ou fecha o gabinete externo.

|

Monitoramento de energia

Unidade principal

Connected devices (Dispositivos conectados): Exibe o estado, nome, endereço e o consumo de energia dos dispositivos conectados, incluindo o consumo de energia de todos os relés, todas as RS485 e todos os AUX. |

Periféricos

Sensores

Apresenta uma visão geral dos sensores conectados ao AXIS A9210. É possível conectar até 8 sensores Modbus diretamente na porta RS485 ou expandir para 16 AXIS A9910, para ter 64 sensores Modbus em um único AXIS A9210.

Adicionar: Clique para adicionar um sensor.

|

|

Apps

Adicionar app: Instale um novo aplicativo. Find more apps (Encontrar mais aplicativos): Encontre mais aplicativos para instalar. Você será levado para uma página de visão geral dos aplicativos Axis. Permitir apps não assinados: Ative para permitir a instalação de aplicativos não assinados. Veja as atualizações de segurança nos aplicativos AXIS OS e ACAP. Observação O desempenho do dispositivo poderá ser afetado se você executar vários aplicativos ao mesmo tempo. Use a chave ao lado do nome do aplicativo para iniciar ou parar o aplicativo. Open (Abrir): Acesse às configurações do aplicativo. As configurações disponíveis dependem do aplicativo. Alguns aplicativos não têm configurações. O menu de contexto pode conter uma ou mais das seguintes opções:

|

Sistema

Hora e local

Data e hora

O formato de hora depende das configurações de idioma do navegador da Web.

Recomendamos sincronizar a data e a hora do dispositivo com um servidor NTP.

Synchronization (Sincronização): Selecione uma opção para sincronização da data e da hora do dispositivo.

Fuso horário: Selecione qual fuso horário será usado. A hora será ajustada automaticamente para o horário de verão e o horário padrão.

Observação O sistema usa as configurações de data e hora em todas as gravações, logs e configurações do sistema. |

Local do dispositivo

Insira o local do dispositivo. Seu sistema de gerenciamento de vídeo pode usar essa informação para posicionar o dispositivo em um mapa.

|

Rede

IPv4

Assign IPv4 automatically (Atribuir IPv4 automaticamente): Selecionar a opção de IP de IPv4 automático (DHCP) para permitir que a rede atribua seu endereço IP, máscara de sub-rede e roteador automaticamente, sem a necessidade de configuração manual. Recomendamos o uso da atribuição automática de IP (DHCP) para a maioria das redes. Endereço IP: Insira um endereço IP exclusivo para o dispositivo. Endereços IP estáticos podem ser atribuídos aleatoriamente em redes isoladas, desde que cada endereço seja único. Para evitar conflitos, é altamente recomendável entrar em contato o administrador da rede antes de atribuir um endereço IP estático. Máscara de sub-rede: Insira a máscara de sub-rede para definir quais endereços estão dentro da rede local. Qualquer endereço fora da rede local passa pelo roteador. Router (Roteador): Insira o endereço IP do roteador padrão (gateway) usado para conectar dispositivos conectados a diferentes redes e segmentos de rede. Fallback to static IP address if DHCP isn't available (Retornar como contingência para o endereço IP estático se o DHCP não estiver disponível): Selecione se você deseja adicionar um endereço IP estático para usar como contingência se o DHCP não estiver disponível e não puder atribuir um endereço IP automaticamente. Observação Se o DHCP não estiver disponível e o dispositivo usar um fallback de endereço estático, o endereço estático será configurado com um escopo limitado. |

IPv6

Assign IPv6 automatically (Atribuir IPv6 automaticamente): Selecione para ativar o IPv6 e permitir que o roteador de rede atribua um endereço IP ao dispositivo automaticamente. |

Nome de host

Assign hostname automatically (Atribuir nome de host automaticamente): Selecione para permitir que o roteador de rede atribua um nome de host ao dispositivo automaticamente. Nome de host: Insira o nome de host manualmente para usar como uma maneira alternativa de acessar o dispositivo. O relatório do servidor e o log do sistema usam o nome de host. Os caracteres permitidos são A – Z, a – z, 0 – 9 e -. Ative as atualizações de DNS dinâmicas: Permita que o dispositivo faça a atualização automática dos registros do servidor de nomes de domínio sempre que o endereço IP for alterado. Registrar o nome do DNS: Digite um nome de domínio exclusivo que aponte para o endereço IP de seu dispositivo. Os caracteres permitidos são A – Z, a – z, 0 – 9 e -. TTL: O tempo de vida (TTL) define por quanto tempo um registro DNS permanecerá válido até que precise ser atualizado. |

Servidores DNS

Assign DNS automatically (Atribuir o DNS automaticamente): Selecione para permitir que o servidor DHCP atribua domínios de pesquisa e endereços de servidor DNS ao dispositivo automaticamente. Recomendamos utilizar DNS (DHCP) automático para a maioria das redes. Search domains (Domínios de pesquisa): Ao usar um nome de host que não está totalmente qualificado, clique em Add search domain (Adicionar domínio de pesquisa) e insira um domínio para pesquisar o nome de domínio usado pelo dispositivo. DNS servers (Servidores DNS): Clique em Add DNS server (Adicionar servidor DNS) e insira o endereço IP do servidor DNS. Esse servidor fornece a tradução dos nomes de host em endereços IP na sua rede. |

Se o DHCP estiver desativado, recursos que dependem da configuração automática de rede, como nome de host, servidores DNS, NTP e outros, podem parar de funcionar.

HTTP e HTTPS

O HTTPS é um protocolo que fornece criptografia para solicitações de páginas de usuários e para as páginas retornadas pelo servidor Web. A troca de informações de criptografia é regida pelo uso de um certificado HTTPS que garante a autenticidade do servidor.

Para usar HTTPS no dispositivo, é necessário instalar certificado HTTPS. Vá para System > Security (Sistema > Segurança) para criar e instalar certificados.

Allow access through (Permitir acesso via): Selecione se um usuário tem permissão para se conectar ao dispositivo via protocolos HTTP, HTTPS ou HTTP and HTTPS (HTTP e HTTPS). Observação Se você exibir páginas da Web criptografadas via HTTPS, talvez haja uma queda no desempenho, especialmente quando uma página é solicitada pela primeira vez. HTTP port (Porta HTTP): Insira a porta HTTP que será usada. O dispositivo permite a porta 80 ou qualquer porta no intervalo 1024 – 65535. Se você estiver conectado como um administrador, também poderá inserir qualquer porta no intervalo 1 – 1023. Se você usar uma porta nesse intervalo, receberá um aviso. HTTPS port (Porta HTTPS): Insira a porta HTTPS que será usada. O dispositivo permite a porta 443 ou qualquer porta no intervalo 1024 – 65535. Se você estiver conectado como um administrador, também poderá inserir qualquer porta no intervalo 1 – 1023. Se você usar uma porta nesse intervalo, receberá um aviso. Certificate (Certificado): Selecione um certificado para ativar o HTTPS para o dispositivo. |

Protocolos de descoberta de rede

Bonjour®: Ative para permitir a descoberta automática na rede. Nome Bonjour: Insira um nome amigável para ser visível na rede. O nome padrão é o nome do dispositivo e seu endereço MAC. UPnP®: Ative para permitir a descoberta automática na rede. Nome UPnP: Insira um nome amigável para ser visível na rede. O nome padrão é o nome do dispositivo e seu endereço MAC. WS-Discovery: Ative para permitir a descoberta automática na rede. LLDP e CDP: Ative para permitir a descoberta automática na rede. Desligar as configurações LLDP e o CDP pode afetar a negociação de energia PoE. Para resolver quaisquer problemas com a negociação de energia PoE, configure a chave PoE somente para negociação de energia PoE de hardware. |

Conexão com a nuvem com apenas um clique

O One-Click Cloud Connect (O3C), em conjunto com um serviço O3C, fornece acesso via Internet fácil e seguro a vídeo ao vivo e gravado a partir de qualquer local. Para obter mais informações, consulte axis.com/end-to-end-solutions/hosted-services.

Allow O3C (Permitir O3):

Proxy settings (Configurações de proxy): Se necessário, insira as configurações de proxy para conectar ao servidor proxy. Host: Insira o endereço do servidor proxy. Porta: Insira o número da porta usada para acesso. Login e Senha: Se necessário, insira um nome de usuário e uma senha para o servidor proxy. Authentication method (Método de autenticação):

Owner authentication key (OAK) (Chave de autenticação do proprietário (OAK): Clique em Get key (Obter chave) para buscar a chave de autenticação do proprietário. Isso só será possível se o dispositivo estiver conectado à Internet sem um firewall ou proxy. |

SNMP

O Simple Network Management Protocol (SNMP) possibilita o acesso e o gerenciamento remotos de dispositivos de rede.

SNMP: Selecione a versão de SNMP que deve ser utilizada.

Observação Todas as interceptações MIB de vídeo Axis são habilitados quando você ativa as interceptações SNMP v1 e v2c. Para obter mais informações, consulte AXIS OS portal > SNMP.

|

Segurança

Certificados

Certificados são usados para autenticar dispositivos em uma rede. O dispositivo oferece suporte a dois tipos de certificados:

Os seguintes formatos são aceitos:

Importante Se você redefinir o dispositivo para o padrão de fábrica, todos os certificados serão excluídos. Quaisquer certificados de CA pré-instalados serão reinstalados. Adicionar certificado : Clique para adicionar um certificado. Um guia passo a passo é aberto.

O menu de contexto contém:

Secure keystore (Armazenamento de chaves seguro):

|

Controle de acesso à rede e criptografia

IEEE 802.1x O IEEE 802.1x é um padrão do IEEE para controle de admissão em redes baseado em portas que fornece autenticação segura de dispositivos em rede com e sem fio. O IEEE 802.1x é baseado no EAP (Extensible Authentication Protocol). Para acessar uma rede protegida pelo IEEE 802.1x, os dispositivos de rede devem se autenticar. A autenticação é executada por um servidor de autenticação, geralmente, um servidor RADIUS (por exemplo, FreeRADIUS e Microsoft Internet Authentication Server). IEEE 802.1AE MACsec O IEEE 802.1AE MACsec é um padrão IEEE para segurança de controle de acesso à mídia (MAC) que define a confidencialidade e integridade de dados sem conexão para protocolos independentes de acesso à mídia. Certificados Quando configurado sem um certificado de CA, a validação do certificado do servidor é desativada e o dispositivo tenta se autenticar independentemente da rede à qual está conectado. Ao usar um certificado, na implementação da Axis, o dispositivo e o servidor de autenticação se autenticam com certificados digitais usando EAP-TLS (Extensible Authentication Protocol – Transport Layer Security). Para permitir que o dispositivo acesse uma rede protegida por certificados, é necessário instalar um certificado de cliente assinado no dispositivo. Authentication method (Método de autenticação): Selecione um tipo de EAP usado para autenticação. Client certificate (Certificado de cliente): Selecione um certificado de cliente para usar o IEEE 802.1x. O servidor de autenticação usa o certificado para validar a identidade do cliente. CA certificates (Certificados CA): Selecione certificados CA para validar identidade do servidor de autenticação. Quando nenhum certificado é selecionado, o dispositivo tenta se autenticar independentemente da rede à qual está conectado. EAP identity (Identidade EAP): Insira a identidade do usuário associada ao seu certificado de cliente. EAPOL version (Versão EAPOL): Selecione a versão EAPOL que é usada no switch de rede. Use IEEE 802.1x (Usar IEEE 802.1x): Selecione para usar o protocolo IEEE 802.1 x. Essas configurações só estarão disponíveis se você usar IEEE 802.1x PEAP-MSCHAPv2 como método de autenticação:

Essas configurações só estarão disponíveis se você usar o IEEE 802.1ae MACsec (CAK estático/chave pré-compartilhada) como método de autenticação:

|

Impedir ataques de força bruta

Blocking (Bloqueio): Ative para bloquear ataques de força bruta. Um ataque de força bruta usa tentativa e erro para adivinhar informações de login ou chaves de criptografia. Blocking period (Período de bloqueio): Insira o número de segundos para bloquear um ataque de força bruta. Blocking conditions (Condições de bloqueio): Insira o número de falhas de autenticação permitidas por segundo antes do início do bloco. Você pode definir o número de falhas permitidas em nível de página ou em nível de dispositivo. |

Firewall

Firewall: Ative para ativar o firewall.

Para criar exceções à política padrão, você pode criar regras que permitem ou bloqueiam conexões com o dispositivo a partir de endereços, protocolos e portas específicos. + New rule (+ Nova regra): clique para criar uma regra.

LIMIT (LIMITAR): Selecione para aceitar conexões de dispositivos que correspondam aos critérios definidos na regra, mas aplique limites para reduzir o tráfego excessivo.

Test rules (Testar regras): Clique para testar as regras que você definiu.

|

Certificado do AXIS OS com assinatura personalizada

Para instalar o software de teste ou outro software personalizado da Axis no dispositivo, certificado do AXIS OS com assinatura personalizada é necessário. O certificado verifica se o software é aprovado pelo proprietário do dispositivo e pela Axis. O software só pode ser executado em um dispositivo específico identificado por seu número de série e ID de chip exclusivos. Somente a Axis pode criar certificados do AXIS OS com assinatura personalizada, pois é a Axis que possui a chave para assiná-los. Install (Instalar): Clique para instalar o certificado. É necessário instalar o certificado antes de instalar o software. O menu de contexto contém:

|

Contas

Contas

Adicionar conta: Clique para adicionar uma nova conta. É possível adicionar até 100 contas. Account (Conta): Insira um nome de conta exclusivo. New password (Nova senha): Insira uma senha para o nome da conta. As senhas devem conter 1 a 64 caracteres de comprimento. Somente caracteres ASCII imprimíveis (código 32 a 126) são permitidos na senha, por exemplo, letras, números, pontuação e alguns símbolos. Repeat password (Repetir senha): Insira a mesma senha novamente. Privileges (Privilégios):

O menu de contexto contém: Update account (Atualizar conta): Edite as propriedades da conta. Delete account (Excluir conta): Exclua a conta. Não é possível excluir a conta root. |

Acesso anônimo

Allow anonymous viewing (Permitir visualização anônima): Ative para permitir que qualquer pessoa acesse o dispositivo como um visualizador sem precisar fazer login com uma conta. Permitir operação de PTZ anônima: Ative para permitir que usuários anônimos façam pan, tilt e zoom da imagem. |

Contas SSH

Adicionar conta SSH: Clique para adicionar uma nova conta SSH.

Account (Conta): Insira um nome de conta exclusivo. New password (Nova senha): Insira uma senha para o nome da conta. As senhas devem conter 1 a 64 caracteres de comprimento. Somente caracteres ASCII imprimíveis (código 32 a 126) são permitidos na senha, por exemplo, letras, números, pontuação e alguns símbolos. Repeat password (Repetir senha): Insira a mesma senha novamente. Comentário: Insira um comentário (opcional). O menu de contexto contém: Update SSH account (Atualizar conta SSH): Edite as propriedades da conta. Delete SSH account (Excluir conta SSH): Exclua a conta. Não é possível excluir a conta root. |

Configuração de OpenID

Se você não puder usar OpenID para fazer login, use as credenciais Digest ou Básicas que você usou quando configurou OpenID para fazer login.

Client ID (ID do cliente): Insira o nome de usuário de OpenID. Proxy de saída: insira o endereço proxy da conexão OpenID para usar um servidor proxy. Reivindicação de administrador: Insira um valor para a função de administrador. URL do provedor: Insira o link Web para a autenticação do ponto de extremidade de API. O formato deve ser https://[inserir URL]/.bem conhecido/openid-configuration Reivindicação de operador: Insira um valor para a função do operador. Exigir reivindicação: Insira os dados que deveriam estar no token. Reivindicação de visualizador: insira o valor da função de visualizador. Remote user (Usuário remoto): insira um valor para identificar usuários remotos. Isso ajudará a exibir o usuário atual na interface Web do dispositivo. Scopes (Escopos): Escopos opcionais que poderiam fazer parte do token. Segredo do cliente: Insira a senha OpenID novamente Save (Salvar): Clique em para salvar os valores de OpenID. Ativar OpenID: Ative para fechar a conexão atual e permita a autenticação do dispositivo via URL do provedor. |

Eventos

Regras

Uma regra define as condições que fazem com que o produto execute uma ação. A lista mostra todas as regras configuradas no produto no momento.

Você pode criar até 256 regras de ação.

Adicionar uma regra: Crie uma regra. Nome: Insira um nome para a regra. Wait between actions (Aguardar entre ações): insira o tempo mínimo (hh:mm:ss) que deve passar entre ativações de regras. Ela será útil se a regra for ativada, por exemplo, em condições de modo diurno/noturno, para evitar que pequenas mudanças de iluminação durante o nascer e o pôr do sol ativem a regra várias vezes. Condition (Condição): selecione uma condição na lista. Uma condição deve ser atendida para que o dispositivo execute uma ação. Se várias condições forem definidas, todas elas deverão ser atendidas para acionar a ação. Para obter informações sobre condições específicas, consulte Introdução às regras de eventos. Use this condition as a trigger (Usar esta condição como acionador): selecione para que essa primeira função opere apenas como acionador inicial. Isso significa que, uma vez que a regra for ativada, ela permanecerá ativa enquanto todas as outras condições forem atendidas, independentemente do estado da primeira condição. Se você não marcar essa opção, a regra simplesmente será ativada quando todas as condições forem atendidas. Invert this condition (Inverter esta condição): marque se você quiser que a condição seja o contrário de sua seleção. Adicionar uma condição: clique para adicionar uma condição. Action (Ação): selecione uma ação na lista e insira as informações necessárias. Para obter informações sobre ações específicas, consulte Introdução às regras de eventos. |

Destinatários

Você pode configurar seu dispositivo para notificar os destinatários sobre eventos ou enviar arquivos.

Se você configurar seu dispositivo para usar FTP ou SFTP, não altere nem remova o número de sequência exclusivo que é adicionado aos nomes dos arquivos. Se fizer isso, apenas uma imagem por evento poderá ser enviada.

A lista mostra todos os destinatários atualmente configurados no produto, juntamente com informações sobre suas configurações.

É possível criar até 20 destinatários.

Add a recipient (Adicionar um destinatário): clique para adicionar um destinatário. Nome: insira um nome para o destinatário. Tipo: selecione na lista:

Testar: clique para testar a configuração. O menu de contexto contém: View recipient (Exibir destinatário): clique para exibir todos os detalhes do destinatário. Copy recipient (Copiar destinatário): clique para copiar um destinatário. Ao copiar, você pode fazer alterações no novo destinatário. Delete recipient (Excluir destinatário): clique para excluir o destinatário permanentemente. |

Programações

Agendamentos e pulsos podem ser usados como condições em regras. A lista mostra todas os agendamentos e pulsos configurados no momento no produto, juntamente com várias informações sobre suas configurações. Adicionar agendamento: clique para criar um cronograma ou pulso. |

Acionadores manuais

É possível usar o acionador manual para acionar manualmente uma regra. O acionador manual pode ser usado, por exemplo, para validar ações durante a instalação e a configuração do produto. |

MQTT

O MQTT (Message Queuing Telemetry Transport) é um protocolo de troca de mensagens padrão para a Internet das Coisas (IoT). Ele foi desenvolvido para integração simplificada com a IoT e é usado em uma ampla variedade de setores para conectar dispositivos remotos com o mínimo de código e largura de banda de rede. O cliente MQTT no software do dispositivo Axis pode simplificar a integração de dados e eventos produzidos no dispositivo a sistemas que não são software de gerenciamento de vídeo (VMS). Configure o dispositivo como um cliente MQTT. A comunicação MQTT baseia-se em duas entidades, os clientes e o broker. Os clientes podem enviar e receber mensagens. O broker é responsável por rotear mensagens entre os clientes. Saiba mais sobre MQTT na Base de conhecimento do AXIS OS. |

ALPN

O ALPN é uma extensão do TLS/SSL que permite a seleção de um protocolo de aplicação durante a fase de handshake da conexão entre o cliente e o servidor. Isso é usado para permitir o tráfego MQTT na mesma porta que é utilizada para outros protocolos, como o HTTP. Em alguns casos, pode não haver uma porta dedicada aberta para a comunicação MQTT. Uma solução nesses casos é usar o ALPN para negociar o uso do MQTT como protocolo de aplicação em uma porta padrão permitida pelos firewalls. |

Cliente MQTT

Connect (Conectar): Ative ou desative o cliente MQTT. Status: Mostra o status atual do cliente MQTT. Broker Host: Insira o nome de host ou endereço IP do servidor MQTT. Protocol (Protocolo): Selecione o protocolo que será usado. Porta: Insira o número da porta.

Protocol ALPN: Insira o nome do protocolo ALPN fornecido pelo seu provedor de broker de MQTT. Isso se aplica apenas com MQTT sobre SSL e MQTT sobre o WebSocket Secure. Username (Nome de usuário): Insira o nome de usuário que será usado pelo cliente para acessar o servidor. Senha: Insira uma senha para o nome de usuário. Client ID (ID do cliente): Insira um ID de cliente. O identificador do cliente é enviado para o servidor quando o cliente se conecta a ele. Clean session (Limpar sessão): Controla o comportamento na conexão e na desconexão. Quando selecionada, as informações de estado são descartadas na conexão e desconexão. HTTP proxy (Proxy HTTP): Um URL com comprimento máximo de 255 bytes. Deixe o campo vazio se não quiser usar um proxy HTTP. HTTPS proxy (Proxy HTTPS): Um URL com comprimento máximo de 255 bytes. Deixe o campo vazio se não quiser usar um proxy HTTPS. Keep alive interval (Intervalo de Keep Alive): Permite que o cliente detecte quando o servidor não está mais disponível sem que seja necessário aguardar o longo tempo limite de TCP/IP. Timeout (Tempo limite): O intervalo de tempo em segundos para permitir que uma conexão seja concluída. Valor padrão: 60 Device topic prefix (Prefixo do tópico do dispositivo): Usado nos valores padrão para o tópico na mensagem de conexão e na mensagem de LWT na guia MQTT client (Cliente MQTT) e nas condições de publicação na guia MQTT publication (Publicação MQTT). Reconnect automatically (Reconectar automaticamente): Especifica se o cliente deve se reconectar automaticamente após uma desconexão. Mensagem de conexão Especifica se uma mensagem deve ser enviada quando uma conexão é estabelecida. Send message (Enviar mensagem): ative para enviar mensagens. Use default (Usar padrão): Desative para inserir sua própria mensagem padrão. Topic (Tópico): insira o tópico para a mensagem padrão. Payload (Carga): insira o conteúdo para a mensagem padrão. Retain (Reter): selecione para manter o estado do cliente neste Topic (Tópico) QoS: Altere a camada de QoS para o fluxo do pacote. Mensagem de Último desejo e testamento A opção Last Will Testament (LWT) permite que um cliente forneça uma prova juntamente com suas credenciais ao conectar ao broker. Se o cliente se desconectar abruptamente em algum momento mais tarde (talvez porque sua fonte de energia seja interrompida), ele pode permitir que o broker envie uma mensagem para outros clientes. Essa mensagem de LWT tem o mesmo formato que uma mensagem comum e é roteada através da mesma mecânica. Send message (Enviar mensagem): ative para enviar mensagens. Use default (Usar padrão): Desative para inserir sua própria mensagem padrão. Topic (Tópico): insira o tópico para a mensagem padrão. Payload (Carga): insira o conteúdo para a mensagem padrão. Retain (Reter): selecione para manter o estado do cliente neste Topic (Tópico) QoS: Altere a camada de QoS para o fluxo do pacote. |

Publicação MQTT

Use default topic prefix (Usar prefixo de tópico padrão): selecione para usar o prefixo de tópico padrão, o qual é definido com o uso do prefixo de tópico de dispositivo na guia MQTT client (Cliente MQTT). Incluir condição: selecione para incluir o tópico que descreve a condição no tópico MQTT. Incluir espaços de nome: selecione para incluir espaços para nome de tópico ONVIF no tópico MQTT. Include serial number (Incluir número de série): selecione para incluir o número de série do dispositivo na carga MQTT. Adicionar condição: clique para adicionar uma condição. Retain (Reter): define quais mensagens MQTT são enviadas como retidas.

QoS: selecione o nível desejado para a publicação MQTT. |

Assinaturas MQTT

Adicionar assinatura: clique para adicionar uma nova assinatura MQTT. Subscription filter (Filtro de assinatura): insira o tópico MQTT no qual deseja se inscrever. Use device topic prefix (Usar prefixo de tópico do dispositivo): adicione o filtro de assinatura como prefixo ao tópico MQTT. Subscription type (Tipo de assinatura):

QoS: selecione o nível desejado para a assinatura MQTT. |

Logs

Relatórios e logs

Relatórios

Logs

|

Rastreamento de rede

Importante Um arquivo de rastreamento de rede pode conter informações confidenciais, por exemplo, certificados ou senhas. Um arquivo de trace de rede pode ajudar a solucionar problemas gravando as atividades na rede. Trace time (Tempo de trace): Selecione a duração do trace em segundos ou minutos e clique em Download (Baixar). |

Acesse o sistema remotamente

O syslog é um padrão para o registro de mensagens. Ele permite a separação do software que gera mensagens, o sistema que as armazena e o software que as relata e analisa. Cada mensagem é rotulada com um código da instalação que indica o tipo de software que gerou a mensagem e recebe um nível de gravidade.

Servidor: Clique para adicionar um novo servidor. Host: Insira o nome de host ou endereço IP do servidor. Format (Formatar): Selecione o formato de mensagem do syslog que será usado.

Protocol (Protocolo): Selecione o protocolo que a ser usado:

Porta: Edite o número da porta para usar uma porta diferente. Severity (Severidade): Selecione quais mensagens serão enviadas após o acionamento. Tipo: Selecione os tipos de registros que deseja enviar. Test server setup (Testar configuração do servidor): Envie uma mensagem de teste para todos os servidores antes de salvar as configurações. CA certificate set (Certificado CA definido): Consulte as configurações atuais ou adicione um certificado. |

Configuração simples

A configuração simples destina-se a usuários avançados com experiência em configuração de dispositivos Axis. A maioria dos parâmetros podem ser definidos e editados nesta página. |

Manutenção

Restart (Reiniciar): Reinicie o dispositivo. Isso não afeta nenhuma das configurações atuais. Os aplicativos em execução reiniciam automaticamente. Restore (Restaurar): Devolve a maioria das configurações para os valores padrão de fábrica. Posteriormente, você deverá reconfigurar o dispositivo e os aplicativos, reinstalar quaisquer apps que não vieram pré-instalados e recriar quaisquer eventos e predefinições. Importante As únicas configurações que permanecem salvas após a restauração são:

Factory default (Padrão de fábrica): Retorna todas as configurações para os valores padrão de fábrica. Em seguida, você deverá redefinir o endereço IP para tornar o dispositivo acessível. Observação Todo software de dispositivo Axis é digitalmente assinado para garantir que somente software verificado seja instalado em seu dispositivo. Esse procedimento aprimora ainda mais o nível de segurança cibernética mínimo dos dispositivos Axis. Para obter mais informações, consulte o white paper “Axis Edge Vault“ em axis.com. Atualização do AXIS OS: atualize para uma nova versão do AXIS OS. As novas versões podem conter funcionalidades aprimoradas, correções de falhas ou ainda recursos inteiramente novos. Recomendamos sempre utilizar a versão mais recente do AXIS OS. Para baixar a versão mais recente, vá para axis.com/support.

AXIS OS rollback (Reversão do AXIS OS): reverta para a versão anteriormente instalada do AXIS OS. |

Saiba mais

Analíticos e aplicativos

Usando analíticos e aplicativos, você pode obter mais do seu dispositivo Axis. O AXIS Camera Application Platform (ACAP) é uma plataforma aberta que permite que qualquer pessoa desenvolva analíticos e outros aplicativos para dispositivos Axis. Os aplicativos podem ser pré-instalados no dispositivo, disponibilizados para download gratuitamente ou mediante uma taxa de licença.

Para encontrar manuais de usuário de analíticos e aplicativos da Axis, vá para help.axis.com.

AXIS Door Monitoring

Esse aplicativo monitora o estado da porta, indicando se ela está aberta ou fechada e caso ela permaneça aberta por muito tempo. Por exemplo, use o aplicativo em uma porta de segurança contra incêndio que não requeira trava, mas que requeira que você saiba se a porta está aberta.

Uma porta comum possui um sensor de posição da porta, REX, juntamente com travas e leitores, o que requer um controlador de porta.

Uma porta monitorada requer apenas um sensor de posição da porta e REX, podendo ser monitorada usando um módulo de relé de E/S em rede. Cada módulo de relé de E/S em rede pode conectar até cinco portas monitoradas.

Limitações

O aplicativo está disponível apenas no AXIS A9210. O REX só pode ser conectado às E/Ss 1 e 2, não sendo possível configurar o REX na E/S 3, 4 ou 5.

Configuração do AXIS Monitoring Door Configuration

| Nome | Descrição |

| Porta | O número da porta. |

| Entrada DPS | A entrada DPS para a porta. |

| Entrada REX | A entrada REX para a porta. |

| Door open too long time (sec) (Porta aberta por muito tempo [s]) | O número de segundos em que a porta pode permanecer aberta. |

| Tempo de acesso (s) | O número de segundos que a porta permanecerá destravada após o acesso ser concedido. |

| Estado | O estado da porta. |

Cibersegurança

Para obter informações específicas do produto sobre segurança cibernética, consulte a folha de dados do produto em axis.com.

Para obter informações detalhadas sobre segurança cibernética no AXIS OS, leia o guia para aumento do nível de proteção do AXIS OS.

Axis Edge Vault

O Axis Edge Vault fornece uma plataforma de segurança cibernética baseada em hardware que protege o dispositivo Axis. Ele oferece recursos para garantir a identidade e a integridade do dispositivo e para proteger suas informações confidenciais contra acessos não autorizados. Ele se baseia em uma base sólida de módulos de computação criptográfica (elemento seguro e TPM) e segurança SoC (TEE e inicialização segura), combinada com a experiência em segurança de dispositivos de borda.

SO assinado

O SO assinado é implementado pelo fornecedor de software que assina a imagem do AXIS OS com uma chave privada. Quando a assinatura é conectada ao sistema operacional, o dispositivo valida o software antes de instalá-lo. Se o dispositivo detectar que a integridade do software está comprometida, a atualização do AXIS OS será rejeitada.

Inicialização segura

A inicialização segura é um processo de inicialização que consiste em uma cadeia inquebrável de software validada criptograficamente e que começa em uma memória imutável (ROM de inicialização). Baseada no uso de SO assinado, a inicialização segura garante que um dispositivo possa ser inicializado somente com software autorizado.

Armazenamento seguro de chaves

Um ambiente protegido contra manipulações para proteção de chaves privadas e execução segura de operações de criptografia. Ele evita acesso não autorizado e extração maliciosa em caso de manipulação de segurança. Dependendo dos requisitos de segurança, um dispositivo Axis pode ter um ou vários módulos de computação criptográfica baseados em hardware que fornecem um armazenamento seguro de chaves, protegido por hardware. Dependendo dos requisitos de segurança, um dispositivo Axis pode possuir um ou vários módulos de computação criptográfica baseados em hardware, como um TPM 2.0 (Trusted Platform Module) ou um elemento seguro e/ou TEE (Trusted Execution Environment), os quais proporcionam um armazenamento de chaves seguro protegido por hardware. Além disso, os produtos Axis selecionados apresentam um recurso de repositório de chaves seguro com certificação FIPS 140-2 Nível 2.

ID de dispositivo Axis

É crucial conseguir verificar a origem do dispositivo para estabelecer confiança na identidade do dispositivo. Durante a produção, os dispositivos com o Axis Edge Vault recebem um certificado de ID de dispositivo Axis exclusivo, fornecido de fábrica e compatível com IEEE 802.1AR. Isso funciona como um passaporte para comprovar a origem do dispositivo. A ID do dispositivo é armazenada de forma segura e permanente no armazenamento seguro de chaves como um certificado assinado pelo certificado raiz do Axis. O ID de dispositivo pode ser utilizado pela infraestrutura de TI do cliente para integração automatizada de dispositivos seguros e identificação de dispositivos seguros

Sistema de arquivos criptografados

O armazenamento seguro de chaves impede a extração maliciosa de informações e impede a manipulação da configuração ao impor uma criptografia robusta no sistema de arquivos. Isso garante que nenhum dado armazenado no sistema de arquivos seja extraído ou manipulado quando o dispositivo não estiver sendo usado, acesso não autenticado ao dispositivo for obtido e/ou o dispositivo Axis for roubado. Durante o processo de inicialização segura, o sistema de arquivos de leitura/gravação é descriptografado e pode ser montado e usado pelo dispositivo Axis.

Para saber mais sobre os recursos de segurança cibernética em dispositivos Axis, vá para axis.com/learning/white-papers e procure segurança cibernética.

Especificações

Visão geral do produto

- Conector de rede

- Posição de aterramento

- Jumper do relé

- Conector de energia

- Conector do relé

- Conector de entrada 1

- RS485 e conector de E/S

- Conector de E/S

- Conector de entrada 2

- Botão de controle

Indicadores de LED

| LED | Cor | Indicação |

| Status | Verde | Aceso em verde para operação normal. |

| Âmbar | Aceso durante a inicialização e na restauração de configurações. | |

| Vermelho | Pisca lentamente para falha na atualização. | |

| Rede | Verde | Aceso para conexão a uma rede de 100 Mbps. Pisca para atividade de rede. |

| Âmbar | Aceso continuamente para uma conexão a uma rede de 10 Mbps. Pisca para atividade de rede. | |

| Apagado | Sem conexão de rede. | |

| Alimentação | Verde | Funcionamento normal. |

| Âmbar | Pisca em verde/âmbar durante a atualização do firmware. | |

| Relé | Verde | Relé ativo.(1) |

| Apagado | Relé inativo. |

- Relé está ativo quando COM está conectado a NO.

Botões

Botão de controle

- O botão de controle é usado para:

Restaurar o produto para as configurações padrão de fábrica. Consulte Redefinição para as configurações padrão de fábrica.

Conexão a um serviço de conexão em nuvem com um clique (O3C) via Internet. Para conectar, pressione e solte o botão e aguarde até que o LED de status pisque em verde três vezes.

Conectores

Conector de rede

Conector Ethernet RJ45 com Power over Ethernet Plus (PoE+).

UL: A alimentação Power over Ethernet (PoE) deve ser over Ethernet IEEE 802.3af/802.3at Tipo 1 Classe 3 ou Power over Ethernet Plus (PoE+) IEEE 802.3at Tipo 2 Classe 4 com limitação de potência e que seja capaz de fornecer 44-57 VCC, 15,4 W/30 W. O Power over Ethernet (PoE) foi avaliado pelo UL com um AXIS T8133 Midspan 30 W de 1 porta.

Prioridade da alimentação

Este dispositivo pode ser alimentado via PoE ou entrada CC. Consulte Conector de rede e Conector de energia.

Quando PoE e CC são ambos conectados antes do dispositivo ser alimentado, o PoE é usado como fonte de alimentação.

PoE e CC estão conectados e PoE está alimentando. Quando o PoE é perdido, o dispositivo usa CC como fonte de alimentação sem precisar reiniciar.

PoE e CC estão conectados e CC está alimentando. Quando CC é perdido, o dispositivo reinicia e usa PoE como fonte de alimentação.

Quando o CC é usado durante a inicialização e o PoE é conectado após o dispositivo ser iniciado, CC é usado como fonte de alimentação.

Quando o PoE é usado durante a inicialização e CC é conectado após o dispositivo ser iniciado, PoE é usado como fonte de alimentação.

Conector de energia

Bloco de terminais com 2 pinos para entrada de energia CC Use uma fonte de energia com limitação (LPS) compatível com os requisitos de voltagem de segurança extra baixa (SELV) e com potência de saída nominal restrita a ≤100 W ou corrente de saída nominal limitada a ≤5 A.

| Função | Pino | Observações | Especificações |

| Terra CC (GND) | 1 | 0 VCC | |

| Entrada CC | 2 | Para alimentar o dispositivo sem usar Power over Ethernet. Observação: esse pino pode ser usado somente como entrada de energia. | 12 VCC, máx., 36 W |

UL: Alimentação CC a ser fornecida por uma fonte de alimentação UL 603 relacionada, dependendo do aplicativo, com as classificações apropriadas.

Conector do relé

Um bloco de terminais com 4 pinos para relés C que podem ser usados, por exemplo, para controlar uma trava ou uma interface para um portão. Se usado com uma carga indutiva (por exemplo, uma trava), conecte um diodo em paralelo à carga para proporcionar proteção contra transientes de tensão.

| Função | Pino | Observações | Especificações |

| Terra CC (GND) | 1 | 0 VCC | |

| NO | 2 | normalmente aberto. Para conectar dispositivos de relé. Conecte uma trava de segurança contra falhas entre o terra NO e o terra CC. Os dois pinos de relé são galvanicamente separados do resto do circuito se os jumpers não forem usados. | Corrente máxima = 2 A Tensão máxima = 30 V CC |

| COM | 3 | Comum | |

| NC | 4 | normalmente fechado. Para conectar dispositivos de relé. Conecte uma trava fail-safe entre o terra NC e o terra CC. Os dois pinos de relé são galvanicamente separados do resto do circuito se os jumpers não forem usados. |

Jumper de alimentação do relé

Quando o jumper de alimentação está instalado, ele conecta a alimentação 12 VCC ou 24 VCC ao pino COM do relé.

Ele pode ser usado para conectar uma trava entre os pinos GND e NO ou GND e NC.

| Fonte de alimentação | Potência máxima em 12 VCC | Potência máxima em 24 VCC |

| ENTRADA CC | 2000 mA | 1000 mA |

| PoE | 350 mA | 150 mA |

| PoE+ | 1100 mA | 500 mA |

Conector de entrada 1

Um bloco de terminais com 4 pinos para entrada.

Ele oferece suporte à supervisão com resistores de fim de linha. Se a conexão for interrompida, um alarme será acionado. Para usar entradas supervisionadas, instale resistores terminadores. Use o diagrama de conexão para entradas supervisionadas. Consulte Entradas supervisionadas.

| Função | Pino | Observações | Especificações |

| Terra CC | 1, 3 | 0 VCC | |

| Entrada | 2, 4 | Entrada digital ou Entrada supervisionada – Conecte ao pino 1 ou 3 respectivamente para ativar ou deixe flutuante (desconectada) para desativar. | 0 a 30 VCC máx. |

O comprimento de cabo qualificado é de até 200 m (656 pés) quando o seguinte requisito de cabo é atendido: 24 AWG.

RS485 e conector de E/S

Um bloco de terminais com 8 pinos, incluindo RS485 de 4 pinos e E/S de 4 pinos.

RS485

| Função | Pino | Observação | Especificações |

| Terra CC (GND) | 1 | 0 VCC | |

| Saída CC (+12 V) | 2 | Fornece energia para dispositivos auxiliares, por exemplo, sensores Modbus. | 12 VCC, máx. 200 mA |

| A | 3 | ||

| B | 4 |

E/S

| Função | Pino | Observação | Especificações |

| Saída digital | 5 | Se usada com uma carga indutiva (por exemplo, um relé), conecte um diodo em paralelo à carga para proporcionar proteção contra transientes de tensão. | 0 a 30 VCC máx., dreno aberto, 100 mA |

| Saída digital | 6 | Se usada com uma carga indutiva (por exemplo, um relé), conecte um diodo em paralelo à carga para proporcionar proteção contra transientes de tensão. | 0 a 30 VCC máx., dreno aberto, 100 mA |

| Entrada | 7 | Entrada digital ou entrada supervisionada – Conecte ao pino 1 para ativar ou deixe flutuante (desconectada) para desativar. | 0 a 30 VCC máx. |

| Saída digital | 8 | Se usada com uma carga indutiva (por exemplo, um relé), conecte um diodo em paralelo à carga para proporcionar proteção contra transientes de tensão. | 0 a 30 VCC máx., dreno aberto, 100 mA |

- O comprimento do cabo qualificado para RS485 é de até 1000 m(3281 pés) se os seguintes requisitos de cabo forem atendidos: 1 par trançado com blindagem, AWG 24, impedância de 120 ohms.

- O comprimento do cabo qualificado para E/S é de até 200 m (656 ft).

Conector de E/S

Use o conector auxiliar com dispositivos externos em combinação com, por exemplo, detecção de movimento, acionamento de eventos e notificações de alarmes. Além do ponto de referência de 0 VCC e alimentação (saída CC), o conector auxiliar fornece a interface para:

- Entrada digital

- Para conectar dispositivos que podem alternar entre um circuito aberto ou fechado, por exemplo, sensores PIR, contatos de portas/janelas e detectores de quebra de vidros.

- Entrada supervisionada

- Permite detectar manipulações em entradas digitais.

- Saída digital

- Para conectar dispositivos externos, como relés e LEDs. Os dispositivos conectados podem ser ativados pela interface de programação de aplicativo do VAPIX® ou pela página da web do produto.

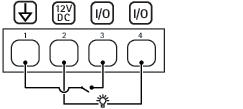

Bloco de terminais com 4 pinos

| Função | Pino | Observações | Especificações |

| Terra CC | 1 | 0 VCC | |

| Saída CC | 2 | Pode ser usada para alimentar equipamentos auxiliares. Observação: esse pino pode ser usado somente como saída de energia. | 12 V CC Carga máxima = 50 mA no total |

| Configurável (entrada ou saída) | 3–4 | Entrada digital ou entrada supervisionada – Conecte ao pino 1 para ativar ou deixe aberta (desconectada) para desativar. Para usar a entrada supervisionada, instale resistores de terminação. Veja o diagrama de conexão para obter informações de como conectar os resistores. | 0 a 30 VCC máx. |

| Saída digital – Conectado internamente ao pino 1 (terra CC) quando ativo, flutuante (desconectado) quando inativo. Se for usado com uma carga indutiva, por exemplo, um relé, conecte um diodo em paralelo com a carga para proteger contra transientes de tensão. As E/Ss são capazes de acionar uma carga externa de 12 VCC, 50 mA (máximo combinado), se a saída interna de 12 VCC (pino 2) for usada. No caso do uso de conexões de dreno abertas em conjunto com uma fonte de alimentação externa, as E/S podem gerenciar uma alimentação CC de 0 a 30 VCC, 100 mA cada. | 0 a 30 VCC máx., dreno aberto, 100 mA |

- Terra CC

- Saída CC 12 V

- E/S configurada como entrada

- E/S configurada como saída

Conector de entrada 2

Blocos de terminais com 2 pinos para dispositivos externos, por exemplo, detectores de quebra de vidros ou incêndio.

UL: O conector não foi avaliado pelo UL para uso em alarme antifurto ou de incêndio.

| Função | Pino | Observações | Especificações |

| Terra CC | 1 | 0 VCC | |

| Entrada | 2 | Entrada digital ou entrada supervisionada – Conecte ao pino 1 para ativar ou deixe aberta (desconectada) para desativar. | 0 a 30 VCC máx. |

| Função | Pino | Observações | Especificações |

| Terra CC | 1 | 0 VCC | |

| Entrada | 2 | Entrada digital ou entrada supervisionada – Conecte ao pino 1 para ativar ou deixe aberta (desconectada) para desativar. | 0 a 30 VCC máx. |

Entradas supervisionadas

Para usar entradas supervisionadas, instale resistores terminadores de acordo com o diagrama abaixo.

Conexão paralela primeiro

Os valores dos resistores devem ser 4,7 kΩ e 22 kΩ.

Conexão serial primeiro

Os valores de resistores devem ser os mesmos, e os possíveis valores são 1 KΩ, 2,2 KΩ, 4,7 KΩ e 10 KΩ, 1%, padrão de ¼ watt.

Recomenda-se usar cabos blindados e trançados. Conecte a blindagem a 0 VCC.

| Status | Descrição |

| Aberta | O switch supervisionado está no modo aberto. |

| Fechada | O switch supervisionado está no modo fechado. |

| Em curto | O cabo de E/S ou de entrada 1 a 5 está em curto-circuito com o terra. |

| Cortado | O cabo de E/S ou de entrada 1 a 5 foi cortado e deixado aberto sem um caminho de corrente para o terra. |

Solução de problemas

Redefinição para as configurações padrão de fábrica

A restauração das configurações padrão de fábrica. deve ser feita com muito cuidado. Uma redefinição para os padrões de fábrica restaura todas as configurações, inclusive o endereço IP, para os valores padrão de fábrica.

Para redefinir o produto para as configurações padrão de fábrica:

Desconecte a alimentação do produto.

Mantenha o botão de controle pressionado enquanto reconecta a alimentação. Consulte Visão geral do produto.

Mantenha o botão de controle pressionado por 25 segundos até que o LED indicador de status se torne âmbar pela segunda vez.

Solte o botão de controle. O processo estará concluído quando o indicador do LED de estado ficar verde. Se nenhum servidor DHCP estiver disponível na rede, o endereço IP do dispositivo terá como padrão um dos seguintes:

Dispositivos com AXIS OS 12.0 e posterior: Obtido da sub-rede de endereços locais de link (169.254.0.0/16)

Dispositivos com AXIS OS 11.11 e anterior: 192.168.0.90/24

Use as ferramentas de software de instalação e gerenciamento, atribua um endereço IP, defina a senha e acesse o produto.

Você também pode redefinir os parâmetros para as configurações padrão de fábrica na interface Web do dispositivo. Vá para Maintenance (Manutenção) > Factory default (Padrão de fábrica) e clique em Default (Padrão).

Opções do AXIS OS

A Axis oferece o gerenciamento de software de dispositivo de acordo com a trilha ativa ou com as trilhas de suporte de longo prazo (LTS). Estar na trilha ativa significa que você obtém acesso contínuo a todos os recursos de produtos mais recentes, enquanto as trilhas de LTS fornecem uma plataforma fixa com versões periódicas voltadas principalmente para correções de erros e atualizações de segurança.

Usar os AXIS OS da trilha ativa é recomendado se você deseja acessar os recursos mais recentes ou se você usa as ofertas de sistema ponta a ponta Axis. As trilhas de LTS são recomendados se você usa integrações de outros fabricantes, as quais podem não ser continuamente validadas com a trilha ativa mais recente. Com o LTS, os produtos podem manter a segurança cibernética sem apresentar quaisquer alterações funcionais significativas nem afetar quaisquer integrações existentes. Para obter informações mais detalhadas sobre a estratégia de software de dispositivos Axis, acesse axis.com/support/device-software.

Verificar a versão atual do AXIS OS

O AXIS OS determina a funcionalidade de nossos dispositivos. Durante o processo de solução de um problema, recomendamos que você comece conferindo a versão atual do AXIS OS. A versão mais recente pode conter uma correção que soluciona seu problema específico.

Para verificar a versão atual do AXIS OS:

Vá para a interface Web do dispositivo > Status.

Em Device info (Informações do dispositivo), consulte a versão do AXIS OS.

Atualizar o AXIS OS

- Ao atualizar o software do dispositivo, suas configurações pré-definidas e personalizadas serão salvas. A Axis Communications AB não pode garantir que as configurações sejam salvas, mesmo que os recursos estejam disponíveis na nova versão do AXIS OS.

- A partir do AXIS OS 12.6, é necessário instalar todas as versões LTS entre a versão atual do seu dispositivo e a versão de destino. Por exemplo, se a versão atual do software do dispositivo instalada for AXIS OS 11.2, é necessário instalar a versão LTS AXIS OS 11.11 antes de poder atualizar o dispositivo para o AXIS OS 12.6. Para obter mais informações, consulte Portal do AXIS OS: Caminho de atualização.

- Certifique-se de que o dispositivo permaneça conectado à fonte de alimentação ao longo de todo o processo de atualização.

- Quando você atualiza o dispositivo com a versão mais recente do AXIS OS na trilha ativa, o produto recebe a última funcionalidade disponível. Sempre leia as instruções de atualização e notas de versão disponíveis com cada nova versão antes de atualizar. Para encontrar a versão do AXIS OS e as notas de versão mais recentes, vá para axis.com/support/device-software.

Baixe o arquivo do AXIS OS para seu computador, o qual está disponível gratuitamente em axis.com/support/device-software.

Faça login no dispositivo como um administrador.

Vá para Maintenance (Manutenção) > AXIS OS upgrade (Atualização do AXIS OS) e clique em Upgrade (Atualizar).

- Após a conclusão da atualização, o produto será reiniciado automaticamente.

Problemas técnicos e possíveis soluções

Problemas ao atualizar o AXIS OS

A atualização do AXIS OS falhou Se a atualização falhar, o dispositivo recarregará a versão anterior. O motivo mais comum é que o arquivo de incorreto do AXIS OS foi carregado. Verifique se o nome do arquivo do AXIS OS corresponde ao seu dispositivo e tente novamente. |

Problemas após a atualização do AXIS OS Se você tiver problemas após a atualização, reverta para a versão instalada anteriormente na página Maintenance (Manutenção). |

Problemas na configuração do endereço IP

Não é possível definir o endereço IP

|

Problemas com o acesso ao dispositivo

Não é possível fazer login ao acessar o dispositivo em um navegador Quando o HTTPS estiver ativado, certifique-se de utilizar o protocolo correto (HTTP ou HTTPS) ao tentar fazer login. Talvez seja necessário digitar manualmente Caso tenha perdido a senha da conta root, será necessário redefinir o dispositivo para as configurações padrão de fábrica. Para obter instruções, consulte Redefinição para as configurações padrão de fábrica. |

O endereço IP foi alterado pelo DHCP Os endereços IP obtidos de um servidor DHCP são dinâmicos e podem mudar. Se o endereço IP tiver sido alterado use o AXIS IP Utility ou o AXIS Device Manager para localizar o dispositivo na rede. Identifique o dispositivo usando seu modelo ou número de série ou nome de DNS (se um nome tiver sido configurado). Se necessário, é possível atribuir um endereço IP estático de forma manual. Para obter instruções, vá para axis.com/support. |

Erro de certificado ao usar IEEE 802.1X Para que a autenticação funcione corretamente, as configurações de data e hora no dispositivo Axis deverão ser sincronizadas com um servidor NTP. Vá para System > Date and time (Sistema > Data e hora). |

O navegador não é compatível Para obter uma lista dos navegadores recomendados, consulte Suporte a navegadores. |

Não é possível acessar o dispositivo externamente Para acessar o dispositivo externamente, recomendamos que você use um dos seguintes aplicativos para Windows®:

Para obter instruções e baixar o aplicativo, acesse axis.com/vms. |

Problemas com MQTT

Não é possível conectar através da porta 8883 com MQTT sobre SSL. O firewall bloqueia o tráfego que utiliza a porta 8883, uma vez que é considerado inseguro. Em alguns casos, o servidor/broker pode não fornecer uma porta específica para a comunicação MQTT. Ainda será possível usar MQTT em uma porta normalmente usada para tráfego HTTP/HTTPS.

|

Problemas com a operação do dispositivo

O aquecedor dianteiro e o limpador não estão funcionando Caso o aquecedor dianteiro ou o limpador não esteja ativado, verifique se a tampa superior está devidamente fixada na parte inferior da caixa de proteção. |

Se você não conseguir encontrar aqui o que está procurando, experimente a seção de solução de problemas em axis.com/support.

Entre em contato com o suporte

Se precisar de ajuda adicional, acesse axis.com/support.