Vue d’ensemble de la solution

Le contrôleur de porte réseau peut facilement être connecté et alimenté par votre réseau IP existant sans câblage spécial.

Chaque contrôleur de porte réseau est un périphérique intelligent qui se monte facilement à proximité d'une porte. Il peut alimenter et contrôler jusqu'à deux lecteurs.

Installation

MISE EN ROUTE

Trouver le périphérique sur le réseau

Pour trouver les périphériques Axis présents sur le réseau et leur assigner des adresses IP sous Windows®, utilisez AXIS IP Utility ou AXIS Device Manager. Ces applications sont gratuites et peuvent être téléchargées via axis.com/support.

Pour plus d'informations sur la détection et l'assignation d'adresses IP, accédez à Comment assigner une adresse IP et accéder à votre périphérique.

Prise en charge navigateur

Vous pouvez utiliser le périphérique avec les navigateurs suivants :

ChromeTM | EdgeTM | Firefox® | Safari® | |

Windows® | ✓ | ✓ | * | * |

macOS® | ✓ | ✓ | * | * |

Linux® | ✓ | ✓ | * | * |

Autres systèmes d'exploitation | * | * | * | * |

✓ : Recommandé

* : Pris en charge avec limitations

Ouvrir l'interface web du périphérique

Ouvrez un navigateur et saisissez l'adresse IP ou le nom d'hôte du périphérique Axis.

Si vous ne connaissez pas l'adresse IP, utilisez AXIS IP Utility ou AXIS Device Manager pour trouver le périphérique sur le réseau.

Saisissez le nom d'utilisateur et le mot de passe. Si vous accédez pour la première fois au périphérique, vous devez créer un compte administrateur. Cf. Créer un compte administrateur.

Pour une description de tous les contrôles et options que vous rencontrez dans l'interface Web du périphérique, consultez L'interface web

Créer un compte administrateur

La première fois que vous vous connectez à votre périphérique, vous devez créer un compte administrateur.

Saisissez un nom d'utilisateur.

Entrez un mot de passe. Cf. Mots de passe sécurisés.

Saisissez à nouveau le mot de passe.

Acceptez le contrat de licence.

Cliquez sur Ajouter un compte.

Le périphérique n'a pas de compte par défaut. Si vous perdez le mot de passe de votre compte administrateur, vous devez réinitialiser le périphérique. Cf. Réinitialiser les paramètres à leurs valeurs par défaut.

Mots de passe sécurisés

Utilisez HTTPS (activé par défaut) pour définir votre mot de passe ou d'autres configurations sensibles sur le réseau. HTTPS permet des connexions réseau sécurisées et cryptées, protégeant ainsi les données sensibles, telles que les mots de passe.

Le mot de passe de l'appareil est la principale protection de vos données et services. Les périphériques Axis n'imposent pas de stratégie de mot de passe, car ils peuvent être utilisés dans différents types d'installations.

Pour protéger vos données, nous vous recommandons vivement de respecter les consignes suivantes :

Utilisez un mot de passe comportant au moins 8 caractères, de préférence créé par un générateur de mot de passe.

Prenez garde à ce que le mot de passe ne soit dévoilé à personne.

Changez le mot de passe à intervalles réguliers, au moins une fois par an.

Vérifiez que personne n'a saboté le logiciel du dispositif.

- Pour vous assurer que le périphérique dispose de son système AXIS OS d'origine ou pour prendre le contrôle total du périphérique après une attaque de sécurité :

Réinitialisez les paramètres par défaut. Cf. Réinitialiser les paramètres à leurs valeurs par défaut.

Après la réinitialisation, le démarrage sécurisé garantit l'état du périphérique.

Configurez et installez le périphérique.

Vue d'ensemble de l'interface web

Cette vidéo vous donne un aperçu de l'interface web du périphérique.

Configurer votre périphérique

Pour savoir comment configurer votre périphérique, veuillez consulter le manuel d'utilisation d'AXIS Camera Station ou des solutions tierces.

L'interface web

La prise en charge des fonctionnalités et des paramètres décrits dans cette section varie d'un périphérique à l'autre. Cette icône indique que la fonction ou le paramètre n'est disponible que sur certains périphériques.

Affichez ou masquez le menu principal. Accédez aux notes de version. Accédez à l'aide du produit. Changez la langue. Définissez un thème clair ou foncé. Le menu utilisateur contient :

Le menu contextuel contient :

|

État

Infos sur le dispositif

Affiche les informations sur le périphérique, dont la version d'AXIS OS et le numéro de série.

Upgrade AXIS OS (Mettre à niveau AXIS OS) : Mettez à niveau le logiciel sur votre périphérique. Vous accédez à la page de maintenance où vous pouvez effectuer la mise à niveau. |

État de la synchronisation horaire

Affiche les informations de synchronisation NTP, notamment si le périphérique est synchronisé avec un serveur NTP et le temps restant jusqu'à la prochaine synchronisation.

Paramètres NTP : Affichez et mettez à jour les paramètres NTP. Cliquez pour accéder à la page Heure et emplacement où vous pouvez changer les paramètres NTP. |

Sécurité

Indique les types d'accès au périphérique actifs et les protocoles de cryptage utilisés, et si les applications non signées sont autorisées. Les recommandations concernant les paramètres sont basées sur le Guide de renforcement AXIS OS.

Guide de renforcement : Accédez au Guide de renforcement AXIS OS où vous pouvez en apprendre davantage sur la cybersécurité sur les périphériques Axis et les meilleures pratiques. |

Clients connectés

Affiche le nombre de connexions et de clients connectés.

View details (Afficher les détails) : Affichez et mettez à jour la liste des clients connectés. La liste affiche l'adresse IP, le protocole, le port, l'état et le protocole PID/processus de chaque connexion. |

Dispositif

E/S et relais

AXIS A9910 Ajouter une clé de cryptage : Cliquez pour configurer une clé qui garantit une communication cryptée. Ajouter AXIS A9910 : cliquez pour ajouter un module d'extension.

|

E/S I/O (E/S) : activez cette option pour activer les périphériques connectés une fois que le port est configuré comme sortie.

|

Relais

|

Alarmes

Mouvement du périphérique : Activez l'option pour déclencher une alarme dans votre système lorsqu'il détecte un mouvement du périphérique. Casing open (Boîtier ouvert) : Activez l'option pour déclencher une alarme dans votre système lorsqu'il détecte un cas de contrôleur de porte ouvert. Désactivez ce réglage pour les contrôleurs de porte compacts. External tamper (Sabotage externe) : Activez cette option pour déclencher une alarme dans votre système lorsqu'il détecte un sabotage externe. Par exemple, lorsque quelqu'un ouvre ou ferme l'armoire externe.

|

Périphériques

Lecteurs

Add reader (Ajouter un lecteur) : Cliquez pour ajouter un lecteur.

Edit (Modifier) : Sélectionnez un lecteur et cliquer sur Edit (Modifier) pour apporter des changements au lecteur sélectionné. Supprimer : Sélectionnez les lecteurs et cliquez sur Delete (Supprimer) pour supprimer les lecteurs sélectionnés. |

Serrures sans fil

Il est possible de connecter jusqu'à 16 verrous sans fil ASSA ABLOY Aperio à l'aide du concentrateur de communication AH30. Une licence est requise pour le verrou sans fil.

Il faut installer le concentrateur de communication AH30 du côté sécurisé.

Se connecter au concentrateur de communication : Cliquez pour connecter les verrous sans fil. |

Mise à niveau

Upgrade readers (Mettre à niveau les lecteurs) : Cliquez ici pour effectuer une mise à niveau du logiciel du lecteur. Vous pouvez uniquement mettre à jour les lecteurs pris en charge lorsqu'ils sont en ligne. Upgrade converters (Mise à niveau des convertisseurs) : Cliquez pour mettre à jour le logiciel du convertisseur. Vous pouvez uniquement mettre à jour les convertisseurs pris en charge lorsqu'ils sont en ligne. |

Applications

Add app (Ajouter une application) : Installer une nouvelle application. Find more apps (Trouver plus d'applications) : Trouver d'autres applications à installer. Vous serez redirigé vers une page d'aperçu des applications Axis. Allow unsigned apps (Autoriser les applications non signées) : Activez cette option pour autoriser l'installation d'applications non signées. Consultez les mises à jour de sécurité dans les applications AXIS OS et ACAP. Remarque Les performances du périphérique peuvent être affectées si vous exécutez plusieurs applications en même temps. Utilisez le commutateur en regard du nom de l'application pour démarrer ou arrêter l'application. Open (Ouvrir) : Accéder aux paramètres de l'application. Les paramètres disponibles dépendent de l'application. Certaines applications n'ont pas de paramètres. Le menu contextuel peut contenir une ou plusieurs des options suivantes :

|

Système

Heure et emplacement

Date et heure

Le format de l'heure dépend des paramètres de langue du navigateur Web.

Nous vous conseillons de synchroniser la date et l'heure du périphérique avec un serveur NTP.

Synchronization (Synchronisation) : sélectionnez une option pour la synchronisation de la date et de l'heure du périphérique.

Fuseau horaire : sélectionnez le fuseau horaire à utiliser. L'heure est automatiquement réglée pour l'heure d'été et l'heure standard.

Remarque Le système utilise les paramètres de date et heure dans tous les enregistrements, journaux et paramètres système. |

Localisation du périphérique

Indiquez où se trouve le dispositif. Le système de gestion vidéo peut utiliser ces informations pour placer le dispositif sur une carte.

|

Réseau

IPv4

Assign IPv4 automatically (Assigner IPv4 automatiquement) : Sélectionnez IPv4 automatic IP (IPv4 automatique) (DHCP) pour permettre au réseau d'assigner automatiquement votre adresse IP, votre masque de sous-réseau et votre routeur, sans configuration manuelle. Nous recommandons d'utiliser l'attribution de l'IP automatique (DHCP) pour la plupart des réseaux. Adresse IP : Saisissez une adresse IP unique pour le périphérique. Des adresses IP statiques peuvent être affectées au hasard dans des réseaux isolés, à condition que chaque adresse soit unique. Pour éviter les conflits, nous vous recommandons de contacter votre administrateur réseau avant d'attribuer une adresse IP statique. Masque de sous-réseau : Saisissez le masque de sous-réseau pour définir les adresses à l'intérieur du réseau local. Toute adresse en dehors du réseau local passe par le routeur. Routeur : Saisissez l'adresse IP du routeur par défaut (passerelle) utilisé pour connecter les appareils qui sont reliés à différents réseaux et segments de réseaux. L'adresse IP statique est la solution de secours si le protocole DHCP n'est pas disponible : Sélectionnez cette option pour ajouter une adresse IP statique à utiliser comme solution de secours si DHCP n'est pas disponible et que vous ne pouvez pas assigner une adresse IP automatiquement. Remarque Si DHCP n'est pas disponible et que le périphérique utilise une solution de secours d'adresse statique, cette dernière est configurée avec une portée limitée. |

IPv6

Assign IPv6 automatically (Assigner IPv6 automatiquement) : Sélectionnez cette option pour activer IPv6 et laisser le routeur réseau attribuer une adresse IP au périphérique automatiquement. |

Nom d'hôte

Attribuer un nom d'hôte automatiquement : Sélectionnez cette option pour laisser le routeur réseau attribuer un nom d'hôte au périphérique automatiquement. Nom d'hôte : Saisissez manuellement le nom d'hôte afin de l'utiliser comme autre façon d'accéder au périphérique. Le rapport du serveur et le journal système utilisent le nom d'hôte. Les caractères autorisés sont les suivants : A–Z, a–z, 0–9 et -. Activez les mises à jour DNS dynamiques : Autorisez votre périphérique à mettre automatiquement à jour les enregistrements de son serveur de noms de domaine chaque fois que son adresse IP change. Register DNS name (Enregistrer le nom DNS) : Saisissez un nom de domaine unique qui pointe vers l'adresse IP de votre périphérique. Les caractères autorisés sont les suivants : A–Z, a–z, 0–9 et -. TTL : le TTL (Time to Live) paramètre la durée pendant laquelle un enregistrement DNS reste valide jusqu'à ce qu'il doive être mis à jour. |

Serveurs DNS

Affecter DNS automatiquement : Sélectionnez cette option pour laisser le serveur DHCP assigner automatiquement des domaines de recherche et des adresses de serveur DNS au périphérique. Nous recommandons le DNS automatique (DHCP) pour la plupart des réseaux. Domaines de recherche : Lorsque vous utilisez un nom d'hôte qui n'est pas entièrement qualifié, cliquez sur Ajouter un domaine de recherche (Add search domain) et saisissez un domaine dans lequel rechercher le nom d'hôte utilisé par le périphérique. Serveurs DNS : Cliquez sur Add DNS server (Serveur DNS principal) et saisissez l'adresse IP du serveur DNS. Cela assure la conversion de noms d'hôte en adresses IP sur votre réseau. |

Si le protocole DHCP est désactivé, les fonctionnalités qui dépendent de la configuration réseau automatique, telles que le nom d'hôte, les serveurs DNS, NTP et autres, risquent de ne plus fonctionner.

HTTP et HTTPS

Le protocole HTTPS permet le cryptage des demandes de consultation de pages des utilisateurs, ainsi que des pages envoyées en réponse par le serveur Web. L'échange crypté des informations est régi par l'utilisation d'un certificat HTTPS, garantissant l'authenticité du serveur.

Pour utiliser HTTPS sur le périphérique, vous devez installer un certificat HTTPS. Accédez à System > Security (Système > Sécurité) pour créer et installer des certificats.

Autoriser l'accès via : Sélectionnez cette option si un utilisateur est autorisé à se connecter au périphérique via HTTP,HTTPS, ou les deux protocoles HTTP et HTTPS. Remarque Si vous affichez des pages Web cryptées via HTTPS, il se peut que vos performances baissent, en particulier lorsque vous faites une requête de page pour la première fois. Port HTTP : Entrez le port HTTP à utiliser. Le périphérique autorise le port 80 ou tout port de la plage 1024-65535. Si vous êtes connecté en tant qu'administrateur, vous pouvez également saisir n'importe quel port de la plage 1-1023. Si vous utilisez un port de cette plage, vous recevez un avertissement. Port HTTPS : Entrez le port HTTPS à utiliser. Le périphérique autorise le port 443 ou tout port de la plage 1024-65535. Si vous êtes connecté en tant qu'administrateur, vous pouvez également saisir n'importe quel port de la plage 1-1023. Si vous utilisez un port de cette plage, vous recevez un avertissement. Certificat : Sélectionnez un certificat pour activer HTTPS pour le périphérique. |

Protocoles de détection de réseaux

Bonjour® Activez cette option pour effectuer une détection automatique sur le réseau. Nom Bonjour : Saisissez un pseudonyme qui sera visible sur le réseau. Le nom par défaut est le nom du périphérique et l'adresse MAC. UPnP® : Activez cette option pour effectuer une détection automatique sur le réseau. Nom UPnP : Saisissez un pseudonyme qui sera visible sur le réseau. Le nom par défaut est le nom du périphérique et l'adresse MAC. WS-Discovery : Activez cette option pour effectuer une détection automatique sur le réseau. LLDP et CDP : Activez cette option pour effectuer une détection automatique sur le réseau. La désactivation de LLDP et CDP peut avoir une incidence sur la négociation de puissance PoE. Pour résoudre tout problème avec la négociation de puissance PoE, configurez le commutateur PoE pour la négociation de puissance PoE matérielle uniquement. |

Connexion au cloud en un clic

One-Click Cloud Connect (O3C) associé à un service O3C fournit un accès Internet simple et sécurisé à des vidéos en direct et enregistrées accessibles depuis n'importe quel lieu. Pour plus d'informations, voir axis.com/end-to-end-solutions/hosted-services.

Autoriser O3C :

Proxy settings (Paramètres proxy) : si besoin, saisissez les paramètres proxy à connecter au serveur proxy. Hôte : Saisissez l'adresse du serveur proxy. Port : Saisissez le numéro du port utilisé pour l'accès. Login (Connexion) et Password (Mot de passe) : Si nécessaire, saisissez un nom d'utilisateur et un mot de passe pour le serveur proxy. Authentication method (Méthode d'authentification) :

Clé d'authentification propriétaire (OAK) : Cliquez sur Get key (Récupérer la clé) pour récupérer la clé d'authentification du propriétaire. Cela n'est possible que si le périphérique est connecté à Internet sans pare-feu ni proxy. |

SNMP

Le protocole SNMP (Simple Network Management Protocol) autorise la gestion à distance des périphériques réseau.

SNMP : : Sélectionnez la version de SNMP à utiliser.

Remarque Tous les déroutements Axis Video MIB sont activés lorsque vous activez les déroutements SNMP v1 et v2c. Pour plus d'informations, reportez-vous à AXIS OS Portal > SNMP.

|

Sécurité

Certificats

Les certificats sont utilisés pour authentifier les périphériques d'un réseau. Le périphérique prend en charge deux types de certificats :

Les formats suivants sont pris en charge :

Important Si vous réinitialisez le périphérique aux valeurs par défaut, tous les certificats sont supprimés. Les certificats CA préinstallés sont réinstallés. Add certificate (Ajouter un certificat) : Cliquez pour ajouter un certificat. Un guide étape par étape s'ouvre.

Le menu contextuel contient :

Secure keystore (Keystore sécurisé) :

|

Contrôle d'accès réseau et cryptage

Norme IEEE 802.1x La norme IEEE 802.1x est une norme IEEE servant au contrôle de l'admission au réseau basé sur les ports en fournissant une authentification sécurisée des périphériques réseau câblés et sans fil. IEEE 802.1x repose sur le protocole EAP (Extensible Authentication Protocol). Pour accéder à un réseau protégé par IEEE 802.1x, les périphériques réseau doivent s'authentifier. L'authentification est réalisée par un serveur d'authentification, généralement un serveur RADIUS (par exemple le Service d'Authentification Internet de Microsoft et FreeRADIUS). IEEE 802.1AE MACsec IEEE 802.1AE MACsec est une norme IEEE pour la sécurité du contrôle d'accès au support (MAC) qui définit la confidentialité et l'intégrité des données sans connexion pour les protocoles indépendants de l'accès au support. Certificats Lorsqu'il est configuré sans certificat CA, la validation du certificat du serveur est désactivée et le périphérique essaie de s'authentifier indépendamment du réseau auquel il est connecté. En cas d'utilisation d'un certificat, lors de l'implémentation Axis, le périphérique et le serveur d'authentification s'authentifient avec des certificats numériques à l'aide de EAP-TLS (Extensible Authentication Protocol - Transport Layer Security). Pour permettre au périphérique d'accéder à un réseau protégé par des certificats, vous devez installer un certificat client signé sur le périphérique. Authentication method (Méthode d'authentification) : Sélectionnez un type EAP utilisé pour l'authentification. Certificat client : Sélectionnez un certificat client pour utiliser IEEE 802.1x. Le serveur d'authentification utilise le certificat CA pour valider l'identité du client. Certificats CA : Sélectionnez les certificats CA pour valider l'identité du serveur d'authentification. Si aucun certificat n'est sélectionné, le périphérique essaie de s'authentifier indépendamment du réseau auquel il est connecté. Identité EAP : Saisissez l'option Identity (Identité) de l'utilisateur associée au certificat du client. Version EAPOL : sélectionnez la version EAPOL utilisée dans votre commutateur réseau. Utiliser IEEE 802.1x : Sélectionnez cette option pour utiliser le protocole IEEE 802.1x. Ces paramètres ne sont disponibles que si vous utilisez IEEE 802.1x PEAP-MSCHAPv2 comme méthode d'authentification :

Ces paramètres sont uniquement disponibles si vous utilisez IEEE 802.1ae MACsec (CAK statique/clé pré-partagée) comme méthode d'authentification :

|

Empêcher les attaques par force brute

Blocage : Activez cette option pour bloquer les attaques par force brute. Une attaque par force brute utilise l'essai-erreur pour deviner les informations de connexion ou les clés de cryptage. Période de blocage : Saisissez le nombre de secondes pour bloquer une attaque par force brute. Conditions de blocage : Saisissez le nombre d'échecs d'authentification autorisés par seconde avant le démarrage du blocage. Vous pouvez définir le nombre d'échecs autorisés à la fois au niveau de la page et au niveau du périphérique. |

Pare-feu

Firewall (Pare-feu) : Allumer pour activer le pare-feu.

Pour faire des exceptions à la politique par défaut, vous pouvez créer des règles qui permettent ou bloquent les connexions au périphérique à partir d'adresses, de protocoles et de ports spécifiques. + New rule (+ Nouvelle règle) : Cliquez pour créer une règle.

LIMIT (LIMITE) : Sélectionnez cette option pour accepter les connexions des périphériques qui correspondent aux critères définis dans la règle, mais en appliquant des limites pour réduire le trafic excessif.

Règles de test : Cliquez pour tester les règles que vous avez définies.

|

Certificat AXIS OS avec signature personnalisée

Pour installer le logiciel de test ou tout autre logiciel personnalisé d'Axis sur le périphérique, vous avez besoin d'un certificat AXIS OS avec signature personnalisée. Le certificat vérifie que le logiciel est approuvé à la fois par le propriétaire du périphérique et par Axis. Le logiciel ne peut être exécuté que sur un périphérique précis, identifié par son numéro de série unique et son ID de puce. Seul Axis peut créer des certificats AXIS OS avec signature personnalisée, car il détient la clé pour les signer. Install (Installer) : Cliquez pour installer le certificat. Vous devez installer le certificat avant d'installer le logiciel. Le menu contextuel contient :

|

Comptes

Comptes

Add account (Ajouter un compte) : cliquez pour ajouter un nouveau compte. Vous pouvez ajouter jusqu'à 100 comptes. Compte : Saisissez un nom de compte unique. New password (Nouveau mot de passe) : Saisissez un mot de passe pour le nom de compte. Les mots de passe doivent comporter entre 1 et 64 caractères. Seuls les caractères ASCII imprimables (codes 32 à 126) sont autorisés dans le mots de passe, comme les lettres, les chiffres, les signes de ponctuation et certains symboles. Repeat password (Répéter le mot de passe) : Saisissez à nouveau le même mot de passe. Privilèges :

Le menu contextuel contient : Mettre à jour le compte : modifiez les propriétés du compte. Supprimer un compte : Supprimez le compte. Vous ne pouvez pas supprimer le compte root. |

Comptes SSH

Add SSH account (Ajouter un compte SSH) : cliquez pour ajouter un nouveau compte SSH.

Compte : Saisissez un nom de compte unique. New password (Nouveau mot de passe) : Saisissez un mot de passe pour le nom de compte. Les mots de passe doivent comporter entre 1 et 64 caractères. Seuls les caractères ASCII imprimables (codes 32 à 126) sont autorisés dans le mots de passe, comme les lettres, les chiffres, les signes de ponctuation et certains symboles. Repeat password (Répéter le mot de passe) : Saisissez à nouveau le même mot de passe. Commentaire : Saisissez un commentaire (facultatif). Le menu contextuel contient : Mettre à jour le compte SSH : modifiez les propriétés du compte. Supprimer un compte SSH : Supprimez le compte. Vous ne pouvez pas supprimer le compte root. |

Hôte virtuel

Add virtual host (Ajouter un hôte virtuel) : Cliquez pour ajouter un nouvel hôte virtuel. Activé : Sélectionnez cette option pour utiliser cet hôte virtuel. Nom du serveur : Entrez le nom du serveur. N'utilisez que les nombres 0-9, les lettres A-Z et le tiret (-). Port : Entrez le port auquel le serveur est connecté. Type : Sélectionnez le type d'authentification à utiliser. Faites votre choix entre Basic (De base), Digest, Open ID (ID ouverte), et Client Credential Grant (Flux d'octroi des informations d'identification du client). HTTPS : Sélectionnez cette option pour utiliser le protocole HTTPS. Le menu contextuel contient :

|

Configuration OpenID

S'il vous est impossible de vous connecter à l'aide d'OpenID, utilisez les identifiants Digest ou de base qui vous ont servi lors de la configuration d'OpenID pour vous connecter.

Client ID (Identifiant client) : Saisissez le nom d'utilisateur OpenID. Proxy sortant: Saisissez l'adresse proxy de la connexion OpenID pour utiliser un serveur proxy. Demande de l'administrateur : Saisissez une valeur pour le rôle d'administrateur. URL du fournisseur : Saisissez le lien Web pour l'authentification du point de terminaison de l'API. Le format doit être https://[insérer URL]/.well-known/openid-configuration Demande de l'opérateur : Saisissez une valeur pour le rôle d'opérateur. Demande obligatoire : Saisissez les données qui doivent être dans le jeton. Demande de l'observateur : Saisissez la valeur du rôle de l'observateur. Utilisateur distant : Saisissez une valeur pour identifier les utilisateurs distants. Elle permet d'afficher l'utilisateur actuel dans l'interface Web du périphérique. Portées : Portées en option qui pourraient faire partie du jeton. Partie secrète du client : Saisissez le mot de passe OpenID. Enregistrer : Cliquez pour enregistrer les valeurs OpenID. Activer OpenID : Activez cette option pour fermer la connexion actuelle et autoriser l'authentification du périphérique depuis l'URL du fournisseur. |

MQTT

MQTT (message queuing telemetry transport) est un protocole de messagerie standard pour l'Internet des objets (IoT). Conçu pour simplifier l’intégration IoT, il est utilisé dans de nombreux secteurs pour connecter des dispositifs distants avec une empreinte de code réduite et une bande passante réseau minimale. Le client MQTT du logiciel des périphériques Axis peut simplifier l'intégration des données et des événements produits sur le périphérique dans les systèmes qui ne sont pas un logiciel de gestion vidéo (VMS). Configurez le périphérique en tant que client MQTT. La communication MQTT est basée sur deux entités, les clients et le courtier. Les clients peuvent envoyer et recevoir des messages. Le courtier est responsable de l'acheminement des messages entre les clients. Pour en savoir plus sur MQTT, consultez AXIS OS Knowledge base. |

ALPN

ALPN est une extension TLS/SSL qui permet de choisir un protocole d'application au cours de la phase handshake de la connexion entre le client et le serveur. Cela permet d'activer le trafic MQTT sur le même port que celui utilisé pour d'autres protocoles, tels que HTTP. Dans certains cas, il n'y a pas de port dédié ouvert pour la communication MQTT. Une solution consiste alors à utiliser ALPN pour négocier l'utilisation de MQTT comme protocole d'application sur un port standard, autorisé par les pare-feu. |

Client MQTT

Connect (Connexion) : Activez ou désactivez le client MQTT. Status (Statut) : Affiche le statut actuel du client MQTT. Courtier Hôte : Saisissez le nom d'hôte ou l'adresse IP du serveur MQTT. Protocol (Protocole) : Sélectionnez le protocole à utiliser. Port : Saisissez le numéro de port.

Protocole ALPN : Saisissez le nom du protocole ALPN fourni par votre fournisseur MQTT. Cela ne s'applique qu'aux normes MQTT sur SSL et MQTT sur WebSocket Secure. Username (Nom d'utilisateur) : Saisissez le nom d'utilisateur utilisé par le client pour accéder au serveur. Mot de passe : Saisissez un mot de passe pour le nom d'utilisateur. Client ID (Identifiant client) : Entrez un identifiant client. L'identifiant client est envoyé au serveur lorsque le client s'y connecte. Clean session (Nettoyer la session) : Contrôle le comportement lors de la connexion et de la déconnexion. Lorsque cette option est sélectionnée, les informations d'état sont supprimées lors de la connexion et de la déconnexion. Proxy HTTP : URL d'une longueur maximale de 255 octets. Vous pouvez laisser le champ vide si vous ne souhaitez pas utiliser de proxy HTTP. Proxy HTTPS : URL d'une longueur maximale de 255 octets. Vous pouvez laisser le champ vide si vous ne souhaitez pas utiliser de proxy HTTPS. Keep alive interval (Intervalle Keep Alive) : Permet au client de détecter quand le serveur n'est plus disponible sans devoir observer le long délai d'attente TCP/IP. Timeout (Délai d'attente) : Intervalle de temps en secondes pour permettre l'établissement d'une connexion. Valeur par défaut : 60 Préfixe de rubrique du périphérique : Utilisé dans les valeurs par défaut pour le sujet contenu dans le message de connexion et le message LWT sur l'onglet MQTT client (Client MQTT), et dans les conditions de publication sur l'onglet MQTT publication (Publication MQTT). Reconnect automatically (Reconnexion automatique) : Spécifie si le client doit se reconnecter automatiquement en cas de déconnexion. Message de connexion Spécifie si un message doit être envoyé lorsqu'une connexion est établie. Send message (Envoyer message) : Activez cette option pour envoyer des messages. Use default (Utiliser les valeurs par défaut) : Désactivez cette option pour saisir votre propre message par défaut. Topic (Rubrique) : Saisissez la rubrique du message par défaut. Payload (Charge utile) : Saisissez le contenu du message par défaut. Retain (Conserver) : Sélectionnez cette option pour conserver l'état du client sur cette Rubrique. QoS : Modifiez la couche QoS pour le flux de paquets. Message Dernière Volonté et Testament Last Will Testament (LWT) permet à un client de fournir un testament avec ses identifiants lors de sa connexion au courtier. Si le client se déconnecte incorrectement plus tard (peut-être en raison d'une défaillance de sa source d'alimentation), il peut laisser le courtier délivrer un message aux autres clients. Ce message LWT présente la même forme qu'un message ordinaire. Il est acheminé par le même mécanisme. Send message (Envoyer message) : Activez cette option pour envoyer des messages. Use default (Utiliser les valeurs par défaut) : Désactivez cette option pour saisir votre propre message par défaut. Topic (Rubrique) : Saisissez la rubrique du message par défaut. Payload (Charge utile) : Saisissez le contenu du message par défaut. Retain (Conserver) : Sélectionnez cette option pour conserver l'état du client sur cette Rubrique. QoS : Modifiez la couche QoS pour le flux de paquets. |

Publication MQTT

Utiliser le préfixe de rubrique par défaut : Sélectionnez cette option pour utiliser le préfixe de rubrique par défaut, défini dans la rubrique du périphérique dans l'onglet MQTT client (Client MQTT). Include condition (Inclure la condition) : Sélectionnez cette option pour inclure la rubrique qui décrit l'état dans la rubrique MQTT. Include namespaces (Inclure espaces nom) : Sélectionnez cette option pour inclure des espaces de noms de rubrique ONVIF dans la rubrique MQTT. Inclure le numéro de série : Sélectionnez cette option pour inclure le numéro de série du périphérique dans la charge utile MQTT. Add condition (Ajouter condition) : Cliquez pour ajouter une condition. Retain (Conserver) : Définit les messages MQTT qui sont envoyés et conservés.

QoS : Sélectionnez le niveau souhaité pour la publication MQTT. |

Abonnements MQTT

Add subscription (Ajouter abonnement) : Cliquez pour ajouter un nouvel abonnement MQTT. Subscription filter (Filtre d'abonnements) : Saisissez le sujet MQTT auquel vous souhaitez vous abonner. Use device topic prefix (Utiliser le préfixe de rubrique du périphérique) : Ajoutez le filtre d'abonnement comme préfixe au sujet MQTT. Subscription type (Type d'abonnement) :

QoS : Sélectionnez le niveau souhaité pour l'abonnement MQTT. |

Accessoires

Ports E/S

Utilisez une entrée numérique pour connecter les périphériques externes pouvant basculer entre un circuit ouvert et un circuit fermé, tels que les capteurs infrarouge passifs, les contacts de porte ou de fenêtre et les détecteurs de bris de verre.

Utilisez une sortie numérique pour raccorder des périphériques externes, comme des relais ou des voyants. Vous pouvez activer les périphériques connectés par l'interface de programmation VAPIX® ou par l'interface Web.

Port Nom : modifiez le texte pour renommer le port. Direction : indique que le port est un port d'entrée. indique qu'il s'agit d'un port de sortie. Si le port est configurable, vous pouvez cliquer sur les icônes pour modifier entre l'entrée et la sortie. État normal : Cliquez sur pour un circuit ouvert, et pour un circuit fermé. État actuel : Indique l'état actuel du port. L'entrée ou la sortie est activée lorsque l'état actuel diffère de l'état normal. Une entrée sur le périphérique a un circuit ouvert lorsqu'elle est déconnectée ou lorsque la tension est supérieure à 1 V CC. Remarque Lors du redémarrage, le circuit de sortie est ouvert. Lorsque le redémarrage est terminé, le circuit repasse à la position normale. Si vous modifiez un paramètre sur cette page, les circuits de sortie repassent à leurs positions normales quels que soient les déclencheurs actifs. Supervisé : Activez cette option pour pouvoir détecter et déclencher des actions si quelqu'un touche aux périphériques d'E/S numériques. En plus de détecter si une entrée est ouverte ou fermée, vous pouvez également détecter si quelqu'un l'a altérée (c'est-à-dire coupée ou court-circuitée). La supervision de la connexion nécessite des composants supplémentaires (résistances de fin de ligne) dans la boucle d'E/S externe. |

Journaux

Rapports et journaux

Rapports

Journaux

|

Trace réseau

Important Un fichier de suivi réseau peut contenir des informations sensibles, comme des certificats ou des mots de passe. Un fichier de suivi réseau contribue à dépanner les problèmes en enregistrant l'activité sur le réseau. Trace time (Durée du suivi) : Sélectionnez la durée du suivi en secondes ou en minutes, puis cliquez sur Download (Télécharger). |

Journal système à distance

Syslog est une norme de journalisation des messages. Elle permet de séparer le logiciel qui génère les messages, le système qui les stocke et le logiciel qui les signale et les analyse. Chaque message est étiqueté avec un code de fonction qui donne le type de logiciel générant le message et le niveau de gravité assigné.

Serveur : cliquez pour ajouter un nouvel serveur. Hôte : saisissez le nom d'hôte ou l'adresse IP du serveur. Format : Sélectionnez le format de message de journal système à utiliser.

Protocol (Protocole) : Sélectionnez le protocole à utiliser :

Port : Modifiez le numéro de port pour utiliser un autre port. Severity (Gravité) : sélectionnez les messages à envoyer lorsqu'ils sont déclenchés. Type : Sélectionnez le type de journaux que vous souhaitez envoyer. Test server setup (Configuration du serveur de test) : Envoyez un message test à tous les serveurs avant de sauvegarder les paramètres. CA certificate set (Initialisation du certificat CA) : affichez les paramètres actuels ou ajoutez un certificat. |

Maintenance

Restart (Redémarrer) : Redémarrez le périphérique. Cela n'affecte aucun des paramètres actuels. Les applications en cours d'exécution redémarrent automatiquement. Restore (Restaurer) : la plupart des paramètres sont rétablis aux valeurs par défaut. Ensuite, vous devez reconfigurer le périphérique et les applications, réinstaller toutes les applications qui ne sont pas préinstallées et recréer les événements et les préréglages. Important Les seuls paramètres enregistrés après la restauration sont les suivants :

Factory default (Valeurs par défaut) : tous les paramètres sont rétablis aux valeurs par défaut. Réinitialisez ensuite l'adresse IP pour rendre le périphérique accessible. Remarque Tous les logiciels des périphériques Axis sont signés numériquement pour garantir que seuls les logiciels vérifiés sont installés sur le périphérique. Cela permet d'accroître le niveau minimal de cybersécurité globale des périphériques Axis. Pour plus d'informations, consultez le livre blanc Axis Edge Vault sur le site axis.com. AXIS OS upgrade (Mise à niveau d'AXIS OS) : procédez à la mise à niveau vers une nouvelle version d'AXIS OS. Les nouvelles versions peuvent comporter des améliorations de certaines fonctionnalités, des résolutions de bogues et de nouvelles fonctions. Nous vous conseillons de toujours utiliser la version d'AXIS OS la plus récente. Pour télécharger la dernière version, accédez à axis.com/support.

AXIS OS rollback (Restauration d'AXIS OS) : revenez à la version d'AXIS OS précédemment installée. |

En savoir plus

Cybersécurité

Pour obtenir des informations spécifiques sur la cybersécurité, consultez la fiche technique du produit sur le site axis.com.

Pour des informations plus détaillées sur la cybersécurité dans AXIS OS, lisez le guide du durcissement d'AXIS OS.

Système d'exploitation signé

Le système d'exploitation signé est mis en œuvre par le fournisseur du logiciel, qui signe l'image d'AXIS OS avec une clé privée. Lorsque la signature est associée au système d'exploitation, le périphérique valide le logiciel avant de l'installer. Si le dispositif détecte que l'intégrité du logiciel est compromise, la mise à niveau d'AXIS OS est rejetée.

Démarrage sécurisé

L’amorçage sécurisé est un processus d’amorçage constitué d’une chaîne ininterrompue de logiciels validés par cryptographie, commençant dans la mémoire immuable (ROM d’amorçage). Basé sur l'utilisation d'un système d'exploitation signé, le démarrage sécurisé garantit qu'un périphérique ne peut démarrer qu'avec le logiciel autorisé.

Axis Edge Vault

Axis Edge Vault fournit une plateforme de cybersécurité matérielle qui protège les périphériques Axis. Elle garantit leur identité et leur intégrité, et protège vos informations sensibles contre tout accès non autorisé. Elle repose sur des bases solides constituées de modules de calcul cryptographique (élément sécurisé et TPM) et d'une sécurité SoC (TEE et démarrage sécurisé), associés au savoir-faire en matière de sécurité des dispositifs périphériques.

Identifiant du périphérique Axis

Être capable de vérifier l'origine du périphérique est essentiel pour instaurer la confiance dans l'identité du périphérique. Pendant la production, avec Axis Edge Vault, un certificat d'identifiant de périphérique Axis unique, provisionné en usine et conforme IEEE 802.1AR est assigné à chaque périphérique. Ceci fonctionne comme un passeport pour prouver l'origine du périphérique. L'identifiant de périphérique est stocké de façon permanente dans un fichier de clés sécurisé sous la forme d'un certificat signé par le certificat racine Axis. L'ID du dispositif peut être utilisé par l'infrastructure informatique du client pour l'intégration automatique et l'identification sécurisée des dispositifs

Pour en savoir plus sur les fonctionnalités de cybersécurité des périphériques Axis, accédez à axis.com/learning/white-papers et lancez une recherche sur la cybersécurité.

Caractéristiques techniques

Gamme de produits

- Connecteur réseau

- Position de mise à la terre

- Cavalier de relais

- Connecteur d'alimentation

- Connecteur relais

- Connecteur de porte

- Connecteur du lecteur

- Connecteur auxiliaire

- Connecteurs externes

- Bouton de commande

Voyants DEL

| Témoin | Couleur | Indication |

| État | Vert | Vert et fixe en cas de fonctionnement normal. |

| Orange | Fixe pendant le démarrage et lors de la restauration des paramètres. | |

| Rouge | Clignote lentement en cas d'échec de la mise à niveau. | |

| Réseau | Vert | Fixe en cas de connexion à un réseau de 100 Mbit/s. Clignote en cas d'activité du réseau. |

| Orange | Fixe en cas de connexion à un réseau de 10 Mbits/s. Clignote en cas d'activité du réseau. | |

| Éteint | Pas de connexion réseau. | |

| Alimentation | Vert | Fonctionnement normal. |

| Orange | Le voyant vert/orange clignote pendant la mise à niveau du microprogramme. | |

| Relais | Vert | Relais actif.(1) |

| Éteint | Relais inactif. |

- Relais actif lorsque COM est connecté à NO.

Boutons

Bouton de commande

- Le bouton de commande permet de réaliser les opérations suivantes :

Réinitialisation du produit aux paramètres d'usine par défaut. Cf. Réinitialiser les paramètres à leurs valeurs par défaut.

Connecteurs

Connecteur réseau

Connecteur Ethernet RJ45 avec Power over Ethernet Plus (PoE+).

UL : l'alimentation se fera par Ethernet IEEE 802.3af/802.3at Type 1 Classe 3 ou PoE+ IEEE 802.3at Type 2 Classe 4 fournissant 44 à 57 V CC, 15,4 W/30 W. L'alimentation par Ethernet (PoE) a été évaluée par l'UL avec l'injecteur AXIS T8133 30 W 1 port.

Priorité de l'affectation de puissance

Ce périphérique peut être alimenté soit par PoE, soit par une entrée CC. Voir Connecteur réseau et Connecteur d'alimentation.

Lorsque l'alimentation PoE et CC sont toutes les deux connectées avant la mise sous tension du périphérique, elle est utilisée pour l'alimentation.

PoE et CC sont tous les deux connectés et PoE alimente. Lorsque l'alimentation PoE est perdue, le périphérique utilise l'alimentation CC pour l'alimentation sans redémarrage.

PoE et CC sont tous les deux connectés et CC alimente. En cas de perte de l'alimentation CC, le périphérique redémarre et utilise PoE pour l'alimentation.

Lorsque l'alimentation CC est utilisée au démarrage et que l'alimentation PoE est connectée après le démarrage du périphérique, c'est l'alimentation CC qui est utilisée pour l'alimentation.

Lorsque l'alimentation PoE est utilisée au démarrage et que l'alimentation CC est connectée après le démarrage du périphérique, c'est l'alimentation PoE qui est utilisée pour l'alimentation.

Connecteur du lecteur

Un bloc terminal à 8 broches prenant en charge les protocoles OSDP et Wiegand pour la communication avec le lecteur.

Il peut connecter jusqu'à deux lecteurs OSDP (multipoints) ou un lecteur Wiegand. 500 mA à 12 V CC sont réservés à tous les lecteurs connectés au contrôleur de porte.

Configuré pour un lecteur OSDP

| Fonction | Broche | Remarque | Caractéristiques techniques |

| Masse CC (GND) | 1 | 0 V CC | |

| Sortie CC (+12 V) | 2 | Permet d'alimenter le lecteur. | 12 V CC, maxi. 500 mA |

| A | 3 | Half duplex | |

| B | 4 | Half duplex |

Configuré pour deux lecteurs OSDP (multi-drop)

| Fonction | Broche | Remarque | Caractéristiques techniques |

| Masse CC (GND) | 1 | 0 V CC | |

| Sortie CC (+12 V) | 2 | Permet d'alimenter les deux lecteurs. | 12 V CC, 500 mA max. combinés pour les deux lecteurs |

| A | 3 | Half duplex | |

| B | 4 | Half duplex |

- Lorsque le lecteur est alimenté par le contrôleur, la longueur de câble qualifiée maximale est de 200 m (656 pi). Vérifié uniquement pour les lecteurs Axis.

- Lorsque le lecteur n'est pas alimenté par le contrôleur, la longueur de câble qualifiée maximale pour les données du lecteur est de 1000 m (3280,8 pi) si le câble respecte les exigences suivantes : 1 paire torsadée avec blindage, AWG 24, impédance de 120 ohms. Vérifié uniquement pour les lecteurs Axis.

Configuré pour un lecteur Wiegand

| Fonction | Broche | Remarque | Caractéristiques techniques |

| Masse CC (GND) | 1 | 0 V CC | |

| Sortie CC (+12 V) | 2 | Permet d'alimenter le lecteur. | 12 V CC, maxi. 500 mA |

| D0 | 3 | ||

| D1 | 4 | ||

| LED 1 | 5 | LED rouge | |

| LED 2 | 6 | LED verte | |

| SABOTAGE | 7 | Entrée numérique – Connectez-la à la broche 1 pour l'activer ou laissez-la flotter (déconnectée) pour la désactiver. | 0 à max. 30 V CC |

| AVERTISSEUR | 8 | Sortie numérique : en cas d'utilisation avec une charge inductive, par exemple un relais, connectez une diode en parallèle à la charge pour assurer la protection contre les transitoires de tension. | 0 à 30 V CC max., drain ouvert, 100 mA |

- Lorsque le lecteur est alimenté par le contrôleur, la longueur de câble qualifiée maximale est de 150 m (500 pi).

- Lorsque le lecteur n'est pas alimenté par le contrôleur, la longueur de câble qualifiée maximale pour les données du lecteur est de 150 m (500 pi) si le câble respecte l'exigence suivante : AWG 22.

Connecteur de porte

Un bloc terminal à 4 broches pour les périphériques de contrôle des portes (entrée numérique).

Un moniteur de porte prend en charge la surveillance avec des résistances de fin de ligne. Si la connexion est interrompue, une alarme est déclenchée. Pour utiliser des entrées supervisées, installez des résistances d’extrémité de ligne. Utilisez le schéma de connexion pour les entrées supervisées. Cf. Entrées supervisées.

| Fonction | Broche | Remarques | Caractéristiques techniques |

| Masse CC | 1, 3 | 0 V CC | |

| Entrée | 2, 4 | Pour la surveillance du moniteur de porte. Entrée numérique ou Entrée supervisée – Connectez-la, respectivement, à la broche 1 ou 3 pour l'activer ou laissez-la flotter (déconnectée) pour la désactiver. | 0 à 30 V CC max. |

La longueur de câble qualifiée maximale est de 200 m (656 pi) si le câble respecte l'exigence suivante : AWG 24.

Connecteur relais

Un bloc terminal à 4 broches pour les relais de forme C peut être utilisé, par exemple, pour commander un verrou ou une interface d'une barrière.

| Fonction | Broche | Remarques | Caractéristiques techniques |

| Masse CC (GND) | 1 | 0 V CC | |

| NON | 2 | Normalement ouvert. Permet de connecter des périphériques relais. Connectez un verrou à sécurité intégrée entre NO et la terre NO. Les deux broches du relais sont galvaniquement séparées du reste du circuit si les cavaliers ne sont pas utilisés. | Courant max. = 2 A Tension maximale = 30 V CC |

| COM | 3 | Communes | |

| NC | 4 | Normalement fermé. Permet de connecter des périphériques relais. Connectez un verrou à sécurité intrinsèque entre NC et la terre. Les deux broches du relais sont galvaniquement séparées du reste du circuit si les cavaliers ne sont pas utilisés. |

Cavalier d'alimentation de relais

Lorsque le cavalier d'alimentation de relais est monté, il connecte du 12 V CC ou du 24 V CC à la broche de relais COM.

Il peut servir à connecter un verrou entre la terre GND et les broches NO ou GND et NC.

| Source d'alimentation | Puissance max. à 12 V CC | Puissance max. à 24 V CC |

| CC IN | 1 600 mA | 800 mA |

| PoE | 900 mA | 450 mA |

Si le verrou n'est pas polarisé, nous vous recommandons d'ajouter une diode flyback externe.

Connecteur auxiliaire

Utilisez le connecteur auxiliaire avec des périphériques externes, associés aux applications telles que la détection de mouvement, le déclenchement d'événements et les notifications d'alarme. En plus du point de référence 0 V CC et de l'alimentation (sortie CC), le connecteur auxiliaire fournit une interface aux éléments suivants :

- Entrée numérique

- Pour connecter des dispositifs pouvant passer d'un circuit ouvert à un circuit fermé, par exemple capteurs infrarouge passifs, contacts de porte/fenêtre et détecteurs de bris de verre.

- Entrée supervisée

- Permet la détection de sabotage sur une entrée numérique.

- Sortie numérique

- Pour connecter des périphériques externes tels que des relais et des LED. Les périphériques connectés peuvent être activés par l'interface de programmation VAPIX® ou à partir de la page web du produit.

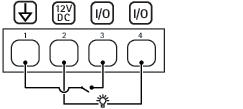

Bloc terminal à 4 broches

| Fonction | Broche | Remarques | Caractéristiques techniques |

| Masse CC | 1 | 0 V CC | |

| Sortie CC | 2 | Cette broche peut également servir à l'alimentation de matériel auxiliaire. Remarque : cette broche ne peut être utilisée que comme sortie d'alimentation. | 12 V CC Charge maximale = 50 mA au total |

| Configurable (entrée ou sortie) | 3–4 | Entrée numérique ou entrée supervisée : connectez-la à la broche 1 pour l'activer ou laissez-la flotter (déconnectée) pour la désactiver. Pour utiliser une entrée supervisée, installez des résistances de fin de ligne. Consultez le schéma de connexion pour plus d'informations sur la connexion des résistances. | 0 à 30 V CC max. |

| Sortie numérique – Connexion interne à la broche 1 (masse CC) en cas d'activation, et flottante (déconnectée) en cas de désactivation. En cas d'utilisation avec une charge inductive, par exemple un relais, connectez une diode en parallèle avec la charge, pour la protéger contre les transitoires de tension. Les E/S sont capables de piloter une charge externe de 12 V CC, 50 mA (combinés max), si la sortie interne de 12 V CC (broche 2) est utilisée. Lorsque des connexions à drain ouvert sont utilisées avec une alimentation externe, les E/S peuvent gérer l'alimentation CC de 0 – 30 V CC, 100 mA chacune. | 0 à 30 V CC max., drain ouvert, 100 mA |

- Masse CC

- Sortie CC 12 V

- E/S configurée comme entrée

- E/S configurée comme sortie

Connecteur externe

Deux blocs terminal à 2 broches pour périphériques externes, par exemple détecteurs d'incendie ou de bris de verre.

UL : le connecteur n'a pas été évalué par l'UL pour les alarmes anti-vol ou anti-incendie.

| Fonction | Broche | Remarques | Caractéristiques techniques |

| Masse CC | 1 | 0 V CC | |

| SABOTAGE | 2 | Entrée numérique – Connectez-la à la broche 1 pour l'activer ou laissez-la flotter (déconnectée) pour la désactiver. | 0 à 30 V CC max. |

| Fonction | Broche | Remarques | Caractéristiques techniques |

| Masse CC | 1 | 0 V CC | |

| ALARME | 2 | Entrée numérique – Connectez-la à la broche 1 pour l'activer ou laissez-la flotter (déconnectée) pour la désactiver. | 0 à 30 V CC max. |

Connecteur d'alimentation

Bloc terminal à 2 broches pour l'entrée d'alimentation CC. Utilisez une source d'alimentation limitée (LPS) conforme aux exigences de Très basse tension de sécurité (TBTS) dont la puissance de sortie nominale est limitée à ≤100 W ou dont le courant de sortie nominal est limité à ≤5 A.

| Fonction | Broche | Remarques | Caractéristiques techniques |

| Masse CC (GND) | 1 | 0 V CC | |

| Entrée CC | 2 | Pour alimenter le périphérique lorsque l'alimentation par Ethernet n'est pas utilisée. Remarque : Cette broche ne peut être utilisée que comme entrée d'alimentation. | 12 V DC, max 36 W |

UL : puissance CC fournie par une alimentation électrique UL 603, selon l'application, avec des puissances appropriées.

Entrées supervisées

Pour utiliser des entrées supervisées, installez des résistances de fin de ligne en suivant le schéma ci-dessous.

Première connexion parallèle

Les valeurs des résistances doivent être de 4,7 kΩ et de 22 kΩ.

Première connexion série

Les valeurs de résistance doivent être les mêmes et les valeurs possibles sont : 1 kΩ, 2,2 kΩ, 4,7 kΩ et 10 kΩ.

Il est conseillé d'utiliser des câbles torsadés et blindés. Connectez le blindage sur 0 V CC.

Recherche de panne

Réinitialiser les paramètres à leurs valeurs par défaut

La restauration des paramètres par défaut doit être effectuée avec prudence. Cette opération restaure tous les paramètres par défaut, y compris l'adresse IP.

Pour réinitialiser l'appareil aux paramètres d'usine par défaut :

Déconnectez l'alimentation de l'appareil.

Remettez le produit sous tension en maintenant le bouton de commande enfoncé. Cf. Gamme de produits.

Appuyez sur le bouton de commande pendant 25 secondes jusqu'à ce que le voyant d'état passe à l'orange une seconde fois.

Relâchez le bouton de commande. Le processus est terminé lorsque le voyant d’état à LED passe au vert. Si aucun serveur DHCP n'est disponible sur le réseau, l'adresse IP du périphérique est définie par défaut sur l'une des valeurs suivantes :

Dispositifs équipés d'AXIS OS 12.0 ou d'une version ultérieure : Obtenu à partir du sous-réseau de l'adresse lien-local (169.254.0.0/16)

Dispositifs équipés d'AXIS OS 11.11 ou d'une version antérieure : 192.168.0.90/24

Utilisez les outils d'installation et de gestion pour attribuer une adresse IP, configurer le mot de passe et accéder au produit.

Vous pouvez également rétablir les paramètres d'usine par défaut via l'interface web du périphérique. Accédez à Maintenance > Factory default (Valeurs par défaut) et cliquez sur Default (Par défaut).

Options d'AXIS OS

Axis permet de gérer le logiciel du périphérique conformément au support actif ou au support à long terme (LTS). Le support actif permet d'avoir continuellement accès à toutes les fonctions les plus récentes du produit, tandis que le support à long terme offre une plateforme fixe avec des versions périodiques axées principalement sur les résolutions de bogues et les mises à jour de sécurité.

Il est recommandé d'utiliser la version d'AXIS OS du support actif si vous souhaitez accéder aux fonctions les plus récentes ou si vous utilisez des offres système complètes d'Axis. Le support à long terme est recommandé si vous utilisez des intégrations tierces, qui ne sont pas continuellement validées par rapport au dernier support actif. Avec le support à long terme, les produits peuvent assurer la cybersécurité sans introduire de modification fonctionnelle ni affecter les intégrations existantes. Pour plus d'informations sur la stratégie de logiciel du périphérique Axis, consultez axis.com/support/device-software.

Vérifier la version actuelle d'AXIS OS

Le système AXIS OS utilisé détermine la fonctionnalité de nos périphériques. Lorsque vous résolvez un problème, nous vous recommandons de commencer par vérifier la version actuelle d'AXIS OS. En effet, il est possible que la toute dernière version contienne un correctif pouvant résoudre votre problème.

Pour vérifier la version actuelle d'AXIS OS :

Allez à l'interface web du périphérique > Status (Statut).

Sous Device info (Informations sur le dispositif), consultez la version d'AXIS OS.

Mettre à niveau AXIS OS

- Lorsque vous effectuez une mise à niveau du logiciel du périphérique, vos paramètres préconfigurés et personnalisés sont sauvegardés. Axis Communications AB ne peut garantir que les paramètres seront sauvegardés, même si les fonctionnalités sont disponibles dans la nouvelle version d'AXIS OS.

- À partir d'AXIS OS 12.6, il est nécessaire d'installer toutes les versions LTS entre la version actuelle de votre périphérique et la version cible. Par exemple, si la version actuelle du logiciel du périphérique est AXIS OS 11.2, il est nécessaire d'installer la version LTS AXIS OS 11.11 avant de pouvoir effectuer une mise à niveau du périphérique vers AXIS OS 12.6. Pour plus d'informations, veuillez consulter AXIS OS Portal: Upgrade path (Portail AXIS OS : Chemin de mise à niveau).

- Assurez-vous que le périphérique reste connecté à la source d'alimentation pendant toute la durée du processus de mise à niveau.

- La mise à niveau vers la dernière version d'AXIS OS du support actif permet au périphérique de bénéficier des dernières fonctionnalités disponibles. Lisez toujours les consignes de mise à niveau et les notes de version disponibles avec chaque nouvelle version avant de procéder à la mise à niveau. Pour obtenir la dernière version d'AXIS OS et les notes de version, allez à axis.com/support/device-software.

- En raison de la mise à jour de la base de données des utilisateurs, des groupes, des identifiants et d'autres données après la mise à niveau d'AXIS OS, le premier démarrage peut prendre quelques minutes. Le temps requis dépend du volume de données.

Téléchargez le fichier AXIS OS sur votre ordinateur. Celui-ci est disponible gratuitement sur axis.com/support/device-software.

Connectez-vous au périphérique en tant qu'administrateur.

Accédez à Maintenance > AXIS OS upgrade (Mise à niveau d'AXIS OS) et cliquez sur Upgrade (Mettre à niveau).

- Une fois la mise à niveau terminée, le produit redémarre automatiquement.

Une fois le produit redémarré, videz le cache du navigateur Web.

Problèmes techniques et solutions possibles

Problèmes de mise à niveau d'AXIS OS

La mise à niveau d'AXIS OS a échoué En cas d'échec de la mise à niveau, le périphérique recharge la version précédente. Le problème provient généralement du chargement d'un fichier AXIS OS incorrect. Vérifiez que le nom du fichier AXIS OS correspond à votre périphérique, puis réessayez. |

Problèmes survenus après la mise à niveau d'AXIS OS Si vous rencontrez des problèmes après la mise à niveau, revenez à la version installée précédemment à partir de la page Maintenance. |

Problème de configuration de l'adresse IP

Impossible de définir l'adresse IP

|

Problèmes d'accès au périphérique

Impossible de se connecter lors de l'accès au périphérique à partir d'un navigateur Lorsque le protocole HTTPS est activé, assurez-vous d'utiliser le protocole approprié (HTTP ou HTTPS) lorsque vous essayez de vous connecter. Il est possible que vous deviez taper manuellement Si vous avez perdu le mot de passe pour le compte root, il est nécessaire de réinitialiser le périphérique aux paramètres des valeurs par défaut. Concernant les instructions, consultez Réinitialiser les paramètres à leurs valeurs par défaut. |

L'adresse IP a été modifiée par DHCP. Les adresses IP obtenues auprès d'un serveur DHCP sont dynamiques et pourraient changer. Si l'adresse IP a été modifiée, utilisez AXIS IP Utility ou AXIS Device Manager pour trouver le périphérique sur le réseau. Identifiez le périphérique à partir de son numéro de modèle ou de série ou de son nom DNS (si le nom a été configuré). Vous pouvez attribuer une adresse IP statique manuellement si nécessaire. Pour plus d'instructions, consultez la page axis.com/support. |

Erreur de certification avec IEEE 802.1X Pour que l'authentification fonctionne correctement, la date et l'heure du périphérique Axis doivent être synchronisées avec un serveur NTP. Accédez à System > Date and time (Système > Date et heure). |

Le navigateur n'est pas pris en charge. Pour obtenir une liste des navigateurs recommandés, consultez Prise en charge navigateur. |

Impossible d'accéder au périphérique depuis l'extérieur Pour accéder au périphérique en externe, nous vous recommandons d'utiliser l'une des applications pour Windows® suivantes :

Pour obtenir des instructions et des téléchargements, accédez à axis.com/vms. |

Problèmes avec MQTT

Connexion impossible via le port 8883 avec MQTT sur SSL Le pare-feu bloque le trafic utilisant le port 8883, car il est considéré comme non sécurisé. Dans certains cas, le serveur/courtier ne fournit pas de port spécifique pour la communication MQTT. Il pourrait toujours être possible d'utiliser MQTT sur un port qui sert normalement pour le trafic HTTP/HTTPS.

|

Difficultés rencontrées lors de la manipulation du périphérique

Le régulateur de chaleur avant et l'essuie-glace ne fonctionnent pas Si le régulateur de chaleur avant ou l'essuie-glace ne s'allume pas, veuillez confirmer que le couvercle supérieur est correctement fixé au bas de l'unité du boîtier. |

Si vous ne trouvez pas les informations dont vous avez besoin ici, consultez la section consacrée au dépannage sur la page axis.com/support.

Contacter l'assistance

Si vous avez besoin d'aide supplémentaire, accédez à axis.com/support.