Lösungsübersicht

Der Netzwerk-Türcontroller kann einfach an ein bestehendes IP-Netzwerk angeschlossen und darüber mit Strom versorgt werden. Besondere Kabel sind nicht erforderlich.

Netzwerk-Türcontroller sind mit intelligenten Funktion ausgestattete Geräte, die einfach in Türnähe angebracht werden können. Sie können bis zu zwei Lesegeräte mit Strom versorgen und steuern.

Installation

Funktionsweise

Das Gerät im Netzwerk ermitteln

Mit AXIS IP Utility und AXIS Device Manager die Axis Geräte im Netzwerk ermitteln und ihnen unter Windows® IP-Adressen zuweisen. Beide Anwendungen sind kostenlos und können von axis.com/support heruntergeladen werden.

Weitere Informationen zum Zuweisen von IP-Adressen finden Sie unter Zuweisen von IP-Adressen und Zugreifen auf das Gerät.

Unterstützte Browser

Das Gerät kann mit den folgenden Browsern verwendet werden:

ChromeTM | EdgeTM | Firefox® | Safari® | |

Windows® | ✓ | ✓ | * | * |

macOS® | ✓ | ✓ | * | * |

Linux® | ✓ | ✓ | * | * |

Andere Betriebssysteme | * | * | * | * |

✓: Empfohlen

*: Unterstützt mit Einschränkungen

Weboberfläche des Geräts öffnen

Öffnen Sie einen Browser, und geben Sie die IP-Adresse oder den Host-Namen des Axis Geräts in die Adresszeile des Browsers ein.

Bei unbekannter IP-Adresse AXIS IP Utility oder AXIS Device Manager verwenden, um das Gerät im Netzwerk zu ermitteln.

Geben Sie den Benutzernamen und das Kennwort ein. Wenn Sie zum ersten Mal auf das Gerät zugreifen, müssen Sie ein Administratorkonto erstellen. Siehe Administratorkonto erstellen.

Eine Beschreibung aller Steuerelemente und Optionen auf der Weboberfläche des Geräts finden Sie unter Weboberfläche.

Administratorkonto erstellen

Beim ersten Anmelden an Ihrem Gerät muss ein Administratorkonto erstellt werden.

Einen Benutzernamen eingeben.

Geben Sie ein Passwort ein. Siehe Sichere Kennwörter.

Geben Sie das Kennwort erneut ein.

Stimmen Sie der Lizenzvereinbarung zu.

Klicken Sie auf Konto hinzufügen.

Das Gerät verfügt über kein Standardkonto. Wenn Sie das Kennwort für Ihr Administratorkonto verloren haben, müssen Sie das Gerät zurücksetzen. Siehe Zurücksetzen auf die Werkseinstellungen.

Sichere Kennwörter

Verwenden Sie HTTPS (standardmäßig aktiviert), um Ihr Kennwort oder andere sensible Konfigurationen über das Netzwerk einzustellen. HTTPS ermöglicht sichere und verschlüsselte Netzwerkverbindungen und schützt so sensible Daten wie Kennwörter.

Das Gerätekennwort ist der Hauptschutz für Ihre Daten und Dienste. Produkte von Axis geben keine Kennwortrichtlinien vor, da die Produkte unter den verschiedensten Bedingungen eingesetzt werden.

Doch zum Schutz Ihrer Daten empfehlen wir dringend:

Ein Kennwort zu verwenden, das aus mindestens acht Zeichen besteht, und das bevorzugt von einem Kennwortgenerator erzeugt wurde.

Das Kennwort geheimzuhalten.

Ändern Sie das Kennwort regelmäßig und mindestens einmal jährlich.

Stellen Sie sicher, dass keiner die Gerätesoftware manipuliert hat.

- So stellen Sie sicher, dass das Gerät über seine ursprüngliche AXIS OS-Version verfügt, bzw. übernehmen nach einem Sicherheitsangriff die volle Kontrolle über das Gerät:

Zurücksetzen auf die Werkseinstellungen. Siehe Zurücksetzen auf die Werkseinstellungen.

Nach dem Zurücksetzen gewährleistet Secure Boot den Status des Geräts.

Konfigurieren und installieren Sie das Gerät.

Übersicht über die Weboberfläche

In diesem Video erhalten Sie einen Überblick über die Weboberfläche des Geräts.

Ihr Gerät konfigurieren

Informationen zur Konfiguration Ihres Geräts finden Sie im AXIS Camera Station Benutzerhandbuch oder in Lösungen von Drittanbietern.

Weboberfläche

Die in diesem Abschnitt beschriebenen Funktionen und Einstellungen werden von Gerät zu Gerät unterschiedlich unterstützt. Dieses Symbol zeigt an, dass die Funktion oder Einstellung nur für einige Geräte verfügbar ist.

Hauptmenü anzeigen oder ausblenden. Zugriff auf die Versionshinweise. Auf die Hilfe zum Produkt zugreifen. Ändern Sie die Sprache. Helles oder dunkles Design einstellen. Das Benutzermenü enthält:

Das Kontextmenü enthält:

|

Status

Geräteinformationen

Zeigt Informationen zum Gerät an, einschließlich AXIS OS-Version und Seriennummer.

Upgrade AXIS OS (AXIS OS aktualisieren): Aktualisieren Sie die Software auf Ihrem Gerät. Klicken Sie darauf, um zur Wartungsseite zu gehen, auf der Sie die Aktualisierung durchführen können. |

Zeitsynchronisierungsstatus

Zeigt Informationen zur NTP-Synchronisierung an, z. B. ob das Gerät mit einem NTP-Server synchronisiert ist und wie lange es noch bis zur nächsten Synchronisierung dauert.

NTP-Einstellungen: Anzeigen und Aktualisieren der NTP-Einstellungen. Klicken Sie darauf, um zur Seite Time and location (Uhrzeit und Standort) zu wechseln, auf der Sie die NTP-Einstellungen ändern können. |

Sicherheit

Zeigt an, welche Art von Zugriff auf das Gerät aktiv ist, welche Verschlüsselungsprotokolle verwendet werden und unsignierte Apps zulässig sind. Empfehlungen zu den Einstellungen finden Sie im AXIS OS Härtungsleitfaden.

Härtungsleitfaden: Hier gelangen Sie zum AXIS OS Härtungsleitfaden, in dem Sie mehr über Best Practices für die Cybersicherheit auf Axis Geräten erfahren. |

Verbundene Clients

Zeigt die Anzahl der Verbindungen und der verbundenen Clients an.

Details anzeigen: Anzeigen und Aktualisieren der Liste der verbundenen Clients. Die Liste zeigt IP-Adresse, Protokoll, Port, Zustand und PID/Process für jede Verbindung an. |

Gerät

E/As und Relais

AXIS A9910 Verschlüsselungsschlüssel hinzufügen: Klicken Sie hier, um einen Verschlüsselungsschlüssel für die verschlüsselte Kommunikation zu einrichten. AXIS A9910 hinzufügen: Klicken Sie hier, um ein Erweiterungsmodul hinzuzufügen.

|

E/A I/O (E/A): Schalten Sie diese Funktion ein, um verbundene Geräte zu aktivieren, wenn der Port als Ausgang konfiguriert ist.

|

Relais

|

Alarme

Gerätebewegung: Schalten Sie diese Option ein, um einen Alarm in Ihrem System auszulösen, wenn eine Bewegung des Geräts erkannt wird. Gehäuse geöffnet: Aktivieren Sie diese Option, um einen Alarm in Ihrem System auszulösen, wenn ein geöffnetes Gehäuse der Tür-Steuerung erkannt wird. Deaktivieren Sie diese Einstellung für Barebone-Türsteuerungen. Externe Manipulation: Aktivieren Sie diese Option, um bei erkannter externer Manipulation einen Alarm in Ihrem System auszulösen. Zum Beispiel, wenn jemand den externen Schrank öffnet oder schließt.

|

Peripheriegeräte

Leser

Lesegerät hinzufügen: Klicken Sie hier, um einen Leser hinzuzufügen.

Edit (Bearbeiten): Wählen Sie einen Leser aus und klicken Sie auf Edit (Bearbeiten), um Änderungen für den ausgewählten Leser vorzunehmen. Löschen: Wählen Sie die Leser aus und klicken Sie auf Delete (Löschen), um die ausgewählten Leser zu löschen. |

Drahtlose Schlösser

Mit dem AH30 Communication Hub können Sie bis zu 16 drahtlose Schlösser vom Typ ASSA ABLOY Aperio verbinden. Für das drahtlose Schloss ist eine Lizenz erforderlich.

Sie müssen den AH30 Communication Hub auf der sicheren Seite installieren.

Kommunikationshub verbinden: Klicken Sie hier , um die drahtlosen Schlösser zu verbinden. |

Upgrade

Upgrade readers (Leser aktualisieren): Klicken Sie hier, um die Software des Lesers zu aktualisieren. Sie können unterstützte Leser nur aktualisieren, wenn sie online sind. Upgrade converters (Konverter aktualisieren): Klicken Sie hier, um die Software des Konverters zu aktualisieren. Sie können unterstützte Konverter nur aktualisieren, wenn sie online sind. |

Apps

App hinzufügen: Installieren einer neuen App. Weitere Apps finden: Finden weiterer zu installierender Apps. Sie werden zu einer Übersichtsseite der Axis Apps weitergeleitet. Nicht signierte Apps zulassen: Aktivieren Sie diese Option, um die Installation unsignierter Apps zu ermöglichen. Sehen Sie sich die Sicherheitsupdates in den AXIS OS und ACAP-Apps an. Hinweis Die Leistung des Geräts kann beeinträchtigt werden, wenn mehrere Apps gleichzeitig ausgeführt werden. Verwenden Sie den Schalter neben dem App-Namen, um diese zu starten oder anzuhalten. Offen: Auf die Anwendungseinstellungen zugreifen. Die zur Verfügung stehenden Einstellungen hängen von der Anwendung ab. Für einige Anwendungen gibt es keine Einstellungen. Das Kontextmenü kann je nachdem die folgenden Optionen enthalten:

|

System

Uhrzeit und Ort

Datum und Uhrzeit

Das Zeitformat hängt von den Spracheinstellungen des Webbrowsers ab.

Wir empfehlen Ihnen, Datum und Uhrzeit des Geräts mit einem NTP-Server zu synchronisieren.

Synchronisierung: Wählen Sie eine Option zur Synchronisierung von Datum und Uhrzeit des Geräts aus.

Zeitzone: Wählen Sie die zu verwendende Zeitzone aus. Die Zeit wird automatisch bei Sommer- und Standardzeit angepasst.

Hinweis Die Einstellungen für Datum und Uhrzeit werden vom System für alle Aufzeichnungen, Protokolle und Systemeinstellungen verwendet. |

Gerätestandort

Den Gerätestandort eingeben. Das Videoverwaltungssystem kann mit dieser Information das Gerät auf eine Karte setzen.

|

Netzwerk

IPv4

Assign IPv4 automatically (IPv4 automatisch zuweisen): Wählen Sie die automatische IP-Zuweisung per IPv4 (DHCP) aus, damit das Netzwerk IP-Adresse, Subnetzmaske und Router automatisch zuweist und keine manuelle Konfiguration erforderlich ist. Wir empfehlen eine automatische Zuweisung der IP-Adresse (DHCP) für die meisten Netzwerke. IP-Adresse: Geben Sie für das Gerät eine eindeutige IP-Adresse ein. Statische IP-Adressen können innerhalb von isolierten Netzwerken zufällig zugewiesen werden, sofern jede Adresse eindeutig ist. Zur Vermeidung von Konflikten empfehlen wir Ihnen, sich vor dem Zuweisen einer statischen IP-Adresse an den Netzwerkadministrator zu wenden. Subnetzmaske: Geben Sie die Subnetzmaske ein, um festzulegen, welche Adressen sich im lokalen Netzwerk befinden. Jede Adresse außerhalb des lokalen Netzwerks wird über den Router geleitet. Router: Geben Sie die IP-Adresse des Standardrouters (Gateway) ein, um Geräten zu verbinden, die in verschiedenen Netzwerken und Netzwerk-Segmenten verwendet werden. Fallback to static IP address if DHCP isn't available (Fallback zu statischer IP-Adresse, wenn DHCP nicht verfügbar): Wählen Sie aus, ob Sie eine statische IP-Adresse hinzufügen möchten, die als Reserve verwendet werden soll, wenn DHCP nicht verfügbar ist und keine IP-Adresse automatisch zugewiesen werden kann. Hinweis Wenn DHCP nicht verfügbar ist und das Gerät eine statische Fallback-Adresse verwendet, wird die statische Adresse mit einem begrenzten Bereich konfiguriert. |

IPv6

Assign IPv6 automatically (IPv6 automatisch zuweisen): Wählen Sie diese Option aus, um IPv6 einzuschalten und damit der Netzwerkrouter dem Gerät automatisch eine IP-Adresse zuweisen kann. |

Hostname

Assign hostname automatically (Host-Namen automatisch zuweisen): Wählen Sie diese Option aus, damit der Netzwerkrouter dem Gerät automatisch einen Host-Namen zuweisen kann. Hostname: Geben Sie den Host-Namen manuell ein, um ihn als alternative Möglichkeit für den Zugriff auf das Gerät zu verwenden. Der Server-Bericht und das Systemprotokoll verwenden den Host-Namen. Zugelassene Zeichen sind A–Z, a–z, 0–9 und -). Dynamische DNS-Aktualisierung aktivieren: Erlauben Sie Ihrem Gerät, seine Domainnamen-Server-Einträge automatisch zu aktualisieren, wenn sich seine IP-Adresse ändert. DNS-Namen registrieren: Geben Sie einen eindeutigen Domainnamen ein, der auf die IP-Adresse Ihres Geräts verweist. Zugelassene Zeichen sind A–Z, a–z, 0–9 und -). TTL: Time to Live (TTL) legt fest, wie lange ein DNS-Eintrag gültig bleibt, bevor er aktualisiert werden muss. |

DNS-Server

Assign DNS automatically (DNS automatisch zuweisen): Wählen Sie diese Option, damit der DHCP-Server dem Gerät automatisch Domains für die Suche und DNS-Server-Adressen zuweisen kann. Für die meisten Netzwerke empfehlen wir eine automatische Zuweisung der DNS-Server-Adresse (DHCP). Suchdomains: Wenn Sie einen Host-Namen verwenden, der nicht vollständig qualifiziert ist, klicken Sie auf Add search domain (Suchdomain hinzufügen) und geben Sie eine Domain ein, in der nach dem vom Gerät verwendeten Host-Namen gesucht werden soll. DNS-Server: Klicken Sie auf Add DNS server (DNS-Server hinzufügen) und geben Sie die IP-Adresse des DNS-Servers ein. Dadurch werden in Ihrem Netzwerk Hostnamen in IP-Adressen übersetzt. |

Wenn DHCP deaktiviert ist, sind Funktionen, die auf einer automatischen Netzwerkkonfiguration basieren, wie z. B. Host-Name, DNS-Server, NTP usw., unter Umständen nicht mehr ausführbar.

HTTP und HTTPS

HTTPS ist ein Protokoll, das Verschlüsselung für Seitenanforderungen von Benutzern und für die vom Webserver zurückgegebenen Seiten bereitstellt. Der verschlüsselte Austausch von Informationen wird durch die Verwendung eines HTTPS-Zertifikats geregelt, das die Authentizität des Servers gewährleistet.

Um HTTPS auf dem Gerät verwenden zu können, muss ein HTTPS-Zertifikat installiert werden. Um Zertifikate zu erstellen und zu installieren, System > Security (System > Sicherheit) aufrufen.

Zugriff erlauben über: Wählen Sie aus, ob Sie einem Benutzer erlauben wollen, eine Verbindung mit dem Gerät über die Protokolle HTTP, HTTPS oder HTTP und HTTPS herzustellen. Hinweis Wenn Sie auf verschlüsselte Internetseiten über HTTPS gehen, kann es zu Beeinträchtigungen der Leistung kommen, insbesondere wenn Sie eine Seite zum ersten Mal aufrufen. HTTP-Port: Geben Sie den zu verwendenden HTTP-Port ein. Das Gerät lässt Port 80 oder jeden Port im Bereich 1024-65535 zu. Wenn Sie als Administrator angemeldet sind, können Sie auch einen beliebigen Port im Bereich 1-1023 eingeben. Wenn Sie einen Port in diesem Bereich verwenden, erhalten Sie eine Warnung. HTTPS-Port: Geben Si den zu verwendenden HTTPS-Port ein. Das Gerät lässt Port 443 oder jeden Port im Bereich 1024-65535 zu. Wenn Sie als Administrator angemeldet sind, können Sie auch einen beliebigen Port im Bereich 1-1023 eingeben. Wenn Sie einen Port in diesem Bereich verwenden, erhalten Sie eine Warnung. Zertifikat: Wählen Sie ein Zertifikat, um HTTPS für das Gerät zu aktivieren. |

Netzwerk-Erkennungsprotokolle

Bonjour®: Ermöglicht das automatische Erkennen im Netzwerk bei Aktivierung. Bonjour-Name: Geben Sie den im Netzwerk anzuzeigenden Namen an. Der Standardname setzt sich aus dem Namen des Geräts und seiner MAC-Adresse zusammen. UPnP®: Ermöglicht das automatische Erkennen im Netzwerk bei Aktivierung. UPnP-Name: Geben Sie den im Netzwerk anzuzeigenden Namen an. Der Standardname setzt sich aus dem Namen des Geräts und seiner MAC-Adresse zusammen. WS-Erkennung: Ermöglicht das automatische Erkennen im Netzwerk bei Aktivierung. LLDP und CDP: Ermöglicht das automatische Erkennen im Netzwerk bei Aktivierung. Das Deaktivieren von LLDP und CDP kann sich auf das PoE-Leistungsmanagement auswirken. Konfigurieren Sie den PoE-Switch nur für das Hardware-PoE-Leistungsmanagement, um Probleme mit dem PoE-Leistungsmanagement zu beheben. |

One-Click Cloud Connect

One-Click Cloud Connect (O3C) stellt in Verbindung mit einem O3C-Dienst einen einfachen und sicheren Internetzugang zu Live-Video und aufgezeichneten Videos von jedem Standort aus bereit. Weitere Informationen dazu finden Sie unter axis.com/end-to-end-solutions/hosted-services.

O3C zulassen:

Proxyeinstellungen: Geben Sie falls erforderlich die Proxyeinstellungen ein, um eine Verbindung zum Proxy-Server herzustellen. Host: Geben Sie die Adresse des SIP-Proxyservers ein. Port: Geben Sie die Nummer der für den Zugriff verwendeten Ports an. Anmeldung und Kennwort: Bei Bedarf einen Benutzernamen und ein Kennwort für den Proxyserver eingeben. Authentication method (Authentifizierungsmethode):

Besitzerauthentifizierungsschlüssel (OAK): Klicken Sie auf Get key (Schlüssel abrufen), um den Besitzerauthentifizierungsschlüssel abzurufen. Dies ist nur dann möglich, wenn das Gerät ohne Firewall oder Proxy mit dem Internet verbunden ist. |

SNMP

Simple Network Management Protocol (SNMP) ermöglicht die Remoteverwaltung von Netzwerk-Geräten.

SNMP: Die zu verwendende SNMP-Version wählen.

Hinweis Alle Axis Video MIB-Traps sind aktiviert, wenn Sie SNMP v1- und v2c-Traps aktivieren. Weitere Informationen finden Sie unter AXIS OS Portal > SNMP.

|

Sicherheit

Zertifikate

Zertifikate werden zum Authentifizieren von Geräten in einem Netzwerk verwendet. Das Gerät unterstützt zwei Zertifikattypen:

Diese Formate werden unterstützt:

Wichtig Wenn Sie das Gerät auf die Werkseinstellungen zurücksetzen, werden alle Zertifikate gelöscht. Vorinstallierte CA-Zertifikate werden neu installiert. Zertifikat hinzufügen: Klicken, um ein Zertifikat hinzuzufügen. Es wird eine Schritt-für-Schritt-Anleitung geöffnet.

Das Kontextmenü enthält:

Secure keystore (Sicherer Schlüsselspeicher):

|

Network access control and encryption (Netzwerkzugangskontrolle und Verschlüsselung)

IEEE 802.1x IEEE 802.1x ist ein IEEE-Standard für portbasierte Netzwerk-Zugriffskontrolle, die eine sichere Authentifizierung für drahtgebundene und drahtlose Netzwerk-Geräte bereitstellt. IEEE 802.1x basiert auf EAP (Extensible Authentication Protocol). Zum Zugriff auf ein mit IEEE 802.1x geschütztes Netzwerk müssen sich die Netzwerk-Geräte authentifizieren. Die Authentifizierung erfolgt durch einen Authentifizierungsserver, üblicherweise ein RADIUS-Server (zum Beispiel FreeRADIUS und Microsoft Internet Authentication Server). IEEE 802.1AE MACsec IEEE 802.1AE MACsec ist ein IEEE-Standard für MAC-Sicherheit (Media Access Control), der die Vertraulichkeit und Integrität verbindungsloser Daten für medienzugriffsunabhängige Protokolle definiert. Zertifikate Wenn die Konfiguration ohne CA-Zertifikat erfolgt, ist die Validierung des Serverzertifikats deaktiviert und das Gerät versucht, sich selbst zu authentifizieren, unabhängig vom aktuellen Netzwerk. Bei Verwendung eines Zertifikats bei der Implementierung von Axis authentifizieren sich das Gerät und der Authentifizierungsserver mithilfe von digitalen Zertifikaten über EAP-TLS (Extensible Authentication Protocol – Transport Layer Security). Damit das Gerät auf ein netzwerkgeschütztes Netzwerk zugreifen darf, müssen Sie ein signiertes Clientzertifikat auf dem Gerät installieren. Authentication method (Authentifizierungsmethode): Wählen Sie einen EAP-Typ aus, der für die Authentifizierung verwendet wird. Clientzertifikat: Wählen Sie ein Clientzertifikat aus, um IEEE 802,1x zu verwenden. Der Authentifizierungsserver verwendet das Zertifikat zur Validierung der Identität des Clients. CA-Zertifikate: Wählen Sie CA-Zertifikate zur Validierung der Identität des Authentifizierungsservers. Wenn kein Zertifikat ausgewählt sind, versucht das Gerät, sich selbst zu authentifizieren, unabhängig vom Netzwerk, mit dem es verbunden ist. EAP-Identität: Geben Sie die mit dem Clientzertifikat verknüpfte Identität des Benutzers ein. EAPOL version (EAPOL-Version): Wählen Sie die in dem Netzwerk-Switch verwendete EAPOL-Version. IEEE 802.1x verwenden: Wählen Sie diese Option aus, um das IEEE 802.1x-Protokoll zu verwenden. Diese Einstellungen stehen nur zur Verfügung, wenn Sie IEEE 802.1x PEAP-MSCHAPv2 als Authentifizierungsmethode verwenden:

Diese Einstellungen stehen nur zur Verfügung, wenn Sie IEEE 802.1ae MAGCsec (Static CAK/Pre-Shared Key) als Authentifizierungsmethode verwenden:

|

Brute-Force-Angriffe verhindern

Blocken: Aktivieren Sie diese Option, um Brute-Force-Angriffe zu blockieren. Ein Brute-Force-Angriff versucht über Trial-and-Error, Zugangsdaten oder Verschlüsselungsschlüssel zu erraten. Blockierdauer: Geben Sie ein, wie viele Sekunden ein Brute-Force-Angriff blockiert werden soll. Blockierbedingungen: Geben Sie die Anzahl der pro Sekunde zulässigen Authentifizierungsfehler ein, bevor blockiert wird. Sie können die Anzahl der zulässigen Fehler sowohl auf Seiten- als auch auf Geräteebene festlegen. |

Firewall

Firewall: Schalten Sie diese Option ein, um die Firewall zu aktivieren.

Für Ausnahmen von der Standardrichtlinie können Sie Regeln erstellen, die über bestimmte Adressen, Protokolle und Ports Verbindungen zum Gerät zulassen oder blockieren. + New rule (+ Neue Regel): Klicken Sie darauf, um eine Regel zu erstellen.

LIMIT: Wählen Sie diese Option, um Verbindungen von Geräten zu akzeptieren, die den in der Regel definierten Kriterien entsprechen, aber Grenzen anzuwenden, um übermäßigen Datenaustausch zu reduzieren.

Test rules (Test-Regeln): Klicken Sie hier, um die von Ihnen definierten Regeln zu testen.

|

Benutzerdefiniertes signiertes AXIS OS-Zertifikat

Zum Installieren von Testsoftware oder anderer benutzerdefinierter Software von Axis auf dem Gerät benötigen Sie ein benutzerdefiniertes signiertes AXIS OS-Zertifikat. Das Zertifikat prüft, ob die Software sowohl vom Geräteeigentümer als auch von Axis genehmigt wurde. Die Software kann nur auf einem bestimmten Gerät ausgeführt werden, das anhand seiner eindeutigen Seriennummer und Chip-ID identifiziert wird. Spezifisch signierte AXIS OS-Zertifikate können nur von Axis erstellt werden, da Axis den Schlüssel zum Signieren besitzt. Install (Installieren): Klicken Sie, um das Zertifikat zu installieren. Sie müssen das Zertifikat installieren, bevor Sie die Software installieren. Das Kontextmenü enthält:

|

Konten

Konten

Add account (Konto hinzufügen): Klicken Sie, um ein neues Konto hinzuzufügen. Es können bis zu 100 Konten hinzugefügt werden. Konto: Geben Sie einen eindeutigen Kontonamen ein. New password (Neues Kennwort): Geben Sie ein Kennwort für das Konto ein. Kennwörter müssen aus 1 bis 64 Zeichen bestehen. Für das Kennwort sind nur die druckbaren Zeichen des ASCII-Codes (Code 32 bis 126), also Buchstaben, Ziffern, Satzzeichen sowie einige Sonderzeichen zulässig. Repeat password (Kennwort wiederholen): Geben Sie das gleiche Kennwort noch einmal ein. Privileges (Rechte):

Das Kontextmenü enthält: Update account (Konto aktualisieren): Bearbeiten Sie die Eigenschaften des Kontos. Delete account (Konto löschen): Das Konto löschen. Das Root-Konto kann nicht gelöscht werden. |

SSH-Konten

SSH-Konto hinzufügen (Add SSH account): Klicken Sie, um ein neues SSH-Konto hinzuzufügen.

Konto: Geben Sie einen eindeutigen Kontonamen ein. New password (Neues Kennwort): Geben Sie ein Kennwort für das Konto ein. Kennwörter müssen aus 1 bis 64 Zeichen bestehen. Für das Kennwort sind nur die druckbaren Zeichen des ASCII-Codes (Code 32 bis 126), also Buchstaben, Ziffern, Satzzeichen sowie einige Sonderzeichen zulässig. Repeat password (Kennwort wiederholen): Geben Sie das gleiche Kennwort noch einmal ein. Anmerkung: Geben Sie eine Anmerkung ein (optional). Das Kontextmenü enthält: Update SSH account (SSH-Konto aktualisieren): Bearbeiten Sie die Eigenschaften des Kontos. Delete SSH account (SSH-Konto löschen): Das Konto löschen. Das Root-Konto kann nicht gelöscht werden. |

Virtual host (Virtueller Host)

Add virtual host (Virtuellen Host hinzufügen): Klicken Sie hier, um einen neuen virtuellen Host hinzuzufügen. Aktiviert: Wählen Sie diese Option aus, um diesen virtuellen Host zu verwenden. Server name (Servername): Geben Sie den Namen des Servers ein. Verwenden Sie nur die Zahlen 0 bis 9, die Buchstaben A bis Z und den Bindestrich (-). Port: Geben Sie den Port ein, mit dem der Server verbunden ist. Typ: Wählen Sie den Typ der Authentifizierung aus. Sie haben die Wahl zwischen Basic, Digest, OpenID und Client Credential Grant (Client-Zugangsdaten-Genehmigung). HTTPS: Wählen Sie diese Option aus, um HTTPS zu verwenden. Das Kontextmenü enthält:

|

OpenID-Konfiguration

Wenn Sie sich nicht mit OpenID anmelden können, verwenden Sie die Digest- oder Basic-Anmeldeinformationen, die Sie bei der Konfiguration von OpenID für die Anmeldung verwendet haben.

Client-ID: Geben Sie den OpenID-Benutzernamen ein. Outgoing Proxy (Ausgehender Proxy): Geben Sie die Proxyadresse für die OpenID-Verbindung ein, um einen Proxyserver zu verwenden. Admin claim (Administratorenforderung): Geben Sie einen Wert für die Administratorrolle ein. Provider URL (Provider-URL): Geben Sie den Weblink für die API-Endpunkt-Authentifizierung ein. Das Format muss https://[insert URL]/.well-known/openid-configuration sein Operator claim (Bedienerforderung): Geben Sie einen Wert für die Bedienerrolle ein. Require claim (Anspruchanforderung): Geben Sie die Daten ein, die im Token enthalten sein sollen. Viewer claim (Betrachterforderung): Geben Sie den Wert für die Betrachterrolle ein. Remote user (Remote-Benutzer): Geben Sie einen Wert zur Identifizierung von Remote-Benutzern ein. Dadurch wird der aktuelle Benutzer auf der Weboberfläche des Geräts angezeigt. Scopes (Bereiche): Optionale Bereiche, die Teil des Tokens sein können. Client secret (Kundengeheimnis): Geben Sie das OpenID-Kennwort ein. Speichern: Klicken Sie hier, um die OpenID-Werte zu speichern. Enable OpenID (OpenID aktivieren): Die aktuelle Verbindung aktivieren und die Geräteauthentifizierung über die Provider-URL zulassen. |

MQTT

MQTT (Message Queuing Telemetry Transport) ist ein Standardprotokoll für das Internet der Dinge (IoT). Es wurde für eine vereinfachte IoT-Integration entwickelt und wird in einer Vielzahl von Branchen zum Anschließen von Remote-Geräten mit kleinem Code-Footprint und minimaler Netzwerk-Bandbreite verwendet. Der MQTT-Client in der Axis Gerätesoftware kann die Integration der im Gerät erzeugten Daten und Ereignisse in Systeme vereinfachen, bei denen es sich nicht um Video Management Software (VMS) handelt. Richten Sie das Gerät als MQTT-Client ein. Die MQTT-Kommunikation basiert auf zwei Entitäten, den Clients und dem Broker. Die Clients können Nachrichten senden und empfangen. Der Broker ist für das Routing von Nachrichten zwischen den Clients zuständig. Mehr lesen zu MQTT in der AXIS OS Knowledge base. |

ALPN

Bei ALPN handelt es sich um eine TLS/SSL-Erweiterung, mit der während der Handshake-Phase der Verbindung zwischen Client und Server ein Anwendungsprotokoll ausgewählt werden kann. Au diese Weise können Sie die MQTT-Datenverkehr über denselben Port zulassen, der für andere Protokolle wie HTTP verwendet wird. In einigen Fällen ist möglicherweise kein dedizierter Port für die MQTT-Kommunikation vorhanden. Eine Lösung besteht in diesem Fall in der Verwendung von ALPN, um die von den Firewalls erlaubte Verwendung von MQTT als Anwendungsprotokoll auf einem Standardport zu nutzen. |

MQTT-Client

Connect (Verbinden): Aktivieren oder deaktivieren Sie den MQTT-Client. Status: Zeigt den aktuellen Status des MQTT-Clients an. Broker Host: Geben Sie den Hostnamen oder die Adresse des MQTT-Servers ein. Protocol (Protokoll): Wählen Sie das zu verwendende Protokoll aus. Port: Geben Sie die Portnummer ein.

ALPN protocol (ALPN-Protokoll): Geben Sie den Namen des ALPN-Protokolls ein, den Sie vom Anbieter Ihres MQTT-Brokers erhalten haben. Dies gilt nur für MQTT über SSL und MQTT über WebSocket Secure. Username (Benutzername): Den Benutzernamen eingeben, den der Client für den Zugriff auf den Server verwenden soll. Password (Kennwort): Ein Kennwort für den Benutzernamen eingeben. Client-ID: Geben Sie eine Client-ID ein. Die Client-ID wird an den Server gesendet, wenn der Client eine Verbindung herstellt. Clean session (Sitzung bereinigen): Steuert das Verhalten bei Verbindung und Trennungszeit. Wenn diese Option ausgewählt ist, werden die Statusinformationen beim Verbinden und Trennen verworfen. HTTP proxy (HTTP-Proxy): eine URL mit einer maximalen Länge von 255 Byte. Sie können das Feld leer lassen, wenn Sie keinen HTTP-Proxy verwenden möchten. HTTPS proxy (HTTPS-Proxy): eine URL mit einer maximalen Länge von 255 Byte. Sie können das Feld leer lassen, wenn Sie keinen HTTPS-Proxy verwenden möchten. Keep alive interval (Keep-Alive-Intervall): Hiermit kann der Client erkennen, wann der Server nicht mehr verfügbar ist, ohne auf das lange TCP/IP-Timeout warten zu müssen. Timeout (Zeitüberschreitung): Das Zeitintervall in Sekunden, in dem eine Verbindung hergestellt werden kann. Standardwert: 60 Device topic prefix (Themenpräfix des Geräts): Wird in den Standardwerten für das Thema in der Verbindungsnachricht und der LWT-Nachricht auf der Registrierkarte MQTT Client und in den Veröffentlichungsbedingungen auf der Registrierkarte MQTT-Veröffentlichung verwendet. Reconnect automatically (Automatisch wiederverbinden): Gibt an, ob der Client nach einer Trennung der Verbindung die Verbindung automatisch wiederherstellen soll. Nachricht zum Verbindungsaufbau Gibt an, ob eine Nachricht gesendet werden soll, wenn eine Verbindung hergestellt wird. Nachricht senden: Aktivieren Sie diese Option, damit Nachrichten versendet werden. Use default (Standardeinstellung verwenden): Deaktivieren Sie diese Option, um Ihre eigene Standardnachricht eingeben zu können. Topic (Thema): Geben Sie das Thema für die Standardnachricht ein. Nutzlast: Geben Sie den Inhalt für die Standardnachricht ein. Retain (Beibehalten): Wählen Sie diese Option, um den Status des Clients bei diesem Thema beizubehalten. QoS: Ändern Sie die QoS-Ebene für den Paketfluss. Nachricht zum letzten Willen und Testament Mit Letzter Wille und Testament (LWT) kann ein Client bei der Verbindung mit dem Broker ein Testament zusammen mit seinen Zugangsdaten bereitstellen. Wenn der Kunde die Verbindung irgendwann später auf nicht ordnungsgemäße Weise abbricht (vielleicht weil seine Stromquelle deaktiviert ist), kann er den Broker eine Nachricht an andere Kunden übermitteln lassen. Diese LWT-Nachricht hat dieselbe Form wie eine normale Nachricht und wird über die gleiche Mechanik geroutet. Nachricht senden: Aktivieren Sie diese Option, damit Nachrichten versendet werden. Use default (Standardeinstellung verwenden): Deaktivieren Sie diese Option, um Ihre eigene Standardnachricht eingeben zu können. Topic (Thema): Geben Sie das Thema für die Standardnachricht ein. Nutzlast: Geben Sie den Inhalt für die Standardnachricht ein. Retain (Beibehalten): Wählen Sie diese Option, um den Status des Clients bei diesem Thema beizubehalten. QoS: Ändern Sie die QoS-Ebene für den Paketfluss. |

MQTT-Warteschlange

Use default topic prefix (Standard-Themenpräfix verwenden): Wählen Sie diese Option aus, um das Standard-Themenpräfix zu verwenden, das im Gerätethemenpräfix auf der Registerkarte MQTT client (MQTT-Client) definiert ist. Include condition (Bedingung einbeziehen): Wählen Sie diese Option aus, um das Thema einzufügen, das die Bedingung des MQTT-Themas beschreibt. Include namespaces (Namespaces einbeziehen): Wählen Sie diese Option aus, um Namespaces des ONVIF-Themas im MQTT-Thema einzuschließen. Include serial number (Seriennummer hinzufügen): Wählen Sie diese Option, um die Seriennummer des Geräts in die MQTT-Nutzlast einzuschließen. Add condition (Bedingung hinzufügen): Klicken Sie darauf, um eine Bedingung hinzuzufügen. Retain (Beibehalten): Definiert, welche MQTT-Meldungen als beibehalten gesendet werden.

QoS: Wählen Sie die gewünschte Stufe für die MQTT-Veröffentlichung. |

MQTT-Abonnements

Add subscription (Abonnement hinzufügen): Klicken Sie darauf, um ein neues MQTT-Abonnement hinzuzufügen. Abonnementfilter: Geben Sie das MQTT-Thema ein, das Sie abonnieren möchten. Themenpräfix des Geräts verwenden: Fügen Sie den Abonnementfilter als Präfix zum MQTT-Thema hinzu. Abonnementart:

QoS: Wählen Sie die gewünschte Stufe für das MQTT-Abonnement. |

Zubehör

E/A-Ports

Schließen Sie externe Geräte über digitale Eingänge an, die zwischen geöffnetem und geschlossenem Schaltkreis wechseln können, wie etwa PIR-Sensoren, Tür- oder Fensterkontakte und Glasbruchmelder.

Digitale Ausgänge zum Anschließen externer Geräte wie Relais und LEDs verwenden. Sie können verbundene Geräte über die VAPIX® Application Programming Interface oder über die Weboberfläche aktivieren.

Port Name: Bearbeiten Sie den Text, um den Port umzubenennen. Direction (Richtung): gibt an, dass es sich bei dem Port um einen Eingangsport handelt. gibt an, dass es sich um einen Ausgangsport handelt. Wenn der Port konfigurierbar ist, können Sie auf die Symbole klicken, um zwischen Eingang und Ausgang zu wechseln. Normal state (Normalzustand): Klicken Sie auf für einen offenen Schaltkreis und auf für einen geschlossenen Schaltkreis. Current state (Aktueller Status): Zeigt den aktuellen Status der Ports an. Der Ein- oder Ausgang wird aktiviert, wenn der aktuelle Zustand vom Normalzustand abweicht. Ein Eingang am Gerät ist offen, wenn er getrennt wurde oder eine Spannung von mehr als 1 V Gleichstrom anliegt. Hinweis Der Schaltkreis des Ausgangs ist während eines Neustarts offen. Nach abgeschlossenem Neustart nimmt der Schaltkreis wieder die normale Position an. Wenn die Einstellungen auf dieser Seite geändert werden, nehmen die Schaltkreise der Ausgänge wieder ihre jeweiligen normalen Positionen an, wobei es unerheblich ist, ob aktive Auslöser vorliegen. Supervised (Überwacht): Aktivieren Sie diese Option, um Aktionen zu erkennen und auszulösen, wenn jemand die Verbindung zu digitalen E/A-Geräten manipuliert. Sie können nicht nur erkennen, ob ein Eingang geöffnet oder geschlossen ist, sondern auch, ob jemand diesen manipuliert hat (d. h. abgeschnitten oder gekürzt). Zur Überwachung der Verbindung ist im externen E/A-Kreis zusätzliche Hardware (Abschlusswiderstände) erforderlich. |

Protokolle

Protokolle und Berichte

Berichte

Protokolle

|

Netzwerk-Trace

Wichtig Eine Datei zum Netzwerk-Trace enthält möglicherweise vertrauliche Informationen wie Zertifikate oder Kennwörter. Ein Netzwerk-Trace hilft durch die Aufzeichnung von Aktivitäten im Netzwerk beim Beheben von Problemen. Trace time (Trace-Dauer): Geben Sie die Dauer des Trace in Sekunden oder Minuten an und klicken Sie auf Herunterladen. |

Remote System Log

Syslog ist ein Standard für die Nachrichtenprotokollierung. Er ermöglicht die Trennung von der Software, die Nachrichten generiert, dem System, in dem sie gespeichert sind, sowie der Software, die sie meldet und analysiert. Jede Nachricht ist mit einem Einrichtungscode versehen, der den Softwaretyp, der die Nachricht generiert, angibt, und einem Schweregrad zugewiesen.

Server: Klicken Sie, um einen neuen Server hinzuzufügen. Host: Geben Sie den Hostnamen oder die Adresse des Servers ein. Formatieren: Wählen Sie das zu verwendende syslog-Nachrichtenformat aus.

Protocol (Protokoll): Wählen Sie das gewünschte Protokoll aus:

Port: Bearbeiten Sie die Port-Nummer, um einen anderen Port zu verwenden. Schweregrad: Wählen Sie aus, welche Nachrichten gesendet werden sollen, wenn diese ausgelöst werden. Typ: Wählen Sie die Art der Protokolle, die Sie senden möchten. Test server setup (Servereinrichtung testen): Senden Sie eine Testnachricht an alle Server, bevor Sie die Einstellungen speichern. CA-Zertifikat einrichten: Sehen Sie sich die aktuellen Einstellungen an oder fügen Sie ein Zertifikat hinzu. |

Wartung

Restart (Neustart): Gerät neu starten. Die aktuellen Einstellungen werden dadurch nicht beeinträchtigt. Aktive Anwendungen werden automatisch neu gestartet. Restore (Wiederherstellen): Setzten Sie die meisten Einstellungen auf die Werkseinstellungen zurück. Anschließend müssen Sie Gerät und Apps neu konfigurieren, nicht vorinstallierte Apps neu installieren sowie Ereignisse und Voreinstellungen neu erstellen. Wichtig Die einzigen nach der Wiederherstellung weiterhin gespeicherten Einstellungen sind:

Werkseinstellung: Setzten Sie alle Einstellungen werden auf die Werkseinstellungen zurück. Anschließend müssen Sie die IP-Adresse zurücksetzen, um auf das Gerät zugreifen zu können. Hinweis Sämtliche Software des Axis Geräts ist digital signiert, um sicherzustellen, dass Sie nur die verifizierte Software auf Ihrem Gerät installieren. Diese Maßnahme erhöht das allgemeine Mindestniveau der Cybersicherheit für die Geräte von Axis. Weitere Informationen finden Sie im Whitepaper „Axis Edge Vault“ unter axis.com. AXIS OS upgrade (AXIS OS-Aktualisierung): Aktualisieren Sie auf eine neue AXIS OS-Version. Neue Versionen können verbesserte Funktionen, Fehlerkorrekturen und vollständig neue Merkmale beinhalten. Wir empfehlen Ihnen, stets die aktuellste AXIS OS-Version zu verwenden. Um die neueste Version herunterzuladen, gehen Sie zu axis.com/support.

AXIS OS rollback (AXIS OS zurücksetzen): Setzen Sie die Version auf die vorherige AXIS OS-Version zurück. |

Mehr erfahren

Cybersicherheit

Produktspezifische Informationen zur Cybersicherheit finden Sie im Datenblatt des Produkts auf axis.com.

Ausführliche Informationen zur Cybersicherheit in AXIS OS finden Sie im AXIS OS Härtungsleitfaden.

Signiertes Betriebssystem

Signiertes OS wird vom Softwarehersteller implementiert, der das AXIS OS-Image mit einem privaten Schlüssel signiert. Wenn die Signatur an das Betriebssystem angefügt wurde, validiert das Gerät die Software vor der Installation. Wenn das Gerät feststellt, dass die Integrität der Software beeinträchtigt ist, wird die Aktualisierung von AXIS OS abgelehnt.

Sicheres Hochfahren

Sicheres Hochfahren ist ein Boot-Prozess, der aus einer ununterbrochenen Kette von kryptografisch validierter Software besteht, die im unveränderlichen Speicher (Boot-ROM) beginnt. Da sicheres Hochfahren auf der Verwendung von signiertem OS basiert, wird sichergestellt, dass ein Gerät nur mit autorisierter Software booten kann.

Axis Edge Vault

Axis Edge Vault stellt eine Hardware-basierte Cybersicherheitsplattform bereit, die das Axis Gerät schützt. Sie bietet Funktionen, die die Identität und Integrität des Geräts gewährleisten und Ihre vertraulichen Daten vor unbefugtem Zugriff schützen. Es sorgt für eine starke Grundlage kryptografischer Berechnungsmodule (Sicherheitselement und TPM) und SoC-Sicherheit (TEE und Secure Boot), die wir mit Expertise in Edge-Gerätesicherheit kombinieren.

Axis Geräte-ID

Den Ursprung eines Gerätes überprüfen zu können, ist der Schlüssel zum Vertrauen in die Geräteidentität. In der Produktion wird Geräten mit Axis Edge Vault ein eindeutiges, von der Fabrik bereitgestelltes und IEEE 802.1AR-kompatibles Zertifikat für die Axis Geräte-ID zugewiesen. Dies funktioniert wie ein Reisepass und weist den Ursprung des Gerätes nach. Die Geräte-ID wird sicher und permanent als vom Axis Root-Zertifikat signiertes Zertifikat im sicheren Schlüsselspeicher aufbewahrt. Die Geräte-ID kann über die IT-Infrastruktur des Kunden für ein automatisiertes, sicheres Geräte-Onboarding und sichere Geräteidentifizierung genutzt werden.

Um mehr zu den Cybersicherheitsfunktionen von Axis Geräten zu erfahren, gehen Sie auf axis.com/learning/white-papers und suchen Sie nach Cybersicherheit.

Technische Daten

Produktübersicht

- Netzwerk-Anschluss

- Position Erdung

- Relaisbrücke

- Stromanschluss

- Relaisanschluss

- Türanschluss

- Lesegerätanschluss

- Zusatzanschluss

- Externe Anschlüsse

- Steuertaste

LED-Anzeigen

| LED | Farbe | Anzeige |

| Status | Grün | Leuchtet bei Normalbetrieb grün. |

| Gelb | Dauerhaft beim Hochfahren und beim Wiederherstellen von Einstellungen | |

| Rot | Blinkt langsam bei einem Aktualisierungsfehler. | |

| Netzwerk | Grün | Dauerhaft bei Verbindung mit einem Netzwerk mit 100 MBit/s Blinkt bei Netzwerkaktivität. |

| Gelb | Dauerhaft bei Verbindung mit einem 10 MBit/s-Netzwerk. Blinkt bei Netzwerkaktivität. | |

| Aus | Keine Netzwerk-Verbindung | |

| Stromversorgung | Grün | Normalbetrieb |

| Gelb | Blinkt während einer Firmware-Aktualisierung grün/orange. | |

| Relay | Grün | Relais aktiv.(1) |

| Aus | Relais nicht aktiv. |

- Aktives Relais wenn COM an NO angeschlossen.

Tasten

Steuertaste

- Die Steuertaste hat folgende Funktionen:

Zurücksetzen des Produkts auf die Werkseinstellungen. Siehe Zurücksetzen auf die Werkseinstellungen.

Anschlüsse

Netzwerk-Anschluss

RJ45-Ethernetanschluss mit Power over Ethernet Plus (PoE+).

UL: Power over Ethernet (PoE) muss ein Power over Ethernet IEEE 802.3 AF/802.3at Typ 1 Klasse 3 oder Power over Ethernet Plus (PoE +) IEEE 802.3at Typ 2 Klasse 4 Power Limited Injector sein, der 44 bis 57 V Gleichstrom, 15,4 W/30 W liefert. Power over Ethernet (PoE) wurde durch UL mit AXIS T8133 Midspan 30 W 1-Port bewertet.

Strompriorität

Dieses Gerät kann entweder über PoE oder Gleichstromeingang mit Strom versorgt werden. Siehe Netzwerk-Anschluss und Stromanschluss.

Wenn PoE und Gleichstrom vor dem Einschalten des Geräts verbunden sind, wird PoE für die Stromversorgung verwendet.

PoE und Gleichstrom sind beide angeschlossen und die Stromversorgung geschieht derzeit über PoE. Bei Verlust von PoE wird das Gerät für die Stromversorgung ohne Neustart mit Gleichstrom verwendet.

PoE und Gleichstrom sind beide angeschlossen und die Stromversorgung geschieht derzeit über Gleichstrom. Bei Verlust des Gleichstroms wird das Gerät neu gestartet und verwendet PoE für die Stromversorgung.

Wenn Gleichstrom beim Start verwendet wird und PoE nach dem Start des Geräts angeschlossen wird, wird Gleichstrom für die Stromversorgung verwendet.

Wenn PoE beim Start verwendet wird und Gleichstrom nach dem Start des Geräts angeschlossen wird, wird PoE für die Stromversorgung verwendet.

Lesegerätanschluss

Ein achtpoliger Anschlussblock für die Kommunikation mit dem Lesegerät (unterstützt die Protokolle RS-485 und Wiegand).

Es können bis zu zwei OSDP-Leser (Multi-Drop) oder ein Wiegand-Leser angeschlossen werden. 500 mA bei 12 V DC sind für alle an die Tür-Steuerung angeschlossenen Kartenleser reserviert.

Für einen OSDP-Leser konfiguriert

| Funktion | Kontakt | Hinweis | Technische Daten |

| Erdung Gleichstrom (GND) | 1 | 0 V Gleichstrom | |

| Gleichstromausgang (+12 V) | 2 | Versorgt das Netzgerät mit Strom. | 12 V Gleichstrom, max 500 mA |

| A | 3 | Halbduplex | |

| B | 4 | Halbduplex |

Für zwei OSDP-Leser konfiguriert (Mehrfach-Drop)

| Funktion | Kontakt | Hinweis | Technische Daten |

| Erdung Gleichstrom (GND) | 1 | 0 V Gleichstrom | |

| Gleichstromausgang (+12 V) | 2 | Versorgt beide Lesegeräte mit Strom. | 12 V Gleichstrom, max. 500 mA kombiniert für beide Lesegeräte |

| A | 3 | Halbduplex | |

| B | 4 | Halbduplex |

- Bei Stromversorgung des Lesers über den Controller beträgt die zulässige Kabellänge maximal 200 m. Nur für Axis Lesegeräte überprüft.

- Wird der Leser nicht über den Controller versorgt, kann das Kabel bis zu 1000 m lang sein, wenn es folgende Anforderungen erfüllt: 1 verdrilltes Paar mit Abschirmung, AWG 24, Impedanz 120 Ohm. Nur für Axis Lesegeräte überprüft.

Für ein Wiegand-Lesegerät konfiguriert

| Funktion | Kontakt | Hinweis | Technische Daten |

| Erdung Gleichstrom (GND) | 1 | 0 V Gleichstrom | |

| Gleichstromausgang (+12 V) | 2 | Versorgt das Netzgerät mit Strom. | 12 V Gleichstrom, max 500 mA |

| D0 | 3 | ||

| D1 | 4 | ||

| LED 1 | 5 | Rote LED | |

| LED 2 | 6 | Grüne LED | |

| SABOTAGE | 7 | Digitaleingang – Zum Aktivieren an Kontakt 1 anschließen, zum Deaktivieren nicht anschließen. | 0 bis max. 30 V Gleichstrom |

| SUMMER | 8 | Digitaler Ausgang — Bei Verwendung mit einer induktiven Last, wie etwa einem Relais, muss zum Schutz vor Spannungssprüngen eine Diode parallel zur Last geschaltet werden. | 0 bis max. 30 V Gleichstrom, Open Drain, 100 mA |

- Bei Stromversorgung des Lesers über den Controller beträgt die zulässige Kabellänge maximal 150 m.

- Wird der Leser nicht über den Controller versorgt, kann das Kabel bis zu 150 m lang sein, wenn es folgende Anforderung erfüllt: AWG 22.

Türanschluss

Ein vierpoliger Anschlussblock für Türüberwachungsgeräte (Digitaleingang).

Türmonitor unterstützt das Überwachen mit Abschlusswiderständen. Bei Unterbrechen der Verbindung wird ein Alarm ausgelöst. Um überwachte Eingänge zu verwenden, Abschlusswiderstände anbringen. Das Anschlussschaltdiagramm für überwachte Eingänge beachten. Siehe Überwachte Eingänge.

| Funktion | Kontakt | Hinweise | Technische Daten |

| Erdung Gleichstrom | 1, 3 | 0 V Gleichstrom | |

| Eingang | 2, 4 | Zur Kommunikation mit dem Türmonitor. Digitaler Eingang oder überwachter Eingang – Zum Aktivieren an Kontakt 1 oder 3 anschließen, zum Deaktivieren nicht anschließen. | 0 bis max. 30 V Gleichstrom |

Das Kabel darf bis zu 200 m (656 ft) lang sein, wenn es folgende Anforderungen erfüllt: AWG 24.

Relaisanschluss

Ein vierpoliger Anschlussblock für Relais Typ C, der zum Beispiel ein Schloss oder eine Schnittstelle zu einem Tor steuert.

| Funktion | Kontakt | Hinweise | Technische Daten |

| Erdung Gleichstrom (GND) | 1 | 0 V Gleichstrom | |

| NEIN | 2 | Schließer-Kontakt. Zum Anschluss von Relaisgeräten. Schalten Sie ein ausfallsicheres Schloss zwischen NO und DC-Masse an. Bei Nichtverwendung der Steckbrücken sind die zwei Relaiskontakte galvanisch vom restlichen Schaltkreis getrennt. | Max. Strom = 2 A Max. Spannung = 30 V DC |

| COM | 3 | Gemeinsam | |

| NC | 4 | Öffner-Kontakt. Zum Anschluss von Relaisgeräten. Schalten Sie ein ausfallsicheres Schloss zwischen NC und DC-Masse an. Bei Nichtverwendung der Steckbrücken sind die zwei Relaiskontakte galvanisch vom restlichen Schaltkreis getrennt. |

Relaisstrombrücke

Die Relaisstrombrücke überbrückt 12 V Gleichstrom oder 24 V Gleichstrom und den Relaiskontakt COM.

Mit ihr kann ein Schloss an die Kontakte GND und NO oder GND und NC geschaltet werden.

| Stromquelle | Maximale Leistung bei 12 V Gleichstrom | Maximale Leistung bei 24 V Gleichstrom |

| Gleichstrom IN | 1 600 mA | 800 mA |

| PoE | 900 mA | 450 mA |

Wir empfehlen, nichtpolare Schlösser mit einer externen Schutzdiode auszustatten.

Zusatzanschluss

Über den Zusatzanschluss wird Zusatzausrüstung für Funktionen wie Manipulationsalarm, Bewegungserkennung, Ereignisauslösung, Alarmbenachrichtigung und andere angeschlossen. Abgesehen vom Bezugspunkt 0 V Gleichstrom und Strom (Gleichstromausgang) verfügt der Zusatzanschluss über eine Schnittstelle zum:

- Digitaleingang

- Zum Anschließen von Geräten, die zwischen geöffnetem und geschlossenem Schaltkreis wechseln können wie etwa PIR-Sensoren, Tür- und Fensterkontakte sowie Glasbruchmelder.

- Überwachter Eingang

- Ermöglicht das Erfassen von Manipulation an einem digitalen Eingang.

- Digitalausgang

- Zum Anschluss externer Geräte wie Relais und LEDs. Die angeschlossenen Geräte können über das VAPIX® Application Programming Interface oder über die Webseite des Geräts aktiviert werden.

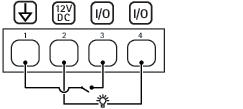

4-poliger Anschlussblock

| Funktion | Kontakt | Hinweise | Technische Daten |

| Erdung Gleichstrom | 1 | 0 V Gleichstrom | |

| Gleichstromausgang | 2 | Kann für die Stromversorgung von Zusatzausrüstung verwendet werden. Hinweis: Dieser Kontakt kann nur als Stromausgang verwendet werden. | 12 V Gleichstrom Maximale Last = 50 mA insgesamt |

| Konfigurierbar (Ein- oder Ausgang) | 3–4 | Digitaler Eingang oder überwachter Eingang – Zum Aktivieren an Kontakt 1 anschließen, zum Deaktivieren nicht anschließen. Um überwachten Eingang zu nutzen, Abschlusswiderstände anschließen. Informationen zum Anschließen der Widerstände bietet der Schaltplan. | 0 bis max. 30 V Gleichstrom |

| Digitaler Ausgang – Interne Verbindung mit Kontakt 1 (Erdschluss Gleichstrom), wenn aktiviert; unverbunden, wenn deaktiviert. Bei Verwendung mit einer induktiven Last, z. B. einem Relais, eine Diode parallel zur Last anschließen, um vor Spannungstransienten zu schützen. Die E/As können eine externe Last von 12 V DC, 50 mA (kombiniert maximal) treiben, wenn der interne 12 V-Gleichspannungsausgang (Pin 2) verwendet wird. Bei der Verwendung von Open-Drain-Anschlüssen in Kombination mit einer externen Stromversorgung können die E/As eine Gleichstromversorgung von jeweils 0 bis 30 V DC, 100 mA bereitstellen. | 0 bis max. 30 V Gleichstrom, Open Drain, 100 mA |

- Erdung Gleichstrom

- Gleichstromausgang 12 V

- E/A als Eingang konfiguriert

- E/A als Ausgang konfiguriert

Externer Anschluss

Zwei zweipolige Anschlussblöcke für externe Geräte wie Glasbruchmelder oder Feuermelder.

UL: Der Steckverbinder wurde nicht für die Verwendung als Einbruch- oder Feueralarm von UL bewertet.

| Funktion | Kontakt | Hinweise | Technische Daten |

| Erdung Gleichstrom | 1 | 0 V Gleichstrom | |

| SABOTAGE | 2 | Digitaleingang – Zum Aktivieren an Kontakt 1 anschließen, zum Deaktivieren nicht anschließen. | 0 bis max. 30 V Gleichstrom |

| Funktion | Kontakt | Hinweise | Technische Daten |

| Erdung Gleichstrom | 1 | 0 V Gleichstrom | |

| ALARM | 2 | Digitaleingang – Zum Aktivieren an Kontakt 1 anschließen, zum Deaktivieren nicht anschließen. | 0 bis max. 30 V Gleichstrom |

Stromanschluss

2-poliger Anschlussblock für die Gleichstromversorgung. Eine den Anforderungen für Schutzkleinspannung (SELV) entsprechende Stromquelle mit begrenzter Leistung (LPS) verwenden. Die Nennausgangsleistung muss dabei auf ≤100 W begrenzt sein oder der Nennausgangsstrom auf ≤5 A.

| Funktion | Kontakt | Hinweise | Technische Daten |

| Erdung Gleichstrom (GND) | 1 | 0 V Gleichstrom | |

| Gleichstromeingang | 2 | Stromversorgung des Geräts bei Nichtverwendung von Power over Ethernet. Hinweis: Dieser Kontakt kann nur für den Stromeingang verwendet werden. | 12 V DC, max 36 W |

UL: Die Gleichstromleistung muss je nach Anwendung über ein UL 603-gelistetes Netzteil mit entsprechenden Nennleistungen bereitgestellt werden.

Überwachte Eingänge

Um überwachte Eingänge zu verwenden, die Abschlusswiderstände wie im Schaltbild unten dargestellt anschließen.

Paralleler Anschluss hat Vorrang

Die Widerstandswerte müssen 4,7 kΩ und 22 kΩ betragen.

Serielle erste Verbindung

Die Widerstandswerte müssen identisch sein und die möglichen Werte sind 1 kΩ, 2,2 kΩ, 4,7 kΩ und 10 kΩ.

Es wird empfohlen, verdrillte und geschirmte Kabel zu verwenden. Die Abschirmung an 0 V Gleichstrom anschließen.

Fehlerbehebung

Zurücksetzen auf die Werkseinstellungen

Das Zurücksetzen auf die Werkseinstellungen muss mit Umsicht geschehen. Beim Zurücksetzen auf die Werkseinstellungen werden alle Einstellungen einschließlich der IP-Adresse zurückgesetzt.

Um das Produkt auf die Werkseinstellungen zurückzusetzen:

Trennen Sie das Gerät von der Stromversorgung.

Drücken und halten Sie die Steuertaste, um das Gerät wieder einzuschalten. Siehe Produktübersicht.

Halten Sie die Steuertaste 25 Sekunden gedrückt, bis die LED-Statusanzeige zum zweiten Mal gelb leuchtet.

Lassen Sie die Steuertaste los. Der Vorgang ist abgeschlossen, wenn die LED-Statusanzeige grün wird. Wenn im Netzwerk kein DHCP-Server verfügbar ist, wird dem Gerät standardmäßig eine der folgenden IP-Adressen zugewiesen:

Geräte mit AXIS OS 12.0 oder höher: Zuweisung aus dem Subnetz der verbindungslokalen Adressen (169.254.0.0/16)

Geräte mit AXIS OS 11.11 oder niedriger: 192.168.0.90/24

Mithilfe der Softwaretools für das Installieren und Verwalten, IP-Adressen zuweisen, das Kennwort festlegen und auf das Produkt zugreifen.

Die Parameter können auch über die Weboberfläche des Geräts auf die Werkseinstellungen zurückgesetzt werden. Gehen Sie auf Wartung > Werkseinstellungen und klicken Sie auf Standardeinstellungen.

Optionen für AXIS OS

Axis bietet eine Softwareverwaltung für Geräte entweder gemäß des aktiven Tracks oder gemäß Tracks für Langzeitunterstützung (LTS). Beim aktiven Track erhalten Sie einen kontinuierlichen Zugriff auf alle aktuellen Funktionen des Produkts. Die LTS-Tracks bieten eine feste Plattform, die regelmäßig Veröffentlichungen mit Schwerpunkt auf Bugfixes und Sicherheitsaktualisierungen bereitstellt.

Es wird empfohlen, AXIS OS vom aktiven Track zu verwenden, wenn Sie auf die neuesten Funktionen zugreifen möchten oder Axis End-to-End-Systemangebote nutzen. Die LTS-Tracks werden empfohlen, wenn Sie Integrationen von Drittanbietern verwenden, die nicht kontinuierlich auf den neuesten aktiven Track überprüft werden. Mit LTS kann die Cybersicherheit der Produkte gewährleistet werden, ohne dass signifikante Funktionsänderungen neu eingeführt oder vorhandene Integrationen beeinträchtigt werden. Ausführliche Informationen zur Vorgehensweise von Axis in Bezug auf Gerätesoftware finden Sie unter axis.com/support/device-software.

Aktuelle AXIS OS-Version überprüfen

AXIS OS bestimmt die Funktionalität unserer Geräte. Wir empfehlen Ihnen, vor jeder Problembehebung zunächst die aktuelle AXIS OS-Version zu überprüfen. Die aktuelle Version enthält möglicherweise eine Verbesserung, die das Problem behebt.

So überprüfen Sie die aktuelle AXIS OS-Version:

Rufen Sie die Weboberfläche des Geräts > Status auf.

Die AXIS OS-Version ist unter Device info (Geräteinformationen) angegeben.

AXIS OS aktualisieren

- Bei der Aktualisierung der Gerätesoftware werden Ihre vorkonfigurierten und benutzerdefinierten Einstellungen gespeichert. Axis Communications AB kann nicht garantieren, dass die Einstellungen gespeichert werden, selbst wenn die Funktionen in der neuen AXIS OS-Version verfügbar sind.

- Ab AXIS OS 12.6 müssen Sie jede einzelne LTS-Version zwischen der aktuellen Version Ihres Geräts und der Zielversion installieren. Wenn beispielsweise die derzeit installierte Gerätesoftwareversion AXIS OS 11.2 ist, müssen Sie die LTS-Version AXIS OS 11.11 installieren, bevor Sie das Gerät auf AXIS OS 12.6 aktualisieren können. Weitere Informationen finden Sie unter AXIS OS Portal: Upgrade-Pfad.

- Stellen Sie sicher, dass das Gerät während der Aktualisierung an die Stromversorgung angeschlossen ist.

- Beim Aktualisieren mit der aktuellen AXIS OS-Version im aktiven Track werden auf dem Gerät die neuesten verfügbaren Funktionen bereitgestellt. Lesen Sie vor der Aktualisierung stets die entsprechenden Aktualisierungsanweisungen und Versionshinweise. Die aktuelle AXIS OS-Version und die Versionshinweise finden Sie unter axis.com/support/device-software.

- Da im Zuge einer AXIS OS-Aktualisierung die Datenbank mit den Daten der Benutzer und Gruppen, Zugangsdaten und anderen Informationen aktualisiert wird, kann der erste Start einige Minuten dauern. Die dafür benötigte Zeit hängt von der Datenmenge ab.

Die AXIS OS-Datei können Sie von axis.com/support/device-software kostenlos auf Ihren Computer herunterladen.

Melden Sie sich auf dem Gerät als Administrator an.

Rufen Sie Maintenance (Wartung) > AXIS OS upgrade (AXIS OS-Aktualisierung) auf und klicken Sie Upgrade (Aktualisieren) an.

- Nach der Aktualisierung wird das Produkt automatisch neu gestartet.

Leeren Sie nach dem Neustart des Geräts den Cache des Browsers.

Technische Probleme und mögliche Lösungen

Probleme beim Aktualisieren von AXIS OS

Aktualisierung von AXIS OS fehlgeschlagen Nach fehlgeschlagener Aktualisierung lädt das Gerät erneut die Vorversion. Die häufigste Fehlerursache ist, wenn eine falsche AXIS OS-Datei hochgeladen wurde. Überprüfen, ob der Name der AXIS OS-Datei dem Gerät entspricht und erneut versuchen. |

Probleme nach der AXIS OS-Aktualisierung Bei nach dem Aktualisieren auftretenden Problemen die Installation über die Wartungsseite auf die Vorversion zurücksetzen. |

Probleme beim Einrichten der IP-Adresse

IP-Adresse kann nicht eingestellt werden

|

Probleme beim Zugriff auf das Gerät

Anmeldung bei Gerätezugriff über einen Browser nicht möglich Stellen Sie bei aktiviertem HTTPS sicher, dass Sie das richtige Protokoll (HTTP oder HTTPS) bei der Anmeldung verwenden. Gegebenenfalls müssen Sie manuell Bei Verlust des Kennworts für das Haupt-Konto müssen Sie das Gerät auf die Werkseinstellungen zurücksetzen. Anweisungen finden Sie unter Zurücksetzen auf die Werkseinstellungen. |

Die IP-Adresse wurde von DHCP geändert Von einem DHCP-Server zugeteilte IP-Adressen sind dynamisch und können sich ändern. Wenn die IP-Adresse geändert wurde, das Gerät mit AXIS IP Utility oder AXIS Camera Management im Netzwerk zu ermitteln. Das Gerät anhand seiner Modellnummer, Seriennummer oder anhand des DNS-Namens (sofern der Name konfiguriert wurde) ermitteln. Bei Bedarf können Sie manuell eine statische IP-Adresse zuweisen. Anweisungen dazu finden Sie auf axis.com/support. |

Zertifikatfehler beim Verwenden von IEEE 802.1X Damit die Authentifizierung ordnungsgemäß funktioniert, müssen die Datums- und Uhrzeiteinstellungen des Axis Geräts mit einem NTP-Server synchronisiert werden. Gehen Sie auf Einstellungen > System > Datum und Uhrzeit. |

Der Browser wird nicht unterstützt. Eine Liste der empfohlenen Browser finden Sie unter Unterstützte Browser. |

Externer Zugriff auf das Gerät ist nicht möglich Für den externen Zugriff auf das Gerät wird die Verwendung einer der folgenden Anwendungen für Windows® empfohlen:

Auf axis.com/vms finden Sie Anweisungen und die Download-Datei. |

Probleme mit MQTT

Verbindung über Port 8883 mit MQTT über SSL kann nicht hergestellt werden Die Firewall blockiert den Datenaustausch über Port 8883, da dieser als unsicher gilt. In einigen Fällen stellt der Server/Broker möglicherweise keinen bestimmten Port für die MQTT-Kommunikation bereit. Möglicherweise kann MQTT über einen Port verwendet werden, der normalerweise für HTTP/HTTPS-Datenverkehr verwendet wird.

|

Probleme beim Betrieb des Geräts

Die Frontheizung und der Scheibenwischer funktionieren nicht Sollten die Frontheizung oder der Scheibenwischer nicht eingeschaltet werden, überprüfen Sie bitte, ob die obere Abdeckung ordnungsgemäß an der Unterseite des Gehäuses befestigt ist. |

Falls Sie hier nicht das Gesuchte finden, bitte den Bereich „Fehlerbehebung“ unter axis.com/support aufrufen.

Support

Weitere Hilfe erhalten Sie hier: axis.com/support.