ソリューションの概要

ネットワークドアコントローラーは、既存のIPネットワークに簡単に接続できます。各ネットワークドアコントローラーは最大16台のリーダーと8個のロックに給電し、制御できます。

インストール

使用に当たって

ネットワーク上のデバイスを検索する

Windows®で検索したAxisデバイスにIPアドレスの割り当てを行うには、AXIS IP UtilityまたはAXIS Device Managerを使用します。いずれのアプリケーションも無料で、axis.com/supportからダウンロードできます。

IPアドレスの検索や割り当てを行う方法の詳細については、IPアドレスの割り当てとデバイスへのアクセス⽅法を参照してください。

ブラウザーサポート

以下のブラウザーでデバイスを使用できます。

ChromeTM | EdgeTM | Firefox® | Safari® | |

Windows® | ✓ | ✓ | * | * |

macOS® | ✓ | ✓ | * | * |

Linux® | ✓ | ✓ | * | * |

その他のオペレーティングシステム | * | * | * | * |

✓: 推奨:

*: 制限付きでサポート

装置のwebインターフェースを開く

ブラウザーを開き、Axis装置のIPアドレスまたはホスト名を入力します。

本製品のIPアドレスが不明な場合は、AXIS IP UtilityまたはAXIS Device Managerを使用して、ネットワーク上で装置を見つけます。

ユーザー名とパスワードを入力します。装置に初めてアクセスする場合は、管理者アカウントを作成する必要があります。管理者アカウントを作成するを参照してください。

装置のwebインターフェースにあるすべてのコントロールとオプションの説明については、webインターフェースを参照してください。

管理者アカウントを作成する

装置に初めてログインするときには、管理者アカウントを作成する必要があります。

ユーザー名を入力してください。

パスワードを入力します。安全なパスワードを参照してください。

パスワードを再入力します。

使用許諾契約書に同意します。

[ Add account (アカウントを追加)] をクリックします。

装置にはデフォルトのアカウントはありません。管理者アカウントのパスワードを紛失した場合は、装置をリセットする必要があります。工場出荷時の設定にリセットするを参照してください。

安全なパスワード

ネットワーク上でパスワードやその他の機密設定を行う場合は、HTTPS (デフォルトで有効になっています) を使用してください。 HTTPSを使用すると、安全で暗号化された形でネットワークに接続できるため、パスワードなどの機密データを保護できます。

デバイスのパスワードは主にデータおよびサービスを保護します。Axisデバイスは、さまざまなタイプのインストールで使用できるようにするためパスワードポリシーを強制しません。

データを保護するために、次のことが強く推奨されています。

8文字以上のパスワードを使用する (できればパスワード生成プログラムで作成する)。

パスワードを公開しない。

一定の期間ごとにパスワードを変更する (少なくとも年に1回)。

デバイスのソフトウェアが改ざんされていないことを確認する

- 装置に元のAXIS OSが搭載されていることを確認するか、またはセキュリティ攻撃が行われた後に装置を完全に制御するには、以下の手順に従います。

工場出荷時の設定にリセットします。工場出荷時の設定にリセットするを参照してください。

リセットを行うと、セキュアブートによって装置の状態が保証されます。

デバイスを設定し、インストールします。

webインターフェースの概要

このビデオでは、装置のwebインターフェースの概要について説明します。

デバイスを構成する

装置の設定方法については、AXIS Camera Stationユーザーマニュアルまたはサードパーティ製のソリューションを参照してください。

AXIS A9910を追加する

ドアコントローラーのWebインターフェースで、[Device (デバイス)] > [I/Os and relays (I/Oとリレー)] に移動します。

[Add encryption key (暗号化キーの追加)] をクリックします。

すでに暗号化キーを生成している場合は、そのキーを入力して [OK] をクリックします。

暗号化キーは、以下の手順に沿って生成します。

[Generate key (鍵を生成する)] をクリックします。

[Export key (キーをエクスポートする)] をクリックしてキーを保存します。暗号化キーを紛失すると、デバイスへアクセスできなくなります。

[OK] をクリックします。

[Add AXIS A9910 (AXIS A9910を追加する)] をクリックします。

名前を入力し、使用するRS485ポートとアドレスを選択します。

[OK] をクリックします。

エレベーターの制御

エレベーターキャビン内にリーダーを設置し、ドアコントローラーとAXIS A9910を使用することで、各階へのアクセスを制御できます。AXIS A9910を追加するを参照してください。

単一のドアコントローラーとAXIS A9910拡張モジュールに接続できる階数は最大16階です。

コントローラーのリーダーポートの1つは、拡張モジュールに使用します。

もう一方のリーダーポートは、エレベーターキャビン内に設置するリーダーに使用します。

webインターフェース

このセクションで説明する機能と設定のサポートは、装置によって異なります。このアイコンは、機能または設定が一部の装置でのみ使用できることを示しています。

メインメニューの表示/非表示を切り取ります。 リリースノートにアクセスします。 製品のヘルプにアクセスします。 言語を変更します。 ライトテーマまたはダークテーマを設定します。 ユーザーメニューは以下を含みます。

コンテキストメニューは以下を含みます。

|

ステータス

ドア接続

ドア:接続されているドアの状態を表示します。 |

デバイス情報

AXIS OSのバージョンとシリアル番号を含むデバイスに関する情報を表示します。

Upgrade AXIS OS (AXIS OSのアップグレード):装置のソフトウェアをアップグレードします。アップグレードができる [Maintenance (メンテナンス)] ページに移動します。 |

時刻同期ステータス

装置がNTPサーバーと同期しているかどうかや、次の同期までの残り時間など、NTP同期情報を表示します。

NTP settings (NTP設定):NTP設定を表示および更新します。NTPの設定を変更できる [Time and location (時刻と場所)] のページに移動します。 |

セキュリティ

アクティブな装置へのアクセスのタイプ、使用されている暗号化プロトコル、未署名のアプリが許可されているかが表示されます。設定に関する推奨事項はAXIS OS強化ガイドに基づいています。

強化ガイド:Axis装置でのサイバーセキュリティとベストプラクティスをさらに学習できるAXIS OS強化ガイドへのリンクです。 |

接続されたクライアント

接続数と接続されているクライアントの数を表示します。

View details (詳細を表示):接続されているクライアントのリストを表示および更新します。リストには、各接続のIPアドレス、プロトコル、ポート、状態、PID/プロセスが表示されます。 |

デバイス

I/Oとリレー

AXIS A9910 暗号化キーの追加:クリックして、暗号化された通信を確立するための暗号化キーを設定します。 AXIS A9910の追加: クリックして拡張モジュールを追加します。

|

I/O I/O: ポートが出力として設定されている場合、オンにすると接続された装置が有効になります。

|

リレー

|

アラーム

Device motion (装置の動き):オンに設定すると、装置の動きを検知したときにシステム内でアラームがトリガーされます。 ケーシング開放:オンに設定すると、ドアコントローラーケーシングの開放を検知したときにシステム内でアラームがトリガーされます。ベアボーンドアコントローラーでこの設定をオフにします。 外部からのいたずら:オンにすると、外部からのいたずらを検知したときにシステムでアラームがトリガーされます。たとえば、誰かが外部キャビネットを開閉した場合などです。

|

電力監視

メインユニット

Connected devices (接続されたデバイス):接続されたデバイスの状態、名前、アドレス、および電力使用量 (すべてのリレー、すべてのRS485、すべてのAUXの電力使用量を含む) を示します。 |

周辺機器

リーダー

Add reader (リーダーの追加):クリックしてリーダーを追加します。

Edit (編集):リーダーを選択して[Edit (編集)]をクリックすると、選択したリーダーを変更できます。 削除:リーダーを選択して[Delete (削除)]をクリックすると、選択したリーダーが削除されます。 |

ワイヤレスロック

AH30 Communication Hubを使用すると、最大16台のASSA ABLOY Aperioワイヤレスロックを接続できます。ワイヤレスロックにはライセンスが必要です。

AH30 Communication Hubは、必ず安全側に設置する必要があります。

通信ハブを接続する:クリックしてワイヤレスロックを接続します。 |

アップグレード

Upgrade readers (リーダーのアップグレード):クリックすると、リーダーのソフトウェアがアップグレードされます。サポート対象のリーダーがオンラインの場合にのみアップグレードできます。 Upgrade converters (コンバーターのアップグレード):クリックすると、コンバーターのソフトウェアがアップグレードされます。サポート対象のコンバーターがオンラインの場合にのみアップグレードできます。 |

アプリ

アプリを追加:新しいアプリをインストールします。 さらにアプリを探す:インストールする他のアプリを見つける。Axisアプリの概要ページに移動します。 署名されていないアプリを許可:署名なしアプリのインストールを許可するには、オンにします。 AXIS OSおよびACAPアプリのセキュリティ更新プログラムを表示します。 注 複数のアプリを同時に実行すると、装置のパフォーマンスが影響を受ける可能性があります。 アプリ名の横にあるスイッチを使用して、アプリを起動または停止します。 開く:アプリの設定にアクセスする。利用可能な設定は、アプリケーションよって異なります。一部のアプリケーションでは設定が設けられていません。 コンテキストメニューに、以下のオプションが1つ以上含まれていることがあります。

|

AXISドアコントローラーExtension ACAPはシステムにプリインストールされています。使用するにはライセンスが必要です。

システム

時刻と位置

日付と時刻

時刻の形式は、Webブラウザーの言語設定によって異なります。

装置の日付と時刻をNTPサーバーと同期することをお勧めします。

Synchronization (同期):装置の日付と時刻を同期するオプションを選択します。

タイムゾーン:使用するタイムゾーンを選択します。時刻が夏時間と標準時間に合わせて自動的に調整されます。

注 システムは、すべての録画、ログ、およびシステム設定で日付と時刻の設定を使用します。 |

デバイスの位置

デバイスの位置を入力します。ビデオ管理システムはこの情報を使用して、地図上にデバイスを配置できます。

|

ネットワーク

IPv4

Assign IPv4 automatically (IPv4自動割り当て):IPv4 自動 IP(DHCP)を選択すると、IPアドレス、サブネットマスク、ルーターがネットワークによって自動的に割り当てられ、手動で設定する必要がなくなります。ほとんどのネットワークでは、自動IP割り当て(DHCP)を使用することをおすすめします。 IP address (IPアドレス):装置の固有のIPアドレスを入力します。孤立したネットワークの内部であれば、アドレスの重複がないことを条件に、静的なIPアドレスを自由に割り当てることができます。アドレスの重複を避けるため、固定IPアドレスを割り当てる前に、ネットワーク管理者に連絡することを推奨します。 サブネットマスク:サブネットマスクを入力して、ローカルエリアネットワーク内部のアドレスを定義します。ローカルエリアネットワークの外部のアドレスは、ルーターを経由します。 Router (ルーター):さまざまなネットワークやネットワークセグメントに接続された装置を接続するために使用するデフォルトルーター (ゲートウェイ) のIPアドレスを入力します。 Fallback to static IP address if DHCP isn't available (DHCPが利用できない場合は固定IPアドレスにフォールバックする):DHCPが利用できず、IPアドレスを自動的に割り当てることができない場合に、フォールバックとして使用する固定IPアドレスを追加するときに選択します。 注 DHCPが使用できず、装置が静的アドレスのフォールバックを使用する場合、静的アドレスは限定された範囲で設定されます。 |

IPv6

Assign IPv6 automatically (IPv6自動割り当て):IPv6をオンにし、ネットワークルーターに自動的に装置にIPアドレスを割り当てさせる場合に選択します。 |

ホスト名

Assign hostname automatically (ホスト名自動割り当て):ネットワークルーターに自動的に装置にホスト名を割り当てさせる場合に選択します。 ホスト名:装置にアクセスする別の方法として使用するホスト名を手動で入力します。サーバーレポートとシステムログはホスト名を使用します。使用できる文字は、A~Z、a~z、0~9、-、_です。 DNSの動的更新: IPアドレスの変更時に、デバイスでのドメインネームサーバーレコードの自動更新が可能となります。 DNS名の登録:デバイスのIPアドレスを指す一意のドメイン名を入力します。使用できる文字は、A~Z、a~z、0~9、-、_です。 TTL:TTL(Time to Live)とは、DNSレコードの更新が必要となるまでの有効期間を指します。 |

DNSサーバー

Assign DNS automatically (DNS自動割り当て):DHCPサーバーに自動的に装置に検索ドメインとDNSサーバーアドレスを割り当てさせる場合に選択します。ほとんどのネットワークでは、自動DNS (DHCP) をお勧めします。 Search domains (検索ドメイン):完全修飾でないホスト名を使用する場合は、[Add search domain (検索ドメインの追加)] をクリックし、装置が使用するホスト名を検索するドメインを入力します。 DNS servers (DNSサーバー):[Add DNS server (DNSサーバーを追加)] をクリックして、DNSサーバーのIPアドレスを入力します。このサーバーは、ホスト名からローカルネットワーク上のIPアドレスへの変換を行います。 |

DHCPが無効になっている場合、ホスト名、DNSサーバー、NTPなど、自動ネットワーク設定に依存する機能が動作しなくなる可能性があります。

HTTPとHTTPS

HTTPSは、ユーザーからのページ要求とWebサーバーから返されたページの暗号化を提供するプロトコルです。サーバーの真正性 (サーバーが本物であること) を保証するHTTPS証明書が使用されます。

デバイスでHTTPSを使用するには、HTTPS証明書をインストールする必要があります。[System (システム) > Security (セキュリティ)] に移動し、証明書の作成とインストールを行います。

Allow access through (次によってアクセスを許可):ユーザーが [HTTP]、[HTTPS]、または [HTTP and HTTPS (HTTPおよびHTTPS)] プロトコルを介して装置に接続することを許可するかどうかを選択します。 注 暗号化されたWebページをHTTPS経由で表示する場合、特に初めてページを要求するときに、パフォーマンスが低下することがあります。 HTTP port (HTTPポート):使用するHTTPポートを入力します。装置はポート80または1024~65535の範囲のポートを許可します。管理者としてログインしている場合は、1〜1023の範囲の任意のポートを入力することもできます。この範囲のポートを使用すると、警告が表示されます。 HTTPS port (HTTPSポート):使用するHTTPSポートを入力します。装置はポート443または1024~65535の範囲のポートを許可します。管理者としてログインしている場合は、1〜1023の範囲の任意のポートを入力することもできます。この範囲のポートを使用すると、警告が表示されます。 Certificate (証明書):装置のHTTPSを有効にする証明書を選択します。 |

ネットワーク検出プロトコル

Bonjour®: オンにしてネットワーク上で自動検出を可能にします。 Bonjour名:ネットワークで表示されるフレンドリ名を入力します。デフォルト名はデバイス名とMACアドレスです。 UPnP®: オンにしてネットワーク上で自動検出を可能にします。 UPnP名:ネットワークで表示されるフレンドリ名を入力します。デフォルト名はデバイス名とMACアドレスです。 WS-Discovery:オンにしてネットワーク上で自動検出を可能にします。 LLDP and CDP (LLDPおよびCDP):オンにしてネットワーク上で自動検出を可能にします。LLDPとCDPをオフにすると、PoE電力ネゴシエーションに影響する可能性があります。PoE電力ネゴシエーションに関する問題を解決するには、PoEスイッチをハードウェアPoE電力ネゴシエーションのみに設定してください。 |

グローバルプロキシー

Https proxy (HTTPプロキシー):許可された形式に従って、グローバルプロキシーホストまたはIPアドレスを指定します。 Https proxy (HTTPSプロキシー):許可された形式に従って、グローバルプロキシーホストまたはIPアドレスを指定します。

注 装置を再起動し、グローバルプロキシー設定を適用します。

|

ワンクリックによるクラウド接続

One-Click cloud connection (O3C) とO3Cサービスを共に使用すると、インターネットを介して、ライブビデオや録画ビデオにどこからでも簡単かつ安全にアクセスできます。詳細については、axis.com/end-to-end-solutions/hosted-servicesを参照してください。

Allow O3C (O3Cを許可):

Proxy settings (プロキシ設定):必要な場合は、プロキシサーバーに接続するためのプロキシ設定を入力します。 [ホスト]:プロキシサーバーのアドレスを入力します。 ポート:アクセスに使用するポート番号を入力します。 [ログイン] と [パスワード]:必要な場合は、プロキシーサーバーのユーザー名とパスワードを入力します。 Authentication method (認証方式):

Owner authentication key (OAK) (オーナー認証キー、OAK):[Get key (キーを取得)]をクリックして、所有者認証キーを取得します。これは、デバイスがファイアウォールやプロキシを介さずにインターネットに接続されている場合にのみ可能です。 |

SNMP

SNMP (Simple Network Management Protocol) を使用すると、離れた場所からネットワーク装置を管理できます。

SNMP:使用するSNMPのバージョンを選択します。

注 SNMP v1およびv2cトラップをオンにすると、すべてのAXIS Video MIBトラップが有効になります。詳細については、AXIS OSポータル > SNMPを参照してください。

|

セキュリティ

証明書

証明書は、ネットワーク上のデバイスの認証に使用されます。この装置は、次の2種類の証明書をサポートしています。

以下の形式がサポートされています:

重要 デバイスを工場出荷時の設定にリセットすると、すべての証明書が削除されます。プリインストールされたCA証明書は、再インストールされます。 証明書を追加:クリックして証明書を追加します。ステップバイステップのガイドが開きます。

コンテキストメニューは以下を含みます。

セキュアキーストア:

|

Network access control and encryption (ネットワークのアクセスコントロールと暗号化)

IEEE 802.1x IEEE 802.1xはポートを使用したネットワークへの接続を制御するIEEEの標準規格で、有線およびワイヤレスのネットワークデバイスを安全に認証します。IEEE 802.1xは、EAP (Extensible Authentication Protocol) に基づいています。 IEEE 802.1xで保護されているネットワークにアクセスするネットワーク装置は、自己の証明を行う必要があります。認証は認証サーバーによって行われます。認証サーバーは通常、FreeRADIUSやMicrosoft Internet Authentication ServerなどのRADIUSサーバーです。 IEEE 802.1AE MACsec IEEE 802.1AE MACsecは、メディアアクセスコントロール (MAC) セキュリティのためのIEEE標準であり、メディアアクセス独立プロトコルのためのコネクションレスデータ機密性と整合性を定義しています。 証明書 CA証明書なしで設定されている場合、サーバー証明書の検証は無効になり、デバイスは接続先のネットワークに関係なく自己の認証を試みます。 証明書を使用する場合、Axisの実装では、装置と認証サーバーは、EAP-TLS (Extensible Authentication Protocol - Transport Layer Security) を使用してデジタル証明書で自己を認証します。 装置が証明書で保護されたネットワークにアクセスできるようにするには、署名されたクライアント証明書を装置にインストールする必要があります。 Authentication method (認証方式):認証に使用するEAPタイプを選択します。 Client certificate (クライアント証明書):IEEE 802.1xを使用するクライアント証明書を選択します。認証サーバーは、この証明書を使用してクライアントの身元を確認します。 CA certificates (CA証明書):認証サーバーの身元を確認するためのCA証明書を選択します。証明書が選択されていない場合、デバイスは、接続されているネットワークに関係なく自己を認証しようとします。 EAP識別情報:クライアント証明書に関連付けられているユーザーIDを入力します。 EAPOLのバージョン:ネットワークスイッチで使用されるEAPOLのバージョンを選択します。 Use IEEE 802.1x (IEEE 802.1xを使用):IEEE 802.1xプロトコルを使用する場合に選択します。 これらの設定は、認証方法としてIEEE 802.1x PEAP-MSCHAPv2を使用する場合にのみ使用できます。

これらの設定を使用できるのは、認証方法としてIEEE 802.1ae MACsec (静的CAK/事前共有キー) を使用する場合のみです。

|

ブルートフォース攻撃を防ぐ

Blocking (ブロック):オンに設定すると、ブルートフォース攻撃がブロックされます。ブルートフォース攻撃では、試行錯誤を繰り返す総当たり攻撃でログイン情報や暗号化キーを推測します。 Blocking period (ブロック期間):ブルートフォース攻撃をブロックする秒を入力します。 Blocking conditions (ブロックの条件):ブロックが開始されるまでに1秒間に許容される認証失敗の回数を入力します。ページレベルとデバイスレベルの両方で許容される失敗の数を設定できます。 |

ファイアウォール

Firewall (ファイアウォール):オンにするとファイアウォールが有効になります。

デフォルトポリシーに例外を設定するために、特定のアドレス、プロトコル、ポートからデバイスへの接続を許可またはブロックするルールを作成できます。 + New rule (新規ルールの追加):クリックすると、ルールを作成できます。

LIMIT (制限): ルールで定義された条件に一致するデバイスからの接続を許可しますが、過剰なトラフィックを軽減するために制限を適用する場合に選択します。

Test rules (テストルール):クリックして、定義したテストを追加します。

|

カスタム署名付きAXIS OS証明書

Axisのテストソフトウェアまたはその他のカスタムソフトウェアを装置にインストールするには、カスタム署名付きAXIS OS証明書が必要です。証明書は、ソフトウェアが装置の所有者とAxisの両方によって承認されたことを証明します。ソフトウェアは、一意のシリアル番号とチップIDで識別される特定の装置でのみ実行できます。署名用のキーはAxisが保有しており、カスタム署名付きAXIS OS証明書はAxisしか作成できません。 Install (インストール):クリックして、証明書をインストールします。ソフトウェアをインストールする前に、証明書をインストールする必要があります。 コンテキストメニューは以下を含みます。

|

アカウント

アカウント

アカウントを追加:クリックして、新しいアカウントを追加します。最大100個のアカウントを追加できます。 Account (アカウント):固有のアカウント名を入力します。 New password (新しいパスワード):アカウントのパスワードを入力します。パスワードの長は1~64文字である必要があります。印刷可能なASCII文字 (コード32~126) のみを使用できます。これには、英数字、句読点、および一部の記号が含まれます。 Repeat password (パスワードの再入力):同じパスワードを再び入力します。 Privileges (権限):

コンテキストメニューは以下を含みます。 Update account (アカウントの更新):アカウントのプロパティを編集します。 Delete account (アカウントの削除):アカウントを削除します。rootアカウントは削除できません。 |

SSHアカウント

Add SSH account (SSHアカウントを追加):クリックして、新しいSSHアカウントを追加します。

Account (アカウント):固有のアカウント名を入力します。 New password (新しいパスワード):アカウントのパスワードを入力します。パスワードの長は1~64文字である必要があります。印刷可能なASCII文字 (コード32~126) のみを使用できます。これには、英数字、句読点、および一部の記号が含まれます。 Repeat password (パスワードの再入力):同じパスワードを再び入力します。 コメント:コメントを入力します (オプション)。 コンテキストメニューは以下を含みます。 Update SSH account (SSHアカウントの更新):アカウントのプロパティを編集します。 Delete SSH account (SSHアカウントの削除):アカウントを削除します。rootアカウントは削除できません。 |

Virtual host (仮想ホスト)

Add virtual host (仮想ホストを追加):クリックして、新しい仮想ホストを追加します。 Enabled (有効):この仮想ホストを使用するには、選択します。 Server name (サーバー名):サーバーの名前を入力します。数字0~9、文字A~Z、ハイフン (-) のみを使用します。 ポート:サーバーが接続されているポートを入力します。 タイプ:使用する認証のタイプを選択します。Basic、Digest、Open ID、Client Credential Grantから選択します。 HTTPS: HTTPSを使用する場合に選択します。 コンテキストメニューは以下を含みます。

|

OpenID設定

OpenIDを使用してサインインできない場合は、OpenIDを設定したときに使用したダイジェストまたはベーシック認証情報を使用してサインインします。

Client ID (クライアントID):OpenIDユーザー名を入力します。 Outgoing Proxy (発信プロキシ):OpenID接続でプロキシサーバーを使用する場合は、プロキシアドレスを入力します。 Admin claim (管理者請求):管理者権限の値を入力します。 Provider URL (プロバイダーURL):APIエンドポイント認証用のWebリンクを入力します。形式はhttps://[URLを挿入]/.well-known/openid-configurationとしてください。 Operator claim (オペレーター請求):オペレーター権限の値を入力します。 Require claim (必須請求):トークンに含めるデータを入力します。 Viewer claim (閲覧者請求):閲覧者権限の値を入力します。 Remote user (リモートユーザー):リモートユーザーを識別する値を入力します。これは、装置のwebインターフェースに現在のユーザーを表示するのに役立ちます。 Scopes (スコープ):トークンの一部となるオプションのスコープです。 Client secret (クライアントシークレット):OpenIDのパスワードを入力します。 Save (保存):クリックして、OpenIDの値を保存します。 Enable OpenID (OpenIDの有効化):現在の接続を閉じ、プロバイダーURLからの装置認証を許可する場合は、オンにします。 |

MQTT

MQTT (Message Queuing Telemetry Transport) はモノのインターネット (IoT) で使われる標準の通信プロトコルです。IoTの統合を簡素化するために設計されており、小さなコードフットプリントと最小限のネットワーク帯域幅でリモートデバイスを接続するために、さまざまな業界で使用されています。Axis装置のソフトウェアに搭載されているMQTTクライアントは、装置で生成されたデータやイベントを、ビデオ管理ソフトウェア (VMS) ではないシステムに統合することを容易にします。 デバイスをMQTTクライアントとして設定します。MQTTの通信は、2つのエンティティ (クライアントとブローカー) に基づいています。クライアントは、メッセージの送受信を行うことができます。ブローカーは、クライアント間でメッセージをルーティングする役割を担います。 MQTTの詳細については、AXIS OSナレッジベースを参照してください。 |

ALPN

ALPNは、クライアントとサーバー間の接続のハンドシェイクフェーズ中にアプリケーションプロトコルを選択できるようにするTLS/SSL拡張機能です。ALPNは、HTTPなどの他のプロトコルで使用される同じポート経由でMQTTトラフィックを有効にするために使用されます。場合によっては、MQTT通信のための専用ポートが開かれていない可能性があります。このような場合の解決策は、ALPNを使用して、ファイアウォールによって許可される標準ポートで、アプリケーションプロトコルとしてMQTTを使用するようネゴシエーションすることです。 |

MQTT クライアント

Connect (接続する):MQTTクライアントのオン/オフを切り替えます。 Status (ステータス):MQTTクライアントの現在のステータスを表示します。 ブローカー [ホスト]:MQTTサーバーのホスト名またはIPアドレスを入力します。 Protocol (プロトコル):使用するプロトコルを選択します。 ポート:ポート番号を入力します。

ALPN protocol (ALPNプロトコル):ご使用のMQTTブローカープロバイダーが提供するALPNプロトコル名を入力します。これは、MQTTオーバーSSLとMQTTオーバーWebSocket Secureを使用する場合にのみ適用されます。 Username (ユーザー名):クライアントがサーバーにアクセスするために使用するユーザー名を入力します。 パスワード:ユーザー名のパスワードを入力します。 Client ID (クライアントID):クライアントIDを入力します。クライアントがサーバーに接続すると、クライアント識別子がサーバーに送信されます。 Clean session (クリーンセッション):接続時と切断時の動作を制御します。選択した場合、接続時と切断時にステータス情報が破棄されます。 HTTP proxy (HTTPプロキシ):最大長が255バイトのURL。HTTPプロキシを使用しない場合、このフィールドは空白のままで構いません。 HTTPS proxy (HTTPSプロキシ):最大長が255バイトのURL。HTTPSプロキシを使用しない場合、このフィールドは空白のままで構いません。 Keep alive interval (キープアライブの間隔):長時間のTCP/IPタイムアウトを待たずに、サーバーを使用できなくなったことをクライアントに検知させます。 Timeout (タイムアウト):接続を終了する時間の間隔(秒)です。デフォルト値:60 装置トピックの接頭辞:MQTTクライアントタブの接続メッセージやLWTメッセージ、MQTT公開タブの公開条件におけるトピックのデフォルト値で使用されます。 Reconnect automatically (自動再接続):切断された場合に、クライアントを自動的に再接続するかどうかを指定します。 接続メッセージ 接続が確立されたときにメッセージを送信するかどうかを指定します。 Send message (メッセージの送信):オンにすると、メッセージを送信します。 Use default (デフォルトを使用):オフに設定すると、独自のデフォルトメッセージを入力できます。 Topic (トピック):デフォルトのメッセージのトピックを入力します。 Payload (ペイロード):デフォルトのメッセージの内容を入力します。 Retain (保持する):クライアントの状態をこのTopic (トピック)に保存する場合に選択します。 QoS:パケットフローのQoS layerを変更します。 最終意思およびテスタメントメッセージ 最終意思テスタメント(LWT) を使用すると、クライアントはブローカーへの接続時、認証情報と共にテスタメントを提供します。後ほどいずれかの時点でクライアントが予期せず切断された場合(電源の停止など)、ブローカーから他のクライアントにメッセージを送信できます。このLWTメッセージは通常のメッセージと同じ形式で、同一のメカニズムを経由してルーティングされます。 Send message (メッセージの送信):オンにすると、メッセージを送信します。 Use default (デフォルトを使用):オフに設定すると、独自のデフォルトメッセージを入力できます。 Topic (トピック):デフォルトのメッセージのトピックを入力します。 Payload (ペイロード):デフォルトのメッセージの内容を入力します。 Retain (保持する):クライアントの状態をこのTopic (トピック)に保存する場合に選択します。 QoS:パケットフローのQoS layerを変更します。 |

MQTT公開

Use default topic prefix (デフォルトのトピックプレフィックスを使用):選択すると、[MQTT client (MQTTクライアント)] タブの装置のトピックプレフィックスで定義されたデフォルトのトピックプレフィックスが使用されます。 Include condition(条件を含める):選択すると、条件を説明するトピックがMQTTトピックに含まれます。 Include namespaces(名前空間を含める):選択すると、ONVIFトピックの名前空間がMQTTトピックに含まれます。 シリアル番号を含める:選択すると、装置のシリアル番号が、MQTTペイロードに含まれます。 条件を追加:クリックして条件を追加します。 Retain (保持する):保持して送信するMQTTメッセージを定義します。

QoS:MQTT公開に適切なレベルを選択します。 |

MQTTサブスクリプション

サブスクリプションを追加:クリックして、新しいMQTTサブスクリプションを追加します。 サブスクリプションフィルター:購読するMQTTトピックを入力します。 装置のトピックプレフィックスを使用:サブスクリプションフィルターを、MQTTトピックのプレフィックスとして追加します。 サブスクリプションの種類:

QoS:MQTTサブスクリプションに適切なレベルを選択します。 |

アクセサリー

I/Oポート

デジタル入力を使用すると、開回路と閉回路の切り替えが可能な外部装置 (PIRセンサー、ドアまたは窓の接触、ガラス破損検知器など) を接続できます。

デジタル出力を使用して、リレーやLEDなどの外部デバイスを接続します。接続された装置は、VAPIX®アプリケーションプログラミングインターフェースまたはwebインターフェースから有効化できます。

ポート 名前:テキストを編集して、ポートの名前を変更します。 方向: は、ポートが入力ポートであることを示します。は、出力ポートであることを示します。ポートが設定可能な場合は、アイコンをクリックして入力と出力を切り替えることができます。 標準の状態:開回路にはを、閉回路にはをクリックします。 現在の状態:ポートの現在のステータスを表示します。入力または出力は、現在の状態が通常の状態とは異なる場合に有効化されます。デバイスの接続が切断されているか、DC 1Vを超える電圧がかかっている場合に、デバイスの入力は開回路になります。 注 再起動中、出力回路は開かれます。再起動が完了すると、回路は正常位置に戻ります。このページの設定を変更した場合、有効なトリガーに関係なく出力回路は正常位置に戻ります。 監視済み:オンに設定すると、誰かがデジタルI/Oデバイスへの接続を改ざんした場合に、そのアクションを検出してトリガーできます。入力が開いているか閉じているかを検知するだけでなく、誰かが改ざんした場合 (つまり、切断または短絡) も検知することができます。接続を監視するには、外部I/Oループ内に追加のハードウェア (終端抵抗器) が必要です。 |

ログ

レポートとログ

レポート

ログ

|

ネットワークトレース

重要 ネットワークトレースファイルには、証明書やパスワードなどの機密情報が含まれている場合があります。 ネットワークトレースファイルはネットワーク上のアクティビティを録画するので、トラブルシューティングに役立ちます。 Trace time (追跡時間):秒または分でトレースの期間を選択し、[ダウンロード] をクリックします。 |

リモートシステムログ

syslogはメッセージログ作成の標準です。これによって、メッセージを生成するソフトウェア、メッセージを保存するシステム、およびそれらを報告して分析するソフトウェアを分離することができます。各メッセージには、メッセージを生成したソフトウェアの種類を示す設備コードがラベル付けされ、重大度レベルが割り当てられます。

サーバー:クリックして新規サーバーを追加します。 [ホスト]:サーバーのホスト名またはIPアドレスを入力します。 Format (形式):使用するsyslogメッセージの形式を選択します。

Protocol (プロトコル):使用するプロトコルを選択します。

ポート:別のポートを使用する場合は、ポート番号を編集します。 重大度:トリガー時に送信するメッセージを選択します。 タイプ:送信するログのタイプを選択します。 Test server setup (テストサーバーセットアップ):設定を保存する前に、すべてのサーバーにテストメッセージを送信します。 CA証明書設定:現在の設定を参照するか、証明書を追加します。 |

メンテナンス

Restart (再起動):デバイスを再起動します。再起動しても、現在の設定には影響がありません。実行中のアプリケーションは自動的に再起動されます。 Restore (リストア):ほとんどの設定が工場出荷時の値に戻ります。その後、装置とアプリを再設定し、プリインストールしなかったアプリを再インストールし、イベントやプリセットを再作成する必要があります。 重要 復元後に保存される設定は以下の場合のみです。

Factory default (工場出荷時設定):すべての設定を工場出荷時の値に戻します。その後、装置にアクセス可能なIPアドレスをリセットする必要があります。 注 検証済みのソフトウェアのみを装置にインストールするために、すべてのAxisの装置のソフトウェアにデジタル署名が付け加えられます。これによって、Axis装置の全体的なサイバーセキュリティの最低ラインがさらに上がります。詳細については、axis.comでホワイトペーパー「Axis Edge Vault」を参照してください。 AXIS OS upgrade (AXIS OSのアップグレード):AXIS OSの新しいバージョンにアップグレードします。新しいリリースには、機能の改善やバグの修正、まったく新しい機能が含まれています。常にAXIS OSの最新のリリースを使用することをお勧めします。最新のリリースをダウンロードするには、axis.com/supportに移動します。

AXIS OS rollback (AXIS OSのロールバック):AXIS OSの以前にインストールしたバージョンに戻します。 |

詳細情報

サイバーセキュリティ

サイバーセキュリティに関する製品固有の情報については、axis.comの製品データシートを参照してください。

AXIS OSのサイバーセキュリティの詳細情報については、『AXIS OS強化ガイド』を参照してください。

Axisセキュリティ通知サービス

Axisは、Axis装置に関する脆弱性やその他のセキュリティ関連事項についての情報を提供する通知サービスを運営しています。通知を受け取るには、axis.com/security-notification-serviceで購読手続きを行うことができます。

脆弱性の管理

お客様の脆弱性リスクを最小限に抑えるため、AxisはCVE (共通脆弱性識別子) 採番機関として業界標準に従って、装置、ソフトウェア、およびサービスで発見された脆弱性の管理と対応を行っています。 Axisの脆弱性管理ポリシー、脆弱性の報告方法、すでに公開されている脆弱性、対応するセキュリティ勧告の詳細については、axis.com/vulnerability-managementをご覧ください。

Axis装置のセキュアな動作

工場出荷時の設定のAxis装置は、セキュアなデフォルトの保護メカニズムで事前に設定されています。装置の設置時には、より多くのセキュリティ設定を使用することをお勧めします。装置のセキュリティを確保するためのベストプラクティス、リソース、ガイドラインなど、Axisのサイバーセキュリティに対する取り組みの詳細については、axis.com/about-axis/cybersecurityをご覧ください。

仕様

製品概要

- コントロールボタン

- いたずら/警告

- LED

- 補助コネクタ

- 出力コネクター

- 入力コネクター

- リレーコネクタ

- 電源コネクタ (DC IN)

- リレージャンパー

- アース位置

- ネットワーク コネクター

- 電源コネクター (DC IN DOOR 1–4)

- リーダーコネクター

- ドアコネクタ

- 電源コネクター (DC IN DOOR 5–8)

- AUXリレーコネクター

- ドアリレーコネクター

LEDインジケーター

| LED | カラー | 説明 |

| ステータス (STAT) | 緑 | 正常動作であれば緑色に点灯します。 |

| オレンジ | 起動時、設定の復元時に点灯します。 | |

| 赤 | アップグレードに失敗した場合に、ゆっくり点滅します。 | |

| ネットワーク (NET) | 緑 | 100 Mbit/sネットワークに接続している場合、点灯します。ネットワークパケットを送受信した場合、点滅します。 |

| オレンジ | 10 Mbit/sネットワークに接続している場合、点灯します。ネットワークパケットを送受信した場合、点滅します。 | |

| 消灯 | ネットワーク接続なし。 | |

| 電源 (PWR) | 緑 | 正常動作。 |

| オレンジ | ファームウェアアップグレード中は緑とオレンジで交互に点滅します。 | |

| リレー (リレー) | 緑 | リレーが有効です。(*) |

| 消灯 | リレーが無効です。 |

| LED ドア1~4 | カラー | 説明 |

| ステータス (STAT) | 緑 | オフラインのとき、点滅します (1秒間点灯、1秒間消灯)。 |

| 緑 | オンライン時に点滅(200ミリ秒点灯、2秒消灯)。 | |

| 赤 | 装置のソフトウェアのアップグレード中、緑色/赤色に点滅します。 | |

| 電源 (PWR) | 緑 | 正常動作。 |

| RS485過電流 (OCリーダー) | 赤 | いずれかのRS485ポートで過電流または低電圧障害が発生しました。 |

| リレー過電流 (OCリレー) | 赤 | いずれかのリレーポートで過電流または低電圧障害が発生しました。 |

| リレー (リレー) | 緑 | リレーが有効です。(*) |

| 消灯 | リレーが無効です。 | |

| AUXリレー (リレー) | 緑 | リレーが有効です。(*) |

| 消灯 | リレーが無効です。 |

(*) リレーが有効です。COMがNOに接続すると、リレーが有効になります。

ボタン

コントロールボタン

- コントロールボタンは、以下の用途で使用します。

製品を工場出荷時の設定にリセットする。工場出荷時の設定にリセットするを参照してください。

コネクター

ネットワーク コネクター

Power over Ethernet Plus (PoE+) 対応RJ45イーサネットコネクター

UL: Power over Ethernet (PoE) は、44~57V DC、15.4W/30Wを提供するイーサネットIEEE 802.3af/802.3at Type 1 Class 3またはPower over Ethernet Plus (PoE+) IEEE 802.3at Type 2 Class 4の電源制限インジェクターを介する必要があります。Power over Ethernet (PoE) は、AXIS 30 W Midspanを使用してULによって評価されています。

電源オプション

デバイスに電源を供給するには、以下のコネクターを接続する必要があります:

PoEまたはDC IN。電源の優先順位参照。

DC入力 ドア1~4 (必須)。

DC入力 ドア5~8 (必須)。

電源の優先順位

装置に電源が供給されていない状態でPoEとDC INの両方を接続すると、PoEが電源供給に使用されます。

PoEとDC INの両方が接続されており、現在はPoEが電源を供給しています。PoEが失われた場合、本装置は再起動せずにDC INを使用して電源を供給します。

PoEとDC INの両方が接続されており、現在はDC INが電源を供給しています。DC INが失われた場合、本装置は再起動し、PoEを使用して電源を供給します。

起動時にDC INが使用されている場合、装置の起動後にPoEが接続されても、電源供給にDC INが使用されます。

起動時にPoEが使用されている場合、装置の起動後にDC INが接続されても、電源供給にPoEが使用されます。

電源コネクター

DC電源入力用2ピンターミナルブロック3個。電源オプションを参照してください。

DC入力

デバイスに電源を供給するためのオプション。代わりにPoEを使用することも可能です。電源の優先順位を参照してください。

| 機能 | ピン | メモ | 仕様 |

| DCアース (GND) | 1 | 0 V DC | |

| DC入力 | 2 | Power over Ethernetを使用しないときの装置への電源供給用。 注:このピンは、電源入力としてのみ使用できます。 | 12 V DC、最大36 W |

DC入力 ドア1~4

デバイスに電源を供給するために必要。

| 機能 | ピン | メモ | 仕様 |

| DCアース (GND) | 1 | 0 V DC | |

| DC入力 | 2 | デバイスに電源を供給するために必要。 注:このピンは、電源入力としてのみ使用できます。 | 12 V DC、最大96 W |

DC入力 ドア5~8

デバイスに電源を供給するために必要。

| 機能 | ピン | メモ | 仕様 |

| DCアース (GND) | 1 | 0 V DC | |

| DC入力 | 2 | デバイスに電源を供給するために必要。 注:このピンは、電源入力としてのみ使用できます。 | 12 V DC、最大96 W |

UL:アプリケーションに応じて適切な定格で、UL 294、UL 603またはUL 2610の認定を受けた電源によって供給されるDC電源。

入力コネクター

出力コネクター

1個の4ピンターミナルブロック

| 機能 | ピン | 仕様 |

| DCアース (GND) | 1 | 0 V DC |

| 出力 | 2,3,4 | オープンドレイン、0–30 V DC、最大100 mA |

リレーコネクタ

ロックやゲートへのインターフェースなどの制御に使用できるフォームCリレー用の1台の4ピンターミナルブロックです。

| 機能 | ピン | メモ | 仕様 |

| DCアース (GND) | 1 | 0 V DC | |

| NO | 2 | Normally Open。 リレー装置の接続用。NOとDCアースの間にフェイルセキュアロックを接続します。 | 最大電流 = 2A 最大電圧 = 30V DC |

| COM | 3 | コモン | |

| NC | 4 | Normally Closed。 リレー装置の接続用。NCとDCアースの間にフェイルセーフロックを接続します。 |

ジャンパーが使用されていない場合、リレーは回路の残りの部分から電気的に分離されています。

リレー電源ジャンパー

リレー電源ジャンパーが取り付けられている場合、12 V DCまたは24 V DCをリレーCOMにピンに接続します。

これはGNDピンとNOピン間、もしくはGNDピンとNCピン間のロックに接続するために使用できます。

| 電源 | 12 V DCでの最大電力 | 24 V DCでの最大電力 |

| DC入力 | 1 900 mA | 1000 mA |

| PoE | 150 mA | 50 mA |

| PoE+ | 920 mA | 420 mA |

ロックに極性がない場合は、外部フライバックダイオードを追加することをお勧めします。

補助コネクタ

補助コネクターに外部装置を接続し、動体検知、イベントトリガー、アラーム通知などと組み合わせて使用することができます。補助コネクタは、0 V DC基準点と電力 (DC出力) に加えて、以下へのインターフェースを提供します。

- デジタル入力

- 開回路と閉回路の切り替えが可能な装置 (PIRセンサー、ドア/窓の接触、ガラス破損検知器など) を接続するための入力です。

- 状態監視入力

- デジタル入力のいたずらを検知する機能が有効になります。

- デジタル出力

- リレーやLEDなどの外部装置を接続します。接続された装置は、VAPIX®アプリケーションプログラミングインターフェースまたは製品のWebページから起動できます。

4ピンターミナルブロック

| 機能 | ピン | メモ | 仕様 |

| DCアース | 1 | 0 V DC | |

| DC出力 | 2 | 補助装置の電源供給に使用できます。 注:このピンは、電源出力としてのみ使用できます。 | 12 V DC 最大負荷 = 合計250 mA |

| 設定可能 (入力または出力) | 3–4 | デジタル入力/状態監視入力 - 有効にするにはピン1に接続し、無効にする場合はフロート状態 (未接続) のままにします。状態監視を使用するには、終端抵抗器を設置します。抵抗器を接続する方法については、接続図を参照してください。 | 0~30 V DC (最大) |

| デジタル出力 – アクティブ時はピン1 (DCアース) に内部で接続し、非アクティブ時はフロート状態 (未接続) になります。リレーなどの誘導負荷と共に使用する場合は、電圧過渡から保護するために、負荷と並列にダイオードを接続してください。I/Oは、内部12 V DC出力 (PIN 2) が使用されている場合、12 V DC、50 mA (複合最大) の外部負荷を駆動することができます。オープンドレイン接続を外部電源と組み合わせて使用する場合、I/Oはそれぞれ0~30 V DCで100 mAのDC電源供給に対応できます。 | 0~30 V DC (最大)、オープンドレイン、100 mA |

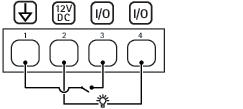

- DCアース

- DC出力 12V

- I/O (入力として設定)

- I/O (出力として設定)

いたずら/警告コネクター

ガラスの破壊検知や火災検知などの外部装置で使用する2台の2ピンターミナルブロックです。

UL:このコネクターは、盗難または火災警報用途向けとしてはULによって評価されていません。

| 機能 | ピン | メモ | 仕様 |

| DCアース | 1 | 0 V DC | |

| いたずら | 2 | デジタル入力 – 動作させるにはピン1に接続し、動作させない場合はフロート状態 (未接続) のままにします。 状態監視が可能。監視入力を参照してください。 | 0~30 V DC (最大) |

| 機能 | ピン | メモ | 仕様 |

| DCアース | 1 | 0 V DC | |

| アラーム | 2 | デジタル入力 – 動作させるにはピン1に接続し、動作させない場合はフロート状態 (未接続) のままにします。 状態監視が可能。監視入力を参照してください。 | 0~30 V DC (最大) |

リーダーコネクター

リーダーとの通信にOSDPプロトコルをサポートする8つの4ピンターミナルブロック。

最大16台のOSDPリーダーまたはWiegandリーダーを接続することができます。12 V DCでの2 Aはドア1-4とドア 5–8に個別に接続されたリーダー用に予約されています。

Wiegandリーダーには、リーダーとコントローラー間にAXIS TA1101-B Wiegand to OSDP Converterを接続する必要があります。

1台のOSDPリーダー用に設定

| 機能 | ピン | 注 | 仕様 |

| DCアース (GND) | 1 | 0 V DC | |

| DC出力 (+12 V) | 2 | リーダーに電源を供給します。 | DC12 V、全リーダーコネクター合計2 A。 |

| A | 3 | ハーフデュプレックス | |

| B | 4 | ハーフデュプレックス |

2台のOSDPリーダー用に設定 (マルチドロップ)

| 機能 | ピン | 注 | 仕様 |

| DCアース (GND) | 1 | 0 V DC | |

| DC出力 (+12 V) | 2 | 両方のリーダーに電力を供給します。 | DC12 V、全リーダーコネクター合計2 A。 |

| A | 3 | ハーフデュプレックス | |

| B | 4 | ハーフデュプレックス |

- リーダーがコントローラーから電源供給されている場合、次のケーブル要件が満たされていれば、適合ケーブル長は最大 200 m (656 フィート) になります: AWG 22~14。Axis リーダーでのみ検証済み。

- リーダーがコントローラーから電源供給されていない場合、次のケーブル要件が満たされていれば、リーダー データの適格ケーブル長は最大 1000 m (3280.8 フィート) です: 1 ツイストペア、AWG 26–14。Axis リーダーでのみ検証済み。

ドアコネクタ

ドア監視装置用5ピンターミナルブロック (×8) (デジタル入力)。

ドアモニターは終端抵抗器を使用した監視に対応しています。接続が中断されると、アラームがトリガーされます。状態監視入力を使用するには、終端抵抗器を設置します。状態監視入力の接続図を使用します。監視入力を参照してください。

| 機能 | ピン | メモ | 仕様 |

| DCアース (GND) | 1, 3 | 0 V DC | |

| 入力 | 2, 4 | ドアモニターとの通信対象。 デジタル入力/状態監視入力 - 有効にするにはピン1または3にそれぞれ接続し、無効にする場合はフロート状態 (未接続) のままにします。 | 0~30 V DC (最大) |

| +12 V DC | 5 | ドアセンサーなどのデバイスに電力を供給します。 | 全ドアコネクター合計400 mAの組み合わせ |

AWG 24–14のケーブル要件を満たす場合、ケーブルの長さは最大200 m (656フィート) です。

ドアリレーコネクター

ロックやゲートのインターフェースをコントロールするなどで利用可能なForm Cリレー用4ピンのターミナルブロック8個

| 機能 | ピン | メモ | 仕様 |

| DCアース (GND) | 1 | 0 V DC | |

| NO | 2 | Normally Open。 リレー装置の接続用。NOとDCアースの間にフェイルセキュアロックを接続します。 | 最大電流 = 4 A 最大電圧 = 30V DC |

| COM | 3 | コモン | |

| NC | 4 | Normally Closed。 リレー装置の接続用。NCとDCアースの間にフェイルセーフロックを接続します。 |

ジャンパーが使用されていない場合、リレーは回路の残りの部分から電気的に分離されています。

リレー電源ジャンパー

リレー電源ジャンパーが取り付けられている場合、12 V DCまたは24 V DCをリレーCOMにピンに接続します。

これはGNDピンとNOピン間、もしくはGNDピンとNCピン間のロックに接続するために使用できます。

| 電源 | 12 V DCでの最大電力 | 24 V DCでの最大電力 |

| COM 全ドアリレーコネクター合計46Wの組み合わせ | 全ドアリレーコネクター合計3.8 Aの組み合わせ | 全ドアリレーコネクター合計1.5 Aの組み合わせ |

ロックに極性がない場合は、外部フライバックダイオードを追加することをお勧めします。

AUXリレーコネクター

ロックやゲートのインターフェースをコントロールするなどで利用可能なForm Cリレー用3ピンのターミナルブロック8個

| 機能 | ピン | メモ | 仕様 |

| NO | 1 | Normally Open。 リレー装置の接続用。NOとDCアースの間にフェイルセキュアロックを接続します。 | 最大電流 = 2A 最大電圧 = 30V DC |

| COM | 2 | コモン | |

| NC | 3 | Normally Closed。 リレー装置の接続用。NCとDCアースの間にフェイルセーフロックを接続します。 |

ジャンパーが使用されていない場合、リレーは回路の残りの部分から電気的に分離されています。

ロックに極性がない場合は、外部フライバックダイオードを追加することをお勧めします。

監視入力

状態監視入力を使用するには、下図に従って終端抵抗器を設置します。

パラレルファースト接続

抵抗器の値は 4.7 kΩ及び 22 kΩである必要があります。

最初の直列接続

抵抗器の値は同じで、可能な値は1 kΩ、2.2 kΩ、4.7 kΩ、10 kΩです。

シールド付きツイストケーブルを使用することをお勧めします。シールドを0 V DCに接続します。

| ステータス | 説明 |

| オープン | 状態監視スイッチが開モードです。 |

| 終了 | 状態監視スイッチが閉モードです。 |

| 短絡 | I/OケーブルがGNDに短絡しています。 |

| 切断 | I/Oケーブルが切断され、開状態のままになっており、GNDへの電流経路がありません。 |

トラブルシューティング

工場出荷時の設定にリセットする

工場出荷時の設定へのリセットは慎重に行ってください。工場出荷時の設定へのリセットを行うと、IPアドレスを含むすべての設定が工場出荷時の値にリセットされます。

本製品を工場出荷時の設定にリセットするには、以下の手順に従います。

本製品の電源を切ります。

コントロールボタンを押した状態で電源を再接続します。製品概要を参照してください。

ステータスLEDが再びオレンジ色に変わるまで、コントロールボタンを押し続けます (25秒間)。

コントロールボタンを放します。プロセスが完了すると、ステータスLEDが緑色に変わります。ネットワーク上にDHCPサーバーがない場合、装置のIPアドレスのデフォルトは次のいずれかになります。

AXIS OS 12.0以降の装置: リンクローカルアドレスサブネット(169.254.0.0/16)から取得

AXIS OS 11.11以前の装置: 192.168.0.90/24

インストールおよび管理ソフトウェアツールを使用して、IPアドレスの割り当て、パスワードの設定、製品へのアクセスを行います。

装置のwebインターフェースを使用して、各種パラメーターを工場出荷時の設定に戻すこともできます。[Maintenance (メンテナンス) > Factory default (工場出荷時の設定)] に移動し、[Default (デフォルト)] をクリックします。

AXIS OSのオプション

Axisは、アクティブトラックまたは長期サポート (LTS) トラックのどちらかに従って、装置のソフトウェアの管理を提供します。アクティブトラックでは、最新の製品機能すべてに常時アクセスできますが、LTSトラックの場合、バグフィックスやセキュリティ更新に重点を置いた定期的リリースが提供される固定プラットフォームを使用します。

最新の機能にアクセスする場合や、Axisのエンドツーエンドシステム製品を使用する場合は、アクティブトラックのAXIS OSを使用することをお勧めします。最新のアクティブトラックに対して継続的な検証が行われないサードパーティの統合を使用する場合は、LTSトラックをお勧めします。LTSにより、大きな機能的な変更や既存の統合に影響を与えることなく、サイバーセキュリティを維持することができます。Axis装置のソフトウェア戦略の詳細については、axis.com/support/device-softwareにアクセスしてください。

AXIS OSの現在のバージョンを確認する

装置の機能はAXIS OSによって決まります。問題のトラブルシューティングを行う際は、まずAXIS OSの現在のバージョンを確認することをお勧めします。最新バージョンには、特定の問題の修正が含まれていることがあります。

AXIS OSの現在のバージョンを確認するには:

装置のwebインターフェース > [Status (ステータス)] に移動します。

[Device info (デバイス情報)] で、AXIS OSのバージョンを確認します。

AXIS OSをアップグレードする

- デバイスソフトウェアのアップグレードでは、既定の設定とカスタマイズ設定が保存されます。Axis Communications ABは、新しいAXIS OSバージョンで機能が利用可能であっても、設定が保存されることを保証できません。

- AXIS OS 12.6以降、お使いのデバイスの現在のバージョンからアップグレードバージョンまでのすべてのLTSバージョンをインストールする必要があります。たとえば、現在インストールされているデバイスソフトウェアのバージョンがAXIS OS 11.2の場合、デバイスをAXIS OS 12.6にアップグレードする前に、LTSバージョンであるAXIS OS 11.11をインストールする必要があります。詳しくは、AXIS OS Portal: アップグレードパスを参照してください。

- アップグレードプロセス中は、デバイスを電源に接続したままにしてください。

- アクティブトラックのAXIS OSの最新バージョンで装置をアップグレードすると、製品に最新機能が追加されます。アップグレードする前に、AXIS OSと共に提供されるアップグレード手順とリリースノートを必ずお読みください。AXIS OSの最新バージョンとリリースノートについては、axis.com/support/device-softwareにアクセスしてください。

- データベースのユーザーやグループ、認証情報、その他のデータの更新は、AXIS OSのアップグレード後に行われるため、最初の起動が完了するまで数分かかることがあります。必要な時間はデータの量によって異なります。

AXIS OSのファイルをコンピューターにダウンロードします。これらのファイルはaxis.com/support/device-softwareから無料で入手できます。

デバイスに管理者としてログインします。

[Maintenance (メンテナンス)] >[AXIS OS upgrade (AXIS OSのアップグレード)] に移動し、[Upgrade (アップグレード)] をクリックします。

- アップグレードが完了すると、製品は自動的に再起動します。

製品の再起動後、Webブラウザーのキャッシュをクリアします。

技術的な問題と解決策

AXIS OSのアップグレード時の問題

AXIS OSアップグレード失敗 アップグレードに失敗した場合、装置は前のバージョンを再度読み込みます。最も一般的な理由は、AXIS OSの間違ったファイルがアップロードされた場合です。装置に対応したAXIS OSのファイル名であることを確認し、再試行してください。 |

AXIS OSのアップグレード後の問題 アップグレード後に問題が発生する場合は、[Maintenance (メンテナンス)] ページから、以前にインストールされたバージョンにロールバックします。 |

IPアドレスの設定で問題が発生する

IPアドレスを設定できない

|

デバイスへのアクセスの問題

ブラウザからデバイスにアクセスする際、ログインできない HTTPSが有効になっている場合、ログインを試行するときに正しいプロトコル (HTTPまたはHTTPS) を使用していることを確認します。場合によっては、ブラウザのアドレスフィールドに手動で rootアカウントのパスワードを忘れた場合は、デバイスを工場出荷時の設定にリセットする必要があります。手順については、工場出荷時の設定にリセットするを参照してください。 |

DHCPによってIPアドレスが変更された DHCPサーバーから取得したIPアドレスは動的なアドレスであり、変更されることがあります。IPアドレスが変更された場合は、AXIS IP UtilityまたはAXIS Device Managerを使用してデバイスのネットワーク上の場所を特定してください。デバイスのモデルまたはシリアル番号、あるいはDNS名 (設定されている場合) を使用してデバイスを識別します。 必要に応じて、静的なIPアドレスを手動で割り当てることができます。手順については、axis.com/supportにアクセスしてください。 |

IEEE 802.1X使用時の証明書エラー 認証を正しく行うには、Axisデバイスの日付と時刻をNTPサーバーと同期させなければなりません。[System (システム) > Date and time (日付と時刻)] に移動します。 |

ブラウザがサポートされていません 推奨ブラウザの一覧は、ブラウザーサポートを参照してください。 |

外部からデバイスにアクセスできません 装置に外部からアクセスする場合は、以下のいずれかのWindows®向けアプリケーションを使用することをお勧めします。

手順とダウンロードについては、axis.com/vmsにアクセスしてください。 |

MQTTの問題

MQTTオーバSSLを使用してポート8883経由で接続できない ファイアウォールは、ポート8883を使用する通信を安全ではないとみなし、ブロックします。 場合によっては、サーバー/ブローカーによってMQTT通信用に特定のポートが提供されていない可能性があります。この場合でも、HTTP/HTTPSトラフィックに通常使用されるポート経由でMQTTを使用できる場合もあります。

|

デバイスの動作に関する問題

フロントヒーターとワイパーが作動していない フロントヒーターまたはワイパーがオンにならない場合は、上部カバーがハウジングユニットの底部に正しく固定されているか確認してください。 |

このページで解決策が見つからない場合は、axis.com/supportのトラブルシューティングセクションに記載されている方法を試してみてください。

サポートに問い合わせる

さらにサポートが必要な場合は、axis.com/supportにアクセスしてください。